Analisis unjuk kerja jaringan oportunistik berbasis Publish and Subscribe dengan filter Hop Count dan kombinasi aturan pengurutan

Teks penuh

(2) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ANALYSIS PERFORMANCE BASED ON PUBLISH AND SUBSCRIBE WITH FILTER HOP COUNT AND COMBINATION WITH QUEUE POLICY IN OPPORTUNISTIC NETWORK HALAMAN JUDUL DALAM BAHASA INGGRIS A THESIS. Presented as a Partial Fulfillment of the Requirements to Obtain the Degree of Sarjana Komputer. Written by: Willy Fransca Student ID: 165314016. INFORMATICS STUDY PROGRAM FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2020. ii.

(3) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. MOTTO “Hidup itu seperti mengendarai sepeda. Untuk menjaga keseimbang, anda harus terus bergerak.” (Albert Einstein). v.

(4) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRAK. Delay Tolerant Network (DTN) merupakan skema jaringan yang berfokus pada arsitektur dan protokol yang dapat beroperasi pada lingkungan jaringan yang menantang dimana resource terbatas. Mekanisme pengiriman pesan pada DTN menggunakan store-carry-forward. Dengan kata lain pengiriman pesan di jaringan oportunistik berbasis source ke destination . Jadi pesan itu akan dititipkan kepada node lain, dan diteruskan hingga sampai ketujuannya. Pengiriman ini masih memiliki kekurangan karena node akan berfokus pada pembuat pesan dan bukan berfokus mencari pesan. Untuk mengatasi hal tersebut, maka menggunakan Publish & Subscribe agar dapat menghindari pengiriman pesan berbasis source ke destination. Dalam mekanisme pertukaran P&S bundle harus di filter dan diurutkan berdasarkan prioritas sebelum diberikan ke node tetangga. Metode yang digunakan adalah Hop Count Filtering dengan prioritas pengurutan Short delay, Long delay, Subscription Hop Count, dan Popularity. Hasil dari penelitian ini dapat digunakan sebagai bentuk pertimbangan dalam pengembangan mekanisme pendistribusian pesan di jaringan oportunistik. Kata Kunci : Jaringan oportunistik, Publish & Subscribe, Hop Count Filtering, Jaringan Nirkabel, Delay Tolerant Network. viii.

(5) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRACT. Delay Tolerant Network (DTN) is a network scheme that focuses on architecture and protocols that can operate in challenging network environments where resources are limited. The mechanism of sending messages on DTN uses store-carry-forward. In other words sending messages on a source-based opportunistic network to the destination. So the message will be entrusted to another node, and forwarded until it reaches its destination. This delivery still has shortcomings because the node will focus on the message maker and not focus on finding messages. To overcome this, then use Publish & Subscribe in order to avoid sending source-based messages to the destination. In the P&S exchange mechanism the bundle must be filtered and sorted by priority before being given to neighboring nodes. The method used is Hop Count Filtering with priority sorting Short delay, Long delay, Subscription Hop Count, and Popularity. The results of this study can be used as a form of consideration in developing mechanisms for distributing messages on opportunistic networks. Keywords: Opportunistic Network, Publish & Subscribe, Hop Count Filtering, Wireless Network, Delay Tolerant Network. ix.

(6) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR ISI HALAMAN JUDUL .................................................................................................. i HALAMAN JUDUL DALAM BAHASA INGGRIS .................................................. ii MOTTO ................................................................................................................... v PERNYATAAN KEASLIAN KARYA ..................................................................... vi LEMBAR PERNYATAAN PERSETUJUAN ......................................................... vii PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS ............... vii ABSTRAK ............................................................................................................viii ABSTRACT ............................................................................................................ ix KATA PENGANTAR .............................................................................................. x DAFTAR ISI.......................................................................................................... xii DAFTAR GAMBAR ............................................................................................. xiv DAFTAR TABEL .................................................................................................. xv DAFTAR RUMUS ................................................................................................ xvi BAB I ....................................................................................................................... 1 1.1. Latar Belakang..................................................................................................................... 1. 1.2. Rumusan Masalah.............................................................................................................. 3. 1.3. Batasan Masalah ................................................................................................................. 3. 1.4. Tujuan Penelitian............................................................................................................... 3. 1.5. Manfaat Penelitian............................................................................................................. 4. 1.6. Metode Penelitian.............................................................................................................. 4. 1.7. Sistematika Penulisan..................................................................................................... 5. BAB II ..................................................................................................................... 6 2.1. Jaringan Nirkabel (Wireless) ....................................................................................... 6. 2.2. Jaringan Oportunistik...................................................................................................... 6. 2.3. Protokol Publish and Subscribe ................................................................................ 7. 2.4. Proses Pemilihan Bundle Untuk Dikirimkan ..................................................... 8. xii.

(7) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2.5. Filter Hop Count................................................................................................................... 8. BAB III .................................................................................................................. 13 3.1. Parameter Simulasi........................................................................................................ 13. 3.2. Pergerakan Node............................................................................................................. 14. 3.2.1. Random Way Point .......................................................................................................14. 3.2.2. Reality MIT .......................................................................................................................14. 3.3. Skenario Simulasi............................................................................................................ 14. 3.4. Matriks unjuk Kerja....................................................................................................... 15. 3.4.1. Average Rate Average...................................................................................................15. 3.4.2. Average Duplicate ..........................................................................................................15. 3.4.3. Average Latency..............................................................................................................15. 3.5. Pseoudo-code..................................................................................................................... 17. BAB IV .................................................................................................................. 18 4.1.. Pergerakan Random Way Point.............................................................................. 18. 4.2.. Pergerakan Reality MIT............................................................................................... 21. BAB V.................................................................................................................... 28 5.1.. Kesimpulan......................................................................................................................... 28. 5.2.. Saran....................................................................................................................................... 29. LAMPIRAN........................................................................................................... 31. xiii.

(8) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GAMBAR. Gambar 2.4.1 Mekanisme pertukaran bundle ......................................................... 9 Gambar 2.4.2 Mekanisme Short Delay ................................................................. 10 Gambar 2.4.3 Mekanisme Long Delay ................................................................. 11 Gambar 2.4.4 Mekanisme Subscription Hop Count ............................................. 11 Gambar 2.4.5 Mekanisme Popularity.................................................................... 12 Gambar 4.1.6 Grafik Average Number of Replicas RWP .................................... 18 Gambar 4.1.7 Grafik Average Delivery Rate RWP .............................................. 19 Gambar 4.1.8 Grafik Average Latency RWP ....................................................... 20 Gambar 4.2.9 Grafik Delivery Rate (Publisher=Node Popular) ........................... 21 Gambar 4.2.10 Grafik Delivery Rate (Publisher=Node Random) ........................ 21 Gambar 4.2.11 Grafik Average Latency (Publisher=Node Popular) .................... 23 Gambar 4.2.12 Grafik Average Latency (Publisher=Node Random) ................... 23 Gambar 4.2.13 Grafik Average Duplicate (Publisher=Node Popular) ................. 25 Gambar 4.2.14 Grafik Average Duplicate (Publisher=Node Random) ................ 25. xiv.

(9) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR TABEL. Table 3.1.1 Parameter Simulasi............................................................................. 13. xv.

(10) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR RUMUS Rumus 3.4.1.1 Delivery Rate ................................................................................ 15 Rumus 3.4.1.2 Average Delivery Rate.................................................................. 15 Rumus 3.4.3.3 Average Duplicate ........................................................................ 15 Rumus 3.4.3.4 Latency.......................................................................................... 16 Rumus 3.4.3.5 Average Latency ........................................................................... 16. xvi.

(11) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB I PENDAHULUAN. 1.1 Latar Belakang. Jaringan komputer yang berkembang dan paling banyak digunakan sekarang ini menggunakan 2 media transmisi yaitu jaringan kabel (fixed network) dan jaringan nirkabel (wireless network). Jaringan kabel (fixed) menggunakan infrastruktur sebagai pendukungnya,. sedangkan jaringan. nirkabel(wireless) menggunakan udara sebagai media transmisinya untuk menghantarkan gelombang electromagnetic [1]. Untuk kondisi yang menantang atau yang semuanya serba terbatas seperti dalam kondisi bencana alam, kedua jaringan tersebut tidak dapat berfungsi dengan baik. Maka dari itu muncullah DTN (Delay Tolerant Network). Delay Tolerant Network adalah skema jaringan yang berfokus pada arsitektur dan protokol yang dapat beroperasi pada lingkungan jaringan yang menantang dimana resource (baterai dan buffer) yang terbatas [2]. Dalam kondisi yang serba terbatas ini maka delay harusnya dapat ditoleransi. Pada Delay Tolerant Network (DTN), delay dapat ditoleransi tetapi delay yang terjadi diusahakan sekecil mungkin untuk mengurangi jeda pesan tersebut sampai ke tujuan (message delay). Mekanisme pengiriman pesan pada DTN menggunakan store-carry-forward. Jadi pesan itu akan dititipkan kepada node lain, dan diteruskan hingga sampai ketujuannya. Dengan kata lain pengiriman pesan di jaringan opportunistik berbasis source ke destination [3]. Pengiriman yang berbasis source ke destination ini memiliki kekurangan, yaitu node akan lebih fokus pada pembuat pesan/source untuk mendapatkan pesan. Ini menjadi masalah jika node jarang bertemu atau tidak pernah bertemu pembuat pesan. Masalahnya adalah node tidak bisa mendapatkan pesan karena node tidak berfokus mencari pesan tetapi lebih berfokus untuk mencari pembuat pesan tersebut. Untuk mengatasi hal. 1.

(12) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. tersebut munculah pendekatan untuk mengatasi hal tersebut yaitu dengan menggunakan mekanisme Publish & Subscribe (P&S). P&S menghindari pengiriman pesan berbasis source ke destination. Pesan dalam P&S disebut sebagai bundle. Dalam pengiriman P&S untuk mendapatkan bundle tersebut hanya perlu meminta ke node yang memiliki bundle tersebut. Dalam mekanisme pertukaran P&S bundle harus di filter dan diurutkan berdasarkan prioritas sebelum diberikan ke node tetangga[4]. Adapun metode filtering yang digunakan yaitu Duplicate filter, Known Subscription filter, Hop Count filter [4]. Prioritas pengurutan yang digunakan yaitu Short delay, Long delay, Subscription Hop Count, dan Popularity. Pada penelitian ini, mekanisme publish dan subscribe digunakan untuk. mendistribusikan. pesan. pada. jaringan. oportunistik. dengan. menggunakan filtering Hop Count Filter dengan prioritas pengurutan Short delay, Long delay, Subscription Hop Count, dan Popularity.. 2.

(13) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 1.2 Rumusan Masalah Rumusan masalah pada penelitian ini adalah : 1. Bagaimana cara menerapkan mekanisme pengiriman pesan berbasis Publish & Subscribe di jaringan oportunistik? 2. Apa pengaruh HopCount Filter pada node dengan 4 prioritas pengurutan yang berbeda (Short Delay, Long Delay, Subscription Hop Count, dan Popularity) pada mekamisme pengiriman pesan berbasis Publish & Subscribe terhadap unjuk kerja jaringan? 3. Apa pengaruh pemilihan node popular dan random sebagai publisher terhadap unjuk kerja jaringan?. 1.3 Batasan Masalah Batasan masalah pada penelitian ini adalah sebagai berikut: 1. Protokol routing yang digunakan adalah Publish and Subscribe. 2. Filtering menggunakan Hop Count Filter. 3. Prioritas pengiriman menggunakan Short delay, Long delay, Subscription Hop Count, dan Popularity. 4. Menggunakan matriks unjuk kerja Delivery Rate, Average Replicas, Average Latency. 5. Jumlah node Publisher dan Subscriber di set statis 6. Pemilihan node Publisher dapat berupa node random dan node Popular sedangkan untuk node Subscriber yaitu node 66-80. 7. Node subscriber juga berfungsi sebagai node broker. 1.4 Tujuan Penelitian Tujuan. pada. penelitian. ini untuk. paradigma Publish and Subscribe. mengetahui perbandingan. kinerja. menggunakan pemilihan node publisher. popular dan random dengan filtering Hop Count Filter dan priority pengurutan Short Delay, Long Delay, Subscription Hop Count, serta Popularity dengan menggunakan metriks unjuk kerja Delivery Rate, Average Replicas, Average Latency.. 3.

(14) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 1.5 Manfaat Penelitian Hasil dari penelitian ini diharapkan dapat digunakan sebagai pertimbangan dalam. pengembangan. mekanisme. pendistribusian. pesan. di. jaringan. Opportunistik.. 1.6 Metode Penelitian Metode dan langkah-langkah dalam menyusun dalam penulisan ini yaitu sebagai berikut : 1.1.1. Studi Literatur Untuk mempersiapkan dan mendalami teori yang dapat mendukung penelitian ini yaitu meliputi : a. Teori Jaringan Nirkabel b. Teori Jaringan Oportunistik c. Teori Publish and Subscribe. 1.1.2. Perancangan Simulasi dan Scenario Pengujian Rancangan. sistem dimulai dari mengidentifikasi apa. yang. dilakukan protokol dalam menghasilkan data yang nantinya bisa di analisa. 1.1.3. Simulasi dan Analisis Simulator yang akan dipakai pada penelitian ini yaitu The ONE Simulator. Setelah mendapatkan data dari simulasi sesuai dengan kebutuhan penelitian maka data akan di analisis.. 1.1.4. Penarikan Kesimpulan Kesimpulan akan dijelaskan jika semua yang diperlukan sudah tersedia dan mendapatkan hasil yang diharapkan, maka akan ditarik kesimpulan pada penelitian ini.. 4.

(15) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 1.7 Sistematika Penulisan BAB I. PENDAHULUAN Bab ini berisi penjelasan secara umum tentang latar belakang,. rumusan. masalah,. batasan. masalah,. tujuan. penelitian, manfaat penelitian, metodologi penelitian, dan sistematika penulisan. BAB II. LANDASAN TEORI Bab ini berisi penjelasan teori yang dibutuhkan untuk menjadi acuan dalam melakukan penelitian.. BAB III. PERANCANGAN SIMULASI Bab ini berisi deskripsi cara teknis serta perancangan scenario simulasi yang akan dikerjakan dan langkah-langkah pengujian.. BAB IV. PENGUJIAN DAN ANALISIS Bab ini berisi tentang tahap pengujian, yaitu tahap simulasi dan analisa data dari hasil penelitian.. BAB V. KESIMPULAN DAN SARAN Bab ini berisi tentang kesimpulan dari hasil pengujian dan analisis simulasi serta saran dari penulis untuk penelitian selanjutnya.. 5.

(16) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB II LANDASAN TEORI. 2.1. Jaringan Nirkabel (Wireless) Jaringan wireless. adalah. jaringan yang. menghubungkan. dua. perangkat atau lebih untuk bertukar data tanpa media kabel. Jaringan wireless atau sering disebut dengan jaringan nirkabel merupakan jaringan transmisi berbasis gelombang radio yang banyak digunakan karena efisiensi dan kemudahannya mobilitasnya dalam pertukaran data [5]. Data yang dipertukarkan. dikirim. melalui. gelombang. elektromagentik. dengan. frekuensi tertentu sebagai pengganti kabel. Teknologi nirkabel ini memiliki dikenal dengan istilah wireless communication atau transfer informasi secara jarak jauh tanpa membutuhkan kabel. Jaringan ini biasanya digunakan di telepon seluler, jaringan komputer dan satelit. Jaringan wireless ini memiliki standar Institute of Electrical dan Electronics Engineers 802.11 atau IEEE 802.11 [5]. IEEE merupakan organisasi yang mengatur standar protocol jaringan dalam teknologi wireless agar setiap perangkat wireless dapat berkomunikasi meski berbeda vendor. Frequensi yang digunakan oleh wireless biasanya berada di frequensi 2,4GHz dan 5GHz. Jaringan ini dapat berfungsi dengan baik jika semua infrastruktur tersedia, jika tidak ada infrastruktur dan setiap node diasumsikan memiliki resources yang terbatas maka dibutuhkan DTN.. 2.2. Jaringan Oportunistik Jaringan oportunistik atau yang disebut jaringan bertoleransi tunda merupakan evolusi dari MANETs [3]. Kondisi jaringan ini dimana tidak adanya end-to-end path dan delay yang terjadi dapat di toleransi selama pengiriman pesan [3]. Pada jaringan ini, walaupun delay dalam jaringan ini sangat tinggi, jaringan oportunistik tetap dapat bekerja. Tantangan dalam jaringan oportunistik adalah tidak adanya infrastruktur untuk melakukan komunikasi sehingga kemungkinan untuk mengalami kegagalan dalam. 6.

(17) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. mengirimkan pesan sangat besar selain itu juga node yang terus bergerak mengakibatkan tidak adanya jalur end-to-end path. Arsitektur yang cocok pada Oppnet yang digunakan adalah jaringan yang menantang. Menantang dalam artian ini adalah jaringan yang penuh masalah, dan resources terbatas. Dari pernyataan diatas maka dapat disimpulkan bahwa jaringan oppurtunistik sedikit berbeda dengan jaringan pada umumnya. Maka dari itu opportunistik memiliki metode komunikasi sendiri yaitu store-carry-forward [4]. Setiap node di jaringan oportunistik akan menyimpan informasi (pesan). didalam storage nya,. kemudian. membawa informasi (pesan) tersebut dan meneruskan kepada node lain jika saling bertemu, proses ini akan berhenti jika informasi tersebut sudah sampai ke destination.. 2.3. Protokol Publish and Subscribe Publish and Subscribe merupakan suatu paradigma pengiriman pesan yang berfokus kepada pencarian konten data-nya. Lain halnya dengan pengiriman pesan berbasis source – destination yang mengambil pesan dengan cara meng-kontak pembuat pesan untuk mendapatkan konten yang diinginkan, di mekanisme P&S yang harus diketahui hanya konten data apa yang kita inginkan. Konten ini bisa didapatkan tidah hanya langsung dari node pembuat pesan tapi bisa juga dari node lain yang memiliki konten yang sama. Hal ini bisa terjadi karena mungkin ada node lain yang sudah pernah meminta konten yang sama (dengan yang kita minta) ke node pembuat pesan. Maka konten tersebut bisa kita dapatkan tanpa bertemu langsung dengan node pembuat pesan. Pada mekamisme pengiriman pesan Publish and Subscribe terdapat tiga jenis node yang memiliki peran berbeda yaitu Publisher, Subscriber dan Broker [6]. Node publisher merupakan node yang bertugas untuk membuat konten. Node subscriber merupakan mode yang bertugas untuk meminta konten. Node Broker merupakan node yang menjadi perantara penyebaran pesan antara publisher dan subscriber [7].. 7.

(18) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Node Publisher bertugas membuat konten sesuai dengan channel dan memasukkannya ke dalam channel [8]. Contoh dari channel yang dimaksud misalnya channel makanan. Jika publisher pada channel tersebut akan membuat konten, maka publisher tersebur akan membuat konten sesuai dengan channelnya, misalnya untuk channel makanan, publisher akan membuat. pesan. tentang. sate.. Subscriber. diasumsikan. sudah. mengetahui channel apa saja yang tersedia di jaringan. Jika subscriber tertarik kepada salah satu channel yang ada, maka subscriber akan melakukan subscribe ke konten suatu channel tertentu. Node Broker akan membantu subscriber untuk menyampaikan pesan subscribe-nya ke node lain yang mungkin memiliki konten yang diminta.. 2.4. Proses Pemilihan Bundle Untuk Dikirimkan Untuk meningkatkan Delivery rate dalam opportunistic network menurut [4] perlu adanya priority pengiriman bundle. Salah satunya adalah menggunakan metode Selecting Bundles for Forwarding. Paket data yang dikirimkan pada mekanisme P&S dinamakan bundle. Konten yang diminati oleh subscriber dimasukkan ke dalam dalam suatu tabel bernama subscription list. Ada 3 filter yang dapat digunakan dalam kombinasi apapun yaitu Known Subscription Filter, Hop Count Filter, and Duplicate Filter [4].. 2.5. Filter Hop Count Perhitungan hop count dapat tercermin dari Time To Live (TTL) di header IP karena masing-masing router menengah menurunkan nilai TTL sebelum meneruskan ke hop berikutnya. Perbedaan antara TTL awal dan TTL akhir adalah hop count antara sumber dan tujuan. Kelayakan filter hop count ada 3 faktor yaitu stabilitas hop count, keragaman distribusi hop count, dan ketahanan terhadap kemungkinan penghindaran. Pada bagian ini, pertama-tama periksa stabilitas hop count. Kemudian , menilai apakah hop. 8.

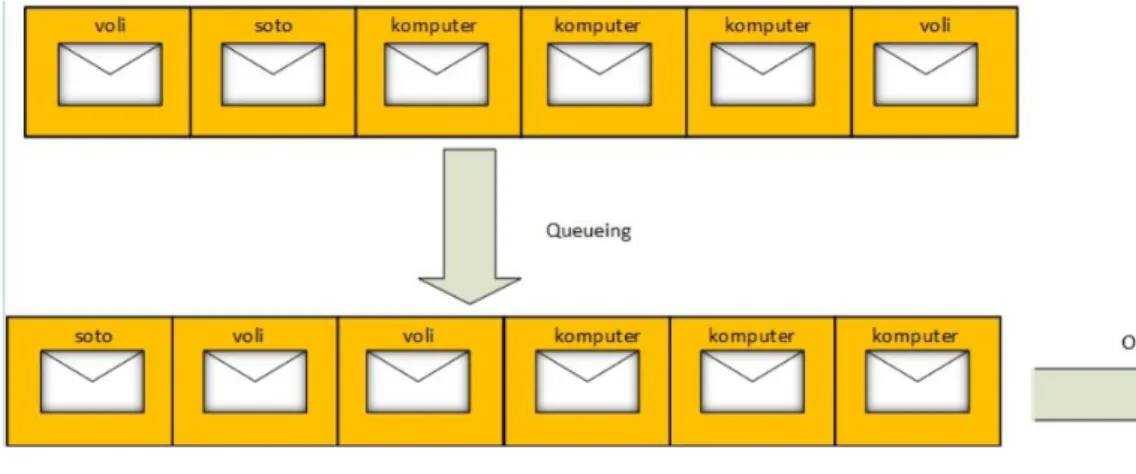

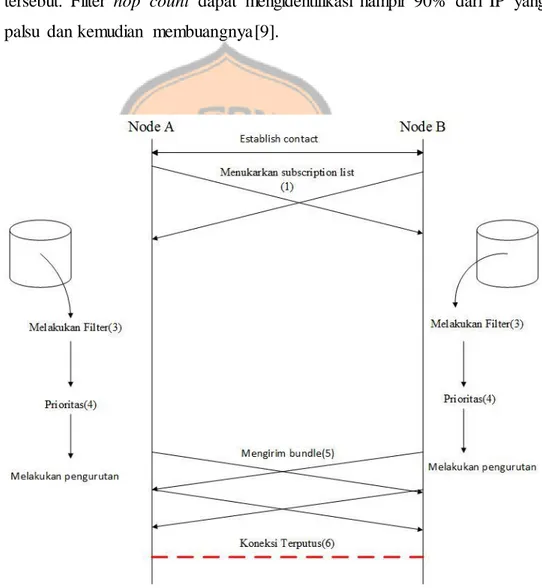

(19) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. count yang valid ke server cukup beragam. Lalu mencocokan hop count dengan sumber alamat IP dari setiap paket apakah sudah cukup untuk mengenali paket palsu dengan probabilitas yang tinggi. Jadi hop count digunakan untuk mendeteksi, menyaring, dan membuang IP palsu untuk menghemat sumber daya sistem.. Hop count. dapat memeriksa setiap paket IP yang masuk untuk memvalidasi paket tersebut. Filter hop count dapat mengidentifikasi hampir 90% dari IP yang palsu dan kemudian membuangnya[9].. Gambar 2.4.1 Mekanisme pertukaran bundle. Gambar 2.4.1. memberikan ilustrasi mengenai mekanisme pengiriman. bundle antara broker dengan subscriber. Cara kerja dari metode ini adalah jika broker bertertemu. dengan. subscbriber maka. 9. akan. saling. menukarkan.

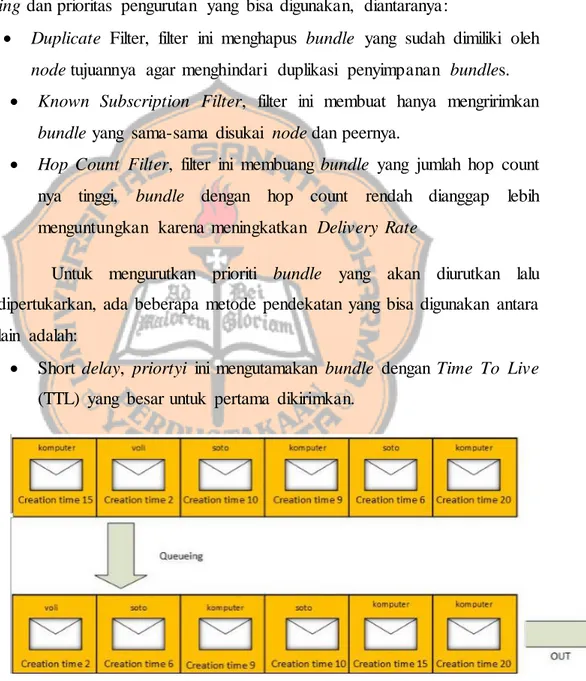

(20) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. subscription list, Ketika pada saat pertukaran terjadi dan isi dari subscription listnya ada yang tertarik dengan pesan yang dibawa oleh broker maka akan menjalankan metode seleksi bundle dengan mekanisme filtering lalu pengurutan berdasarkan priority terhadap bundle yang akan dipertukarkan dengan kriteria tertentu. Proses ini dilakukan di local buffer node. Terdapat beberapa metode filtering dan prioritas pengurutan yang bisa digunakan, diantaranya: . Duplicate Filter, filter ini menghapus bundle yang sudah dimiliki oleh node tujuannya agar menghindari duplikasi penyimpanan bundles.. . Known Subscription Filter, filter ini membuat hanya mengririmkan bundle yang sama-sama disukai node dan peernya.. . Hop Count Filter, filter ini membuang bundle yang jumlah hop count nya tinggi,. bundle dengan hop count rendah dianggap. lebih. menguntungkan karena meningkatkan Delivery Rate Untuk mengurutkan prioriti bundle yang akan diurutkan lalu dipertukarkan, ada beberapa metode pendekatan yang bisa digunakan antara lain adalah: . Short delay, priortyi ini mengutamakan bundle dengan Time To Live (TTL) yang besar untuk pertama dikirimkan.. Gambar 2.4.2 Mekanisme Short Delay. 10.

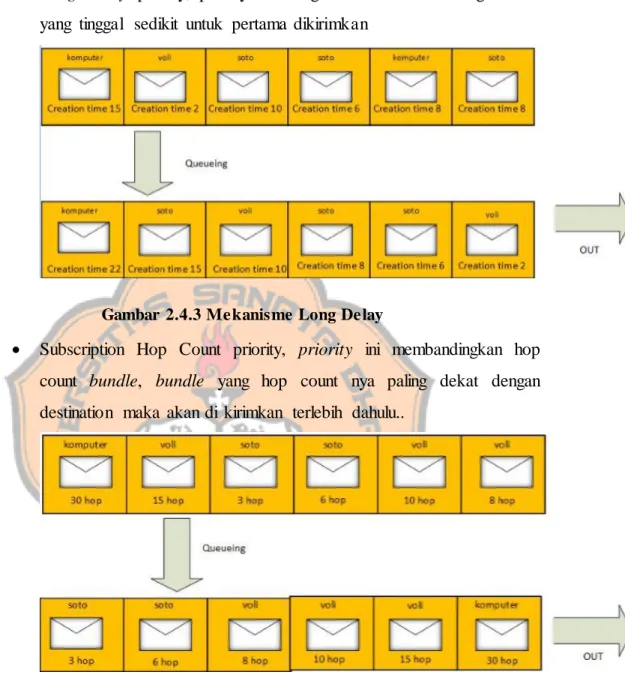

(21) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. . Long Delay priority, priority ini mengutamakan bundle dengan TTL yang tinggal sedikit untuk pertama dikirimkan. Gambar 2.4.3 Mekanisme Long Delay. . Subscription Hop Count priority, priority ini membandingkan hop count bundle, bundle yang hop count nya paling dekat dengan destination maka akan di kirimkan terlebih dahulu... Gambar 2.4.4 Mekanisme Subscription Hop Count. . Popularity, priority ini didasarkan pada popularitas channel. Ketika bundle dengan channel yang lebih populer lebih prioritaskan maka jumlah subscriber yang menerima bundle akan meningkat, dilain pihak subscriber channel yang kurang populer akan mendapat hasil yang sebaliknya.. 11.

(22) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 2.4.5 Mekanisme Popularity. Proses pertukaran selesai jika bundle sudah ditukarkan/diberikan atau kontak node usai/terputus.. 12.

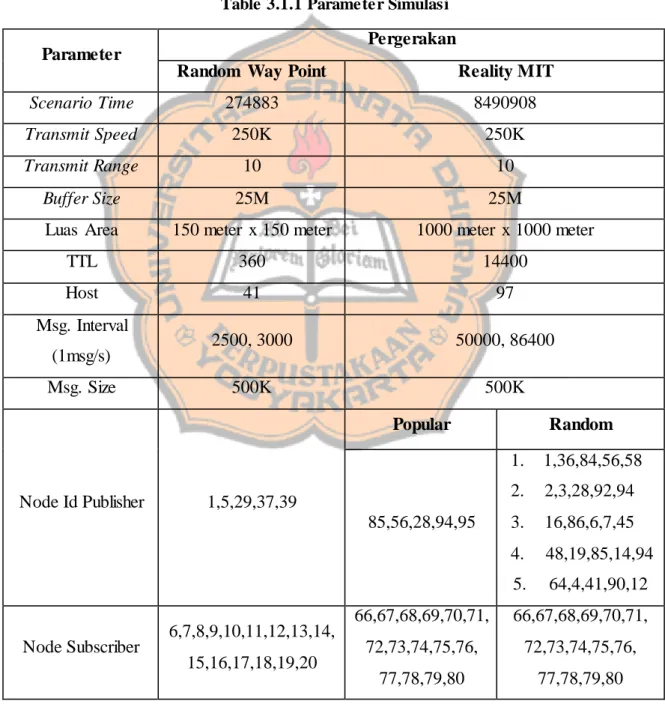

(23) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB III METODE PENELITIAN. 3.1 Parameter Simulasi Pada. penelitian ini, parameter simulasi yang digunakan yaitu sebagai. berikut:. Table 3.1.1 Parameter Simulasi. Pergerakan. Parameter Random Way Point. Reality MIT. Scenario Time. 274883. 8490908. Transmit Speed. 250K. 250K. Transmit Range. 10. 10. Buffer Size. 25M. 25M. Luas Area. 150 meter x 150 meter. 1000 meter x 1000 meter. TTL. 360. 14400. Host. 41. 97. 2500, 3000. 50000, 86400. 500K. 500K. Msg. Interval (1msg/s) Msg. Size. Popular. Node Id Publisher. 1,5,29,37,39 85,56,28,94,95. Node Subscriber. 6,7,8,9,10,11,12,13,14, 15,16,17,18,19,20. 13. Random 1.. 1,36,84,56,58. 2.. 2,3,28,92,94. 3.. 16,86,6,7,45. 4.. 48,19,85,14,94. 5.. 64,4,41,90,12. 66,67,68,69,70,71,. 66,67,68,69,70,71,. 72,73,74,75,76,. 72,73,74,75,76,. 77,78,79,80. 77,78,79,80.

(24) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.2 Pergerakan Node Pada penelitian ini, pergerakan node yang digunakan ada dua yaitu pergerakan Random Way Point dan pergerakan Reality MIT. 3.2.1. Random Way Point Dataset. Bentuk. topologi. dari. jaringan. Opportunistic. Networks yang menggunakan tipe pergerakan node Random Waypoint yang bergerak secara acak yang tidak bisa diramalkan. Setiap node mempunyai Probabilitas kontak yang sama sehingga penyebaran pesan nya menjadi merata. Hasil dari simulasi baik itu posisi node, pergerakan node dan juga koneksi yang terjadi tentunya tidak akan sama setiap simulasi dijalankan.. 3.2.2. Reality MIT Dataset pada data pertemuan antara pelajar dari dua fakultas di Universitas MIT. 75 pelajar dari Fakultas Media Laboratory dan 25 pelajar dari Fakultas Business digunakan pada simulasi. Dari 100 partisipan, terpilih 97 device yang dipilih sebagai device yang menghasilkan data yang valid. Durasi simulasi berjalan pada dataset yaitu 1 semester akademik.. 3.3 Skenario Simulasi Pada penelitian ini,. skenario. simulasi yang digunakan. yaitu. membandingkan hasil simulasi yang menggunakan protokol routing Publish and Subscribe dengan pergerakan Reality MIT dengan pemilihan node publisher yang popular dan random, serta pergerakan Random Way Point. Node popular adalah node yang total kontaknya atau perjumpaan antar node cenderung banyak. Jadi Pemilihan node publisher yang popular disini diambil 5 node dengan total kontak tertinggi.. Sedangkan node. random disini diambil 5 node secara acak untuk di jadikan sebagai publisher. Pemilihan node random ini dilakukan sebanyak 5 kali dan hasilnya dirata-rata.. 14.

(25) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.4 Matriks unjuk Kerja Matriks unjuk kerja yang digunakan untuk mengukur unjuk kerja dari penelitian ini yaitu : 3.4.1. Average Rate Average Delivery rate merupakan probabilitas terkirim nya pesan kepada tujuan (destination). Delivery rate menghitung berapa banyak pesan yang diterima oleh tujuan. Semakin tinggi nilai probabilitas yang dihasilkan suatu routing protokol maka unjuk kerjanya bisa dikatakan baik. Rumus Delivery rate yaitu : 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑦 𝑅𝑎𝑡𝑒 =. 𝑇𝑜𝑡𝑎𝑙 𝑀𝑒𝑠𝑠𝑎𝑔𝑒 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑒𝑑 𝑇𝑜𝑡𝑎𝑙 𝑀𝑒𝑠𝑠𝑎𝑔𝑒 𝑅𝑒𝑞𝑢𝑒𝑠𝑡𝑒𝑑. (1). Rumus 3.4.1.1 Delivery Rate. 𝐴𝑣𝑒𝑟𝑎𝑔𝑒 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑦 𝑅𝑎𝑡𝑒 =. 𝑆𝑢𝑚 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑦 𝑅𝑎𝑡𝑒 𝑇𝑜𝑡𝑎𝑙 𝐺𝑒𝑛𝑒𝑟𝑎𝑡𝑒𝑑 𝑀𝑒𝑠𝑠𝑎𝑔𝑒. (2). Rumus 3.4.1.2 Average Delivery Rate. 3.4.2. Average Duplicate Menghitung rata-rata jumlah copy setiap pesan yang di kirimkan per channel. Semakin rendah jumlah copy maka tentunya akan berakibat kepada Delivery Rate yang rendah juga. Banyak sedikitnya copy setiap pesan di pengaruhi oleh banyak nya jumlah kontak setiap node dan banyak nya jumlah pesan yang di forwardkan kepada node lain. 𝐴𝑣𝑒𝑟𝑎𝑔𝑒 𝐷𝑢𝑝𝑙𝑖𝑐𝑎𝑡𝑒 =. 𝑆𝑢𝑚 𝑜𝑓 𝑇𝑜𝑡𝑎𝑙 𝐶𝑜𝑝𝑦 𝑆𝑢𝑚 𝑜𝑓 𝑀𝑒𝑠𝑠𝑎𝑔𝑒 𝐶𝑟𝑒𝑎𝑡𝑒𝑑. Rumus 3.4.3.3 Average Duplicate. 3.4.3. Average Latency Merupakan matriks unjuk kerja yang digunakan untuk mengetahui jumlah rata-rata waktu yang dibutuhkan suatu pesan. 15. (3).

(26) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. untuk mencapai node tujuan sejak saat pertama pesan dibuat. Semakin rendah nilai latency average maka bisa dikatakan semakin baik unjuk kerja suatu protokol routing. Rumus Latency Average yaitu: Latency = time of Message Delivered - time of Message Created Rumus 3.4.3.4 Latency. (4) 𝐴𝑣𝑒𝑟𝑎𝑔𝑒 𝐿𝑎𝑡𝑒𝑛𝑐𝑦 =. 𝑠𝑢𝑚 𝑜𝑓 𝑙𝑎𝑡𝑒𝑛𝑐𝑦 𝑜𝑓 𝑀𝑒𝑠𝑠𝑠𝑎𝑔𝑒 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑒𝑑 𝑠𝑢𝑚 𝑜𝑓 𝑀𝑒𝑠𝑠𝑎𝑔𝑒 𝐷𝑒𝑙𝑖𝑣𝑒𝑟𝑒𝑑. Rumus 3.4.3.5 Average Latency. 16. (5).

(27) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.5. Pseoudo-code. Berikut ini pseudo-code yang saya gunakan pada penelitian ini.. while Ni is in contact with Nj do if Nj AND Ni is not a publisher then send subscription list Ni receive subscription list Nj update subscription list Ni else don’t exchange subscription list end if while ∃ m ∈ buffer Ni do if subscription list Nj has m.getContentType OR. interest Nj = m.getContentType then. filtering m queue m forward (m, Nj) else don’t send end if end while end while. 17.

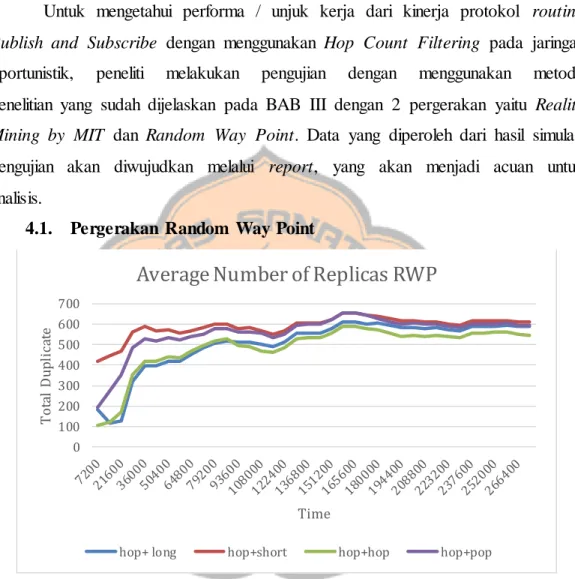

(28) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB IV PENGUJIAN DAN ANALISIS. Untuk mengetahui performa / unjuk kerja dari kinerja protokol routing Publish and Subscribe dengan menggunakan Hop Count Filtering pada jaringan oportunistik,. peneliti. melakukan. pengujian. dengan. menggunakan. metode. penelitian yang sudah dijelaskan pada BAB III dengan 2 pergerakan yaitu Reality Mining by MIT dan Random Way Point. Data yang diperoleh dari hasil simulasi pengujian akan diwujudkan melalui report, yang akan menjadi acuan untuk analisis. 4.1.. Pergerakan Random Way Point. Average Number of Replicas RWP Total Duplicate. 700 600 500 400. 300 200 100 0. Time hop+ long. hop+short. hop+hop. hop+pop. Gambar 4.1.6 Grafik Average Number of Replicas RWP. Pada pergerakan random waypoint, maka probabilitas bertemu antar node sama. Probabilitas node bertemu sama ini menyebabkan beban tiap node sama. Pada awal simulasi grafik Number of Replicas cenderung naik, hal ini menunjukkan bahwa banyaknya selinan pesan semakin banyak. Hal ini berarti bahwa semakin lama waktu yang tersedia akan semakin banyak pula salinan pesannya. Ketika grafik kenaikan sudah mencapai titik konvergen maka terlihat jumlah salinan pesan untuk metode queue Subscription Hop Count paling sedikit. Hal ini disebabkan. 18.

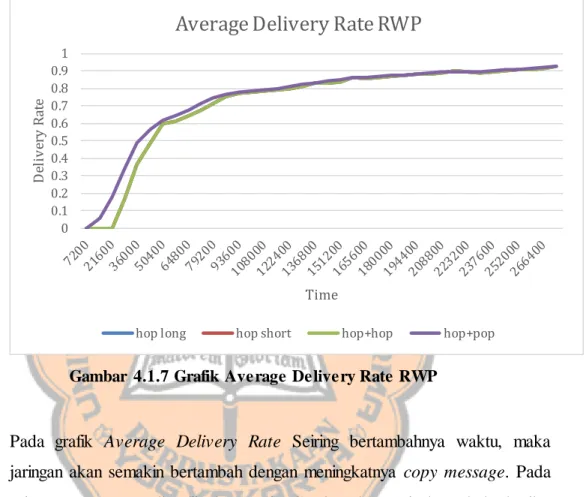

(29) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. pesan yang diprioritaskan adalah pesan yang paling dekat dengan destination sehingga jika sudah terkirim akan meminimalkan jumlah copy, tetapi hal tersebut berakibat pada kenaikan Delivery rate nya.. Delivery Rate. Average Delivery Rate RWP 1 0.9 0.8 0.7 0.6 0.5 0.4 0.3 0.2 0.1 0. Time hop long. hop short. hop+hop. hop+pop. Gambar 4.1.7 Grafik Average Delivery Rate RWP. Pada grafik Average Delivery Rate Seiring bertambahnya waktu, maka beban jaringan akan semakin bertambah dengan meningkatnya copy message. Pada grafik Delivery Rate yang diperlihatkan pada Gambar 4.1.7, tingkat keberhasilan pesan sampai ke tujuan semakin besar. Meningkatnya Delivery. Rate tersebut. dikarenakan semakin padatnya jaringan dengan jumlah copy pesan yang semakin banyak akan memudahkan node pembawa pesan bertemu dengan node lain untuk mentransmisikan pesan, karena peluang bertemu nya semakin besar, maka berakibat pada peluang pesan terkirim akan semakin besar pula.. akan. Untuk setiap. mekanisme pengurutan pesan yang di gunakan pun tidak berpengaruh secara signifikan, tetapi pada awal simulasi terlihat metode queue Subscription Hop Count memliki Delivery Rate paling rendah. Hal ini disebabkan karena jumlah copy pesan untuk mekanisme queue tersebut paling rendah dibandingkan dengan yang lain.. 19.

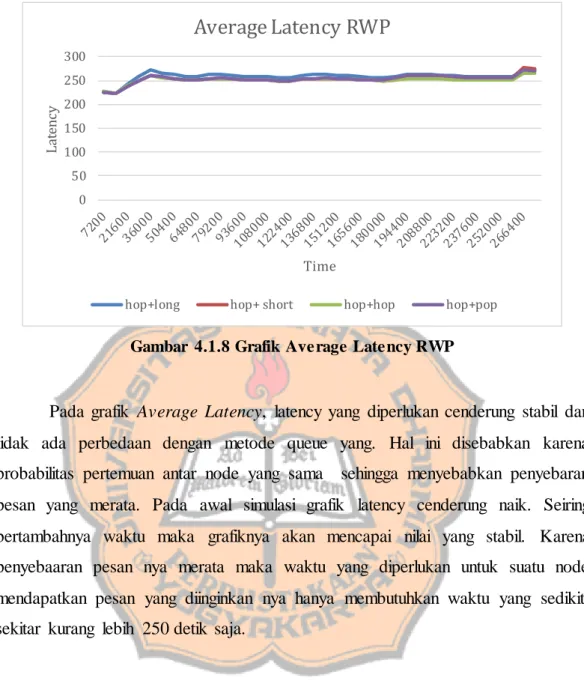

(30) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Average Latency RWP 300. Latency. 250 200 150 100 50 0. Time hop+long. hop+ short. hop+hop. hop+pop. Gambar 4.1.8 Grafik Average Latency RWP. Pada grafik Average Latency, latency yang diperlukan cenderung stabil dan tidak ada perbedaan dengan metode queue yang. Hal ini disebabkan karena probabilitas pertemuan antar node yang sama sehingga menyebabkan penyebaran pesan yang merata. Pada awal simulasi grafik latency cenderung naik. Seiring bertambahnya waktu maka grafiknya akan mencapai nilai yang stabil. Karena penyebaaran pesan nya merata maka waktu yang diperlukan untuk suatu node mendapatkan pesan yang diinginkan nya hanya membutuhkan waktu yang sedikit, sekitar kurang lebih 250 detik saja.. 20.

(31) 7200 338400 669600 1000800 1332000 1663200 1994400 2325600 2656800 2988000 3319200 3650400 3981600 4312800 4644000 4975200 5306400 5637600 5968800 6300000 6631200 6962400 7293600 7624800 7956000 8287200. Delivery Rate 7200 316800 626400 936000 1245600 1555200 1864800 2174400 2484000 2793600 3103200 3412800 3722400 4032000 4341600 4651200 4960800 5270400 5580000 5889600 6199200 6508800 6818400 7128000 7437600 7747200 8056800 8366400. Delivery Rate. PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 4.2. Pergerakan Reality MIT. Delivery Rate (Publisher=Node Popular). 1 0.9 0.8 0.7 0.6 0.5 0.4 0.3 0.2 0.1 0. Time. hop+short. hop+long hop+long hop+popular. hop+short. 21. hop+hop hop+hop. Gambar 4.2.9 Grafik Delivery Rate (Publisher=Node Popular). Delivery Rate (Publisher=Node Random). 1. 0.9. 0.8. 0.7. 0.6. 0.5. 0.4. 0.3. 0.2. 0.1. 0. Time. hop+pop. Gambar 4.2.10 Grafik Delivery Rate (Publisher=Node Random).

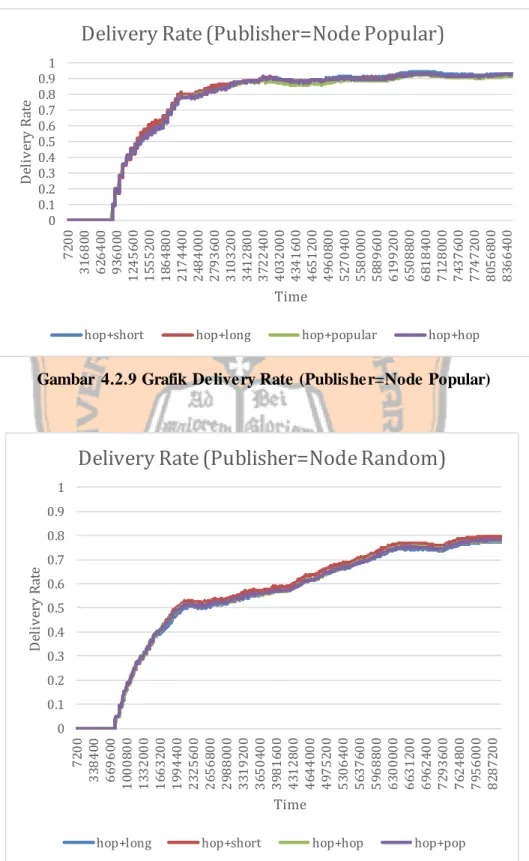

(32) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Pada Gambar 4.2.9 terlihat bahwa seiring pertambahan waktu, grafik Delivery Rate untuk pemilihan node yang popular menunjukkan bahwa peluang pesan yang terkirim kepada Subscriber semakin meningkat. Dalam hal ini berarti bahwa semakin lama waktu yang tersedia maka akan semakin banyak pula kemungkinan pesan yang terkirim. Pada awal simulasi grafik tersebut mengalami kenaikan yang cukup signifikan, tetapi seiring pertambahan waktu dan lama kelamaan maka grafik tersebut akan mencapai suatu nilai yang stabil.Delivery Rate yang dihasilkan pada grafik tersebut hampir mendekati 1. Hal ini menunjukkan bahwa hampir semua pesan terkirim kepada Subscriber. Jika dilihat pada ke-4 metode queue yang digunakan terlihat tidak ada perbedaan yang signifikan. Hal ini menunjukan bahwa ke-4 metode tersebut dapat mencapai Delivery Rate yang sama. Pada Gambar 4.2.10 di atas terlihat bahwa seiring pertambahan waktu, grafik Delivery Rate untuk pemilihan node secara Random menunjukkan bahwa peluang pesan yang dapat terkirim ke Subscriber semakin meningkat juga. Pada awal simulasi terlihat bahwa kenaikan yang terjadi pada grafik tersebut cukup signifikan tetapi seiring berjalan nya waktu maka grafik tersebut tetap mengalami peningkatan tetapi tidak seagresif pada awal simulasi berlangsung. Jika dilihat pada ke-4 metode queue yang digunakan terlihat tidak ada perbedaan yang signifikan juga. Jika Gambar 4.2.9 dan Gambar 4.2.10 di bandingkan tentunya terlihat jelas bahwa Delivery Rate untuk pemilihan node Publisher yang popular lebih tinggi dibandingkan dengan pemilihan node secara random. Hal ini menunjukkan bahwa dengan pelmilihan node yang popular akan mengakibatkan jumlah pesan yang terkirim kepada Subscriber semakin cepat.Selain itu juga jika dilihat lebih teliti lagi, bahwa kenaikan Delivery Rate untuk Node Popular cenderung lebih cepat dibandingkan dengan Node Random. Untuk Node Popular hanya membutuhkan waktu 0-3 juta detik untuk dapat mencapai titik stabilnya sedangkan untuk Node Random membutuhkan lebih dari 7 juta detik untuk dapat mencapai titik stabilnya.. 22.

(33) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Average Latency (Publisher=Node Popular) 400000 350000. Latency. 300000. 250000 200000 150000 100000. 50000. 0 316800 633600 950400 1267200 1584000 1900800 2217600 2534400 2851200 3168000 3484800 3801600 4118400 4435200 4752000 5068800 5385600 5702400 6019200 6336000 6652800 6969600 7286400 7603200 7920000 8236800. 0. Time hop+long. hop+short. hop+popular. hop+hop. Gambar 4.2.11 Grafik Average Latency (Publisher=Node Popular). Average latency (Publisher=Node Random) 400000 350000. Latency. 300000 250000 200000. 150000 100000. 50000. 0 316800 633600 950400 1267200 1584000 1900800 2217600 2534400 2851200 3168000 3484800 3801600 4118400 4435200 4752000 5068800 5385600 5702400 6019200 6336000 6652800 6969600 7286400 7603200 7920000 8236800. 0. Time hop+ long. hop+short. hop+hop. hop+pop. Gambar 4.2.12 Grafik Average Latency (Publisher=Node Random). 23.

(34) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Pada Grafik 4.2.11 untuk pemiilihan Node Popular terlihat bahwa Average Latency yang untuk Node Popular sekitar 320 ribu – 330 ribu detik. Pada awal simulasi terlihat. peningkatan. lacenty. yang cukup. signifikan,. tetapi seiring. berjalannya waktu maka terlihat bahwa latency untuk node yang popular menunjukkan titik stabilnya. Pada Grafik 4.2.12 untuk pemilihan Node random pun kenaikan grafiknya hampir sama dengan Node yang popular, tetapi terjadi perbedaan anatara nilai Latency antara keduanya. Average Latency untuk Node Random sekitar 350 ribuan detik. Untuk metode queue yang digunakan pun hampir semuanya, tidak ada terjadi perbedaan antar metode. Jika Grafik 4.2.11 dan 4.2.12 dibandingkan maka telihat bahwa Average Latency untuk pemilihan Node yang Popular lebih kecil dari pada Average Latency dengan pemilihan Node yang Random. Hal ini disebabkan karena pemilihan Node Publisher dengan total kontak yang paling banyak dapat mempercepat pengiriman pesan sehingga pesan dapat cepat diterima oleh Subscriber. Selisih Latency untuk Node Popular dan Node Random hanya sekitar 20ribuan. Jika di convert dalam satuan jam maka perbedaannya hanya sekitar 5 jam. Perbedaan Average Latency pada Node Popular dan Node Random tidak telihat begitu mencolok. Perbedaan tersebut tidak begitu jauh jaraknya karena pada scenario simulasi yang digunakan pemilihan Node Random dilakukan secara acak dalam 5 kali percobaan dan semua hasil nya di rata-rata. Jadi dengan melakukan 5 kali percobaan tersebut, Node yang terpilih bisa saja merupakan node yang cukup popular semua atau hanya ada beberapa yang popular atau bahkan yang terpilih adalah Node yang tidak popular semua. Hal tersebut berdampak pada cepat lamanya suatu node Subscriber mendapatkan pesan yang diinginkannya.. 24.

(35) 7200 324000 640800 957600 1274400 1591200 1908000 2224800 2541600 2858400 3175200 3492000 3808800 4125600 4442400 4759200 5076000 5392800 5709600 6026400 6343200 6660000 6976800 7293600 7610400 7927200 8244000. Average Duplicate. 7200 324000 640800 957600 1274400 1591200 1908000 2224800 2541600 2858400 3175200 3492000 3808800 4125600 4442400 4759200 5076000 5392800 5709600 6026400 6343200 6660000 6976800 7293600 7610400 7927200 8244000. Average Duplicate. PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Average Duplicate (Publisher=Node Popular). 8000. 7000. 6000. 5000. 4000. 3000. 2000. 1000. 0. Time. hop+short. hop+long hop+long hop+popular. hop+short. Time. 25. hop+hop hop+hop. Gambar 4.2.13 Grafik Average Duplicate (Publisher=Node Popular). Average Duplicate (Publisher=Node Random). 8000. 7000. 6000. 5000. 4000. 3000. 2000. 1000. 0. hop+pop. Gambar 4.2.14 Grafik Ave rage Duplicate (Publisher=Node Random).

(36) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Pada Grafik 4.2.13 seiring pertambahan waktu, grafik total Copy untuk ke4 metode penyusunan pesan tersebut menunjukkan bahwa banyak nya pesan yang tercopy di dalam jaringan tersebut semakin meningkat. Hal ini berarti bahwa semakin lama waktu yang tersedia akan semakin banyak pula pesan yang tercopy. Grafik tersebut dari awal simulasi sampai akhir simulasi mengalami kenaikan yang begitu signifikan. Hal ini disebabkan karena pemilihan node publisher yang memiliki jumlah total kontak yang banyak, yang berakibat pada penyebaran pesan yang semakin cepat. Semakin banyak Total Copy pesan yang menyebar didalam jaringan tentunya akan berakibat pada Delivery Rate yang semakin tinggi pula, begitupun dengan Latencynya akan semakin rendah. Jika di lihat dari ke-4 metode queue yang digunakan, tidak begitu terlihat pengaruh dari ke-4 metode tersebut karena pemilihan node yang popular menyebabkan penyebaran pesan yang merata. Pada Grafik 4.2.14 seiring pertambahan waktu jumlah copy setiap metode juga bertambah.pada awal simulasi terlihat bahwa metode queue Short Delay memiliki jumlah copy yang paling banyak dibandingkan dengan metode lain. Hal ini terjadi karena metode tersebut mengutamakan pesan yang masih muda di jaringan sehingga jumlah copy pada pesan tersebut menjadi paling banyak. Pada pertengahan simulasi terlihat bahwa pertambahan jumlah copy pada metode Long Delay meningkat secara cepat hingga menyusul Short Delay. Pada akhir simulasi terlihat bahwa metode queue Long Delay dan Short Delay menghasilkan total copy pesan yang paling banyak di bandingkan Subscription Hop Count dan Popularity. Kemudian berdasarkan grafik tersebut juga dapat disimpulkan bahwa metode Popularity memiliki jumlah copy yang paling kecil, ini terjadi karena metode pengurutannya yang mengutamakan channel yang paling popular untuk dikirimkan terlebih dahulu dibandingkan dengan channel yang lain. Dengan algoritma tersebut maka pesan akan semakin cepat tersampaikan kepada subscriber sehinggan copy pesan tidak akan semakin banyak di jaringan. Jika kedua grafik dibandingkan terlihat bahwa dengan pemilihan Node popular maka jumlah copy pesan akan lebih banyak di bandingkan dengan node random. Semakin banyak jumlah copy di jaringan maka probabilitas suatu pesan terkirim kepada subscriber semakin tinggi. Jika dilihat jumlah copy pesan untuk. 26.

(37) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. pemilihan Node popular sekitar 6000-an sedangkan Node random sekitar 30005000 copy pesan. Hal ini terjadi karena dalam pemilihan node random bisa saja terpilih node yang tidak popular hingga sangat popular yang menyebabkan copy pesan yang di sebarkan lebih sedikit dibandingkan dengan Node Popular. Jadi dari hasil percobaan tersebut tentunnya pemilihan Node Publisher yang Random lebih unggul dibandingkan dengan pemilihan Node Publisher yang popular karena jumlah copy pesan di semua metode queue lebih sedikit dibandingkan dengan Node Popular, yaitu sekitar 3000-5000 pesan. Hal ini wajar terjadi karena Trade-off yang harus dikorbankan untuk mencapai Delivery Rate yang tinggi dan Latency yang lebih sedikit. Trade-off ini tidak dapat dihindari maka dari itu pada Algoritma Publish and Subscribe ini untuk dapat mencapai Latency yang rendah dan Delivery rate yang tinggi maka harus mengorbankan Total copy pesan yang tinggi.. 27.

(38) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB V KESIMPULAN DAN SARAN. 5.1.. Kesimpulan Setelah melakukan penngujian melalui simulasi yang dilakukan sebelumnya dan menganalisis hasil simulasi, maka dapat disimpulkan bahwa Publish and Subscribe diciptakan untuk menentang kelemahan dari Jaringan Opportunistik. Publish and Subscribe merupakan Algoritma yang pengiriman pesannya secara Multicast, sehingga dalam algoritma ini tidak ada Source and Destination. Untuk mendapatkan informasi Node tidak berfokus pada pembuat pesan melainkan borfokus pada bagaimana Node tersebut mendapatkan informasi yang diinginkannya. Pada pergerakan Random Way Point tidak menghasil perbedaan setiap metode yang digunakan karena probabilitas bertemu antar node sama, sehingga menyebabkan beban tiap node sama. Maka dari itu hasil dari metode Queue Short Delay, Long Delay, Subscription Hop Couint, dan Popularity tidak memiliki perbedaan yang terlihat jelas. Pada pergerakan Reality MIT Pemilihan Node Publisher yang Popular. memiliki. hasil. yang. lebih. unggul. dibandingkan. dengan. pemiilihan Node Publisher yang Random karena dengan Node tersebut popular maka penyebaran pesannya menjadi merata. Dengan total kontak yang banyak pada Node Popular sangat membantu dalam penyebaran pesan sehingga menyebabkan Delivery Rate yang tinggi dan Latency yang rendah dibandingkan dengan pemilihan Node yang Random. Untuk total Copy pesan tentunya Node Random lebih unggul dibandingkan dengan Node Popular. Hal ini wajar saja terjadi karena Trade-off yang harus di korbankan untuk mencapai Delivery Rate yang tinggi Latency yang paling kecil.. 28. dan.

(39) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 5.2.. Saran Penelitian selanjutnya sebaiknya suatu Node. dapat memilihki. ketertarikan lebih dari 1 channel agar lebih realistis lagi karena setiap orang pastinya tidak hanya tertarik pada 1 topik saja.. 29.

(40) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR PUSTAKA. [1]. J. Schiller, “Mobile Communications (2nd Edition),” p. 492, 2003.. [2]. H. Syafa, R. Primananda, and R. A. Siregar, “Implementasi Delay Tolerant Network ( DTN ) dengan Menggunakan Algoritme Hierarchical Token Bucket untuk Seleksi Node Routing Multicopy,” vol. 3, no. 1, pp. 7727– 7735, 2019.. [3]. R. Yonas and B. Soelistijanto, “Analisis Kinerja Protokol Routing Social Aware Berbasis Konten Pada Opportunistic Network,” pp. 110–123, 2017.. [4]. J. Greifenberg and D. Kutscher, “Efficient publish/subscribe-based multicast for opportunistic networking with self-organized resource utilization,” Proc. - Int. Conf. Adv. Inf. Netw. Appl. AINA, pp. 1708–1714, 2008.. [5]. H. Fitriawan and A. Wahyudin, “Simulasi Kinerja Jaringan Nirkabel IEEE802.11a dan IEEE-802.11g Menggunakan NS-2,” J. Rekayasa Elektr., vol. 10, no. 4, 2014.. [6]. Y. Zhao and J. Wu, “Socially-aware publish/subscribe system for human networks,” IEEE Wirel. Commun. Netw. Conf. WCNC, 2010.. [7]. I. Isnaini,. i putu Susila, and Istofa, “Aplikasi dan Analisa Sistem. Komunikasi Publish-Subscribe. Pada. Sistem Monitoring. Radiasi dan. Lingkungan,” J. Perangkat Nukl., vol. 10, no. 01, pp. 41–49, 2016. [8]. D. R. L. Hayun and W. Wibisono, “Optimasi Pemilihan Child Broker(S) Pada Model Komunikasi Publish/Subscribe Pada Protokol Data Distribution Service Di Area Multi-Zone,” JUTI J. Ilm. Teknol. Inf., vol. 15, no. 1, p. 11, 2017.. [9]. C. Jin, H. Wang, and K. G. Shin, “Hop-Count Filtering: An effective defense against spoofed DDoS traffic,” Proc. ACM Conf. Comput. Commun. Secur., pp. 30–41, 2003.. 30.

(41) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LAMPIRAN. PubSub.java. 31.

(42) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 32.

(43) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 33.

(44) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 34.

(45) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Penerapan Metode queue. 35.

(46) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 36.

(47) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. deliveryRateReport.java. 37.

(48) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 38.

(49) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 39.

(50) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. totalReplicaReport.java. 40.

(51) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 41.

(52) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 42.

(53) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LatencyReport.java. 43.

(54) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Message.java. 44.

(55) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 45.

(56) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. MessageCreateEvent.java. StandardEventsReader.java. 46.

(57)

Gambar

Dokumen terkait

Komposit sandwich merupakan material yang tersusun dari tiga material atau lebih yang terdiri dari flat composite atau plat sebagai skin (lapisan permukaan) dan core pada bagian

Metode yang dapat digunakan untuk masalah CV Hegar Sumber Kreasi adalah fixed order intervalatau metode P.Menurut Tersine (1994), metode P dapat digunakan apabila terdapat supplier

Berdasarkan grafik diatas dapat dilihat Gross power yang digunakan ketika menggerus batu bara dengan moisture content 40% sebesar 32 Kwh/ton, sedangkan untuk batubara dengan

Pada Semester I Tahun 2014, BPK melakukan pemeriksaan keuangan Tahun 2013 atas LKPP, 86 LKKL, 456 LKPD, dan 13 LK badan lainnya.. Selain itu, BPK juga melakukan pemeriksaan atas

Adapun penelitian ini dilakukan untuk melihat hubungan antara kinerja perusahaan dengan pengukuran berbasis akuntansi dan pasar saham, resiko, dan ukuran

Judul Tesis “ Analisis Perbandingan Daya Dukung dan Penurunan Pondasi Bored Pile Diameter 600 mm dengan Metode Empiris, Uji Beban Statis dan Metode Elemen Hingga pada Proyek

Tesis ini menganalisis kapasitas daya dukung dan penurunan pada pondasi tiang tekan hidrolis jenis Prestressed Concrete Square Pile ukuran 45 cm × 45 cm dalam

c. Faktor masyarakat, meliputi kegiatan siswa dalam masyarakat, mass media, teman bergaul, dan bentuk kehidupan masyarakat. Dari pernyataan tersebut dapat dijelaskan bahwa