PENERAPAN ACCESS CONTROL LIST PADA PROTOKOL OSPF

MENGGUNAKAN SUBNETTING VARIABLE

LENGTH SUBNET MASK (VLSM)

Dian Nediya1, Yunita Sari Siregar2 1,2Jurusan Teknik Informatika Sekolah Tinggi Teknik Harapan Medan Jl. H.M Jhoni No 70 Medan, Indonesia

1

[email protected] Abstrak

Access Control List (ACL) berperan untuk mengatur hak akses tiap perangkat yang ada di dalam simulasi jaringan tersebut. Access Control List (ACL) digunakan untuk menyaring lalu lintas data suatu jaringan dengan mengontrol apakah paket-paket tersebut dilewatkan atau dihentikan. Access Control List (ACL) juga dapat menjamin keamanan untuk setiap komputer sehingga jalur komunikasi serta hak akses setiap komputer dapat terdefinisi dengan jelas. Untuk menghubungkan beberapa router diperlukan sebuah protokol routing. Open Shortest Path First (OSPF) berperan sebagai penghubung komunikasi beberapa router dan Acces s Control List (ACL) berperan untuk mengatur hak akses tiap perangkat yang ada dalam simulasi jaringan serta mengkontrol apakah paket-paket tersebut dilewatkan atau dihentikan. VLSM digunakan untuk meminimalisir penggunaan IP addresss. VLSM bekerja menentukan jumlah subnet, jumlah host, blok subnet, dan alamat host broadcast menggunakan aplikasi cisco packet tracer. Manfaat perancangan menggunakan metode VLSM untuk memudahkan dalam proses pembagian jaringan menjadi bagian yang lebih kecil.

Kata Kunci: Access Control List, Open Shortest Path First dan Variable-Length Subnet Masking

Abstract

Access Control List (ACL) serves to set the permissions for each device that is in the network simulation. Access Control List (ACL) can filter the data traffic of a network by controlling whether packets are passed or stopped. Access Control List (ACL) can also guarantee the security of any computer so that the lines of communication and access rights of each computer can be defined clearly. To connect multiple routers needed a routing protocol. Open Shortest Path First (OSPF) serves as the communication link multiple routers and Access Control List serves to set permissions for each device on the network simulation and control whether the packages were passed or stopped. VLSM is a technique used to minimize the use of IP addresss. VLSM determine the number of subnets, number of hosts subnet, subnet blocks, and the host address broadcast using cisco packet tracer applications. Benefits of using VLSM design to facilitate the process division of the network into smaller parts. Key word: Access Control List, Open Shortest Path First and Variable-Length Subnet Masking

1. Pendahuluan

Perkembangan teknologi memberikan dampak pengaruh besar terhadap jaringan komputer. Terlebih di Indonesia jaringan komuputer mengambil peran penting dalam perkembangan di dunia bisnis. Komunikasi data saat ini di Indonesia menjadi satu kebutuhan pokok terutama bagi perusahaan bisnis maupun institusi pemerintahan. Komunikasi yang terjadi tidak hanya sebatas satu area local tertentu saja tapi komunikasi dilakukan juga dengan area di wilayah lain sehingga membentuk satu area jaringan yang luas. Untuk melakukan koneksi di jaringan yang berskala luas biasanya dapat dilakukan dengan menyewa perantara penyedia jasa telekomunikasi.

Dengan memanfaatkan teknologi

jaringan, segala komunikasi dan perkerjaan dapat dikerjakan dengan mudah dan lebih baik.

Dengan teknologi jaringan komputer

memungkinkan pengguna jaringan komputer dapat saling bertukar dokumen dan data,

sehingga dapat menggunakan

hardware/software secara bersama-sama dan menciptakan hasil kinerja yang lebih baik bagi sebuah perusahaan. Sampai saat ini banyak perusahaan yang masih belum memahami dan menyadari tentang teknologi informasi yang mereka gunakan. Hal tersebut menyebabkan perusahaan-perusahaan menjadi sulit untuk bersaing dalam persaingan global [1].

Jika kita tidak yakin dengan asal usul paket yang datang maka sebaiknya paket tersebut dibuang saja. Hal ini untuk menghindari kemungkinan masuknya penyusup ke network yang kita kelola. Dalam penelitian lainnya. Access Control List

(ACL) digunakan untuk keamanan jaringan LAN, maka penulis ingin mengembangkan simulasi terhadap jaringan yang lebih luas yaitu jaringan Wide

Area Network (WAN). Dengan Access Control List (ACL) diharapkan mampu mem-filter IP mana yang akan ditolak dan IP mana yang akan diteruskan untuk masuk kedalam jaringan server

[2].

Penggunaan IP address dan netmask

ternyata menimbulkan persoalan, akan ada sebagian

network yang mendapat jatah host sangat banyak sehingga tidak masuk di akal. Ada pula network

yang mendapat jatah host sedikit sehingga kurang mencukupi. Untuk mengatasi masalah tersebut, sebuah network yang besar dapat dipecah menjadi beberapa network yang kecil. Network yang lebih kecil ini disebut subnetwork, sedangkan proses pembentukan subnetwork disebut subnetting [3].

Dari latar belakang dan landasan teori diatas, masalah yang dibahas dalam penelitian ini yaitu bagaimana menghubungkan komunikasi beberapa komputer yang berbeda network berdasarkan Net ID dan Subnet Mask, menghitung subnetting

dengan teknik VLSM untuk menentukan jumlah

subnet dan jumlah host yang valid digunakan, menghubungkan koneksi beberapa router

menggunakan protokol routing OSPF serta, menerapkan Access Control List (ACL) untuk mem-filter IP mana yang akan ditolak dan IP mana yang akan diteruskan untuk masuk.

Dari latar belakang dan rumusan masalah diatas, tujuan penelitian adalah Merancang simulasi jaringan yang berbeda NET ID menggunakan teknik Subnetting VLSM serta Menerapkan Access Control List (ACL) pada protokol OSPF.

2. Metodologi Penelitian

Metode penelitian dalam penelitian ini dilakukan melalui beberapa tahap yaitu:

1. Studi literatur

Penulis menggunakan metode ini untuk memperoleh informasi yang berkaitan dengan penelitian yang penulis buat. Studi literatur ini mengacu pada buku-buku pegangan dan data-data yang didapat dari internet.

2. Perancangan dan pembuatan jaringan

Proses perancangan merupakan proses bagaimana menghubungkan dua jaringan yang terpisah oleh gedung satu dengan gedung lainnya menggunakan routing protocol OSPF. 3. Pengujian Sistem

Proses pengujian dilakukan terhadap masing-masing jaringan yang berbeda, dengan tujuan mengamati peran Standard Access List yang sudah diterapkan kedalam jaringan yang ada. 4. Analisa Penelitian

Dari hasil pengujian kemudian penulis akan melakukan analisa peran Standard Acces List

dalam sebuah jaringan OSPF sehingga dapat diambil suatu kesimpulan.

2.1 Jaringan Komputer

Jaringan komputer adalah sekelompok

komputer yang saling berhubungan satu dengan yang lainnya menggunakan protokol komunikasi sehingga dapat seling berbagi informasi, aplikasi dan perangkat keras secara bersama-sama. Jaringan komputer dapat juga diartikan sebagai kumpulan sejumlah terminal komunikasi yang berbeda di berbagai lokasi yang terdiri lebih dari satu komputer yang saling berhubungan. Jaringan komputer dapat diartikan sebagai Suatu sistem yang terdiri atas komputer dan beberapa perangkat jaringan lainnya yang bekerja sama untuk mencapai tujuan tertentu [4].

2.2 IP Address

Setiap komputer yang terhubung ke internet

harus memiliki nomor identitas yang unik (ID) agar dapat membedakannya dari komputer lain. ID ini disebut IP address (IP = InternetProtocol). Saat ini yang digunakan dalam dunia internet secara umum adalah IPv4. Sedangkan versi yang lebih baru adalah IPv6. Saat ini alokasi IP address versi 4 sudah semakin berkurang. IPv4 sudah digunakan hampir 20 tahun. Untuk mengatasinya, telah dikembangkan IP

address versi 6 atau Ipng (IP nextgeneration). Salah satu keunggulan IPv6 adalah jumlahnya yang sangat besar, sehingga dapat mengantisipasi lonjakan permintaan IP address di masa yang akan datang [5]. Secara umum, IP address dapat dibagi menjadi 5 buah kelas. Kelas A, B, C, D dan E. Namun dalam praktiknya hanya kelas A, B dan C yang dipakai untuk keperluan umum. Ketiga IP

address ini disebut IP addressunicast. IP address

kelas D dan E digunakan untuk keperluan khusus. IP address kelas D disebut juga IP address

multicast. Sedangkan IP address kelas E

digunakan untuk keperluan riset [5]. Tabel 1. Kelas IP Address

Kelas Network ID DefaultSubnet

Mak

A xxx.0.0.1 255.0.0.0 B xxx.xxx.0.1 255.255.0.0 C xxx.xxx.xxx.1 255.255.255.0

2.3 Netmask

Secara umum, IP address yang digunakan untuk praktik membangun jaringan adalah IP

address kelas A, B, dan C. Namun tidak semua IP

address yang disediakan dapat digunakan sebagai alamat host. Sebagai contoh, IP address berikut ini tidak boleh digunakan untuk alamat host:

10.0.0.255 192.168.1.0 255.255.0.0 255.255.255.255 0.0.0.1

Masih banyak lagi contoh IP address yang lain. IP address di atas dapat dikategorikan sebagai IP address khusus. Karena IP address tersebut digunakan untuk berbagai keperluan dan tidak boleh digunakan untuk alamat host[5]. Perhatikan tabel berikut ini :

Tabel 2 IPAddress dan Netmask

Kelas Netmask

A 255.0.0.0

B 255.255.0.0

C 255.255.255.0

2.4 Metode VLSM (Variable-Length Subnet

Masking)

Subnetting adalah sebuah teknik yang mengizinkan para administrator jaringan untuk memanfaatkan 32 bit IP address yang tersedia agar lebih efisien. Teknik subnetting membuat skala jaringan lebih luas dan tidak dibatasi oleh kelas-kelas IP (IPClass) A, B dan C yang sudah diatur. Dengan subnetting, anda bisa membuat network

dengan batasan host yang lebih realistis sesuai kebutuhan. Subnetting menyediakan cara yang lebih fleksibel untuk menentukan bagian mana dari sebuah 32 bit IP address yang mewakili network ID dan bagian mana yang mewakili host ID. Dengan kelas-kelas IP standar, hanya 3 kemungkinan

network ID yang tersedia; 8 bit untuk kelas A, 16 bit untuk kelas B, dan 24 bit untuk kelas C.

Subnetting mengizinkan angka bit acak untuk digunakan sebagai network ID) [6].

VLSM adalah metode subnetting yang memberikan networkaddress lebih dari satu subnet mask, jika menggunakan Classless Inter-Domain Routing (CIDR) suatu network ID hanya memiliki satu subnet mask saja. VLSM merupakan

subnetting yang digunakan berdasarkan jumlah

host. Sehingga akan semakin banyak jaringan yang dapat dipisahkan. VLSM membagi networkaddress

bukan berdasarkan kelas, melainkan berdasarkan

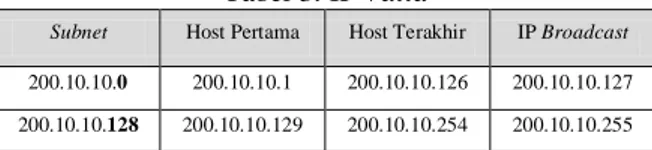

Classless Inter-Domain Routing (CIDR) [6]. Contoh Hitungan VLSM /25 Kelas C IP ADDRESS : 200.10.10.0

11111111 11111111 11111111 10000000 Jumlah subnet : 2 x ( x adalah jumlah bit yang bernilai 1 ), maka 2 1 = 2

Jumlah host : 2 y ( y adalah jumlah bit yang bernilai 0 ), maka 2 7 = 128 host

Block subnet : 256 – 128 (jumlah dari bit yang berniai 1) = 128, maka block subnet nya dimulai dari 0+128 = 128.

Tabel 3. IP Valid

Subnet Host Pertama Host Terakhir IP Broadcast

200.10.10.0 200.10.10.1 200.10.10.126 200.10.10.127 200.10.10.128 200.10.10.129 200.10.10.254 200.10.10.255

2.5Open Shortest Path First (OSPF)

Routing protokol adalah sekumpulan aturan atau standar yang menentukan bagaimana router

pada jaringan berkomunikasi dan bertukar informasi satu sama lain. Router akan memilihkan jalur data yang tepat sesuai dengan arah yang ingin dituju data Terdapat tiga tipe routing protokol yakni Distance Vector, LinkState dan Hybrid [7].

OSPF adalah sebuah protokol routing yang dikembangkan untuk jaringan IP oleh Internet

Engineering Task Force (IETF). Sesuai dengan namanya protokol ini memiliki 2 (dua) karakteristik utama. Pertama protokol ini bersifat terbuka artinya spesifikasi dari protokol ini terbuka untuk umum dan yang kedua adalah routing dari OSPF ini berbasis algoritma SPF. OSPF adalah protokol routing

dinamik, yang dapat mendeteksi perubahan topologi yang terjadi di dalam sebuah AS, misalkan karena

interface yang tidak berfungsi dan segera melakukan kalkulasi rute baru yang bebas dari perulangan. OSPF termasuk dalam link-state routing protocol. LSA (Link State Advertisement) adalah kumpulan informasi yang berisi tentang status link di setiap

router. LSA inilah yang setiap periode tertentu dikirimkan ke router yang saling terhubung dalam sebuah domain OSPF tertentu. LSA ini berisi linkid,

state of the link, dan cost menuju network tetangga [8].

2.6 Access Control List (ACL)

Access Control List (ACL) terdiri atas aturan-aturan dan kondisi yang menentukan trafik jaringan dan menentukan prose di router apakah nantinya paket akan dilewatkan atau tidak. Access Control List (ACL) adalah daftar kondisi yang digunakan untuk mengetes trafik jaringan yang mencoba melewati interface router. Daftar ini memberi tahu

router paket-paket mana yang akan diterima atau ditolak berdasarkan kondisi tertentu [9].

ACL (Access Control List) adalah daftar device

yang berisi MAC Address yang diberi hak untuk mengakses sebuah jaringan. Daftar ini memberitahu router paket-paket mana yang akan diterima atau ditolak. ACL (Access Control List) membuat keputusan berdasarkan alamat asal, alamat tujuan, protokol, dan nomor port. ACL (Access Control List)

sangat membantu dalam pengontrolan lalu lintas dalam akses sebuah jaringan. Mekanisme dasar

Access Control List (ACL) yakni menyaring paket yang tidak diinginkan ketika komunikasi data berlangsung sehingga menghindari permintaan akses maupun paket data yang mencurigakan dalam akses keamanan sebuah jaringan. Fungsi dari Access Control List (ACL) adalah:

1. Mampu memberikan dasar keamanan untuk akses ke jaringan. Misalkan, host A tidak diijinkan akses ke jaringan privat institusi namun host B diijinkan.

2. Membatasi trafik jaringan dan meningkatkan unjuk kerja jaringan.

3. Memberi keputusan terhadap jenis trafik mana yang akan dilewatkan atau di block melalui

interface router.

4. Mengontrol daerah-daerah (cells) dimana

client dapat mengakses jaringan.

5. Memilih host yang diijinkan atau di block

akses ke segmen jaringan [9].

Cisco Packet Tracer adalah sebuah

software yang dikembangkan oleh Cisco. Cisco Paket Tracer adalah untuk membuat konsep jaringan sementara tanpa mengeluarkan banyak dana, yang mungkin bisa juga diterapkan untuk implementasi sebenarnya sebelum membuat jaringan yang benar-benar nyata [5].

Gambar 1. Cisco Packet Tracer

3. Perancangan Sistem

Sebelumnya jaringan komputer di perusahaan tidak memiliki subnetting IP. Jika dalam suatu jaringan komputer IP tidak di-subnet, maka user akan sesuka hati untuk mendapatkan

host IP yang valid. Maka dari itu diperlukan teknik

subnetting VLSM untuk memaksimalkan

penggunaan IP sesuai kebutuhan. Perusahaan juga tidak memiliki teknik untuk menyaring sebuah IP yang masuk kedalam suatu jaringan. Untuk mengatasi hal ini diperluukan sebuah teknik yang mampu menyaring sebuah IP address agar komunikasi dari cabang lain hanya bisa dilakukan terhadap PC komputer saja sedangkan masuk kedalam jaringan server gagal.

3.1 Analisis

Analisis kebutuhan perangkat lunak dapat dijelaskan bahwa software yang digunakan adalah

Cisco Paket Tracer v6.3. Aplikasi ini digunakan untuk perancangan jaringan, konfigurasi IP

address, konfigurasi router, routing protocol OSPF,

Access Control List (ACL) untuk menyaring IP

address.

Adapun spesifikasi perangkat keras yang digunakan adalah sebagai berikut:

1. CPU : Intel Core i3-4030U 1.9GHz 2. RAM : 2GB

3. HDD : 500GB

3.1.1 Konfigurasi IPAddress

Proses konfigurasi dalam sebuah jaringan sangatlah penting untuk menghubungkan beberapa

device yang ada Konfigurasi IP address dilakukan untuk memberikan IP pada setiap port router. Dimana IP router yang dimasukan merupakan IP

gateway dari setiap sub network. Adapun

konfigurasinya sebagai berikut:

Gambar 2. IPAddress

3.1.2 Konfigurasi RoutingOSPF

Konfigurasi OSPF dilakukan agar setiap

network yang ada dalam simulasi jarigan ini dapat berkomunikasi antara pusat dengan cabang, dan cabang dengan cabang lainya. Berikut konfigurasi nya:

Gambar 3. Konfigurasi Routing OSPF Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#router OSPF 10 Router(config-router)#network 193.67.116.184 255.255.255.192 area 10 Router(config-router)#network 193.67.116.254 255.255.255.192 area 10 Router(config-router)#network 141.10.10.1 255.255.0.0 area 10 Router(config-router)#network 141.20.20.2 255.255.0.0 area 10 Router(config-router)#do write Building configuration... [OK] Router(config-router)#exit Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface fa0/0 Router(config-if)#ip address 193.67.116.184 255.255.255.192 Router(config-if)#no shutdown Router(config-if)#exit Router(config)#interface fa1/0 Router(config-if)#ip address 193.67.116.254 255.255.255.192 Router(config-if)#no shutdown Router(config-if)#exit Router(config)#interface fa4/0 Router(config-if)#ip address 141.10.10.1 255.255.0.0 Router(config-if)#no shutdown Router(config-if)#exit Router(config)#interface fa6/0 Router(config-if)#ip address 141.20.20.2 255.255.0.0 Router(config-if)#no shutdown Router(config-if)#exit

3.1.3 Konfigurasi Access Control List (ACL)

Metode Access Control List adalah teknik memfilter suatu IP address yang dikembangkan untuk mengoptimalkan keamanan jaringan komputer, baik LAN maupun WAN. Seperti paket mana yang diijinkan masuk ke dalam sebuah jaringan internal dan paket mana yang ditolak, atau paket mana saja yang akan dilepas ke jaringan

eksternal dan paket mana yang tidak di lepas, atau alamat-alamat mana saja yang diijinkan melakukan koneksi dengan alamat-alamat spesifik dan mana yang tidak boleh, atau layanan - layanan apa saja yang boleh digunakan oleh suatu alamat dan layanan-layanan apa saja yang tidak boleh, alamat-alamat mana saja yang boleh dan tidak boleh mengakses layanan-layanan khusus.

Adapun cara kerja metode Access Control List sebagai berikut:

1. Setiap paket akan dibandingkan dengan setiap baris aturan Access List secara urut.

2. Jika menemukan kondisi yang sesuai maka paket terebut akan mengikuti aturan yang ada dalam Access List.

3. Apabila paket tersebut tidak menemukan aturan yang sesuai maka paket tersebut tidak diperbolehkan lewat atau mengakses jaringan.

Adapun konfigurasi Access Control List nya sebagai berikut:

Gambar 4. Konfigurasi ACL

3.2 Implementasi Simulasi Jaringan

Perancangan simulasi jaringan yang sudah dilakukan akan diimplementasikan untuk pengujian. Implementasi simulasi jaringan dilakukan menggunakan software Cisco Packet Tracer v.6.3. Aplikasi ini juga digunakan untuk pengujian pembatasan hak akses ke server menggunakan metode Access Control List (ACL).

3.2.1 Pengujian

Pengujian PING dilakukan pada Command Prompt yang terdapat di dalam desktop setiap PC. Pengujian ini dilakukan untuk memastikan apakah akses PC terhdap PC dapat dihubungkan.

3.2.2 Pengujian Protokol OSPF

OSPF adalah salah satu jenis routing protocol

yang paling diminati saat ini. Protokol OSPF biasa digunakan dalam perancangan jaringan WAN yang memiliki area yang begitu luas. Perbedaan protokol OSPF dengan protokol lainnya ditandai dengan kode

area tertentu. Sebelum diterapkan routing protocol

OSPF terlebih dahulu dilakukan pengujian PING agar mengetahui letak perbedaan setelah diterapkan

routing protocol OSPF nantinya.

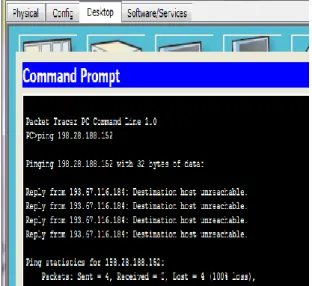

Gambar 5. Pengujian Sebelum Diterapkan Ptotokol OSPF

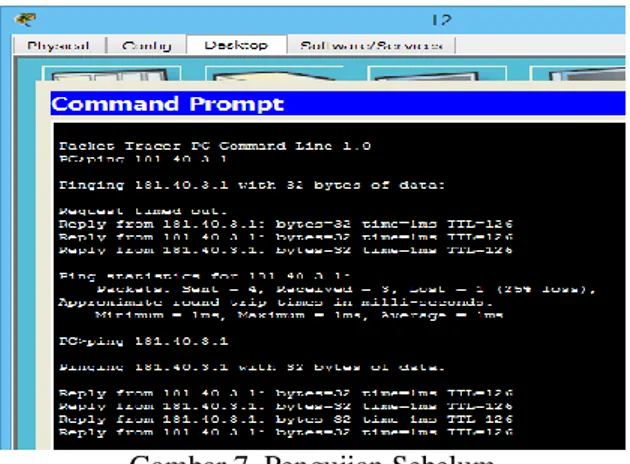

Setelah diterapkan routing protocol OSPF maka dilakukan pengujian test PING kembali untuk membuktikan peran dari routing protocol OSPF yang sudah dimasukan kedalam tabel routing.

Gambar 6. Pengujian Setelah Diterapkan Ptotokol OSPF

3.2.3 Pengujian Access Control List (ACL)

Pengujian akan dilakukan untuk melihat koneksi PC ke server sebelum diterapkan metode ACL (Access Control List), maka dilakukan pengujian test PING.

Router>en Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int fa0/0 Router(config-if)#ip access-group 10 out Router(config)#access-list 10 permit 199.209.100.201 Router(config)#access-list 10 permit 197.200.17.18 Router(config)#access-list 10 permit 198.28.188.154 Router(config)#access-list 10 deny any Router(config)#ex

Gambar 7. Pengujian Sebelum Diterapkan ACL Pada Prototokol

OSPF

Sesudah diterapkan Access Control List akan dilakukan pengujian koneksi ke server dengan melakukan pengujian test PING.

Gambar 8. Pengujian Setelah Diterapkan ACL Pada Prototokol

OSPF

4. Penutup

4.1 Kesimpulan

Kesimpulan dari penerapan ACL (Access Control List) pada protokol OSPF menggunakan metode Variable Length Subnet Mask (VLSM) yaitu:

1. Routing Protocol OSPF dapat digunakan

untuk menghubungkan beberapa router yang berbeda network. OSPF dipilih oleh admin

jaringan karena memiliki konfigurasi sederhana sehingga dapat dengan mudah untuk dipahami.

2. Variable Length Subnet Mask (VLSM)

dilakukan untuk meminimalisir IP address

sesuai dengan volume host yang dibutuhkan dalam sebuah jaringan. Dengan teknik

Variable Length Subnet Mask (VLSM) akan terhindar dari penggunaan IP yang tidak diijnkan untuk digunakan user.

3. Access Control List dapat digunakan sebagai teknik untuk mengatur suatu Host/IP address

terhadap suatu jaringan apakah ingin diteruskan atau ditolak.

4.2 Saran

Penulis menyadari keterbatasan pengetahuan dan pengalaman yang dimiliki, namun mencoba memberikan saran yang mungkin dapat membantu untuk pengembangan selanjutnya. Adapun saran tersebut antara lain:

1. Dalam penelitian ini protokol yang digunakan untuk menghubungkan network yang berbeda

router dan NET ID adalah OSPF. Maka diharapakan dalam pengembangan selanjutnya dapat digunakan Frame Relay.

2. Untuk pengalamatan IP address pada penelitian ini digunakan secara static, maka diharapakan untuk pengembangan selanjutnya dapat dilakukan secara DHCP.

5. Daftar Pustaka

[1] Jutono, 2012, Sistem Keamanan Jaringan Nirkabel, Volume 3 Nomor 2, Jakarta.

[2] Yudhistira, 2012, Perancangan Sistem Keamanan Jaringan LAN di STT Musi Palembang Menggunakan Acces Control List (ACL) dan VLAN, Akses Tanggal : 31 Mei 2015, Palembang.

[3] Firdaus, 2015, Perancangan dan Simulasi Jaringan VLAN Menggunakan Subnetting CIDR, Akses Tanggal : 31 Mei 2015, Medan. [4] Karsono, 2013, Analisis Dan Perancangan

Virtual Local Area Network Pada Rumah Sakit SITANALA, Volume 10 Nomor 1, Jakarta. [5] Sofana, 2012, Penerapan Teknik Kriptografi

Stream, Bandung, Informatika.

[6] Putra, 2015, Analisis Dan Perancangan Jaringan WAN Menggunakan Metode VLSM Dan Routing OSPF Pada PT. Gramedia Medan, Medan.

[7] Debora, 2015, Analisis Kinerja Enhanced Interior Gateway Routing Protocol Pada Topologi Mesh. Vol. 13 No. 36, Medan. [8] Wijaya, 2011, Simulasi Pemanfaatan Dynamic

Routing Protocol OSPF Pada Router Di Jaringan Komputer UNPAR, Parahyangan. [9] Septian, 2013, Monitoring Aktifitas Jaringan

Dan Simulasi Access Control List Pada STMIK

PALCOMTECH Berbasis Cisco Router,

STMIK Palcomtech.

PC>ping 202.145.200.150

Pinging 202.145.200.150 with 32 bytes of data: Reply from 192.168.7.10: Destination host unreachable.

Reply from 192.168.7.10: Destination host unreachable.

Reply from 192.168.7.10: Destination host unreachable.

Ping statistics for 202.145.200.150:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),