BAB I PENDAHULUAN 1.1. Latar Belakang

Komputer merupakan suatu sistem yang saling berkaitan antara input, proses, dan output. Oleh Karena itu jika salah satu saja mengalami kerusakan atau dalam keadaan sakit, Komputer tersebut akan mengalami gangguan bahkan dapat pula komputer tersebut tidak bisa digunakan, baik tidak terhubung dengan jaringan internet ataupun terhubung dengan jaringan internet.

Pengamanan jaringan komputer atau yang sering disebut dengan network sekuriti adalah pencegahan atas penggunaan data atau program dari masalah yang akan dihadapi, atau lebih mudahnya adalah segala sesuatu yang menyangkut masalah keamanan sistem jaringan komputer. Jadi, pengamanan jaringan komputer adalah segala sesuatu baik berupa alat – alat, program komputer sampai dengan manusianya untuk saling menjaga dan mencegah komputer dari kerusakan. Karena itu, ketiga komponen tersebut harus saling mengisi satu dengan yang lainnya. Ini disebabkan keterbatasan kemampuan salah satu komponen tersebut. Namun demikian, komponen manusia merupakan komponen terbesar, ini karena alat –alat dan program komputer dapat berfungsi dengan baik jika dioperasikan dengan benar. Selain itu, lingkungan yang paling dekat dengan komputer ialah dari faktor manusia, sehingga manusia haruslah dapat berperan banyak dalam pengamanan jaringan komputer.

1.2. Tujuan

BAB II

LANDASAN TEORI

2.1. Karakteristik Ancaman Keamanan Jaringan

Dalam keaman jaringan komputer terdapat beberapa karakteristik masalah-masalah yang sering dijumpai, antara lain :

1. Sistem Operasi 2. Perangkat Keras 3. Perangkat Lunak

Sistem Operasi

Penggunaan Sistem operasi dimaksudkan untuk memudahkan interaksi antara manusia dengan komputer, dan pada sistem operasi yang berbasis jaringan berfungsi untuk memudahkan hubungan antarkomputer yang satu dengan yang lain. Dalam penggunaan sistem operasi, Kita akan dicek oleh sistem operasi tersebut atau yang dikenal dengan Identification dan Authentication. Keduanya berfungsi untuk memberitahukan kepada sistem tentang siapa kita. Identification atau dikenal dengan pembuatan password pada umumnya digunakan untuk memastikan sistem operasi apakah kita yang berwenang atau tidak. Authentication pada umumnya menggunakan media pengenal, seperti kunci, tanda pengenal, sidik jari, telapak tangan, suaru dan lain – lain. Kerusakan komputer yang diakibatkan oleh sistem operasi, banyak disebabkan faktor manusianya antara lain :

-Memberikan password kepada orang lain.

-Orang lain memberikan kepada orang lain lagi (Pihak Ketiga) -Password ditulis pada media dan dibaca oleh orang lain. -Terlalu mudah ditebak password-nya.

-Dicurunya kunci dan tanda pengenal atau kunci dan tanda pengenal tersebut dipinjam orang dan dibuat duplikat.

Bila Kejadian tersebut terjadi, komputer dapat dibuka atau dijalankan oleh orang yang telah membuat duplikatnya, sehingga keamanan komputer sudah tidak terjamin lagi.

Untuk lebih jelasnya, lihat gambar berikut ini :

2.2. Beberapa Ancaman dan Serangan

Tujuan utama dengan adanya keamanan adalah untuk membatasi akses informasi dan sumber hanya untuk pemakai yang memiliki hak akses.

Ancaman keamanan :

Leakage (Kebocoran) : Pengambilan informasi oleh penerima yang tidak berhak

Tampering : Pengubahan informasi yang tidak legal

Vandalism (perusakan) : Gangguan operasi sistem tertentu. Si pelaku tidak mengharap keuntungan apapun.

Identification Authentication

Password

Kartu pengenl, kunci, sidik jari, telapak tangan dan

suara

Dicuri dan duplikasi

Serangan pada sistem terdistribusi tergantung pada pengaksesan ke saluran komunikasi yang ada atau membuat saluran baru yang menyamarkan (masquerade) sebagai koneksi legal

Penyerangan Pasive, Hanya mengamati komunikasi atau data Penyerangan Aktif, Secara aktif memodifikasi komunikasi atau data Pemalsuan atau pengubahan Email

TCP/IP Spoofing

2.3. Faktor- Faktor Penyebab Resiko Dalam Jaringan Komputer : Kelemahan manusia (human error)

Kelemahan perangkat keras komputer Kelemahan sistem operasi jaringan Kelemahan sistem jaringan komunikasi

Ancaman Jaringan Komputer : FISIK

Pencurian perangkat keras komputer atau perangkat jaringan

Kerusakan pada komputer dan perangkat komunikasi jaringan

Wiretapping Bencana alam LOGIK

Kerusakan pada sistem operasi atau aplikasi Virus

Sniffing

2.4. Beberapa Metode Penyerangan

Eavesdropping, mendapatkan duplikasi pesan tanpa ijin

Masquerading, Mengirim atau menerima pesanmenggunakan identitas lain tanpa ijin mereka

pada pembentukan suatu saluran yang aman. Penyerang menyisipkan kunci lain yang memungkinkan dia untuk mendekrip pesan berikutnya sebelum dienkrip oleh penerima

Replaying, menyimpan pesan yang ditangkap untuk pemakaian berikutnya.

Denial of Service, membanjiri saluran atau sesumber lain dengan pesan yang bertujuan untuk menggagalkan pengaksesan pemakai lain

2.5. Beberapa Bentuk Ancaman Jaringan : Sniffer

Peralatan yang dapat memonitor proses yang sedang berlangsung

Spoofing

Penggunaan komputer untuk meniru (dengan cara menimpa identitas atau alamat IP)

Phreaking

Perilaku menjadikan sistem pengamanan telepon melemah

Remote Attack

Segala bentuk serangan terhadap suatu mesin dimana penyerangnya tidak memiliki kendali terhadap mesin tersebut karena dilakukan dari jarak jaruh di luar sistem jaringan atau media transmisi

Hole

Kondisi dari software atau hardware yang bisa diakses oleh pemakai yang tidak memiliki otoritas atau meningkatnya tingkatpengaksesan tanpa melalui proses autorisasi

Hacker

Orang yang secara diam-diam mempelajari sistem yang biasanya sukar dimengerti untuk kemudian mengelolanya dan men-share hasil ujicoba yang dilakukannya.

Craker

Orang yang secara diam-diam mempelajari sistem dengam maksud jahat

Muncul karena sifat dasar manusia yang selalu ingin membangun (salah satunya merusak)

Penilaian terhadap segala bentuk Ancaman (threat) : FISIK

• Hardware •Pencurian

• Kerusakan Fisik

•Wiretapping

•Bencana Alam

• Perangkat Jaringan

• Perangkat komunikasi data

LOGIK

• Aplikasi • Kerusakan Logik

• Sistem Operasi •Virus

•Sniffing

•Denial of Service

BAB III PEMBAHASAN

3.1. Defenisi Keaman Jaringan Komputer

Pengertian Keamanan jaringan komputer adalah proses untuk mencegah dan mengidentifikasi penggunaan yang tidak sah dari jaringan komputer. Langkah-langkah pencegahan membantu menghentikan pengguna yang tidak sah yang disebut “penyusup” untuk mengakses setiap bagian dari sistem jaringan komputer . Tujuan /Keamanan jaringan komputer/ adalah untuk mengantisipasi resiko jaringan komputer berupa bentuk ancaman fisik maupun logik baik langsung ataupun tidak langsung mengganggu aktivitas yang sedang berlangsung dalam jaringan komputer.

Keamanan jaringan (Network Security) dalam jaringan komputer sangat penting dilakukan untuk memonitor akses jaringan dan mencegah penyalahgunaan sumber daya jaringan yang tidak sah.

1. Segi-segi keamanan didefinisikan dari kelima point ini.

Confidentiality : Mensyaratkan bahwa informasi (data) hanya bisa diakses oleh pihak yang memiliki wewenang.

Integrity : Mensyaratkan bahwa informasi hanya dapat diubah oleh pihak yang memiliki wewenang.

Availability : Mensyaratkan bahwa informasi tersedia untuk pihak yang memiliki wewenang ketika dibutuhkan.

Mensyaratkan bahwa baik pengirim maupun penerima informasi tidak dapat menyangkal pengiriman dan penerimaan pesan.

2. Serangan (gangguan) terhadap keamanan dapat dikategorikan dalam empat kategori utama :

Interruption : Suatu aset dari suatu sistem diserang sehingga menjadi tidak tersedia atau tidak dapat dipakai oleh yang berwenang. Contohnya adalah perusakan/modifikasi terhadap piranti keras atau saluran jaringan.

Interception : Suatu pihak yang tidak berwenang mendapatkan akses pada suatu aset. Pihak yang dimaksud bisa berupa orang, program, atau sistem yang lain. Contohnya adalah penyadapan terhadap data dalam suatu jaringan.

Modification : Suatu pihak yang tidak berwenang dapat melakukan perubahan terhadap suatu aset. Contohnya adalah perubahan nilai pada file data, modifikasi program sehingga berjalan dengan tidak semestinya, dan modifikasi pesan yang sedang ditransmisikan dalam jaringan.

Fabrication : Suatu pihak yang tidak berwenang menyisipkan objek palsu ke dalam sistem. Contohnya adalah pengiriman pesan palsu kepada orang lain.

3.2. Pengamanan Komputer dari Faktor sistem Operasi

Pengganggu komputer dari faktor sistem operasi banyak terjadi karena faktor manusia, yaitu Identification dan Authentication. Untuk mengamankan keduanya, Kita dapat mengikuti cara berikut ini :

1. Identification

orang lain. Password menjadi tanggung jawab setiap orang (Pemilik), sehingga kita dapat mengikuti cara – cara di bawah ini agar password lebih terjamin.

- Jangan biarkan login tanpa password, Jika kita bekerja dengan jaringan dan kita adalah seorang administrator sistem, pastikan setiap account mempunyai password

- Jangan pernah membiarkan seseorang menggunakan password kita, Jika kita sudah terlanjur memberitahukan kepada orang lain, segeralah mengganti password dengan yang baru.

- Janganlah menulis password pada layar monitor, meja, atau sekitar ruang kerja.

- Jangan mengetik password, sementara di belakang atau sekeliling komputer kita ada orang lain yang mengawasi. - Jangan mengirimkan password secara online ke suatu tempat

melalui e-mail, karena ada kemungkinan orang lain akan menyadap saluran e-mail anda.

Apabila anda diperbolehkan memilih password, pilihlah password yang sukar ditebak. Dibawah ini saran – saran untuk menentukan nama password, yaitu :

- Jangan menggunakan kata – kata dalam bahasa Inggris. - Jangan menggunakan nama – nama, seperti nama sendiri

atau keluarga, pahlawan fiktif, anggota keluarga, hewan piaraan dan lain – lain.

- Boleh juga menggunakan kata – kata yang tidak mempunyai arti, misalnya Jt93gpy

- Sebaiknya gunakan gabungan huruf dan angka. - Jangan menggunakan nomor telepon anda.

- Pilih Password yang panjang, karena jika password anda hanya beberapa huruf atau angka atau kombinasi keduanya, akan mudah ditemukan. Gunakan minimal 6 – 8 karakter. - Apabila anda bekerja dengan jaringan, sebaiknya bedakan

password antara host (Komputer) yang satu dengan yang lain. - Password yang baik adalah yang menggunakan kombinasi

2. Authentication

-Proses pengenalan peralatan, sistem operasi, kegiatan, aplikasi dan identitas user yang terhubung dengan jaringan komputer -Autentikasi dimulai pada saat user login ke jaringan dengan

cara memasukkan password

1. Jangan pernah meninggalkan kartu pengenal atau kunci di tempat terbuka, walaupun hanya sebentar.

2. Tempatkan kartu pengenal atau kunci pada tempat yang sulit dijangkau oleh orang lain, atau letakkan pada tempat yang dapat anda kunci dari luar.

3. Pada beberapa negara maju pengamanan kmputer telah menggunakan sensor untuk mengamankan komputer. Oleh karena itu, jangan pernah merekam sidik jari atau telapak tangan atau suara pada komputer anda karena akan mudah bagi oarang lain untuk membuat duplikatnya.

Bila anda seorang administrator sistem, sebaiknya anda membagi file – file tersebut menjadi beberapa tingkatan, yaitu :

Siapa yang boleh membaca file anda. Siapa yang boleh mengubah file anda.

Data anda di share (mendapat bagian yang sama) dengan user yang lain.

Dalam pengaturan akses terhadap file – file terdapat 2 tipe, yaitu :

1. Discretionary Access Control (DAC)

Pembatasan akses terhadap file, directory dan device berdasarkan user atau group. Pengaturan akses ini dilakukan oleh pemiliknya. Pembahasan dengan tipe ini dibagi menjadi 3 bagian yang mendasar, yaitu Read, Write, dan Execute.

Pembatasan akses kontrol dengan tipe Discretionary Access Control mempunyai beberapa jenis, yaitu :

a. Ownership

- Pembuatan file dilakukan oleh pemilik.

- Apabila anda pemilik file tersebut, anda dapat membaca dan mengubah isi file.

- Jika anda bukan pemilik file tersebut, anda tidak dapat mengakses file-nya.

b. File Types and File Protection Classes

- Metode ini lebih baik dibandingkan metode Ownership. - Sebuah file dapat didefinisikan sebagai public,

semipublic atau private file.

c. Self/Group/Public Controls

- Pengaturannya menggunakan 3 kategori, yaitu :

Self, digunakan oleh anda sendiri sebagai pembuat atau pemilik file.

Group, digunakan oleh sekelompok user.

Public, digunakan yang tidak termasuk self dan group.

- Cara seperti ini digunakan pada sistem operasi UNIX, yang dikenal dengan nama UGO (User / Group / Other).

- Setiap file mempunyai sekumpulan bit – bit yang disebut dengan file permissions.

d. Access Data List

- Pembatasan file dengan cara membuat daftar user – user dan group – group dengan haknya masing – masing.

- Cara ini lebih fleksibel dibandingkan dengan cara – cara sebelumnya.

2. Mandatory Access Control (MAC)

Pembatasan akses yang ditentukan oleh sistem. Pengaturan akses dengan menggunakan Mandatory Access Control lebih kompleks dibandingkan dengan menggunakan Discretionary Access Control. Pada umumnya, penggunaan dengan tipe ini dilakukan untuk memproses data yang bersifat sensitif, misalnya informasi pemerintah atau swasta, informasi badan intelejen, dan lain – lain.

KOMPUTER Buatlah password

yang sukar untuk diterka

Login harus dengan password

Rahasiakan selalu password, Jangan

pernah

memberitahukan pada orang lain

Jangan pernah meninggalkan kunci /

kartu elektornik walaupun sebentar

DAC

Pengaturan hak

guna file MAC

3.3. Application Layer Security

Application layer security merupakan lapisan paling atas dari protokol model OSI (Open System Interconnections). Lapisan yang berfungsi untuk mengelola interaksi antara program dan pemakai, menerima perintah dari pemakai dan mengembalikan kode error ke pemakai jika terjadi error.

Application Layer security adalah istilah yang digunakan dalam kategori protokol dan metode dalam model arsitektur dari jaringan komputer. Baik model OSI dan Internet Protocol Suite (TCP / IP) mendefinisikan lapisan aplikasi. Dalam TCP / IP, Layer Aplikasi berisi semua protokol dan metode yang jatuh ke dalam bidang-ke-proses komunikasi proses melalui (Protokol IP) jaringan internet dengan menggunakan Transport Layer protokol untuk menetapkan host-to-host koneksi yang mendasarinya. Dalam model OSI, definisi yang lebih sempit Application Layer dalam ruang lingkup, secara eksplisit membedakan fungsi tambahan di atas Transport Layer pada dua tingkat tambahan: Session Layer dan Presentation Layer. OSI menetapkan pemisahan yang ketat modular fungsionalitas pada lapisan ini dan menyediakan implementasi protokol untuk setiap lapisan. Lapisan aplikasi layanan umum memberikan konversi semantik antara proses aplikasi yang terkait. Catatan: Contoh layanan aplikasi umum dari kepentingan umum termasuk file virtual, virtual terminal, dan pekerjaan transfer dan protokol manipulasi. Application layer , Berfungsi sebagai antarmuka dengan aplikasi dengan fungsionalitas jaringan, mengatur bagaimana aplikasi dapat mengakses jaringan, dan kemudian membuat pesan-pesan kesalahan.

Protokol yang berada dalam lapisan ini adalah web server, mail, FTP,DHCP,TELNET,DNS,SNMP.

1. Web Server (HTTP,HTTPS) HTTP (Hypertext Transfer Protocol, adalah protokol yang dipergunakan untuk mentransfer dokumen dalam World Wide Web (WWW).

Fungsi : Menjawab antara client dan server. membuat hubungan TCP/IP ke port tertentu di host yang jauh (biasanya port 80). HTTPS adalah versi aman dari HTTP, protokol komunikasi dari World Wide Web. HTTPS menyandikan data sesi menggunakan protokol SSL (Secure Socket layer) atau protokol TLS (Transport Layer Security). Pada umumnya port HTTPS adalah 443. Fungsi : HTTPS melakukan enkripsi informasi antara browser dengan web server yang menerima informasi. Memberikan perlindungan yang memadai dari serangan eavesdroppers (penguping), dan man in the middle attacks.

2. Mail (SMTP, POP3,IMAP)

SMTP (Simple Mail Transfer Protocol) merupakan salah satu protokol yang umum digunakan untuk pengiriman surat elektronik (e-mail) di Internet menggunakan TCP, port 25. Fungsinya digunakan untuk mengirimkan pesan-pesan e-mail dari e-mail klien ke e-mail server, mengirimkan e-mail kepada lokal account, dan menyiarkan ulang e-mail antara server-(email) dari server email. Menggunakan TCP, port 110.

IMAP (Internet Message Access Protocol) adalah protokol standar untuk mengakses/mengambil e-mail dari server. Lebih kompleks daripada POP3.

Fungsi : memilih pesan e-mail yang akan di ambil, membuat folder di server, mencari pesan e-mail tertentu, menghapus pesan e-mail yang ada.

Fungsinya : Untuk melakukan pengunduhan (download) dan penggugahan (upload) berkas-berkas komputer antara klien FTP dan server FTP. Perintah-perintah FTP dapat digunakan untuk mengubah direktori, mengubah modus transfer antara biner dan ASCII, menggugah berkas komputer ke server FTP, serta mengunduh berkas dari server FTP.

4. DHCP (Dynamic Host Configuration Protocol) adalah protokol yang berbasis arsitektur client/server yang dipakai untuk memudahkan pengalokasian alamat IP dalam satu jaringan. DHCP bersifat stand-alone, sehingga jika dalam sebuah jaringan terdapat beberapa DHCP server, basis data alamat IP dalam sebuah DHCP Server tidak akan direplikasi ke DHCP server lainnya, artinya DHCP tersebut berbenturan, karena potokol IP tidak mengizinkan 2 host memiliki IP yang sama.

Fungsinya :

Jika DHCP dipasang di jaringan lokal, maka semua komputer yang tersambung di jaringan akan mendapatkan alamat IP secara otomatis dari server DHCP.

Memberikan framework untuk disampaikan kepada client yang berisikan informasi tentang konfigurasi jaringan.

5. TELNET(Telecommunication network) Adalah terminal interaktif untuk mengakses suatu remote pada internet.

Fungsinya digunakan untuk mengakses remote host melalui terminal yang interaktif

6. DNS (Domain Name System) Merupakan database terdistribusi yang diimplementasikan secara hirarkis dari sejumlah name servers

Fungsinya:

Menyimpan informasi tentang nama host maupun nama domain dalam bentuk basis data tersebar (distributed database) di dalam jaringan komputer, misalkan: Internet. Address/name translation

DNS menyediakan alamat IP untuk setiap nama host dan mendata setiap server transmisi surat (mail exchange server) yang menerima surat elektronik (email) untuk setiap domain.

Fungsinya supaya informasi yang dibutuhkan untuk manajemen jaringan bisa dikirim menggunakan TCP/IP. Protokol tersebut memungkinkan administrator jaringan untuk menggunakan perangkat jaringan khusus yang berhubungan dengan perangkat jaringan yang lain untuk mengumpulkan informasi dari mereka, dan mengatur bagaimana mereka beroperasi.

3.4. Transport Layer Security (TLS)

Sebuah protokol yang menyediakan komunikasi privasi dan keamanan antara dua aplikasi berkomunikasi melalui jaringan. TLS mengenkripsi komunikasi dan memungkinkan klien untuk mengotentikasi server dan, opsional, server untuk mengotentikasi klien. TLS adalah versi lebih aman dari protokol Secure Sockets Layer (SSL).

Transport Layer memindahkan data aplikasi antar-device dalam network. Transport Layer menyiapkan Application Data untuk dikirim kedalam network dan menyiapkan Network Data untuk di proses oleh aplikasi.

Beberapa peran dan fungsi transport layer antara lain :

Komunikasi end-to-end logik : Setiap host bisa saja memiliki lebih dari 1 aplikasi yang memanfaatkan network untuk proses komunikasi. Setiap aplikasi tersebut bisa saja berkomunikasi dengan satu atau lebih aplikasi pada host lain.

Segmenting : Layer transport bertanggung jawab untuk melakukan segmentasi data yang diterima dari layer atas (layer application). Setiap pecahan data hasil segmentasi akan di enkapsulasi dengan header yang berisi informasi-informasi layer transport seperti, nomor urut (sequence) dan juga port address pengirim dan penerima.

Identifikasi aplikasi (port-addresssing) : Agar data dapat disampaikan pada aplikasi yang tepat, layer transport harus mengidentifikasi target aplikasi yang dituju. Layer transport. Untuk itu layer transport memberikan identifier/addressing untuk aplikasi (service/layanan) yang disebut dengan port number.

Multiplexing / Demultiplexing:

Hal ini memungkinkan layer bawah (network) untuk memproses data tanpa memperhatikan aplikasi mana yang menginisiasi data tersebut, dan hanya focus pada mesin (host) yang dituju.

Reliable Delivery : Banyak hal yang bisa menyebabkan data korup atau hilang dalam proses. pengiriman, transport layer dapat memastikan penerima mendapatkan data tersebut dengan mengirim ulang data yang hilang.

Sequencing : Banyaknya rute untuk mencapai tujuan dapat menyebabkan data diterima tidak berurutan, transport layer dapat menyusun ulang data secara benar dengan adanya penomoran dan sequencing.

Flow control : Memori komputer atau bandwidth network tidak tak terbatas, transport layer bisa meminta aplikasi pengirim untuk mengurangi kecepatan pengiriman data. Hal ini dapat mengurangi hilangnya data dan proses pengiriman ulang.

berbeda untuk memenuhi requirement tersebut. 2 protokol paling terkenal adalah TCP dan UDP.

3.5. Security at the IP Layer

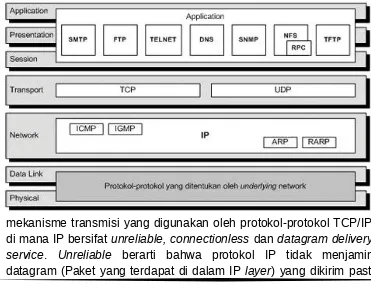

TCP/IP dikembangkan mengacu pada model Open System Interconnection (OSI), di mana, layer-layer yang terdapat pada TCP tidak persis sama dengan layer-layer yang terdapat pada model OSI. Terdapat empat layer pada TCP/IP, yaitu: network interface, network, transport dan application. Tiga layer pertama pada TCP/IP menyediakan physical standards, network interface, internetworking, dan fungsi transport, yang mengacu pada empat layer pertama pada model OSI. Tiga layer teratas dari model OSI direpresentasikan di model TCP/IP sebagai satu layer, yaitu application layer.

Gambar TCP/IP dan OSI model

sampai ke tempat tujuan. Protokol IP hanya berusaha sebaik-baiknya agar paket yang dikirim tersebut sampai ke tujuan. Jika dalam perjalanan, paket tersebut mengalami gangguan seperti jalur putus, kongesti pada router atau target host down, protokol IP hanya bisa menginformasikan kepada pengirim paket melalui protokol ICMP bahwa terjadi masalah dalam pengiriman paket IP. Jika diinginkan keandalan yang lebih baik, keandalan itu harus disediakan oleh protokol yang berada di atas IP layer misalnya TCP dan aplikasi pengguna. Connectionless berarti bahwa dalam mengirim paket dari tempat asal ke tujuan, baik pihak pengirim dan penerima paket IP sama sekali tidak mengadakan perjanjian terlebih dahulu (handshake). Datagram delivery service berarti bahwa setiap paket yang dikirimkan tidak tergantung pada paket data yang lain. Akibatnya jalur yang ditempuh oleh masing-mading paket data bisa jadi berbeda satu dengan yang lainnya. Pada saat ini secara umum internet masih menggunakan IP version 4, di mana pemakaiannya sudah semakin terbatas mengingat jumlah pengguna internet yang berkembang dengan cepat. Hal ini disebabkan oleh panjang alamat yang dimiliki IPv4 yaitu 32 bit. Pada gambar 2 di bawah ini ditunjukkan format header dari IPv4 Informasi yang terdapat pada header IP :

1. Version (VER), berisi tentang versi protokol IP yang dipakai. 2. Header Length (HLEN), berisi panjang header IP bernilai 32 bit.

3. Type of Service (TOS), berisi kualitas service cara penanganan paket IP.

4. Total Length of Datagram, total panjang datagram IP dalam ukuran byte.

5. Identification, Flags, dan Fragment Offset, berisi tentang data yang berhubungan dengan fragmentasi paket.

6. Time to Live (TTL), berisi jumlah router/hop maksimal yang boleh dilewati paket IP. Setiap kali paket IP melewati router, isi field akan dikurangi satu. Jika TTL telah habis dan paket belum sampai ke tujuan, paket akan dibuang dan router terakhir akan mengirimkan paket ICMP time exceeded. Protocol, berisi angka yang mengidentifikasikan protokol layer atas, yang menggunakan isi data dari paket IP ini. Header Checksum, berisi nilai checksum yang dihitung dari seluruh field dari header paket IP. Sebelum dikirimkan, protokol IP terlebih dahulu menghitung checksum dari header paket IP tersebut untuk nantinya dihitung kembali di sisi penerima. Jika terjadi perbedaan maka paket dianggap rusak dan dibuang. Source IP Address, alamat asal/sumber.

7. Destination IP Address, alamat tujuan

8. Option, mengkodekan pilihan-pilihan yang diminta oleh pengirim seperti security label, source routing, record routing, dan time informasi dan komunikasi, selain itu internet juga dapat memberikan dampak negatif sekaligus ancaman bagi penggunanya. Sehingga akses jaringan kita dengan internet harus dibatasi oleh sebuah pembatas yang dikenal dengan firewall.

1. Mengenal Sejarah Firewall

router yang dipakai untuk memisahkan suatu network menjadi jaringan lokal (LAN) yang lebih kecil, dimana kondisi ini penggunaan firewall hanya dimaksudkan untuk mengurangi masalah peluberan (spill over) data dari LAN ke seluruh jaringan untuk mencegah masalah-masalah semacam error pada mengakses “ke luar sana”, juga cegahlah setiap orang (atau apa saja yang tidak disukai) “di luar sana” untuk masuk “ke sini”. Firewall semacam ini cukup efektif, tetapi memiliki kemampuan yang terbatas. Seringkali sangat sulit untuk menggunakan aturan filter secara benar. Sebagai contoh, dalam beberapa kasus terjadi kesulitan dalam mengenali seluruh bagian dari suatu aplikasi yang dikenakan restriksi. Dalam kasus lainnya, aturan filter harus dirubah apabila ada perubahan “di luar sana”.

“Bastion Host” adalah sistem/bagian yang dianggap tempat terkuat dalam sistem keamanan jaringan oleh administrator.atau dapat disebut bagian terdepan yang dianggap paling kuat dalam menahan serangan, sehingga menjadi bagian terpenting dalam pengamanan jaringan, biasanya merupakan komponen firewall atau bagian terluar sistem publik. Umumnya Bastion host akan menggunakan Sistem operasi yang dapat menangani semua kebutuhan misal : Unix, linux, NT (Muammar W. K, 2004). Firewall untuk pertama kalinya dilakukan dengan menggunakan prinsip “non-routing” pada sebuah Unix host yang menggunakan 2 buah network interface card, network interface card yang pertama di hubungkan ke internet (jaringan lain) menggunakan firewall, misalnya untuk memisahkan garasi dari rumah, atau memisahkan satu apartemen dengan apartemen lainnya. Dalam hal ini, firewall adalah penahan (barrier) terhadap api yang dimaksudkan untuk memperlambat penyebaran api seandainya terjadi kebakaran sebelum petugas pemadam kebakaran datang untuk memadamkan api. Contoh lain dari firewall juga bisa ditemui pada kendaran bermotor, dimana firewall memisahkan antara ruang penumpang dan kompartemen mesin.

Dari istiah diatas, saya dapat memberikan definisi dimana firewall adalah sebuah pembatas antara suatu jaringan lokal dengan jaringan lainnya yang sifatnya publik (dapat diakses oleh siapapun) sehingga setiap data yang masuk dapat diidentifikasi untuk dilakukan penyaringan sehingga aliran data dapat dikendalikan untuk mencegah bahaya/ancaman yang datang dari jaringan publik.

2. Tujuan Penggunaan Firewall

a. Firewall biasanya digunakan untuk mencegah atau mengendalikan aliran data tertentu. Artinya, setiap paket yang masuk atau keluar akan diperiksa, apakah cocok atau tidak dengan kriteria yang ada pada standar keamanan yang didefinisikan dalam firewall.

b. Untuk melindungi dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN).

c. Penggunaan firewall yang dapat mencegah upaya berbagai trojan horses, virus, phishin, spyware untuk memasuki sistem yang dituju dengan cara mencegah hubungan dari luar, kecuali yang diperuntukan bagi komputer dan port tertentu. Berikut gambar Firewall mencegah virus dan ancaman lain masuk ke jaringan:

d. Firewall akan mem-filter serta meng-audit traffic yang melintasi perbatasan antara jaringan luar maupun dalam.

3. Sistem Pengamanan Menggunakan Firewall

Pada dasarnya kita manusia memerlukan privasi dimana kita dapat menuangkan seluruh pemikiran dan ide-ide yang muncul dipikiran kita. Dilihat dari segi penyerangan banyak jaringan yang terserang karena kurangnya pengawasan. Berangkat dari Pengetahuan akan jaringan terdapat dua tipe sistem pengamanan yang dapat dibuat sebagai implementasi dari firewall. Tipe sistem pengamanan tersebut yaitu Packet Filtering dan Proxy Services.

a. Packet Filtering

‘Screened Router’. Router ini menjadi filter dengan menganalisa bagian kepala dari setiap paket yang dikirimkan.

Karena bagian kepala dari paket ini berisikan informasi penting yaitu :

IP source address.

IP destination address.

Protocol (dengan melihat apakah paket tersebut berbentuk TCP, UDP atau ICMP).

Port sumber dari TCP atau UDP.

Port tujuan dari TCP atau UDP.

Tipe pesan dari ICMP.

Ukuran dari paket.

Transmission Control Protocol (TCP/IP). Bagian kepala dari network dan transport mengawasi informasi-informasi berikut:

Protokol (IP header, pada network layer); didalamnya byte 9 mengidentifikasikan protokol dari paket.

Source address (IP header, pada network layer); alamat sumber merupakan alamat IP 32 bit dari host yang menciptakan oleh paket.

Destination address (IP header, pada network layer); alamat tujuan yang berukuran 32 bit dari host yang menjadi tujuan dari paket.

Source port (TCP atau UDP header, pada transport layer); pada setiap akhir dari koneksi TCP atau UDP tersambung dengan sebuah port, Walaupun port-port TCP terpisah dan cukup jauh dari port-port user datagram protocol (UDP). Port-port yang mempunyai nomor dibawah 1024 diterbalikan karena nomor-nomor ini telah didefinisikan secar khusus, sedangkan untuk port-port yang bernomor diatas 1024 (inklusif) lebih dikenal dengan port ephermal. Konfigurasi dari nomor pengalamatan ini diberikan sesuai dengan pilihan dari vendor.

Destination port (TCP atau UDP header, transport layer); nomor port dari tujuan mengindikasikan port yang dikirimi paket. Servis yang akan diberikan pada sebuah host dengan mendengarkan port. Adapun port yang difilter adalah 20/TCP dan 21/TCP untuk koneksi ftp atau data, 23/TCP untuk telnet, 80/TCP untuk http dan 53/TCP untuk zona transfer DNS.

TCP & UDP menggunakan port number ini untuk membedakan pengiriman paket data ke beberapa aplikasi berbeda yang terletak pada komputer yang sama (Stiawan, 2008). Pada saat paket data di alamatkan ke tujuan, komputer tujuan harus mengetahui yang harus dilakukan pada paket tersebut, protocol TCP/IP menggunakan salah satu dari 65,536 pengelamatan penomeran port. Port number inilah yang akan membedakan antara satu aplikasi dengan aplikasi lainnya atau satu protocol dengan protocol lainnya pada saat proses transmisi data antara sumber dan tujuan. Port number dapat digambarkan pada gambar berikut.

Untuk dapat melewatkan paket data dari sumber ke tujuan pada router terdapat protocol pengelamatan atau routing protocol yang saling mengupdate antara satu dengan yang lainya agar dapat melewatkan data sesuai dengan tujuannya. Di peralatan router layer 3 diperlukan konfigurasi khusus agar paket data yang masuk dan keluar dapat diatur, Access Control List (ACL) adalah pengelompokan paket menggunakan router dapat ditunjukan oleh gambar berikut.

b. Proxy Services

besar dan selalu aktif dimana file-file yang terdapat pada server akan digunakan oleh setiap komputer yang terhubung baik dalam Lokal Area Network (LAN) ataupun Wide Area Network (WAN). Pada file server selain dari list yang cukup panjang sebagai database yang dapat digunakan oleh setiap klien yang akan menggunakan alamat IP yang legal, terdapat juga file-file untuk aplikasi yang bekerja pada server utama. Proxy merupakan sistem pengamanan yang memerlukan alamat IP yang jelas dan valid, karena server yang utama terdapat di internet. Pada proxy terdapat empat pendekatan yang akan dilakukan pada sisi klien yang sangat berperan penting. Pendekatan-pendekatan tersebut yaitu :

1. Proxy-aware application software. Dengan pendekatan ini software harus mengetahui bagaimana untuk membuat kontak dengan proxy server daripada dengan server yang sebenarnya ketika user membuat suatu permintaan; dan bagaimana memberitahukan proxy server, server asli yang mana yang harus dibuatkan koneksi.

2. Proxy-aware operating system software. Dengan pendekatan ini, sistem operasi yang dijalankan oleh user sudah harus dimodifikasikan sehingga koneksi IP yang sudah diperiksa untuk apakah paket tersebut harus dikirimkan kepada proxy server. Mekanisasi dari ini sangat bergantung sekali pada runtime linking yang dinamis (kemampuannya untuk memberikan library ketika program dijalankan).mekanisme ini tidak selalu berjalan dengan mulus dan dapat gagal yang tidak wajar untuk user.

4. Proxy-aware router. Pendekatan yang terakhir ini software yang klien gunakan tidak dimodifikasikan tetapi sebuah router akan mengantisipasi koneksi dan melangsungkan ke proxy server atau proxy yang diminta. Mekanisme ini membutuhkan sebuah router yang pintar disamping software proxy (meskipun me-proxy dan me-rout tidak bisa tampil pada mesin yang sama). Penggunaan Proxy Server dapat dijadikan solusi untuk melakukan screening dan blocking di layer 7, dengan menggunakan proxy dapat menyaring paket-paket berdasarkan policy yang dibuat, misalnya berdasarkan alamat web tertentu. Blocking dengan proxy dapat dioptimalkan dengan menyaring alamat-alamat web yang mengandung content pornography, kekerasan, virus atau trojan, ilegal software dan sebagainya. URL yang tidak diperbolehkan mengakses ke jaringan kita, baik paket data yang keluar atau paket data yang masuk.

3.7. Access Control

Media Access Control adalah sebuah metode untuk mentransmisikan sinyal yang dimiliki oleh node-node yang terhubung ke jaringan tanpa terjadi konflik.

Ketika dua komputer meletakkan sinyal di atas media jaringan (sebagai contoh: kabel jaringan) secara simultan (berbarengan), maka kondisi yang disebut sebagai "collision" (tabrakan) akan terjadi yang akan mengakibatkan data yang ditransmisikan akan hilang atau rusak. Solusi untuk masalah ini adalah dengan menyediakan metode akses media jaringan, yang bertindak sebagai "lampu lalu lintas" yang mengizinkan aliran data dalam jaringan atau mencegah adanya aliran data untuk mencegah adanya kondisi collision.

Metode media akses control diimplementasikan di dalam lapisan data-link pada tujuh lapisan model referensi OSI. Secara spesifik, metode ini bahkan diimplementasikan dalam lapisan khusus di dalam lapisan data link, yakni Media Access Control Sublayer, selain tentunya Logical Link Control Sublayer. Ada empat buah metode media access control yang digunakan dalam jaringan lokal, yakni:

Carrier Sense Multiple Access with Collision Detection (CSMA/CD): metode ini digunakan di dalam jaringan Ethernet half-duplex (jaringan Ethernet full-duplex menggunakan switched media ketimbang menggunakan shared media sehingga tidak membutuhkan metode ini). CSMA/CD merupakan metode akses jaringan yang paling populer digunakan di dalam jaringan lokal, jika dibandingkan dengan teknologi metode akses jaringan lainnya. CSMA/CD didefinisikan dalam spesifikasi IEEE 802.3 yang dirilis oleh Institute of Electrical and Electronic Engineers (IEEE).Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA): metode ini digunakan di dalam jaringan dengan teknologi AppleTalk dan beberapa bentuk jaringan nirkabel (wireless network), seperti halnya IEEE 802.11a, IEEE 802.11b, serta IEEE 802.11g. Untuk AppleTalk, CSMA/CA didefinisikan dalam spesifikasi IEEE 802.3, sementara untuk jaringan nirkabel didefinisikan dalam IEEE 802.11.

Token passing: metode ini digunakan di dalam jaringan dengan teknologi Token Ring dan Fiber Distributed Data Interface (FDDI). Standar Token Ring didefinisikan di dalam spesifikasi IEEE 802.5, sementara FDDI didefinisikan oleh American National Standards Institute (ANSI).

Demand priority: digunakan di dalam jaringan dengan teknologi 100VG-AnyLAN dan didefinisikan dalam standar IEEE 802.12.

didefinisikan oleh standar IEEE dan tersedia untuk publik, beberapa algoritma MAC untuk Ethernet full-duplex dipatenkan oleh perusahaan pembuatnya dan seringnya telah ditulis secara hard-code ke dalam chip Application specific integrated circuit (ASIC) yang dimiliki oleh perangkat tersebut.

3.8. Fassword

Password adalah kode rahasia, kata sandi yang merupakan kunci untuk bisa mengakses atau membuka suatu sistem yang dikunci. Password juga bisa disebut dengan kunci.

Password merupakan rahasia, jika ada orang lain yang mengetahui password tersebut, bisa jadi orang yang tidak berhak tersebut akan menghapus atau mencuri berkas-berkas yang ada. Jadi sebaiknya dalam selang waktu tertentu password sebaiknya diganti dan agar kerahasiaannya terjamin, sebaiknya hal-hal berikut ini tidak digunakan :

Nama atau nama panggilan

nama orang tua, pacar, saudara atau orang dekat

sesuatu yang mudah ditebak, seperti nama kota, jenis musik yang disukai oleh orang yang mempunyai password tersebut

Password yang baik adalah password yang susah ditebak oleh orang lain dan mudah diingat oleh Anda dan hal-hal yang disarankan:

Menggunakan kombinasi huruf besar dan huruf kecil

Mengandung angka dan karakter tanda baca (seperti ?,! dll)

Panjangnya minimal 6 karakter lebih panjang lebih baik

Dan mudah untuk diketik

Pengertian token adalah sebuah unit atau elemen dasar bahasa komputer (seperti ‘kata’ di bahasa manusia), dimana unit tersebut tidak terbagi lagi. Token merupakan bagian hasil dari pemecahan sumber program yaitu penerjemahan lexeme pada saat melakukan scanner. Token mereprentasikan nama : identifier -> nama variabel, fungsi, tipe atau nama yang didefinisikan pemakai.

Token atau Access Token, dalam arsitektur Windows NT adalah sebuah objek sistem operasi (yang diberi nama "Token") yang merepresentasikan subjek dalam beberapa operasi pengaturan akses (access control). Objek Token umumnya dibuat oleh layanan logon (logon service) untuk merepresentasikan informasi keamanan yang diketahui mengenai sebuah pengguna yang lolos proses autentikasi (authenticated user). Objek token digunakan oleh komponen sistem operasi Windows NT yang menangani masalah keamanan, yaitu Security Reference Monitor (SRM).

Objek token terbagi menjadi dua jenis, yakni:

Primary Token, yakni token yang mengidentifikasikan konteks keamanan dari sebuah proses

Impersonation Token, yakni token yang mengadopsi sebuah konteks keamanan yang berbeda (umumnya pengguna lainnya) secara sementara.

3.10. Biometric

mata, sidik jari atau kebiasaan seperti tanda tangan atau suara. Setiap manusia mempunyai karakteristik fisik maupun kebiasaan tertentu yang dapat dibedakan dengan manusia lainnya. Biometric menyimpan karakteristik tersebut sehingga dapat digunakan sebagai tanda pengenal bagi suatu sistem. Karakteristik yang digunakan dalam biometric sangat sulit untuk dicuri, ditiru atau ditebak. Seseorang mungkin akan melupakan password nya, tetapi tidak mungkin melupakan ciri-ciri biometricnya.

Pada umumnya biometrics fisik meliputi sidik jari, ukuran telapak tangan, pengenalan iris mata atau karakteristik wajah. Sedangkan behavioral biometrics ( kebiasaan ) meliputi tanda tangan, suara atau pengenalan langkah dan tingkah laku unik suatu user lainnya.

Menurut Tricia Olsson(2003,p3), tipe-tipe biometric pada umumnya meliputi:

1. Sidik jari, mengenali pola yang terdapat pada ujung jari meliputi lokasi dan arah garis pada sidik jari.

2. Ukuran (geometri) tangan, menganalisis dan mengukur bentuk tangan termasuk panjang dan lebar tulang serta hubungan tangan dan jari.

3. Iris, Menganalisis bentuk karakteristik iris mata.

4. Wajah, menganalisis dan mengukur karakteristik wajah seperti posisi dan bentuk hidung serta posisi tulang dagu.

5. Suara, pengenalan pola suara yang meliputi fitur ekstraksi seperti kecepatan dan tekanan dalam menghasilkan karakteristik yang unik.

membuat tanda tangan menjadi cocok untuk digunakan dalam aplikasi yang memerlukan tingkat autentikasi yang lebih umum

BAB IV PENUTUP 4.1. Kesimpulan

o Defenisi Keamanan Jaringan Komputer

o Kategori ancaman ( gangguan ) jaringan komputer yang sering dijumpai

o Tipe-tipe dalam pengaturan akses terhadap file yakni :

1. Discretionary Access Control (DAC) yaitu pembatasan akses terhadap file, directory dan device berdasarkan user atau group.

2. Mandatory Access Control (MAC) yakni pembatasan akses yang ditentukan oleh sistem.

o Pengembangan security IP Layer pada TCP/IP mengacu pada model Open System Interconnection (OSI) namun tidak sama persis dengan layer-layer yang terdapat pada model OSI.

o Firewall pertama muncul pada akhir era 1980-an yang pada saat itu berupa perangkat router yang dipakai untuk memisahkan suatu network menjadi jaringan lokal (LAN) sebagai mana yang diungkapkan oleh Arman (2007)

o Tujuan dari firewall biasanya digunakan untuk mengendalikan aliran data tertentu, melindungi, menyaring,mebatasi bahkan menolak suatu segmen yang bukan merupakan ruang lingkupya serta mencegah upaya serangan dari berbagai ancaman software yang dapat berakibat pada sistem

o Sistem pengamanan firewall dibagi menjadi dua tipe yakni : 1. Packet Filtering , merupakan sistem yang digunakan untuk

mengontrol keluar, masuknya paket antara host yang didalam dan host yang diluar secara selektif

terlihat seperti menyediakan akses untuk seluruh host kita namun harus menggunakan alamat IP yang jelas dan valid. o Acces Control merupakan metode untuk mentransmisikan sinya

yang dimiliki oleh node-node yang terhubung ke jaringan tanpa terjadi konflik

o Fassword merupakan kode rahasia atau kunci untuk bisa mengakses atau membuka suatu sistem yang dikunci

o Token merupakan suatu unit atau elemen dasar bahasa komputer dimana unit tersebut tidak terbagi lagi seperti (’kata’ di bahasa manusia)