ISSN: 2355-3677

Dynamic Cell Spreading Technique to Hidden

Secret Message and Authentication

Musfirah Putri Lukman1, Rahmawati Mahuseng2, Madiyana Patasik3 1,2STMIK Kharisma Makassar

e-mail: 1[email protected], 2[email protected]

Abstrak

Seluruh data dalam segala aspek kehidupan pada era ini telah disimpan dan didistribusikan dalam bentuk digital sehingga memudahkan dalam pengolahan data oleh manusia. Kemudahan yang diperoleh pengguna ini menimbulkan suatu masalah dalam hal kepemilikan dan keaslian data digital. Penelitian ini bertujuan untuk mengidentifikasi keaslian data dan menyembunyikan pesan data digital agar terhindar dari pihak yang tidak bertanggung jawab untuk melakukan modifikasi dan manipulasi saat dilakukan distribusi data digital. Penelitian ini menggunakan metode Dynamic Cell Spreading yakni suatu teknik steganografi yang menyembunyikan data digital dengan cara mengganti susunan palet warna yang ada dalam sebuah citra dengan format jpeg/jpg. Hasil dari penelitian ini adalah sebuah aplikasi yang menggunakan teknik Dynamic Cell Spreading yang akan digunakan oleh pengguna untuk menyembunyikan pesan sekaligus mampu mengidentifikasi keaslian data dengan mengekstrak pesan tersembunyi tersebut dengan aplikasi yang sama. Penelitian ini diharapkan dapat diaplikasikan untuk menghindari pencurian informasi data digital dan dapat mengidentifikasikan keaslian data digital untuk mendistribusikan pesan penting antara dua pengguna atau lebih.

Kata kunci: Steganografi, Dynamic Cell Spreading dan Pesan

Abstract

All data in all aspects of life in this era has been stored and distributed in the form of digital data so as to facilitate the processing of data by humans. Ease obtained these users pose a problem in terms of ownership and authenticity of digital data. This study aims to identify the authenticity of data and digital data to hide messages in order to avoid those who are not responsible for the modification and manipulation of the time distribution of digital data. This study uses the Dynamic Cell Spreading steganography is a technique that hides the digital data by changing the composition of the palette of colors that exist in an image format jpeg/jpg. Results from this study is an application that uses Dynamic Cell Spreading techniques that will be used by the user to hide the message and be able to identify the authenticity of the data to extract the hidden message with the same application. This research can be applied to avoid the theft of digital data and information can identify the authenticity of digital data to distribute important messages between two users or more.

Keywords: Steganography, Dynamic Cell Spreading and Message 1. Pendahuluan

Secara teori, semua digital file secara umum yang ada di dalam komputer dapat digunakan sebagai media penyembunyian (carrier file) atau yang disembunyikan, seperti file gambar, audio, teks, video dan lain sebagainya. File-file tersebut memiliki bit-bit data redundan sebagai karakteristik sebuah file digital yang dapat dimodifikasi. Perkembangan komputer dan perangkat pendukung lainnya yang serba digital, telah membuat data-data digital semakin banyak digunakan. Terdapat sejumlah faktor yang membuat data digital (seperti audio, citra, video, dan teks) semakin banyak digunakan, antara lain:

1. Mudah diduplikasi dan hasilnya sama dengan aslinya, 2. Mudah untuk penduplikasian dan penyimpanan,

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik 3. Mudah disimpan untuk kemudian diolah atau diproses lebih lanjut,

4. Serta mudah didistribusikan, baik dengan media disk maupun melalui jaringan seperti Internet.

Berbagai kemudahan tersebut di sisi lain memunculkan masalah hak cipta dan hak kepemilikan materi digital. Setiap materi digital yang menjadi bagian dari distribusi elektronik bersifat rentan terhadap pengkopian gelap dan pendistribusian gelap. Oleh sebab itu diperlukan solusi untuk melindungi hasil pekerjaan dalam bentuk materi digital serta cara-cara yang dapat mencegah aktivitas gelap serta teknik untuk melacak distribusi suatu dokumen elektronik. Salah satu solusinya adalah menggunakan teknik hidden message (steganografi), yaitu suatu teknik yang dapat menyembunyikan suatu pesan didalam pesan yang lain. Dengan steganografi pengguna dapat menyembunyikan informasi hak cipta seperti identitas seorang pengarang, tanggal ciptaan, dan lain-lain, dengan cara menyisipkan/menyembunyikan informasi tersebut kedalam berbagai macam variasi jenis dokumen besar seperti: gambar, audio, video, text atau file biner. Steganografi menyembunyikan eksistensi suatu pesan dengan cara menanamkan melekatkan (embedding) pesan ke dalam sebuah media yang disebut carrier file.[3].

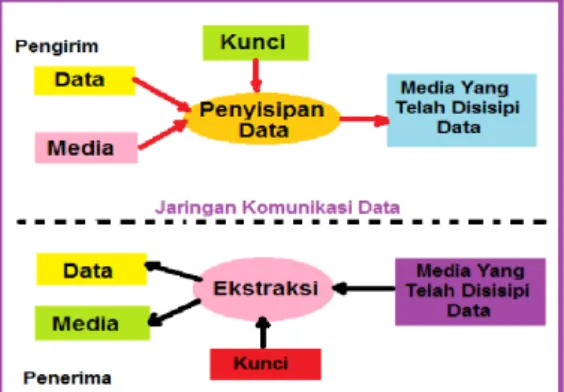

Proses penyembunyian informasi di dalam suatu sistem steganografi dimulai dengan mengidentifikasi suatu sampul media yang mempunyai bit berlebihan (yang dapat dimodifikasi tanpa menghancurkan integritas media). Proses menyembunyikan (embedding) menciptakan suatu proses stego medium dengan cara menggantikan bit yang berlebihan ini dengan data dari pesan yang tersembunyi (Lihat gambar 1).

Gambar 1 Ilustarsi Diagram Steganografi 2. Metode Penelitian

Secara umum metode yang digunakan pada penelitian ini adalah metode steganografi dengan teknik Dynamic Cell Spreading yang memiliki beberpa tahap untuk melakukan proses untuk menyembunyikan pesan rahasia. Dibawah ini akan dibahas konsep kerja teknik Dynamic Cell Spreading dan beberapa tahap yang dilalui untuk membuat pesan rahasia dalam bentuk gambar.

2.1 Konsep Kerja DCS (Dinamic Cell Spreading)

Teknik DCS merupakan steganografi menggunakan model proteksi terhadap deteksi dengan konsep dasar yaitu menyembunyikan file pesan (semua data elektronik) kedalam media gambar (JPEG). Penyembunyian pesan dilakukan dengan cara menyisipkanya pada bit rendah Least Significant Bit (LSB) dari data pixel yang menyusun file tersebut menggunakan buffer memori sebagai media penyimpan sementara. Komputer bekerja berdasarkan dua bilangan saja, yaitu 0 dan 1 yang biasa disebut bilangan biner. Kedua bilangan ini sering disebut dengan istilah bit. Kemudian bit-bit ini akan terus berangkai dan bersusun membentuk suatu struktur biner yang menjadi sebuah rangkaian informasi.[1]

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik Pada sebuah rangkaian informasi terdapat penggolongan-penggolongan bit berdasarkan urutan dan pengaruhnya dalam byte. Secara garis besar, dalam rangkaian informasi terdapat 2 golongan bit, yaitu Most Significant Bit (MSB) dan Least Significan Bit (LSB). Dalam proses penggabungan (stego) antara file gambar dengan teks, untuk file bitmap 24 bit maka setiap pixel (titik) pada gambar tersebut akan terdiri dari susunan tiga warna merah, hijau dan biru (RGB) yang masing-masing disusun oleh bilangan 8 bit (byte) dari 0 sampai 255 atau dengan format biner 00000000 sampai 11111111. Dengan demikian pada setiap pixel file bitmap 24 bit kita dapat menyisipkan 3 bit data.

Proses embedding dalam Teknik DCS mempunyai beberapa tahapan proses, yaitu: 1. Membuat registry address untuk mempersiapkan tempat penyimpan memori sementara

guna proses dalam penghitunggan LSB pada gambar maupun data yang akan digabungkan (embed).

2. Konversi JPEG ke dalam bitmap agar mempermudah dalam penghitunggan dan penempatan data.

3. Mengkalkulasikan jarak antar bit yang ada pada file gambar agar mempermudah penghitunggan dan penyisipan bit data yang akan dimasukkan.

4. Mengalokasikan memori untuk menampung bit gambar pada saat proses steganografi akan dijalankan.

5. Mengkopi bitmap ke dalam buffer memori.

6. Mendapatkan ukuran input byte file yaitu sama dengan proses pada gambar yang dimana untuk mengetahui besar dari data yang akan digabungkan ke dalam gambar.

7. Mengkopi buffer memori ke bentuk bitmap mengubah kembali dari memori menjadi file gambar.

Teknik DCS dilakukan dengan cara mengganti bit-bit LSB dengan bit-bit informasi yang ingin dilekatkan. Proses penggantian bit ini disebut dengan proses encoding/ embedding. Setelah semua bit informasi tersebut menggantikan bit LSB carrier file tersebut, maka informasi telah berhasil dilekatkan pada carrier file dan output-nya disebut dengan Stego File. Apabila suatu informasi yang dilekatkan tersebut ingin dibuka (ekstract) kembali, maka bit-bit LSB yang ada pada stego file akan diambil satu per satu dan dikembalikan lagi atau disatukan kembali sehingga menjadi sebuah informasi atau disebut dengan decoding/ retrieving.[1]

2.2 Teknik Encoding Pesan

Salah satu metode penyembunyian data yang sederhana adalah LSB Modification. Untuk menjelaskan metode ini kita menggunakan media digital file gambar sebagai covertext. Setiap pixel di dalam citra berukuran 1 sampai 3 byte. Pada susunan bit di dalam sebuah byte ( 1 bit = 8 byte ), ada bit yang lebih berarti Most Significant Bit atau (MSB) dan ada bit yang kurang bearti Least Significant Bit (LSB ). Perhatikan contoh sebuah susunan bit pada sebuah byte :

MSB 10100110 LSB

Bit yang diganti adalah bit LSB, pergantian bit ini mengubah nilai byte satu lebih tinggi atau satu lebih rendah dari nilai sebelumnya. Misalkan byte tersebut menyatakan warna keabuan tertentu, maka perubahan satu bit LSB tidak mengubah warna keabuan tersebut secara berarti. Lagi pula, mata manusia tidak dapat membedakan perubahan yang kecil. Misalkan segmen pixel-pixel data citra sebelum perubahan : 0 0 1 1 0 0 1 1 1 0 1 0 0 0 1 0 1 1 1 0 0 0 1 0 0 1 1 0 1 1 1 1 . Segmen data citra setelah ‘ 0 1 1 1 ‘ disembunyikan (yang telah dikonversi ke sistem biner): 0 0 1 1 0 0 1 0 1 0 1 0 0 0 1 1 1 1 1 0 0 0 1 1 0 1 1 0 1 1 1 1

Untuk memperkuat teknik penyembunyian data, bit-bit data rahasia tidak digunakan mengganti byte-byte yang berurutan, namun dipilih susunan byte secara acak. Dalam hal ini, nilai umpan yang berlaku sebagai kunci stegano.[2]

2.3 Teknik Penggantian Bit Pada Citra Bukan 24-bit dan Citra 24-bit

Sebelum melakukan penggantian bit LSB, semua data citra yang bukan tipe 24-bit di ubah menjadi format 24-bit. Jadi, setiap data pixel sudah mengandung komponen RGB. Setiap byte di dalam data JPEG diganti satu bit LSB-nya dengan bit data yang akan disembunyikan. Jika byte tersebut merupakan komponen hijau (G), maka penggantian 1 bit LSB-nya hanya mengubah sedikit kadar warna hijau, dan perubahan ini tidak terdeteksi oleh mata manusia. Untuk data JPEG pada citra 24-bit sudah tersusun atas komponen RGB, maka tidak perlu dilakukan perubahan format. Setiap byte di dalam data gambar di ganti satu bit LSB-nya dengan bit data yang akan disembunyikan.

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik 2.4 Ukuran Data Yang Disembunyikan

Ukuran data yang disembunyikan bergantung pada ukuran citra penampung. Pada citra 8-bit yang berukuran 256 x 256 pixel terdapat 65536 pixel, setiap pixel berukuran 1byte. Setelah diubah menjadi citra 24-bit, ukuran data citra berubah menjadi 65536 x 3 = 196608 byte. Karena setiap byte hanya bisa menyembunyikan satu bit di LSB-nya, maka ukuran data yang akan disembunyikan di dalam citra maksimum 196608/8 = 24576 byte. Ukuran data ini harus dikurangi dengan panjang nama berkas, karena penyembunyian data rahasia tidak hanya menyembunyikan isi data tersebut, tetapi juga nama berkasnya. Semakin besar data disembunyikan di dalam citra, semakin besar pula kemungkinan data tersebut rusak akibat manipulasi pada citra penampung.

2.5 Embeding dan Decoding Pesan

Pesan embedded, yang tersembunyi dalam suatu gambar membutuhkan dua file. Pertama adalah gambar asli yang belum modifikasi yang akan menangani informasi tersembunyi, yang disebut cover image. File kedua adalah informasi pesan yang disembunyikan. Suatu pesan dapat berupa plaintext, chipertext, gambar lain, atau apapun yang dapat ditempelkan ke dalam bit-stream. Ketika dikombinasikan, cover image dan pesan yang ditempelkan membuat stego-image. Suatu stego-key (suatu password khusus) juga dapat digunakan secara tersembunyi, pada saat decode selanjutnya dari pesan. Teknik decoding hampir sama dengan teknik encode. Data yang disembunyikan di dalam media digital file gambar atau citra dapat dibaca kembali (decode) dengan pengungkapan (reveal dan extraction). Posisi byte yang menyimpan bit data dapat diketahui dari bilangan acak yang dibangkitkan oleh PRNG. Karena algoritma kriptografi yang digunakan menggunakan kunci pada proses enkripsi, maka kunci yang sama digunakan untuk membangkitkan bilangan acak. Bilangan acak yang dihasilkan sama dengan bilangan yang dipakai pada waktu penyembunyian (encode) data. Dengan demikian, bit-bit data rahasia yang bertaburan di dalam citra dikumpulkan kembali.

3. Results and Analysis 3.1 Results

Penyembunyian pesan dilakukan dengan cara menyisipkanya pada bit rendah Least Significant Bit (LSB) dari data pixel yang menyusun file tersebut menggunakan buffer memori sebagai media penyimpan sementara. Berikut adalah ilustrasi kerja teknik Dinamic Cell Spreading dapat dilihat pada gambar 3. Pada proses extract pesan perangkat lunak akan terlebih dahulu mengenali carrier file apakah mengandung pesan rahasia atau tidak, jika terdapat pesan rahasia didalamnya maka program akan mulai menghitung bit-bit didalam carrier file dan memisahkan pesan yang ada didalamnya. Pada gambar 4 ini menjelaskan bagaimana bit-bit pesan disisip kedalam bit carrier file, dengan mengganti bit terakhir dari carrier file. Dalam penggantian bit Carrier yang diganti adalah bit warna (RGB), tetapi dalam penelitian ini yang diganti hanya 1 bit LSB pada warna merah dan biru, warna hijau tidak diganti karena akan terlihat perubahan yang signifikan pada hasil stego jika warna tersebut diganti bit nya. Pada perancangan Perangkat Lunak Steganografi gambar JPEG memungkinkan kita untuk menyembunyikan pesan teks yang dianggap rahasia, tentunya dengan harapan tidak terotorisasi oleh orang yang tidak berhak terhadap pesan tersebut.

Perangkat Lunak Steganografi ini terbagi atas dua macam proses yaitu proses penyembunyian pesan (stego) dan proses pemisahan media (carrier file *jpeg) dengan pesan rahasia (*.txt). Dari kedua proses ini punya cara kerja yang berbeda. Pada proses Stego user diminta untuk Load file gambar kemudian Load pesan rahasia, pada saat Load pesan rahasia user dimungkinkan untuk mengedit file teks dan menyimpan ke file aslinya, kemudian proses dan save file. Pada proses Extract user diminta untuk Load file Stego (*.bmp) kemudian proses, simpan pesan rahasia, dan simpan file gambar (Carrier file *.jpeg).

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik Gambar 3 Bagan Proses Penyisipan dan Ekstrak Pesan dengan Teknik DCS

3.1.2 Analisis Perancangan

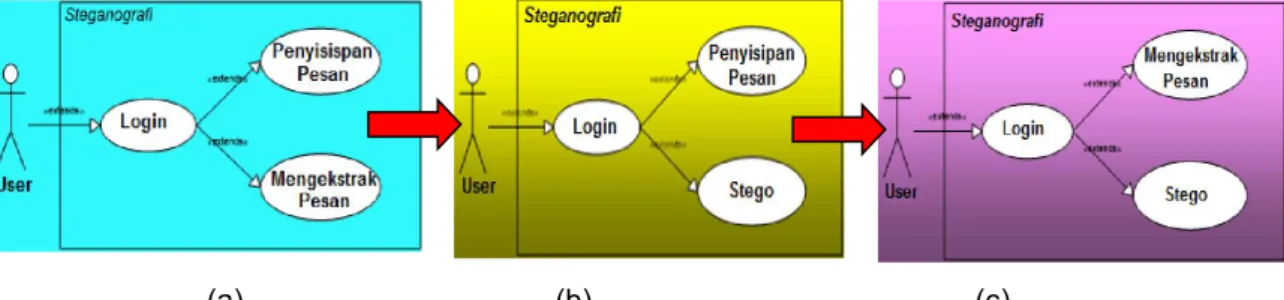

Untuk menggambarkan perancangan dalam pembuatan perangkat lunak system ini adalah membuat dokumentasi sistem dengan menggunakan UML (Unfield Modelling Leaguage). Untuk menggambarkan system maka digunakan use case diagram untuk menggambarkan kaitan aktor dengan aktivitas yang dapat dilakukan pada system. Sequence diagram menggambarkan urutan operasi sistem dan Activity diagram yang menunjukkan setiap aktivitas perangkat lunak sistem.

(a) (b) (c)

Gambar 4 (a. Use Case Diagram Steganografi, b. Use Case Diagram Penyisipan Pesan dan c. Use Case Diagram Mengekstrak Pesan)

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik 3.1.3 Rancangan Perangkat Lunak Secara Umum

Gambar 6 Rancangan Halaman Login User (Pengguna) dan Halaman Utama 3.2 Pengujian dengan Metode White Box

Pengujian yang dilakukan pada perangkat lunak ini ditujukan untuk mengetahui tingkat keberhasilan perangkat lunak dalam mencapai hasil yang diinginkan. Pengujian diharapakan dapat memberikan jawaban atas kebenaran dari berbagai macam batasan, teori, ataupun analisa yang hendak dilakukan oleh peneliti. Pengujian perangkat lunak yang dilakukan dengan menggunakan teknik white box, terlebih dahulu memetakan flowchart ke dalam flowgraph kemudian menghitung besarnya jumlah edge dan node dimana jumlah node dan edge ini akan menentukan besarnya cyclomatic complexcity. Dari flowchart penyisipan pesan yang digunakan untuk pengujian perangkat lunak, maka ditentukan flowgraph sebagai berikut :

Notasi flowgraph :

1. Mulai 2. Ada 4 menu pilihan

3. Jika pilihan 4 , Input Gambar (JPEG) 4. Jika pilihan 5, Input Pesan teks 5. Jika pilihan 6, lakukan Stego ,Save 6. Jika pilihan 7, Tutup Aplikasi 7 Selesai

Keterangan :

Node (N) = 12 Edge (E) = 15 Predikat (P) = 4 Region (R) = Cyclomatic complexcity 1. V (G) = (E – N) + 2 2. V(G) = P + 1 = (15 – 12) + 2 = 4 + 1 = 5 = 5 Independent Path Path 1 : 1-2-3-4-9-2-3-4-5-6-7-8 Path 2 : 1-2-3-4-5-10-2-3-4-5-6-7-8 Path 3 : 1-2-3-4-5-6-11-12-2-3-4-5-6-7-8 Path 4 : 1-2-3-4-5-6-7-2-3-4-5-6-7-8 Path 5 : 1-2-3-4-5-6-7-8

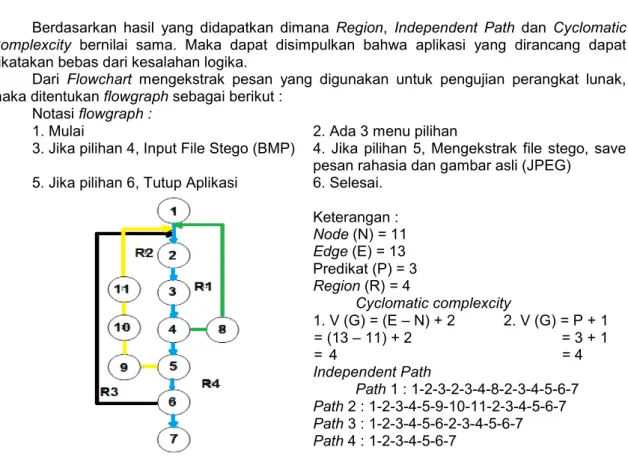

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik Berdasarkan hasil yang didapatkan dimana Region, Independent Path dan Cyclomatic Complexcity bernilai sama. Maka dapat disimpulkan bahwa aplikasi yang dirancang dapat dikatakan bebas dari kesalahan logika.

Dari Flowchart mengekstrak pesan yang digunakan untuk pengujian perangkat lunak, maka ditentukan flowgraph sebagai berikut :

Notasi flowgraph :

1. Mulai 2. Ada 3 menu pilihan

3. Jika pilihan 4, Input File Stego (BMP) 4. Jika pilihan 5, Mengekstrak file stego, save pesan rahasia dan gambar asli (JPEG)

5. Jika pilihan 6, Tutup Aplikasi 6. Selesai. Keterangan : Node (N) = 11 Edge (E) = 13 Predikat (P) = 3 Region (R) = 4 Cyclomatic complexcity 1. V (G) = (E – N) + 2 2. V (G) = P + 1 = (13 – 11) + 2 = 3 + 1 = 4 = 4 Independent Path Path 1 : 1-2-3-2-3-4-8-2-3-4-5-6-7 Path 2 : 1-2-3-4-5-9-10-11-2-3-4-5-6-7 Path 3 : 1-2-3-4-5-6-2-3-4-5-6-7 Path 4 : 1-2-3-4-5-6-7

Gambar 8 Flowgraph Mengekstrak Pesan

Berdasarkan hasil yang didapatkan maka dapat disimpulkan bahwa aplikasi yang dirancang dapat dikatakan bebas dari kesalahan logika. Hasil diatas menunjukkan baik cyclometic complexity (CC), Region (R), dan Independent Path memiliki nilai yang sama pada setiap modul. Ini menunjukkan bahwa aplikasi yang dibuat bebas dari kesalahan. Perhitungannya dapat dilihat pada tabel 1.

Tabel 1 Hasil Pengujian Perangkat Lunak.

Flowgraph CC Region IP

Penyisipan Pesan Teks Mengekstrak 5 4 5 4 5 4 Jumlah 9 9 9

3.2.1 Pengujian Tahap Embedding dan Extracting

Dalam tahap ini, pengujian hanya dilakukan dalam lingkup proses penyisipan data dan proses Ekstrak. Beberapa masukan diperlukan untuk memulai proses penyisipan data dan proses Ekstrak. Masukan yang diperlukan diantaranya adalah sebagai berikut :

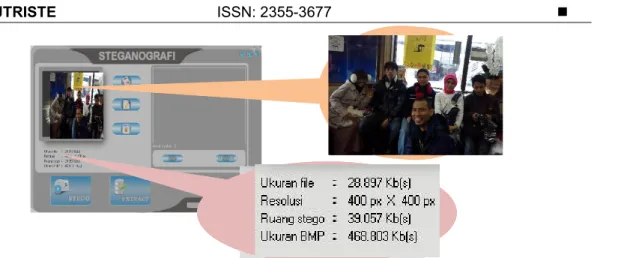

1. Pengambilan Data Carrier

Pengambilan data gambar yang akan berfungsi sebagai pembawa pesan rahasia dapat dilakukan dengan menggunakan tombol load media Steganografi. Dengan menekan tombol ini, proses akan menampilkan kotak untuk memilih file yang akan digunakan sebagai file carrier/ file pembawa.

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik Gambar 9 Tampiran Carrier File dan Keterangannya

2. Pengambilan Pesan Rahasia

Pengambilan data pesan rahasia sama halnya dengan pengambilan data pembawa, yaitu dengan menekan tombol browse pada bagian data file. Pada saat menekan tombol ini, proses akan memanggil fungsi showSaveDialog yang kemudian akan dilanjutkan dengan memanggil fungsi-fungsi lain yang terdapat pada class steganograph untuk membaca panjang nama file dan juga isi dari file tersebut. Proses tersebut digambarkan pada gamabar dan hasil keluaran tahap embedding terlihat pada tabel .

Gambar 10 Memilih Pesan Rahasia, laman Eidt dan Update serta membuat Stego File Untuk melakukan proses penyisipan pesan maka user dapat menekan tombol STEGO. Hasil Keluaran stego ini adalah gambar yang berekstensi BMP. Sebagaimana bisa dilihat dalam table berikut.

Tabel 2 Perbandingan Gambar Asli dengan Hasil Keluran Steganografi

Gambar Asli Hasil Stego

Gambar Asli Hasil Stego

Keterangan:

Nama Gambar: 13.jpg Ukuran Pixel : 400 x 400 Ukuran File : 29 Kb(s)

Keterangan:

Nama Gambar: hasil 1.bmp Ukuran Pixel : 400 x 400 Ukuran File : 469 Kb(s) Besar Pesan : 12.7 Kb(s)

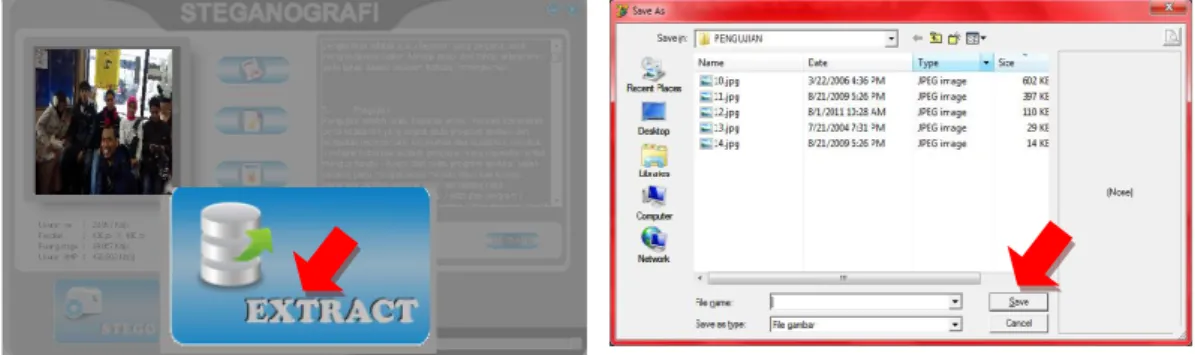

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik Pengujian Tahap Extracting

Dalam tahap ini, pengujian hanya dilakukan dalam lingkup proses pengembalian data. Beberapa masukan diperlukan untuk memulai proses pengambilan data. Hasil yang diperoleh dapat dilihat pada tabel dan proses ekstrakpun dapat dilahat pada gambar :

Gambar 11 Tampilan tombol Extract (Proses Pemisahan) Tabel 3 Gambar Penampung dan Perbandingan Pesan Rahasia

Gambar Penampung Pesan Rahasia

1. Pesan Rahasia sebelum disisip: Nama Pesan : pesan4.txt Ukuran Pesan : 12.7 Kb (s)

Nama Gambar :Penampung.jpg Ukuran Pixel : 400 x 400 Ukuran File : 42 Kb(s)

Pesan Rahasia Setelah di extract:

Nama Pesan : pesan rahasia.txt Ukuran Pesan : 12.7 Kb (s)

Meskipun terlihat di tabel tidak terjadi perubahan pada pesan rahasia, tetapi ternyata gambar JPEG asli dengan gambar JPEG dari hasi konversi dan steganografi mengalami perubahan ukuran file dari 29 Kb sebelum digunakan, dan menjadi 42 Kb setelah digunakan sebagai media penampung pesan rahasia.

3.1.3 Analisis Hasil Pengujian

Pada bagian ini dibahas mengenai analisa signal-to noise ratio. Hal ini berguna untuk mendapatkan prosentase error yang terjadi dalam file hasil keluaran. Dalam pengujian analisa terhadap SNR, digunakan sebuah file pembawa dan beberapa file pesan rahasia. Pengujian pertama akan dilakukan dengan sebuah file pembawa dan sebuah file pesan rahasia sebanyak empat kali dengan perubahan ukuran pada file pesan rahasia. Sedangkan pada pengujian kedua menggunakan sebuah file pembawa dan sebuah file pesan rahasia yang memiliki nama file dengan jumlah karakter beda.

1. Analisa SNR Dengan Perubahan Terhadap Ukuran File Pesan Rahasia

Uji analisa ini menggunakan sebuah file pembawa, sebuah file pesan rahasia dan empat macam masukan pesan rahasia yang berbeda sehingga dapat diketahui validasi hasil yang tercapai. Tabel 4 menunjukkan nilai dari SNR yang diperoleh.

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik Tabel 4 Uji SNR dengan ukuran file pesan rahasia yang berbeda

Carrier Size Jpg (bit) Size Bmp (bit) Secret File

Size (bit) Output SNR Pesan

13.jpg 236724,224 3840434,18 Tes1.txt 125763,584 13.bmp 96,727569 Tes1.txt

13.jpg 236724,224 3840434,18 Tes2.txt 35217,448 13.bmp 99,080614 Tes2.txt

13.jpg 236724,224 3840434,18 Tes3.txt 72540,16 13.bmp 98,108782 Tes3.txt

13.jpg 236724,224 3840434,18 Tes4.txt 89874,432 13.bmp 97,659785 Tes4.txt

Dengan memperhatikan hasil yang telah didapat dari tabel diatas, keberhasilan perangkat lunak dalam menyisipkan dan mengembalikan data adalah sebesar :

= (Jumlah percobaan yang dilakukan – Jumlah percobaan gagal) * 100% = 4 – 0 *100=100(%) Jumlah percobaan yang dilakukan 4

Dari hasil perhitungan terlihat bahwa dari semua pengujian yang telah penulis lakukan, tingkat keberhasilannya adalah 100 %.

2. Analisa SNR Dengan Perubahan Terhadap Panjang Nama File Pesan Rahasia

Uji analisa ini menggunakan sebuah file pesan rahasia dan setiap masing-masing file pembawa diuji dengan 3 buah file pesan rahasia dengan panjang nama file yang berbeda.

Tabel 5 Uji SNR dengan perubahan panjang nama file

Carrier Size Jpg (bit) Size Bmp (bit) Secret File

Size (bit) Output SNR Pesan

13.jpg 236724,224 3840434,18 pesan.txt 125763,584 13.bmp 96,727569 pesan.txt

13.jpg 236724,224 3840434,18 pesan.txt 35217,448 13.bmp 99,080614 pesan.txt

13.jpg 236724,224 3840434,18 pesan.txt 72540,16 13.bmp 98,108782 pesan.txt

13.jpg 236724,224 3840434,18 pesan.txt 89874,432 13.bmp 97,659785 pesan.txt

Dari hasil uji di atas dengan mengubah nama panjang file pada pesan, sama sekali tidak mempengaruhi ukuran pesan rahasia dan ukuran file pembawa, sehingga nilai SNR otomatis tidak mengalami perubahan.

3. Analisis Ratio Data Embedding

Analisa dengan menggunakan ratio data embedding terhadap sebuah file hasil keluaran merupakan perbandingan antara jumlah total bit yang terdapat dalam sebuah file hasil keluaran dengan jumlah total bit yang disisipkan dalam file tersebut. Dengan mengetahui jumlah total dari sebuah file hasil keluaran pada table 4 tentang analisa uji SNR terhadap perubahan ukuran file pesan rahasia di atas yaitu sebesar 3840434,18 bit. Sedangkan jumlah total isi dari file pesan rahasia dengan ukuran maksimalnya adalah sebesar 125763,584 bit. Maka dengan menggunakan variabel-variabel tersebut, nilai rate data hiding adalah sebagai berikut :

= (Jumlah Bit Yang Disisipkan) bit = 125763,584 = 1

Jumlah Bit Pembaca . 3840434,18 30.536933 Dimana arti dari hasil diatas yaitu dalam 30.536933 bit yang disediakan oleh file gambar pembawa pesan rahasia tersebut memiliki kemungkinan untuk disisipkan satu bit informasi didalamnya.

4. Kesimpulan dan Future Work 4.1 Kesimpulan

Setelah melakukan analisis dan implementasi sistem yang dilanjutkan dengan pengujian sistem, maka dari hasil implementasi dan pengujian tersebut maka dapat diambil beberapa kesimpulan sebagai berikut:

1. Implementasi teknik steganogrfi pada gambar dengan metode Dinamic Cell Spreading (DCS) berhasil dilakukan.

2. Dengan teknik steganografi, meskipun gambar yang sudah disisipi berkas rahasia tetap bisa di buka dengan berbagai sorfware pembuka gambar.

Musfirah Putri Lukman, Rahmawati Mahuseng dan Madiyana Patasik 3. Apabila gambar yang sudah sisipi pesan diedit dengan menggunakan software editing ficture maka secara otomatis pesan hilang disebabkan karena terjadi perubahan bit dalam struktur gambar.

4. Semakin besar ukuran berkas rahasia yang disisipkan maka semakin kelihatan perubahan yang terjadi pada cover gambar.

5. Gambar yang dimasukkan adalah gambar ekstensi JPG kemudian dikonversi ke format BMP, maka hasil keluaran file stego adalah format BMP untuk memudahkan perhitungan bit.

6. Terjadi perubahan yang signifikan pada ukuran hasil keluaran JPEG setalah memalui proses steganografi desebabkna karena penyusun bit dalam struktur JPEG sangat tinggi tingkat error nya.

4.2 Future Work

Aplikasi steganografi gambar yang dibangun ini masih belum sempurna dan masih perlu dikembangkan lagi agar dapat mencapai beberapa sasaran dibawah ini:

1. Mampu menyisipkan pada berbagai format gambar yang sudah terkompres dan dapat menyisipkan pesan rahasia dalam ukuran yang besar.

2. Mampu menyisipkan file-file digital selain pesan rahasia (*txt)

3. Hasil keluaran gambar asli dengan dengan gambar yang sudah melalui proses steganografi bisa memiliki ukuran dan format bit yang sama yang terbangun didalamnya Daftar Pustaka

[1] Ardhyana, Alfebra S., Juarna. Aplikasi Steganografi Pada MP3 Menggunakan teknik LSB. Jurnal Teknik Informatik :Teknik Industri. Universitas Gunadarma (UG).Depok. 2009

[2] Aruyus, Dony. Keamanan Multimedia. Penerbit ANDI Yogyakarta. Yogyakarta. 2009. [3] Marzuki, Ismail. Rancang Bangun Aplikasi Untuk Penyisipan Text Dan File Ke Dalam Image

Dan Audio File Dengan Metode Least Significant Bit (LSB). 2011.

[4] Nurayana, Sujay Prasad, Gaurav. Two New Approaches For Secured Image

Steganography using cryptographic Techniques and type conversions. Jurnal Department of Electronics and Communication. India. 2010.