RANCANG BANGUN APLIKASI STEGANOGRAFI AUDIO PADA FILE MP3 DENGAN METODE LOW BIT CODING

DAN ADVANCED ENCRYPTION STANDARD

NASKAH PUBLIKASI

diajukan oleh

Bram Pratowo 10.01.2775

kepada

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER AMIKOM

YOGYAKARTA 2012

RANCANG BANGUN APLIKASI STEGANOGRAFI AUDIO PADA FILE MP3 DENGAN METODE LOW BIT CODING

DAN ADVANCED ENCRYPTION STANDARD

DESIGN AND BUILD STEGANOGRAPHY AUDIO APPLICATION ON MP3 FILE BY LOW BIT CODING AND ADVANCED

ENCRYPTION STANDARD METHOD

Bram Pratowo Jurusan Teknik Informatika STMIK AMIKOM YOGYAKARTA

ABSTRACT

There are two techniques that are commonly used to secure messages, the cryptography and steganography. Cryptography is used to scramble the message (encryption), so that the other party that has no interest in it, they can not read the message without the password. While steganography is used to hide a message in a different medium.

Cryptography in this application using the Advanced Encryption Standard (AES) with a key length variation at 128 bits, 192 bits, and 256 bits. Then for steganography use Low Bit Coding method, that insert of bits message into the bits of least significant of the media reservoir.

Making this application combines cryptography and steganography method, by way of a message encryption using AES algorithm, and then the bits that have been encrypted message is inserted into the receptacle media bits.

1. Pendahuluan

Keamanan informasi menjadi bagian yang tidak dapat dipisahkan dalam dunia digital seperti sekarang ini. Seiring dengan berkembangnya teknologi, resiko ancaman terhadap informasi akan semakin besar, terutama pada informasi-informasi yang bersifat rahasia. Berbagai ancaman dari dunia maya seperti hacker dan cracker memperbesar resiko bocornya informasi tersebut ke pihak-pihak yang tidak dikehendaki. Kekhawatiran inilah yang menyebabkan terhambatnya penyampaian informasi, sementara informasi tersebut sangat dibutuhkan oleh pihak-pihak tertentu.

Berdasarkan hal tersebut, maka dibutuhkan teknik-teknik untuk mengamankan informasi. Ada dua teknik yang biasanya digunakan untuk mengamankan informasi, yaitu kriptografi dan steganografi. Kriptografi digunakan untuk melakukan enkripsi (pengacakan) pesan antara dua pihak yang saling berkomunikasi, sehingga pihak lain yang mendapatkan pesan terenkripsi tersebut tidak dapat melakukan dekripsi tanpa kata kunci yang tepat (Mukhopadhyay, Mukherjee, Ghosh, Biswas, & Chakraborty, 2005). Teknik kedua yaitu steganografi, yang secara khusus digunakan untuk menyimpan pesan rahasia, yaitu menyembunyikan pesan tersebut ke dalam sebuah media (Bandyopadhyay & Banik, 2012).

Namun kedua teknik di atas masih terdapat kekurangan: pada kriptografi, pesan yang terenkripsi biasanya adalah pesan rahasia. Pihak yang mendapatkan mendapatkan pesat tersebut, dapat menduga bahwa pesan yang diterima adalah pesan rahasia karena adanya enkripsi, dan dengan kemajuan teknologi, bisa saja pesan tersebut terbaca dengan teknik dekripsi. Sementara steganografi tidak melakukan pengacakan pesan, namun hanya menyisipkan pesan tersebut ke media lain, sehingga jika pesan tersebut tidak sengaja ditemukan, maka isi pesan tersebut langsung dapat diketahui.

Untuk menutupi kekurangan dari teknik kriptografi dan steganografi, maka penulis mencoba melakukan kolaborasi dengan kedua teknik tersebut, yaitu melakukan kriptografi dan steganografi sekaligus dalam sebuah perangkat lunak.

2. Landasan Teori 2.1. Kriptografi

Kriptografi (cryptography) berasal dari bahasa Yunani “cryptos” yang artinya rahasia dan “graphien” yang berarti tulisan. Kriptografi dapat juga diartikan sebagai secret writing. Jadi secara terminologi, kriptografi adalah ilmu dan seni menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lain (Ariyus, 2008).

Advanced Encryption Standard (AES) merupakan salah satu algoritma kriptografi yang dapat digunakan untuk melindungi data. Algoritma AES menggunakan kunci simetris untuk melakukan proses enkripsi dan dekripsi.

Dalam algoritma AES, ukuran kunci kriptografi yang digunakan bervarariasi, yaitu 128 bit, 192 bit dan 256 bit untuk melakukan enkripsi dan dekripsi, dengan panjang kunci blok sebesar 128 bit (Anonim, FIPS Publication: Advanced Encryption Standard (AES), 2001).

2.2. Steganografi

Kata steganografi (steganography) berasal dari kata steganos yang berarti terselubung atau tersembunyi dan graphein yang memiliki arti menulis. Steganografi adalah bentuk keamanan informasi, sebuah seni untuk menyembunyikan pesan antara pengirim pesan dan penerima pesan. Steganografi menggunakan berbagai media digital seperti gambar (image), suara (audio) maupun video (Zamani, Manaf, & Abdullah, 2012).

Salah satu teknik yang dapat digunakan untuk proses steganografi pada media file MP3 adalah metode Low Bit Coding. Pada dasarnya, metode Low Bit Coding sama dengan teknik Least Significant Bit (LSB) yang dilakukan pada media gambar, yaitu menyisipkan bit-bit dari pesan ke dalam bit-bit tidak signifikan (least) dari stegomedium. Teknik low bit coding (LBC) merupakan teknik LSB yang digunakan pada file audio.

Dalam proses komputasi, representasi bit paling signifikan (most) terletak pada bit paling kiri, dan semakin ke kanan akan semakin tidak signifikan hingga sampai pada bit yang paling kanan yang paling tidak signfikan, yang hanya menentukan apakah bilangan tersebut berupa bilangan ganjil atau genap.

2.3. Bahasa Pemrograman Microsoft Visual C#

Microsoft Visual C#, yang selanjutnya disebut sebagai C# merupakan bagian dari bahasa keluarga Microsoft yang berjalan pada framework .NET. C# bebas dari masalah kompabilitas dan dilengkapi dengan berbagai fitur baru, menarik, dan tentu saja menjanjikan.

C# merupakan bahasa pemrograman yang berorientasi objek dan memiliki banyak kesamaan dengan bahasa C++, Java, dan Visual Basic (VB). C# merupakan kombinasi antara efisiensi pemrograman C++, kesederhanaan Java, dan penyederhanaan dari bahasa VB.

Seperti pada bahasa Java, C# juga tidak memperbolehkan multiple inheritance dan penggunaan pointer (pada safe/managed code), namun C# menyediakan garbage memory collection pada saat runtime dan pada saat pengecekan memori.

C# juga tetap mempertahankan operasi unik yang terdapa pada bahasa C++ seperti overloading, enumerations, pre-processor directive, pointer(pada unsafe/unmanaged code).

2.4. Unified Modelling Languange 2.4.1. Use Case Diagram

Use case diagram digambarkan untuk menggambarkan perilaku sistem, sub sistem, dengan pengguna. Diagram ini digunakan untuk menganalisa bagaimana sebuah sistem bekerja dan berinteraksi dengan pengguna atau sistem lain.

2.4.2. Activity Diagram

Activity diagram digunakan untuk merepresentasikan state dan transisi-transisi yang bersifat sinkron yang terjadi pada akhir proses.

2.4.3. Class Diagram

Class diagram dibuat untuk menggambarkan kelas-kelas serta hubungan antar kelas dalam sistem.

2.4.4. Sequence Diagram

Squence diagram merupakan diagram yang menggambarkan interaksi suatu kelas dengan kelas yang lain, maupun suatu kelas dengan penggunanya.

3. Gambaran Umum 3.1. Proses Embedding

Proses ini merupakan proses penyisipan pesan enkripsi, dan hasil akhir dari proses ini adalah berkas stegofile berformat *.mp3. Alur proses ini dapat dilihat pada bagan berikut ini:

3.2. Proses Extraction

Proses ini merupakan proses ekstraksi pesan dari berkas stegofile menjadi berkas asli, dan hasil akhir dari proses ini adalah berkas pesan (*txt atau *.jpeg) asli. Alur proses ini dapat dilihat pada bagan berikut ini:

Pesan teks atau gambar Kriptografi enkripsi algoritma AES Pesan teks atau gambar terenkripsi Stegofile MP3 berisi pesan Steganografi algoritma low bit coding Berkas penampung file MP3 Pesan teks atau gambar Kriptografi dekripsi algoritma AES Pesan teks atau gambar terenkripsi Stegofile MP3 berisi pesan Steganografi algoritma low bit coding Berkas penampung file MP3

4. Pembahasan

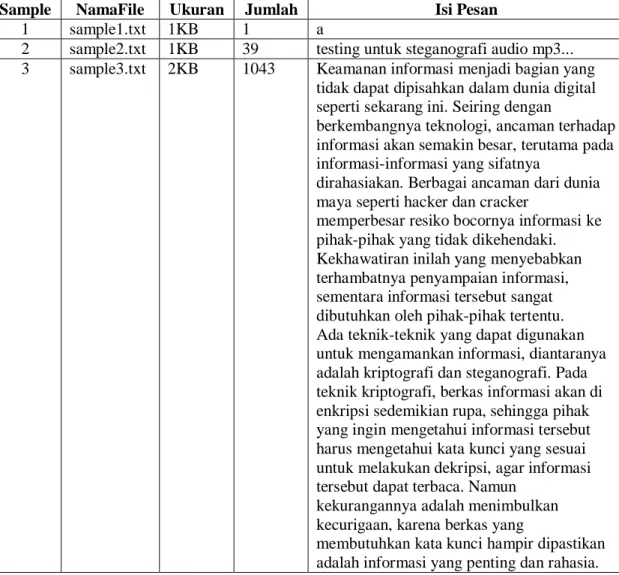

Pada tahap pengujian aplikasi ini, digunakan beberapa file teks dan gambar sebagai berikut:

Table 4.1. File Pesan Teks

Sample NamaFile Ukuran Jumlah Isi Pesan

1 sample1.txt 1KB 1 a

2 sample2.txt 1KB 39 testing untuk steganografi audio mp3... 3 sample3.txt 2KB 1043 Keamanan informasi menjadi bagian yang

tidak dapat dipisahkan dalam dunia digital seperti sekarang ini. Seiring dengan

berkembangnya teknologi, ancaman terhadap informasi akan semakin besar, terutama pada informasi-informasi yang sifatnya

dirahasiakan. Berbagai ancaman dari dunia maya seperti hacker dan cracker

memperbesar resiko bocornya informasi ke pihak-pihak yang tidak dikehendaki. Kekhawatiran inilah yang menyebabkan terhambatnya penyampaian informasi, sementara informasi tersebut sangat dibutuhkan oleh pihak-pihak tertentu. Ada teknik-teknik yang dapat digunakan untuk mengamankan informasi, diantaranya adalah kriptografi dan steganografi. Pada teknik kriptografi, berkas informasi akan di enkripsi sedemikian rupa, sehingga pihak yang ingin mengetahui informasi tersebut harus mengetahui kata kunci yang sesuai untuk melakukan dekripsi, agar informasi tersebut dapat terbaca. Namun

kekurangannya adalah menimbulkan kecurigaan, karena berkas yang

membutuhkan kata kunci hampir dipastikan adalah informasi yang penting dan rahasia.

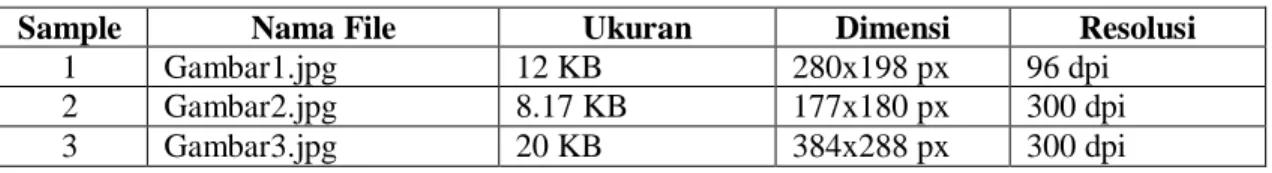

Table 4.2. File Pesan Gambar

Sample Nama File Ukuran Dimensi Resolusi

1 Gambar1.jpg 12 KB 280x198 px 96 dpi

2 Gambar2.jpg 8.17 KB 177x180 px 300 dpi

3 Gambar3.jpg 20 KB 384x288 px 300 dpi

4.1. Tahap Pengujian Kriptografi

Tahap pengujian kriptografi dalam hal ini menggunakan algoritma AES, dengan pengaturan algoritma AES sebagai berikut:

1. Panjang kunci (key size) : 128 bit

2. Kata kunci (secret key) : 5tr45tr45tr45tr4

3. Mode padding : ANSIX923

4. Mode cipher : CBC

5. Password : 123456

4.2 Pengujian Enkripsi

4.2.1 Enkripsi pada File Teks

Setelah dilakukan proses enkripsi terhadap isi dari masing-masing file pesan teks, perubahan karakter dari isi file sebagai berikut:

Table 4.3. Cipher Teks setelah Dilakukan Enkripsi

Sample Isi Jumlah Cipher Teks Jumlah

1 a 1 AaEHe+sEyN8uWBK/pjZkWA== 24

2 testing untuk steganografi audio mp3... 39 TkS2JU9+8F5MpYuOgtX4xMXHN7rwO8if/2esinG/2VbyBcNVTL5fPycVCTjwy

8TZq+VNAxNQCvtskXex9L0LPg==

88

3 Keamanan informasi menjadi bagian

yang tidak dapat dipisahkan dalam dunia digital seperti sekarang ini. Seiring dengan berkembangnya teknologi, ancaman terhadap informasi akan semakin besar, terutama pada informasi-informasi yang sifatnya dirahasiakan. Berbagai ancaman dari dunia maya seperti hacker dan cracker memperbesar resiko bocornya informasi ke pihak-pihak yang tidak dikehendaki. Kekhawatiran inilah yang menyebabkan terhambatnya penyampaian informasi, sementara informasi tersebut sangat dibutuhkan oleh pihak-pihak tertentu.

Ada teknik-teknik yang dapat digunakan untuk mengamankan informasi, diantaranya adalah kriptografi dan steganografi. Pada teknik kriptografi, berkas informasi akan di enkripsi sedemikian rupa, sehingga pihak yang ingin mengetahui informasi tersebut harus mengetahui kata kunci yang sesuai untuk melakukan dekripsi, agar informasi tersebut dapat terbaca. Namun kekurangannya adalah menimbulkan kecurigaan, karena berkas yang membutuhkan kata kunci hampir dipastikan adalah informasi yang penting dan rahasia. 1043 6bTyH183J/T1iTLV2ICYreM8aoAiiQG/1d/PataYRRzahwQpz6TI3XSHWCKxI7 sFZyiEYvP/sy+hue3bL1daNjaHTNLzYVKIcAH/H1gShbtpDtoX1j+Ittgxj7zpcxA W6MYh0iAAjPtKEqjYsiLesL4bezO728ixP+QJj5/xb5nsl/9z3wrWIg5KK2+uHD DPPlpWQZpZIQIFyEjMev3eb9glxUT/83m05OnyjLUx72Im1Rnsxj+eGtEbREwrJ IiUBbFOKZ2oGStTVzDubJw5JFEXjEphxeyw0UwW3ZSAhdY6AqIp4939AZ3F m8BkRANwcoaOqWPcghjQJNENTm3U3X4ctvm7YQfhAG9WzpzqwjkmjHgaR Y+5DjEP+E2HYU295EbCmlPE8tBVuQoF0TyuY9AUfnv+TBmig9OoWgsEff+E wAoBWRqCrMgWswMLT/Gyuwybon2lBD7/ExEx/0Hju8kyc2fGvbMNP9mzC+t xwPImKifHPBoC00PvbpGBviVScOXhsBd1dbxNApJGmXThh/mUNya5no26gxu GzSzexj7hvw4gFMU2b55s4rwqX9pWjSRJHw375vpRmdvNMTFj68KmUehoq25 d7JSvbLwzPGSBz7oVPn/cptO5kA/0/orvEjRHaP+h47xzqdYO84zQXvAD531lhn mAz+3pLPpMvzU55FfU+KSHmzyg5XvdzK9zu+3rYhwxeneG9He2yrwUscHYtv L9SD/JuvtgFxsPEH2m4sHP396TiFedYfiOnN8t3PAXIAFOKc8XejACt3g2MQP ABEehenxOx4RRQcjhR8IqUwm++4hMX5pgOBVA/vp/h44ct5SIxSKL1n4WlO0 LAYThrxhsV7kCKm8tJAcwlunXDMoiotNKH/y6DOysw4G6NNkPqD2kvjCnn2S qdiAI4NSn05kJylL+a1zGxzRJQspRds5HWzXpHQGWfL57ZSb1za0eZGZfk8Hu KOnCuoMJ0mlM0nRpnIXqTuIYxIk+G1X97Hrl4tCwugL9W3cjBuawwOzTyicItl y+Z05M04lRO/aAWis9If/yT/Z6VDTNNmGTywcQ5uqfUvcVgMKTv6fheykb+q 25WaIdY8ZBGFfcx/fBbgZqe21SzfgjRF4iNXE4yT7ZG7Cj4O1mOhgKRe+amYf ZClUUlvY7xp0zwc1NiJCabX/WJh4kJUe86e9KwJTR4hWpMvr5N/nudMs8vjaea 7HuLgZRUitHDfBImbDflZKPVtf0Iyslr/g2PAzEg9VY5ds3bqW4FFqySJff6ZXOr +UcW2O27BVdadowma2imKs2ztRfh9bwX1yvOEUszI+BUxSzbbJoiBlrG6IXp6 wzD/LE/XKLfP9OfKxs5tbbamN6ax3+XkF8s7Bx4bJegXbHguXm0t8Zb6eRVmr vkxmdJBlEQfMAl2xQ5GBlnfolriFxLWBXAn/92Gi2eOxyjbQZODCOnFJuZkqrn zWUO4zj1PSYMgo87GO9TGE5GTvLL/X6j/ECIRaPrYjpAGIrlXDZ/b4mTdP8b 7WwZr1cCYRwH3I/uS83Y+EBFCqJYHQpVFAGr7TeAhKVM9yyILvFTu+eRlP YPaVouneqrAmuzuVzZPnskatNN1DGoJYhaAc+hs8LqqqIfTrtiMN8N1lvo6wBS d5MOV4/Z3tmpQRqFkqiexusxJK6I1aVhdWAB+nKw4xsIB16oMct/c9FDJELviT PyOipDsVCwYvZndtEY1gHM3naCbrg9jVylaP/imlXAV6QkUp3wxGsJxEAa+A R5OB1YaPwFSr9+aJUGK3IapwHDMZU3+xkFmB2leGuR/kU+3YsYGNFRdMJ QK0JXz5PjcbjndluNJHsGh9RxY5mC40GoNDFq6FgenKyai3GsCYpnA== 1880

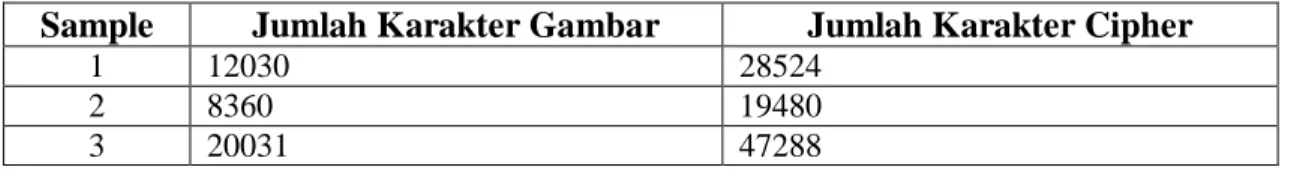

4.2.2 Enkripsi pada File Gambar

Setelah dilakukan proses enkripsi pada file gambar, maka didapat data-data sebagai berikut:

Table 4.4. Jumlah Cipher Teks setelah Dilakukan Enkripsi

Sample Jumlah Karakter Gambar Jumlah Karakter Cipher

1 12030 28524

2 8360 19480

3 20031 47288

4.3 Pengujian Dekripsi

4.3.1 Dekripsi pada File Teks

Setelah dilakukan proses dekripsi cipher teks pada sample file pesan teks, keseluruhan cipher teks untuk masing-masing sample dapat dikembalikan ke dalam bentuk teks asli (plain text).

4.3.2 Dekripsi pada File Gambar

Setelah dilakukan proses dekripsi cipher teks pada file sample file gambar, keseluruhan cipher teks untuk masing-masing sample dapat dikembalikan kedalam bentuk asli.

Namun khusus untuk format gambar, setelah plaint text berhasil dikembalikan, terdapat satu fase untuk merubah format plain text menjadi format gambar. Kode program untuk melakukan konversi adalah sebagai berikut:

byte[] blob = Convert.FromBase64String(plainText);

DocCommonFunction.createDocumentBytes(@txtDestinaion.Text + @"\Image Message.jpg", blob);

Pada kode tersebut, plain text dikonversi menjadi format byte.

4.4 Tahap Pengujian Steganografi

Tahap pengujian aplikasi steganografi ini terbagi dua macam, yaitu uji coba embedding dan extraction menggunakan file pesan teks (*.txt) dan uji coba embedding dan extraction menggunakan file gambar (*.jpg). Pada pengujian

steganografi, file pesan teks maupun gambar telah melewati proses kriptografi terlebih dahulu.

Beberapa parameter untuk melakukan proses embedding dan extraction yaitu:

1. Angka toleransi.

Angka toleransi diatur pada nilai 20. 2. Basis kelipatan.

Basis kelipatan diatur pada nilai 15. 3. Posisi awal indeks dan akhir indeks.

Indeks awal dan akhir indeks diatur pada nilai 2000, yang berarti bahwa: Posisi awal indeks : 2000

Posisi akhir indeks : total indeks byte - 2000

4.4.1 Pengujian pada file teks

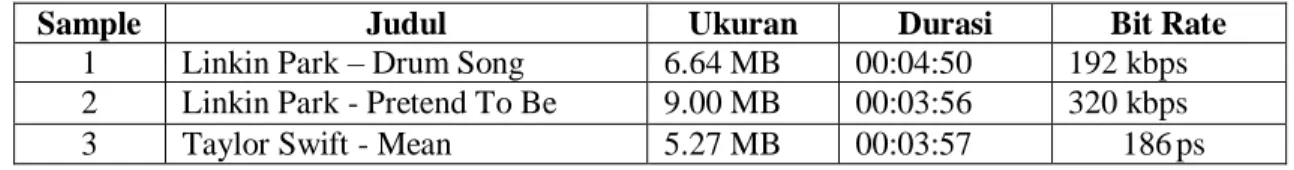

Pada pengujian pada file teks, informasi media adalah sebagai berikut:

Table 4.5. File Media MP3 untuk Pesan Teks

Sample Judul Ukuran Durasi Bit Rate

1 Linkin Park – Drum Song 6.64 MB 00:04:50 192 kbps 2 Linkin Park - Pretend To Be 9.00 MB 00:03:56 320 kbps

3 Taylor Swift - Mean 5.27 MB 00:03:57 186 ps

4.4.2 Pengujian pada File Gambar

Pada pengujian pada file gambar, informasi file media adalah sebagai berikut:

Table 4.6. File Media MP3 untuk Pesan Gambar

Sample Judul Ukuran Durasi Bit Rate

1 Eminem – Remember me 8.35 MB 00:03:38 320 kbps

2 Dewa – Roman Picisan 7.41 MB 00:04:03 256 kbps

4.5 Hasil Pengujian

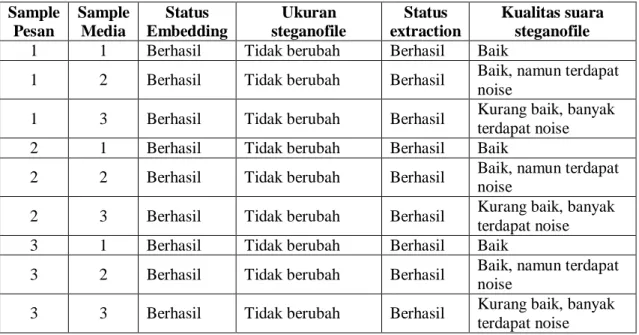

4.5.1 Hasil pengujian pada file pesan teks.

Setelah dilakukan pengujian proses embedding dan extraction pada file pesan teks, maka didapat hasil dari pengujian tersebut sebagai berikut:

Table 4.7. Hasil Pengujian pada Pesan Teks

Sample Pesan Sample Media Status Embedding Ukuran steganofile Status extraction Kualitas suara steganofile

1 1 Berhasil Tidak berubah Berhasil Baik

1 2 Berhasil Tidak berubah Berhasil Baik, namun terdapat noise

1 3 Berhasil Tidak berubah Berhasil Kurang baik, banyak terdapat noise

2 1 Berhasil Tidak berubah Berhasil Baik

2 2 Berhasil Tidak berubah Berhasil Baik, namun terdapat noise

2 3 Berhasil Tidak berubah Berhasil Kurang baik, banyak terdapat noise

3 1 Berhasil Tidak berubah Berhasil Baik

3 2 Berhasil Tidak berubah Berhasil Baik, namun terdapat noise

3 3 Berhasil Tidak berubah Berhasil Kurang baik, banyak terdapat noise

4.5.2 Hasil pengujian pada file pesan gambar

Setelah dilakukan pengujian proses embedding dan extraction pada file pesan gambar, maka didapat hasil dari pengujian tersebut sebagai berikut:

Table 4.8. Hasil Pengujian pada Pesan Gambar

Sample Pesan Sample Media Status Embedding Ukuran steganofile Status extraction Kualitas suara steganofile 1 1 Berhasil Tidak berubah Berhasil Tidak baik, banyak

sekali noise 1 2 Berhasil Tidak berubah Berhasil Tidak baik, banyak

sekali noise 1 3 Berhasil Tidak berubah Berhasil Tidak baik, banyak

sekali noise

2 1 Berhasil Tidak berubah Berhasil Kurang baik, banyak terdapat noise 2 2 Berhasil Tidak berubah Berhasil Kurang baik, banyak

Sample Pesan Sample Media Status Embedding Ukuran steganofile Status extraction Kualitas suara steganofile 2 3 Berhasil Tidak berubah Berhasil Kurang baik, banyak

terdapat noise 3 1 Berhasil Tidak berubah Berhasil Tidak baik, banyak

sekali noise 3 2 Berhasil Tidak berubah Berhasil Tidak baik, banyak

sekali noise

3 3 Gagal - - -

Pada pengujian terakhir, yaitu pada proses embedding gambar sample 3 yang akan disisipkan pada sample media MP3, terjadi kegagalan. Hal ini dikarenakan berdasarkan perhitungan angka toleransi dan basis kelipatan:

1. Ukuran File pesan : 20 KB

2. Ukuran Media MP3 : 4.21 MB = 4210 KB Ukuran file pesan setelah perhitungan:

Ukuran file pesan = ukuran file pesan * angka toleransi * basis

kelipatan

Ukuran file pesan = 20 KB * 20 * 15 Ukuran file pesan = 6000 KB = 6.00 MB

Berdasarkan perhitungan di atas, maka terlihat pada masing-masing file: 1. Ukuran file media : 4210 KB = 4.21 MB

2. Ukuran file pesan : 6000 KB = 6.00 MB

ukuran file pesan lebih besar daripada ukuran file media MP3, sehingga proses embedding mengalami kegagalan.

5. Penutup 5.1. Kesimpulan

Berdasarkan hasil dari pembahasan dan uji coba program, dapat disimpulkan bahwa aplikasi steganografi audio menggunakan metode Low Bit Coding yang didalamnya terdapat proses kriptografi menggunakan algoritma AES telah berhasil dibuat. Poin-poin kesimpulan secara mendetail dari hasil uji coba program adalah sebagai berikut:

1. Proses enkripsi pada file pesan akan memperbesar ukuran file pesan, dengan rata-rata nilai sebesar 2.37 kali dari ukuran file pesan asli.

2. Setiap bit dari file pesan akan di tampung dalam satu byte karakter file media MP3, sehingga satu karakter dari file pesan akan di tampung dalam delapan karakter dari file media MP3.

3. Setelah melakukan proses embedding, terdapat penurunan kualitas dari stegano file jika dibandingkan dengan file MP3 yang asli, karena terjadi proses penggantian nilai bit terakhir dari setiap karakter file media dengan kemungkinan perubahan sebesar 50%.

4. Ukuran file pesan berpengaruh pada hasil suara dari steganofile. Semakin besar ukuran file pesan, maka kualitas suara semakin menurun.

5. Faktor basis kelipatan juga berpengaruh pada kualitas suara dari steganofile. Semakin besar kecil basis kelipatan, maka kualitas suara dari steganofile semakin menurun, karena bit-bit pesan yang disisipkan semakin rapat. 6. Proses embedding tidak mengembalikan file MP3 ke kualitas aslinya

5.2. Saran

Dari hasil pembahasan dan uji coba program, terdapat beberapa kekurangan yang dimasukkan ke dalam saran agar kekurangan-kekurangan tersebut dapat diperbaiki di masa yang akan datang. Poin-poin saran adalah sebagai berikut:

1. Perlu adanya standarisasi jumlah karakter pesan atau ukuran file pesan untuk menjaga kualitas media file MP3.

2. Perlu adanya pengujian lebih lanjut terhadap ketahanan steganofile dari perlakuan eksternal, misalnya kompresi, editing audio, dan sebagainya, apakah pesan di dalamnya masih dapat terbaca atau tidak.

3. Memberbanyak tipe-tipe ekstensi file pesan, karena sebenarnya metode kriptografi dan steganografi pada aplikasi ini hanya membaca konten/isi dari file pesan dan merubahnya menjadi bit-bit biner untuk disisipkan ke media file MP3.

6. Daftar Pustaka

Anonim. (2001). FIPS Publication: Advanced Encryption Standard (AES). Federal Information Processing Standard Publication 197. National Institute of Standard Technology.

Anonim. (2011). Microsoft Visual C# 2010. Semarang: Wahana Computer. Ariyus, D. (2009). Keamanan Multimedia. Yogyakarta: Andi.

Ariyus, D. (2008). Pengantar Ilmu Kriptografi: Teori, Analisi dan Implementasi. Yogyakarta: Andi Publisher.

Bandyopadhyay, S. K., & Banik, B. G. (2012). LSB Modification and Phase Encoding Technique of . International Journal of Advanced Research in Computer and Communication Engineering , 1.

Kusumawardani, C. (2010). Implementasi Steganografi Dengan Pengabungan Kriptografi Vinegere dan Caesar Substitution. Yogyakarta.

Lung, C., & Munir, R. (n.d.). STUDI DAN IMPLEMENTASI ADVANCED ENCRYPTION STANDARD DENGAN EMPAT MODE OPERASI BLOCK CIPHER.

Mukhopadhyay, D., Mukherjee, A., Ghosh, S., Biswas, S., & Chakraborty, P. (2005). An Approach for Message Hiding using Substitution Techniques and Audio. 1. Munir, R. (2006). Kriptografi. Bandung: Informatika.

P, J., R., R. H., & S., A. H. (2011). Information Hiding Using Udio Steganography. The International Journal of Multimedia & Its Applications (IJMA) Vol.3, No.3 . Pan, D. Y. (1993). Diagital Audio COmpression. Digital Technical Journal Vol. 5 . Zamani, M., Manaf, A. B., & Abdullah, S. M. (2012). Efficient Embedding for Audio