Halaman

ABSTRAK ... v

KATA PENGANTAR ... vi

DAFTAR ISI ... ix

DAFTAR TABEL ... xiii

DAFTAR GAMBAR ... xviii

DAFTAR LAMPIRAN ... xx BAB I PENDAHULUAN ... 1 1.1 Latar Belakang ... 1 1.2 Perumusan Masalah ... 5 1.3 Batasan Masalah ... 6 1.4 Tujuan ... 7 1.5 Sistematika Penulisan ... 7

BAB II LANDASAN TEORI ... 9

2.1 Audit ... 9

2.2 Sistem Informasi ... 12

2.3 Audit Keamanan Sistem Informasi ... 13

2.4 Desktop Management ... 14

2.5 Standar Sistem Manajemen Keamanan Informasi ... 15

Halaman 2.5.2 Keputusan Direksi Perusahaan Perseroan (Persero)

PT. Telekomunikasi Indonesia, Tbk. Nomor :

KD.57/HK-290/ITS-30/2006 ... 25

BAB III METODE PENELITIAN... 26

3.1 Tahap Perencanaan Audit Keamanan Sistem Informasi ... 34

3.1.1 Identifikasi Informasi Organisasi Perusahaan ... 35

3.1.2 Pemahaman Proses Bisnis ... 36

3.1.3 Penentuan Ruang Lingkup, Objek dan Tujuan Audit 37

3.1.4 Menentukan Klausul, Objektif Kontrol dan Kontrol . 37 3.1.5 Membuat dan Menyampaikan Engagement Letter .... 37

3.2 Tahap Persiapan Audit Keamanan Sistem Informasi ... 38

3.2.1 Penyusunan Audit Working Plan ... 38

3.2.2 Penyampaian Kebutuhan Data ... 38

3.2.3 Membuat Pernyataan ... 39

3.2.4 Melakukan Pembobotan Pernyataan ... 40

3.2.5 Membuat Pertanyaan... 41

3.3 Tahap Pelaksanaan Audit Keamanan Sistem Informasi ... 43

3.3.1 Melakukan Wawancara ... 43

3.3.2 Proses Pemeriksaan Data ... 45

3.3.3 Penyusunan Daftar Temuan Audit Keamanan Sistem Informasi dan Rekomendasi ... 46

3.3.4 Konfirmasi Daftar Temuan dan Rekomendasi ... 50

3.4 Tahap Pelaporan Audit Keamanan Sistem Informasi ... 51

3.4.2 Penyusunan Draft Laporan Audit Keamanan Sistem

Informasi ... 51

3.4.3 Persetujuan Draft Laporan Audit Keamanan Sistem Informasi ... 52

3.4.4 Pertemuan Penutup atau Pelaporan Hasil Audit Keamanan Sistem Informasi ... 52

BAB IV HASIL DAN PEMBAHASAN... 53

4.1 Hasil Perencanaan Audit Keamanan Sistem Informasi ... 54

4.1.1 Hasil Identifikasi Informasi Organisasi Perusahaan .. 54

4.1.2 Hasil Pemahaman Proses Bisnis ... 58

4.1.3 Ruang Lingkup, Objek dan Tujuan Audit ... 60

4.1.4 Hasil Klausul, Objektif Kontrol dan Kontrol.. ... 64

4.1.5 Engagement Letter.. ... 68

4.2 Hasil Persiapan Audit Keamanan Sistem Informasi ... 68

4.2.1 Hasil Penyusunan Audit Working Plan ... 68

4.2.2 Hasil Penyampaian Kebutuhan Data ... 69

4.2.3 Hasil Pernyataan ... 71

4.2.4 Hasil Pembobotan Pernyataan ... 76

4.2.5 Hasil Pertanyaan ... 87

4.3 Hasil Pelaksanaan Audit Keamanan Sistem Informasi ... 97

4.3.1 Hasil Wawancara ... 97

4.3.2 Hasil Pemeriksaan Data ... 108

4.3.3 Hasil Temuan dan Rekomendasi ... 116

4.4 Hasil Pelaporan Audit Keamanan Sistem Informasi ... 126

4.4.1 Hasil Permintaan Tanggapan Atas Daftar Temuan Audit Keamanan Sistem Informasi ... 126

Halaman 4.4.2 Hasil Penyusunan dan Persetujuan Draft Laporan

Audit Keamanan Sistem Informasi ... 126

4.4.3 Hasil Pertemuan Penutup atau Pelaporan Audit Keamanan Sistem Informasi ... 126

BAB V PENUTUP ... 127

5.1 Kesimpulan ... 127

5.2 Saran ... 128

DAFTAR PUSTAKA ... 129

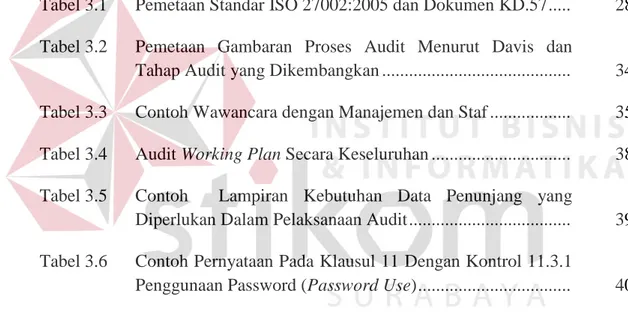

Halaman

Tabel 2.1 Peta PDCA dalam proses SMKI ... 17 Tabel 2.2 Ringkasan jumlah klausul kontrol keamanan, objektif

kontrol dan kontrol ... 20 Tabel 2.3 Detail Struktur Dokumen Kontrol Keamanan ISO/IEC

27002:2005 ... 21 Tabel 3.1 Pemetaan Standar ISO 27002:2005 dan Dokumen KD.57 ... 28 Tabel 3.2 Pemetaan Gambaran Proses Audit Menurut Davis dan

Tahap Audit yang Dikembangkan ... 34 Tabel 3.3 Contoh Wawancara dengan Manajemen dan Staf ... 35 Tabel 3.4 Audit Working Plan Secara Keseluruhan ... 38 Tabel 3.5 Contoh Lampiran Kebutuhan Data Penunjang yang

Diperlukan Dalam Pelaksanaan Audit ... 39 Tabel 3.6 Contoh Pernyataan Pada Klausul 11 Dengan Kontrol 11.3.1

Penggunaan Password (Password Use) ... 40 Tabel 3.7 Tingkat Kepentingan dalam Pembobotan Pernyataan ... 40 Tabel 3.8 Contoh Pembobotan Pada Klausul 11 Dengan Kontrol

11.3.1 Penggunaan Password (Password Use) ... 41 Tabel 3.9 Contoh Pertanyaan Pada Klausul 11 Dengan Kontrol 11.3.1

Penggunaan Password (Password Use) ... 42 Tabel 3.10 Contoh Wawancara Klausul 11 Dengan Kontrol 11.3.1

Penggunaan Password (Password Use) ... 44 Tabel 3.11 Contoh Dokumen Pemeriksaan Data Audit Pada Klausul 11

Dengan Kontrol 11.3.1 Penggunaan Password (Password

Halaman

Tabel 3.12 Contoh Lampiran Temuan dan Rekomendasi Pada Klausul

11 (Sebelas) Kontrol Akses ... 47 Tabel 4.1 Job Description Desktop Management PT.Telkom DIVRE

V Jatim ... 57

Tabel 4.2 Pemetaan Alur Proses Bisnis dan Identifikasi Masalah ... 61 Tabel 4.3 Pemetaan Permasalahan dan Ruang Lingkup Audit

Keamanan Sistem Informasi ... 63 Tabel 4.4 Pemetaan Klausul, Objektif Kontrol dan Kontrol yang

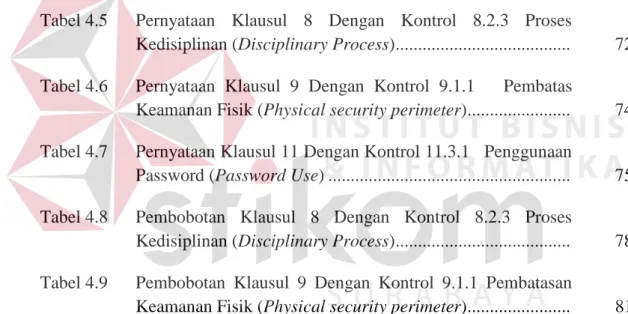

Digunakan ... 65 Tabel 4.5 Pernyataan Klausul 8 Dengan Kontrol 8.2.3 Proses

Kedisiplinan (Disciplinary Process) ... 72 Tabel 4.6 Pernyataan Klausul 9 Dengan Kontrol 9.1.1 Pembatas

Keamanan Fisik (Physical security perimeter) ... 74 Tabel 4.7 Pernyataan Klausul 11 Dengan Kontrol 11.3.1 Penggunaan

Password (Password Use) ... 75 Tabel 4.8 Pembobotan Klausul 8 Dengan Kontrol 8.2.3 Proses

Kedisiplinan (Disciplinary Process) ... 78 Tabel 4.9 Pembobotan Klausul 9 Dengan Kontrol 9.1.1 Pembatasan

Keamanan Fisik (Physical security perimeter) ... 81 Tabel 4.10 Pembobotan Klausul 11 Dengan Kontrol 11.3.1 Penggunaan

Password (Password Use) ... 84 Tabel 4.11 Hasil Pembobotan Klausul 8 Dengan Kontrol 8.2.3 Proses

Kedisiplinan (Disciplinary Process) Dengan Nilai Bobot

Medium(0,4-0,69) dan High(0,7-1,0) ... 85

Tabel 4.12 Hasil Pembobotan Klausul 9 Dengan Kontrol 9.1.1 Pembatasan Keamanan Fisik (Physical security perimeter)

Dengan Nilai Bobot Medium(0,4-0,69) dan High(0,7-1,0) .... 86 Tabel 4.13 Hasil Pembobotan Klausul 11 Dengan Objektif k Kontrol

11.3.1 (penggunaan password (Password Use)) Dengan

Tabel 4.14 Hasil Pertanyaan Klausul 8 Dengan Kontrol 8.2.3 Proses

Kedisiplinan (Disciplinary Process) ... 89 Tabel 4.15 Hasil Pertanyaan Klausul 9 Dengan Kontrol 9.1.1

Pembatasan Keamanan Fisik (Physical security perimeter) . 91 Tabel 4.16 Hasil Pertanyaan Klausul 11 Dengan Kontrol 11.3.1

Penggunaan password (Password Use) ... 94 Tabel 4.17 Pemetaan Wawancara dengan Beberapa Narasumber ... 98

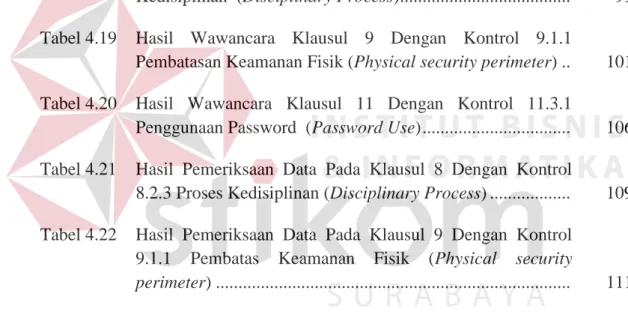

Tabel 4.18 Hasil Wawancara Klausul 8 Dengan Kontrol 8.2.3 Proses

Kedisiplinan (Disciplinary Process) ... 99 Tabel 4.19 Hasil Wawancara Klausul 9 Dengan Kontrol 9.1.1

Pembatasan Keamanan Fisik (Physical security perimeter) .. 101 Tabel 4.20 Hasil Wawancara Klausul 11 Dengan Kontrol 11.3.1

Penggunaan Password (Password Use) ... 106 Tabel 4.21 Hasil Pemeriksaan Data Pada Klausul 8 Dengan Kontrol

8.2.3 Proses Kedisiplinan (Disciplinary Process) ... 109 Tabel 4.22 Hasil Pemeriksaan Data Pada Klausul 9 Dengan Kontrol

9.1.1 Pembatas Keamanan Fisik (Physical security

perimeter) ... 111 Tabel 4.23 Hasil Pemeriksaan Data Pada Klausul 11 Dengan Kontrol

11.3.1 Penggunaan password (Password Use) ... 113 Tabel 4.24 Daftar Temuan dan Rekomendasi Pada Klausul 8 Dengan

Kontrol 8.2.3 Proses Kedisiplinan ... 118 Tabel 4.25 Daftar Temuan dan Rekomendasi Pada Klausul 9 Dengan

Kontrol 9.1.1 Pembatas Keamanan Fisik ... 121 Tabel 4.26 Daftar Temuan dan Rekomendasi Pada Klausul 11 Dengan

DAFTAR GAMBAR

Halaman

Gambar 2.1 Gambaran Proses Audit ... 10

Gambar 2.2 Aspek Keamanan Informasi ... 14

Gambar 2.3 Relasi Antar Keluarga Standar SMKI ... 16

Gambar 3.1 Tahapan-Tahapan dalam Audit Keamanan Sistem Informasi ... 27

Gambar 3.2 Tahapan dalam Menentukan Temuan Audit dan Rekomendasi ... 47

Gambar 4.1 Tahapan-Tahapan dalam Audit Keamanan Sistem Informasi ... 53

Gambar 4.2 Struktur Organisasi Desktop Management di PT. Telkom DIVRE V Jatim ... 56

Gambar 4.3 Bisnis Proses Desktop Management ... 60

Gambar 4.4 Hasil potongan Engagement Letter ... 70

Gambar 4.5 Hasil Audit Working Plan ... 70

Gambar 4.6 Lampiran Kebutuhan Data Penunjang yang Diperlukan Dalam Pelaksanaan Audit ... 71

Halaman

Lampiran 1 Engagement Letter... 130

Lampiran 2 Daftar Kebutuhan Data Audit ... 131

Lampiran 3 Pernyataan Audit ... 132

Lampiran 4 Pembobotan Pernyataan Audit ... 133

Lampiran 5 Hasil Pembobotan Pernyataan Audit ... 134

Lampiran 6 Pertanyaan Audit ... 135

Lampiran 7 Wawancara Audit ... 136

Lampiran 8 Program Pemeriksaan Data Audit ... 137

Lampiran 9 Temuan Dan Rekomendasi... 138

Lampiran 10 Persetujuan Draft Laporan Audit... 139

Lampiran 11 Penutup Laporan Audit... 140

Lampiran 12 Berita Acara Persetujuan Hasil Pembobotan Pernyataan ... 141