‐

Today, most business- critical data is exchanged by using the Internet, which is inherently unsecure. e-Mail messages and data can be read, modified, or tampered with if not secured properly. Spam and hoaxes are common annoying problems affecting all e-mail users. Both spam and hoaxes are unsolicited e-mail messages not explicitly requested by the recipients.

Keywords : e-Mail, Spam, Hoax, Confidentiality, Integrity, Nonrepudiation, Digital Signature, Privacy, Algoritma Hashing, Autentikasi.

Pendahuluan

e-Mail atau surat elektronik merupakan fenomena di era 80-an. Hal ini disebabkan email merubah perilaku banyak orang untuk berkoresponden satu sama lain. Kalau pada saat itu kartu pos, surat konvensional, telegram merupakan metode yang banyak digunakan. Saat ini, email merupakan pilihan yang tepat bagi orang untuk berkoresponden satu sama lain di seluruh dunia secara cepat. Dengan email orang dapat berkirim pesan baik itu berbasis teks, gambar, atau bahkan dapat disisipkan komponen-komponen multimedia di dalamnya. Bahkan hampir seluruh perusahaan saat ini sudah mulai beralih menggunakan email untuk berkomunikasi dengan sesama perusahaan dan dengan pelanggan-pelanggan mereka. Dengan hadirnya email, maka proses bisnis perusahaan mulai bergeser. Saat ini mulai banyak bermunculan perusahaan-perusahaan yang menerapkan konsep virtual office, dimana perusahaan tersebut secara fisik tidak ada. Sehingga perusahaan yang termasuk kategori ini menggunakan website dan email sebagai media untuk berkomunikasi dengan pelanggannya dan dengan perusahaan-perusahaan lainnya. Disamping kelebihan yang ditawarkan oleh email, terdapat juga kelemahan-kelemahan di dalamnya. Salah satunya adalah isu keamanan email.

▸ Baca selengkapnya: e-mail dapat dibaca meskipun jaringan internet terputus merupakan kelebihan e-mail berbasis...

(2)Gambar. 1e-Mail dapat disisipkan teks, gambar, suara, dan elemen lainnya.

Keamanan e-Mail sangat penting karena pesan-pesan e-Mail di lewatkan melalui beberapa server terlebih dahulu sebelum di terima oleh si penerima. Ketika kita ingin mengimplementasikan

mekanisme pengamanan pada e-Mail, kita harus mempertimbangkan privacy dan integritas dari

pesan e-mail dan datanya.

Berikut adalah beberapa keuntungan jika pengamanan e-Mail benar-benar di terapkan:

□ Confidentiality

Keamanan e-mail memastikan privacy dari pesan-pesan e-mail dan kerahasiaan datanya.

Pesan-pesan e-mail di enkripsi untuk menjaga privacy. Hal ini dapat mengamankan proses pertukaran

data-data yang sifatnya penting dan rahasia antara pengirim pesan e-mail dan penerimanya.

Gambar. 2Keamanan e-Mail dapat menjamin Kerahasiaan

□ Integrity

‐

□ Authentication

Didalam lingkungan jaringan yang aman, pesan-pesan e-mail di enkripsi menggunakan kunci

rahasia yang di share antara pengirim pesan dan penerima. Sistem kunci rahasia ini kemudian akan

mem-verifikasi apakah user yang sebenarnya yang telah mengirimkan pesan e-mail tersebut. Metode verifikasi seperti ini diperlukan karena penerima pesan e-mail hanya berbagi pakai (share) kunci rahasianya hanya dengan si pengirim pesan e-mail tersebut.

Gambar. 4Keamanan e-Mail dapat menjamin Autentikasi

□ Nonrepudiation

Nonrepudiation adalah sebuah proses untuk melakukan verifikasi antara si pengirim dan si penerima pesan e-mail. Dengan cara ini si penerima e-mail dapat mengetahui bahwa orang yang mengirimkan pesan e-mail adalah benar-benar si pengirim yang sah. Nonrepudiation dapat di implementasikan dengan cara memasangkan suatu tanda tangan digital yang unik dalam sebuah pesan e-mail. Tanda tangan digital menjamin bahwa hanya pengirim pesan e-mail yang sah yang telah mengirimkan pesan e-mail tersebut kepada si penerima.

Gambar. 5Keamanan e-Mail dapat menjamin Nonrepudiation

Spam

Spam adalah sebuah pesan e-mail yang biasanya berupa pesan komersial yang di kirimkan ke

banyak alamat e-mail. Seorang hacker biasanya mendapatkan akses ke sebuah mailing list

kemudian mengirimkan alamat-alamat e-mail dalam mailing list tersebut untuk kampanye

pemasaran produk mereka.

Gambar. 6 Spam merupakan varian dari e-mail

Spam dapat di kategorikan jenis serangan Denial of Service (DoS), karena cara kerjanya dengan cara membanjiri server e-mail dan dapat menyebabkan server e-mail tersebut tidak dapat di akses akibat media penyimpanan fisiknya menjadi penuh.

Pesan-pesan spam mengkonsumsi sumber daya komputer dan jaringan komputer, sehingga menurunkan produktifitas seseorang. Pesan spam juga membebankan biaya pengiriman pesan tersebut ke perusahaan penyedia layanan e-mail tersebut melalui internet.

‐

Hoax adalah pesan-pesan e-mail yang di rancang untuk mengelabui si penerima e-mail sehingga si penerima e-mail menyebarkan kembali pesan e-mail tersebut ke orang lain.

Gambar. 8 Hoax merupakan salah satu varian e-mail

Hoax berisikan informasi yang salah seakan-akan informasi tersebut benar dan dapat di percaya. Hoax dapat juga berisikan trojan horse dan virus. Virus-virus tersebut dapat menyebar di internet melalui pesan-pesan e-mail tersebut.

Gambar. 9 Hoax dapat berisikan virus dan trojan horse

Untuk mengurangi serangan spam dan hoax, kita dapat mengimplementasikan beberapa alat ukur yang efektif. Biasanya pesan-pesan spam berisikan sebuah link alamat Uniform Resource Locator

(URL) yang memungkinkan penerima pesan menghapus alamat tersebut dari daftar mailing list.

Metode lain adalah dengan memberikan pelatihan kepada pengguna/ karyawan yang menggunakan e-mail tentang bahaya membuka pesan-pesan yang masuk kategori spam dan hoax. Dengan menggunakan aplikasi penyaring virus dapat juga mendeteksi virus dan trojan horse yang terdapat dalam pesan yang masuk kategori hoax.

Kesimpulan

selama dapat mengakses jaringan internet. E-mail juga telah mengubah cara perusahaan menjalankan bisnis mereka khususnya berinteraksi (surat menyurat) dengan pelanggan mereka. Namun ada beberapa hal yang perlu di perhatikan mengenai keamanan e-mail. Selama e-mail masih menggunakan jaringan internet sebagai media penghantarnya, maka e-mail juga sangat rentan terhadap celah keamanan seperti yang terjadi pada jaringan internet. Spam dan Hoax merupakan salah satu celah keamanan dalam e-mail sehingga di perlukan suatu mekanisme pengamanan e-mail yang efektif untuk mengurangi celah keamanan tersebut.

Beberapa hal yang mungkin dilakukan untuk mengamankan e-mail adalah dengan cara:

□ Melakukan enkripsi dengan menggunakan algoritma yang tepat untuk setiap pesan yang di

kirim ke penerima,

□ Membubuhkan tanda tangan digital dalam pesan yang akan di kirimkan,

□ Melakukan konfigurasi pada aplikasi anti virus supaya selalu melakukan scanning terhadap

setiap pesan e-mail yang masuk ke inbox.

Sedangkan untuk mengurangi spam dan hoax adalah dengan cara:

□ Melakukan edukasi terhadap user agar tidak membuka pesan yang masuk dalam kategori

spam dan hoax,

□ Tidak mendaftar pada mailing list yang tidak penting sehingga jika ada seseorang yang ingin

mengirimkan pesan spam ataupun hoax tidak dapat mengirimkan ke alamat e-mail user tersebut.

Daftar Pustaka

CompTIA Security+, Part 1 – security concepts., www.comptia.net

Network Security Essentials., Stalling W., Prentice Hall., 2004.

‐

TEKNOLOGI JARINGAN TANPA KABEL (WIRELESS)

M.Rudyanto Arief

STMIK AMIKOM Yogyakarta

e-mail : [email protected]

ABSTRACT

As the number of wireless networks increased, so too did the need for a wireless networking standard. 802.11 belongs to the Institute of Electrical and Electronics Engineers (IEEE) 802 family of standards for local and metropolitan area networks and wireless LANs. Wireless networks use radio frequency signals to transmit data and for this reason are more prone to security threats than wired networks due to their broadcast nature. The Wireless Equivalent Privacy (WEP) protocol was developed to protect the privacy of data transmissions in 802.11 WLANs.

Keywords : Standar 802.11, standar 802.11a, standar 802.11b, standar 802.11g, Access Point, Wireless Fidelity (WiFi), HotSpot Area, WEP.

Pendahuluan

Teknologi jaringan saat ini telah berkembang dengan pesat. Berbagai macam teknologi telah di kembangkan untuk membantu manusia dalam berkomunikasi. Kalau pada era tahun 80-an teknologi jaringan komputer hanya mengandalkan teknologi jaringan berbasis kabel, saat ini teknologi tersebut mulai banyak di tinggalkan karena beberapa keterbatasannya, seperti besarnya biaya yang harus di keluarkan oleh organisasi jika menggunakan teknologi ini (wired network), selain itu teknologi ini juga tidak flexibel karena sangat tergantung pada kabel. Saat ini kalau kita perhatikan mulai banyak perusahaan yang mulai menerapkan teknologi tanpa kabel (wireless) atau yang biasa di sebut dengan Wireless Fidelity (WiFi). Hal ini dapat kita lihat banyaknya perusahaan yang menawarkan Hotspot Area (area yang terdapat jaringan internet berbasis WiFi) yang dapat di akses oleh semua orang baik itu secara gratis maupun dengan cara registrasi ke penyedia layanan tersebut.

Melihat trend maraknya perusahaan yang menawarkan HotSpot Area di area publik seperti tempat perbelanjaan (mall), perpustakaan, restoran, kaffe, dan bahkan hampir semua lembaga pendidikan seperti perguruan tinggi sudah menyediakan HotSpot are untuk mahasiswa mereka sebagai bagian dari fasilitas penunjang program belajar mengajar mereka. Sehingga perlu kiranya kita mengetahui tentang teknologi ini (WiFi), cara kerjanya, jenis-jenisnya, serta bagaimana sisi keamanan jaringan ini yang merupakan isu yang sangat perlu untuk diperhatikan ketika kita ingin beralih menggunakan teknologi ini.

Secara umum terdapat 2 jenis konfigurasi untuk jaringan berbasis WLAN, yaitu:

□ Berbasis Ad-hoc,

Gambar. 10Jaringan berbasis WLAN Ad-Hoc

Pada jaringan ini, komunikasi antara satu perangkat komputer satu dengan yang lain dilakukan secara spontan/ langsung tanpa melalui konfigurasi tertentu selama sinyal dari Access Point dapat di terima dengan baik oleh perangkat-perangkat komputer di dalam jaringan ini.

□ Berbasis Infrastruktur.

Gambar. 11Jaringan berbasis WLAN Infrastruktur

‐

Karena banyaknya jenis-jenis jaringan WLAN yang ada di pasaran, maka standar IEEE 802.11 menetapkan antarmuka (interface) antara klien WLAN (wireless client) dengan jaringan Access Point-nya (network APs). Untuk membedakan perbedaan antara jaringan WLAN satu dengan jaringan WLAN lainnya, maka 802.11 menggunakan Service Set Identifier (SSID). Dengan penanda ini maka dapat di bedakan antara jaringan WLAN satu dengan lainnya sebab jaringan WLAN satu dengan yang lain pasti memiliki nomor penanda SSID yang berbeda pula. Access Point (AP) menggunakan SSID untuk menentukan lalu lintas paket data mana yang di peruntukkan untuk Access Point tersebut.

Gambar. 12SSID (Service Set Identifier) digunakan sebagai pembeda antara satu jaringan WLAN dengan WLAN lainnya

Standar 802.11 juga menentukan frekuensi yang dapat digunakan oleh jaringan WLAN. Misalnya

untuk industrial, scientific, dan medical (ISM) beroperasi pada frekuensi radio 2,4GHz. 802.11

juga menentukan tiga jenis transmisi pada lapisan fisik untuk model Open System Interconnection (OSI), yaitu: direct-sequence spread spectrum (DSSS), frequency-hopping spread spectrum (FHSS), dan infrared.

Gambar. 13Pembagian frekuensi radio untuk model ISO menurut standar 802.11.

Standar 802.11 membolehkan device (perangkat) yang mengikuti standar 802.11 untuk berkomunikasi satu sama lain pada kecepatan 1 Mbps dan 2 Mbps dalam jangkauan kira-kira 100 meter. Jenis lain dari standar 802.11 nanti akan di kembangkan untuk menyediakan kecepatan transfer data yang lebih cepat dengan tingkat fungsionalitas yang lebih baik dari yang ada saat ini. Saat ini terdapat beberapa jenis varian dari standar 802.11, yaitu: 802.11a, 802.11b, 802.11g.

Standar 802.11a

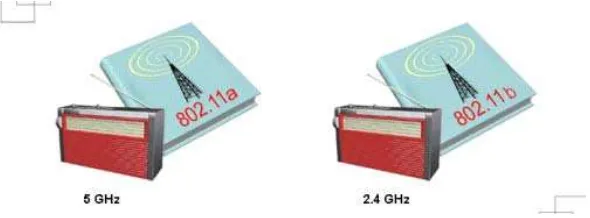

Standar 802.11a digunakan untuk mendefiniskan jaringan wireless yang menggunakan frekuensi 5 GHz Unlicensed National Information Infrastrusture (UNII). Kecepatan jaringan ini lebih cepat dari standar 802.11 dan standar 802.11b pada kecepatan transfer sampai 54 Mbps. Kecepatan ini dapat lebih cepat lagi jika menggunakan teknologi yang tepat.

Untuk menggunakan standar 802.11a, perangkat-perangkat komputer (devices) hanya memerlukan dukungan kecepatan komunikasi 6 Mbps, 12 Mbps, dan 24 Mbps. Standar 802.11a juga mengoperasikan channel/ saluran 4 (empat) kali lebih banyak dari yang dapat dilakukan oleh standar 802.11 dan 802.11b. Walaupun standar 802.11a memiliki kesamaan dengan standar 802.11b pada lapisan Media Access Control (MAC), ternyata tetap tidak kompatibel dengan standar 802.11 atau 802.11b karena pada standar 802.11a menggunakan frekuensi radio 5 GHz sementara pada standar 802.11b menggunakan frekuensi 2,4 GHz.

Gambar. 14Perbedaan Frekuensi pada standar 802.11a dan 802.11b.

‐

Gambar. 15Standar 802.11a dapat beroperasi tanpa adanya gangguan dari perangkat komunikasi tanpa kabel lainnya.

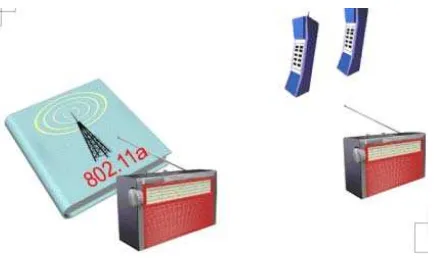

Perbedaan utama yang lain antara standar 802.11a dengan standar 802.11 dan 802.11b adalah bahwa pada standar 802.11a menggunakan jenis modulasi tambahan yang disebut Orthogonal Frequency Division Multiplexing (OFDM) pada lapisan fisik di model OSI.

Walaupun standar 802.11a tidak kompatibel dengan standar 802.11b, beberapa vendor/ perusahaan pembuat perangkat Access Point berupaya menyiasati ini dengan membuat semacam jembatan (bridge) yang dapat menghubungkan antara standar 802.11a dan 802.11b pada perangkat access point buatan mereka. Access point tersebut di buat sedemikian rupa sehingga dapat di gunakan pada 2 (dua) jenis standar yaitu pada standar 802.11a dan standar 802.11b tanpa saling mempengaruhi satu sama lain.

Standar 802.11a merupakan pilihan yang amat mahal ketika di implementasikan. Hal ini disebabkan karena standar ini memerlukan lebih banyak Access point untuk mencapai kecepatan komunikasi yang tertinggi. Penyebabnya adalah karena pada kenyataannya bahwa gelombang frekuensi 5 GHz memiliki kelemahan pada jangkauan.

Standar 802.11b

Gambar. 16Standar 802.11b mendukung jaringan wireless DSSS pada frekuensi 2,4 GHz dengan kecepatan hingga 11 Mbps.

Standar 802.11b hanya berkonsentrasi hanya pada lapisan fisik dan Media Access Control (MAC). Standar ini hanya menggunakan satu jenis frame yang memiliki lebar maksimum 2.346 byte. Namun, dapat dibagi lagi menjadi 1.518 byte jik di hubungkan secara silang (cross) dengan perangkat access point sehingga dapat juga berkomunikasi dengan jaringan berbasis ethernet (berbasis kabel).

Standar 802.11b hanya menekankan pada pengoperasian perangkat-perangkat DSSS saja. Standar ini menyediakan metode untuk perangkat-perangkat tersebut untuk mencari (discover), asosiasi, dan autentikasi satu sama lain. Standari ini juga menyediakan metode untuk menangani tabrakan (collision) dan fragmentasi dan memungkinkan metode enkripsi melalui protokol WEP (wired equivalent protocol).

Gambar. 17Perangkat-perangkat pada jaringan 802.11b dapat menggunakan enkripsi protokol WEP

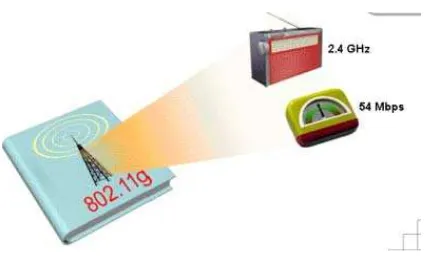

Standar 802.11g

‐

Gambar. 18Standar 802.11g beroperasi pada frekuensi 2,4 GHz dengan kecepatan hingga 54 Mbps.

Seperti standar 802.11.a, perangkat-perangkat pada standar 802.11g menggunakan modulasi OFDM untuk memperoleh kecepatan transfer data berkecepatan tinggi. Tidak seperti perangkat-perangkat pada standar 802.11a, perangkat-perangkat-perangkat-perangkat pada standar 802.11g dapat secara otomatis berganti ke quadrature phase shift keying (QPSK) untuk berkomunikasi dengan perangkat-perangkat pada jaringan wireless yang menggunakan standar 802.11b.

Dibandingkan dengan 802.11a, ternyata 802.11g memiliki kelebihan dalam hal kompatibilitas dengan jaringan standar 802.11b. Namun masalah yang mungkin muncul ketika perangkat-perangkat standar 802.11g yang mencoba berpindah ke jaringan 802.11b atau bahkan sebaliknya adalah masalah interferensi yang di akibatkan oleh penggunaan frekuensi 2,4 GHz. Karena seperti dijelaskan di awal bahwa frekuensi 2,4 GHz merupakan frekuensi yang paling banyak digunakan oleh perangkat-perangkat berbasis wireless lainnya.

Kesimpulan

Gambar. 19Perbandingan standar 802.11, 802.11a, 802.11b, 802.11g

Daftar Pustaka

□ CompTIA Security+, Part 1 – security concepts., www.comptia.net.

□ Network Security Essentials., Stalling W., Prentice Hall., 2004

□ Wireless LAN Security, 802.11/Wi-Fi Wardriving & Warchalking., http://www.wardrive.net/.,