PENDAHULUAN

Latar BelakangDi era komunikasi, informasi dan mobilisasi seperti sekarang ini, penggunaan perangkat

portable/ mobile telah menjadi sarana yang banyak diterapkan dan digunakan. Perilaku pengguna yang sering berpindah-pindah dari satu tempat ke tempat lain dapat ditangani oleh perangkat seperti notebook, netbook, dan

smartphone yang menggunakan media nirkabel. Namun dengan segala kemudahan tersebut, salah satu isu utama yang muncul adalah masalah keamanan, karena data yang melewati jaringan nirkabel dapat dengan mudah dicuri dan dibaca oleh pihak-pihak yang tidak bertanggung jawab.

Wired Equivalent Privacy (WEP) yang diperkenalkan pada tahun 1999, merupakan protokol keamanan jaringan nirkabel yang pertama dan merupakan bagian dari standar IEEE (Institute of Electrical and Electronics Engineers) 802.11. WEP kemudian dinyatakan tidak aman dan digantikan oleh WPA (Wi-Fi Protected Access) dan disempurnakan oleh WPA2 pada tahun 2004 yang diatur dalam standar IEEE 802.11i. Perbedaan mendasar dari WPA dan WPA2 adalah dari protokol enkripsi yang digunakan, WPA menggunakan TKIP (Temporal Key Integrity Protocol), sedangkan WPA2 menggunakan CCMP (Counter Mode with CBC-MAC Protocol) yang dinyatakan lebih aman dibandingkan TKIP (Strand 2004).

Secara umum protokol keamanan WPA terdiri atas dua proses, yaitu autentikasi dan enkripsi. Dalam jaringan dengan skala besar dan trafik yang tinggi, seperti perusahaan, universitas, dan ISP (Internet Service Provider), proses autentikasi merupakan proses yang krusial karena merupakan proses yang pertama kali dijalankan sebelum pengguna dapat mengakses suatu jaringan. Oleh karena itu, tidak hanya aman, proses autentikasi juga harus bisa dilakukan secara cepat. EAP (Extensible Authentication Protocol) adalah standar protokol autentikasi yang digunakan pada WPA, beberapa diantaranya yang saat ini banyak digunakan adalah EAP-TLS (EAP-Transport Layer Security), EAP-TTLS (EAP-Tunneled

TLS), dan EAP-PEAP (Protected EAP). Tujuan

Penelitian ini bertujuan untuk membandingkan kinerja protokol autentikasi

EAP-TLS, EAP-TTLS, dan EAP-PEAP, pada jaringan nirkabel.

Ruang Lingkup

Adapun ruang lingkup penelitian ini adalah sebagai berikut :

1 Protokol autentikasi yang akan dibandingkan kinerjanya adalah EAP-TLS, EAP-TTLSv0 dengan MSCHAPv2 sebagai inner authentication, dan EAP-PEAPv0 dengan EAP-MSCHAPv2 sebagai inner authentication.

2 Menggunakan RADIUS sebagai server AAA, lebih spesifik kepada proses autentikasi saja.

3 Kinerja yang akan dibandingkan adalah kinerja kecepatan/ waktu protokol autentikasi, besar ukuran paket dan jumlah langkah yang dibutuhkan saat proses autentikasi itu sendiri. Perbandingan tidak akan mendetil sampai pada level keamanan. 4 Pada tahap implementasi, kondisi simulasi

jaringan yang digunakan adalah jaringan yang terisolir, artinya tidak ada gangguan dari trafik lain, hanya trafik dari proses autentikasi.

5 Data autentikasi (username dan password) disimpan dalam sebuah filetext, bukan dalam sistem eksternal seperti database atau active directory.

6 Jaringan nirkabel yang dimaksud dalam penelitian ini adalah Wireless Local Area Network (WLAN) sebagaimana diatur dalam standar IEEE 802.11 (perangkat jaringan komputer yang bekerja pada frekuensi 2.4, 3.6 and 5 GHz). Lebih spesifik penelitian ini akan diujicoba pada frekuensi 2.4 GHz karena frekuensi ini bebas digunakan menurut aturan regulasi di Indonesia.

Manfaat

Penelitian ini diharapkan bisa menjadi acuan untuk pemilihan protokol autentikasi yang akan digunakan dalam suatu jaringan nirkabel.

TINJAUAN PUSTAKA

Jaringan NirkabelJaringan nirkabel adalah jaringan yang beroperasi melalui media nirkabel/ wireless

dengan memanfaatkan gelombang radio. Jaringan nirkabel dikenal dengan kemudahan dalam instalasi dan menawarkan mobilitas yang tinggi bagi pengguna. Saat ini WPA adalah

standar keamanan yang digunakan jaringan nirkabel. Dalam penggunaannya WPA memiliki dua mode autentikasi (Strand, 2004), yaitu : 1 Personal atau PSK (Pre-Shared Key), yang

dirancang untuk penggunaan jaringan dengan skala kecil dan tidak membutuhkan server autentikasi.

2 Enterprise atau 802.1x, yang dirancang untuk jaringan dengan skala besar dan membutuhkan server autentikasi serta menggunakan EAP sebagai protokol autentikasi, sesuai dengan standar IEEE 802.1x.

Salah satu kekurangan dari mode Personal/ PSK adalah kunci disimpan di dalam access point, semakin banyak access point yang digunakan maka akan semakin sulit dalam hal manajemen karena harus mengkonfigurasi dan menyimpan kunci ke semua access point, dan belum tentu semua access point memiliki kunci yang sama. Untuk mengatasi masalah tersebut, mode Enterprise dapat digunakan sebagai alternatif, dimana semua proses autentikasi dilakukan secara terpusat sehingga manajemen menjadi mudah.

Protokol Authentication, Authorization, and Accounting

Authentication, Authorization, and Accounting (AAA) adalah sebuah model keamanan jaringan komputer yang berfungsi memverifikasi, memeriksa, dan memantau keabsahan suatu entitas. Dalam Hassell (2002), dijelaskan bahwa AAA terdiri atas tiga fitur utama, yaitu :

1 Autentikasi adalah proses dimana identitas sebuah entitas/ pengguna diperiksa.

2 Autorisasi adalah proses yang berfungsi untuk memeriksa apakah pengguna yang telah diautentikasi berhak mengakses suatu layanan atau tidak.

3 Akuntansi adalah proses pencatatan aktivitas pengguna selama mengakses jaringan. Remote Dial In User Service

Remote Dial In User Service (RADIUS) adalah protokol jaringan yang mengimplementasikan manajemen AAA yang terpusat bagi komputer atau pengguna yang ingin terkoneksi dan menggunakan layanan dalam suatu jaringan. RADIUS secara default

menggunakan port 1812 dan UDP (User Datagram Protocol) sebagai protokol transport. RADIUS merupakan AAA server yang tertua

sekaligus yang paling banyak digunakan sampai saat ini. Dikatakan (Strand 2004), walaupun 802.1x tidak secara spesifik menyebutkan jenis server autentikasi yang digunakan, namun RADIUS secara “de facto” adalah server autentikasi untuk 802.1x.

IEEE 802.1x

IEEE 802.1x adalah sebuah standar IEEE untuk Port-based Network Access Control

(PNAC), yang menyediakan mekanisme autentikasi bagi peralatan yang ingin tersambung ke sebuah LAN atau WLAN. Port dalam jaringan kabel dapat diartikan sebagai port fisik di switch ethernet, sedangkan pada jaringan nirkabel port diartikan sebagai sebuah

association dengan access point (Geier 2008).

Komponen autentikasi pada 802.1x terdiri atas tiga entitas, yaitu :

1 Supplicant

Supplicant, sering juga disebut peer, adalah peralatan klien, seperti PC, notebook atau

smartphone, yang ingin tersambung ke LAN/ WLAN. Supplicant mengirim request berupa autentikasi ke authenticator untuk bisa mengakses jaringan melewati authenticator.

2 Authenticator

Authenticator, sering juga disebut Network Access Server (NAS), berfungsi sebagai

filter antara supplicant dan jaringan yang diproteksi. Supplicant tidak diperbolehkan mengakses jaringan melewati authenticator

sebelum identitas supplicant telah diperiksa dan divalidasi. Ketika supplicant

mengirimkan request autentikasi ke

authenticator, selanjutnya authenticator

meneruskannya ke authentication server

untuk menentukan apakah autentikasi tersebut valid atau tidak. Authenticator

dalam jaringan nirkabel umumnya adalah sebuah wirelessaccess point.

3 Authentication Server

Authentication Server bertugas untuk memeriksa identitas entitas yang dikirimkan Gambar 1 Arsitektur 802.1x (Strand 2004).

oleh supplicant melalui authenticator.

Authentication Server umumnya adalah server yang mendukung protokol RADIUS dan EAP.

EAP

EAP adalah sebuah framework autentikasi hasil pengembangan IEEE yang berfungsi secara fleksibel. EAP sendiri bukanlah mekanisme autentikasi secara spesifik, EAP hanya menyediakan fungsi transport untuk membawa informasi autentikasi yang disediakan oleh EAP method. Dengan begitu, jika ada mekanisme autentikasi (EAP method) baru, tidak perlu melakukan upgrade pada semua peralatan jaringan. Saat ini terdapat lebih dari 40 EAP method, namun yang memenuhi standar untuk bekerja di jaringan nirkabel sebagaimana yang dijelaskan pada Request For Comments (RFC) 4017 dan telah disertifikasi oleh Wi-Fi Alliance hanya ada tujuh saja, termasuk di antaranya adalah TLS, EAP-TTLS, dan EAP-PEAP.

TLS/ SSL

TLS (Transport Security Layer) dan pendahulunya SSL (Secure Socket Layer) adalah protokol kriptografi yang menyediakan keamanan dalam berkomunikasi melalui jaringan. Dalam RFC 2246, dinyatakan bahwa TLS menyediakan keamanan dalam tiga hal : 1 Mutual authentication antara klien dan

server dengan public key cryptography

berdasarkan digital signatures. Dengan ini identitas klien/ server dapat dibuktikan dan pemalsuan pesan dapat dihindari. Algoritme kriptografi kunci publik yang sering digunakan adalah RSA (Rivest, Shamir, Adleman) dan DSA (Digital Signature Algorithm).

2 Menjaga kerahasiaan data dengan fungsi kriptografi simetrik untuk melakukan enkripsi/ dekripsi data sehingga mencegah pihak ketiga untuk melakukan

eavesdropping. Algoritme kunci simetrik yang sering digunakan adalah AES (Advanced Encryption Standard) dan 3DES (Triple DES).

3 Menghasilkan Message Authentication Code

(MAC) melalui fungsi hash untuk mendeteksi adanya gangguan dan menjaga integritas data. Algoritme hash yang sering digunakan adalah MD5 (Message-Digest Algorithm) dan SHA-1 (Secure Hash Algorithm).

Langkah-langkah dalam protokol TLS seperti ditunjukkan Gambar 2 adalah sebagai berikut :

1 Client Hello

Klien mengirimkan ciphersuite yang didukung dan versi protokol TLS yang digunakan.

2 ServerHello

Server mengirimkan ciphersuite yang akan digunakan.

3 ServerCertificate

Server mengirimkan sertifikat (public key)

server ke klien

.

4 ServerKeyExchangeInformasi tambahan yang dikirim server agar klien dapat mengirimkan kunci simetrik pada langkah 8.

5 ServerRequest

Server meminta klien untuk mengirimkan sertifikat (public key) klien ke server.

6 ServerHelloDone

Server selesai dalam mengirimkan paket

hello/ handshake. 7 ClientCertificate

Klien mengirimkan public key klien ke

server.

8 ClientKeyExchange

Klien menghasilkan kunci simetrik lalu mengirimkan ke server. Pesan dienkripsi dengan kunci publik server.

9 CertificateVerify

Klien mengirimkan pesan yang ditandatangani dengan private key klien ke

server, gunanya untuk membuktikan identitas klien.

10ClientChangeCipherSpec

Negosiasi penggantian ciphersuite oleh klien.

11ClientFinished

Verifikasi proses autentikasi dan key exchange telah berjalan sukses oleh klien. 12ServerChangeCipherSpec

Negosiasi penggantian ciphersuite oleh

server.

13ServerFinished

Verifikasi proses autentikasi dan key exchange telah berjalan sukses oleh server. 14ApplicationData

Server dan klien mulai mengirim dan menerima data aplikasi sebenarnya yang sudah diproteksi.

Kriptografi Kunci Publik

Pada kriptografi kunci publik terdapat dua buah kunci yaitu kunci publik dan kunci

private. Tiga fungsi utama dari kriptorafi kunci publik adalah Digital Signature, Encryption/

Decryption, dan Key Exchange. Menurut Elminaam et al (2009), kriptografi kunci publik tidak disarankan untuk proses enkripsi/ dekripsi karena membutuhkan proses komputasi yang besar, lebih lanjut dikatakan bahwa proses enkripsi/ dekripsi pada kriptografi kunci publik lebih lambat 1000 kali lipat dibandingkan dengan kriptografi kunci simetrik.

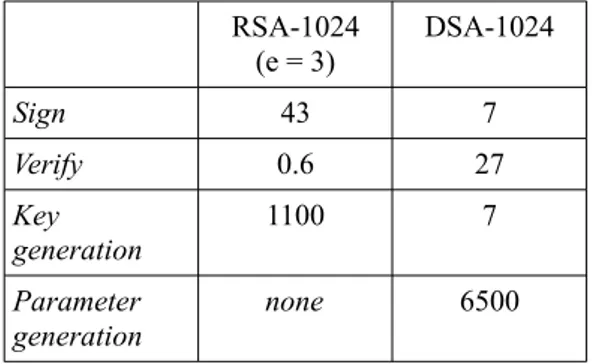

Algoritme kriptografi kunci publik yang saat ini banyak digunakan adalah RSA dan DSA. Dari penelitian yang dilakukan oleh Wiener et al (1998), seperti yang ditunjukkan pada Tabel 1, dapat diketahui bahwa RSA lebih cepat dalam proses verification, sedangkan DSA lebih cepat dalam proses signing dan keygeneration. Tabel 1 Perbandingan kecepatan (millisecond)

RSA dan DSA (Wiener et al 1998). RSA-1024 (e = 3) DSA-1024 Sign 43 7 Verify 0.6 27 Key generation 1100 7 Parameter generation none 6500

Kriptografi Kunci Simetrik

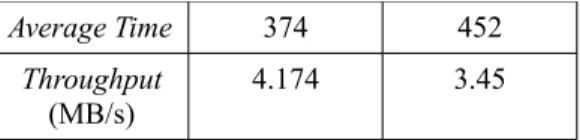

Pada kriptografi kunci simetrik hanya ada satu buah kunci yang digunakan untuk enkripsi dan dekripsi. Algoritme kriptografi yang saat ini banyak digunakan adalah AES dan 3DES. Dalam penelitian yang dilakukan oleh Elminaam et al (2009), seperti ditunjukkan pada Tabel 2 dan Tabel 3, diketahui bahwa semakin besar ukuran paket maka AES semakin cepat daripada 3DES, baik dalam proses enkripsi maupun dalam proses dekripsi.

Tabel 2 Perbandingan kecepatan (millisecond) AES dan 3DES pada proses enkripsi (Elminaam et al 2009)

Input size

(KBytes) AES 3DES

49 56 54 59 38 48 100 90 81 247 112 111 321 164 167 694 210 226 899 258 299 963 208 283 5345.28 1237 1466 7310.336 1366 1786

Average Time 374 452

Throughput

(MB/s)

4.174 3.45

Tabel 3 Perbandingan kecepatan (millisecond) AES dan 3DES pada proses dekripsi (Elminaam et al 2009)

Input size

(KBytes) AES 3DES

49 63 53 59 58 51 100 60 57 247 76 77 321 149 87 694 142 147 899 171 171 963 164 177 5345.28 655 835 7310.336 882 1101 Average Time 242 275.6 Throughput (MB/s) 6.452 5.665 EAP-TLS

EAP-TLS merupakan standar EAP method

pertama yang digunakan dalam jaringan nirkabel serta menyediakan banyak dukungan dari vendor. Menurut Sankar et al (2004), pada implementasinya EAP-TLS membutuhkan sertifikat digital dari sisi klien dan juga server. Perlunya sertifikat digital di sisi klien merupakan kelebihan sekaligus kekurangan dari EAP-TLS, karena setiap klien membutuhkan sertifikat digital sehingga manajamen dan distribusi dari sertifikat digital ke semua klien membutuhkan sumber daya adaministrasi tambahan. Di lain pihak, kelebihannya adalah pada sisi keamanan dimana pihak ketiga tidak akan bisa melakukan penyerangan tanpa adanya sertifikat digital.

EAP-TTLS

Sama seperti EAP-TLS, EAP-TTLS

(EAP-Tunneled TLS) juga menggunakan protokol TLS. EAP-TTLS dikembangkan oleh Funk Software dan Certicom. Walaupun memiliki banyak dukungan di berbagai platform sistem

operasi seperti Linux dan Mac OS, namun Microsoft Windows tidak memiliki dukungan secara default, dibutuhkan aplikasi third party

agar TTLS bisa dijalankan. Pada EAP-TTLS, sertifikat digital di sisi klien bersifat

optional, artinya tidak harus ada. Proses autentikasi dalam EAP-TTLS terbagi dalam dua langkah utama (Sankar et al, 2004) :

1 Pembentukan secure tunnel, melalui sertifikat digital dari server, proses ini mirip dengan EAP-TLS.

2 Proses autentikasi, yang sering disebut juga

inner authentication. Autentikasi menggunakan metode autentikasi lain seperti PAP (Password Authentication Protocol), CHAP (Challenge-Handshake Authentication Protocol), MS-CHAP (Microsoft-CHAP), atau bahkan EAP

method lain. Data yang dikirim akan di enkripsi oleh secure tunnel yang dibentuk di langkah 1. EAP-TTLS mendukung penyembunyian identitas karena data dilewatkan melalui secure tunnel.

EAP-PEAP

EAP-PEAP (Protected EAP) adalah EAP

method hasil pengembangan kolaborasi antara Cisco Systems, Microsoft, dan RSA Security. Dukungan yang disediakan oleh berbagai

platform sistem operasi, termasuk Microsoft Windows. Dikatakan Sankar et al (2004), sama seperti EAP-TTLS, PEAP membentuk secure tunnel terlebih dahulu, lalu proses inner authentication umumnya menggunakan EAP-MSCHAPv2 (PEAPv0) dan EAP-GTC

(EAP-Generic Token Card) (PEAPv1). Sertifikat digital di sisi klien juga bersifat optional dan juga mendukung penyembunyian identitas seperti halnya EAP-TTLS.

METODE PENELITIAN

AnalisisPada tahap analisis akan dilakukan pencarian sumber literatur yang akan mendukung penelitian, pada tahap ini juga dilakukan analisis kebutuhan jaringan yang akan digunakan. Dari hasil analisis diketahui bahwa selain keamanan, proses autentikasi juga merupakan hal yang krusial dan harus bisa dilakukan secara cepat. Selain itu, juga diketahui bahwa perbedaan utama EAP-TLS, EAP-TTLS, dan EAP-PEAP adalah pada ada atau tidaknya sertifikat digital di sisi klien.