BAB 2

LANDASAN TEORI

2.1 Kriptografi

2.1.1 Definisi Kriptografi

Kriptografi adalah ilmu mengenai teknik enkripsi di mana data diacak menggunakan

suatu kunci enkripsi menjadi sesuatu yang sulit dibaca oleh seseorang yang tidak

memiliki kunci dekripsi. Dekripsi menggunakan kunci dekripsi mendapatkan kembali

data asli. Proses enkripsi dilakukan menggunakan suatu algoritma dengan beberapa

parameter. Algoritma biasanya tidak dirahasiakan, bahkan enkripsi yang mengandalkan

kerahasiaan algoritma dianggap sesuatu yang tidak baik. Rahasia terletak di beberapa

parameter yang digunakan, jadi kunci ditentukan oleh parameter. Parameter yang

menentukan kunci dekripsi itulah yang harus dirahasiakan (Kromodimoeljo, 2010)

Kriptografi pada awalnya dijabarkan sebagai ilmu yang mempelajari bagaimana

menyembunyikan pesan. Namun seiring perkembangannya kriptografi pada pengertian

modern adalah ilmu yang bersandarkan pada teknik matematika untuk berurusan dengan

keamanan informasi seperti kerahasiaan, keutuhan data dan otentikasi entitas. Jadi, bila

diklasifikasikan terdapat kriptografi klasik dan kriptografi modern.

2.1.2 Tujuan Kriptografi

Kriptografi bertujuan untuk memberikan layanan keamanan sebagai berikut (Sadikin,

2012) :

1.

Otentikasi

Otentikasi memberikan kepastian terhadap identitas setiap entitas yang terlibat dan

sumber sebuah data.

2.

Kendali Akses

3.

Kerahasiaan (

Confidentiality

)

Data yang ditransmisikan diproteksi terhadap pengungkapan oleh pihak-pihak

yang tidak berwenang.

4.

Keutuhan Data (

Data Integrity

)

Data yang diterima oleh penerima dipastikan adalah sama dengan data yang

dikirim oleh pengirim.

5.

Non-Repudiation

Setiap entitas yang berkomunikasi tidak dapat menolak atau menyangkal atas data

yang telah dikirim atau diterima.

6.

Ketersediaan

Laayanan ini membuat sumber daya sistem tetap dapat diakses dan digunakan

ketika ada permintaan dari pihak yang berwenang.

2.1.3 Sistem Kriptografi Klasik

Sistem kriptografi klasik umumnya telah digunakan jauh sebelum era komputer.

Kriptografi klasik juga dibagi menjadi dua jenis

cipher

yaitu

cipher

transposisi yang

mengubah susunan huruf - huruf di dalam pesan dan

cipher

substitusi yang mengganti

setiap huruf atau kelompok huruf dengan sebuah huruf atau kelompok huruf lain.

Kriptografi klasik, teknik enkripsi yang digunakan adalah enkripsi simetris dimana kunci

dekripsi sama dengan kunci enkripsi. Penyandian ini berorientasi pada karakter.

Terdapat 5 bagian dalam sistem kriptografi klasik (Sadikin, 2012) yaitu:

1.

Plaintext

Pesan atau data dalam bentuk aslinya yang dapat dibaca dan masukan bagi

algoritma enkripsi.

2.

Secret Key

Masukan bagi algoritma enkripsi merupakan nilai yang bebas terhadap teks

asli dan menentukan hasil keluaran algoritma enkripsi.

3.

Ciphertext

Hasil dari proses algoritma enkripsi dan teks asli dianggap telah tersembunyi.

4.

Algoritma Enkripsi

5.

Algoritma Dekripsi

Algoritma dekripsi memiliki 2 masukan yaitu teks sandi dan kunci rahasia,

keduanya akan diproses sehingga menghasilkan teks asli.

2.1.4 Sistem Kriptografi Modern

Sistem kriptografi modern umumnya berorientasi pada bit. Untuk

public key

cryptography

, diperlukan teknik enkripsi asimetris dimana kunci dekripsi tidak sama

dengan kunci enkripsi. Enkripsi, dekripsi dan pembuatan kunci untuk teknik enkripsi

asimetris memerlukan komputasi yang lebih intensif dibandingkan enkripsi simetris,

karena enkripsi asimetris menggunakan bilangan - bilangan yang sangat besar. Beberapa

mekanisme yang berkembang pada kriptografi modern (Sadikin, 2012) :

1.

Penyandian dengan kunci simetrik (

symmetric key encipherment

).

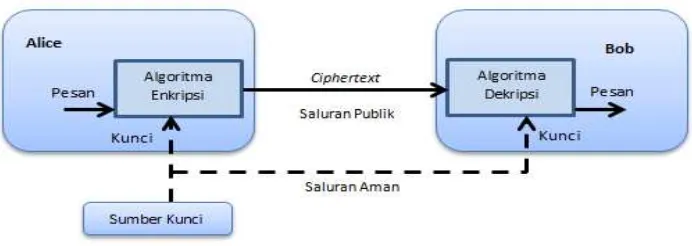

Penyandian dengan kunci simetrik adalah penyandian yang kunci enkripsi dan

kunci dekripsi bernilai sama. Penyandian ini masih digunakan pada kriptografi

modern. Skema penyandian ini dapat digambarkan pada Gambar 2.1.

Gambar 2.1. Sistem Kriptografi Simetrik (Sumber : Sadikin, 2012)

2.

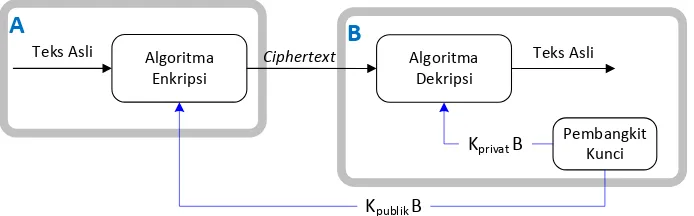

Penyandian dengan kunci asimetrik (

asymmetric key encipherment

)

Gambar 2.2 Sistem Kriptografi Asimetrik (Sumber : Fauzana, 2013)

Tidak seperti sistem kriptografi klasik di mana setiap entitas harus saling

mengetahui kunci rahasia, sistem kriptografi modern yang juga disebut kriptografi kunci

asimetrik, memiliki dua jenis kunci, yaitu kunci enkripsi dan kunci dekripsi yang berbeda.

Dalam kriptografi kunci asimetris, hampir semua algoritma kriptografinya menggunakan

konsep kunci publik, kecuali algoritma Pohlig - Hellman karena kunci enkripsi maupun

kunci dekripsinya bersifat privat.

2.2

Three-pass Protocol

Dalam kriptografi T

hree-pass protocol

adalah konsep yang memungkinkan satu pihak

bisa dengan aman mengirim pesan kepada pihak kedua tanpa harus bertukar atau

mendistribusikan kunci enkripsi. Protokol ini pertama kali dikembangkan oleh Adi

Shamir seorang ahli kriptografi pada tahun 1980. Protokol ini dimodifikasi oleh James

Massey dan Jim K Omura yang disebut dengan

Massey-omura

. Keduanya adalah

pakar teori informasi pada tahun 1982 (Pramana, 2013).

Three-pass protocol

memiliki beberapa tahapan untuk dapat menyampaikan

pesan itu dari pengirim kepada penerima. Berikut tahapannya (Pramana, 2013) :

a.

Pengirim memilih kunci enkripsi

eA

. Pengirim mengenkripsi pesan dengan

kunci dan mengirimkan pesan terenkripsi kepada penerima.

c.

Pengirim mendekripsi pesan

C

2(

eB

,

C

1(

eA

,

m

))

dengan menggunakan

dA

dan

mengirim lagi pesan

C3(eB,m)yang mana pesan ini dienkripsi oleh kunci

penerima. Pengirim kembali mengirim pesan tersebut ke penerima dan

kemudian penerima akan mendekripsi pesan tersebut dengan

dB

untuk bisa

melihat pesan.

Tahapan - tahapan ini dapat diilustrasikan pada Gambar 2.3

Gambar 2.3 Skema cara kerja

Three-pass protocol

2.3

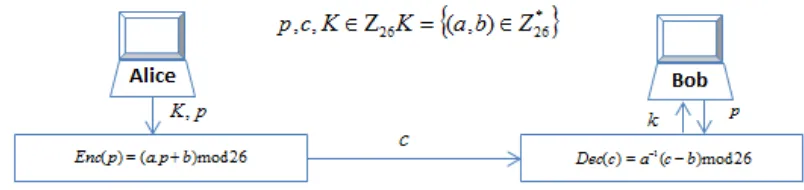

Affine Cipher

Affine

cipher

adalah perluasan dari

Caesar

cipher yang mengalikan plainteks dengan

sebuah nilai dan menambahkannya dengan sebuah pergeseran. Skema sandi

Affine

cipher

dapat diilustrasikan pada Gambar 2.4.

Gambar 2.4 Skema

Affine Cipher

Secara matematis enkripsi plainteks

Plalu menghasilkan cipherteks

C

dinyatakan

dengan fungsi kongruen :

)

(modn

b mP

C

(1)

n = 26, m = 9, b = 2

M = 12.9 + 2 = 110 (mod 26) = 6 -> G

A = 0.9 + 2 = 2 (mod 26) = 2 -> C

yang dalam hal ini

nadalah ukuran alfabet,

madalah bilangan bulat yang harus relatif

prima dengan

ndan

badalah jumlah pergeseran. Untuk melakukan dekripsi,

persamaan di atas harus dipecahkan untuk mendapatkan

P. Solusi kekongruenan

tersebut hanya ada di inversi

m(mod n). Jika

m1ada maka dekripsi dilakukan dengan

persamaan :

Berdasarkan persamaan (2), cipherteks dapat dikembalikan sebagai berikut :

n = 26, m = 9, b = 2, m

-1= 3

G = 3. (6

–

2) (mod 26) = 12 -> M

C = 3. (2

–

2) (mod 26) = 0 -> A

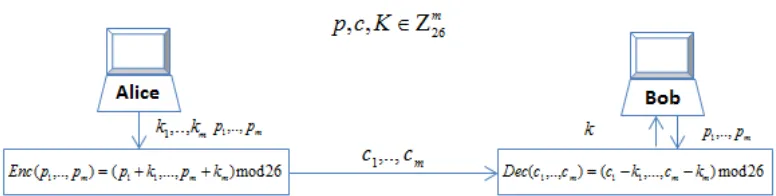

2.4

Vigenère Cipher

Vigenère Cipher

mungkin adalah contoh terbaik dari cipher alphabet - majemuk.

Algoritma ini dipublikasikan oleh diplomat sekaligus kriptologis Perancis, Blaise de

Vigenère pada abad 16. Giovan Batista Belaso telah menggambarkannya pertama kali

pada tahun 1553 seperti ditulis di dalam bukunya

La Cifra del Sig

.

Vigenère Cipher

dipublikasikan pada tahun 1586, tetapi algoritma tersebut baru dikenal luas 200 tahun

kemudian yang oleh penemu sandi tersebut kemudian dinamakan

Vigenère

cipher

(

Winata, 2012

)

.

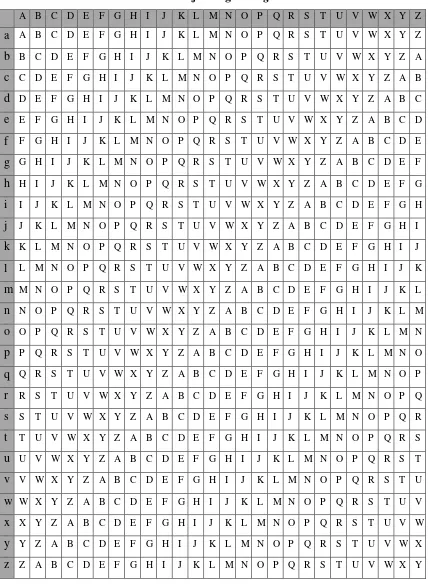

Gambar 2.5 Skema

Vigenère Cipher

Bujursangkar

Vigenère

digunakan untuk memperoleh cipherteks dengan

menggunakan kunci yang sudah ditentukan. Jika panjang kunci lebih pendek daripada

panjang plainteks, maka kunci diulang penggunaannya. Bujursangkar

Vigenère

Tabel 2.1 Bujursangkar

Vigenère

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

a

A B C D E F G H I J K L M N O P Q R S T U V W X Y Zb

B C D E F G H I J K L M N O P Q R S T U V W X Y Z Ac

C D E F G H I J K L M N O P Q R S T U V W X Y Z A Bd

D E F G H I J K L M N O P Q R S T U V W X Y Z A B Ce

E F G H I J K L M N O P Q R S T U V W X Y Z A B C Df

F G H I J K L M N O P Q R S T U V W X Y Z A B C D Eg

G H I J K L M N O P Q R S T U V W X Y Z A B C D E Fh

H I J K L M N O P Q R S T U V W X Y Z A B C D E F Gi

I J K L M N O P Q R S T U V W X Y Z A B C D E F G Hj

J K L M N O P Q R S T U V W X Y Z A B C D E F G H Ik

K L M N O P Q R S T U V W X Y Z A B C D E F G H I Jl

L M N O P Q R S T U V W X Y Z A B C D E F G H I J Km

M N O P Q R S T U V W X Y Z A B C D E F G H I J K Ln

N O P Q R S T U V W X Y Z A B C D E F G H I J K L Mo

O P Q R S T U V W X Y Z A B C D E F G H I J K L M Np

P Q R S T U V W X Y Z A B C D E F G H I J K L M N Oq

Q R S T U V W X Y Z A B C D E F G H I J K L M N O Pr

R S T U V W X Y Z A B C D E F G H I J K L M N O P Qs

S T U V W X Y Z A B C D E F G H I J K L M N O P Q Rt

T U V W X Y Z A B C D E F G H I J K L M N O P Q R Su

U V W X Y Z A B C D E F G H I J K L M N O P Q R S Tv

V W X Y Z A B C D E F G H I J K L M N O P Q R S T Uw

W X Y Z A B C D E F G H I J K L M N O P Q R S T U Vx

X Y Z A B C D E F G H I J K L M N O P Q R S T U V Wy

Y Z A B C D E F G H I J K L M N O P Q R S T U V W Xz

Z A B C D E F G H I J K L M N O P Q R S T U V W X YKunci

: a z i m e y a z i m e y a z

Cipherteks

: M Z P M W G S V I U P I O L

Secara matematis, misalkan kunci dengan panjang m adalah rangkaian

k1,k1...km,

plainteks adalah rangkaian

p1,p1...ptdan cipherteks adalah rangkaian

c

1,

c

1...

c

t,

maka enkripsi pada

Vigenère

cipher

dapat dinyatakan sebagai berikut :

26

menarik garis mendatar dari huruf kunci sampai ke huruf cipherteks yang dituju, lalu

dari huruf cipherteks Tarik garis vertikal ke atas sampai ke huruf plainteks. Secara

matematis dekripsi dapat dinyatakan dengan persamaan :

26