MAKALAH

Jaringan N

Mendy Risamasu | Teknik Komputer Jarin

an Nirkabel

Mendy Risamasu | Teknik Komputer Jaringan ii Puji dan syukur kami panjatkan ke hadirat Tuhan Yang Maha Esa karena atas kasih dan penyertaanNya “ ! " ini dapat terselesaikan dengan segala baik.

Makalah ini disusun sebagai tugas mata kuliah jaringan nirkabel. Disini dijelaskan segala sesuatu mengenai semua yang berhubungan dengan jaringan nirkabel.

Tak ada gading yang tak retak, oleh karena itu sebagai manusia penulis menyadari bahwa tentunya terdapat kekurangan dalam penulisan makalah ini. Dengan alasan itulah, maka dengan penulis terbuka untuk menerima segala kritik dan saran yang berguna bagi penyempurnaan makalah ini,

Ucapan terima kasih tidak lupa kami sampaikan kepada semua pihak yang turut membantu dalam penyelesaian makalah ini dan harapan kami semoga makalah ini dapat bermanfaat bagi siapapun yang membacanya.

Ambon, 11 Mei 2013

Mendy Risamasu | Teknik Komputer Jaringan iii Daftar Isi

Halaman Judul ... i

Kata Pengantar ... ii

Daftar Isi ... iii

BAB I Pendahuluan 1.1 Latar Belakang ... 1

1.2 Tujuan ... 2

BAB II Pembahasan 2.1 Defenisi Jaringan Nirkabel ... 3

2.2 Jaringan Nirkabel ... 4

2.3 Karakteristik Jaringan Nirkabel ... 9

2.4 Standarisasi Jaringan Nirkabel ... 10

2.5 Komponen2komponen Jaringan Nirkabel ... 14

2.6 Proses Komunikasi dalam Jaringan Nirkabel ... 21

BAB III Penutup 3.1 Kesimpulan ... 30

3.2 Saran ... 30

Mendy Risamasu | Teknik Komputer Jaringan 1 # #

$%$% & #

Seiring dengan berkembangnya teknologi, manusia berfikir semakin

kreatif untuk bagaimana caranya menciptakan sesuatu yang lebih mudah dan

praktis. Dengan pemikiran yang dan kerja keras, akhirnya membuahkan hasil

yang segar dan semakin hari semakin matang. Dari sekian banyak hal yang

ditemukan salah satunya adalah penemuan alat komunikasi. Perjalanan yang

begitu panjang jika diurutkan dari awal perkembangan komunikasi sampai

sekarang ini. Pengembangan2pengembangan terus dilakukan hingga

menghasilkan komunikasi yang mudah dan berkualitas tinggi.

Komunikasi sebenarnya didasari oleh jaringan. Jaringan menjadi

jembatan yang begitu penting sebagai media penyalur didunia sekarang ini.

Bila diperhatikan jaringan yang sering digunakan sekarang ini adalah

jaringan nirkabel. Jaringan ini bekerja dengan baik dan fleksibel sehingga

Mendy Risamasu | Teknik Komputer Jaringan 2

$%'% (

1. Memahami tentang teknologi nirkabel.

2. Memahami perkembangan teknologi jaringan nirkabel.

3. Mengetahui standarisasi yang digunakan pada teknologi nirkabel. 4. Memahami tentang hardware2hardware yang terdapat pada jaringan

Mendy Risamasu | Teknik Komputer Jaringan 3 # #

!

'%$% ) !

Secara sederhana, nirkabel biasa diterjemahkan sebagai wireless atau tanpa kabel. Teknologi nirkabel merupakan teknologi yang menghubungkan dua perangkat / atau lebih ( dalam hal ini umumnya berupa komputer) untuk berkomunikasi/bertukar data, mengakses suatu aplikasi pada perangkat lain tanpa menggunakan media kabel (2).

Komunikasi Wireless (nirkabel) menggunakan gelombang elektromagnet untuk mengirimkan sinyal jarak jauh. Dari sisi pengguna, sambungan wireless tidak berbeda jauh dengan sambungan jaringan lainnya: Web browser anda, e2mail, dan aplikasi jaringan lainnya akan bekerja seperti biasanya. Akan tetapi gelombang radio memiliki beberapa hal yang berbeda di bandingkan dengan kabel Ethernet. Contoh, sangat mudah melihat jalur yang di ambil oleh kabel Ethernet – lihat lokasi colokan LAN di komputer anda, ikuti kabel Ethernet sampai di ujung lainnya, dan anda akan menemukan jalur tersebut! Anda juga dapat secara mudah memasang banyak kabel Ethernet berdampingkan satu sama lain tanpa saling mengganggu, karena kabel akan sangat efektif untuk menjaga agar sinyal menjalan dalam kabel tersebut saja. Bagaimana cara kita melihat pancaran gelombang dari card wireless yang kita gunakan? Apa yang terjadi jika gelombang terpantul oleh objek di ruangan atau bangunan di sambungan luar ruang? Apakah mungkin beberapa card wireless digunakan di sebuah lokasl yang sama tanpa saling berinterferensi (mengganggu)? Untuk dapat membangun sebuah sambungan wireless berkecepatan tinggi yang stabil, sangat penting untuk mengerti perilaku gelombang di dunia nyata.

Mendy Risamasu | Teknik Komputer Jaringan 4 gelombang ini kadang kala di sebut sebagai gelombang mekanik, karena di bentuk oleh pergerakan dari sebuah objek, atau propagasi di media. Pada saat ayunan / osilasi bergerak (saat ayunan tidak menetap di sebuah tempat saja) maka kita melihat sebuah propagasi gelombang di ruangan. Sebagai contoh, seorang penyanyi menghasilkan ayunan / osilasi gelombang suara pada pita suara di kerongkongannya. Osilasi gelombang secara periodik mengkompress dan men2dekompres meninggalkan mulut si penyanyi dan bergerak, pada kecepatan suara di udara. Contoh lain, batu kita lemparkan ke kolam akan menyebabkan gelombang, yang kemudian bergerak menyebrangi kolam sebagai gelombang(8).

Sebuah gelombang mempunyai kecepatan, frekuensi dan panjang gelombang. Masingmasing parameter berhubungan melalui hubungan yang sederhana,

Kecepatan = Frekuensi * Panjang Gelombang. Panjang gelombang (biasanya di kenal sebagai lambda, λ) adalah jarak yang di ukur dari satu titik dari sebuah gelombang ke titik yang sama di gelombang selanjutnya (9).

Misalnya, dari puncak gelombang yang satu ke puncak gelombang yang selanjutnya. Frekuensi adalah jumlah dari gelombang yang melalui titik tertentu dalam sebuah perioda waktu. Kecepatan. Biasanya diukur dalam meter per detik, frekuensi biasanya di ukur dalam getaran per detik (atau Hertz, yang di singkat Hz), dan panjang gelombang biasanya di ukur dalam meter. Sebagai contoh, sebuah gelombang di air menjalar pada satu meter per detik, dan berosilasi lima kali per detik, maka setiap gelombang adalah dua puluh sentimeter panjangnya.

1 meter/detik = 5 ayunan/detik * W W = 1 / 5 meter

W = 0.2 meter = 20 cm

Gelombang mempunyai sebuah parameter yang di sebut amplituda.

Mendy Risamasu | Teknik Komputer Jaringan 5 berayun?”.Untuk dapat mengerti, kita perlu mengerti adanya kekuatan elektromagnet.

(8) Pengenalan praktis pada fisika radio (9) Pengenalan Praktis pada fisika radio

'%'% !

Perkembangan internet mengakibatkan komunikasi data juga semakin mudah dan kebutuhan akan internet juga semakin meningkat. Jaringan kabel ( yang berkembang selama ini mulai berganti ke jaringan nirkabel ( ) karena beberapa kelemahan dari jaringan kabel yang bisa diatasi dengan teknologi Jaringan wireless dibagi dalam beberapa kategori, berdasarkan jangkauan area yaitu :

2 Wireless Personal Area Network (W2PAN) 2 Wireless Local Area Network (W2LAN)

2 Wireless Metropolitan Area Network (W2MAN) 2 Wireless Wide Area Network (W2WAN)

Setiap jenis jaringan tersebut memiliki karakteristik yang

berbeda. Berikut perbedaan2 perbedaan untuk setiap kategori tersebut

Mendy Risamasu | Teknik Komputer Jaringan 7 Prinsip utama jaringan nirkabel hampir sama seperti jaringan kabel yaitu pada saat data akan dikirimkan / diterima, terjadi perubahan sinyal informasi. Perbedaannya terletak pada sinyal yang diubah saat ditransmisikan. Karena menggunakan media udara, pada saat proses transmisi, terjadi perubahan sinyal dari digital ke analog, dan disisi penerima, sinyal akan diubah lagi ke sinyal digital untuk diproses lebih lanjut.

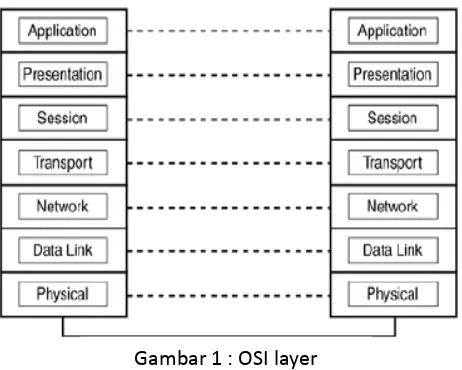

Arsitektur Jaringan Nirkabel sendiri ( Pada OSI Layer) bekerja pada layer bawah, layer physical dan data link.

Layer physical : mengirimkan data aktual ke medium yang digunakan, pada jaringan nirkabel, data dikirimkan melalui gelombang radio atau

!

Layer data link : Mengkoordinasikan akses ke medium pengiriman, , artinya mengendalikan / melakukan recovery atas kemungkinan kesalahan yang terjadi pada saat pengiriman antara sumber dan tujuan . Wireless Network Interface Card ( Wireless NIC ) merupakan implementasi dari layer data link dan physical

*

Standard internasional untuk Open Systems Interconnection (OSI) di definisikan dalam dokumen ISO/IEC 749821, yang dibuat oleh International Standards Organization dan International Electrotechnical Commission. Standard komplit2nya tersedia sebagai publikasi "ISO/IEC 749821:1994," Modem OSI membagi trafik jaringan menjadi beberapa lapisan. Setiap lapisan berdiri sendiri, tidak tergantung pada lapisan

Mendy Risamasu | Teknik Komputer Jaringan 8 yang lain, dan masing2masing membangun berbasis pada jasa layer dibawahnya dan memberikan jasa pada lapisan di atasnya. Abstraksi antar lapisan membuatnya mudah untuk mendisain lapisan protokol

yang kompleks dan andal, seperti lapisan protokol TCP/IP. Sebuah lapisan protokol adalah implementasi dari model komunikasi yang berlapis. Model OSI tidak mendefinisikan protokol yang digunakan di jaringan, tapi hanya mendelegasikan setiap “pekerjaan” ke sebuah lapisan yang telah di definisikan dalam urutan. Sementara ISO/IEC 74982 1 menspesifikasikan secara detail bagaimana lapisan saling berinteraksi satu sama lain, standard ISO/IEC 749821 membebaskan detail implementasi kepada para pembuat. Setiap lapisan dapat di implementasikan dalam bentuk perangkat keras, terutama di lapisan bawah, atau perangkat lunak. Selama antar muka antar lapisan mengikuti standard, para peng2implementasi bebas memilih cara yang di inginkan untuk membuat lapisan protokol2nya. Hal ini berarti, sebuah lapisan yang dibuat oleh pembuat A akan dapat beroperasi degnan lapisan yang sama dari pembuat B, dengan asumsi bahwa

& + (

$% +

Lapisan aplikasi adalah lapisan yang paling banyak di lihat / digunakan oleh pengguna jaringan. Pada lapisan ini interaksi dengan manusia dilakukan. HTTP, FTP, dan SMTP adalah contoh protokol di lapisan aplikasi. Manusia berada di lapisan ini dan berinteraksi dengan aplikasinya.

'%

Lapisan presentasi berurusan dengan presentasi data, sebelum data mencapai lapisan aplikasi. Pekerjaan di lapisan ini dapat berupa MIME enkoding, kompresi data, pengecekan format, pengurutan byte dsb. 5 Sesi

Lapisan sesi mengatur sesi komunikasi secara logika (virtual) antara aplikasi. NetBIOS dan RPC adalah dua (2) contoh dari protokol di lapisan nomor lima.

,% +*

Mendy Risamasu | Teknik Komputer Jaringan 9 dan akan merakit, dan memberikan ke lapisan selanjutnya dalam urutan yang benar. Sementara UDP adalah sebuah protocol “connectionless” yang biasanya digunakan untuk streaming video dan audio.

-% (Internet Protocol) adalah protokol yang sering digunakan pada lapisan jaringan (lapisan network). Lapisan ini adalah lapisan dimana proses routing terjadi. Paket akan meninggalkan sambungan jaringan lokal dan di kirim ulang ke jaringan lain. Router menjalankan fungsi ini di sebuah jaringan dengan mempunyai paling tidak dua antar muka jaringan, satu untuk setiap jaringan agar dapat saling terinterkoneksi.Node di Internet dapat dihubungi melalui alamat IP mereka yang unik secara global. Sebuah protokol di lapisan jaringan (network) yang sangat penting adalah ICMP, yang merupakan protokol khusus yang memberikan berbagai berita manajemen jaringan yang dibutuhkan untuk operasi IP yang benar. Lapisan ini kadang kala di kenal sebagai

lapisan Internet.

.% &

Pada saat dua atau lebih node berbagi media fisik yang sama, contoh, beberapa komputer tersambung ke sebuah hub, atau sebuah ruangan yang penuh dengan peralatan wireless yang semua menggunakan kanal yang sama, maka mereka akan menggunakan lapisan data link untuk berkomunikasi satu sama lain. Contoh protokol data link yang sering digunakan adalah Ethernet, Token Ring, ATM, dan protocol jaringan wireless (802.11a/b/g). Komunikasi pada lapisan ini semua terjadi secara lokal, karena semua node yang tersambung pada lapisan ini berkomunikasi satu sama lain secara langsung. Lapisan ini kadang kala di kenal sebagai lapisan Media Access Control (MAC). Pada jaringan yang banyak kita gunakan menggunakan model Ethernet, node dikenali oleh alamat MAC mereka. Alamat MAC adalah nomor 48 bit yang unik yang di berikan ke semua peralatan / card jaringan pada saat dibuat.

/% 0

Mendy Risamasu | Teknik Komputer Jaringan 10 sama, jika pada lantai ke empat terjadi kebakaran, maka tidak ada satu orang pun yang dapat melalui lapisan tersebut dari ke dua arah. Tiga lapisan yang pertama (fisik, data link, dan jaringan) semua terjadi “di jaringan”. Maksudnya, semua aktifitas di lapisan ini di tentukan oleh konfigurasi dari kabel, switch, router, dan berbagai peralatan sekitar itu. Sebuah switch jaringan hanya dapat

mendistribusikan paket menggunakan alamat MAC, oleh karenanya hanya perlu mengimplementasikan lapisan nomor satu dan dua saja. Sebuah router sederhana akan meroute2 kan paket hanya menggunakan alamat IP mereka, oleh karenanya router perlu

mengimplementasikan lapisan nomor satu hingga nomor tiga. Sebuah Web server atau

kompuetr laptop menjalankan aplikasi, oleh karenanya harus mengimplementasikan ke tujuh lapisan. Beberapa router yang canggih dapat menjalakan lapisan ke empat atau di atasnya, untuk dapat mengambil

yang lengkap. Model OSI memberikan kerangka bagi pabrikan dan pembuat protokol jaringan yang akan digunakan di peralatan jaringan yang akan berinteroperasi dari semua tempat di dunia.

'%,% !

Berikut beberapa keunggulan teknologi nirkabel jika dibandingkan dengan jaringan kabel adalah:

Lebih murah dalam biaya pengimplementasian dan perawatan infrastruktur jaringan.

Pada jaringan kabel digunakan media transmisi seperti " #

Mendy Risamasu | Teknik Komputer Jaringan 11 Fleksibilitas

Fleksibilitas merupakan karakteristik utama dari teknologi nirkabel. Perangkat yang menggunakan teknologi nirkabel bisa berpindah tempat selama masih didalam , tanpa harus mengurangi fungsionalitas jaringan tersebut. Mudah digunakan, sangat mendukung $. Jaringan nirkabel juga memiliki kemampuan untuk berubah sesuai dengan yang dibutuhkan (% $ # dan memiliki kemampuan untuk berkomunikasi secara efektif dengan lainnya (& )

Selain keunggulan yang telah dijelaskan diatas, teknologi nirkabel juga memiliki beberapa kekurangan , antara lain:

Dipengaruhi oleh faktor luar seperti cuaca. Hujan, salju dan kabut bisa mempengaruhi penyebaran sinyal bahkan sampai berkurang 50 % nya Halangan seperti pohon, gedung juga bisa mempengaruhi. Sehingga

faktor ini sangat penting diperhitungkan untuk merencanakan instalasi wireless MAN atau WAN.

Kemungkinan besar interfensi terhadap sesama hubungan nirkabel pada perangkat lainnya. Interfensi disebabkan penggunaan perangkat lain yang bekerja pada saluran yang sama

'%-% !

IEEE (Institute Of Electrical and Electronics Engineering) merupakan sebuah organisasi yang mengeluarkan standarisasi untuk mengatur komunikasi data melalui media wireless. Jaringan komputer nirkabel yang populer saat ini adalah bluetooth, wi2fi dan wimax yang juga merupakan standarisasi nirkabel. secara umum berlaku standarisasi IEEE 802.11.a, 802.11.b, 802.11g, 802.16 dan lainnya. Perbedaan utama antara 802.11 dengan 802.16 terletak pada kecepatan transfer data. Dengan menggunakan standarisasi yang sama, maka suatu perangkat wireless bisa berkomunikasi dengan perangkat nirkabel lainnya. Contohnya, jika lambang wi2fi dicantumkan dalam sebuah perangkat, artinya perangkat tersebut akan kompetibel dengan semua perangkat yang mencantumkan lambang yang serupa, karena menggunakan standarisasi sama yaitu 802.11 (7).

Mendy Risamasu | Teknik Komputer Jaringan 12

# **

Bluetooth merupakan teknologi nirkabel ' ( yang memberikan kemudahan konektifitas bagi peralatan nirkabel lainnya. Bluetooth berkembang sebagai jawaban atas kebutuhan komunikasi antar perangkat komunikasi agar dapat saling bertukar data dalam jarak yang terbatas menggunakan frekuensi tertentu. Salah satu implementasi bluetooth yang populer pada peralatan ponsel. Bluetooth bekerja berdasarkan spesifikasi IEEE 802.15. IEEE mengeluarkan standarisasi 802.15 yang memiliki karakteristik : beroperasi pada frekuensi 2.4 Ghz, dengan jangkauan 30 2 50 feet ( 10 – 16m ), dan kecepatan data mencapai 2 MBps. Teknologi bluetooth digunakan pada wireless – PAN, dan memungkinkan komunikasi bersifat point to point atau komunikasi point to multipoint.

Produk bluetooth dapat berupa PC card atau USB adapater yang langsung bisa diintegrasikan ke sebuah perangkat. Perangkat2perangkat yang dapat diintegrasikan dengan teknologi bluetooth antara lain mobile PC, mobile phone, PDA, headset, kamera, printer, router, dan lain sebagainya,

) *

$ '

1 2) 3 1 0 4

Mendy Risamasu | Teknik Komputer Jaringan 13 diarahkan ke Internet, lapisan pertama (fisik) dan kedua (data link) harus terhubung. Tanpa konektivitas sambungan lokal, node di jaringan tidak dapat berbicara satu sama lain dan merouting paket. Untuk menyediakan konektivitas fisik, perangkat jaringan nirkabel harus beroperasi di frekunsi yang sama dari spektrum radio. Seperti yang kita lihat di # ! ', ini berarti bahwa radio 802.11a akan berbicara dengan radio 802.11a di sekitar 5 GHz, dan 802.11b / g akan berbicara dengan radio 802.11b/g lainnya di sekitar 2,4 GHz. Tetapi 802.11a sebuah perangkat tidak dapat interoperate dengan perangkat 802.11b/g, karena mereka menggunakan bagian spektrum elektromagnetik yang berbeda. Secara khusus, card wireless harus setuju untuk menggunakan saluran yang sama. Jika sebuah card radio 802.11b diset ke saluran 2 sementara yang lain menggunakan saluran 11, maka radio tersebut tidak dapat berkomunikasi satu sama lain. Ketika dua card wireless yang dikonfigurasi untuk menggunakan protokol yang sama pada saluran radio yang sama, maka mereka siap untuk bernegosiasi konektivitas pada lapisan data link. Setiap perangkat 802.11a/b/g dapat beroperasi menggunakan salah satu dari empat kemungkinan mode:

1. Modus Master (juga disebut AP atau mode infrastruktur) digunakan untuk memberikan layanan seperti jalur akses tradisional. Card nirkabel membuat jaringan dengan nama tertentu (disebut SSID) dan kanal tertentu, dan menawarkan layanan untuk jaringan tersebut. Sementara dalam master mode, card nirkabel mengatur semua komunikasi yang berhubungan dengan jaringan (authenticating klien nirkabel, penanganan perebutan kanal, pengulangan paket, dll). Card wireless pada mode master hanya dapat berkomunikasi dengan card yang terkait dengan itu di modus managed.

2. Modus Managed kadang2kadang juga disebut sebagai modus klien. Card nirkabel di

modus Managed akan bergabung dengan jaringan yang diciptakan oleh master, dan

secara otomatis akan menyesuaikan ke kanal yang digunakan master. Mereka kemudian mengirimkan data kepercayaan (credential) kepada master, dan jika data kepercayaan diterima, mereka dikatakan berasosiasi (associated) dengan master. Card dalam Modus Managed tidak berkomunikasi dengan satu sama lain secara langsung, dan hanya akan berkomunikasi dengan master.

Mendy Risamasu | Teknik Komputer Jaringan 14 master node atau AP. Dalam modus ad2hoc, setiap card nirkabel berkomunikasi langsung dengan tetangga. Node harus dalam jangkauan satu sama lainnya untuk berkomunikasi, dan harus setuju pada nama jaringan (SSID) dan kanal yang digunakan.

4. Modus monitor

digunakan oleh beberapa alat (seperti , lihat # ! /) untuk dapat secara pasif mendengarkan trafik data yang lewat pada satu saluran radio tertentu. Pada mode monitor, card nirkabel tidak dapat transmit / mengirim data. Hal ini berguna untuk menganalisis masalah pada sambungan nirkabel atau memerhatikan penggunaan spektrum di jaringan lokal. Modus monitor biasanya tidak digunakan untuk komunikasi.

) *

+! # ,

-Sama seperti bluetooth, dengan menggunakan wi2fi, memungkinkan antar perangkat saling berkomunikasi langsung satu sama lain (peer to peer), yang juga biasa dikenal dengan istilah ad2hoc / roaming mode dimana jaringan wireless bisa berkomunikasi secara langsung dengan menggunakan/tanpa menggunakan access point.

) . *

Mendy Risamasu | Teknik Komputer Jaringan 15

1 5 3 1* 6 *+ ! 0* 7 *6 8 77 4

Wimax sering juga disebut dengan teknologi koneksi broadband menggunakan media wireless yang lebih fleksibel. Dalam wimax tergabung dua standarisasi teknis yaitu IEEE 802.16 yang digunakan di Amerika dan standarisasi ETSI Hiperman yang digunakan di Eropa. Teknologi wired yang berkembang adalah DSL dan cable modem. Keunggulan Wimax dibandingkan teknologi sebelumnya adalah :

Area yang dijangkau lebih luas , maksimal mencapai 50 km

Karena merupakan penggabungan dua standarisasi , maka wilayah pasar jauh lebih luas

Kecepatan data bisa mencapai 70 MBps.

) / * " # , - 0

'%.% * +* 2 * +* 1

Di dalam Jaringan nirkabel terdapat beberapa komponen yang digunakan untuk mendukung komunikasi menggunakan gelombang radio atau infra red. Komponen pada jaringan nirkabel secara umum

-Mendy Risamasu | Teknik Komputer Jaringan 16

) 0 *

$ 2

3 dapat berupa komputer client dalam sebuah jaringan, atau perangkat2perangkat pada $ yang didesain untuk mendukung aplikasi yang bersifat . Komputer biasa juga bisa dimodifikasi sehingga bisa bekerja pada jaringan nirkabel dengan menambahkan sebuah perangkat wireless network interface card ( NIC). NIC merupakan penghubung / ! antara komputer dan infrastruktur jaringan nirkabel lainnya. Setiap wireless NIC bisa bekerja pada jaringan yang sesuai dengan standarisasi NIC tersebut. Contohnya wireless NIC yang mengimplementasikan standarisasi 802.11b, artinya NIC tersebut hanya cocok sebagai interface dengan infrastruktur jaringan nirkabel yang juga mengimplementasikan standarisasi 802.11b juga. Pastikan Wireless NIC yang digunakan sesuai dengan jenis dari infrastruktur jaringan wireless yang diakses.

1 merupakan hardware yang menghubungkan wireless dengan jaringan kabel, contohnya access point, wireless router, dan gateway. Access Point, berfungsi sama seperti hub atau switch yaitu menghubungkan banyak client dalam satu jaringan. Prinsip kerja wireless NIC yaitu : NIC pada komputer akan melakukan koneksi ke access point yang terdekat. Jika user berpindah tempat, maka NIC secara otomatis juga akan melakukan koneksi ulang / ke access point yang terdekat lain untuk menjaga komunikasi tetap (10).

Mendy Risamasu | Teknik Komputer Jaringan 17

) 4 *

Infrastruktur nirkabel menghubungkan pengguna dengan $ , Seperti PDA, mobile device dan lain sebagainya.

) , *

Mendy Risamasu | Teknik Komputer Jaringan 18 Komponen utama pada wireless LAN :

Network Adapter, dapat berupa NIC, external USB atau external PC Card ( NIC) internal integrated merupakan komponen yang paling umum yang harus diinstall agar bisa berkomunikasi pada jaringan wireless. Wireless Network adapter bisa built in pada komputer atau merupakan peripheral tambahan.

) 5 *

&3

1 *

Router mengirimkan paket antara jaringan. Dalam wireless router telah ditambahkan fungsi akses point pada sebuah multiport ethernet router. Terdapat 4 ethernet port , 802.11 access point , dan kadang terdapat port yang bergungsi untuk server print, sehingga memungkinkan pengguna wireless mengirim dan menerima paket data melalui multiple networks.

Mendy Risamasu | Teknik Komputer Jaringan 19 +

Sebuah device yang mengirim dan menerima sinyal untuk satu tujuan utama yaitu memeperluas area jangkauan . Repeater merupakan salah satu cara untuk memperluas jangkauan jaringan atau memperkuat sinyal daripada menambahkan beberapa perangkat access point. Namun kekurangan repeater adalah bisa mengurangi performansi wireless LAN . Repeater harus menerima dan mengirim setiap frame pada kanal radio yang sama , mengakibatkan terjadinya peggandaan jumlah trafic pada jaringan. Hal ini terjadi jika digunakan banyak repeater

1 #

Bridge merupakan device yang menghubungkan dua jaringan yang sama atau berbeda.

) *

Bridge menerima paket pada satu port dan mengirim ulang pada port lainnya. Oleh karena itu bridge bisa mentransmisikan paket dan secara terus menerus tanpa menyebabkan terjadinya

.

Antenna

Mendy Risamasu | Teknik Komputer Jaringan 20 umumnya sudah langsung terintegrasi ) pada perangkat access point, atau router.

) *

*+

7*7*

!

Ada sejumlah sistem operasi open source yang menyediakan tool yang berguna untuk bekerja dengan jaringan nirkabel. Semua ini ditujukan agar dapat dipakai di PC bekas ataum perangkat keras jaringan lainnya (daripada di laptop atau server) dan tune untuk membuat jaringan nirkabel. Beberapa proyek ini termasuk:

● 0 ) . Berbasis proyek OpenWRT (' *66 - 6),

Freifunk firmware

memungkinkan OLSR berjalan di akses point berbasis MIPS, seperti Linksys WRT54G/WRT54GS/WAP54G, Siemens SE505, dan lainnya. Dengan secara sederhana mem2flash salah satu dari AP dengan Freifunkfirmware, anda dapat secara cepat membuat OLSR mesh yang membentuk diri sendiri. Freifunk sekarang tidak tersedia untuk mesin arsitektur x86. Freifunk diurusi oleh Sven Ola dari kelompok

nirkabel Freifunk di Berlin. Anda dapat mendownload firmware dari

' *66 -! ! - 6 67 ! 7

-● & 5% Pyramid adalah distribusi Linux untuk

penggunaan embedded platform yang berevolusi dari Pebble Linux yang sangat diminati. Linux ini mendukung beberapa card nirkabel yang berbeda, dan mempunyai interface web serderhana untuk mengkonfigurasi interface jaringan, port forwarding, WifiDog, dan OLSR. Pyramid disebarkan dan dikelola oleh Metrix Communication LLC, dan tersedia di ' *66 $ - "- 6.

● 9 96 % Berdasarkan FreeBSD, m0n0wall adalah paket

Mendy Risamasu | Teknik Komputer Jaringan 21 Ukurannya yang sangat kecil (kurang dari 6MB) membuatnya menarik untuk penggunaan di embedded sistem yang sangat kecil. Tujuannya adalah menyediakan firewall yang aman, dan untuk ini itu tidak termasuk tool userspace (Bahkan tidak mungkin untuk masuk ke dalam mesin melalui jaringan). Meskipun ada keterbatasan ini, paket ini adalah pilihan populer untuk pembuat jaringan nirkabel, khusunya mereka dengan latar belakang di FreeBSD. Anda dapat mendownload m0n0wall dari ' *66 - - '6-Semua distribusi ini didesain untuk sesuai dengan mesin dengan penyimpanan terbatas. Jika anda menggunakan flash disk atau hard drive yang sangat besar, anda tentu bisa menginstal OS yang lebih lengkap (seperti Ubuntu atau Debian) dan menggunakan mesin tersebut sebagai router atau akses point. Akan membutuhkan waktu pengembangan yang cukup lama

Mendy Risamasu | Teknik Komputer Jaringan 22

'%/% * * !

Secara umum, proses komunikasi dimulai pada saat user melakukan request suatu data melalui apilkasi, pengiriman dan sampai diterima kembali sebagai berikut:

User ( dengan menggunakan perangkat nirkabel) mengirimkan request, data digital diubah menjadi analog, dikirimkan melalui media udara, diterima oleh perangkat tujuan, data diubah menjadi digital, diproses, dan dikirim ulang dengan proses yang sama seperti dari awal.

) *

$%: ) * * !

Pemanfaatan Jaringan Nirkabel:

Jaringan nirkabel bisa digunakan untuk antar gedung yang menghubungkan antara jaringan LAN dan PC yang lokasinya berjauhan dalam satu wilayah.

Mendy Risamasu | Teknik Komputer Jaringan 23 akses hingga 11 MBps ( IEEE 802.11 b) dan 54 MBps ( IEEE 802.11.g) dalam jarak hingga 100m.

Teknologi nirkabel banyak diterapkan pada device2device dan teknologi lain seperti mobile personal devices ( PDA, HP ), Wireless Voice Over IP ( VOIP),

Aplikasi wireless pada medical dan healthcare, Penerapan Jaringan nirkabel untuk meningkatkan efisiensi biaya operasional dan kemudahan

Aplikasi nirkabel pada industri komersial. Teknologi nirkabel juga banyak dimanfaatkan pada aplikasi yang diterapkan pada industri manufacturing.

) * ! '

Ancaman Terhadap Jaringan

Satu perbedaan besar antara Ethernet dan nirkabel bahwa jaringan nirkabel di sebuah medium yang dipakai bersama. Mereka lebih terlihat seperti hub jaringan lama daripada switch modern, di mana setiap komputer yang terdapat di jaringan bisa “melihat” trafik semua user lain. Untuk mengawasi semua trafik jaringan di sebuah akses point, seseorang tinggalmengatur ke channel yang sedang dipakai, pasang network card ke monitor mode, dan log semua frame. Data ini mungkin penting untuk pencuri dengar (termasuk data seperti email, voice data, atau log chat online). Ini mungkin juga memberikan password dan data sensitive lainnya, membuatnya mungkin untuk memasuki jaringan itu lebih jauh lagi. Seperti yang akan kita lihat nanti di bab ini, masalah ini bisa di selesaikan dengan enkripsi.

Mendy Risamasu | Teknik Komputer Jaringan 24 alamat ini dapat dirubah dengan software. Bahkan ketika alamat MAC ini diketahui, bisa sangat sulit untuk mengetahui dimana letak user nirkabel berada secara fisik. Efek multi2path, antena penguatan tinggi, dan banyaknya perbedaan karakteristik transmitter radio bisa membuatnya tidak mungkin untuk mengetahui jika user nirkabel jahat sedang duduk di ruangan sebelah atau sedang di apartemen sejauh satu mil. Biarpun spektrum tidak terlisensi memberikan penghematan biaya yang besar kepada user, dia mempunyai efek samping yang buruk yaitu serangan denial of service (DoS) yang sederhana. Hanya dengan menyalakan sebuah akses point berkekuatan tinggi, telepon cordless, transmitter video, atau alat2alat 2.4 GHz lainnya, seseorang yang jahat bias membuat kerusakan besar pada jaringan. Banyak juga alat2alat jaringan yang mudah diserang oleh bentuk2bentuk lain dari serangan denial of service, seperti disassociation flooding dan ARP table overflows. Berikut adalah beberapa kategori dari individu yang mungkin bisa membuat masalah di jaringan nirkabel:

User yang tidak sengaja: Karena makin banyak jaringan nirkabel yang diinstalli di tempat yang padat penduduk, sangat mungkin seorang pengguna laptop tidak sengaja masuk ke jaringan yang salah. Kebanyakan client nirkabel akan dengan mudah memilih jaringan nirkabel manapun ketika jaringan mereka tidak bisa dipakai. User lalu mungkin memakai jaringan seperti biasanya, sama sekali tidak sadar kalau mereka mengirim data sensitif melalui jaringan orang lain. Orang jahat akan mengambil kesempatan seperti ini dengan cara membuat akses point di lokasi strategis, untuk mencoba menarik user dan menangkap data mereka.

Hal pertama yang dilakukan untuk mencegah masalah ini adalah dengan member pengetahuan pada user anda, dan memberitahu pentingnya menyambung hanya pada jaringan yang diketahui dan dipercaya.Kebanyakan client nirkabel bisa di atur untuk hanya menyambung pada jaringan yang dipercaya, atau untuk meminta izin sebelum bergabung dengan network baru. Seperti yang akan kita lihat nanti di bab ini, user bias menyambung dengan aman ke jaringan publik yang terbuka dengan memakai enkripsi yang kuat.

Mendy Risamasu | Teknik Komputer Jaringan 25 Kebanyakan war driver biasanya tidak membahayakan jaringan, tetapi data yang mereka koleksi mungkin menarik untuk cracker jaringan. Sebagai contoh, jelas kalau akses point yang tidak dilindungi yang terdeteksi oleh war driver terdapat di dalam bangunan sensitif, seperti kantor pemerintah atau perusahaan. Orang jahat bisa menggunakan informasi ini mengakses jaringan disana secara ilegal. AP seperti itu harusnya memang tidak pernah dipasang, tetapi war driver membuat masalah ini menjadi lebih mendesak. Seperti yang nanti akan kita lihat di bab ini, war driver yang memakai program populer NetStumbler bisa di deteksi dengan memakai program seperti Kismet.

Rogue akses point. Ada dua kelas umum rogue akses points: yang di install secara salah oleh user yang sah, dan yang di install oleh orang jahat yang bermaksud untuk mengkoleksi data atau merusak jaringan. Di kasus yang paling sederhana, user yang sah mungkin ingin mempunyai cakupan nirkabel yang lebih baik di kantor mereka, atau mereka mungkin menemukan restriksi keamanan di jaringan nirkabel perusahaan terlalu sulit untuk diikuti. Dengan menginstall sebuah akses point konsumen yang murah tanpa izin, user itu membuka seluruh jaringan itu untuk serangan dari dalam. Biarpun bisa melakukan scan untuk mengetahui akses point tidak sah, membuat peraturan yang jelas yang melarang mereka sangat penting. Kelas kedua dari rogue akses point bisa sangat sulit untuk diurus. Dengan menginstall AP berkekuatan tinggi yang memakai ESSID yang sama dengan jaringan yang ada, orang yang jahat bisa menipu orang untuk memakai peralatan mereka, dan menyimpan atau bahkan memanipulasi semua data yang melewatinya. Jika user anda terlatih untuk memakai enkripsi kuat, masalah ini berkurang secara signifikan.

Eavesdropper. Seperti yang dibicarakan sebelumnya Eavesdropper (pencuri dengar) adalah masalah yang sangat susah dihadapi di jaringan nirkabel. Dengan memakai alat pengawas pasif (seperti Kismet), seorang eavesdropper bisa menyimpan semua data jaringan dari jarak yang jauh, tanpa harus membuat kehadiran mereka diketahui. Data yang di enkripsi dengan buruk dengan sederhana bisa di simpan lalu di crack kemudian, sedangkan data yang tak di enkripsi dengan mudah bisa langsung dibaca secara realtime.

Mendy Risamasu | Teknik Komputer Jaringan 26 semua graphics yang ditemukan di graphical collage. Saya sering memakai alat seperti ini sebagai demonstrasi kalau memberi kuliah tentang keamanan nirkabel. Biarpun anda bias memberi tahu seorang user bahwa email mereka rentan tanpa enkripsi, tidak ada yang memberikan pesan setegas memperlihatkan kepada mereka gambar yang sedang mereka lihat di web browser mereka. Lagi pula, biarpun ini tidak bisa dicegah sepenuhnya, penggunaan aplikasi memadai yang enkripsinya kuat akan menghalangi Eavesdropper.

Perkenalan ini dimaksudkan untuk memberi gambaran kepada anda masalah yang akan anda hadapi ketika mendesain jaringan nirkabel. Nanti di bab ini, kami akan meperlihatkan alat dan teknik yang akan menolong anda untuk mengurangi masalah masalah ini.

Authentikasi

Sebelum diberi akses untuk ke sumber daya jaringan, user sebaiknya

diauthentikasi terlebih dahulu. Di dunia ideal, setiap user nirkabel akan mempunyai identifier yang unik, tak bias diubah, dan tidak bisa ditirukan oleh user lain. Ini ternyata masalah yang sangat sulit untuk diselesaikan di dunia nyata.

Fitur yang terdekat dengan identifier unik adalah alamat MAC. Ini adalah angka 482bit yang diberikan pada setiap alat nirkabel dan Ethernet oleh pembuat alat. Dengan menjalankan mac filtering di akses point kami, kami bisa mengauthentikasi user berdasarkan dari alamat MAC mereka. Dengan fitur ini, akses point menyimpan internal table berisi alamat MAC yang sudah diakui. Kalau seorang user nirkabel berusaha untuk berrelasi ke akses point, alamat MAC klien harus ada di daftar yang diakui, atau relasi akan ditolak. Sebagai alternatif, AP mungkin menyimpan table berisi alamat MAC yang dikenal “buruk”, dan mengizinkan semua alat yang tidak ada di daftar untuk berelasi.

Sayangnya, ini bukan mekanisme keamanan yang ideal. Mempertahankan table MAC di setiap alat sangat tidak praktis, perlu mencatat semua alamat MAC client dan di upload ke AP. Lebih parah lagi, alamat MAC sering bisa diganti dengan software. Dengan memperhatikan alamat MAC di penggunaan pada jaringan nirkabel, seorang penyerang gigih bisa spoof / menipu (menirukan) alamat MAC yang diakui dan berhasil relasi kepada AP. Biarpun MAC filter akan mencegah user yang tak sengaja dan kebanyakan pengguna untuk mengakses jaringan, MAC filtering sendiri tidak bisa mencegah serangan dari penyerang yang gigih.

Mendy Risamasu | Teknik Komputer Jaringan 27 Fitur authentikasi populer lain dari nirkabel adalah yang dinamakan jaringan tertutup. Di jaringan umum, AP akan membroadcast ESSID mereka banyak kali perdetik, membolehkan klien nirkabel (dan juga alat seperti NetStumbler) untuk menemukan jaringan dan menunjukan keberadaannya ke user. Di jaringan tertutup, AP tidak memberitahu ESSID, dan user harus mengetahui nama lengkap jaringan terlebih dahulu sebelum AP akan membolehkan relasi. Ini mencegah pemakai biasa untuk menemukan jaringan dan memilihnya di client nirkabel mereka.

Ada sejumlah kekurangan dari fitur ini. Memaksa pemakai untuk mengetik ESSID penuh sebelum bersambungan dengan jaringan biasanya banyak kesalahan dan sering menyebabkan menelpon bantuan dan pengaduan. Karena jaringan tidak jelas hadir di tool site survey seperti NetStumbler, ini bisa mencegah jaringan2jaringan anda terlihat di peta Wardriver. Tetapi menyatakan juga bahwa pembuat jaringan lainnya tidak bisa dengan mudah menemukan jaringan, dan mereka tidak tahu bahwa anda sudah memakai suatu kanal.

Tetangga yang bersungguh2sungguh mungkin melakukan site survey, memastikan tidak ada jaringan didekatnya, dan memasang jaringan mereka sendiri di atas saluran sama dengan yang sedang anda gunakan. Ini akan menyebabkan masalah gangguan bagi baik anda maupun tetangga anda. Menggunakan jaringan tertutup pada akhirnya akan menambah sedikit keamanan jaringan secara keseluruhan. Dengan memakai alat mengamat pasif (seperti Kismet), seorang user trampil bisa mengetahui frame yang dikirim dari klien sah anda ke AP. Frame ini perlu berisi nama jaringan itu. Seorang pemakai jahat kemudian bisa memakai nama ini untuk berelasi ke akses point, seperti seorang pemakai normal. Enkripsi mungkin adalah alat terbaik kita yang ada untuk mengauthentikasi user nirkabel.

Melalui enkripsi kuat, kita secara unik bisa mengenali seorang user dengan cara yang sangat sulit untuk di spoof, dan mempergunakan identitas itu untuk menentukan akses jaringan lebih lanjut. Enkripsi juga mempunyai keuntungan menambahkan selapis privasi dengan mencegah Eavesdropper melihat dengan mudah trafik jaringan.

Metode enkripsi yang paling banyak dipakai adalah enkripsi WEP. WEP adalah singkatan dari Wired Equivalent Privacy, dan disokong oleh semua peralatan 802.11a/b/g. WEP mempergunakan kunci shared 40 bit untuk enkripsi data antara akses point dan klien.

Mendy Risamasu | Teknik Komputer Jaringan 29 # #

+

,%$ +

Kekurangan dan keterbatasan yang dialami membuat creator terdorong untuk menciptakan sesuatu yang lebih, oleh karena itu mereka menciptakan jaringan nirkabel. Penemuan ini sangat membantu dan berperan penting didalam kehidupan yang serba instan didunia modern ini. Maka dari itu kiranya jaringan nirkabel in digunakan sebaik2baik mungkin untuk kepentingan yang positif dan berarti.

,%'

Mendy Risamasu | Teknik Komputer Jaringan 30 )

- # - 8 2 $

, 8 6 6 , * 8 ! * 9:; *

- - Jaringan Wireless di Dunia Berkembang. 3

3 +%' - - c Desember 2007 Hacker