Perancangan Kriptografi

Block Cipher

64

Bit

Berbasis Pola Permainan Taplak

Artikel Ilmiah

Peneliti :

Dwi Ratnasari (672013090) Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informatika Universitas Kristen Satya Wacana

Perancangan Kriptografi

Block Cipher

64

Bit

Berbasis Pola Permainan Taplak

Dwi Ratnasari1,Magdalena A. Ineke Pakereng2 Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

E-mail: [email protected], [email protected]2

Abstract

Cryptography is a technique of securing data. In this study, designed Block Cipher cryptography use pattern of Game Taplak with block size as much as 64 bits to create new cryptography. This cryptography is designed using 4 process and 20 rounds, where the 2rd and 3th processes are transformed using the s-box table to get more random Ciphertext. Testing is also done using Avalanche Effect and Correlation value where character changes reach 49,53125%, so it can be used as an alternative in securing data.

Keyword : Block Cipher, Cryptography, Pattern of Game Taplak, Avalanche Effect, Correlation, S-Box.

Abstrak

Kriptografi adalah teknik mengamankan data. Dalam penelitian ini, dirancang Kriptografi Block Cipher menggunakan pola Permainan Taplak dengan ukuran blok sebanyak 64 bit untuk membuat kriptografi baru. Kriptografi ini dirancang menggunakan 4 proses 20 putaran, dimana proses ke-2 dan ke-3 ditransformasikan menggunakan tabel S-Box untuk mendapatkanCiphertext yang lebih acak. Pengujian juga dilakukan menggunakan Avalanche Effect dan nilai Korelasi dimana terjadi perubahan karakter mencapai 49,53125%, sehingga dapat digunakan sebagai alternatif dalam mengamankan data.

Kata Kunci : Block Cipher, Kriptografi, Pola Permainan Taplak,Avalanche Effect,Korelasi,S-Box.

1)Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas

Kristen Satya Wacana

1. Pendahuluan

Teknik kriptografi yang ada, telah banyak dipecahkan. Oleh karena itu dilakukan perancangan teknik kriptografi yang baru. Dalam penelitian ini menggunakan algoritma block cipher karena pada algoritmablock cipherterdapat kategori yang beroperasi pada plaintextdalam grupbit-bityang disebut blok atau kode rahasia blok, yang ukuran blok dasarnya adalah 64 bit atau 128 bit, yang cukup besar untuk menghindari analisis pemecahan kode dan cukup kecil agar dapat bekerja dengan cepat [1].

Asal mula Permainan Taplak adalah Permainan tradisional yang sangat populer di negeri ini khususnya di daerah-daerah termasuk di Jawa, biasanya dimainkan lebih dari satu orang secara bergiliran, dalam permainan ini setiap anak berbekalkan cuk/gacuk dilempar di setiap petak yang sudah tergambar di tanah dan cara mainnya adalah setiap pemain menggunakan kaki satu melangkah melewati petak-petak yang sudah membentuk pola tertentu, seperti pola orang, rok, baling-baling, pesawat, buaya, gunung. Ada pun dipilihnya permainan taplak ini sebagai perancangan kriptografi block cipher karena permainan ini memiliki keunikan tersendiri, permainan taplak ini mempunyai pola yang berbeda-beda di setiap permainannya. Dengan penggunaan pola permainan taplak ini maka akan semakin menambah keacak padaciphertext.

Pada penelitian ini, pemasukan bit pada blok-blok berjumlah 64 bit

dilakukan hingga 20 putaran dimana setiap putaran memiliki 4 proses plaintext

dan juga proses kunci (key). Hasil dariplaintextakan di-XOR dengan kunci untuk menghasilkan ciphertext kemudian dikombinasikan dengan s-box untuk menghasilkan ciphertext yang lebih acak. Berdasarkan latar belakang masalah maka dilakukan penelitian yang berjudul Perancangan Kriptografi Block Cipher

64bitBerbasis Pola Permainan Taplak.

2. Tinjauan Pustaka

Penelitian tentang kriptografi block cipher telah banyak dilakukan. Adapun acuan-acuan penelitian seperti berikut ini. Penelitian pertama berjudul Penggunaan Motif Kain Tenun Timor Dan Linear Congruential Generator (LCG)

Dalam Merancang Dan mengimplementasikan Algoritma Kriptografi Cipher Block yang membahas tentang algoritma Kain Tenun Timor (KTT) dan linear congruential generator (LCG) sebagai pembangkit kunci. Perancangan algoritma kriptografi berbasis motif kain tenun timor adalah suatu rancangan algoritma kriptografi block cipher yang beroperasi dalam bentuk bit, dan termasuk dalam teknik kriptografi kunci simetris. Hasil dari pengujian korelasi pada setiap putaran, memiliki hubungan korelasi yang berbeda. Nilai korelasi plaintext terhadap

Penelitian kedua yang berjudul Perancangan Kriptografi Block Cipher

Berbasis Pola Ikan Berenang, yang membahas tentang perancangan kriptografi baru menggunakan prinsip s-box, iterated cipher dan jaringan feistel yang dilakukan sebanyak 15 putaran dan diuji menggunakan avalanche effectdan nilai korelasi. Pada pengujian AE ditunjukkan dengan tabel memberikan hasil yang bagus dan rata-rata yang didapatkan adalah 27.53 bit yang berubah dari 15 putaran. Hasil pengujian avalanche effect menunjukkan nilai terkecil adalah 9.375 dan nilai terbesar adalah 53.125. Hasil yang diperoleh menunjukkan nilai AE yang baik dalam perancangan ini. Nilai korelasi yang dihasilkan dari 15 putaran adalah 0.217077, yang mengindikasikan bahwa hubungan antara plaintextdan ciphertext

rendah [3].

Kemudian penelitian ketiga berjudul Perancangan Kriptografi Block Cipher 256 bitberbasis pada pola tuangan air. Dalam penelitian ini, perancangan kriptografi menggunakan pola tuangan air untuk pengambilan dan pemasukan bit

yang dikombinasikan dengan tabel substitusi. Hasil korelasi putaran 20 berkisar pada nilai 0.028655415, dari pengujian korelasi setiap putaran memiliki nilai korelasi lemah sehingga kriptografi block cipher256bitberbasis pola tuangan air dapat menghasilkanoutputenkripsi yang acak [4].

Berdasarkan penelitian-penelitian yang terkait dengan algoritma block cipher tersebut, digunakan sebagai acuan dalam merancang penelitian tentang perancangan kriptografi block cipher menggunakan pola permainan Taplak yang dikombinasikan dengan s-box. Dalam penelitian ini menggunakan 64 bit yang dilakukan dengan proses enkripsi dan dekripsi sebanyak 20 putaran, kemudian diuji menggunakan nilai korelasi dari setiap putaran untuk mendapatkan hasil terbaik.

Block Ciphermerupakan rangkaian bityang dibagi menjadi blok-blok yang panjangnya sudah ditentukan sebelumnya [5]. Skema proses enkripsi-dekripsi

block ciphersecara umum dapat ditunjukkan pada Gambar 1.

Gambar 1Skema Proses Enkripsi-DekripsiBlock Cipher[5]

p p pn

P 1, 2, , (1)

Blokciphertext(C) maka blok C adalah

c c cn

C 1, 2, , (2)

Kunci (K) maka kunci adalah

k k kn

K 1, 2, , (3)

Sehingga proses Enkripsi adalah

P CEk (4)

Proses dekripsi adalah

C PDk (C) = P (5)

Sebuah sistem kriptografi terdiri dari 5-tuple (Five Tuple) (P,C,K,E,D) yang memenuhi kondisi [5] :

1. Padalah himpunan berhingga dariplaintext. 2. Cadalah himpunan berhingga dariciphertext.

3. Kmerupakan ruang kunci (Keyspace), himpunan berhingga dari kunci. 4. Untuk setiap k K, terdapat aturan enkripsi ekE dan berkorespodensi

dengan aturan dekripsi dkD. Setiap ek :P → C dan dk : C → P adalah fungsi sedemikian hingga dk(ek(x)) =xuntuk setiapplaintext x∊P.

Dalam pengujian menggunakan korelasi yang merupakan teknik statistik untuk mengukur kekuatan hubungan antar dua variabel dan untuk mengetahui bentuk hubungan antara dua variabel tersebut dengan hasil yang bersifat kuantitatif. Kekuatan hubungan antar dua variabel itu disebut dengan koefisien korelasi. Nilai koefisien akan selalu berada di antara -1 sampai +1. Untuk menentukan kuat atau lemahnya hubungan antara variabel yang diuji, dapat digunakan Tabel 1 [4].

Tabel 1Klasifikasi Koefisien Korelasi [4]

Interval Koefisien Tingkat Hubungan 0,00 – 0,199 Sangat Rendah

0,20 – 0,399 Rendah

0,40 – 0,599 Sedang

0,60 – 0,799 Kuat

3. Metode Penelitian

Perancangan kriptografi ini dilakukan dengan beberapa tahap penyusunan yaitu : identifikasi masalah, pengumpulan data, perancangan kriptografi, uji kriptografi, penulisan artikel ilmiah.

Gambar 2Tahapan Penelitian

Tahapan penelitian berdasarkan Gambar 2, dijelaskan sebagai berikut : Tahap pertama Identifikasi Masalah, yaitu tahapan yang dilakukan untuk melihat permasalahan dalam pengamanan data yang berkaitan dengan kriptografi. Selanjutnya tahap kedua yaitu Pengumpulan Data, melakukan pengumpulan data sebagai bahan untuk pembuatan algoritma seperti pencarian pola untuk plaintext

dan kunci. Tahap ketiga Perancangan Kriptografi, melakukan perancangan algoritma kriptografi dengan pola pemainan Taplak, diterapkan ke dalam block cipher 64 bit. Tahap keempat yaitu Uji Kriptografi, melakukan penghitungan mulai dari memasukkan plaintext, mengubah text ke dalam bit lalu melakukan proses enkripsi-dekripsi. Tahapan terakhir tahap kelima yaitu Penulisan Artikel Ilmiah, melakukan penulisan dari hasil penelitian yang diperoleh.

Dalam perancangan kriptografi block cipher menggunakan pola permainan Taplak ini dilakukan dua proses yaitu proses enkripsi dan proses dekripsi. Enkripsi dan dekripsi itu sendiri dilakukan dalam 20 putaran, dan di dalam setiap putaran terdapat 4 proses.

Identifikasi Masalah

Pengumpulan Data

Perancangan Kriptografi

Uji Kriptografi

Gambar 3Proses Alur Enkripsi

Gambar 3 menunjukkan alur proses enkripsi, langkah-langkah enkripsi itu sendiri dijelaskan sebagai berikut :

a) Menyiapkanplaintextdan kunci.

b) Mengubahplaintextdan kunci menjadi biner sesuai dalam tabel ASCII. c) Dalam perancangan enkripsi, plaintext dan kunci akan melewati empat

proses dalam setiap putaran.

d) Putaran pertama Plaintext 1 (P1) diproses dengan pola dan di-XOR dengan Kunci 1 (K1) menghasilkanCiphertext1 (C1).

e) C1 ditansformasikan dengan pola menjadi P2 dan di-XOR dengan K2 menghasilkan C2, setelah itu C2 diS-BOX.

f) Hasil S-BOXC2 ditransformasikan dengan pola menjadi P3 dan di-XOR dengan K3 menghasilkan C3.

h) Masuk pada putaran dua, hasil S-BOX C4 ditransformasikan menjadi P1 kemudian dilakukan proses yang sama dengan putaran pertama dan dilakukan sampai putaran ke-20 hingga menghasilkanCiphertext(C).

Gambar 4Proses Alur Dekripsi

Gambar 4 menunjukkan alur proses dekripsi, langkah-langkah proses dekripsi tersebut dijelaskan sebagai berikut :

a) Menyiapkanciphertextdan kunci.

b) Mengubahciphertextdan kunci menjadi biner sesuai dalam tabel ASCII. c) Dalam perancangan dekripsi, plaintext dan kunci akan melewati empat

proses dalam setiap putaran.

d) Putaran pertamaCiphertext(C) diS-BOX kemudian dimasukkan ke dalam C4 diproses dengan pola, setelah itu C4 di-XOR dengan Kunci 4 (K4) menghasilkanPlaintext4 (P4).

f) P3 di S-BOX kemudian dimasukkan ke dalam C2 diproses dengan pola, setelah itu C2 di-XOR dengan K2 menghasilkan P2.

g) P2 ditransformasikan dengan pola menjadi C1 dan di-XOR dengan K1 menghasilkan P1.

h) Masuk pada putaran dua, P1 di S-BOX dan ditransformasikan menjadi C1 kemudian dilakukan proses yang sama dengan putaran pertama dan dilakukan sampai putaran ke-20 hingga menghasilkanPlaintext(P).

4. Hasil dan Pembahasan

Bagian ini akan membahas secara rinci mengenai perancangan algoritma kriptografi Block Cipher 64 bit berbasis pola permainan taplak. Pada bagian ini juga akan membahas tentang proses enkripsi dan dekripsi. Permainan taplak itu sendiri ditunjukkan pada Gambar 5.

Gambar 5 Permainan Taplak

.Gambar 6Pola Permainan Taplak

Pada Gambar 6 terdapat 4 (empat) pola yang berbeda dimana pada pola-pola tersebut dapat dijelaskan bahwa di dalam pola-pola permainan taplak, pemain melakukan gerakan melewati petak-petak yang sudah membentuk pola, di dalam permainan taplak ini memiliki bermacam-macam pola, seperti pola A yang membentuk baling-baling, dengan urutan angka 1 dari tengah ke atas hingga 8 memutar membentuk baling-baling sisanya angka 9 dari atas kiri pada baris pertama, seterusnya hingga baris terakhir bit ke 64 kanan bawah. Pola B membentuk pola rok, dari angka 1 tengah kemudian ke atas sesuai pola hingga angka 8, seterusnya menuju ke atas angka 9 baris pertama dari arah kanan ke kiri hingga bit ke 64 baris terakhir. Pola C seperti digambarkan pada Gambar 6 membentuk pola pesawat, dimana pengambilan dari angka 1 ke atas dengan angka 5 sebagai sayap kanan menuju ke kepala turun ke sayap kiri dengan angka 7 dan terakhir angka delapan, setelah itu angka 9 diambil dari atas kiri turun hingga bagian kanan bawah bit ke 64. Pola D membentuk pola buaya dari angka 1 ekor hingga angka 8 sebagai kepala kemudian diteruskan angka 9 dari kanan bawah menuju ke atas hingga bit ke 64 kiri atas.

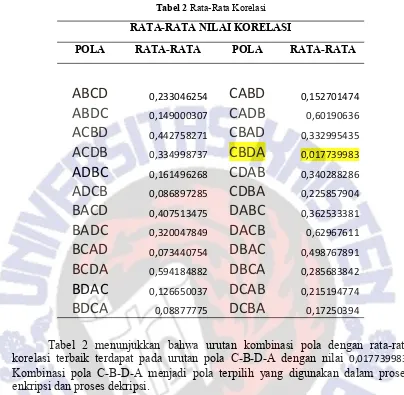

Berdasarkan pola-pola yang sudah dirancang, dilakukan pengujian korelasi atau nilai keterikatan antara plaintext dan ciphertext dengan men kombinasikan urutan pola untuk mendapatkan rata-rata korelasi terbaik. Pengujian dilakukan dengan menggunakan plaintext “gbipUKSW” dan menggunakan kunci “mAiP2472”. Berdasarkan hasil pengujian korelasi dengan menggunakan contoh

Tabel 2Rata-Rata Korelasi

RATA-RATA NILAI KORELASI

POLA RATA-RATA POLA RATA-RATA

ABCD

0,233046254CABD

0,152701474ABDC

0,149000307CADB

0,60190636ACBD

0,442758271CBAD

0,332995435ACDB

0,334998737CBDA

0,017739983ADBC

0,161496268CDAB

0,340288286ADCB

0,086897285CDBA

0,225857904BACD

0,407513475DABC

0,362533381BADC

0,320047849DACB

0,62967611BCAD

0,073440754DBAC

0,498767891BCDA

0,594184882DBCA

0,285683842BDAC

0,126650037DCAB

0,215194774BDCA

0,08877775DCBA

0,17250394Tabel 2 menunjukkan bahwa urutan kombinasi pola dengan rata-rata korelasi terbaik terdapat pada urutan pola C-B-D-A dengan nilai 0,017739983. Kombinasi pola C-B-D-A menjadi pola terpilih yang digunakan dalam proses enkripsi dan proses dekripsi.

Perancangan kriptografi ini dilakukan hingga 20 kali putaran dan di setiap putaran memiliki 4 proses untuk mendapatkan hasil akhir yaituciphertext. Proses pertamaplaintext dan kunci diubah ke dalam bentuk ASCII kemudian diubah lagi ke dalam biner. Setelah itu bit-bit plaintext diproses dengan pola pemasukan ke dalam kolom matrik 8x8 dan pola pengambilan dengan menggunakan pola permainan taplak yang berbeda-beda pada setiap proses. Kemudian hasil dari XOR kedua dan keempat ditansformasikan menggunakan S-BOX yang kemudian diulang terus-menerus hingga putaran ke-20 untuk menghasilkanciphertext.

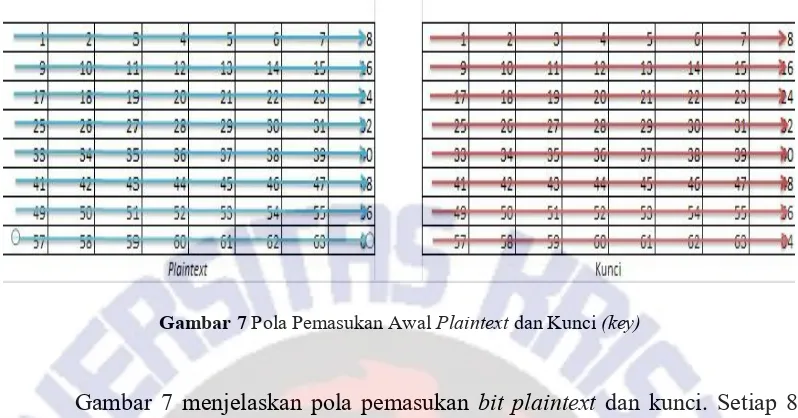

Gambar 7Pola Pemasukan AwalPlaintextdan Kunci(key)

Gambar 7 menjelaskan pola pemasukan bit plaintext dan kunci. Setiap 8

bit dari setiap karakter plaintext dan kunci dimasukkan pada setiap blok yang dimulai dari bagian kiri terlebih dahulu kemudian ke kanan mengikuti garis anak panah dan juga sesuai dengan urutan angka seperti pada Gambar 7.

Gambar 8Pola Pengambilan dan PemasukanBitA

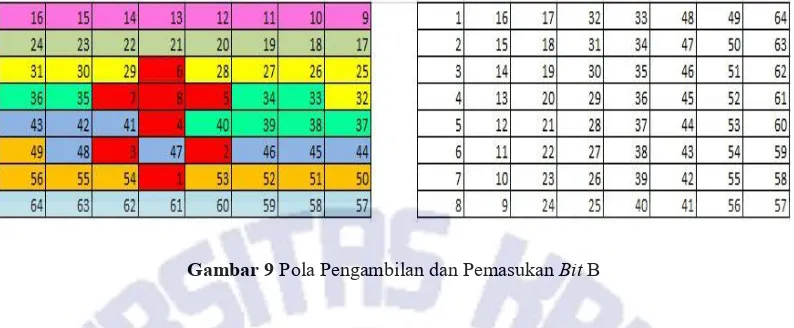

Gambar 9Pola Pengambilan dan PemasukanBitB

Gambar 9 merupakan pola pengambilan dan pemasukan bit plaintext dan kunci proses 2, dimana pengambilan dari angka 1 tengah kemudian ke atas sesuai pola hingga angka 8, sisanya menuju ke atas angka 9 baris pertama dari arah kanan ke kiri hingga bit ke 64 baris terakhir. C1 pada proses 1 digunakan sebagai P2 dan K1 digunakan sebagai K2. Kemudian P2 diproses menggunakan S-BOX lalu berikut dimasukkan ke dalam blok matriks dengan menggunakan pola pemasukan proses 2, setelah itu hasil akhir dari P2 di-XOR dengan K2 untuk menghasilkan C2. Untuk proses Kunci sendiri tidak dilakukan S-BOX jadi setelah pola pengambilan bit dimasukkan ke dalam blok matriks dengan menggunakan pola pemasukan proses 2 untuk menghasilkan K2 lalu K2 akan dilakukan XOR denganplaintextagar menghasilkan C2.

Gambar 10 Pola Pengambilan dan PemasukanBitC

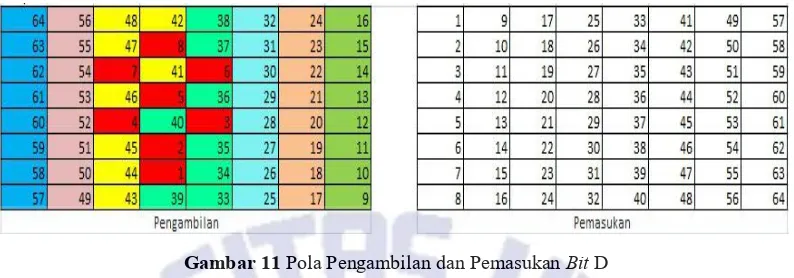

Gambar 11Pola Pengambilan dan PemasukanBitD

Gambar 11 merupakan pola pengambilan dan pemasukanbit plaintext dan kunci proses 4, pola D yang berbentuk buaya dari angka 1 ekor hingga angka 8 sebagai kepala kemudian diteruskan angka 9 dari kanan bawah hingga bit ke 64 kiri atas. Dimana C3 pada proses 3 digunakan sebagai P4 dan K3 digunakan sebagai K4. Kemudian hasil pengambilan dimasukkan ke dalam blok matriks dengan menggunakan pola pemasukan proses 4 dan akan menghasilkan P4 lalu nanti P4 dan K4 akan di-XOR untuk menghasilkan C4.

Proses pengambilan P4 dan K4 dilakukan sesuai seperti nomer yang tertera pada Gambar 11. Proses enkripsi putaran 1 telah selesai, dan dilakukan proses yang sama secara terus-menerus hingga putaran ke-20 untuk mendapatkan

ciphertext.

Tabel 3Tabel SubstitusiS-BoxAES

Tabel 3 merupakan tabel kotak-s yang digunakan dalam proses

substitusion box (S-Box) enkripsi. Cara pensubstitusian adalah sebagai berikut: untuk setiap byte pada array state, misalkan S[r, c] = xy, yang dalam hal ini xy

adalah digit heksadesimal dari nilai S[r, c], maka nilai substitusinya, dinyatakan

denganS’[r, c],adalah elemen di dalamS-boxyang merupakan perpotongan baris

xdengan kolomy.MisalnyaS[0, 0] = 19, makaS’[0, 0] = d4.

Gambar 12Skema Proses Enkripsi

Gambar 12 menggambarkan alur proses enkripsi, dalam melakukan perancangan kriptografiblock cipherberbasis pola permainan taplak ini dilakukan sebanyak 20 putaran, dan di setiap putaran memiliki 4 proses untuk mendapatkan hasil akhir yaitu ciphertext. Proses pertama plaintext dan kunci diubah ke dalam bentuk ASCII kemudah diubah lagi ke dalam biner. Kemudian bit-bit plaintext

proses keempat dan diulang terus-menerus hingga putaran ke-20 untuk menghasilkanciphertext.

Untuk pengujian algoritma dilakukan dengan mengambil plaintext adalah gbipUKSW dan kunci adalah mAiP2472. Setelah melakukan proses enkripsi yang telah dijelaskan sebelumnya maka perancangan mendapatkan ciphertext yang telah dikonversi ke dalam nilai hexadecimal. Hasil enkripsi dari 20 putaran mendapatkanfinal ciphertextyang ditunjukkan pada Tabel 4.

Tabel 4Hasil EnkripsiCiphertextSetiap Putaran

HASILCIPHERTEXT

Putaran Hexadecimal Putaran Hexadecimal

1 AA14691398F326F 11 FD4B7116BD12159

2 C89AB3D3864146DB 12 3CA5F4461FE3725

3 913BAFC2F55ACFDC 13 8F4237F7DBF935F

4 E73868C93F1E4928 14 2464E35D5FC5DA4

5 5550B6C0E8E6648 15 695049CBEFB1365

6 32A2DAF2428B1843 16 01FC171C3CD6B91

7 7BA14596C77E2E47 17 ECBC5AD36F124E16

8 7F98A7F993E81B8 18 25051E3D4F2521E

9 3B386BA92196019 19 F55912E152C34088

10 F560B4BA9E15FA13 20 E1D54670BF774D9F

Proses dekripsi merupakan kebalikan dari proses enkripsi. Dekripsi dilakukan dari P4 dan K4 yang diambil dari hasil proses P4 dan K4 enkripsi putaran ke-20. P4 di-XOR dengan K4 sampai menghasilkan P1, berkelanjutan sampai dekripsi putaran ke-20.

Alur proses pengambilan dekripsi, secara keseluruhan ada empat proses dalam satu putaranplaintextdankunci, yang menghasilkan empatciphertext.Pola pengambilan bit proses enkripsi pada proses dekripsi digunakan sebagai pola pemasukan. Sebaliknya pola pemasukan pada proses enkripsi akan digunakan sebagai pola pengambilan dekripsi sehingga pola permainan taplak dalam proses enkripsi digunakan sebagai pola pemasukanbitpada proses dekripsi.

P4 . Hasil dari plaintext dari P4 digunakan untuk C3 dan kunci (key) K4 digunakan untuk K3. Proses seterusnya sampai P1 dan K1 sama hingga menghasilkanplaintextdan berkelanjutan sampai putaran ke-20.

Tabel 5Algoritma Proses Enkripsi dan Dekripsi.

Tabel 4 merupakan algoritma proses enkripsi dan dekripsi. Proses enkripsi menghasilkan C4 sedangkan proses dekripsi menghasilkan P1.

Algoritma Proses Enkripsi Algoritma Proses Dekripsi

1. Masukkanplaintext 2. Plaintextdiubah ke ASCII 3. ASCII diubah ke BINER

4. Bit BINER dimasukkan ke kolom P1 menggunakan pola masukPlaintext 5. Bit P1 ditransposisikan dengan pola

Permainan Taplak A

6. P1 di-XOR dengan K1 menghasilkan C1 7. C1 = P2

8. Bit P2 ditransposisikan menggunakan pola Permainan Taplak B

9. P2 di-XOR dengan K2 menghasilkan C2 10. C2 diubah ke BINER

11. BINER diubah ke HEXA

12. HEXA dimasukkan ke dalam tabel S-BOX 13. Hasil HEXA invers diubah ke BINER

14. Hasil biner dimasukkan ke blok matriks P3 15. P3 di-XOR dengan K3 menghasilkan C3 16. C3 diubah ke BINER

17. BINER diubah ke HEXA

18. HEXA dimasukkan ke dalam tabel S-BOX 19. Hasil HEXA invers diubah ke BINER

20. BINER dimasukkan ke dalam kolom P4 menggunakan pola masukplaintext 21. Bit P4 ditransposisikan menggunakan pola

Permainan Taplak D

22. P4 di-XOR dengan K4 menghasilkan C4

23. C4 diubah ke BINER 24. BINER diubah ke ASCII

25. ASCII diubah ke HEXA, sebagai ciphertext

1. Masukkan C4 2. C4 diubah ke ASCII 3. ASCII diubah ke BINER

4. Bit BINER dimasukkan ke kolom P4 menggunakan pola masukPlaintext

5. C4 di-XOR dengan K4

6. Hasil XOR ditransposisikan terbalik dengan pola Permainan Taplak D menghasilkan P4

7. Bit P4 diubah ke BINER

8. BINER dimasukkan ke dalam kolom C4 menggunakan pola masukplaintext 9. C4 diXOR dengan K4

10. Hasil XOR ditransposisikan terbalik dengan pola Permainan Taplak D menghasilkan P3

11. Bit P3 diubah ke BINER 12. BINER diubah ke HEXA

13. HEXA dimasukkan ke dalam tabel S-BOX 14. Hasil HEXA invers diubah ke BINER

15. P3 dimasukkan ke dalam kolom C2 menggunakan pola masukplaintext 16. C2 di-XOR dengan K2

17. Hasil XOR ditransposisikan terbalik dengan pola permainan Taplak B menghasilkan P2

18. Bit P2 diubah ke BINER 19. BINER diubah ke HEXA

20. HEXA dimasukkan ke dalam tabel S-BOX 21. Hasil HEXA invers diubah ke BINER 22. P2 = C1

23. C1 di-XOR dengan K1

24. Hasil XOR ditransposisikan terbalik dengan pola Permainan Taplak A menghasilkan P1

25. P1 diubah ke BINER 26. BINER diubah ke ASCII

Algoritma proses Kunci (Key) dijelaskan sebagai berikut : 1. Masukkan Kunci

2. Kunci diubah ke ASCII 3. ASCII diubah ke BINER

4. Bit BINER dimasukkan ke kolom K1 menggunakan pola masuk Kunci 5. Bit Kunci ditransposisikan dengan pola Kunci C

6. Transposisi K1 = K2

7. K2 ditransposisikan menggunakan pola Kunci B 8. Transposisi K2 = K3

9. K3 ditransposisikan menggunakan pola Kunci D 10. Transposisi K3 = K4

11. K4 ditransposisikan menggunakan pola Kunci A

Pseudocodeproses enkripsi dan dekripsi dijelaskan sebagai berikut : Proses Enkripsi

{Program ini digunakan untuk melakukan proses enkripsi data}

Kamus

Dari BINER = kolom matriks P1, masukan BINER

P1 Transposisi mengunakan Pola Permainan Taplak C Output P1

Input K Read K

K to ASCII ASCII to BINER

Dari BINER = kolom matriks K1, masukan BINER K1 Transposisi mengunakan Kunci C Output K1

Print C1 C1 = P2 C2 <- P2⨁K2

Dari C1 = kolom matriks P2, masukan C1

P2 Transposisi menggunakan Permainan taplak B Output P2

Dari K1 = kolom matriks K2, masukan K1

K2 Transposisi menggunakan pola Kunci B Ouput K2

Print C2

Biner S-Box <- Invers Hexa C2 C2 to BINER BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA HEXA Substitusi menggunakan S-Box Print BINER S-Box

C3 <- P3⨁K3

Dari BINER S-Box = kolom matriks P3, Masukan BINER S-Box P3 Transposisi menggunakan pola Permainan Taplak D Output P3

Dari K2 = kolom matriks K3, masukan K2

Output K3 Print C3

Return Biner S-Box BINER S-box = P2 C2 <- P2⨁K2

Dari BINER S-BOX = kolom matriks P4, masukan BINER S-Box P4 Transposisi menggunakan Pola Permainan Taplak A Output P4

Dari K3 = kolom matriks K4, masukan K3

K4 Transposisi menggunakan pola Kunci A Ouput K4

Print C4 Repeat

End

Proses Dekripsi

{Program ini digunakan untuk melakukan proses dekripsi data}

Kamus

P,C,K,P1,P2,P3,P4,K1,K2,K3,K4, = integer C1,C2,C3,C4 = integer

Start

K2 <- Traposisi K1 Input K Read K

K to ASCII ASCII to BINER

Dari BINER = kolom matriks K1, masukan BINER K1 Transposisi menggunakan pola Kunci A Output K2

K3 <- Traposisi K2

K2 Transposisi mengunakan pola Kunci D Output K3

K4 <- Traposisi K3

K3 Transposisi mengunakan pola Kunci B Output K4

K4 Transposisi menggunakan pola Kunci C

P4 <- Transposisi dari hasil C4⨁K4 Input C

Read C

C4 to ASCII ASCII to BINER

Dari BINER = kolom matriks C4, masukan BINER C4⨁K4

Transposisi terbalik menggunakan Pola Permainan Taplak A Print P4

P3 <- Transposisi dari hasil C3⨁K3 Biner S-Box <- Invers Hexa P4 P4 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA HEXA Substitusi menggunakan S-Box

Dari BINER S-Box = kolom matriks C3, Masukan BINER S-Box C3⨁K3

Transposisi terbalik menggunakan Pola Permainan Taplak D Print P3

P2 <- Transposisi dari hasil C3⨁K3 Biner S-Box <- Invers Hexa P3 P4 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA HEXA Substitusi menggunakan S-Box

Print P2 P2=C1

P1<- Transposisi dari hasil C1⨁K1 P2⨁K2

Transposisi terbalik menggunakan Pola Permainan Taplak C Print P1

Pengujian korelasi digunakan untuk mengukur seberapa acak perbandingan antara hasil enkripsi (ciphertext) dan plaintext. Nilai korelasi sendiri berkisar 1 sampai -1, dimana jika nilai kolerasi mendekati 1 maka

plaintext dan ciphertext memiliki hubungan yang sangat kuat, tetapi jika mendekati 0 makaplaintextdanciphertextmemiliki hubungan yang tidak kuat.

Tabel 6Nilai Korelasi Setiap Putaran HASIL KOLERASI

Putaran Kolerasi Putaran Kolerasi

1 0,143243608 11 0,289243662

2 0,746814094 12 0,034770498

3 0,420078709 13 0,03061133

4 0,773370173 14 0,207963097

5 0,07044406 15 0,395471779

6 0,597148343 16 0,444906336

7 0,104826629 17 0,769519318

8 0,245090743 18 0,211095234

9 0,447137331 19 0,1674499

10 0,46472361 20 0,056629764

Pada Tabel 6 dari 20 putaran yang diuji setiap putaran memiliki nilai korelasi lemah sehingga dapat disimpulkan bahwa algoritma berbasis Block Cipher 64 bit dengan pola Permainan Taplak dapat menghasilkan nilai korelasi enkripsi acak yang dapat dibuat dalam bentuk grafik pada Gambar 14. Korelasi di tiap proses berbeda-beda tetapi memiliki hasil terakhir di0,056629764.

Tabel 7Hasil Uji AE pada Permainan Taplak

Tabel 7 merupakan hasil uji AE (Avalanche effect) pada algoritma kriptografi dengan pola permainan taplak yang dilakukan sebanyak 20 kali. Di dalam tabel terjadi kenaikan dan penurunan di tiap putarannya yang diulang sebanyak 20 kali, pada putaran 20 terjadi hasil rata-rata maksimal dari nilai AE

(Avalanche effect). Berdasarkan hasil putaran pertama hingga putaran ke dua puluh dihasilkan rata-rata pengujian Avalanche Effect yaitu sebesar 49,53125%. Nilai AE (Avalanche effect) sangat dibutuhkan bagi sebuah block cipher karena akan menguji seberapa banyak perubahan sebuah bit dan seberapa besar pengaruhnya padabit ciphertext.

Gambar 13Grafik PerbandinganPlaintextdanCiphertext

Gambar 13 menunjukkan bahwa pada setiap putaran terdapat perbedaan yang signifikan antara bilangan desimalplaintextdan bilangan desimalciphertext.

Pengujian AE (Avalanche Effect) dilakukan untuk mengetahui seberapa besar perubahan bit ketika karakter plaintext dirubah. Perubahan bit pada putaran pertama yaitu sebesar 30 bit dan putaran terakhir memiliki perubahan 33 bit. Pengujian dilakukan dengan 3 (Tiga) contoh plaintext dan kunci (key) yang berbeda dan kemudian akan diubah 1 (Satu) karakter pada plaintext sehingga menghasilkan perbedaanAvalanche Effectpada setiap putarannya.

Gambar 14Grafik PengujianAvalanche Effect

dengan arti pada putaran ini terjadi perubahan bit yang baik, tetapi juga terjadi perubahan bit yang kecil pada putaran ke-5 yaitu sebesar 37,5% ini berarti perubahanbityang terjadi kurang baik. Berdasarkan hasil putaran pertama sampai dengan putaran ke dua puluh dapat disimpulkan bahwa rata-rata hasil pengujian

Avalanche Effectini yaitu sebesar 49,53125%.

Pada perancangan kriptografiblock cipherberbasis pola permainan taplak ini, pola taplak dimanfaatkan untuk pemasukan biner pada plaintext. Bedanya pola permainan taplak dengan yang sudah dihasilkan sebelumnya pola ini memiliki keunikan tersendiri, algoritma kriptografi yang masih baru dan dapat mengamankan pesan lebih baik, setiap putaran juga memiliki perubahan rata-rata yang berbeda dari pola binatang laut, pada pola sebelumnya pola binatang laut memiliki perubahan karakter 47,984375%, sedangkan pada pola taplak ini memiliki perubahan karakter 49,53125%. Jadi pola taplak ini memiliki perubahan karakter yang lebih tinggi dari pada pola yang sebelumnya seperti binatang laut. Kriptografi ini dirancang menggunakan ukuran 8x8 (64 bit) sehingga tidak dapat digunakan dalam ukuran 28 bit.

5. Simpulan

Berdasarkan penelitian yang telah dilakukan, dapat disimpulkan bahwa perancangan kriptografi block cipher berbasis pada pola permainan taplak dikatakan sebagai sistem kriptografi. Dalam proses enkripsi, perancangan kriptografi block cipher berbasis pada pola permainan taplak ini menghasilkan

output enkripsi yang acak, dan juga dengan adanya tabel subtitusi S-BOX yang dipasang pada proses kedua dan ketiga pada setiap putaran juga membuktikan bahwa hasilciphertexttersebut menjadi semakin acak. Sehingga dapat digunakan sebagai alternatif dalam pengamanan data. Dalam perancangan kriptografi block cipher 64 bit berbasis pada pola permainan taplak, pengujian avalanche effect

yang dilakukan menunjukkan proses enkripsi di setiap putaran memiliki perubahan rata-rata sebesar49,53125%.

6. Daftar Pustaka

[1] Kurniawan, Yusuf, 2004, Kriptografi Keamanan Internet dan Jaringan Komunikasi,Bandung: Informatika Bandung

[3] Guntoro, Pakereng, M. A. I., 2016 “Perancangan Kriptografi Block Cipher Berbasis Pola Ikan Berenang”. Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

[4] Tuhumuri, Fr llian, Pakereng, M. A. I., Wowor, A. D., 2016, Perancangan Kriptografi Block Cipher 256 Bit Berbasis pada Pola Tuangan Air. Salatiga : Jurusan Teknik Informatika Universitas Kristen Satya Wacana. [5] Husna, M. A., 2013, “Implementasi Algoritma MMB (Modular

![Gambar 1 Skema Proses Enkripsi-Dekripsi Block Cipher [5]](https://thumb-ap.123doks.com/thumbv2/123dok/3731964.1814934/9.595.96.512.313.682/gambar-skema-proses-enkripsi-dekripsi-block-cipher.webp)

![Tabel 1 Klasifikasi Koefisien Korelasi [4]](https://thumb-ap.123doks.com/thumbv2/123dok/3731964.1814934/10.595.97.513.88.697/tabel-klasifikasi-koefisien-korelasi.webp)