BAB II

TINJAUAN PUSTAKA

2.1.Kriptografi

2.1.1 Definisi Kriptografi

Kriptografi berasal dari bahasa Yunani, crypto dan graphia. Crypto berarti secret (rahasia) dan graphia berarti writing (tulisan). Menurut terminologinya, cryptography adalah ilmu dan seni untuk menjaga keamana pesan ketika pesan dikirim dari suatu tempat ketempat yang lain (Ariyus, 2009). Tujuan awal dari kriptografi adalah menyembunyikan isi pesan sehingga tidak dapat terbaca oleh pihak-pihak yang tak diinginkan, tetapi masih dapat dimengerti oleh pihak yang dituju. Seiring perkembangan jaman, kriptografi banyak diterapkan di berbagai bidang, mulai dari tukar menukar informasi di perang dunia kedua, hingga dunia komputerisasi yang kita alami saat ini. Kriptografi kunci publik bergantung pada penggunaan kunci publik dan kunci privat. Kunci publik biasanya bebas didistribusikan tanpa mengorbankan kunci privat, yang biasanya dirahasiakan oleh pemiliknya. Kunci publik digunakan untuk mengenkripsi pesan plaintext. Kunci privat digunakan untuk mendapatkan kunci zig zag dan mendekripsi ciphertext untuk mendapatkan pesan plaintext (Soran, 2016).

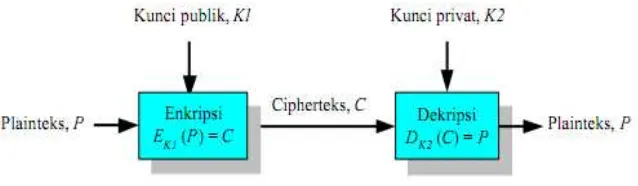

Pesan asli biasanya disebut juga sebagai plaintext. Sedangkan pesan yang sudah diamankan disebut ciphertext. Proses untuk mengubah plaintext menjadi ciphertext disebut enkripsi. Sedangkan proses untuk mengubah ciphertext kembali menjadi plaintext disebut dekripsi.

Gambar 2.1 Skema proses enkripsi dan dekripsi

Pada gambar 8.1 skema proses enkripsi dan deskripsi, Pada skema diatas pengirim melakukan enkripsi pada plaintext dan menjadi sebuah ciphertext setelah itu ciphertext dikirim ke penerima untuk didekripsi agar pesan yang disampaikan oleh pengirim dapat dibaca oleh penerima.

2.1.2. Kriptografi Klasik

Teknik kriptografi klasik digunakan beberapa abad yang lalu, sebelum adanya komputer. Kriptografi klasik yaitu suatu algoritma yang menggunakan satu kunci untuk mengamankan data. Terdapat dua teknik dasar yang digunakan dalam kriptografi klasik, yaitu teknik subsitusi dan teknik transposisi (permutasi). Teknik subsitusi dilakukan

dengan penggantian setiap karakrer pesan asli dengan karakter lain. Sedangkan teknik transposisi (permutasi) dilakukan dengan menggunakan permutasi atau pengacakan urutan karakter pada pesan asli tersebut (Ariyus, 2008).

2.1.3. Kriptografi Modern

Kriptografi modern merupakan suatu algoritma yang digunakan pada saat sekarang ini, yang mana kriptografi modern mempunyai kerumitan yang sangat komplek, karena dalam pengoperasiannya menggunakan komputer (Ariyus, 2008). Kriptografi modern tidak hanya berkaitan dengan teknik menjaga kerahasiaan pesan, tetapi juga melahirkan konsep seperti tanda-tangan digital dan sertifikat digital. Dengan kata lain, kriptografi modern tidak hanya memberikan aspek keamanan confidentiality, tetapi juga aspek keamanan lain seperti otentikasi, integritas data,dan penyangkalan.

Keamanan algoritma kriptografi sering diukur dari banyaknya kerja (work) yang dibutuhkan untuk memecahkan Ciphertext menjadi Plaintext tanpa mengetahui kunci yang digunakan. Kunci (key) merupakan parameter yang digunakan untuk transformasi enciphering dan deciphering. Kunci biasanya berupa string atau deretan bilangan. Plaintkes plainteks

cipherteks

Algoritma simetri disebut juga sebagai algoritma konvesional adalah algoritma yang menggunakan kunci enkripsi yang sama dengan kunci dekripsinya. Algoritma simetrik sering juga disebut sebagai algoritma kunci rahasia, algoritma kunci tunggal, atau algoritma satu kunci dan mengharuskan pengirim dan penerima menyetujui suatu kunci tertentu sebelum mereka dapat berkomunikasi dengan aman. Keamanan algoritma simetris tergantung pada kunci, membocorkan kunci berarti bahwa orang lain dapat mengekrip dan mendekrip pesan. Agar komunikasi tetap aman, kunci harus tetap dirahasiakan (Kurniawan, 2004). Dan berikut ini adalah skema Algoritma Simetris dengan menggunakan kunci seperti yang terlihat pada gambar 8.2.

Gambar 2.2 Skema Algoritma Simetris

Pada gambar 8.2 skema proses Algoritma Simetris, plainteks dienkripsi dengan kunci K dan menghasilkan ciphertext. Lalu ciphertext dikirim kepenerima, lalu penerima melalukan deskripsi ciphertext dengan menggunakan kunci K sehingga menghasilkan plaintext yang berisi pesan dari sipengrim.

a. Kelebihan Algoritma Simetris (Munir,2016)

1. Waktu proses untuk enkripsi dan dekripsi relatif cepat, hal ini disebabkan karena

efisiensi yang terjadi pada pembangkit kunci.

2. Karena cepatnya proses enkripsi dan dekripsi, maka algoritma ini dapat digunakan pada sistem secara real-time seperti saluran telepon digital.

b. Kekurangan Algoritma Simetris

1. Untuk tiap pasang pengguna dibutuhkan sebuah kunci yang berbeda, sedangkan sangat sulit untuk menyimpan dan mengingat kunci yang banyak secara aman, sehingga akan menimbulkan kesulitan dalam hal manajemen kunci.

2. Perlu adanya kesepakatan untuk jalur yang khusus untuk kunci, hal ini akan menimbulkan masalah yang baru karena tidak mudah menentukan jalur yang aman untuk kunci, masalah ini sering disebut dengan “Key Distribution Problem”.

3. Apabila kunci sampai hilang atau dapat ditebak maka kriptosistem ini tidak aman lagi.

2.1.5. Algoritma Kunci Asimetri

Algoritma asimetri disebut juga algoritma kunci publik. Disebut kunci publik karena kunci yang digunakan pada proses enkripsi dapat diketahui oleh orang banyak tanpa membahayakan kerahasiaan kunci dekripsi, sedangkan kunci yang digunakan untuk proses dekripsi hanya diketahui oleh pihak yang tertentu (penerima). Mengetahui kunci publik semata tidak cukup untuk menentukan kunci rahasia. Pasangan kunci publik dan kunci rahasia menentukan sepasang transformasi yang merupakan invers satu sama lain, namun tidak dapat diturunkan satu dari yang lain. Dalam sistem kriptografi kunci publik ini, proses enkripsi dan dekripsi menggunakan kunci yang berbeda, namun kedua kunci tersebut memiliki hubungan matematis (karena itu disebut juga sistem asimetris).

Algoritma disebut kunci publik karena kunci enkripsi dapat dibuat publik yang berarti semua orang boleh mengetahuinya.sebarang orang dapat menggunakan kunci enkripsi tersebut untuk mengenkrip pesan, namun hanya orang tertentu (calon penerima pesan dan sekaligus pemilik kunci dekripsi yang merupakan pasangan kunci publik) yang dapat melakukan dekripsi terhadap pesan tersebut. Dalam sistem ini, kunci enkripsi sering

disebut kunci publik, sementara kunci dekripsi sering disebut kunci privat. Kunci privat kadang-kadang disebut kunci rahasia. Dan berikut ini adalah skema Algoritma Asimetris

dengan menggunakan kunci seperti yang terlihat pada gambar 8.3.

Pada gambar 8.2 skema proses Algoritma Asimetris, Plaintext dienkripsi dengan kunci publik K1 menghasilkan cipherteks C. Lalu cipherteks tersebut didekripsi dengan kunci privat K2.

a. Kelebihan Algoritma Asimetris

1. Masalah keamanan pada distribusi kunci dapat diatasi.

2. Manajemen kunci pada suatu sistem informasi dengan banyak pengguna menjadi lebih mudah, karena jumlah kunci yang digunakan lebih sedikit.

b. Kekurangan Algoritma Asimetris

1. Kecepatan proses algoritma ini tergolong lambat bila dibandingkan dengan algoritma kunci simetris.

2. Untuk tingkat keamanan yang sama, rata-rata ukuran kunci harus lebih besar bila dibandingkan dengan ukuran kunci yang dipakai pada algoritma kunci simetris.

2.2. Algoritma Lehmann

Dalam algoritma kriptografi kunci publik, diperlukan bilangan prima yang besar untuk menentukan generet kunci. oleh karena itu, diperlukan pengujian apakah bilangan yang dibangkitkan tersebut apakah bilangan prima atau tidak. Salah satu pengujian bilangan prima yang dapat digunakan adalah algoritma Lehmann.

proses pengecekan bilangan prima dengan algoritma Lehmann adalah (Munir,2016): 1. Bangkitkan bilangan acak a yang lebih kecil dari p.

2. Hitung

�

�− /mod p.

3. Jika

�

�− /≡ 1 atau

-1 (mod p), maka p tidak prima.4. Jika

�

�− /≡

1 atau -1 (mod p), maka peluang p bukan perima adalah 50%.Sebagai contoh, akan diuji apakah bilangan 11 merupakan bilangan prima atau komposit dengan menggunakan metode Lehmann.

Apakah 11 prima ??

p = 11 n = 2

α = ≡ − ≡ ≡ − = −

ulangi pengujian dengan algoritma Lehmann diatas sebanyak t kali (dengan nilai a yang berbeda). Jika hasil perhitungan langkah (b) sama dengan 1 atau -1, tetapi tidak selalu sam

dengan 1, maka peluang p adalah prima mempunyai kesalahan tidak lebih dari ⁄ � . a = 3

α ≡ ≡ − ≡ ≡ ≡ −

p ≡ 11 prima denga kemungkinan >50% + . 50% = 75% a = 4

α ≡ ≡ ≡ ≡

p = 11 prima dengan probabilitas >50% + 25% + . % = , %

2.3. Hybrid Cryptosystem

Algoritma hybrid adalah algoritma yang memanfaatkan dua kunci yaitu kunci simetris dan kunci asimetris. Dimana kunci asimetris digunakan untuk mengunci kunci simetris (Ariyus 2008).

2.4. Algoritma RSA Naïve

Algoritma RSA adalah algoritma kriptografi modern yang paling dikenal didalam sejarah kriptografi modern. Algoritma RSA merupakan algoritma kriptografi asimetris yang paling sering digunakan pada saat ini dikarenakan kehandalannya. Panjang kunci dalam bit dapat diatur, dengan semakin panjang bit maka semakin sukar untuk dipecahkan karena sulitnya memfaktorkan dua bilangan yang sangat besar tersebut, tetapi juga semakin lama pada proses dekripsinya. Keamanan algoritma RSA terletak pada sulitnya memfaktorkan bilangan

yang besar menjadi faktor-faktor prima. Pemfaktoran dilakukan untuk memperoleh kunci pribadi. Selama pemfaktoran bilangan besar menjadi faktor-faktor prima yang belum ditemukan algoritma yang efektif, maka selama itu pula keamanan algoritma RSA tetap terjamin.

Teorema tersebut dikombinasikan dengan ”naive” dimana diasumsikan kondisi antar atribut saling bebas.

Penilitian ini menyajikan metode efektif yang menggabungkan teknik yang bisa digunakan untuk menghasilkan pesan sehingga tidak dapat terbaca oleh pihak-pihak yang tak diinginkan, tetapi masih dapat dimengerti oleh pihak yang dituju algoritma RSA, salah satu algoritma kriptografi yang paling efektif dan umum digunakan dan menambahkan lebih banyak langkah untuk mengurangi serangan. Serangan saluran samping tidak akan terlalu efektif dalam teknik ini karena tingkat kekuatan dan kebocoran yang digunakan untuk mengidentifikasi algoritma yang digunakan akan bervariasi dari algoritma RSA. Jika penyusup diidentifikasi maka pengiriman bisa dihentikan dan karena itu, dia tidak akan menerima keseluruhan pesan karena pesan dikirim ke beberapa bagian. ini juga bisa berfungsi secara efektif berfungsi sebagai software yang bisa digunakan untuk mengenkripsi / mendekripsi pesan (Shankar 2014).

Proses pembangkitan kunci pada kriptografi RSA Naïve adalah sebagai berikut : (Nigel,2016)

1. Pilih dua buah bilangan prima sembarangan p dan q. Jaga kerahasiaan p dan q. 2. Hitung = ∗ Besaran n ini tidak perlu dirahasiakan.

3. Hitung ɸ = − ∗ − . Sekali m telah dihitung, p dan q dapat dihapus untuk mencegah diketahuinya oleh pihak lain.

4. Pilih sebuah bilangan acak untuk kunci publik, sebut namanya e, yang relatif prima terhadap ɸ (relatif prima berarti GCD , ɸ = dengan syarat < < ɸ .

5. Hitung kunci dekripsi d, dengan kekongruenan ≡ ɸ . Contoh penerapan pembangkitan kunci algoritma RSA Naïve : 1. Menetukan bilangan acak p dan q

p = 7, q = 11

2. Hitung n dan ɸ N = 47 * 71 = 3337 ɸ = (p – 1) (q – 1) = (47 – 1) (71 – 1) = 3220

ambil bilangan acak e dimana 1 < e < ɸ (n) adalah bilangan bulat lalu hitung nilai GCD (e, ɸ) = 1 atau e relatif prima terhadap ɸ.

e = 79

GCD (79, 3220) = 1

4. Lalu cari nilai d

Hitung nilai d secara iterasi sampai pada keadaan dimana d.e ≡ 1 (mod ɸ (n)) d = 1019

e.d = 1 (mod ɸ(n)) 79.1019 ≡ 1 (mod 60) publik key = (N,e) = (79,3337) private key = (d,n) = (1019,3337)

2.4.1. Proses enkripsi pada RSA Naïve

Proses enkripsi pesan menggunakan kunnci publik dari hasil pembangkitan kunci dengan menggunakan rumus :

C = � mod N

Menggunakan kunci yang diperoleh diatas kita akan mencoba untuk melakukan enkripsi pesan. Misalnya yang dienkripsi R = 82 dan S = 83 maka akan diperoleh C sebagai berikut :

C = � mod N = 79 mod 3337 = 274

C = � mod N = 79 mod 3337 = 2251

Untuk mengembalikan pesan ciphertext menjadi plaintext (pesan asli) adalah dengan menggunakan rumus dekripsi RSA Naïve sebagai berikut :

M = � mod N

Dengan menggunakan pesan hasil enkripsi dari kunci yang diperoleh diatas dapat dilakukan dekripsi pesan sebagai berikut :

M = � mod n

= 9 mod 3337 = 82

M = � mod n

= 9 mod 3337 = 83

Dari hasi dekripsi diatas dapat dibuktikan bahwa hasil enkripsi pesan dapat didekripsi

kembali kepesan asli.

2.5. Algoritma Zig-zag

Zig-zag Cipher adalah salah satu dari algoritma kriptografi klasik yang menggunakan teknik transposisi. Teknik transposisi menggunakan permutasi karakter, yang mana dengan menggunakan teknik ini pesan yang asli tidak dapat dibaca kecuali orang yang memiliki kunci untuk menggembalikan pesan tersebut ke bentuk semula (Ariyus, 2008). Dalam kriptografi zig-zag plaintext disusun dalam kelompok huruf yang terdiri dari beberapa huruf. Kemudian huruf-huruf dalam urutan kolom yang dimasukkan secara pola zig-zag sehingga pesan tersebut tidak dimengerti kecuali orang-orang tertentu. Cara agar algoritma Zig-zag sama kuatnya dengan algoritma modren yaitu dengan cara memakai ASCII karakter dan kemudian mengubahnya menjadi binner dengan bermain di bit-nya.

Jika transposisi zig-zag dilakukan berturut-turut, maka pesan yang dibaca dalam mode zig-zag berdasarkan angka dalam kunci. jika kuncinya adalah j, maka pesan akan dibaca dalam urutan sebagai berikut dari posisi matrix.

(j, 1) (j+1, 2) (j, 3) (j+1 , 4) (j, 5)

(1, j) (2, j+1) (3 , j) (4 , j+1) (5, j)

Setelah transposisi dibawah diperoses dengan kunci enkripsi simerti cipher, kunci yang sama digunakan untuk dekripsi. Jika digit ke y dikuncinya adalah j, maka baris ke y teks cipher diatur sebagai :

( j , 1) (j+1, 2) (j , 3) (j+1 , 4) (j , 5).

Jumlah digit pada kunci (key) yang digunakan pada algoritma zig-zag tergantung pada jumlah baris jika menggunakan transposisi baris dan tergantung pada jumlah baris jika menggunakan transposisi baris dana tergantung pada jumlah kolom jika menggunakan transposisi kolom.

2.5.1. Proses enkripsi algoritma zig zag

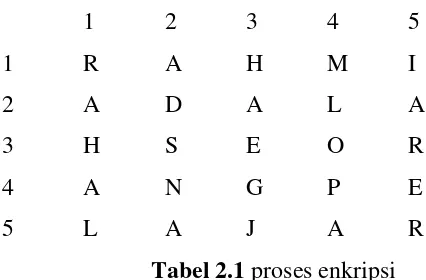

Proses enkripsi algoritma zig zag menggunakan transposisi zig zag dimana transposisi zig zag tersebut menggabungkan transposisi baris dan transposisi kolom. Perhatikan contoh tersebut :

Plaintext : RAHMI ADALAH SEORANG PELAJAR Key : 4 2 5 3 1

Mengatur teks biasa kedalam format matriks.

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

Tabel 2.1 proses enkripsi

Digit pertama dikuncinya adalah 4. Dalam sebuah kasus baris transposisi zig zag, karakter diposisi matriks (4 , 1) (5 , 2) (4 , 3) (5 , 4) (4 , 5) yang akan dibaca. Karakter ini (A A G A E) akan membentuk baris pertama dari matriks

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

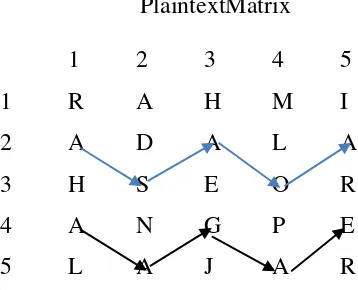

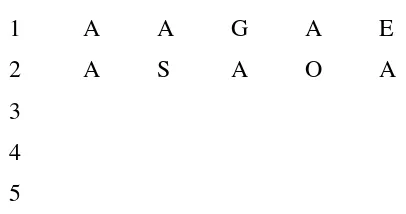

Tabel 2.2 kunci digit 4 Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 3 4 5

Tabel 2.3 hasil dari kuci digit 4

Hasil dari digit pertama kuncinya adalah 4, yang akan membentuk huruf “A A G A E”, sisa digit kunci juga sama melakukan proses dalam urutan yang sama untuk mendapatkan matriks cipher teks.

PlaintextMatrix

Tabel 2.4 kunci digit 2

Ciphertext matriks

1 2 3 4 5

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

1 A A G A E

2 A S A O A

3 4 5

Tabel 2.5 hasil dari kuci digit 2

Hasil dari digit dikuncinya adalah 2, yang akan membentuk huruf “A S A O A”.

Ketika digit dikuncinya adalah 5, maka pesan yang akan dibaca dalam urutan (5,1) (1 ,2) (5,3) (1,4) (5,5). ini contohnya

Plaintext Matrix

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

Tabel 2.6 kunci digit 5 Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 A S A O A

3 L A J M R

4 5

Tabel 2.7 hasil dari kuci digit 5

Hasil dari digit dikuncinya adalah 5, yang akan membentuk huruf “L A J M R”.

Plaintext Matrix

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

Tabel 2.8 kunci digit 3 Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 A S A O A

3 L A J M R

4 H N E P R

5

Hasil dari digit dikuncinya adalah 3, yang akan membentuk huruf “H N E P R” Plaintext Matrix

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 A S A O A

3 L A J M R

4 H N E P R

5 R D H L I

Hasil dari digit dikuncinya adalah 1, yang akan membentuk huruf “R D H L I”. Hasil dari cipher text yang dihasilkan adalah “ASAOA LAJMR HNEPR RDHLI”.

Proses dekripsi algoritma zig zag transposisi datang dari katagori cipher simetris, mempunyai kunci yang sama 4 2 5 3 1 digunakan untuk dekripsi. Sekali lagi teks cipher ini diatur dalam format matriks.

Perhatikan contoh dekripsi tersebut.

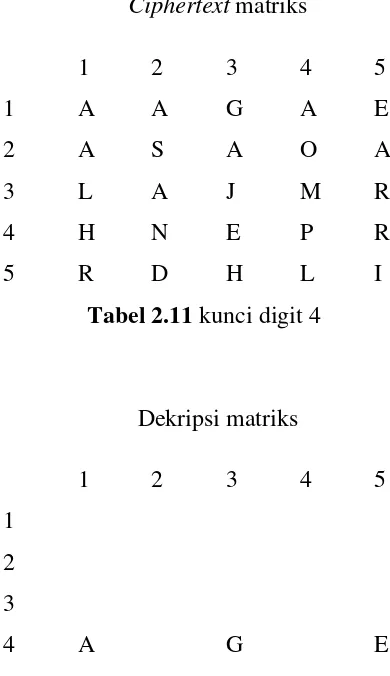

Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 A S A O A

3 L A J M R

4 H N E P R

5 R D H L I

Tabel 2.10 proses dekripsi

Digit pertama dikuncinya adalah 4. Sekarang baris pertama di ciphertext matriks “A A G A E” disusun dalam posisi (4 , 1) (5 , 2) (4 , 3) ( 5 , 4) ( 4 , 5 )

Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 A S A O A

3 L A J M R

4 H N E P R

5 R D H L I

Tabel 2.11 kunci digit 4

Dekripsi matriks

1 2 3 4 5

5 A A Tabel 2.12 hasil kunci digit 4

Proses yang sama akan diulang untuk digit yang tersisa dari kunci dan matriks berikut ini hasilnya :

Ciphertext matriks

1 2 3 4 5

1 A A G A E

2 A S A O A

3 L A J M R

4 H N E P R

5 R D H L I

Tabel 2.13 awal proses dekripsi Dekripsi matriks

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

Tabel 2.14 hasil yang sudah didekripsi

Sekarang teks yang didekripsi akan dihasilkan “RAHMI ADALAH SEORANG PELAJAR”

Contoh yang sama dapat diproses dengan kolom zig zag transposisi.

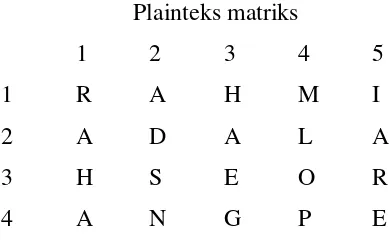

Plainteks matriks

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

5 L A J A R

Tabel 2.15 prose zig-zag transposisi

Plainteks matriks

1 2 3 4 5

1 R A H M I

2 A D A L A

3 H S E O R

4 A N G P E

5 L A J A R

Tabel 2.16 zig-zag transposisi kunci digit 4 Ciphertext matriks

1 2 3 4 5

1 M A O E A

2 3 4 5

Tabel 2.17 hasil kunci digit 4

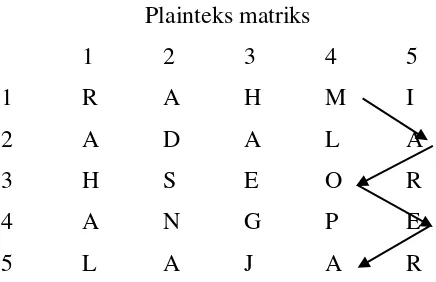

Plainteks matriks

1 2 3 4 5

1 R A H M I

2 A D A L A

4 A N G P E

5 L A J A R

Tabel 2.18 yang sudah diproses dengan zig-zag transposisi Ciphertext matriks

1 2 3 4 5

1 M A O E A

2 A A S G A

3 I A R A R

4 H L E P J

5 R D H N L

Tabel 2.19 hasil dari zig zag transposisi

Teks cipher yang dihasilkan yang dihasilkan adalah “MAOEA AASGA IARAR HLEPJ RDHNL” dekripsi yang dilakukan dengan kunci yang sebagai berikut :

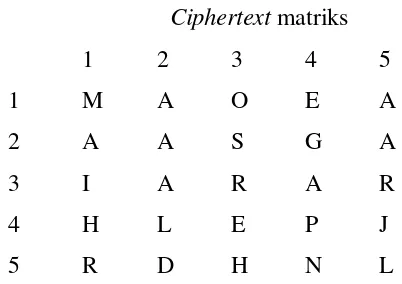

Ciphertext matriks

1 2 3 4 5

1 M A O E A

2 A A S G A

3 I A R A R

4 H L E P J

5 R D H N L

Tabel 2.20 dekripsi menggunakan zig-zag transposisi

Digit pertama dikuncinya adalah 4. Sekarang baris pertama di ciphertext matriks “M S A E A” disusun dalam posisi (1 , 4) (2 , 5) (3 , 4) ( 4 , 5) ( 5 , 4)

Ciphertext matriks

1 2 3 4 5

1 M S A E A

2 A H S G A

4 H A W T D

5 R A I A L

Tabel 2.21 hasil dari dekripsi zig-zag transposisi Dekripsi matriks

1 2 3 4 5

1 M

2 S

3 A

4 E

5 A

Tabel 2.22 dekripsi menggunakan zig-zag transposisi

Jumlah digit dalam kunci untuk transposisi zig zag tergantung pada jumlah baris, dalam kasus baris transposisi dan jumlah kolom , dalam kasus kolom transposisi zig zag.

Sebuah kajian tentang metode transpoisi. Penelitian ini menunjukkan bahwa pendekatan transposisi zigzag dapat diterapkan lebih dari sekali untuk menghasilkan teks cipher dengan keamanan yang lebih. Transposisi juga dapat dikombinasikan dengan teknik

lain, seperti substitusi untuk menghasilkan cipher yang lebih sulit untuk dipecahkan. Enkripsi multi level ini dapat diperpanjang untuk menawarkan keamanan yang lebih baik (Annalakhsmi, 2013).

2.6. Penelitian yang relevan

Penelitian yang berkaitan dengan algoritma RSA Naïve dan algoritma zig zag diantaranya :

1. Annalakhsmi, dkk (2013) dalam judul peneltian zig zag chipers : sebuah kajian

dengan teknik lain, seperti substitusi untuk menghasilkan cipher yang lebih sulit untuk dipecahkan. Enkripsi multi level ini dapat diperpanjang untuk menawarkan keamanan yang lebih baik.

2. Henny Wandani (2012) dalam judul Implementasi Sistem Keamanan Data

dengan Menggunakan Teknik Steganografi End of File (EOF) dan Rabin Public Key Cryptosystem : Pada sistem ini, untuk beberapa kombinasi plaintext dan

kunci tertentu terdapat hasil dekripsi yang berbeda dari plaintext yang sebenarnya dikarenakan pada saat sistem memeriksa 4 (empat) kemungkinan nilai plaintext, terdapat 2 (dua) atau lebih nilai kemungkinan plaintext yang memenuhi syarat sebagai plaintext yang sebenarnya. Sehingga sistem ini akan mengambil nilai kemungkinan plaintext yang pertama sekali memenuhi syarat sebagai plaintext yang sebenarnya.