2017

LABORATORIUM SECURITY SYSTEM KK KEAMANAN SISTEM

FAKULTAS TEKNIK ELEKTRO UNIVERSITAS TELKOM

Modul Praktikum Keamanan

Sistem

Modul Praktikum Keamanan Sistem 1 DAFTAR PENYUSUN

Yudha Purwanto,S.T.,M.T.

Surya MIchrandi Nasution,S.T.,M.T. Dll

Modul Praktikum Keamanan Sistem 2 LEMBAR PERNYATAAN

Yang bertanda tangan dibawah ini :

Nama : Surya Michrandi Nasution,S.T.,M.T.

NIK : 13860021

Jabatan : Dosen Pembina Laboratorium Security System

Menerangkan dengan sesungguhnya bahwa modul praktikum ini telah direview dan akan digunakan untuk pelaksanaan praktikum di Semester 5 Tahun Akademik 2017/2018 di Laboratorium Security System Fakultas Teknik Elektro Universitas Telkom

Bandung, 17 Agustus 2017

Mengetahui, Ketua Kelompok Keahlian

Yudha Purwanto,S.T.,M.T. NIK 02770066

Dosen Pembina Lab Security System

Surya Michrandi Nasution,S.T.,M.T. NIK 13860021

Modul Praktikum Keamanan Sistem 3

Visi & Misi

Fakultas Teknik Elektro

VISI:

Menjadi fakultas unggul berkelas dunia yang berperan aktif pada pengembangan ilmu pengetahuan dan teknologi elektro serta fisika, berbasis teknologi informasi dan komunikasi.

MISI:

1. Menyelenggarakan pendidikan tinggi dan pendidikan berkelanjutan berstandar internasional 2. Mengembangkan, menyebarluaskan, dan memanfaatkan ilmu pengetahuan dan teknologi

bidang teknik telekomunikasi, teknik komputer, fisika teknik, dan elektroteknik, serta bekerja sama dengan industri/institusi, guna meningkatkan kesejahteraan dan kemajuan masyarakat.

3. Mengembangkan dan membina jejaring dengan perguruan tinggi dan industri terkemuka dalam dan luar negeri dalam rangka kerjasama pendidikan dan penelitian.

4. Mengembangkan sumberdaya untuk mencapai keunggulan dalam pembelajaran, penelitian dan pengabdian kepada masyarakat.

Modul Praktikum Keamanan Sistem 4

Visi & Misi

Fakultas Teknik Elektro

VISI:

“Menjadi program studi berstandar internasional dan menghasilkan sarjana berkeahlian Sistem Elektronika, Sistem Kendali, atau Teknik Biomedika”

MISI:

1. Menyelenggarakan pendidikan berstandar internasional untuk menghasilkan lulusan yang menguasai ilmu pengetahuan dan teknologi Sistem Elektronika, Sistem Kendali, atau Teknik Biomedika;

2. Mengembangkan dan menyebarluaskan ilmu pengetahuan dan teknologi Sistem Elektronika, Sistem Kendali, dan Teknik Biomedika yang diakui secara internasional dengan melibatkan mahasiswa secara aktif;

3. Memanfaatkan ilmu pengetahuan dan teknologi Sistem Elektronika, Sistem Kendali, dan Teknik Biomedika untuk kesejahteraan dan kemajuan peradaban bangsa.

Modul Praktikum Keamanan Sistem 5 ATURAN LABORATORIUM FAKULTAS TEKNIK ELEKTRO

TELKOM UNIVERSITY

Setiap Mahasiswa Fakultas Teknik Elektro yang akan menggunakan Fasilitas Laboratorium, WAJIB mematuhi Aturan sebagai berikut :

1. Menggunakan seragam resmi Telkom University, dan Membawa Kartu Tanda Mahasiswa (KTM) yang masih berlaku.

2. Tidak berambut gondrong untuk mahasiswa

3. Dilarang merokok dan makan minum didalam ruangan, dan membuang sampah pada tempatnya 4. Dilarang menyimpan barang-barang milik pribadi di Laboratorium tanpa seijin Fakultas

5. Dilarang menginap di Laboratorium tanpa seijin Fakultas

6. Jam Kerja Laboratorium dan Ruang Riset adalah 06.30 WIB sampai 22.00 WIB

7. Mahasiswa yang akan menggunakan Laboratorium dan atau ruang riset diluar jam kerja, harus mengajukan ijin kepada Fakultas

Dekan Fakultas Teknik Elektro Bandung, ….. Juli 2014

Modul Praktikum Keamanan Sistem 6 MODUL 1

CRYPTOGRAPHY

Tujuan Praktikum

1. Mengenalkan pada mahasiswa tentang konsep cryptography

2. Mahasiswa mampu membuat program enkripsi Caesar, Vigenere, dan DES 3. Mahasiswa mampu membuat program dekripsi Caesar, Vigenere, dan DES

Alat & Bahan

1. Pc atau Laptop

Dasar Teori

Kriptografi adalah ilmu sekaligus seni untuk menjaga kerahasiaan pesan dengan cara menyamarkannya menjadi bentuk tersandi yang tidak mempunyai makna. Bentuk tersandi ini hanya dapat dibaca oleh pihak yang berhak membacanya. Pesan yang akan dirahasiakan sebelum disamarkan disebut plainteks, sedangkan pesan setelah disamarkan disebut

chiperteks. Proses penyamaran plainteks ke chiperteks disebut enkripsi, sedangkan

pengembalian chiperteks menjadi plainteks semula disebut dekripsi. Terdapat 2 jenis kriptografi dipandang dari masanya :

1. Kriptografi klasik : Caesar cipher, Affine cipher, Vigenere cipher dll. 2. Kriptografi modern, terbagi 2 yaitu :

a. Kriptografi simetrik : RC4, DES, AES, IDEA b. Kriptografi asimetrik : RSA, DSA, El gama

Kriptografi Klasik (Caesar)

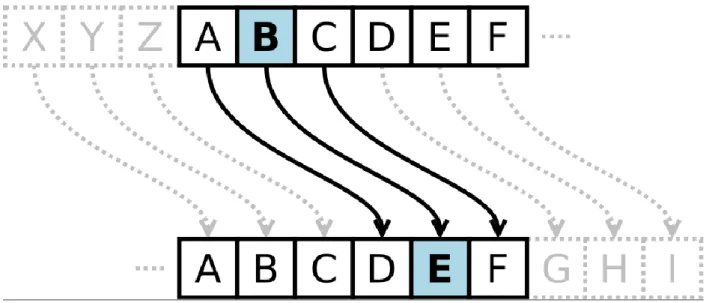

Pada Caesar cipher, tiap huruf disubstitusi dengan huruf ketiga berikutnya dari susunan alphabet yang sama. Dalam hal ini kuncinya adalah jumlah pergeseran huruf (yaitu 3). Susunan alphabet setelah digeser sejauh 3 huruf membentuk sebuah table substitusi sebagai berikut :

Modul Praktikum Keamanan Sistem 7

Kriptografi Caesar

Kriptografi Klasik (Vigenere)

Termasuk ke dalam cipher abjad-majemuk (polyalpabetic substitution chipper). Algoritma enkripsi jenis ini sangat dikenal karena mudah dipahami dan diimplementasikan. Teknik untuk menghasilkan ciphertext bisa dilakukan menggunakan substitusi angka maupun bujursangkar vigènere. Teknik susbtitusi vigènere dengan menggunakan angka dilakukan dengan menukarkan huruf dengan angka, hampir sama dengan kode geser. Contoh:

Gambar 1 Contoh Tabel Substitusi Algoritma Kriptografi Vigenere Cipher Plaintext: PLAINTEXT

Modul Praktikum Keamanan Sistem 8

Contoh Tabel Kriptografi dengan Algoritma Vigenere Cipher

Dengan metode pertukaran angka dengan huruf di atas, diperoleh bahwa teks asli (PLAINTEXT) memiliki kode angka (15,11, 0, 8, 13, 19, 4, 23, 19), sedangkan kode angka untuk teks kunci (CIPHER) yaitu (2, 8, 15, 7, 4, 17). Setelah dilakukan perhitungan, maka dihasilkan kode angkaciphertext (17, 19, 15, 15, 17, 10, 6, 5, 8). Jika diterjemahkan kembali menjadi huruf sesuai urutan awal, maka menjadi huruf RTPPRKGFI.

Kriptografi Modern (DES)

DES (Data Encryption Standard) adalah algoritma cipher blok yang populer karena dijadikan standard algoritma enkripsi kunci-simetri, meskipun saat ini standard tersebut telah digantikan dengan algoritma yang baru, AES, karena DES sudah dianggap tidak aman lagi. Sebenarnya DES adalah nama standard enkripsi simetri, nama algoritma enkripsinya sendiri adalah DEA (Data Encryption Algorithm), namun nama DES lebih populer daripada DEA. Algoritma DES dikembangkan di IBM dibawah kepemimpinan W.L. Tuchman pada tahun 1972. Algoritma ini didasarkan pada algoritma Lucifer yang dibuat oleh Horst Feistel. Algoritma ini telah disetujui oleh National Bureau of Standard (NBS) setelah penilaian kekuatannya oleh National Security Agency (NSA) Amerika Serikat.

DES termasuk ke dalam sistem kriptografi simetri dan tergolong jenis cipher blok. DES beroperasi pada ukuran blok 64 bit. DES mengenkripsikan 64 bit plainteks menjadi 64 bit cipherteks dengan menggunakan 56 bit kunci internal (internal key) atau upa-kunci (subkey). Kunci internal dibangkitkan dari kunci eksternal (external key) yang panjangnya 64 bit.

Modul Praktikum Keamanan Sistem 9

Skema global algoritma DES

1. Blok plainteks dipermutasi dengan matriks permutasi awal (initial permutation atau IP). 2. Hasil permutasi awal kemudian di-enciphering- sebanyak 16 kali (16 putaran). Setiap

putaran menggunakan kunci internal yang berbeda.

3. Hasil enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers initial permutation atau IP-1 ) menjadi blok cipherteks.

ENKRIPSI DES

Di dalam proses enciphering, blok plainteks terbagi menjadi dua bagian, kiri (L) dan kanan (R), yang masing-masing panjangnya 32 bit. Kedua bagian ini masuk ke dalam 16 putaran DES. Pada setiap putaran i, blok R merupakan masukan untuk fungsi transformasi yang disebut f. Pada fungsi f, blok R dikombinasikan dengan kunci internal Ki. Keluaran dai fungsi f di-XOR-kan dengan blok L untuk mendapatkan blok R yang baru. Sedangkan blok L yang baru langsung diambil dari blok R sebelumnya. Ini adalah satu putaran DES. Secara lengkap proses Enkripsi dengan menggunakan DES ditunjukan pada skema berikut :

Algoritma DES memerlukan sebuah kunci yang panjang bloknya 64 bit di setiap blok DES digunakan untuk mengamankan data pada perangkat lunak dan keras negara tersebut. Berikut desain input-output algoritma DES

Modul Praktikum Keamanan Sistem 10

Dapat dilihat bahwa ada dua input untuk fungsi enkripsi, yaitu plaintext dengan panjang 64-bit dan kunci dengan panjang 56-bit. Untuk mengenkripsi data dengan menggunakan algoritma DES, dimulai dengan membagi bit dari teks tersebut kedalam blok-blok dengan ukuran blok sebesar 64-bit, yang kemudian disebut blok plaintext. Adapun penjelasan langkah-langkah enkripsi DES dijelaskan sebagai berikut :

Modul Praktikum Keamanan Sistem 11 A. Permutasi Awal

Sebelum putaran pertama, terhadap blok plainteks dilakukan permutasi awal (initial

permutation atau IP). Tujuan permutasi awal adalah mengacak plainteks sehingga urutan

bit-biit di dalamnya berubah. Pengacakan dilakukan dengan menggunakan matriks permutasi awal berikut ini:

Modul Praktikum Keamanan Sistem 12 B. Pembangkitan Kunci Internal

Pada proses enchipering akan dilakukan proses pemutaran sebanyak 16 kali, oleh karena itu dibutuhkan 16 buah kunci. 16 buah kunci tersebut dibangkitkan dari kunci eksternal. Masukan kunci (input key) K dispesifikasikan sebagai 64-bit kunci (key), kunci eksternal ini akan menjadi masukan untuk permutasi dengan menggunakan matriks permutasi choice one (PC-1) berikut ini:

8 buah bit yaitu bit 8, 16, 24, 32, 40, 48, 56, dan 64 digunakan sebagai parity bit. Parity bit tersebut akan mereduksi ukuran efektif key dari 64-bit menjadi 56-bit. Selanjutnya, 56 bit yang tersisa ini dibagi menjadi dua bagian, yaitu bagian kiri (C0) dan bagian kanan (D0). Selanjutnya kedua bagian digeser ke kiri (left shifting) sepanjang satu atau dua bit sesuai tabel pergeseran berikut ini:

Setelah pergeseran bit, maka masing-masing Ci dan Di akan dipermutasi kembali dengan menggunakan matriks PC-2 berikut :

Modul Praktikum Keamanan Sistem 13

Berikut ini merupakan skema yang menjelaskan proses pembangkitan kunci-kunci internal DES :

C. Enciphering

Seperti sudah dijelaskan sebelumnya, setiap blok plaintext mengalami 16 kali putaran enchipering. Secara matematis, satu putaran DES dinyatakan sebagai berikut :

Modul Praktikum Keamanan Sistem 14

Adapun penjelasan dari skema diatas adalah :

E merupakan fungsi ekspansi yang memperluas blok Ri-1 yang panjangnya 32-bit

menjadi 48-bit. Fungsi ekspansi ini direalisasikan melalui tabel berikut :

Selanjutnya hasil ekspansi yaitu E(Ri-1), yang panjangnya 48-bit di XOR kan dengan Ki

yang panjangnya juga 48-bit dan menghasilkan vektor A yang panjangnya 48-bit. Vektor A kemudia dikelompokkan menjadi 8 kelompok yang masing-masing

panjangnya 6 bit dan menjadi masukkan bagi proses substitusi. Proses substitusi dilakukan dengan menggunakan 8 buah kotak-s (s-box). Setiap kotak-s menerima 6 bit masukkan dan menghasilkan keluaran 4 bit. Kelompok 6 bit pertama akan menggunakan s1, 6 bit selanjutnya akan menggunakan s2, dan seterusnya. Bit awal dan

Modul Praktikum Keamanan Sistem 15

Modul Praktikum Keamanan Sistem 16

Contoh pencarian output dari kotak s adalah :

Bit 100110 = keluaran dari kotak-s adalah kotak-s pertama, baris ke 2 dan kolom ke3 yaitu 8 (1000).

Keluaran proses substitusi adalah vector B yang panjangnya 48 bit. Vector B menjadi masukan untuk proses permutasi. Adapun tujuan dari proses permutasi adalah untuk mengacak hasil proses substitusi kotak-S. Hasil permutasi dinyatakan dalam fungsi f(Ri-1,Ki). Permutasi ini dilakukan dengan menggunakan matriks permutasi sebagai berikut :

Modul Praktikum Keamanan Sistem 17 DEKRIPSI DES

DES memiliki proses yang sama untuk algoritma enkripsi dan dekripisinya. Proses pendekripsian juga dilakukan dengan menggunakan cipher Feistel sebanyak 16 round, dengan pada masing-masing round mengerjakan proses yang sama. Yang membedakan hanya urutan kunci dan juga input masukannya yang berupa ciphertext.

Pada round pertama, yang digunakan adalah K16, round kedua menggunakan K15, dan seterusnya hingga round terakhir akan menggunakan K1. Ciphertext yang digunakan yaitu berupa L16R16 yang diperoleh dari hasil permutasi invers IP-1 terhadap ciphertext sebenarnya

(y) kemudian menukar 32 bit pertama dengan 32 bit terakhir dari hasil tersebut.

Proses dekripsi dilakukan dengan cara berkebalikan dari proses enkripsi, yaitu dengan menggunakan L16 R16 untuk menemukan L0 R0 atau plaintext.

Modul Praktikum Keamanan Sistem 18

Maka dari itu, untuk mendapatkan L0 R0 bisa digunakan langkah berikut :

Cara untuk mendapatkan plainteks kembali yaitu: x = IP-1 (RD0 LD0)