BAB 2

LANDASAN TEORI

2.1Kriptografi

Salah satu sarana komunikasi manusia adalah tulisan. Sebuah tulisan berfungsi untuk menyampaikan pesan kepada pembacanya. Pesan itu sendiri merupakan suatu informasi yang dapat dibaca dan dimengerti maknanya. Sebelum ditemukan media untuk mendokumentasikan suatu informasi, pengiriman informasi dari satu tempat ke tempat yang lain sudah terjadi. Dengan berkembangnya cara pengiriman pesan, berkembang pula cara menyembunyikan pesan dan bagaimana agar orang lain tidak mengetahui isi pesan walau pesan tersebut ditemukan. Disinilah lahir suatu ilmu baru disebut dengan kriptografi [3].

2.1.1 Definisi Kriptografi

Kriptografi berasal dari bahasa Yunani yaitu crypto dan graphia. Crypto berarti secret atau rahasia dan graphia berarti writing atau tulisan. Menurut terminologinya, kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat lain [3]. Definisi lain kriprografi adalah ilmu dan seni untuk menjaga kerahasian pesan dengan cara menyandikan ke dalam bentuk yang tidak dapat dimengerti lagi maknanya [6].

Definisi terminologi algoritma adalah urutan langkah-langkah logis untuk menyelesaikan masalah yang disusun secara sistematis. Algoritma kriptografi merupakan langkah-langkah logis bagaimana menyembunyikan pesan dari orang-orang yang tidak berhak atas pesan tersebut [3].

2.1.2 Masalah dan Ancaman Keamanan

Masalah keamanan merupakan salah satu aspek terpenting dari sebuah sistem informasi. Masalah keamanan sering kurang mendapatkan perhatian dari para perancang dan pengelola sistem informasi. Hampir setiap aspek masyarakat menggunakan sistem informasi yang berbasis komputer ditambah dengan kemudahan yang didapat melalui jaringan komputer seperti Local Area Network (LAN) dan internet yang telah menyediakan informasi cepat dan akurat.

Terjadinya banyak pertukaran informasi setiap detiknya di internet serta tindakan atau ancaman kejahatan atas informasi tertentu oleh pihak-pihak yang tidak bertanggung jawab. Ancaman keamanan yang terjadi terhadap informasi adalah:

1. Interruption

Interupsi merupakan ancaman terhadap availability informasi, data yang ada dalam sistem komputer dirusak atau dihapus sehingga jika data atau informasi tersebut dibutuhkan maka pemiliknya akan mengalami kesulitan untuk mengaksesnya, bahkan mungkin informasi itu hilang.

2. Interception

Intersepsi merupakan ancaman terhadap kerahasiaan. Informasi disadap sehingga orang yang tidak berhak dapat mengakses computer di mana informasi tersebut disimpan.

3. Modification

Modifikasi merupakan ancaman terhadap integritas. Orang yang tidak berhak berhasil menyadap lalu lintas informasi yang sedang dikirim dan kemudian mengubahnya sesuai keinginan orang tersebut.

4. Fabrication

Pemalsuan merupakan ancaman terhadap integritas. Orang yang tidak berhak berhasil meniru atau memalsukan informasi sehingga orang yang menerima informasi tersebut menyangka bahwa informasi tersebut berasal dari orang yang dikehendaki oleh penerima informasi.

2.1.3 Tujuan Kriptografi

Salah satu peran utama kriptografi adalah mengamankan data atau dokumen dengan menggunakan teknik enkripsi terhadap data atau dokumen itu sehingga tidak bisa dibaca. Keamanan komputer meliputi beberapa aspek antara lain:

1. Authentication

Penerima informasi dapat memastikan keaslian pengirim informasi. Dengan kata lain, informasi itu benar-benar dating dari orang yang dikehendaki.

2. Integrity

Keaslian pesan yang dikirimkan melalui jaringan dan dapat dipastikan bahwa informasi yang dikirim tidak dimodifikasi oleh orang yang tidak berhak.

3. Nonrepudiation

Hal yang berhubungan dengan pengirim. Pengirim tidak dapat mengelak bahwa telah mengirim informasi tersebut.

4. Authority

Informasi yang berada pada sistem jaringan tidak dapat dimodifikasi oleh pihak yang tidak berhak untuk mengaksesnya.

5. Confidentiality

Suatu usaha untuk menjaga informasi dari orang yang tidak berhak mengakses. Kerahasiaan ini biasanya berhubungan dengan informasi yang diberikan ke pihak lain.

6. Privacy

Informasi yang lebih menuju ke arah data yang bersifat pribadi tidak dapat hak mengakses.

7. Availability

Aspek availabilitas berhubungan dengan ketersediaan informasi ketika dibutuhkan. Sistem informasi yang diserang dapat menghambat atau meniadakan akses ke informasi.

8. Access Control

Aspek ini berhubungan dengan cara pengaturan akses ke informasi. Hal ini biasanya berhubungan dengan masalah otentikasi dan privasi. Kontrol akses sering dilakukan dengan menggunakan kombinasi user id dan password ataupun dengan mekanisme lain.

2.1.4 Komponen Kriptografi

Pada dasarnya komponen kriptografi terdiri dari beberapa komponen-komponen utama antara lain:

1. Enkripsi

Enkripsi merupakan hal yang sangat penting dalam kriptografi, merupakan cara pengamanan data yang dikirim sehingga terjaga kerahasiaannya. Pesan asli disebut plaintext (teks biasa). Enkripsi bisa diartikan dengan cipher atau kode.

2. Dekripsi

Dekripsi merupakan kebalikan dari enkripsi. Pesan yang telah dienkripsi dikembalikan ke bentuk asalnya. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan yang digunakan untuk enkripsi.

3. Kunci

Kunci yang dipakai untuk melakukan enkripsi dan dekripsi. Kunci terbagi menjadi dua bagian yaitu kunci rahasia (private key) dan kunci umum (public key).

4. Plaintext

Sering disebut teks asli. Teks asli merupakan pesan yang ditulis atau diketik yang memiliki makna.

5. Ciphertext

Sering disebut teks kode. Teks kode merupakan suatu pesan yang telah melalui proses enkripsi. Pesan yang ada pada teks kode ini tidak bisa dibaca karena berupa karakter-karakter yang tidak mempunyai makna.

6. Cryptanalysis

Kriptanalisis bisa diartikan sebagai analisi kode atau suatu ilmu untuk mendapatkan teks asli tanpa harus mengetahui kunci sah secara wajar. Jika suatu teks kode berhasil diubah menjadi teks asli tanpa menggunakan kunci yang sah maka proses tersebut dinamakan breaking code.

2.2Jenis Kriptografi

Keamanan dari algoritma kriptografi tergantung pada bagaimana algoritma itu bekerja. Oleh sebab itu algoritma tersebut disebut juga dengan algoritma terbatas. Algoritma kriptografi dibagi menjadi tiga bagian berdasarkan kunci yang dipakainya diantaranya adalah:

1. Algoritma Simetris, 2. Algoritma Asimetris, 3. Fungsi Hash.

2.2.1 Kriptografi Simetris

Algoritma ini sering disebut juga algoritma klasik karena memakai kunci yang sama untuk kegiatan enkripsi dan dekripsi. Keamanan dari pesan yang menggunakan algoritma kunci simetris tergantung pada kunci. Algoritma yang memakai kunci simetris diantaranya adalah:

1. Data Encryption Standard (DES), 2. RC2, RC4, RC5, RC6,

3. International Data Encryption Algorithm (IDEA), 4. Advanced Encryption Standard (AES),

5. One Time Pad (OTP), 6. A5.

Gambar 2.1 Kriptografi Simetri

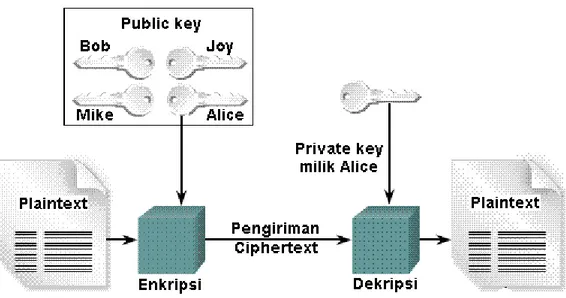

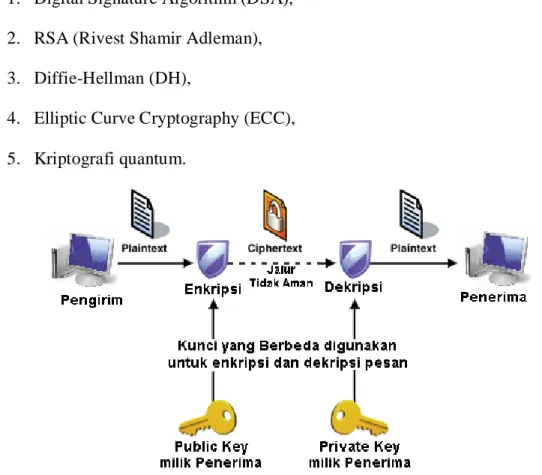

2.2.2 Kriptografi Asimetris

Algoritma asimetris sering disebut juga dengan kunci umum, dengan arti kata kunci yang digunakan untuk melakukan enkripsi dan dekripsi berbeda. Algoritma yang memakai kunci umum diantaranya adalah:

1. Digital Signature Algorithm (DSA), 2. RSA (Rivest Shamir Adleman), 3. Diffie-Hellman (DH),

4. Elliptic Curve Cryptography (ECC), 5. Kriptografi quantum.

2.2.3 Fungsi Hash

Fungsi hash sering disebut juga dengan fungsi hash satu arah (one-way function), message digest, fingerprint, fungsi kompresi dan message authentication code (MAC), merupakan suatu fungsi matematika yang mengambil masukan panjang variable dan mengubahnya ke dalam urutan biner dengan panjang yang tetap.

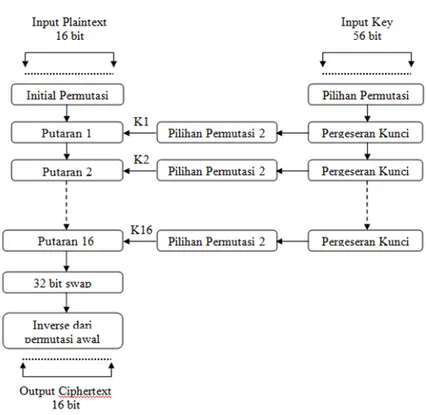

2.3Algoritma DES

Standar enkripsi data (Data Enryption Standard) merupakan algoritma enkripsi yang paling banyak dipakai dunia, yang diadopsi oleh NIST (National Institute of Standards and Technology) sebagai standar pengolahan informasi federal AS. Secara umum standar enkripsi data terbagi menjadi tiga kelompok, yaitu pemrosesan kunci, enkripsi sandi blok kunci simetris dengan ukuran blok 64-bit, dekripsi sandi blok kunci simetris dengan ukuran blok 64-bit dan ukuran kunci internal 56-bit.

DES merupakan keamanan dasar yang digunakan di seluruh dunia. Oleh karena itu ada kemungkinan DES akan tetap dilanjutkan penelitiannya hingga menjadi suatu sistem enkripsi yang kuat, baik segi kunci, penyimpanan data dan sistem kontrol akses [3].

Gambar 2.3 Gambaran Umum Algoritma DES

Untuk mengenkripsi data dengan menggunakan algoritma DES, dimulai dengan membagi bit dari teks tersebut ke dalam blok-blok dengan ukuran blok sebesar 64-bit, yang kemudian disebut blok plaintext. Ukuran efektif dari kunci rahasia (secret key) K adalah k = 56-bit, masukan kunci (input key) Kdispesifikasikan sebagai 64-bit kunci (key), dan 8-bit (bit 8, 16,…,64) digunakan sebagai parity bit. Parity bit tersebut akan mereduksi ukuran efektif key dari 64-bit menjadi 56-bit. Proses enkripsi dimulai dengan 16 pengulangan blok ciphertext (disebut juga round) dengan menggunakan initial permutation (IP) dan diakhiri dengan invers initial permutation (IP

-1

) dilihat pada Tabel 2.1.

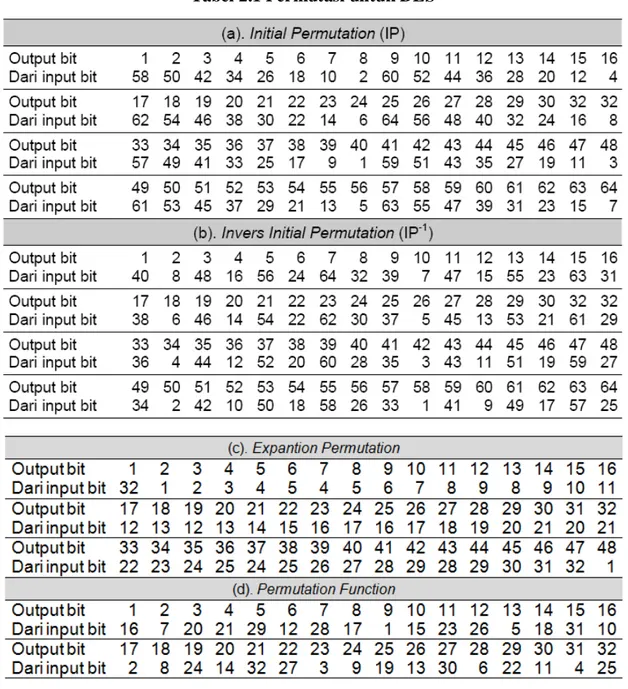

Tabel 2.1 Permutasi untuk DES

Dari masukan (input) kunci (key) K, sebanyak 16 subkey Ki yang dihasilkan dari 56-bit kunci dengan ukuran masing-masing sebesar 48-bit, dan masing-masing subkey digunakan untuk setiap round. Dari 64-bit plaintext kemudian dipecah menjadi dua bagian yang masing-masing berukuran 32-bit, yang kemudian dinotasikan dengan R (kanan) dan L (kiri). R melalui transformasi f dan 48-bit subkey, dan hasilnya di XOR dengan L.

R adalah bagian yang pertama kali melalui fungsi ekspansi atau expansion function yang dinotasikan dengan E. Expansion E dapat dilihat pada Tabel 2.1. Fungsi

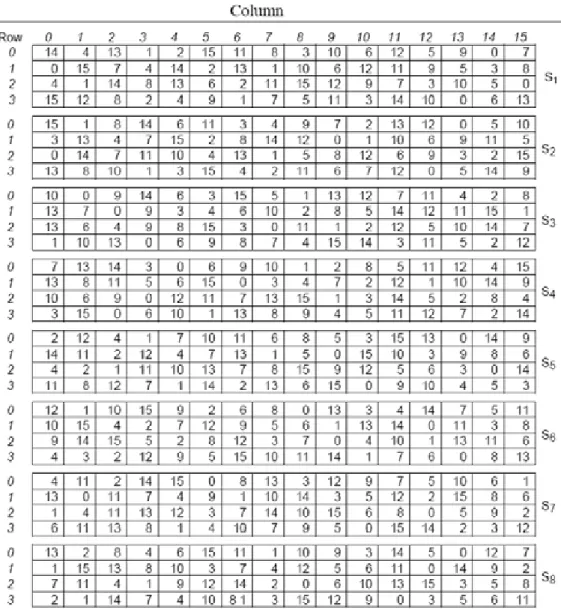

expansion mengambil 32-bit masukan dan menghasilkan 48-bit keluaran dengan mereplikasi beberapa bit masukan. Keluaran E kemudian di XOR dengan 48-bit subkey. Hasilnya kemudian melalui kotak S (S-box). S-box dapat dilihat pada Tabel 2.2.

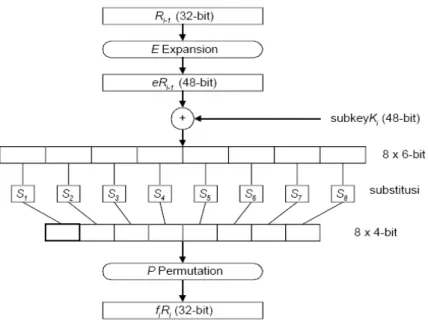

Gambar 2.4 Diagram Blok Fungsi f dari Algoritma DES

Dari Gambar 2.4 diketahui bahwa terdapat 8 buah kotak S, yang masing-masing kotak S (S-box) mengambil 6-bit sebagai masukan untuk menghasilkan 4-bit sebagai keluaran. Pada S-box, jika satu bit berubah pada masukan maka seluruh keluaran akan berubah. Bit 1-6 melalui fungsi S1, bit 7-12 melalui S2, dan seterusnya. Ini menghasilkan 32-bit keluaran dari 48-bit masukan, yang kemudian di proses dengan fungsi permutasi P, dan keluaran fungsi P juga 32-bit. Setelah di permutasi oleh fungsi P, kemudian di XOR dangan L. Bit pertama dan terakhir dari masukan untuk Si merupakan 2-bit bilangan biner untuk memilih baris pada tabel Si. Sisa 4-bit yang ditengahnya digunakan untuk memilih kolom pada tabel Si. Nilai desimal pada sel dipilih oleh baris dan kolom yang kemudian dirubah sebagai representasi 4-bit untuk menghasilkan keluaran. Sebagai contoh pada S1, untuk masukan 011011, baris adalah 01 (baris 1) dan kolomnya adalah 1101 (kolom 13). Nilai untuk baris ke-1 dan kolom-ke-13 adalah 5, maka keluarannya adalah 0ke-10ke-1.

Tabel 2.2 Pendefinisian S-boxes dari Algoritma DES

Jika e notasi dari expansion E, S notasi dari fungsi S, P notasi dari permutasi P, dan Ki adalah subkey ke-i, Ri nilai R ke-i, Li nilai L ke-i, r notasi proses round, dimana r ≥ 1 dan r ≥ i ≥ 1, maka persamaannya adalah: Li = Ri-1 , Ri = Li-1 ⊕fi Ri-1. Dengan mengeliminasi Li terhadap Ri maka Ri = Ri-2 ⊕ fi Ri-1. Berdasarkan persamaan, keluaran terakhir (final output) dari ciphertext adalah (Rr, Rr-1). Dengan masukan (Ri-1, R0). fi merupakan transformasi f dengan menggunakan subkey Ki. Sehingga untuk persamaan fi Ri-1 dapat juga ditulis menjadi f (Ri-1, Ki), dan persamaannya menjadi f (Ri-1, Ki) = P (S (e (Ri-1) ⊕Ki)).

Disini notasi E juga dapat dikatakan sebagai fungsi dari pemetaan permutasi expansion (expansion permutation mapping) Ri-1 dari 32-bit ke 48-bit (seluruh bit digunakan sekali, dan ada beberapa yang digunakan dua kali), dan notasi P adalah fungsi permutasi pada 32-bit. Initial permutation (IP) mendahului round pertama; mengikuti round sebelumnya, yang berfungsi untuk merubah L dan R, dan akhirnya menghasilkan string sebagai permutasi bit dengan menggunakan invers-IP (IP

-1

).

Dikarenakan DES mempunyai 16 putaran maka dibutuhkan kunci internal sebanyak 16 buah. Kunci internal dibangkitkan sebelum proses enkripsi atau bersamaan dengan proses enkripsi. Kunci eksternal panjangnya 64-bit atau 8 karakter. Tabel yang digunakan sebagai skedul perhitungan kunci untuk algoritma DES sebagai berikut:

Tabel 2.3 Permutasi Pilihan Satu (PC-1) dan Pilihan Permutasi Dua (PC-2)

Dalam permutasi pilihan satu (PC-1) tiap bit kedelapan (parity bit) dari delapan byte kunci diabaikan. Hasil permutasinya adalah sepanjang 56-bit sehingga dapat dikatakan panjang kunci DES adalah 56-bit. Selanjutnya 56-bit ini dibagi menjadi 2 bagian yaitu C0 dan D0. Kemudian kedua bagian digeser ke kiri (left shift)

sepanjang satu atau dua bit tergantung tiap putaran. Operasi pergeseran bersifat wrapping atau round-shift. Jumlah pergeseran setiap putaran ditunjukan Tabel 2.4. Setelah bit bergeser kemudian mengalami permutasi kompresi menggunakan PC-2.

Tabel 2.4 Jumlah Pergeseran Bit pada Setiap Putaran

Output bit 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 Dari input bit 1 1 2 2 2 2 2 2 1 2 2 2 2 2 2 1

Transformasi blok merupakan pertukaran antara L dengan R. Dimana setelah round selesai, R tidak berubah tetapi telah menjadi L, dan sebaliknya. Untuk setengah bagian kanan dari setiap round menyelesaikan subtitusi ketergantungan kunci ( key-dependent subtsitution) pada setiap 8 karakter, kemudian digunakan transposisi bit untuk meredistribusikan bit dari karakter yang kemudian menghasilkan 32-bit sebagai keluaran. Sebagai ilustrasi dapat dilihat pada Tabel 2.5 dan Tabel 2.6.

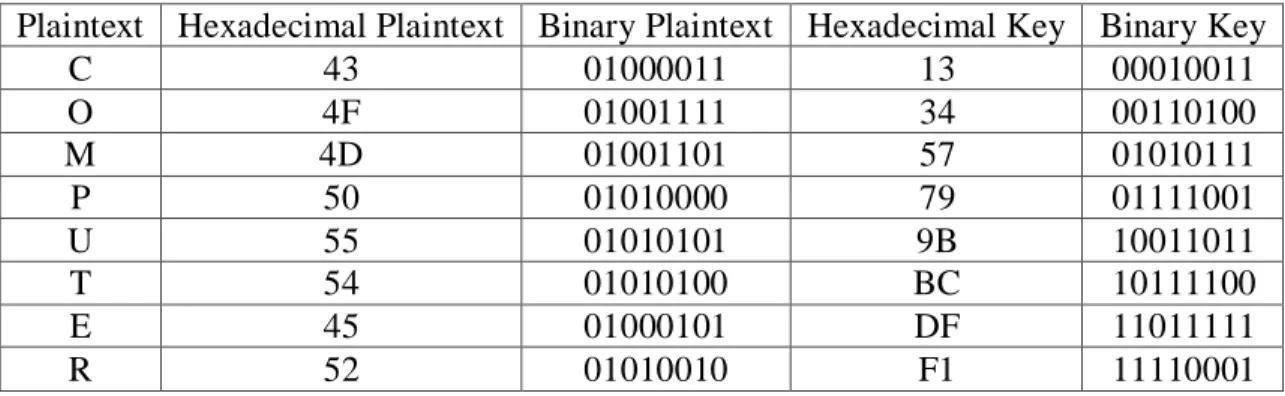

Tabel 2.5 Ilustrasi dari Algoritma DES

Plaintext Hexadecimal Plaintext Binary Plaintext Hexadecimal Key Binary Key

C 43 01000011 13 00010011 O 4F 01001111 34 00110100 M 4D 01001101 57 01010111 P 50 01010000 79 01111001 U 55 01010101 9B 10011011 T 54 01010100 BC 10111100 E 45 01000101 DF 11011111 R 52 01010010 F1 11110001

Dengan Initial Permutation (IP) diperoleh X0 = IP(x) = L0R0 dimana nilai L0

adalah 11111111 10111000 01110110 01010111 dan R0 adalah 00000000 00000000

00000110 10000011. Enkripsi DES 16 putaran dengan 1<i<16 dengan aturan: 1. Li = Li-1dan Ri = Li-1⊕ f (Ri-1, Ki),

2. Ki = PC2 (CiDi),

3. Ci = LSi (Ci-1) dan Di = LSi (Di-1), 4. C0D0 = PC1(K),

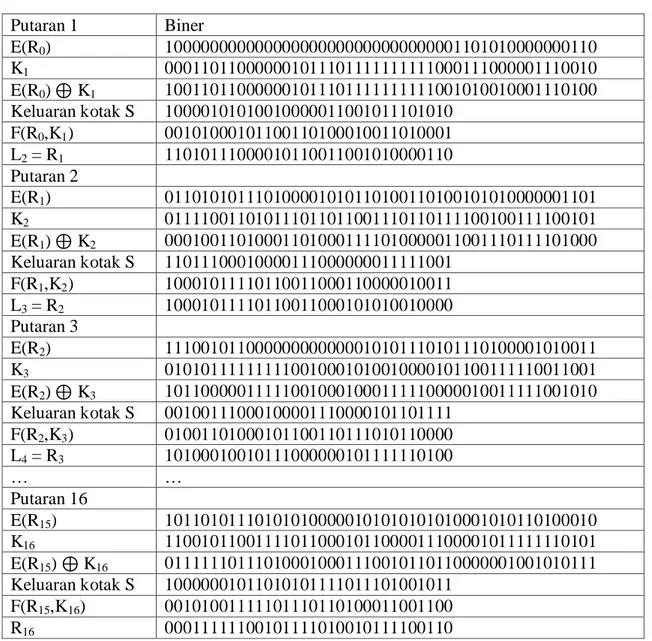

Tabel 2.6 Ilustrasi Iterasi dari Algoritma DES Putaran 1 Biner E(R0) 100000000000000000000000000000001101010000000110 K1 000110110000001011101111111111000111000001110010 E(R0)⊕K1 100110110000001011101111111111001010010001110100 Keluaran kotak S 10000101010010000011001011101010 F(R0,K1) 00101000101100110100010011010001 L2 = R1 11010111000010110011001010000110 Putaran 2 E(R1) 011010101110100001010110100110100101010000001101 K2 011110011010111011011001110110111100100111100101 E(R1)⊕K2 000100110100011010001111010000011001110111101000 Keluaran kotak S 11011100010000111000000011111001 F(R1,K2) 10001011110110011000110000010011 L3 = R2 10001011110110011000101010010000 Putaran 3 E(R2) 111001011000000000000010101110101110100001010011 K3 010101111111110010001010010000101100111110011001 E(R2)⊕K3 101100000111110010001000111110000010011111001010 Keluaran kotak S 00100111000100001110000101101111 F(R2,K3) 01001101000101100110111010110000 L4 = R3 10100010010111000000101111110100 … … Putaran 16 E(R15) 101101011101010100000101010101010001010110100010 K16 110010110011110110001011000011100001011111110101 E(R15)⊕K16 011111101110100010001110010110110000001001010111 Keluaran kotak S 10000001011010101111011101001011 F(R15,K16) 00101001111101110110100011001100 R16 00011111100101111010010111100110

Ciphertext dalam biner adalah y = IP-1(R16L16) = 01010110 11110001

11010101 01010010 10101111 10000001 00111111. Ciphertext dalam heksadesimal adalah 56 F1 D5 C8 52 AF 81 3F. Ciphertext dalam ASCII adalah VñÕÈR¯€[]?

2.4Algoritma Triple-DES

Pada algoritma Triple-DES mempunyai perbedaan kecil dengan algoritma DES. Algoritma Triple-DES lebih aman dibandingkan dengan algoritma DES pada umumnya. Algoritma Triple-DES mempunyai kunci yang lebih panjang (tiga kali dari algoritma DES). Perbedaannya dapat dilihat pada Gambar 2.8.

Gambar 2.5 Proses Enkripsi dan Dekripsi Triple-DES [3]

Pada Gambar 2.5 terdapat 3 kunci, yaitu Key 1, Key 2, dan Key 3. Proses kerja enkripsi Triple-DES yaitu Key 1 berfungsi sebagai enkripsi, Key 2 berfungsi sebagai dekripsi dan Key 3 berfungsi sebagai enkripsi. Dan sebaliknya proses kerja dekripsi Triple-DES yaitu Key 3 berfungsi sebagai dekripsi, Key 2 berfungsi sebagai enkripsi dan Key 1 berfungsi sebagai dekripsi. Model tersebut juga dikenal sebagai model EDE (Encrypt Decrypt Encrypt). Sebagai ilustrasi dapat dilihat pada Tabel 2.7.

Tabel 2.7 Ilustrasi Iterasi dari Algoritma Triple-DES

Plaintext Key 1 Key 2 Key 3

0x403da8a295d3fed 0x260b152f31b51c68 0x321f0d61a773b558 0x519b7331bf104e3

Putaran Key 1 Key 2 Key 3

1 000ced9158c9 5a1ec4b60e98 03e4ee7c63c8

2 588490792e94 710c318334c6 8486dd46ac65

3 54882eb9409b c5a8b4ec83a5 575a226a8ddc

… … … …

16 53248c80ee34 30258f25c11d C9313c0591e3

Enkripsi Dekripsi

EK1 0x7a39786f7ba32349 DK3 0x9c60f85369113aea

DK2 0x9c60f85369113aea EK2 0x7a39786f7ba32349

EK3 = Ciphertext 0xe22ae33494beb93 DK1 = Plaintext 0x403da8a295d3fed

2.5Algoritma RSA

Algoritma RSA dibuat oleh 3 (tiga) orang peneliti dari MIT (Massachusset Institute of Technology) pada tahun 1976 yaitu Ron Riverst, Adi Shamir, dan Leonard Adleman. Algoritma RSA juga merupakan kriptografi kunci umum yang paling popular dikarenakan algoritma ini melakukan pemfaktoran bilangan yang sangat besar sehingga dianggap paling aman [3].

Untuk melakukan enkripsi dan dekripsi menggunakan algoritma RSA harus memenuhi langkah-langkah berikut yaitu:

1. p dan q merupakan bilangan prima. Hasil n = p.q, 2. Hitung nilai Φ(n) = (p-1)(q-1),

3. Nilai e merupakan kunci umum untuk enkripsi. Nilai e harus relatif prima terhadap Φ(n),

4. Nilai d merupakan kunci rahasia untuk dekripsi. Nilai d didapatkan dengan persamaan invers e mod n atau e.d = 1 + k.Φ(n).

Algoritma RSA didasarkan pada teorema Euler yang menyatakan bahwa nilai aΦ(n) ≡ 1 (mod n) yang dalam hal ini:

1. a harus relatif prima terhadap r atau gcd(a,n) = 1.

2. Φ(n) = n(1-1/p1)(1-1/p2) … (1-1/pn), yang dalam hal ini p1, p2, …, pn adalah factor

prima dari n. Φ(n) adalah fungsi yang menentukan berapa banyak bilangan 1, 2, 3, …, n yang relatif prima terhadap n.

Berdasarkan persamaan (Xe)d ≡ X (mod r) maka enkripsi dan dekripsi dirumuskan sebagai berikut:

1. Ee(X) = Y ≡ Xe (mod n) untuk enkripsi,

2. Dd(Y) = X ≡ Yd (mod n) untuk dekripsi.

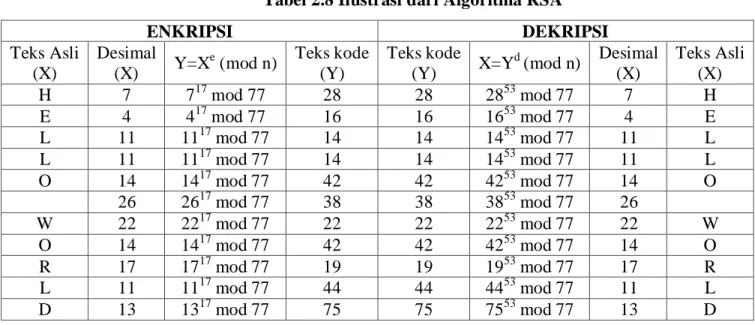

Misalkan Childva mengirim pesan “HELLO WORLD” kepada Chitra dengan nilai numerik pesan adalah 07 04 11 11 14 26 22 14 17 11 03. Kemudian Childva memilih kunci umum e = 17 dan pasangan kunci rahasia d = 53. Childva melakukan enkripsi dengan kunci umum untuk menghasilkan ciphertext. Kemudian Chitra melakukan dekripsi dengan kunci rahasia untuk menghasilkan plaintext. Sebagai ilustrasi dapat dilihat pada Tabel 2.8.

Tabel 2.8 Ilustrasi dari Algoritma RSA ENKRIPSI DEKRIPSI Teks Asli (X) Desimal (X) Y=X e

(mod n) Teks kode (Y) Teks kode (Y) X=Y d (mod n) Desimal (X) Teks Asli (X) H 7 717 mod 77 28 28 2853 mod 77 7 H E 4 417 mod 77 16 16 1653 mod 77 4 E L 11 1117 mod 77 14 14 1453 mod 77 11 L L 11 1117 mod 77 14 14 1453 mod 77 11 L O 14 1417 mod 77 42 42 4253 mod 77 14 O 26 2617 mod 77 38 38 3853 mod 77 26 W 22 2217 mod 77 22 22 2253 mod 77 22 W O 14 1417 mod 77 42 42 4253 mod 77 14 O R 17 1717 mod 77 19 19 1953 mod 77 17 R L 11 1117 mod 77 44 44 4453 mod 77 11 L D 13 1317 mod 77 75 75 7553 mod 77 13 D 2.6Penelitian Terdahulu

Dalam karya penelitian yang berkaitan dengan judul ini, algoritma DES dan Triple-DES yang diimplementasikan dalam meningkatkan efisiensi pada perangkat keras dengan Cyclone II Field Programmable Gate Array (FPGA) yang dianalisis dengan bantuan Cipher Block Chaining (CBC) konsep. Hasil simulasi pada teknologi dasar FPGA dirancang, simulasi dan dilaksanakan secara terpisah dengan menggunakan Verilog dalam perangkat FPGA yang berbeda termasuk Cyclone II, Spartan 3E, Vertex 5 dan E Vertex Series FPGA. Dari hasil perbandingan dengan implementasi yang ada menunjukkan bahwa desain yang diusulkan dapat meningkatkan efisien dalam semua aspek [2].

Penelitian yang berkaitan dengan judul penelitian ini dilakukan dalam jaringan Peer to Peer (P2P) tidak terstruktur ada kemungkinan kode berbahaya dan transaksi palsu. Ini menghasilkan identitas palsu untuk melakukan transaksi palsu dengan identitas lain. Metode yang diusulkan menggunakan konsep Distributed Hash Table (DHT) dan manajemen reputasi yang menyediakan pencarian file yang efisien. Sertifikasi diri (Algoritma RSA dan MD5) digunakan untuk menjamin ketersediaan aman dan tepat waktu dari data reputasi peer to peer lainnya. Reputasi dari peer yang digunakan untuk menentukan apakah peer adalah peer berbahaya atau peer baik.

Ketika peer terdeteksi berbahaya maka transaksi tersebut dibatalkan. Sertifikat identitas dihasilkan menggunakan self-sertification, dan semua peer memelihara dirinya dan karenanya dipercaya otoritas sertifikat yang mengeluarkan identity sertificate dan digital signature ke peer. Hasilnya meningkatkan efisiensi dan keamanan komunikasi antara peer to peer [5].

Dalam penelitian Yuli Andri yang menggunakan algoritma RSA dan DES yang merupakan bagian dari algoritma enkripsi dalam kriptografi. Disamping masalah keamanan berkas, masalah ukuran dari sebuah berkas juga menjadi perhitungan. Berkas yang berukuran besar dapat dimampatkan dengan melakukan proses kompresi. LZW merupakan salah satu algoritma kompresi yang menggunakan dictionary. Penggabungan antara algoritma kriptografi dan algoritma kompresi tersebut menjamin berkas tidak dapat dilihat oleh pengguna yang tidak berhak, menjamin berkas dapat disimpan dalam media berkapasitas rendah yang kesemuanya menyebabkan proses pengiriman yang lebih cepat [1].

![Gambar 2.5 Proses Enkripsi dan Dekripsi Triple-DES [3]](https://thumb-ap.123doks.com/thumbv2/123dok/2738252.2268870/16.893.198.791.401.686/gambar-proses-enkripsi-dan-dekripsi-triple-des.webp)