SKRIPSI

Oleh :

Ivan Gustra Manca Armenia 11140910000025

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

JAKARTA

SKRIPSI

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar

Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh :

Ivan Gustra Manca Armenia 11140910000025

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH

JAKARTA

SKRIPSI

Sebagai Salah Satu Untuk Memperoleh Gelar Sarjana Komputer Pada Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta Oleh:

Ivan Gustra Manca Armenia 11140910000025

Menyetujui,

Pembimbing I

Siti Ummi Masruroh, M.Sc

NIP. 19820823 201101 2 013

Pembimbing II

Nurul Faizah Rozy, MTI NIDN. 2009027202

Mengetahui,

Ketua Program Studi Teknik Informatika

Arini, MT

Dengan ini saya menyatakan bahwa:

1. Skripsi ini merupakan hasil karya asli saya yang diajukan untuk memenuhi salah satu persyaratan memperoleh gelar strata 1 di UIN Syarif Hidayatullah Jakarta

2. Semua sumber yang saya gunakan dalam penulisan ini telah saya cantumkan sesuai dengan ketentuan yang berlaku di UIN Syarif Hidayatullah Jakarta

3. Jika di kemudian hari terbukti bahwa karya ini bukan hasil karya asli saya atau merupakan hasil jiplakan dari karya orang lain, maka saya bersedia menerima sanksi yang berlaku di UIN Syarif Hidayatullah Jakarta.

Jakarta, 31 Desember 2018

v UIN SYARIF HIDAYATULLAH JAKARTA

HALAMAN PERNYATAAN PERSETUJUAN PUBLIKASI

SKRIPSI UNTUK KEPENTINGAN AKADEMIS

Sebagai civitas akademik UIN Syarif Hidayatullah Jakarta, saya yang bertanda tangan di bawah ini:

Nama : Ivan Gustra Manca Armenia NPM : 11140910000025

Program Studi : Teknik Informatika Departemen : Teknik Informatika Fakultas : Sains dan Teknologi Jenis Karya : Skripsi

demi pengembangan ilmu pengetahuan, menyetujui untuk memberikan kepada Universitas Islam Negeri Syarif Hidayatullah Jakarta Hak Bebas Royalti Nonekslusif (Non-exclusive Royalty Free Right) atas karya ilmiah yang berjudul:

Perbandingan Kinerja Routing Protokol AODV dan AOMDV dengan TCP dan UDP pada Mobile Ad-Hoc Network (MANET)

menggunakan Malicious Node (Blackhole Attack)

beserta perangkat yang ada (jika diperlukan). Dengan Hak Bebas Royalti Noneksklusif ini Univesitas Islam Negeri Syarif Hidayatullah Jakarta berhak menyimpan, mengalihmedia/formatkan, mengelola dalam bentuk pangkalan data (database), merawat, dan mempublikasikan tugas akhir saya selama tetap mencantumkan nama saya sebagai penulis/pencipta dan sebagai pemilih Hak Cipta. Demikian pernyataan ini saya buat dengan sebenarnya.

Dibuat di: Jakarta

Pada tanggal: 31 Desember 2018 Yang menyatakan

Malicous Node (Blackhole Attack)

ABSTRAK

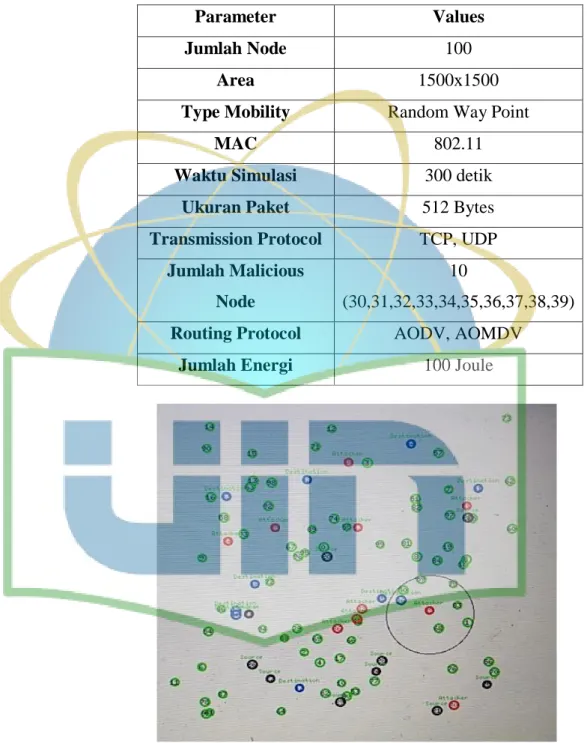

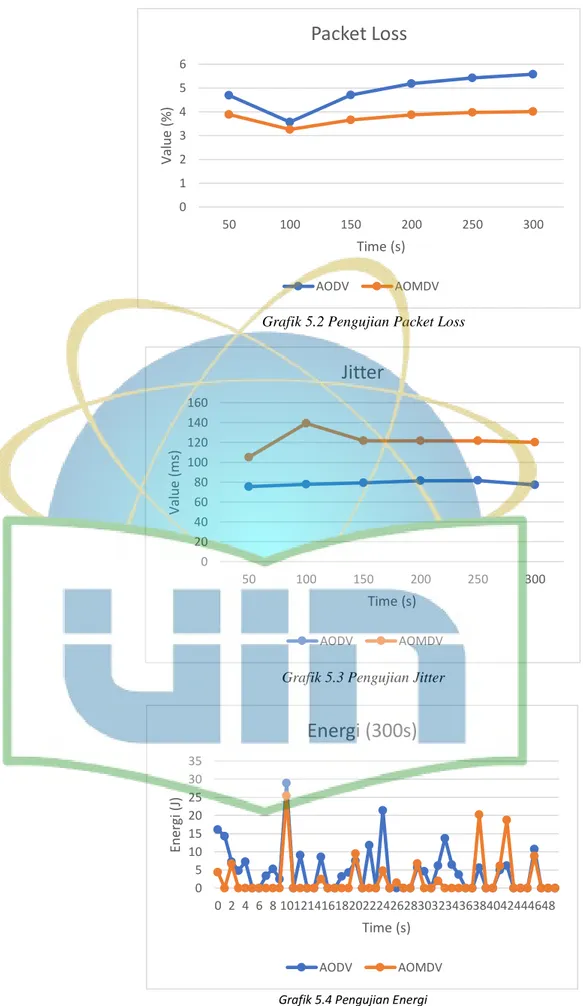

Pengiriman paket transmisi menjadi sebuah permasalahan dalam penggunaan rute pada jaringan , salah satunya pada jaringan Wireless. Topologi Mobile Ad-Hoc Network (MANET) sering di gunakan pada jaringan Wireless. Adanya malicious node menjadi ancaman pada MANET. Pengiriman paket menggunakan Routing Protokol AODV dan AOMDV pada Tranmisi paket TCP dan UDP. Penelitian ini menggunakan metode simulasi dengan menggunakan NS2, NAM dan AWK.. Parameter Quality of Service (QoS) yang digunakan adalah throughput, packet loss, dan jitter. Simulasi dilakukan dengan menggunakan malicious node, Hasil pada grafik AOMDV TCP Mempunyai nilai Throughtput tertinggi dan Packetloss terbaik tetapi susah untuk meminimalisir energi, sedangkan untuk grafik nilai jitter TCP menjadi terbaik karena mempunyai fungsi flow control yang dapat mengatur lintasas. Dan , Hasil pada AOMDV TCP Mempunyai nilai Throughtput tertinggi dan Packetloss terbaik tetapi susah untuk meminimalisir energi, sedangkan untuk Jitter Nilai TCP menjadi terbaik karena mempunyai fungsi flow control yang dapat mengatur lintasan.

.

Kata Kunci :TCP,UDP, MANET, AODV,AOMDV, Malicious Node, Blackhole Attack NS2,NAM, AWK, QoS, Throughput, Packet

Loss, Jitter.

Jumlah Pustaka : 3 Buku + 16 Jurnal

Jumlah Halaman : 6 BAB + xv Halaman + 112 Halaman + 13 Gambar + 25 Tabel + 60 Grafik

vii UIN SYARIF HIDAYATULLAH JAKARTA

Name : Ivan Gustra Manca Armenia - 11140910000025 Study Program : Informatics Engineering

Title : Comparison of Performance of AODV and AOMDV Protocol Routing with TCP and UDP on Mobila Ad-Hoc Network (MANET) with Malicous Node (Blackhole Attack)

ABSTRACT

Transmission package delivery is a problem in using routes on the network, one of which is on Wireless networks. Mobile Ad-Hoc Network (MANET) topology is often used on Wireless networks. The existence of a malicious node is a threat to MANET. Package delivery uses the AODV and AOMDV Protocol Routing in TCP and UDP packet transmission. This study uses a simulation method using NS2, NAM and AWK. The Quality of Service (QoS) parameters used are throughput, packet loss, and jitter. Simulation is done using malicious nodes, the results on the AOMDV TCP chart have the highest input value and the best packet loss but it is difficult to minimize energy, while for the TCP jitter value graph is best because it has a flow control function that can regulate traffic. And, the results on AOMDV TCP have the highest input value and the best packet loss but it is difficult to minimize energy, while for TCP value jitters it is best because it has a flow control function that can adjust the trajectory..

Keywords :TCP ,UDP, MANET,AODV, AOMDV, Malicious Node, Blackhole Attack, NS2,NAM, AWK, QoS, Throughput, Packet Loss, Jitter.

Bibliography : 3 Books + 16 Journal

Number of Pages : 6 Chapter + xv Page + 112 Page + 13 Pictures + 25 Tables + 60 Graph

Komputer Program Studi Teknik Informatika Fakultas Sains dan Teknologi Universitas Islam Negeri Syarif Hidayatullah Jakarta. Proses penyelesaian skripsi ini tidak lepas dari berbagai bantuan, dukungan, saran, dan kritik yang telah penulis dapatkan, oleh karena itu dalam kesempatan ini penulis ingin mengucapkan terima kasih kepada:

1. Kedua Orang tua dan keluarga penulis yang selalu mendo’akan, dan mendukung penulis dalam mengerjakan skripsi.

2. Bapak Dr. Agus Salim, M.Si., selaku Dekan Fakultas Sains dan Teknologi. 3. Ibu Arini, ST. MT., selaku ketua Program Studi Teknik Informatika, serta

Bapak Feri Fahrianto M.Sc., selaku sekretaris Program Studi Teknik Informatika.

4. Ibu Siti Ummi Masruroh, M.Sc., selaku Dosen Pembimbing I dan Nurul Faizah Rozy, MTI., selaku Dosen Pembimbing II dan Dosen Penguji I Nurhayati, Ph.D serta Dosen Penguji II Feri Fahrianto, M.Sc yang telah memberikan bimbingan, motivasi, dan arahan kepada penulis sehingga skripsi ini bisa selesai dengan baik.

5. Seluruh Dosen, Staf Karyawan Fakultas Sains dan Teknologi, khususnya Program Studi Teknik Informatika yang telah memberikan bantuan dan kerjasama dari awal perkuliahan.

6. Kepada teman seperjuangan Teknik Informatika angkatan, yang sudah membantu penulis dalam menyelesaikan skripsi ini, terima kasih atas dukungannya. Semoga kita bisa lebih baik lagi dan sukses di masa yang akan datang.

7. Sahabat baik, teman berbagi cerita, suka duka, canda tawa bersama semasa kuliah : TI A 2014 1-25 ( Iskandar ,latifa , Rois, Tacul, Faqi, Febri, Mawar, Dhyta, Ucup, Hirzi, H5h, Mufid, Fajar, Witri, Iqbal, Aldi, Mia, Abi, Jen,

ix

Eyi, Muhtadi, Dudin, Awe, Pras, Cinday. Buat Anak Kostan, Orang tua jen dirumah juga , Teh Poci, HMI Komfastek.

8. Seluruh pihak yang secara langsung maupun tidak langsung membantu penulis dalam menyelesaikan skripsi ini.

Akhir kata, penulis menyadari bahwa dalam penyajian skripsi ini masih jauh dari sempurna. Apabila ada kebenaran dari penulisan ini maka kebenaran tersebut datangnya dari Allah, tetapi apabila ada kesalahan dalam penulisan ini maka kesalahan ini berasal dari penulis. Semoga skripsi ini membawa manfaat bagi pengembangan ilmu. Penulis berharap Allah SWT berkenan membalas segala kebaikan semua pihak yang telah membantu dan meridhai segala usaha kita.

Jakarta, 31 Desember 2018

Ivan Gustra Manca Armenia 11140910000025

DAFTAR ISI

HALAMAN PERNYATAAN ORISINALITAS ... iv

HALAMAN PERNYATAAN PERSETUJUAN PUBLIKASI SKRIPSI UNTUK KEPENTINGAN AKADEMIS ... v

ABSTRAK ... vi

ABSTRACT ... vii

KATA PENGANTAR ... viii

DAFTAR ISI ... x

DAFTAR GAMBAR ... xiv

DAFTAR TABEL ... xv

DAFTAR GRAFIK ... xvi

PENDAHULUAN ... 1 1.1 LATAR BELAKANG ... 1 1.2 Tujuan Penelitian ... 3 1.3 Manfaat Penelitian ... 3 1.3.1 Bagi Penulis ... 3 1.3.2 Bagi Universitas ... 4 1.3.3 Bagi Masyarakat... 4 1.4 Rumusan Masalah ... 4 1.5 Batasan Masalah ... 4 1.5.1 Proses ... 4 1.5.2 Metode... 5 1.5.3 Tools ... 5 1.6 Metode Penelitian ... 6

1.6.1 Metode Pengumpulan Data ... 6

1.6.2 Metode Simulasi... 6

1.7 Sistematika Penelitian ... 6

LANDASAN TEORI ... 9

2.1 Perbandingan ... 9

xi

2.3 Jaringan Komputer ... 9

2.4 Perangkat Jaringan... 11

2.4.1 NIC atau Nerwork Interface Card ... 11

2.4.2 Repeater... 11

2.4.3 Bridge ... 12

2.4.4 Router ... 13

2.5 Protokol ... 13

2.6 Model OSI (Open System Interconnection) ... 14

2.7 Model TCP/IP ... 16

2.7.1 Layer Aplikasi ... 16

2.7.2 Layer Presentasi ... 16

2.7.3 Layer Sesi (Session) ... 17

2.7.4 Layer Transport ... 17

2.8 Internet Protocol (IP) ... 17

2.9 TCP dan UDP ... 18

2.10 Routing ... 18

2.10.1 Algoritma Routing ... 18

2.11 Routing Protocol ... 19

2.12 Mobile Ad-Hoc Network (MANET) ... 20

2.13 Routing Protokol Reaktif ... 21

2.13.1 AODV ... 22 2.13.2 AOMDV ... 23 2.14 Node ... 25 2.15 Malicious Node ... 25 2.15.1 Blackhole Attack ... 26 2.15.2 Grayhole Attack ... 26 2.15.3 Sybil Attack ... 26

2.15.4 Routing Packet Dropping Attack ... 26

2.15.5 Rushing Attack ... 27

2.15.6 Wormhole Attack ... 27

2.15.7 Jelly Fish Delay Attack ... 27

2.16 Quality of Service (QoS) ... 27 2.16.1 Throughput ... 27 2.16.2 Packet Loss... 28 2.16.3 Jitter ... 28 2.17 Energi ... 29 METODOLOGI PENELITIAN ... 28

3.1 Metode Pengumpulan Data ... 28

3.1.1 Data Primer ... 28

3.1.2 Data Sekunder ... 28

3.2 Metode Simulasi ... 34

3.2.1 Problem Formulation ... 34

3.2.2 Conceptual Model ... 34

3.2.3 Input Output Data ... 34

3.2.4 Modelling ... 34

3.2.5 Simulation ... 35

3.2.6 Verification And Validation ... 35

3.2.7 Experimentation ... 35

3.2.8 Output Evaluation ... 35

3.3 Perangkat Penelitian ... 35

3.3.1 Perangkat Keras (Hardware) ... 36

3.3.2 Perangkat Lunak (Software) ... 36

3.4 Metode Simulasi ... 37

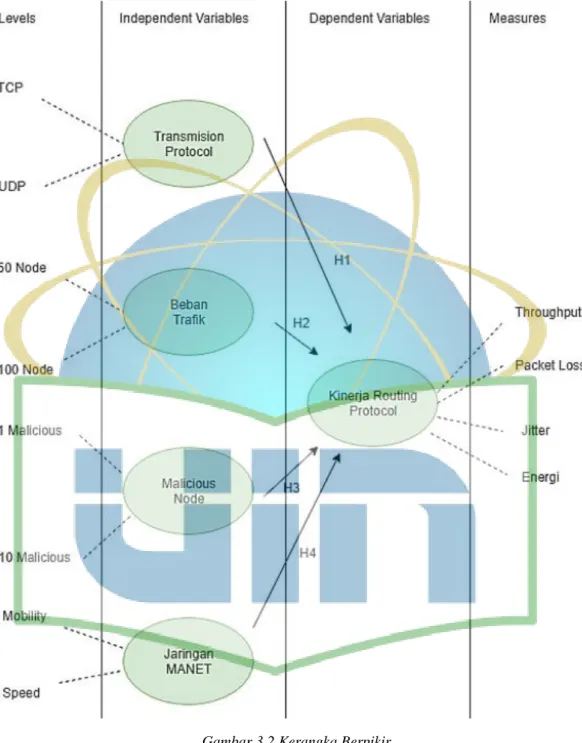

3.5 Kerangka Berfikir ... 38

IMPLEMENTASI SIMULASI DAN EKSPERIMEN ... 39

4.1 Problem Formulation ... 39

4.2 Conceptual Model ... 39

4.3 Input / Output Data ... 40

4.3.1 Input ... 40

4.3.2 Output ... 41

4.4 Modelling ... 42

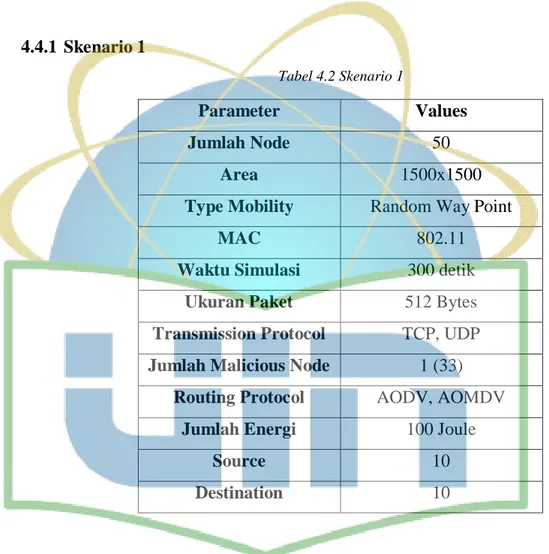

4.4.1 Skenario 1... 42

xiii

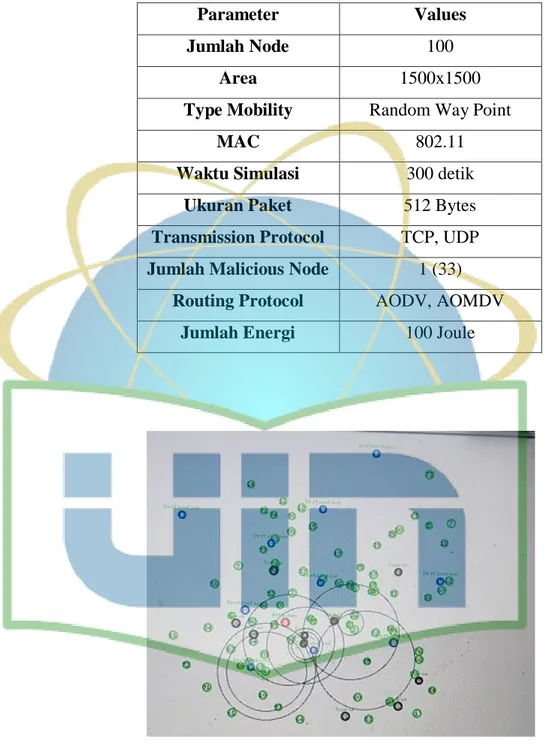

4.4.3 Skenario 3... 46

4.4.4 Skenario 4... 48

4.5 Simulation... 50

4.5.1 Konfigurasi aodv.h dan aodv.cc ... 50

4.5.2 Konfigurasi Setdest AODV... 53

4.5.3 Konfigurasi aomdv.h dan aomdv.cc... 54

4.5.4 Konfigurasi Setdest AOMDV ... 56

4.5.5 Konfigurasi Skenario ... 57

4.6 Verification and Validation ... 65

4.7 Experimentation ... 65

4.8 Output Evaluation ... 65

HASIL DAN PEMBAHASAN ... 66

5.1 Verification and Validation ... 66

5.1.1 Pengujian Konfigurasi Simulasi ... 66

5.1.2 Pengujian Pemilihan Jalur Routing Protocol ... 67

5.1.3 Pengujian Paket UDP dan TCP ... 67

5.1.4 Pengujian Energi ... 67

5.1.5 Pengujian performa jaringan dengan Malicious Node attack ... 67

5.2 Experimentation ... 68

5.2.1 Pengujian Pemilihan Jalur Routing Protocol ... 68

5.2.2 Pengujian Konfigurasi Simulasi ... 68

5.2.3 Pengujian Performa jaringan Dengan Paket TCP dan UDP ... 69

5.3 Output Evaluation ... 71 5.3.1 Throughtput ... 71 5.3.2 Packet Loss... 79 5.3.3 Jitter ... 87 5.3.4 Energi ... 95 PENUTUP ... 109 6.1 Kesimpulan ... 109 6.2 Saran ... 110 DAFTAR PUSTAKA ... 111

DAFTAR GAMBAR

Gambar 2.1 Network Interface Card (https://techterms.com/definition/nic.) ... 11

Gambar 2.2 Repeater (https://t4tutorials.com) ... 12

Gambar 2.3 Bridge (http://www.certiology.com) ... 12

Gambar 2.4 Router( www.officeworks.com.au) ... 13

Gambar 2.5 Operasi routing sebuah pada IP (Ana Fajrin, 2015) ... 20

Gambar 2.6 Route Discovery AODV ( Reseachgate.net) ... 22

Gambar 2.7 AOMDV Route Discovery (ReseachGate.net) ... 24

Gambar 3.1 Metode SImulasi ... 37

Gambar 3.2 Kerangka Berpikir ... 38

Gambar 4.1 Skenario 1 ... 43

Gambar 4.2 Skenario 2 ... 44

Gambar 4.3 Skenario 3 ... 46

xv

DAFTAR TABEL

Tabel 2.1 Model Refensi OSI (Sofana, 2013) ... 14

Tabel 2.2 Standarisasi Packet Loss ... 28

Tabel 2.3 Standarisasi Jitter ... 29

Tabel 3.1 Studi Pustaka ... 30

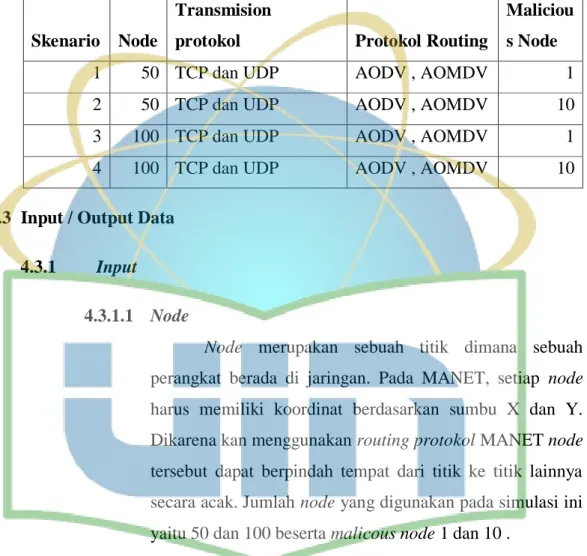

Tabel 4.1 Skenario Simulasi ... 40

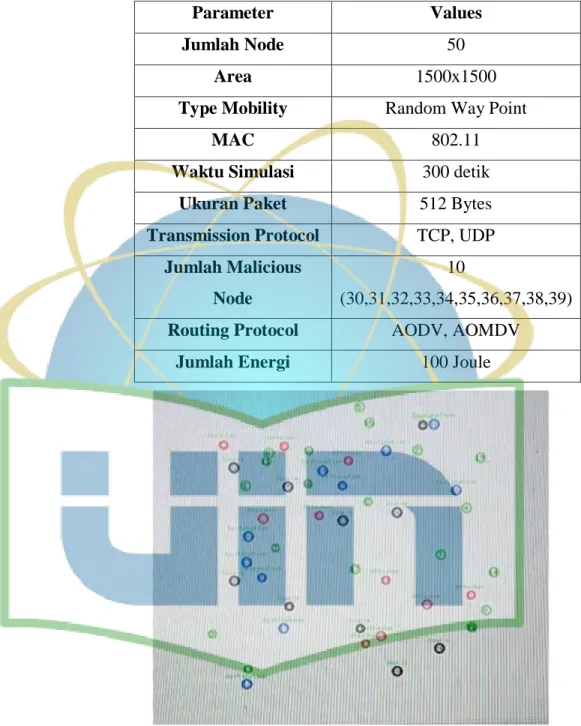

Tabel 4.2 Skenario 1 ... 42 Tabel 4.3 Skenario 2 ... 44 Tabel 4.4 Skenario 3 ... 46 Tabel 4.5 Skenario 4 ... 48 Tabel 5.1 Skenario 1 ... 71 Tabel 5.2 Skenario 2 ... 73

Tabel 5.3 Throughput Skenario 3... 75

Tabel 5.4 Tabel Skenario 4 ... 77

Tabel 5.5 Packet Loss Skenario 1 ... 79

Tabel 5.6 Packet Loss Skenario 2 ... 81

Tabel 5.7 Packet loss Skenario 3... 83

Tabel 5.8 Packet Loss Skenario 4 ... 85

Tabel 5.9 Jitter Skenario 1 ... 87

Tabel 5.10 Jitter Skenario 2 ... 89

Tabel 5.11 Jitter Skenario 3 ... 91

Tabel 5.12 Jitter Skenario 4 ... 93

Tabel 5.13 Energi Skenario 1 ... 95

Tabel 5.14 Energi Skenario 2 ... 98

Tabel 5.15 Energi Skenario 3 ... 101

DAFTAR GRAFIK

Grafik 5.1 Pengujian Throughput ... 69

Grafik 5.2 Pengujian Throughput ... 69

Grafik 5.3 Pengujian Jitter ... 70

Grafik 5.4 Pengujian Energi ... 70

Grafik 5.6 Throughput UDP Skenario 1 ... 71

Grafik 5.5 Throughput TCP Skenario 1 ... 71

Grafik 5.8 Throughput AODV Skenario 1 ... 72

Grafik 5.7 Throughput AOMDV Skenario 1 ... 72

Grafik 5.10 Throughput UDP Skenario 2 ... 73

Grafik 5.9 Throughput TCP Skenario 2 ... 73

Grafik 5.11 Throughput AOMDV Skenario 2 ... 74

Grafik 5.12 Throughput AODV Skenario 2 ... 74

Grafik 5.13 Throughput UDP Skenario 3 ... 75

Grafik 5.14 Throughput TCP Skenario 3 ... 75

Grafik 5.15 Throughput AOMDV Skenario 3 ... 76

Grafik 5.16 Throughtput AODV Skenario 3... 76

Grafik 5.17 Throughput TCP Skenario 4 ... 77

Grafik 5.18 Throughput UDP Skenario 4 ... 77

Grafik 5.19 Throughput AOMDV Skenario 4 ... 78

Grafik 5.20 Throughput AODV Skenario 4 ... 78

Grafik 5.21 Packet Loss UDP Skenario 1 ... 79

Grafik 5.22 Packet Loss TCP Skenario 1... 79

Grafik 5.23 Packet Loss AOMDV Skenario 1 ... 80

Grafik 5.24 Packet Loss AODV Skenario 1 ... 80

Grafik 5.25 Packet Loss UDP Skenario 2 ... 81

Grafik 5.26 Packet Loss TCP Skenario 2... 81

Grafik 5.28 Packet Loss AOMDV Skenario 2 ... 82

Grafik 5.27 Packet Loss AODV Skenario 2 ... 82

Grafik 5.30 Packet Loss UDP Skenario 3 ... 83

xvii

Grafik 5.31 Packet Loss AOMDV Skenario 3 ... 84

Grafik 5.32 Packet Loss AODV Skenario 3 ... 84

Grafik 5.33 Packet loss UDP Skenario 4 ... 85

Grafik 5.34 Packet Loss TCP Skenario 4... 85

Grafik 5.36 Packet Loss AODV Skenario 4 ... 86

Grafik 5.35 Packet Loss AOMDV Skenario 4 ... 86

Grafik 5.37 Jitter TCP Skenario 1 ... 87

Grafik 5.38 Jitter UDP Skenario 1 ... 87

Grafik 5.40 Jitter AODV Skenario 1... 88

Grafik 5.39 Jitter AOMDV Skenario 1 ... 88

Grafik 5.41 Jitter UDP Skenario 2 ... 89

Grafik 5.42 Jitter TCP Skenario 2 ... 89

Grafik 5.44 Jitter AOMDV Skenario 2 ... 90

Grafik 5.43 Jitter AODV Skenario 2... 90

Grafik 5.45 Jitter UDP Skenario 3 ... 91

Grafik 5.46 Jitter TCP Skenario 3 ... 91

Grafik 5.47 Jitter AOMDV Skenario 3 ... 92

Grafik 5.48 Jitter AODV Skenario 3... 92

Grafik 5.49 Jitter UDP Skenario 4 ... 93

Grafik 5.50 Jitter TCP Skenario 4 ... 93

Grafik 5.51 Jitter AODV Skenario 4... 94

Grafik 5.52 Jitter AOMDV Skenario 4 ... 94

Grafik 5.53 Energi TCP Skenario 1 ... 97

Grafik 5.54 Energi UDP Skenario 1 ... 97

Grafik 5.55 Energi TCP Skenario 2 ... 100

Grafik 5.56 Energi UDP Skenario 2 ... 100

Grafik 5.57 Energi TCP Skenario 3 ... 104

Grafik 5.58 Energi UDP Skenario 3 ... 104

Grafik 5.59 Energi TCP Skenario 4 ... 108

1 UIN SYARIF HIDAYATULLAH JAKARTA

PENDAHULUAN

1.1 LATAR BELAKANG

Pertumbuhan teknologi pada jaringan Wireless sangat cepat, dikarenakan memberikan kemudahan dan fleksibilitas yang tinggi bagi para user agar dapat mengadakan hubungan komunikasi dengan yang lainnya. Pada jaringan Wireless terdapat dua paket tranmisi dalam pengiriman paket yang digunakan untuk meningkatkan tingkat jaringan pada umum yaitu TCP dan UDP.

TCP merupakan protokol yang 75% banyak digunakan untuk layanan internet saat ini. Namun pada protokol ini, ketika jaringan padat yang otomatis berdampak pada kongesti sangat tinggi menyebabkan time-out dan akan mengirimkan retransmisi karena sifatnya yang conection, sedangkan UDP merupakan protokol yang ditujukan untuk kecepatan pengiriman data tanpa memperhatikan adanya kontrol konjesti dan koreksi kesalahan di dalam suatu jaringan. (Mardiana & Sahputra, 2017)

Dalam Pengiriman paket di dalam transmisi terdapat beberapa aktivitas routing yang digunakan untuk menjalankan paket dengan perutean yang benar. Routing adalah suatu protokol yang digunakan untuk mendapatkan rute atau petunjuk dari satu jaringan ke jaringan yang lain, routing merupakan proses dimana suatu router akan memilih jalur atau rute untuk mengirimkan atau meneruskan suatu paket ke jaringan yang dituju.

Dalam pencarian rute ,beberapa macam topologi atau rancangan banyak digunakan dalam pembuatan rute menggunakan simulator NS-2 seperti MANET . Mobile ad-hoc network (MANET) menjadi populer dan menarik untuk diteliti karena memiliki karakteristik yang sifatnya cepat, hemat biaya penyebaran, mampu mengelola perubahan topologi secara mandiri, dan dapat diterapkan pada lokasi darurat seperti deteksi kebakaran hutan, operasi militer, dan pemantauan kesehatan . (Setijadi, Purnama, & Purnomo, 2018)

MANET memiliki tiga jenis protokol routing diantaranya Reaktif, Proaktif, dan Hybrid. Routing Protokol Reaktif adalah protokol yang bekerja berdasarkan permintaan untuk membuat rute baru atau perubahan rute dan Routing Protokol Proaktif Protokol routing proaktif adalah protokol berdasarkan routing table yang terus menerus diperbarui secara reguler.(Setijadi et al., 2018). Pada Routing Reaktif di topologi MANET terdapat beberapa protocol routing seperti AODV,AOMDV,dan DSR. Pesan yang digunakan dalam protokol AODV adalah Route Request (RREQ), Route Reply (RREP) dan Route Error (RERR). RREQ dan RREP merupakan route discovery, sedangkan RERR disebut juga sebagai route maintenance. Route discovery diinisiasi dengan menyebarkan Route Reply (RREP). Ketika RREP menjelajahi node, maka secara otomatis RREP akan melakukan setup path. Jika sebuah node menerima RREP, maka node tersebut akan mengirimkan RREP lagi menuju destination sequence .(Purba, Primananda, & Amron, 2018)

Ad-hoc On-demand Multi path Distance Vector Routing (AOMDV) protokol adalah perpanjangan ke protokol AODV untuk menghitung beberapa jalur loop-bebas dan link disjoint. Entri routing untuk setiap tujuan berisi daftar hop berikutnya bersama dengan jumlah hop terkait. Semua hop berikutnya memiliki nomor urut yang sama. Ini membantu dalam melacak rute. Untuk setiap tujuan, sebuah node mempertahankan jumlah hop yang diiklankan, yang didefinisikan sebagai jumlah hop maksimum untuk semua jalur, yang digunakan untuk mengirim iklan rute tujuan. Setiap iklan rute duplikat yang diterima oleh node mendefinisikan jalur alternatif ke tujuan.(Pooja Dahiya, 2014). Saat melakukan pengerjaan routing protocol pada MANET menggunakan node-node sebagai perantara pengiriman paket diantara node tersebut ada yang bersifat merugikan seperti Blackhole Attack yang tergabung dalam jenis Malicious node.

Node-node yang membawa sifat dan perilaku yang berbahaya bagi jaringan disebut malicious node. Malicios node ini mampu masuk ke dalam jaringan dengan cara menyamar atau mengaku dirinya sebagai node normal

UIN SYARIF HIDAYATULLAH JAKARTA

yang aman untuk dijadikan rute pengiriman pesan. Salah satu sifat malicious node adalah blackhole attack. Blackhole sendiri mempunyai sifat yaitu ketika ada paket atau pesan masuk dan sampai kepada dirinya, maka paket dan pesan tersebut akan di drop sehingga paket dan pesan tersebut tidak akan pernah sampai ke tujuan. Pada tugas akhir ini, akan dilakukan pendeteksian dan pencegahan blackhole pada jaringan MANET. (Wicaksono Setyo, 2017) Penelitian ini akan meneliti routing protocol AODV dan AOMDV menggunakan paket pengiriman TCP dan UDP ,berdasarkan parameter throughtput, jitter, packet loss dan energi pada Mobile Ad-Hoc Network berdasarkan banyaknya malicious node dan berdasarkan jumlah total node yang berbeda-beda.

1.2 Tujuan Penelitian

Tujuan penelitian ini adalah untuk melakukan perbandingan kinerja routing protocol AODV dan AOMDV menggunakan paket pengiriman TCP dan UDP pada Mobile Ad Hoc Network (MANET) dengan malicious node (Blackhole Attack).

1.3 Manfaat Penelitian

1.3.1 Bagi Penulis

1. Untuk memenuhi salah satu persyaratan kelulusan strata satu (S1) Program Studi Teknik Informatika Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

2. Sebagai portofolio penulis yang akan dapat dipergunakan pada masa mendatang.

3. Sebagai tolak ukur ilmu penulis selama menuntut pendidikan di Program Studi Teknik Informatika Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

1.3.2 Bagi Universitas

1. Memberikan gambaran terhadap penerapan ilmu pengetahuan yang telah diterima selama kuliah.

2. Menjadi sumbangan literatur karya ilmiah dalam disiplin ilmu teknologi khususnya bidang jaringan komputer.

3. Dapat dijadikan bahan referensi bagi penelitian sejenis berikutnya. 1.3.3 Bagi Masyarakat

1. Mengetahui hasil perbandingan kinerja routing protocol AODV dan AOMDV menggunakan paket pengiriman TCP dan UDP pada Mobile Ad Hoc Network (MANET) berdasarkan banyaknya malicious node. 2. Sebagai referensi pada penelitian selanjutnya yang berhubungan

dengan TCP dan UDP, routing protocol AODV dan AOMDV,Mobile Ad-Hoc Network dan malicious node (Black Hole Attack ).

1.4 Rumusan Masalah

Dari latar belakang di atas, maka permasalahan yang akan dibahas pada penelitian ini adalah ”Bagaimana melakukan perbandingan kinerja routing protocol AODV dan AOMDV menggunakan paket pengiriman TCP dan UDP pada Mobile Ad Hoc Network (MANET) dengan menggunakan malicious node (Blackhole Attack)?”.

1.5 Batasan Masalah

Agar pembahasan lebih terarah berdasarkan perumusan masalah dan sesuai dengan batasan kemampuan penulis, maka batasan masalah dalam penelitian ini dibagi menjadi tiga bagian, yaitu:

1.5.1 Proses

1. Topologi yang digunakan berupa Mobile Ad-Hoc Network (MANET) dengan pergerakan node random Way Point.

UIN SYARIF HIDAYATULLAH JAKARTA

2. Penelitian paket pengiriman TCP dan UDP tentang perbandingan kinerja dari routing Protocol AODV dan AOMDV dengan adanya malicious node (Black Hole Attack ).

3. Perbandingan kinerja routing Protocol AODV dan AOMDV dengan adanya malicious node (Black Hole Attack ) dilakukan berdasarkan parameter throughtput, packetloss, jitter, dan energi 4. Energi dijadikan sebegai daya pada Node

5. Penelitian ini dilakukan dengan simulasi jaringan NS2. 6. Node yang di gunakan 50 dan 100.

7. Source dan Destination sebanyak 10 buah 8. Malicious node berjumlah 1 dan 10 buah 1.5.2 Metode

1. Metode penelitian yang digunakan pada penelitian ini adalah metode simulasi yang menggunakan tahap problem formulation, conceptual model, input output data, modelling, simulation, verification and validation, experimentation, and output evaluation. 2. Metode pengumpulan data diperoleh dari studi literatur.

3. Routing protocol yang di gunakan adalah AODV dan AOMDV. 4. Paket pengiriman yang digunakan dengan cara TCP dan UDP

1.5.3 Tools

1. Sistem Operasi yang digunakan untuk melakukan penulisan adalah Windows 10 Ultimate (64bit).

2. Simulasi dilakukan menggunakan laptop ASUS X455LAB dengan spesifikasi processor i3-5005U dan RAM sebesar 4 GB. 3. Sistem Operasi yang digunakan untuk melakukan simulasi adalah

4. Aplikasi simulasi jaringan yang digunakan adalah NS2 (Network Simulator 2) versi 2.35.all-in-one sebagai compiler dan NAM (Network Animator) sebagai simulator hasil compile.

1.6 Metode Penelitian

1.6.1 Metode Pengumpulan Data 1. Studi Pustaka / Literatur

Pada metode ini, penulis mencari referensi yang terkait dengan penelitian. Referensi didapatkan secara manual yaitu dengan mempelajari buku-buku serta jurnal terkait dengan penelitian. Selain dengan cara manual, penulis juga melakukan pencarian secara online

1.6.2 Metode Simulasi

1. Problem Formulation 2. Conceptual Model 3. Input Output Data 4. Modelling

5. Simullation

6. Verification and Validation 7. Experimentation

8. Output Evaluation 1.7 Sistematika Penelitian

BAB 1 PENDAHULUAN

Bab ini memberikan uraian mengenai alasan penulis dalam pemilihan judul atau latar belakang masalah dan dijelaskan pula mengenai rumusan masalah, tujuan dan manfaat penelitian, metodologi penelitian dan sistematika penelitian yang masing-masing akan dijabarkan di dalamnya.

UIN SYARIF HIDAYATULLAH JAKARTA

BAB 2 LANDASAN TEORI

Bab ini menguraikan tentang pengertian dan teori-teori yang dibutuhkan sebagai landasan atau dasar dalam penelitian yang akan dilakukan oleh penulis.

BAB 3 METODE PENELITIAN

Bab ini menjelaskan mengenai metode yang digunakan dalam penelitian ini, Teknik pengumpulan data, metode simulasi, dan perangkat penelitian.

BAB 4 IMPLEMENTASI SIMULASI DAN EKSPERIMENTAL Bab ini menjelaskan mengenai simulasi dari serangkaian Analisa, perancangan, sampai pada implementasi jaringan yang disusun berdasarkan proses pengamatan dan pengembangan saat mengimplementasikan routing protocol AODV dan AOMDV dengan TCP dan UDP pada NS2 dan malicious node (Blackhole Attack).

BAB 5 HASIL DAN PEMBAHASAN

Bab ini menjelaskan hasil dan pembahasan mengenai hasil perbandingan kinerja routing protocol AODV dan AOMDV menggunakan paket pengiriman TCP dan UDP pada Mobile Ad Hoc Network (MANET) berdasarkan banyaknya malicious node berdasarkan parameter throughput, packetloss, jitter dan energi.

BAB 6 PENUTUP

Bab ini berisi tentang uraian mengenai kesimpulan dan saran berdasarkan simulasi yang telah dilakukan.

9 UIN SYARIF HIDAYATULLAH JAKARTA

LANDASAN TEORI

2.1 Perbandingan

Perbandingan adalah gaya bahasa yang dipakai untuk membandingkan sesuatu dengan yang lainnya. Perbandingan sebenarnya mengandung dua pengertian, yaitu perbandingan yang termasuk dalam gaya bahasa yang polos dan langsung dan perbandingan yang termasuk dalam gaya bahasa kiasan (Keraf, 2010:136). Gaya bahasa perbandingan merupakan gaya bahasa yang mempunyai karakteristik untuk membedakan atau menyamakan dalam melukiskan sesuatu hal dengan jalan membandingkan dengan suatu hal yang lain.(Dika, 2018)

2.2 Kinerja

Yuchtman dan Seahorse (1967) menjelaskan kinerja adalah sebuah pengukuran yang mencakup persepsi dari berbagai stakeholder dalam organisasi.Sedangkan, Gruenberg (1979) menyatakan bahwa, kinerja merupakan perilaku yang diperagakan secara aktual oleh individu sebagai respons pada pekerjaan yang diberikan kepadanya atas dasar hasil kerja, derajat kerja dan kualitas kerja.(Ikbal Bahua, 2016)

2.3 Jaringan Komputer

Menurut Definisi, yang di maksud dengan jaringan komputer (computer networks) adalah suatu himpunan interkoneksi sejumlah komputer autonomous. Dalam bahasa yang populer dapat di jelasakan bahwa jaringan komputer adalah kumpulan beberapa komputer ( dan perangkat lain seperti printer, hub , dan sebagainya) yang saling terhubung satu sama lain melalui media perantara. Media perantara ini bisa berupa media kabel ataupun media tanpa kabel (nirkabel). Informasi berupa data akan mengalir dari satu komputer ke komputer lainnya atau dari satu komputer ke perangkat yang lain , sehingga masing-masing komputer yang

terhubung tersebut bisa saling bertukar data atau berbagi perangkat keras.(Sofana, 2013)

Pada suatu jaringan komputer, pengguna harus secara eksplisit log ke sebuah mesin, secara eksplisit menyampaikan tugasnya dari jauh, secara eksplisity memindahkan file-file dan menangani sendiri secara umum seluruh manajemen jaringan. Pada sistem terdistribusi, tidak ada yang perlu dilakukan secara eksplisit, semuanya sudah dilakukan secara otomatis oleh sistem tanpa sepengetahuan pemakai. Dengan demikian sebuah sistem terdistribusi adalah suatu sistem perangkat lunak yang dibuat pada bagian sebuah jaringan komputer. Perangkat lunaklah yang menentukan tingkat keterpaduan dan transparansi jarimngan yang bersangkutan. Karena itu perbedaan jaringan dengan sistem terdistribusi lebih terletak pada perangkat lunaknya (khususnya sistem operasi), bukan pada perangkat kerasnya. (Ardian, 2015)

Berdasarkan definisi mengenai jaringan komputer, maka untuk dapat di sebut sebagai sebuah jaringan komputer, terdapat embat buah syarat yang harus dipenuhi. Keempat syarat tersebut yaitu:

1. Minimal terdapat dua buah perangkat/ komputer yang terhubung. Hubungan ini dapat menggunakan sarana kabel (wired) maupun nirkabel (wireless)

2. Terdapat Penggunaan di dalamnya yang berinteraksi dengan pengguna lainnya maupun terhadap layanan dan penyedia layanan 3. Terdapat data yang di pertukarkan di dalamnya. Selain data juga

terdapat konten (teks, multimedia) maupun informasi (hasil pengolahan data)

4. Terdapat pemakaian secara bersama-sama (sharing) terhadap perangkat keras (hardware) dan perangkat lunak (software).(Sofana, 2013)

UIN SYARIF HIDAYATULLAH JAKARTA

2.4 Perangkat Jaringan

2.4.1 NIC atau Nerwork Interface Card

Merupakan peralatan yang berhubungan langsung dengan komputer dan di desain agar komputer- komputer jaringan dapat saling berkomunikasi. NIC juga menyediakan akses ke media fisik jaringan . Bagaimana bit-bit data (seperti tegangan listrik, arus,gelombang elektromagnetik, dan besaran fiksi lainnya) dibentuk akan ditentukan oleh NIC. NIC merupakan contoh perangkat yang bekerja pada layer pertama OSI atau layer physical.(Sofana, 2013)

Gambar 2.1 Network Interface Card (https://techterms.com/definition/nic.)

2.4.2 Repeater

Repeater merupakan salah satu contoh active hub. Repeater merupakan peralatan yang dapat menerima sinyal, kemudian memperkuat dan mengirim kembali sinyal tersebut ke tempat lain. Sehinggal sinyal dapat menjangkau area yang lebih jauh. Karena repeater bekerja pada besaran fisik seperti tegangan listrik, arus listrik, atau gelombang elektromagnetik, maka repeater termasuk dalam kategori peralatan yang bekerja pada layer physical.(Sofana, 2013)

Gambar 2.2 Repeater (https://t4tutorials.com)

2.4.3 Bridge

Bridge merupakan peralatan yang dapat menghubungkan beberapa segmen dalam sebuah jaringan , sehinggak ketika sebuah komputer mengirim data untuk komputer tertentu bridge akan mengirim data melalui port yang terhubung dengan komputer tujuan saja. Ketika bridge belum mengetahui port mana yang terhubung dengan komputer tujuan , maka dia akan mencoba mengirim pesan broadcast ke semua port. (Sofana, 2013)

UIN SYARIF HIDAYATULLAH JAKARTA

2.4.4 Router

Router adalah peralatan jaringan yang dapat menghubungkan satu jaringan dengan jaringan yang lain. Sepintas router mirip dengan bridge, naum router lebih “cerdas” dibandingkan briedge. Router bekerja menggunakan routing table yang disimpan di memory-nya untuk membuat keputusan tentang kemana dan bagaimana paket dikirimkan. Router dapat memutuskan rute terbaik yang di gunakan oleh paket data.(Sofana, 2013)

Gambar 2.4 Router( www.officeworks.com.au)

2.5 Protokol

Menurut Frouzan di dalam bukunya yang berjudul Computer Network A Top Down Approach, disebutkan bahwa protokol pada jaringan komputer di definisikan sebagai sekumpulan aturan dan standar yang mengikat di dalam jaringan komputer kepada para pengguna komputer dan semua perangkat (hardware dan software) yang ada di dalam komputer, untuk dapat menciptakan komunikasi yang baik, memudahkan di dalam transfer data, dan menciptakan hubungan (koneksi) antar komputer.

Protokol berkaitan erat dengan perangkat lunak. Hampir semua perangkat lunak (aplikasi) yang dijalankan di jaringan kompter memerlukan protokol. Meski demikian, pada lapisan terbawah (layer fisik dan datalink), protokol juga mencakup perangkat keras komputer (hardware). Salah satu protokol ini adalah ARP(Address Resolution Protocol).(I Putu Agus Eka Pratama, 2013)

2.6 Model OSI (Open System Interconnection)

OSI Reference Model for open networking atau model referensi jaringan terbuka OSI adalah sebuah model arsitektural jaringan yang dikembangkan oleh badan International Organization for Standardization (ISO) di Eropa pada tahun 1977 (Sofana, 2013). OSI sendiri merupakan singkatan dari Open System Interconnection. Model ini disebut juga dengan “Model tujuh lapis OSI” (OSI seven layer model). Model OSI dibuat untuk mengatasi berbagai kendala internetworking akibat perbedaan arsitektur dan protocol jaringan. Dahulu, komunikasi antar komputer dari vendor yang berbeda sangat sulit dilakukan. Masing-masing vendor menggunakan protocol dan format data yang berbeda-beda. Sehingga International Organization for Standardization komunikasi (ISO) yang membuat dikenal sebagaisuatu Open arsitektur System Interconnection (OSI) model yang mendefinisikan standar untuk menghubungkan computer-komputer dari vendor yang berbeda.

Tabel 2.1 Model Refensi OSI (Sofana, 2013)

Nama Layer Fungsi Contoh

Aplikasi (Layer 7) (layer 7)

Aplikasi yang saling

berkomunikasi antar

komputer. Aplikasi layer

mengacu pada pelayanan

komunikasi pada suatu

aplikasi

HTTP, FTP, WWW Browser, NFS, SMTP, SNM

Presentasi (Layer 6 )

Pada layer bertujuan untuk mendefinisikan format data, seperti ASCII text, binary dan JPEG

JPEG,ASCII,TIF,GIF

Session (Layer 5) Sesi layer mendefinisikan

bagaimana memulai,

mengontrol dan mengakhiri

UIN SYARIF HIDAYATULLAH JAKARTA

suatu percakapan (biasa

disebut session) Transport (Layer

4)

Pada layer 4 ini bisa dipilih

apakah menggunakan

protokol yang mendukung

errorrecovery atau tidak.

Melakukan multiplexing

terhadap data yang datang,

mengurutkan data yang

datang apabila datangnya

tidak berurutan

TCP,UDP,SPX

Network (Layer 3) Layer ini mendefinisikan

pengiriman data dari ujung ke

ujung. Untuk melakukan

pengiriman pada layer ini juga

melakukan pengalamatan.

Mendifinisikan pengiriman

jalur (routing)

IP,IPX,APPLETALK

Data Link (Layer 2 )

Layer ini mengatur

pengiriman data dari interface

yang berbeda. Semisal

pengiriman data dari ethernet 802.3 menuju ke High-level Data Link Control (HDLC), pengiriman data WAN

Frame relay, PPP, FDDI, ATM

Physical (Layer 1 )

Layer ini mengatur tentang

bentuk interface yang

berbeda-beda dari sebuah

media transmisi. Spesifikasi yang berbeda misal konektor, pin, penggunaan pin, arus listrik yang lewat, encoding, sumber cahaya dll

EIA/TIA- 449, V.24, RJ45, Ethernet, NRZI, NRZ, B8Zs

2.7 Model TCP/IP

Model TCP/IP tidak banyak menghabiskan banyak usaha untuk mendefinisikan model referensi dengan terperinci, Model TCP/IP terdiri dari empat layer . (Oliver-Balsalobre, Toril, Luna-Ramírez, & García Garaluz, 2017)

2.7.1 Layer Aplikasi

Pada layer ini berurusan dengan program komputer yang digunakan oleh user. Program komputer yang berhubungan hanya program yang melakukan akses jaringan, tetapi bila yang tidak berarti tidak berhubungan dengan OSI. Contoh: Aplikasi word processing, aplikasi ini digunakan untuk pengolahan text sehingga program ini tidak berhubungan dengan OSI. Tetapi bila program tersebut ditambahkan fungsi jaringan misal pengiriman email, maka aplikasi layer baru berhubungan disini.

2.7.2 Layer Presentasi

Pada layer ini bertugan untuk mengurusi format data yang dapat dipahami oleh berbagai macam media. Selain itu layer ini juga dapat mengkonversi format data, sehingga layer berikutnya dapat memafami format yang diperlukan untuk komunikasi.

Contoh format data yang didukung oleh layer presentasi antara lain : Text, Data, Graphic, Visual Image, Sound, Video. berfungsi sebagai enkripsi data.

UIN SYARIF HIDAYATULLAH JAKARTA

2.7.3 Layer Sesi (Session)

Sesi layer mendefinisikan bagaimana memulai, mengontrol dan mengakhiri suatu percakapan (biasa disebut session). Contoh layer session : NFS, SQL, RPC, ASP, SCP.

2.7.4 Layer Transport

Pada layer 4 ini bisa dipilih apakah menggunakan protokol yang mendukung error-recovery atau tidak. Melakukan multiplexing terhadap data yang datang, mengurutkan data yang datang apabila datangnya tidak berurutan. Pada layer ini juga komunikasi dari ujung ke ujung (end-to-end) diatur dengan beberapa cara, sehingga urusan data banyak dipengaruhi oleh layer 4 ini.

2.8 Internet Protocol (IP)

Internet Protocol (IP) Berada pada layer internetwork atau Internet. IP merupakan kunci dari jaringan TCP/IP, agar dapat berjalan dengan baik maka semua aplikasi jaringan TCP/IP pasti bertumpu kepada Internet Protocol. Oleh karena itu, mempelajari protokol IP dan karakteristiknya merupakan suati keharusan bagi siapa saja yang ingin menguasai teknologi TCP/IP.

IP adalah protokol yang mengatur bagaimana suatu data dapat dikenal dan dikirim dari satu komputer ke komputer lain. IP bersifat connectionless protocol. Ini berarti UP tidak melakukan error detection dan error recovery. IP tidak dapat melakukan handshake (pertukarang kontrol informasi) saat membangung sebuah koneksi, sebelum data dikirim. Padahal handshake merupakan salah satu syarat agar sebuah koneksi baru dapat terjadi. Dengan demikian. IP bergantung pada layer lainnya untuk melakukan handshake. (Sofana, 2013)

2.9 TCP dan UDP

Transmission Control Protocol (TCP) dan User Datagram Protocol (UDP) merupakan dua protokol terpenting dalam transport. TCP merupakan protokol yang bersifat connection oriented. TCP menyediakan layanan pengiriman data yang connection oriented, reliable, byte stream service.

Connection oriented berarti dua aplikasi pengguna TCP harus melakukan pembentukan hubungan dalam bentuk pertukaran kontrol informasi (handshaking), sebelum transmisi data terjadi. Reliable berarti TCP menerapkan proses deteksi kesalahan paket dan retransmisi. Byte stream service berarti paket dikirimkan dan sampai ke tempat tujuan secara berurutan. Sedangkan UDP menyediakan layanan pengiriman datagram yang bersifat connectionless oriented, tanpa dilengkapi deteksi dan koreksi kesalahan. Kedia protokol ini mengirimkan data antara layer Application dan Layer Internet. (Sofana, 2013)

2.10 Routing

2.10.1 Algoritma Routing

Algoritma routing yang menentukan pilihan melalui jaringan itu, tergantung metode yang digunakan untuk membagi informasi external, dimana algoritma sebagai metode yang digunakan untuk memproses informasi internal.(Yovita & Restu, 2016)

2.10.1.1 Distance Vector

Distance Vector Sebuah distance vector protocol menginformasikan banyaknya hop ke jaringan tujuan (the distance) dan arahnya dimana sebuah paket dapat mencapai jaringan tujuan (the vector). Algoritma distance vector, juga dikenal sebagai algoritma Bellman-Ford, router mampu untuk melewatkan updates route ke tetanggganya

UIN SYARIF HIDAYATULLAH JAKARTA

pada interval rutin terjadwal. Setiap tetangga kemudian menerima nilai tujuannya sendiri dan menyalurkan informasi routing ke tetangga terdekat. Hasil dari proses ini sebuah table yang berisi kumpulan semua distance/tujuan ke semua jaringan tujuan. (Yovita & Restu, 2016)

2.10.1.2 Link State Vector

Routing ini menggunakan teknik link state, dimana artinya tiap router akan mengumpulkan informasi tentang interface, bandwidth, roundtrip dan sebagainya. Kemudian antar router akan saling menukar informasi, nilai yang paling efisien yang akan diambil sebagai jalur dan di masukkan ke dalam table routing. Dengan menggunakan algoritma pengambilan keputusan Shortest Path First (SPF), informasi LSA tersebut akan diatur sedemikian rupa hingga membentu suatu jalur routing. (Yovita & Restu, 2016)

2.11 Routing Protocol

Salah satu fungsi dari protokol IP adalah membentuk koneksi dari berbagai macam bentuk interface yang berbeda. Sistem yang melakukan tugas tersebut disebut IP router. Tipe dari perangkat ini terpasang dua atau lebih bentuk interface dan meneruskan datagram antar jaringan.

Ketika mengirim data ke tujuan, suatu host akan melewati sebuah router terlebih dahulu. Kemudian router akan meneruskan data tersebut hingga tujuannya. Data tersebut mengalir dari router satu ke router yang lain hingga mencapai host tujuannya. Tiap router melakukan pemilihan jalan untuk menuju ke hop berikutnya.

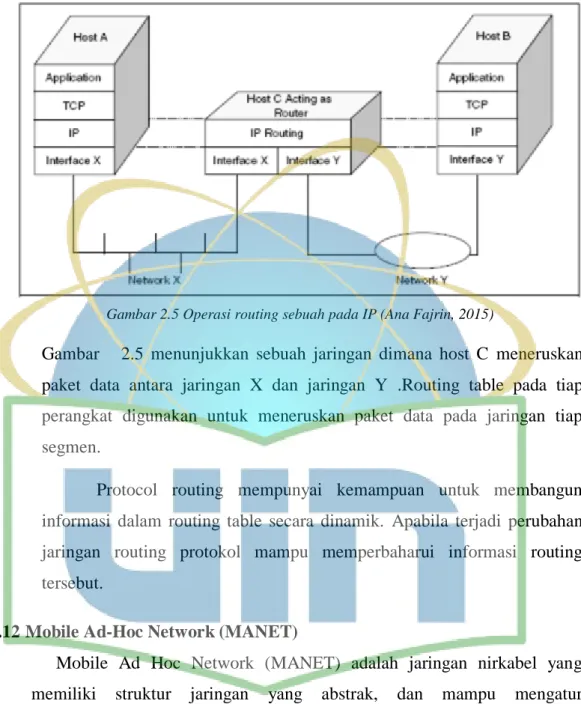

Gambar 2.5 Operasi routing sebuah pada IP (Ana Fajrin, 2015)

Gambar 2.5 menunjukkan sebuah jaringan dimana host C meneruskan paket data antara jaringan X dan jaringan Y .Routing table pada tiap perangkat digunakan untuk meneruskan paket data pada jaringan tiap segmen.

Protocol routing mempunyai kemampuan untuk membangun informasi dalam routing table secara dinamik. Apabila terjadi perubahan jaringan routing protokol mampu memperbaharui informasi routing tersebut.

2.12 Mobile Ad-Hoc Network (MANET)

Mobile Ad Hoc Network (MANET) adalah jaringan nirkabel yang memiliki struktur jaringan yang abstrak, dan mampu mengatur konfigurasinya sendiri. MANET terdiri dari beberapa node yang mampu mengatur dirinya sendiri tanpa kontrol terpusat, dan masing-masing node dapat bergerak secara acak. Dengan kondisi tersebut, jaringan MANET menjadi salah satu jaringan yang fleksibel dan bagus digunakan pada kondisi-kondisi yang sulit jaringan seperti kondisi-kondisi militer, bencana, dan fasilitas medis darurat. Pada Tugas Akhir ini, jenis jaringan yang diteliti adalah

UIN SYARIF HIDAYATULLAH JAKARTA

jaringan ad-hoc yang bersifat mobile yaitu MANET. MANET dipilih karena teknologi ini sedang banyak dikembangkan dan dilakukan riset untuk penggunaannya pada dunia nyata.

MANET bekerja pada lingkungan jaringan routable diatas layer jaringan ad hoc. MANET bekerja menggunakan metode peer-to-peer dan bergerak pada frekuensi radio (30MHz – 5GHz). Pada dasarnya, MANET adalah jaringan nirkabel sementara yang tidak memiliki infrastruktur tetap untuk digunakan. Jadi pada MANET, topologi yang terbentuk sering berubah karena node seluler bergerak secara independen dan mengubah hubungan mereka ke nodus lainnya dengan sangat cepat. Setiap node mobile bertindak sebagai router dan meneruskan lalu lintas ke node lain dalam jaringan. Secara teori, dua simpul yang bergerak dan berada dalam jangkauan transmisi masing-masing dapat berkomunikasi secara langsung, jika tidak, node yang berada di antara keduanya harus dapat meneruskan paket agar berhasil berkomunikasi. Untuk meneruskan paket data dari sumber ke tujuan, setiap node dalam jaringan harus bersedia berpartisipasi dalam proses penyampaian paket data. Sebuah file tunggal dibagi menjadi sejumlah paket data dan kemudian paket data ini dikirim melalui jalur yang berbeda. Pada node tujuan, semua paket ini digabungkan secara berurutan untuk menghasilkan file asli.(Wicaksono Setyo, 2017)

2.13 Routing Protokol Reaktif

Protokol routing reaktif bersifat on demand yaitu membentuk sebuah rute dari satu node sumber ke node tujuan hanya berdasarkan pada permintaan node sumber tersebut . Protokol routing proaktif bersifat table driven yaitu setiap node menyimpan tabel yang berisi informasi rute ke setiap node yang diketahuinya, informasi rute diperbaharui secara berkala jika terjadi perubahan link sehingga penggunaan protokol routing proaktif secara mendasar memberikan solusi end to end delay, karena informasi routing selalu tersedia dan diperbaharui secara berkala dibandingkan protokol routing rektif (Irawan, 2011)

2.13.1 AODV

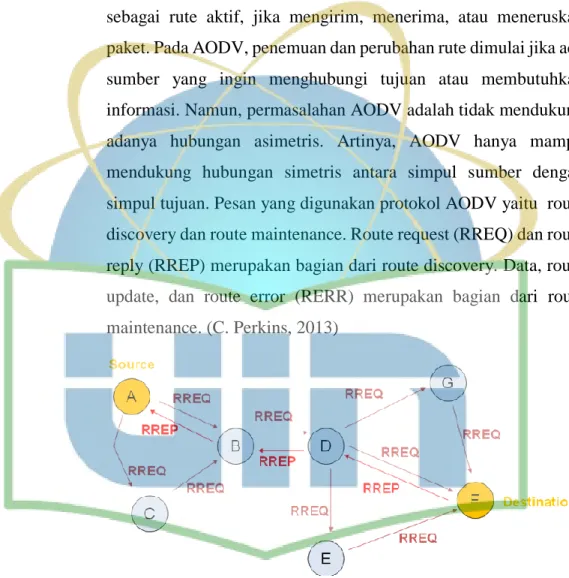

AODV: Merupakan protokol routing reaktif yang membentuk sebuah rute dari simpul sumber ke simpul tujuan berdasarkan pada permintaan simpul sumber. AODV mengelola informasi perutean terbaru dengan menggunakan prosedur penemuan rute dan routing table yang diperbarui . Simpul dianggap sebagai rute aktif, jika mengirim, menerima, atau meneruskan paket. Pada AODV, penemuan dan perubahan rute dimulai jika ada sumber yang ingin menghubungi tujuan atau membutuhkan informasi. Namun, permasalahan AODV adalah tidak mendukung adanya hubungan asimetris. Artinya, AODV hanya mampu mendukung hubungan simetris antara simpul sumber dengan simpul tujuan. Pesan yang digunakan protokol AODV yaitu route discovery dan route maintenance. Route request (RREQ) dan route reply (RREP) merupakan bagian dari route discovery. Data, route update, dan route error (RERR) merupakan bagian dari route maintenance. (C. Perkins, 2013)

Pada gambar Node A mengirim RREQ ke semua node yang berdekatan untuk menuju ke Destination yaitu Node F, ketika semua sudah di berikan RREQ selanjut AODV akan mencari rute terbaik untuk membalas pengiriman RREQ yaitu RREP, pada gambar di atas rute terbaik RREP adalah F-D-B-A.

UIN SYARIF HIDAYATULLAH JAKARTA

Pada AODV saat source node ingin mengirim sebuah paket menuju destination node, proses route discovery dimulai ketika source node mengirim route request (RREQ) menuju destination node melalui beberapa node terdekatnya. Duplikat RREQ ditandai menggunakan nomor urut (sequence number) yang berbeda. Node terdekat menerima paket RREQ non-duplikat, lalu membuat sebuah reverse path menuju source node menggunakan hop sebelumnya dari RREQ

2.13.2 AOMDV

Ad-Hoc On-Demand Multipath Distance Vector (AOMDV): AOMDV (Ad-Hoc On-Demand Multipath Distance Vector) adalah salah satu modifikasi dari protokol AODV. Protokol routing AOMDV juga merupakan protokol routing reaktif yang menggunakan beberapa karakteristik protokol routing proaktif. Rute didirikan sesuai permintaan, karena mereka dibutuhkan. Namun, setelah ditetapkan rute dipertahankan selama dibutuhkan atau sampai waktu rute tidak gagal. Protokol routing reaktif (atau sesuai permintaan) menemukan jalur antara sumber dan tujuan hanya ketika jalur diperlukan (yaitu, jika ada data yang akan dipertukarkan antara sumber dan tujuan).

Di AOMDV, jaringan diam hingga koneksi diperlukan. Pada titik itu, simpul jaringan yang membutuhkan koneksi menyiarkan permintaan untuk koneksi. Pesan sedang diteruskan oleh node AOMDV lain juga merekam simpul yang didengarnya dari menciptakan ledakan link sementara kembali ke node yang membutuhkan. Ketika sebuah node menerima pesan seperti itu dan sudah memiliki rute ke node yang diinginkan, ia mengirim pesan mundur melalui rute sementara ke node yang meminta. Simpul yang membutuhkan kemudian mulai menggunakan rute yang memiliki jumlah hop terendah melalui node lain. Ketika sebuah link gagal,

kesalahan routing dilewatkan kembali ke node pemancar dan kemudian node sumber memilih jalur lain yang disimpan dalam memori node yang merupakan kualitas dan properti dari protokol AOMDV. (Saini & Saini, 2017)

Pada gambar a dan b route akan mengirimkan sinyal request ke destination melewati jalur – jalur node yang tersedia ,seterusnya pada gambar c,d,dan e terjadinya pengembalian informasi mengenai jalur RREP terbaik untuk source lalui , dan pada gambar terakhir paket akan di teruskan melalui jalur yang terbaik menghindari adanya kehilangan pada paket.

UIN SYARIF HIDAYATULLAH JAKARTA

2.14 Node

Node ( Latin nodus, 'simpul') adalah salah satu titik sambungan, titik redistribusi, atau titik akhir komunikasi (beberapa terminal peralatan). Definisi node tergantung pada jaringan dan protokol lapisan tersebut. Sebuah node jaringan fisik adalah aktif perangkat elektronik yang terpasang ke jaringan, dan mampu membuat, menerima, atau mengirimkan informasi melalui saluran komunikasi. Sebuah pasif titik distribusi seperti frame distribusi atau panel patch akibatnya tidak node.

2.15 Malicious Node

Malicious node adalah node yang membawa ancaman atau gangguan pada suatu jaringan. Malicious node bergerak secara random menyerang sebuah jaringan yang ada. Malicious node bisa masuk ke dalam jaringan karena sifat dari malicious node ini yang menyerupai bahkan sama seperti node normal pada umumnya, sehingga node-node lain menganggap bahwa node ini adalah nodeyang aman dan normal, padahal didalam malicious node ini mengandung unsur-unsur yang berbahaya.

Untuk Tugas Akhir ini, malicious node yang digunakan adalah Blackhole Attack.Serangan blackhole adalah salah satu ancaman atau gangguan pada jaringan MANET yang bersifat menghilangkan atau men-drop packet dan data sebelum paket dan data tersebut sampai di tujuan, karena paket di drop di node blackhole tersebut. Terdapat beberapa jenis blackhole, untuk tugas akhir kali ini, penulis akan menggunakan Single Blackhole Attack. Blackhole dipilih sebagai jenis serangan pada jaringan MANET. Blackhole dipilih sebagai jenis serangan karena pada salah satu masalah yang banyak diteliti pada jaringan MANET ini adalah serangan Blackhole. Dalam serangan black hole, sebuah node jahat menggunakan protokol routing untuk mengakui bahwa malicious node ini memiliki jalur terpendek ke node tujuan atau ke paket yang ingin diantarkan. Malicious node ini juga mengaku memiliki ketersediaan rute terbaru terlepas dari memeriksa tabel routingnya. Dengan cara ini, malicious node akan selalu memiliki ketersediaan dalam

membalas Route-Request dan dengan demikian, malicious node akan mencegat paket data dan menyimpannya. Dalam protokol yang didasarkan pada flooding, balasan dari malicious node akan diterima oleh node yang meminta sebelum penerimaan reply dari node yang sebenarnya, maka rute palsu dibuat. Saat rute ini terbentuk, sekarang terserah pada malicious node apakah akan men-drop semua paket atau meneruskannya ke alamat yang tidak diketahui. Cara bagaimana malicious node diterima di rute pengiriman data ada bervariasi(Wicaksono Setyo, 2017)

Berdasarkan Maekawa pada tahun 2018, Malicious Node memiliki berbagai macam serangan, yaitu :(Gao, Maekawa, Amagata, & Hara, 2018) 2.15.1 Blackhole Attack

Malicious node bertindak seperti sebuah blackhole. Secara spesifik, malicious node akan men girim RREP palsu ke semua RREQ dan berpura-pura untuk mendapatkan sebuah rute untuk dikirimkan ke node destination. Setelah menerima paket data, malicious node akan membuangnya.

2.15.2 Grayhole Attack

Serangan ini mirip dengan blackhole attack. Perbedaannya adalah grayhole attack membuang paket data secara stokastik. 2.15.3 Sybil Attack

Malicious node yang melakukan serangan dengan cara berpura-pura menjadi node normal. Pada situasi ini, node di dekat malicious node akan berpikira node tetangganya adalah node normal, jadi paket akan dikirim ke malicious node.

2.15.4 Routing Packet Dropping Attack

Pada serangan ini, paket routing seperti RREQ, RREP dan Rerr akan dibuang secara acak.

UIN SYARIF HIDAYATULLAH JAKARTA

2.15.5 Rushing Attack

Pada serangan ini, ketika sebuah malicious node menerima sebuah RReq dari node tetangganya, ia akan menyiarkan RReq dengan cepat, jadi ia dapat menjadi sebuah node penengah dari rute transmisi paket.

2.15.6 Wormhole Attack

Sebuah malicious node melakukan penyerangan ini menyimpan semua pesan dan paket data, dan mengirimnya ke malicious node lainnnya pada channel milik mereka sendiri. 2.15.7 Jelly Fish Delay Attack

Pada Jelly Fish Delay Attack, malicious node menahan pesan yang diterima untuk sementara sebelum pengiriman. Malicious node menggunakan serangan ini untuk mengganggu aktifitak tabel routing dari node tetangganya.

2.15.8 Flooding Attack

Tujuan dari penyerangan ini adalah konsumsi energi. Biasanya serangan ini menyiarkan sebuah RReq tanpa sebuah destination. Karena semua node mengirim pesan tersebut, menyebabkan lalu lintas yang sia-sia

2.16 Quality of Service (QoS)

Quality of Service (QoS) pada sistem telekomunikasi berhubungan dengan kinerja jaringan dari sistem underlying routing. Quality of Service juga di definisikan sebagai efek kolektif dari service performance yang menentukan tingkat kepuasan dari pengguna layanan.(Paul & Pandit, 2018) 2.16.1 Throughput

Throughput merupakan banyaknya bytes yang diterima dalam selang waktu tertentu dengan satuan byte per second yang merupakan kondisi data rate sebenarnya dalam suatu jaringan.

Besarnya selang waktu pengukuran dapat mempengaruhi hasil gambaran perilaku jaringan.

2.16.2 Packet Loss

Packet loss merupakan suatu paket data yang hilang dari keseluruhan paket data yang dikirim selama proses pengiriman dari klien menuju ke server dan kembali lagi ke klien selama rentang waktu tersebut. Pada umumnya, packet loss terjadi dikarenakan buffer yang terbatas dan urutan paket yang salah.

Menurut Hasanah, pada Fidaq (2018) packet loss memiliki standarisasi sesuai dengan tabel berikut

Tabel 2.2 Standarisasi Packet Loss

2.16.3 Jitter

Jitter adalah variasi delay, yaitu perbedaan selang waktu kedatangan antar paket di terminal tujuan. Jitter dipengaruhi oleh variasi beban trafik dan besarnya tumbukan antar paket (congestion) yang ada dalam jaringan. Semakin besar beban trafik di dalam jaringan akan menyebabkan semakin besar pula peluang terjadinya congestion dengan demikian nilai jitter-nya akan semakin besar.

Standarisasi Packet Loss Sangat Bagus 0%

Bagus 3%

Sedang 15%

UIN SYARIF HIDAYATULLAH JAKARTA

Menurut Hasanah, pada Fidaq (2018) jitter memiliki standarisasi sesuai dengan tabel berikut :

Tabel 2.3 Standarisasi Jitter

2.17 Energi

Definisi energi, energi merupakan kemampuan untuk melakukan usaha. Energi merupakan besaran yang kekal, artinya enegi tidak dapat diciptakan dan dimusnahkan, tetapi dapat diubah dari bentuk satu ke bentuk yang lain. Pada dasarnya sumber energi di dunia banyak dan tersebar dimana-mana. Tetapi hanya sebagian saja yang dimanfaatkan oleh manusia yaitu energi dari minyak bumi,bahan fosil dan gas alam, sedangkan sumber energi lain seperti sampah dedaunan, kayu, angin, air, matahari, dan gelombang pasang sedikit sekali dimanfaatkan. Menurut dari sumber didapatnya energi (Sains, Pengembangan, & Manusia, 2017)

Standarisasi Jitter Sangat Bagus 0 ms

Bagus 75 ms Sedang 125 ms

28 UIN SYARIF HIDAYATULLAH JAKARTA

METODOLOGI PENELITIAN

3.1 Metode Pengumpulan Data

3.1.1 Data Primer

Data primer diperoleh dari proses simulasi secara langsung dengan menggunakan aplikasi NS2 (Network Simulator 2). Penulis melakukan simulasi untuk mendapatkan hasil energy efficient dengan menggunakan node sebanyak 50 dan 100 yang bergerak secara random dengan adanya gangguan dari malicious node menggunakan routing protocol AODV dan AOMDV Menggunakan Pengiriman TCP dan UDP. Penulis akan mengevaluasi hasil perbandingan kinerja dari routing protocol AODV dan AOMDV dengan melihat data-data yang diperoleh selama simulasi. Kemudian data akan ditampilkan agar terlihat dampak dari malicious node yang mempengaruhi energi pada routing protocol AODV dan AOMDV menggunakan transimisi TCP dan UDP . 3.1.2 Data Sekunder

Data sekunder diperoleh dengan cara melakukan studi pustaka dan penelitian sejenis khusus membahas tentang TCP dan UDP pada routing protocol AODV dan AOMDV dan malicious node.

3.1.2.1 Studi Pustaka

Penulis melakukan studi pustaka dengan mencari referensi yang berkaitan dengan topik yang diteliti di perpustakaan UIN Syarif Hidayatullah Jakarta dan secara online melalui internet. Referensi yang penulis peroleh digunakan untuk menyusun landasan teori, metodologi penelitian dan pengembangan sistem

UIN SYARIF HIDAYATULLAH JAKARTA

secara langsung. Pustaka-pustaka yang dijadikan bahan acuan dapat dilihat pada daftar pustaka penelitian ini.

Studi penelitian sejenis yang penulis gunakan adalah melakukan pencarian jurnal-jurnal penelitian sejenis untuk membandingkannya dengan penelitian penulis. Perbandingan di lakukan untuk menghindari kesamaan topik yang sudah pernah dilakukan oleh peneliti lainnya. Perbandingan ini diharapkan membantu agar peneliti lainnya dapat mengembangkan penelitian ini.

Berbagai sumber dapat digunakan dengan syarat data yang diperoleh bersifat valid. Sumber valid yang dapat digunakan sebagai bahan studi literatur antara lain adalah buku, jurnal, paper dan website resmi. Sedangkan sumber yang dianggap tidak valid seperti Wikipedia dan artikel blog tanpa adanya rujukan. Di bawa ini merupakan beberapa penelitian sejenis yang penulis dapatkan, yaitu :

UIN SYARIF HIDAYATULLAH JAKARTA

Perihal

Jurnal 1 Jurnal 2 Jurnal 3 Jurnal 4 Jurnal 5

Penelitian, dan Tahun Penelitian Yesi Mardiana, Julidian Sahputra , 2017 Penelitian Neetika Bhardwaj, Rajdeep Singh, 2014 Penelitian Neetha Paulose, Neethu Paulose , 2016 Penelitian Sungma Singh, Atish Mishra, Upendra Singh, 2016

Penelitian yang dilakukan oleh penulis Dinesh Kumar, Mr. Anil Yadav ,Dr.

Mukesh Sharma , 2014 Topik Analisa Performansi

Protokol TCP, UDP dan SCTP Pada Lalu Lintas Multimedia Detection and Avoidance of Blackhole Attack in AOMDV Protocol in MANETs Comparison of On Demand Routing Protocols AODV with AOMDV

Detecting and Avoiding Of Collaborative Black Hole Attack on MANET using Trusted AODV Routing Algorithm

TCP Traffic Based

Performance Comparison of Manet Routing Protocol

Simulator SoftPerfect Network Protocol Analyze

UIN SYARIF HIDAYATULLAH JAKARTA

Routing Protocol Tidak ada Routing

Protocol

AOMDV AODV,AOMDV AODV AODV,DSDV

Penggunaan Malicious Node Tidak Menggunakan Malicious Node Menggunakan Malicious Node Tidak Menggunakan Malicious Node Menggunakan Malicious Node Tidak Menggunakan Malicious Node Kelebihan Berhasil Membaca

Perbandingan Transmisi Pengiriman TCP ,dan UDP menggunakan beberapa client OS Berhasil melakukan simulasi routing protocol AOMDV ,serta menghasilkan , output parameter juga ditampilkan dengan grafik. Dengan berbeda Packet Size

Berhasil melakukan simulasi routing protocol ,AODV, dan AOMDV, output parameter juga ditampilkan dengan grafik.

Berhasil melakukan simulasi routing protocol AODV, yang di

penngaruhi dengan Malicious Node (Black Hole Attack), output parameter juga ditampilkan dengan grafik

Dalam penelitian ini,

berhasil melakukan simulasi routing protocol AODV dan DSDV, dan Parameter yang berbeda dari jurnal lainnya serta dapat menampilkan skenario dengan grafik.

UIN SYARIF HIDAYATULLAH JAKARTA

Kekurangan Dalam penelitian ini tidak adanya terdapat protocol routing dan ganggungan malicious

Dalam penelitian ini menggunakan

malicious node, jadi terdapat gangguan dari node pengganggu selama simulasi .

Dalam penelitian ini tidak menggunakan malicious node, jadi tidak ada gangguan dari node pengganggu selama simulasi.

Dalam penelitian ini menggunakan malicious node pada Energi, dan tidak terdapat Transimisi Protocol dalam

penulisan.

Dalam penelitian ini hanya mengevaluasi menggunakan routing protocol, AODV dan ,DSDV tidak

membandingkan dengan routing protocol lainnya. Tabel hasil tidak terlihat

UIN SYARIF HIDAYATULLAH JAKARTA

Kelebihan Skripsi

1. Dari jurnal di atas peneliti menggunakan routing protokol yang sama dengan penulis yaitu routing reaktif , penulis menggunakan 2 routing protokol (AODV dan AOMDV)

2. Dari jurnal di atas peneliti melakukan simulasi dengan 1 transimisi paket dan juga pada jurnal penelitian sebelumnya ada yang tidak tercantum menggunakan paket transimisi jenis apa , penulis menggunakan 2 transimisi Paket yang berbeda (TCP dan UDP)

3. Peneliti sebelumnya dan penulis mempunyai jenis hasil Output yang sama yaitu hasil simulasi QoS (Quality Of Service ) dan Energi dipengaruhi malicious node tetapi yang membedakan hanya jumlah malicious node yang berbeda di setiap penelitian

4. Dan pada penelitian sebelumnya dan penulis juga menghasilkan parameter yang dapat diperlihatkan dengan grafik serta dibandingkan.

UIN SYARIF HIDAYATULLAH JAKARTA

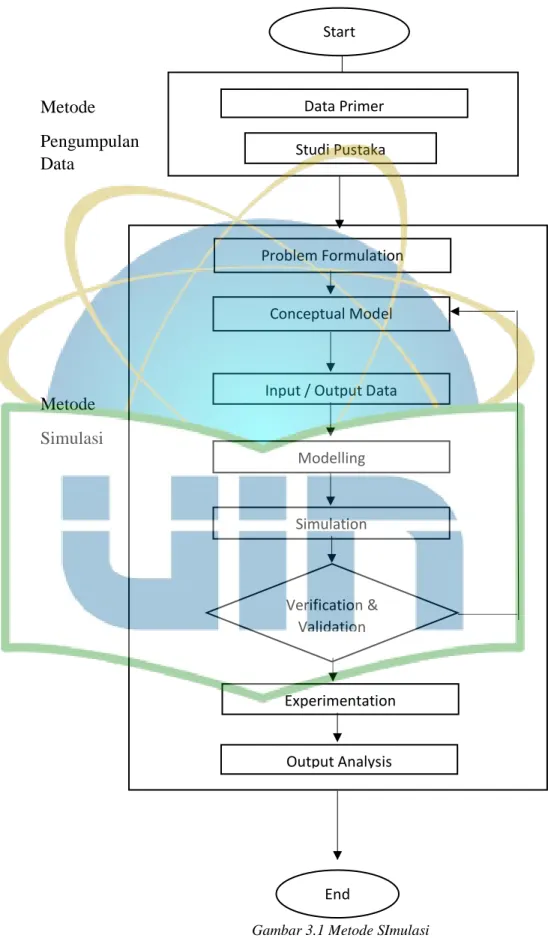

3.2 Metode Simulasi

Pada penelitian ini, penulis menggunakan metode simulasi sebagai metode untuk perbandingan kinerja TCP dan UDP Menggunakan routing protocol AODV dan AOMDV dengan malicious node berdasarkan parameter jitter, packet loss, dan throughput dengan cara melakukan uji coba simulasi menggunakan NS2 (Network Simulator 2). Metode simulasi terdiri dari beberapa tahapan, yaitu :

3.2.1 Problem Formulation

Setelah mendapatkan data dari studi pustaka dan studi penelitian sejenis, penulis mendapatkan kesimpulan bahwa permasalahan utama terletak pada percobaan perbandingan kinerja TCP dan UDP Menggunakan routing protocol AODV dan AOMDV dengan malicious nod menggunakan parameter packet loss, jitter, throughput dan energi. 3.2.2 Conceptual Model

Setelah mendapatkan permasalahan, penulis merancang dan menggambar konsep simulasi yang akan dibuat. Pada penelitian kali ini penulis menggunakan NS2 (Network SimulatorI 2).

3.2.3 Input Output Data

Setelah merancang konsep simulasi, penulis akan menetapkan input dan output yang akan digunakan pada simulasi. Input adalah atribut yang digunakan dalam simulasi, seperti banyaknya node, banyaknya malicious node, dan total energi. Output adalah permasalahan yang di identifikasikan, seperti energi, throughput, packet loss, dan jitter.

3.2.4 Modelling

Lalu pada tahap ini penulis akan menentukan parameter yang akan digunakan selama simulasi. Pada tahap ini dilakukan pembuatan skenario-skenario simulasi.

UIN SYARIF HIDAYATULLAH JAKARTA

3.2.5 Simulation

Di tahap ini penulis akan melakukan penerapan model yang telah dibuat sebelumnya. Pada penelitian ini, model akan disimulasikan dengan variabel dan parameter yang telah ditentukan. Proses simulasi akan dijalankan menggunakan NS2 (Network Simulator 2) dan direkam menggunakan NAM (Network Animator). Proses analisa dilakukan setelah hasil dari simulasi selesai dilakukan, lalu akan diolah menjadi data yang dibutuhkan sesuai dengan konsep yang telah dibuat.

3.2.6 Verification And Validation

Pada tahap ini simulasi akan dilakukan pengecekkan data dan menilai apakah hasil dari simulasi dapat digunakan untuk tahap selanjutnya

3.2.7 Experimentation

Pada tahap ini penulis akan melakukan percobaan dengan semua skenario yang telah dikonsepkan pada tahap sebelumnya.

3.2.8 Output Evaluation

Ini adalah tahap terakhir dimana penulis akan mengevaluasi data-data hasil dari skenario-skenario yang sudah dilakukan perbandingan kinerja TCP dan UDP Menggunakan routing protocol AODV dan AOMDV dengan malicious node.

3.3 Perangkat Penelitian

Perangkat penelitian adalah sarana yang digunakan oleh penulis selama penelitian dilakukan. Penulis menggunakan perangkat keras (hardware) dan perangkat lunak (software) selama penelian. Perangkat keras (hardware) yang digunakan penulis adalah laptop dan komputer. Perangkat lunak (software) penulis gunakan untuk membuat simulasi dan evaluasi simulasi. Perangkat keras (hardware) dan perangkat lunak (software) yang penulis gunakan dalam penelitian ini sebagai berikut: