BAB 2

LANDASAN TEORI

2.1.Teori-teori Dasar / Umum

2.1.1. Jaringan Komputer

Penggabungan teknologi komputer dan komunikasi sangat berpengaruh terhadap bentuk organisasi sistem komputer saat ini. Suatu konsep “pusat komputer” merupakan konsep yang sudah ketinggalan zaman dengan sebuah komputer tunggal yang melayani seluruh tugas-tugas komputasi telah diganti dengan sekumpulan komputer berjumlah banyak yang terpisah-pisah tetapi saling berhubungan dalam melaksanakan tugasnya, sistem tersebut yang disebut jaringan komputer (computer network). Saat ini, jaringan komputer yang ada biasanya menggunakan model komputer terpusat (centralized computer) yang memiliki beberapa komputer terhubung antara satu sama lain dan biasanya berjumlah lebih dari satu buah komputer.

Dua buah komputer dikatakan saling tersambung bila keduanya dapat saling bertukar informasi dengan media perantara yang beragam seperti kawat, serat optik, gelombang mikro, satelit, dan sebagainya.

Oleh karena itu, penyambungan komputer ke dalam jaringan komputer harus memenuhi beberapa kriteria sebagai berikut:

- peralatan komunikasi data letaknya berjauhan. Jika kita akan menghubungkan kedua alat tersebut yang jaraknya ribuan kilometer (Km), jelas akan sangat mahal.

- ada banyak peralatan yang saling dihubungkan satu sama lain, yang akhirnya akan terbentuk satu untaian rangkaian yang kompleks.

Jaringan komputer berdasarkan ruang lingkup dan jangkauan dapat dibagi menjadi tiga kelompok, yaitu:

1. Local Area Network (LAN)

Menurut Tanenbaum (2003, pp16-19) Local Area Network adalah jaringan komputer yang jaringannya hanya mencakup wilayah kecil seperti jaringan komputer kampus, gedung, kantor, dalam rumah, sekolah atau yang lebih kecil. Saat ini kebanyakan LAN berbasis pada teknologi IEEE 802.3 (Ethernet), dengan menggunakan perangkat switch yang mempunyai kemampuan transfer data 10, 100, atau 1000 Mbit/s. Selain teknologi Ethernet, saat ini teknologi 802.11b atau biasa disebut Wi-fi juga sering digunakan untuk membentuk LAN. Tempat-tempat yang menyediakan koneksi LAN dengan teknologi Wi-fi biasa disebut hotspot.

Secara garis besar, LAN adalah sebuah jaringan komunikasi antar komputer yang :

- bersifat lokal.

- dikontrol oleh suatu kekuasaan administratif.

- biasanya mempunyai kecepatan yang lebih tinggi dan data dalam semua komputer selalu di-sharing.

2. Metropolitan Area Network (MAN)

MAN merupakan versi lain dari LAN yang cakupannya lebih luas dan besar dan biasanya menggunakan teknologi yang sama dengan LAN. Area cakupannya lebih besar dari LAN dan lebih kecil dari WAN.

Sebagai contoh MAN yang kita kenal secara luas adalah jaringan kabel televisi yang tersedia di banyak kota. Perkembangan MAN ini sendiri pun masuk ke dalam bisnis yaitu perusahaan yang mungkin memiliki kantor yang berjauhan letaknya. Jaringan ini sendiri memiliki jarak dengan radius 10-50 km.

3. Wide Area Network (WAN)

Wide Area Network dipakai secara umum sebagai alat untuk mengatasi jarak geografis yang luas, memakai jaringan publik seperti telepon, atau jaringan data paket dan lainnya agar dapat terjadi hubungan komunikasi walaupun jarak yang jauh. Secara khusus, WAN terdiri dari sejumlah switching node untuk mencapai tujuannya.

Secara traditional, WAN telah dilengkapi secara khusus agar mampu menggunakan satu dari dua teknologi yang paling banyak dipakai oleh publik yaitu jaringan switch.

2.1.2. Model Open System Interconnection (OSI)

Menurut Tanenbaum (2003, pp37-41) Model OSI pada awalnya dikembangkan oleh the International Organization For Standardization (ISO) sebagai langkah awal standar internasional pada protokol–protokol yang digunakan di dalam berbagai lapisan.

Setelah itu di revisi pada tahun 1995 dan disebut the ISO OSI (Open System

Interconnection) Reference Model karena disetujui dengan hubungan terbuka

antarsistem.

Model OSI memiliki tujuh lapisan. Prinsip penerapan yang digunakan pada ke tujuh lapisan tersebut dirangkum mengikuti ketentuan sebagai berikut: 1. Suatu lapisan harus dibuat dengan memisahkan perbedaan yang diperlukan. 2. Setiap lapisan harus melakukan suatu fungsi yang teratur dan baik.

3. Fungsi pada setiap lapisan yang dipilih akan menjelaskan protokol standar internasional.

4. Pembatasan lapisan yang dipilih mengurangi aliran informasi sepanjang interface tersebut.

5. Jumlah pada lapisan–lapisan harus cukup besar pada fungsi–fungsi nyata dengan tidak bersamaan di dalam lapisan luar yang sama dan cukup kecil pada arsitektur yang teratur.

OSI terdiri atas tujuh layer: 1. Application Layer

Application Layer terdiri dari bermacam–macam protokol yang biasanya diperlukan oleh pengguna. Suatu aplikasi protokol yang digunakan secara luas adalah HTTP (HyperText Transfer Protocol), merupakan dasar untuk World Wide Web (www). Saat suatu browser ingin halaman web, www akan mengirim nama halaman yang diperlukan server menggunakan HTTP. Server akan mengirim kembali halaman tersebut. Protokol aplikasi lainnya digunakan untuk memindahkan data, surat elektronik, dan berita jaringan.

2. Presentation layer

Presentation layer berhubungan dengan sintak dan semantik pada pemindahan informasi. Dalam pengirimannya memungkinkan komputer dengan gambaran data berbeda dihubungkan, struktur data tersebut diganti yang dapat dijelaskan secara abstrak, selama standar encoding digunakan ‘pada kawat’. Pada layer ini, mengatur struktur data abstrak dan mengizinkan struktur data yang lebih tinggi untuk dijelaskan dan diganti. Contohnya: catatan perbankan.

3. Session Layer

Session layer mengatur koneksi antar host dengan mengizinkan user-user pada mesin yang berbeda untuk membangun session di antara mereka. Session layer menawarkan pelayanan yang beragam, termasuk dialog control (menjaga track yang bergiliran untuk diantarkan), token

management (mencegah pemecahan dari percobaan operasi darurat yang

sama pada waktu bersamaan), dan synchronization (memeriksa selama pengiriman dengan mengizinkan pengiriman selanjutnya setelah terjadi benturan).

4. Transport Layer

Transport layer bertugas menerima data layer di atas, membelahnya menjadi bagian yang lebih kecil dan memberikan nomor urut kepada paket data yang lebih kecil tersebut . Setelah itu, paket data itu akan melewati network layer dan memastikan bahwa semua paket data itu akan tersusun kembali saat diterima. Sebagai contoh HTTP menggunakan port 80 dan FTP (File Transfer Protocol) menggunakan port 21.

5. Network Layer

Network layer mengatur operasi–operasi pada subnet dengan membedakan bagaimana paket–paket data yang di route dari sumber ke tujuannya. Cara membedakan paket–paket data tersebut adalah dengan menambahkan header pada paket data agar proses pengiriman dari sumber ke tujuan adalah benar, dengan membandingkan header sumber dengan header tujuannya.

6. Data Link Layer

Data link Layer bertugas untuk menentukan atau mengubah bentuk dari pengiriman informasi antara dua device yang berbeda sehingga tidak terdapat lagi kesalahan pengiriman untuk dikirim ke layer tiga atau boleh disebut data link layer akan memperbaiki dan menghapus error yang ada. Mac address juga diimplementasikan ke layer ini.

7. Physical Layer

Physical layer berfungsi mentransmisikan bit–bit melalui jaringan komunikasi. Bit yang ada merupakan sinyal elektrik yang akan ditransmisikan dengan memastikan bahwa pengiriman 1 bit akan diterima

1 bit juga bukan 0 bit. Sinyal elektrik sebagai penghubung akan

mengantarkan bit–bit melalui kawat tembaga, fiber optik, sinyal radio wireless, ataupun media lainnya.

2.1.3. Model Transmission Control Protocol / Internet Protocol (TCP / IP)

Menurut Tanenbaum (2003, pp41-44) Transmission Control Protocol/ Internet Protocol (TCP / IP) adalah suatu perangkat protokol yang digunakan

untuk komunikasi antara host dalam local network dan juga pada internet. TCP/ IP dikembangkan oleh Department of Defense ( DoD ) Amerika Serikat dengan maksud untuk menyediakan sebuah jalan untuk menghubungkan komputer–komputer dari peneliti pemerintah. Ada empat layer yang dikenal dalam TCP/IP, yaitu :

1. Application Layer

Application Layer digunakan untuk memproses permintaan dari hosts dan memastikan bahwa koneksi terjalin dalam port yang sesuai. Sebuah port pada dasarnya adalah sebuah alamat yang digunakan untuk mengirim data secara langsung ke aplikasi tujuan yang sesuai. Beberapa contoh port yang terdapat dalam layer ini adalah HTTP (port 80), HTTPS (port 443) dan SSH (port 22).

2. Transport Layer

Transport Layer dalam TCP/IP sangat penting dalam menghubungkan koneksi jaringan, mengatur pengiriman data antara source dan destination, dan mengakhiri koneksi data. Ada dua transport protocol dalam transport layer, TCP dan UDP. TCP (Transport Control Protocol) adalah connection-oriented protocol yang membangun sambungan jaringan terlebih dahulu, mengatur transfer data, lalu memutuskan koneksi. Sementara itu, UDP (Unit Datagram Protocol) adalah connectionless protocol dimana paket data dikirimkan melalui jaringan tanpa adanya koneksi terlebih dahulu.

Internet Layer dalam TCP/IP menjelaskan tentang protokol-protokol yang digunakan untuk pengalamatan dan routing paket data. Protokol-protokol yang termasuk dalam internet layer adalah IP (Internet Protocol), ARP (Address Resolution Protocol), ICMP (Internet Control Message Protocol) dan IGMP (Internet Group Management Protocol).

4. Network Access Layer

Network access layer menjelaskan bagaimana sebuah host dapat terhubung pada jaringan. Host yang dimaksud dapat berbentuk komputer ataupun device jaringan lainnya seperti router.

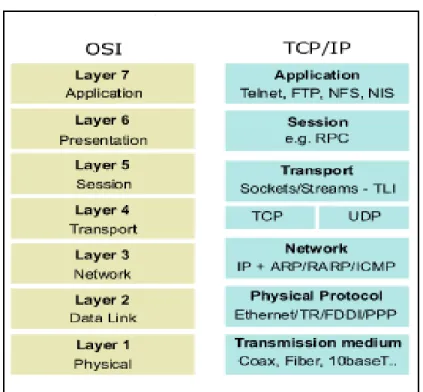

Gambar 2.1 Model OSI dan TCP/IP 2.1.4. Topologi Jaringan

- pengaturan peletakan node dalam jaringan dan cara aksesnya (interconnection).

- pengaturan ini berhubungan erat dengan media pengiriman yang digunakan.

Menurut Norton (1999, pp139-145) Topologi jaringan dapat dibagi menjadi dua, yaitu :

1. Topologi Fisik (Physical Topology)

Topologi secara fisik memberikan suatu gambaran wiring/cabling dari perangkat-perangkat yang ada. Jenis-jenis dari topologi fisik :

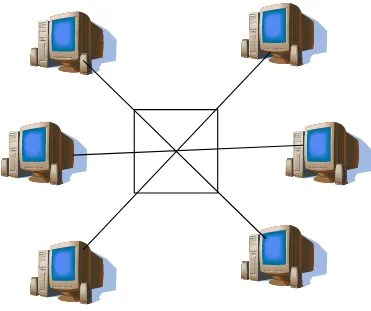

a.Star

Dalam topologi star, sebuah terminal pusat bertindak sebagai pengatur dan pengendali semua komunikasi data yang terjadi. Terminal-terminal lain terhubung padanya dan pengiriman data dari satu terminal ke terminal lainnya melalui terminal pusat. Terminal pusat akan menyediakan jalur komunikasi khusus pada dua terminal yang akan berkomunikasi.

Keuntungan :

- keterandalan terbesar di antara topologi yang lain. - mudah dikembangkan.

- keamanan data tinggi.

- kemudahan akses ke jaringan LAN lain. Kerugian :

- jaringan tergantung pada terminal pusat (dapat berupa komputer

PC, mini, atau mainframe), yang merupakan bagian paling

bertanggung jawab terhadap pengaturan arah semua informasi ke terminal yang dikehendaki.

Gambar 2.2 Topologi Star b. Ring

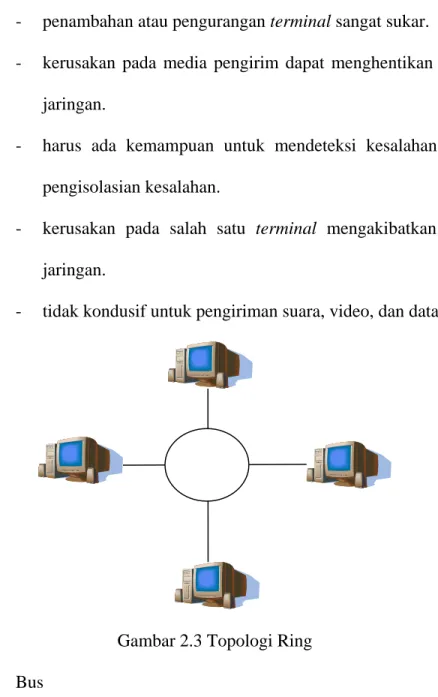

LAN dengan topologi ini mirip dengan topologi titik ke titik tetapi semua terminal saling dihubungkan sehingga menyerupai lingkaran. Setiap informasi yang diperoleh, diperiksa alamatnya oleh terminal yang dilewatinya. Jika bukan untuknya, informasi akan diputar lagi sampai menemukan alamat yang benar. Setiap terminal dalam LAN saling bergantungan, sehingga jika terjadi kerusakan pada satu terminal, seluruh LAN akan terganggu.

Keuntungan : - laju data tinggi.

- tidak diperlukan host, relative lebih murah. - dapat melayani berbagai jenis mesin pengirim. - komunikasi antar terminal mudah.

- waktu yang diperlukan untuk mengakses data optimal. Kerugian :

- penambahan atau pengurangan terminal sangat sukar.

- kerusakan pada media pengirim dapat menghentikan kerja seluruh jaringan.

- harus ada kemampuan untuk mendeteksi kesalahan dan metode pengisolasian kesalahan.

- kerusakan pada salah satu terminal mengakibatkan kelumpuhan jaringan.

- tidak kondusif untuk pengiriman suara, video, dan data.

Gambar 2.3 Topologi Ring c. Bus

Pada topologi bus semua terminal terhubung ke jalur komunikasi. Informasi yang hendak dikirimkan melewati semua terminal pada jalur

tersebut. Jika alamat terminal sesuai dengan alamat pada informasi yang dikirim, maka informasi tersebut akan diterima dan diproses. Jika tidak, informasi tersebut akan diabaikan terminal yang dilewatinya. Keuntungan :

- kemampuan pengembangan tinggi (open - endedness). - jarak LAN tidak terbatas.

- keterandalan jaringan tinggi. - kecepatan pengiriman tinggi.

- jumlah terminal dapat ditambah atau dikurangi tanpa menggangu operasi yang telah berjalan.

- tidak diperlukan pengendali pusat.

- kondusif untuk konfigurasi jaringan pada gedung bertingkat. Kerugian :

- jika tingkat lalu lintas terlalu tinggi dapat terjadi kemacetan.

- diperlukan repeater untuk menguatkan sinyal pada pemasangan jarak jauh.

- operasional jaringan LAN tergantung pada setiap terminal.

Gambar 2.4 Topologi Bus

d. Hierarki

Menurut Norton (1999, pp146-149) Topologi hierarki tidak semua terminal mempunyai kedudukan yang sama. Terminal dengan kedudukan lebih tinggi menguasai terminal di bawahnya, dan dengan demikian jaringan tergantung pada terminal dengan kedudukan saling tinggi.

Gambar 2.5 Topologi Hierarki

e. Mesh

Jenis topologi ini merupakan campuran dari berbagai jenis topologi yang ada (disesuaikan dengan kebutuhan). Digunakan pada jaringan yang tidak memiliki terlalu banyak node di dalamnya. Ini disebabkan karena setiap stasiun dihubungkan dengan stasiun yang lain. Pendekatan yang menggunakan jaringan ini dibutuhkan bagi sistem yang membutuhkan koneksitas yang tinggi.

Keuntungan :

- stasiun-stasiun tidak membutuhkan protokol tambahan karena tidak ada fungsi switching-nya.

Kerugian:

- jaringan dengan topologi mesh cukup mahal karena setiap kali ada penambahan stasiun, line komunikasinya harus menjangkau setiap stasiun yang ada dalam jaringan tersebut.

- topologi jenis ini masih jarang digunakan.

Gambar 2.6 Topologi Mesh

2. Topologi logika (logical topology)

Topologi secara logika menggambarkan bagaimana sebuah host mengakses media jaringan ketika akan mengirim data. Ada 2 cara untuk mengakses media ini yakni broadcast (undeterministic) dan token passing (deterministic).

a.Broadcast Topology

Broadcast adalah metode untuk mengakses data, dimana ketika satu host mengirim data, maka semua host akan mendapatkan data tersebut.

Kelemahan dari metode ini adalah jika ada satu host yang sedang mengirim data maka host yang lain tidak dapat mengirim data. Sehingga untuk mengirim data maka berlaku hukum first come first serve. Teknologi LAN yang menggunakan metode broadcast adalah Ethernet.

b. Token Passing Topology

Pada topologi ini, setiap host mempunyai kemampuan mengendalikan akses jaringan dengan mem-pass-kan sebuah token elektronik yang secara sekuensial akan melalui masing-masing host dari jaringan tersebut. Ketika sebuah host mendapakan token tersebut, berarti host tersebut diperbolehkan untuk mengirimkan data pada jaringan. Jika host tersebut tidak memiliki data yang akan dikirim, maka token akan dilewatkan ke host berikutnya. Kejadian akan berulang-ulang terus. Teknologi LAN yang menggunakan metode ini adalah Token Ring.

2.1.5. Media Transmisi

Menurut Tanenbaum (2003, pp90-96) Media transmisi adalah suatu jalur antara pemancar dan penerima dalam sistem transmisi data. Media transmisi dapat diklasifikasikan menjadi guided dan unguided (melalui perantara atau tanpa perantara).

1. Pada media guided terdapat tiga jenis kabel yaitu: a. Twisted pair (kabel berpasangan)

Twisted pair merupakan medium yang murah dan banyak digunakan dalam transmisi guided. Twisted pair terdiri dari dua kabel dan tembaga yang terisolasi yang disusun dalam jalinan bentuk spiral. Twisted pair dibagi menjadi dua jenis :

- Unshielded Twisted Pair (UTP)

Kabel UTP digunakan untuk kabel telepon, bahkan lebih banyak lagi digunakan dalam gedung perkantoran sebagai medium untuk Local Area Network (LAN) karena jauh lebih murah , dan lebih mudah digunakan dan dipasang.

Gambar 2.7 Kabel UTP - Shielded Twisted Pair (STP)

Kabel STP memiliki kualitas yang lebih baik sehingga harganya jauh lebih mahal dan sulit penggunaannya dibandingkan dengan UTP.

Gambar 2.8 Kabel STP b. Kabel Coaxsial

Kabel Coaxsial terdiri dari dua konduktor yang dapat digunakan untuk frekuensi yang lebih tinggi. Kabel ini terdiri dari konduktor berbentuk silinder untuk lapisan luar, yang mengelilingi konduktor bagian dalam. Kabel coaxsial dapat digunakan untuk jarak yang lebih jauh dan dalam jaringan komunikasi yang lebih luas dengan stasiun dan jalur komunikasi yang lebih banyak.

Gambar 2.9 Kabel Coaxsial c. Fiber Optik

Kabel ini menggunakan serat kaca atau plastic untuk mengirim data dalam bentuk gelombang cahaya. Kabel fiber optik tidak terpengaruh oleh aliran listrik maupun media magnet, kecepatan tinggi, dan dapat mencapai jarak yang jauh tanpa kehilangan data.

2. Pada media unguided terdapat empat media, yaitu : menurut Tanenbaum (2003, pp100-107)

a. Gelombang mikro

Tipe yang paling umum dari antenna gelombang mikro adalah yang berbentuk parabola. Diameternya berukuran 3 m , antenna tersebut berbentuk kaku dan di arahkan langsung menuju antena penerima, agar rambatan gelombang berfokus ke arah tujuan. Biasanya antenna gelombang mikro dipasang pada ketinggian tertentu pada tiang yang kokoh agar pemancarannya dapat mencakup wilayah yang luas dan transmisi dapat berlangsung tanpa adanya hambatan atau rintangan, misalnya gedung tinggi.

Pengunaan gelombang mikro yang paling umum adalah komunikasi jarak jauh dan umumnya digunakan untuk transmisi gelombang suara (radio) dan televisi. Aplikasi lainnya dari gelombang mikro adalah untuk transmisi point to point jarak pendek, terutama untuk komunikasi antar gedung perkantoran.

Frekuensi pada umumnya digunakan berkisar 2-40 GHz. Semakin tinggi frekuensi yang digunakan, semakin tinggi pula tingkat bandwidth dan date rate.

b. Gelombang mikro satelit

Gelombang satelit digunakan untuk menghubungkan dua atau lebih pemancar atau penerima yang berada di bumi atau disebut juga stasiun bumi. Satelit menerima sinyal transmisi pada satu frekuensi (uplink)

kemudian memperbesar sinyal tersebut dan memancarkannya kembali pada frekuensi yang berbeda (downlink).

Aplikasi yang paling penting untuk satelit adalah : - pendistribusian siaran televisi.

- hubungan telepon jarak jauh. - jaringan bisnis tertentu (private).

Wilayah frekuensi yang paling baik untuk transmisi satelit adalah 1-10 GHz. Dibawah 1 Ghz, transmisi yang berlangsung dapat mengalami gangguan noise dari pengaruh lingkungan sekitarnya seperti cahaya matahari, cuaca buruk dan gangguan dari peralatan elektronik (faktor manusia). Diatas 10 GHz, sinyal transmisi menjadi sensitive terhadap penyerapan oleh atmosfer dan hujan atau salju.

c. Radio Broadcast

Perbedaan yang mendasar antara radio broadcast dengan microwave adalah radio broadcast pemancarannya ke segala arah, sedangkan microwave dipancarkan lebih terfokus pada satu arah (directional). Selain itu, radio broadcast tidak memerlukan antenna penerima yang khusus dan arah yang bebas.

Wilayah antara 30 Mhz–1 GHz merupakan wilayah frekuensi yang efektif untuk komunikasi broadcast. Wilayah frekuensi ini digunakan untuk radio FM, jaringan televisi, dan juga aplikasi jaringan komunikasi data. Frekuensi di atas 30 MHz sampai dengan VHF (gelombang radio) akan bergerak di bawah permukaan ionosfer sehingga sangat sensitive

terhadap cuaca. Sedangkan pada frekuensi yang lebih tinggi seperti gelombang mikro maupun satelit tidak terpengaruh dengan cuaca.

d. Sinar Infra Merah

Komunikasi inframerah dapat dilakukan dengan menggunakan transmitter (pengirim) dan receiver (penerima) yang dapat mengatur atau memodulasikan sinar inframerah yang tidak kohern atau tidak menyatu (terpisah).

Perbedaan penting antara transmisi inframerah dan microwave adalah sinar inframerah tidak menembus dinding, masalah gangguan dan interferensi yang terjadi pada gelombang microwave tidak dialami oleh sinar infra merah. Selain itu tidak diperlukan adanya alokasi frekuensi pada pemancaran sinar inframerah.

2.1.6. Perangkat Keras

Perangkat keras ( hardware ) yang umumnya digunakan di dalam jaringan dan memiliki kemampuan mengakses jaringan:

a. Server

Menurut Norton (1999, pp130-133) Server adalah suatu komputer yang memberikan suatu layanan bagi komputer lain dalam jaringan. Layanan tersebut misalnya sharing data, web control , FTP server, monitoring jaringan. Server dapat dibuat dari spesifikasi komputer yang rendah seperti PC hingga yang canggih seperti Mainframe atau Super Computer.

Beberapa jenis server adalah PC Server, Branded Server, dan Mainframe Server.

Gambar 2.11 PC Server b. Network Interface Card (NIC)

Menurut Norton (1999, p160) Setiap network device seperti komputer atau printer mempunyai perangkat keras (hardware) yang berfungsi untuk menghubungkannya ke jaringan LAN yang disebut Network Interface Card (NIC) . Setiap NIC memiliki alamat yang unik dan disebut MAC (Media Access Control) address. MAC address memiliki panjang 6 bytes atau 48 bits yang ditentukan oleh vendor pembuat NIC tersebut.

Gambar 2.12 NIC c. Repeater / Penguat

Menurut Norton (1999, p160) Repeater bekerja pada layar fisik jaringan, menguatkan sinyal dan mengirimkan dari satu repeater ke repeater lain. Repeater tidak mengubah informasi yang ditransmisikan dan

repeater tidak dapat menyaring informasi. Repeater hanya berfungsi membantu menguatkan sinyal yang melemah akibat jarak, sehingga sinyal dapat ditransmisikan ke jarak yang lebih jauh.

Gambar 2.13 Repeater d. Bridge

Menurut Norton (1999, p160) Bridge merupakan intelligent repeater . Bridge menguatkan sinyal yang ditransmisikannya, tetapi tidak seperti

repeater, bridge mampu menentukan tujuan. Bridge membagi satu buah

jaringan ke dalam dua buah jaringan, ini digunakan untuk mendapatkan jaringan yang efisien, dimana kadang pertumbuhan network sangat cepat maka diperlukan jembatan untuk itu.

Kebanyakan bridge dapat mengetahui masing – masing alamat dari tiap segmen komputer pada jaringan sebelahnya dan juga pada jaringan lain di sebelahnya pula. Diibaratkan bahwa bridge ini seperti polisi lalu lintas yang mengatur di persimpangan jalan pada jam–jam sibuk. Dia mengatur agar informasi di antara kedua sisi network tetap jalan dengan baik dan teratur.

Bridge juga dapat digunakan untuk mengkoneksi di antara network yang menggunakan tipe kabel yang berbeda ataupun topologi yang berbeda pula.

Gambar 2.14 Bridge e. Hub

Menurut Norton (1999, p160) Hub menghubungkan semua komputer yang terhubung ke LAN. Hub adalah repeater dengan jumlah port banyak (multiport repeater). Hub tidak mampu menentukan tujuan. Hub hanya mentransmisikan sinyal ke setiap line yang terkoneksi dengannya, menggunakan mode half-duplex.

Hub meneruskan semua paket data termasuk e-mail, dokumen pengolah data, spreadsheet, grafik, print request yang mereka terima melalui satu port dari satu workstation ke semua port yang tersisa. Semua user terhubung ke satu hub atau tumpukan hub yang saling terhubung berada dalam satu segmen, berbagi bandwidth hub atau kapasitas pengantaran data. Dengan semakin banyak user yang ditambahkan ke dalam segmen, mereka akan bersaing untuk mendapatkan bagian dari jumlah bandwidth yang dialokasikan untuk segmen ini.

Gambar 2.15 Hub f. Switch

Menurut Norton (1999, p162) Switch menghubungkan semua komputer yang terhubung ke LAN, sama seperti hub. Perbedaannya adalah switch dapat beroperasi dengan mode full-duplex dan mampu mengalihkan jalur dan memyaring informasi ke dan dari tujuan yang spesifik.

Switch lebih pintar dibanding hub dan menawarkan dedicated bandwidth kepada user atau kelompok user. Switch meneruskan paket data hanya ke port penerima yang dituju, berdasarkan informasi dalam header paket.Untuk memisahkan transmisi dari port yang lain, switch membuat koneksi sementara antara sumber dan tujuan, kemudian memutuskan koneksi tersebut setelah komunikasi selesai.

Gambar 2.16 Switch 8 Port g. Router

Menurut Norton (1999, p161) Router adalah peningkatan kemampuan dari bridge. Router mampu menunjukkan rute/jalan (route) dan menyaring informasi pada jaringan yang berbeda. Beberapa router mampu secara otomatis mendeteksi masalah dan mengalihkan jalur informasi dari area yang bermasalah.

Dibandingkan dengan hub dan switch, router masih lebih pintar. Router menggunakan alamat lengkap paket untuk menentukan router atau workstation mana yang menerima paket. Berdasarkan peta jaringan yang disebut ‘tabel routing’ , router dapat memastikan bahwa paket berjalan melalui jalur yang efisien ke tujuan mereka. Jika link antara kedua router gagal, router pengirim dapat memilih rute alternative supaya traffic tetap berjalan.

Router juga menyediakan link antar jaringan yang menggunakan protocol yang berbeda. Router tidak hanya menghubungkan jaringan pada satu lokasi atau satu gedung tetapi mereka menyediakan interface atau socket untuk terhubung ke WAN.

2.2.Teori-teori yang Berhubungan dengan Topik yang Dibahas

2.2.1. Firewall

Sebuah firewall adalah bagian dari sistem komputer atau jaringan yang dirancang untuk melarang akses tidak sah selama komunikasi resmi diizinkan. Ini adalah perangkat atau serangkaian perangkat dikonfigurasi untuk mengizinkan, menolak, enkripsi, dekripsi atau semua proxy (masuk dan keluar) lalu lintas komputer antara berbagai domain keamanan yang didasarkan pada seperangkat aturan dan kriteria lainnya.

Firewall dapat diimplementasikan baik dalam perangkat keras atau perangkat lunak, atau kombinasi keduanya. Firewall sering digunakan untuk mencegah pengguna Internet yang tidak sah mengakses jaringan private yang terhubung ke Internet, khususnya intranet. Semua pesan yang masuk atau keluar dari intranet melewati firewall, akan diperiksa pada setiap pesan dan blok yang tidak memenuhi kriteria keamanan tertentu.

Firewall adalah alat khusus, atau perangkat lunak yang berjalan pada komputer dengan memeriksa lalu lintas jaringan tersebut, dan menolak atau menerima izin teks yang didasarkan pada sejumlah aturan. Firewall bertugas untuk mengatur beberapa lalu lintas antara jaringan komputer tingkat kepercayaan yang berbeda. Contoh umum adalah internet yang merupakan zona tanpa kepercayaan dan jaringan internal yang merupakan zona kepercayaan yang lebih tinggi. Sebuah zona dengan tingkat kepercayaan menengah, terletak antara Internet dan jaringan internal yang terpercaya, sering disebut sebagai "jaringan perimeter" atau zona demiliterisasi (DMZ). Sebuah

fungsi firewall dalam sebuah jaringan fisik. Dalam kasus yang pertama, digunakan untuk mencegah gangguan jaringan ke jaringan pribadi. Dalam kasus terakhir, itu dimaksudkan untuk mengandung dan menunda struktural api dari menyebar ke struktur berdekatan.

Berikut ini adalah gambar firewall :

Gambar 2.18 Firewall

Iptables merupakan aplikasi yang memungkinkan seorang sistem administrator untuk mengkonfigurasi tabel yang disediakan oleh kernel Linux firewall (diimplementasikan sebagai berbeda Netfilter modul) dan rantai dan aturan yang berlaku. Modul-modul kernel yang berbeda dan program yang saat ini digunakan untuk protokol yang berbeda: iptables berlaku untuk IPv4, ip6tables untuk IPv6, arptables untuk ARP, dan ebtables sebagai khusus untuk frame Ethernet.

Iptables membutuhkan hak istimewa tinggi untuk beroperasi dan harus dijalankan oleh user root, jika ia gagal berfungsi iptables juga umumnya digunakan untuk inklusif mengarah pada tingkat komponen kernel. x_tables

adalah nama modul kernel yang membawa bagian kode bersama yang digunakan oleh semua empat modul yang juga menyediakan API yang digunakan untuk perluasan; kemudian, Xtables lebih atau kurang digunakan mengarah kepada seluruh firewall (v4, v6, arp, eb) arsitektur. Iptables yang digunakan sebagai sistem firewall, mempunyai pembagian karena program yang diatur secara default sebagai berikut:

a. Filter :

Tabel default dari iptables, jika option –t tidak disebutkan tabel ini secara default akan digunakan. Tabel ini digunakan untuk menyaring semua paket yang masuk (chain INPUT), melewati (FORWARD) dan keluar (chain OUTPUT) dari suatu mesin Linux. Selain itu paket-paket yang ada dapat diterima (ACCEPT), dilarang (DROP), dan ditolak (REJECT) dengan alasan tertentu oleh administrator komputer.

b. Nat:

Tabel NAT (Network Address Translation) berfungsi untuk mentranslasikan alamat jaringan, dengan memodifikasikan alamat sebuah paket dan kita bisa membelokkan paket ke alamat tujuan yang berbeda, port tujuan / service yang berbeda, mengubah alamat asal dan mengubah port/ service asal.

c. Mangle:

Mangle mangling paket, digunakan untuk melakukan penandaan

terhadap suatu paket, setelah paket itu ditandai, penanda paket dapat digabungkan dengan perintah lainnya yang berkaitan dengan paket routing ataupun melakukan perubahan pada paket.

4. Raw:

Paket ini jarang digunakan dan hanya digunakan untuk melakukan connection tracking.

2.2.2. Squid Proxy Server

Squid adalah sebuah service yang digunakan sebagai proxy server dan web

cache. Squid memiliki banyak jenis penggunaan, mulai dari mempercepat

server web dengan melakukan caching permintaan yang berulang-ulang,

caching DNS, caching situs web, dan caching pencarian komputer di dalam

jaringan untuk sekelompok komputer yang menggunakan sumber daya jaringan yang sama, hingga pada membantu keamanan dengan melakukan penyaringan lalu lintas. (http://www.squid‐cache.org/)

1. Cara Kerja Squid Proxy Server

Squid proxy server melakukan tugasnya dengan menyimpan halaman-halaman web yang pernah menjadi request oleh client pada suatu jaringan internal, sehingga apabila ada permintaan terhadap objek yang sama dan pernah diakses sebelumnya dalam perbedaan waktu yang singkat atau jika ada objek yang tadinya disimpan itu belum kadaluarsa, maka squid proxy

server tidak akan meneruskan permintaan itu ke web server di jaringan

internet, melainkan akan memberikan objek yang disimpannya kepada client yang membutuhkan. Object/Internet Object adalah file, dokumen atau respon terhadap sebuah permintaan terhadap berbagai layanan seperti FTP atau HTTP.

Hal ini tentunya akan memberikan penghematan bandwidth karena objek yang sama tidak perlu secara diambil berulang-ulang dari jaringan internet. Penghematan ini bervariasi tergantung dari beberapa faktor misalnya jumlah pengguna yang terhubung ke jaringan internet melalui squid proxy server, perilaku pengguna dalam mengakses halaman web, keamanan/kemiripan tugas dan hobi dari masing-masing pengguna.

Dalam dokumentasinya, squid proxy server tidak hanya melayani akses HTTP, tetapi juga gopher dan FTP. Dari sisi keamanan, squid proxy server mengakomodasi SSL (Secure Socket Layer), access control yang dapat dikonfigurasi dan pencatatan akses secara penuh. Untuk mengakomodasi jaringan serta permintaan yang semakin besar, squid proxy server juga dapat disusun membentuk hirarki atau hubungan tertentu untuk memaksimalkan penghematan bandwidth.

2. Hubungan dan Hirarki antar Squid Proxy Server

Dalam penggunaannya, dimungkinkan untuk menggunakan lebih dari satu proxy server untuk melayani permintaan. Hal ini mungkin terjadi jika cache server melayani permintaan dalam jumlah yang besar pada 1 satuan waktu. Misalnya pada sebuah institusi pendidikan seperti universitas, perusahaan dengan cabang yang tersebar di berbagai daerah, atau mungkin ISP (Internet Service Provider) yang melayani ribuan client setiap harinya. Dengan menggabungkan beberapa cache server dalam suatu hirarki, maka setiap permintaan akan dapat dilayani dengan baik tanpa penundaan yang terlalu lama.

1. Sibling

Merupakan hubungan setingkat secara struktural satu sama lain. Jika sebuat cache server melakukan request terhadap cache server sibling lainnya, maka object yang diminta akan diberikan jika memang dimiliki, jika tidak, proxy server sibling tidak perlu melakukan request ke internet.

2. Parent/Child

Merupakan hubungan bertingkat secara struktural satu sama lain. Artinya, sebuah cache server dapat mempunyai parent berupa cache server lain, sedangkan cache server lain tersebut otomatis mempunyai child cache server asalnya. Jika sebuah cache server melakukan request terhadap cache

server parent lainnya, maka object yang diminta akan diberikan jika

memang dimiliki dan cache server parent wajib melakukan request ke internet jika object tersebut tidak dimilikinya.

Pada struktur yang lebih kompleks, dimungkinkan penyusunan cache server secara sibling maupun parent/child secara bersamaan. Hal ini tentu saja dilakukan dengan pertimbangan banyaknya permintaan terhadap objek internet, dan dengan saling terhubungnya proxy server, diharapkan respon yang lebih cepat.

Proxy server yang ada dalam suatu hirarki dalam berkomunikasi dengan cache server lain dalam hirarki yang sama menggunakan Internet Cache Protocol (ICP). Komunikasi ini dapat berupa pertanyaan tentang ketersediaan suatu objek atau jawaban atas pertanyaan tersebut.

IPC menggunakan default port 3130 dan protokol UDP untuk saling berkomunikasi. Fungsi ini dapat dimatikan jika sibling/parent tidak

menyalakan fungsi ICP dengan cara memberikan option no-query pada daftar cache_peer.

3. Manajemen Objek

Manajemen objek merupakan salah satu hal yang sangat penting pada operasional Squid. Metadata disimpan dalam memory dan merujuk ke objek tertentu di dalam harddisk. Hal ini dilakukan untuk mempercepat proses pencarian objek tertentu hanya dengan melihat metadata-nya saja.

Dalam proses ini juga diatur objek mana yang harus dihapus berdasarkan umur objek yang bersangkutan. Penghapusan objek perlu dilakukan mengingat banyak objek yang sudah kadaluarsa atau tidak digunakan lagi dalam waktu tertentu.

Umur objek dibatasi oleh hal-hal sebagai berikut: a. Metode Penghapusan Objek

Objek dihapus menurut algoritma tertentu yang sebelumnya sudah disebutkan pada konfigurasi squid proxy server.

b. Kapasitas Harddisk dari Proxy Server

Kapasitas harddisk yang terbatas akan turut membatasi jumlah keseluruhan objek yang dapat ditampung oleh squid proxy server. Jika penggunaan harddisk sudah mencapai batas tertentu (cache_swap_high pada squid.conf), maka penghapusan objek akan lebih banyak dilakukan.

c. Jumlah Permintaan Client

Permintaan client yang tinggi otomatis akan menambah jumlah objek yang disimpan dalam harddisk. Semakin banyak objek yang

disimpan berarti ada objek dengan ‘umur paling tua’ misalnya akan dihapus terlebih dahulu.

Algoritma yang digunakan dalam penghapusan objek menentukan objek mana yang akan terlebih dahulu dihapus dan pada akhirnya menentukan kinerja dari proxy server yang bersangkutan. Algoritma yang umum digunakan antara lain:

- Logistic Regression (LR)

Menghapus objek dengan nilai LR terkecil. Nilai LR dapat diartikan sebagai besarnya kemungkinan objek tersebut akan diakses di waktu yang akan datang.

- Least Recently Used (LRU)

Menghapus objek berdasarkan waktu terakhir kali objek tersebut diakses. Objek dengan waktu paling lama akan dihapus terlebih dahulu.

- Least Frequently Used (LFU)

Menghapus objek yang paling jarang diakses. - First In First Out (FIFO)

Menghapus objek secara urut berdasarkan waktu mulai disimpan ke dalam hardisk.

- Random

Menghapus objek secara acak. 4. Pencatatan Aktivitas/Log

Berbagai aktivitas Squid Proxy server dapat dilihat pada tiga log utama yang dihasilkan yaitu access.log, cache.log, dan store.log. Dari file

tersebut, bisa didapatkan berbagai macam informasi seperti berat beban kerja server, berapa presentase objek yang miss dan masih banyak lagi informasi lainnya.

Berikut adalah deskripsi singkat tentang isi dari masing-masing log yang digunakan squid proxy server.

Nama Log Keterangan

access.log Catatan akses yang dilakukan oleh client seperti IP Client, waktu yang dibutuhkan, metode, URL tujuan, dsb

store.log Catatan penyimpanan object ke dalam harddisk

cache.log Pesan yang dibuat squid proxy server sewaktu beroperasi, biasanya berupa pesan error.

Table 2.1 Deskripsi macam-macam log

access.log banyak digunakan sebagai dasar monitoring dan evaluasi terhadap kinerja squid proxy server. Hal ini masuk akal karena di dalam access.log banyak terdapat informasi penting yang dapat diolah lebih lanjut menjadi statistik berbentuk grafis sehingga mudah untuk dibaca. Informasi penting tersebut mengacu kepada format umum yang digunakan pada penulisan sebuah access.log. Format umum tersebut adalah sebagai berikut:

Time elapses remotehost code/status bytes method URL rfc931 peerstatus/peerhost type

Masing-masing field pada format tersebut dapat dijelaskan sebagai berikut:

- Time:

Mencatat waktu pada saat request client diterima oleh squid proxy server. Catatan waktu ini berupa UNIX timestamp dalam format UTC sampai pembulatan milisecond.

- Elapsed:

Menyatakan satu waktu dalam milisecond yang dibutuhkan squid proxy server untuk memenuhi permintaan client

- Remotehost:

IP address dari client yang melakukan request. - Code/status:

Menyatakan kode keberhasilan dan status http yang akan dijelaskan lebih lanjut.

- Bytes:

Menyatakan besarnya objek yang dikirim ke client termasuk header dan pesan error jika permintaan gagal dipenuhi.

- Method:

Menyatakan metode permintaan untuk mendapatkan objek yang akan dijelaskan lebih lanjut.

- URL:

Menyatakan alamat objek yang diminta oleh client.

Menyatakan pencarian identitas dari client. Secara default di set off karena akan mempengaruhi kinerja squid proxy server. Kolom ini diisi’-‘ jika di set off.

- Peerstatus/peerhost:

Menyatakan kode hirarki yang mendefinisikan dari mana objek tersebut diambil.

- Type:

Menyatakan tipe objek yang diminta, dalam contoh berupa text/html. Tipe lainnya seperti images/gif. Pada pertukaran ICP tipe yang dicantumkan berupa tanda titik dua (:).

5. Manajemen dan Monitoring Log

Pada squid proxy server yang sudah beroperasional, bisa ditemukan berbagai informasi penting seputar squid proxy server tersebut hanya melalui log-log yang dihasilkan. Dari tiga log utama yang disebutkan di atas, dapat dilakukan analisis mengenai berbagai macam hal seperti kinerja sistem, utilisasi memory dan harddisk, dan masih banyak lagi.

Hasil analisis tersebut berguna untuk berbagai keperluan dari yang sifatnya perawatan, update terhadap sistem keamanan, sampai kepada kecenderungan akses pengguna dilihat dari segi sosial dan latar belakang pendidikan. Melihat manfaat yang bisa diambil dari analisis log ini, maka perlu dibuat suatu analisis untuk melihat berbagai kecenderungan informasi yang dihasilkan. Informasi ini dapat dipergunakan sebagai dasar pengambilan keputusan berkenaan dengan proxy server tersebut atau hanya

menjalankan fungsinya sebagai sistem monitoring yang tentunya akan banyak berguna di kemudian hari.

Masalah timbul ketika log yang jumlah barisnya mencapai ribuan pada squid proxy server yang sangat aktif tersebut tadinya harus dibaca secara manual untuk menentukan informasi seperti disebutkan di atas. Beberapa administrator jaringan berusaha mengatasi masalah ini dengan berbagai cara diantaranya menyalin log.

6. Penggunaan Squid Proxy Server Secara Colocation dan Coresident

Squid Proxy Server dapat digunakan secara colocation maupun coresident. Adapun penggunaan Squid Proxy Server secara colocation sama prinsipnya dengan penerapan dedicated server yang hanya digunakan untuk keperluan sebuah server dan tidak dapat berfungsi sebagai sebuah proxy server saja.

Sedangkan penggunaan Squid Proxy Server secara consident adalah sebuah metode penggunaan server yang memiliki fungsi lebih dari satu. Jadi, server tersebut dapat memiliki fungsi lain, seperti web server, warstation, dan sebagainya.

Adapun penggunaan Squid Proxy server secara coresindent perlu didukung oleh penggunaan Iptables yang akan melakukan redirection untuk sebuah request dari server yang akan diarahkan ke Squid Proxy Server, karena server tersebut tidak berfungsi sebagai proxy server, sehingga tidak dapat melayani request dari client.

Tag-tag yang dapat digunakan untuk mengkonfigurasi Squid proxy server terdapat pada file squid.conf. Berikut ini merupakan rangkuman dari tag-tag yang ada di file squid.conf. (http://wiki.squid-cache.org/)

1. Network options - http_port

Format: http_port port

http_port hostname:port http_port ip_adddress:port

Adalah socket address dimana squid proxy server mendengar permintaan HTTP dari client. Jika menuliskan hostname atau IP

address, Squid proxy server akan mengikat socket ke alamat

tersebut. Ini akan menggantikan pilihan ‘tcp_incoming_address’ yang sebelumnya digunakan. Jika Squid proxy server dijalankan di mode accelerator, client dapat mendengar dari port 80 juga. Jika Squid proxy server dijalankan di mesin dual-homed dengan interface internal dan ekternal, sebaiknya masukkan alamat internal: port pada tag http_port. Dengan cara squid proxy server hanya akan terlihat alamat internalnya. Nilai default untuk tag ini: http_port 3128.

- icp_port

Option ini akan menentukan melalui port berapa squid akan

mengirimkan dan menerima request ICP dari proxy cache tetangga.

a. Options Which Affect the Cache Size - cache_mem (bytes)

‘cache_mem’ menunjukkan jumlah memory yang digunakan untuk intransit object, hot objects, negative-caches objects. Data untuk objek-objek ini disimpan dalam blok-blok berukuran 4 KB. Parameter ini menunjukkan batasan teratas pada ukuran total dari blok berukuran 4 KB yang dialokasikan. Objek intransit menempati prioritas tertinggi. Jika incoming request rate membutuhkan lebih banyak memori ‘cache_mem’ untuk menampung objek intransit, Squid Proxy Server akan melewati batas untuk memuaskan permintaan yang baru. Ketika beban berkurang, blok akan dibebaskan hingga mencapai high-water mark. Setelah itu blok akan digunakan untuk menyimpan hot object. Nilai default untuk tag ini: cache_mem 8MB

- cache_swap-low (percent,0–100) cache_swap_high (percent,0-100)

Merupakan low dan high-water mark untuk cache object replacement. Pergantian dimulai saat penggunaan swap (disk) di atas low-water mark dan mencoba untuk memelihara penggunaan dekat low-water mark. Ketika penggunaan swap semakin dekat ke high-water mark, penyingkiran objek menjadi semakin agresif. Jika penggunaan dekat dengan

low-water mark. Hanya sedikit pergantian yang dilakukan setiap kalinya.

Nilai default untuk tag ini : Cache_swap_low90

Cache-swap_high95

b. Logfile Pathnames and Cache Directories - cache_dir

Format: cache_dir Type Directory-Name Mbytes L1 L2 [options]

Type: Menunjukkan sistem penyimpanan yang digunakan. Nilai default-nya adalah ‘ufs’.

Directory: Merupakan directory di level yang teratas dimana file cache swap akan disimpan. Directory harus sudah ada dan dapat ditulisi oleh proses Squid Proxy Server.

Mbytes: Jumlah disk space (MB) untuk digunakan dibawah direktori ini.

Level-1: Adalah jumlah level pertama dari subdirectory yang akan dibuat di bawah ‘Directory’.

Level-2: Adalah jumlah level kedua dari subdirectory yang akan dibuat di bawah setiap level pertama subdirektory

Nilai default untuk tag ini: cache-dir ufs /var/spool/squid 100 16 256

Tag ini mencatat aktivitas permintaan client. Tag ini berisi masukkan untuk setiap query permintaan HTTP dan ICP yang diterima. Untuk menonaktifkan, masukkan “none”.

Nilai default untuk tag ini : cache_access_log /var/log/squid/access.log

- cache_log

File pencatatan cache. File dimana informasi umum tentang cache behavior.

Nilai default untuk tag ini: cache_log /var/log/squid/cache log - cache_store_log

Mencatat aktivitas dari manajer penyimpanan. Menunjukkan objek mana yang ditolak dari cache, dan objek mana yang disimpan dan untuk berapa lama disimpannya. Untuk menonaktifkannya, masukkan “none”. Nilai default untuk tag ini: cache_store-log /var/log/squid/store.log

3. Options for External Support Programs - dns_nameservers

Daftar dari dns server yang digunakan selain yang ada di file /etc/resolv.conf.

contoh: dns_nameservers 10.0.0.1 192.172.0.4 - auth_param

Digunakan untuk mendefinisikan parameter untuk berbagai susunan authentikasi yang didukung oleh Squid Proxy Server.

4. Option for Tuning the Cache “”ukuran file nya berapa”” - quick_abort_min (KB)

quick_abort_max (KB) quick_abort_pct (percent)

Secara default, cache terus melakukan download request yang digugurkan tetapi yang hampir selesai (sisanya kurang dari 16 KB). Jika tidak ingin melanjutkan download setelah permintaan client digugurkan, set ‘quick_abort_min’ dan ‘quick_abort_max’ menjadi ‘0 KB’.

Nilai default untuk tag ini : quick_abort_min 16 KB quick_abort_max 16 KB quick_abort_pct 95 5. Timeouts

- request_timeout

Berapa lama waktu untuk menunggu permintaan HTTP selanjutnya pada koneksi yang persistent setelah permintaan sebelumnya selesai.

Nilai default untuk tag ini: persistent_request_timeout 1 minutes - shutdown_lifetime time-units

Ketika SIGTERM atau SIGHUP diterima, cache diletakkan ke mode ‘shutdown pending’ hingga semua socket yang aktif ditutup.

Nilai default untuk tag ini : shutdown_lifetime 30 seconds 6. Access Control

- acl

Mendefinisikan access control list. Format : acl aclname acltype string1 …. acl aclname acltype “file” …

acl aclname time[day-abbrevs] [h1:m1-h2:m2]

Day-abbrevs: S-Minggu M-Senin T-Selasa W-Rabu H-Kamis F-Jumat A-Sabtu H1:m1 harus lebih kecil dari H2:m2 Konfigurasi minimum yang disarankan : acl all src 0.0.0.0/0.0.0.0

acl manager proto cache_object

acl localhost src 127.0.0.1/255.255.255.255 acl to_localhost dst 127.0.0.0/8

acl SSL_ports port 443 563

acl Safe_ports port 80 #http

acl Safe_ports port 21 #ftp

acl Safe_ports port 443 563 #https,snews

acl Safe_ports port 70 #gopher

acl Safe_ports port 1026-65536 #unregistered ports

acl Safe_ports port 280 #http-mgmt

acl Safe_ports port 488 #gss-http

acl Safe_ports port 591 #filemaker

acl Safe_ports port 777 #multiling http

acl CONNECT method CONNECT - http_access

Mengijinkan atau melarang akses berdasarkan apa yang telah didefinisikan pada access list.

Format : http_access allow|deny [!]aclname Konfigurasi minimum yang disarankan : http_access allow manager localhost http_access deny manager

http_access deny !Safe_ports

http_access deny CONNECT !SSL_ports http_access allow localhost

http_access deny all 7. Administrative Parameters

- cache_mgr

Alamat e-mail dari manajer cache lokal yang akan menerima mail jika cache mati.

Nilai default untuk tag ini : cache_mgr root - cache_effective_user

Jika cache_efective_user didefinisikan sedangkan cache_effective_group tidak, maka Squid Proxy Server akan mengubah GID menjadi GID default yang diambil dari file

password dan list group tambahan dari group membership

cache_effective_user.

Nilai default untuk tag ini : cache_effective_user squid - cache_effective_group

Set parameter ini untuk menjalankan Squid Proxy Server menggunakan GID yang diinginkan.

Nilai default untuk tag ini : cache_effective_group squid - visible_hostname

Parameter ini digunakan untuk menampilkan hostname khusus pada pesan kesalahan, dan lain-lain.

8. Delay Pool Parameters - delay_pools

Parameter ini mewakili jumlah dari delay pool yang akan digunakan.

Nilai default untuk tag ini: delay_pools 0 - delay_class

Parameter ini mendefinisikan kelas dari tiap delay pool. Harus ada tepat satu baris delay_class untuk tiap delay pool. Kelas-kelas dalam delay pool:

Kelas 1

Kelas 2

Semua dibatasi oleh satu bucket yang agregate seperti halnya bucket “individual” yang dipilih dari bit 25 hingga bit 32 dari alamat IP.

Kelas 3

Semua dibatasi oleh satu bucket yang agregate seperti halnya bucket “network” yang dipilih dari bit 17 hingga bit 24 dari alamat IP dan bucket “individual” yang dipilih dari bit 17 hingga bit 32 dari alamat IP.

Jika alamat IP adalah a.b.c.d

Bit 25 hingga 32 adalah “d” Bit 17 hingga 24 adalah “c”

Bit 17 hingga 32 adalah “c*256+d” - delay_access

Parameter ini digunakan untuk menentukan request masuk ke delay pool mana.

Contoh: delay_access 1 allow some_big_clients delay_access 1 deny all

delay_access 2 allow lotsa_little_clients delay_access 2 deny all

- delay_parameter

Mendefinisikan parameter untuk delay pool. Tiap delay pool memiliki jumlah “bucket” yang diasosiasikan dengannya seperti yang telah dijelaskan dalam delay_class.

Format:

Untuk pool kelas 1:

Delay_parameter pool agregate Untuk pool kelas 2:

Delay_parameter pool agregate individual Untuk delay pool kelas 3:

Delay_parameter pool agregate network individual Keterangan: pool : jumlah pool

Agregate :

“delay parameters” untuk bucket yang agregate (kelas 1,2,3) Individual :

“delay parameters” untuk individual bucket (kelas 2,3) Network :

“delay parameters” untuk network bucket (kelas 3) Contoh:

delay_parameters 1 -1/-1 8000/8000

delay parameters 2 32000/32000 8000/8000 600/8000 2.2.3. Squid View

Squidview adalah sebuah program konsole interaktif yang melihat dan menampilkan log squid, serta memiliki fungsi search dan report. Untuk menggunakan squidview setidaknya harus memiliki hak untuk membaca file access.log.

Squidview memiliki banyak fungsi seperti menelusuri file log dengan tombol kursor, melompat atau berpindah ke file log yang berbeda, mencari teks atau besar permintaan http / ftp. (http://www.rillion.net/squidview/) 2.2.4. Secure Shell (SSH)

Secure Shell atau SSH adalah network protocol yang memungkinkan pertukaran data melalui jalur yang aman antara dua komputer (client-server). Data akan di enkripsi sebelum dikirim sehingga keamanan data terjamin. SSH menggunakan public-key cryptography untuk meyakinkan bahwa remote komputer yang dituju adalah benar dan juga remote komputer bisa cek balik tentang remote user.

SSH biasanya digunakan untuk login ke remote komputer and menjalankan program. SSH terjadi di lingkungan client-server. Salah satu dari komputer yang berkomunikasi harus menjadi server dan yang lain adalah client. Server SSH menggunakan port 22 (standar port untuk TCP). SSH client memanggil SSH server dan membuat jalur untuk berkomunikasi.