1

Perancangan Algoritma Transposisi Berbasis Permainan Gici-Gici

Sebagai Indeks Permutasi pada Block Cipher 256 Bit

Artikel Ilmiah

Diajukan Kepada Fakultas Teknologi Informasi

Untuk Memperoleh Gelar Sarjana Komputer

Peneliti :

Servantly Godlife Latuheru (672012194) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

1

1. Pendahuluan

Berbicara tentang teknologi pada jaman sekarang ini tidak akan ada habisnya. Teknologi berkembang pesat dan membawa perubahan besar bagi kehidupan manusia serta mempunyai dampak baik maupun dampak buruk bagi manusia itu sendiri. Seiring dengan perkembangan teknologi, banyak terjadi kasus penyalahgunaan teknologi, pencurian data, dan pembobolan jaringan komputer yang dikarenakan lemahnya tingkat keamanan dalam jaringan

Salah satu kasus yang terjadi, menurut laporan yang dirilis Reuters, sepanjang

tahun 2013 lalu sebanyak 70 juta data kartu kredit berhasil dicuri oleh seorang hacker

asal Rusia yang berhasil meretas sejumlah departement store barang-barang mewah. pelaku kejahatan cyber ini disinyalir adalah seorang hacker remaja yang baru berusia 17 tahun [1]. Kasus serupa yang terjadi di Jepang yaitu pencurian data dari bank Afrika Selatan dan menggunakannya untuk mencetak kurang lebih 1.600 kartu kredit palsu. Kartu itu yang kemudian digunakan untuk menarik uang dalam jumlah maksimal, yakni 100.000 yen yang dilakukan sampai 14 ribu kali transaksi. Polisi menduga ada sekitar 100 orang yang terlibat dalam pencurian ini [2].

Kriptografi bertujuan agar pesan atau dokumen yang dikirim tidak dibaca oleh orang yang tidak berhak dan pemalsuan pesan serta dokumen juga dapat dibuktikan sehingga orang yang memberi pesan tidak dapat mengelak dari tanggung jawab telah mengirim pesan tersebut [3]. Semakin baik algoritma dan kunci yang dibuat, semakin baik juga kerahasiaan informasi itu terjaga. Namun pada penelitian-penelitian sebelumnya, algoritma yang di rancang masih memiliki kelemahan sehingga dapat dipecahkan oleh kriptanalisis.

Untuk menjawab masalah-masalah itulah, dikembangkan suatu algoritma transposisi baru yang idenya diangkat dari sebuah permainan daerah Maluku yang bernama Gici-Gici dengan tujuan untuk menyulitkan kriptanalisis. Algoritma transposisi berbasis permainan gici-gici digunakan karena telah teruji keacakannya dengan mengacu pada pengujian korelasi maupun avalanche effect.

2. Tinjauan Pustaka

Penelitian sebelumnya yang pertama berjudul Designing an algorithm with high Avalanche Effect membahas tentang pengujian nilai avalanche effect yang mencapai hingga 70,31% dan dibandingkan dengan kriptografi klasik maupun

moderen seperti Playfair cipher, Vigenere Cipher, Caesar Cipher dll. Penelitian ini

digunakan sebagai acuan untuk penelitian yang dibuat dimana pengujian avalanche effect menggunakan kalimat “DISASTER” sebagai plaintext dan “SRIRAMSR”

sebagai kunci[5].

2

digunakan sebagai pembanding dengan penelitian yang dilakukan dimana pola transposisi yang digunakan menggunakan langkah permainan Engklek (Gic-Gici)

yang berbeda. Perancangan Kriptografi Block Cipher dengan Langkah Permainan

Engklek meliputi pengujian kecepatan proses enkripsi dan dekripsi serta implementasi algoritma permainan engklek ke dalam Aplikasi [6].

Berdasarkan penelitian-penelitian terkait kriptografi Block cipher, maka akan dilakukan penelitian tentang perancangan kriptografi block cipher berbasis pola permainan Gici-Gici. Pola transposisi yang digunakan dalam penelitian ini merupakan pola transposisi baru yang diharapkan dapat memberikan kontribusi dalam bidang kriptografi. Penelitian yang dilakukan ini membahas tentang analisis

kombinasi dan avalanche effect dimana enkripsi dan dekripsi menggunakan pola

permainan Gici-Gici sebagai pengacakan.

Selanjutnya akan dibahas dasar teori yang digunakan sebagai landasan untuk merancang algoritma kriptografi dalam penelitan ini. Kriptografi adalah ilmu atau seni untuk menjaga keamanan pesan, ketika suatu pesan ditransfer dari suatu tempat ke tempat lain, isi dari pesan tersebut kemungkinan dapat disadap oleh pihak lain.

Untuk menjaga keamanan pesan, pesan tersebut dapat di-scramble, diacak atau

diubah menjadi kode yang tidak dapat dimengerti oleh orang lain. Tujuan Kriptografi adalah: a) Confidentiality: untuk melindungi identitas pemakai atau isi pesan agar tidak dapat dipakai oleh orang lain yang tidak berhak; b) Data Intergrity: untuk

melindungi pesan agar tidak diubah oleh orang lain; c) Authentication: untuk

menjamin keaslian data; d) Non-repudiation: membuktikan suatu pesan berasal dari seseorang, apabila ia menyangkal mengirim pesan tersebut. Dalam dunia kriptografi, pesan yang akan dirahasiakan disebut plaintext. Pesan yang sudah diacak disebut

ciphertext. Proses untuk mengkonversi plaintext menjadi ciphertext disebut enkripsi.

Proses untuk mengambil plaintext dari ciphertext disebut dekripsi. Algoritma

kriptografi (cipher) adalah fungsi-fungsi matematika yang digunakan untuk

melakukan enkripsi dan dekripsi, dan diperlukan kunci yaitu kode untuk melakukan enkripsi dan dekripsi[7].

Block cipher adalah bentuk algoritma enkripsi kunci simetri yang mentransformasikan satu block data tertentu dari plaintext ke dalam satu block data

ciphertext dengan panjang block yang sama. Transformasi ini berlangsung melalui penggunaan kunci rahasia yang disediakan oleh pemakai. Dekripsi dilakukan dengan

menggunakan transformasi kebalikan terhadap block ciphertext menjadi satu block

plaintext dengan kunci dan panjang block yang sama. Panjang block tertentu disebut ukuran block (block size) dimana ukuran block tersebut bervariasi misalnya 16 bit, 32 bit, 64 bit, 128 bit atau 256 bit tergantung dari teknik yang digunakan dan

perkembangan kemampuan mikroprosesor selanjutnya. Karena block plaintext yang

3

cipher untuk mengenkrip satu pesan dengan panjang sembarang, pengguna

menggunakan teknik yang dikenal sebagai modus operasi untuk block cipher tersebut

[8].

Gambar 1 Tabel S-Box AES [9].

Gambar 1 merupakan tabel S-Box Advanced Encryption Standard (AES) yang

digunakan dalam perancangan kriptografi block cipher berbasis pada pola permainan

Gici-Gici. Cara pensubstitusian nilai hexadecimal yang didapat dari hasil XOR proses

2 dan proses 4 dapat dijelaskan sebagai berikut: misalkan byte yang akan disubstitusi adalah S[r,c] = xy, dimana xy merupakan nilai digit hexadecimal dari S[r,c], maka hasil substitusinya adalah invers dari S[r,c] yang didapat dari perpotongan baris x dan kolom y pada tabel S-Box AES. Misalkan S[r,c] = 68, maka nilai hasil substitusinya adalah 45.

Avalanche effect merupakan sebuah properti yang diinginkan dari setiap algoritma enkripsi adalah bahwa perubahan kecil baik dalam plaintext atau kunci harus menghasilkan perubahan yang signifikan dalam ciphertext. Jika perubahan yang kecil, ini mungkin menyediakan cara untuk mengurangi ukuran plaintext atau ruang kunci yang akan dicari [10].

4

tanpa boleh menyentuh garis atau menurunkan kaki satunya sampai menyentuh tanah. Pemain yang telah melakukan engkle satu putaran tanpa melakukan kesalahan berhak untuk mendapatkan atau memilih satu kotak yang akan dijadikan sebagai sawahnya. Dan apabila sudah menjadi sawah salah satu pemain, maka pemain lainnya tidak boleh menyentuh atau menginjak kotak tersebut. Sebaliknya pemain pemilik kotak sawah tersebut boleh menginjak kotak tersebut dengan kedua kakinya. Pemain yang berhasil memiliki kotak terbanyak sebagai sawahnya dinyatakan sebagai pemenang dalam permainan tradisional engkle ini [11].

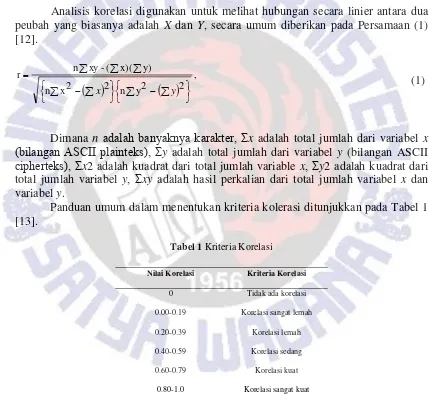

Analisis korelasi digunakan untuk melihat hubungan secara linier antara dua peubah yang biasanya adalah X dan Y, secara umum diberikan pada Persamaan (1)

(bilangan ASCII plainteks), Σy adalah total jumlah dari variabel y (bilangan ASCII

cipherteks), Σx2 adalah kuadrat dari total jumlah variable x, Σy2 adalah kuadrat dari total jumlah variabel y, Σxy adalah hasil perkalian dari total jumlah variabel x dan variabel y.

Panduan umum dalam menentukan kriteria kolerasi ditunjukkan pada Tabel 1 [13].

Tabel 1 Kriteria Korelasi Nilai Korelasi Kriteria Korelasi

0 Tidak ada korelasi

0.00-0.19 Korelasi sangat lemah

0.20-0.39 Korelasi lemah

0.40-0.59 Korelasi sedang

0.60-0.79 Korelasi kuat

5

3. Metode dan Perancangan Algoritma

Perancangan Algoritma yang akan digunakan dalam penelitian ini dibagi ke dalam 5 (lima) tahap yaitu: (1) Tahap Pengumpulan Bahan, (2) Tahap Analisis

Gambar 2 Tahapan Penelitian

Tahapan penelitian pada Gambar 2, dapat dijelaskan sebagai berikut : Tahap

pertama : Pengumpulan bahan yaitu mencari pola yang akan digunakan dalam proses perancangan kriptografi block cipher berbasis pada pola permainan Gici-Gici serta

mengumpulkan referensi yang mendukung; Tahap kedua : Analisis masalah tentang

perancangan kriptografi block cipher berbasis pola permainan Gici-Gici kemudian

dijadikan landasan perancangan algoritma baru perancangan kriptografi block cipher

berbasis pola permainan Gici-Gici. Rumusan masalah yang dibahas dalam perancangan kriptografi block cipher berbasis pola permainan Gici-Gici, yaitu: 1)

Plaintext dan kunci dibatasi maksimal 32 karakter; 2) Block-block yang digunakan pada perancangan kriptografi block cipher berbasis pada pola permainan Gici-Gici

menggunakan block 16 16 (256-bit); 3) Pola yang digunakan pada rancangan adalah

permainan Gici-Gici; Tahap ketiga : Perancangan algoritma : 1) Merancang

perancangan kriptografi block cipher berbasis pada pola permainan Gici-Gici 2)

Membuat rancangan enkripsi dan dekripsi yang diterapkan dalam block cipher

6

Menulis laporan dari hasil penelitian yang sudah dilakukan dari tahap awal hingga tahap akhir. Batasan masalah dalam penelitian ini yaitu : 1) Proses enkripsi dan dekripsi hanya dilakukan pada teks; 2) Jumlah plaintext dan kunci dibatasi yaitu

menampung 32 karakter serta proses putaran terdiri dari 20 putaran; 3) Panjang block

adalah 256-bit.

Plaintext

Proses Enkripsi

Ciphertext Sudah memenuhi N

Putaran?

Belum

Sudah

N Putaran

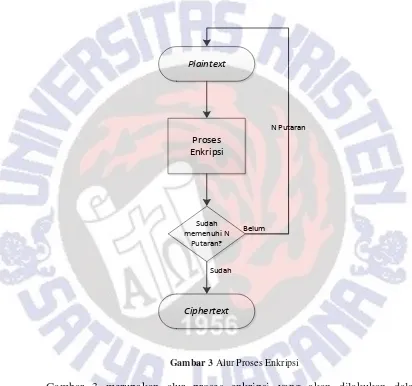

Gambar 3 Alur Proses Enkripsi

Gambar 3 merupakan alur proses enkripsi yang akan dilakukan dalam penelitian ini. Proses enkripsi akan dijelaskan lebih mendalam pada bagian hasil dan pembahasan tentang bagaimana sebuah proses dan putaran pada perancangan ini dilakukan.

4. Hasil dan Pembahasan

Bagian ini akan membahas secara lebih rinci mengenai perancangan

7

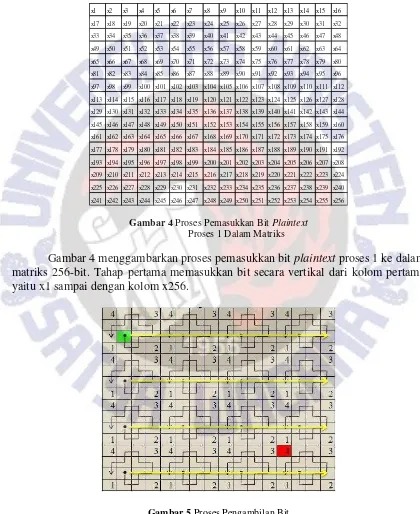

pemasukkan bit dalam matriks maka diambil proses 1 sebagai contoh. Misalkan xn merupakan inisialisasi setiap bit yang merupakan hasil konversi plaintext maka urutan bit adalah sebagai berikut x1, x2, x3, x4, …..x256.

Gambar 4 Proses Pemasukkan Bit Plaintext Proses 1 Dalam Matriks

Gambar 4 menggambarkan proses pemasukkan bit plaintext proses 1 ke dalam

matriks 256-bit. Tahap pertama memasukkan bit secara vertikal dari kolom pertama yaitu x1 sampai dengan kolom x256.

Gambar 5 Proses Pengambilan Bit Plaintext Proses 1

8

Gambar 5 menggambarkan proses pengambilan bit plaintext proses 1. Tahap

pertama pengambilan bit dari kolom berwarna hijau sampai berakhir pada kolom berwarna merah. Di dalam matriks 256 bit terdiri dari beberapa pola 4x4 yang dapat dijelaskan sebagai berikut: 1) Pengambilan bit dimulai dari tanda ( ) dan berakhir pada angka empat (4); 2) perpindahan antar pola 4x4 dilakukan secara vertikal dan berurutan. Hasil pengambilan bit plaintext proses 1 dapat dilihat pada Gambar 6.

Gambar 6 Hasil Pengambilan Bit Plaintext Proses 1

Gambar 6 merupakan hasil dari pengambilan bit plaintext proses 1, Hasil dari

pengambilan plaintext dan kunci kemudian di-XOR untuk menghasilkan ciphertext 2

(C2). Pola yang sama juga diterapkan pada proses yang lain dengan pola Pengambilan dalam kolom 4×4 diputar sehingga menghasilkan nilai indeks yang acak.

Tabel 2 Pengujian korelasi pada P-Box

P-Box/Plaintext Plaintext 1 Plaintext 2 Plaintext 3 Average

P-Box 1 0.056456358 0.125233348 -0.201430567 -0.0065803

P-Box 2 0.035852632 -0.00815085 -0.141948888 -0.0380824

P-Box 3 0.026901223 0.125233348 -0.313895065 -0.0539202

P-Box 4 0.39899809 -0.00815085 0.03375831 0.14153518

Tabel 2 merupakan pengujian nilai korelasi dengan 3 plaintext berbeda pada

setiap P-Box yang dirancang. Dari hasil tersebut dapat dilihat bahwa semua permutasi Box dapat dikatakan baik karena memiliki nilai korelasi mendekati 0 dan layak

x019 x020 x036 x035 x051 x050 x034 x033 x017 x018 x002 x003 x004 x052 x049 x001

x083 x084 x100 x099 x115 x114 x098 x097 x081 x082 x066 x067 x068 x116 x113 x065

x147 x148 x164 x163 x179 x178 x162 x161 x145 x146 x130 x131 x132 x180 x177 x129

x211 x212 x228 x227 x243 x242 x226 x225 x209 x210 x194 x195 x196 x244 x241 x193

x023 x024 x040 x039 x055 x054 x038 x037 x021 x022 x006 x007 x008 x056 x053 x005

x087 x088 x104 x103 x119 x118 x102 x101 x085 x086 x070 x071 x072 x120 x117 x069

x151 x152 x168 x167 x183 x182 x166 x165 x149 x150 x134 x135 x136 x184 x181 x133

x215 x216 x232 x231 x247 x246 x230 x229 x213 x214 x198 x199 x200 x248 x245 x197

x027 x028 x044 x043 x059 x058 x042 x041 x025 x026 x010 x011 x012 x060 x057 x009

x091 x092 x108 x107 x123 x122 x106 x105 x089 x090 x074 x075 x076 x124 x121 x073

x155 x156 x172 x171 x187 x186 x170 x169 x153 x154 x138 x139 x140 x188 x185 x137

x219 x220 x236 x235 x251 x250 x234 x233 x217 x218 x202 x203 x204 x252 x249 x201

x031 x032 x048 x047 x063 x062 x046 x045 x029 x030 x014 x015 x016 x064 x061 x013

x095 x096 x112 x111 x127 x126 x110 x109 x093 x094 x078 x079 x080 x128 x125 x077

x159 x160 x176 x175 x191 x190 x174 x173 x157 x158 x142 x143 x144 x192 x189 x141

9

Gambar 7 Algoritma Perancangan

Gambar 7 menunjukkan rancangan alur proses enkripsi pada perancangan algoritma transposisi berbasis permainan Gici-Gici sebagai indeks permutasi pada

block cipher 256 bit. Dalam setiap putaran terdapat proses plaintext

di hubungkan menggunakan proses XOR dengan pengecualian pada P-5 karena

merupakan proses tambahan.

Setelah melewati proses enkripsi yang telah dijabarkan maka mendapatkan

10

putaran 18 merupakan final ciphertext. Proses enkripsi yang dilakukan telah melalu

tahap analisis kombinasi untuk mencari korelasi terbaik antara plaintext dan

ciphertext, nilai korelasi berkisar antara -1 sampai 1. Kombinasi yang mempunyai nilai korelasi mendekati 0 (nol) dapat dikatakan baik karena plaintext dan ciphertext

mempunyai nilai yang tidak berhubungan. Jika nilai korelasi mendekati 1 maka

plaintext dan ciphertext mempunyai nilai yang sangat berhubungan. Analisis kombinasi yang telah dirancang diuji lagi menggunakan tiga (3) plaintext berbeda yaitu:

- AOAOAOAOAOAOAOAOAOAOAOAOAOAOAOAO

- #F7! U|<$W @LS |)A|\|NY "IN3K3 ?

- FTI UNIVERSITAS KRISTEN SATYA WA

dengan menggunakan kunci: SERVANTLY GODLIFE LATUHERU

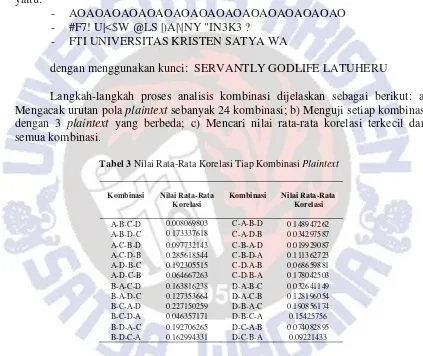

Langkah-langkah proses analisis kombinasi dijelaskan sebagai berikut: a)

Mengacak urutan pola plaintext sebanyak 24 kombinasi; b) Menguji setiap kombinasi

dengan 3 plaintext yang berbeda; c) Mencari nilai rata-rata korelasi terkecil dari semua kombinasi.

Tabel 3 Nilai Rata-Rata Korelasi Tiap KombinasiPlaintext

Kombinasi Nilai Rata-Rata Korelasi

Kombinasi Nilai Rata-Rata Korelasi

A-B-C-D 0.008069803 C-A-B-D 0.148947262

A-B-D-C 0.173337618 C-A-D-B 0.034297587

A-C-B-D 0.097732143 C-B-A-D 0.019929087

A-C-D-B 0.285618544 C-B-D-A 0.111362723

A-D-B-C 0.192305515 C-D-A-B 0.068659881

A-D-C-B 0.064667263 C-D-B-A 0.178042503

B-A-C-D 0.163816238 D-A-B-C 0.032641149

B-A-D-C 0.127353664 D-A-C-B 0.128196054

B-C-A-D 0.227150259 D-B-A-C 0.190856174

B-C-D-A 0.046357171 D-B-C-A 0.15425756

B-D-A-C 0.192706265 D-C-A-B 0.074082895

B-D-C-A 0.162994331 D-C-B-A 0.09221433

Tabel 3 menunjukkan nilai rata-rata tiap kombinasi plaintext yang diuji dengan 3 plaintext berbeda. Berdasarkan nilai-nilai korelasi pada Tabel 2 dapat

dijelaskan sebagai berikut: a) Huruf A menunjukkan Pola enkripsi plaintext proses 1,

11

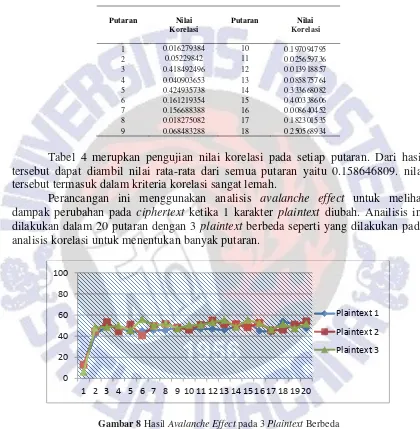

Tabel 4 Nilai Korelasi Tiap Putaran

Putaran Nilai tersebut dapat diambil nilai rata-rata dari semua putaran yaitu 0.158646809. nilai tersebut termasuk dalam kriteria korelasi sangat lemah.

Perancangan ini menggunakan analisis avalanche effect untuk melihat

dampak perubahan pada ciphertext ketika 1 karakter plaintext diubah. Anailisis ini

dilakukan dalam 20 putaran dengan 3 plaintext berbeda seperti yang dilakukan pada

analisis korelasi untuk menentukan banyak putaran.

Gambar 8 Hasil Avalanche Effect pada 3 Plaintext Berbeda

Gambar 8 merupakan hasil avalanche effect pada 3 plaintext berbeda yang dapat dijelaskan sebagai berikut: a) Penentuan banyaknya putaran yang diperlukan yaitu dengan melihat rata-rata semua plaintext pada setiap putaran; b) Titik jenuh pada penelitian ini berada pada putaran ke 18 dengan nilai rata-rata avalanche effect yaitu 50.390625; c) Perancangan algoritma transposisi yang berbasis pada permainan gici-gici memerlukan 18 putaran. Untuk melihat nilai avalanche effect pada tiap

putaran, perancangan ini menggunakan kalimat “DISASTER” sebagai plaintext dan

12

“SRIRAMSR” sebagai kunci. Perancangan ini menggunakan teknik padding untuk

melengkapi jumlah karakter yang masih kurang jika plaintext dan kunci tidak

memenuhi 32 karakter.

Gambar 9 Hasil Avalanche effect Setiap putaran

Gambar 9 merupakan hasil avalanche effect setiap putaran yang putaran yang

dapat dijelaskan sebagai berikut: a) Pada putaran 1 sampai putaran 3 terjadi perubahan bit yang signifikan dengan nilai perubahan 3.90625 sampai 52.734375; b) nilai tertinggi pada grafik hasil avalanche effect terdapat pada putaran 7 dengan nilai perubahan 55.078125; c) Pada putaran 18 nilai perubahan bit terakhir yaitu 49.609375.

Tabel 5 Perbandingan Output Putaran 18

Input Output Hexa Putaran 18

DISASTER : 1DD46224590F6EC58D321C91FFDC73F66D07F3E681DB6B7ACF854F08E277D439

DISCSTER : 79FE7F92F4A123BFFB7FC6B9E92937B8BC0F46BB90324959627ACA8D10ABF56C

Tabel 5 merupakan perbandingan output pada putaran 18 dimana jika

di-Input-kan kalimat “DISASTER” akan mempunyai perbedaan output yang sangat signifikan jika salah satu karakter diubah.

0 20 40 60 80 100

13

Gambar 10 Perbandingan Berbagai Algoritma

Gambar 10 merupakan diagram perbandingan berbagai algoritma yang dapat dijelaskan sebagai berikut: a) Diagram diatas menunjukan bahwa cipher klasik mempunyai nilai avalanche effect sangat rendah; b) Algoritma yang dilakukan bisa

dikatakan baik karena mempunyai nilai avalanche effect yaitu 49.609375 dan

melebihi blowfish cipher.

5. Simpulan

Berdasarkan penelitian dan pengujian terhadap perancangan kriptografi block

cipher berbasis pola permainan Gici-Gici maka dapat disimpulkan: 1) Pengujian korelasi setiap putaran mendapatkan hasil korelasi sangat lemah dengan nilai rata-rata semua putaran yaitu 0.158646809 yang berarti bahwa plaintext dan ciphertext tidak berhubungan secara statistika; 2) Algoritma transposisi berbasis permainan gici-gici lebih baik dari cipher klasik dan blowfish cipher dalam perbandingan avalanche effect; 3) Banyaknya putaran mempengaruhi nilai avalanche effect; 4) Algoritma

yang dirancang memerlukan 18 putaran untuk mendapatkan hasil avalanche effect

yang baik; 6) Hasil avalanche effect pada putaran terakhir adalah 49.609375.

6. Daftar Pustaka

[1] Maulana, A., 2014, Remaja 17 Tahun Berhasil Retas 70 Juta Kartu Kredit,

http://tekno.liputan6.com/read/804706/remaja-17-tahun-berhasil-retas-70-juta-kartu-kredit (diakses tanggal 7 Agustus 2016).

[2] Damar, A. M., 2016, Hacker Gasak Rp 173 Juta dari Mesin ATM dalam 2

Jam, http://tekno.liputan6.com/read/2514342/hacker-gasak-rp-173-juta-dari-mesin-atm-dalam-2-jam (diakses tanggal 7 Agustus 2016).

[3] Ariyus, D., 2008, Pengantar Ilmu Kriptografi (Teori, Analisis, dan

Implementasi), Yogyakarta.

14

[4] Barkan, E. & Biham, E., 2006, In How Many Ways Can You Write Rijndael,

Advances in Crytology, proceedings of Asiacrypt 2002, Laecture Notes in Computer Science 2501, Springer-Verlag, pp 160-175.

[5] Ramanujam, S., Karuppiah, M., 2011, Designing an algorithm with high

Avalanche Effect. Vellore : School of Computing Science and Engineering, VIT University.

[6] Anggiyatna, F. P., Pakereng, M. A. I., Wowor, A. D., 2016, Perancangan dan

Implementasi Algoritma Kriptografi Block cipher Berbasis pada Pola Balok

dalam Permainan Tetris dengan Menggunakan Linear Congruential

Generator dan Transposisi Silang. Salatiga : Jurusan Teknik Informatika Universitas Kristen Satya Wacana.

[7] Kusumo, A. S.,2004, Visual Basic.NET versi 2002 dan 2003, Jakarta

[8] Schneier, B., 1996, Applied Cryptography, Secon Editor, New York: John

Wiley and Sons.

[9] Daenen, J., Rijmen, V., 2002, The Design of Rijndael, Berlin: Springer.

[10] Stallings, W., 2008, Cryptography and network security: Principles and

Practice fifth edition: William Holmes McGuffey Longevity Award.

[11] Mahmud, D., 2015, Engklek Permainan Tradisional Anak Indonesia,

http://www.tradisikita.my.id/2015/05/engklek-permainan-tradisional-anak.html (diakses tanggal 30 desember 2016).

[12] Montgomery, D.C., & Runger, G.C., 2011, Applied Statistics and Probability for Engineers, New York: Fifth Edition, John Wiley & Sons.

![Gambar 1 Tabel S-Box AES [9].](https://thumb-ap.123doks.com/thumbv2/123dok/3555629.1446559/8.612.101.521.176.443/gambar-tabel-s-box-aes.webp)