1

Desain Kotak Transposisi (

P-Box

)

dengan Nilai Indeks

Berdasarkan Pola

Zig-Zag

dan Implementasi pada

Block Cipher

Artikel Ilmiah

Peneliti :

Erich Agung Pratama (672012192) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

2

Desain Kotak Transposisi (

P-Box

)

dengan Nilai Indeks

Berdasarkan Pola

Zig-Zag

dan Implementasi pada

Block Cipher

Artikel Ilmiah

Diajukan kepada

Fakultas Teknologi Informasi

Untuk memperoleh gelar Sarjana Komputer

Peneliti :

Erich Agung Pratama (672012192) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

7 1. Pendahuluan

Data merupakan sesuatu yang sangat penting, karena jika disatukan dapat menjadi suatu informasi. Proses pengiriman data merupakan salah satu faktor yang sangat penting. Data dapat saja diubah oleh orang yang tidak bertanggung jawab, sehingga dapat menghasilkan informasi yang berbeda bahkan dihilangkan. Untuk itu sangat diperlukan sesuatu hal yang dapat melindungi keamanan data yaitu kriptografi. Kriptografi Block Cipher merupakan salah satu algoritma kriptografi yang diciptakan dan cara kerjanya mengirimkan data yang hendak dikirim dalam bentuk block, dimana block ini dioperasikan dengan fungsi enkripsi dan dekripsi [1].

Banyak sekali kriptografi Block Cipher yang sudah diciptakan dan juga dipecahkan. Algoritma AES adalah salah satu contoh algoritma yang sudah terpecahkan oleh kriptanalis. Untuk itu sangat diperlukan pembaharuan algoritma kriptografi untuk tetap menjaga keamanan dalam pengiriman data. Avalanche Effect menjadi salah satu parameter dalam menilai baik atau tidaknya suatu kriptografi. Avalanche Effect merupakan perubahan yang terjadi bila ada karakter bit (plaintext) diubah sehingga menghasilkan perbedaan Ciphertext yang berbeda dari sebelumnya [2].

Penelitian ini mendesain kotak transposisi (Permutation-Box) dengan nilai indeks berdasarkan pola Zig-Zag dan mengimplementasikannya kedalam Algoritma Block Cipher berbasis 64 bit. Kriptografi ini menggunakan kunci simetris dalam proses enkripsi dan dekripsi serta menggunakan S-Box untuk membuat Ciphertext semakin acak dan menaikan nilai Avalanche Effect.

Pembuatan Algoritma kriptografi baru diharapkan dapat membantu mengamankan pesan, dan juga memperbaharui kriptografi yang ada, Serta dapat menjadi acuan pada penelitian kriptografi selanjutnya.

2. Tinjauan Pustaka

Landasan dari desain kotak transposisi pada pola Zig-Zag merujuk pada penelitian-penelitian sebelumnya yaitu penelitian pertama dengan judul “Desain Algoritma Berbasis Kubus Rubik dalam Perancangan Kriptografi Simetris”. Perancangan ini membahas tentang rancangan kriptografi berbasis kubus rubik 4×4×4 merupakan sebuah kriptosistem karena memenuhi aturan 5-tuple dari Stinson. Selain itu dari percobaan tingkat keacakan untuk plaintext dengan karakter berbeda diperoleh tingkat keacakan rancangan lebih baik 7,56% daripada tingkat keacakan AES. Sedangkan untuk plaintext dengan karakter yang sama tingkat keacakan AES lebih baik 3,45% dari tingkat keacakan rancangan. Berdasarkan hal tersebut dapat dikatakan bahwa desain algoritma berbasis rubik memiliki tingkat keacakan yang baik [3].

Penelitian kedua dengan judul “Perancangan Kriptografi Block Cipher

8

berbasis 64 bit, jumlah kunci dan plaintext-nya menampung 8 karakter serta proses putarannya terdiri dari 8 putaran [4].

Pada penelitian ini akan dilakukan perancangan algoritma baru yang menggunakan pola Zig-Zag. Sejauh ini belum ada teknik kriptografi block cipher

yang menggunakan pola Zig-Zag sebagai pengambilan bit plaintext dan kunci. Pola pengambilan bit dengan teknik tersebut dilakukan sebanyak n putaran, dan pada setiap putaran dikombinasikan dengan S-Box. Jumlah data yang diacak sebanyak 64 bit dan setiap putaran memiliki 4 proses. Setiap n putaran dikombinasikan S-Box

untuk menciptakan ciphertext yang semakin acak. Block cipher

digolongkan sebagai kriptografi moderen, input dan output dari algoritma block cipher berupa block dan setiap block terdiri dari beberapa bit (1 block terdiri dari 64-bit atau 128-bit) [1]. Block cipher juga merupakan algoritma kunci simetri atau kriptografi kunci private, dimana kunci untuk enkripsi sama dengan kunci untuk dekripsi [5]. Skema proses enkripsi dan dekripsi block cipher secara umum dapat digambarkan pada Gambar 1.

Gambar 1. Skema Proses Enkripsi-Dekripsi Pada Block Cipher [5]

Misalkan blok plaintext (P) yang berukuran n bit

p

p

p

n

P

1,

2,

,

(1)Blok ciphertext (C) maka blok C adalah

c

c

c

n

C

1,

2,

,

(2)Kunci (K) maka kunci adalah

k

k

k

n

K

1,

2,

,

(3)Sehingga proses Enkripsi adalah

P

C

E

K

(4)Proses dekripsi adalah

C

P

D

K

(5)Sebuah kriptografi dapat dikatakan sebagai sistem kriptografi jika memenuhi kelima-tupel (Five-tuple) (P, C, K, E, D) yang memenuhi kondisi :

1. � adalah himpunan berhingga dari plaintext. 2. � adalah himpunan berhingga dari ciphertext.

9

4. Untuk setiap kϵK, terdapat aturan enkripsi ek ϵE dan berkorespodensi dengan aturan dekripsi dk ϵ D. Setiap ek :PC dan dk :C P adalah fungsi

sedemikian hingga dk(ek(x)) untuk setiap plaintext x ϵ P [5].

Perubahan block cipher pada satu buah bit menghasilkan perubahan lebih dari satu bit setelah satu putaran, bit lebih banyak berubah pada putaran berikutnya. Hasil perubahan tersebut dinamakan sebagai avalanche effect. Sebuah algoritma kriptografi memenuhi kriteria avalanche effect apabila satu buah bit input mengalami perubahan, maka probabilitas semua bit berubah adalah setengahnya[2].

%

Avalanche effect menjadi acuan untuk menentukan baik atau tidaknya algoritma kriptografi Block Cipher.

Panduan umum dalam menentukan kriteria kolerasi ditunjukkan pada Tabel 1 [6].

Tabel 1 Kriteria Korelasi

Nilai Korelasi Kriteria Korelasi

0 Tidak ada korelasi

0.00-0.19 Korelasi sangat lemah

0.20-0.39 Korelasi lemah

0.40-0.59 Korelasi sedang

0.60-0.79 Korelasi kuat

10

Gambar 3. Tabel S-Box AES [7]

Gambar 3 merupakan tabel S-box yang digunakan dalam proses enkripsi. Tahap pertama sebelum subtitusi yaitu mengkonversi nilai bit menjadi

hexadecimal. Cara melakukan subtitusi yaitu: misalkan byte yang akan disubtitusi adalah S[r,c] = xy, dimana xy merupakan nilai digit hexadecimal dari S[r,c], maka hasil subtitusinya dinyatakan dengan S’[r,c] yang adalah nilai yang didapat dari perpotongan baris x dan kolom y dalam S-box.

3. Metode penelitian

11

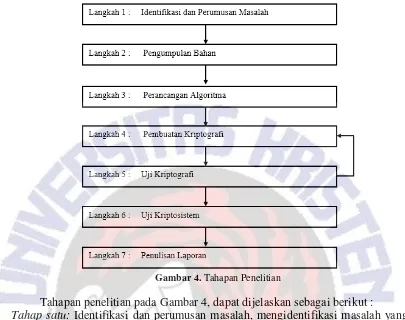

Gambar 4. Tahapan Penelitian

Tahapan penelitian pada Gambar 4, dapat dijelaskan sebagai berikut :

Tahap satu: Identifikasi dan perumusan masalah, mengidentifikasi masalah yang akan dibahas tentang kriptografi block cipher dipadukan dengan tabel S-box yang akan dijadikan landasan perancangan algoritma baru. Menjelaskan perumusan masalah yang dibahas dalam rancangan kriptografi block cipher berbasis pada alur pola Zig-Zag. Tahap dua: Pengumpulan bahan, yang terkait dengan proses enkripsi dan dekripsi pada data teks menggunakan kriptografi block cipher, kunci simetris melalui acuan yang ada, serta tabel S-Box yang akan digunakan didalam perancangan kriptografi block cipher. Tahap tiga: Perancangan algoritma, yaitu membuat rancangan enkripsi dan dekripsi pada plaintext dengan pola Zig-Zag ke dalam block cipher dengan ukuran block 64-bit. Sedangkan pada kunci dibuat sesuai dengan alur yang telah ditentukan hingga menghasilkan rancangan kunci, dan pada setiap hasil XOR enkripsi akan diinputkan kedalam tabel S-Box

sedangkan pada proses dekripsi, hasil XOR dala subtitusi tabel S-box dikembalikan kedalam XOR sebelum S-box. Tahap empat: Pembuatan kriptografi yaitu bagaimana cara menerapkan algoritma pada pola Zig-Zag ke dalam block cipher

12

kriptografi baru. Tahap7: menuliskan laporan dari hasil penelitian yang dilakukan mengenai Desain Kotak Transposisi (P-Box) dengan Nilai Indeks Berdasarkan pola

Zig-Zag dan Implementasi pada Block Cipher.

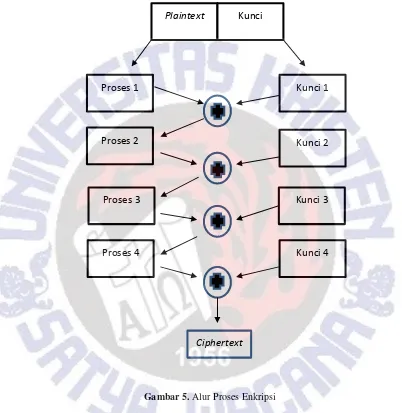

Gambar 5. AlurProses Enkripsi

Setiap putaran terdiri dari proses plaintext ke-n dan juga proses kunci ke-n, dengan n= 1, …, 4. Kedua proses untuk tiap putaran memerlukan 8 karakter yang

sebanding dengan 64 bit, kemudian dirancang dengan pola tertentu untuk menempati 64 kotak dan selanjutnya bagaimana mengambil 64 bit dari kotak tersebut. Sehingga untuk satu kotak pada satu proses akan memerlukan satu kali pemasukan bit dan juga satu kali pengambilan bit.

13

Plaintext yang diinputkan haruslah kelipatan dari 8. Jika tidak kelipatan 8, maka akan dilakukan padding karakter.

��� � ∤ 8; � ∈ +, maka

Sama dengan plaintext, jika kunci yang diinputkan tidak kelipatan 8 maka dilakukan padding karakter kunci.

14 4. Hasil dan Pembahasan

Bagian ini akan membahas mengenai desain kotak transposisi (P-box) dengan nilai indeks berdasarkan pola Zig-Zag dan implementasi pada Block Cipher. Bagian ini juga akan membahas tentang proses enkripsi dan dekripsi yang melibatkan tabel

S-Box untuk memperbesar analisis Avalanche Effect.

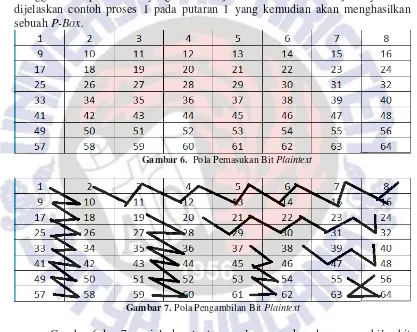

Pada perancangan kriptografi Block Cipher pola Zig-Zag ini menggunakan skema transposisi pada n putaran. Dimana pada setiap putaran memiliki 4 proses. Pada masing-masing proses menggunakan Block Cipher 64-bit dimana skema transposisi yang digunakan untuk memasukan dan mengambil bit dengan menggunakan persamaan yang sudah dijelaskan. Untuk lebih jelasnya akan dijelaskan contoh proses 1 pada putaran 1 yang kemudian akan menghasilkan sebuah P-Box.

Gambar 6. Pola Pemasukan Bit Plaintext

Gambar 7. Pola Pengambilan Bit Plaintext

Gambar 6 dan 7 menjelaskan tentang pola pemasukan dan pengambilan bit

15

Gambar 8. Pola Masuk Bit Kunci

Gambar 9. Pola Ambil Bit Kunci

Gambar 8 menjelaskan tentang pola masuk yang terjadi didalam proses 1 pada putaran 1 kunci. Dimana penginputan dilakukan secara diagonal dari bawah kiri turun ke kanan dari indeks ke 1 sampai pada indeks ke 64. Untuk pengambilan pada bit kunci proses 1 dilakukan secara Zig-Zag sesuai dengan arah garis menurun.

16

Gambar 11. Hasil Transposisi Kunci

Hasil transposisi plaintext pada proses 1 = P1 dan hasil transposisi Kunci pada proses 1 = K1 pada gambar 10 dan 11. P1 dan K1 kemudian diXORkan sehingga didapatlah hasil C1 pada proses 1 yang kemudian diproses kedalam tabel

S-box. C1 yang telah diproses kedalam tabel S-Box akan menjadi inputan untuk proses berikutnya pada putaran pertama sampai mendapatkan hasil C4, dimana C4 menjadi inputan kembali untuk putaran berikutnya.

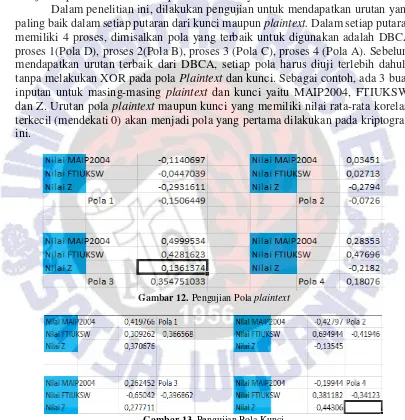

Dalam penelitian ini, dilakukan pengujian untuk mendapatkan urutan yang paling baik dalam setiap putaran dari kunci maupun plaintext. Dalam setiap putaran memiliki 4 proses, dimisalkan pola yang terbaik untuk digunakan adalah DBCA proses 1(Pola D), proses 2(Pola B), proses 3 (Pola C), proses 4 (Pola A). Sebelum mendapatkan urutan terbaik dari DBCA, setiap pola harus diuji terlebih dahulu tanpa melakukan XOR pada pola Plaintext dan kunci. Sebagai contoh, ada 3 buah inputan untuk masing-masing plaintext dan kunci yaitu MAIP2004, FTIUKSW, dan Z. Urutan pola plaintext maupun kunci yang memiliki nilai rata-rata korelasi terkecil (mendekati 0) akan menjadi pola yang pertama dilakukan pada kriptografi ini.

Gambar 12. Pengujian Pola plaintext

Gambar 13. Pengujian Pola Kunci

17

menggunakan pola 1, dan D proses 4 yang menggunakan pola 4 pada kunci. Setelah didapatkan urutan terbaik pada plaintext dan kunci yaitu berbentuk ABCD, dilakukan perhitungan untuk menentukan kombinasi terbaik untuk melakukan sebuah putaran. Syarat untuk mencari kombinasi terbaik adalah tidak boleh dilakukannya perulangan, misal ACDD dimana proses D adalah proses perulangan dari sebelumnya. Dengan tidak adanya perulangan proses dari setiap kombinasi, dapat diperoleh hasil kombinasi plaintext sebanyak 24 kombinasi dan hasil kombinasi kunci sebanyak 24 kombinasi. Masing-masing hasil 24 kombinasi dari plaintext dan kunci dapat dilihat sebagai berikut ABCD, ABDC, ACBD, ACDB, ADBC, ADCB, BACD, BADC, BCAD, BCDA, BDAC, BDCA, CABD, CADB, CBAD, CBDA, CDAB, CDBA, DABC, DACB, DBAC, DBCA, DCAB, dan DCBA.

Seperti pada Gambar 5 alur proses enkripsi algoritma kriptografi adalah sebagai berikut : 1) P1 XOR K1 = C1, C1 kemudian kembali menjadi inputan untuk P2 sehingga P2 XOR K2 = C2 2) dilakukan proses berulang sampai mendapatkan C4 sehingga terjadi 1 putaran kriptografi. Dari hasil kombinasi terbaik didapatkan kombinasi DBCA pada Gambar 14 sebagai rata-rata korelasi terbaik dari setiap inputan sehingga digunakanlah D sebagai proses 1, B sebagai proses 2, C sebagai proses 3, dan A sebagai proses 4 untuk melakukan 1 putaran.

Gambar 14. Nilai Korelasi Kombinasi

18

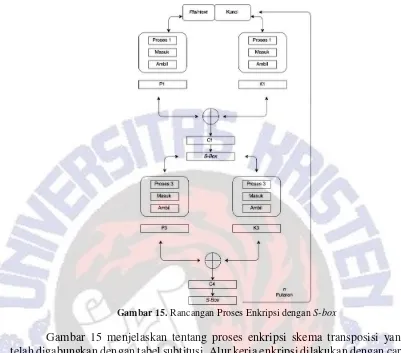

Gambar 15. Rancangan Proses Enkripsi dengan S-box

Gambar 15 menjelaskan tentang proses enkripsi skema transposisi yang telah digabungkan dengan tabel subtitusi. Alur kerja enkripsi dilakukan dengan cara plaintext dan kunci yang sudah dalam bentuk biner masuk kedalam proses 1, dari proses 1 dapat menghasilkan P1 dan K1 dan hasil XOR antara P1 dan K1 disubstitusikan ke tabel S-Box kemudian hasil subtitusi dilanjutkan ke proses berikutnya sampai pada proses 4 dimana hasil dari proses 4 putaran ke-n

menghasilkan Chipertext.

19

Gambar 16. Grafik Avalanche Effect

Pada gambar Grafik pengujian Avalanche Effect yang dilakukan peningkatan avalanche effect yang tertinggi terjadi pada putaran ke 9 dengan nilai rata-rata 56.25 %, pencapaian nilai rata-rata tersebut dihasilkan dengan cara mencari nilai rata-rata dari ke 3 hasil percobaan avalanche effect yang dilakukan.

20

Setelah melakukan pengujian Avalanche Effect dan melihat hasil yang ada dalam pengujian. Maka, jumlah putaran yang akan digunakan dalam penelitian ini yaitu 9 putaran. perbedaan hasil avalanche effect secara visual dan statistik, jumlah putaran yang digunakan dalam penelitian ini menggunakan jumlah putaran yang di hasilkan dari hasil avalanche effect secara statistic sebanyak 9 putaran. Jumlah putaran yang didapatkan akan dilakukan pengujian Avalanche Effect kembali menggunakan plaintext DISASTER dan dilakukan perubahan 1 karakter sehingga menjadi DISCSTER dengan kunci yaitu SRIRAMSR. Didapatkan hasil pengujian

Avalanche Effect dari 9 putaran yaitu 42,1875% dengan perubahan bit sebanyak 27 seperti pada Gambar 18.

21

Gambar 19. Nilai Rata-Rata Korelasi

Tabel 2 Algoritma Proses Enkripsi dan Dekripsi.

PROSES ENKRIPSI (DBCA) PROSES DEKRPSI

Masukan plaintext

Plaintetext diubah ke ASCII

ASCII diubah ke BINER

Bit BINER dimasukan ke kolom P1 menggunakan pola masuk Plaintext

Bit P1 ditransposisikan dengan pola Zig-Zag

D

P1 diXOR dengan K1 menghasilkan C1 C1 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

Biner dimasukkan kedalam kolom P2 menggunakan pola masuk plaintext

Bit P2 ditransposisi menggunakan pola

Zig-Masukan C4 C4 diubah ke ASCII ASCII diubah ke BINER

Bit BINER dimasukan ke kolom P4 menggunakan pola masuk Plaintext

C4 diXOR dengan K4

Hasil XOR ditransposisikan terbalik dengan pola Zig-Zag A menghasilkan P4

Bit P4 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

22

Tabel 2 merupakan algoritma proses enkripsi dan dekripsi. Proses enkripsi menghasilkan C4 sedangkan proses dekripsi menghasilkan P1.

Algoritma proses Kunci (Key) :

1. Masukan Kunci

2. Kunci diubah ke ASCII 3. ASCII diubah ke BINER

4. Bit BINER dimasukan ke kolom K1 menggunakan pola masuk Kunci 5. Bit Kunci ditransposisikan dengan pola Kunci D

6. Transposisi K1 = K2

7. K2 ditransposisikan menggunakan pola Kunci C 8. Transposisi K2 = K3

9. K3 ditransposisikan menggunakan pola Kunci B 10.Transposisi K3 = K4

11.K4 ditransposisikan menggunakan pola Kunci A

5. Kesimpulan

Zag B

P2 diXOR dengan K2 menghasilkan C2 C2 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

Biner dimasukkan kedalam kolom P3 menggunakan pola masuk plaintext

Bit P3 ditransposisi menggunakan pola

Zig-Zag C

P3 diXOR dengan K3 menghasilkan C3 C3 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

Biner dimasukkan kedalam kolom P4 menggunakan pola masuk plaintext

Bit P4 ditransposisi menggunakan pola

Zig-Zag A

P3 diXOR dengan K3 menghasilkan C3 C3 diubah ke Biner

BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER BINER diubah ke ASCII

ASCII diubah ke HEXA

C3 diXORd dengan K3

Hasil XOR ditransposisikan terbalik dengan pola Zig-Zag C menghasilkan P3

Bit P3 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

BINER dimasukan kedalam kolom C2 menggunakan pola masuk plaintext

C2 diXORd dengan K2

Hasil XOR ditransposisikan terbalik dengan pola Zig-Zag B menghasilkan P2

Bit P2 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER

BINER dimasukan kedalam kolom C1 menggunakan pola masuk plaintext

C1 diXORd dengan K1

Hasil XOR ditransposisikan terbalik dengan pola Zig-Zag D menghasilkan P1

Bit P1 diubah ke BINER BINER diubah ke HEXA

HEXA dimasukan kedalam tabel S-BOX Hasil HEXA invers diubah ke BINER BINER diubah ke ASCII

23

Berdasarkan penelitian dan pengujian terhadap Desain Kotak Transposisi (P-Box) dengan Nilai Indeks Berasarkan Pola Zig-Zag dan Implementasi pada

Block Cipher dapat disimpulkan: 1) dapat menghasilkan P-Box; 2) Pengujian

avalanche effect menghasilkan jumlah putaran yang akan dipakai yaitu 9 putaran dengan nilai Avalance Effect rata-rata tertinggi 56,25%; 3) ketika diuji dengan DISASTER nilai Avalanche Effect pada 9 putaran yaitu 42,1875 dengan 27 bit yang berubah; 4) nilai rata-rata pengujian avalanche effect berkisar antara 44% – 57% sehingga dapat dikatakan bahwa kriptosistem ini layak dipakai untuk alternative menjaga kerahasiaan data; 5) Memiliki nilai korelasi rata-rata yang didapatkan pada 20 putaran adalah -0.3407227, pada 9 putaran senilai -0.3259767 dimana terdapat selisih sebesar 0.01474, dan berdasarkan Tabel 1 dapat digolongkan sebagai kriteria korelasi lemah; 6) Dapat menggunakan S-Box karena berpengaruh positif didalam kriptografi ini.

6. Daftar Pustaka

[1] Ariyus, D., 2006, “Computer Security”, Yogyakarta: C.V Andi Offset.

[2] Ramanujam, S. & Karuppiah, M. 2011, Design an Algorithm with high Avalanche Effect, International Journal of Computer Science and Network Security, IJCSNS VOL 11.

[3] Liwandow, V. B. & Wowor A. D. 2015, “Desain Algoritma Berbasis Kubus

Rubik dalam Perancangan Kriptografi Simestris”, Seminar Nasional

Teknologi dan Sistem Informasi (SETISI), Bandung; Universitas Kristen Maranatha.

[4] Achmad, W., Wowor A. D., Mailoa E. & Pakereng M. A. I., 2015,

Perancangan Kriptografi Block Cipher Berbasis pada Teknik Tanam Padi dan Bajak Sawah, Seminar Nasional Teknologi dan Sistem Informasi (SETISI), Bandung; Universitas Kristen Maranatha.

[5] Stinson, D. R. 1995, “Cryptography: Thory and Practic”, London: CRC Press.

[6] Evans, J. D. 1996, “Straightforward statistics for the behavioral sciences. Pacific Grove”, CA: Brooks/Cole Publishing.

[7] Daemen, J. & Rijmen, V., 2002, “The Design of Rijndael: AES-the Advanced

Encryption Standard”, Springer-Verlag.

![Gambar 1. Skema Proses Enkripsi-Dekripsi Pada Block Cipher [5]](https://thumb-ap.123doks.com/thumbv2/123dok/3556930.1446790/8.595.97.506.290.667/gambar-skema-proses-enkripsi-dekripsi-pada-block-cipher.webp)

![Gambar 2. Rumus avalanche effect (AE) [2]](https://thumb-ap.123doks.com/thumbv2/123dok/3556930.1446790/9.595.100.512.230.621/gambar-rumus-avalanche-effect-ae.webp)

![Gambar 3. Tabel S-Box AES [7]](https://thumb-ap.123doks.com/thumbv2/123dok/3556930.1446790/10.595.100.499.114.678/gambar-tabel-s-box-aes.webp)