Menggunakan

Advanced Encryption Standard Algorithm

pada Studio Foto GreenFrog

Artikel Ilmiah

Peneliti:

Agustinus Sanggar Yogo Laksono (672013703) Suprihadi, S.Si., M.Kom.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

ii

Perancangan Sistem Keamanan Data Terkompresi

Menggunakan

Advanced Encryption Standard Algorithm

pada Studio Foto GreenFrog

Artikel Ilmiah

Diajukan kepada

Fakultas Teknologi Informasi

untuk memperoleh gelar Sarjana Komputer

Peneliti:

Agustinus Sanggar Yogo Laksono (672013703) Suprihadi, S.Si., M.Kom.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Menggunakan

Advanced Encryption Standard Algorithm

pada Studio Foto GreenFrog

1)

Agustinus Sanggar Yogo Laksono, 2)Suprihadi

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

E-mail : 1)[email protected], 2) [email protected]

Abstract

Today's the development of photography business are growing rapidly and has a good market. The entrepreneurs can set up a photo studio just with little capital such as only have one computer to store and edit data’s photos or videos. This is caused problems

about the security of data’s photos or videos of customers because it can be accessed by other users. The security of data’s photos or videos are important, because it is about the privacy of every customers. In this study has designed a security system using algorithm compressed data of AES (advanced encryption standard) using the programming language Visual Basic Framework .Net 4.0 with case studies GreenFrog Photo Studio. In its implementation there are two processes those are encode and decode. In the process, should be added to the library Ionic.Zip.dll in a Framework .Net 4.0 because there are function of WinZipAes 256 which used for compression at once AES encryption towards the data. The impact of it implementation is created file cipher in a compressed form that cannot be extracted using WinZip application so that the data integrity can be awaked. This system are cheap, easy, and can run on a computer with minimum specifications.

Keywords: compressed data security, AES algorithm, Framework .Net

Abstrak

Perkembangan bisnis fotografi sekarang ini berkembang dengan pesat dan mempunyai pangsa pasar yang baik. Pengusaha dapat mendirikan studio foto walaupun hanya mempunyai modal sedikit seperti memiliki satu buah komputer untuk menyimpan dan mengedit data foto ataupun video. Hal ini menyebabkan masalah tentang keamanan data foto atau video dari pelanggan karena dapat diakses oleh pengguna lain. Keamanan data foto atau video tersebut menjadi penting karena merupakan privasi dari setiap pelanggan. Pada penelitian ini telah dirancang suatu sistem keamanan data terkompresi menggunakan algoritma AES (Advanced Encryption Standard) menggunakan bahasa pemrograman Visual Basic Framework .Net 4.0 dengan studi kasus Studio Foto GreenFrog. Dalam pengimplementasiannya terdapat dua buah proses yaitu encode dan decode. Dalam proses tersebut, perlu ditambahkan library Ionic.Zip.dll dalam Framework .Net 4.0 karena terdapat fungsi WinZipAes 256 yang digunakan untuk kompresi sekaligus enkripsi AES terhadap sebuah data. Dampak implementasinya adalah tercipta file cipher dalam bentuk kompresi yang tidak dapat diekstrak menggunakan aplikasi WinZip. Sistem ini murah, mudah, dan dapat berjalan dalam komputer dengan spesifikasi minimum.

Kata Kunci: keamanan data terkompresi, algoritma AES, framework .Net

1

Mahasiswa Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

2

2

1. Pendahuluan

Perkembangan teknologi informasi sudah sangat pesat, bahkan sudah masuk ke dalam dunia fotografi. Di dalam teknologi fotografi dewasa ini, data-data hasil proses fotografi sudah berbentuk data-data digital. Dengan kemajuan teknologi tersebut, seseorang semakin tertarik untuk mengabadikan setiap momen dalam hidupnya. Hal inilah yang berdampak pada pesatnya perkembangan bisnis fotografi. Karena setiap foto dan video yang diabadikan dibutuhkan adanya sisi seni dan keindahan, dimana tidak semua orang memiliki kemampuan dalam bidang seni dan keindahan di dalam fotografi. Salah satu contoh pelaku bisnis dalam bidang fotografi adalah studio foto GreenFrog.

Studio foto GreenFrog berdiri pada awal tahun 2010. Studio foto GreenFrog selalu berupaya memberikan solusi terhadap pelanggannya yang ingin mengabadikan suatu peristiwa tertentu, baik yang berupa foto ataupun video. Dengan berjalannya waktu, foto-foto dokumentasi dari pelanggan-pelanggan yang ada semakin lama semakin banyak, yaitu saat ini sudah memiliki lebih dari 200 (dua ratus) pelanggan. Data foto dan video yang disimpan di studio foto GreenFrog sebesar 492 Gigabyte untuk foto dan 673 Gygabyte untuk video.

Masalah yang timbul dalam studio foto GreenFrog adalah keamanan data khususnya kerahasiaan data. Kerahasiaan data dibutuhkan karena terdapat data-data yang berupa foto dan video bersifat data-data privasi permintaan dari beberapa pelanggan, sedangkan studio foto GreenFrog masih hanya memiliki 1 (satu) unit komputer yang dipergunakan untuk berbagai kepentingan selain penyimpanan data berupa foto dan video, yaitu proses editing, penulisan laporan dan keuangan usaha. Studio foto GreenFrog memiliki 7 (tujuh) orang fotografer sekaligus ahli editor, serta bertugas membuat laporan pekerjaan kepada pemilik studio.

Berdasarkan uraian tersebut, maka rumusan masalah penelitian ini adalah pertama, bagaimana merancang sistem keamanan data terkompresi menggunakan algoritma AES (Advanced Encryption Standard). Kedua, bagaimana menjaga integritas data hasil penerapan algoritma AES (Advanced Encryption Standard),

yaitu diekstrak oleh aplikasi kompresi WinZip. Ketiga, bagaimana mengimplementasikan sistem keamanan data terkompresi menggunakan bahasa pemrograman Visual Basic Framework .Net 4.0. Sedangkan manfaat yang dicapai dari penelitian ini bagi pemilik usaha yaitu dapat menjaga kerahasiaan dan menjaga integritas data-data yang berupa foto dan video para pelanggannya. Bagi akademik, yaitu kesatu, dapat digunakan sebagai contoh pembelajaran bagaimana merancang dan menerapkan algoritma AES pada data terkompresi yang berupa foto dan video; kedua, dapat digunakan sebagai pembelajaran membuat aplikasi dengan menggunakan bahasa pemrograman Visual Basic Framework .Net 4.0 dalam menjaga integritas data terkompresi.

Oleh karena itu, maka pada penelitian ini dilakukan perancangan sistem keamanan data menggunakan algoritma AES (Advanced Encryption Standard)

untuk melakukan proses enkripsi dan dekripsi pada sekumpulan berkas foto dan video.

Pada penelitian ini juga dirancang dan dibangun sebuah sistem untuk melakukan pengamanan data berupa lock (kunci) berkas hasil enkripsi, supaya dapat dijaga integritas berkas atau file hasil enkripsi data-data foto dan video yang tersimpan di dalam media penyimpanan eksternal (harddisk dan flashdisk), khususnya tidak dapat diekstrak menggunakan aplikasi kompresi WinZip tanpa menggunakan aplikasi yang dibangun.

Untuk dapat mewujudkan sistem keamanan data terkompresi menggunakan algoritma AES, maka sistem diimplementasikan menggunakan

Framework .Net versi 4.0 bahasa pemrograman Visual Basic yang disediakan oleh editor Visual Studio 2010. Mengingat luasnya masalah yang akan dibahas, maka penelitian ini memiliki ruang lingkup pertama, algoritma AES (Advanced Encryption Standard) mempunyai panjang kunci 256 bit. Kedua, tidak membahas / menganalisis secara detail algoritma AES (Advanced Encryption Standard)

dengan panjang kunci 256 bit. Fokus penelitian ini adalah penerapan algoritma AES pada data terkompresi WinZip dalam bahasa pemrograman Visual Basic Framework .Net 4.0. Ketiga, tidak membahas teknologi berkas foto dan video.

2. Tinjauan Pustaka

Penelitian sebelumnya yang pernah dilakukan dengan judul Rancang Bangun Aplikasi Enkripsi File Menggunakan Algoritma Rijndael [1]. Penelitian tersebut bertujuan untuk membangun sebuah aplikasi yang dapat melindungi berbagai tipe file dengan melakukan proses enkripsi Rijndael. Manfaat penelitian tersebut yaitu untuk menjaga kerahasiaan data agar tidak dapat dibaca oleh orang lain. Persamaan dengan penelitian adalah menggunakan metode enkripsi yang sama yaitu Algoritma AES atau Rijndael.Sedangkan perbedaan dengan penelitian ini adalah data yang dienkripsi berupa file zip atau file terkompresi menggunakan WinZip dari sebuah data folder. Perbedaan yang lain adalah bahasa pemrograman yang digunakan, penelitian sebelumnya menggunakan Delphi 7, sedangkan penelitian ini menggunakan Visual Basic .Net 4.0. Penelitian lain yang pernah dilakukan sebelumnya adalah Rancang Bangun Aplikasi Enkripsi dan Dekripsi Citra Digital Menggunakan Algoritma Rijndael Berbasis Java SE [2]. Penelitian tersebut bertujuan untuk membangun sebuah aplikasi yang mampu mengenkripsi dan mendekripsi file citra tanpa mengubah integritas data dari file citra tersebut. Persamaan dengan penelitian ini adalah menggunakan metode enkripsi yang sama yaitu Algoritma AES atau Rijndael. Sedangkan perbedaan dengan penelitian ini adalah data yang dienkripsi berupa file zip atau file terkompresi menggunakan

4

Keamanan komputer meliputi enam aspek [3] diantaranya adalah

confidentiality yaitu menjamin bahwa data-data tersebut hanya bisa diakses oleh pihak-pihak tertentu. Authentication, yaitu baik pada saat mengirim atau menerima informasi, kedua belah pihak perlu mengetahui bahwa pengirim dari pesan tersebut adalah orang yang sebenarnya. Integrity, yaitu menjamin setiap pesan pasti sampai kepada pihak yang dituju dengan data asli. Nonrepudation, yaitu mencegah pengirim ataupun penerima mengingkari bahwa pesan itu adalah kiriman dari / untuk mereka. Acces Control, yaitu membatasi sumber-sumber data hanya kepada orang-orang tertentu. Availability, yaitu semua pesan bisa dibuka setiap saat yang diinginkan. Secrecy, yaitu perlindungan terhadap kerahasiaan data informasi. Cryptography adalah salah satu teknik yang digunakan untuk meningkatkan aspek keamanan suatu informasi. Cryptography merupakan kajian ilmu dan seni untuk menjaga suatu pesan atau data informasi agar data tersebut aman. Cryptography mendukung kebutuhan dari lima aspek keamanan informasi, yaitu Confidentiality, Authentication, Integrity, Nonrepudation, dan Secrecy.

Algoritma kriptografi disebut juga cipher yaitu aturan untuk enciphering

dan deciphering, atau fungsi matematika yang digunakan untuk enkripsi dan dekripsi. Beberapa cipher memerlukan algoritma yang berbeda untuk enciphering

dan deciphering. Keamanan algoritma kriptografi sering diukur dari banyaknya kerja yang dibutuhkan untuk memecahkan ciphertext menjadi plaintext tanpa mengetahui kunci yang digunakan. Apabila semakin banyak proses yang diperlukan berarti juga semakin lama waktu yang dibutuhkan, maka semakin kuat algoritma tersebut dan semakin aman digunakan untuk menyandikan pesan. Algoritma kriptografi terdiri dari beberapa fungsi dasar yaitu enkripsi, merupakan hal yang sangat penting dalam kriptografi yang merupakan pengamanan data yang dikirimkan terjaga rahasianya, pesan asli disebut plaintext yang dirubah menjadi kode-kode yang tidak dimengerti. Dekripsi, merupakan kebalikan dari enkripsi, pesan yang telah dienkripsi dikembalikan ke bentuk asalnya (plaintext) disebut dengan dekripsi pesan. Kunci, merupakan kunci yang dipakai untuk melakukan enkripsi dan dekripsi, kunci terbagi jadi 2 (dua) bagian yaitu kunci pribadi

(private key) dan kunci umum (public key). Secara umum, proses enkripsi dan dekripsi dapat ditunjukkan pada Gambar 1.

Gambar 1 Proses Enkripsi dan Dekripsi[4]

Pada tahun 2001 sebuah kompetisi pembuatan algoritma AES dalam upaya penyempurnaan algoritma DES yang diselenggrakan oleh NIST, dimenangkan oleh Dr. Vincent Rijmen dan Dr.Joan Daemen. Sejak saat itu, algoritma AES biasa dinamakan algoritma Rijndael [3]. Algoritma Rijndael

paltform software dan hardware[4]. Persyaratan AES yang dikeluarkan oleh NIST adalah sebagai berikut kesatu, algoritma harus dipublikasikan secara luas untuk diperiksa keamanannya; Kedua, algoritma haruslah merupakan simetris Block Cipher; Ketiga, algoritma harus dapat diimplementasikan secara cepat dan tepat dalam hardware dan software; Keempat, algoritma harus memiliki input-an data 128 bit; Kelima, algoritma memiliki kunci fleksibel : 128, 192 dan 256 bit.

Proses enkripsi pada algoritma Rijndael terdiri dari 4 jenis transformasi

bytes, yaitu SubBytes, ShiftRows, Mixcolumns, dan AddRoundKey. Pada gambar 2.5 menunjukkan bahwa awal proses enkripsi, input yang telah dikopikan ke dalam state akan mengalami transformasi byte AddRoundKey. Setelah itu, state

akan mengalami transformasi SubBytes, ShiftRows, MixColumns, dan

AddRoundKey secara berulang-ulang sebanyak Nr. Proses ini dalam algoritma

Rijndael disebut sebagai round function. Round yang terakhir agak berbeda dengan round-round sebelumnya dimana pada round terakhir, state tidak mengalami transformasi MixColumns[5].

Gambar 2 Diagram Alir Proses Enkripsi [5]

6

Gambar 3 Diagram Alir Proses Dekripsi [5]

Bahasa pemrograman yang dipergunakan pada penelitian adalah Visual Basic dengan framework .NET. Framework .NET merupakan suatu komponen

Windows yang terintegrasi dan dibuat agar dapat menjalankan berbagai macam aplikasi. Framework.NET berisi class librarys untuk menyediakan layanan standar yang dapat diintegrasikan ke berbagai sistem komputer. Framework ini mengatur semua aspek eksekusi Program, seperti alokasi memori untuk penyimpanan data dan instruksi, eksekusi aplikasi, izin akses aplikasi, dan re-alokasi memori pada resource yang tidak diperlukan lagi. Jadi kesimpulannya,

Setelah mengetahui permasalahan dan kebutuhan penelitian pada studi kasus di studio foto GreenFrog, maka diperlukan suatu metode penelitian untuk mencapai tujuan penelitian yang telah ditentukan. Jadi, metode penelitian merupakan tahapan kegiatan yang dilakukan selama penelitian untuk mencapai tujuan.

Metode penelitian yang dilakukan pada tahap pertama yaitu studi kepustakaan. Hasil pada tahap pertama adalah pemahaman teori tentang sistem keamanan komputer, sistem keamanan informasi, teori kriptografi, algoritma AES, bahasa pemrograman Visual Basic .Net 4.0 dan editor Visual Studio 2010 untuk mengimplementasikan aplikasi, dan perancangan aplikasi menggunakan

Unified Modelling Language.Tahap kedua yaitu pengembangan sistem keamanan data terkompresi menggunakan model prototype. Model prototype dipilih karena penelitian ini tidak melakukan maintenance sistem dan tujuan penelitian menghasilkan sebuah aplikasi prototipe sistem keamanan data terkompresi bagi pengguna kalangan usaha studio foto. Hasil tahap kedua, berupa prototipe aplikasi sistem keamanan data terkompresi dengan teknologi desktop. Tahap selanjutnya adalah tahap ketiga, yaitu melakukan uji coba terhadap sistem untuk mengukur performa sistem. Hasil pada tahap ketiga yaitu bahwa performa aplikasi atau sistem dapat layak dipergunakan sebagai sistem kemanan data pihak pengelola atau pemilik studio foto. Tahap terakhir yaitu tahap pengambilan kesimpulan dan saran, dilanjutkan dengan pembuatan laporan.

Metode pengembangan sistem yang digunakan pada pembuatan aplikasi ini adalah model prototype. Model prototype merupakan suatu teknik pengumpulan data atau informasi tertentu mengenai kebutuhan-kebutuhan informasi pengguna secara cepat. Dengan metode prototype ini, pengembang dan pihak pemilik studio foto dapat saling berinteraksi selama proses pembuatan sistem. Secara lengkap, alur model prototype akan digambarkan seperti pada gambar 4.

Gambar 4 Prototype Model [7]

8

terkompresi menggunakan algoritma AES. Pada tahap wawancara, diperoleh informasi yaitu ukuran data foto maupun video sebagai hasil produksi studio foto terhadap sebuah event layanan. Rata-rata dalam 1 (satu) event layanan foto, ukuran hasil produksi sebesar 5 GygaByte. Jika event layanan video, rata-rata ukuran total data hasil studio sebesar 10 GygaByte tiap 1 (satu) layanan event. Hasil wawancara yang lain adalah spresikasi komputer yang digunakan, yaitu komputer desktop AMD, RAM 4 GB, Harddisk 1T, menggunakan sistem operasi Windows 7. Berdasarkan hasil wawancara tersebut, maka sistem keamanan data terkompresi berbasis desktop menggunakan Visual Basic .Net 4.0 dapat berjalan di platform yang dimiliki studio foto GreenFrog.

Tahapan selanjutnya dalam metode prototype yaitu build/revise mock-up

atau membangun aplikasi secara cepat. Pada tahap ini dilakukan pembuatan aplikasi secara cepat, lebih memfokuskan pada inputoutput aplikasi sesuai dengan kebutuhan umum yang diketahui pada tahap pertama. Tahap ini menghasilkan 2 (dua) prototipe. Prototipe I dibangun dengan menggunakan bahasa pemrograman

Visual Basic .Net 4.0. Hasil uji fungsionalitas prototipe tidak layak bagi pengguna. Hal ini disebabkan karena file cipher hasil enkripsi dapat diekstrak oleh aplikasi kompresi .rar setelah diberi ekstensi kompresi .zip ataupun .rar. Prototipe I dijalankan pada PC AMD dan RAM 4 Gbyte. Prototipe II dijalankan pada spesifikasi komputer yang sama dengan prototipe I dimana uji fungsionalitas prototipe sudah sesuai dengan kebutuhan Pengguna. Pada uji performa prototipe II, yaitu file cipher hasil enkripsi tidak dapat diekstrak oleh aplikasi kompresi .rar walaupun telah diberi ekstensi kompresi .zip ataupun .rar.

Tahap Customer Test-Drives Mock-Up. Pada tahap ini dilakukan uji dan evaluasi prototype oleh user yaitu pengguna seperti tahap wawancara. Uji dan evaluasi prototype digunakan untuk mendapatkan umpan balik apakah aplikasi sudah sesuai dengan kebutuhan Pengguna. Tahap ini dilakukan oleh satu actor

Pengguna yaitu pemilik studio foto. Pengujian menggunakan cara uji fungsionalitas sistem, yaitu melakukan uji enkripsi dan dekripsi. Proses enkripsi yang dimaksud adalah proses kompresi sebuah folder, yang dilanjutkan proses enkripsi data terkompresi tersebut. Sedangkan uji dekripsi adalah melakukan proses dekripsi file cipher, yang dilanjutkan proses ekstraksi file terkompresi tersebut. Uji fungsionalitas sistem berhasil berarti yaitu dapat melakukan proses enkripsi dan dekripsi data atau file terkompresi. Evaluasi dilakukan dengan cara wawancara. Jika evaluasi prototype belum sesuai dengan kebutuhan user, maka dilakukan proses perbaikan dimulai kembali ke tahap awal dan dilanjutkan ke tahap berikutnya.

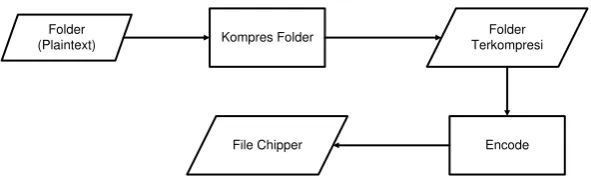

(Plaintext) Terkompresi

Encode File Chipper

Gambar 5 Diagram Alir Proses Enkripsi

Gambar 5 menjelaskan bahwa proses enkripsi pada aplikasi keamanan data terkompresi, diawali dengan memilih data berupa sebuah folder yang menyimpan data-data yang akan diamankan. Tahap berikutnya adalah melakukan proses kompresi terhadap folder yang dipilih, sehingga menghasilkan sebuah data atau berkas folder terkompresi. Selanjutnya, data terkompresi tersebut dikenai proses

encode menggunakan algoritma AES yang telah disediakan Framework .Net 4.0 dalam bahasa pemrograman Visual Basic dalam class

system.security.cryptography.

Rancangan proses dekripsi data terkompresi. Proses dekripsi pada aplikasi keamanan data terkompresi menggunakan algoritma AES memiliki 2 (dua) proses utama juga, yaitu proses decode menggunakan algortima AES dan proses ekstraksi. Untuk lebih jelas dapat dilihat pada gambar 6.

Folder

Gambar 6 Diagram Alir Proses Dekripsi

Gambar 6 menjelaskan bahwa proses dekripsi pada aplikasi keamanan data terkompresi, diawali dengan memilih data berupa sebuah file cipher hasil proses enkripsi. Tahap berikutnya adalah melakukan proses decode menggunakan algoritma AES yang telah disediakan Framework .Net 4.0 dalam bahasa pemrograman Visual Basic dalam class system.security.cryptography. Selanjutnya, hasil decode dilakukan proses ekstrak, sehingga menghasilkan sebuah data atau berkas folder data semula.

Aplikasi desktop pada sistem keamanan data terkompresi ini dirancang menggunakan Unified Modelling Language (UML) sebagai pemodelan sistem. UML menyediakan beberapa diagram dalam proses perancangan sistem. Dalam sistem yang akan dibuat akan digunakan beberapa diagram, yaitu: use case diagram, activity diagram,sequence diagram dan class diagram.

10

dengan proses atau sistem yang dibuat. Use case diagram mempunyai beberapa bagian penting seperti: Actor, Use Case, dan Relasi. Actor merupakan bagian dari

use case yang bertindak sebagai subyek (pelaku) dalam suatu proses. Use case

adalah proses yang terjadi dalam suatu software. Use case juga menggambarkan apa yang sedang dilakukan oleh seorang actor. Relasi menggambarkan hubungan antara actor dan use case.

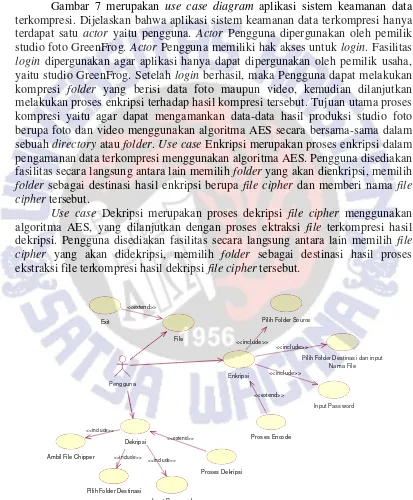

Gambar 7 merupakan use case diagram aplikasi sistem keamanan data terkompresi. Dijelaskan bahwa aplikasi sistem keamanan data terkompresi hanya terdapat satu actor yaitu pengguna. Actor Pengguna dipergunakan oleh pemilik studio foto GreenFrog. Actor Pengguna memiliki hak akses untuk login. Fasilitas

login dipergunakan agar aplikasi hanya dapat dipergunakan oleh pemilik usaha, yaitu studio GreenFrog. Setelah login berhasil, maka Pengguna dapat melakukan kompresi folder yang berisi data foto maupun video, kemudian dilanjutkan melakukan proses enkripsi terhadap hasil kompresi tersebut. Tujuan utama proses kompresi yaitu agar dapat mengamankan data-data hasil produksi studio foto berupa foto dan video menggunakan algoritma AES secara bersama-sama dalam sebuah directory atau folder. Use case Enkripsi merupakan proses enkripsi dalam pengamanan data terkompresi menggunakan algoritma AES. Pengguna disediakan fasilitas secara langsung antara lain memilih folder yang akan dienkripsi, memilih

folder sebagai destinasi hasil enkripsi berupa file cipher dan memberi nama file cipher tersebut.

Use case Dekripsi merupakan proses dekripsi file cipher menggunakan algoritma AES, yang dilanjutkan dengan proses ektraksi file terkompresi hasil dekripsi. Pengguna disediakan fasilitas secara langsung antara lain memilih file cipher yang akan didekripsi, memilih folder sebagai destinasi hasil proses ekstraksi file terkompresi hasil dekripsi file cipher tersebut.

Exit Pilih Folder Source

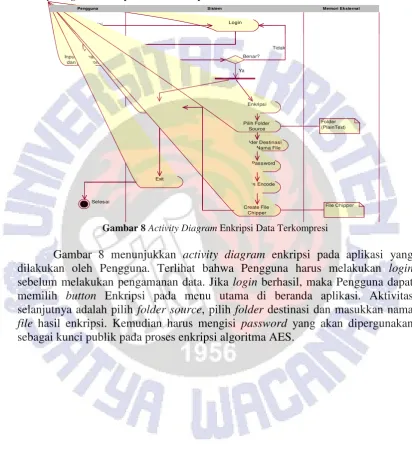

sedang dirancang, bagaimana masing-masing alir berawal, decision yang mungkin terjadi, dan bagaimana mereka berakhir. Pada sistem keamanan data terkompresi hanya mempunyai 2 (dua) activity diagram, yaitu activity diagram enkripsi dan

activity diagram dekripsi data terkompresi.

Mulai

Gambar 8 Activity Diagram Enkripsi Data Terkompresi

Gambar 8 menunjukkan activity diagram enkripsi pada aplikasi yang dilakukan oleh Pengguna. Terlihat bahwa Pengguna harus melakukan login

sebelum melakukan pengamanan data. Jika login berhasil, maka Pengguna dapat memilih button Enkripsi pada menu utama di beranda aplikasi. Aktivitas selanjutnya adalah pilih folder source, pilih folder destinasi dan masukkan nama

12

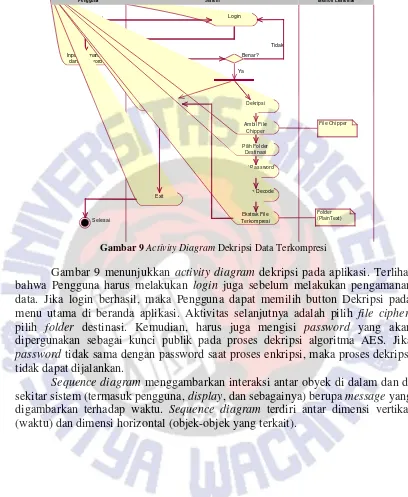

Gambar 9 Activity Diagram Dekripsi Data Terkompresi

Gambar 9 menunjukkan activity diagram dekripsi pada aplikasi. Terlihat bahwa Pengguna harus melakukan login juga sebelum melakukan pengamanan data. Jika login berhasil, maka Pengguna dapat memilih button Dekripsi pada menu utama di beranda aplikasi. Aktivitas selanjutnya adalah pilih file cipher, pilih folder destinasi. Kemudian, harus juga mengisi password yang akan dipergunakan sebagai kunci publik pada proses dekripsi algoritma AES. Jika

password tidak sama dengan password saat proses enkripsi, maka proses dekripsi tidak dapat dijalankan.

: Pengguna : Login

: ClassLogin : MenuUtama : frmKompres : ClassEnkripDekrip

Input Username & Password

Username & Password Salah

Username & Password Benar

Pilih Zip Proses

Pilih Folder Source

Pilih Folder Destinasi dan input Nama File

Input Password

Klik Zip it

Proses Kompresi & Encode

Close Form

Exit Or Close Form

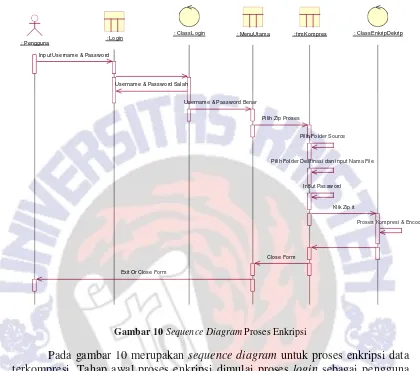

Gambar 10 Sequence Diagram Proses Enkripsi

Pada gambar 10 merupakan sequence diagram untuk proses enkripsi data terkompresi. Tahap awal proses enkripsi dimulai proses login sebagai pengguna pada halaman awal dengan memasukkan username dan password. Jika login

berhasil akan masuk ke menu utama, jika login tidak berhasil akan kembali ke halaman login. Dari halaman menu utama, Pengguna dapat memilih beberapa tampilan button antara lain Zip proses dan Unzip proses. Jika memilih button Zip

proses, maka akan muncul form frmkompres. Pada frmkompres, Pengguna dapat melakukan antara lain pilih folder source, pilih folder destinasi dan input nama

14

: Pengguna : Login

: ClassLogin : MenuUtama : frmKompres : ClassEnkripDekrip

Input Username & Password

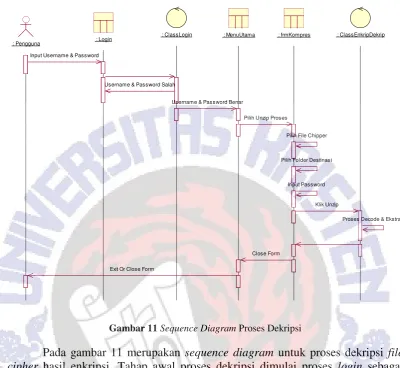

Gambar 11 Sequence Diagram Proses Dekripsi

Pada gambar 11 merupakan sequence diagram untuk proses dekripsi file cipher hasil enkripsi. Tahap awal proses dekripsi dimulai proses login sebagai pengguna pada halaman awal dengan memasukkan username dan password. Jika

login berhasil akan masuk ke menu utama, jika login tidak berhasil akan kembali ke halaman login. Dari halaman menu utama, Pengguna dapat memilih beberapa tampilan button antara lain Zip proses dan Unzip proses. Untuk melakukan proses dekripsi file cipher atau data yang sudah dienkripsi, maka Pengguna memilih

button UnZip proses, sehingga muncul form frmEkstrakZip. Pada frmEkstrakZip, Pengguna dapat melakukan antara lain pilih file cipher, pilih folder destinasi, masukkan password dekripsi, dan button UnZip it untuk memanggil dekripsi algoritma AES dan proses ekstraksi.

Class diagram menggambarkan interaksi antar class serta atribut-atribut yang melekat pada class tersebut. Pada gambar 12 berikut merupakan class diagram sistem keamanan data terkompresi yang dikembangkan. Pada class diagram terlihat bahwa terdapat 5 (lima) class pada aplikasi, yaitu class

frm_login, class MDIPMenuUtama, class frmKompes, class frmEkstrakZip, dan

class EnkripDekrip. Class frm_login beralasi dengan class enkripDekrip karena membutuhkan fungsi AES_Encrypt() dan AES_Decrypt(). Pada class

Gambar 12 Class Diagram Aplikasi

4. Hasil dan Pembahasan

Aplikasi sistem keamanan data terkompresi berbasis desktop diimplementasikan menggunakan Visual Basic .Net 4.0. Pada framework .Net 4.0 tidak memiliki fasilitas kompresi sekaligus melakukan enkripsi algoritma AES. Oleh karena itu, dibutuhkan tambahan library bernama Ionic.Zip.dll untuk dapat melakukan proses enkripsi maupun dekripsi pada file terkompresi.

Pada penelitian ini, metode pengembangan sistem dipergunakan adalah metode prototype. Oleh karena itu, maka dalam proses implementasi aplikasi menghasilkan 2 (dua) prototipe, yang berdasarkan hasil pengujian merupakan

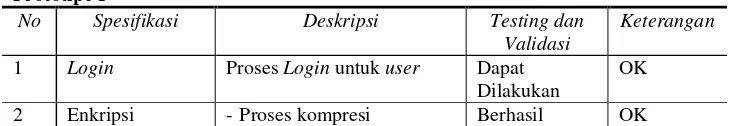

prototype yang sudah sesuai dengan kebutuhan pada studio foto GreenFrog. Untuk lebih memperjelas proses pengembangan sistem dapat dilihat dokumentasi prototipe pada tabel 1.

Tabel 1 Dokumentasi Prototipe

Prototipe I

No Spesifikasi Deskripsi Testing dan

Validasi

Keterangan

1 Login Proses Login untuk user Dapat

Dilakukan

OK

16

-Proses enkripsi dihasilkan file

cipher

No Spesifikasi Deskripsi Testing dan

Validasi

Aplikasi sistem keamanan data terkompresi merupakan aplikasi yang dibutuhkan oleh pemilik sebuah studio foto dalam upaya memberikan kemananan pada data-data hasil produksinya. Hal tersebut dibutuhkan oleh pihak pemilik karena komputer yang dimiliki pihak studio foto hanya satu, sehingga dipergunakan oleh banyak orang selain pemilik, yaitu para karyawan dan editor foto dan video. Kebutuhan yang lain adalah untuk membatasi pihak lain dalam mengakses atau melihat foto-foto atau video para pelanggan. Oleh karena hal tersebut, maka sistem keamanan data terkompresi diberi layanan login seperti terlihat pada gambar 13.

Gambar 13Form Login

Proses enkripsi pada sistem keamanan data terkompresi seperti dapat dilihat pada gambar 15. Gambar 15 menjelaskan bahwa tahap pertama pengguna menentukan folder yang akan dienkripsi. Dilanjutkan dengan memilih folder destinasi dan nama file hasil kompresi dan proses enkripsi. Kemudian, memasukkan password untuk kunci kompresi dan kunci publik algoritma AES.

Gambar 15Form Proses Kompresi dan Enkripsi

Penjelasan proses kompresi dan enkripsi untuk sebuah folder tersebut seperti gambar 15 tersebut, dapat dilihat pada kode program 1. Pada penelitian ini, aplikasi kompresi menggunakan metode Zip. Algoritma AES menggunakan panjang kunci 256 bit.

Kode Program 1 Proses Enkripsi Data Terkompresi

Pada kode program 1 dapat dijelaskan bahwa baris 1, membuat objek dengan tipe

zip file dan menggunakan objek tersebut. Baris 2, menambahkan password pada

objek baris 1, kemudian hasil enkripsi AES pada password masukkan user

tersebut dipergunakan sebagai public key dan “rahasia” dipergunakan sebagai private key. Baris 3, menentukan tipe enkripsi pada file zip yang akan dibuat, yaitu AES 256 bit. Baris 4, menambahkan folder yang akan di buat file zip. Baris 5 menampilkan jumlah file yang dimasukan di proses kompresi zip. Baris 6 memanggil proses progress bar. Baris 7, menuliskan / create setiap file pada baris 4 kedalam objek baris 1 dan menambahkan progress bar, atau dengan kata lain mengeksekusi proses kompresi sekaligus enkripsi pada folder yang telah ditentukan. Baris 8, menciptakan file zip ke directory yang dipilih dengan file dari

objek baris 1. Baris 9, menutup baris 1.

1. Using zip1 AsZipFile = NewZipFile

18

Proses dekripsi pada sistem keamanan data terkompresi seperti dapat dilihat pada gambar 16. Gambar 16 menjelaskan bahwa tahap pertama pengguna menentukan atau memasukkan file cipher yang akan diekstrak. Tahap kedua, pengguna menentukan folder atau directory destinasi hasil dekripsi dan ekstrak file. Kemudian, memasukkan password untuk kunci ekstraksi yang harus sama saat melakukan kompresi, sekaligus sebagai kunci publik algoritma AES.

Gambar 16Form Proses Ekstraksi dan Dekripsi

Penjelasan proses ekstraksi atau dekompresi dan dekripsi untuk sebuah file cipher seperti gambar 16 tersebut, dapat dilihat pada kode program 2. Pada penelitian ini, aplikasi ekstraksi menggunakan metode Zip. Algoritma AES menggunakan panjang kunci 256 bit.

Kode Program 2 Proses Dekripsi Data Terkompresi

Pada kode program 2 dapat dijelaskan bahwa baris 1, membuat objek dengan tipe

zip file dan menggunakan objek tersebut dengan parameter direktori file zip. Baris 2, membauat objek dari class enkripsi yang berisikan enkrip text dengan algoritma AES. Baris 3, proses untuk menampilkan jumlah file yang terdapat di pada file zip. Baris 4, menetapkan maksimum nilai progress bar dengan nilai jumlah file zip. Baris 5 menambahkan password pada objek baris 1 dengan hasil enkrip AES masukkan dari user sebagai public keydan “rahasia” sebagai private key. Baris 6, merupakan tipe algoritma enkripsi pada file zip yang akan dibuat. Baris 7, proses mengekstrak setiap file dalam file zip dan menampilkan progress ekstrak file ke

progress bar. Baris 8, melakukan proses mengekstrak semua file kedalam direktori yang dipilih. Baris 9, menutup baris 1.

1. Using zip AsZipFile = ZipFile.Read(zipToRead) 2. Dim en AsNewEnkripsi

3. totalEntriesToProcess = zip.Entries.Count 4. SetProgressBarMax(zip.Entries.Count)

5. Uji Sistem

Pengujian aplikasi ini akan dilakukan dengan metode blackbox seperti terlihat pada tabel 2. Pengujian ini dilakukan untuk mengetahui performa dari aplikasi yang dibangun.

Tabel 2 Pengujian dengan metode Blackbox

No Spesifikasi Input Output Status

1 Login - Username dan

Berdasarkan pengujian pada tabel 2, terdapat tiga proses yang terjadi. Pertama proses pada halaman login. Pada halaman login jika username dan password salah akan muncul pesan error, maka statusnya valid jika username dan password benar dapat masuk dalam sistem, maka statusnya juga valid. Proses kedua terjadi pada halaman enkripsi dan kompresi folder. Langkah pertama memilih folder yang akan dienkripsi dan muncul folder yang dipilih maka statusnya valid. Langkah kedua memilih lokasi penyimpanan file cipher dan muncul lokasi penyimpanan maka statusnya valid. Langkah ketiga mengisi password enkripsi dan kompresi akan muncul password maka statusnya valid. Langkah terakhir dalam proses ini menekan tombol Zip It dan muncul proses kompresi dan enkripsi yang digambarkan dalam progress bar maka statusnya valid. Proses ketiga terjadi pada halaman dekripsi dan ekstraksi. Langkah pertama pada proses ini memilih file

20

dan ekstraksi dan muncul password maka statusnya valid. Langkah terakhir pada proses dekripsi dan ekstraksi dengan menekan tombol Unzip dan proses dekripsi dan ekstraksi berjalan dengan digambarkan pada progress bar maka statusnya valid. Berdasarkan pengujian tersebut, maka aplikasi dianggap valid dan layak dipergunakan untuk melakukan keamanan data terkompresi.

Pengujian performa sistem dilakukan dengan membandingkan waktu dalam proses encode dari berbagai ukuran folder sebagai inputanya seperti terlihat pada gambar 17.

Gambar 17 Grafik Performa Sistem

Berdasarkan pengujian performa sistem di atas, terlihat hubungan yang linier antar ukuran folder dengan waktu yang diperlukan. Semakin besar ukuran folder

semakin lama juga waktu yang diperlukan untuk proses encode. Berdasarkan grafik di atas dapat dilihat pula bahwa sistem dapat berjalan dengan baik sampai

folder berukuran 4 Gbyte.

6. Simpulan

Berdasarkan hasil dari perancangan dan implementasi sistem keamanan data terkompresi menggunakan algoritma AES (Advanced Encryption Standard)

256 bit guna mengamankan suatu file atau folder, maka diperoleh kesimpulan yaitu pertama, dalam menjaga kerahasiaan data dilakukan dua proses yaitu proses

encode dan proses decode. Proses encode diawali dengan proses kompresi dan selanjutnya proses enkripsi AES, sedangkan proses decode diawali proses dekripsi AES dilanjutkan proses ekstraksi. Kedua, Ciphertext hasil dari aplikasi tidak dapat secara langsung diekstrak menggunakan aplikasi WinZip, tetapi hanya dapat diekstrak mengunakan aplikasi yang dibangun, karena dalam proses kompresi tidak menggunakan metode kompresi biasa tetapi menggunakan fungsi WinZipAes256. Untuk membatasi pengguna aplikasi, disertakan menu login

terhadap fungsi WinZipAes256, sistem dapat berjalan dengan baik apabila besar

folder plaintext mempunyai ukuran tidak lebih dari 4 Gbyte.

Saran pengembangan pada sistem keamanan data, hasil enkripsi (ciphertext) file atau folder diberi atribut supaya tidak dapat dihapus oleh pengguna lainnya. Pengembangan sistem dapat dikembangkan menjadi multi user

dan client server, sehingga sistem tidak hanya dapat digunakan oleh satu user

saja. Penambahan log dalam sistem akan mempermudah dalam proses monitoring

lokasi penyimpanan ciphertext, sehingga dapat lokasi penyimpanan lebih terstruktur dan terkontrol.

7. Pustaka

[1] Yulius, A. 2008. Rancang Bangun Aplikasi Enkripsi File Menggunakan

Algoritma Rijndael.

http://lib.uin-malang.ac.id/files/thesis/fullchapter/04550004.pdf. Diakses pada tanggal 22 Mei 2014.

[2] Apriyanto, Y. Kurniawan, R. Angreni, R. 2014. Rancang Bangun Aplikasi Enkripsi dan Dekripsi Citra Digital Menggunakan Algoritma Rijndael

Berbasis Java SE. http://eprints.mdp.ac.id/1007/1/30yogaJURNAL.pdf.

Diakses pada tanggal 22 Mei 2014.

[3] Ariyus, Doni. 2006. Kriptografi Keamanan Data dan Konunikasi. Yogyakarta: Graha Ilmu.

[4] Kurniawan, Yusuf. 2004. Kriptografi Keamanan Internet dan Jaringan Telekomunikasi. Bandung : Informatika.

[5] Wibowo, Wihartantyo A.. 2004. Advanced Encryption Standard, Algoritma Rijndael. Bandung : Departemen Teknik Elektro ITB.

[6] Kusumo, A.S., 2004, Visual Basic .NET versi 2002 dan 2003, Jakarta: Elex Media Komputindo.

[7] Pressman, 2001, Software Enginering: A Practicioner’s Approach 5th

![Gambar 1 Proses Enkripsi dan Dekripsi[4]](https://thumb-ap.123doks.com/thumbv2/123dok/2982319.1708307/14.595.151.477.552.649/gambar-proses-enkripsi-dan-dekripsi.webp)

![Gambar 2 Diagram Alir Proses Enkripsi [5]](https://thumb-ap.123doks.com/thumbv2/123dok/2982319.1708307/15.595.100.508.210.561/gambar-diagram-alir-proses-enkripsi.webp)

![Gambar 3 Diagram Alir Proses Dekripsi [5]](https://thumb-ap.123doks.com/thumbv2/123dok/2982319.1708307/16.595.102.505.101.716/gambar-diagram-alir-proses-dekripsi.webp)