Zlonamerna koda kot grožnja informacijski varnosti posameznika : diplomsko delo

Teks penuh

(2) DIPLOMSKO DELO Zlonamerna koda kot grožnja informacijski varnosti posameznika. September, 2011. Pavel Tekavec Mentor: Doc. dr. Igor Bernik.

(3) Zahvala. Za pomoč in napotke pri izdelavi diplomske naloge se zahvaljujem mentorju, dr. Igorju Berniku. Za močno podporo in spodbujanje pri izdelavi diplomske naloge pa gre posebej iskrena zahvala tudi moji družini in prijateljem. 2.

(4) Kazalo 1. 2. 3. 4. Uvod.................................................................................. 8 1.1. Opredelitev namena, ciljev in predmeta diplomske naloge ............. 8. 1.2. Metode za doseganje ciljev .................................................. 9. 1.3. Predpostavke ................................................................... 9. Zlonamerna koda ................................................................ 10 2.1. Zlonamerna koda skozi čas ................................................. 10. 2.2. Zlonamerna koda kot grožnja .............................................. 12. 2.3. Vrste zlonamerne kode...................................................... 16. 2.3.1. Virusi ............................................................................. 16. 2.3.2. Trojanski konji ................................................................. 18. 2.3.3. Črvi ............................................................................... 20. 2.3.4. Logične bombe ................................................................. 22. 2.3.5. Vohunska in oglaševalna programska oprema (spyware in adware) ..... 23. 2.3.6. Rootkit ........................................................................... 25. 2.3.7. Botnet ............................................................................ 27. 2.3.8. Stranska vrata (backdoor)................................................... 28. Načini ogrožanja sistema ...................................................... 30 3.1. Elektronska pošta ............................................................ 31. 3.2. Programi za sprotno sporočanje ........................................... 33. 3.3. Socialna omrežja ............................................................. 36. Obramba pred zlonamerno kodo ............................................. 38 4.1. Glavne aplikacije za boj zoper zlonamerno kodo ....................... 39. 4.1.1. Protivirusni programi ......................................................... 39. 4.1.2. Požarni zid ...................................................................... 41. 4.2. Pomožne aplikacije za boj zoper zlonamerno kodo .................... 44 3.

(5) 4.2.1. Protivohunski programi ...................................................... 44. 4.2.2. Filtri za neželeno elektronsko pošto (spam filtri)..................... 45. 4.2.3. Aplikacije za odstranjevanje rootkit-ov ................................. 46. 4.3. 5. Ostali načini obrambe ....................................................... 47. 4.3.1. Varnostno kopiranje .......................................................... 47. 4.3.2. Izbris celotne vsebine trdega diska (formatiranje) ................... 48. Predstavitev izkušenj uporabnikov (anketa) ............................... 48 5.1. Predpostavke ................................................................. 49. 5.2. Rezultati ankete ............................................................. 49. 5.3. Analiza rezultatov ankete .................................................. 54. 6. Zaključek .......................................................................... 58. 7. Viri ................................................................................. 61. 8. Priloge ............................................................................. 63. 4.

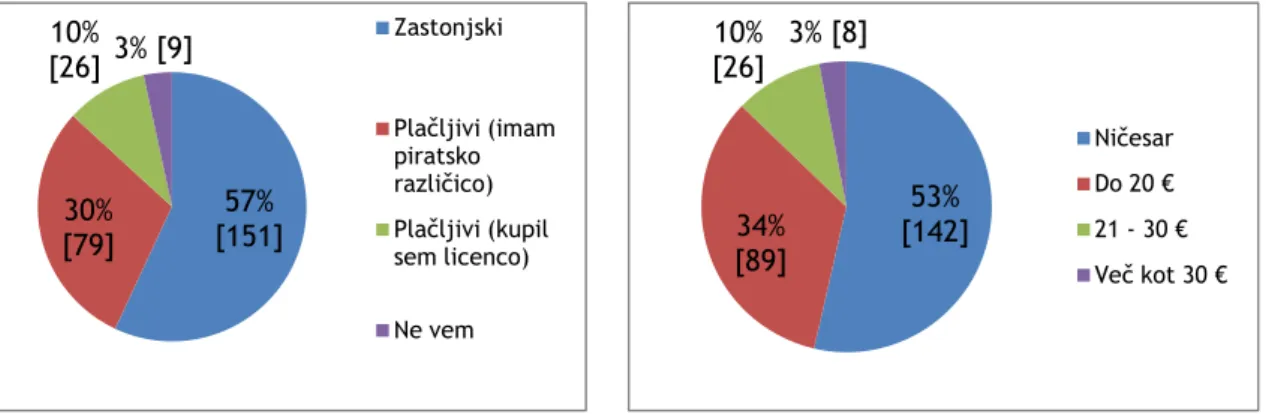

(6) Kazalo slik. Slika 1: Najbolj razširjene družine zlonamerne kode v letu 2010 (Symantec, 2010) ..................................................................................... 14 Slika 2: Starost anketirancev. ........................................................ 49 Slika 3: Kdo na računalniku skrbi za njegovo varnost? ........................... 50 Slika 4: Dejavnosti za katere anketiranim služi računalnik. ..................... 50 Slika 5: Ocena poznavanja pojma "zlonamerna koda". ........................... 50 Slika 6: Zlonamerna koda za katero so uporabniki že slišali..................... 51 Slika 7: Stopnja zaskrbljenosti, da posameznik postane žrtev prej omenjenih tipov zlonamerne kode. ............................................................... 51 Slika 8: Ste že bili žrtev zlonamerne kode? ........................................ 51 Slika 9: Posledice, ki jih je prizadejala zlonamerna koda. ...................... 52 Slika 10: Način spopadanja posameznika z zlonamerno kodo. .................. 52 Slika 11: Vrste varnostnih programov, ki jih anketirani uporabljajo na svojem računalniku. ............................................................................ 52 Slika 12: Narava varnostnih programov, ki so uporabljani. ...................... 53 Slika 13: Znesek, ki bi ga posamezniki bili pripravljeni plačati za posamezen varnostni program, ki bi jih učinkovito ščitil pred zlonamerno kodo. ......... 53. Kazalo tabel Tabela 1: Najbolj pogosta zlonamerna koda v letu 2010 (Symantec, 2010) .. 13 Tabela 2: Najbolj pogosti načini distribucije zlonamerne kode v letu 2010 (Symantec, 2010) ...................................................................... 15 Tabela 3: Pogostost izvajanja omenjenih dejanj. ................................ 53. 5.

(7) Povzetek Vsakdanja. uporaba. računalnika. je. postala. nepogrešljivi. del. našega. vsakdanjika, pa najsi bo to na delovnem mestu, za potrebe izobraževanja, ali pa zgolj kot sredstvo komuniciranja in kratkočasenja. V kombinaciji z veliko dostopnostjo širokopasovnega interneta je računalnik na nek način postal naš osnovni življenjski sopotnik. Seveda pa so se, z razcvetom računalniške tehnologije in širokopasovnega interneta, razširile tudi grožnje, ki prežijo na računalniški sistem in informacijsko varnost povprečnega uporabnika. Eno izmed glavnih groženj predstavlja zlonamerna koda. Posameznik mora za varno in karseda neprekinjeno uporabo sistema poznati osnovne informacije glede glavnih tipov zlonamerne kode, ki nanj prežijo, načine na katere skušajo dostopati do računalnika, prav tako pa mora v primeru okužbe vedeti, kako se na to odzvati in problem čim prej ter čim lažje odpraviti s karseda malo posledicami. Ta postopek pa ni vedno preprost, saj čedalje bolj sofisticirana zlonamerna koda ogroža naš sistem na vedno nove načine. Kot protiutež tem grožnjam lahko postavimo proizvajalce varnostnih programov, kateri z neprekinjenimi raziskavami skušajo čim hitreje identificirati nove grožnje, ki se pojavijo. Ker pa se sofisticirana zlonamerna koda s pomočjo spleta dandanes na velikem področju razširi praktično v minutah, je njihovo delo včasih tudi neuspešno. Dejstvo ostaja, da lahko kot najboljši protivirusni program zoper omenjene grožnje brez pomisleka navedemo ravno uporabnika, ki lahko s svojimi preventivnimi dejanji zlonamerni kodi že na začetku onemogoči dostop do računalnika.. Ključne besede: varnost, zlonamerna koda, posameznik, obramba, načini ogrožanja. 6.

(8) Malicious code as a threat to information security of individual Summary. Everyday use of computer has become an essential part of our everyday, be it for work, for the needs of education, or simply as means of communication and entertainment. In combination with high availability of broadband Internet, a computer has become our basic companion. The boom of computer technology and broadband Internet also resulted in increased threats that lurk for computer system and information security of an average user. One of the main threats is being represented by malicious code. For safe and uninterrupted use of the system, the individual should be familiar with basic information about main types of malicious code that compromise him/her, the ways they try to gain access to computer and also, in case of infection, how to respond to this scenario and resolve the problem as fast and easy as possible with minimal consequences. This procedure is not always easy, as increasingly sophisticated malware threats our system with new methods on a daily basis. As an answer to this threat we can mention security software manufacturers, which with continuous studies attempt to quickly identify new threats that arise. However, because sophisticated malicious code can nowadays spread on a large area practically in minutes, their work is sometimes unsuccessful. The fact remains that the best anti-virus program against mentioned threats is undoubtedly the user himself, whose preventive actions can stop malicious code before even entering the computer.. Key words: security, malicious code, individual, defense, methods of endangering. 7.

(9) 1 Uvod Nedvomno je vsakdo, ki redno uporablja računalnik, že doživel trenutek, ko se je njegov sistem pri vsakdanjem delu nenadoma pričel obnašati nenavadno. Po navadi si ob takšnih situacijah dopovedujemo, da je to zgolj trenutno in da se bo čez čas seveda vse povrnilo v prvotno stanje. Veliko krat to tudi drži, v nekaterih primerih pa ne poteka vse tako gladko in šele takrat navadno pričnemo iskati bolj zapletene odgovore na abnormalno delovanje našega računalniškega sistema. Pri tem ne moremo zgrešiti pojma zlonamerne kode. Ta pojem nepoznavalcu predstavlja izredno široko področje. Povprečni uporabnik si s tem izrazom predstavlja vse nevarnosti, ki nanj pretijo pri uporabi računalniškega sistema povezanega v splet. Navadno pri poročanju o svojih težavah pogovorno omenimo, da smo na svoj sistem dobili virus, s čimer nevede en tip zlonamerne kode uporabimo kot nadpomenko za vse ostale. Ta predstava pa le delno drži, saj je zlonamerna koda le eden izmed načinov ogrožanja, s katerimi se lahko soočimo. Poznamo tudi številne druge, kot so npr. spletne goljufije, spletno ribarjenje (phishing) in podobno. Veliko krat pa spletni kriminalci uporabljajo zlonamerno kodo v povezavi z omenjenimi drugimi načini.. 1.1 Opredelitev namena, ciljev in predmeta diplomske naloge. Predmet moje diplomske naloge je predstavitev zlonamerne kode z vidika ogrožanja, ki ga predstavlja informacijski varnosti povprečnega uporabnika računalnika, pa tudi načini obrambe zoper omenjeni problem. Namen naloge je preučiti glavne vrste zlonamerne kode, ki predstavljajo nevarnost, nekatere pogostejše načine ogrožanja sistema in pa predstavitev glavnih načinov obrambe zoper omenjeno problematiko. Cilj naloge je predstavitev načinov, na katere zlonamerna koda dostopa do računalnika povprečnega uporabnika, oblikovanje glavnih priporočil za varno uporabo dejavnosti, kjer lahko pridemo v kontakt z njo in predvsem tipe učinkovite obrambe zoper ta 8.

(10) pojav. Prav tako je cilj tudi prikaz izkušenj uporabnikov, ki jih imajo z zlonamerno kodo.. 1.2 Metode za doseganje ciljev. Pri izdelavi diplomske naloge je bila uporabljena metoda analize pisnih virov s študijem predvsem tuje literature in internetnih virov. Za boljši oris stanja je bila izvedena tudi anketa med povprečnimi uporabniki računalnika o njihovih izkušnjah z zlonamerno kodo.. 1.3 Predpostavke. Diplomska naloga je zasnovana na sledečih predpostavkah: 1. Zlonamerna koda povprečnemu uporabniku predstavlja eno izmed glavnih groženj pri delu z računalnikom. 2. Načinov ogrožanja sistema uporabnika je veliko, prilagajajo se trendom. 3. Varnostni programi predstavljajo zelo pomembno sredstvo obrambe našega računalnika. 4. Uporabnik sam je najbolj učinkovito varnostno sredstvo.. V nalogi bom najprej predstavil nekatera splošna dejstva o zlonamerni kodi, skupaj z nekaterimi vrstami. Sledijo načini na ogrožanja sistema skupaj z nekaterimi napotki za varnost, predstavitev glavnih načinov obrambe in na koncu še predstavitev rezultatov ankete o izkušnjah uporabnikov.. 9.

(11) 2 Zlonamerna koda V tem poglavju si po vrsti sledijo časovni pregled zlonamerne kode s pomembnejšimi dogodki, aktualni trendi najbolj razširjenih družin in distribucije zlonamerne kode v letu 2010 ter predstavitev nekaterih glavnih vrst zlonamerne kode.. 2.1 Zlonamerna koda skozi čas. Začetki segajo v zgodnja sedemdeseta leta, ko se je pojavil prvi črv z imenom Creeper, ki je bival na omrežju ameriške vojske ARPANET (predhodnik današnjega interneta). Virus Brain, ustvarjen leta 1986, je bil prvi virus, ki je po celem svetu okužil na tisoče računalnikov, ki so poganjali operacijski sistem MS-DOS. Kljub temu, da ni bil nevaren, pa je pomemben, saj je bil prvi izmed t.i. prikritih virusov (»stealth virus«). Najpomembnejši. varnostni. incident. leta. 1988. predstavlja. črv. Morris. (podrobneje opisan v poglavju o črvih), ki se je avtomatično kopiral na vseh računalnikih vladnega omrežja ARPAnet. Denarno škodo, ki jo je povzročil, ocenjujejo med deset in sto milijoni dolarjev, okužil pa je tudi na tisoče vladnih računalnikov. V letu 1992 se je 6. marca sprožil virus Michelangelo, ki je bil sprogramiran za aktivacijo na točno ta dan (princip logične bombe) in je okužil zagonski sektor računalnika. To leto predstavlja tudi začetke t.i. namenskih programskih kompletov za izdelavo virusov. Leta 1995 se je pojavil makro virus Concept, ki je napadal dokumente programa Microsoft Word, v letu 1997 pa se pojavi prvi virus na Linux operacijskih sistemih, poimenovan Bliss.. 10.

(12) Virus W97M.Melissa.A (podrobneje opisan v poglavju o virusih) je eden najbolj znanih virusov iz leta 1999. Za širjenje je uporabljal elektronsko pošto in povzročil zrušenje številnih tovrstnih strežnikov. Leta 2000 Microsoft je izdal novo različico Oken, pojavljati so se začele številne nove zlonamerne kode, med drugim tudi prvi virus za mobilne naprave VBS.Timofonica.B, bliskovito širjenje interneta pa je povzročilo, da je splet postal glavni medij distribucije zlonamerne kode. Leta 2003 je znan prvi organiziran poskus stvarjenja večjega botneta s pomočjo črva Win32.Sobig, ki med črvi, ki se širijo preko elektronske pošte, velja za rekorderja po številu okuženih sistemov na svetu. Velik škandal je leta 2005 nastal okoli rootkita, ki ga je uporabilo podjetje Sony BMG zoper ilegalno kopiranje njihovih glasbenih zgoščenk (več o tem v poglavju o rootkitih). Leto 2009 je zaznamoval črv Win32.Worm.Downadup.A (znan tudi kot Conficker), ki so mu sledile izboljšane različice B, C in D. Število okuženih računalnikov je samo v prvem četrtletju preseglo populacijo Belgije (približno 11 milijonov računalnikov). Ta črv, kljub zmanjšanju števila okužb, še vedno predstavlja največjo spletno grožnjo. Confickerju je uspelo ustvariti zelo veliko omrežje okuženih računalnikov, ki so komunicirali z »masterjem«, bili zmožni nadgrajevati samega črva, nameščati aplikacije z goljufivimi protivirusnimi programi ali druge zlonamerne aplikacije z oddaljenega mesta. V. letu. 2010. so. avtorji. zlonamerne. kode. pričeli. pohod. s. črvom. Win32.Worm.Prolaco.G, ki je avtorju omogočal prevzem nadzora nad okuženim sistemom. Pod krinko IQ testa se je skušal razširjati črv Win32.Worm.Zimuse.A, ki je prepisal prvih 50 KB glavnega zagonskega zapisa (master boot record) in tako onemogočil zagon operacijskega sistema. Uporabnike omrežij BitTorrent je ogrožal trojanski konj Trojan.Maer.A, ki je predstavljal prvi primer zlonamerne kode z odkupnino (BitDefender, 2010).. 11.

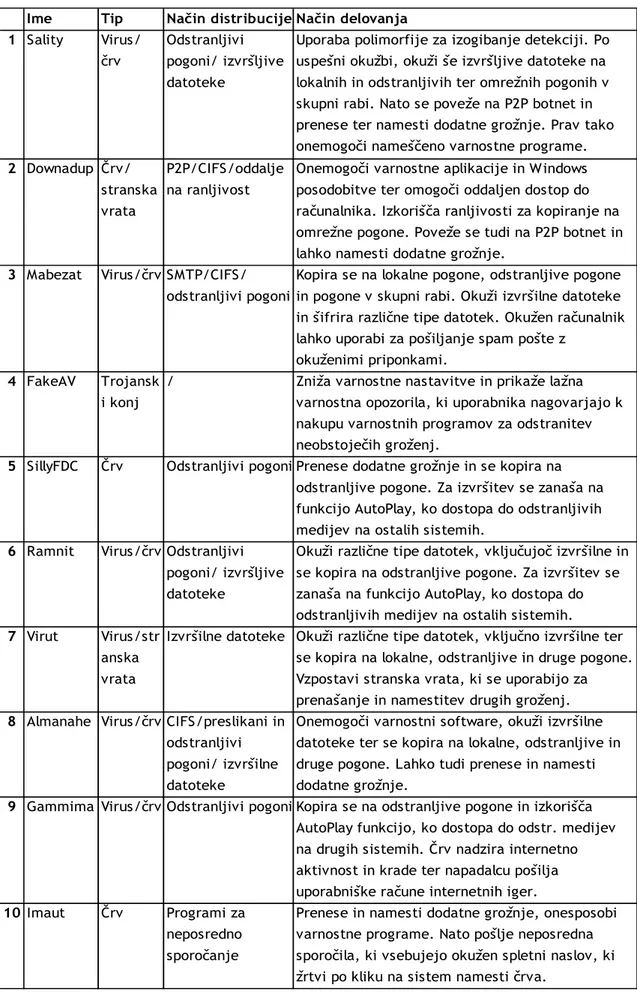

(13) 2.2 Zlonamerna koda kot grožnja. Zlonamerna koda zagotovo predstavlja največjo grožnjo posamezniku, ko ta uporablja računalnik. Nedvomno je prav vsak izmed nas že imel opravka s tovrstno grožnjo. Poseben razcvet je distribucija zlonamerne kode doživela s pričetkom masovne uporabe interneta. V nadaljevanju so predstavljeni nekateri trendi in statistični podatki v zvezi s to tematiko z leta 2010. Najbolj razširjene družine zlonamerne programske kode so bile Sality, Downadup in Mabezat, vse z lastnostmi črvov. Sality.AE je bila hkrati najbolj razširjena zlonamerna koda na vseh kontinentih, razen v Severni Ameriki, kjer je bil najbolj prisoten črv Ramnit. Izmed deset najhujših družin zlonamernih kod zaznanih v letu 2010, jih je pet imelo lastnosti črva in virusa, ena lastnosti črva s stranskimi vrati, dve družini samo lastnosti črva, ena lastnosti virusa s stranskimi vrati in ena samo lastnosti trojanskega konja. Tri najbolj razširjene družine zlonamerne kode, ki so bile odkrite v letu 2010, so bile črv Ramnit, trojanski konj Sasfis in črv Stuxnet (Symantec, 2011). V tabeli 1 je predstavljenih deset najbolj pogostih družin zlonamerne kode v letu 2010, vključno z njihovim tipom in načinom distribucije ter delovanja, slika 1 pa predstavlja še odstotni delež vsake posamezne družine.. 12.

(14) Tabela 1: Najbolj pogosta zlonamerna koda v letu 2010 (Symantec, 2010) Ime 1 Sality. Tip. Način distribucije Način delovanja. Virus/. Odstranljivi. črv. pogoni/ izvršljive uspešni okužbi, okuži še izvršljive datoteke na datoteke. Uporaba polimorfije za izogibanje detekciji. Po lokalnih in odstranljivih ter omrežnih pogonih v skupni rabi. Nato se poveže na P2P botnet in prenese ter namesti dodatne grožnje. Prav tako onemogoči nameščeno varnostne programe.. 2 Downadup Črv/. P2P/CIFS/oddalje Onemogoči varnostne aplikacije in Windows. stranska na ranljivost. posodobitve ter omogoči oddaljen dostop do. vrata. računalnika. Izkorišča ranljivosti za kopiranje na omrežne pogone. Poveže se tudi na P2P botnet in lahko namesti dodatne grožnje.. 3 Mabezat. Virus/črv SMTP/CIFS/. Kopira se na lokalne pogone, odstranljive pogone. odstranljivi pogoni in pogone v skupni rabi. Okuži izvršilne datoteke in šifrira različne tipe datotek. Okužen računalnik lahko uporabi za pošiljanje spam pošte z okuženimi priponkami. 4 FakeAV. Trojansk /. Zniža varnostne nastavitve in prikaže lažna. i konj. varnostna opozorila, ki uporabnika nagovarjajo k nakupu varnostnih programov za odstranitev neobstoječih groženj.. 5 SillyFDC. Črv. Odstranljivi pogoni Prenese dodatne grožnje in se kopira na odstranljive pogone. Za izvršitev se zanaša na funkcijo AutoPlay, ko dostopa do odstranljivih medijev na ostalih sistemih.. 6 Ramnit. Virus/črv Odstranljivi. Okuži različne tipe datotek, vključujoč izvršilne in. pogoni/ izvršljive se kopira na odstranljive pogone. Za izvršitev se datoteke. zanaša na funkcijo AutoPlay, ko dostopa do odstranljivih medijev na ostalih sistemih.. 7 Virut. Virus/str Izvršilne datoteke Okuži različne tipe datotek, vključno izvršilne ter anska. se kopira na lokalne, odstranljive in druge pogone.. vrata. Vzpostavi stranska vrata, ki se uporabijo za prenašanje in namestitev drugih groženj.. 8 Almanahe Virus/črv CIFS/preslikani in Onemogoči varnostni software, okuži izvršilne odstranljivi. datoteke ter se kopira na lokalne, odstranljive in. pogoni/ izvršilne. druge pogone. Lahko tudi prenese in namesti. datoteke. dodatne grožnje.. 9 Gammima Virus/črv Odstranljivi pogoni Kopira se na odstranljive pogone in izkorišča AutoPlay funkcijo, ko dostopa do odstr. medijev na drugih sistemih. Črv nadzira internetno aktivnost in krade ter napadalcu pošilja uporabniške račune internetnih iger. 10 Imaut. Črv. Programi za. Prenese in namesti dodatne grožnje, onesposobi. neposredno. varnostne programe. Nato pošlje neposredna. sporočanje. sporočila, ki vsebujejo okužen spletni naslov, ki žrtvi po kliku na sistem namesti črva.. 13.

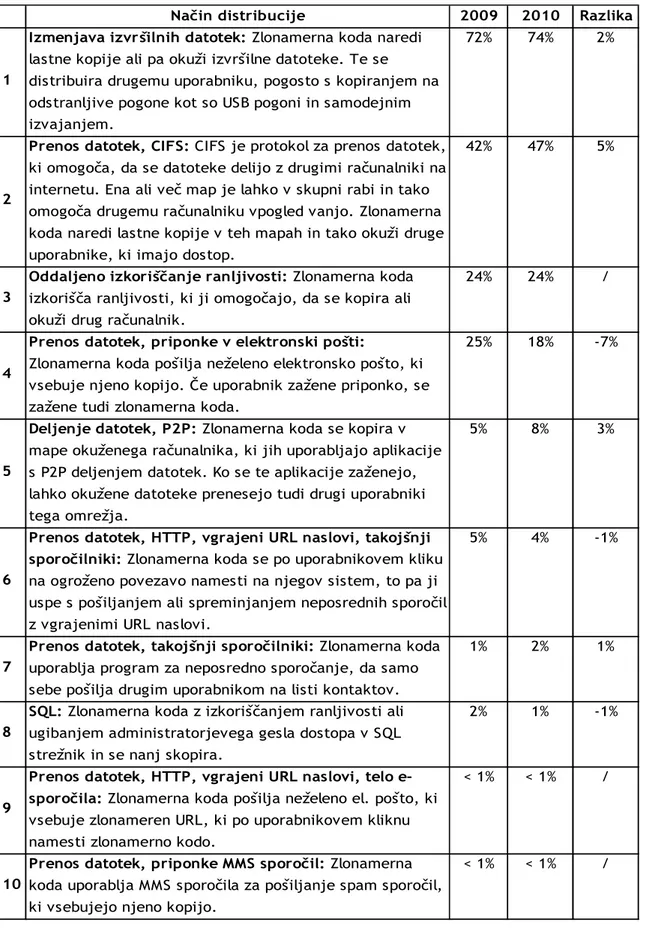

(15) Sality 5%. 6%. Downadup. 22%. 7%. Mabezat. 8%. FakeAV. 8%. 16%. SillyFDC Ramnit. 8% 9%. 11%. Virut Almanahe Gammima Imaut. Slika 1: Najbolj razširjene družine zlonamerne kode v letu 2010 (Symantec, 2010). 56 odstotkov izmed 50 najbolj razširjenih zlonamernih kod je bilo uvrščenih med trojanske konje. Ta odstotek je bil enak kot leto poprej. Narasel pa je delež groženj zaupnim informacijam, do katerih se dostopa pred oddaljenega računalnika, in sicer na 92 odstotkov, za sedem odstotkov več kot leta 2009. Od tega je 79 procentov groženj izvozilo uporabnikove podatke, 76 pa jih je vsebovalo keyloggerje. gerje. Oboje je leta 2009 predstavljalo manjši delež, 77 in 74 odstotkov. Odstotek distribucije zlonamerne kode preko izvršljivih datotek se je z 72 odstotkov leta 2009, dvignil na 74. Zmanjšal pa se je delež zlonamerne kode, ki izkorišča ranljivosti, ranljivosti s 6ih h odstotkov na samo enega (Symantec, 2010). V tabeli 2 so prikazani najbolj pogosti načini distribucije zlonamerne kode iz leta 2010. Dve najbolj opazni razliki sta pri distribuciji s prenosom datotek prek protokola CIFS in pri prenosu datotek s pomočjo priponk iponk v elektronski pošti. Pri prvem je distribucija narasla za pet odstotkov, pri drugem pa upadla za kar sedem. Opaznejše razlike so prikazane tudi pri izmenjavi izvršilnih datotek in deljenju datotek prek P2P omrežij.. 14.

(16) Tabela 2: Najbolj pogosti načini distribucije zlonamerne kode v letu 2010 (Symantec, 2010) Način distribucije Izmenjava izvršilnih datotek: Zlonamerna koda naredi. 2009. 2010. Razlika. 72%. 74%. 2%. 42%. 47%. 5%. 24%. 24%. /. 25%. 18%. -7%. 5%. 8%. 3%. 5%. 4%. -1%. 1%. 2%. 1%. 2%. 1%. -1%. < 1%. < 1%. /. < 1%. < 1%. /. lastne kopije ali pa okuži izvršilne datoteke. Te se 1. distribuira drugemu uporabniku, pogosto s kopiranjem na odstranljive pogone kot so USB pogoni in samodejnim izvajanjem. Prenos datotek, CIFS: CIFS je protokol za prenos datotek, ki omogoča, da se datoteke delijo z drugimi računalniki na. 2. internetu. Ena ali več map je lahko v skupni rabi in tako omogoča drugemu računalniku vpogled vanjo. Zlonamerna koda naredi lastne kopije v teh mapah in tako okuži druge uporabnike, ki imajo dostop. Oddaljeno izkoriščanje ranljivosti: Zlonamerna koda. 3. izkorišča ranljivosti, ki ji omogočajo, da se kopira ali okuži drug računalnik. Prenos datotek, priponke v elektronski pošti:. 4. Zlonamerna koda pošilja neželeno elektronsko pošto, ki vsebuje njeno kopijo. Če uporabnik zažene priponko, se zažene tudi zlonamerna koda. Deljenje datotek, P2P: Zlonamerna koda se kopira v mape okuženega računalnika, ki jih uporabljajo aplikacije. 5. s P2P deljenjem datotek. Ko se te aplikacije zaženejo, lahko okužene datoteke prenesejo tudi drugi uporabniki tega omrežja. Prenos datotek, HTTP, vgrajeni URL naslovi, takojšnji sporočilniki: Zlonamerna koda se po uporabnikovem kliku. 6. na ogroženo povezavo namesti na njegov sistem, to pa ji uspe s pošiljanjem ali spreminjanjem neposrednih sporočil z vgrajenimi URL naslovi. Prenos datotek, takojšnji sporočilniki: Zlonamerna koda. 7. uporablja program za neposredno sporočanje, da samo sebe pošilja drugim uporabnikom na listi kontaktov. SQL: Zlonamerna koda z izkoriščanjem ranljivosti ali. 8. ugibanjem administratorjevega gesla dostopa v SQL strežnik in se nanj skopira. Prenos datotek, HTTP, vgrajeni URL naslovi, telo e-. 9. sporočila: Zlonamerna koda pošilja neželeno el. pošto, ki vsebuje zlonameren URL, ki po uporabnikovem kliknu namesti zlonamerno kodo.. Prenos datotek, priponke MMS sporočil: Zlonamerna 10 koda uporablja MMS sporočila za pošiljanje spam sporočil, ki vsebujejo njeno kopijo.. 15.

(17) 2.3 Vrste zlonamerne kode. Zlonamerna koda se danes pojavlja v številnih oblikah – od bolj splošnih in povprečnemu posamezniku poznanih vrst, do specializiranih in zelo zapletenih oblik, ki so računalniškim uporabnikom skorajda nepoznane. Tako poznamo viruse, črve, trojanske konje, logične bombe, vohunsko in oglaševalsko programsko opremo (spyware in adware), rootkite, botnet, stranska vrata, t.i. »scareware« in »crimeware«, snemalnike pritiskov na tipke (keyloggerje), izkoriščevalce varnostnih lukenj (exploite) in klicalnike (dialers), stalno pa se pojavljajo nove oblike, pa tudi že izpopolnjene stare. Nekateri problemi se pojavijo tudi pri klasifikaciji oblik zlonamerne kode, saj lahko posamezen tip vsebuje lastnosti več različnih vrst. V tem poglavju niso opisane vse vrste zlonamerne kode, ampak zgolj najbolj pogosti tipi, pa tudi nekatere izmed zanimivejših, ki so specializirane in zato redkejše, uporabljena pa je ista klasifikacija, kot je bila zasledena v virih.. 2.3.1 Virusi. Najbolj znani tip zlonamerne kode so nedvomno virusi. Virus je skupek zlonamerne kode, ki se širi, tako da se doda k drugemu izvršljivemu programu. Ko uporabnik požene ta program, se istočasno z njim izvrši tudi virus in s tem pridobi sposobnost, da okuži tudi druge datoteke, ali pa stori kakšno drugo zlonamerno dejanje za katero je bil ustvarjen. Način okuženja drugih datotek pa tudi vrsta datotek, ki jih virus napade, sta odvisna od njegove vrste. Prvi virusi, ki so bili ustvarjeni so bili dveh tipov – zagonski virusi in datotečni virusi (Nestler, White, in Conklin, 2011). Zagonski virusi Ti virusi okužijo zagonski sektor diskete ali trdega diska. Ko je računalnik prvič vključen je majhen del operacijskega sistema najprej naložen s strojne opreme. Ta delček nato poskuša naložiti preostali operacijski sistem s 16.

(18) specifične lokacije (sektorja), ki se nahaja na disketi ali na trdem disku. Zagonski virus okuži ravno ta del pogona (Nestler et al., 2011). Datotečni virusi Ta vrsta okuži programske datoteke, ki so po navadi s končnicami .exe in .com na Windows operacijskih sistemih. Virus je tem datotekam pridodan, tako da se izvrši še preden se izvrši njegov nosilni program. Večina datotečnih virusov je zlonamernih, pogost je izbris celotnega trdega diska na sistemu, kar se sproži s točno določenim dogodkom, npr. datum, število okuženih datotek… (Nestler et al., 2011) Glede na metodo okužbe datotečne viruse delimo na (Šmajgl, 2009): •. Prepisovalne,. •. parazitske,. •. spremljajoče,. •. povezavne in. •. ostale.. Prepisovalni virusi originalni zapis datoteke zamenjajo s svojim. Parazitski virusi spremenijo kodo okužene datoteke, ki zaradi tega ostane delno ali popolnoma delujoča. Svojo kodo lahko zapišejo na različna mesta aplikacije. Spremljajoči virusi ne spreminjajo originalne datoteke, temveč ustvarijo podvojeno datoteko, ki pa vsebuje virus. Ob zagonu okužene datoteke se najprej izvrši virusov ukaz, nato pa se zažene še originalna datoteka. Povezavni virusi tudi ne spreminjajo originalne datoteke, ampak prisilijo operacijski sistem, da izvede njihovo kodo. Ta namen dosežejo s spremembo polj v datotečnem sistemu. Ostalih virusov, ki ne spadajo v nobeno od omenjenih vrst, je približno deset. Nekateri se zapišejo na disk, v upanju, da jih bo uporabnik enkrat pognal, drugi dodajo vrstico v datoteko, ki se nato izvrši ob zagonu.. 17.

(19) Makro virusi Ta tip virusov se je pojavil, ko so računalniški sistemi postali močnejši in tako niso več potrebovali disket za zaganjanje. To je pomenilo zmanjšanje števila zagonskih virusov, ki so takrat prevladovali, hkrati s širjenjem aplikacij, ki so vsebovale programske jezike s podporo makro funkcijam, pa se je pojavil tudi nov tip virusa – makro virus (Nestler et al., 2011). Eden izmed najbolj znanih primerov makro virusa je virus Melissa. 26. marca 1999 se je omenjeni virus začel širiti po celem svetu. Okužil je dokumente, ki jih je uporabnik odprl v Microsoft Wordu, prav tako pa se je povezal na program za elektronsko pošto Outlook in izbral petdeset prejemnikov v imeniku, katerim je nato poslal okužene datoteke. Posebnost tega virusa je bila, da je bil prvi, ki je množično uporabljal elektronsko pošto za lastno širjenje (Mills, 2009).. 2.3.2 Trojanski konji. Trojanski konj je program, za katerega se zdi, da opravlja določeno nalogo (to nalogo lahko v resnici tudi opravlja), v resnici pa ima še drugi skriti namen. Za razliko od virusa, ki se razširja z okuženjem drugih programov ali datotek, je trojanski konj samostojen program, ki ga mora pooblaščeni uporabnik prekopirati in nato namestiti na računalniški sistem. Izziv se za napadalca skriva v doseganju te namere pri uporabniku. To navadno pomeni, da mora biti zlonamerni program zamaskiran kot nekaj, kar bi uporabnik hotel pognati (program, igra…). Takoj, ko trojanski konj dobi dostop do računalniškega sistema, prične izvajati svoj skriti namen (Nestler et al., 2011). Zaradi velike specializiranosti, lahko trojanske konje razvrstimo v več kategorij, glede na vpliv, ki ga imajo na okužen računalnik (BitDefender, 2010): •. Trojanski konji za oddaljeni dostop,. •. trojanski konji za uničevanje podatkov, 18.

(20) •. snemajoči trojanski konji,. •. trojanski konji za onemogočanje varnostne programske opreme,. •. Denial-of-Service (DoS) trojanski konji,. •. klicujoči trojanski konji,. •. keyloggerji in. •. trojanski konji z goljufivimi protivirusnimi programi.. Trojanski konji za oddaljeni dostop so sigurno najbolj agresiven tip. Po namestitvi omogočajo tretjim osebam popoln dostop do sistema. Trojanski konji za uničevanje podatkov se ponašajo z dejstvom, da lahko popolnoma zbrišejo ali zgolj poškodujejo podatke shranjene na računalniku. Snemajoči trojanski konji lahko ogrožajo sistem le, če je ta povezan s spletom. Nosilna koda se poveže na internet in nato omogoči namestitev drugih aplikacij na računalnik (spyware in adware, drugo zlonamerno kodo...) Trojanski konji za onemogočanje varnostne programske opreme po namestitvi skušajo brez uporabnikove privolitve onemogočiti programsko opremo, ki služi varnosti računalnika, torej protivirusne programe, požarne zidove, spam filtre itd. Veliko krat ta tip trojanskih konjev pride v paru z dodatnim trojanskim konjem ali virusom, ki deluje kot nosilec. Denial-of-Service (DoS) trojanski konji so namenski programi, ki pa ne napadajo posameznih računalnikov. Namenjeni so namreč za oviranje ali onemogočanje normalnega funkcioniranja spletne strani, strežnika ali drugega omrežnega vira. To dosežejo s pošiljanjem večjega prometa po omrežju, kot ga je le-to sposobno prenesti. Klicalni trojanski konji (dialer) so največji razcvet doživeli v obdobju klicnih (dial-up) povezav. Njihov namen je bil uporabiti modem ali telefonsko linijo in nato klicanje na premijske telefonske številke, kar je žrtvi povzročilo velike stroške. Keyloggerji so izredno nevarni trojanski konji, ustvarjeni za profit. Na okuženem. računalniku. ne. ovirajo. normalnega. funkcioniranja,. temveč. spremljajo, shranjujejo in pošiljajo vsak pritisk tipke na določeno oddaljeno 19.

(21) lokacijo (s pomočjo elektronske pošte ali FTP storitev). Primarne tarče so tako internetne trgovine in storitve elektronskega bančništva ter elektronske pošte. Trojanski konji z goljufivimi protivirusnimi programi so programi, ki uporabnike opozarjajo na okužbo njihovega računalnika, ki pa v resnici ne obstaja, s čimer ciljajo na to, da bi ti kupili polno verzijo določenega izdelka. Večina teh aplikacij velja za adware in/ali spyware (BitDefender, 2010).. 2.3.3 Črvi. S čedalje večjo raznolikostjo in sofisticiranostjo zlonamerne kode se počasi zamegljuje razlika med črvi in virusi. Črvi so skupki kode, ki skušajo prodreti v omrežja in računalniške sisteme. Ko jim to uspe, naredijo nove kopije samih sebe na ogroženem sistemu. Razmnoževanje črva se tako ne nanaša na »pritrjenost« na drug skupek kode ali datoteko, kar je definicija virusa (Nestler et al., 2011). Pomembna razlika med virusi in črvi se skriva v vprašanju, če se mora zlonamerna koda pridodati drugi datoteki, ali pa lahko preživi samostojno brez tega. Slednje je omogočeno črvom (Nestler et al., 2011). Naslednja pomembna razlika, ki loči črve od virusov in trojanskih konjev, je njihova hitrost razmnoževanja. Virus za svojo reprodukcijo uporablja elektronsko pošto, okužene programe in prenosne nosilce podatkov. Črv se razmnožuje preko interneta z izkoriščanjem varnostnih pomanjkljivosti v aplikacijah in protokolih, ki so v vsakodnevni uporabi. (Salomon, 2010). Glavni namen uspešnega črva je v iskanju novih, neznanih in razširjenih varnostnih lukenj v popularnih aplikacijah. Črv, ki vse to izkorišča lahko doseže visoko stopnjo okuženosti v zelo kratkem času. V nadaljevanju so opisane tehnike, ki jih črvi izkoriščajo za razmnoževanje (Salomon, 2010): •. Hit-list skeniranje,. •. permutacijsko skeniranje, 20.

(22) •. topološko skeniranje,. •. bliskoviti črv in. •. okužba.. Hit-list skeniranje: Pisec črva pripravi seznam potencialnih ogroženih računalnikov, posebno tistih z dobrimi omrežnimi povezavami. Spisek je dolg približno 10,000 do 50,000 IP naslovov, avtorji pa se za njegovo pripravo poslužujejo najrazličnejših metod (skeniranje celotnega spleta, botnet, dodatni črvi…). Ko je seznam pripravljen, se ga vgradi v črva, ki nato prične iskati potencialne računalniške sisteme za okužbo. Permutacijsko skeniranje: Pri tem načinu črv generira vse IP naslove, vendar ne v njihovem naravnem redu. Tak črv šifrira IP naslove in pregleda vsakega izmed njih, z namenom iskanja ranljivega računalnika. Ko ga najde, ga okuži z lastno kopijo, katera pa zopet opravi permutacijsko skeniranje. Topološko skeniranje: Ta metoda vključuje načine zbiranja informacij, ki jih lahko najdemo v posameznikovem računalniku (naslovi elektronske pošte, seznam. priljubljenih. spletnih. strani…). z. namenom. okuženja. drugih. računalnikov. Bliskoviti črv: Začetni črv nosi le nekaj IP naslovov in ko generira svojo novo kopijo ta pridobi le del naslovov izvorne kopije. Za pridobitev novih naslovov pa se kopija poveže na napadalčev strežnik, ki določi kateri del celotnega seznama (že prej generiranih) naslovov bo posamezni kopiji poslal. Okužba: Tehnika, poimenovana »okužba«, se skuša izogniti vidnim posledicam s količino prometa, ki ga okuženi strežniki obdelujejo. To stori s počasnejšim, pasivnim razširjanjem črva v omrežju, s čimer se napadalec izogne nenadni in abnormalni količini pretoka podatkov, prav tako pa ne pusti drugih sumljivih sledi (Salomon, 2010). Glede na področje na katerem se črvi širijo, jih lahko razdelimo (Šmajgl, 2009):. 21.

(23) •. Črvi elektronske pošte,. •. črvi programov za takojšnje sporočanje,. •. internetni črvi,. •. črvi spletnega klepeta in. •. črvi omrežij za souporabo datotek.. Eden najbolj znanih črvov je bil črv Morris, ki se je pojavil leta 1988. Ko je prodrl v novi sistem, je tja vstavil manjši zagonski programček, kateri se je nato zagnal in preostali del črva prenesel na nov sistem. Črv je bil narejen, tako da je pri nameščanju na nov sistem ignoriral preverjanje, če je tam slučajno že nameščen. Ravno zaradi tega ga je bilo zelo težko odstraniti, na mnogih sistemih pa je bilo nameščenih že toliko kopij, da se le-ti sploh niso več odzivali na uporabnikove ukaze (Nestler et al., 2011).. 2.3.4 Logične bombe. Logična bomba je skupek kode, ki je namenjen izvedbi zlonamernega dejanja, kot npr. izbris trdega diska ali pa samo določenih datotek in dokumentov, posredovanje tajnih informacij nepooblaščenim osebam itd. Posebnost te zlonamerne kode je, da je sprožena s točno določenim sprožilcem. Bomba je na skrivaj umeščena med kodo programske opreme, ki je že nameščena na računalniku, kjer pa miruje, dokler se dogodek, ki služi kot sprožilec, ne zgodi. Ta dogodek je lahko pozitiven, kot npr. določen datum in ura, odstranitev imena določenega uslužbenca s plačilne baze podatkov… Lahko pa je tudi negativen. Primer tega je lahko uslužbenec, ki v določenem času na računalniku ne uspe izvršiti točno določenega ukaza, kar pomeni, da le-ta verjetno ni več zaposlen v tem podjetju. Negativni sprožilci so nevarnejši kot pozitivni, saj obstaja večje tveganje za sprožitev bombe po nesreči (primer: uslužbenec, ki je nenadoma hospitaliziran…). Logična bomba ni uporabna izven konteksta posameznega računalnika ali omrežja, zaposleni v informacijski tehnologijo pa so navadno tudi edini, ki imajo dostop in znanje za njihovo uporabo. Prav tako tudi niso programirane, 22.

(24) da se razširjajo na neznane cilje, čeprav bi nekatere tipe virusov lahko tako klasificirali, saj se sprožijo ob določenem datumu in uri. Ravno iz razloga, da logična bomba ostane v računalniku ali omrežju in se ne širi, jo je zelo lažje ustvariti kot virus. Vse, kar je potrebno storiti, je, da izvrši svoj namen, reproduciranja, ki je bolj zapletena funkcija, pa ne pozna. Primer logične bombe: Decembra 2006 je bil bivši zaposleni pri finančnem podjetju UBS PaineWebber obsojen na osem let v zaporu in več kot tri milijone dolarjev kazni, ker je leta 2002 v podjetju uporabil logično bombo. Ko se je le-ta sprožila je tisoč računalnikov izgubilo kritične dokumente, saj je koda pričela brisati shranjene podatke. Nezadovoljni delavec Roger Duronio je računal, da bo to dejanje povzročilo padec delnic podjetja in je zato investiral 23.000 dolarjev v pogodbe, ki bi mu s tem padcem prinesle dobiček. V realnosti pa delnicam ni padla cena, zato mu je uporabljena logična bomba zgolj prislužila zapor in veliko kazen (Layton, 2006).. 2.3.5 Vohunska in oglaševalna programska oprema (spyware in adware). Vohunska programska oprema je splošno ime za celo paleto programske opreme, ki nadzira uporabnikove aktivnosti, zbira informacije kot so pritisnjene tipke, snema zaslone in datotečne mape, vse to pa lahko shranjuje ali pošilja na oddaljeno lokacijo, seveda brez uporabnikovega privoljenja in zavedanja (Salomon, 2010). Za razliko od računalniških virusov in črvov, se vohunska programska oprema ne razmnožuje avtomatično, vendar pa vseeno izkorišča računalniške sisteme za komercialno korist (BitDefender, 2010). Glavne karakteristike vohunske in oglaševalne programske opreme bi lahko strnili v nekaj glavnih točk (Salomon, 2010): 1. Je programska oprema, ki je nameščena na uporabnikovem računalniku brez njegove vednosti in je v korist avtorjem programske opreme, operaterjem spletnih strani… 2. Njen glavni namen, ki ga izvršuje za omenjene osebe, pa je pošiljanje:. 23.

(25) a. Osebnih podatkov uporabnika (ime, naslov…) b. Podatkov, ki se nanašajo na uporabo računalnika, npr. obiskane internetne strani 3. Vohunska programska oprema deluje na način, ki je namenjen zmesti in zavesti uporabnika glede identitete osebe ali podjetja, ki je odgovorno za funkcije in pravilno delovanje te programske opreme.. Distribucija. vohunske. programske. opreme:. Za. okužbo. z. vohunsko. programsko opremo je največ krat zadosti le, da sploh uporabljamo računalnik. Znano je, da večina spletnih strani, ki omogočajo prenašanje serijskih številk, crackov in polnih verzij plačljivih programov, prav tako poleg želenih datotek namesti tudi spyware (primer je spletna stran serials.ws) (Salomon, 2010). Vohunska programska oprema je lahko nameščena na številne prikrite načine (Vacca, 2009): lahko je zakrit kot trojanski konj, v kompletu z legalno programsko opremo, vsebovan v črvu ali virusu ali prenesen na skrit način. Nevaren primer vohunske programske opreme je bil program LoverSpy, ki se je prenašal preko elektronske pošte. Uporabnik ga je brez lastne vednosti namestil, ko je odprl elektronsko voščilnico, ki je vsebovala trojanskega konja, ki je na računalniku pričel dokumentirati uporabnikovo aktivnost, katero je nato periodično dostavljal pošiljatelju elektronske voščilnice (Salomon, 2010). Oglaševalna programska oprema (adware): je posebna vrsta spyware-a, saj jo pojmujemo kot programsko opremo, ki prenaša oglase, katere nato prikazuje na računalniku. Ti oglasi so v oglaševalski industriji znani kot »popup«. Nekatere vrste oglaševalne programske opreme so naprednejše in lahko profilirajo naše internetno brskanje ter potrošne navade. Vsa oglaševalna programska oprema pa ne pride na naše računalnike kot virus ali trojanski konj, del le-te je namreč zavestno nameščen na računalniške sisteme. Avtorji v tem primeru veliko krat stremijo k propagiranju adware-a kot zastonjsko programsko opremo.. 24.

(26) Poleg že omenjenega profiliranja in opazovanja naših potrošnih navad, lahko ostale glavne nevšečnosti oglaševalne programske opreme strnemo v tri točke (The Truth About Adware): -. Ogromno število pop-up oken in neželene pošte povzroči, da se ljudje. večino časa ukvarjamo s temi nevšečnostmi namesto, da bi opravljali delo, ki smo ga nameravali storiti v prvi vrsti. -. Adware porablja veliko internetne pasovne širine, kar nam upočasnjuje. in celo onemogoča vsakodnevno uporabo interneta. -. Adware lahko zasede veliko prostora na naših trdih diskih in konstantno. prenaša. oglase na računalnik. Prav tako tudi upočasnjuje delovanje. računalniškega procesorja, saj je poraba le-tega na okuženih računalnikih drastično večja kot pri neokuženih.. 2.3.6 Rootkit. Rootkit je tip zlonamerne kode, ki je izrecno narejen z namenom spreminjanja. procesov. v. operacijskem. sistemu. s. čimer. bi. dosegel. nestandardno delovanje. Zgodovina rootkitov sega v začetke UNIX operacijskih sistemov, kjer so bili uporabljani za modificiranje administrativnih orodij. Od takrat so se z originalne funkcije, ki je omogočala programom večji nadzor nad funkcijami operacijskega sistema, ko ta ni uspešen ali pa se ne odziva, razvili in postali uporabljani na številne druge načine (Nestler et al., 2011). Rootkiti spadajo med najbolj napredne tipe zlonamerne kode, ki so zgrajeni za delovanje v popolni prikritosti.. Njihovo odkrivanje in odstranjevanje. močno otežuje dejstvo, da se maskirajo in skrijejo med preostale neškodljive procese, ki potekajo na računalniku. Kljub temu, da jih ni popolnoma nemogoče odkriti, pa je za navadnega uporabnika skoraj nemogoče, da jih odstrani, saj pri tem veliko krat ne uspe tudi za to specializiranim protivirusnim programom. Rootkiti na računalniku se izvajajo z najvišjimi možnimi privilegiji, sposobni so skrivanja svojih zagnanih prikritih procesov od. 25.

(27) nadzornih programov pa tudi skrivanja sistemskih datotek pred operacijskim sistemom (BitDefender, 2010). Tipi rootkitov Tip rootkita se določa po tem, kako vstopi v sistem ter kako se sporazumeva z njim. Poznamo pet tipov in sicer strojne in programske, hypervisorje, jedrne, knjižnične ter aplikacijske (Dickey, 2009). Strojni in programski rootkiti pridejo nameščeni na zunanje naprave, ki jih kupimo. Tako imajo lahko okvirji za digitalne slike, ki so oglaševani kot darilo, v svoji vdelani programski opremi skrite rootkite. Hypervisor rootkiti spremenijo naš operacijski sistem virtualen stroj, ki nato nadzira našo strojno opremo. Jedrni rootkiti so skriti v kernel nivoju operacijskega sistema, ki predstavlja »možgane in hrbtenico« sistema. Knjižnični rootkiti se pojavljajo v obliki datotek s končnico .dll ali pa kot gonilniki nameščenih naprav. Aplikacijski rootkiti so rootkiti , ki nadomestijo določen program z njegovo okuženo kopijo. Eden izmed najbolj znanih primerov uporabe rootkita je vključeval podjetje Sony. Za zaščito pred kopiranjem njihovih zgoščenk so uporabili rootkit. Vendar pa je ta programska oprema spremenila sistem brez uporabnikovega privoljenja, prav tako pa je odprla varnostno luknjo v Windows operacijskih sistemih. Po teh spoznanjih so rootkit, ki ga je v tem primeru uporabil Sony, klasificirali kot zlonamernega in posledično se je podjetje znašlo pred številnimi tožbami (Nestler et al., 2011).. 26.

(28) 2.3.7 Botnet. Botnet je skupina okuženih računalnikov v omrežju (zombiji), ki jih napadalec izkorišča za zlonamerna dejanja in predstavlja napredno zlonamerno kodo, ki vključujejo uporabo virusov, črvov, vohunske programske opreme in drugih. Oseba, ki nadzoruje botnet se imenuje »botmaster« ali »bot-herder«, ena izmed njegovih prioritet pa je skrivanje svoje identitete z vsemi sredstvi. Glavna motivacija uporabe botnetov je finančna korist, saj uporaba te vrste zlonamerne kode zagotavlja njenemu lastniku visok profit. Botmasterji lahko svoj botnet zakupijo od drugih, lahko pa ga direktno uporabijo za razpošiljanje neželene elektronske pošte, distribucijo vohunske programske opreme in celo za izsiljevanje podjetij z grožnjo DDoS napadov. Številni raziskovalci na področju omrežne varnosti verjamejo, da so botneti eden izmed najbolj perečih internetnih varnostnih problemov (Vacca, 2009). Za doseganje dolgotrajne kontrole nad žrtvinim računalnikom, mora bot delovati prikrito skozi cel svoj življenjski cikel. Posledično večina botov v omrežju ne pušča večjih sledi o svojem obstoju, prav tako s svojimi operacijami ne ustvarjajo velikega omrežnega prometa. Ko je bot nameščen, je edini promet, ki ga generira, sestavljen iz prihajajočih ukazov in odhajajočih odzivov. Poznamo dve glavni botnet topologiji in sicer centralizirano in medsebojno (peer-to-peer) (Vacca, 2009): Centraliziran botnet uporablja le enega ali manjše število gostiteljev za nadzor nad vsemi boti. Prednost omenjene topologije je v njeni lahki implementaciji, glavna slabost pa v dejstvu, da celoten botnet postane neuporaben, če glavni gostitelj preneha delovati. Medsebojna topologija postaja popularnejša, saj omogoča večjo stabilnost botnet omrežja, kjer celotna entiteta ni odvisna od posameznega gostitelja. Pri tej metodi ne obstaja centraliziran strežnik, vsak posamezni bot je enakovredno odgovoren za omrežni potek. Če je topologija uspešno konfigurirana, je skoraj nemogoče zaustaviti celoten botnet, prav tako pa je. 27.

(29) njena prednost tudi, da posameznim botom do botmasterja zagotavlja večjo anonimnost. Kot perfekten način za kriminalno aktivnost na svetovnem spletu, botneti služijo kot sredstvo za izvajanje nekaterih najbolj pogostih tovrstnih dejanj (Vacca, 2009): -. Neželena elektronska pošta: na milijone elektronskih sporočil je. poslanih z namenom oglaševanja lažnih izdelkov, pridobivanja finančnih in uporabnikovih informacij ter najrazličnejših prevar. -. DDoS napadi in izsiljevanje: preko botneta s številnimi zombiji. napadalec izsiljuje določeno organizacijo z DDoS napadom, če mu v določenem roku ne plačajo zahtevanega zneska. Organizacije to veliko krat tudi storijo, saj bi jim DDoS napad na njihove spletne strani pogosto povzročil še večje stroške, izgubo strank in ugleda. -. Kraja identitete: Ko se bot namesti na žrtvinem računalnika, pridobi nad. njim popolno kontrolo. Napadalec lahko nato na sistemu namesti programsko opremo za snemanje pritiskov na tipke (keylogger) s čimer pridobi podatke o uporabniških računih in geslih. -. Goljufije s klikanjem: posamezni boti so v tem primeru uporabljeni za. ponavljajoče klikanje povezav za oglaševanje, kar omogoča napadalcu povečanje prihodkov z oglaševanjem, to pa je v nasprotju z namenom oglaševalca.. 2.3.8 Stranska vrata (backdoor). Stranska vrata so varnostno tveganje, ki omogoča napadalcu na daljavo in na skrivaj dostop do žrtvinega računalnika s pomočjo različnih orodij. Napadalec jih lahko odpre s pomočjo trojanskega konja (npr. Back Orifice trojanski konj) ali celo z že nameščenim programom na računalniku, prav tako pa so lahko tudi vključena v komercialno programsko opremo (BitDefender, 2010).. 28.

(30) Stranska vrata za večino napadalcev predstavljajo tri glavne funkcije (System Backdoors Explained, 2009): Zmožnost ponovnega dostopanja do računalnika, kljub poskušanju. -. administratorja, da to prepreči (npr. s spreminjanjem gesel). -. Zmožnost, da vstopajo v sistem s kar najmanjšo mero opaznosti.. -. Zmožnost ponovnega vstopa v sistem v najmanjšem možnem času, brez nepotrebnega ponovnega izkoriščanja varnostne luknje.. Načini, na katere lahko napadalec namesti stranska vrata v sistem (Mcklein, 2007): -. Napadalec lahko sam namesti stranska vrata potem, ko je pridobil dostop. do sistema s pomočjo drugih načinov (npr. t.i.»buffer overflow«). Po vstopu v sistem, je ena izmed prvih stvari, ki jih stori, namestitev stranskih vrat, katera mu nato omogočajo lažji način, da se vrne na žrtvin računalnik. -. Napadalec lahko namesti stranska vrata s pomočjo virusov, črvov in. druge zlonamerne kode, kateri mu po infiltriranju v sistem, omogočijo dostop prek stranskih vrat. -. Napadalec lahko žrtev prelisiči, tako da ta na svoj sistem namesti. stranska vrata. To lahko stori s pomočjo elektronske pošte ali drugih načinov izmenjave datotek. Pomembno dejstvo je, da stranska vrata navadno delujejo z uporabniškimi dovoljenji uporabnika, ki je namestil stranska vrata. Če napadalec pridobi administrativne privilegije na Windows sistemih, se bodo tudi stranska vrata izvajala na tej ravni, podobno velja tudi v primerih uporabnika z omejenimi privilegiji (Mcklein, 2007). Tipi dostopanja prek stranskih vrat (Mcklein, 2007): -. Lokalno stopnjevanje privilegijev: Ta tip omogoča napadalcu nenadno. spreminjanje nivoja privilegijev uporabniškega računa v administrativnega. -. Oddaljeno izvajanje posameznih ukazov: Napadalec lahko na ciljni. računalnik pošlje sporočilo za izvršitev posameznega ukaza naenkrat. Stranska vrata ta ukaz izvršijo in rezultat sporočijo napadalcu.. 29.

(31) -. Ukazna vrstica za oddaljeni dostop: Preko omrežja omogoča napadalcu. neposredno pisanje v ukazno vrstico žrtvinega računalnika. Storilec lahko uporablja vse funkcije, ki jih omogoča ukazna vrstica, vključujoč zmožnost poganjanja niza ukazov, pisanja skript in manipuliranja datotek. -. Oddaljeno upravljanje z grafičnim vmesnikom: Nekatera stranska vrata. omogočajo napadalcu vpogled v vsa dejanja, ki jih počne uporabnik. Tako lahko vidijo uporabnikov zaslon, kontrolirajo premike miške in tipkanje.. Vsi v tem poglavju omenjeni tipi zlonamerne kode na naš sistem prežijo na različne načine. Uporabnik se mora teh načinov zavedati in se seznaniti z dejanji, ki zmanjšajo stopnjo ogroženosti računalnika pri vsakdanji uporabi.. 3 Načini ogrožanja sistema. Nedvomno grožnje, ki prežijo na naš sistem, za svojo distribucijo skušajo izrabiti dejanja, ki jih posameznik najpogosteje prakticira na računalniku. Današnja povezanost računalniških sistemov in vsakdanjega življenja zelo dobro služi temu namenu.. Pisci zlonamerne kode so v preteklosti hitro. spoznali, da je množičnejša. uporaba elektronske pošte izredno učinkovito. sredstvo širjenja njihovih »izdelkov«. To dejstvo drži še dandanes, saj kljub izboljšanim zaščitam elektronske pošte (šifriranje, filtri za neželeno pošto, namenski programi…) le-ta še vedno ostaja med vodilnimi sredstvi distribucije zle kode. Podobno velja tudi za programe za sprotno sporočanje, katere pisci izrabljajo predvsem zaradi nizkih varnostnih nastavitev, ki jih ti nudijo svojim uporabnikom. Novejši pojav uporabe t.i. socialnih omrežij je širjenje zlonamerne kode razširil tudi na to področje, v prid mu gre predvsem dejstvo, da večina uporabnikov ni dobro seznanjenih z nevarnostmi, ki jih tovrstna omrežja vsebujejo. V tem poglavju so opisani vsi trije zgoraj omenjeni načini ogrožanja sistema, saj je poudarek predvsem na najpogostejših, ki pretijo. 30.

(32) povprečnemu uporabniku, dejstvo pa je, da vseh načinov obstaja še veliko več.. 3.1 Elektronska pošta. Elektronska pošta je s skromnih začetkov zrasla v sredstvo komuniciranja, brez katerega si skorajda ne predstavljamo vsakdanjega življenja. Večina uporabnikov svetovnega spleta nas elektronsko pošto uporablja dnevno, koristimo pa jo za pošiljanje najrazličnejših informacij, od osebnih pogovorov do posredovanja elektronskih čestitk in drugih datotek. V skladu s tem postaja varnost elektronske pošte čedalje večji problem, kateremu strokovnjaki posvečajo vse več pozornosti, zaradi njene vključenosti v vse vidike življenja, pa smo se nanjo pričeli že tako zanašati, da se le redko kdaj vprašamo o njenih slabih lastnostih. Glavne grožnje, ki pretijo elektronski pošti, lahko strnemo v dve kategoriji (Furnel in Dowland, 2010): 1. Masovno pošiljanje zlonamerne programske opreme in 2. neželena elektronska pošta ter prevare. Masovno pošiljanje zlonamerne programske opreme je z razširjanjem elektronske pošte doseglo svoj vrhunec. Virusom, črvom in drugi zlonamerni kodi je e-pošta omogočila hitrejše in izredno obsežnejše razpošiljanje potencialnim žrtvam. Na omenjeno grožnjo so se odzvali tudi proizvajalci protivirusne programske opreme in požarnih zidov, saj je zaščita elektronske pošte postala standardna funkcija njihovih izdelkov, e-poštni odjemalci pa večinoma vsebujejo funkcije možnosti blokade sumljivih prilog in izvršljivih skript. Neželena elektronska pošta je kljub temu, da je obstajala že prej, z razmahom e-pošte postala nekaj vsakdanjega, tako da je sedaj usmerjena na mnogo širšo publiko, ki ji pošiljatelji hitro in učinkovito ter z minimalnimi stroški pošiljajo neželeno e-pošto. Neželeno pošto, ki jo prejmemo, večinoma 31.

(33) sestavlja e-pošta z oglaševalsko vsebino, nekaj pa je tudi pošte, katere namen je prevara uporabnika. Glavne smernice v zaščiti elektronske pošte pred obstoječimi grožnjami predstavljajo naslednje točke (Furnel in Dowland, 2010): -. Uporaba. protivirusne. programske. opreme. in. programov. za. preprečevanja neželene elektronske pošte, -. pazljivo ravnanje s priponkami in blokiranje priponk, ki vsebujejo izvršljive datoteke,. -. pazljivo ravnanje z e-pošto, ki v sporočilu vsebuje hiperpovezave in. -. šifriranje e-pošte.. Uporaba protivirusnih programov in programov za preprečevanja neželene elektronske pošte je pri zaščiti sistemov pred ogrožajočo e-pošto bistvenega pomena. Večina odjemalcev elektronske pošte podpira vsaj delno integracijo s komercialnimi protivirusnimi programi. Kljub temu pa tovrstna zaščita ni vedno sto odstotna (Furnel in Dowland, 2010). Pazljivo ravnanje s priponkami in blokiranje priponk, ki vsebujejo izvršljive datoteke je priporočljivo, kljub morebitnemu preverjanju s protivirusnimi programi in prepričanju, da je e-pošta prišla od nekoga, ki mu zaupamo in ga poznamo. Priponke v elektronski pošti so glavni način širjenja virusov, črvov in druge zlonamerne kode, še posebej pa moramo biti pozorni pri priponkah , ki vsebujejo izvršljive datoteke (s končnicami .exe, .com, .bat, .pif in drugimi ter skripte s končnicami .js, .vbs, .asp, idr.), pogoste pa so tudi zlonamerne datoteke z dvojnimi končnicami (primer: holiday.jpg.exe) (Furnel in Dowland, 2010). Pazljivo ravnanje z e-pošto, ki v sporočilu vsebuje hiperpovezave je posebej pomembno pri elektronski pošti, ki vsebuje programski jezik HTML. Pošiljatelj lahko v sporočilo doda povezavo (po možnosti tako, ki kaže celoten URL naslov), katera pa uporabnika po kliku pošlje na popolnoma drugo stran. Uporabnik lahko nato nevede izpolni različne vpisne podatke in gesla, saj je še. 32.

(34) vedno prepričan, da se nahaja na spletni strani, ki jo je prikazovalo esporočilo (Furnel in Dowland, 2010). Šifriranje e-pošte je priporočljivo uporabljati pri pošiljanju elektronske pošte z občutljivimi informacijami (zaupni pogovori, osebni podatki, itd.). V večini e-poštnih odjemalnikov se uporabljata načina šifriranja Pretty Good Privacy (PGP) in S/MIME (Secure/Multipurpose Internet Mail Extensions) (Furnel in Dowland, 2010).. 3.2 Programi za sprotno sporočanje. Programi za sprotno sporočanje še vedno ostajajo izredno priljubljeno sredstvo za komuniciranje. Njihova praktičnost se izraža v dejstvu, da uporabniki komunicirajo med seboj v realnem času. Kot posledica želje po čim večjem številu uporabnikov njihovega programa, avtorji teh programov niso pisali z varnostjo v mislih, saj je bila glavna funkcija, na katero so ciljali, enostavnost uporabe. Sčasoma se je uporaba teh programov razširila in ni postala le sredstvo komuniciranja posameznikov, saj so tudi številna podjetja spoznala njihove prednosti pri poslovanju (Nestler et al., 2011). Programi za neposredno sporočanje so ustvarjeni, tako da se povežejo s strežnikom in nam nato omogočajo pogovor v realnem času z drugimi uporabniki na istem strežniku. Tak sistem komunikacije pa odpre več varnostnih lukenj v sistemu. Ko se program poveže na strežnik navadno objavi uporabnikov IP naslov, kar ne predstavlja večjega problema pri drugih vrstah programov, pri programih za takojšnje sporočanje pa je IP naslov povezan na točno določenega uporabnika, kar olajša morebiten napad na posameznika. Če želimo prejemati sporočila od drugih uporabnikov, mora program objaviti našo prisotnost in povezanost v strežnik. Tako uporabnik sporoča, da je njegov računalnik zagnan in verjetno objavlja svoj IP naslov vsakemu, ki to pogleda (Nestler et al., 2011).. 33.

(35) Naslednja večja potencialna grožnja uporabnikov programov za sprotno sporočanje je izmenjava datotek. Ker le-ta poteka med pošiljateljem in prejemnikom direktno, nimajo administratorji omrežja nič kontrole pri kvaliteti datotek, ki se pošiljajo, prav tako ni nadzora prvotnih virov teh datotek. Ta varnostna pomanjkljivost je še posebej nevarna v kombinaciji s tehnikami socialnega inženiringa. Zaradi tovrstnega širjenja, ki se zanaša na interakcijo z uporabnikom, pade breme najučinkovitejše obrambe zoper tovrstne grožnje na posameznikov protivirusni program (Nestler et al., 2011). Eden izmed največjih problemov pri programih za takojšnje sporočanje je njihovo pomanjkanje podpore za šifriranje. AIM, ICQ, Windows Live Messenger in Yahoo Messenger nimajo vgrajene tovrstne podpore, obstajajo le neuradni programi, ki funkcijo šifriranja dodajo kot vtičnik (»plug-in«). Ko so se programi za takojšnje sporočanje uporabljali v veliki večini za osebne komunikacije, pomanjkanje možnosti šifriranja ni bil velik problem, resnejša težava je postala šele, ko je ta način komuniciranja pričelo uporabljati čedalje večje število podjetij, saj večje število zaposlenih ni in še vedno ne pozna razlike med sporočili poslanimi v teh programi in standardno elektronsko pošto (Nestler et al., 2011). Spletna stran CNET je opravila raziskavo (McCullagh, 2008), v kateri je ugotavljala varnost nekaterih glavnih programov za sprotno sporočanje. Preverjali. so. možnosti. varne. prijave. v. program,. varnih. pogovorov,. shranjevanja dnevnikov uporabnikovih prijav, shranjene dnevnike sporočil, njihovo trajanje in možnost vladnega prisluškovanja. Avtorji omenjene raziskave so ugotovili, da je program, ki ponuja najmanj varnosti in privatnosti, ravno Facebook Chat, to pa je obratno od realne situacije, ko ta, s čedalje večjo priljubljenostjo socialnih omrežij (točneje Facebooka), le pridobiva na številu vsakodnevnih uporabnikov. Nasprotno so se v raziskavi dobro odrezali programi kot so AOL AIM, Google Talk, IBM Lotus Sametime ter Skype. Kot zaključek poglavja o programih za takojšnje sporočanje lahko vse ugotovitve strnemo v nekaj glavnih smernic, ki pripomorejo k večji varnosti in uporabnosti komuniciranja na ta način: 34.

(36) 1. Ne zaupajmo nikomur: pri pogovorih z znanci, tujci in tudi s prijatelji je vedno dobro sodelovati z zdravo mero pazljivosti. Pozorni moramo biti, če kontakt, pa naj bo znan ali neznan, od nas zahteva kakšne osebne podatke ali druge zaupne informacije. To sovpada z nasvetom v drugi točki. 2. Od pogovorov preko programov za neposredno sporočanje ne pričakujmo, da bodo zasebna: Ker večina najbolj uporabljanih programov ne omogoča šifriranja pogovorov, moramo biti pazljivi pri deljenju informacij z drugimi osebami, saj te potujejo preko več strežnikov, kjer pa jih napadalci na lahek način lahko prestrežejo. 3. Bodimo pozorni pri deljenju datotek in povezav: tovrstni način je pri programih za takojšnje sporočanje najbolj pogost način za širjenje zlonamerne kode. Vedno moramo natančno pregledati, kdo je tisti, ki nam pošilja določeno datoteko. Najboljša praksa je še vedno ukiniti oziroma čim bolj zmanjšati število datotek, ki jih pošiljamo in prejemamo preko tovrstnih programov. Isto velja v primerih sumljivih povezav, ki jih z nami delijo naši stiki. Če nismo popolnoma prepričani o vsebini povezave, potem je bolje, da nanjo ne klikamo. 4. Nadziranje seznama prijateljev/kontaktov: najbolj učinkovito je nadziranje manjše in preverjene skupine ljudi, s katerimi smo v stiku. Neznanih oseb praviloma naj ne bi sprejemali in dodajali na sezname, prav tako je koristno sprotno brisanje in odstranjevanje stikov, s katerimi že dolgo nismo imeli kontakta. Vseeno pa je na mestu vedno prisotna previdnost pri pogovorih, saj napadalci na dokaj lahek način lahko prevzamejo nadzor nad tujim uporabniškim računom. Pozorni moramo biti na nenadne spremembe v načinu pisave, izražanju in podobnim. 5. Nameščanje najnovejših različic programske opreme: je velikega pomena, saj proizvajalci z novejšimi različicami odpravljajo ranljivosti in varnostne luknje njihovih programov.. 35.

(37) 3.3 Socialna omrežja. Socialna omrežja nikoli niso bila bolj popularna in razširjena, kot sedaj. Skoraj vsakdo izmed mlajših generacij se lahko pohvali s facebook profilom, prednosti socialnih omrežij pa spoznavajo tudi podjetja, katerim množica uporabnikov predstavlja zelo dobro izhodišče za trženje svojega izdelka. Dejstvo pa je, da socialna omrežja, zaradi svoje razširjenosti, predstavljajo tudi idealen teren piscem zlonamerne kode, saj jim omogočajo precej lažjo distribucijo. Prisotnost zlonamerne kode in neželene pošte se na socialnih omrežjih nezadržno veča. Raziskava z leta 2010, ki jo je opravilo podjetje Sophos (Sophos, 2010) ugotavlja, da je 57 odstotkov uporabnikov socialnih omrežij dejalo, da so tam prejeli neželeno pošto, kar predstavlja 70,6 odstotkov rasti od leta poprej. Podobno rast (69,8 %) so zabeležili tudi pri prisotnosti zlonamerne kode na socialnih omrežjih, saj je kar 36 odstotkov uporabnikov dejalo, da so imeli tovrstne probleme. Na vprašanje, katero socialno omrežje po njihovem mnenju predstavlja največjo varnostno grožnjo, je kar 60 odstotkov uporabnikov odgovorilo Facebook, sledi MySpace z 18 odstotki, Twitter s 17 in LinkedIn s 4 %. Facebook je definitivno največje socialno omrežje, saj s preko 350 milijoni uporabnikov napadalcem predstavlja največji potencialen teren za širjenje zlonamerne kode in pridobivanje zaupnih informacij od uporabnikov. Fowler (2011) navaja, da so ena izmed najbolj znanih tehnik širjenja zlonamerne kode preko Facebooka t.i. aplikacije, ki lažno zatrjujejo, da nam bodo postregle z informacijami, kdo si je največ krat ogledal naš profil (»Who viewed your profile«, »View my top profile stalker« in podobne različice). Pomembno je, da se uporabnik zaveda, da to na Facebooku ni mogoče, saj so ogledi tujih profilov anonimni. Glavne načine distribucije zlonamerne kode, ki grozi uporabnikom Facebooka lahko razvrstimo v pet točk (Fowler, 2011): 1. Zalezovanje (»stalking«) – 34,7 %: že omenjeni »Who viewed your profile« 36.

(38) 2. Zastonjske igre (npr. Test your IQ) – 16,2 %: Uporabnik se mora pri različnih aplikacijah in kvizih strinjati, da aplikacija lahko dostopa do informacij na njegovem profilu. Poleg tveganja za uporabnika pri vprašanju zasebnosti, te aplikacije včasih tudi prenesejo zlonamerno kodo na njegov računalnik. 3. Šokantne zanimivosti, tudi trenutno aktualne teme (npr. »Secret details about Michael Jackson's death«) – 14,1 %: Tovrstna sporočila vsebujejo povezave, ki naj bi imeli določene skrivne ali intimne informacije o zvezdnikih ali druge podatke, ki ciljajo na uporabnikovo radovednost. Ko ta klikne na povezavo, pa se od njega zahteva, da nekaj namesti na svoj računalnik (npr. lažno posodobitev za Adobe Flash), kar pa seveda v sebi skriva trojanskega konja ali drugo zlonamerno kodo (Goodchild, 2009). 4. Funkcije, ki jih Facebook ne podpira (npr. »Who poked me the most«) – 12,5 % 5. Igre, ki jih ne ponuja Facebook (Super Mario…) – 8,4 %. Za zmanjšanje potencialne ogroženosti našega računalnika pri uporabljanju socialnih omrežij je dobro upoštevati nekaj glavnih nasvetov: -. Uporabljajmo gesla, ki so težko ugotovljiva: nekateri napadalci so. izredno sofisticirani in uporabljajo številna sredstva v kombinaciji s socialnim inženiringom, da pridobijo nadzor nad uporabnikovim računom. Ker je veliko gesel, zaradi njihove enostavnosti, lahko ugotovljivih, je dobro, da ustvarimo bolj zapleteno geslo. To storimo, tako da vanj ne vključujemo svojega imena, priimka, datuma rojstva in drugih osebnih podatkov, ki jih napadalec zlahka predvidi. -. (Ne)uporaba aplikacij: posebno pozornost velja nameniti uporabi. aplikacij in iger, še posebej na Facebooku. Najboljša rešitev je, da sploh ne uporabljamo nobene izmed njih, saj nam ne nudijo nobene ključne funkcije, ki ne bi bila že vgrajena v socialno omrežje. Če se njihovi uporabi vseeno ne moremo izogniti, je dobro vedeti nekaj glavnih smernic glede varnosti: 1. Bodimo skrajno pozorni na podatke, ki jih aplikacija zahteva od nas – v večini primerov tako dajemo na razpolago svoje osebne podatke; 2. Če aplikacija od 37.

(39) nas zahteva posodobitev kakega programa, prenos druge datoteke in podobno, gre verjetno za zlonamerno kodo; 3. Ne nasedajmo aplikacijam, ki ciljajo na našo radovednost, saj so v veliki večini izmišljene in ustvarjene za distribucijo zlonamerne kode, isto velja za aplikacije, ki naj bi podpirale dodatne funkcije v socialnih omrežjih (že omenjeni »Who viewed your profile«). -. Nadziranje seznama prijateljev/kontaktov: Ta točka je skoraj identična. istoimenski točki pri varnosti programov za sprotno sporočanje. V socialnih omrežjih manjše število dodanih prijateljev pomeni manjšo verjetnost kontakta z zlonamerno kodo drugega uporabnika. Osebe, ki imajo dodano le manjše število oseb, navadno najtesnejše prijatelje in sodelavce, so tudi redkeje žrtve neželenih sporočil in zlonamerne kode.. Za uspešno obrambo zoper naštete vrste zlonamerne kode in načine na katere ogroža naš sistem je potrebno nekaj truda in sredstev seveda nameniti tudi varnostnim aplikacijam in preventivnim metodam, ki še vedno predstavljajo najbolj učinkovito obrambo našega računalnika.. 4 Obramba pred zlonamerno kodo. Prav tako kot se zlonamerna koda neprekinjeno razvija in postaja vedno bolj zapletena in čedalje težje zaznana, tako tudi razvijalci varnostne programske opreme trgu ponujajo vedno bolj izpopolnjene in učinkovite izdelke. Prejšnje poglavje se je glede zaščite v veliki meri osredotočalo na posameznikova dejanja, ki preventivno pripomorejo k varnejši uporabi računalnika, neodvisno od. nameščene. varnostne. programske. opreme.. Le-ta. bo. podrobneje. predstavljena v tem poglavju, ki je razdeljeno na tri dele; v prvem delu so opisane glavne varnostne aplikacije, ki naj bi bile nameščene na čisto vsakem računalniškem sistemu, v drugem so naštete pomožne aplikacije, ki nudijo dodatno zaščito, v tretjem pa ostale načini obrambe zoper zlonamerno kodo.. 38.

(40) 4.1 Glavne aplikacije za boj zoper zlonamerno kodo. Obe vrsti varnostnih aplikacij sta poimenovani kot glavni zato, ker naj bi bili nameščeni na vsakem računalniškem sistemu, saj drastično zmanjšata odstotek zlonamerne kode, ki bi utegnila ogroziti naš sistem.. 4.1.1 Protivirusni programi. Protivirusni programi so nosilni steber obrambe našega računalnika pred zlonamerno kodo. Tega se dobro zavedajo tudi številni proizvajalci tovrstne programske opreme. Ponujajo nam zaščito zoper viruse, črve, trojanske konje in številne druge grožnje, veliko pa jih ima vključenih še dodatne funkcije, ki naj bi izboljšale zaščito sistema. Salomon (2010) navaja tri temeljne protivirusne tehnike: -. Metode odkrivanja, ki so specifične virusu,. -. splošne metode odkrivanja virusa in. -. preventivne metode.. Metode odkrivanja, ki so specifične virusu: tovrstne metode iščejo in identificirajo specifične tipe virusov. Ko je odkrita nova zlonamerna koda, jo strokovnjaki analizirajo, razstavijo njeno kodo in jo tako skušajo spoznati ter ugotoviti, kako jo v prihodnje prepoznati ter zbrisati. Glede na zapletenost zlonamerne kode je to lahko zelo dolg in zapleten proces. Opisano metodo uporablja večina protivirusnih programov. Splošne metode odkrivanja virusa: Pri tej metodi se ne išče točno določene zlonamerne. kode,. ampak. zgolj. sumljivo. aktivnost. in. nepooblaščene. modifikacije procesov v računalniškem sistemu. Tovrstna programska oprema sestoji iz dveh glavnih tipov: spremljanjem aktivnosti (activity monitor) in preverjanjem obnašanja (behavior/integrity checker).. 39.

(41) Preventivne metode: Tovrstne metode ustvarijo računalniško okolje, kjer zlonamerna koda »okleva« preden vstopi v sistem, ali pa se po vstopu ne more izvršiti. Večina teh tehnik vsebuje uporabo zdravega razuma. Nekatere izmed njih so: pazljivo ravnanje priponk v e-pošti, uporaba varnostnega kopiranja, pazljivo surfanje po spletu itd… Z. vseprisotnostjo. zlonamerne. kode. je. izredno. naraslo. tudi. število. proizvajalcev protivirusnih programov. Dejstvo ostaja, da mora uporabnik na svojem sistemu imeti nameščen tovrstni program, saj v nasprotnem predstavlja grožnjo sebi in tudi drugim (deljenje datotek, uporaba prenosljivih pogonov…). Pri izbiri protivirusne programske opreme moramo upoštevati nekatere kriterije: 1. Cena protivirusnega programa: je zagotovo glavni faktor izbire pri večini uporabnikov. Večina uporabnikov za tovrstni program še vedno ne želi odšteti denarja, zato so množično uporabljane zastonjske verzije nekaterih plačljivih protivirusnih programov. Najbolj popularni in učinkoviti izmed teh so: AVG Anti-Virus Free, avast! Free Antivirus, Microsoft Security Essentials, Comodo Antivirus, Avira AntiVir Personal… 2. Zaščita pred zlonamerno kodo in drugimi grožnjami: Če želimo biti zaščiteni, mora naš protivirusni program zaznati čim večje število ogrožajoče zlonamerne kode. Teh informacij pa povprečni računalniški uporabnik ne more pridobiti, zato obstajajo agencije, inštituti in računalniške revije, ki testirajo različne protivirusne programe. Ena izmed bolj znanih spletnih strani, ki se ukvarjajo s to tematiko, je av-test.org. 3. Zaščita pred še neznano zlonamerno kodo: Kriterij se zdi nemogoč, vendar je možno določeno zlonamerno kodo odkriti še preden postane širše znana. Veliko virusov in druge zlonamerne kode je namreč zgrajenih s pomočjo t.i. »kitov«, ki so nekakšne zbirke namenskih programov in zato koda ustvarjena z njihovo pomočjo deluje na podoben način kot že znane grožnje. 4. Avtomatične posodobitve in pregledi: Večina protivirusnih programov ima funkcijo nastavljanja avtomatičnih pregledov celotnega diska za zlonamerno kodo. Pomembno je, da program samodejno zazna, kdaj so na voljo nove posodobitve virusne podatkovne baze in pa tudi nove verzije. 40.

(42) celotnega programa, kar omogočajo vsi najbolj popularni protivirusni programi. 5. Dodatne funkcije: So lahko številne in se razlikujejo od proizvajalca do proizvajalca. Pomembno je, da izberemo protivirusni program glede na naše navade uporabe interneta. Kljub splošni in vsestranski uporabi protivirusnih programov, pa se mora uporabnik zavedati tudi nekaterih pomanjkljivosti te programske opreme. Salomon (2010) navaja nekatere: -. Glavni problem je hitro širjenje zlonamerne kode, ki lahko okuži na. tisoče računalnikov, še preden jo strokovnjaki analizirajo in vključijo v ustrezno posodobitev. -. Za celoten pregled računalnika protivirusni programi potrebujejo več. časa, včasih tudi celo uro in zato se nekaterim uporabnikom zdi to časovno obdobje predolgo. -. Več mutirajočih virusov se lahko nahaja v isti datoteki na različnih. mestih, kar lahko onemogoči njihovo odkritje s pomočjo protivirusnega programa, v najboljšem primeru pa je zgolj časovno potratno. -. Redka, a vendar prisotna, je situacija, kjer neokužena datoteka vsebuje. bitni vzorec, ki je podoben znani zlonamerni kodi. Protivirusni program lahko to datoteko doda v karanteno ali kako drugače onemogoči dostop do nje. -. Protivirusni programi so učinkoviti zgolj za že znano zlonamerno kodo. V. primeru, če nas okuži nova vrsta virusa in smo med prvimi okuženimi, potem lahko traja tudi več tednov, da strokovnjaki ugotovijo učinkovite metode za njeno onesposobitev.. 4.1.2 Požarni zid. Požarni zidovi so poleg protivirusnih programov steber obrambe našega sistema pred zlonamerno kodo in vdori. Najlažje bi omenjene programe definirali kot nekakšen filter, ki identificira poskuse različnih aplikacij, ko lete poskušajo preko spleta dostopati do našega računalnika. Isto seveda velja 41.

Gambar

Dokumen terkait

02 Membuat program basis data 2.1 Struktur data di bangun pada bahasa pemrograman sesuai dengan disain yang telah di buat. Struktur data di implementasikan dalam

Swift Code: Date / Signature: Home Allotment:.. BUNKERING

Rencana pengembangan jaringan kereta api yang akan dibangun perlu kiranya dilakukan integrasi inter dan antar moda dengan simpul transportasi, sehingga jalur kereta

Dari systematics literature review ini didapatkan hasil analisis berupa tren penelitian yaitu tren tahun penelitian dan tren negara penelitian serta hasil analisis berupa

Roman La Gloire de Mon Père karya Marcel Pagnol merupakan roman biografi yang menggambarkan kehidupannya ketika ia masih kecil. Roman ini banyak bercerita

Jumlah tabungan diperkirakan meningkat seiring dengan meningkatnya pendapatan masyarakat pada triwulan-I 2010. Meningkatnya pendapatan akan berdampak pada peningkatan

Selain peralihan, rule pada mode ini mengatur kecepatan pengejaran dimana apabila telah mencapai jarak yang dekat dengan pemain, bot akan berhenti untuk

Sisi baik managemen laba, Alasan lain untuk perkembangan manajemen laba adalah bahwa ada "baik" sisi untuk itu. Seperti disebutkan, kita dapat mempertimbangkan sisi baik