ANALISA PERBANDINGAN PERFORMA INTRUSION DETECTION SYSTEM SNORT, LOW INTERACTION HONEYPOT DAN HIGH

INTERACTION HONEYPOT

Naskah Publikasi

Program Studi Teknik Informatika Fakultas Komunikasi dan Informatika

Diajukan Oleh :

Fuadielah Danok Eka Putra Fajar Suryawan, S.T., M.Eng. Sc. Ph.D.

Ir. Jatmiko, M.T.

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS KOMUNIKASI DAN INFORMATIKA UNIVERSITAS MUHAMMADIYAH SURAKARTA

1

ANALISA PERBANDINGAN PERFORMA INTRUSION DETECTION SYSTEM SNORT, LOW INTERACTION HONEYPOT DAN HIGH

INTERACTION HONEYPOT

Fuadielah Danok Eka Putra, Fajar Suryawan, Jatmiko

Jurusan Teknik Informatika, Fakultas Komunikasi dan Informatika

Universitas Muhammadiyah Surakarta

Email : [email protected]

Abstrak

Intrusion Detection System (IDS) snort merupakan sebuah aplikasi berbasis open source yang dapat mendeteksi aktivitas yang mencurigakan dalam sebuah sistem atau jaringan. Selain itu pemanfaatan honeypot dapat menambah kualitas dari suatu keamanaan jaringan.

Perancangan sistem dilakukan pada lingkungan Ubuntu yang diletakkan pada jaringan PT. Citra Media Solusindo, sistem akan diteliti dan dianalisa dengan membandingkan kinerja sistem saat dilakukan ujicoba serangan, perbandingan ini dilihat dari fungsi sistem mampukah sistem menangkap serangan dengan baik, kinerja server (CPU, memori, dan bandwitch) saat terjadi serangan dengan berbagai intensitas serangan dan bagaimana respon time sistem terhadap serangan.

Hasil dari penelitian didapatkan bahwa kinerja server pada level serangan tertinggi menujukan hasil prosesor snort berjalan mencapai 78,6 %, honeyd

mencapai 46,6%, dan honeynet mencapai 82%. Memori yang terpakai pada snort

32,4%, honeyd 30,7% dan honeynet 33% dan bandwitch yang terpakai pada snort

40,65 Mbps, honeyd 27 Mbps dan honeynet 97,5 Mbps, respon time server saat diserang secara bersamaan menunjukkan angka 0,40344 second/paket.

Kata Kunci : Intrusion Detection System, Keamanan Jaringan Komputer, Snort IDS, High Interaction Honeypot, Low Interaction Honeypot.

Abstrack

Inrusion Detection System (IDS) snort is a open source software that can detect suspicious activity in a system or network. In a addition use of honeypot can give a good performance of a network security.

2

comparing the performance of the system when a attacking tests, is seen from the comparison fungsional system properly capture system attack, performance server (CPU, memory, and bandwitch) occurs when the intensity of attack with various attack and how the reapon time system against attacks.

The result of the experiment showed that the performance of the server at highest level of attack attributed of the result snort processor running on 78,6%,

honeyd on 46,6% and honeynet on 82%. Memory used to snort 32,4%, on honeyd

30,7% and on honeynet 33% and is used bandwitch on snort 40,65 Mbps, 27 Mbps on honeyd and honeynet 97,5 Mbps, and for respon time when attacking show on 0,40433 second/package.

Pendahuluan

Jaringan komputer merupakan sebuah kumpulan beberapa komputer yang terhubung satu sama lainnya yang dihubungkan melalui media perantara. [1]

Suatu jaringan komputer memerlukan suatu keamanan untuk melindungi data-data yang ada dalam jaringan tersebut, keamanan jaringan atau network security merupakan segala aktifitas pengamanan suatu jaringan atau network. Tujuan dari keamanan jaringan ini untuk menjaga

usability, reliability, integrity, dan

safty dari suatu serangan. Selain empat hal di atas, masih ada dua aspek lain yang juga sering dibahas dalam kaitannya dengan electronic commerce, yaitu access control dan

non-repudiation.[2]

Network security harus

mampu mencegah berbagai potensi serangan atau intrusi. Serangan atau

intrusi ini dapat diartikan sebagai “the act of thrusting in. or of entering a placeor state whiteout invitation. Right or welcome, this unauthorized access, or intrusion, is an attempt to compromise, or otherwise, to other network device.[3]

Sedangkan potensi serangan dijelaskan sebagai berikut : [4]

(1) Interruption, perangkat sistem menjadi rusak, serangan ditujukan kepada ketersediaan (availability) dari sistem,

(2) Intercaption, pihak tidak berwenang berhasil mengakses aset atau informasi,

3 (4) Fabrication, pihak berwenang

menyisipkan objek palsu.

Salah satu pemanfaatan keamanan jaringan komputer dapat menerapkan sisitem deteksi penyusup atau intrusion detection system.

Intrusion detection system

adalah “Detecting unauthorized use of attack upon system or network. An IDS designed and used to detect such attack or unauthorized use of system, network, andrelated then in many to deflect or deter them if possible”[5]

Perancanga suatu keamanan jaringan komputer tidak harus memakan biaya yang besar, dengan menggunakan IDS snort dan

honeypot dapat dijadikan solusi untuk menghemat biaya, karen sisten snort

dan honeypot merupakan sistem berbasis open source.

Tinjauan Pustaka

Dalam penelitian yang

berjudul “Implementasi Honeypot

Sebagai Alat Bantu Deteksi

Keamanan Jaringan Pada Kantor

Pengawasan dan Pelayanan Bea dan

Cukai Tipe A2 Palembang”.

menjelaskan bahwa sebaiknya

pengunaan honeypot

diimplementasikan pada tempat yang rawan terhadap aktifitars penyadapan. Selain itu dapat digunakan untuk memonitor jaringan dan menjebak penyusup yang akan masuk ke dalam sebuah jaringan.[6]

Dalam penelitian yang berjudul “Analisa Performansi Impelementasi IDS berbasis Snort, Honeypot Honeyd dan Honeypot Honeynet di PT. X di Surabaya” menjelaskan bahwaimplementasian

intrusion detection system snort dan

honeypot yang dijalankan pada lingkungan windows secara virtual

lebih memakan biaya yang rendah karena dapat menghemat penggunaan

hardware. Snort yang dikonfigurasi digunakan sebagai sensor untuk memonitor jaringan, sedangkan

honeypot yang diinstall secara virtual

dapat dikonfigurasi dengan beberapa

host yang berbeda-beda.[7] Landasan Teori

Keamanan jaringan komputer didefinisikan oleh beberapa poin sebagai berikut:[8]

4 Mensyaratkan pengolahan informasi hanya bisa diakses pihak berwenang,

(2) Integrity

Mensyaratkan pengolahan informasi tersedia untuk pihak berwenang,

(3) Availabality

Mensyaratkan pengolahan informasi hanya dapat diubah oleh pihak berwenang,

(4) Authentication

Mensyaratkan pengolahan informasi hanya dapat diidentifikasikan dengan benar dan ada jaminan identitas yang diperoleh tidak palsu,

(5) Access Control

Aspek ini berhubungan dengan cara pengatur akses kepada informasi,

(6) Nonrepudiation

Mensyaratkan bahwa baik pengirim maupun penerima informasi tidak dapat menyangkal pengiriman dan penerimaan pesan. IDS (Intrusion Detection System)

“IDS are intrusion detection system that capture data packets traveling on the network media

(cables, wirelless) and match them to a database of signature. Depending upon whether a packet is matched with an intruder signature, an alert is generated or the packet is logged to a file or database. One major use of snort is a NIDS”[9]

Snort dan Snort Rules

“Snort® is an upon source network intrusion prevention and detection system (IDS/IPS) developed by Sourcefire. Combining the benefits of signature, protocol, and anomaly-based inspection, snort is the most widely deployed IDS/IPS technology wordwide”[10]

Gambar 1 Topologi jaringan snort [11] Dalam penggunaannya snort

5 1) Rules header

Merupakan bagian rules di mana aksi rules diidentifikasikan. 2) Rules option

Merupakan bagian rules di mana pesan peringatan diidentifikasikan.

Honeypot

“A Honeypot is security resource whose value lies in being

probed, attacked, or

compromised.”[12]

Gambar 2 Contoh konfigurasi

honeypot terintegrasi

Honeypot diklasifikasikan menjadi 2 yaitu:

1) Low Interaction Honeypot

Menurut peneliti yang tergabng dalam WASET (Word Academy Science, Engenering and Tecnology), “low interaction honeypot is no operating system an attacker can operate on. Tools

are installed in order to emulate operating system and service.[14]

Dari peryataan di atas low interaction honeypot hanya mensimulasikan sejumlah bagian layanan sistem operasi seperti

network stack, walaupun terbatas sistem ini bermanffaat untuk memperoleh informasi mengenai

probing jaringan.

2) High Interaction Honeypot Perancangan Honeynet

mensimulasikan semua aspek dari sistem operasi, hal ini akan membutuhkan waktu dan konfigurasi yang lama, beberapa teknologi yang berbeda seperti

firewall dan intrusion detection system harus disesuaikan dengan seksama.

Web Interface

Alert snort yang ditampilkan pada terminal hanya berupa script

pada command prompt, untuk mempermudah dalam pemahaman

alert tersebut maka dirancan sebuah aplikasi alreting berbasis web. Web

interface akan dirancang

6 Data di web interface ini didasarkan pada kode dari konsol analissi database intrusion yang ditangkap. Aplikasi ini menyediakan

web front-end untuk query dan menganalisa alert yang berasal dari sistem IDS.

Sekilas Tentang PHP dan MYSQL PHP adalah bahasa server-side scripting yang menyatu dengan

hypertext markup language (HTML) untuk membuat halaman web yang dinamis. Pada penelitian ini PHP digunakan untuk membangun

Graphic User Interface (GUI).

MySQL adalah database multiuser yang menggunakan bahasa

structured query language (SQL). MySQL dalam client-server

melibatkan server daemond MySQL disisi server dan berbagai macam program serta library yang berjalan di sisi client.

Requirement Analysis

(1) Jaringan di-setup PT. Citra Media Solusindo,

(2) Software pendeteksian IDS snort

dan honeypot diistall di komputer server dengan IP address

192.168.19.128,

(3) Penyerangan akan dilakukan dari beberapa komputer dengan menggunakan beberapa tools

seperti IP scanning, port sccaning, dan flooding,

(4) Setelah itu dilihat mampukah IDS

snort memberikan peringatan dan

honeypot sebagai server bayangan mampu bekerja dengan baik, (5) Sebagai tambahan alert yang

ditangkap tadi akan ditampilkan dalam halaman web interface

yang telah dirancang sebelumnya. Skenario Penyerangan

Skenario pengujian serangan akan digambarkan dan dijelaskan dalam skenario dibawah ini

7 Skenario pengujian didasarkan terhadap dua hai, yaitu mampukah sistem merespon dan memberi peringatan saat terjadi serangan dan waktu yang dibutuhkan sistem untuk merespon serangan, berikut skenario yang dilakukan :

(1) IP Scanning

Langkah awal dari pengujian akan dilakukan

scanning dari range IP

192.168.19.10-150, scanning ini digunakan untuk mencari IP yang aktif,

(2) DoS attack

Kemudian dengan intruder yang sama akan dilakukan DoS attack terhadap server dengan IP

address 192.168.19.128/24 dan server bayangan honeypot

192.168.19.10/24, (3) Port scanning

Dari komputer lain dengan

IP address 192.168.19.129

dilakukan port scanning terhadap serverdengan IP address

192.168.19.128 dan server

honeypot 192.168.19.10/24, (4) Exploit attack

Dari komputer dengan IP 192.168.19.129/24 juga akan dilakukan exploitasi server, hal ini bertujuan melihat informasi yang ada pada server dan membuat server menjadi hang

atau rusak, dan juga akan dilakukan TCP dan UDP

flooding.

Setup Jaringan dan Sistem

Sistem diinstal pada server dengan sistem operasi Ubuntu 12.04 di jaringan PT. Citra Media Solusindo dengan IP address 192.168.19.128/24. Dan untuk honeypot dikonfigurasi dengan beberapa server bayangan sebagai berikut :

Sistem operasi Windows XP SP 1 IP address 192.168.19.10

Port terbuka 80, 22, 113, dan 1 TCP

reset

Router Cisco 7206 IOS 11.1(24) IP address 192.168.19.124

Allopen 1

NetBSD 1.5.2 running on commodore

Amiga

IP address 192.168.19.20/24

8

Template

Firewall-1.4.0 SP-5

port terbuka 80 dan 22

port block 23

Selain itu terdapat dua

intruder, yaitu computer X dengan IP

address 192.168.19.129 dan

computer Y dengan IP address

192.168.19.135.

Konfigurasi Snort dan Snort Rules

Snort bukanlah program kecil, fitur manajemen dan fitur lainnya senantiasa berubah (dibuang atau ditambah) pada setiaprilisnya. [15]

Jika snort berhasil dikonfigurasi maka akan menampilkan pemberitahuaan seperti di bawah ini.

Gambar 3 Installasi dan konfigurasi

snort sukses

Snort rules berfungsi sebagai pengoptimal dan mengkondinisikan

alert serangan yang terjadi, snort

rules diletakkan di folder

/etc/snort/rules.

Gambar 4 Install dan konfigurasi

snort sukses

Installasi dan Konfigurasi Honeypot

Penginstallan honeyd dapat menggunakan perintah,

Honeyd perlu suatu

konfigurasi dalam membuat host-host virtual, semuanya diletakan dalam

subdirectory script yang terletak pada folder /etc/honeypot/honeyd.conf.

Sedangkan untuk arsitektur

honeypot honeyd akan dijelaskan pada gambar berikut ini,

9 Gambar 4 menjelaskan ketika

daemon honeypot honeyd menerima paket, dispatcher akan merespon paket yang diminta. Daemon honeypot honeyd hanya mengetahui tiga protocol yaitu ICMP, TCP dan UDP.

Dispatcer query database

akan menampilkan informasi honeyd

yang telah dikonfigurasi sesuai dengan alamat IP kepada intruder.

Kemudian paket akan diproses oleh personality engine, hal ini bertujuan menyesuaikan isi paket sehingga tampaknya berasal dari server yang sesungguhnya.

Perancangan Honeynet

Arsitektur honeynet ini membuat suatu akses jaringan terkontrol, dan dapat mengamati semua aktifitas yang terjadi di dalamnya, berikut perancangan

honeynet :

Gambar 6 Contoh perancangan

honeynet[17]

Perancangan Database

Database MySQL yang

digunakan untuk menyimpan semua serangan yang terdeteksi snort dan

honeypot akan disimulasikan

mengunakan skema entity relationship diagram seperti berikut ini.

Gambar 7 Entity relationship diagram

Membuat Database

Langkah awal dalam pembuatan database snort masuk ke direktori MySQL dengan perintah

10 Gambar 8 Membuat user database

Gambar 9 Membuat database snort

Setelah database dibuat diperlukan penghubung untuk mengkoneksikan snort dengan MySQL, konfigurasinya terletak di folder /etc/snort/snort.conf

Gambar 10 Konfigurasi database snort

Kemudian untuk

menampilkan alert yang telah

ditangkap dan disimpan dalam

database diperlukan sebuah table untuk menampilkan dalan web interface yang dirancang, berikut table yang perlu dibuat,

Gambar 11 Database tabel snort

Perancagan Antar Muka/Web Interface

Untuk mempermudah dalam pembacaan pola serangan yang terjadi maka dirancang sebuah program berbasis web. Rancangan tampilan utama dari web interface ini ditunjukkan pada gambar berikut,

Gambar 12 Perancangan halaman utama web interface

11 adalah judul dari web interface, nomor 3 adalah informasi tentang basisdata snort, nomor 4 merupakan profil serangan berdasarkan waktu dan nomor 5 merupakan footer dari web interface.

Gambar 13 Perancangan tampilan profil serangan

Pada gambar 13 diperlihatkan nomor 1 adalah waktu terjadinya serangan, nomor 2 adalah jumlah serangan dan nomor 3 merupakan grafik total serangan yang ditangkap.

Profil serangan yang ditunjukkan pada pada gambar 13 akan dijabarkan lebih rinci pada halaman berikutnya saat waktu serangan diklik, berikut rancangan tabel informasi serangan,

Gambar 14 Perancangan tampilan informasi serangan

Pada gambar 14 diperlihatkan nomor 1 merupakan ID alert, nomor 2 adalah nama serangan, nomor 3 adalah waktu terjadinya serangan, nomor 4 adalah IP sumber, nomor 5 adalah IP sasaran, dan nomor 6 adalah layer yangdiserang.

Hasil dan Pembahasan

Metode pengujian didasarkan pada dua hal yaitu pengujian fungsional dan respon time saat menangapi serangan.

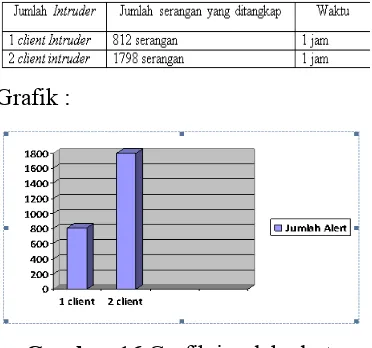

Pengujian Fungsional

Hasil yang telah dicapai dari penelitian ini dapat disimpilkan tiap penambahan jumlah client maka semakin bertambah pula jumlah alert

yang didapatkan. Hal ini dikarenakan sistem yang saling berhubungan, dan masing-masing sistem tersebut memberikan alert terhadap serangan, lebih jelasnya dapat dilihat pada gambar berikut,

Gambar 15 Serangan yang ditangkap

web interface

Pada gambar 15 terjadi serangan pada tanggal 22-12-2013 dan 23-12-2013, pada tanggal 22-12-2013 percobaan serangan menggunakan 1

12 Tabel 1 Tabel jumlah alert terhadap

client

Grafik :

Gambar 16 Grafik jumlah alert berdasar jumlah client

Selain itu perbandingan juga dilihat seberapa besar CPU bekerja, memori yang dipakai sistem, dan

bandwitch yang terpakai saat berjalan dan menangkap serangan.

Tabel 2 Tabel kinerja mesin server

Grafik :

Gambar 17 Grafik kinerja mesin server dengan serangan intensitas

rendah

Gambar 18 Grafik kinerja server mesindengan serangan intensitas

tinggi

Gambar 17 dan 18 menunjukkan sistem snort lebih besar dalam penggunaan CPU, memori dan

bandwitch, yaitu kinerja CPU yang mencapai nilai tertinggi 78,6 %, memori terpakai 32,4 % dan bandwitch

40,65 Mbps, dibandingkan dengan

honeyd yang hanya memakai memakai memori 46,6 % dan kinerja CPU 30,7 % dan bandwitch 27 Mbps. Hal ini dikarenakan snort mempunyai rules

yang bekerja untuk mendeteksi serangan, dan rules itu harus selalu

di-update, agar signature baru dapat diperoleh untuk menangkap jenis serangan baru.

Respon Time

Salah satu parameter kehandalan dari suatu sistem harus dapat melayani beberapa client

sekaligus. Serangan ini menggunakan 2

13 Tabel 3 Tabel respon time berdasar jumlah client

Grafik:

Gambar 19 Grafik respon time

berdasar jumlah client

Dari hasil pengujian dapat dilihat bahwa dengan bertambahnya jumlah client akan berpengaruh terhadap performa sistem, ini ditunjukkan dengan semakin lamanya

respon time yang dihasilkan sistem, semua disebabkan karena serangan paket flooding yang dikirimkan

membanjiri request data pada jaringan, dan apabila dilakukan penyerangan secara bersamaan oleh 2

intruder, maka jaringan semakin penuh sehingga menyebabkan kemampuan sistem menjadi terganggu.

Kesimpulan

High interaction honeypot

honeynet lebih besar dalam

penggunaan sumber daya dibandingkan dengan intrusion detection system snort maupun low interaction honeypot honeyd saat dijalankan sebagai sistem tunggal, dan semakin banyak client client

yang mengakses suatu jaringan maka semakin lambat respontime sistem.

Sistem yang dibangun pada lingkungan Ubuntu dijalankan melalui terminal, sehingga diperlukan pihak ketiga, sebagai solusi

webinterface dirancang sebagai alat untuk mempelajari serangan yang ditangkap

DAFTAR PUSTAKA

[1]Sofana, Iwan, 2008, “Membangun Jaringan Komputer”, Bandung: Informatika. [2]Raharjo, 2002, “Keamanan Sistem Informasi Berbasis Internet” Bandung: PT.

Insan Indonesia.

[3]Stallings, William, 2005, “Intrusion Cryptography and Network Security.pdf version”, diunduh dari www.ebookily.orgjam 19.00 wib, 25 juli2013.

[4]Sukmaji, Anjik, S.Kom dan Rianto, S.Kom, 2008. “Jaringan Komputer”, Yogyakarta: Andi.

14

[6]Zulkarnaen, Disky, 2010, “Implementasi Honeypot Sebagai Alat Bantu Deteksi Keamanan Jaringan Pada Kantor Pengawasan dan Pelayanan Bea dan Cukai Tipe A”, Palembang: STIMIK PalCom Tech.

[7]Prasetyo, Milano Hardi, 2011, “Analisa Performansi Implementasi IDS Berbasis Snort, Honeypot honeyd, Honeypot Honeynet di PT. X di Surabaya”, Surabaya: Institut Teknologi Surabaya.

[8]Sukmaji, Anjik S. Kom dan Rianto S.Kom, 2008, “Jaringan Komputer”, Yogyakarta: Andi Offset.

[9]Ur Rehman, Raffiq, 2003, “Intrusion Detection System With Snort”, Prentice Hall PTR.

[10]Snort, “What Is Snort” dikutip dari www.snort.org, diakses pada tanggal 26 juli 2013, jam 20.29 wib.

[11]Gullet, David, “Snort Install guide”, Symmetrix Tecnologies, diunduh dari

www.symmetrixtech.com, jam 14.00 wib, tanggal 6 Agustus 2013.

[12]Spitzer, Lance dan Addison Wesely, 2002, “Jurnal Honeypots, Tracking Hacker pdf version”, diunduh dari

www.waet.org/journals/waset/v24/v24-44.pdf, jam 14.00 wib, tanggal 6 Agustus 2013.

[13]Firar, Udirartatmo, 2005, “Trik Menjebak Hacker Dengan Honeypot”, Yogyakarta: Andi, Hal 60.

[14]Jurnal Internasional, “Hybrid Honeypot System For Network Security.pdf version”, diunduh dari www.waset.org/journals/waset/v24/v24-44.pdf, jsm 07.30 wib, tanggal 6 Agustus 2013.

[15]Rahmat, Rafiudin, 2010, “Menganyang Hacker Dengan Snort”, Yogyakarta: Andi, Hal 37.

[16]Firar, Utdirartatmo. 2005, “Trik Menjebak Hacker Dengan Honeypot”, Yogyakarta, Andi, Hal 101.

[17]David, Annual Workshop, Wasten, 2011, “Over View of Recent Honeypot Research and Development”, diunduh dari

![Gambar 1 Topologi jaringan snort [11]](https://thumb-ap.123doks.com/thumbv2/123dok/528510.244570/8.595.327.510.432.617/gambar-topologi-jaringan-snort.webp)