Bab 1

Pendahuluan

1.1

Latar Belakang

Perkembangan teknologi informasi saat ini memang sangat pesat, kebutuhan manusia akan informasi dan komunikasi sudah menjadi kebutuhan yang wajib setiap waktu. Akses internet tanpa batas telah menghadirkan banyak keuntungan bagi semua pihak. Seiring dengan itu menjadikan keamanan suatu informasi sangatlah penting terlebih lagi pada suatu jaringan yang terkoneksi dengan internet. Namun yang cukup disayangkan adalah ketidakseimbangan antara setiap perkembangan suatu teknologi tidak diiringi dengan sistem keamanan yang handal. Sebagai konsekuensinya jaringan internet menjadi lebih mudah diserang oleh berbagai tipe serangan (Anggoro, dkk, 2010).

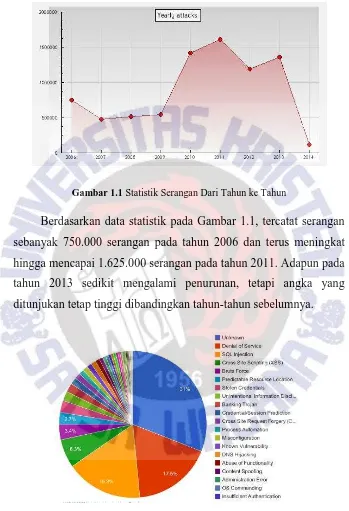

Gambar 1.1 Statistik Serangan Dari Tahun ke Tahun

Berdasarkan data statistik pada Gambar 1.1, tercatat serangan sebanyak 750.000 serangan pada tahun 2006 dan terus meningkat hingga mencapai 1.625.000 serangan pada tahun 2011. Adapun pada tahun 2013 sedikit mengalami penurunan, tetapi angka yang ditunjukan tetap tinggi dibandingkan tahun-tahun sebelumnya.

Adapun berdasarkan data pada Gambar 1.2 tentang statistik serangan terhadap aplikasi Web, terlihat serangan SQL Injection dan

Cross Site Scripting (XSS) menempati urutan lima besar.

Penyerang (attacker) biasanya melakukan eksplorasi terhadap aplikasi web di internet untuk menemukan kelemahan dari sebuah

website. Jika hal tersebut diketahui oleh attacker, maka akan memudahkan akses attacker untuk memanipulasi informasi dan melakukan aktifitas illegal lainnya. Situs yang telah diserang dapat disalahgunakan untuk melakukan tindakan kriminal seperti phishing, spamming, maupun pencurian informasi-informasi penting dari pengguna. Untuk itu dibutuhkan sebuah sistem yang mampu memantau aktifitas lalu lintas data pada jaringan supaya dapat segera mendeteksi bilamana ada serangan yang masuk. Salah satu bentuk sistem ini adalah Intrusion Detection System (IDS) (Wicaksono, dkk, 2011).

Intrusion Detection System (IDS) merupakan sebuah aplikasi perangkat lunak atau perangkat keras yang dapat mendeteksi aktifitas yang mencurigakan dalam sebuah jaringan. IDS dapat melakukan inspeksi terhadap lalu lintas inbound dan outbound

alerts tersebut ke dalam file log sesuai dengan konfigurasi yang telah dibuat (Jannah, dkk, 2009).

Berdasarkan uraian latar belakang tersebut, maka muncullah sebuah gagasan untuk membangun sebuah Intrusion Detection System (IDS) berbasis Snort guna mendeteksi adanya serangan dalam sebuah jaringan. Dari deteksi serangan tersebut, nantinya akan dihasilkan suatu alerts yang akan di simpan pada file log. Selanjutnya file log yang dihasilkan akan dikumpulkan untuk kemudian dilakukan proses investigasi agar sumber serangan dapat diketahui. Selain itu, investigasi serangan juga akan dilakukan pada file access log. Investigasi pada file access log ini bertujuan untuk menguatkan bukti adanya serangan dan menangani bilamana ditemukan adanya kasus false negative pada IDS Snort.

1.2

Rumusan Masalah

Berdasarkan pemaparan dalam latar belakang tersebut, maka dapat disimpulkan permasalahan pokoknya adalah:

1. Bagaimana membangun sebuah Intrusion Detection System

(IDS) berbasis Snort guna mendeteksi adanya serangan atau penyusupan pada suatu jaringan?

2. Bagaimana melakukan proses investigasi serangan berdasarkan

1.3

Tujuan dan Manfaat

Tujuan dari penelitian yang dilakukan ini adalah untuk membangun suatu Intrusion Detection System (IDS) yang handal berbasis Snort guna mendeteksi serangan atau penyusupan pada sistem jaringan. Selanjutnya berdasarkan alerts yang dihasilkan, akan dilakukan rekonstruksi serangan untuk mengetahui sumber serangan.

Manfaat yang ingin dicapai dalam penelitian ini yakni membantu administrator jaringan dalam meningkatkan keamanan pada jaringannya dan memberikan pemahaman tentang bagaimana proses rekonstruksi serangan itu dilakukan.

1.4

Batasan Masalah

Dalam pembahasan masalah ini perlu pembatasan-pembatasan agar permasalahan yang ada dapat disederhanakan dan agar masalah tidak meluas atau keluar dari topik pembahasan, yaitu:

1. Melakukan perancangan dan pembangunan sistem IDS berbasis Snort.

2. Serangan yang dilakukan adalah SQL Injection dan Cross Site Scripting (XSS).

3. Tidak membahas tentang penanggulangan serangan.

1.5

Sistematika Penulisan

Penulisan skripsi ini sesuai dengan ketentuan penulisan, dimana penulisan dibagi ke dalam lima bab. Setiap bab tersebut dibagi menjadi sub bab-sub bab. Bab-bab tersebut adalah sebagai berikut:

Bab 1 : Pendahuluan

Pendahuluan berisi tentang latar belakang, rumusan masalah, tujuan dan manfaat, batasan masalah dan sistematika penulisan.

Bab 2 : Tinjauan Pustaka

Tinjauan Pustaka memuat tentang penelitian sebelumnya yang digunakan sebagai landasan teori yang mendukung. Selanjutnya juga memuat tentang konsep-konsep dasar dan teori pendukung seperti konsep Network Forensic, CyberCrime, SQL Injection, Cross Site Scripting (XSS),

Snort, Intrusion Detection System (IDS) dan Access Log. Bab 3 : Metode dan Perancangan

Metode dan perancangan berisikan uraian tentang bagaimana langkah-langkah yang ditempuh dalam perancangan sistem disertai dengan komponen-komponen yang dibutuhkan oleh sistem.

Bab 4 : Hasil dan Pembahasan

Bab 5 : Kesimpulan dan Saran Pengembangan