PENERAPAN ALGORITMA HILL CHIPER DALAM KEAMANAN PESAN

TEKS DAN ALGORITMA BOYER MOORE UNTUK PENYARINGAN

PESAN BERBASIS WEB CHAT

SKRIPSI

Diajukan Untuk Memenuhi Persyaratan Mencapai Gelar Sarjana Komputer

OLEH :

TOMY SATRIA ALASI

1111795

PROGRAM STUDI TEKNIK INFORMATIKA

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

STMIK BUDIDARMA

PENERAPAN ALGORITMA HILL CHIPER DALAM KEAMANAN PESAN

TEKS DAN ALGORITMA BOYER MOORE UNTUK PENYARINGAN

PESAN BERBASIS WEB CHAT

Untuk Memenuhi Persyaratan Mencapai Gelar Sarjana Komputer Pada Strata 1 Program Studi Teknik Informatika

Yang Dipersiapkan dan Disusun Oleh :

Tomy Satria Alasi

NPM : 1111795

Telah Memenuhi Persyaratan Untuk Di Pertahankan Di Depan Dewan Penguji Pada Sidang Skripsi

Medan, Agustus 2015

Pembimbing I Pembimbing II

Mesran, S.Kom , M.kom Zekson Arizona Matondang M. Kom

NIDN : 0124087801 NIDN : 0125048801

Diketahui Oleh

Ketua Program Studi Teknik Informatika STMIK Budidarma Medan

Hery Sunandar, ST, M.kom

PENERAPAN ALGORITMA HILL CHIPER DALAM KEAMANAN PESAN

TEKS DAN ALGORITMA BOYER MOORE UNTUK PENYARINGAN

PESAN BERBASIS

WEB CHAT

Yang Dipersiapkan dan Disusun Oleh :

Tomy Satria Alasi

NPM : 1111795

Telah Di seminarkan Di Depan Dewan Pembanding Seminar Skripsi Pada Tanggal Mei 2015

Dan Dinyatakan Memenuhi Syarat Untuk Menjadi Skripsi

Medan, Agustus2012

Diketahui Oleh

Ketua Program Studi Teknik Informatika STMIK Budidarma Medan

Heri Sunandar, ST, M.kom

NIDN : 0317086703

Pembanding I

Kristian Siregar, S.Kom, M. Kom NIDN :

Pembanding II

KATA PENGANTAR

Puji syukur yang tiada hentinya penulis haturkan atas berkat dan rahmat Allah SWT. Sehingga penulis dapat menyelesaikan skripsi ini dengan judul PENERAPAN ALGORITMA HILL CHIPER DALAM KEAMANAN PESAN TEKS DAN ALGORITMA BAYER MOORE UNTUK PENYARINGAN PESAN BERBASIS WEB CHAT Penulis sepenuhnya menyadari tidak mungkin akan selesai penulisan skripsi ini tanpa pertolongan dan bantuan dari Allah SWT. Sholawat diiringi dengan salam tak lupa juga penulis haturkan pahalanya kepada junjungan alam nabi besar Muhammad SAW. Karena sesungguhnya karena perjuangan beliaulah umat muslim dan lainnya dapat rukun dan damai serta aman sentosa, tidak ada lagi pembantaian, dan semua sudah memahami tentang akhlak yang diajarkan oleh beliau.

Skripsi ini disiapkan memiliki latar belakang untuk syarat penulis dalam mencapai gelar sarjana pada jurusan Teknik Informatika STMIK Budidarma Medan. Penulis menyadari bahawa skripsi ini belum sepenuhnya layak untuk kesempurnaan untuk digunakan. Untuk itu penulis sangat mengharapkan kritik dan saran yang bermanfaat dan bersifat membangun dari pihak manapun yang membaca skripsi ini, demi kesempurnaan skripsi ini.

Skripsi ini tidak mungkin dapat selesai tanpa adanya bantuan dari berbagai pihak. Oleh karena itu, pada kesempatan ini penulis ingin mengucapkan terimakasih kepada :

1. Bapak Mesran, S.Kom, M.Kom sebagai pembimbing I yang telah susah payah menyediakan waktu untuk membimbing penulis selama mengerjakan skripsi ini.

2. Bapak Zekson Arizona Matondang, S.Kom, M.Kom sebagai pembimbing II yang juga telah bersusah payah menyediakan waktu untuk mengkoreksi tulisan skripsi ini hingga menjadi seperti ini.

arahan dan masukkan sewaktu pengajuan judul skripsi hingga skripsi ini selesai di buat.

4. Bapak Mesran, S.Kom, M.Kom selaku Ketua STMIK Budidarma Medan. 5. Bapak dan Ibu dosen pengajar beserta seluruh staf pegawai STMIK

budidarma medan.

6. Paling teristimewa yaitu untuk kedua orang tua penulis sendiri, yang telah sangat membantu secara moril dan materil serta doa yang membuat penulis tetap tegar dan juga semangat untuk dapat menyelesaikan penulisan skripsi ini.

7. Kepada rekan mahasiswa dan juga rekan sesama pegawai di STMIK Budidarma medan yang telah sangat membantu penulis dalam keseharian sewaktu menulis skripsi ini.

8. Semua yang telah membantu penulis untuk menyelesaikan skripsi ini, penulis mohon maaf karena tidak dapat menyebutkan semua orang yang telah membantu penulis dalam penyusunan skripsi ini.

Demikian penulis ucapkan terimakasih sekali lagi kepada seluruh pihak yang telah sangat membantuk penulis. Harapan penulis agar skripsi ini dapat menjadi berguna sebagai bahan pelajaran, penambah wawasan, serta menjadi referensi selanjutnya bagi mahasiswa yang ingin mengembangkan skripsi ini yang semuanya bertujuan untuk membangun. Semoga Allah SWT memberkahi penulis dan semua pihak yang telah membantu penulis serta juga para pembaca yang berjasa terhadap skripsi ini dan ilmu pengetahuan. Akhir kata sekali lagi penulis ucapkan banyak terima kasih.

Medan, Agustus 2015 Penulis,

ABSTRAK

Web chat merupakan halaman situs untuk saling berbagi informasi komunikasi melalui pesan teks, suara, vidio dan file yang dapat diakses dengan masuk ke dalam sistem aplikasi yang disediakan oleh situs. Khusus untuk berbagi pesan teks melalu web chat sering berisi kata-kata yang tidak baik sehingga hal-hal yang tidak diinginkan terjadi seperti saling membalas kata-kata yang tidak baik bahkan berahir dengan perkelahian dan penyedia juga kurang memperhatikan keamanan dalam proses pesan teks sehingga pesan mudah dibajak oleh orang yang tidak berkepentingan dengan macam-macam tujuan, dua permasalahan tentu tidak diinginkan oleh seseorang pada saat berbagi pesan.

Dengan segala permasalahan yang diuraikan ternyata ada suatu penyelesaian masalah tersebut yaitu dengan memanfaatkan algoritma boyer moore yaitu proses pencarian kata dari kanan karakter ke kiri karakter sehingga proses pencarian tek pada kata lebih cepat sehingga tidak ada yang terlewatkan dari teks sampai menumukan kata yang tidak pantas dan di saring atau disembunyikan dan memakai algoritma hill chiper yang mefaatkan penyandian hingga perubahan pada pesan teks dengan proses aritmatika matriks sehingga kunci dan pembuka tidak sama dan susah dipecahkan sekalipun karakter pada teks sama. Sehingga dengan mengunakan dua algoritma tersebut yaitu algoritma boyer moore dan algoritma hill chiper dua permasalahan tersebut dapat diselesaikan yaitu penyaringan pesan teks dan pengamanan pesan teks.

DAFTAR ISI

KATA PENGANTAR... i

ABSTRAK ... iii

DAFTAR ISI ... iv

DAFTAR GAMBAR ... vii

DAFTAR TABEL ... ix

BAB I Pendahuluan ... 1

1.1 Latar Belakang Masalah... 1

1.2 Perumusan Masalah ... 3

1.3 Batasan Masalah ... 3

1.4 Tujuan Dan Manfaat Penelitian ... 4

1.5 Metode Penelitian ... 4

1.6 Sistematika Penulisan ... 5

BAB II Landasan Teori... 7

2.1 Penerapan ... 7

2.2 Algoritma... 7

2.3 Kriptografi... 10

2.3.1 Sejarah Kriptografi ... 11

2.3.2 Tujuan Kriptografi ... 13

2.3 Algortima Kriptografi ... 13

2.3.4 Sistem Kriptografi ... 14

2.3.4.1 Algoritma Kriptografi Simetris ... 15

2.3.4.2 Algoritma Kriptografi Asimetris ... 16

2.4 Algoritma Hill Chiper ... 17

2.4.1. Pengenkripsian Hill Chiper ... 18

2.4.2. Pendeskripsian Hill Chiper ... 20

2.5. Algoritma Pencarian String ... 21

2.6. Algoritma Boyer Moore ... 22

2.7. Unifed Modeling Language ... 26

2.8. Hipertext Preprocessing ... 32

2.10 My Structured Language... 35

2.10.1 Sejarah MySQL ... 34

2.10.2 Keuntungan Database MySQl... 36

2.10.3 Penerapan Bahasa MySQL ... 37

BAB III Analisa Dan Perancangan ... 38

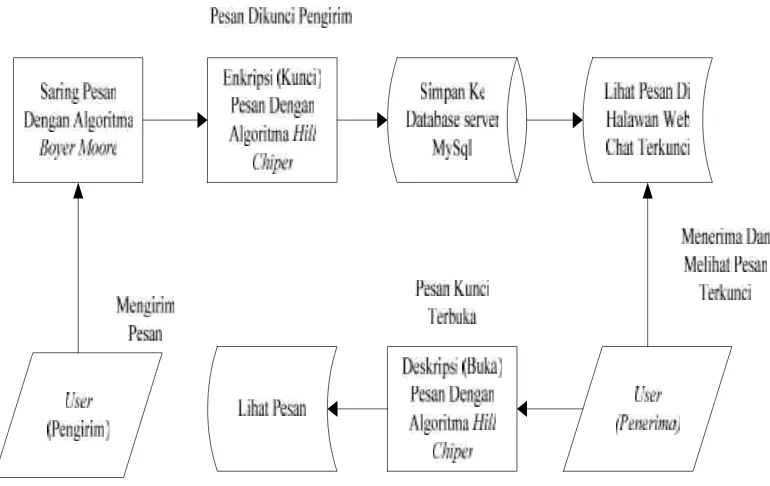

3.1 Analisa Sistem Dan Logika Sistem... 38

3.1.1 Pembentukan Web Chat ... 39

3.1.2 Pembentukan Pesan ... 40

3.1.3 Algoritma Boyer Moore Untuk Penyaringan Pesan Teks ... 41

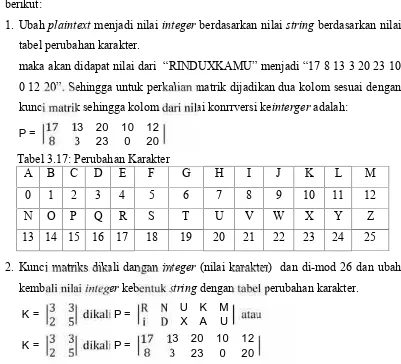

3.1.4 Algoritma Hill Chiper ... 45

3.1.4.1 Kunci Matriks Untuk Membuka Pesan ... 45

3.1.4.2 Enkripsi Hill Chiper Untuk Pengiriman Pesan Teks ... 46

3.1.4.3 Deskripsi Hill Chiper Untuk Pembukaan Pesan ... 48

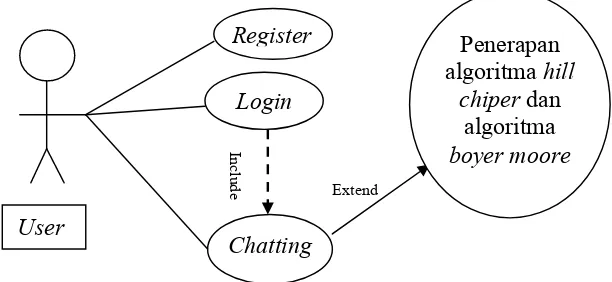

3.2 Unifed Modeling Languange (UML) Web Chat... 49

3.2.1 Use Case Web Chat ... 50

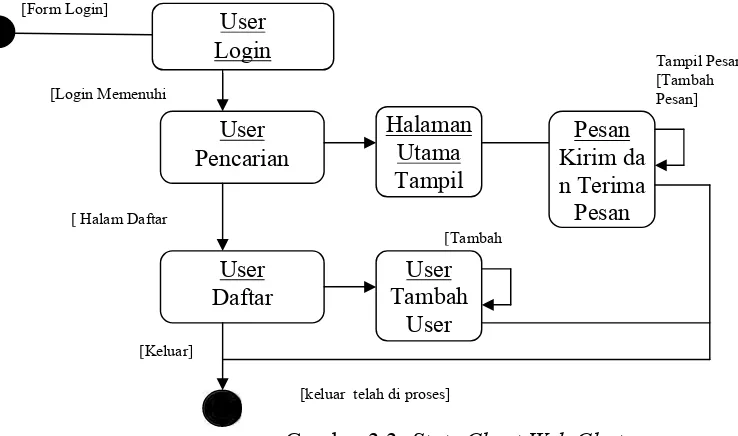

3.2.2 State Chart Web Chat ... 50

3.2.3 Squence Diagram Web Chat ... 51

3.2.4 Aktivity Diagram Web Chat ... 52

3.3 Flowchat Algoritma Sistem ... 52

3.3.1 Flowchat Algoritma Boyer Moore ... 53

3.3.2 Flowchat Algoritma Enkripsi Hill Chiper ... 53

3.3.3 Flowchat Algoritma Deskripsi Hill Chiper ... 54

3.3.5 Flowchat Algoritma Boyer Moore Dan Hill Chiper ... 55

3.4 Perancangan Sistem ... 56

3.4.1 Rancangan Database ... 57

3.4.2 Perancangan Output ... 59

BAB IV Algoritma Dan Implemantasi ... 63

4.1 Algoritma ... 63

4.1.1 Algoritma Login ... 63

4.1.2 Algoritma Pendaftaran ... 64

4.1.3 Algoritma Penyaringan Dan Keamanan Pesan ... 64

4.2.1 Spesifikasi Perangkat Keras Dan Perangkat Lunak ... 66

4.2.2 Cara Kerja Sistem ... 67

4.2.3 Hasil Eksekusi Program ... 67

BAB V Kesimpulan Dan Saran ... 72

5.1 Kesimpulan ... 72

5.1 Saran ... 72

DAFTAR PUSTAKA ... x

LAMPIRAN SK DOSEN PEMBIMBING ... 1

BERITA ACARA BIMBINGAN SKIRIPSI PEMBIMIBING I ... 2

BERITA ACARA BIMBINGAN SKIRIPSI PEMBIMIBING II ... 3

LEMBAR PENGESAHAN SEMINAR DARI PEMBIMBING ... 4

LEMBAR MEMENUHI SYARAT SKRIPSI DARI PEMBANDING ... 5

BUKTI BEBAS ADMINISTRASI ... 6

NATULEN SEMINAR ... 7

DAFTAR RIWAYAT HIDUP ... 8

HASIL IMPLEMENTASI SKRIPSI ... 9

DAFTAR GAMBAR

Gambar 2.1 Skema Algoritma Simetri ... 16

Gambar 2.2 Skema Algoritma Asimetri ... 17

Gambar 2.3 Proses Hill Chiper ... 18

Gambar 2.4 Diagram Use Case Sederhana ... 27

Gambar 3.1 Pembentukan Pesan Web Chat ... 39

Gambar 3.2 Use Case Web Chat... 50

Gambar 3.3 State Chart Web Chat... 51

Gambar 3.4 Sequence Diagram Web Chat ... 51

Gambar 3.5 Activity Diagram Web Chat ... 51

Gambar 3.6 Flawchart Algoritma Boyer Moore ... 53

Gambar 3.7 Flowchart enkripsi algoritma hill chiper ... 55

Gambar 3.8 Flowchart deskripsi algoritma hill chiper ... 56

Gambar 3.9 Flowchart Algoritma Hill Chiper Dan Boyer Moore ... 56

Gambar 3.10 Tahap Pembuatan Sistem ... 57

Gambar 3.11 Relasi Antar Records Data ... 59

Gambar 3.12 Halaman Registrasi User ... 59

Gambar 3.13 Halaman Login ... 60

Gambar 3.14 Halaman Utama Web Chat Kirim Pesan ... 61

Gambar 3.15 Halaman Utama Web Chat Terima Pesan ... 61

Gambar 4.1 Halaman Utama Dan Login Aplikasi ... 67

Gambar 4.2 Halaman Daftar Pengguna Baru ... 68

Gambar 4.3 Halaman Mengirim Dan Menerima Pesan ... 69

Gambar 4.4 Memilih Pengguna Dan Input Password Dan Input Pesan ... 69

Gambar 4.5 Proses Penyaringan Pada Pesan Teks ... 69

Gambar 4.6 Penerimaan Pesan Sebelum Dibuka ... 70

DAFTAR TABEL

Tabel 2.1 Simbol Bagan Alir (Flowchart) ... 10

Tabel 2.2 Simbol-Simbol Use Case... 30

Tabel 2.3 Simbol-Simbol Class Diagram ... 31

Tabel 2.4 Simbol-Simbol Diagram Activity... 32

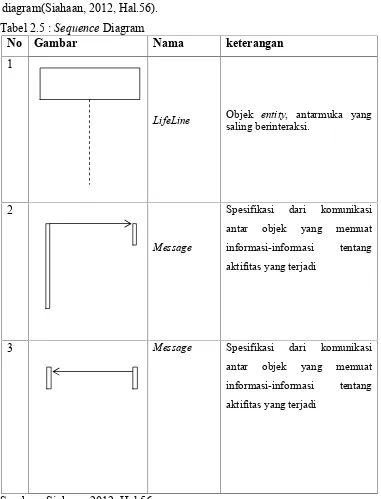

Tabel 2.5 Sequence Diagram ... 32

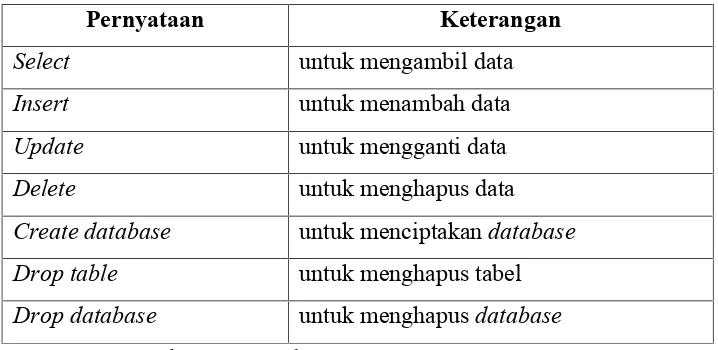

Tabel 2.6 Daftar Pernyataan Dasar MySQL... 37

Tabel 3.1 Perubahan Karakter... 47

Tabel 3.2 Tabel User... 57

Tabel 3.3 Tabel Chatting... 58

Tabel 3.4 Tabel Saring... 58

BAB I

PENDAHULUAN

1.1 Latar Belakang Masalah

Pesan merupakan suatu informasi yang dapat dibaca dan dimengerti maknanya agar pesan dapat diterima dari pengguna satu ke pengguna lain, proses pengiriman pesan memerlukan sebuah media perantara agar pesan yang dikirimkan oleh sumber (source) dapat diterima dengan baik oleh penerima (receiver). Perkembangan teknologi jaringan komputer menyebabkan terkaitnya satu komputer dengan komputer lainnya menjadi lebih mudah untuk berbagi pesan dan informasi mulai dari perusahaan, organisasi dan bahkan hanya untuk bercerita antar seseorang, tanpa disadari hampir setiap hari orang-orang melakukan proses berbagi pesan sehingga pesan menjadi inti dari setiap proses komunikasi yang terjadi. Proses pengiriman pesan harus dikemas sebaik mungkin untuk mengatasi gangguan yang muncul dalam transmisi pesan, agar tidak mengakibatkan perbedaan makna yang diterima oleh penerima.

Web chat adalah sistem yang memungkinkan pengguna untuk berko-munikasi secara real time dengan menggunakan antarmuka web yang mudah diakses, merupakan jenis internet chat online dengan kesederhanaan dan aksesibilitas bagi pengguna yang ingin meluangkan waktu berbagi komunikasi. Pada social network hampir semua sudah menyedikan fasilitas chat yang digunakan oleh orang-orang untuk berbagi pesan atau informasi pada kehidupan sehari-hari.

Algoritma pencarian string adalah algoritma untuk melakukan pencarian semua kemunculan string pendek. Pencocokkan string merupakan permasalahan paling sederhana dari semua permasalahan string dan dianggap sebagai bagian dari pemrosesan data, pengkompresian data, analisis leksikal dan temu balik informasi (Ginting, 2014, Vol.III). Algoritma boyer moore adalah salah satu algoritma pencarian string yang paling efisien pada aplikasi pencarian umum, algoritma boyer moore mulai mencocokkan karakter dari sebelah kanan pattern

Kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat lain, teknik kriptografi telah banyak digunakan sebagai salah satu cara untuk menciptakan sebuah informasi yang selalu terjaga keabsahannya (Ariyus, 2005, Hal.2). Algoritma hill cipher adalah teknik kriptografi menggunakan sebuah matriks persegi sebagai kunci berukuran m x m sebagai kunci untuk melakukan enkripsi dan dekripsi. Dasar teori matriks yang digunakan dalam hill cipher antara lain adalah perkalian antar matriks dan melakukan invers pada matriks sebagai kunci, sehingga hill cipher merupakan algoritma kriptografi kunci simetris yang sulit dipecahkan karena teknik kriptanalisis seperti analisis frekuensi tidak dapat diterapkan dengan mudah untuk memecahkan algoritma (Ariyus, 2008, Hal.36).

Penyaringan pesan yang tepat sehingga pesan yang telah terkim diperiksa atau disaring secara keseluruhan bila menemukan kata-kata yang tidak pantas akan di sembunyikan dan digantikan dengan karakter tertentu sehingga kalimat dipesan teks tersebut memiliki kata-kata yang sopan, baik dan dewasa sehingga antara pengirim dan penerima tidak akan ada pertengkaran didalam berbagi pesan melalui aplikasi web chat tersebut. Penyedia web chat kurang memperhatikan keamanan dalam proses pesan teks network, seseorang bisa saja dengan ilegal melihat isi pesan tersebut tanpa diketahui pengirim atau penerima. Sehingga tanpa fasilitas keamanan penerima akan menerima pesan tersebut dengan adanya perubahan hal tersebut pasti tidak diinginkan oleh siapapun sekalipun pesan tersebut hanya sebatas saling menyapa.

Berdasarkan uraian masalah tersebut, maka penulis membuat topik pembahasan dalam skripsi ini adalah Penerapan Algoritma Hill Cipher Dalam Keamanan Pesan Teks Dan Algoritma Boyer Moore Untuk Penyaringan Pesan Berbasis Web Chat .

1.2 Perumusan Masalah

Adapun yang menjadi perumusan masalah dalam skripsi ini adalah sebagai berikut :

2. Bagaimana proses keamananan teks dengan algoritmahill chiper?

3. Bagaimana menerapkan algoritma boyer moore untuk penyaringan pesan teks?

4. Bagaimana menerapkan algoritmahill chiperuntuk keamanan pesan teks? 5. Bagaimana merancang aplikasi web chat dengan menggunakan bahasa

pemrograman PHP dan databaseMySql dengan menerapkan algoritma boyer moore untuk penyaringan pesan serta dan menerapkan algoritma hill chiper

dalam keamanan pesan teks?

1.3 Batasan Masalah

Adapun yang menjadi batasan masalah yang dibahas dalam skripsi ini adalah sebagai berikut :

1. Proses penyaringan pesan dengan pesan teks disaring berdasarkan kata-kata yang telah ditetapkan danmaximal panjang karakter 20 karater.

2. Proses keamanan pesan menggunakan matriks ordo 2 dalam proses aritmatika, rentang karakter yang digunakan berupa karakter (string) dan

maximal panjang karakter 20 karater.

3. Proses penyaringan pesan berdasarkan algoritma boyer moore untuk penyaringan pesan.

4. Proses keamanan pesan teks berdasarkan algoritma hill chiper yaitu dengan menyandikan pesan teks.

5. Aplikasi menggunakan bahasa pemrograman PHP,databaseMySQL dan ada duauseryaitu penerima dan pengirim dalam aplikasi.

1.4 Tujuan dan Manfaat Penelitian

1.4.1 Tujuan Penelitian

Adapun tujuan dari penelitian yang dilakukan adalah sebagai berikut : 1. Mengetahui proses pencarian kata pada teks dengan algoritmaboyer moore. 2. Mengetahui proses keamanan pada teks dengan algoritmahill chiper.

3. Mengetahui penerapan algoritmaboyer mooreuntuk penyaringan pesan teks. 4. Mengetahui penerapan algoritmahill chiperdalam keamanan pesan teks. 5. Mengetahui perancangan aplikasi web chat menggunakan bahasa

pemrograman Hypertext Preprocessing (PHP), database MySql dan menerapkan algoritmaboyer mooreuntuk penyaringan pesan teks menerapkan serta algoritmahill chiperdalam keamanan pesan teks.

1.4.2 Manfaat Penelitian

Adapun yang menjadi manfaat dari penelitian ini adalah sebagai berikut : 1. Menambah pengetahuan dan wawasan penulis mengenai konsep dan metode

kerja algoritmaboyer moore.

2. Menambah pengetahuan dan wawasan penulis mengenai konsep dan metode kerja algoritmahill chiper.

3. Meningkatkan penyaringan kata-kata yang tidak sopan dalam pesan teks berbasis web chat sehingga setiap pesan teks menghasilkan kata-kata sopan dan kata-kata yang santun.

4. Meningkatkan keamanan pesan teks yaitu dengan menyandikan pesan teks berbasisweb chat.

5. Mempermudah proses penyaringan pesan dan proses keamanan pesan berbasisweb chat.

1.5 Metode Penelitian

menjadi beberapa macam proses penelitian dilakukan dengan beberapa tahap yang sederhana yaitu sebagai berikut :

1. Studi kepustakaan

Mempelajari berbagai referensi yang berhubungan dengan penyaringan pesan dengan algoritma boyer moore dan keamanan pesan teks dengan algoritma

hill chiper. 2. Analisa

Mempelajari algoritma boyer moore pada penyaringan pesan serta algoritma

hill chiper untuk penyaringan pesan yang digunakan untuk dianalisis dan diterapkan sebagai salah satu solusi pada kasus yang dikaji dan hal-hal yang berhubungan dengan pemecahan masalah lebih mudah.

3. Perancangan

Melakukan perancangan algoritma dan aplikasi sebagai interface penerapan algoritma yang telah dianalisa pada tahap sebelumnya.

4. Pengujian

Melakukan proses pengujian terhadap aplikasi dan algoritma yang telah dibuat dengan tujuan untuk mengetahui relevansi hasil analisis terhadap kasus yang dikaji.

5. Implementasi

Mengimplementasikan algoritma yang telah dianalisa dengan menggunakan bahasa pemrograman yang telah ditentukan sebelumnya dalam keamanan pesan dan penyaringan pesan.

6. Membuat kesimpulan dan saran untuk mengembangkan penelitan dari penelitian yang telah dilakukan

1.6 Sistematika Penulisan

BAB I :PENDAHULUAN

Bab ini berisi tentang latar belakang masalah penelitian, perumusan masalah yang akan di selesaikan pada penelitan, batasan masalah, tujuan dan manfaat penelitian, metode penelitian dan sistematika penulisan.

BAB II :LANDASAN TEORI

Bab ini membahas mengenai landasan teori mengenai penerapan, keamanan, kriptografi, algoritma hill chiper, pencaritan string, algoritma boyer moore, Unifed Modeling Languange(UML),

Hypertext Preprocessing(PHP), JavaScipt dan MySQL.

BAB III :ANALISA DAN PERANCANGAN

Bab ini membahas mengenai uraian terhadap proses penyelesaian masalah penelitian yang dibahas. Proses analisa dan perancangan diawali dengan analisa perancangan, analisa sistem yang akan dibuat, analisa dan logika metode penyelesaian masalah, perancangan sistem serta perancangan outputdan input dari sistem yang dijadikan sebagai solusi penyelesaian masalah.

BAB IV :ALGORITMA DAN IMPLEMENTASI

Bab ini menguraikan algoritma keamanan pesan dan algoritma penyaringan pesan dan keamanan pesan yang dituangkan dalam bentuk

pseudocode, implementasi dari perancangan sistem serta hasil pengujian implementasi algoritma boyer moore penyaringan pesan dan algoritmahill chiper terhadap keamanan pesan teks.

BAB V :KESIMPULAN DAN SARAN

BAB II

LANDASAN TEORI

2.1 Penerapan

Penerapan adalah suatu aktifitas, aksi, tindakan adanya suatu sistem. Penerapan bukan sekedar aktivitas tetapi suatu kegiatan yang terencana yang harus dicapai untuk memenuhi tujuan kegiatan, penerapan merupakan perluasan aktifitas yang saling menyesuaikan proses interaksi antara tujuan dan tindakan untuk mencapai tujuan dalam memenuhi aktivitas kegiatan (Sitomorang, 2013, Vol.III).

Berdasarkan defenisis di atas, maka dapat disimpulkan bahwa penerapan bermuara pada mekanisme suatu sistem. Ungkapan mekanisme mengandung arti bahwa Penerapan bukan sekadar aktivitas, tetapi suatu kegiatan yang terencana yang dilakukan secara sungguh-sungguh berdasarkan acuan norma tertentu untuk mencapai tujuan kegiatan. Penerapan dalam kenyataanya berupa gagasan dan tolak ukur suatu tindakan individu yang diarahkan pada tujuan serta ditetapkan untuk mencapai kebijakan yang mampu memberi hasil yang bersifat praktis terhadap suatu sistem.

2.2 Algoritma

Istilah algoritma pertama kali di perkenalkan oleh seorang ahli matematika yaitu Abu Ja far Muhammad Ibnu Musa Al Khawarizmi. Algoritma adalah urutan dari barisan instruksi untuk menyelesaikan suatu masalah. Ada pun algoritma dapat dinyatakan dalam bentuk flowchart, diagram alir, bahasa semu sedangkan secara bahasa, algoritma berarti suatu metode khusus untuk menyelesaikan suatu masalah yang nyata (Kadir, 2013, Hal.10).

Ada lima komponen utama dalam algoritma yaitu finiteness, definiteness,

input,outputdaneffectivenes(Kadir, 2013, Hal.12), yaitu: 1. Finiteness.

Sebuah algoritma harus selalu berakhir setelah sejumlah langkah berhingga. 2. Definiteness.

Setiap langkah dari sebuah algoritma harus didefinisikan secara tepat, tindakan yang di muat harus dengan teliti dan sudah jelas ditentukan untuk setiap keadaan.

3. Input.

Sebuah algoritma memiliki nol atau lebih masukan, sebagai contoh, banyaknya masukan diberikan di awal sebelum algoritma mulai.

4. Output.

Sebuah algoritma memiliki satu atau lebih keluaran, sebagai contoh, banyaknya keluaran memiliki sebuah hubungan yang ditentukan terhadap masukan. 5. Effectiveness.

Pada umumnya sebuah algoritma juga diharapkan untuk efektif.

Beberapa notasi yang digunakan dalam penulisan algoritma (Kadir, 2013, Hal.12), antara lain :

1. Notasi I, menyatakan langkah-langkah algoritma dengan untaian kalimat deskriptif.

Dengan notasi bergaya kalimat ini, deskripsi setiap langkah dijelaskan dengan bahasa yang gamblang. Proses diawali dengan kata kerja seperti baca , hitung , bagi , ganti , dan sebagainya, sedangkan pernyataan kondisional dinyatakan dengan jika maka . Notasi ini bagus untuk algoritma yang pendek, namun untuk masalah yang algoritmanya besar, notasi ini jelas tidak mangkus. Selain itu, pengkonversian notasi algoritma ke notasi bahasa relatif sukar(Kadir, 2013, Hal.12). Contoh algoritma notasi I adalah :

Input : Tahun lahir (tl), Tahun sekarang (ts) Proses : Umur = ts tl

Output : Umur

2. Notasi II, menggunakan diagram alir (flowchart)

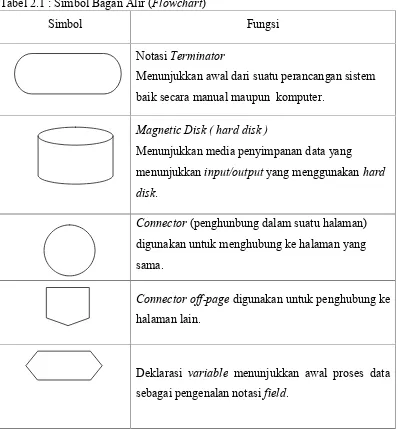

Flow chart adalah penggambaran secara grafik dari langkah-langkah dan urutan-urutan prosedur dari suatu program. Flowchart menolong analis dan programmer untuk memecahkan masalah ke dalam segmen-segmen yang lebih kecil dan menolong dalam menganalisis alternative-alternatif lain dalam pengoperasian. Flowchart biasanya mempermudah penyelesaian suatu masalah, khususnya masalah yang perlu dipelajari dan dievaluasi lebih lanjut. Notasi ini menggunakan sejumlah simbol untuk menyatakan kegiatan-kegitan secara keseluruhan. Sama halnya dengan notasi deskriptif, notasi ini cocok untuk algoritma yang pendek, namun untuk masalah yang algoritmanya besar, notasi ini jelas tidak efektif. dapat dilihat pada table 2.1.

Tabel 2.1 : Simbol Bagan Alir (Flowchart)

Simbol Fungsi

NotasiTerminator

Menunjukkan awal dari suatu perancangan sistem baik secara manual maupun komputer.

Magnetic Disk ( hard disk )

Menunjukkan media penyimpanan data yang menunjukkaninput/outputyang menggunakanhard disk.

Connector(penghunbung dalam suatu halaman) digunakan untuk menghubung ke halaman yang sama.

Connector off-pagedigunakan untuk penghubung ke halaman lain.

Lanjutan Tabel 2.1 : Simbol Bagan Alir (Flowchart)

Simbol Fungsi

Decision (keputusan) menunjukkan proses logical

perbandingan dalam memberikan keputusan yang benar (true) atau salah (false).

Proses dengan metode komputerisasi menunjukkan kegiatan proses operasi program komputer.

Arsip digunakan sebagaimulti documentsebagai simbol arsip data secara manual.

Notasi document (laporan) Menunjukkan dokumen yang digunakan untuk input dan output baik secara manual, maupun komputerisasi.

Digunakan sebagaiinput/outputdata notasifield.

Proses manual menunjukkan pekerjaan yang dilakukan secara manual.

Store data merupakan symbol proses penyetoran data ke dalamdatabase

Sumber : Kadir, 2013, Hal.14

2.3 Kriptografi

Penjagaan sebuah informasi sangat diperlukan agar tidak jatuh ke tangan orang-orang yang tidak berhak untuk mengaksesnya. Teknik kriptografi telah banyak digunakan sebagai salah satu cara untuk menciptakan sebuah informasi yang selalu terjaga keabsahannya(Ariyus, 2005, Hal.1). Cryptography

penulisan screet (rahasia), sedangkan graphein artinya writing (tulisan). Jadi secara sederhana dapat diartikanscreet writing (tulisan rahasia). Definisi lain dari kriptografi adalah sebuah ilmu yang mempelajari teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data serta otentikasi (Arius, 2005, Hal.2). Menurut terminologinya, kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ke tempat yang lain (Ariyus,2005, Hal.2).

Kriptografi pada awalnya merupakan ilmu dan seni untuk menjaga kerahasiaan pesan dengan cara menyandikannya ke dalam bentuk yang tidak dapat dimengerti lagi maknanya. Kemudian seiring dengan berkembangnya kriptografi yaitu kriptografi tidak lagi sebatas mengenkripsikan pesan, tetapi juga memberikan aspek keamanan yang lain seperti serangan dari kriptanalisis. Oleh karena itu pengertian kriptografi pun berubah menjadi ilmu sekaligus seni untuk menjaga keamanan pesan. Kriptotografi pada awalnya dijabarkan sebagai ilmu yang mempelajari bagaimana menyembunyikan pesan. Namun pada pengertian modern kriptografi adalah ilmu yang bersandarkan keamanan informasi seperti kerahasiaan, keutuhan data dan otentikasi entitas. Jadi pengertian kriptografi modern adalah tidak saja berurusan hanya dengan penyembunyian pesan namun lebih pada sekumpulan rangkuman beberapa menyediakan keamanan informasi (Sadikin, 2012, Hal.1).

2.3.1. Sejarah Kriptografi

Kriptografi memiliki sejarah yang panjang dan mengagumkan. Penulisan rahasia ini dapat dilacak kembali ke 3000 tahun SM saat digunakan oleh bangsa Mesir. Mereka menggunakan hieroglyphcs untuk menyembunyikan tulisan dari mereka yang tidak diharapkan. Hieroglyphcs diturunkan dari bahasa Yunani

hieroglyphica yang berarti ukiran rahasia. Hieroglyphs berevolusi menjadi

Sekitar 50 SM, Julius Caesar, kaisar Roma, menggunakan cipher substitusi untuk mengirim pesan ke Marcus Tullius Cicero. Pada cipher ini, huruf-huruf alfabet disubstitusi dengan huruf-huruf yang lain pada alfabet yang sama. Karena hanya satu alfabet yang digunakan, cipher ini merupakan substitusi

monoalfabetik. Cipher semacam ini mencakup penggeseran alfabet dengan 3 huruf dan mensubstitusikan huruf tersebut. Substitusi ini kadang dikenal dengan C3(untuk Caesar menggeser 3 tempat). Disk mempunyai peranan penting dalam kriptografi sekitar 500 tahun yang lalu. Di Italia sekitar tahun 1460, Leon Battista Alberti mengembangkandisk cipher untuk enkripsi, sistemnya terdiri dari dua

disk konsentris. Setiap disk memiliki alfabet di sekelilingnya, dan dengan memutar satu disk berhubungan dengan yang lainnya, huruf pada satu alfabet dapat ditransformasi ke huruf pada alfabet yang lain.

Bangsa Arab menemukan cryptanalysiskarena kemahirannya dalam bidang matematika, statistik, dan lingiustik. Karena setiap orang muslim harus menambah pengetahuannya, mereka mempelajari peradaban terdahulu dan mendekodekan tulisan-tulisannya ke huruf-huruf Arab. Pada tahun 815, Caliph al-Mamun mendirikanHouse of Wisdomdi Baghdad yang merupakan titik pusat dari usaha-usaha translasi. Pada abad ke-9, filsuf Arab al-Kindi menulis risalat (ditemukan kembali th 1987) yang diberi judul A Manuscript on Deciphering Cryptographic Messages .

Pada 1790, Thomas Jefferson mengembangkan alat enkripsi dengan menggunakan tumpukan yang terdiri dari 26 disk yang dapat diputar secara individual. Pesan dirakit dengan memutar setiapdiskke huruf yang tepat dibawah batang berjajar yang menjalankan panjang tumpukan disk. Kemudian, batang berjajar diputar dengan sudut tertentu, A, dan huruf-huruf dibawah batang adalah pesan yang terenkripsi. Penerima akan menjajarkan karakter-karakter cipher di bawah batang berjajar, memutar batang kembali dengan sudut A dan membaca pesanplaintext.

negara US. Departemen negara menutup MI-8 pada tahun 1929 sehingga Yardley merasa kecewa. Sebagai wujud kekecewaanya, Yardley menerbitkan buku The American Black Chamber, yang menggambarkan kepada dunia rahasia dari MI-8. Sebagai konsekuensinya, pihak Jepang menginstal kode-kode baru. Karena kepeloporannya dalam bidang ini, Yardley dikenal sebagai Bapak Kriptografi Amerika (Ariyus,2005, Hal.6).

2.3.2. Tujuan Kriptografi

Ada empat tujuan mendasar dari ilmu kriptografi ini yang juga merupakan aspek keamanan informasi (Munir, 2006, Hal.10), yaitu:

1. Kerahasiaan (confidentiality), adalah layanan yang digunakan untuk menjaga isi dari informasi dari siapapun kecuali yang memiliki otoritas atau kunci rahasia untuk membuka/mengupas informasi yang telah disandi.

2. Integritas data (data integrity), adalah berhubungan dengan penjagaan dari perubahan data secara tidak sah. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi data oleh pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain kedalam data yang sebenarnya.

3. Outentikasi (authentication), adalah usaha yang berhubungan dengan identifikasi/pengenalan, baik mengidentifikasi kebenaran pihak-pihak yang berkomunikasi (user authentication atau entity authentication) maupun mengidentifikasi kebenaran sumber pesan (dataorigin authentication).

4. Nirpenyangkalan (non-repudiasi) adalah usaha untuk mencegah terjadinya penyangkalan terhadap pengiriman/terciptanya suatu informasi oleh yang mengirimkan/membuat.

2.3.3. Algoritma Kriptografi

dari awal sampai ahir tehnik algoritma kritprografi. Algoritma kriptografi terdiri dari tiga fungsi dasar (Ariyus, 2008, Hal.12), yaitu:

1. Enkripsi

Merupakan hal yang sangat penting dalam kriptografi, merupakan Pengaman-an data yPengaman-ang dikirim agar terjaga kerahasiaPengaman-annya. PesPengaman-an asli disebutplaintext, yang diubah menjadi kode-kode yang tidak dimengerti. Enkripsi bisa diartikan sebagai cipher atau kode dengan menggunakan algoritma yang untuk mengkodekan data yang kita inginkan.

2. Dekripsi

Merupakan kebalikan dari proses enkripsi. Pesan yang telah dienkripsi dikembalikan ke bentuk asalnya (teks asli), disebut dengan dekripsi pesan. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan algoritma yang digunakan untuk enkripsi.

3. Kunci

Kuci adalah kunci yang dipakai untuk melakukan enkripsi dan dekripsi. Kunci terbagi menjadi dua bagian, kunci rahasia (private key) dan kunci umum (public key).

Algoritma kriptografi tersebut harus memiliki kekuatan untuk melakukannya (Ariyus, 2008, Hal.14) :

1. Konfusi/pembingungan (confusion), dari teks terang sehingga sulit untuk direkonstruksikan secara langsung tanpa menggunakan algoritma dekripsinya 2. Difusi/peleburan (difusion), dari teks terang sehingga karakteristik dari teks

terang tersebut hilang sehingga dapat digunakan untuk mengamankan informasi.

2.3.4. Sistem Kriptografi

Sistem kriptografi atau cryptosystem adalah sebuah algoritma kriptografi ditambah semua kemungkinan plaintext dan kunci (Sadikin, 2012, Hal.1).

Encryption dan decryption umumnya membutuhkan penggunaan sejumlah

dekripsi. Berdasarkan hal tersebut cryptosystem dapat digolongkan menjadi dua golongan yaitu symmetric algorithms (algoritma simetris) dan asymmetric algorithms(algoritma asimetris). sistem kriptografi terdiri dari 5 bagian (Sadikin, 2012, Hal.16),yaitu:

1. Plaintext

Pesan atau data dalam bentuk adlinya yang dapat terbaca,Plaintext ada-lah masukan bagi algoritma engkripsi. Untuk selanjutnya digunakan istiada-lah teks asli sebagi padanan kataplaintext.

2. Secret Key

Secret key yang juga merupakan amsukan bagi algoritma engkripsi merupakan nilai yang bebas terhadap teks asli dan menentukan hasil keluaran algoritma enkripsi. Untuk selanjutnya istilah kunci rahasia padanana katasecret key.

3. Ciphertext

Ciphertext adalah keluaran algoritma engkripsi. Ciphertext dapat dianggap sebagai pesan dalam bentuk tersembunyi. Algoritma enkripsi yang baik akan menghasilkan ciphertext yang terlihat acak. Untuk selanjutnya digunakan istilah teks sandi sebagai padanan kataciphertext.

4. Algoritma Enkripsi

Algoritma engkripsi memiliki 2 masukan teks asli dan kunci rahasia. Algoritma enkripsi melakukan transformasi terhadap teks asli sehingga menghasilkan teks sandi, dan teks enkripsi yang dari proses aritmatika rumus sendiri.

5. Algoritma Dekripsi

Algoritma Dekripsi memiliki 2 masukan yaitu teks asli dan kuci rahasia. Algoritma deskripsi memulihkan kembali teks asli bila kunci rahasia.

2.3.4.1 Algoritma Kriptografi Simetris

Gambar 2.1 : Skema Algoritma Simetri Sumber:Sadikin, 2012, Hal.13

Keterangan : A = pengirim pesan B = penerima pesan

= proses perjalanan pesan

Algoritma simetris dapat dibagi menjadi 2 kategori yaitu block ciphersdan

stream ciphers. Block ciphers adalah skema enkripsi yang memecah plaintext

menjadi blok-blok dengan panjang tertentu yang kemudian dienkripsi. Padablock ciphers, proses penyandiannya berorientasi pada sekumpulan bit atau byte data (per blok). Kumpulan dari bit-bit tersebut disebut blok. Sedang pada stream ciphers, proses penyandian dilakukan bit per bit (Sadikin, 2012, Hal.13). Block ciphers umumnya digunakan untuk ukuran data yang besar sedangkan stream cipher digunakan untuk ukuran data yang lebih kecil. Skema ini berdasarkan jumlah data per proses dan alur pengolahan data didalamnya dibedakan menjadi dua kelas, yaitu block-cipher (skema algoritma sandi saat pengiriman teks) dan stream-cipher (algoritma sandi yang mengenkripsi data).

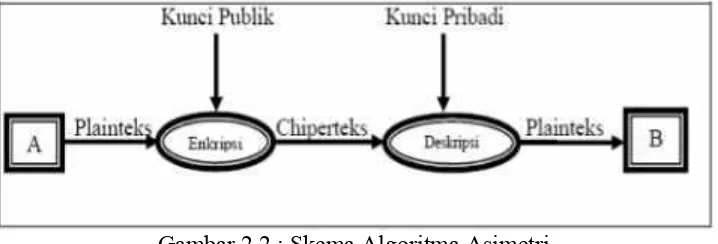

2.3.4.2 Algoritma Kriptografi Asimetris

Algoritma kriptografi asimetris (asymmetric algorithm) adalah algoritma yang menggunakan kunci yang berbeda untuk proses enkripsi dan dekripsinya (Sadikin, 2012, Hal.14). Algoritma asimetri sering disebut algoritma kunci, kerana kunci yang digunakan untuk enkripsi dan dekripsinya berbeda. Proses enkripsi-dekripsi algoritma asimetris dapat dilihat pada gambar 2.3 berikut :

Gambar 2.1 : Skema Algoritma Simetri Sumber:Sadikin, 2012, Hal.13

Keterangan : A = pengirim pesan B = penerima pesan

= proses perjalanan pesan

Algoritma simetris dapat dibagi menjadi 2 kategori yaitu block ciphers dan

stream ciphers. Block ciphers adalah skema enkripsi yang memecah plaintext

menjadi blok-blok dengan panjang tertentu yang kemudian dienkripsi. Padablock ciphers, proses penyandiannya berorientasi pada sekumpulan bit atau byte data (per blok). Kumpulan dari bit-bit tersebut disebut blok. Sedang pada stream ciphers, proses penyandian dilakukan bit per bit (Sadikin, 2012, Hal.13). Block ciphers umumnya digunakan untuk ukuran data yang besar sedangkan stream cipher digunakan untuk ukuran data yang lebih kecil. Skema ini berdasarkan jumlah data per proses dan alur pengolahan data didalamnya dibedakan menjadi dua kelas, yaitu block-cipher (skema algoritma sandi saat pengiriman teks) dan stream-cipher (algoritma sandi yang mengenkripsi data).

2.3.4.2 Algoritma Kriptografi Asimetris

Algoritma kriptografi asimetris (asymmetric algorithm) adalah algoritma yang menggunakan kunci yang berbeda untuk proses enkripsi dan dekripsinya (Sadikin, 2012, Hal.14). Algoritma asimetri sering disebut algoritma kunci, kerana kunci yang digunakan untuk enkripsi dan dekripsinya berbeda. Proses enkripsi-dekripsi algoritma asimetris dapat dilihat pada gambar 2.3 berikut :

Gambar 2.1 : Skema Algoritma Simetri Sumber:Sadikin, 2012, Hal.13

Keterangan : A = pengirim pesan B = penerima pesan

= proses perjalanan pesan

Algoritma simetris dapat dibagi menjadi 2 kategori yaitu block ciphers dan

stream ciphers. Block ciphers adalah skema enkripsi yang memecah plaintext

menjadi blok-blok dengan panjang tertentu yang kemudian dienkripsi. Padablock ciphers, proses penyandiannya berorientasi pada sekumpulan bit atau byte data (per blok). Kumpulan dari bit-bit tersebut disebut blok. Sedang pada stream ciphers, proses penyandian dilakukan bit per bit (Sadikin, 2012, Hal.13). Block ciphers umumnya digunakan untuk ukuran data yang besar sedangkan stream cipher digunakan untuk ukuran data yang lebih kecil. Skema ini berdasarkan jumlah data per proses dan alur pengolahan data didalamnya dibedakan menjadi dua kelas, yaitu block-cipher (skema algoritma sandi saat pengiriman teks) dan stream-cipher (algoritma sandi yang mengenkripsi data).

2.3.4.2 Algoritma Kriptografi Asimetris

Gambar 2.2 : Skema Algoritma Asimetri Sumber: Sadikin, 2012, Hal.14

Keterangan : A = pengirim pesan B = penerima pesan

= proses perjalanan pesan

Algoritma kriptografi kunci terbagi menjadi dua bagian, yaitu kunci publik dan kunci pribadi. Dapat dianalogikan seperti kotak pos yang hanya dapat dibuka oleh tukang pos yang memiliki kunci tapi setiap orang dapat memasukkan surat ke dalam kotak tersebut. Keuntungan algoritma model ini, untuk berkorespondensi secara rahasia dengan banyak pihak tidak diperlukan kunci rahasia sebanyak jumlah pihak tersebut, cukup membuat dua buah kunci, yaitu kunci publik bagi para korensponden untuk mengenkripsi pesan, dan kunci privat untuk mendekripsi pesan. Berbeda dengan skema kunci-simetris, jumlah kunci yang dibuat adalah sebanyak jumlah pihak yang diajak berkorespondensi.

2.4 AlgoritmaHil Chiper

Hill cipher diciptakan oleh Lester S. Hill pada tahun 1929.Teknik kriptografi ini diciptakan dengan maksud untuk dapat menciptakan cipher (kode) yang tidak dapat dipecahkan menggunakan teknik analisis frekuensi. Hill cipher

tidak mengganti setiap abjad yang sama padaplaintextdengan abjad lainnya yang sama padaciphertext karena menggunakan perkalian matriks pada dasar enkripsi dan dekripsinya. Hill cipher adalah kriptografi simetris biasa juga disebut kode

Hill cipher merupakan salah satu algoritma kriptografi kunci simetris. Algoritmahill ciphermenggunakan matriks berukuran m x m sebagai kunci untuk melakukan enkripsi dan dekripsi. Dasar teori matriks yang digunakan dalam hill cipher antara lain adalah perkalian antar matriks dan melakukan invers pada matriks. Hill cipher seperti polyalphabetic cipher dapat dikategorikan sebagai block cipher karena teks yang akan diproses akan dibagi menjadi blokblok dengan ukuran tertentu. Setiap karakter dalam satu blok akan saling mempengaruhi karakter lainnya dalam proses enkripsi dan dekripsinya, sehingga karakter yang sama tidak dipetakan menjadi karakter yang sama pula disinilah kelebihan dari algoritma hill chiper dalam proses mengamankan pesan untuk diamankan yang dilakukan pada saat proses aritmatika, seperti gambar berikut :

KOM I KOM II

Gambar 2.3 : Proses Hill Chiper Sumber : Sadikin, 2012, Hal.33

Termasuk kepada algoritma kriptografi klasik yang sangat sulit dipecahkan oleh kriptanalis apabila dilakukan hanya dengan mengetahui berkas ciphertext saja. Namun, teknik ini dapat dipecahkan dengan cukup mudah apabila kriptanalis memiliki berkas ciphertext dan potongan berkasplaintext. Teknik kriptanalisis ini disebutknown-plaintext attack(Sadikin, 2012, Hal.34).

2.4.1 PengenkripsianHill Cipher

Langkah-langkah untuk proses enkripsi plaintext dengan hill cipher

(Sadikin, 2012, Hal.34), adalah sebagai berikut:

1. Pilih suatu matriks kunci K yang berupa matriks bujur sangkar sebagai kunci. 2. Transformasikan tiap huruf dalam teks ke angka dengan sesuai (A = 0; B =

1;---; Z = 25).

3. Kelompokkan barisan angka ke dalam beberapa blok vektor P yang panjangnya sama dengan ukuran matriks K.

4. Hitung C = K . P (mod 26) untuk tiap vektor P.

5. Kembalikan tiap angka dalam vektor sandi C ke huruf yang sesuai untuk mendapatkan teks sandi.

Bagian berikut akan menjelaskan enkripsi dengan hill cipher dengan memberikan contoh.Hill ciphermenggunakan matriks untuk mentransformasikan

string plaintextmenjadiciphertext.

Contoh : Enkripsi teks sandi jika di berikan teks asli MATAHARI denganhill chiperdengan kunci K=[4 3 ; 3 3] atau DCCC mod 26 ?

Jawab : Karena K berukuran 2 x 2 maka mengengkripsikan hill chiper

teks asli 2 karakter, sebelum penyelesaian ubah teks asli menjadi bilangan bulat yaitu [ 12 0 19 0;7 0 17 8] enkripsi dilakukan dengan membentuk vektor 4 x 1 dari 2 karakter pada teks asli secara berurutan. Untuk karakter ke 1 dan ke 2 dapat dihitung sebagai berikut :

Maka hasilchipertextdari MATAHARI atau [ 12 0 19 0;7 0 17 8] adalah WKYFCVOX atau [22 10 24 5;2 21 14 23]. Setelah mendapatkan chipertext

maka selanjutnya mencari deskripsihill chiper, sebelum mencari hill chiper maka haruslah mencari kunci sebagai pembuka deskripsi hill chiper, kunci di cari dengan cara matriks inversyaitu kebalikan dari matriks kunci dan inversmatriks, bila ordo matriks menggunakan ordo 2 maka deskripsi juga menggukan ordo 2 begitu seturusnya sampai mendapatkan deskripsi hill chiper. Bila mengenkripsikan kalimat yang panjang yang memiliki karakter lebih dari 26 yang telah di tentukan maka untuk menggantikan karakter-karakter yang tidak terdaftar didalam tabel harus dengan karakter didalam tabel misal karakter spasi maka di ganti dengan x , contoh : SAYA SIBUK , maka menjadi : SAYAXSIBUK .

Algoritma proses pendekripsian hill cipher dapat diuraikan dalam bentuk langkah-langkah (Sadikin, 2012, Hal.36), sebagai berikut:

1. Hitung matriks K 1(mod 26) sebagai kunci pembuka.

2. Lakukan langkah-langkah 2 5 pada enkripsi dengan mengganti: (a) Matriks K dengan matriks K 1.

(b) Blok vektor teks asli P dengan blok vektor sandi C dan sebaliknya.

Contoh: Deskripsi chipertext WKYFCVOX atau [22 10 24 5;2 21 14 23] denganhill chiperdengan kunci K=[4 3;3 3] atau DCCC mod26?

Jawab : matriks K 1(mod 26) matriks determinan adalah adalah : Matriks K dengan matriks K 1:

3 3

3 4 = det k = ( 4 ∗ 3) − ( 3 ∗ 3) = 3

Invers modulo :

3-1mod 26 ---->3x=1 mod 26, x=1 mod 26 ----> 3x=1 + 26k ---->x= (1+26k)/3

cari k=n sehingga hasil x adalah bilangan bulat. k=0----> x=(1+26*0)/3= 1/3 (bukan bilangan bulat) k=1--->x=(1+26*1)/3= 9 (bilangan bulat),stop.

sehinggainversdari 3 mod 26ekuivalendengan 9 mod 26 yaitu 9.

Misal K a b

c d maka K

− 1 = deter minan d − b

− c a

Setiap bilangan yang bernilai negative ditambah 26 agar nilai tetap positif, ini digunakan karena bilangan 0 25.

Sehingga K− 1 3 − 3 membuktikan bahwamatriks K saling invers dengan K-1. Selanjutnya lakukan

peroses dekripsi dengan mengalikanmatriks K-1 dengan ciphertext yang telah

didapat sebelumnya. Tahap selanjutnya pada proses dekripsi yang akan dilakukan pada proses pembalikkan keplaintext(teks asli), dimana sebelumnya telah terjadi enkripsi teks tersebut. Maka untuk proses dekripsinya antara lain sebagai berikut :

YF D3 Dapat dilihat diatas bahwa hasil deskripsichipertextmenghasilkanplaintext yang menandakan pengerjaan diatas sudah benar.

2.5 Algoritma PencarianString

Pencocokan string merupakan bagian penting dari sebuah proses pencarian

string (string searching) dalam sebuah dokumen. Hasil dari pencarian sebuah

string dalam dokumen tergantung dari teknik atau cara pencocokan string yang digunakan. Untuk mengetahu isi dokumen yang benar sesuai dengan kebutuhan informasi, diperlukan metode pencarian string (string searching) isi dokumen yang bagus. Proses pencocokan string (string matching) yang merupakan bagian utama dalam proses pencarian string memegang peranan penting untuk mendapatkan dokumen yang sesuai dengan kebutuhan informasi tersebut (Mesran, 2014, Vol.III).

Pencocokkan string merupakan permasalahan paling sederhana dari semua permasalahan string dan dianggap sebagai bagian dari pemrosesan data, pengkompresian data, analisis leksikal, dan temu balik informasi. Teknik untuk menyelesaikan permasalahan pencocokkan string biasanya akan menghasilkan implikasi langsung ke aplikasistringlainnya (Ginting, 2014, Vol: III).

String matching adalah proses pencarian semua kemunculan query yang selanjutnya disebut pattern ke dalamstring yang lebih panjang atau teks sehingga teks berjumpa (Mesran, 2014, Vol.III).Penyelesaianstring matchingyatu:

x = x[0 m-1] y = y[0 n-1] Dimana :

m adalah panjangpattern

y adalah teks

n adalah panjang teks

Kedua string terdiri dari sekumpulan karakter yang disebut alfabet yang dilambangkan dengan (sigma) dan mempunyai ukuran (tao).String matching

dibagi menjadi dua, yakniexact matching dan heuristic ataustatistical matching.

Exact Matchingdigunakan untuk menemukan patternyang berasal dari satu teks. Contoh pencarian exact matching adalah pencarian kata pelajar dalam kalimat saya seorang pelajar atau saya seorang siswa . Sistem akan memberikan hasil bahwa kalimat pertama mengandung kata pelajar sedangkan kalimat kedua tidak, meskipun kenyataannya pelajar dan siswa adalah kata yang bersinonim. Algoritma string matching diklasifikasi menjadi tiga bagian menurut arah pencariannya (Mesran, 2014, Vol.III), yaitu:

1. Arah pembacaan dari kiri ke kanan.

Algoritma yang termasuk kategori ini adalahBrute Force Morrisdan Pratt (yang kemudian dikembangkan olehKnuth, Morris, danPratt).

2. Arah pembacaan dari kanan ke kiri.

Algoritma yang termasuk kategori ini adalah boyerdanmoore yang kemudian dikembangkan menjadi algoritma turbo boyer moore, tuned boyer moore, dan Zhu-Takaoka.

2.6 AlgortimaBoyer Moore

Algoritmaboyer moore menjadikan dalam pencarian lebih cepat dibandingkan algoritma-algoritma pencocokkan kata lainnya. Dan juga banyak dikembangkan algoritma pencocokkan kata dengan bertumpu pada konsep algoritma boyer moore, seperti algoritmaquick search. Konsep algoritma boyer moore adalah preprocessing, right to left scan, bad character shift, good suffix shift. Langkah awal dari algoritma boyer moore mencocokkan pattern dimulai dari awal teks dengan pergeseran window dari kiri ke kanan dan melakukan perbandingan karakter dari kanan pattern . Apabila terjadi ketidakcocokan (mismatch) karakter maka dilakukan pergeseran. Algoritma boyer moore

terkenal karena banyak diterapkan pada algoritma pencocokan untuk banyak

string multi pattern. Algoritma boyer moore adalah salah satu algoritma pencarian string, dipublikasikan oleh Robert S. Boyer, dan J. Strother Moore. Algoritma ini dianggap sebagai algoritma yang paling efisien pada aplikasi umum. Tidak seperti algoritma pencarian string yang lainya, algoritma boyer moore mulai mencocokkan karakter dari sebelah kanan pattern. Ide dibalik algoritma ini adalah bahwa dengan memulai pencocokan karakter dari kanan, dan bukan dari kiri, maka akan lebih banyak informasi yang didapat (Ginting, 2014, Vol.III).

Algoritma booyer moore banyak diterapkan terhadap proses pencarian. Fasilitas find/search pada berbagai aplikasi pengolah teks, web browser, dan aplikasi lainnya mungkin saja telah memanfaatkan algoritma boyer moore dalam pencarian tersebut, karena algoritma boyer moore paling banyak diimplementasikan dalam berbagai aplikasi untuk fasilitas pencarian teksnya walaupun sebenarnya pencarian yang dilakukan dapat berupa pencarian terhadap teks, dokumen, atau juga file yaitu dengan melakukan pencocokan string antara kata kunci dengan objek yang dicari atau terhadap kata dengan mengacu pada sebuahdatabaseleksikal (Ginting, 2014, Vol.III ). Dengan cara kerja:

Misalnya ada sebuah usaha pencocokan yang terjadi pada teks [i..i+n-1], dan anggap ketidakcocokan pertama terjadi diantara teks [i+j] dan pattern[j], dengan 0 < j < n. Berarti, teks [i+j+1..i+n-1] =pattern [j+1..n-1] dan a=teks [i+j] tidak sama dengan b=pattern[j] . Jika u adalah akhiran daripatternsebelum b dan v adalah sebuah awalan dari pattern, maka penggeseran-penggeseran yang mungkin adalah:

1. Penggeserangood suffixyang terdiri dari menyejajarkan potongan teks -[i+j+1..i+n-1] = pattern[j+1..n-1] dengan kemunculannya paling kanan di

pattern yang didahului oleh karakter yang berbeda dengan pattern[j]. Jika tidak ada potongan seperti itu, maka algoritma akan menyejajarkan akhiran v dari teks[i+j+1..i+n-1] dengan awalan daripatternyang sama.

2. Penggeseran bad-character yang terdiri dari menyejajarkan teks[i+j] dengan kemunculan paling kanan karakter tersebut dipattern. Bila karakter

Secara sistematis, langkah-langkah yang dilakukan algoritma boyer-moorepada saat mencocokkanstring(Ginting, 2014, Vol.III), adalah:

1. Algoritmaboyer mooremulai mencocokkanpatternpada awal teks.

2. Kanan ke kiri, algoritma ini akan mencocokkan karakter perkarakter pattern

dengan karakter di teks yang bersesuaian, sampai salah satu kondisi berikut dipenuhi:

a. Karakter dipatterndan di teks yang dibandingkan tidak cocok (mismatch). b. semua karakter di pattern cocok. Kemudian algoritma akan

memberitahukan penemuan di posisi ini.

3. Algoritma kemudian menggeser pattern dengan memaksimalkan nilai penggeseran good suffix dan penggeseran bad character, lalu mengulangi langkah 2 sampaipatternberada di ujung teks.

Algoritma boyer moore menggunakan pengetahuan tentang pencarian teks untuk meningkatkan kecepatan pencarian secara signifikan. Fasilitas find/search

pada berbagai aplikasi pengolah teks,web browser, dan aplikasi lainnya mungkin saja telah memanfaatkan algoritma boyer mooredalam pencarian tersebut, karena algoritmaboyer moorepaling banyak diimplementasikan dalam berbagai aplikasi untuk fasilitas pencarian teks walaupun sebenarnya pencarian yang dilakukan dapat berupa pencarian terhadap teks, dokumen, atau juga file yaitu dengan melakukan pencocokan string antara kata kunci dengan objek yang di cari atau terhadap kata dengan mengacu pada sebuahdatabaseleksikal.

Contoh :

m a k a n j a m b U j a m b u

Contoh diatas, dengan melakukan pembandingan dari posisi paling akhir pattern dapat dilihat bahwa karakter u padastring jambu tidak cocok dengan karakter n padastring makan yang dicari, dan karakter n tidak pernah ada dalam string jambu yang dicari sehingga pattern jambu dapat digeser melewati string makan sehingga posisinya menjadi Pada patern pertama makan karakter u tidak bertemu dengan karakter makan sehingga langsung lompat pada karakter berikutnya :

Contoh diatas terlihat bahwa algoritma boyer moore memiliki loncatan karakter yang besar sehingga mempercepat pencarian pattern karena dengan hanya memeriksa sedikit karakter, dapat langsung diketahui bahwa string yang dicari tidak ditemukan dan dapat digeser ke posisi berikutnya sampai ditemukan proses pencarian padapattern(Ginting, 2014, Vol.III).

Algoritma boyer moore telah dibuktikan sebagai salah satu algoritma yang paling efisien dalam aplikasi pencarian string dengan menggunakan natural language (bukanbinary language). Algoritma ini telah sering diimplementasikan untuk fungsi Search dan Subtitute pada text editor. Padasarnya cara kerja algoritma ini mirip dengan algoritma Knuth-MorrisPrat (KMP) dimana kedua algoritma ini akan melakukan lompatan pengecekan dalam proses pencarian

string. Berbeda dengan algoritma KMP,algoritma boyer moore ini melakukan perbandinganpatternmulai dari kanan ke kiri (Ginting, 2014, Vol: III).

Idea of the boyer-moore algorithm the algorithm uses knowledge of the search text to improve search speed significantly. It uses a step of preprocessing to create an occurance-function and shifting function which are used to perform badcharacter heuristics and good suffix heuristics respectively(Gupta, 2010).

2.7 Unifed Modeling Language

Unifed Modeling Languange (UML) adalah keluarga notasi grafis yang didukung oleh meta-model tunggal, yang membantu pendeskripsian dan desain sistem perangkat lunak, khususnya sistem yang dibangun menggunakan pemrograman berorientasi objek (OO).dan diagram yang akan digunakan dalam UML adalah use case, class diagram, activity diagram dan sequence diagram

(Siahaan, 2012, Hal.3).

dari sistem. Diargam - diagram pada UML yang mempunyai fungsi masing-masing sesuai bidang dari pihak-pihak yang terlibat dalam pembuatan sistem, maka pihak-pihak yang terlibat dapat memahami informasi yang ingin disampaikan dari suatu pihak menuju pihak lainnya. Meskipun UML mempunyai banyak diagram, tetapi tidak semua diagram harus digunakan dalam pembuatan suatu sistem. Berikut ini penjelasan beberapa bagian dalam pembuatan pemodelan UML yang digunakan (Siahaan, 2012, Hal.5).

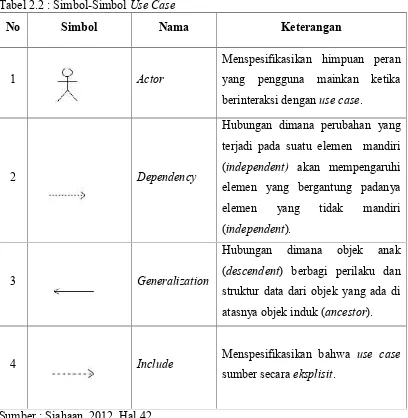

1. Use Case

Use case adalah teknik merekam persyaratan fungsional sebuah sistem.

Use casemendeskripsikan intraksi tipikal antara para pengguna sistem dengan sistem itu sendiri, dengan memberi sebuah narasi tentang bagaimana sistem tersebut digunakan. Walaupun menjelaskan kegiatan, namunuse case hanya menjelaskan apa yang dilakukan olehactordan sistem bukan bagaimanaactor

dan sistem melakukan kegiatan tersebut (Siahaan, 2012, Hal.42), yaitu:

a. Use-case Conkret adalah use case yang dibuat langsung karena

keperluanactor. Actordapat melihat dan berinisiatif terhadapnya.

b. Use-case Abstrak adalah use case yang tidak pernah berdiri sendiri. Use caseabstrak senantiasa termasuk didalam (include), diperluas dari (extend) atau memperumum (generalize)use caselainnya.

Menggambarkannya dalam use case model biasanya digunakan

association relationship yang memiliki stereotype include, extend atau

generalization relationship. Adapun contoh gambaruse case,sebagai berikut:

Gambar 2.4 : DiagramUse CaseSederhana Sumber : Siahaan, 2012, Hal.42

Simbol diatas dapat terlihat seorang Actor sedang berkerja. Simbol simboluse casedapat di lihat pada tabel berikut:

Tabel 2.2 : Simbol-SimbolUse Case

Sumber : Siahaan, 2012, Hal.42

2. Class Diagram

Class diagram mendeskripsikan jenis-jenis objek dalam sistem dan berbagai macam hubungan statis yang terdapat diantara sistem,class diagram

tidak hanya digunakan secara luas tetapi juga memiliki banyak konsep pemodelan. Dimana class diagram juga menunjukkan properti dan operasi sebuah class dan batasan-batasan yang terdapat dalam hubungan untuk menampilkan kelas-kelas dan paket-paket di dalam system objek tersebut (Siahaan, 2012, Hal.45).

No Simbol Nama Keterangan

1 Actor

Menspesifikasikan himpuan peran yang pengguna mainkan ketika berinteraksi denganuse case.

2 Dependency

Hubungan dimana perubahan yang terjadi pada suatu elemen mandiri (independent) akan mempengaruhi elemen yang bergantung padanya elemen yang tidak mandiri (independent).

3 Generalization

Hubungan dimana objek anak (descendent) berbagi perilaku dan struktur data dari objek yang ada di atasnya objek induk (ancestor).

4 Include Menspesifikasikan bahwa use case

Tabel 2.3 : Simbol-SimbolClass Diagram

No Gambar Nama Keterangan

1 Generalization

Hubungan dimana objek anak (descendent)berbagi perilaku.

2 Nary Association

Upaya untuk menghindari asosiasi dengan lebih dari 2 objek.

3 Class

Himpunan dari objek-objek yang berbagi atribut serta operasi yang sama.

4 Collaboration Deskripsi dari urutan aksi-aksi yangditampilkan sistem yang menghasilkan

suatu hasil yang terukur bagi suatu aktor

5 Realization

Operasi yang benar-benar dilakukan oleh suatu objek.

6

Dependency

Hubungan dimana perubahan yang terjadi pada suatu elemen mandiri (independent)

7

Association

Apa yang menghubungkan antara objek satu dengan objek lainnya

Sumber : Siahaan, 2012, Hal.45

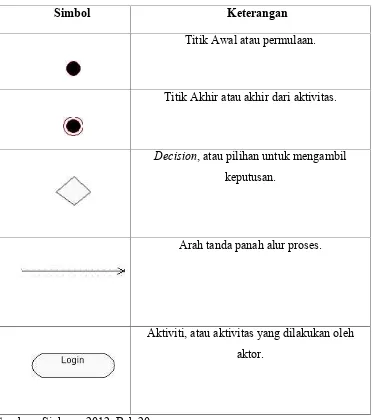

4. Activity Diagram

activity diagram (diagram aktifitas) adalah teknik untuk

Kelebihan diagram aktifitas dibandingkan dengan diagram flowchart

adalah adanya dukungan konkurensi (pelaksanaan aktivitas secara bersamaan), pengiriman pesan dari swimlane (pelaku/penanggung jawab aktifitas). Konkurensi diawali dengan sebuah garis tebal horizontal juga diakhiri dengan garis tebal horizontal(Siahaan, 2012, Bab.20). Simbol-simbol Diagram Activitydapat di lihat pada tabel berikut:

Tabel 2.4 : Simbol-SimbolDiagram Activity

Simbol Keterangan

Titik Awal atau permulaan.

Titik Akhir atau akhir dari aktivitas.

Decision, atau pilihan untuk mengambil keputusan.

Arah tanda panah alur proses.

Aktiviti, atau aktivitas yang dilakukan oleh aktor.

Sumber : Siahaan, 2012, Bab.20.

5. Sequence Diagram

objek-objek yang melakukan suatu tugas atau aksi tertentu. Objek-objek tersebut kemudian diurutkan dari kiri kekanan, aktor (user) yang menginisiasikan interaksi biasanya ditaruh ditaruh dipaling kiri dari diagram(Siahaan, 2012, Hal.56).

Tabel 2.5 :SequenceDiagram

No Gambar Nama keterangan

1

LifeLine Objeksaling berinteraksi.entity, antarmuka yang

2

Message

Spesifikasi dari komunikasi antar objek yang memuat informasi-informasi tentang aktifitas yang terjadi

3 Message Spesifikasi dari komunikasi

antar objek yang memuat informasi-informasi tentang aktifitas yang terjadi

2.8 Hypertext Preprocessing

Hypertext Preprocessing (PHP) merupakan bahasa pemrograman yang di tujukan untuk membuat aplikasi web. Ditinjau dari pemrosesannya, PHP tergolong berbasis service slide. artinya, pemrosesan dilakukan server.Hal ini berkebalikan dengan bahasa seperti JavaScript, yang pemrosesanya dilakukan di sisi klien (Kadir, 2013, Hal.38).

PHP: Hypertext Preprocessor adalah bahasa skrip yang dapat ditanamkan atau disisipkan ke dalam HTML. PHP banyak dipakai untuk program situs web

dinamis (Kadir, 2013, Hal.38).

Pada awalnya PHP merupakan kependekan dari PersonalHome Page (Situs personal). PHP pertama kali dibuat oleh Rasmus Lerdorf pada tahun 1995. yang wujudnya berupa sekumpulan skrip yang digunakan untuk mengolah data formulir dariweb. Selanjutnya Rasmus merilis kode sumber tersebut untuk umum dan menamakannya PHP/FI. Dengan perilisan kode sumber ini menjadi sumber terbuka, maka banyak pemrogram yang tertarik untuk ikut mengembangkan PHP.

Pada November 1997, dirilis PHP/FI 2.0. Pada rilis ini, interpreter PHP sudah diimplementasikan dalam program C. Dalam rilis ini disertakan juga modul-modul ekstensi yang meningkatkan kemampuan PHP/FI secara signifikan. Pada tahun 1997, sebuah perusahaan bernama Zend menulis ulang interpreter PHP menjadi lebih bersih, lebih baik, dan lebih cepat. Kemudian pada Juni 1998, perusahaan tersebut merilis interpreter baru untuk PHP dan meresmikan rilis tersebut sebagai PHP 3.0 dan singkatan PHP diubah menjadi akronim berulang PHP:Hypertext Preprocessing.

Pada pertengahan tahun 1999, Zend merilis interpreter PHP baru dan rilis tersebut dikenal dengan PHP 4.0. PHP 4.0 adalah versi PHP yang paling banyak dipakai pada awal abad ke-21. Versi ini banyak dipakai disebabkan kemampuannya untuk membangun aplikasi web kompleks tetapi tetap memiliki kecepatan dan stabilitas yang tinggi.

pemrograman berorientasi objek ke dalam PHP untuk menjawab perkembangan bahasa pemrograman ke arah paradigma berorientasi objek.

Saat ini PHP cukup popular sebagai piranti pemograman web, terutama di lingkungan Linux. Namun demikian PHP sebenarnya juga dapat berfungsi pada

server-server yang berbasis UNIX, Windows NT dan Macintosh. Bahkan versi untuk Windows 95/98 pun tersedia. Pada awalnya PHP dirancang untuk diintegrasikan denganweb server Apache. Namun saat ini PHP juga dapat bekerja dengan web server seperti Personal Web server (PWS), Internet Information Server(IIS) danXintami.

Sehingga PHP merupakan permrograman yang ditujukan kepada halaman

webyang dapat di akses dimana saja selamainternetterkoneksi..

2.9 Ajax Dan JQUERY

Ajax adalah singkatan dari Asynchronous JavaScript and XML. Pada dasarnya ajax menggunakan XMLHttpRequest object Javascript untuk membuat request ke server secara asynchronous atau tanpa melakukan refresh halaman website. Yang dibutuhkan agar ajax dapat berjalan adalah javascript harus di enable pada browser yang digunakan. Walaupun javascript merupakan dasar dari Ajax, dimana javascript sangat sulit pada implementasi dan maintenance, tetapi Ajax memiliki struktur pemrograman yang lebih mudah untuk dipahami. Anda tinggal membuat object XMLHttpRequest dan memastikan object tersebut terbentuk dengan benar. Kemudian menentukan kemana hasilnya akan ditampilkan atau dikirim.

memiliki dasar-dasar pemrograman PHP. Jika anda belum memiliki dasar-dasar PHP dapat memperoleh tutorialnya di website ini. Sedangkan untuk tutorial javascript anda bisa memperolehnya dari berbagai sumber yang ada di internet.

Fitur dan ciri utama AJAX adalah sebuah halaman web tidak perl di-refresh setiap kali ada data baru yang ingin ditampilkan. Dengan demikian, sebuah aplikasi web akan terasa seperti aplikasi desktop saja. kecepatan, interaktivis, fungsionalitas, dan tingkat kegunaan halaman web akan meningkat. Dari namanya, terlihat bahwa AJAX bersifat asynchronous. Arti asinkron di sini bahwa permintaan data tambahan dari server dan loadingnya dilakukan di background tanpa mempengaruhi tampilan dan sifat halaman web sekarang. Jadi, sembari AJAX bekerja mengambil data dari server, user yang membuka halaman web masih tetap bisa berinteraksi dengan alaman web tersebut, di mana halaman web tidak mengalami freezing seperti halnya aplikasi web konvensional. Sekarang mungkin anda bertanya apakah AJAX itu sebuah bahasa pemrograman baru? bukan, AJAX sebenarnya bukan bahasa pemrograman baru, karena ternyata bahasa yang digunakan oleh AJAX adalah bahasa JavaScript yang sudah cukup berumur(Sumber : http://www.w3function.com/blog/?p=det&idn=23).

jQuery adalah javascript library, jQuery mempunyai semboyan write less, do more . JQuery dirancang untuk memperingkas kode-kode javascript. JQuery adalah javascript library yang cepat dan ringan untuk menangani dokumen HTML, menangani event, membuat animasi dan interakasi ajax. JQuery dirancang untuk mengubah cara anda menulis javascript.

Sebelum memulai mempelajari jQuery harus mempunyai pengetahuan dasar mengenai HTML, CSS dan Javascript. Library jQuery mempunyai kemampuan : a. Kemudahan mengakses elemen-elemen HTML

b. Memanipulasi elemen HTML c. Memanipulasi CSS

d. Penanganan event HTML e. Efek-efek javascript dan animasi f. Modifikasi HTML DOM

g. AJAX

Kemudian untuk memulai mempelajari jQuery, harus mendownload jquery.js. Setiap menulis kode javascript dengan menggunakan jquery, harus memasukan file jquery.js kedalam kode javascript. Bagi Web Developer jQuery akan sangat menyederhanakan kode-kode JavaScript, seperti saat digunakan untuk penanganan event, interaksi Ajax yang cepat. JQuery ini dirancang untuk mengubah cara kita menulis JavaScript.

(Sumber : http://cois.is.uad.ac.id/forum/showthread.php?tid=35)

2.10 My Structured Query Language

MySQL adalah database server yang sangat populer dan banyak digunakan untuk menangani data yang disajikan di halaman web. Database server adalah server yang berfungsi untuk menangani database. Database adalah suatu pengorganisasian data dengan tujuan memudahkan penyimpanan dan pengaksesan data. MySQL tergolong sebagai database relasional. Pada model ini, data dinyatakan dalam bentuk dua dimensi yang secara khusus dinamakan tabel. Tabel tersusun atas baris dan kolom (Nugroho, 2013, Hal.3).

Sehingga MySQL dapat diartikan sebagai sebuah tabel dengan struktur dalam bahasa pemrograman yang mudah untuk dioprsikan sehingga dapat dijadikan sebagai tempati penyimpan yang besar sekalipun diakses oleh banyak penggunaan sekalipun untuk data yang besar dan kepentingan yang lebih luas merupakan kelebihan dari MySql yang banyak digunkan oleh perkantoran dan organisasi.

2.10.1 Sejarah MySQL

MySQL dikembangkan sekitar tahun 1994 oleh perusahaan pengembang

softwaredan konsultan databasebernama MySQL-AByang bertempat di Swedia.