1

Perancangan Kriptografi

Block Cipher

64 bit

Menggunakan Pola Kesenian Drumblek

Artikel Ilmiah

Peneliti :

Arif Irfani (672013210)

Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

2

Perancangan Kriptografi

Block Cipher

64 bit

Menggunakan Pola Kesenian Drumblek

Artikel Ilmiah

Diajukan Kepada Fakultas Teknologi Informasi

Untuk Memperoleh Gelar Sarjana Komputer

Peneliti :

Arif Irfani (672013210)

Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

8

Perancangan Kriptografi

Block Cipher

64 bit

Menggunakan Pola Kesenian Drumblek

1)Arif Irfani, 2)Magdalena A. Ineke Pakereng

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

Email: 1)[email protected],2)[email protected]

Abstract

Cryptography is a technique for securing data. To improve the security of cryptography need to be developed. In this study designed cryptographic block cipher using drumblek art pattern to create new cryptography. This cryptography is designed using 64 bits, using 20 rotations. Where in each rotation through 4 processes, on the 2nd and 3rd process will be transformed with S-BOX table. In the design of 64 bit cryptographic block cipher using drumblek art pattern tested by using Avalanche Effect and correlation value, where there are character changes that reach 49.21875% so that can be used alternative for data security technique.

Keywords: Cryptography, Block Cipher, Drumblek Art Pattern, Correlation, S-box, Avalanche Effect

Abstrak

Kriptografi adalah teknik untuk mengamankan data. Untuk meningkatkan keamanannya maka kriptografi perlu dikembangkan. Dalam penelitian ini dirancang kriptografi

blockcipher menggunakan pola kesenian drumblek untuk membuat kriptografi baru. Kriptografi ini dirancang menggunakan 64 bit, menggunakan 20 putaran. Dimana pada setiap putaran melalui 4 proses, pada proses ke-2 dan ke-3 akan ditransformasikan dengan tabel S-BOX. Pada perancangan kriptografi block cipher 64 bit menggunakan pola kesenian drumblek ini dilakukan pengujian dengan menggunakan Avalanche Effect dan nilai Korelasi, dimana terjadi perubahan karakter yang mencapai 49.21875% sehingga dapat digunakan sebagai alternatif untuk teknik pengamanan data.

Kata Kunci: Kriptografi, Block Cipher, Pola Kesenian Drumblek, Korelasi, S-box, Avalanche Effect

1)Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

9 1. Pendahuluan

Perkembangan teknologi saat ini berperan penting dalam hal pengiriman data.Namun berkembangnya teknologi tidak sejalan dengan berkembangnya keamanan itu sendiri, padahal saat ini banyak terjadi berbagai macam pelanggaran karena kelumpuhan keamanan dari teknologi [1]. Banyak data pribadi yang bersifat rahasia dapat dicuri oleh pihak lain, yang tidak selanyaknya diketahui untuk umum. Peran teknologi sangat penting untuk menjaga keamanan data sangat dibutuhkan, dibutuhakn sebuah system untuk menjaga data yang bersifat rahasia.Meskipun tidak mungkin membuat system keamanan yang sempurna, tapi paling tidak membuat serumit dan sesulit mungkin data tersebut untuk dicuri.Salah satu cara untuk menjaga keamanan dan kerahasiaan suatu data agar tidak dapat dibaca atau dimengerti oleh sembarang orang atau kecuali yang berhak menerima yaitu dengan teknik pengamanan data yang dikenal dengan nama kriptografi [2]. Pada penelitian ini memiliki metode yang sama dengan penelitian teknik formasi permainan bola, namun pada penelitian ini meghasilkan perubahan bit yang lebih tinggi sebesar 49,21875%berbanding dengan 3,125% sehingga dapat digunakan sebagai teknik keamanan data [3].

Algoritma pada perancangan kriptografi dalam penelitian ini adalah algoritma berbasis Block Cipher 64 bit menggunakan pola tarian drumblek yang dikombinasikan dengan tabel substitusi atau S-Box. Block Cipher adalah algoritma enkripsi yang membagi plaintext yang akan dikirimkan dengan jumlah bit tertentu (block), dan setiap block akan dienkripsi dengan proses yang sama untuk menghasilkan ciphertext. Sedangkan pola kesenian drumblekdigunakan sebagai pola pengambilan bit, pola pemasukan bit dibuat secara vertikal dan horisontal.

Plaintext akan dimasukkan ke dalam blok-blok dimana setiap blok berjumlah 64 bit,terdapat 24 putaran kombinasi dan 20 putaran enkripsi dan dekripsi dimana setiap putaran terdapat 4 proses untuk proses plaintext maupun proses kunci (key). Hasil dari proses plaintext akan di-XOR dengan kunci untuk menghasilkan

ciphertext yang kemudian byte-nya akan dikombinasikan dengan S-Box untuk menghasilkan Avalanche Effect yang besar. S-Box yang digunakan dalam penelitian ini adalah S-Box algoritma AES (Advanced Encryption Standard) [4].

Kesenian drumblek merupakan kesenian asli Kota Salatiga, dengan memanfaatkan barang-barang bekas yang sudah tidak digunakan lagi oleh masyarakat, seperti tong plastik, tong untuk tempat sampah, dan ember yang terbuat dari besi. Kesenian drumblek juga mulai berkembang dengan menggunakan beberapa alat tradisional yang digunakan masyarakat zaman dahulu, seperti kentongan, angklung dan dapat dikembangkan sesuai kreatifitas kelompok.Berdasarkan latar belakang masalah tersebut, maka dilakukan penelitian berjudul perancangan kriptografi block cipher 64 bit menggunakan pola kesenian drumblek.

2. Tinjauan Pustaka

10

Tanam Padi dan Bajak Sawah,yang membahas tentang implementasi algoritma

Block Cipher untuk proses enkripsi dan dekripsi data yang dilakukan sebanyak 8 putaran. Algoritma teknik tanam padi membuktikan bahwa pola ini menghasilkan kriptografisimetris. Hasil waktu enkripsi dari perancangan teknik tanam padi adalah 0,00682 ms [5].

Kemudian penelitian kedua dengan judul Perancangan Algoritma pada Kriptografi Block Cipher dengan Teknik Langkah Kuda Dalam Permainan Catur,yangmembahas tentang proses enkripsi dan dekripsi menggunakan pola langkah kuda, yang dilakukan sebanyak 4 putaran. Hasil dari algoritma kriptografi langkah kuda diperoleh hasil 0,027481 ms dari AES. Untuk proses dekripsi 0,013992 ms. Sedangkan perbandingan antara langkah kuda dengan AES-128 adalah 0,140952 ms atau 14.09% [6]. Penelitian ketiga adalahPerancangan Kriptografi Block Cipher Berbasis pada Alur Clamshell’s Growth Rings,yang membahas tentang perancangan algoritma kriptografi Block Cipher untuk proses enkripsi dan dekripsi dilakukan sebanyak 8 putaran. Algoritma CGR menghasilkan 0,052724 ms atau 5,27% ms dari AES pada proses enkripsi [7].

Berdasarkan penelitian-penelitian yang sudah ada tentang perancangan kriptografi block cipher menjadi acuan untuk merancang penelitian baru tentang perancangan Kriptografi Block Cipher 64 bit menggunakanpola kesenian drumblek. Pada penelitian ini proses kombinasi 24 putaran, setelah mendapatkan nilai korelasi terendah dilakukan proses 20 putaran enkripsi dan dekripsi dimana setiap putaran terdapat 4 proses untuk proses plaintext maupun proses kunci (key). Hasil dari proses plaintext akan di-XOR dengan kunci untuk menghasilkan

Ciphertext yang kemudian byte-nya akan dikombinasikan dengan S-Box untuk menghasilkan Avalanche Effect yang besar. S-Box yang digunakan dalam penelitian ini dengan algoritma AES (Advanced Encryption Standard). Skema proses enkripsi dan dekripsi block cipher ditunjukkan pada Gambar 1.

Gambar 1 Skema Proses Enkripsi-Dekripsi Pada Block Cipher[8]

Misalkan blok plaintext (P) yang berukuran n bit

p p pn

P 1, 2,, (1)

Blok ciphertext (C) maka blok C adalah

c c cn

11 Kunci (K) maka kunci adalah

k k kn

Sebuah kriptografi dapat dikatakan sebagai suatu teknik kriptografi, harus melalui uji kriptosistem terlebih dahulu yaitu diuji dengan metode Stinson. Sebuah sistem akan dikatakan sebagai sistem kriptografi jika memenuhi 5

(lima)-tuple (Five tuple) :

1. P adalah himpunan berhingga dari plaintext, 2. C adalah himpunan berhingga dari ciphertext,

3. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci,

4. Untuk setiap 𝑘 𝜖 𝑲, terdapat aturan enkripsi 𝑒𝑘 𝜖 𝑬dan berkorespodensi dengan aturan dekripsi 𝑑𝑘 𝜖 𝑫. Setiap 𝑒𝑘 ∶ 𝑷 ⟶ 𝑪 dan 𝑑𝑘 ∶ 𝑪 ⟶ 𝑷 adalah fungsi sedemikian hingga 𝑑𝑘(𝑒𝑘(𝑥)) = 𝑥untuk setiap plaintext 𝑥 𝜖 𝑷.

Untuk menguji nilai algoritma yang dirancang memiliki hasil ciphertext yang acak dari plaintext maka digunakan Persamaan 6, dimana variable X merupakan plaintext dan Y merupakan ciphertext.

𝑟 =

√

{nΣx² – (Σx)²} {nΣy²nΣxy –(Σx) (Σy)– (Σy)²} (6)Σxy = Hasil perkalian dari total jumlah variabel X dan variabelY

Dalam pengujian menggunakan korelasi yang merupakan teknik statistik untuk mengukur kekuatan hubungan antar dua variabel dan untuk mengetahui bentuk hubungan antara dua variabel tersebut dengan hasil yang bersifat kuantitatif.Kekuatan hubungan antar dua variabel itu disebut dengan koefisien korelasi. Nilai koefisien akan selalu berada di antara -1 sampai +1. Untuk menentukan kuat atau lemahnya hubungan antara variabel yang diuji, dapat digunakan pada Tabel 1. Jika nilai kolerasi mendekati 1 maka plaintext dan

ciphertext memiliki hubungan yang sangat kuat, tetapi jika mendekati 0 maka

12

hubungan untuk menghasilkan nilai korelasi yang lebih rendah. Koefisien korelasi yang ditunjukkan pada Tabel 1.

Tabel 1 Klasifikasi Koefisien Korelasi [8]

Interval Koefisien Tingkat Hubungan

0,00 – 0,199 Sangat Rendah

Perancangan kriptografi ini dilakukan 5 tahapan yaitu : identifikasi masalah, pengumpulan data, perancangan kriptografi, uji kriptografi dan penulisan artikel ilmiah.

Gambar 2 Tahapan Penelitian

Tahapan penelitian pada Gambar 2, dijelaskan sebagai berikut : Tahap pertama adalah identifikasi masalah, yang merupakan tahapan yang pertama dilakukan untuk melihat permasalahan tentang informasi yang berkaitan dengan kriptografi block cipher 64 bit. Dalam tahapan ini menghasilkan rumusan masalah, tujuan penelitian dan batasan masalah.Tahap kedua adalah pengumpulan data, dalam tahap ini melakukan pengumpulan data untuk digunakan sebagai bahan dalam merancang algoritma seperti plaintext dan kunci. Tahap ketiga adalah

13

perancangan kriptografi, melakukan perancangan kriptografi 64 bit dengan pola kesenian drumblek dan dikombinasi dengan proses XOR.Tahap keempat adalah uji kriptografi, perancangan kriptografi yang telah dibuat pada 24 kombinasi dan diambil nilai kolerasi terendah.Nilai kolerasi terendah diambil dan melakukan proses enkripsi dan dekripsi kemudian mencari Avalanche Effect terbesar. Tahap kelima adalah penulisan laporan, pada tahap ini hasil dari penelitian yang telah dilakukan kemudian ditulis yang menjadi sbuah laporan penelitian.

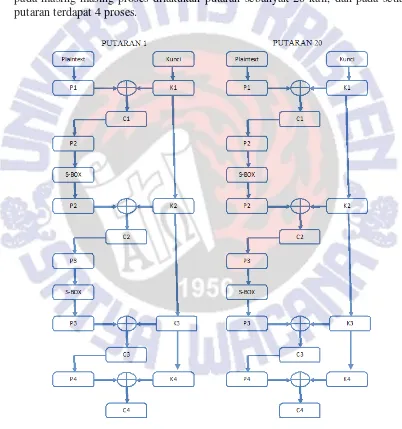

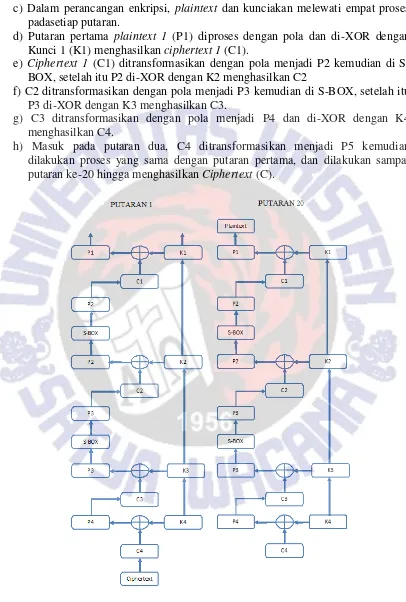

Dalam proses perancangan kriptografi menggunakan pola kesenian drumblek dilakukan dua proses, yaitu proses enkripsi dan proses dekripsi. Dimana pada masing-masing proses dilakukan putaran sebanyak 20 kali, dan pada setiap putaran terdapat 4 proses.

Gambar 3 Proses AlurEnkripsi

Gambar 4 menunjukkan proses alur enkripsi, langkah-langkah proses alur enkripsi dijelaskan sebagai berikut :

a) Menyiapkan plaintext dan kunci.

14

c) Dalam perancangan enkripsi, plaintext dan kunciakan melewati empat proses padasetiap putaran.

d) Putaran pertama plaintext 1 (P1) diproses dengan pola dan di-XOR dengan Kunci 1 (K1) menghasilkan ciphertext 1 (C1).

e) Ciphertext 1 (C1) ditransformasikan dengan pola menjadi P2 kemudian di S-BOX, setelah itu P2 di-XOR dengan K2 menghasilkan C2

f) C2 ditransformasikan dengan pola menjadi P3 kemudian di S-BOX, setelah itu P3 di-XOR dengan K3 menghasilkan C3.

g) C3 ditransformasikan dengan pola menjadi P4 dan di-XOR dengan K4 menghasilkan C4.

h) Masuk pada putaran dua, C4 ditransformasikan menjadi P5 kemudian dilakukan proses yang sama dengan putaran pertama, dan dilakukan sampai putaran ke-20 hingga menghasilkan Ciphertext (C).

Gambar 4 Proses Alur Dekripsi

15 a) Menyiapkan ciphertext dan kunci.

b) Mengubah ciphertext dan kunci menjadi biner sesuai dalam tabel ASCII.

c) Dalam perancangan dekripsi, ciphertext dan kunci akan melewati empat proses pada setiap putaran.

d) Putaran pertama Ciphertext (C) diproses dengan pola dan di-XOR dengan Kunci 1 (K1) menghasilkan P 1.

e) P1 ditransformasikan dengan pola menjadi C2 kemudian di-XORdengan K2 dan diproses menggunakan S-BOX, dan mendapatkan hasil akhir P2.

f) P2 ditransformasikan dengan pola menjadi C3 kemudian di-XOR dengan K3, menghasilkan P3 kemudian diproses menggunakan S-BOX, dan mendapatkan hasil akhir P3.

g) P3 ditransformasikan dengan pola menjadi C3 kemudian di-XOR dengan K3, menghasilkan P4.

h) Masuk pada putaran dua, P4 ditransformasikan menjadi C5 kemudian dilakukan proses yang sama dengan putaran pertama, dan dilakukan sampai putaran ke-20 hingga menghasilkan plaintext (P).

4. Hasil dan Pembahasan

Pada bagian ini membahas tentang algoritma kriptografi block cipher

menggunakan pola kesenian drumblek 64 bit secara lebih rinci. Dalam algoritma ini koreografi yang ada pada kesenian drumblek digunakan sebagai pola perancangan. Pola pada kesenian drumblek tersebut ditunjukkan pada Gambar 5.

16

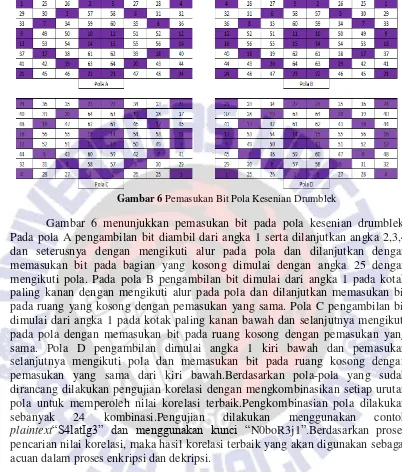

Gambar 6 Pemasukan Bit Pola Kesenian Drumblek

Gambar 6 menunjukkan pemasukan bit pada pola kesenian drumblek. Pada pola A pengambilan bit diambil dari angka 1 serta dilanjutkan angka 2,3,4 dan seterusnya dengan mengikuti alur pada pola dan dilanjutkan dengan memasukan bit pada bagian yang kosong dimulai dengan angka 25 dengan mengikuti pola. Pada pola B pengambilan bit dimulai dari angka 1 pada kotak paling kanan dengan mengikuti alur pada pola dan dilanjutkan memasukan bit pada ruang yang kosong dengan pemasukan yang sama. Pola C pengambilan bit dimulai dari angka 1 pada kotak paling kanan bawah dan selanjutnya mengikuti pada pola dengan memasukan bit pada ruang kosong dengan pemasukan yang sama. Pola D pengambilan dimulai angka 1 kiri bawah dan pemasukan selanjutnya mengikuti pola dan memasukan bit pada ruang kosong dengan pemasukan yang sama dari kiri bawah.Berdasarkan pola-pola yang sudah dirancang dilakukan pengujian korelasi dengan mengkombinasikan setiap urutan pola untuk memperoleh nilai korelasi terbaik.Pengkombinasian pola dilakukan sebanyak 24 kombinasi.Pengujian dilakukan menggunakan contoh

plaintext“S4latIg3” dan menggunakan kunci “N0boR3j1”.Berdasarkan proses pencarian nilai korelasi, maka hasil korelasi terbaik yang akan digunakan sebagai acuan dalam proses enkripsi dan dekripsi.

Tabel 2 Rata-Rata Nilai Korelasi

POLA RATA-RATA POLA RATA-RATA

A-B-C-D 0.127938197 C-A-B-D 0.213464127

A-B-D-C 0.126746244 C-A-D-B 0.413288577

A-C-B-D 0.478857398 C-B-A-D 0.03963937

A-C-D-B 0.580117062 C-B-D-A 0.114268972

A-D-B-C 0.135162341 C-D-A-B 0.195647637

A-D-C-B 0.251754937 C-D-B-A 0.002434457

B-A-C-D 0.126901102 D-A-B-C 0.200859859

17

B-C-A-D 0.390747279 D-B-A-C 0.457698111

B-C-D-A 0.276750662 D-B-C-A 0.267302454

B-D-A-C 0.286351789 D-C-A-B 0.056553583

B-D-C-A 0.206589274 D-C-B-A 0.130223729

Tabel 2 menunjukkan hasil dari kombinasi dan nilai korelasi, nilai terbaik pada pola C-D-B-A, sebesar 0.002434457. Kombinasi pola C-D-B-Ayang akan digunakan untuk proses enkripsi (ciphertext) dan proses dekripsi (plaintext).

18

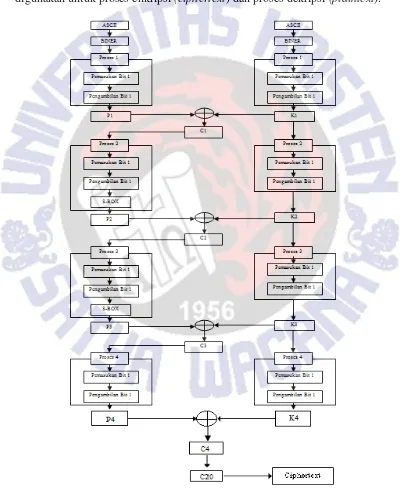

Gambar 7 menunjukkan proses enkripsi. Dalam melakukan perancangan kriptografi menggunakan pola kesenian drumblek proses enkripsi dilakukan sebanyak 20 kali putaran dimana pada setiap putaran akan melalui empat proses untuk mendapatkan hasil akhir yaitu ciphertext. Pada proses pertama plaintext dan kunci yang telah dimasukkan diubah ke dalam bentuk ASCII dan kemudian diubah ke dalam bilangan biner. Kemudian bit-bit bilangan biner yang didapat diproses dengan menggunakan pola kesenian drumblek ke dalam kolom matriks 8x8 sesuai dengan pola pengambilan dan pemasukan yang berbeda pada setiap prosesnya. Setelah P1 dan K1 di XOR lalu dilanjutkan proses pengambilan dan di S-BOX pada proses kedua. Hasil XOR dari proses kedua dimasukkanke dalam proses pengambilan dan di S-BOX pada proses ketiga. Hasil XOR dari proses ketiga dimasukkan pada proses pengambilan pada proses keempat. Proses enkripsi ini diulang terus-menerus sampai pada putaran ke 20 sehingga menghasilkan

ciphertext.

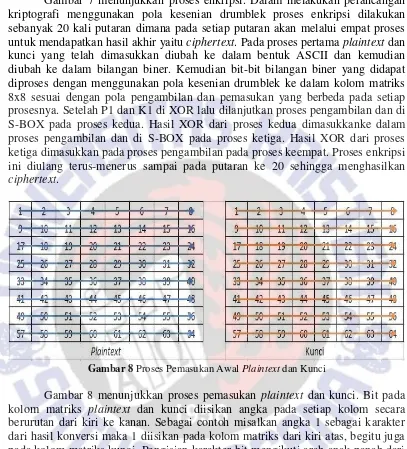

Gambar 8 Proses Pemasukan Awal Plaintext dan Kunci

Gambar 8 menunjukkan proses pemasukan plaintext dan kunci. Bit pada kolom matriks plaintext dan kunci diisikan angka pada setiap kolom secara berurutan dari kiri ke kanan. Sebagai contoh misalkan angka 1 sebagai karakter dari hasil konversi maka 1 diisikan pada kolom matriks dari kiri atas, begitu juga pada kolom matriks kunci. Pengisian karakter bit mengikuti arah anak panah dari kiri ke kanan, maka urutan bit adalah sebagai berikut 1,2,3,4,5, ...64.

19

Gambar 9 menunjukkan proses pengambilan dan pemasukan plaintext dan kunci pada proses 1. Pengambilan bit dimulai dari kolom matrik berwarna ungu dimulai dari kolom kiri atas dari angka 1, 2, 3, …24. Dilanjutkan pengambilan bit diambil pada ruang kosong diluar pola dari kolom berwarna hijau dan seterusnya. Bit yang diambil dimasukkan kedalam kolom matrik pemasukan seperti pada Gambar 9.

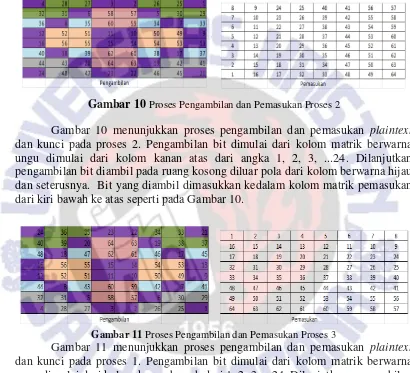

Gambar 10 Proses Pengambilan dan Pemasukan Proses 2

Gambar 10 menunjukkan proses pengambilan dan pemasukan plaintext

dan kunci pada proses 2. Pengambilan bit dimulai dari kolom matrik berwarna ungu dimulai dari kolom kanan atas dari angka 1, 2, 3, ...24. Dilanjutkan pengambilan bit diambil pada ruang kosong diluar pola dari kolom berwarna hijau dan seterusnya. Bit yang diambil dimasukkan kedalam kolom matrik pemasukan dari kiri bawah ke atas seperti pada Gambar 10.

Gambar 11 Proses Pengambilan dan Pemasukan Proses 3

Gambar 11 menunjukkan proses pengambilan dan pemasukan plaintext

dan kunci pada proses 1. Pengambilan bit dimulai dari kolom matrik berwarna ungu dimulai dari kolom kanan bawah dari 1, 2, 3, ...24. Dilanjutkan pengambilan bit diambil pada ruang kosong diluar pola dari kolom berwarna abu-abu dan seterusnya. Bit yang diambil dimasukkan kedalam kolom matrik pemasukan dari kiri atas ke kanan seperti pada Gambar 11.

20

Gambar 12 menunjukkan proses pengambilan dan pemasukan plaintext

dan kunci pada proses 1. Pengambilan bit dimulai dari kolom matrik berwarna ungu dimulai dari kolom kanan bawah dari angka 1, 2, 3, …24. Dilanjutkan pengambilan bit diambil pada ruang kosong diluar pola dari kolom berwarna abu-abu dan seterusnya. Bit yang diambil dimasukkan kedalam kolom matrik pemasukan dari kiri atas ke bawah seperti pada Gambar 12.

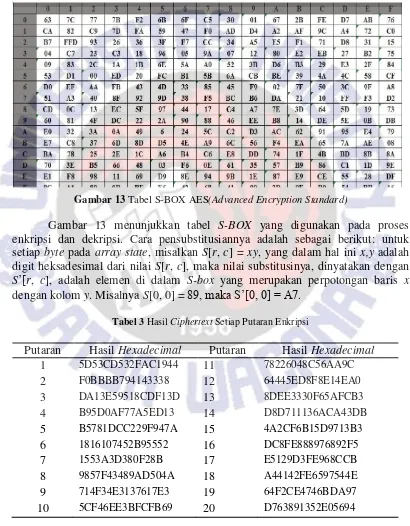

Gambar 13 Tabel S-BOX AES(Advanced Encryption Standard)

Gambar 13 menunjukkan tabel S-BOX yang digunakan pada proses enkripsi dan dekripsi. Cara pensubstitusiannya adalah sebagai berikut: untuk setiap byte pada array state, misalkan S[r, c] = xy, yang dalam hal ini x,y adalah digit heksadesimal dari nilai S[r, c], maka nilai substitusinya, dinyatakan dengan

S’[r, c], adalah elemen di dalam S-box yang merupakan perpotongan baris x

dengan kolom y.Misalnya S[0, 0] = 89, maka S’[0, 0] = A7.

Tabel 3 Hasil Ciphertext Setiap Putaran Enkripsi

Putaran Hasil Hexadecimal Putaran Hasil Hexadecimal

1 5D53CD532FAC1944 11 78226048C56AA9C

2 F0BBBB794143338 12 64445ED8F8E14EA0

3 DA13E59518CDF13D 13 8DEE3330F65AFCB3

4 B95D0AF77A5ED13 14 D8D711136ACA43DB

5 B5781DCC229F947A 15 4A2CF6B15D9713B3

6 1816107452B95552 16 DC8FE888976892F5

7 1553A3D380F28B 17 E5129D3FE968CCB

8 9857F43489AD504A 18 A44142FE6597544E

9 714F34E3137617E3 19 64F2CE4746BDA97

21

Tabel 3 merupakan hasil ciphertext dari proses enkripsi.Proses enkripsi yang dilakukan menggunakan plaintext“S4latIg3” dan menggunakan kunci“N0boR3j1”. Kemudian plaintext dan kunci akan diproses enkripsi sebanyak 20 kali putaran, dan setiap putaran enkripsi menghasilkan ciphertextyang dikonversi ke dalam nilai hexadecimal.

Proses dekripsi adalah proses merubah ciphertext menjadi plaintext awal. Proses dekripsi dilakukan sama seperti proses enkripsi, tapi proses dekripsi dimulai dari putaran ke 20 menuju putaran ke 1 untuk memperoleh plaintext awal. Pada proses dekripsi sendiri alurnya dibalik untuk mendapatkan plaintext yang telah diubah menjadi ciphertext. Pola pengambilan pada proses enkripsi akan menjadi pola pemasukan pada proses dekripsi dan pola pemasukan enkripsi menjadi pola pengambilan pada proses dekripsi.

Gambar 14 Algoritma Proses Dekripsi

22

sebagai C3 yang kemudian di XOR dengan K3 dan hasil XOR ditransformasi ke dalam S-BOX sehingga menghasilkan P3.P3 digunakan sebagai C2 untuk di XOR dengan K2 yang diperoleh dari K3, hasil XOR menghasilkan P2 dan ditransformasikan dengan S-BOX yang menghasilkan P2 dengan hasil akhir. P2 akan digunakan sebagai C1 untuk di XOR dengan K1 yang diperoleh dari K2 yang menghasilkan P1. Proses tersebut dilakukan secara berulang-ulang hingga putaran ke 20 sesuai dengan banyaknya putaran pada enkripsi. Hasil dari putaran ke 20 pada proses dekripsi adalah plaintext awal.

Tabel 4 Algoritma Enkripsi dan Dekripsi

Proses Enkripsi Proses Dekripsi 1. Masukkan plaintext 1. Masukkan ciphertext 2. Plaintext diubah ke ASCII 2. Ciphertext diubah ke ASCII 3. ASCII diubah ke BINER 3. ASCII diubah ke BINER 4. Bit BINER dimasukkan ke kolom

matrik P1 dengan pola pemasukan proses 1

4. Bit BINER dimasukkan ke kolom matrik C4 dengan pola pemasukan awal

5. Bit pada kolom matrik diambil menggunakan pola pengambilan.

5. C4 di-XOR dengan K4 menghasilkan P4

6. Bit pengambilan dimasukkan lagi ke dalam matrik untuk mendapatkan

8. C1 = P2 diambil menggunakan pola pemasukan awal

8. C3 di XOR dengan K3 menghasilkan P3

9. P2 diproses dengan pola pengambilan proses 2

9. P3 diproses dengan pola pengambilan proses 3

10. BINER diubah menjadi DEC 10. Hasil pengambilan diubah ke bentuk HEX 11. DEC diubah menjadi HEX 11. Hasil HEX ditransformasikan dengan

tabel S-Box 12. HEX ditransformasikan

menggunakan tabel S-Box

12. Hasil konversi diubah menjadi BINER

13. Hasil HEX diubah menjadi BINER 13. BINER dimasukkan ke blok matriks P3 14. Hasil biner dimasukkan ke blok

matriks P2

14. P3 = C2

15. P2 di XOR dengan K2 menghasilkan C2

15. C2 di XOR dengan K2 menghasilkan P2

16. C2=P3 diambil dengan pola pemasukan awal

16. P2 diproses dengan pola pengambilan proses 2

17. P3 diproses dengan pola pengambilan proses 3

17. Hasil pengambilan diubah ke bentuk HEX

18. BINER diubah menjadi DEC 18. Hasil HEX ditransformasikan dengan S-BOX

19. DEC diubah menjadi HEX 19. Hasil konversi diubah menjadi BINER 20. HEX ditransformasikan ke tabel

S-Box

20. BINER dimasukkan ke blok matriks P2

21. Hasil HEX diubah menjadi BINER 21. Hasil akhir P2 = C1 22. Hasil BINER dimasukkan ke blok

matriks P3

22. C1 di XOR dengan K1 menghasilkan P1

23. P3 di XOR dengan K3 menghasilkan C3

23. P1 diproses dengan pola pengambilan proses 1

23

27. C4 diubah ke DEC 27. DEC diubah ke HEX 28. DEC diubah ke HEX, sehingga

menghasilkan ciphertext.

28. HEX diubah ke CHAR, sehingga menghasilkan plaintext awal.

Tabel 4 menunjukkan algoritma proses enkripsi dan dekripsi. Proses enkripsi menghasilkan ciphertext sedangkan proses dekripsi dilakukan untuk mengubah cipertext menjadi plaintext awal. Untuk proses kunci pada enkripsi dan dekripsi tidak ditransformasikan dengan tabel S-BOX. Perancangan pada proses kunci dijelaskan sebagai berikut :

1. Masukkan Kunci.

2. Kunci diubah ke dalam ASCII. 3. ASCII diubah menjadi BINER.

4. Bit BINER dimasukkan ke blok K1 dengan pola pemasukan awal. 5. Bit kunci diambil dengan pola pengambilan pola C.

6. BINER hasil pengambilan dimasukkanke dalam kolom matrik K1. 7. K1 = K2.

8. K2 dimasukkan ke dalam blok matriks K2 dengan menggunakan pola pemasukan awal.

9. Bit K2 pada blok matriks diambil menggunakan pola D.

10.BINER hasil pengambilan dimasukkanke dalamblok matriks K2 dengan pola pemasukan awal.

11.K2 = K3.

12.K3 dimasukkan ke blok matriks dengan pola pemasukan awal. 13.K3 pada blok matriks diambil menggunakan pola B.

14.BINER hasil pengambilan dimasukkan ke dalamblok matriks K3. 15.K3 = K4

16.K4 dimasukkan ke blok matriks K4 dengan menggunakan pola pemasukan awal.

17.K4 pada blok matriks diambil dengan pola A.

18.BINER hasil pengambilan dimasukkanke dalamblok matriks K4.

Dalam bagian ini, menjelaskan tentang Pseudocode pada perancangan kriptografi block cipher menggunakan pola kesenian drumblek. Proses enkripsi dan proses dekripsi, dijelaskan sebagai berikut:

Proses Enkripsi

{Program ini digunakan untuk melakukan proses enkripsi data}

Kamus

Dari BINER = blok matriks P1, masukan BINER P1 menggunakan Pola pemasukan awal

24

Dari BINER = blok matriks P1, masukan BINER P1 dengan pola pemasukan proses 1

Output P1

Input K Read K

K to ASCII ASCII to BINER

Dari BINER = blok matriks K1, masukan BINER K1 menggunakan Pola pemasukan awal

Dari blok matriks K1 = BINER, ambil bit K1 K1 dengan pola pengambilan C

Dari BINER = blok matriks K1, masukan BINER K1 dengan pola pemasukan proses 1

Output K1 Print C1

C1 = P2 C2 <- P2 ⊕ K2

Dari C1 = blok matriks P2, masukan C1 P2 menggunakan Pola pemasukan awal

Dari blok matriks P2 = BINER, ambil bit P2 dengan pola kesenian drumblek D

BINER to HEXA

Dari HEXA = Tabel S-box, masukan HEXA HEXA dikonversi menggunakan S-box

Print BINER S-box

Dari BINER = blok matriks P2, masukan BINER P2 dengan pola pemasukan proses 2

Output P2

Dari K1 = blok matriks K2, masukan K1

Dari blok matriks K2 = BINER, ambil bit K2 dengan pola pengambilan D

Dari BINER = blok matriks K2, masukan BINER K2 dengan pola pemasukan proses 2

Output K2 Print C2

C2 = P3 C3 <- P3 ⊕ K3

Dari C2 = blok matriks P3, masukan C2 P3 menggunakan Pola pemasukan awal

Dari blok matriks P3 = BINER, ambil bit P3 dengan pola kesenian drumblek B

BINER to HEXA

Dari HEXA = Tabel S-box, masukan HEXA HEXA konversi menggunakan S-box

Print BINER S-box

Dari BINER = blok matriks P3, masukan BINER P3 menggunakan pola pemasukan proses 3

Output P3

Dari K2 = blok matriks K3, masukan K2

Dari blok matriks K3 = BINER, ambil bit K3 K3 dengan pola pengambilan B

Dari BINER = blok matriks K3, masukan BINER K3 K3 menggunakan pola pemasukan proses 3 Output K3

25

C3 = P4

C4 <- P4 ⊕ K4

Dari C3 = blok matrik P4, masukan C3 P4 menggunakan Pola pemasukan awal

Dari blok matriks P4 = BINER, ambil bit P4 dengan pola kesenian drumblek A

Dari BINER = blok matriks P4, masukan BINER P4 dengan pola pemasukan proses 4

Output P4

Dari K3 = blok matriks K4, masukan K3

Dari blok matrik K4 = BINER, ambil bit K4 K4 dengan pola pengambilan A

Dari BINER = blok matriks K4, masukan BINER K4 dengan pola pemasukan proses 4

Output K4 Print C4

Repeat

End

Proses Dekripsi

{Program ini digunakan untuk melakukan proses enkripsi data}

Kamus

Dari BINER = blok matriks K1, masukan BINER K1 menggunakan Pola pemasukan awal

Dari blok matriks K1 = BINER , ambil bit K1 K1 dengan pola kesenian drumblek A

Dari BINER = blok matriks K1, masukan BINER K1 Output K1

K1 = K2

Dari K1 = blok matriks K2, masukan Bit K1 dengan pola pemasukan awal

Dari blok matriks K2 = BINER, ambil bit K2 dengan pola kesenian drumblekB

Dari BINER = blok matriks K2, masukan BINER K2 Output K2

K2 = K3

Dari K2 = blok matriks K3, masukan Bit K2 K2 dengan pola pemasukan awal

Dari blok matriks K3 = BINER, ambil bit K3 K3 dengan pola kesenian drumblek D

Dari BINER = blok matriks K3, masukan BINER K3 Output K3

K3 = K4

Dari K3 = blok matriks K4, masukan K3

Dari blok matriks K4 = BINER, ambil bit K4 K4 dengan pola kesenian drumblek C

Dari BINER = blok matriks K4, masukan BINER K4 Output K4

26

Read A

C4 to ASCII ASCII to BINER

Dari BINER = blok matriks C4, masukan BINER C4 ⊕ K4

Print P4

Dari blok matriks P4 = BINER, ambil bit P4

Dari BINER P4 = blok matrik P4, masukan BINER Menggunakan pola kesenian drumblek A Output P4

P4 = C3

P3 <- C3 ⊕ K3

Dari P4 = blok matriks C3, masukan BINER C3 ⊕ K3

Print P3

Dari blok matriks P3 = BINER, ambil bit P3 BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA HEXA ditranformasi menggunakan S-Box

Dari BINER P3 = blok matriks P3, masukan BINER Menggunakan pola kesenian drumblek B

Output P3 P3 = C2

P2 <- C2 ⊕ K2

Dari P3 = blok matriks C2, masukan BINER C2 ⊕ K2

Print P2

Dari blok matriks P2 = BINER, ambil bit P2 BINER to HEXA

Dari HEXA = Tabel S-Box, masukan HEXA HEXA ditranformasi menggunakan S-Box

Dari BINER P2 = blok matriks P2, masukan BINER Menggunakan pola kesenian drumblek D

Output P2 P2 = C1

P1 <- C1 ⊕ K1

Dari P2 = blok matriks C1, masukan BINER

C1 ⊕ K1

Print P1

Dari blok matriks P1 = BINER, ambil bit P1

Dari BINER = blok matrik P1, masukan BINER

Menggunakan pola kesenian drumblek C Output P1

Pengujian nilai korelasi digunakan untuk mengetahui seberapa besar perubahan antara hasil enkripsi (ciphertext) dan dekripsi (plaintext). Nilai korelasi sendiri berkisar 1 sampai -1, dimana jika nilai kolerasi mendekati 1 maka plaintext

dan ciphertext memiliki hubungan yang sangat kuat, tetapi jika mendekati 0 maka

27

ciphertext. Hasil uji nilai korelasi pada AE (Avalanche Effect)ditunjukkan pada Tabel 5.

Tabel 5 Nilai Korelasi Setiap Putaran

Putaran Korelasi Putaran Korelasi

1 0.851039187 11 0.521087017

10 0.070406107 20 0.688219932

Tabel 5 menunjukkan nilai korelasi yang acak setiap putaran pada proses enkripsi dengan hasil akhir 0.688219932. Dapat disimpulkan perancangan kriptografi block cipher 64 bit menggunakan pola kesenian drumblek memiliki nilai korelasi yang lemah.

Pengujian yang dilakukan pada Avalanche Effectdigunakan untuk mengetahui seberapa besar perubahan bit antara enkripsi (ciphertext)dan plaintext. Hasil dari pengujian itu sendiri ditunjukkan pada Tabel 6.

Tabel 6 Hasil PengujianAvalanche Effect

Putaran ke-n Banyak Bit

Persentase % Putaran ke-n Banyak

Bit

Rata-Rata 31.5 49.21875

Tabel 6 merupakan hasil uji Avalanche Effectpada perancangan kriptografi

28

Gambar 15 Grafik Perbandingan Plaintext dan Ciphertext

Gambar 15 menunjukkan perbandingan antara plaintext dan ciphertext. Pengujian Avalanche Effect dilakukan untuk mengetahui seberapa besar perubahan bit ketika karakter pada plaintext diubah. Pengujian dilakukan dengan mengubah semua karakter pada plaintext awal sehingga terjadi perubahan pada setiap putaran.

Gambar 16 Grafik Pengujian Avalanche Effect

Gambar 16 menunjukkan grafik pengujian Avalanche Effect yang dilakukan sebanyak 20 kali putaran. Dalam grafik tersebut terjadi perubahan signifikan pada setiap putaran. Pada perancangan kriptografi block cipher 64 bit menggunakan pola kesenian drumblek dengan plaintext awal yaitu “S4latIg3”

29 5. Simpulan

Berdasarkan perancangan kriptografi block cipher 64 bit menggunakan pola kesenian drumblek yang telah dilakukan dengan 20 kali putaran enkripsi dan 20 kali putaran dekripsi menghasilkan nilai korelasi yang rendah antara plaintext

dan ciphertext. Dalam pengujian Avalanche Effectpada perancangan kriptografi

block cipher 64 bit menggunakan pola kesenian drumblek menunjukkan perubahan nilai bit tertinggi yaitu 41 bit atau 64,06% dari 64 jumlah bit maksimal, sedangkan perubahan bit terendah yaitu 24bit atau37,5% dengan rata-rata perubahan bit sebesar 31,5 atau 49,21875%.

6. Daftar Pustaka

[1] Aryus, D., 2008, Pengantar Ilmu Kriptografi, Yogyakarta.

[2] Husna, M. A., 2013, “Implementasi Algoritma MMB (Modular Multiplication-Based Block Cipher) Pada Pembuatan Aplikasi Manajemen Kata Sandi(Password Management). Ilmu Komputer, Fakultas Ilmu Komputer dan Teknologi Informasi, Universitas Sumatra Utara.

[3] Paliama, Fredly D. 2009, “Perancangan Kriptografi Block Cipher Berbasis

Teknik Formasi Permainan Bola”. Salatiga : Fakultas Teknologi Informasi,

Universitas Kristen Satya Wacana.

[4] Pakereng, M. A. I., 2008, “Kriptografi menggunakan Algoritma Genetika

Pada Data Citra”. Salatiga : Fakultas Teknik Informatika, Universitas

Kristen Satya Wacana.

[5] Widodo, A, dkk., 2015 “Perancangan Kriptografi Block Cipher Berbasis

Pada Teknik Tanam Padi dan Bajak Sawah”.Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

[6] Setiawan, N. A., Pakereng, M. A. I., 2015 “Perancangan Algoritma

Kriptografi Block Cipher dengan Teknik Langkah Kuda Dalam Permainan Catur”. Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

[7] Santoso, H.Y.,Pakereng, M. A. I., 2015 “Perancangan Kriptografi Block CipherBerbasis pada Alur Clamshell’s Growth Rings”. Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

![Gambar 1 Skema Proses Enkripsi-Dekripsi Pada Block Cipher[8]](https://thumb-ap.123doks.com/thumbv2/123dok/3730865.1814835/10.595.98.507.310.648/gambar-skema-proses-enkripsi-dekripsi-pada-block-cipher.webp)

![Tabel 1 Klasifikasi Koefisien Korelasi [8]](https://thumb-ap.123doks.com/thumbv2/123dok/3730865.1814835/12.595.97.513.188.623/tabel-klasifikasi-koefisien-korelasi.webp)

![Gambar 5 Koreografi Kesenian Drumblek [9]](https://thumb-ap.123doks.com/thumbv2/123dok/3730865.1814835/15.595.98.515.89.699/gambar-koreografi-kesenian-drumblek.webp)