26

Bab 4

Analisis dan Pembahasan

4.1

Perancangan Kriptografi Simetris

Untuk menguji perancangan kriptografi simetris sebagai sebuah teknik kriptografi, dilakukan proses enkripsi-dekripsi. Proses dilakukan sesuai dengan langkah-langkah yang telah dilakukan pada perancangan.

4.1.1 Tahap Persiapan Proses Enkripsi – Dekripsi

Tahap persiapan proses enkripsi-dekripsi dijelaskan sebagai berikut :

a. Plainteks yang digunakan adalah “FTI”

Plainteks selanjutnya dirubah ke dalam bentuk ASCII dan dimod 127 merujuk pada Persamaan (3.1), sehingga diperoleh

(4.1)

b. Menyiapkan Kunci Utama yang akan digunakan yaitu “TI”, selanjutnya dirubah ke dalam bentuk ASCII dan dimod 127 merujuk pada Persamaan (3.2), sehingga diperoleh

(4.2)

Merujuk pada Persamaan (3.3) hasil Persamaan (4.2) selanjutnya dijumlahkan dan dikali dua , sehingga diperoleh

Merujuk pada Persamaan (3.27) hasil Persamaan (4.3) disubtitusikan, sehingga diperoleh

(4.4)

c. Menyiapkan fungsi Bessel merujuk pada Persamaan (3.28) sebagai pembangkit kunci pertama, dimana A = hasil Persamaan (4.4), sehingga diperoleh

(4.5)

d. Menyiapkan fungsi Dawson merujuk pada Persamaan (3.29) sebagai pembangkit kunci pertama, dimana B = hasil Persamaan (4.5), sehingga diperoleh

(4.6)

e. Menyiapkan fungsi linier yang digunakan pada proses enkripsi, yaitu:

- Merujuk pada Persamaan (2.3), dimana E = 2, x = hasil Persamaan (4.1), dan G = hasil Persamaan (4.5) digunakan sebagai koefisien, sehingga diperoleh

(4.7)

- Hasil dari Persamaan (4.7) dimod 127, sehingga diperoleh

(4.8)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = 2, x = hasil Persamaan (4.5), dan G = 3, sehingga diperoleh

- Merujuk pada Persamaan (2.3), dimana E = 2, x = hasil Persamaan (4.8), dan G =hasil Persamaan (4.6), sehingga diperoleh

(4.10)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = Hasil Persamaan (4.6), x =1, dan G = (7+hasil Persamaan (4.9), sehingga diperoleh

(4.11)

- Hasil dari Persamaan (4.11) dimod 127, sehingga diperoleh

(4.12)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = 2, x (hasil Persamaan (4.6)/hasil Persamaan (4.9)), sehingga sehingga diperoleh

(4.14)

- Hasil dari Persamaan (4.14) dimod 127, sehingga diperoleh

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = 1, x =1, dan G = (hasil Persamaan (4.11) dimod 127), sehingga diperoleh

(4.16)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = 13, x = hasil Persamaan (4.5), dan G = 0, sehingga diperoleh

(4.17)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = 1, x = hasil Persamaan (4.17), dan G = (hasil Persamaan (4.16) · hasil Persamaan (4.5)), sehingga diperoleh

(4.22)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = 1, x = hasil Persamaan (4.17) dimod 127, dan G = 0, sehingga

diperoleh

(4.23)

- Untuk membuat fungsi linear tambahan yang selanjutnya disebut , merujuk pada Persamaan (2.3), dimana E = hasil Persamaan (4.6), x = hasil Persamaan (4.23), dan G = 0, sehingga diperoleh f. Menyiapkan invers fungsi linier yang gunakan untuk proses

deskripsi

- Menyiapkan invers CBB

- Merujuk pada Persamaan (3.37), dimana = hasil Persamaan (4.22), = hasil Persamaan (4.24), x = hasil Persamaan (4.26), dan D = hasil Persamaan (4.6), sehingga diperoleh,

(4.27) - Merujuk pada Persamaan (3.38), dimana = hasil

Persamaan (4.16),x = hasil Persamaan (4.27), dan B = hasil Persamaan (4.5), sehingga diperoleh

(4.28)

- Merujuk pada Persamaan (3.39), dimana = hasil Persamaan (4.13),x = hasil Persamaan (4.28), dan D = hasil Persamaan (4.6), sehingga diperoleh

(4.29)

- Merujuk pada Persamaan (3.40), dimana = hasil Persamaan (4.9), x = hasil Persamaan (4.29) dan = hasil Persamaan (4.5), sehingga diperoleh

(4.30)

- Merujuk pada Persamaan (3.41), dimana x = hasil Persamaan (4.30), dan = hasil Persamaan (4.6), sehingga diperoleh

- Merujuk pada Persamaan (3.42), dimana x = hasil Persamaan (4.31), dan = hasil Persamaan (4.5), sehingga diperoleh

(4.32)

g. Menyiapkan konversi basis bilangan

Konversi basis bilangan digunakan untuk mengubah cipherteks menjadi bit bilangan biner.

( ) (4.33) Invers konversi basis bilangan digunakan untuk mengubah bit biner menjadi angka.

( ) (4.34)

4.1.2 Proses Enkripsi

Setelah proses persiapan selesai, selanjutnya proses enkripsi dilakukan sebagai berikut:

1. Plainteks diubah ke dalam bentuk ASCII, menghasilkan urutan bilangan ASCII

(4.35)

2. Kunci Utama diubah ke dalam bentuk ASCII, menghasilkan urutan bilangan ASCII

(4.36)

3. Hasil Persamaan (4.35) dijumlahkan selanjutnya dikali dua, sehingga diperoleh

4. Merujuk pada Persamaan (4.4) selanjutnya hasil dari Persamaan (4.37) digunakan sebagai koefisien, sehingga diperoleh

. (4.38)

5. Merujuk pada Persamaan (4.5), dimana A = hasil Persamaan (4.37), sehingga diperoleh

(4.39)

6. Merujuk pada Persamaan (4.6), dimana B = hasil Persamaan (4.39), sehingga diperoleh

126 (4.40)

7. Pada putaran pertama merujuk dari Persamaan (4.7), dimana E = 2, x = hasil Persamaan (4.35), dan G = hasil Persamaan

(4.39), sehingga diperoleh

(4.41)

8. Pada putaran pertama hasil dari Persamaan (4.8), hasil dari Persamaan (4.41) dimod 127, sehingga diperoleh

(4.42)

11. Pada putaran pertama merujuk pada Persamaan (4.11),dimana E = Hasil Persamaan (4.40), x =1, dan G = (7+hasil Persamaan (4.43), sehingga diperoleh

262 (4.45)

12. Pada putaran pertama merujuk dari Persamaan (4.12) hasil dari Persamaan (4.44) dimod 127, sehingga sehingga diperoleh

{28,84,40} (4.46)

13. Pada putaran pertama merujuk pada Persamaan (4.13),dimana E = 2, x = hasil Persamaan (4.43), dan G = (7·hasil Persamaan (4.45)), sehingga diperoleh

2092 (4.47)

dari Persamaan (4.48) dimod 127, sehingga diperoleh

{38,51,68} (4.49)

16. Pada putaran ke dua merujuk pada Persamaan (4.16), dimana E = 1, x =1, dan G = (hasil Persamaan (4.45) dimod 127), sehingga diperoleh

17. Pada putaran ke dua merujuk pada Persamaan (4.17), dimana E = 13, x = hasil Persamaan (4.39), dan G = 0, sehingga diperoleh

1638 (4.51)

18. Pada putaran ke dua merujuk dari Persamaan (4.18) dimana E = (5/hasil Persamaan (4.47)), x = hasil Persamaan (4.49),

20. Pada putaran ke tiga merujukdari Persamaan (4.20) dimana E = (3/ hasil Persamaan (4.50)), x = (hasil Persamaan (4.53), dan G = (hasil Persamaan (4.39), sehingga diperoleh

{ } (4.54) 21. Pada putaran ke tiga merujukdari Persamaan (4.21) dimod

127, sehingga diperoleh

= {11,63,4} (4.55)

22. Pada putaran ke tiga merujuk pada Persamaan (82),dimana E = 1, x = hasil Persamaan (4.51), dan G = (hasil Persamaan (4.50) · hasil Persamaan (4.39)), sehingga diperoleh

23. Pada putaran ke tiga merujuk pada Persamaan (4.23), dimana E = 1, x = hasil Persamaan (4.51) dimod 127, dan G = 0, sehingga diperoleh

=114 (4.57)

24. Pada putaran ke tiga merujuk pada Persamaan (4.24), dimana E = hasil Persamaan (4.50), x = hasil Persamaan (4.57), dan

G = 0, sehingga diperoleh

14364 (4.58)

25. Pada putaran ke tiga hasil dari Persamaan (4.25) dimana E = (hasil Persamaan (4.58/ hasil Persamaan (4.56)), x = (hasil Persamaan (4.55), dan G = (hasil Persamaan (4.40), sehingga diperoleh

13,33,108} (4.59)

26. Merujuk pada Persamaan (4.1), hasil dari Persamaan (4.27) disubtitusikan untuk dirubah menjadi bit bilangan biner. Hasil deretan bilangan ini disebut Cipherteks, sehingga diperoleh

{111111110000101000100101101010011}

4.1.3 Proses Dekripsi

1. Merujuk pada Persamaan (4.26), Cipherteks dikonversi ke derelan bilangan berbasis 10, sehingga diperoleh

{13,33,108} (4.60) 2. Merujuk pada Persamaan (4.27) dimana = hasil Persamaan

(4.56), = hasil Persamaan (4.58), x = hasil Persamaan (4.60), dan D = hasil Persamaan (4.40), sehingga diperoleh

11,63,4} (4.61)

3. Merujukpada Persamaan (4.28), dimana = hasil Persamaan (4.50),x = hasil Persamaan (4.61), dan B = hasil Persamaan (4.39), sehingga diperoleh

73,0,12} (4.62)

4. Merujuk pada Persamaan (4.29), dimana = hasil Persamaan (4.47),x = hasil Persamaan (4.62), dan D = hasil Persamaan (4.40), sehingga diperoleh

{38,51,69} (4.63)

5. Merujuk pada Persamaan (4.30),dimana = hasil Persamaan (4.43), x = hasil Persamaan (4.63) dan = hasil Persamaan (4.39), sehingga diperoleh

{28,84,40} (4.64)

6. Merujuk pada Persamaan (4.31), dimana x = hasil Persamaan (4.64), dan = hasil Persamaan (4.40), sehingga diperoleh

{77,105,83} (4.65)

7. Merujuk pada Persamaan (4.32), dimana x = hasil Persamaan (4.65), dan = hasil Persamaan (4.39), sehingga diperoleh

8. Untuk mendapatkan Plainteks, hasil dari Persamaan (4.66) dirubah ke dalam kode ASCII, sehingga diperoleh

Plainteks = FTI

Berdasarkan penjelasan proses enkripsi dan dekripsi yang dilakukan menunjukkan perancangan kriptografi kunci simetri menggunakan fungsi Bessel dan fungsi Dawson dapat melakukan proses enkripsi dan dekripsi, dimana pada proses enkripsi dapat merubah plainteks menjadi chiperteks, selanjutnya pada proses dekripsi merupakan proses balik chiperteks menjadi plainteks, sehingga dapat dikategorikan sebagai sistem kriptografi.

Sistem kriptografi harus memenuhi syarat 5-tuple P, C, K, E, D [6], dijelasan sebagai berikut :

1. P adalah himpunan berhingga dari plainteks. Rancangan kriptografi ini menggunakan plainteks berupa 127 karakter yang ekuivalen dengan ASCII, yaitu dari 0-126, dan bilangan ASCII adalah sekumpulan karakter yang ekuivalen dengan jumlah bilangan yang semuanya terbatas dalam sebuah himpunan yang berhingga. Maka himpunan plainteks pada perancangan kriptografi kunci simetris menggunakan fungsi Beseel dan fungsi Dawson adalah himpunan berhingga.

2. C adalah himpunan berhingga dari ciphertext. Ciphertext dihasilkan dalam elemen bit (bilangan 0 dan 1).

Dawson adalah pembangkit kunci dan fungsi yang digunakan dalam proses perancangan kriptografi ini. Kunci yang digunakan pada perancangan ini adalah kunci simetris, dimana pada proses enkripsi maupun dekripsi menggunakan kunci yang sama. Pada setiap putaran digunakan fungsi linier tambahan yang koefisiennya telah dimodifikasi. Maka kunci yang digunakan dalam perancangan ini adalah ruang kunci. 4. Untuk setiap , terdapat aturan enkripsi dan

berkorespondensi dengan aturan dekripsi Setiap

dan adalah fungsi sedemikian hingga

( ) untuk setiap plainteks

5. Kondisi ke-4 ini secara menyeluruh, terdapat kunci yang dapat melakukan proses enkripsi sehingga merubah plainteks menjadi ciphertext dan dapat melakukan proses dekripsi yang merubah ciphertext ke plainteks. Sebelumnya telah dibuktikan dengan plainteks FTI juga dapat melakukan proses enkripsi dan dekripsi dengan merubah ciphertext menjadi plainteks. Perancangan ini telah memenuhi tuple ini.

4.2

Tampilan Hasil Perancangan

Aplikasi kriptografi yang dibuat dapat melakukan proses enkripsi dan dekripsi pada data teks. Aplikasi ini menggunakan fungsi Bessel dan fungsi Dawson sebagai pembangkit kunci pada proses enkripsi dan dekripsi, kunci pembangkit selanjutnya dijadikan koefisien pada kunci tambahan pada setiap proses yang ada pada setiap putaran, dimana pada perancangan ini terdapat tiga putaran yang setiap fungsi linier tambahan itu berbeda satu dengan yang lainnya .

Tampilan dari hasil perancangan aplikasi kriptografi pada Gambar 4.1. Plainteks dan Kunci Utama harus diinputkan terlebih dahulu, selanjutnya pilih tombol enkripsi, maka akan muncul Cipherteks. Untuk proses dekripsi pilih tomboh dekripsi, maka akan muncul Plainteks hasil dekripsi.

4.3

Pengujian Ketersediaan Memori dan Waktu

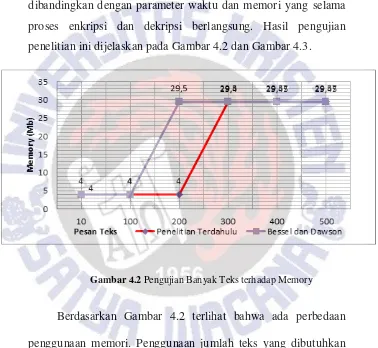

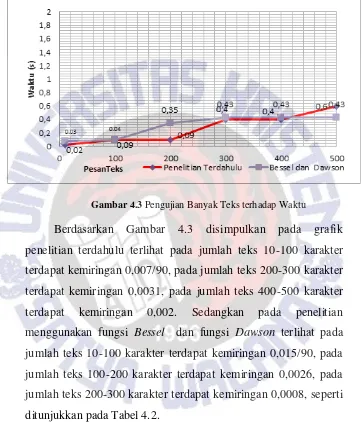

Uji perancangan teknik kriptografi pada penelitian ini dilakukan dengan membandingkan jumlah karakter yang diproses dibandingkan dengan parameter waktu dan memori yang selama proses enkripsi dan dekripsi berlangsung. Hasil pengujian penelitian ini dijelaskan pada Gambar 4.2 dan Gambar 4.3.

Gambar 4.2 Pengujian Banyak Teks terhadap Memory

lurus. Penggunaan teks yang diuji yaitu sejumlah 10, 100, 200, 300, 400 dan 500 karakter. Berdasarkan Gambar 4.2 disimpulkan pada grafik penelitian terdahulu terlihat pada jumlah teks 200-300 karakter terdapat kemiringan 0,254, pada jumlah teks 300-400 karakter terdapat kemiringan 0,0005. Sedangkan pada grafik penelitian menggunakan fungsi Bessel dan fungsi Dawson terlihat pada jumlah teks 100-200 karakter terdapat kemiringan 0,255, pada jumlah teks 300-400 karakter terdapat kemiringan 0,0005, seperti ditunjukkan pada Tabel 4.1.

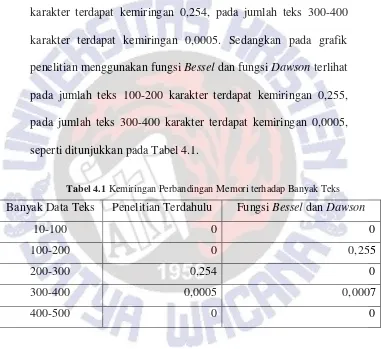

Tabel 4.1 Kemiringan Perbandingan Memori terhadap Banyak Teks

Banyak Data Teks Penelitian Terdahulu Fungsi Bessel dan Dawson

10-100 0 0

100-200 0 0,255

200-300 0,254 0

300-400 0,0005 0,0007

Gambar 4.3 Pengujian Banyak Teks terhadap Waktu

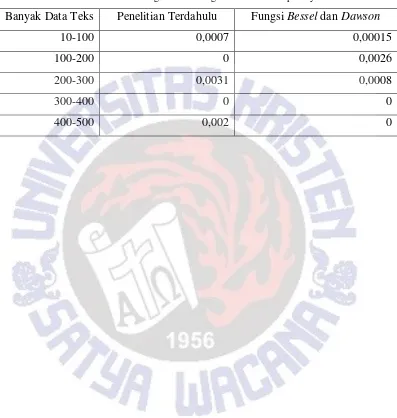

Tabel 4.2 Kemiringan Perbandingan Waktu terhadap Banyak Teks

Banyak Data Teks Penelitian Terdahulu Fungsi Bessel dan Dawson

10-100 0,0007 0,00015

100-200 0 0,0026

200-300 0,0031 0,0008

300-400 0 0