21

BAB III

Metode Perancangan

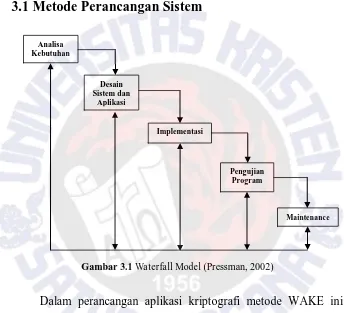

3.1 Metode Perancangan Sistem

Gambar 3.1 Waterfall Model (Pressman, 2002)

Dalam perancangan aplikasi kriptografi metode WAKE ini dibutuhkan suatu metode yang sistematis dan runtut yaitu metode

Waterfall Model. Pada metode ini terdapat 5 tahapan, yaitu: 1. Analisa Kebutuhan

Pada tahap ini dilakukan proses pengumpulan data yang kemudian akan dianalisa agar diketahui kebutuhan apa saja yang diperlukan untuk pembuatan aplikasi.

Analisa Kebutuhan

Desain Sistem dan

Aplikasi

Implementasi

Pengujian Program

2. Desain Sistem dan Aplikasi

Berdasarkan semua data yang dikumpulkan maka pada tahap ini aplikasi dan semua sistem yang terkait didesain sedemekian rupa agar memenuhi kebutuhan secara menyeluruh.

3. Implementasi

Dari desain yang telah dibuat maka pada tahap ini penulisan

code program dilakukan untuk menjadikan aplikasi secara utuh. 4. Pengujian Program

Pada tahap ini aplikasi akan diuji apakah sudah memenuhi goal

yang diharapkan berdasarkan analisis kebutuhan. Pengujian akan dilakukan dengan jumlah sampel 30 data yang berisi kombinasi antara numerik dan karakter.

5. Maintenance

Pada tahap ini kesalahan-kesalahan atau bugs yang diketahui saat melakukan pengujian akan diperbaiki agar aplikasi dapat berjalan sesuai dengan kebutuhan.

3.2

Analisis Kebutuhan

Dari data-data yang didapat maka untuk membuat suatu aplikasi kriptografi metode WAKE maka ada beberapa poin yang harus ada di dalamnya, yaitu:

1. Aplikasi dapat melakukan melakukan proses enkripsi dan dekripsi dengan menggunakan inputan file.

2. File yang diproses berisi data numerik dan karakter. 3. Spesifikasi Perangkat Lunak

4. Spesifikasi Perangkat Keras

Perangkat keras yang digunakan dalam perancangan aplikasi adalah sebagai berikut :

- Processor : Pentium IV 1,7 Ghz

- RAM : 1024 MB

- HDD : 120 GB

3.3

Desain Sistem dan Aplikasi

Perancangan sistem merupakan gambaran dari perancangan dan pembuatan sketsa, sehingga dapat menjadi suatu kesatuan. Pada tahap ini, alat bantu yang digunakan adalah flowchart diagram

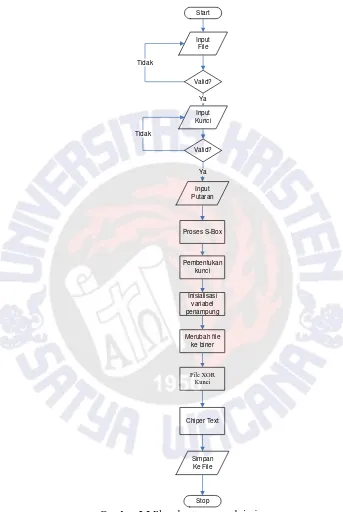

Perancangan sistem keamanan data dibuat agar sistem keamanan yang dikembangkan dapat berjalan sesuai dengan prosedur yang ada. Pada bagian ini akan menjelaskan tentang proses enkripsi file dan proses dekripsi file yang ditunjukkan melalui flowchart diagram.

a. Proses Enkripsi File

Sistem berjalan ketika sistem aplikasi mulai dijalankan, user

Start

Gambar 3.2 Flowchart proses enkripsi

enkripsi. Proses pembentukan tabel s-box dilakukan dengan mengambil inputan kunci yang dilakukan oleh user, sedangkan proses pembentukan kunci dilakukan dengan mengambil nilai inputan kunci dan nilai jumlah putaran yang dilakukan oleh user.

Proses berikutnya adalah melakukan inisialisai sebuah variable

penampung yang nantinya berfungsi untuk menampung hasil pemrosesan file. File yang telah dimasukan oleh user selanjutnya akan diproses dengan membaca isi file dalam bentuk biner. Hasil pembacaan file tersebut kemudian disimpan dalam variable

penampung. Langkah selanjutnya adalah Mengirim nilai variable penampung tersebut kedalam proses enkripsi. Proses enkripsi yang dilakukan yaitu dengan melakukan proses XOR antara variable

penampung dengan kunci yang terbentuk dari proses pembentukan kunci. Hasil dari proses XOR tersebut menghasilkan sebuah chipper text yang kemudian disimpan kembali kedalam file yang diinputkan oleh user.

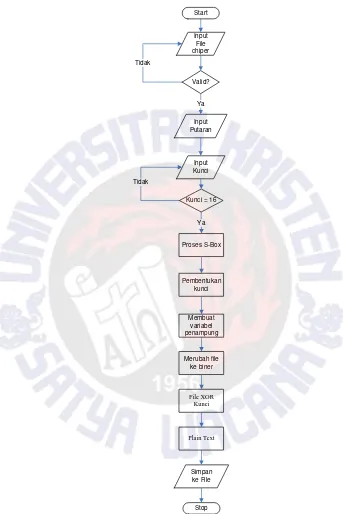

b. Proses Dekripsi File

Sistem berjalan ketika sistem aplikasi mulai dijalankan, user

Start

Input File chiper

Input Kunci

Proses S-Box Kunci = 16

Pembentukan kunci Valid? Tidak

Ya

Tidak

Ya

File XOR Kunci

Simpan ke File

Stop Input Putaran

Membuat variabel penampung

Merubah file ke biner

Plain Text

Langkah selanjutnya adalah melakukan proses pembentukan tabel s-box dan pembentukan kunci yang digunakan dalam proses dekripsi. Proses pembentukan tabel s-box dilakukan dengan mengambil inputan kunci yang dilakukan oleh user, sedangkan proses pembentukan kunci dilakukan dengan mengambil nilai inputan kunci dan nilai jumlah putaran yang dilakukan oleh user.

Proses berikutnya adalah melakukan inisialisai sebuah variable

penampung yang nantinya berfungsi untuk menampung hasil pemrosesan file. File yang telah dimasukan oleh user selanjutnya akan diproses dengan membaca isi file dalam bentuk biner. Hasil pembacaan file tersebut kemudian disimpan dalam variable

penampung. Langkah selanjutnya adalah Mengirim nilai variable penampung tersebut kedalam proses dekripsi. Proses dekripsi yang dilakukan yaitu dengan melakukan proses XOR antara variable

penampung dengan kunci yang terbentuk dari proses pembentukan kunci. Hasil dari proses XOR tersebut menghasilkan sebuah plain text yang kemudian disimpan kembali kedalam file yang diinputkan oleh user.

3.4

Desain Antar Muka

Pada bagian ini akan dijelaskan mengenai perancangan desain antarmuka aplikasi kriptografi WAKE. Aplikasi kriptografi WAKE ini dirancang dengan menggunakan bahasa pemrograman Visula Basic 6.0 dengan beberapa komponen standart seperti label, text box, button, timer, frame, commonddialog. Aplikasi kriptografi ini terdiri dari 3 form, yaitu form utama, form about, form tabel s-box, dan form kunci.

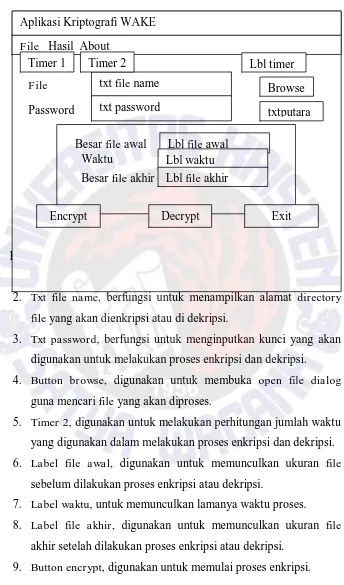

Gambar 3.4 Desain tampilan form utama

Keterangan :

1. Timer 1, berfungsi untuk mengambil waktu program dijalankan. 2. Txt file name, berfungsi untuk menampilkan alamat directory

file yang akan dienkripsi atau di dekripsi.

3. Txt password, berfungsi untuk menginputkan kunci yang akan digunakan untuk melakukan proses enkripsi dan dekripsi.

4. Button browse, digunakan untuk membuka open file dialog

guna mencari file yang akan diproses.

5. Timer 2, digunakan untuk melakukan perhitungan jumlah waktu yang digunakan dalam melakukan proses enkripsi dan dekripsi. 6. Label file awal, digunakan untuk memunculkan ukuran file

sebelum dilakukan proses enkripsi atau dekripsi.

7. Label waktu, untuk memunculkan lamanya waktu proses. 8. Label file akhir, digunakan untuk memunculkan ukuran file

akhir setelah dilakukan proses enkripsi atau dekripsi. 9. Button encrypt, digunakan untuk memulai proses enkripsi.

Aplikasi Kriptografi WAKE

File Hasil About

Encrypt Decrypt Exit

Timer 2

10.Button decrypt, digunakan untuk memulai proses dekripsi. 11.Button exit, digunakan untuk menutup program aplikasi.

12.Label timer, digunakan untuk menampilkan waktu pada sistem. 13.Menu File, didalam menu file terdapat sub menu diantaranya :

- Open File, digunakan untuk memilih file yang akan diproses.

- Open File Log, digunakan untuk membuka log file. - Exit, digunakan untuk menutup aplikasi.

14.Menu Hasil, didalam menu hasil terdapat sub menu :

- Tabel S-Box, untuk menampilkan hasil pembentukan tabel S-Box dari kunci yang dimasukan.

- Kunci, untuk menampilkan hasil kunci yang terbentuk. 15.Menu About, digunakan untuk menampilkan form about.

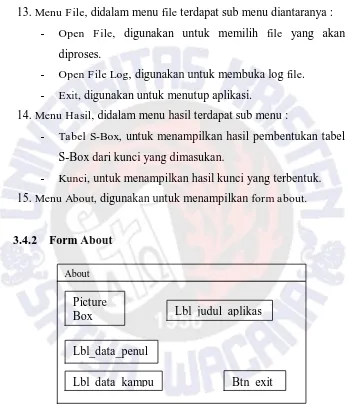

3.4.2 Form About

Gambar 3.5 Desain tampilan form about

Keterangan :

1. Picture box1, berisi gambar yang berhubungan dengan kriptografi.

2. Lbl_judul_aplikasi, berisi tentang nama aplikasi kriptografi. Btn_exit

Lbl_data_kampu About

Picture

Box Lbl_judul_aplikas

3. Lbl_data_penulis, berisi tentang data pembuat.

4. Lbl_data_kampus, berisi tentang data fakultas dan universitas. 5. Btn_exit, berfungi untuk menutup form about dan kembali ke

form utama.

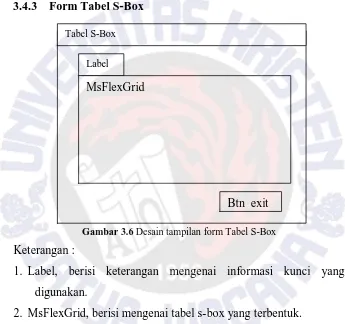

3.4.3 Form Tabel S-Box

Gambar 3.6 Desain tampilan form Tabel S-Box

Keterangan :

1. Label, berisi keterangan mengenai informasi kunci yang digunakan.

2. MsFlexGrid, berisi mengenai tabel s-box yang terbentuk. 3. Btn_exit, berfungsi untuk menutup form tabel s-box.

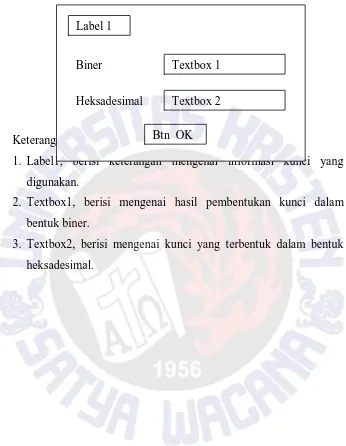

3.4.4 Form Hasil Pembentukan Kunci

Hasil pembentukan kunci Tabel S-Box

Label MsFlexGrid

Gambar 3.7 Desain tampilan form Hasil Kunci

Keterangan :

1. Label1, berisi keterangan mengenai informasi kunci yang digunakan.

2. Textbox1, berisi mengenai hasil pembentukan kunci dalam bentuk biner.

3. Textbox2, berisi mengenai kunci yang terbentuk dalam bentuk heksadesimal.

Btn_OK Label 1

Biner

Heksadesimal

Textbox 1