6 BAB 2

LANDASAN TEORI

2.1 Teori Umum

Teori umum merupakan teori-teori pokok yang dijadikan landasan untuk teori-teori lainnya dalam skripsi ini.

2.1.1 Definisi Jaringan Komputer

Berdasarkan pendapat Wahana Komputer (2005:1), jaringan komputer adalah beberapa komputer yang saling berhubungan dapat melakukan komunikasi dan share resources antara satu dengan yang lainnya menggunakan perangkat keras jaringan, seperti ethernet card, bridge, modem, dan lain-lain. Tujuan dari pembuatan jaringan komputer adalah:

- Dapat melakukan pembagian pemakaian sumber daya komputer (resource

sharing), contohnya pemakaian printer, scanner, CPU, maupun program.

- Mempermudah melakukan komunikasi, contohnya dengan menggunakan

e-mail, chatting, IP Phone, dan video conference.

- Mendapatkan akses informasi, contohnya melalui web browsing. - Mempermudah pengiriman data dari satu komputer ke komputer lain.

2.1.2 Topologi Jaringan

Topologi jaringan merupakan pola koneksi dari node pada sebuah jaringan. Secara garis besar, topologi terbagi menjadi dua jenis, yaitu :

2.1.2.1 Topologi Fisikal

Topologi fisikal merupakan gambaran secara fisik dari pola hubungan antar komponen jaringan. Mengacu pada buku CISCO CCNA dan Jaringan Komputer (2010), topologi fisikal terbagi menjadi beberapa jenis, yaitu :

A. Bus

Gambar 2.1 Topologi Bus

Topologi bus menggambarkan sebuah kabel tunggal yang bertugas sebagai backbone yang menghubungkan seluruh komputer, server, maupun device lainnya.

Kelebihan dari topologi bus yaitu :

- Pengembangan jaringan dan penambahan workstation baru dapat dilakukan lebih mudah tanpa mengganggu workstation lainnya.

- Biaya yang lebih murah

Kekurangan dari topologi bus yaitu :

- Jika terjadi gangguan di sepanjang kabel maka seluruh jaringan juga akan ikut mengalami gangguan.

- Hanya satu komputer yang dapat mengirimkan data dalam waktu yang bersamaan.

B. Ring

Gambar 2.2 Topologi Ring

Topologi ring menggambarkan semua komputer terhubung sehingga membentuk pola cincin atau lingkaran.

Kelebihan topologi ring adalah dapat menghindari tabrakan dalam pengiriman data karena mengalir dalam satu arah, sehingga data yang dikirim selanjutnya akan dikerjakan setelah pengiriman yang pertama selesai.

Kekurangan dari topologi ring yaitu:

- Kerusakan pada satu jalur atau komputer dapat memberikan dampak terhadap keseluruhan jaringan.

- Penambahan dan pemindahan komputer akan mengganggu jaringan sementara karena harus memutus jaringan untuk beberapa saat.

C. Star

Gambar 2.3 Topologi Star

Topologi star menggambarkan setiap komputer pada jaringan terhubung dengan sebuah node pusat (HUB atau switch). Setiap komputer yang mengirimkan data harus melewati node pusat sehingga node pusat dapat bertindak sebagai pengendali semua komunikasi data.

Kelebihan dari topologi star yaitu:

- Gangguan pada satu jalur atau komputer hanya akan berakibat pada komputer yang berada di jalur tersebut saja.

- Penambahan komputer baru dapat dilakukan dengan mudah, yaitu cukup dengan menyambungkan komputer baru ke node pusat.

- Pusat jaringan ini merupakan tempat yang baik untuk mencari kesalahan yang terjadi dalam jaringan.

Kekurangan dari topologi star yaitu :

- Kegagalan pada node pusat dapat berdampak pada keseluruhan jaringan tersebut.

- Jumlah perangkat yang dapat terhubung terbatas oleh kapasitas node pusat.

D. Mesh

Gambar 2.4 Topologi Mesh

Topologi mesh menggambarkan setiap komputer terhubung secara point-to-point. Ini berarti setiap komputer terhubung secara langsung dengan seluruh komputer yang ada pada jaringan.

Kelebihan dari topologi mesh yaitu :

- Lebih mudah dalam mengidentifikasi permasalahan yang terjadi pada koneksi antar komputer.

- Hubungan langsung antar komputer menjamin data langsung dikirim ke tujuan tanpa harus melalui komputer lain, sehingga penyampaian data lebih cepat.

- Kerusakan pada satu jalur hanya akan berpengaruh pada komputer yang berada di jalur tersebut saja.

- Privacy dan security lebih terjamin karena komunikasi antara

Kekurangan dari topologi mesh yaitu:

- Sulit dalam melakukan pemasangan dan konfigurasi ulang apalagi jika jumlah komputer dan peralatan lain yang terhubung semakin banyak.

- Biaya yang cukup besar untuk pembuatan jaringan ini.

- Banyaknya kabel yang digunakan juga menunjukan perlunya ruang yang lebih besar untuk pengaturan dan peletakan kabel serta komputer itu sendiri.

E. Tree

Gambar 2.5 Topologi Tree

Topologi tree merupakan gabungan dari topologi bus dan topologi star. Topologi ini digambarkan sebagai beberapa topologi

star yang dihubungkan dengan satu backbone layaknya topologi bus.

Kelebihan dari topologi tree yaitu :

- Kontrol jaringan lebih mudah karena bersifat terpusat dan terbagi dalam tiap level atau tingkatan yang berbeda.

- Mudah untuk dikembangkan. Kekurangan dari topologi tree yaitu :

- Jika salah satu node atau komputer rusak, maka komputer yang berada di level atau tingkatan bawahnya juga akan ikut mengalami kerusakan.

- Dapat terjadi collision data saat pengiriman yang bersamaan.

2.1.2.2 Topologi Logikal

Topologi logikal merupakan gambaran bagaimana komunikasi antar host pada saat mengirimkan data berlangsung. Topologi logikal terbagi menjadi beberapa jenis, yaitu :

A. Broadcast

Pada topologi ini, data yang akan dikirm oleh suatu host akan dikirimkan ke semua host yang terhubung pada jaringan.

B. Token Passing

Pada topologi ini, jaringan komputer diatur oleh sebuah

token. Setiap host pada jaringan akan saling mengirimkan token

elektronik secara sekuensial. Token ini bertindak sebagai pemberi izin kepada suatu host untuk mengirimkan data, sehingga hanya host yang mendapatkan token yang boleh mengirimkan data. Jika suatu host menerima token, namun tidak ingin mengirimkan data, maka token akan dikirimkan ke host berikutnya.

2.1.3 Klasifikasi Jaringan Komputer

Mengacu pada buku CISCO CCNA dan Jaringan Komputer (2010) dan Jaringan Komputer (2006), untuk membedakan setiap jaringan komputer para ahli membedakannya dengan mengklasifikasikan jaringan komputer agar lebih mudah di ketahui, diantaranya:

2.1.3.1 Berdasarkan Luas Area

Berdasarkan luas area jangkauannya, jaringan komputer dibedakan menjadi tiga jenis yaitu :

A. LAN (Local Area Network)

Gambar 2.6 Local Area Network

Local Area Network merupakan jaringan komputer yang

menhubungkan komputer dengan komputer lain dalam ruang lingkup yang terbatas, misalnya dalam 1 gedung kantor. LAN dapat membuat user dapat berbagi file, hardware, maupun

komunikasi internal dalam jaringan. Jaringan LAN dirancang untuk mengatur jaringan yang bersifat privat dalam kendali administrasi lokal.

B. MAN (Metropolitan Area Network)

Gambar 2.7 Metropolitan Area Network

Metropolitan Area Network merupakan pengembangan

dari LAN dan dapat mencakup jaringan yang luas, contohnya jaringan antara gedung-gedung yang masih berada pada satu kota. Secara singkat, MAN dapat menghubungkan LAN satu dengan LAN lain dalam cakupan sekitar 50 km.

C. WAN (Wide Area Network)

Gambar 2.8 Wide Area Network

WAN merupakan jaringan komputer yang mencakup area yang besar seperti jaringan antar wilayah, kota atau negara. WAN dapat digunakan untuk kepentingan privat maupun publik, contoh dari penggunaan secara privat yaitu menghubungkan antar kantor cabang yang berjauhan sedangkan contoh dari penggunaan untuk publik yaitu pengaksesan website yang dapat dibuka bagi seluruh orang yang terhubung ke internet.

2.1.3.2 Berdasarkan Media Penghantar

Berdasarkan media penghatarnya, jaringan komputer di bedakan menjadi dua jenis yaitu :

A. Wire Network / Wire Line Network

Wire network adalah jaringan komputer yang

menggunakan kabel sebagai media penghantar dalam melakukan koneksi antar device. Terdapat dua jenis kabel pada umumnya yaitu kabel berbahan dasar tembaga (copper) dan berbahan serat

optic (fiber optic). a. Kabel Tembaga

Kabel berbahan dasar tembaga biasanya di gunakan pada jaringan LAN dan kabel berbahan dasar serat optik di pakai untuk jaringan WAN maupun MAN. Namun biasanya jaringan WAN dan MAN menggunakan gabungan kabel tembaga dengan fiber optic sebagai media penghatar. Kabel tembaga mengirimkan data dalam bentuk sinyal-sinyal listrik (tegangan atau arus).

b. Kabel Serat Optik (Fiber optic)

Fiber optic mengirimkan dalam bentuk sinyal cahaya

sebagai pengganti arus listrik. Dibandingkan dengan kabel tembaga, fiber optic memiliki keunggulan dalam hal:

- Kecepatan koneksi yang lebih tinggi.

- Transmisi data tidak terpengaruh oleh interferensi elekromagnet dan tegangan listrik.

- Tidak mengalami crosstalk karena tidak tepengaruh oleh gangguan frekuensi maupun elektris.

- Mampu mencapai jangkauan yang lebih jauh dari kabel tembaga.

B. Wireless Network

Wireless network adalah jaringan komputer yang

menggunakan media penghantar berupa gelombang radio sehingga dapat digunakan secara nirkabel atau tanpa menggunakan kabel dalam melakukan koneksi. Penggunaan jaringan nirkabel sangat bermanfaat dalam hal komunikasi yang bersifat portable. Saat ini jaringan nirkabel sudah dapat di temukan di berbagai tempat contohnya seperti di rumah sakit, tempat perbelanjaan, sekolah, dan tempat lainnya. Jaringan nirkabel umumnya menggunakan frekuensi 2,4 GHz dan 5.8 GHz.

2.1.3.3 Berdasarkan Fungsi

Dalam jaringan komputer terdapat satu komputer yang bertindak sebagai server dan komputer lain nya sebagai client. Maka dari itu dibagi menjadi dua jenis yaitu :

A. Client Server

Client server rmerupakan jaringan komputer yang salah

satu dari komputer dalam jaringan (bisa lebih dari satu) difungsikan sebagai server. Komputer yang dilayani oleh server dinamakan sebagai client. Dalam suatu jaringan komputer, umumnya terdapat minimal satu server dan beberapa client.

Server memberikan beberapa layanan untuk client contohnya

B. Peer to Peer

Peer to peer merupakan struktur jaringan komputer

dimana setiap host menjadi server dan client secara bersamaan. Contohnya dalam pertukaran data dalam jaringan LAN, host A melakukan sharing data document kepada host lainnya, maka

host A bertindak sebagai server sedangkan host lain yang

mengakses file tersebut bertindak sebagai client. Kemudian bila pada saat yang bersamaan host B melakukan sharing data video kepada host A, maka secara tidak langsung host B juga bertindak sebagai server dan host A bertindak sebgai client. Pada kondisi tersebut, host A dan host B menjadi server dan client dalam waktu yang bersamaan sehingga jaringan tersebut dapat dinamakan jaringan peer to peer.

Kekurangan dari jaringan peer to peer adalah masalah manajemen dan keamanannya. Hal ini disebabkan karena semakin banyak yang menggunakan peer to peer maka akan semakin sulit untuk diawasi. Selain itu, penggunaan model jaringan ini pada jumlah komputer terlalu banyak dapat menciptakan komunikasi data yang rumit dan menimbulkan kemacetan pada lalu lintas data. Karena itu jumlah komputer pada jaringan tidak boleh terlalu banyak, disarankan maksimum 25 komputer.

2.1.4 Perangkat Jaringan

Perangkat jaringan terdiri dari beberapa macam yaitu : A. Media Jaringan

Media jaringan merupakan alat yang di gunakan sebagai media penghantar sinyal dari satu tempat ke tempat lain. Jenis media yang umum digunakan saat ini terbagi menjadi tiga tipe, yaitu:

- Kabel tembaga - Fiber optic

- Wireless

B. Repeater

Repeater merupakan device yang digunakan untuk memperkuat

sinyal yang dikirim agar dapat diteruskan ke device lain yang letaknya jauh. Repeater diperlukan pada suatu jaringan karena setiap media perantara memiliki batasan jarak dalam mengirimkan sinyal. Semakin jauh jarak pengiriman sinyal, maka sinyal akan semakin lemah. Hal ini dapat menyebabkan sinyal tidak dapat lagi diterima dengan baik.

C. HUB

HUB memiliki fungsi meneruskan data tidak memiliki tingkat kecerdasan layaknya fungsi repeater. Yang membedakan HUB dengan

repeater adalah HUB memiliki sejumlah port sehingga HUB sering

disebut juga multi-port repeater. Sinyal yang diterima pada HUB akan diteruskan ke semua port yang aktif.

Ada beberapa kategori HUB diantaranya :

- Passive HUB

Merupakan HUB biasa yang hanya meneruskan sinyal ke seluruh node, tetapi tidak memperkuat sinyalnya.

- Active HUB

Memiliki fungsi yang sama dengan passive HUB, hanya saja HUB ini dapat sekaligus memperkuat sinyal sehingga jangkauannya menjadi lebih luas.

- Intelligent HUB

HUB jenis ini dapat melakukan seleksi alamat paket dan tujuan, sehingga hanya node yang diinginkan saja yang dapat menerimanya.

D. Bridge

Bridge berfungsi untuk membentuk jaringan sederhana dengan

cara menghubungkan beberapa komputer maupun device pada satu kelompok IP lokal. Melalui bridge, komputer dapat saling mengirim paket data. Bridge mampu mengenal dan mencatat MAC address dari

device yang terhubung dengan portnya. Ketika ada paket yang ingin

dikirimkan, maka bridge akan membaca tujuan paket dan mengirimkannya hanya ke port tujuan sesuai dengan daftar MAC

E. Switch

Switch merupakan pengembangan dari bridge yang juga

memiliki fungsi filter pada saat pengiriman paket data. Yang membedakan switch dengan bridge adalah switch memiliki sejumlah

port sehingga sering disebut juga multi-port bridge.

F. Router

Router berfungsi untuk menghubungkan dua jaringan yang

berbeda. Sebuah IP router dapat membagi jaringan menjadi beberapa

subnet sehingga hanya lalu lintas yang ditujukan untuk IP address

tertentu bisa mengalir dari satu segmen ke segmen lainnya. Proses pengarahan paket data menuju jaringan lain disebut dengan routing.

2.1.5 Routing

Mengacu pada buku CISCO CCNP dan Jaringan Komputer (2012),

routing adalah proses menentukan rute kemana paket data akan dikirimkan

dari suatu jaringan ke jaringan lainnya. Proses routing dijalankan pada OSI

layer 3 (router). Routing tidak hanya meneruskan paket data yang terhubung

langsung dengan router, namun juga menentukan rute kedepannya yang tidak terhubung langsung dengan router. Terdapat dua macam jenis routing, yaitu : A. Static routing

Rute dibangun berdasarkan definisi dari administrator. Administrator menentukan sendiri IP address ataupun interface untuk

- Jaringan yang ada tidak memiliki router yang banyak. - Mengatur default route.

B. Dynamic routing

Rute dibangun dengan menggunakan algoritma khusus sehingga dapat berubah-ubah secara dinamis tergantung dari kondisi jaringan. Dengan menggunakan dynamic routing, router dapat saling bertukar informasi tentang kondisi jaringan yang terhubung dengannya dengan menggunakan protokol TFTP. Dynamic routting dapat menjalankan fungsi network discovery pada jaringan baru dan meng-update routing

table bila terjadi perubahan pada kondisi jaringan. Dynamic Routing

protokol terdiri dari :

− Routing Information Protocol (RIP)

Routing protokol ini merupakan Distace Vector routing. RIP

mengirimkan keseluruhan routing table ke semua interface yang terhubung setiap 30 detik. RIP menggunakan jumlah hop dalam menentukan jalur terbaik. RIP hanya bisa memiliki jumlah hop yaitu 15

hop sehingga apabila jumlah hop ke suatu router lebih dari 15 maka

dianggap unreachable. Untuk saat ini, terdapat dua jenis RIP, yaitu RIPv1 yang menggunakan classfull routing dan RIPv2 menggunakan

classless routing .

− Enhanced Interior Gateway Routing Protocol (EIGRP)

karena memiliki karakteristik distance vector dan link state. EIGRP merupakan cisco propierty sehingga hanya router cisco yang bisa menggunakan EIGRP.

− Open Shortest Path First (OSPF)

OSPF merupakan link state routing protocol yang bersifat open standard sehingga dapat digunakan pada semua jenis router. OSPF bekerja dengan menentukan jalur terbaik berdasarkan cost terendah dengan menggunakan algoritma Djikstra shortest path first. OSPF mengenal yang bernama area, area disini diperuntukan agar tidak seluruh informasi dikirimkan ke router lainnya. Hanya informasi yang berubah (berkurang atau bertambah) yang akan dikirim ke semua router dalam area tersebut. OSPF memecah network menjadi beberapa area logikal. Network OSPF harus memiliki sebuah area khusus yaitu area 0 atau area backbone. Area 0 ini harus terkoneksi dengan seluruh area yang ada sehingga traffic dari area lain akan melalui area 0. Area 0 harus handal dan dapat menyediakan bandwidth yang besar agar dapat melayani traffic yang masuk dan keluar dari area.

2.1.6 Protokol jaringan

Protokol jaringan adalah suatu aturan yang mengatur cara-cara dalam suatu jaringan untuk bertukar informasi. Mengacu pada buku Jaringan Komputer (2006), model yang umum dijadikan referensi untuk mempelajari

(OSI layer) dan Internet Protocol suiter (TCP/IP).

2.1.6.1 Model Referensi OSI

Gambar 2.9 OSI Layer Model

Model referensi jaringan terbuka OSI atau OSI Reference

Model for open networking adalah sebuah model arsitektural jaringan

yang dikembangkan oleh badan International Organization for

Standarization (ISO) di Eropa pada tahun 1977. OSI layer adalah

sebuah kerangka yang digunakan untuk dapat mengetahui bagaimana data dapat dipindahkan melalui berbagai layer menuju ke device lain di dalam jaringan, walaupun jika pengirim dan tujuan mempunyai tipe media jaringan yang berbeda.

Di dalam OSI reference model terdapat tujuh buah layer dan masing-masing mempunyai tugas yang berbeda. Pembagian jaringan menjadi tujuh layer memberikan kentungan sebagai berikut:

- Membagi komunikasi jaringan menjadi bagian yang lebih kecil sehingga lebih mudah dimengerti.

- Standarisasi komponen jaringan untuk pengembangan vendor yang berbeda.

- Mendukung berbagai macam tipe jaringan hardware dan software yang berbeda untuk saling berkomunikasi.

- Dapat mencegah perubahan di satu layer yang dapat mempengaruhi layer yang lain.

Berikut penjelasan mengenai 7 layer pada OSI layer : 1. Physical Layer

Physical layer merupakan lapisan terbawah pada model

OSI yang berkomunikasi secara langsung dengan berbagai tipe media komunikasi ataupun hardware. Physical layer menjelaskan mekanisme pengaktifan, pemeliharaan, dan menonaktifkan hubungan fisik antar sistem. Physical layer melakukan dua hal yaitu mengirim dan menerima bit 1 dan 0 yang akan dipresentasikan oleh media penghantar. Peralatan yang berjalan pada physical layer antara lain HUB dan repeater.

2. Data Link Layer

Layer ini berfungsi untuk menentukan bagaimana bit-bit data dikelompokkan menjadi format yang disebut sebagai frame.

memproses acknowledgement frame yang dikirim. Selain itu, pada level ini terjadi koreksi kesalahan (error notification), pemesanan pengiriman data (flow control), pengalamatan perangkat keras (seperti halnya MAC address), dan menentukan bagaimana perangkat-perangkat jaringan seperti HUB, bridge, repeater, dan

switch beroperasi.

3. Network Layer

Layer ini menyediakan koneksi dan pemilihan jalur antar

dua sistem. Network layer merupakan layer dimana routing terjadi yaitu ketika sebuah paket diterima oleh router, alamat IP tujuan akan diperiksa. Router melakukan routing dengan mengecek alamat jaringan tujuan dan memilih interface keluar untuk paket tersebut berdasarkan routing table yang tercatat pada router. Setelah memilih interface keluaran, paket akan dikirimkan keluar jaringan lokal melalui interface yang dipilih. Jika router tidak menemukan entry untuk jaringan tujuan di routing table, router akan membuang paket tersebut.

4. Transport Layer

Layer ini bertanggung jawab untuk menjaga komunikasi

jaringan antara node. Transport layer menyediakan mekanisme untuk membangun, memelihara, dan memutuskan virtual circuit, deteksi dan pemulihan kesalahan pengiriman, serta pengendali

aliran informasi. Transport layer melakukan segmentasi dan menyatukan kembali data yang tersegmentasi tadi menjadi sebuah arus data. Layanan-layanan ini menyediakan layanan transportasi data secara end-to-end, dan dapat membuat sebuah koneksi logikal antara host pengirim dan host tujuan pada sebuah internetwork. Pada transport layer, proses pengiriman data berupa segment dengan menggunakan protocol TCP dan UDP.

5. Session Layer

Layer ini membangun, mengatur dan memutuskan sesi antara aplikasi dan mengatur pertukaran data antara entitas

presentation layer. Session layer juga menyediakan kontrol dialog

antar device. Session layer melakukan koordinasi antar sistem-sistem dan mengorganisasi komunikasinya dengan menawarkan tiga mode layanan, yaitu simplex, half-duplex, full-duplex. Kesimpulannya, session layer pada dasarnya menjaga terpisahnya data dari aplikasi yang satu dengan data dari aplikasi yang lain.

6. Presentation Layer

Layer ini memastikan informasi yang dikirim oleh application layer dari suatu sistem dapat dimengerti oleh application layer di sistem lain. Presentation layer juga

berhubungan dengan struktur data yang digunakan oleh program-program dan menegosiasikan sintaks pengiriman data untuk

application layer. Pada dasarnya, presentation layer bertugas

untuk melakukan fungsi pengkodean dan konversi format data dari data application layer menjadi data yang dapat dibaca oleh sistem jaringan maupun sebaliknya.

7. Application Layer

Application layer merupakan layer teratas dari model OSI. Layer ini menyediakan layanan untuk proses aplikasi (seperti e-mail, file transfer, dan terminal emulation) yang berada di luar model OSI. Application layer mengidentifikasi dan membangun

ketersediaan pasangan komunikasi yang diinginkan (dan sumber daya yang dibutuhkan untuk terhubung bersamanya), menyesuaikan aplikasi yang berhubungan dan membangun kesepakatan pada prosedur pemulihan kesalahan dan pengendali integritas data. Layer ini merupakan tempat dimana user berinteraksi dengan komputer.

2.1.6.2 Model Referensi TCP/IP

Gambar 2.10 TCP/IP Layer Model

Protokol ini adalah standar komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data antar komputer dalam jaringan internet. TCP/IP merupakan sebuah standar jaringan terbuka yang bersifat independen terhadap mekanisme transport jaringan fisik yang digunakan, sehingga dapat digunakan dimana saja. Protokol ini menggunakan skema pengalamatan yang sederhana yang disebut sebagai alamat IP (IP address) yang mengizinkan hingga beberapa ratus juta komputer untuk dapat saling berhubungan satu sama lainnya di internet.

Protokol ini juga bersifat routable yang berarti protokol ini cocok untuk menghubungkan Operating System (OS) yang berbeda untuk membentuk jaringan yang heterogen. Model TCP/IP mempunyai

4 layer, yaitu : application layer, transport layer, internet layer, dan

network access layer. Berikut penjelasan mengenai layer pada protokol

TCP/IP :

1. Network Access layer

Network Access Layer mengizinkan paket internet

protocol (IP) untuk membuat physical link ke dalam jaringan

media. Drivers untuk aplikasi software, modem cards, dan device yang lain beroperasi pada layer network access. Network access

layer menjelaskan langkah-langkah yang digunakan dengan

perangkat keras jaringan dan pengaksesan medium transmisi.

2. Internet Layer

Tujuan utama dari internet layer adalah untuk packet-switching dan memilih jalur terbaik pada jaringan untuk pengiriman paket. Protokol utama yang bekerja pada layer ini adalah internet

protocol (IP). Jenis-jenis protokol yang bekerja pada TCP/IP internet layer :

- Internet Control Message protocol (ICMP) bertugas

menyediakan kemampuan kontrol dan pesan.

- Address Resolution protocol (ARP) bertugas menentukan

alamat dari data link layer atau MAC address untuk IP

address yang diketahui.

- Reverse Address Resolution protocol (RARP) bertugas

3. Transport Layer

Transport layer menyediakan sebuah logical connection

antara alamat sumber dan alamat tujuan. Tugas utama dari

transport layer adalah untuk menyediakan end-to-end control

yang dapat diandalkan dalam pengiriman data melalui media komunikasi. Transport layer juga menjelaskan end-to-end

connectivity antara aplikasi host Protocol transport layer adalah

TCP dan UDP.

- Transmission Control protocol (TCP)

TCP berfungsi untuk mengubah suatu blok data yang besar menjadi segmen-segmen yang diberi nomor dan disusun secara berurutan agar si penerima dapat menyusun kembali segmen-segmen tersebut seperti pada waktu pengiriman. TCP ini adalah jenis protokol connection oriented yang memberikan layanan yang reliable dan error recovery.

- User Datagram protocol (UDP)

UDP adalah jenis protokol yang bersifat connectionless

oriented. Koneksi yang connectionless memungkinkan untuk

pengiriman data lebih cepat daripada TCP namun tidak menjamin data dapat sampai ke tujuan. Oleh karena penggunaan bandwidth yang efektif, UDP banyak dipergunakan untuk aplikasi-aplikasi yang tidak peka terhadap gangguan jaringan seperti SNMP dan TFTP.

4. Application Layer

Application layer berperan sebagai high-level protocol

yang melakukan proses representasi, encoding dan dialog control. Jenis-jenis protokol pada application layer, yaitu :

- File Transfer protocol (FTP)

- Trivial File Transfer protocol (TFTP)

- Network File System (NFS)

- Simple Mail Transfer protocol (SMTP)

- Telnet

- Domain Name System (DNS)

2.2 Teori Khusus

Teori khusus yang berhubungan dengan u n s u r y a n g d i b a h a s d a l a m s k r i p s i i n i terdiri dari :

2.2.1 VPN

VPN atau Virtual Private Network adalah jaringan komunikasi yang dapat menghubungkan jaringan satu dengan jaringan lainnya melalui jaringan publik seperti internet secara aman. VPN dapat mengirim data antara dua komputer yang melewati jaringan public sehingga seolah-olah terhubung secara point-to-point. Data di enkapsulasi dengan header yang berisi informasi routing untuk mendapatkan koneksi point-to-point sehingga data dapat melewati jaringan publik dan dapat mencapai tujuan akhir.

Sedangkan untuk mendapatkan koneksi yang aman dan bersifat privat, data dikirimkan melalui interface logikal yang disebut tunnel. Tunnel

terbentuk dengan proses autentikasi dan data yang telah dienkripsi akan dikirmkan melalui tunnel sehingga dapat menjaga kerahasiaan data ketika melewati jaringan publik dan membentuk koneksi logikal point to point. Koneksi tunnel membentuk sejenis channel yang bersifat privat diantara jaringan internet sehingga arus data yang dikirimkan dapat seolah-olah terpisah dari internet dan tidak bisa diakses sembarang orang.

2.2.2 Cara Kerja VPN

Mengacu pada pendapat RM. Arulvizhi dan B. Durgadevi (2011), hal utama yang dibutuhkan oleh sebuah VPN untuk bekerja adalah adanya koneksi internet yang baik. Kemudian juga diperlukan internet gateway router untuk melakukan setting akses internet bagi para staff. Router ini dikonfigurasikan untuk melindungi jaringan lokal perusahaan atau organisasi dari orang yang tidak berhak mengaksesnya melalui internet.

Pada router ini ditentukan jenis enkripsi dan tunnel yang akan dibentuk beserta parameter untuk proses autentikasi ke jaringan yang akan dihubungkan. Jika kedua jaringan sudah saling terautentikasi, maka akan terbentuk tunnel yang akan menghubungkan jaringan ini dan setiap data yang dikirim akan dienkripsi terlebih dahulu

2.2.3 Topologi VPN

Topologi VPN dibuat berdasarkan dengan proses bisnis yang ada dan sedang berjalan di suatu perusahaan. Topologi VPN dapat dikelompokan menjadi tiga kategori, yaitu HUB-and-spoke, partial atau full-mesh, dan

hybrid

2.2.3.1 Topologi HUB-and-spoke

Topologi ini merupakan topologi yang paling umum digunakan, dimana beberapa remote office (spokes) tersambung dengan sebuah

central site (HUB). Remote offices dapat bertukar data tanpa ada batas

keamanan secara explisit di dalam satu kantor, tetapi jumlah data yang ditukarkan bisa diabaikan. Topologi ini biasa digunakan di organisasi dengan struktur hierarki yang ketat seperti antara bank dengan kantor cabang yang lebih kecil.

Gambar 2.11 Topologi HUB-and-Spoke

Topologi HUB-and-spoke cocok untuk lingkungan dimana

remote offices banyak bertukar data dengan central site, tetapi tidak

antar remote offices. Pertukaran data antar remote offices selalu dikirim melalui central site.

2.2.3.2 Topologi Mesh

Topologi HUB-and-spoke di atas tidak semua konsumen dapat mengimplementasikannya di jaringan mereka karena berbagai alasan seperti:

- Perusahaan yang kurang terorganisir strukturnya.

- Pertukaran data terjadi diberbagai tempat di perusahaan.

- Aplikasi yang digunakan dalam perusahaan membutuhkan komunikasi peer-to-peer seperti messaging.

- Untuk perusahaan multinasional, biaya topologi HUB-and-spoke sangat tinggi karena lintas negara.

Untuk itu, topologi VPN lain yang bisa digunakan adalah topologi mesh, dimana site VPN terhubung dengan virtual circuit diatur oleh kebutuhan trafik. Jika semua tempat tidak saling terhubung secara langsung ke berbagai tempat lain, topologi ini disebut partial

mesh, tetapi jika semua tempat saling terhubung ke semua tempat lain

Gambar 2.12 Topologi Full Mesh

2.2.3.3 Topologi Hybrid

Jaringan VPN yang besar biasanya menggunakan gabungan antara topologi HUB-and-spoke dengan mesh. Sebagai contoh perusahaan multinasional yang besar mungkin mengakses jaringan di tiap negara yang terhubung dengan topologi HUB-and-spoke, dan jaringan pusat internasional dihubungkan dengan topologi partial mesh.

Gambar 2.13 Topologi Hybrid

2.2.4 VPN Security

Ada tiga hal umum dalam pengamanan IT yang juga berlaku dalam VPN, yaitu:

- Privacy (Confidentiality)

Data yang dikirimkan hanya dapat dibuka atau diakses oleh yang berhak. Hal ini dapat dicapai dengan menggunakan enkripsi. Dengan adanya enkripsi, maka kerahasiaan data menjadi lebih terjaga sehingga tidak sembarang orang dapat mengakses dan membaca data yang dikirimkan dengan mudah.

Terdapat dua metode dalam mengenkripsi suatu informasi yaitu dengan symmetric-key encryption dan public-key encryption. Pada

symmetric-key encryption, komputer pengirim dan penerima memiliki private key yang sama yang akan digunakan pada proses enkripsi

Pada public-key encryption, komputer masing-masing tidak memerlukan key yang sama. Public key akan digunakan pada proses enkripsi, sedangkan untuk proses deskripsinya menggunakan private key milik masing-masing. Dengan private key yang hanya dimiliki oleh pemilik yang sah, maka tidak semua orang dapat membuka data tersebut tanpa memiliki private key tersebut.

- Reliability (Integrity)

Data yang dikirimkan tidak boleh mengalami perubahan dari pengirim data ke penerima data, baik karena kerusakan maupun karena data yang diubah oleh pihak lain. Hal ini dapat dicapai dengan menggunakan algoritma hashing khusus yang dapat memastikan apakah data telah mengalami perubahan setelah data dikirimkan.

- Authenticity

VPN memiliki dapat melakukan autentikasi untuk memastikan data dikirimkan pada penerima yang tepat. Selain dengan membaca traffic yang masuk dan keluar, VPN juga menggunakan algoritma pertukaran key yang unik untuk memastikan identitas sumber data.

2.2.5 Jenis-Jenis VPN

2.2.5.1 Berdasarkan Fungsi

Mengacu pada pendapat RM. Arulvizhi dan B. Durgadevi (2011), berdasarkan fungsinya, VPN terbagi menjadi dua jenis, yaitu:

A. Remote Access VPN

Remote Access VPN memungkinkan user mengakses jaringan

perusahaan/kantor kapan saja dan dimana saja. Jaringan ini biasa digunakan oleh pegawai perusahaan yang berpergian jauh tetapi ingin selalu terhubung dengan jaringan perusahaannya. Biasanya perusahaan yang ingin membuat jaringan VPN tipe ini akan bekerja sama dengan Enterprise Service Provider (ESP). ESP akan memberikan Network Access Server (NAS) bagi perusahaan tersebut. ESP juga akan menyediakan software klien untuk komputer-komputer yang akan digunakan oleh pegawai perusahaan tersebut.

B. Site-to-Site VPN

Site-to-Site VPN yang disebut juga router-to-router VPN

berguna untuk menghubungkan dua atau lebih kantor cabang, kantor pusat, ataupun mitra bisnis ke seluruh jaringan perusahaan.

Site-to site VPN terbagi menjadi dua jenis, yaitu:

- Intranet VPN

Intranet VPN digunakan untuk menghubungkan antara

- Extranet VPN

Extranet VPN digunakan untuk menghubungkan suatu

perusahaan dengan perusahaan lainnya, contohnya mitra kerja, pelanggan, atau supplier.

C. Host to Host VPN

Hubungan VPN secara langsung antar komputer satu dengan komputer lain.

2.2.5.2 Berdasarkan Pengadaan Tunnelnya A. Voluntary Tunnel

VPN dengan tunnel yang dibuat secara sukarela oleh pengguna yang membutuhkan sambungan VPN antar titik pada jaringan komputer. Contoh teknik VPN yang menggunakan

voluntary tunnel yaitu IP Security (IPSec), Generic Routing Encapsulation (GRE) Secure Socket Layer (SSL), Point to Point Tunneling Protocol (PPTP), dan Layer 2 Tunneling Protocol

(L2TP).

B. Compulsory Tunnel

VPN dengan tunnel yang secara khusus oleh ISP bagi para pelanggan layanan VPN-nya. Contoh teknik VPN yang

menggunakan compulsory tunnel yaitu mekanisme Multi Protocol

Label Switching (MPLS), PPTP, dan L2TP.

2.2.5.3 Berdasarkan Teknik Implementasi

Mengacu pada pendapat P. Venkateswari dan T. Purusothaman (2009), berdasarkan teknik implementasinya, VPN terbagi menjadi lima jenis, yaitu:

A. GRE

GRE atau generic routing encapsulation adalah

tunneling protocol yang dikembangkan oleh Cisco sebagai

metode enkapsulasi untuk menyampaikan paket dari suatu protokol, mengengkapsulasikannya dalam paket IP, dan mengirimkan paket yang terenkapsulasi tersebut melalui

backbone IP. GRE dapat mengengkapsulasi protokol AppleTalk,

Banyan Vines, Layer-2 bridged traffic, CLNP, DECnet, IP, dan IPX. Pada saat dikirimkan melalui jaringan IP, dalam hal ini internet, paket akan terlihat seperti paket IP pada umumnya. Ketika paket diterima oleh ujung tunnel, paket IP tersebut akan didekapsulasi kembali menjadi bentuk protokol aslinya.

Diantara semua tunnel, GRE memiliki teknik enkapsulasi yang paling rentan terhadap penyadapan karena GRE tidak memiliki proses autentikasi dan pengecekan integritas paket.

B. IPsec

IPSec menyediakan layanan keamanan pengiriman data dengan mengizinkan sistem untuk menentukan protokol keamanan, algoritma, dan kunci kriptografi yang diperlukan untuk menyediakan layanan yang diminta. IPSec menyediakan layanan-layanan keamanan tersebut dengan menggunakan metode pengamanan yang disebut Internet Key Exchange (IKE). Fungsi IKE adalah untuk menangani protokol yang bernegosiasi dan algoritma pengamanan yang diciptakan berdasarkan policy yang diterapkan. Dengan berpatokan pada policy yang ada, IKE akan menghasilkan sistem enkripsi data dan kunci pengamanannya yang selanjutnya akan digunakan untuk proses autentikasi.

C. PPTP

Point to point tunneling protocol (PPTP) adalah tunneling protocol yang dikembangkan oleh Microsoft dan

Cisco yang digunakan untuk pengamanan transfer data dari

remote client ke server perusahaan dengan membuat sebuah

jalur VPN melalui TCP/IP. PPTP merupakan pengembangan dari remote access point to point protocol (PPP) yang mengubah paket PPP menjadi IP datagram agar dapat ditransmisikan melalui internet.

D. L2TP

L2TP atau Layer 2 Tunneling Protocol adalah hasil penggabungan dari kelebihan PPTP dan kelebihan L2F. L2TP memiliki 2 model tunnel yaitu compulsory dan voluntary. Perbedaannya terdapat di endpoint tunnel. Endpoint pada

compulsory terdapat di ISP sedangkan pada voluntary terdapat

di remote client.

E. MPLS

Teknologi penyampaian paket pada jaringan backbone berkecepatan tinggi. Cara Kerja nya menggabungkan beberapa kelebihan dari circuit switched dan packet switched yang membentuk komunikasi data yang lebih baik. MPLS memiliki fitur untuk membentuk tunnel atau virtual circuit yang melintasi jaringannya. Kemampuan inilah yang membuat MPLS dapat berfungsi sebagai platform untuk membangun virtual private

network. VPN yang dibangun oleh MPLS berbeda dengan VPN

yang dibentuk berdasarkan teknologi IP. VPN berdasarkan teknologi IP hanya memanfaatkan enkripsi data, sedangkan VPN dengan MPLS lebih mirip dengan virtual circuit dari frame relay atau ATM, yang dibangun dengan membentuk isolasi trafik. Trafik benar-benar dipisahkan dan tidak dapat dibocorkan keluar lingkup VPN.

F. SSL

SSL (secure socket layer) merupakan protocol kriptografi yang menyediakan komunikasi melalui internet yang aman. Protocol SSL memberikan fitur authentikasi akhir dan privasi komunikasi menggunakan kriptografi. Pada penggunaan umumnya, hanya server yang diauthentikasi, namun authentikasi di kedua sisi (mutual authentication) dapat dilakukan ketika

client memiliki public key. Dengan demikian, public key harus

disebarkan pada client yang akan menggunakan protokol ini. Langkah kerja dasar pada SSL yaitu negosiasi pada ujung client untuk meminta koneksi SSL kepada server, jika client tersebut telah terkonfigurasi dengan benar dan terautentikasi, maka server akan mengirimkan public key kepada client. Selanjutkan client akan membandingkan key tersebut dengan trusted database sebagai bentuk autentikasi.

2.2.6 IPSec (IP Security)

Mengacu pada buku CCENT/CCNA ICND2 Official Exam Certification Guide, Second Edition (2008), Internet Protocol Security atau yang lebih dikenal dengan IPsec merupakan sebuah framework open standard yang dikembangkan oleh Internet Engineering Task Force (IETF) untuk menjamin komunikasi privat melalui jaringan IP (network layer) yang menyediakan perlindungan terhadap data dalam hal confidentiality, integrity, dan authenticity.

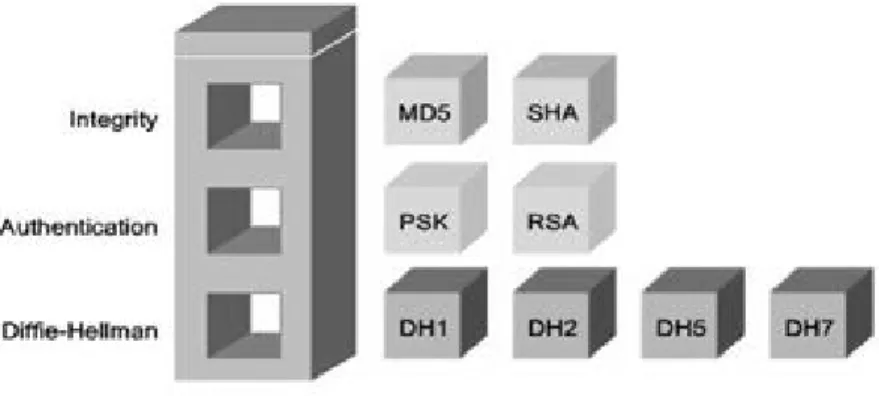

Kerangka dari IPSec terbagi menjadi lima bagian yaitu :

1. Protokol IPSec yang terdiri dari Authentication Header (AH) dan

Encapsulating Security Payload (ESP).

2. Jenis kerahasiaan yang digunakan dalam enkripsi seperti DES, 3DES, atau AES. Setiap enkripsi memiliki tingkat keamanan yang berbeda sehingga dapat dipilih sesuai dengan kebutuhan.

- DES (Data Encryption Standard) merupakan sebuah algoritma kriptografi dengan key 56 bit.

- 3DES atau Triple DES merupakan algoritma DES yang diterapkan sebanyak 3 kali sehingga kunci yang digunakan menjadi 168 bit. Karena itu 3DES membutuhkan lebih banyak sumber daya dibandingkan dengan DES, namun sebagai gantinya, akan menciptakan tingkat keamanan yang lebih tinggi dibandingkan dengan DES.

- AES (Advanced Encryption Standard) merupakan algoritma kriptografi dengan beberapa pilihan key yaitu 128 bit, 192 bit, dan 256 bit.

3. Integritas yang akan diimplementasikan bisa berupa MD5 atau SHA. - MD5 (Message Digest version 5) menggunakan algoritma hash 128

bit.

- SHA (Secure Hash Algorithm) menggunakan algoritma hash 160 bit, sehingga lebih aman dibandingkan MD5.

4. Metode shared secret key yang digunakan seperti pre-shared dan digitally

signed (signature) menggunakan RSA.

5. Pengaturan kriptografi public key yang akan digunakan oleh device yang akan dihubungkan. Kriptografi ini umumnya terbagi menjadi beberapa kelompok yang disebut juga kelompok algoritma Diffie-Hellman (DH), dimana setiap kelompok menggunakan jumlah bit yang berbeda untuk menghasilkan key. Semakin banyak jumlah bit yang digunakan, semakin tinggi tingkat keamanan dan beban prosesnya. Berikut merupakan kelompok-kelompok tersebut:

- DH Kelompok 1 menggunakan 756 bit - DH Kelompok 2 menggunakan 1024 bit - DH Kelompok 5 menggunakan 1536 bit - DH Kelompok 7 menggunakan 163 bit

Gambar 2.14 Framework IPSec

IPSsec memiliki fungsi-fungsi keamanan yang mencangkup: 1. Confidentiality

IPSec menjamin kerahasian data dengan menggunakan enkripsi DES, 3DES, atau AES.

2. Integrity

IPSec menjamin data yang dikirim dan diterima tidak berubah. IPSec menggunakan algoritma hash seperti MD5 atau SHA.

3. Authentication

IPSec menggunakan Internet Key Exchange (IKE) untuk melakukan autentikasi pengguna dan perangkat yang ingin saling berkomunikasi untuk menyatakan bahwa komunikasi berasal dari user yang benar. IKE memiliki beberapa jenis autentikasi contohnya

username dan password, one-time password, biometrik, pre-shared key (PSK) dan digital security.

4. Secure Key Exchange

IPSec menggunakan algoritma DH dalam melakukan pertukaran public key. Terdapat dua protokol yang digunakan untuk menyediakan layanan keamanan pertukaran data yaitu AH dan ESP. Implementasi IPSec harus mendukung ESP dan juga AH agar sistemnya dapat berjalan dengan baik.

- AH (Authentication Header)

Menyediakan layanan autentikasi, integritas, dan replay

protection (transaksi hanya dilakukan sekali, kecuali yang

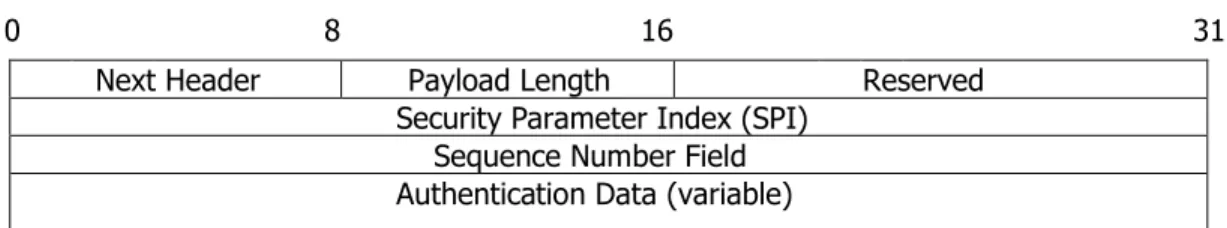

berwenang telah mengizinkan), juga melakukan pengamanan terhadap IP header (header compression). Pengamanan IP header dilakukan dengan menambahkan header baru yang mengandung nilai hash sehingga hanya penerima yang benar yang dapat mengautentifikasinya. Berikut merupakan format paket data AH: 0 8 16 31

Next Header Payload Length Reserved Security Parameter Index (SPI)

Sequence Number Field Authentication Data (variable)

Gambar 2.15 Paket data AH

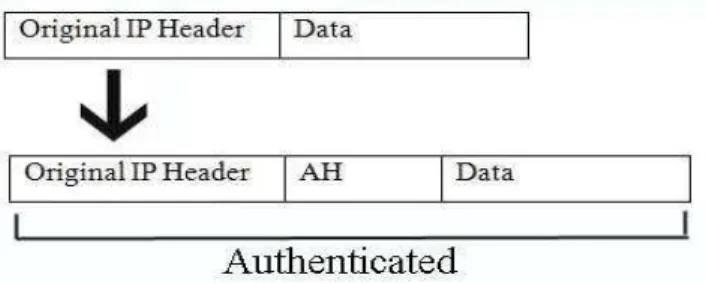

Dalam pengaplikasiannya, terdapat dua mode AH, yaitu

original akan ditambahkan AH tanpa mengubah bagian lainnya dari paket original. Berikut merupakan ilustrasi paket data sebelum dan setelah menggunakan AH transport mode :

Gambar 2.16 Packet AH transport mode

Sedangkan pada tunnel mode, paket original akan ditambahkan AH dan IP header baru. Hal ini membuat tunnel mode memiliki tingkat keamanan yang lebih tinggi daripada transport mode, namun menambah beban traffic data. Berikut merupakan ilustrasi paket data sebelum dan setelah menggunakan AH tunnel mode :

Berikut merupakan protokol-protokol yang dapat digunakan pada AH:

Gambar 2.18 Protocol AH

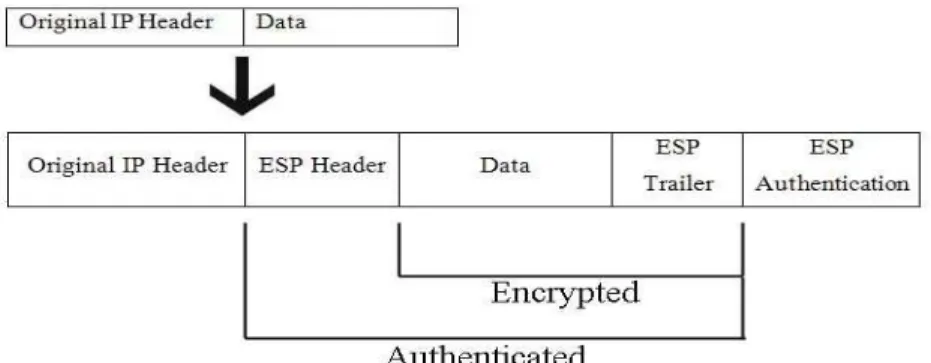

- ESP (Encapsulated Security Payload)

Menyediakan layanan authentication, integrity, replay

protection, dan confidentiality terhadap data. ESP melakukan

pengamanan data terhadap segala sesuatu dalam paket data setelah header. Perbedaan yang paling mencolok dari ESP dengan AH adalah ESP memiliki fitur confidentiality sedangkan AH tidak memilikinya. Berikut merupakan format paket data ESP :

Sama seperti pada AH, ESP juga memiliki transport mode dan tunnel mode. Transport mode mengenkripsi bagian data (payload) masing-masing paket tanpa mengubah header paket.

Transport mode dalam mengekripsinya menggunakan algoritma

kriptografi simetris dan menggunkan sub protokol encapsulated

security payload (ESP). Berikut merupakan ilustrasi paket data

sebelum dan setelah menggunakan ESP transport mode :

Gambar 2.20 Paket ESP transport mode

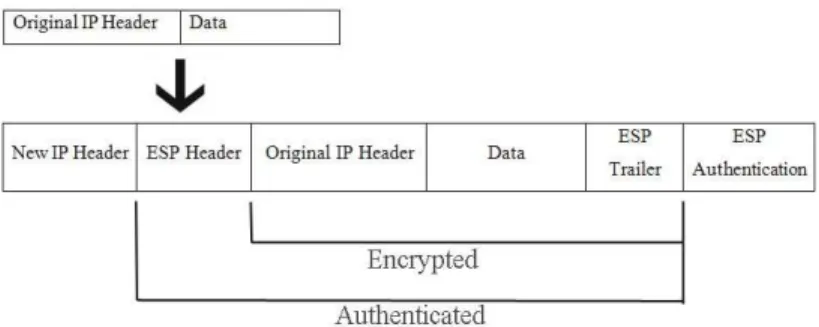

Pada tunnel mode, data dan header paket yang dikirim dikomputasi menggunakan kriptografi checksum dan membentuk

header baru menggunakan hashing yang aman. Yang

membedakan tunnel mode dengan transport mode adalah pada tunnel mode tidak hanya payload data saja yang dienkripsi, namun header IP juga turut terenkripsi, sehingga meningkatkan keamanan data. Berikut merupakan ilustrasi paket data sebelum dan setelah menggunakan ESP tunnel mode :

Gambar 2.21 Paket ESP tunnel mode

Berikut merupakan protokol-protokol yang dapat digunakan pada ESP:

Gambar 2.22 Protocol ESP

2.2.7 Internet Key Exchange

Mengacu pada pendapat P. Venkateswari dan T. Purusothaman (2009) dan buku CCENT/CCNA ICND1 Official Exam Certification Guide, Second Edition (2008) IKE adalah protokol yang digunakan untuk membangun

Security Association (SA) dan mengautentikasi key yang digunakan pada

layanan yang membutuhkan pertukaran key. Pada IPsec, SA berfungsi mengatur bagaimana sesi komunikasi berjalan antar dua peer. SA mengatur

sesi komunikasi ini dengan mendefinisikan layanan keamanan yang akan digunakan, seperti teknik enkripsi dan algoritma autentikasi.

IKE merupakan protokol hybrid yang merupakan perkembangan dari protokol Internet Security Association and Key Management Protocol (ISAKMP) yang berfungsi untuk mengatur framework atau format dalam pembentukan SA dan pertukaran key. Protokol ISAKMP dilengkapi dengan protokol Oakley dan Skeme sebagai pengatur jenis autentikasi key yang akan digunakan serta menjaga keamanan pertukaran key, dalam hal anonimitas.

Dalam berkomunikasi antara dua peer, protokol IKE melakukan dua fase yaitu :

- IKE Phase 1 – Negosiasi awal SA.

Kedua peer IPSec melakukan negosiasi awal SA yang bertujuan untuk menetapkan policy IKE, otentikasi peer dan membuat sebuah saluran yang aman antar peer. Berikut merupakan tahapan pada IKE Phase 1 :

o Pengirim dan penerima menetapkan policy keamanan yang akan digunakan. Pengirim akan mengirimkan skema enkripsi, hashing dan autentikasi yang akan dipakai. Penerima akan menetapkan apakah policy yang digunakan pengirim sama dengan policy yang digunakannya. Jika sesuai antara pengirim dan penerima maka policy tersebut akan ditetapkan sebagai policy ISAKMP yang akan digunakan kedepannya, namun jika tidak sesuai, maka pembentukan IPSec akan langsung dibatalkan.

o Terjadi pembentukan dan pertukaran public key DH antara penerima dan pengirim. DH berfungsi mengengkripsi dan mengirimkan shared secret

key untuk kedua belah pihak yang digunakan melalui saluran komunikasi

yang tidak aman.

o Dengan menggunakan key yang telah dikirimkan pada tahap sebelumnya, penerima mengautentikasi remote peer merupakan user yang benar. Penerima mengotentikasi menggunakan pre-shared key ataupun RSA

signature.

- IKE Phase 2 – Negosiasi IPSec Policy

Pada IKE Phase 2 akan dilakukan setelah terbentuk saluran yang aman sementara pada phase 1. Fungsi-fungsi yang dilakukan pada phase 2 yaitu :

o Menegosiasikan parameter keamanan IPSec (SA) yang berupa

transform set, encryption key, dan decryption key.

o Menetapkan IPSec SA.

o Setiap peer akan membentuk session key yang akan digunakan pada komunikasi data berikutnya yang terjadi di dalam tunnel. Dengan menggunakan session key ini, setiap peer akan melakukan negosiasi ulang IPSec SA secara berkala agar keamanan autentikasi dapat terjamin.

o Melakukan penambahan pertukaran DH (opsional).

2.2.8 Cara kerja IPSec Site-to-Site

Mengacu pada buku CCENT/CCNA ICND2 Official Exam Certification Guide, Second Edition (2008), Setelah kedua sisi mengatur konfigurasi IPSec,

hubungan IPSec tidak terbangun begitu saja. Terdapat beberapa tahapan yang akan dilakukan demi terbentuknya hubungan IPSec yaitu :

- Router membaca setiap traffic data yang diterima dan menentukan

apakah perlu membangun koneksi IPSec terhadap sumber data traffic tersebut. Traffic yang cocok untuk dienkripsi IPSec disebut juga

interesting traffic ditentukan oleh administrator umumnya dalam bentuk access list.

- Setelah mendapatkan interesting traffic, router akan membentuk SA beserta key kepada sumber traffic tersebut untuk diautentikasi. Proses ini disebut juga IKE phase 1.

- Setelah kedua peer terautentikasi, akan dilakukan negosiasi ulang SA dan penetapan policy yang akan digunakan pada proses keamanan IPSec. Selain itu, dibentuk juga session key untuk autentikasi kedepannya. Proses ini disebut juga IKE phase 2.

- Tepat setelah IKE phase 2 selesai, dengan mulai menjalankan proses keamanan sesuai dengan policy yang disetujui, terbentuk suatu tunnel virtual yang menghubungkan kedua peer.

- Data mulai melewati tunnel. Dengan menggunakan session key, setiap

peer akan melakukan negosiasi ulang IPSec SA secara berkala agar

keamanan autentikasi dapat terjamin. Waktu untuk melakukan negosiasi ulang dapat diatur dengan menggunakan batasan waktu maupun ukuran data yang sudah terkirim.

- Tunnel akan dihapus ketika pengiriman data telah selesai atau ketika