i

Perancangan Inisial Permutasi dengan Prinsip Lotre

dalam Menahan Kriptanalisis Known Plaintext Attack (KPA)

pada Kriptografi Hill Cipher

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Muhammad Roikhan (6720101041) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Salatiga April 2016

ii

Perancangan Inisial Permutasi dengan Prinsip Lotre

dalam Menahan Kriptanalisis Known Plaintext Attack (KPA)

pada Kriptografi Hill Cipher

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Muhammad Roikhan (6720101041) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Salatiga April 2016

ix

Perancangan Inisial Permutasi dengan Prinsip Lotre

dalam Menahan Kriptanalisis Known Plaintext Attack (KPA)

pada Kriptografi Hill Cipher

1)Muhammad Roikhan, 2)Alz Danny Wowor

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50771, Indonesia

Email: 1)672010104@student.uksw.edu, 2)alzdanny.wowor@staff.uksw.edu

Abstract

Security is the most important aspect in data communications. Hill cipher is a technique of chryptography that can be used to secure data or information. However, Hill Cipher which only have 26 characters as the input of plaintext is easily solved with a known plaintext attack (KPA) cryptanalysis techniques using matrix multiplication. Therefore, in this study will be made a new technique that is not easily solved with a known plaintext attack in the form of Initial Permutations with Principle Lottery using 256 characters. The results showed that this algorithm has a fairly low correlation values between plaintext and ciphertext. Modifications Hill Cipher can also withstand attacks cryptanalysis known plaintext attack (KPA).

Keywords: Hill Cipher, Chryptography, Matrix, Initial Permutations, Lottery, Known Plaintext Attack

Abstrak

Keamanan adalah aspek paling penting dalam komunikasi data. Hill cipher merupakan sebuah teknik kriptografi yang dapat digunakan untuk mengamankan data atau informasi. Namun, Hill Cipher yang hanya mempunyai 26 karakter sebagai masukan plainteks mudah dipecahkan dengan teknik kriptanalisis known plaintext attack (KPA) menggunakan perkalian matriks. Oleh sebab itu, pada penelitian ini akan dibuat sebuah teknik baru agar tidak mudah dipecahkan dengan known plaintext attack berupa Inisial Permutasi dengan Prinsip Lotre menggunakan 256 karakter. Hasil penelitian menunjukkan bahwa algoritma ini mempunyai nilai korelasi yang cukup rendah antara plainteks dan cipherteks. Modifikasi Hill Cipher juga dapat menahan serangan kriptanalisis known plaintext attack (KPA).

Kata Kunci: Hill Cipher, Kriptografi, Matriks, Inisial Permutasi, Lotre, Known Plaintext

Attack

1 Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas

Kristen Satya Wacana, Salatiga.

1

1. Pendahuluan

Masalah keamanan dan kerahasiaan merupakan salah satu aspek penting dari suatu pesan, data, atau informasi. Keamanan pesan merupakan sebuah usaha perlindungan informasi dengan tujuan untuk menjaga integritas, ketersediaan, dan kerahasiaan informasi tersebut [1]. Pesan dikatakan aman jika pesan yang dikirimkan sampai ke pihak penerima dengan utuh tanpa dirubah selama pengiriman oleh pihak ketiga. Kriptografi merupakan sebuah teknik pengaman pesan atau pun data yang lazim digunakan dalam proses transmisi data [2].

Salah satu di antara teknik kriptografi yang ada adalah Hill Cipher. Sebuah sistem kriptografi di mana plainteks dibagi menjadi himpunan-himpunan yang terdiri dari n huruf, di mana masing-masing himpunan tersebut digantikan oleh sebuah himpunan yang terdiri dari n huruf cipher disebut sistem poligrafik (polygraphic system) [3]. Hill Cipher termasuk dalam salah satu kriptosistem polialfabetik, artinya setiap karakter alfabet dapat dipetakan ke lebih dari satu macam karakter alfabet. Hill Cipher ditemukan oleh Lester S. Hill pada tahun 1929 yang menggunakan 26 huruf alfabet (modulo 26) dalam proses enkripsi dan dekripsi.

Diasumsikan bahwa setiap huruf plainteks dan huruf cipherteks dikenai nilai numerik tertentu yang menyatakan posisinya dalam abjad standar. Huruf-huruf tersebut dikelompokkan menjadi matriks dengan masukan bilangan bulat yang sebanding dengan matriks kunci. Kunci yang digunakan untuk proses enkripsi maupun dekripsi berupa matriks yang invertible (mempunyai invers), sehingga cipherteks akan dapat dikembalikan menjadi plainteks.

Hill Cipher merupakan sebuah algoritma kriptografi yang sulit dipecahkan oleh kriptanalis jika yang diketahui cipherteks saja. Tetapi akan dengan mudah ditemukan plainteksnya jika mempunyai berkas cipherteks dan potongan plainteks. Kriptanalisis ini disebut dengan known plaintext attack (KPA). Telah dibuktikan kriptanalisis known plaintext attack dengan menggunakan perkalian matriks dan persamaan linier dapat memecahkan kriptografi Hill Cipher [3]. Kelemahan lain kriptografi Hill Cipher yaitu menggunakan 26 karakter yang berupa huruf abjad sebagai masukan plainteks, sedangkan sekarang ini tidak hanya huruf atau kalimat saja yang menjadi data informasi penting, tetapi juga angka, simbol, dan lain-lain [3]. Kombinasi dari angka, huruf, dan symbol tersebut menjadikan ruang enkripsi dan dekripsi pada Hill Cipher menjadi terlalu sempit. Sehingga apabila plainteks dan cipherteksnya hanya berupa huruf abjad, maka dengan mengkorespondensikan huruf demi huruf kemungkinan seorang kriptanalis akan menemukan pesan aslinya (plainteks) akan semakin besar.

Dari uraian di atas, maka akan dirancang kriptografi Hill Cipher dengan menggunakan 256 bilangan ASCII dengan menggunakan transposisi dari plainteks yang ada. Transposisi tersebut menggunakan prinsip lotre agar keacakan dari plainteks tidak dapat diduga sehingga akan memperkuat kriptografi Hill Cipher dari kriptanalisis known plaintext attack. Di samping itu, akan dilakukan analisis statistik untuk membandingkan korelasi dari masing-masing proses lotre serta antara plainteks dan cipherteks.

2 2. Tinjauan Pustaka

Penelitian sebelumnya yang berjudul “Studi dan Analisis mengenai Hill Cipher, Teknik Kriptanalisis dan Upaya Penanggulangannya” membahas tentang penggunaan modifikasi Hill Cipher yang bernama chaining Hill Cipher dengan menambahkan tiga karakter (spasi, titik, koma) sehingga jumlah karakter dalam Hill Cipher menjadi 29 karakter (modulo 29) dengan tujuan untuk memperbanyak kemungkinan matriks yang muncul, karena matriks yang invertible dalam modulo 29 lebih banyak dibandingkan modulo 26 [4].

Dalam penelitian lain yang berjudul “Extended Hill Cipher Decryption by Using Transposed Interweaved Shifting” memaparkan modifikasi Hill Cipher dengan transposed interweaved shifting menghasilkan sebuah algoritma Hill Cipher yang lebih kuat dibandingakan Hill Cipher yang standar, karena mengggunakan modulo 128. Dengan modifikasi tersebut juga menghasilkan waktu enkripsi dan dekripsi yang lebih sedikit dibandingkan dengan DES (Data Encryption Standard) [5].

Penelitian lainnya yang berjudul “Modifikasi Kriptografi Hill Cipher Menggunakan Convert Between Base” menjelaskan bahwa modifikasi Hill Cipher dengan ruang kunci yang lebih besar (127 karakter) akan menghasilkan sebuah algoritma baru yang lebih kuat dibandingkan dengan Hill Cipher. Kriptanalisis known plaintext attack tidak dapat menemukan matriks kunci dengan perkalian matriks yang ada n-matriks kunci dari proses CBB [6].

Perbedaan mendasar dengan penelitian-penelitian sebelumnya adalah penggunaan jumlah karakter yang lebih besar, yaitu 256 karakter (modulo 256) sehingga akan memperbesar keacakan dan kekuatan algoritma yang dimiliki oleh modifikasi Hill Cipher. Ditambah dengan plainteks yang diacak sebelumnya dengan prinsip lotre (undian) sebelum dikalikan dengan matriks kunci. Plainteks akan ditransposisikan sebanyak lima kali putaran agar menghasilkan keacakan yang cukup signifikan karena pada penelitian-penelitian sebelumnya plainteks tidak mengalami pengacakan bit, hanya penambahan karakter. Penggunaan prinsip lotre dalam penelitian ini dimaksudkan untuk membangkitkan bilangan acak yang mempunyai probabilitas sama (random number uniform) dalam transposisi bit-bit plainteks yang berjumlah 32 bit (4 karakter). Pengambilan plainteks sebanyak 4 karakter tersebut disesuaikan ukuran matriks kunci (matriks 2x2). Random number uniform merupakan angka yang dipilih dari set angka tertentu yang dipilih sedemikian hingga, sehingga setiap angka yang muncul memiliki probabilitas kemunculan yang sama [7].

Selanjutnya akan dibahas dasar-dasar teori yang digunakan sebagai dasar untuk merancang kriptografi dalam penelitian ini. Kriptografi merupakan ilmu yang mempelajari teknik-teknik yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, dan otentikasi [2].

Kriptografi memiliki dua konsep utama, yaitu enkripsi dan dekripsi. Enkripsi adalah proses dimana plainteks dilakukan proses penyandian sehingga menjadi cipherteks yang merubah pesan menjadi bentuk lain dengan tujuan tidak

3

dapat dibaca oleh orang lain selain pengirim dan penerima tanpa merubah isi pesan tersebut, sedangkan dekripsi adalah proses mengembalikan cipherteks menjadi plainteks.

Kriptografi dapat dibedakan menjadi kriptografi kunci simetris (symmetric-key cryptography) dan kriptografi kunci asimetris (asimmetric-key cryptography) berdasarkan kunci yang digunakan untuk enkripsi dan dekripsi. Sistem dari kriptografi simetris mengibaratkan pengirim dan penerima pesan sudah berbagi kunci yang sama sebelum melakukan pertukaran pesan (Gambar 1). Keamanan sistem kriptografi terletak pada kerahasiaan kuncinya.

Gambar 1 Skema Kriptografi Kunci Simetris [2]

Sistem kriptografi dengan kunci asimetris memiliki kunci enkripsi dan kunci dekripsi yang berbeda. Pada kriptografi ini, pengirim dan penerima memiliki sepasang kunci, yaitu kunci publik dan kunci privat. Pengirim melakukan enkripsi pesan menggunakan kunci publik milik penerima sehingga hanya penerima pesan yang dapat melakukan dekripsi terhadap pesan tersebut, karena hanya penerima yang mengetahui kunci privatnya (Gambar 2).

Gambar 2 Skema Kunci Kriptografi Kunci Asimetris [2]

Fungsi matematika yang digunakan untuk enkripsi dan dekripsi atau aturan proses enkripsi dan dekripsi disebut algoritma kriptografi. Konsep matematis yang mendasari algoritma kriptografi adalah relasi antara dua buah himpunan yaitu himpunan yang berisi elemen-elemen plainteks dan himpunan yang berisi cipherteks. Enkripsi dan dekripsi merupakan fungsi yang memetakan elemen kedua himpunan tersebut [2].

Misalkan P menyatakan plainteks dan C menyatakan cipherteks, maka fungsi enkripsi E memetakan P ke C.

4

E(P) = C (1) Dan fungsi dekripsi D memetakan C ke P,

D(C) = P (2)

karena proses enkripsi dan dekripsi, maka berlaku persamaan :

D(E(P)) = P (3)

Kunci (key) adalah parameter yang digunakan untuk transformasi enciphering dan deciphering. Kunci biasanya berupa string atau deretan bilangan. Dengan menggunakan kunci K, maka fungsi enkripsi dan dekripsi dapat ditulis sebagai berikut [2]:

EK(P) = C dan DK(C) = P (4)

dan kedua fungsi di atas memenuhi:

DK(EK (P)) = P (5)

Dasar dari teknik Hill Cipher adalah aritmatika modulo terhadap matriks. Matriks sendiri adalah kumpulan bilangan yang disusun secara khusus dalam bentuk baris dan kolom sehingga membentuk empat persegi panjang atau bujur sangkar yang ditulis di antara dua tanda kurung [ ] atau ( ) [8]. Dalam penerapannya, Hill Cipher menggunakan teknik perkalian matriks dan teknik invers terhadap matriks. Kunci pada Hill Cipher adalah matriks n x n dengan n merupakan ukuran matriks. Hill Cipher termasuk salah satu kriptografi kunci simetris. Jika matriks kunci kita sebut dengan K, maka matriks K adalah sebagai berikut [1]: mn m m m m k k k k k k k k k K ... ... ... ... ... ... 2 1 2 22 21 1 12 11

Matriks K yang menjadi kunci ini harus merupakan matriks yang invertible, yaitu memilikiinversK-1, sehingga :

K . K-1 = 1 (6)

Kunci harus memiliki invers karena matriks K-1 tersebut adalah kunci yang digunakan untuk melakukan dekripsi.

Sebuah sistem kriptografi harus memenuhi five-tuple P, C, K, E, D [9]. Oleh karena itu akan ditunjukan modifikasi ini memenuhi kelima kondisi tersebut. P adalah himpunan berhingga dari plainteks. Dalam modifikasi Hill Cipher menggunakan 256 karakter maka himpunan plainteks pada modifikasi Hill Cipher adalah himpunan berhingga. C adalah himpunan berhingga dari cipherteks.

5

Cipherteks dihasilkan dalam elemen bit yang kemudian dikonversi menjadi desimal. Karena hipunanan cipherteks berupa bilangan desimal ASCII, maka cipherteks modifikasi Hill Cipher adalah himpunan berhingga. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci. Untuk setiap k 𝜖 𝑲, terdapat aturan enkripsi e𝑘 𝜖 K dan berkorespodensi dengan aturan dekripsi d𝑘 𝜖

D. E merupakan himpunan berhingga dari e𝑘 ∶ 𝑷⟶C. D merupakan himpunan

fungsi dekripsi d𝑘 C ∶⟶ 𝑷. Setiap e𝑘 ∶ 𝑷⟶C dan d𝑘 C ∶⟶𝑷 adalah fungsi

sedemikian hingga d𝑘(e𝑘(𝑥)) = 𝑥 untuk setiap plainteks 𝑥𝜖𝑷 [6].

Kondisi ke-4 (E), terdapat kunci yang dapat melakukan proses enkripsi sehingga merubah plainteks menjadi cipherteks. Dan dapat melakukan proses dekripsi yang merubah cipherteks ke plainteks. Karena memenuhi ke-lima kondisi maka modifikasi pada Hill Cipher merupakan sebuah sistem kriptografi [6].

Pengujian statistika dari penelitian ini menggunakan korelasi yaitu suatu teknik statistik yang dipergunakan untuk mengukur kekuatan hubungan dua variabel dan juga untuk mengetahui bentuk hubungan antara dua variabel tersebut dengan hasil yang sifatnya kuantatif. Kekuatan hubungan antara dua variabel biasanya disebut dengan koefisien korelasi dan dilambangkan dengan simbol r. Nilai koefisien akan selalu diantara -1 sampai +1 sehingga diperoleh persamaan 8 [10].

(7)

Merujuk pada persamaan (7) maka secara matematis nilai r diperoleh dari jumlah nilai selisih perkalian antara x dan y dengan hasil perkalian jumlah total x dan y dibagi dengan hasil akar dari selisih untuk perkalian jumlah x kuadrat dengan kuadrat pangkat dua untuk jumlah total x dengan selisih jumlah y kuadrat dengan kuadrat pangkat dua untuk total y dimana x sebagai plainteks dan y sebagai cipherteks sehingga dapat diperoleh persamaan 8 [10].

} ) ( }{ ) ( { ) ( ) ( 2 2 2 2

y y n x x n y x xy n r (8)Uji ketahanan kriptografi dilakukan dengan membandingkan hasil kriptanalisis known plaintext attack (KPA) terhadap Hill Cipher standar dan modifikasi Hill Cipher. KPA merupakan salah satu jenis kriptanalisis berdasarkan banyaknya informasi yang diketahui oleh kriptanalis, di mana kriptanalis tersebut mempunyai berkas plainteks dan berkas cipherteks yang berkoresponden [2]. 3. Metode Penelitian dan Perancangan Sistem

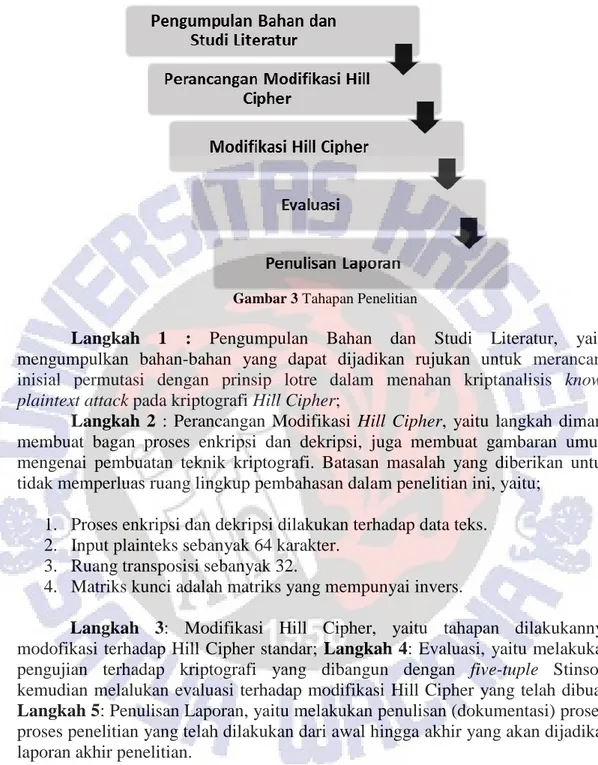

Penelitian yang akan dilakukan meliputi beberapa tahapan, yaitu (1) Pengumpulan Bahan dan Studi Literatur, (2) Perancangan Modifikasi Hill Cipher, (3) Modifikasi Hill Cipher, (4) Evaluasi, dan (5) Penulisan Laporan seperti terlihat dalam Gambar 3.

6

Gambar 3 Tahapan Penelitian

Langkah 1 : Pengumpulan Bahan dan Studi Literatur, yaitu mengumpulkan bahan-bahan yang dapat dijadikan rujukan untuk merancang inisial permutasi dengan prinsip lotre dalam menahan kriptanalisis known

plaintext attack pada kriptografi Hill Cipher;

Langkah 2 : Perancangan Modifikasi Hill Cipher, yaitu langkah dimana membuat bagan proses enkripsi dan dekripsi, juga membuat gambaran umum mengenai pembuatan teknik kriptografi. Batasan masalah yang diberikan untuk tidak memperluas ruang lingkup pembahasan dalam penelitian ini, yaitu;

1. Proses enkripsi dan dekripsi dilakukan terhadap data teks. 2. Input plainteks sebanyak 64 karakter.

3. Ruang transposisi sebanyak 32.

4. Matriks kunci adalah matriks yang mempunyai invers.

Langkah 3: Modifikasi Hill Cipher, yaitu tahapan dilakukannya modofikasi terhadap Hill Cipher standar; Langkah 4: Evaluasi, yaitu melakukan pengujian terhadap kriptografi yang dibangun dengan five-tuple Stinson, kemudian melalukan evaluasi terhadap modifikasi Hill Cipher yang telah dibuat; Langkah 5: Penulisan Laporan, yaitu melakukan penulisan (dokumentasi) proses-proses penelitian yang telah dilakukan dari awal hingga akhir yang akan dijadikan laporan akhir penelitian.

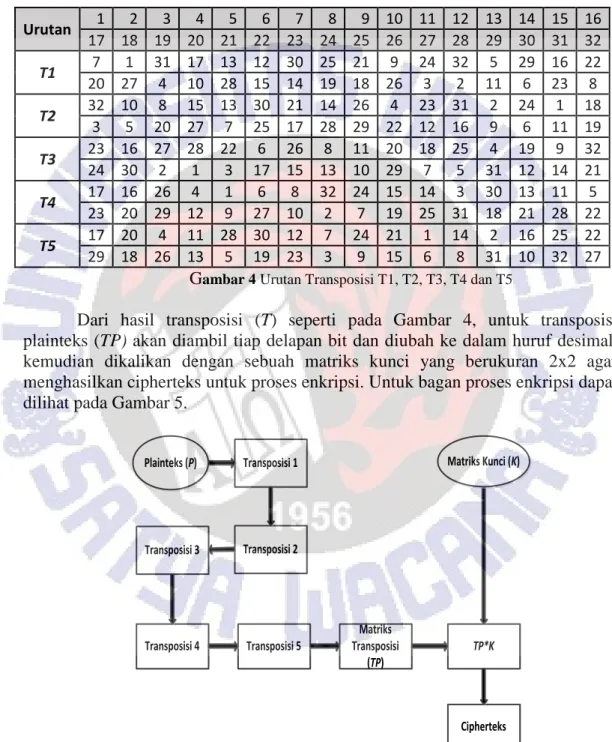

Penyusunan inisial permutasi dengan prinsip lotre sebagai langkah pertama untuk memodifikasi algoritma Hill Cipher dilakukan sebanyak lima kali putaran. Dengan ruang transposisi sebanyak 32 karakter antara 1 sampai dengan 32, maka cara pengambilannya yaitu dengan dilakukan pengocokan tehadap 32 bilangan tersebut, kemudian diambil satu per satu secara acak. Karakter yang sudah terambil tidak akan dikembalikan ke dalam pengocokan kembali. Hal tersebut akan membangkitkan urutan keacakan yang tidak dapat diduga. Masukan plainteks berjumlah 64 karakter. Huruf plainteks tersebut berupa huruf ASCII (American Standard Code of Information Interchange) yang akan mengalami

7

proses padding dengan karakter spasi jika tidak berjumlah 64 karakter. Huruf-huruf tersebut kemudian akan dibagi ke dalam blok-blok matriks, di mana tiap blok tersebut akan berisi empat karakter (32 bit). Kemudian huruf-huruf tersebut dikonversikan ke dalam bentuk biner dan diproses berdasarkan susunan pola transposisinya, seperti terlihat pada Gambar 4.

Gambar 4 Urutan Transposisi T1, T2, T3, T4 dan T5

Dari hasil transposisi (T) seperti pada Gambar 4, untuk transposisi plainteks (TP) akan diambil tiap delapan bit dan diubah ke dalam huruf desimal, kemudian dikalikan dengan sebuah matriks kunci yang berukuran 2x2 agar menghasilkan cipherteks untuk proses enkripsi. Untuk bagan proses enkripsi dapat dilihat pada Gambar 5.

Transposisi 1 Transposisi 2 Transposisi 3 Transposisi 4 Transposisi 5 TP*K Matriks Transposisi (TP) Cipherteks

Plainteks (P) Matriks Kunci (K)

Gambar 5 Bagan Rancangan Proses Enkripsi

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 T1 7 1 31 17 13 12 30 25 21 9 24 32 5 29 16 22 20 27 4 10 28 15 14 19 18 26 3 2 11 6 23 8 T2 32 10 8 15 13 30 21 14 26 4 23 31 2 24 1 18 3 5 20 27 7 25 17 28 29 22 12 16 9 6 11 19 T3 23 16 27 28 22 6 26 8 11 20 18 25 4 19 9 32 24 30 2 1 3 17 15 13 10 29 7 5 31 12 14 21 T4 17 16 26 4 1 6 8 32 24 15 14 3 30 13 11 5 23 20 29 12 9 27 10 2 7 19 25 31 18 21 28 22 T5 17 20 4 11 28 30 12 7 24 21 1 14 2 16 25 22 29 18 26 13 5 19 23 3 9 15 6 8 31 10 32 27

8

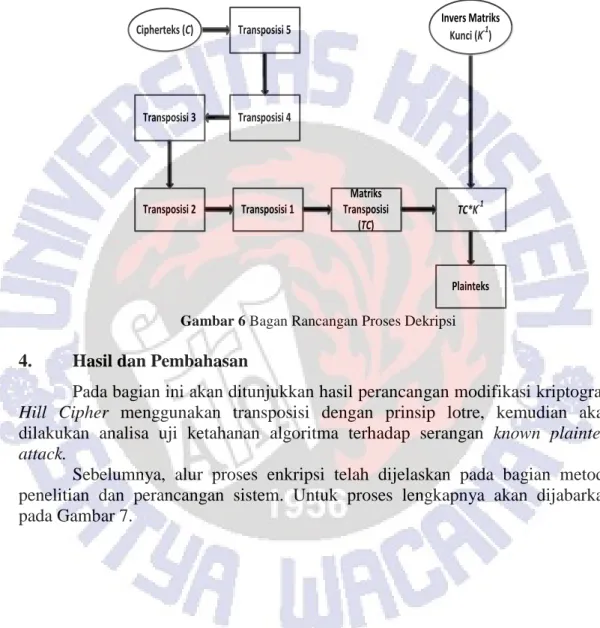

Sedangkan transposisi cipherteks (TC) untuk proses dekripsi menggunakan alur sebaliknya, tetapi kunci yang digunakan adalah kunci yang invertible (mempunyai invers) terhadap modulo 256. Penggunaan kunci matriks yang invertible dimaksudkan agar plainteks dapat kembali seperti semula. Alur proses dekripsi seperti terlihat pada Gambar 6.

Transposisi 5 Transposisi 4 Transposisi 3 Transposisi 2 Transposisi 1 TC*K-1 Matriks Transposisi (TC) Plainteks

Cipherteks (C) Invers Matriks Kunci (K-1

)

Gambar 6 Bagan Rancangan Proses Dekripsi

4. Hasil dan Pembahasan

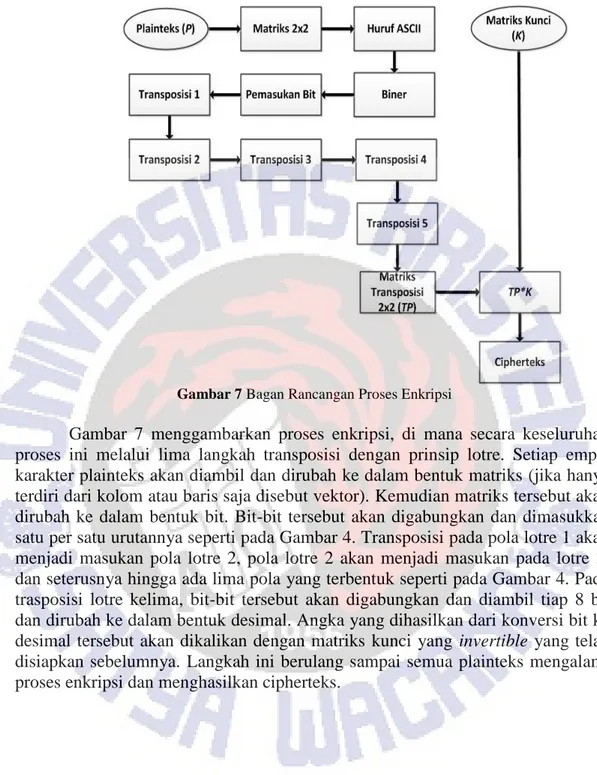

Pada bagian ini akan ditunjukkan hasil perancangan modifikasi kriptografi Hill Cipher menggunakan transposisi dengan prinsip lotre, kemudian akan dilakukan analisa uji ketahanan algoritma terhadap serangan known plaintext attack.

Sebelumnya, alur proses enkripsi telah dijelaskan pada bagian metode penelitian dan perancangan sistem. Untuk proses lengkapnya akan dijabarkan pada Gambar 7.

9

Gambar 7 Bagan Rancangan Proses Enkripsi

Gambar 7 menggambarkan proses enkripsi, di mana secara keseluruhan proses ini melalui lima langkah transposisi dengan prinsip lotre. Setiap empat karakter plainteks akan diambil dan dirubah ke dalam bentuk matriks (jika hanya terdiri dari kolom atau baris saja disebut vektor). Kemudian matriks tersebut akan dirubah ke dalam bentuk bit. Bit-bit tersebut akan digabungkan dan dimasukkan satu per satu urutannya seperti pada Gambar 4. Transposisi pada pola lotre 1 akan menjadi masukan pola lotre 2, pola lotre 2 akan menjadi masukan pada lotre 3, dan seterusnya hingga ada lima pola yang terbentuk seperti pada Gambar 4. Pada trasposisi lotre kelima, bit-bit tersebut akan digabungkan dan diambil tiap 8 bit dan dirubah ke dalam bentuk desimal. Angka yang dihasilkan dari konversi bit ke desimal tersebut akan dikalikan dengan matriks kunci yang invertible yang telah disiapkan sebelumnya. Langkah ini berulang sampai semua plainteks mengalami proses enkripsi dan menghasilkan cipherteks.

10

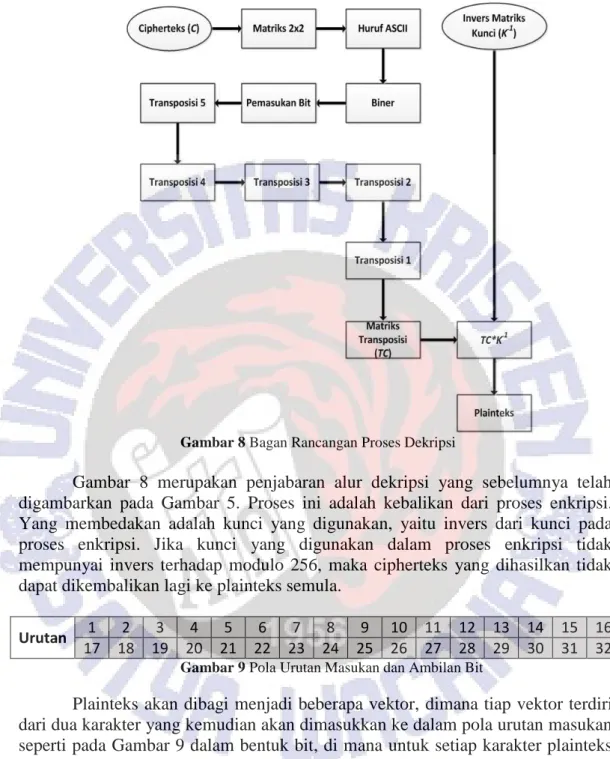

Gambar 8 Bagan Rancangan Proses Dekripsi

Gambar 8 merupakan penjabaran alur dekripsi yang sebelumnya telah digambarkan pada Gambar 5. Proses ini adalah kebalikan dari proses enkripsi. Yang membedakan adalah kunci yang digunakan, yaitu invers dari kunci pada proses enkripsi. Jika kunci yang digunakan dalam proses enkripsi tidak mempunyai invers terhadap modulo 256, maka cipherteks yang dihasilkan tidak dapat dikembalikan lagi ke plainteks semula.

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

Gambar 9 Pola Urutan Masukan dan Ambilan Bit

Plainteks akan dibagi menjadi beberapa vektor, dimana tiap vektor terdiri dari dua karakter yang kemudian akan dimasukkan ke dalam pola urutan masukan seperti pada Gambar 9 dalam bentuk bit, di mana untuk setiap karakter plainteks berjumlah 8 bit. Jadi untuk setiap pola masukan akan mengambil dua vektor (4 karakter) yang berjumlah 32 bit. Dan pola pada Gambar 9 akan menjadi masukan pada proses Lotre 1 yang ditunjukkan Gambar 10 berikut.

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

T1 7 1 31 17 13 12 30 25 21 9 24 32 5 29 16 22

20 27 4 10 28 15 14 19 18 26 3 2 11 6 23 8

11

Pola masukan bit lotre 1 pada Gambar 10 akan menjadi masukan pada Lotre 2, seperti pada Gambar 11. Cara pengambilan bitnya seperti pada Gambar 9.

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

T2 32 10 8 15 13 30 21 14 26 4 23 31 2 24 1 18

3 5 20 27 7 25 17 28 29 22 12 16 9 6 11 19

Gambar 11 Pola Lotre 2

Pola Lotre 2 pada Gambar 1 akan menjadi masukan Lotre 3, seperti pada Gambar 12 yang urutan pengambilan bitnya seperti pada Gambar 9.

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

T3 23 16 27 28 22 6 26 8 11 20 18 25 4 19 9 32

24 30 2 1 3 17 15 13 10 29 7 5 31 12 14 21

Gambar 12 Pola Lotre 3

Pola Lotre 3 seperti pada Gambar 12 akan menjadi masukan Lotre 4, seperti pada Gambar 13. Cara pengambilan bitnya seperti pada Gambar 9.

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

T4 17 16 26 4 1 6 8 32 24 15 14 3 30 13 11 5

23 20 29 12 9 27 10 2 7 19 25 31 18 21 28 22

Gambar 13 Pola Lotre 4

Pola Lotre 4 pada Gambar 13 akan menjadi masukan pada Lotre 5, seperti pada Gambar 14. Cara pengambilan bitnya seperti pada Gambar 9. Kemudian Lotre 5 akan menjadi cipherteks dengan mengambil tiap 8 bit dari trasnposisi pada Lotre 5, sehingga akan menghasilkan 4 karakter cipherteks.

Urutan 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32

T5 17 20 4 11 28 30 12 7 24 21 1 14 2 16 25 22

29 18 26 13 5 19 23 3 9 15 6 8 31 10 32 27

Gambar 14 Pola Lotre 5

Plainteks yang berupa kalimat “SEMANGAT KERJA UNTUK HIDUP YANG LEBIH BAIK” dengan matriks kunci :

K = 7 4 6 5 (9)

Akan menghasilkan grafik perbandingan dari plainteks dan cipherteks yang dihasilkan oleh modifikasi Hill Cipher yang terlihat seperti pada Gambar 15.

12

Penggunaan persamaan 9 sebagai kunci, karena determinan dari matriks K mempunyai resiprok terhadap modulo 256, sehingga dapat ditemukan invers dari matriks K untuk proses dekripsi.

Gambar 15 Perbandingan Keacakan Plainteks dan Cipherteks dengan Kalimat Pada Gambar 15 di atas, dapat dilihat nilai keacakan dari cipherteksnya. Garis biru menggambarkan nilai plainteks dan garis orange menggambarkan nilai cipherteks. Dari kedua garis tersebut nilai cipherteks akan semakin diperbesar dalam modifikasi Hill Cipher.

Plainteks yang berupa karakter yang sama,

“AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA AAAAAAAAAAAAAAAAAA” dengan kunci :

7 4 6 5

Akan menghasilkan grafik perbandingan antara plainteks dan cipherteks seperti pada Gambar 16.

13

Pada Gambar 16 di atas, plainteks dengan menggunakan karakter yang sama akan menghasilkan pola keacakan yang sama pada cipherteks. Tetapi, nilai dari cipherteks rata-rata semakin diperbesar.

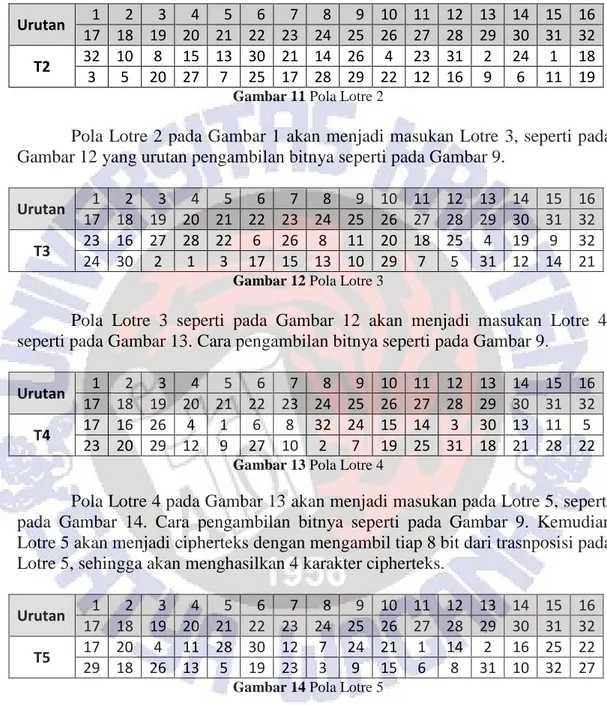

Korelasi dari tiap proses enkripsi yang dilakukan didapat dari hubungan angka desimal antara plainteks dengan Lotre 1 sampai Lotre 5, dengan plainteks “SEMANGAT KERJA UNTUK HIDUP YANG LEBIH BAIK” dapat dilihat pada Tabel 1.

Tabel 1 Korelasi Antara Pola Masukan dan Ambilan

Masukan Ambilan Korelasi

Plainteks Lotre 1 0.347423661 Lotre 1 Lotre 2 0.140975733 Lotre 2 Lotre 3 0.451497849 Lotre 3 Lotre 4 0.251257389 Lotre 4 Lotre 5 0.053816891 Lotre 5 Cipherteks 0.178553475

Berdasarkan Tabel 1, didapatkan hasil pengujian korelasi antara pola masukan dan ambilan. Korelasi antara Plainteks dan Lotre 1 sebesar 0.347423661, Lotre 1 dan Lotre 2 sebesar 0.140975733, Lotre 2 dan Lotre 3 sebesar 0.451497849, Lotre 3 dan 4 sebesar 0.251257389, Lotre 4 dan Lotre 5 sebesar 0.053816891, dan Lotre 5 dengan Cipherteks sebesar 0.178553475. Dari tabel di atas, dapat disimpulkan bahwa hubungan antara Lotre 4 dan Lotre 5 adalah yang terkecil dari satu proses enkripsi pada teks “SEMANGAT KERJA UNTUK HIDUP YANG LEBIH BAIK”.

Tabel 2 Korelasi Antara Plainteks dan Tiap Proses

Masukan Ambilan Korelasi

Plainteks Lotre 1 0.347423661 Plainteks Lotre 2 0.498360342 Plainteks Lotre 3 0.544772647 Plainteks Lotre 4 0.469651362 Plainteks Lotre 5 0.163874885 Plainteks Cipherteks 0.264839035

Dari Tabel 2, didapatkan hasil uji korelasi antara plainteks dengan proses-proses di dalam enkripsi. Di mana hasil korelasi antara plainteks dengan Lotre 1 sebesar 0.347423661, plainteks dengan Lotre 2 sebesar 0.498360342, plainteks dengan Lotre 3 sebesar 0.544772647, plainteks dengan Lotre 4 sebesar 0.469651362, plainteks dengan Lotre 5 sebesar 0.163874885, dan plainteks dengan cipherteks sebesar 0.264839035. Dari nilai korelasi antara plainteks dan cipherteks, dapat disimpulkan bahwa perancangan inisial permutasi dengan prinsip lotre menghasilkan nilai korelasi yang cukup rendah, sehingga hubungan

14

antara plainteks dan cipherteks yang dihasilkan cukup acak sperti terlihat pada Gambar 15.

Untuk mengetahui ketahanan modifikasi Hill Cipher, maka dilakukan uji ketahanan terhadap serangan known plaintext attack (KPA). Uji ketahanan ini dilakukan pada Hill Cipher standar dan Modifikasi Hill Cipher untuk plainteks

yang sama. Pada Hill Cipher standar diketahui cipherteks

“IOSBTGXESPXHOPDE” dengan berkas plainteks yang diketahui berupa kata “DEAR”. Dalam kriptografi Hill Cipher diketahui menggunakan huruf alphabet {A, B, C, …, Z} yang berkorespondensi dengan bilangan Z26 = {1, 2, 3, …, 25, 0}

[3].

Tabel 3 Korespondensi Huruf Alfabet dan Angka [3]

Alfabet A B C D E F G H I J K L M

N O P Q R S T U V W X Y Z

Angka 1 2 3 4 5 6 7 8 9 10 11 12 13

14 15 16 17 18 19 20 21 22 23 24 25 0

Dengan berkas plainteks yang dijadikan kunci, kata “DEAR” menjadi matriks berordo 2x2, sehingga panjang blok plainteks akan berukuran 2x1. Berdasarkan Tabel 3 maka didapatkan korespondensi

D E A R

4 5 1 8

sehingga dari berkas plainteks tersebut dapa dijadikan matriks

P = R E A D = 18 5 1 4

Agar kunci Hill Cipher dapat dicari, maka invers dari P (P-1) yaitu

P-1 = 2 15 19 22

Nilai numerik yang ekuivalen dari cipherteks, seperti pada Tabel 1 yaitu,

C = B O S I = 2 15 19 9

15 K = C.(P-1) K = 2 15 19 9 2 15 19 22 K = 289 364 209 521 mod 26 K = 3 0 1 1

Setelah dilakukan uji kriptanalisis known plaintext attack (KPA) dengan teknik perkalian matriks di atas, diketahui kunci yang digunakan untuk menghasilkan cipherteks tersebut adalah

K = 3 0 1 1

dan invers dari K adalah

K-1= 9 0 17 1

Proses dekripsi cipherteks “IOSBTGXESPXHOPDE” dilakukan dengan membagi cipherteks tersebut de dalam blok-blok matriks, yaitu

I O S B T G X E

9 15 19 2 20 7 24 5

S P X H O P D E

19 16 24 8 15 16 4 5

Untuk mendapatkan plainteks secara keseluruhan, perlu mengalikan blok-blok matriks tersebut dengan invers dari matriks kunci, sehingga [12]:

9 0 17 1 15 9 mod 26 = 5 4 E D 9 0 17 1 2 19 mod 26 = 18 1 R A 9 0 17 1 7 20 mod 26 = 11 9 K I 9 0 17 1 5 24 mod 26 = 19 5 S E

16 9 0 17 1 16 19 mod 26 = 14 5 N E 9 0 17 1 8 24 mod 26 = 20 4 T D 9 0 17 1 16 15 mod 26 = 14 1 N A 9 0 17 1 5 4 mod 26 = 19 11 S K

Dari perkalian tersebut, didapatkan plainteks yang berupa kalimat “DEAR IKE SEND TANKS” [1]. Dengan cipherteks dan berkas plainteks yang sama, pengujian kriptanalisis known plaintext attack (KPA) pada modifikasi Hill Cipher menghasilkan kunci 241 119 29 22

Karena kunci matriks berbeda, yaitu

3 0 1 1 ≠ 241 119 29 22

maka kriptanalisis known plaintext attack dengan perkalian matriks tidak dapat menemukan kunci pada modifikasi Hill Cipher. Hasil pengujian cipherteks “IOSBTGXESPXHOPDE” terhadap invers kunci modifikasi Hill Cipher

menghasilkan plainteks X‡Ý;׸O±

‚ƒz+ÃÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐD ÈÔÐDÈ.Penggunaan pekalian matriks dan persamaan linier tidak dapat menemukan matriks kunci pada modifikasi Hill Cipher menggunakan inisial permutasi dengan prinsip lotre. Penggunaan inisial permutasi dengan prinsip lotre dapat memperkuat kriptografi Hill Cipher dalam menahan kriptanalisis known plaintext attack. Sehingga kriptanalisis tersebut tidak dapat memecahkan modifikasi Hill Cipher

5. Simpulan

Penggunaan insial permutasi dengan prinsip lotre pada Hill Cipher menjadi teknik kriptografi, karena dengan teknik ini dapat melakukan proses enkripsi dan dekripsi. Korelasi antara plainteks dan cipherteks yang dihasilkan dengan teknik ini menunjukkan perbedaan yang cukup signifikan, dengan korelasi yang cukup rendah yaitu 0.264839035. Dengan angka korelasi tersebut menunjukkan bahwa, keterhubungan antara plainteks dan cipherteks dalam

17

modifikasi Hill Cipher ini tidak berhubungan, karena angka korelasi yang rendah dan cipherteks yang dihasilkan sangat acak.

Hasil pengujian cipherteks “IOSBTGXESPXHOPDE” terhadap invers kunci modifikasi Hill Cipher menghasilkan plainteks X‡Ý;׸O± ‚ƒz+ÃÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐDÈÔÐD ÈÔÐDÈ. Penggunaan cipherteks dan berkas plainteks yang sama pada pengujian kriptanalisis known plaintext attack (KPA) pada Hill Cipher dan modifikasi Hill Cipher menghasilkan kunci yang berbeda yaitu :

3 0 1 1 ≠ 241 119 29 22

Modifikasi Hill Cipher mempunyai keunggulan dibandingkan Hill Cipher, di antaranya terdapat berbagai karakter yang bisa dijadikan sebagai plainteks, seperti angka, huruf, tanda baca, dan simbol. Penerapan insial permutasi dengan prinsip lotre dapat menahan serangan kriptanalisis known plaintext attack, dibuktikan dengan dihasilkannya kunci yang berbeda pada Hill Cipher dan modifikasi Hill Cipher. Perancangan inisial permutasi dengan prinsip lotre dapat memperkuat kriptografi Hill Cipher dan menahan serangan kriptanalisis known plaintext attack (KPA) dengan perkalian matriks dan persamaan linier.

Daftar Pustaka

[1] Forouzan, Behrouz, 2008, Cryptography and Network Security,

McGraw-Hill.

[2] Munir, Rinaldi, 2006, Kriptografi, Bandung : Informatika.

[3] Anton H. & Rorres C., 2010, Elementary Linear Algebra : Application Version, 10thEdition, New York : John Wiley & Sons.

[4] Widyanarko, Arya, 2007, Studi dan Analisis mengenai Hill Cipher, Teknik Kriptanalisis dan Upaya Penanggulangannya, Program Studi Teknik Informatika, Institut Teknologi Bandung.

[5] Rathi, Divya., Astya, Parmanand, 2014, Extended Hill Cipher Decryption by Using Transposed Interweaved Shifting, Computer Science and Enginering Department, Mahamaya Technical University MIET, Meerut. [6] Wowor, Alz Danny, 2013, Modifikasi Kriptografi Hill Cipher

Menggunakan Convert Between Base, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana, Seminar Nasional Sistem Informasi Indonesia.

[7] Menezes, A. J., Van Oorschot, P.C., and Vanstone S.A., 1997, Handbook of Applied Cryptography, CRC Press.

[8] Ruminta, 2009, Matriks : Persamaan Linear dan Pemrograman Linear, Bandung : Rekayasa Sains.

[9] Stalling, Williams, 2011, Cryptography and Network Security – Principles and Practice, 5th Edition, New York : Pearson Education.

[10] Buji, Jodha Dwiwira, Pakereng, Magdalena Ariance Ineke, Wowor, Alz Danny, 2016, Desain dan Implementasi Efesiensi Bit Cipherteks : Suatu

18

Pendekatan Komparasi Algoritma Huffman dan Rancangan Cipher Block dengan Transposisi Pola “DoTA 2”, Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

[11] Pardo, Jose Luis Gomez, Introduction to Cryptography with Maple,Berlin : Springer-verlag.

[12] Wowor, Alz Danny, 2011, Modifikasi Teknik Kriptografi Hill Cipher Menggunakan Fungsi Rasional dan Konversi Basis Bilangan pada Proses Enkripsi-Dekripsi, Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

![Gambar 1 Skema Kriptografi Kunci Simetris [2]](https://thumb-ap.123doks.com/thumbv2/123dok/2630269.3628438/12.892.144.751.328.932/gambar-skema-kriptografi-kunci-simetris.webp)

![Tabel 3 Korespondensi Huruf Alfabet dan Angka [3]](https://thumb-ap.123doks.com/thumbv2/123dok/2630269.3628438/23.892.146.770.290.1011/tabel-korespondensi-huruf-alfabet-dan-angka.webp)