Abstract—Honeypot adalah sistem yang digunakan untuk menangkap, memonitor, dan mengidentifikasi serangan yang terjadi pada jaringan. Pada proyek ini, kami melakukan penelitian menggunakan honeypot pada server yang menjalankan sistem operasi Ubuntu 12.04 Server pada jaringan Universitas Hasanuddin. Sistem ini dibuat dengan tujuan untuk memperoleh berbagai informasi mengenai penyerang. Pada penelitian ini kami menggunakan dua honeypot yaitu Dionaea dan Kippo, serta beberapa perangkat lunak seperti p0f dan database Maxmind GeoIP untuk memperoleh informasi tambahan dari penyerang seperti lokasi geografis, sistem operasi yang digunakan, aktifitas dan metode serangan yang dilakukan, serta penyedia layanan internet yang digunakan oleh penyerang. Dari penelitian ini kami menemukan bahwa serangan paling banyak berasal dari China, USA dan Indonesia dan sebagian besar serangan terjadi pada servis SSH. Kita juga menemukan bahwa penyerang pada umumnya menggunakan sistem operasi berbasis Linux 3.x

Kata Kunci— Honeypot, Jaringan.

I. PENDAHULUAN

Dengan berkembangnya internet, saat ini internet telah banyak digunakan untuk berbagai macam tujuan. Oleh karena itu, dibutuhkan pendeteksi dan pertahanan untuk melawan serangan terhadap jaringan untuk melindungi informasi penting dalam jaringan

1 D42110263 2 D42110103

kita. Salah satu alat yang dapat digunakan untuk keamanan jaringan adalah honeypot. Honeypot adalah sistem yang digunakan sebagai umpan untuk menarik perhatian dan mendeteksi serangan pada jaringan[1]. Dengan menggunakan honeypot dan beberapa perangkat lunak tambahan seperti OS Fingerprinting, kita dapat melindungi sistem dan jaringan sekaligus mengumpulkan informasi mengenai penyerang seperti metode serangan yang dilakukan, lokasi penyerang, dan sistem operasi yang digunakan. Jaringan Universitas Hasanuddin merupakan sasaran yang menarik bagi penyerang karena menyimpan berbagai macam informasi penting. Oleh karena itu, jaringan tersebut harus memiliki pengidentifikasi serangan untuk melindungi sistem dan memperoleh informasi dari penyerang yang dapat digunakan sebagai bahan analisis untuk membuat sistem keamanan yang lebih baik.

II. HONEYPOT

Honeypots adalah sistem yang membuat sistem tiruan dengan tujuan untuk menarik perhatian, mendeteksi, dan memeriksa serangan yang dilakukan oleh penyerang. Ada 4 jenis honeypot: low interaction, medium interaction, high interaction, dan pure. Low interaction honeypot membuat service tiruan dan mencatat koneksi yang terjadi. Medium interaction honeypot juga membuat service tiruan tapi mampu merespon penyerang. High interaction honeypot dapat membuat tiruan dari keseluruhan sistem, dan pure honeypot adalah sistem yang sepenuhnya berupa mesin pada jaringan. Low interaction honeypot lebih mudah digunakan dibanding jenis honeypot lainnya tapi lebih mudah untuk dideteksi oleh penyerang[1][2]. Sedangkan high interaction honeypot lebih sulit

RANCANG BANGUN SISTEM PENGIDENTIFIKASI

SERANGAN PADA JARINGAN KOMPUTER

UNIVERSITAS HASANUDDIN

dideteksi oleh penyerang namun lebih sulit untuk digunakan.

Honeypot telah dirancang sedemikian rupa sehingga semua koneksi yang ditangkap oleh honeypot dapat dikategorikan sebagai serangan. Hal ini disebabkan karena honeypot hanya dapat diakses melalui protokol-protokol tertentu dan network scan. Kami menggunakan dua honeypot untuk membuat sistem pengeidentifikasi serangan yaitu, Dionaea dan Kippo.

A. Dionaea

Dionaea adalah low interaction honeypot yang secara otomatis dapat mendeteksi malware dengan cara membuat beberapa tiruan service seperti SMB, HTTP, FTP, TFTP, MSSQL, MySQL, dan SIP [3]. Dionaea juga memiliki kemampuan untuk mengambil malware tersebut untuk bahan analisis dan memiliki sebuah database dalam format sqlite untuk menyimpan semua aktifitas yang berjalan pada jaringan [4]. B. Kippo

Kippo adalah honeypot yang membuat service SSH tiruan. Pengguna yang berhasil masuk pada SSH tersebut akan mendapatkan hak penuh terhadap sistem tiruan. Honeypot ini juga dapat berinteraksi dengan penyerang secara pasif. Kippo mampu mencatat serangan yang bertujuan untuk mendapatkan username dan password yang digunakan penyerang. Kippo juga mampu mencatat semua command shell yang di lakukan oleh penyerang [5].

III. DESAIN SISTEM

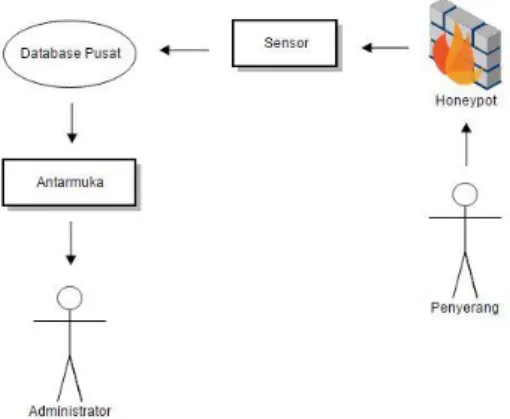

Sistem ini terbagi atas 3 layer yaitu, Honeypot, sensor, dan pengidentifikasi (profiling) gambaran keseluruhan sistem dapat dilihat pada Gambar. 1

Gambar 1. Desain sistem

Kami menggunakan komputer dengan sistem operasi Ubuntu 12.04 Server sebagai server. Selanjutnya kami memasang dua honeypot yaitu, Dionaea dan Kippo sebagai pendeteksi serangan, dan p0f sebagai alat fingerprinting. Kami juga menyiapkan server Apache termasuk PHP dan MySQL untuk database utama.

A. Sensor

Sensor digunakan untuk mengumpulkan semua data dari Dionaea dan Kippo lalu menyimpannya pada database utama. Sensor dibuat menggunakan Python dan PHP. Adapun modul utamanya adalah:

1. Log Parser

Modul ini berfungsi untuk mengambil data berupa IP Address dan sistem operasi yang digunakan oleh penyerang dari p0f.

2. Grabber

Modul ini berfungsi untuk mengambil data dari Dionaea dan Kippo lalu menyimpannya pada database utama. 3. Enricher

Modul ini digunakan sebagai pelengkap informasi dari data IP address yang diperoleh dari Dionaea dan Kippo menggunakan MaxMind GeoIP untuk mengetahui lokasi dari penyerang.

B. Antarmuka

Antarmuka berfungsi untuk menampilkan semua data yang disimpan oleh sensor di

database utama seperti IP, lokasi, sistem operasi, metode penyerangan, penyedia layanan internet yang digunakan penyerang, dan aktifitas penyerang pada jaringan. Sistem ini juga mampu menampilkan grafik statistik seperti IP yang paling aktif, sistem operasi yang paling sering digunakan, asal negara yang paling banyak, dan juga port yang paling sering terhubung. Sistem ini dibuat menggunakan PHP dan morris.js untuk menampilkan grafik.

IV. HASIL

Sistem telah berhasil menggabungkan berbagai data dari honeypot dan p0f dan mampu menampilkan profil lengkap dari sebuah alamat IP. Profil IP inilah yang menjadi bahan analisis utama dari pembuatan sistem ini. Berikut adalah analisis terhadap berbagai data yang telah diperoleh dari honeypot

A. IP Address

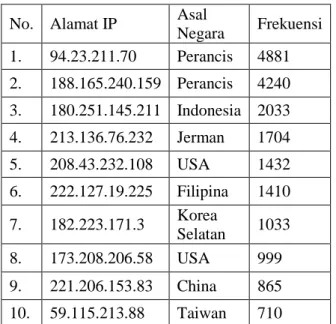

Sejauh ini, kedua honeypot berhasil mendeteksi 3080 IP address yang mencurigakan. IP address yang paling aktif adalah 94.23.211.70 dengan 4881 kali percobaan, diikuti 188.165.240.159 dengan 4240 kali percobaan. Dari banyaknya jumlah percobaan yang dilakukan, kita dapat berasumsi bahwa kedua alamat tersebut adalah network bot yang berjalan secara otomatis.

Gambar 2. IP aktif

No. Alamat IP Asal

Negara Frekuensi 1. 94.23.211.70 Perancis 4881 2. 188.165.240.159 Perancis 4240 3. 180.251.145.211 Indonesia 2033 4. 213.136.76.232 Jerman 1704 5. 208.43.232.108 USA 1432 6. 222.127.19.225 Filipina 1410 7. 182.223.171.3 Korea Selatan 1033 8. 173.208.206.58 USA 999 9. 221.206.153.83 China 865 10. 59.115.213.88 Taiwan 710 Tabel 1. Daftar IP

Setiap IP yang telah dicatat oleh honeypot dapat dikategorikan sebagai penyerang meskipun IP tersebut hanya sebuah network bot. Hal ini karena honeypot telah dirancang sedemikian rupa sehingga hanya dapat diakses melalui protokol-protokol tertentu. Kita tidak dapat memastikan motif dari sebuah IP oleh karena itu setiap IP akan dikategorikan sebagai penyerang.

B. Lokasi Geografis

Sistem menampilkan bahwa serangan paling banyak berasal dari China dengan 1725 alamat IP, Amerika Serikat dengan 256 alamat IP, dan Indonesia dengan 80 alamat IP. Sistem memiliki keterbatasan dalam menentukan lokasi penyerang secara lebih spesifik karena masih menggunakan database gratis dari MaxMind. Namun, sistem mampu menentukan negara asal dari semua alamat IP yang ada dalam database.

0 1000 2000 3000 4000 5000 6000

Gambar 3. Negara asal terbanyak No. Nama Negara Kode Negara Jumlah IP 1. China CHN 1725 2. USA USA 338 3. Indonesia IDN 97 4. Taiwan TWN 92 5. India IND 70 6. Korea Selatan KOR 65 7. Rusia RUS 57 8. Belanda NLD 49 9. Jerman DEU 42 10. Turki TUR 42

Tabel 2. Daftar Negara asal

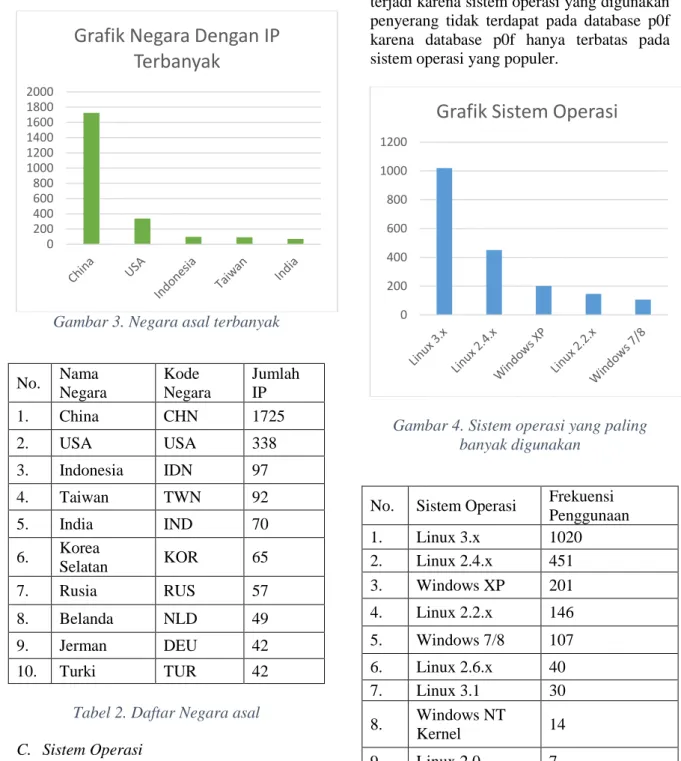

C. Sistem Operasi

Kami menggunakan p0f fingerprinting untuk menentukan sistem operasi yang digunakan oleh penyerang. Sebagian besar penyerang menggunakan sistem operasi berbasis Linux, dimana terdapat 1020 alamat IP yang menggunakan sistem operasi berbasis Linux.3.x dan 451 IP address menggunakan sistem operasi berbasis Linux 2.4.x.

Jumlah sistem operasi yang tidak dapat ditentukan oleh p0f cukup banyak, hal ini

terjadi karena sistem operasi yang digunakan penyerang tidak terdapat pada database p0f karena database p0f hanya terbatas pada sistem operasi yang populer.

Gambar 4. Sistem operasi yang paling banyak digunakan

No. Sistem Operasi Frekuensi Penggunaan 1. Linux 3.x 1020 2. Linux 2.4.x 451 3. Windows XP 201 4. Linux 2.2.x 146 5. Windows 7/8 107 6. Linux 2.6.x 40 7. Linux 3.1 30 8. Windows NT Kernel 14 9. Linux 2.0 7 10. Linux 3.11 > 5

Tabel 3. Daftar sistem operasi

Linux menjadi sistem operasi yang paling banyak digunakan. Hal ini dikarenakan Linux memiliki banyak tools yang dapat digunakan untuk keperluan jaringan maupun untuk melakukan peretasan. Terlebih lagi, Linux adalah sistem operasi gratis dan 0 200 400 600 800 1000 1200 1400 1600 1800 2000

Grafik Negara Dengan IP

Terbanyak

0 200 400 600 800 1000 1200bersifat terbuka sehingga dapat dimodifikasi sesuai dengan keinginan pengguna.

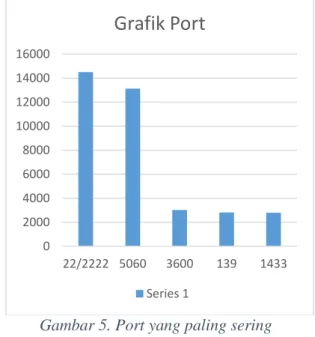

D. Port

Port yang paling sering diakses oleh penyerang adalah 22/2222 dengan 14497 percobaan. Port ini adalah port yang biasa digunakan untuk mengakses SSH. Port lainnya yang juga banyak oleh penyerang adalah 5060 dengan 13132 percobaan.

Gambar 5. Port yang paling sering terkoneksi

No. Port Frekuensi Akses

1. 22/2222 14497 2. 5060 13123 3. 3600 3024 4. 139 2821 5. 1433 2803 6. 3306 2692 7. 8080 1894 8. 8088 1872 9. 3128 1279 10. 9064 1105

Tabel 4. Daftar Port yang terkoneksi

Port SSH menjadi pilihan paling populer karena kita dapat langsung login ke dalam server tujuan melalui port ini. Port 5060 juga

menjadi tujuan favorit para penyerang. Port 5060 berfungsi untuk mengatur sesi komunikasi multimedia seperti suara ataupun video. Port ini banyak digunakan oleh server sebuah situs media sosial sehingga banyak diincar oleh penyerang.

E. Profil Penyerang

Sasaran utama dalam penelitian ini adalah untuk mengidentifikasi profil sebuah alamat IP (penyerang) .Sistem mampu menampilkan berbagai informasi dari penyerang seperti IP address, negara asal, wilayah, dan kota. Kami mengambil alamat IP 119.97.248.110 sebagai contoh. Sistem mampu menentukan semua lokasi geografisnya, termasuk sistem operasi yang digunakan. IP tersebut berlokasi di Wuhan, China dan menggunakan Windows XP sebagai sistem operasi. ISP yang digunakan adalah CHINANET Hubei province network.

Gambar 6. IP profile

Sistem juga mampu mencatat seluruh percobaan SSH yang dilakukan. 10 percobaan SSH penyerang dapat dilihat pada tabel di bawah.

No. Username Password 1. root rootwebmaster 2. root administrator 3. root 12341234 0 2000 4000 6000 8000 10000 12000 14000 16000 22/2222 5060 3600 139 1433

Grafik Port

Series 14. root jamie 5. root louis 6. root webweb 7. root ftpftp 8. root 1234567890 9. root lewis 10. root webmasterwebmaster

Tabel 5. SSH credential oleh IP 119.97.248.110

Pada tabel kita dapat melihat bahwa seluruh percobaan menggunakan menggunakan “root” sebagai username untuk mengakses SSH dengan kombinasi angka maupun huruf sebagai password. Setiap komputer atau server yang menggunakan sistem operasi berbasis Linux/UNIX pasti memiliki pengguna “root”. Oleh karena itu, “root” menjadi pilihan utama sebagai username dalam percobaan serangan melalui SSH.

V. KESIMPULAN

Pada penelitian ini, kami dapat memperoleh berbagai macam informasi dari penyerang dengan menggunakan honeypot pada server. Honeypot berhasil mendeteksi 3080 IP address yang mencurigakan. IP address yang paling aktif adalah 94.23.211.70 dengan 4881 kali percobaan, diikuti 188.165.240.159 dengan 4240 kali percobaan. Serangan paling banyak berasal dari China dengan 1725 alamat IP, Amerika Serikat dengan 256 alamat IP, dan Indonesia dengan 80 alamat IP. Sebagian besar penyerang menggunakan sistem operasi berbasis Linux, dimana terdapat 1020 alamat IP yang menggunakan sistem operasi berbasis Linux.3.x dan 451 IP address menggunakan sistem operasi berbasis Linux 2.4.x. Port yang paling sering diakses oleh penyerang adalah 22/2222 dengan 14497 percobaan. Diikuti oleh port 5060 dengan 13132 percobaan. Dari banyaknya jumlah percobaan yang dilakukan oleh sebuah alamat IP, kita dapat berasumsi bahwa serangan yang dideteksi oleh sistem sebagian besar adalah network bot yang berjalan

secara otomatis ataupun hanya sebuah network scan.

VI. REFERENCE

[1] Mokube, Iyaiti & Michele, Adams. Honeypots: Concepts, Approaches, and Challenges. Savannah, USA. 2007. [2] Peter, Eric & Schiller, Todd. A Practical

Guide To Honeypot. Washington, USA. 2009.

[3] Dionaea, Catches Bugs [online].

http://dionaea.carnivore.it/. 14/08/2014 [4] OH, Samuel & Irwin, Barry. Tartarus: A

Honeypot Based Malware Tracking and Mitigation framework. Grahamstown, South Africa, 2011.

[5] HKSAR. Honeypot Security.Hongkong, 2008.

Aditya Amirullah, lahir di Makassar, Indonesia pada tahun 1992. Ia adalah seorang mahasiswa Teknik Informatika di Universitas Hasanuddin sejak tahun 2010. Memiliki ketertarikan terhadap musik, sepak bola, matematika, dan pemrograman. Bidang pemrograman yang paling disukai adalah pemrograman web (python, java, php) dan mobile.

Alyl Afif Ridqi, lahir di Makassar, Indonesia pada tahun 1992. Ia adalah seorang mahasiswa Teknik Informatika di Universitas Hasanuddin sejak tahun 2010. Memiliki ketertarikan terhadap Game dan Pemrograman.