57 Vol.12 No.1 Januari 2016

KONFIGURASI NETWORKING, FIREWALL MENGGUNAKAN

MIKROTIK DAN WEB APLIKASI MONITORING NETWORK

PADA PT. AAI INDONESIA

Juli Yanto1), Fahrulynur Asyidiq2)

Juli Yanto1)

Sekolah Tinggi Teknologi Informasi NIIT I-Tech Jl. Asem 2 No. 22, Cipete – Jakarta Selatan

[email protected] Fahrulynur Asyidiq2)

Sekolah Tinggi Teknologi Informasi NIIT I-Tech Jl. Asem 2 No. 22, Cipete – Jakarta Selatan

http://www.i-tech.ac.id

ABSTRAK

Minimnya informasi tentang bagaimana membangun jaringan koneksi dengan menggunakan konfigurasi router mikrotik sebagai system keamanan yang menggunakan Bahasa Indonesia, sering kali di dapatkannya konfigurasi atau panduan yang di dapat menggunakan Bahasa Inggris, dan di ruang lingkup pekerjaan suatu perusahaan PT. AAI INDONESIA yang terdapat staff IT yang bekerja memonitoring jaringan secara manual hingga memakan waktu dikarenakan minimnya staff IT yang terdapat pada perusahaan tersebut.

Konfigurasi networking dan firewall yang menggunakan mikrotik ini ditulis untuk memberitahu bagaimana cara kerja mikrotik terhadap networking dan system keamanan yang tersedia di mikrotik yaitu feature firewall yang di peruntukan unuk konfigurasi start up pada perusahaan, dan adapun web aplikasi monitorting network yang di implementasikan pada PT. AAI INDONESIA ini dapat digunakan untuk memfilter, memonitoring, dan mengetahui terjadinya lost connection pada jaringan local perusahaan tersebut yang terkoneksi dengan mikrotik itu sendiri.

Dan pada penulisan ini KONFIGURASI NETWORKING, FIREWALL MENGGUNAKAN MIKROTIK DAN WEB APLIKASI MONITORING NETWORK PADA PT. AAI INDONESIA” yang akan mengurai waktu untuk pekerjaan daily staff IT tersebut yang dapat memfiltering, memonitoring, dan mengecheck log lost connections.

Kata kunci: Jaringan, Aplikasi Web, Mikroti

1.

PENDAHULUAN

Sudah tidak di pungkiri lagi teknologi saat ini memang sudah berkembang dan banyak orang berlomba – lomba membuat teknologi yang dapat membantu manusia dengan lebih efisien, semua serba automatis. Maka dari itu akan dibuatkannya sebuah konfigurasi perancangan yang standar dengan menggunakan Mikrotik Router agar dapat membantu IT staff untuk

membangun jaringan internal sendiri di perusahaan yang membutuhkan tanpa mencari vendor/jasa terkait kebutuhan perusahaan mengenai pembangunan jaringan tersebut. Hal ini dilakukan dengan membuat suatu perancangan terhadap

networking yang di butuhkan untuk melakukan konfigurasi networking itu sendiri, dan membuat perancangan monitoring berbasis web yang bertujuan agar lebih efisien melakukan monitoring

networking yang dibutuhkan untuk mengontrol jaringan tersebut.

Vol.12 No.1 Januari 2016 58

Dengan adanya jaringan komputer sumber daya seperti data pada komputer server atau perangkat keras seperti printer dan scanner bisa di sharing untuk digunakan secara bersama-sama. Informasi antara divisi atau mengalir melalui jaringan komputer tersebut tanpa perlu si karyawan / staff berpindah dari tempat ke tempat yang lain hanya untuk mendapatkan sebuah informasi. Dari sisi keamanan data, jaringan komputer bisa menjamin hak akses setiap pengguna dalam perusahaan tersebut. Dan menghemat waktu ketika ada pekerjaan daily yang membutuhkan pengecekan dalam segi networking di setiap device.

2.

LANDASAN TEORI

Menurut Rendra Pengertian Mikrotik adalah sebuah sistem operasi termasuk di dalamnya perangkat lunak yang dipasang pada suatu komputer sehingga komputer tersebut dapat berperan sebagai jantung network, pengendali atau pengatur lalu-lintas data antar jaringan, komputer jenis ini dikenal dengan nama router. Jadi intinya mikrotik adalah salah satu sistem operasi khusus untuk router. Mikrotik dikenal sebagai salah satu Router OS yang handal dan memiliki banyak sekali fitur untuk mendukung kelancaran network.

Router Mikrotik bisa digunakan pada jaringan komputer berskala kecil atau besar, hal ini tentunya disesuaikan pada resource daripada komputer itu sendiri. Jika mikrotik digunakan untuk mengatur network kecil maka penggunaan perangkat komputernya bisa yang biasa-biasa saja, namun jika yang ditanganinya adalah jaringan berskala besar seperti kelas ISP maka penggunaan perangkat komputernya pun harus yang benar-benar handal yang memiliki spesifikasi tinggi.

Menurut Muhammad Zakaria Kata “jaringan komputer” mungkin sudah tidak asing lagi bagi telinga kita, mengingat hampir setiap hari kita melibatkan jaringan komputer dalam pekerjaan kita. Jaringan komputer adalah sebuah sistem yang terdiri dari dua atau lebih komputer yang saling terhubung satu sama lain melalui media transmisi atau media komunikasi sehingga dapat saling berbagi data, aplikasi maupun berbagi perangkat keras komputer. Istilah jaringan komputer sendiri juga dapat diartikan sebagai kumpulan sejumlah terminal komunikasi yang terdiri dari dua komputer atau lebih yang saling terhubung. Tujuan dibangunnya jaringan komputer adalah agar informasi/ data yang dibawa pengirim (transmitter) dapat sampai kepada penerima (receiver) dengan tepat dan akurat.

Gambar 2.1. Jaringan

Jaringan komputer memungkinkan penggunanya dapat melakukan komunikasi satu sama lain dengan mudah. Selain itu, peran jaringan komputer sangat diperlukan untuk mengintegrasi data antar komputer-komputer client sehingga diperolehlah suatu data yang relevan.

3.

ANALIS

DAN

PERANCANGAN

3.1. Analisa Kebutuhan Perangkat Keras Operasional

Tahap ini dilakukan analisa terhadap kebutuhan perangkat keras yang dibutuhkan untuk mengoperasikan sistem. Spesifikasi

hardware yang dibutuhkan adalah sebagai berikut:

1. Router Mikrotik :

Port UTP (4 Port)

UPS (tahan 45 menit)

2. Switch :

Port UTP (8 Port)

3. Kabel LAN :

3 buah 1,5 meter (Straigth) 4. PC/Laptop :

Processor Intel i5 64bit

RAM 4 GB

Harddisk 500 GB

3.2. Analisis Kebutuhan Perangkat Lunak Pengembangan

Tahap ini dilakukan analisa terhadap kebutuhan perangkat lunak yang dibutuhkan dalam pengembangan sistem. Perangkat lunak yang dibutuhkan adalah sebagai berikut:

59 Vol.12 No.1 Januari 2016

Operating System: Windows 7

Profesional 64 bit

Text Editor: Notepad++

XAMPP 5.6.3

Web Browser: Chro me/Mozilla Firefox

3.3. Analisis Kebutuhan Perangkat Lunak Implementasi

Tahap ini dilakukan analisa terhadap kebutuhan perangkat lunak yang dibutuhkan dalam pengimplementasian sistem. Perangkat lunak yang dibutuhkan adalah sebagai berikut:

1. Pengguna :

Winbox

Operating System: Windows XP/Windows 7/Windows 8/ LINUX

Web Browser:

Chrome/Mozilla Firefox

3.4. Perancangan Konfigurasi Jaringan 3.4.1. Topology

Berikut Saya Tampilkan terlebih dahulu tampilan Topology jaringan yang akan di pergunakan :

Gambar 3.1. Topology 3.4.2. Konfigurasi

Perancangan konfigurasi yang akan di pergunakan untuk membangun jaringan dan firewall antara lain :

- Setup user access

- Setup konfigurasi Interface - Setup konfigurasi IP address

(xxx.xxx.xxx.xxx/xx)

- Setup konfigurasi DNS dan Domain - Setup Firewall (Filter rule, NAT,

Mangle, Address list, Layer7 Protocols)

- Setup konfigurasi pool

- Dan Setup DHCP Server Networks

3.5. Perancangan Proses

Dan Perancangan proses yang digunakan dalam Sistem Monitoring Jaringan berbasis web ini menggunakan pemodelan UML (Unified Modeling Language) karena sistem pengembangan perangkat lunak berbasis OO (Object Oriented).

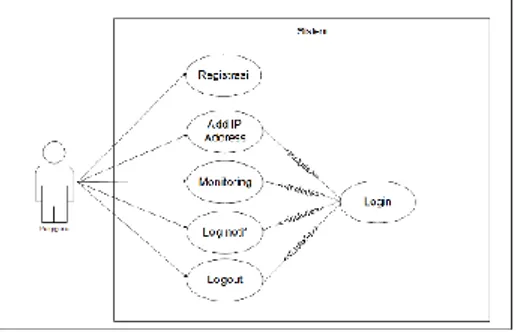

3.5.1. Use Case Diagram

1. Use case diagram pengguna

Use case diagram pengguna menggambarkan hal apa saja yang dapat dilakukan pengguna terhadap sistem. Adapun hal yang dapat dilakukan pengguna dalam sistem ini dapat dilihat pada Gambar 3.2.

Gambar 3.2. Use Case Diagram

Pengguna a.Identifikasi Aktor

Idenrifikasi actor adalah actor yang berperan dalam menjalankan sistem, actor yang berperan pada sistem ini dapat dilihat pada table berikut :

Vol.12 No.1 Januari 2016 60 Tabel 3.1. Identifikasi Aktor

No. Aktor Identitas

1 Pengguna Pengguna yang menjalankan sistem web aplikasi status monitoring jaringan

Table 3.2. Identifikasi Use Case

No. Use case Deskripsi Aktor

1 Registrasi Berfungsi untuk melakukan pendaftaran pada

database secara langsung agar dapat login Pengguna

2 Login

Berfungsi untuk melakukan proses masuk ke

dalam sistem. Pengguna

3 Add IP Address

Berfungsi untuk menginput IP Address yang ditujukan agar dapat di monitoring.

Pengguna

4 Monitoring Berfungsi untuk memonitoring jaringan yang

sudah di add Pengguna

5 Log notif Berfungsi untuk mencari connection yang low Pengguna

6 Logout

Berfungsi untuk mengakhiri atau ke luar dari

sistem Pengguna

3.5.2. Sequence Diagram

Sequence diagram ini adalah proses saat pengguna melakukan monitoring jaringan. Adapun sequence diagram tes dapat dilihat pada Gambar 3.3 berikut ini.

Gambar 3.3. Sequence Diagram Monitoring Jaringan

3.5.3. Activity Diagram

1. Activity Diagram Monitoring jaringan

Activity diagram monitoring jaringan menggambarkan aliran aktivitas yang

terjadi pada saat pengguna sedang melakukan monitoring. Activity diagram

monitoring dapat dilihat pada Gambar 3.4.

Gambar 3.4. Activity Diagram

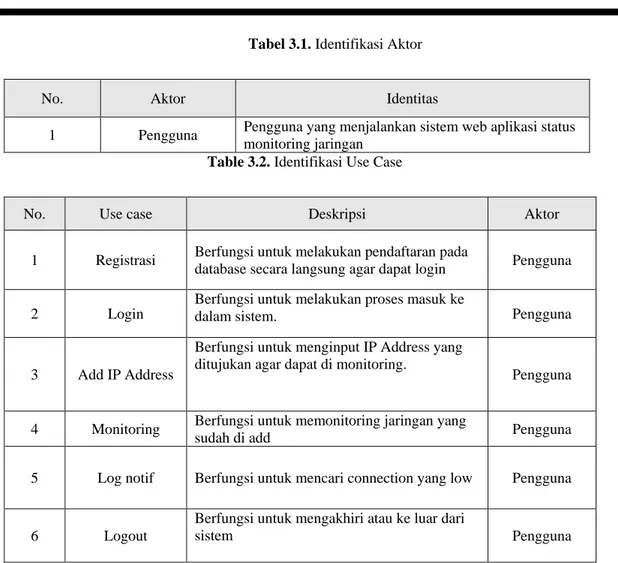

61 Vol.12 No.1 Januari 2016 3.6 Perancangan Antarmuka (User Interface)

1. Form login

Form login merupakan halaman root

website atau form awal ketika pengguna mengakses website status monitoring jaringan. Rancangan form login dapat dilihat pada Gambar 3.8.

Gambar 3.8. Form Login 2. Validasi Login

Untuk memberitahukan bahwa login tersebut tidak falied dapat dilihat pada gambar 3.9.

Gambar 3.9. Tampilan Validasi Login 3. Form Add IP Address

Form Add IP address dari form nya saja sudah dapat di ketahui bahwa form ini digunakan untuk meng-insert IP address yang ingin di monitoring. Rancangan form add ip address dapat dilihat pada Gambar 3.10.

Gambar 3.10. Form Add IP Address a. Validasi Add Address

Untuk memberitahukan bahwa IP tersebut sudah tersedia, dan dapat dilihat pada gambar 3.11

Gambar 3.11. Tampilan Validasi Add Address

4. Form Monitorng Jaringan

Form Monitoring Jaringan ini berfungsi untuk Monitoring Status dari Jaringan IP Address yang sudah di add sebelumnya, dan dapat meng-edit dan mendelete IP Address tersebut, Rancangan form monitoring jaringan dapat dilihat pada Gambar 3.12.

Gambar 3.12. Form Monitoring Jaringan

4.

IMPLEMENTASI SISTEM

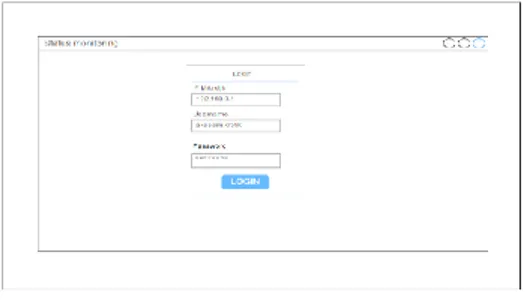

4.2. Implementasi Aplikasi 1. Halaman Login

Halaman ini menampilkan form Login yang berfungsi untuk masuk ke aplikasi

Vol.12 No.1 Januari 2016 62 Gambar 4.29. Halaman Login

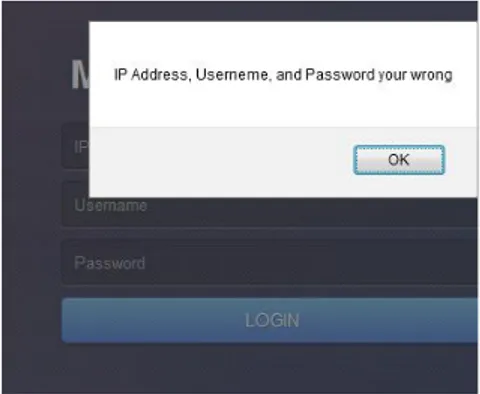

2. Notifikasi Login Gagal

Tampilan ini jika login gagal salah satu field kosong

Gambar 4.30. Notifikasi Login Gagal Tampilan di bawah jika Login gagal ketika IP Address, Username, and Password salah.

Gambar 4.31. Notifikasi Login Gagal

3. Halaman Monitoring

Halaman monitoring ini berfungsi untuk memonitoring IP Address yang sudah diadd ke dalam “Add IP Address”

Gambar 4.32. Halaman Monitoring

4. Halaman Add IP Address

Halaman ini berfungsi untuk menambahkan IP Address yang ingin di monitoring

Gambar 4.33. Halaman Add IP Address 5. Notifikasi Gagal Add IP Address

Notifikasi ini akan muncul jika IP address dan atau Host name yang di input sudah tersedia.

Gambar 4.34. Notifikasi Gagal Add IP Address

6. Notifikasi Berhasil Add IP Address Notifikasi ini akan muncul ketika Add IP Address berhasil

63 Vol.12 No.1 Januari 2016 Gambar 4.35. Notifikasi Berhasil

Add IP Address

4.3. Pengujian Aplikasi Monitoring IP Address

Pengujian aplikasi monitoring IP Address ini dilakukan dengan metode

Blackbox. Metode ini dilakukan oleh penguji independent. Pengujian ini dilkukan berdasarkan apa yang dilihat, hanya fokus terhadap fungsionalitas dan output. Pengujian lebih ditujukan pada desain sistem sesuai standar dan reaksi apabila terdapat celah-celah

bug/vulnerability pada Aplikasi monitoring IP Address.

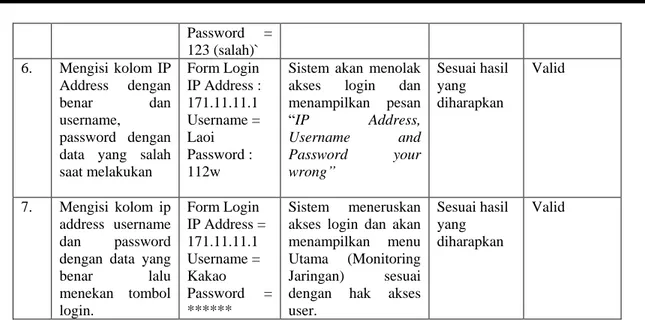

1. Halaman Login

Tabel 4.1. Tabel Halaman Login

No Skenario Pengujian

Test Case Hasil Yang Diharapkan Hasil Pengujian Kesimpulan 1. Mengosongkan kolom IP Address, username dan password lalu menekan tombol login. Form Login IP Address = - Username = - Password = -

Sistem akan menolak akses login dan menampilkan pesan “Please fill out this field” Sesuai hasil yang diharapkan Valid 2. Mengisi kolom IP Address dan mengosongkan kolom username dan password lalu menekan tombol login. Form Login IP Address = 172.16.1.1 Username = - Passsword = -

Sistem akan menolak akses login dan menampilkan pesan “Please fill out this field” Sesuai hasil yang diharapkan Valid 3. Mengisi kolom username dan mengosongkan kolom IP Address dan password lalu menekan tombol login. Form Login IP Address = - Username = Kakao Passsword = -

Sistem akan menolak akses login dan menampilkan pesan “Please fill out this field” Sesuai hasil yang diharapkan Valid 4. Mengisi kolom password dan mengosongkan kolom IP Address dan username lalu menekan tombol login. Form Login IP Address = - Username = - Passsword = ********

Sistem akan menolak akses login dan menampilkan pesan “Please fill out this field” Sesuai hasil yang diharapkan Valid 5. Mengisi kolom IP Address, username dan password dengan data yang salah lalu menekan tombol login. Form Login IP Address = 11.11.1.1 (salah) Username = AC1 (salah)

Sistem akan menolak akses login dan menampilkan pesan “IP Address, Username and Password your wrong” Sesuai hasil yang diharapkan Valid

Vol.12 No.1 Januari 2016 64 Password = 123 (salah)` 6. Mengisi kolom IP Address dengan benar dan username, password dengan data yang salah saat melakukan Form Login IP Address : 171.11.11.1 Username = Laoi Password : 112w

Sistem akan menolak akses login dan menampilkan pesan “IP Address, Username and Password your wrong” Sesuai hasil yang diharapkan Valid 7. Mengisi kolom ip address username dan password dengan data yang benar lalu menekan tombol login. Form Login IP Address = 171.11.11.1 Username = Kakao Password = ****** Sistem meneruskan akses login dan akan menampilkan menu Utama (Monitoring Jaringan) sesuai dengan hak akses user.

Sesuai hasil yang diharapkan

Valid

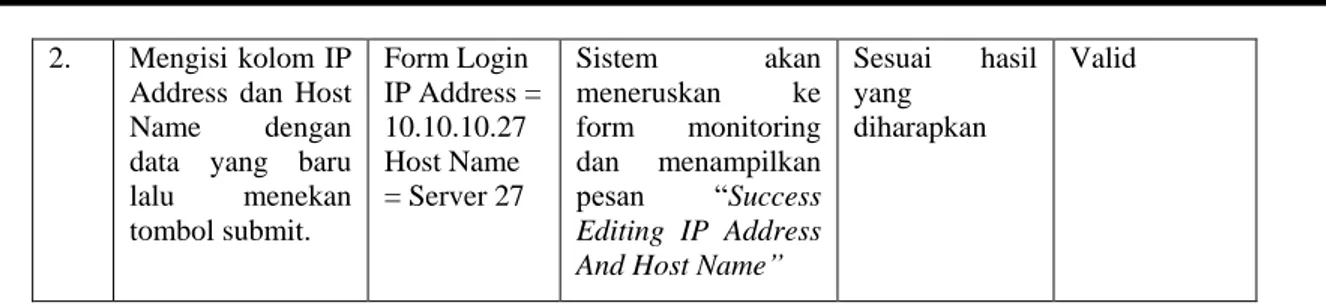

2. Halaman Add IP Address

Tabel 4.2. Halaman Add IP Address No Skenario

Pengujian

Test Case Hasil Yang Diharapkan Hasil Pengujian Kesimpulan 1. Mengisi kolom IP Address dan Host Name dengan data yang sudah ada lalu menekan tombol submit. Form Login IP Address = 192.168.0.30 Host Name = Server 30

Sistem akan menolak akses add ip address dan menampilkan pesan “IP Address and Host Name Alredy”

Sesuai hasil yang diharapkan Valid 2. Mengisi kolom IP Address dan Host Name dengan data yang baru lalu menekan tombol submit. Form Login IP Address = 10.10.10.27 Host Name = Server 27 Sistem akan meneruskan ke form monitoring dan menampilkan pesan “IP Address and Host Name Registed”

Sesuai hasil yang

diharapkan

Valid

3. Halaman Edit IP Address

Tabel 4.3. Halaman Edit IP Address No Skenario

Pengujian

Test Case Hasil Yang Diharapkan Hasil Pengujian Kesimpulan 1. Mengubah kolom IP Address dan Host Name dengan data yang sama lalu menekan tombol submit. Form Login IP Address = 192.168.0.30 Host Name = Server 30 Sistem akan menolak akses editing ip address dan menampilkan pesan “Failed Editing IP Address And Host Name”

Sesuai hasil yang

diharapkan

65 Vol.12 No.1 Januari 2016

2. Mengisi kolom IP Address dan Host Name dengan data yang baru lalu menekan tombol submit. Form Login IP Address = 10.10.10.27 Host Name = Server 27 Sistem akan meneruskan ke form monitoring dan menampilkan pesan “Success Editing IP Address And Host Name”

Sesuai hasil yang

diharapkan

Valid

4. Proses Delete IP Address

Tabel 4.4. Proses Delete IP Address No Skenario

Pengujian

Test Case Hasil Yang Diharapkan

Hasil Pengujian Kesimpulan 1. IP yang di delete

akan di pilih dan akan di tekan tombol delete Klik Tombol Delete Sistem akan meneruskan ke form monitoring dan menampilkan pesan “Success Deleting IP Address And Host Name”

Sesuai hasil yang diharapkan

Valid

5.

KESIMPULAN

Dari implementasi yang dilakukan oleh penulis pada perusahaan PT. AAI INDONESIA, implementasi yang diterapkan melalui Aplikasi Monitoring IP Address, penulis dapat menarik kesimpulan sebagai berikut:

1. Aplikasi Monitoring IP Address ini dapat membantu staff IT PT. AAI INDONESIA dalam memfilter dengan cara memasukkan IP Address yang khusus untuk di monitoring secara realtime. 2. Aplikasi Monitoring IP Address ini dapat

membantu staff IT PT. AAI INDONESIA dalam pengecekan IP Address dengan cara Memonitoring IP Address yang sudah di Adding untuk di monitoring. 3. Aplikasi ini dapat membantu staff IT PT.

AAI INDONESIA agar dapat mengetahui kanpan terjadinya lost connection pada beberapa IP Address dikarenakan aplikasi ini dapat menyimpan notifikasi tersebut secara realtime.

6.

DAFTAR PUSTAKA

Arief, M. Rudyanto . (2011) Pemrograman Web Dinamis menggunakan PHP dan MySQL

Tutorial Belajar PP Part 1: Pengertian dan Fungsi PHP dalam Pemrograman Web. http://www.duniailkom.com/pengertian- dan-fungsi-php-dalam-pemograman-web/ Duniailkom. (diakses 6 oktober 2016).

[Fungsional Dari Notepad++ Bayu Dwi Arta Permana (October 16, 2014) Raharjo, Budi. (2011). Belajar Otodidak

Membuat Database Menggunakan MySQL. Bandung: Informatika

Setiawan, Sandi. (2011) Teknik Pemrograman. Yogyakarta: CV. Andi Offset.

Kadir, Abdul. (2009) Membuat Aplikasi Web dengan PHP dan Database MySQL. Yogyakarta: Andi Offset. Penulis adalah

1. Dosen pada Sekolah Tinggi Teknologi Informasi NIIT I-Tech

2. Alumni pada Sekolah Tinggi Teknologi Informasi NIIT I-Tech