Bab 4

Implementasi Dan Evaluasi

4.1 Spesifikasi Hardware dan Software yang digunakan dalam penelitian

Penelitian ini dilakukan dengan menggunakan satu set komputer dengan prosesor berkecepatan 1,3 GHz, memori sebanyak 512 Mb, dan sound card on-board. Untuk kemampuan multimedia, khususnya suara, komputer tersebut dilengkapi dengan mikrofon dan speaker standar.

Dari sisi software, sistem operasi yang dipakai adalah Microsoft Windows XP Home Edition. Dan software yang digunakan untuk menulis program ini adalah Visual Basic 6.0 dan MatLab.

4.2 Implementasi Aplikasi

Untuk melakukan implementasi aplikasi Voice Protect pada seperangkat

personal computer (PC), user harus mengikuti petunjuk yang telah disediakan dalam file

teks “Read Me”, dalam folder aplikasi. Folder aplikasi tersebut terdiri dari tiga buah file, yaitu : 1 buah file executable bernama VoiceProtectFinal.exe, 1 buah file dll bernama SpeakerVerification_1_0.dll, dan file teks “Read Me”.

Langkah-langkah dalam melakukan implementasi aplikasi ini adalah sebagai berikut : copy folder ke dalam hard disk (instalasi pada removable drive pun juga bisa dilakukan, namun tidak disarankan), lalu klik ganda file SpeakerVerification_1_0.dll.

File tersebut adalah file registry untuk me-register modul Speaker Verification ke dalam Windows (aplikasi ini hanya dapat berjalan dalam platform Windows, karena dibuat dengan Visual Basic, dan menggunakan registry untuk Windows.)

Setelah melakukan registrasi, aplikasi siap digunakan. Untuk membuka aplikasi, user hanya perlu untuk mengklik ganda file VoiceProtectFinal.exe dalam folder aplikasi. Perlu diingatkan, PC tersebut harus dilengkapi dengan sound card dan mikrofon untuk dapat melakukan pengenalan suara.

4.3 Tampilan Layar

Tampilan layar pada aplikasi ini terdiri dari empat tampilan, yaitu: Menu Utama, Informasi, Enkripsi, dan Dekripsi. Namun disini disertakan juga tampilan-tampilan dengan error message dan konfirmasi, yang disusun berdasarkan urut-urutan proses dalam melakukan enkripsi dan dekripsi.

.

4.3.1 Tampilan Layar Menu Utama

Gambar di bawah ini merupakan tampilan utama dari aplikasi Voice Protect yang memiliki empat buah tombol, yaitu: “Enkripsi”, “Dekripsi”, “Informasi”, dan “Keluar”. Tombol “Enkripsi” berfungsi untuk menampilkan layar Enkripsi, sedangkan tombol “Dekripsi”, tentu saja, berfungsi untuk menampilkan layar “Dekripsi”.

Tombol “Informasi” berfungsi untuk menampilkan informasi mengenai aplikasi ini dan cara-cara penggunaannya. User disarankan untuk membaca isi Informasi dahulu sebelum memakai aplikasi.

Untuk dapat keluar dari program Voice Protect user dapat menekan tombol “Keluar”.

Gambar 4.1 Tampilan Layar Menu Utama

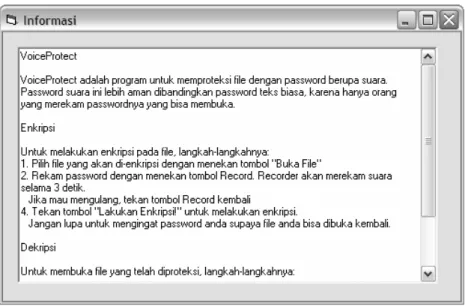

4.3.2 Tampilan Layar Informasi

Layar di bawah ini akan muncul apabila user menekan tombol ”Informasi” pada menu utama. Layar Informasi akan menampilkan cara-cara menggunakan aplikasi secara detail, dan juga informasi-informasi lain seputar aplikasi Voice Protect.

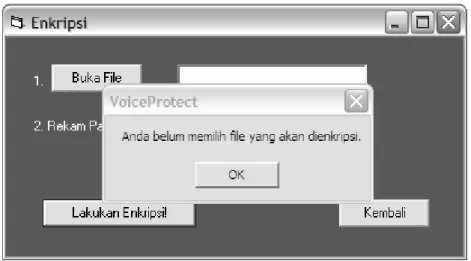

4.3.3 Tampilan Layar Enkripsi

Tampilan ini akan muncul bila user menekan tombol ”Enkripsi” di menu utama.

Gambar 4.3 Tampilan Layar Enkripsi

Apabila user menekan tombol ”Lakukan Enkripsi” sebelum membuka file, sebuah pesan akan muncul seperti gambar di bawah ini.

Dan, apabila user menekan tombol ”Lakukan Dekripsi” sebelum melakukan perekaman suara, gambar di bawah ini akan muncul.

Gambar 4.5 Tampilan Layar Enkripsi dengan Pesan Kesalahan

Jika user sudah memilih file dan merekam suara, lalu menekan tombol ”Lakukan Enkripsi”, maka muncul pesan bahwa enkripsi berhasil dilakukan.

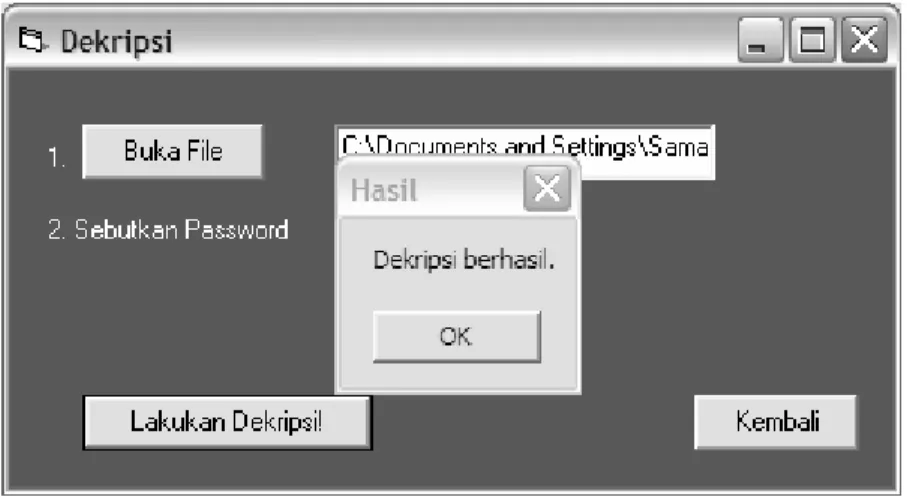

4.3.4 Tampilan Layar Dekripsi

Setelah menekan tombol ”Dekripsi” pada menu utama, maka user akan masuk pada menu Dekripsi. Untuk melakukan dekripsi, user harus terlebih dahulu membuka file yang ingin di-dekripsi. Setelah memilih file, user mengucapkan password dengan menekan tombol record.

Gambar 4.7 Tampilan Layar Dekripsi

Jika user menekan tombol ”Lakukan Dekripsi!” sebelum membuka file, sebuah

pesan kesalahan akan muncul.

Dan, jika user menekan tombol ”Lakukan Dekripsi!” sebelum melakukan

perekaman suara, gambar di bawah ini akan muncul.

Gambar 4.9 Tampilan Layar Dekripsi dengan Pesan Kesalahan

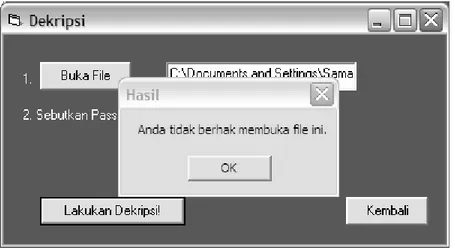

Jika user sudah memilih file yang akan di-dekrpisi, dan telah melakukan suara, lalu menekan tombol ”Lakukan Dekripsi!”, maka ada dua kemungkinan. Yang pertama, dekripsi berhasil dilakukan. Pesan yang muncul akan seperti di bawah ini.

Yang kedua, bila user tidak diidentifikasi sebagai orang yang berhak membuka file, maka pesan di bawah ini akan muncul.

Gambar 4.11 Tampilan Layar Dekripsi dengan Pesan Gagal

4.4 Evaluasi Hasil Penelitian

Untuk melakukan evaluasi pada aplikasi yang telah kami buat, dilakukan serangkaian percobaan. Percobaan ini hanya dilakukan pada bagian speaker verification, yang, seperti program-program voice recognition pada umumnya, tidak selalu menunjukkan hasil yang akurat. Hal ini disebabkan oleh berbagai macam faktor. Dan percobaan-percobaan yang dilakukan berikut ini dilakukan untuk mencari tahu, bagaimana cara meminimalkan kesalahan yang dapat terjadi, dan juga untuk mengetahui, seberapa baik tingkat keamanan dan tingkat pengenalan dari algoritma MFCC dan Vector Quantization.

4.4.1 Percobaan dengan Menggunakan Password Berbeda pada User yang Sama

Percobaan ini dilakukan untuk mengetahui tingkat pengenalan password suara dari user yang sama. Percobaan dilakukan dua kali, dengan dua orang yang berbeda.

Password : “Selamat Pagi” User : Rendy

Percobaan dengan menggunakan password yang sama dari user yang sama

Password Rendy Selamat Pagi √ Selamat Pagi X Selamat Pagi √ Selamat Pagi √ Selamat Pagi √

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.1 Percobaan dengan Password yang Sama dari User yang Sama

Password : “Selamat Pagi” User : Rendy

Percobaan dengan menggunakan password yang hampir sama dari user yang sama

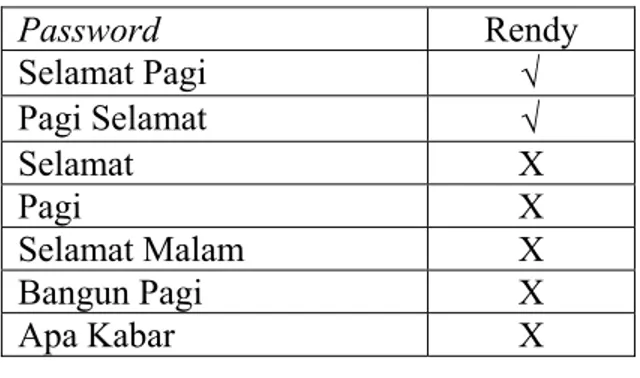

Password Rendy Selamat Pagi √ Pagi Selamat √ Selamat X Pagi X Selamat Malam X Bangun Pagi X Apa Kabar X

Keterangan tabel : √ = diterima X = ditolak

Kedua tabel diatas menunjukkan bahwa: dari lima kali percobaan dengan

password yang benar, ada satu yang gagal. Dan, password lain selain “Selamat Pagi”

yang diterima adalah “Pagi Selamat”.

Password : “Selamat Pagi” User : Samanta

Percobaan dengan menggunakan password yang sama dari user yang sama

Password Samanta Selamat Pagi √ Selamat Pagi √ Selamat Pagi √ Selamat Pagi √ Selamat Pagi X

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.3 Percobaan dengan Password yang Sama dari User yang Sama

Password : “Selamat Pagi” User : Samanta

Percobaan dengan menggunakan password yang hampir sama dari user yang sama

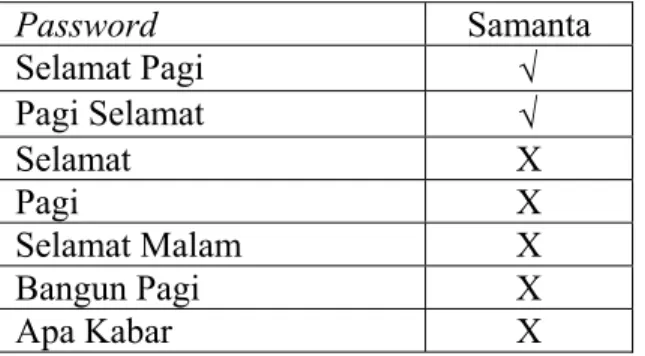

Password Samanta Selamat Pagi √ Pagi Selamat √ Selamat X Pagi X Selamat Malam X Bangun Pagi X Apa Kabar X

Keterangan tabel : √ = diterima X = ditolak

Kedua tabel di atas menunjukkan bahwa: dari lima kali percobaan dengan password yang benar, ada satu yang gagal. Sedangkan password lain selain ”Selamat Pagi” yang diterima adalah ”Pagi Selamat” dan ”Pagi”.

Dari data tersebut, dapat disimpulkan bahwa, dengan mengucapkan password yang benar, user dapat dengan mudah membuka proteksi file. Namun ada kalanya Voice

Protect tidak dapat mengenali, sekalipun passwordnya benar. Ini disebabkan oleh

perbedaan suara yang diucapkan oleh user, baik dalam volume, kecepatan pengucapan, kejelasan suku kata, ataupun frekuensi. Namun, setelah melakukan percobaan lebih lanjut, biasanya user tetap dapat membuka file setelah beberapa kali mencoba.

Dari data tersebut terlihat pula bahwa Voice Protect kurang mampu membedakan ”Selamat Pagi” dan ”Pagi Selamat”. Ini disebabkan karena, dalam prosesor MFCC, suara mengalami proses FFT, yang mengubah basis waktu, menjadi basis frekuensi, sehingga data waktunya hilang. Maka dari itu, ”Selamat Pagi” dan ”Pagi Selamat” cenderung akan diartikan sama. Sedangkan dengan mencoba membuka file dengan menggunakan password yang berbeda, user akan mengalami kesulitan.

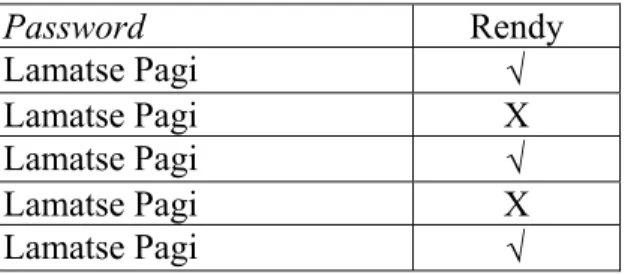

4.4.2 Percobaan dengan Menggunakan Password Sama dengan Urutan Suku Kata yang Tidak Terlalu Berbeda pada User yang Sama

Percobaan ini dilakukan untuk mengetahui tingkat pengenalan password suara dari user yang sama jika password tersebut diucapkan dengan mengubah urutan suku katanya.

Password : “Selamat Pagi” User : Rendy

Percobaan dengan menggunakan password yang sama dengan urutan suku kata yang tidak terlalu berbeda dari user yang sama

Password Rendy Lamatse Pagi √ Lamatse Pagi X Lamatse Pagi √ Lamatse Pagi X Lamatse Pagi √

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.5 Percobaan dengan menggunakan password yang sama dengan urutan suku kata yang tidak terlalu berbeda dari user yang sama

Password : “Selamat Pagi” User : Samanta

Percobaan dengan menggunakan password yang sama dengan urutan suku kata yang tidak terlalu berbeda dari user yang sama

Password Samanta Lamatse Pagi √ Lamatse Pagi √ Lamatse Pagi √ Lamatse Pagi X Lamatse Pagi √

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.6 Percobaan dengan menggunakan password yang sama dengan urutan suku kata yang tidak terlalu berbeda dari user yang sama

Kedua tabel di atas menunjukkan bahwa: dari lima kali percobaan dengan password sama yang diucapkan tetapi ditukar urutan suku katanya, ada 2 yang gagal

dalam 5 kali percobaan yang dilakukan user Rendy. Sedangkan 1 kali gagal ketika percobaan dilakukan oleh user Samanta.

Dari data tersebut terlihat pula bahwa Voice Protect kurang mampu membedakan ”Selamat Pagi” dan ” Lamatse Pagi”. Ini disebabkan karena, dalam prosesor MFCC, suara mengalami proses FFT, yang mengubah basis waktu, menjadi basis frekuensi, sehingga data waktunya hilang. Maka dari itu, ”Selamat Pagi” dan ” Lamatse Pagi” cenderung akan diartikan sama..

4.4.3 Percobaan dengan Menggunakan Password Sama dengan Urutan Suku Kata Acak pada User yang Sama

Percobaan ini dilakukan untuk mengetahui tingkat pengenalan password suara dari user yang sama jika password tersebut diucapkan dengan mengubah urutan suku katanya secara benar-benar acak.

Password : “Selamat Pagi” User : Rendy

Percobaan dengan menggunakan password yang sama dengan urutan suku kata acak dari

user yang sama

Password Rendy Gipa Matlase X Gipa Matlase X Gipa Matlase X Gipa Matlase X Gipa Matlase X

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.7 Percobaan dengan menggunakan password yang sama dengan urutan suku kata acak dari user yang sama

Password : “Selamat Pagi” User : Samanta

Percobaan dengan menggunakan password yang sama dengan urutan suku kata acak dari

user yang sama

Password Samanta Gipa Matlase X Gipa Matlase X Gipa Matlase X Gipa Matlase X Gipa Matlase X

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.8 Percobaan dengan menggunakan password yang sama dengan urutan suku kata acak dari user yang sama

Kedua tabel di atas menunjukkan bahwa: dari lima kali percobaan dengan password sama yang diucapkan tetapi ditukar urutan suku katanya secara acak, password yang diucapkan semuanya ditolak oleh sistem.

Dari data tersebut terlihat pula bahwa dalam prosesor MFCC, walaupun suara mengalami proses FFT, yang mengubah basis waktu, menjadi basis frekuensi, sehingga data waktunya hilang tetapi sistem tidak bisa mengenali password tersebut dikarenakan perbedaan intonasi dalam pengucapan yang cukup jauh berbeda antara “Selamat Pagi” dengan “ Gipa Matlase”.

4.4.4 Percobaan dengan Menggunakan Password Sama pada User yang Berbeda

Percobaan ini dilakukan, untuk mengetahui, seberapa amankah aplikasi yang kami buat terhadap orang lain yang mencoba membuka proteksi file.

Password : “Terima Kasih” User : Rendy

Password Samanta Rendy

Terima Kasih X √

Terima Kasih X √

Terima Kasih X √

Terima Kasih X √

Terima Kasih X √

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.9 Percobaan dengan Password yang Sama dari User yang Berbeda

Password : “Selamat Pagi” User : Samanta

Password Samanta Rendy

Selamat Pagi √ X

Selamat Pagi √ X

Selamat Pagi √ X

Selamat Pagi X X

Selamat Pagi √ X

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.10 Percobaan dengan Password yang Sama dari User yang Berbeda Tabel di atas menunjukkan bahwa user lain tidak pernah berhasil membuka proteksi, sekalipun user tersebut mengetahui passwordnya. Sehingga, dapat disimpulkan bahwa, tingkat keamanan aplikasi Voice Protect sangat baik. Namun, ada kalanya, orang yang berhak membuka nya pun mengalami penolakan ketika ingin membuka file-nya sendiri. Seperti yang sudah disebutkan pada bagian sebelumfile-nya, hal ini disebabkan karena perbedaan suara yang terlalu besar yang diucapkan user.

4.4.5 Percobaan dengan Menggunakan Berbagai Macam Password

Percobaan ini bertujuan untuk mengetahui, password yang seperti apa yang lebih mudah dikenali oleh VoiceProtect. Password yang dicoba adalah kata / gabungan kata dengan berbagai macam suku kata, dan password tersebut masing-masing dicoba lima kali oleh seorang user.

Password-password yang dipilih pada percobaan ini antara lain: ”Apa Kabar”, ”Sampai Jumpa”, ”Tangis Histeris”, ”Kisi-kisi”, ”Terima Kasih”, ”Ilmu Komputer”, ”Bina Nusantara”, ”Basis Data”, ”Bisnis Kismis”, dan ”Warta Berita”. Hasil percobaan ditampilkan pada tabel berikut ini:

Password Jumlah Keberhasilan

Apa Kabar 5 Sampai Jumpa 5 Tangis histeris 2 Kisi-kisi 3 Terima Kasih 4 Ilmu Komputer 4 Bina Nusantara 4 Basis Data 4 Bisnis Kismis 3 Warta Berita 4

Keterangan tabel : √ = diterima X = ditolak

Tabel 4.11 Percobaan dengan Berbagai Macam Password

Ada yang dapat disimpulkan dari data-data pada tabel di atas. Sebaiknya, kata-kata yang dipakai untuk password menghindari suku kata-kata yang berakhir dengan huruf ’s’ atau berdesis. Walaupun tidak terlalu signifikan, kata-kata yang seperti itu

cenderung susah untuk diucapkan secara tepat, dalam arti, bisa terlalu panjang, atau terlalu pendek.

Percobaan tersebut adalah percobaan yang terakhir, yang membawa kita pada kesimpulan sebagai berikut : metode MFCC dan Vector Quantization cukup baik dalam melakukan pengenalan pembicara, perekaman suara pada saat dekripsi harus dilakukan dengan pengucapan yang mirip dengan perekaman suara pada saat enkripsi, dan

password yang dipilih sebaiknya menghindari bunyi desis.

4.4.6 Percobaan dengan Sistem yang Berbeda

Percobaan ini dilakukan di seperangkat komputer yang berbeda dari yang digunakan pada percobaan-percobaan diatas. Tujuan dari percobaan ini adalah agar mengetahui pengaruh dari sistem terhadap keberhasilan pengenalan.

Password : “Terima Kasih” User : Rendy

Password Samanta Rendy

Terima Kasih X √

Terima Kasih X √

Terima Kasih X √

Terima Kasih X √

Terima Kasih X √

Keterangan tabel : √ = diterima X = ditolak

Dari tabel tersebut dapat disimpulkan bahwa, perbedaan sistem (seperti perbedaan sound card, microphone, memory) tidak mempengaruhi tingkat pengenalan pada aplikasi VoiceProtect.