BAB 2

LANDASAN TEORI

2.1 Format Citra

File citra berfungsi untuk menyimpan sebuah citra yang dapat ditampilkan di layar ke dalam suatu media penyimpanan data. Untuk penyimpanan tersebut digunakan format citra. Setiap format citra memiliki karakteristik masing-masing. Beberapa format umum saat ini, yaitu bitmap (.bmp), tagged image format (.tif, tiff), portable network graphics (.png), graphics interchange format (.gif), jpeg (.jpg), mpeg (.mpg), dll (Putra. 2010 : 58).

2.1.1 Format Citra Bitmap

File format BMP bisa disebut juga bitmap atau format file DIB (untuk perangkat independen bitmap), adalah sebuah file citra format yang digunakan untuk menyimpan citra digital bitmap. Meskipun format BMP tidak bagus dari segi ukuran berkas, namun format BMP memiliki kualitas citra yang lebih baik dari format JPG maupun GIF. Karena citra dalam format BMP umumnya tidak dimampatkan atau dikompresi sehingga tidak ada informasi yang hilang.

Gambar 2.1 Contoh Citra .BMP (Sumber: Badmintonshuttlecock.com)

2.1.2 Format Citra PNG

PNG cocok untuk screenshot citra. File PNG juga lebih banyak memiliki gradasi warna dan teknik kompres yang lebih baik dibandingkan GIF, tetapi ukuran format citra PNG lebih besar dibandingkan tipe lain.

Gambar 2.2 Contoh Citra .PNG (Sumber: Anita, 2015)

2.1.3 Format Citra JPG / JPEG

JPG (Joint Photographic) adalah format data berupa citra yang dikembangkan oleh JPEG (Joint Photographic Expert Assemble) yang menggunakan sistem kompres, yaitu dengan mengurangi bagian-bagian citra untuk memblok pixelnya. JPG menjadi standar citra internet karena bisa di kompres sehingga ukurannya diperkecil, tetapi teknik ini justru akan mengakibatkan kualitas citranya menurun (lossy compression) dan sifatnya permanen (tidak bisa dikembalikan lagi).

Gambar 2.3 Contoh Citra .JPG/.JPEG (Sumber: Anita, 2015)

2.1.4 Format Citra GIF

citranya tetapi dapat mengakibatkan degradasi warna. File GIF hanya cocok untuk citra dengan jumlah warna yang sedikit misalnya animasi sederhana, banner iklan, header, dan sebagainya.

Gambar 2.4 Contoh Citra .GIF (Emma, 2015)

2.3 Algoritma Chaos

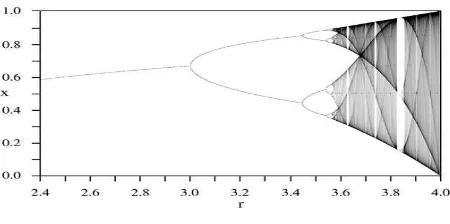

Teori chaos sendiri mulai di formulasikan sejak pertengahan abad ke-20, dengan

perintisnya adalah Edward Lorenz yang nememukan permasalahan teori chaos saat

melakukan peramalan cuaca pada tahun 1961. Lorenz melakukan suatu simulasi

peramalan cuaca dengan menggunakan mesin yang telah ia buat. Lorenz menemukan

bahwa prediksi yang ia buat dengan mesin ternyata jauh berbeda dengan kenyataan

yang ada. Setelah penemuan dari Lorenz ini, banyak ahli yang mempelajari teori

chaos dan menerapkannya pada berbagai bidang, mulai dari dunia metereologi,

biologi, matematika hingga dunia kriptografi. Teori chaos ini juga sering disebut

butterfly effect. Gambar di bawah ini akan menggambarkan teori chaos sekaligus

menjawab mengapa teori chaos disebut memiliki butterfly effect (Gambar 2.5).

Dikarenakan oleh sensitivitas yang dimiliki teori chaos terhadap keadaan awal

dirinya, teori chaos memiliki sifat untuk mucul secara chaos (kacau). Bahkan

perubahan keadaan awal sekecil (10^-100) saja akan membangkitkan bilangan yang

benar-benar berbeda. Hal ini terjadi walaupun sistem yang digunakan bersifat

deterministik, dalam arti perubahan kondisi dari kondisi yang ada sekarang bersifat

statik atau tetap. Salah satu contoh nyata dari teori chaos ini dapat kita lihat pada

kehidupan sehari-hari, terutama pada sistem alamiah seperti cuaca.

Contoh lain dari chaos ini adalah pertumbuhan suatu populasi pada lingkungan

hidup, gerakan pada neuron, pergerakan satelit dalam sistem tata surya, hingga

pergerakan dari kerak bumi.

Ada beberapa metode teori chaos, yaitu :

1. Metode Logistic Map

2. Metode Arnold’s Cat Map

3. Metode Henon Map

4. Metode Duffing Map

5. Metode Gingerbreadman Map

2.4 Metode Chaotic Logistic Maps

Persamaan logistik merupakan contoh pemetaan polinomial derajat dua, dan seringkali

digunakan sebagai contoh bagaimana rumitnya sifat chaos (kacau) yang dapat muncul

dari suatu persamaan yang sangat sederhana. Persamaan ini dipopulerkan oleh seorang

ahli biologi yang bernama Robert May pada tahun 1976, melanjutkan persamaan

logistik yang dikembangkan oleh Pierre Francois Verhulst.

Secara matematis, persamaan logistik dapat dinyatakan dengan persamaan :

x

i+1=

r x

i(1

–

x

i) (2.1)

Dimana :x : bilangan diantara nol dan satu, yang merepresentasikan populasi pada tahun

ke i. Parameter x dapat disebut juga sebagai nilai chaos (0 £ x £ 1)

r : bilangan postif yang merepresentasikan kombinasi antara nilai reproduksi

dan makanan. Parameter r dapat disebut juga dengan sebutan laju

Gambar 2.6 Fungsi LogisticMaps

Persamaan logistik ini dapat diterapkan dalam dunia kriptografi dengan membuat

fungsi seperti yang telah dicantumkan diatas. Setelah membuat fungsi tersebut, kita

lakukan proses perhitungan dengan melakukan iterasi secara berulang, sehingga kita

akan selalu mendapatkan bilangan yang benar benar acak.

2.5 Most Significant Bit (MSB)

Pixel-pixel citra di dalam struktur citra bitmap berukuran sejumlah byte. Pada citra

8-bit satu pixel berukuran 1 byte (8 bit), sedangkan pada citra 24-bit satu pixel berukuran

3 byte (24 bit). Di dalam susunan byte terdapat bit yang paling tidak berarti (least

significant bit atau LSB) dan bit yang paling berarti (most significant bit atau MSB).

Contohnya pada byte 10111010, bit LSB adalah bit yang terletak paling kanan yaitu 0,

sedangkan bit MSB adalah bit paling kiri yaitu 1.

Pengubahan 1 bit LSB tidak mempengaruhi nilai byte secara signifikan, namun

pengubahan 1 bit MSB dapat mengubah nilai byte secara signifikan. Misalnya

10111010 jika diubah bit MSB-nya dari 1 menjadi 0 sehingga susunan byte menjadi

00111010, maka nilai byte-nya berubah dari 186 menjadi 122. Secara visual efek

perubahan bit-bit MSB pada seluruh pixel citra menyebabkan citra tersebut menjadi

“rusak” sehingga citra tidak dapat dipersepsi dengan jelas. Inilah yang menjadi dasar

enkripsi citra yang bertujuan membuat citra tidak dapat dikenali lagi karena sudah

berubah menjadi bentuk yang tidak jelas.

2.6 Deteksi Tepi (Edge Detection)

Deteksi tepi (Edge Detection) pada suatu citra adalah suatu proses yang menghasilkan

tepi-tepi dari obyek-obyek citra, tujuannya adalah :

Untuk memperbaiki detail dari citra yang kabur, yang terjadi karena error

atau adanya efek dari proses akuisisi citra.

Suatu titik (x,y) dikatakan sebagai tepi (edge) dari suatu citra bila titik tersebut

mempunyai perbedaan yang tinggi dengan tetangganya. Gambar 2.7 berikut ini

meng-gambarkan bagaimana tepi suatu gambar diperoleh.

Citra Awal

δF/δx δF/δy

Gambar 2.7 Proses Deteksi Tepi Citra

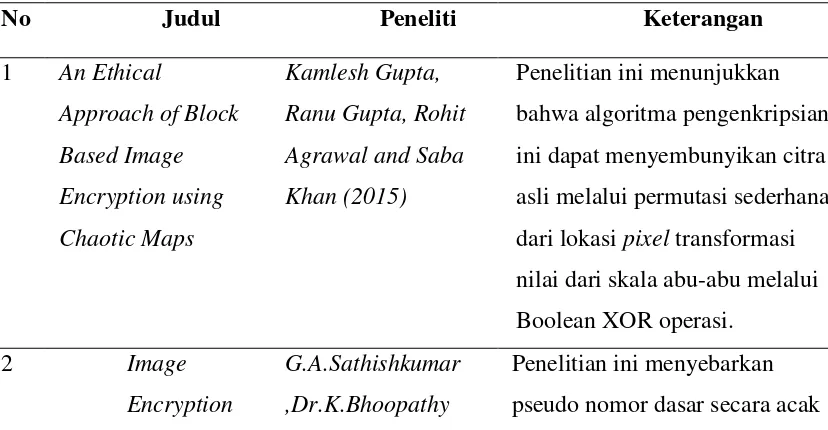

2.7 Penelitian Terdahulu

Beberapa penelitian terdahulu mengenai enkripsi citra yaitu :

Penelitian ini dilakukan oleh Sang Putu Krisna Juliana, et al. Dari hasil pengimplementasian enkripsi deskripsi pada handphone yang berbasis android mampu melakukan proses enkripsi deskripsi dengan waktu yang relatif cepat. Rata-rata waktu yang diperlukan untuk mengenkripsi 30 sampel pesan adalah 1.027 detik dan rata-rata waktu untuk mendeskripsi pesan yang telah di enkripsi adalah 1.037 detik. (Krisna, et al. 2011).

Penelitian ini dilakukan oleh Kamlesh Gupta, et al. Peneliti menggunakan Chaos-Based dan memanfaatkan fungsi Chaotic Maps. Penelitian ini menunjukkan bahwa algoritma pengenkripsian ini dapat menyembunyikan citra asli melalui permutasi sederhana dari lokasi pixel transformasi nilai dari skala abu-abu melalui Boolean XOR operasi. (Gupta, et al. 2015).

Diffe rensi al

Hossam Eldin H. Melakukan peneltian menggunakan kunci rahasia eksternal 256-bit. Peneliti juga menggunakan Logistic maps untuk meningkatkan jangkauan dari r variabel yang berubah 3,57 sampai 4 pada logistic map. Beberapa citra uji digunakan untuk memeriksa validitas algoritma yang diusulkan. Kekokohoan yang disusulkan algoritma berdasarkan mekanisme umpan balik, yang mengarah chiper untuk perilaku siklik sehingga enkripsi dari setiap pixel polos tergantung pada output dari chaotic maps yang digunakan dan chiper pixel sebelumnya. (Hossam, 2014).

G.A. Sathiskumar, et al. melakukan penelitian dengan menyebarkan pseudo sebuah nomor dasar secara acak pada sebuah flat spread spectrum dengan mempertimbangkan ruang dan waktu. Hal ini sama dengan mengatakan bahwa nomor acak semu keluar dari white noise. Chaotic maps adalah komputasi ekonomi dan cepat. Dan algoritma ini sangat cocok untuk aplikasi seperti komunikasi nirkabel. (Sathiskumar, et al. 2011).

Pragati, et al. melakukan penelitian menggunakan Arnold Cat Map, sistem yang diusulkan akan bekerja secara efisien untuk enkripsi citra. Algoritma ini didasarkan pada konsep mengacak posisi pixel dan difusi melalui Arnold Cat Maps. Skema ini lebih efisien waktu dan karenanya efektif dalam skenario saat ini dibandingkan dengan skema yang diusulkan sebelumnya. Penggunaan beberapa diffusion dalam skema enkripsi citra membuat kriptografi yang lebih aman, marak dan kuat. (Pragati,

et al. 2015).

Tabel 2.1 Penelitian Terdahulu

No Judul Peneliti Keterangan

1 An Ethical

dari lokasi pixel transformasi

nilai dari skala abu-abu melalui

Boolean XOR operasi.

Based On

ruang. Hal ini sama dengan

mengatakan bahwa nomor acak

semu keluar dari white noise.

Chaotic maps adalah komputasi

ekonomi dan cepat. Dan

algoritma ini sangat cocok untuk

aplikasi seperti komunikasi

jangkauan dari r variabel yang

berubah 3,57 sampai 4 pada

logistic maps. Bebrapa citra uji

digunakan untuk memeriksa

enkripsi dari setiap pixel polos

tergantung pada output dari

chaotic maps yang digunakan

dan chiper pixel sebelumnya.

4 Image Encryption

Arnold Cat Maps, sistem yang

Algoritma ini didasarkan

padakonsep mengacak posisi

pixel dan difusi melalui Arnold

Cat Maps. Skema ini lebih efisien

waktu dan karenanya efektif

dalam skenorio saat ini

dibandingkan dengan skema yang

diusulkan sebelumnya.

Penggunaan beberapa diffusion

dalam skema enkripsi citra

membuat kriptografi yang lebih

aman, marak dan kuat.

5 Implementasi

Enkripsi – Dekripsi

Untuk File Gambar

dan Teks Pada

Sistem Operasi

Android

Sang Putu Krisna

Juliana, Koredianto

Usman, Unang

Sunarya (2013)

Pengimplementasian enkripsi

deskripsi pada handphone yang

berbasis android mampu

melakukan proses enkripsi

deskripsi dengan waktu yang

relatif cepat. Rata-rata waktu

yang diperlukan untuk

mengenkripsi 30 sampel pesan

adalah 1.027 detik dan rata-rata

waktu untuk mendeskripsi pesan

yang telah di enkripsi adalah