INFORMATIKA UPN “VETERAN” J AWA TIMUR

SKRIPSI

Oleh :

M. ABDUL HAMID

1034010121

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

INFORMATIKA UPN “VETERAN” J AWA TIMUR

SKRIPSI

Diajukan Untuk Memenuhi Sebagai Per syaratan Dalam Memperoleh Gelar Sar jana Komputer

Pr ogram Studi Teknik Infor matika

Oleh :

M. ABDUL HAMID

1034010121

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

SKRIPSI

IMPLEMENTASI IPTABES UNTUK PACKET FILTERING

DENGAN SCHEDULING DI TEKNIK INFORMATIKA

UPN “VETERAN” J AWA TIMUR

Disusun oleh :

M. ABDUL HAMID

1034010121

Telah dipertahankan dihadapan dan diterima oleh Tim Penguji Skr ipsi Pr ogram Studi Teknik Infor matika Fakultas Teknologi Industri

Univer sitas Pembangunan Nasional “Vetaran” J awa Timur Pada Tanggal : 21 Februari 2014

Pembimbing : 1.

I Made Suar tana, S.Kom. M.Kom

2.

Dekan Fakultas Teknologi I ndustr i

Univer sitas Pembangunan Nasional “Veter an” J awa Timur Sur abaya

LEMBAR PENGESAHAN

IMPLEMENTASI IPTABES UNTUK PACKET FILTERING

DENGAN SCHEDULING DI TEKNIK INFORMATIKA

UPN “VETERAN” J AWA TIMUR

Disusun Oleh : M. ABDUL HAMID

1034010121

Telah disetujui mengikuti Ujian Negara Lisan Periode I Tahun Akademik 2014

Menyetujui,

Pembimbing Utama Pembimbing Pendamping

I Made Suartana, S.Kom, M. Kom. Achmad J unaidi, S.Kom. NIP. 3 8904 13 0345 1 NPT. 3 7811 040 199 1

Mengetahui,

Ketua Program Studi Teknik Infor matika Fakultas Teknologi Industri

Univer sitas Pembangunan Nasional “Veteran” J awa Timur

YAYASAN KESEJ AHTER AAN PENDIDIK AN DAN PERUM AH AN UNIVERSITAS PEMBANGUNAN NASIONAL “ VETERAN” J AWA TIMUR

FAKULTAS TEKNOLO GI INDUSTRI

Jln. Raya Tungkut Madya Gunung Anyar Surabaya 60294 Tlp. (031) 8706369, 8783189 Fax. (031) 8706372 Website. www.upnjatim.ac.id

KETERANGAN BEBAS REVISI

Kami yang bertanda tangan di bawah ini menyatakan bahwa mahasiswa berikut :

Nama : M. Abdul Hamid

NPM : 1034010121

Program Studi : Teknik Informatika

Telah mengerjakan revisi SKRIPSI Ujian Lisan Gelombang I. TH, 2014 Dengan judul:

IMPLEMENTASI IPTABES UNTUK PACKET FILTERING

DENGAN SCHEDULING DI TEKNIK INFORMATIKA

UPN “VETERAN” J AWA TIMUR

Surabaya, Februari 2014 Dosen Penguji yang telah memeriksa revisi

KATA PEGANTAR

Alhamdulillah puji syukur penulis panjatkan kehadirat Allah SWT. yang telah memberikan segala nikmat dan karunia-Nya sehingga penulis dapat menyelesaikan skripsi tepat pada waktunya. Serta atas limpahan rahmat yang tak terhingga penulisan laporan skripsi yang berjudul “Implementasi Iptables Untuk Packet Filtering dengan Scheduling Di Teknik Informatika UPN “Veteran” Jawa Timur” dapat terselesaikan.

Skripsi ini dibuat sebagai salah satu syarat memperoleh gelar sarjana komputer di jurusan teknik informatika UPN “Veteran” Jatim. Selesainya skripsi ini juga berkat dukungan semua pihak. Oleh karena itu, penulis ingin mengucapkan terimakasih kepada :

1. Bapak dan Ibuku yang paling tersayang, terima kasih atas semua doa, dukungan, serta banyak hal lain yang tidak bisa di ucap satu per satu, tanpa dukungan dari kalian penulis tidak yakin bisa menyelesaikan skripsi ini tepat waktu. Terima kasih sebanyak-banyaknya atas semuanya. Dan penulis memohon doa agar setelah lulus dari perguruan tinggi dan menyandang gelar sarjana komputer, penulis mampu menjadi lebih bermanfaat bagi orang lain dan dapat membahagiakan keluarga terutama orangtua.

2. Adik-adik ku yang tersayang, terima kasih karena selama proses pengerjaan skripsi sudah memberiku semangat, sehingga penulis mampu mengerjakan skripsi tanpa kenal lelah.

4. Bapak Ir. Muttasim Billah, MS., selaku Wakil Dekan Fakultas Teknologi Industri UPN “Veteran ” Jawa Timur.

5. Ibu Dr. Ir. Ni Ketut Sari, MT., selaku Ketua Jurusan Teknik Informatika UPN “Veteran” Jawa Timur.

6. Bapak I Made Suartana, S.Kom, M.Kom., Selaku dosen pembimbing satu. Terima kasih karena telah banyak memberikan arahan, bimbingan, serta meluangkan waktu dalam membimbing penulis untuk mengerjakan skripsi ini.

7. Bapak Achmad Junaedi, S.Kom., Selaku dosen pembimbing dua, Terima kasih karena telah banyak memberikan arahan, bimbingan, serta meluangkan waktu dalam membimbing penulis untuk mengerjakan skripsi ini.

8. Habibaty Siti Mahmudatul Jannah, terima kasih banyak telah memberiku banyak motivasi dan dukungan dari awal pengajuan skripsi hingga skripsi ini selesai, serta menjadi penghibur hati saat sedang kacau mengerjakan skripsi ini.

Penulis menyadari skripsi ini masih jauh dari kata sempurna, sehingga saran dan kritik yang membangun sangat berguna bagi penulis. Semoga laporan skripsi ini bermanfaat bagi pembaca dan semua orang yang membutuhkan referensi.

Akhirnya, penulis berharap agar penyusuan laporan ini mampu memberikan sumbangsih bagi perkembangan dan kemajuan teknik informatika Universitas Pembangunan Nasional “Veteran” Jawa Timur.

Surabaya, Februari 2014

ABSTRAK … ... i

2.2.5 Penjadwalan (Scheduling)... 27

BAB III METODE PENELITIAN ... 31

3.1.3 Rancangan Uji Coba dan Evaluasi ... 37

3.1.4 Rancangan Analisa Pembuktian Script firewall... 40

BAB IV HASIL DAN PEMBAHASAN ... 41

4.1 Implementasi ... 41

4.1.1 Instalasi Sistem Operasi ... 41

4.1.2 Setting IP Pada Setiap Komputer ... 42

4.1.3 Test Koneksi (Ping) ... 44

4.1.4 Update dan Upgrade Server ... 46

4.1.5 Setting Routing ... 48

4.1.6 Setting Waktu Server ... 50

4.1.7 Pembuatan Script Firewall ... 51

4.2 Implementasi Uji Coba ... 53

4.2.1 Implementasi Uji Coba Paket Data ICMP ... 53

4.2.2 Implementasi Uji Coba Paket Data HTTP ... 58

4.2.3 Implementasi Uji Coba P2p file sharing ... 66

4.3 Analisa Script Firewall ... 73

BAB V KESIMPULAN DAN SARAN ... 75

5.1 Kesimpulan ... 75

5.2 Saran ... 75

Gambar 2.1 Alur Chain Iptables... 26

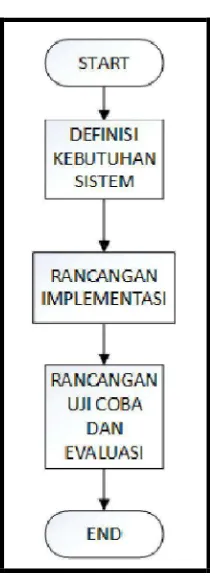

Gambar 3.1 Diagram Alur Rancangan Penelitian ... 31

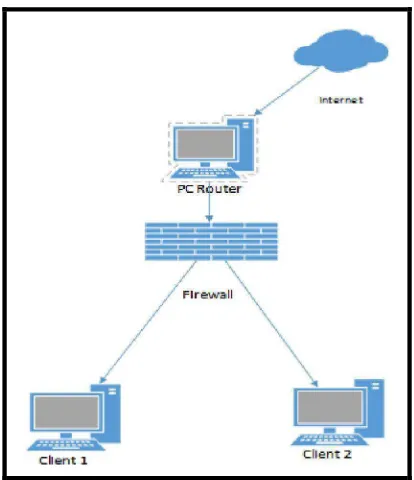

Gambar 3.2 Rancangan Topologi Jaringan ... 34

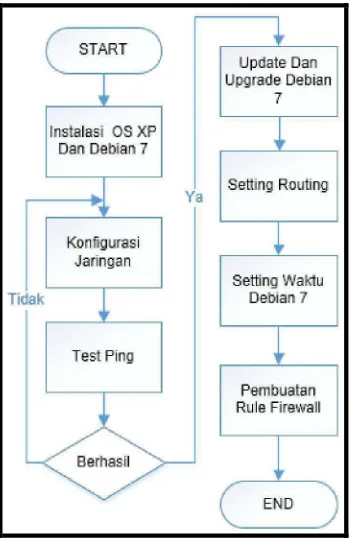

Gambar 3.3 Diagram Alur Implementasi Iptables ... 35

Gambar 3.4 Schedule Pemblokiran ... 37

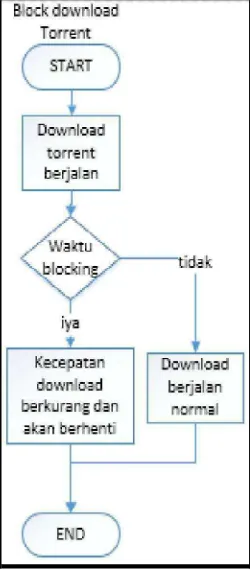

Gambar 3.5 Diagram Alur Uji Coba P2p file sharing ... 38

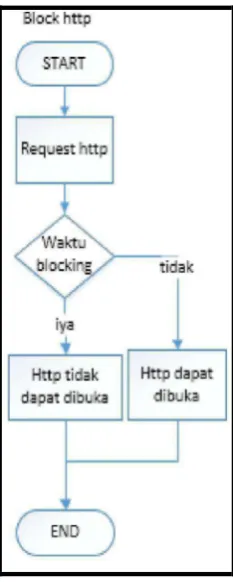

Gambar 3.6 Diagram Alur Uji Coba HTTP ... 39

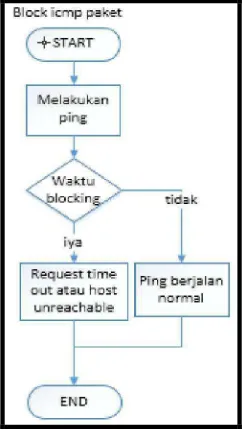

Gambar 3.7 Diagram Alur Uji Coba Paket Data ICMP... 40

Gambar 4.1 Hasil Implementasi Installasi Sistem Operasi ... 41

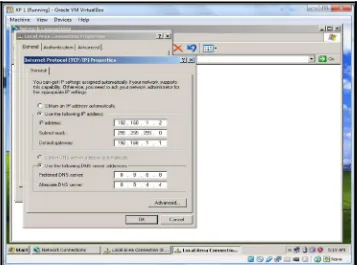

Gambar 4.2 Hasil Implementasi Setting IP Pada XP 1 ... 42

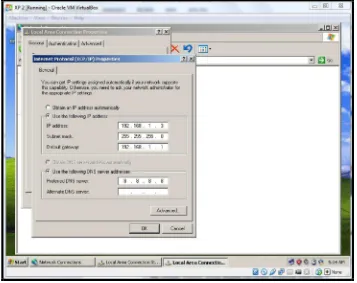

Gambar 4.3 Hasil Implementasi Setting IP Pada XP 2 ... 43

Gambar 4.4 Hasil Implementasi Setting IP Pada Server Debian... 44

Gambar 4.5 Test Ping Dari Server Ke Semua Komputer ... 45

Gambar 4.12 Mengaktifkan Ip_Forward ... 49

Gambar 4.13 Melihat Tabel Routing ... 49

Gambar 4.17 Hasil Ping XP 1 Sebelum Pemblokiran ... 54

Gambar 4.18 Hasil Ping XP 2 Sebelum Pemblokiran ... 55

Gambar 4.19 Hasil Ping XP 1 Setelah Pemblokiran ... 56

Gambar 4.20 Hasil Ping XP 2 Setelah Pemblokiran ... 56

Gambar 4.21 Hasil Ping XP 1 Setalah Firewall Tidak Memblokir ... 57

Gambar 4.22 Hasil Ping XP 2 Setalah Firewall Tidak Memblokir ... 58

Gambar 4.23 Hasil Request URL XP 1 Sebelum Pemblokiran ... 60

Gambar 4.24 Hasil Request URL XP 2 Sebelum Pemblokiran ... 61

Gambar 4.25 Hasil Request URL XP 1 Setelah Pemblokiran ... 62

Gambar 4.26 Hasil Request URL XP 2 Setelah Pemblokiran ... 63

Gambar 4.27 Hasil Request URL XP 1 Setelah Firewall Tidak Memblokir . 64 Gambar 4.28 Hasil Request URL XP 2 Setelah Firewall Tidak Memblokir . 65 Gambar 4.29 Hasil Download Torrent XP 1 Sebelum Pemblokiran ... 67

Gambar 4.30 Hasil Download Torrent XP 2 Sebelum Pemblokiran ... 68

Gambar 4.31 Hasil Download Torrent XP 1 Setelah Pemblokiran ... 69

Gambar 4.32 Hasil Download Torrent XP 2 Setelah Pemblokiran ... 70

Gambar 4.33 Hasil Download Torrent XP 1 Sebelah tidak Memblokir ... 71

“ VETERAN” JAWA TIM UR.

Pembimbing I : I M ade Suart ana, S.Kom , M .Kom.

Pembimging II : Achmad Junaidi, S.Kom.

Penyusun : M . Abdul Ham id.

ABSTRAK

Firewall melakukan filtrasi, membatasi ataupun menolak suatu koneksi

sesuai dengan rule yang ditentukan. Pada waktu jam kerja jaringan sibuk dan

bandwidth yang digunakan jaringan besar. Sehingga, administrator membutuhkan firewall untuk memblokir paket data yang tidak dikehendaki. Firewall statis akan

merepotkan administrator ketika terjadi perubahan aturan. Sehingga, perlu ada perubahan agar rule firewall berjalan secara otomatis tanpa campur tangan administrator.

Melihat permasalahan tersebut dibutuhkan rule firewall dinamis yang dapat membantu administrator untuk mengatasi permasalahan jaringan sesuai

schedule yang telah ditentukan. Sehingga administrator tidak merubah rule firewall lagi, tetapi cukup menentukan rule yang akan dieksekusi pada waktu

tertentu. Pada kali ini digunakan aplikasi iptables untuk implementasi schedule

firewall untuk memfilter paket data ICMP (Internet Control Message Protocol), HTTP (Hypertext Transfer Protocol), dan p2p file sharing (torrent).

Hasil dari implementasi iptables adalah iptables mampu memfilter paket data ICMP, HTTP, dan p2p file sharing (torrent) sesuai schedule yang telah ditentukan. Dan analisa yang dilakukan adalah mengecek waktu sebelum firewall melakukan pemblokiran, setelah firewall melakukan pemblokiran, dan setelah

firewall tidak melakukan pemblokiran lagi. Hasil analisa menunjukkan bahwa

iptables mampu bekerja sesuai schedule dengan melihat waktu unblock, block, dan unblock lagi. Kesimpulan yang diperoleh adalah iptables merupakan aplikasi yang efektif untuk melakukan filter paket untuk mengatur lalu lintas jaringan komputer sesuai schedule yang telah ditentukan.

1

PENDAHULUAN

1.1. Latar Belakang

Kebutuhan suatu perusahaan atau instansi dengan ruang lingkup yang luas dan tersebar di suatu wilayah memerlukan suatu koneksi antar gedung. Disinilah pentingnya peran komputer dalam membuat jaringan antar cabang. Dengan penerapan teknologi ini, sangatlah mudah untuk mengirim file dan dokumen-dokumen penting dari tempat satu ke tempat yang lain. Namun teknologi inipun memiliki kelemahan, yaitu sangat rentan terhadap pencurian, perusakan, dan kerahasiaan dokumen. Hal ini terjadi karena komputer berada dalam suatu jaringan umum, sehingga file dan dokumen pada suatu perusahaan atau instansi dapat dilihat oleh banyak orang dalam jaringan. Oleh sebab itu, mutlak bagi suatu perusahaan atau instansi untuk memiliki sistem pengamanan (Computer Security) dalam jaringannya.

Firewall merupakan salah satu solusi dalam mencegah serangan penyusup

Firewall melakukan filtrasi, membatasi ataupun menolak suatu koneksi

sesuai dengan rule yang ditentukan. Pada waktu jam kerja jaringan sibuk dan

bandwidth yang digunakan jaringan besar, sehingga pada waktu itu administrator

jaringan membutuhkan firewall untuk memblokir paket data yang menggunakan

bandwidth besar dan tidak dikehendaki. Firewall statis akan merepotkan

administrator untuk selalu merubah rule firewall ketika terjadi perubahan aturan. Oleh karena itu perlu ada perubahan agar rule firewall berjalan secara otomatis tanpa campur tangan administrator.

Melihat permasalahan tersebut dibutuhkan firewall dinamis yang dapat membantu administrator untuk mengatur lalu lintas jaringan sesuai aturan-aturan dan schedule yang telah ditentukan.

1.2. Rumusan Masalah

Adapun rumusan masalah yang akan dibahas dalam tugas akhir ini :

a. Bagaimana membuat rule firewall dinamis menggunakan iptables sesuai schedule yang telah di tentukan?

1.3. Batasan Masalah

Batasan masalah untuk pengimplementasian pada tugas akhir ini sebagai berikut :

a. Menggunakan aplikasi iptables untuk melakukan filtering.

b. Sistem dibangun pada sistem jaringan virtual dengan menggunakan

software virtualbox.

c. Sistem operasi yang digunakan untuk iptables adalah Debian 7

Wheezy.

d. Paket yang diblokir antara lain download torrent dengan aplikasi

bittorent, paket data ICMP (Internet Control Message Protocol), dan HTTP (Hypertext Transfer Protocol).

1.4. Tujuan Tugas Akhir

Adapun tujuan dari tugas akhir ini adalah :

a. Dapat membangun jaringan pada virtual box untuk menerapkan dan uji coba sistem packet filtering.

b. Dapat mengatasi aplikasi bittorent yang sedang download ketika masa transisi firewall dari unblok ke blok berjalan.

c. Dapat merancang dan membangun schedule dari beberapa firewall dengan iptables untuk memfilter p2p file sharing (torrent), HTTP (Hypertext Transfer Protocol), dan paket data ICMP (Internet Control

1.5. Manfaat Tugas Akhir

Manfaat yang diperoleh dari pengimplementasian firewall packet filtering antara

lain :

a. Bagi penulis bermanfaat untuk menerapkan pengetahuan yang

diperoleh selama menempuh ilmu dibangku perkuliahan.

b. Bagi Mahasiswa bermanfaat untuk mengenal lebih jauh tentang

ilmu jaringan terutama di bidang firewall.

c. Bagi pembaca bermanfaat menambah informasi tentang filtering

dan firewall juga sebagai bahan referensi dan pengembangan lebih

lanjut.

1.6. Sistematika Penulisan

Sistematika penulisan tugas akhir ini akan membantu memberikan informasi tentang tugas akhir yang dijalankan dan agar penulisan laporan ini tidak menyimpang dari batasan masalah yang ada, sehingga susunan laporan ini sesuai dengan apa yang diharapkan. Sistematika penulisan laporan tugas akhir ini adalah sebagai berikut:

BAB I PENDAHULUAN

Bab ini berisi mengenai gambaran umum penelitain tentang latar belakang masalah, perumusan masalah, batasan masalah, tujuan tugas akhir, manfaat tugas akhir, dan sistematika penulisan.

BAB II TINJAUAN PUSTAKA

Tinjauan pustaka berisi tentang berbagai konsep dasar packet

teori-teori yang berhubungan dengan topik yang dibahas dan dipakai dasar dalam menganalisa dan menyelesaikan masalah sebagai landasan menjadi kerangka pemikiran bagi penulis.

BAB III METODE PENELITIAN

Metode tugas akhir ini berisi tentang rancangan jaringan, rancangan firewall yang akan dibuat, rancangan pengujian packet

filtering terhadap data-data yang akan melewati jaringan, dan

konfigurasi-konfigurasi yang digunakan dalam mengimplementasikan firewall packet filtering, serta metode-metode lain yang digunakan untuk menyelesaikan tugas akhir ini.

BAB IV HASIL DAN PEMBAHASAN

Dalam implementasi sistem ini berisi tentang hasil dan pembahasan tentang beberapa konfigurasi yang dilakukan pada bab sebelumnya untuk memblokir paket-paket yang melewati jaringan, serta dilakukannya pengujian packet filtering dengan menggunakan beberapa skenario yang dilakukan pada rancangan pengujian.

BAB V KESIMPULAN DAN SARAN

6

TINJ AUAN PUSTAKA

2.1. Penelitian Terdahulu

Sebagai bahan acuan dalam tugas akhir ini akan dipaparkan hasil penelitian terdahulu yang pernah dibaca oleh penulis, diantaranya :

Penelitian yang dilakukan oleh Bhisham Sharma, dan Karan Bajaj dari Fakultas Ilmu Pengetahuan Komputer dan Departemen Teknik Universitas Chitkara India, dengan judul “Packet Filtering using Iptables in Linux”, pada penelitian tersebut dijelaskan salah satu tool yang dapat memfilter paket data yang masuk ke network, keluar dari network, dan diteruskan pada network lain adalah iptables.

Adapun penelitian tersebut diimplementasikan pada jaringan virtual menggunakan Microsoft virtual PC (SP1). Dan sebelum peneliti mengatur rule-rule firewall menggunakan iptables peneliti melakukan capturing dan analisa paket data menggunakan aplikasi open source yang populer untuk menganalisa

protocol network yaitu whireshark.

Setelah melakukan capturing dan analisa paket data peneliti mendapatkan paket yang harus diblokir (tidak diizinkan) melalui jaringan. Adapun paket-paket yang tidak diperbolehkan (diblokir) ada 5 antara lain :

network tersebut dilarang pada banyak sekolah dan perpustakaan umum di

US dan UK.

2. Pemblokiran Spam Mail yang berasal dari spesifik Alamat IP untuk mengamankan jaringan sehingga pengguna yang tidak sah tidak dapat mengakses sumber daya sistem.

3. Pemblokiran paket ICMP (Internet Control Message Protocol) sehingga pengguna yang tidak sah tidak dapat melakukan ping kepada sistem karena beberapa situs Web memblokir Traffic ICMP akibat serangan DDoS. 4. Pemblokiran pada lalu lintas Input/Output SMTP (Simple Mail Transfer

Protocol) untuk melindungi sistem dari berbagai jenis serangan seperti

Phishing, Hoax, dan Trojan.

5. Pemblokiran lalu lintas P2P File Sharing, karena P2P File Sharing dapat mengganggu trafik jaringan bisnis, pemerintah, pendidikan, dan

infrastruktur internet itu sendiri. Dan aplikasi ini dapat menggunakan sumber daya jaringan (bandwidth) dengan besar.

Dari paket-paket data tersebut peneliti melakukan pemblokiran dengan mangatur rule-rule iptables dan setelah melakukan pemblokiran peneliti melakukan capturing dan analisa paket data lagi menggunakan whireshark. Adapun rule-rule untuk pemblokiran paket data HTTP (Hypertext Transfer

Protocol), ICMP (Internet Control Message Protocol), SMTP (Simple Mail

Transfer Protocol),dan P2p File Sharing (Torrent) merupakan rule statis yang

2.2. Dasar Teori

Pada dasar teori ini akan dibahas mengenai jaringan komputer, Keamanan Jaringan, Firewall, Iptables, dan Penjadwalan (Scheduling).

2.2.1. J aringan Komputer

Jaringan komputer adalah sekelompok komputer otonom yang saling berhubungan antara satu dengan lainnya menggunakan protokol komunikasi melalui media komunikasi sehingga dapat saling berbagi informasi, program-program, penggunaan bersama perangkat keras seperti printer, harddisk, dan sebagainya. Selain itu jaringan komputer bisa diartikan sebagai kumpulan sejumlah terminal komunikasi yang berada di berbagai lokasi yang terdiri dari lebih satu komputer yang saling berhubungan. Dalam sebuah jaringan komputer biasanya terhubung banyak komputer ke sebuah atau beberapa server. Server adalah komputer yang difungsikan sebagai “pelayan” pengiriman data dan/atau penerima data serta mengatur pengiriman dan penerimaan data di antara komputer-komputer yang tersambung (Wahana Komputer, 2003 : 2).

kesalahan yang kecil (Wahana Komputer, 2003 : 5-6). MAN dapat mencakup perusahaan yanng memiliki kantor-kantor yang letaknya sangat berdekatan dan

MAN mampu menunjang data dan suara, bahkan bisa di sambungkan dengan

jaringan televisi kabel. Jaringan ini memiliki jarak dengan radius 10-50 km. Di dalam jaringan MAN hanya memiliki satu atau dua buah kabel yang fungsinya untuk mengatur paket melalui kabel output (Wahana Komputer, 2003 : 10). WAN adalah sebuah jaringan yang memiliki jarak yang sangat luas, karena radiusnya mencakup sebuah negara dan benua.

Selain perangkat keras yang di butuhkan dalam perancangan sebuah jaringan komputer, maka tak lepas pula peranan dari perangkat lunak jaringan komputer. Protokol adalah sebuah aturan yang mendefinisikan beberapa fungsi yang ada dalam sebuah jaringan komputer, misalnya mengirim pesan, data. Informasi dan fungsi lain yang harus di penuhi oleh sisi pengirim (transmiter) dan sisi penerima (receiver) agar komunikasi dapat berlangsung dengan benar. Selain itu pula protokol juga berfungsi untuk memungkinkan dua atau lebih komputer dapat berkomunikasi dengan bahasa yang sama. Dalam sebuah jaringan komputer, ada berbagai jenis protokol yang akan digunakan. Dari sekian banyak jenis protokol yang umunya digunakan dalam sebuah jaringan adalah NetBEUI Frame

Protocol, NetBIOS, NWLink, IPX/SPX, TCP/IP, dan Subnet Mask (Wahana

Komputer, 2003 : 12).

proses yang bersifat logis dalam sistem komunikasi (Wahana Komputer, 2003 : 19). Lapisan-lapisan dalam model refernsi OSI yaitu seperti:

1. Physical Layer

Lapisan fisik (Physical Layer) adalah lapisan terbawah dari model referensi OSI, dimana lapisan ini berfungsi untuk menentukan karakteristik dari kabel yang digunakan untuk menghubungkan komputer dalam jaringan. Pada sisi transmiter, lapisan fisik menerapkan fungsi elektris, mekanis dan prosedur untuk membangun, memelihara dan melepaskan sirkuit komunikasi guna mentransmisikan informasi dalam bentuk digit biner ke sisi receiver. Sedang lapisan fisik pada sisi receiver akan menerima data mentransmisikan ke lapisan atasnya (Wahana Komputer, 2003 : 28).

Media transmisi merupakan suatu jalur fisik antara transmiter dan

receiver dalam sistem transmisi data. Media transmisi dapat di

a. Bandwidth (Lebar Pita)

Semakin besar bandwidth sinyal maka semakin besar pula data yang dapat di tangani (Wahana Komputer, 2003 : 35).

b. Transmission Impairement (Kerusakan Transmisi)

Untuk media terpadu, kabel twisted pair secara umum mengalami kerusakan transmisi lebih dari pada kabel coaxial, dan coaxial mengalaminya lebih di daripada serat optik (Wahana Komputer, 2003 : 35).

c. Interference (inter fer ensi)

Interferensi dari sinyal dalam pita frekuensi yang saling

overlapping dapat menyebabkan distorsi atau dapat merusak sebuha

sinyal (Wahana Komputer, 2003 : 35).

d. J umlah Penerima (Receiver)

Sebuah media terpadu dapat digunakan untuk membangun sebuah hubungan point-to-point atau sebuah hubungan yang dapat digunakan secara bersama-sama (Wahana Komputer, 2003 : 35).

2. Data link layer

Lapisan data link (data link layer) merupakan lapisan kedua dari standard OSI. Tugas utama data link layer adalah sebagai fasilitas transmisi raw data dan mentransformasikan data tersebut ke saluran yang bebas dari kesalah transmisi. Sebelum di teruskan ke network layer, data

link layer melaksanakan tugas ini dengan memungkinkan pengirim

berjumlah ratusan atau ribuan byte). Kemudia data link layer mentransmisikan frame tersebut secara berurutan dan memproses

acknowledgement frame yang dikirim kembali oleh penerima. Karena

physical layer menerima dan mengirim aliran bit tanpa mengindahkan arti

atau asritektur frame, maka tergantung pada data link layer-lah untuk membuat dan mengenali batas-batas frame itu. Hal ini bisa dilakukan dengan cara membubuhkan bit khusus ke awal dan akhir frame (Wahana Komputer, 2003 : 80).

3. Network Layer

Lapisan jaringan (Netrwork layer) merupakan laspisan ketiga dari standard OSI yang berfungsi menangani masalah jaringan komunikasi secara rinci. Pada lapisan ini, data yang berupa pesan-pesan (message) akan di bagi-bagi dalam bentuk paket-paket data yang dilengkapi dengan

header-header tertentu pada setiap paket data tersebut. Network layer ini

berfungsi mengambil paket dari sumber dan mengirimkannya ke tujuan. Supaya sampai di tujuan perlu banyak dibuat hop pada router-router perantara di sepanjang lintasannya. Fungsi layer ini sangat kontras dengan

data link layer, yang memiliki tujuan lebih sederhana cukup memindahkan

frame dari ujung kabel yang satu ke ujung yang lainnya. Jadi network

layer ini merupakan layer terbawah yang berkaitan dengan transmisi end

to end (Wahana Komputer, 2003 : 108).

4. Transport Layer

Transport layer atau lapisan transport merupakan lapisan keempat

keseluruhan. Tugas layer ini menyediakan data transport yang bisa di andalkan dan efektif biayanya dari komputer sumber ke komputer tujuan, yang tidak bergantung pada jaringan fisik atau jaringan-jaringan yang digunakan. Tanpa transport layer, seluruh konsep protokol yang menggunakan layer tidak akan ada gunanya. Layer atau lapisan ini mengatur koneksi dari sautu ujung ke ujung yang lain (komputer pengirim ke komputer penerima) dan juga yang membangun koneksi logik antara

host pengirim dengan penerima dalam jaringan. Layer ini jugalah yang

mengatur dan mengimplementasikan layanan transport yang handal atar jaringan yang transparan untuk layer-layer diatasnya (upper layer). Fungsi dari layer ini meliputi flow control, error checking dan recovery (Wahana Komputer, 2003 : 138).

5. Session Layer

Lapisan session atau session layer merupakan lapisan ke-lima dari model referensi OSI. Lapisan ini menerapkan suatu mekanisme kontrol dialog atara dua aplikasi. Di samping itu, lapisan ini menyediakan sarana untuk membangun hubungan komunikasi antara dua program aplikasi dan menggunakannya. Beberapa protokol pada layer ini adalah NETBIOS, NETBEUI (NETBIOS Extended User Interface) dan PAP (Printer Access

Protocol). NETBIOS merupakan suatu session interface dan protokol,

dikembangkan oleh IBM, yang menyediakan layanan ke presentation

layer dan application layer. NETBUI merupakan suatu pengembangan

Protocol). Sedangkan PAP terdapat pada printer poscript untuk akses pada

jaringan Apple Talk (Wahana Komputer, 2003 : 162). Pada lapisan session ini terdapat dua jenis layanan, yaitu:

a. Pembentukan dan pemutusan hubungan antara dua entitas presentasi (Wahana Komputer, 2003 : 35).

b. Mengatur pertukaran data, menentukan batas dan melakukan sinkronisasi operasi data antar dua entitas presentasi pada lapisan di atasnya (Wahana Komputer, 2003 : 35).

6. Presentation Layer

Presentation layer merupakan lapisan ke-enam dari model referensi

OSI. Presentation layer melakukan fungsi-fungsi tertentu yang diminta untuk menjamin penemuan sebuah penyelesaian umum bagi masalah tertentu. Presentation layer tidak mengijinkan pengguna untuk menyelesaikan sendiri suatu masalah. Tidak seperti layer-layer di bawahnya yang hanya melakukan pemindahan bit dari satu tempat ke tempat lainnya, presentation layer memperhatikan sintaks dan semantik informasi yang dikirimkan. Suatu contoh layanan presentasi adalah

encoding data. Kebanyakan pengguna tidak memindahkan string bit biner

memberi kode untuk menyatakan string karakter (misalnya ASCII dan Unicode), integer (misalnya komplemen satu dan komplemen dua), dan sebagainya. Untuk memungkinkan dua buah komputer yang salaing memiliki presentasi yang berbeda dinyatakan dengan cara abstrak, sesuai dengan encoding standard yang akan digunakan pada saluran.

Presentation layer mengatur data-struktur abstrak ini dan mengkonversi

dari representation yang digunakan pada sebuah komputer menjadi

representation standard jaringan, dan sebaliknya (Wahana Komputer,

2003 : 170).

7. Application Layer

seperti di atas adalah dengan menentukan terminal virtual jaringan abstrak, sehingga editor dan program-program lainnya dapat ditulis agar saling bersesuaian. Dalam application layer ini kita akan membahas DNS, yang akan menangani masalah penamaan di internet dan beberapa contoh aplikasi yang sering digunakan seperti: Email (Electronic Mail), USENET (kumpulan berita di jaringan), WWW (World Wide Web) dan yang terakhir adalah multimedia (Wahana Komputer, 2003 : 214).

2.2.2. Network Security

Network Security (keamanan jaringan) memiliki beberapa komponen

penting dalam penerapannya, semua bertujuan untuk dapat membuat jaringan komputer suatu instansi menjadi aman dari serangan cracker, virus, worm, trojan

horses, denial of service. Berikut komponen-kompoenen penting dalam

membangun keamanan jaringan :

1. Anatomi Penyerangan Sistem

Untuk melindungi sistem secara efektif dari serangan attacker, kita harus mengetahui pola pikir dan cara kerja bagaimana hacker melakukan srangan. Jika kita mngetahui bagaimana hacker membobol sistem, kita dapat mengambil langkah-langkah astisipatif untuk mencegah attacker melakukan serangan pada sistem kita (Nova Novriansyah, 2004 : 93).

2. Membangun Intrusion Detection System

karena keamanan didasarkan pada manusia, padahal manusia adalah tempatnya salah dan lupa. Sat suatu kegagalan terjadi, tenaga keamanan harus dapat mengenali dan bereaksi (Firrar Utdirartatmo, 2005 : 13).

3. Melindungi J aringan Dengan Firewall

Untuk melindungi jaringan anda dari serangan luar, anda membutuhkan firewall pada gerbang yang menghubungkan jaringan lokal anda dengan jaringan publik (internet). Sebenarnya dikenal dua tipe

firewall, antara lain application proxy dan packer filtering gateway. Packet

filtering gateway umumnya lebih banyak digunakan, karena performanya

lebih baik dalam hal inbound packet dibanding application proxy (Nova Novriansyah, 2004 : 96) .

2.2.3. Firewall

Dalam sebuah kontruksi banguan, firewall dirancang untuk menjaga penyebaran api atau kebakaran dari salah satu bagian gedung ke bagian lainnya. Juga secara teori, sebuah internet firewall melayani tujuan-tujuan yang sama : membendung ancaman-ancaman bahaya internet menyerang jaringan internal anda. Sebuah internet firewall pada umumnya diinstall sebagai pagar untuk koneksi jaringan internal dengan internet.

Cara-cara kerja firewall :

1. Packet filter firewall

(Network Interface Card) yang mampu melakukan panapisan atau penyaringan terhadap paket-paket yang masuk. Perangkat jenis ini umumnya disebut dengan paket-filtering router.

Firewall jenis ini bekerja dengan cara membandingkan alamat

sumber dari paket-paket tersebut dengan kebijakan pengontrolan akses yang terdaftar dalam access control list firewall, router tersebut akan mencoba memutuskan apakah hendak meneruskan paket yang masuk tersebut ke tujuannya atau menghentikannya. Pada bentuk yang lebih sederhana lagi, firewall hanya melakukan pengujian terhadap alamat IP atau nama domain yang menjadi sumber paket dan akan menentukan apakah hendak meneruskan atau menolak paket tersebut. Meskipun demikian, packet filtering router tidak dapat digunakan untuk memberi hak akses atau menolaknya dengan menggunakan basis hak-hak yang dimiliki oleh pengguna.

Cara kerja packet filter firewall :

Packet filter router juga dapat dikonfigurasikan agar menghentikan

beberapa jenis lalu lintas jaringan dan tentu saja mengizinkannya. Umumnya, hal ini dilakukan dengan mengaktifkan/menonaktifkan port

TCP/IP dalam sistem firewall tersebut. Sebagai contoh : port 25 yang

dinonaktifkan untuk mencegah penggunaan internet untuk mengakses layanan yang terdapat dalam jaringan privat tersebut. Firewall juga dapat memberikan semacam pengecualian agar beberapa aplikasi dapat melewati

firewall tersebut. Dengan menggunakan pendekatan ini, keamanan akan

lebih kuat tapi memiliki kelemahan yang signifikan yakni kerumitan konfigurasi terhadap firewall, yang meliputi daftar access control list

firewall akan membesar seiring dengan banyaknya alamat IP (Internet

Protokol), nama domain, atau port yang dimasukkan ke dalamnya, selain

itu juga pengecualian yang diberlakukan.

2. Circuait level gateway

Firewall jenis lainnya adalah circuit-level gateway, yang umumnya

berupa komponen dalam sebuah proxy server. Firewall jenis ini berpotensi pada level yang lebih tinggi dalam model referensi tujuh lapis OSI (bekerja pada lapisan sesi/session layer) daripada packet filter firewall. Modifikasi ini membuat firewall jenis ini berguna dalam rangka menyembunyikan informasi mengenai jaringan terproteksi, meskipun

firewall ini tidak melakukan penyaringan terhadap paket-paket individual

yang mengalir dalam koneksi.

mengubah alamat IP dari paket yang ditransmisikan oleh dua belah pihak. Hal ini mengakibatkan terjadinya sebuah sirkuit virtual (virtual circuit) antara pengguna dan sumber daya jaringan yang ia akses.

Firewall ini dianggap lebih aman dibandingkan dengan packet

filtering firewall, karena pengguna eksternal tidak dapat melihat IP

jaringan internal dalam paket-paket yang ia terima, melainkan alamat IP dari firewall. Protokol yang terpopuler digunakan sebagai circuit level

gateway adalah SOCK v5.

3. Application level firewall

Aplication level firewall disebut juga sebagai application proxy

atau application level gateway. Firewall jenis lainnya adalah Aplication

level gateway (Application level firewall atau proxy firewall) yang

umumnya juga merupakan komponen dari sebuah proxy server. Firewall ini tidak mengizinkan paket yang datang untuk melewati firewall secara langsung. Tetapi, aplikasi proxy yang berjalan dalam komputer yang menjalankan firewall akan meneruskan permintaan tersebut kepada layanan yang tersedia dalam jaringan privat dan kemudian meneruskan respon dari permintaan tersebut kepada komputer yang membuat permintaan pertama kali yang terletak dalam jaringan publik yang tidak aman.

mekanisme auditing dan pencatatan (logging) sebagai bagian dari kebijakan keamanan yang diterapkannya. Aplication level firewall juga umumnya mengharuskan beberapa konfigurasi yang diberlakukan pada pengguna untuk mengizinkan mesin klien agar dapat berfungsi. Sebagai contoh, jika sebuah proxy FTP dikonfigurasikan diatas sebuah application

layer gateway, proxy tersebut dapat dikonfigurasikan untuk mengizinkan

beberapa perintah FTP, dan menolak beberapa perintah lainnya. Jenis ini paling sering diimplementasikan pada proxy SMTP sehingga mereka dapat menerima surat elektronik dari luar (tanpa menampakkan alamat e-mail internal), lalu meneruskan e-mail tersebut kepada e-mail server dalam jaringan. Tetapi, karena adanya pemrosesan yang lebih rumit, firewall jenis ini mengharuskan komputer yang dikonfigurasikan sebagai

application gateway memiliki spesifikasi tinggi, dan tentu saja jauh lebih

lambat dibandingkan dengan packet filter firewall.

4. NAT firewall

NAT (network address translation) firewall secara otomatis

menyediakan proteksi terhadap sistem yang berada dibalik firewall karena

NAT firewall hanya mengizinkan koneksi yang datang dari

komputer-komputer yang berada dibalik firewall. Tujuan dari NAT adalah untuk melakukan multiplexing terhadap lalu lintas dari jaringan internal untuk kemudian menyampaikannya kepada jaringan yang lebih luas (MAN, WAN, atau Internet) seolah-olah paket tersebut datang dari sebuah alamat

IP atau beberapa alamat IP. NAT firewall membuat table dalam memori

Table ini akan memetakan alamat jaringan internal ke alamat eksternal. Kemampuan untuk menaruh keseluruhan jaringan dibelakang sebuah alamat IP didasarkan terhadap pemetaan terhadap port-port dalam NAT

firewall.

5. Stateful firewall

Stateful firewall merupakan sebuah firewall yang menggabungkan

keunggulan yang ditawarkan oleh packet filtering firewall, NAT firewall,

Circuit level firewall dan proxy firewall dalam satu sistem. Stateful

firewall dapat melakukan filtering terhadap lalu lintas berdasarkan

karakteristik paket, seperti halnya packet filtering firewall, dan juga memiliki pengecekan terhadap sesi koneksi untuk meyakinkan bahwa sesi koneksi yang terbentuk tersebut diizinkan.

Tidak seperti proxy firewall atau circuit level firewall, stateful

firewall umumnya didesain agar lebih transparan (seperti halnya packet

filtering firewall atau NAT firewall). Tetapi, stateful firewall juga

mencakup beberapa aspek yang dimiliki oleh application level firewall, sebab ia juga melakukan inspeksi terhadap data yang datang dari lapisan aplikasi (application layer) dengan menggunakan layanan tertentu.

Firewall ini hanya tersedia pada beberapa firewall kelas atas, semacam

cisco PIX, karena menggabungkan keunggulan jenis-jenis firewall lainnya,

6. Virtual firewall

Virtual firewall adalah sebutan untuk beberapa firewall logis yang

berada dalam sebuah perangkat fisik (komputer atau perangkat firewall lainnya). Pengaturan ini mengizinkan beberapa jaringan agar dapat diproteksi oleh sebuah firewall yang unik yang menjalankan kebijakan keamanan yang unik, cukup dengan menggunakan satu buah perangkat. Dengan menggunakan firewall jenis ini, sebuah ISP (internet service

provider) dapat menyediakan layanan firewall kepada para pelanggannya,

sehingga mengamankan lalu lintas jaringan mereka, hanya dengan menggunakan satu buah perangkat. Hal ini jelas merupakan penghematan biaya yang signifikan, meski firewall jenis ini hanya tersedia pada firewall kelas atas, seperti Cisco PIX 535.

7. Transparent firewall

Transparent firewall (bridging firewall) bukanlan sebuah firewall yang

murni, tetapi ia hanya berupa turunan dari stateful firewall. Daripada

firewall-firewall lainnya yang beroperasi pada lapisan IP ke atas,

transparent firewall bekerja pada lapisan data link layer, dan kemudian ia memantau lapisan-lapisan yang ada diatasnya.

Selain itu transparent firewall juga dapat melakukan apa yang dapat dilakukan oleh packet filtering firewall, seperti halnya stateful firewall dan tidak terlihat oleh pengguna (karena itulah, ia disebut sebagai transparent

Intinya, transparent firewall bekerja sebagai sebuah bridge yang bertugas untuk menyaring lalu lintas jaringan antara dua segmen jaringan. Dengan menggunakan transparent firewall, keamanan sebuah segmen jaringan pun dapat diperkuat, tanpa harus mengaplikasikan NAT filter.

2.2.4. Iptables

Iptables adalah paket aplikasi (program berbasis Linux) yang saat ini sudah menjadi platform untuk membuat firewall hampir di kebanyakan distro Linux. Dengan menggunakan iptables seorang pengguna / admin jaringan bisa mengatur lalu lintas paket data yang keluar masuk pada router atau server yang menjadi gateway (pintu gerbang) antara jaringan perusahaan/lokal (LAN) dengan jaringan publik (WAN/internet).

Secara umum, sintaks iptables dapat dituliskan seperti berikut:

# iptables [-t table] command [match] [target/jump]

Penjelasan dari sintaks di atas dapat dijelaskan di bawah ini:

1. Table

iptables memiliki beberapa buah tabel yaitu NAT, mangle, dan filter. Penjelasannya adalah:

a. Tabel mangle: tabel yang bertanggung jawab untuk melakukan penghalusan (mangle) paket seperti merubah quality of service (QOS),

TTL, dan mark di header TCP. Biasanya tabel ini jarang digunakan di

b. Tabel filter : yaitu tabel yang bertanggung jawab untuk pemfilteran paket. Tabel ini mempunyai 3 rantai (chain) yaitu:

- Rantai forward yaitu rantai yang memfilter paket-paket yang akan ke server yang dilindungi oleh firewall. Rantai ini digunakan ketika paket-paket datang dari IP Publik dan bukan dari IP lokal.

- Rantai input yaitu rantai yang memfilter paket-paket yang ditujukan ke firewall.

- Rantai Output yaitu rantai yang memfilter paket-paket yang berasal dari firewall.

c. Tabel NAT yaitu rantai yang bertanggung jawab untuk melakukan Network Address Translation (NAT). NAT yaitu mengganti

field asal atau alamat tujuan dari sebuah paket. Pada tabel ini terdapat 2

rantai, yaitu :

- Rantai Pre-Routing: Merubah paket-paket NAT dimana alamat tujuan dari paket-paket tersebut terjadi perubahan. Biasanya dikenal dengan destination NAT atau DNAT.

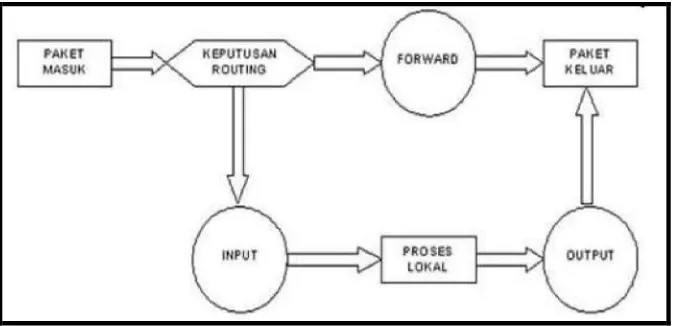

Alur kerja Iptables dapat dilihat pada gambar 2.1 :

Gambar 2.1 Alur Chain Paket Data Iptables

Jalannya sebuah paket melalui gambar diatas bisa dicontohkan sebagai berikut:

1. Perjalanan Paket yang di FORWARD ke host yang lain

a. Paket berada pada jaringan fisik (Network) dan masuk ke interface jaringan

b. Paket masuk ke rantai PREROUTING pada tabel MANGLE dan tabel

NAT

c. Paket mengalami Routing apakah akan diproses oleh host lokal atau diteruskan ke host lain

d. Paket masuk ke rantai FORWARD pada tabel MANGLE dan tabel

FILTER

e. Paket masuk ke rantai POSTROUTING pada tabel MANGLE dan tabel

NAT

g. Paket kembali pada jaringan fisik (Network) 2. Perjalanan paket yang ditujukan bagi host lokal

a. Paket berada pada jaringan fisik (Network) dan masuk ke interface jaringan

b. Paket masuk ke rantai PREROUTING pada tabel MANGLE dan tabel NAT

c. Paket mengalami Routing

d. Paket masuk ke rantai INPUT pada tabel MANGLE dan tabel FILTER untuk mengalami proses penyaringan

e. Paket akan masuk ke proses lokal (Local Process) 3. Perjalanan paket yang berasal dari host lokal

a. Aplikasi lokal menghasilkan paket data yang akan dikirimkan melalui jaringan

b. Paket masuk ke rantai OUTPUT pada tabel MANGLE, lalu ke tabel NAT, kemudian ke tabel FILTER

c. Paket mengalami Routing

d. Paket masuk ke rantai POSTROUTING pada tabel MANGLE dan tabel NAT

e. Paket keluar menuju ke interface jaringan f. Paket kembali pada jaringan fisik (Network) 2.2.5. Penjadwalan (Scheduling)

jenis produk, pembelian material dan sebagainya. Terlepas dari jenis perusahaannya, setiap perusahaan perlu untuk melakukan penjadwalan sebaik mungkin agar memperoleh utilisasi maksimum dari sumber daya produksi dan aset lain yang dimiliki. Penjadwalan adalah pengaturan waktu dari suatu kegiatan operasi. Penjadwalan mencakup kegiatan mengalokasikan fasilitas, peralatan ataupun tenaga kerja bagi suatu kegiatan operasi. Dalam hierarki pengambilan keputusan, penjadwalan merupakan langkah terakhir sebelum dimulainya operasi.

Tujuan penjadwalan adalah untuk meminimalkan waktu proses, waktu tunggu langganan, dan tingkat persediaan, serta penggunaan yang efisien dari fasilitas, tenaga kerja, dan peralatan. Penjadwalan disusun dengan mempertimbangkan berbagai keterbatasan yang ada. Penjadwalan yang baik akan memberikan dampak positif, yaitu rendahnya biaya operasi dan waktu pengiriman, yang ahkirnya dapat meningkatkan kepuasan pelanggan (Herjanto, 1999 : 287).

Beberapa tujuan penjadwalan (Bedworth, 1987 : 247) :

1. Meningkatkan utilitas/penggunaan sumber daya yaitu dengan mengurangi waktu menganggur (idle time) sumber daya tersebut.

2. Mengurangi persediaan barang dalam proses (in-process inventory) yaitu dengan mengurangi jumlah rata-rata pekerjaan yang menunggu dalam antrian (queue) ketika sumber daya sedang mengerjakan pekerjaan lainnya.

dates) dan sebuah penalti akan dikenakan jika sebuah pekerjaan

diselesaikan setelah tanggal jatuh temponya. Pentingnya penjadwalan (Render dan Heizer, 2001 : 467) :

1. Dengan penjadwalan secara efektif, perusahaan menggunakan asetnya dengan efektif dan menghasilkan kapasitas keuntungan yang dihasilkan menjadi lebih besar, yang sebaliknya akan mengurangi biaya.

2. Penjadwalan menambah kapasitas dan fleksibilitas yang terkait memberikan waktu pengiriman yang lebih cepat dan dengan demikian pelayanan kepada pelanggan menjadi lebih baik.

3. Keuntungan yang ketiga dari penjadwalan yang baik adalah keunggulan kompetitif dengan pengiriman yang bisa diandalkan.

Penjadwalan melibatkan pembebanan tanggal jatuh tempo atas pekerjaan-pekerjaan khusus, tapi banyak pekerjaan-pekerjaan yang bersaing secara simultan untuk sumber daya yang sama. Untuk membantu mengatasi kesulitan yang melekat pada penjadwalan, teknik penjadwalan dapat dikelompokkan sebagai (1) penjadwalan ke depan dan (2) penjadwalan ke belakang (Render dan Heizer, 2001 : 467).

1. Penjadwalan ke depan (forward scheduling)

memenuhi tanggal jatuh temponya. Didalam beberapa keadaan, penjadwalan ke depan menyebabkan menumpuknya barang dalam proses.

2. Penjadwalan ke belakang (backward scheduling)

Dimulai dengan tanggal jatuh tempo, menjadwal operasi final dahulu. Tahap-tahap dalam pekerjaan kemudian dijadwal, pada suatu waktu, dibalik. Dengan mengurangi lead time untuk masing-masing item, akan didapatkan waktu awal. Namun demikian, sumber daya yang perlu untuk menyelesaikan jadwal bisa jadi tidak ada. Penjadwal ke belakang digunakan di lingkungan perusahaan manufaktur, sekaligus lingkungan perusahaan jasa. Dalam praktik, seringkali digunakan penjadwalan ke depan dan ke belakang untuk mengetahui titik temu yang beralasan antara apa yang bisa dicapai dengan tanggal jatuh tempo pelanggan.

METODE PENELITIAN

3.1. Rancangan Penelitian

Untuk melakukan ujicoba rule firewall dinamis yang digunakan untuk memblokir p2p file sharing (torrent), memblokir paket data ICMP, dan memblokir HTTP diperlukan sebuah jaringan komputer yang melibatkan Client dan 1 PC Router, sehingga client dapat berkomunikasi dengan PC Router dan tersambung dengan internet. Kegunaan PC Router untuk membuat routing dari

Client dan membuat firewall dinamis untuk memfilter paket-paket yang

melewatinya. Adapun rancangan penelitian sebagai berikut :

Melihat dari permasalahan-permasalahan di atas maka peneliti akan membahas tentang penyelesaian masalah dari permasalahan tersebut. Untuk sistem yang dibutuhkan akan dibedakan berdasarkan hardware dan software, dimana hardware yang digunakan harus dapat menjalankan software-software seperti Windows 7, VirtuaBox, Debian 7, iptables, dan windows XP . Windows 7 sebagai sistem operasi utama yang digunakan untuk menjalankan VirtualBox. VirtualBox digunakan untuk mensimulasi operating system Debian 7 yang digunakan sebagai Router komputer, dan Windows XP sebagai client-nya.

Untuk pengujian firewall packet filtering, peneliti akan menggunakan Aplikasi BitTorent untuk melakukan Download Torrent untuk pengujian p2p file

sharing, melakukan ping untuk pengecekan paket data ICMP (Internet Control

Message Protocol), dan membuka HTTP (Hypertext Transfer Protocol) untuk

mengecek HTTP (Hypertext Transfer Protocol) yang diinginkan sudah terblokir atau belum terblokir, semua firewall dibangun menggunakan iptables.

3.1.1. Definisi Kebutuhan Sistem

Pada tahap ini dilakukan pendefinisian terhadap apa saja yang di butuhkan untuk membangun tugas akhir ini, antara lain :

1. Kebutuhan Hardware

2. Kebutuhan Software

Software atau perangkar lunak yang digunakan dalam tugas akhir ini

sebagai berikut:

a. Windows 7 Pro

Digunakan sebagai sistem operasi inti yang dapat menjalankan

virtual machine.

b. Windows XP

Adalah sistem operasi yang digunakan oleh komputer client yang berfungsi untuk testing packet filtering yang telah dibuat.

c. VirtualBox

Merupakan software yang digunakan untuk virtual machine (mesin virtual) fungsinya adalah untuk menjalankan banyak

operating sistem dalam satu perangkat keras (tentu saja perlu di

perhatikan spesifikasi komputer yang digunakan) dan untuk menjalankan aplikasi yang ditunjuk untuk sistem operasi lainnya.

d. Debian 7

Adalah sebuah sistem operasi yang berjalan pada virtual machine dan digunakan untuk membuat routing jaringan.

e. Iptables

lintas dalam komputer kita, baik yang masuk ke komputer, keluar dari komputer, ataupun traffic yang sekedar melewati komputer kita.

3.1.2. Rancangan Implementasi

Dalam sub bab ini akan dijelaskan bagaimana rancangan implementasi yang dibagi menjadi rancangan topologi, rancangan implementasi firewall packet

filtering.

1. Rancangan Topologi

Adapun dalam proses tugas akhir ini dibutuhkan suatu rancangan topologi yang digunakan untuk design jaringan dan mempermudah dalam membangun jaringan. Berikut adalah rancangan topologi jaringan yang akan dibangun :

Gambar 3.2 Rancangan Topologi Jaringan.

yang menggunakan sistem operasi Windows 7 pro. Dalam jaringan virtual terdapat 3 (tiga) virtual komputer yang di beri nama Debian-Wheezy, XP 1, dan XP 2. Dimana XP 1, dan XP 2 menggunakan sistem operasi Windows XP. Tipe jaringan virtual yang digunakan adalah NAT untuk menyambung ke internet dan internal network untuk memberi hak akses kepada client. Untuk pengalamatan IP address menggunakan IP class C dengan pembagian sebagai berikut :

a. Debian Server : 192.168.1.1

b. XP 1 : 192.168.1.2

c. XP 2 : 192.168.1.3

2. Rancangan Implementasi iptables untuk packet filtering

Berikut terdapat diagram alur untuk rancangan implementasi iptables :

Tahap-tahap implementasi iptables untuk pembuatan firewall sebagai berikut :

a. Instalasi OS Debian 7 Wheezy untuk mengatur jalannya paket data.

b. Konfigurasi jaringan Debian 7 Wheezy untuk OS Router dan Windows XP sebagai client-nya.

c. Jika berhasil Windows Xp akan dapat melakukan request ICMP

(Internet Control Message Protocol) atau melakukan ping kepada

Debian 7 atau sebaliknya.

d. Update dan upgrade Debian 7 agar mendapatkan versi terbaru dari

program yang di install dan memperbaiki bug-nya.

e. Setting routing Debian 7 agar mudah menentukan tabel routing dari

client dan memanagen client.

f. Setting waktu Debian 7 agar schedule waktu yang telah direncanakan

sesuai berjalan sesuai yang diinginkan.

g. Membuat chain untuk memblokir paket data yang tidak diperbolehkan melintasi jaringan, adapun chain-chain yang dapat digunakan meliputi

chain input, output, dan forward.

3. Scheduling

Untuk implementasi iptables untuk packet filtering dengan

scheduling membutuhkan waktu kapan firewall melakukan bloking

ditentukan. Dengan acuan jam kantor yaitu jam 07:00 sampai jam 16:00 schedule firewall dibuat. Dengan gambaran sebagai berikut :

Gambar 3.4 Schedule Pemblokiran

- Pada proses unblocking blocking = paket-paket yang lewat akan di tolak pada proses sesuai dengan paket-paket yang telah di tentukan sebelumnya.

- Pada proses blocking unblocking = paket-paket yang lewat akan di berikan izin untuk melakukan 3 way handshake dan kemudian akan dapat melakukan transfer data kembali.

3.1.3. Rancangan Uji Coba Dan Evaluasi

Sebelum menuju pada rancangan uji coba berikut akan dibahas mengenai fungsi komputer-komputer yang terdapat pada topologi yang sudah dibahas pada

point sebelumnya. Amek server berfungsi untuk menjalankan aplikasi VirtualBox.

Adapun skenario pembuktian (uji coba) terhadap firewall yang telah dibuat adalah sebagai berikut :

1. Memblokir p2p file sharing menggunakan aplikasi bittorent

Gambar 3.5 Diagram Alur Uji Coba P2p File Sharing (Torrent) Skenario blocking :

a. Bittorent pada client akan di jalankan untuk mengunduh suatu

torrent.

b. Ketika iptables melakukan blocking, proses download bittorent akan menurun kecepatan download-nya 10-20 detik sampai

download benar-benar tidak berjalan.

2. Memblokir HTTP (Hypertext Transfer Protocol)

Gambar 3.6 Diagram Alur Uji Coba HTTP Skenario blocking :

a. Sebelum blocking berjalan client akan dapat membuka HTTP (Hypertext Transfer Protocol).

b. Ketika iptables melakukan blocking, client tidak akan dapat membuka HTTP (Hypertext Transfer Protocol).

3. Memblokir Paket Data ICMP (Internet Control Message Protocol)

Gambar 3.7 Diagram Alur Uji Coba Paket Data ICMP Skenario blocking :

a. sebelum blocking berjalan client akan dapat saling melakukan

ping dan ping ke server.

b. ketika iptables melakukan blocking, client tidak akan dapat lagi melakukan ping (request time out atau destination port

unreachable).

c. Setelah blocking selesai (unblocking) client akan dapat saling melakukan ping dan ping ke server kembali.

3.1.4. Rancangan Analisa Pembuktian Script Firewall

HASIL DAN PEMBAHASAN

4.1. Implementasi

Implementasi yang dilakukan pada bab ini didasari pada rancangan penelitian pada bab 3. Berikut hasil implementasi dari rancangan penelitian : 4.1.1. Instalasi Sistem Operasi

Terdapat dua jenis sistem operasi yang akan di-install, yaitu Windows XP dan Linux Debian 7 Wheezy, untuk Windows XP akan di-install pada XP 1, XP 2, sedangkan untuk Linux Debian 7 Wheezy akan di-install pada Debian-Wheezy. XP 1, XP 2, dan Debian-Wheezy merupakan virtual machine yang dibuat dengan VirtualBox untuk melakukan uji coba implementasi sistem.

Pada gambar 4.1 merupakan tampilan dari masing-masing sistem operasi mulai dari XP 1 untuk client 1, XP 2 untuk client 2, dan Debian-Wheezy untuk PC

Router yang digunakan untuk membuat routing dari XP 1, dan XP 2.

Debian-Wheezy tersebut juga berguna untuk membatasi hak akses dari XP 1, dan XP 2 dengan firewall yang telah dibuat.

4.1.2. Setting IP Pada Setiap Komputer

Setelah semua komputer yang terdapat pada virtual machine telah selesai di-install sistem operasi maka pada sub bab ini akan membahas implementasi

setting IP address pada XP 1, XP 2, dan Debian-Wheezy. Setting IP address

mutlak perlu untuk membuat komputer satu dengan yang lainnya dapat berkomunikasi. Berikut implementasi setting IP address dari sistem virtual yang telah di buat.

Pada gambar 4.2 merupakan hasil implementasi setting alamat IP pada XP 1 dengan menggunakan IP Address : 192.168.1.2, Subnet Mask : 255.255.255.0,

Gateway : 192.168.1.1, Preferred DNS Server : 8.8.8.8,dan Alternate DNS Server

: 8.8.4.4. Gateway 192.168.1.1 tersebut merupakan IP Address dari PC Router sehingga ketika PC Router tidak Aktif maka XP 1 tidak dapat menggunakan

internet (Downlink atau Uplink).

Gambar 4.3 Hasil Implementasi Setting IP Pada XP 2

Pada gambar 4.3 merupakan hasil implementasi setting alamat IP pada XP 2 dengan menggunakan IP Address : 192.168.1.2, Subnet Mask : 255.255.255.0,

Gateway : 192.168.1.1, Preferred DNS Server : 8.8.8.8. Gateway 192.168.1.1

Gambar 4.4 Hasil Implementasi Setting IP Pada Server Debian Wheezy Pada gambar 4.4 merupakan hasil implementasi setting alamat IP pada Debian-Wheezy yang dibagi menjadi 3 jaringan yaitu NAT, Jaringan v_box, dan Jaringan untuk remote. NAT menggunakan IP address dhcp dari jarigan fisik, Jaringan v_box menggunakan IP Address : 192.168.1.1, Netmask : 255.255.255.0, dan jaringan remote menggunakan IP Address 192.168.56.2, Netmask : 255.255.255.0. 4.1.3. Test Koneksi (Ping)

Salah satu cara untuk memastikan bahwa setting jaringan telah berhasil adalah dengan melakukan pengujian ping. Ping adalah utilitas pada jaringan komputer yang digunakan untuk memeriksa apakah sebuah komputer terhubung dengan komputer lainnya. cara kerja ping adalah dengan mengirimkan paket ICMP (Internet Control Message Protocol) ke host target dan menunggu respon ICMP balasan. Ping juga dapat disalah gunakan oleh cracker / hacker untuk membangun serangan denial of service dalam bentuk ping flood, dimana ping

banyak. Dalam pengujian koneksi dengan ping ini menggunakan Batch script yang digunakan untuk Windows serta menggunakan Shell script, sehingga tampilan yang dihasilkan pada saat ping dapat dibuat sesuka hati. Berikut hasil implementasi ping untuk menguji konektifitas jaringan dari komputer-komputer yang sudah dibangun.

1. Test Ping Dari Server Debian Wheezy

Gambar 4.5 Test Ping Dari Server Debian Ke Semua Komputer Pada gambar 4.5 merupakan hasil implementasi dari test ping dari

Server Debian Wheezy ke XP 1, dan XP 2. Test ping menggunakan

Shell script. . Saat Status yang muncul pada alamat IP yang diuji adalah “Respon”, maka alamat IP tersebut berhasil di-ping Server Debian Wheezy.

2. Test Ping Dari XP 1

Gambar 4.6 Test Ping Dari XP 1 Ke Semua Komputer

yang diuji adalah “Respon”, maka alamat IP tersebut berhasil di-ping oleh XP 1.

3. Test Ping Dari XP 2

Gambar 4.7 Test Ping Dari XP 2 Ke Semua Komputer

Pada gambar 4.7 merupakan hasil implementasi dari test ping dari XP 2 ke server Debian Wheezy, dan dari XP 2 ke XP 1. Test ping menggunakan Batch script. . Saat Status yang muncul pada alamat IP yang diuji adalah “Respon”, maka alamat IP tersebut berhasil di-ping oleh XP 2.

4.1.4. Update dan Upgr ade Server

Update merupakan pembaharuan yang dirancang untuk memperbaiki

masalah dengan memperbaharui sebuah program komputer atau penambahan data pendukung,termasuk juga memperbaiki kelemahan-kelemahan (bug) dan meingkatkan kegunaan atau kinerjanya.

Upgrade digunakan untuk menginstal versi terbaru dari semua paket saat

di-upgrade tanpa mengubah status install dari paket lain akan tetap pada versi mereka saat ini.

Gambar 4.8 Proses Update Server Debian Wheezy

Pada gambar 4.8 merupakan proses update dari Server Debian Wheezy dari mirror yang sudah diganti menjadi http://kambing.ui.ac.id yang digunakan untuk penambahan data pendukung, termasuk juga memperbaiki kelemahan-kelemahan (bug) dan meningkatkan kegunaan atau kinerjanya.

Gambar 4.9 Proses Upgrade Server Debian Wheezy

pada gambar 4.9 merupakan proses Upgrade Server Debian Wheezy dari

untuk menginstal versi terbaru dari semua paket saat ini yang di-install pada sistem operasi Debian Wheezy.

4.1.5. Setting Routing

Agar client-client dapat teknoneksi dengan internet atau melakukan

downlink/uplink dan agar server mudah untuk mengatur lalu lintas data, membuat

firewall maka harus di buat routing untuk mementukan rute yang harus di lewati

client. Berikut adalah setting routing pada Server Debian Wheezy :

1. Buka text editor menggunakan perintah “nano”dan masukkan script pada /etc/rc.local.

Gambar 4.10 membuka text editor pada rc.local

2. Setelah masuk pada text editor Tambahkan script routing menggunakan iptables di /etc/rc.local agar script tersebut dieksekusi otomatis ketika sistem operasi linux berjalan.

Pada gambar di atas terdapat script iptables untuk routing “iptables –t nat –A POSTROUTING –s 192.168.1.0/24 –j MASQUERADE” maksud dari

script tersebut adalah iptables menambahkan tabel baru untuk

mengizinkan alamat dari subnet 192.168.1.0/24 untuk tersambung ke

internet.

3. Buka /etc/sysctl.conf dengan editor “nano /etc/sysctl.conf” dan Aktifkan

ip_forward dengan menghilangkan tanda # pada #net.ipv4.ip_forward=1,

dan kemudian simpan.

Gambar 4.12 Mengaktifkan ip_forward

4. Setelah mengaktifkan ip_forward cek tabel routing yang telah di buat dengan perintah “route –n”

Pada gambar 4.13 merupakan subnet-subnet yang di gunakan oleh server dengan penjelasan sebagai berikut : 10.0.2.0 untuk NAT (Network Address

Translation) yang tersambung pada internet, 192.168.1.0 untuk eth1 yang

di gunakan berkomunikasi dengan client Windows XP, dan 192.168.56.0 merupakan subnet dari jaringan Virtual Box yang digunakan untuk Remote

Server melalui Operating Sistem nyata (Windows 7 Pro).

4.1.6. Setting Waktu Server

Sebelum firewall di buat, waktu server harus di setting terlebih dahulu agar firewall berjalan sesuai waktu yang diinginkan, tetapi waktu yang dibutuhkan iptables adalah waktu UTC bukan Local time, Sehingga yang semula waktu yang digunakan Server adalah local time harus di ganti menjadi UTC.

Untuk melihat waktu yang terdapat pada Debian Server menggunakan perintah “date”.

Gambar 4.14 Melihat Waktu

Gambar 4.15 Merubah Waktu Menjadi UTC

Pada gambar 4.15 merupakan command line cara membuat link (mengganti) dari

local time Asia menjadi UTC (Coordinated Universal Time). Waktu yang diambil

dari directory /usr/share/zoneinfo/UTC ditimpakan pada directory /etc/localtime, sehingga yang sebelumnya menggunakan waktu local time dirubah menjadi waktu UTC. Dan command line “#date” digunakan mengecek waktu dalam debian server.

4.1.7. Pembuatan Script Firewall

Pada Tugas Akhir ini pembuatan firewall packet filtering menggunakan tool iptables yang digunakan untuk memblokir paket data ICMP (Internet Control

Message Protocol), HTTP (Hypertext Transfer Protocol), dan p2p file sharing

(torrent) dengan menggunakan waktu yang telah ditentukan, berikut adalah

script-script yang telah dibuat :

Penjelasan Script firewall pada gambar 4.16 :

1. Baris pertama : iptables memblokir Protocol TCP (Transmission

Control Protocol) yang request (meminta) alamat URL (Uniform

Resource Locator) “www.kaskus.co.id” dengan menutup port 80

dari client yang meminta URL tersebut, adapun pemblokiran di mulai dari jam 07:00 dan berakhir jam 16:00.

2. Baris kedua : iptables memblokir paket data ICMP (Internet

Control Message Protocol) dengan memblokir Protocol ICMP

yang di tujukan pada server, adapun pemblokiran di mulai dari jam 07:00 dan berakhir jam 16:00.

3. Baris ketiga : iptables memblokir paket data ICMP (Internet

Control Message Protocol) dengan memblokir Protocol ICMP

yang di tujukan ke network lain (internet), adapun pemblokiran di mulai dari jam 07:00 dan berakhir jam 16:00.

4. Baris keempat : iptables memblokir Protocol TCP (Transmission

Control Protocol) yang di tujukan pada port 10000 sampai 65534

(port torrent), adapun pemblokiran di mulai dari jam 07:00 dan berakhir jam 16:00.

5. Baris kelima : iptables memblokir Protocol UDP (User Datagram

Protocol) yang di tujukan pada port 10000 sampai 65534 (port

torrent), adapun pemblokiran di mulai dari jam 07:00 dan berakhir