166

PENGAMANAN DATA MENGGUNAKAN ENKRIPSI AES-256, PARITY CHECKER

DAN GENERATOR MODULO

Ronsen Purba1, Irpan Adiputra Pardosi2 1,2Jurusan Teknik Informatika, STMIK Mikroskil, Medan

1[email protected], 2[email protected]

Abstrak

Least Significant Bit (LSB) merupakan metode yang umum digunakan dalam steganografi karena mudah dimplementasikan dan imperceptibility yang baik. Namun teknik penyisipan yang bersifat sekuensial akan memudahkan penyerang dalam mendapatkan informasi yang tersimpan. Untuk mengatasi hal tersebut diperlukan metode penyisipan yang bersifat acak. Salah satu bentuk pengacakan yang cukup baik adalah generator modulo yang tergantung pada sebuah bilangan prima. Aspek imperceptibility dapat ditingkatkan dengan menerapkan parity checker. Kemudian untuk meningkatkan keamanan dapat dilakukan enkripsi terhadap data sebelum penyisipa. Penggabungan enkripsi, generator modulo dan parity checker menghasilkan sistem pengamanan data yang kuat. Penelitian ini menerapkan (1) enkripsi AES untuk mengacak data sebelum disisipkan ke dalam media penampung (citra sampul), (2) generator modulo digunakan untuk mengacak lokasi bit data yang akan disisipkan, dan (3) parity checker sebagai teknik penyisipan untuk meningkatkan imperceptability / fidelity sistem steganografi. Hasil pengujian yang dilakukan menunjukkan bahwa parity checker mampu meningkatkan keamanan metode LSB dalam aspek imperceptibility / fidelity dengan menghitung PSNR. Sistem ini juga diuji kemampuan pengembalian data dengan menambahkan noise pada citra stego dengan nilai probabilitas yang cukup tinggi. Terakhir penggunaan AES akan meningkatkan keamanan data yang disisipkan karena kunci yang digunakan bersifat rahasia.

Kata kunci— Steganografi, LSB, parity checker, generator modulo, AES

1. PENDAHULUAN

Dalam steganografi citra, Least Significant Bit (LSB) merupakan metode yang umum digunakan karena mudah untuk diimplementasikan dan tingkat imperceptibility yang baik. Namun, metode ini memiliki kelemahan karena teknik pengungkapan informasi teknik LSB yang bersifat sekuensial sangat rentan terhadap teknik penyerangan trial and error [1, 2]. Perbaikan terhadap kinerja metode LSB masih terus dilakukan guna menutupi kelemahannya. Akan tetapi, tidak ada teknik secara mandiri yang sempurna. Oleh karena itu, kinerja steganografi akan meningkat apabila dilengkapi dengan kriptografi [8]. Dalam steganografi, terdapat beberapa aspek yang harus diperhatikan agar steganografi dianggap baik, seperti imperceptibility, fidelity, dan recovery. Kemudian, ada beberapa aspek lain yang harus diperhatikan yakni high capacity, robustness, dan computation complexity [2]. Jadi, teknik steganografi citra yang baik adalah algoritma yang memberikan high capacity, high imperceptibility, high robustness, dan low computation complexity [1, 7]. Dalam steganografi citra, teknik yang umum digunakan adalah Spatial Domain (SD) dan Transform Domain (TD). Berdasarkan hasil analisis yang dilakukan terhadap dua teknik tersebut, SD memiliki kelebihan dalam aspek capacity, imperceptibility, dan computation complexity, sementara TD memiliki kelebihan dalam aspek imperceptibility dan robustness [8]. Salah satu pengembangan metode LSB adalah penerapan parity checker, dimana penyisipan dilakukan dengan membandingkan parity genap dan ganjil antara LSB gambar dengan nilai bit-bit data. Tahir et al. pada tahun 2015, mengemukakan bahwa penerapan parity checker meningkatkan metode LSB dalam aspek imperceptibility atau fidelity [7]. Namun, penerapan parity checker masih menyisakan kelemahan sebagai akibat dari penyisipan secara sekuensial. Kelemahan tersebut dapat diatasi dengan memanfaatkan generator modulo sebagai pengacak lokasi penyisipan bit data. Kemudian, untuk melengkapi pengamanan data, maka data terlebih dahulu dienkripsi dengan algoritma enkripsi. Algoritma Advanced Encryption Standard (AES) merupakan standar enkripsi yang sampai saat ini masih digunakan [3].

Tujuan dari penelitian ini adalah menghasilkan sebuah sistem pengamanan data dengan menggabungkan teknik enkripsi AES-256, generator modulo dan parity checker. Terhadap sistem yang dibangun dilakukan pengujian: (1) imperceptibility dengan menggunakan PSNR dengan ukuran citra dan panjang data berbeda, dan (2) menguji pengembalian data dengan memberikan noise pada citra stego.

2. KAJIAN PUSTAKA

2.1 Steganografi

Steganografi berasal dari bahasa Yunani yaitu Steganós yang berarti menyembunyikan dan Graptos yang artinya tulisan, sehingga secara keseluruhan artinya

adalah “tulisan yang disembunyikan”. Pada umumnya steganografi dikenal dengan komunikasi “tersembunyi”,

yang artinya data disembunyikan dalam media lain (suara, video, citra) [4, 8].

2.1.1 Kriteria Steganografi

Dalam steganografi terdapat aspek-aspek yang harus diperhatikan agar steganografi dianggap baik, diantaranya adalah [4, 5]:

1. Imperceptibility: Keberadaan data rahasia dalam media penampung tidak dapat dideteksi oleh mata manusia. 2. Fidelity: Mutu media penampung (stegomedium) tidak

berubah banyak akibat penyisipan. Misalnya, jika sampul berupa citra, maka penyisipan data dapat membuat citra stego sukar dibedakan oleh mata dengan citra sampul.

3. Recovery: Data yang disembunyikan harus dapat diungkapkan kembali (reveal). Karena tujuan steganografi adalah menyembunyikan data, maka sewaktu-waktu data rahasia harus dapat diperoleh kembali.

Menurut Kulkarni et al., ada beberapa aspek lagi yang harus diperhatikan, diantaranya adalah: 1. High Capacity: Banyaknya maksimal informasi yang

dapat disembunyikan ke dalam citra

167

dilakukan manipulasi citra dan penambahan derau pada citra stego

3. Computation Complexity: Data yang disembunyikan harus dapat diungkapkan kembali (reveal) dengan waktu komputasi yang ideal [2]

2.1.2 Least Significant Bit (LSB)

Least Significant Bit (LSB) adalah teknik yang paling sederhana dan sering digunakan untuk menyisipkan informasi pada citra sampul [6]. Metode ini mengganti bit yang tidak signifikan dari masing-masing pixel dengan sedikit aliran data terenkripsi. Penerima pesan dapat mengekstrak data dengan menguraikan LSB setiap pixel dari citra stego. Penggunaan LSB pada steganografi citra mampu mengoptimalkan kapasitas data yang disembunyikan, karena LSB bekerja dengan cara menyisipkan data rahasia pada satu atau lebih bit terendah dari salah satu atau ketiga komponen warna (R, G, B) dari sebuah pixel gambar [7].

Gambar 1 berikut ini menunjukkan penerapan algoritma LSB berdasarkan jumlah bit yang digunakan.

Gambar 1. Bit Komponen Warna yang Digunakan dalam LSB

2.2 Definisi Generator Modulo

Jika GCD (g, p) = 1, dan order dari g modulo p sama dengan Ø(p), maka g disebut akar primitif atau generator modulo untuk p, jika gi mod p menghasilkan bilangan positif antara 1 sampai p-1 untuk i=1… p-1. Dengan kata lain, sebuah bilangan bulat positif p dikatakan memiliki generator modulo g, jika g Ø(m)≡ 1 (mod m), dan gk≠ 1 (mod p), untuk semua bilangan bulat

positif k < Ø (p).

2.3 Parity Checker

Pada algoritma parity checker, seluruh pixel pada citra warna dapat digunakan. Akan tetapi bit data disisipkan ke salah satu LSB dari tiga komponen warna penyusun pixel (RGB) berdasarkan hasil parity dari ketiga LSB tersebut. Algoritma ini dapat menyisipkan bit data dengan jumlah besar dan mengurangi perubahan yang mungkin terjadi terhadap citra selama proses penyisipan data, sebab dalam prosesnya parity checker hanya mengubah bit LSB pada pixel jika kondisi memenuhi aturan penyisipan. Hal ini dapat memberikan dampak positif pada kinerja steganografi karena citra sampul yang digunakan dituntut untuk dapat menampung sebanyak mungkin bit data dengan perubahan pada citra tersebut harus seminimal mungkin [2, 6, 7].

Pseudocode penyisipan data menggunakan metode parity checker dapat dilihat pada Gambar 2 berikut ini.

Gambar 2. Pseudo Penyisipan Data dengan Parity Checker [7]

Pada proses penyisipan data ke dalam media gambar, terlebih dahulu seluruh LSB dari sebuah pixel gambar diekstrak ke dalam bentuk deretan 3 bit data, yang digunakan untuk menentukan nilai parity dari pixel yang sedang diproses. Hasil ekstraksi LSB sebuah pixel dapat menghasilkan parity genap atau ganjil. Hasil parity dibandingkan dengan bit data yang akan disisipkan pada pixel tersebut menggunakan aturan yang berlaku pada algoritma parity checker. Dari hasil perbandingan tersebut ditentukan apakah sebuah pixel diubah atau tidak. Proses sama dilakukan hingga bit data terakhir berhasil disisipkan. Gambar 3 di bawah ini merupakan contoh ekstraksi LSB yang menghasilkan parity genap atau ganjil.

Gambar 3. Ekstraksi LSB pada Pixel Menghasilkan Parity Genap dan Ganjil [7]

Selanjutnya, aturan penyisipan bit data dengan parity checker dapat dilihat pada Tabel 1 berikut ini.

Tabel 1 Aturan Penyisipan Bit Data [7]

168

penyisipan data. Mula-mula dilakukan pengumpulan masing-masing LSB dari komponen warna pada pixel gambar, kemudian dari masing-masing LSB komponen warna ini ditentukanlah parity-nya untuk kemudian parity itu sendiri diterjemahkan sebagai bit 1 atau bit 0. Bit-bit inilah yang nantinya diurutkan dan kemudian dipecah menjadi blok 8 bit (1 byte). Hasil dari pecahan bit hasil ekstraksi kemudian dikonversi ke dalam bentuk desimal untuk selanjutnya diubah ke dalam bentuk karakter ASCII. Hasil akhir dari proses ini adalah plaintext yang sebelumnya terdapat di dalam stego-image. Aturan ekstraksi data dapat dilihat pada Tabel 2 berikut ini.

Tabel 2 Aturan Ekstraksi Data [7]

2.4 Advanced Encryption Standard (AES)

Pada algoritma AES, panjang blok input, blok output dan State adalah 128 bit yang direpresentasikan dengan Nb=4 yang mana menunjukkan jumlah word pada State, sedangkan panjang kunci “K” adalah 128, 192, atau 256 bit. Panjang kunci direpresentasikan dengan Nk=4, 6, atau 8 yang menunjukkan jumlah word pada kunci. Jumlah putaran pada algoritma AES tergantung pada ukuran kuncinya. Jumlah putaran direpresentasikan dengan Nr, dimana Nr = 10 jika Nk=4, Nr = 12 jika Nk=6, dan Nr = 14 jika Nk=8. Hubungan ukuran kunci, ukuran blok dan putaran dijelaskan pada Tabel 3 berikut:

Tabel 3 Hubungan antar kunci, ukuran blok dan putaran [3]

Tipe AES

Ukuran Kunci (Nk

word)

Ukuran Blok (Nb

word)

Jumlah Putaran (Nr)

AES-128

4 4 10

AES-192

6 4 12

AES-256

8 4 14

Pada algoritma AES, key expansion menghasilkan sebanyak Nb(Nr+1) wordkey schedule. Key (kunci)terdiri dari sebuah array 4-byte yang dinotasikan dengan [wi] untuk i 0≤i<Nb(Nr+1).

2.5 MSE dan PSNR

Mean Square Error (MSE) digunakan untuk mengetahui perbedaan (selisih) nilai-nilai pixel dari dua buah citra dengan ukuran sama. Nilai MSE selalu berbanding terbalik dengan nilai PSNR. Jika nilai MSE semakin kecil, maka nilai PSNR yang dihasilkan semakin besar dan sebaliknya. Biasanya nilai MSE diukur dalam satuan persen [4].

Untuk menghitung nilai MSE antara dua gambar, digunakan rumus berikut [6]:

Keterangan:

MSE = Nilai Mean Square Error

M = Panjang gambar (dalam pixel); N = Lebar gambar (dalam pixel)

f(i,j) = Nilai dari pixel gambar pertama g(i,j) = Nilai dari pixel gambar kedua

Untuk gambar berwarna dengan nilai RGB dinyatakan sebagai bilangan bulat 24 bit.

Peak Signal to Noise Ratio (PSNR) digunakan untuk mengetahui perbandingan dari kualitas gambar sebelum dan setelah disisipkan data ke dalam gambar tersebut. PSNR biasanya dihitung dalam satuan desibel (dB).

Setelah nilai MSE diperoleh, nilai PSNR dapat dihitung dengan rumus berikut [6]:

Keterangan:

PSNR = Nilai PSNR dari gambar; L = Nilai maksimum pixel

Nilai PSNR yang jatuh di bawah 30 dB menunjukkan bahwa perubahan gambar sebelum dan setelah disisipkan data sangat besar. Nilai PSNR yang dianggap baik adalah 40dB atau lebih tinggi [4].

3. METODE PENELITIAN

3.1 Analisis

Sistem yang dibangun menerima input: teks (data rahasia), kunci AES, citra sampul jenis BMP 24-bit dengan tingkat sebaran warna yang berbeda. Ukuran citra sampul akan menentukan bilangan prima yang digunakan dalam generator modulo. Data rahasia terlebih dahulu dienkrip dengan AES-256. Sistem akan mengecek ukuran citra sampul yang digunakan Untuk pengujian imperceptibility diberikan teks dengan panjang berbeda dan citra sampul dengan ukuran serta sebaran warna berbeda. Kunci, Kemudian dibandingkan nilai PSNR yang diperoleh. Jika nilai PSNR yang dihasilkan >= 40dB, maka imperceptibility dinyatakan berhasil. Sementara untuk pengujian robustness dilakukan dengan memberikan noise pada citra stego dengan nilai persentase yang meningkat menggunakan distribusi Salt and Pepper dan dicek persentasi pengembalian data yang tersimpan.

Proses penyisipan dan ekstraksi data dalam penelitian ini digambarkan dengan flowchart seperti terlihat pada Gambar 4 di bawah ini.

3.2. Pemodelan Sistem

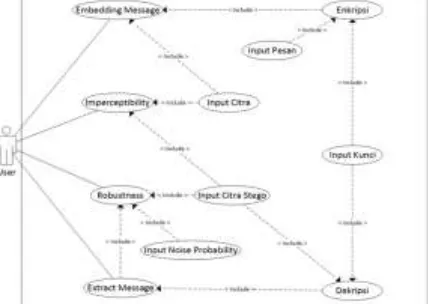

Pengguna dapat memilih pekerjaan: (1) menyisipkan data (embedding) dengan input data, kunci dan citra sampul, (2) ekstraksi (extract) dengan input

169

citra stego dan kunci, (3) menguji imperceptibility dengan input citra sampul dan citra stego, kemudian menghitung nilai PSNR masing-masing pengujian dan (4) menguji robustness dengan input citra stego, jenis noise dan nilai probabilitas, kemudian melakukan ekstrak data dari citra stego yang telah diberi noise dengan membandingkan dengan data asli untuk mengetahui persentasi pengembalian.

Sistem yang dibangun dimodelkan menggunakan diagram use case seperti terlihat pada Gambar 5 di bawah ini.

Gambar 5. Use-case Diagram Sistem yang dibangun

4. PENGUJIAN DAN PEMBAHASAN

4.1 Pengujian

Pengujian terhadap sistem yang dibangun terdiri dari pengujian imperceptibility dan pengujian robustness. Untuk pengujian imperceptibility, dilakukan dengan perubahan panjang data, ukuran citra dan sebaran warna citra sampul dan hasilnya dapat dilihat pada Tabel 4, 5, 6 di bawah ini.

Tabel 4 Pengujian Imperceptibility (Ukuran Citra Sama dan Sebaran Warna Sama)

MSE PSNR MSE PSNR MSE PSNR MSE PSNR MSE PSNR

5 0.001 84.165 0.001 83.949 0.001 84.034 0.001 84.143 0.001 84.034

9 0.001 84.165 0.001 83.949 0.001 84.210 0.001 84.278 0.001 84.165

22 0.001 82.839 0.001 82.758 0.001 82.742 0.001 83.161 0.001 82.839

36 0.001 82.050 0.001 81.773 0.001 82.105 0.001 81.916 0.001 81.850

45 0.001 82.064 0.001 81.863 0.001 82.202 0.001 81.982 0.001 81.610

340 0.002 75.290 0.003 75.104 0.002 75.126 0.002 75.339 0.002 75.221

401 0.003 74.620 0.003 74.471 0.003 74.511 0.003 74.576 0.003 74.473

1193 0.007 70.141 0.007 70.101 0.007 70.128 0.007 70.194 0.007 70.108 Variasi

text

Variasi citra

babon512x512.bmp fox512x512.bmp lena512x512.bmp Lua512x512.bmp peppers512x512.bmp

Tabel 5 Pengujian Imperceptibility (Ukuran Citra Beda dan Sebaran Warna Sama)

MSE PSNR MSE PSNR MSE PSNR MSE PSNR MSE PSNR MSE PSNR

5 0.002 77.790 0.001 79.195 0.001 80.772 0.001 81.893 0.001 82.739 0.001 84.062

9 0.002 77.835 0.001 79.325 0.001 80.909 0.001 81.634 0.001 82.869 0.001 84.015

22 0.002 76.415 0.002 77.946 0.001 79.736 0.001 80.400 0.001 81.731 0.001 82.567

36 0.002 75.437 0.002 77.120 0.001 78.416 0.001 79.453 0.001 80.642 0.001 81.834

45 0.002 75.297 0.002 77.406 0.001 78.589 0.001 79.756 0.001 80.762 0.001 81.601

340 0.009 68.846 0.006 70.358 0.005 71.690 0.004 73.001 0.003 73.969 0.003 74.816

401 0.011 68.036 0.008 69.670 0.006 71.111 0.004 72.306 0.004 73.227 0.003 74.237

1193 0.028 63.793 0.019 65.354 0.014 66.698 0.011 67.844 0.009 68.844 0.007 69.733 kapaldanautoba

Tabel 6 Pengujian Imperceptibility (Ukuran Citra Beda dan Sebaran Warna Berbeda)

MSE PSNR MSE PSNR MSE PSNR MSE PSNR MSE PSNR

5 0.002 77.959 0.002 77.790 0.001 84.587 0.001 85.881 0.001 87.020

9 0.002 77.822 0.002 77.835 0.001 84.682 0.001 85.800 0.001 86.976

22 0.002 76.584 0.002 76.415 0.001 83.279 0.001 84.725 0.001 85.655

36 0.002 75.411 0.002 75.437 0.001 82.126 0.001 83.902 0.001 84.869

45 0.002 75.555 0.002 75.297 0.001 82.387 0.001 83.993 0.001 84.696

340 0.009 68.819 0.009 68.846 0.002 75.244 0.002 77.156 0.002 77.904

401 0.01 68.250 0.011 68.036 0.003 74.737 0.002 76.557 0.002 77.329

1193 0.028 63.728 0.028 63.793 0.006 70.365 0.004 72.189 0.004 73.027 Variasi citra

Hasil pengujian imperceptibility dirangkum dalam grafik seperti terlihat pada Gambar 6 di bawah ini.

Gambar 6. Rangkuman Pengujian Imperceptibility 081263981254

Pengujian robustness, citra yang digunakan adalah citra Lena 512x512 dengan 19 variasi data dimulai dari data dengan ukuran 16 karakter. Kemudian data berikutnya adalah penambahan 16 karakter dan seterusnya hingga data menjadi 160 karakter. Pada tahap berikutnya penambahan data adalah 160 karakter. Pengujian dilakukan dengan input persentasi noise sebanyak 1% dan dinaikkan sebesar 0,1 selama hasil pembandingan data hasil ekstraksi dengan data asli menghasilkan nilai 100%. Pengujian dihentikan jika citra stego yang sedang diuji tidak dapat lagi mengembalikan data asli dan dilakukan dengan pengulangan 5 kali. Dengan kata lain citra stego yang diberi noise dikatakan tidak dapat mengembalikan data setelah 5 kali berturut-turut menghasilkan nilai di bawah 100%. Proses dilanjutkan apabila citra stego yang diberi noise menghasilkan data hasil ektraksi dengan kemiripan mencapai 100% selama 5 kali percobaan. Hasil pengujian robustness dirangkum dalam grafik seperti pada Gambar 7 berikut ini.

Gambar 7. Grafik Pengujian Robustness

4.2 Pembahasan

170

memberikan nilai PSNR yang sangat tinggi. Sementara pengujian robustness menunjukkan bahwa semakin banyak data tersimpan dalam citra stego mengakibatkan penurunan tingkat pengembalian data akibat pemberian noise. Atau untuk mendapatkan tingkat pengembalian maksimum, maka semakin banyak data yang tersimpan dalam citra stego membuat batas pemberian noise semakin kecil sampai mencapai persentase mendekati 0. Dari Gambar 7 di atas dapat dilihat bahwa dengan data sebanyak 16 karakter mampu menerima noise sampai 8.3% dan menurun secara bertahap hingga 0.1% pada data dengan panjang 1600 karakter.

5. KESIMPULAN DAN SARAN

5.1 Kesimpulan

Dari hasil pengujian yang telah dilakukan, maka diperoleh kesimpulan sebagai berikut:

1. Berdasarkan perhitungan nilai PSNR pada pengujian imperceptibility, tidak didapatkan nilai di bawah 40db yang menunjukkan bahwa kualitas gambar hasil penyisipan data cukup baik

2. Sebaran warna citra sampul tidak memengaruhi nilai PSNR

3. Berdasarkan pengujian robustness, probabilitas noise yang dapat diterima menurun seiring dengan bertambahnya jumlah data yang disisipkan pada citra sampul.

5.2 Saran

Untuk meningkatkan kinerja sistem ini dan mendapatkan variasi berbeda dapat dilakukan dengan cara:

1. Mencoba algoritma Parity Checker 2LSB atau lebih sehingga kapasitas penyisipan lebih besar.

2. Memberikan data dalam bentuk pdf, doc, gambar, suaran atau jenis lainnya

3. Menguji lebih banyak terkait robustness sehingga penurunan persentase pemberian noise dapat lebih lambat

DAFTAR PUSTAKA

[1]Hussain, M., dan Hussain, M., 2013, A Survey of

Image Steganography Techniques, International

Journal of Advanced Science and Technology, Vol.54, 113-124:

http://www.sersc.org/journals/IJAST/vol54/11.pdf.

[2] Kulkarni, P., D., dan Jadhav, D., V., 2016, Secure Communication by Reversing Each Message Bit & using 2-2-2 LSB Image Steganography, International Journal of Advanced Research in Computer Science and Computer Engineering, Vol. 6, 80-84:

[2]

http://ijarcsse.com/docs/papers/Volume_6/2_Februar y2016/V6I2-0174.pdf.

[3] NIST, 2001, Federal Information Processing Standard Publications (FIPS) 197:

http://csrc.nist.gov/publications/fips/fips197/fips-197.pdf.

[4] Por, L. Y., Beh, D., Ang, T. F., dan Ong, S. Y., 2013, An Enhanced Mechanism for Image Steganography Using Sequential Colour Cycle

Algorithm, The International Arab Journal of

Information Technology, Vol. 10, 51-60: http://ccis2k.org/iajit/PDF/vol.10,no.1/3197-5.pdf.

[5] Rahul, J., Lokesh, G., dan Salony, P., 2013, Image Steganography With LSB, International Journal of Advanced Research in Computer Engineering & Technology, Vol. 2, 228-229: http://ijarcet.org/wp- content/uploads/IJARCET-VOL-2-ISSUE-1-228-229.pdf.

[6] Reddy, L. V., Subramanyam, A., dan Reddy, C. P., 2011, Implementation of LSB Steganography and its Evaluation for Various File Formats, International Journal Advanced Networking and Applications, Vol. 2, 868-872: http://www.ijana.in/papers/v2i5-11.pdf.

[7] Tahir, A., dan Amit, D., 2015, A Novel Approach of LSB Based Steganography Using Parity Checker, Int. Journal of Advanced Research in Computer Science and Computer Engineering, Vol. 5, 314-321: http://www.ijarcsse.com/docs/papers/Volume_5/1_Ja nuary2015/V5I1-0103.pdf.

173

The potential of energy saving can be evaluated based on a comparison between a conventional controller system and a Fuzzy based system which can be expressed by Eq. (6) [13,14].

(6)

where is conventional system electric power (kW) and is fuzzy based control system electric power (kW).

In addition the controlled building consumed energy using conventional PID controllers can be estimated using Eq. (7) [12].

(7)

Similarly, the building energy consumption using fuzzy logic based controllers is calculated by Eq. (8) [12].

(8)

The frequent opening and closing the door of a room, it will greatly affect the indoor temperature setting. this will certainly lead to positive and negative effects in the technique of controlling the room temperature.Görgülü

and Ekren [13] reported that a significant amount of

energy savings in lighting using fuzzy logic controllers can be achieved while Rubinstein et al. [15] reported that up to 50% energy savings in lighting systems can be achieved by appropriate and automatic control of illumination of buildings. ALTENER project conducted

by Centre National de la Recherche Scientifique (CNRS)

from France, and university of Athens from Greece [16] has shown that the use of appropriate automatic control strategies for passive systems control (e.g., shading or free cooling) could result in energy savings ranging from 15% to up to 85% according to climate and users behavior when compared to manual control [17]. The role of automatic controls, more specifically fuzzy logic control, is therefore of a major importance.

5. Discussion

What needs to be considered in the development plan of a classrooms campus should consider lighting engineering, indoor thermal comfort, and minimal energy consumption, as well as the need to consider the negative effects of global warming.

Utilization of ventilation for the comfort of the indoor temperature in classrooms campus is highly unlikely, it is based on the temperature of the tropical city of Binjai that tends to hot and only indoor classrooms campus are using the air conditioner, as well as the condition of classrooms campus that contain on average 30 to 40 students each class, and at the same time the state of the computer is on for 30 to 40 computers.

In terms of reducing the energy used classrooms campus, need to adjust the schedule use of the class in order to regulate the temperature in the classroom campus to the maximum comfort.

Mechanical control using fuzzy logic needs to be investigated more extensively for tropical climates Binjai, Such research will be conducted by the authors in their future research.

The purpose of the analysis of energy savings performance is to determine the fuzzy control strategy is based on the system controller in conjunction with a conventional PID controller. The equation mentioned in this paper will allow architects, design engineers, business owners and developers to design and deliver the optimum control system that can compete with the conventional PID control systems and to provide suitable classrooms campus control solutions in a commercial building tropical regions of Indonesia and especially classrooms campus tropical regions of Binjai

6. Conclusion

In the tropics campus classrooms Binjai began to consider the application of Building management system (BMS), given the high electricity consumption are paid

every month. Smart buildings and buildings’ intelligent

control systems have the ability to save energy by applying a set of rules which are based on real life events

such as weather data, sun radiation, occupant’s density

and etc. Accordingly this article presented a review on fuzzy logic based control systems for smart buildings. The proposed energy savings for campus buildings in tropical Binjai, the building energy load should be determined and compared using conventional PID controllers and then using Fuzzy based controllers. Where the buildings ventilation parameter are ignored because classrooms campus has doors that are frequently opened and closed, the frequent opening and closing the door of a classrooms, it will greatly affect the indoor temperature setting. this will certainly lead to positive and negative effects in the technique of controlling the classrooms temperature

References

[1] Ghadi YY, Rasul MG, Khan MMK. Recent developments of advanced fuzzy logic controllers used in smart buildings in subtropical climate. Energy Procedia 2014:1021–1024.

[2] ANSI/ASHRAE, ASHRAE Standard 55, Thermal environmental conditions for human occupancy. Atlanta: A. Inc.; 2004.

[3] International Organization for Standardization (ISO 7730). Moderate thermal environments. Determination of the PMV and PPD indices and

specification of the conditions for thermalcomfort.

Gevena: International Organisation for Standardisation; 2005.

[4] Baniyounes A, Liu G, Rasul MG, Khan MMK. An overview of solar assisted air conditioning in Queensland's subtropical regions, Australia. Renew Sustain Energy Rev 2013;26(0):781–804. [5] Dounis AI, Caraiscos C. Advanced control systems

engineering for energy and comfort management in a building environment—a review. Renew Sustain Energy Rev 2009;13(6):1246–61. [6] Levermore GJ. Building energy management systems:

an application to heating and control. E & FN Spon; 1992.

174

[8] Lopez A, Sanchez L, Doctor F, Hagras H, Callaghan V. An evolutionary algorithm for the off-line data driven generation of fuzzy controllers for intelligent buildings. In: Proceedings of the IEEE international conference on systems, man and cybernetics; 2004.

[9] Gaurav Amrit Kaur. Comparison between conventional PID and fuzzy logic controller for

liquid flow control: Performance evaluation of

fuzzy logic and PID controller by using MATLAB/Simulink. Int J Innov Technol Explor Eng 2012:2278–3075.

[10] Gennusca MI, Rizzo G. Scaccianoce, the control of indoor thermal comfort conditions: introducing a fuzzy adaptive controller. Energy Build 2004; 36(2):97–102.

[11] Kumar Anuj, Singh IP, Sud SK. An approach towards development of PMV based thermal comfort smart sensor. Int J Smart Sens Intell Syst 2010;3(4): P621–642.

[12] Ghadi YY, Rasul MG, Khan MMK. Design and development of advanced fuzzy logic controllers in smart buildings for institutional buildings in subtropical Queensland. Renewable and Sustainable Energy Reviews 2016: 738–744. [13] Görgülü S, Ekren N. Energy saving in lighting

system with fuzzy logic controller which uses light-pipe and dimmable ballast. Energy Build 2013;61:172–6.

[14] Hu B-G, Mann GK, Gosine RG. A systematic study of fuzzy PID controllersfunction-based evaluation approach. IEEE Trans Fuzzy Syst 2001;9(5):699– 712.

[15] Rubinstein FM, Siminovitch M, Verderber R. 50% energy savings with automatic controls. In: Proceedings of the record of the 1990 IEEE industry applications society annual meeting conference 1990;vol. 2:2004–8.

[16] ALTENER Project: Promoting the use of renewable energy sources. European Commission, Directorate General XVII (Energy).

[17] Bruant M, Guarracino G, Michel P, Voeltzel A, Santamouris M. Impact of a global control of bioclimatic buildings in terms of energy

consumption and building’s performance. In:

![Tabel 1 Aturan Penyisipan Bit Data [7]](https://thumb-ap.123doks.com/thumbv2/123dok/2398659.1641901/2.595.328.555.491.670/tabel-aturan-penyisipan-bit-data.webp)

![Tabel 2 Aturan Ekstraksi Data [7]](https://thumb-ap.123doks.com/thumbv2/123dok/2398659.1641901/3.595.90.289.194.322/tabel-aturan-ekstraksi-data.webp)