Proteksi Sistem Informasi

Multi Level Marketing

PT. Mass Network

Oleh :

Malikuswari - 7203012173

Yusron Avivi – 7203012335

Imelda – 7203010227

Sasongko Budhi - 7203012238

Magister Teknologi Informasi

Universitas Indonesia

BAB I . PENDAHULUAN ... 1

1.1. Latar Belakang...1

1.2. Struktur Organisasi...2

1.3. Aktifitas Bisnis...4

1.4. Visi dan Misi Perusahaan...5

1.5 Aplikasi Yang Digunakan ...5

1.5 Investasi Teknologi Informasi...6

BAB II. Manajemen Keamanan ... 8

II.1. Pendahuluan...8

II.2. Klasifikasi Informasi ...8

II.2.1 Penyimpanan Dokumen...9

II.2.2. Prosedur Pengklasifikasian Dokumen...9

II.3. Manajemen Resiko...11

II.3.1. Analisa Kerawanan ...11

II.3.2. Analisa Ancaman...12

II.3.3 Analisa Resiko ...13

BAB III. Sistem Kontrol Akses ...17

III.1 Pendahuluan...17

III.2 Kontrol Identifikasi dan Otentikasi...17

III.3. Kontrol Akses...18

III.4 Monitoring Kontrol Akses ...21

III.5 Kepedulian Pada Keamanan ...22

BAB IV. Keamanan Telekomunikasi dan Jaringan...24

IV.1 Konfigurasi Jaringan ...24

IV.2. Kebijakan Keamanan jaringan ...25

BAB V. Cryptography dan Security Architecture & Models...28

V.1. Keamanan Jaringan...28

V.2. Authentication. Database tentang user. ...28

V.3. Authorization ...30

V.4. Gateway ...31

V.5. Attack...31

V.6. Monitoring...32

BAB VI. Operations Security...33

VI.1. Administration Controls...33

VI.2. Record Retention ...33

VI.3. Privileged Entity Controls...33

BAB VII. Pengembangan Aplikasi dan Sistem...34

BAB VIII. Disaster Recovery dan Business Continuity Plan ...36

VIII.1. Ancaman...36

VIII.2. Penerapan...36

VIII.3. Identifikasi dan Notifikasi...38

BAB IX. PHYSICAL SECURITY ...40

IX.1. Ancaman-ancaman Keamanan Fisik ...41

IX.2. Pengendalian Pengamanan Fisik ...44

IX.3. Perencaaan Kebutuhan Fasilitas ...44

IX.4. Manajemen Pengamanan Fasilitas...45

IX.5. Pengendalian Administrasi Personalia...45

IX.6. Kebutuhan Pengendalian Fasilitas...46

IX.7. Alarm dan deteksi intrusi...46

IX.8. Pengendalian persediaan komputer ...46

IX.9. Kebutuhan media penyimpanan ...47

BAB X. AUDIT SISTIM INFORMASI ...49

X.1. Kebijakan Audit Sistim Informasi ...50

Daftar Pustaka...52

Hak cipta berada pada kelompok 108. Tulisan ini dapat dicopy, ditampilkan dalam

web site dan disebarluaskan.

BAB I . PENDAHULUAN

1.1. Latar Belakang

PT. Mass Network (MASS – NET) merupakan salah satu perusahaan yang bergerak di bidang bisnis consumer goods yang memasarkan produknya dengan metode pemasaran multi level. MASS-NET didirikan pada Oktober 2003 merupakan perusahaan multilevel marketing. Perusahaan MLM itu beroperasi sesuai dengan prinsip-prinsip syariah.

Multi Level Marketing merupakan salah satu teknik pemasaran yang menggunakan konsep hierarki dalam memasarkan hasil produksi. Konsep hierarki dalam Multi Level Marketing diterapkan pada setiap anggota yang juga sebagai konsumen atau pemakai dari barang-barang hasil produksi. Keanggotaan MLM terbagi atas dua jenis, yaitu upline member dan downline member. Upline member dikenal dengan istilah parent, merupakan member yang mempunyai anggota lain di bawahnya. Sedangkan downline member merupakan member yang berada di bawah upline member, yang lebih popular disebut dengan Child. Kedalaman Hierarki disebut juga sebagai level. Dalam aturan perusahaan MASS Net, level terendah adalah 20.

Seiring dengan semakin berkembangnya skala bisnis PT MASS-Net, yang salah satunya ditandai dengan semakin banyaknya orang yang tertarik dengan sistem yang ditawarkan, maka perusahaan telah mengembangkan suatu sistem informasi yang dapat mendukung kegiatan bisnis seperti proses jual beli produk (transaksi), pemrosesan data member dan pengadaan barang (inventory). Sampai saat ini jumlah member sekitar 10.000 orang yang tersebar di beberapa daerah di Indonesia. Kantor PT. Mass Net berkedudukan di Jakarta.

1.2. Struktur Organisasi

D irektur Pem asaran & Pengem bangan N etw ork D irektur O perasional & TI M anager A kunting S taf Pem asaran M anager Kepegaw aian dan Um um M anajer Penanganan A nggota M anajer TI S taf A kunting Staf U m um & G udang S taff Penanganan A nggota Staf TI

Pram ubakti S opir S atpam D irektur Utam a Kom isaris Staf Kepegaw aian M anager Pem asaran

PT. Mass Net dapat digolongkan sebagai usaha menengah kecil (UKM), yakni dengan jumlah modal awal disetor sekitar 400 juta rupiah. Jumlah pegawai pada saat ini adalah 51 orang. Adapun komposisi pegawai adalah sebagai berikut:

No. Nama Jabatan

1. A01 Komisaris

2. A02 Komisaris

3. A03 Direktur Utama

4. A04 Direktur Pemasaran dan Pengembangan Network

5. A05 Direktur Operasional dan TI

6. A06 Manager Pemasaran

7. A07 Manager Penanganan Anggota

8. A08 Manager Kepegawaian dan Umum

9. A09 Manager TI

10. A10 Manager Akuntansi

11. A11 .. A20 Staf Pemasaran (10 orang )

12. A21 .. A24 Staf Penanganan Anggota ( 5 orang )

13. A25 .. A32 Staf Umum dan Gudang ( 8 orang )

14. A33 .. A37 Staf Kepegawaian ( 5 orang )

15. A38 .. A40 Staf TI ( 3 orang )

16. A41 .. A43 Staf Akunting ( 3 orang )

17. A44.. A47 Satpam ( 4 orang )

18. A48 .. A 49 Pramubakti ( 2 orang )

19 A50 .. A51 Sopir ( 2 orang )

Jumlah jam kerja pada perusahaan ini adalah 8 jam sehari, 5 hari dalam satu minggu. Namun ada kekhususan jam kerja sistem shift bagi pekerja tertentu seperti satpam. Dalam satu tahun, setiap pekerja berhak mendapatkan jumlah hari cuti sebesar 12 hari. Selain itu, setiap lima tahun sekali, setiap pekerja mendapatkan hak cuti besar selama 30 hari atau dapat diganti uang tunai.

Perusahaan ini berlokasi pada sebuah kompleks rumah kantor (ruko), dengan mengambil 3 buah petak ruko berlantai 3. Pada lokasi ruko terdapat satuan pengamanan kompleks ruko yang dikelola oleh pengembang kompleks. Satuan pengamanan bekerja 3 shift, yaitu :

1. Jam 6.00 pagi – 14.00 siang 2. Jam 14.00 siang – 22.00 malam 3. Jam 22.00 malam – 6.00 pagi

Khusus untuk satuan pengamanan, setiap kerja 3 hari libur 1 hari.

1.3. Aktifitas Bisnis

Mass Net dapat digolongkan sebagai usaha menengah kecil (UKM), yakni dengan jumlah modal awal disetor sekitar 400 juta rupiah. Jumlah pegawai pada saat ini adalah 51 orang

Setelah melakukan evaluasi atas empat bulan perjalanan operasi bisnis, pendekatan MLM terasa kurang cocok sebagai model bisnis MASS-NET. Hal tersebut karena adanya temuan itu antara lain, citra MLM di mata sebagian masyarakat Indonesia kurang baik. Kesan setengah memaksa, kesan menjadikan setiap orang sebagai prospek. Juga ada keharusan menjual. Tidak jarang harus membeli barang di luar kebutuhan untuk tutup poin.

Ada juga yang mengatakan sistem MLM terlalu rumit. Selain itu, produk kebutuhan sehari-hari yang dijual oleh MASS-NET kurang cocok jika di-MLM-kan. Akhirnya diputuskan untuk mengubah pendekatan bisnis MASS-NET dari MLM menjadi klub belanja eksklusif. Klub Belanja Mass, adalah klub belanja eksklusif yang menawarkan produk-produk kebutuhan sehari-hari yang metode rekrutmen

keanggotaannya dilakukan melalui referensi berjenjang (refereel marketing).

Sepintas, kata dia, tidak ada bedanya dengan sistem MLM.

Namun, akan terlihat bedanya jika memperhatikan paradigma baru yang diterapkan oleh MASS-NET. mengubah beberapa istilah khas MLM menjadi istilah klub belanja. Istilah upline diganti dengan referen, downline menjadi anggota (sahabat), jaringan menjadi jalinan, stokis menjadi outlet, marketing plan menjadi sistem bonus dan hadiah, serta leader menjadi konsultan. Setelah MASS-NET diubah dari MLM jadi klub belanja, terjadi peningkatan anggota yang sangat signifikan. Dalam satu bulan, jumlah anggota naik dari 4.000 menjadi 6.000 orang.

Saat ini Klub Belanja Mass menjual sekitar 40 item. Terdiri dari makanan

(food) dan non makanan (nonfood). Barang-barang tersebut umumnya adalah

barang kebutuhan sehari-hari.

1.4. Visi dan Misi Perusahaan

Visi dari perusahaan adalah menjadi perusahaan terbesar dalam bisnis

produk consumer goods yang menerapkan metode pemasaran Multi Level,

sedangkan misi dari perusahaan adalah meningkatkan efisiensi dan efektifitas perusahaan sehingga memiliki keunggulan kompetitif (competitive advantage).

1.5 Aplikasi Yang Digunakan

Aplikasi untuk keperluan akuntansi, distribusi, dan pendataan anggota menggunakan aplikasi buatan sebuah konsultan TI lokal yang bersifat tailor-made, yaitu dibuat khusus untuk MASS-NET. Aplikasi tersebut dibangun diatas platform Windows untuk client, dan RedHat Linux untuk platform Server, dengan menggunakan bahasa pemrograman Delphi/Kylix. Aplikasi yang dipergunakan saat ini adalah sebagai berikut:

• Aplikasi Akuntansi

o General Ledger

o Account Payable

o Account Receivable

o Laporan Keuangan

• Aplikasi Administrasi Gudang

o Monitoring Stok Gudang

o Pembuatan Purchase Order

o Pembuatan Delivery Order

o Pembuatan Report Stok Opname

• Aplikasi Administrasi Pemasaran dan Penjualan

o Pembuatan Sales Order

• Aplikasi Administrasi Keanggotaan

o Pendaftaran Anggota Baru

o Pemeliharaan Data Anggota

o Perhitungan Bonus Bulanan Anggota

• Aplikasi Administrasi Kepegawaian

o Database Pegawai

o Administrasi Penggajian (Payroll)

1.5 Investasi Teknologi Informasi

Teknologi informasi (TI) dan otomatisasi sistem informasi merupakan elemen yang sangat penting dalam mendukung kebanyakan bisnis operasi untuk menjamin suksesnya suatu organisasi. Oleh karena itu, jasa Teknologi Informasi menjadi sangat penting untuk dapat beroperasi dengan efisien dan efektif tanpa gangguan dan kendala yang berarti. Dalam mengelola data transaksi usaha MLMnya, PT. Mass Net telah memilih investasi TI yang dipandang efisien sesuai skala bisnis UKM.

Perusahaan ini mempunyai investasi teknologi informasi saat ini sebagai berikut:

Sistem Operasi : Linux redhat 9.1 untuk server database, Windows XP Home edition untuk computer pengguna.

1 buah Server:

Intel Pentium 4, 3GHz, Memory 1GB, Harddisk 2x80GB (Mirroring), FastEthernet

• Sistem Operasi RedHat Linux 9.1 (freeware)

• Database Server MySQL (freeware)

• Web Server Apache (freeware) 28 PC Klien:

• Pentium 4 Celeron, Memory 128MB, Harddisk 40GB, FastEthernet

• Sistem operasi Windows XP Home Edition (OEM)

• Jaringan : LAN 10/100 MBps

• Perangkat network : Firewall modem router ADSL 1 buah dan

hub-switch 1 buah

• Email :

• 5 alamat e-mail dariinternet provider untuk keperluan manajemen

• Yahoo!mail untuk pegawai lainnya

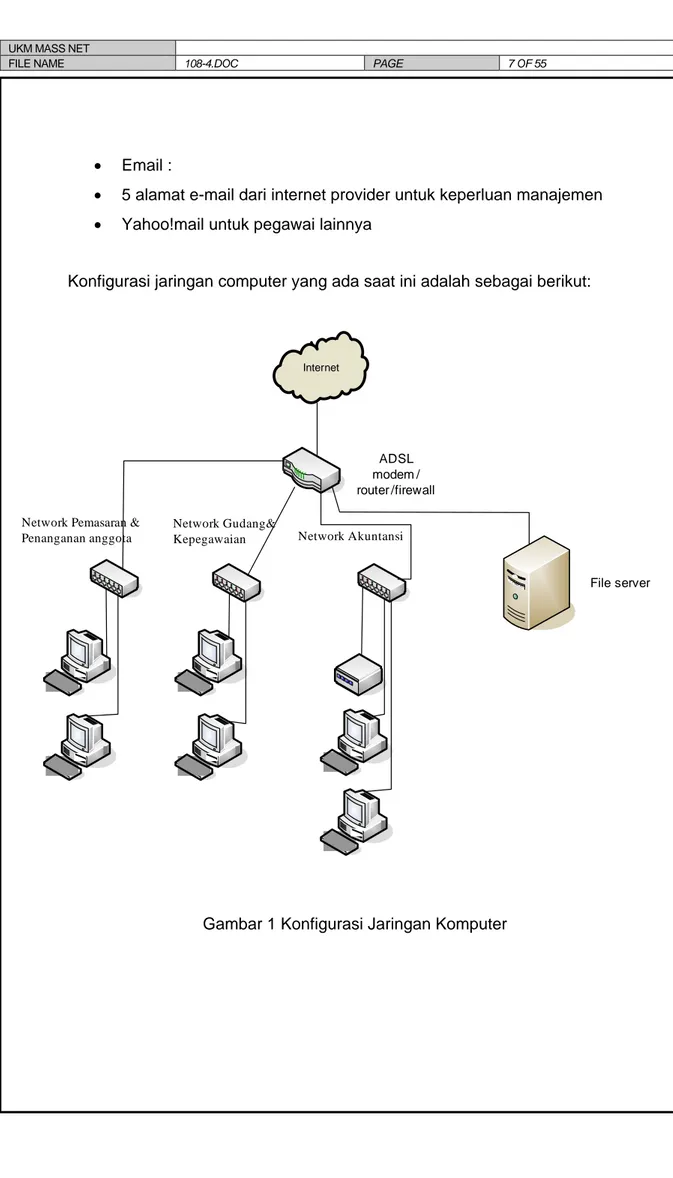

Konfigurasi jaringan computer yang ada saat ini adalah sebagai berikut:

Internet

ADSL modem / router /firewall

Network Pemasaran & Penanganan anggota

Network Gudang &

Kepegawaian Network Akuntansi

File server ` ` ` ` ` `

BAB II. Manajemen Keamanan

II.1. Pendahuluan

Dalam konsep manajemen keamanan, terdapat 3 konsep yang akan dibahas, yaitu :

- Konfidensialitas (Confidentiality), integritas (Integrity) dan availabilitas (availability)

- Identifikasi, autentikasi, akuntabilitas, autorisasi dan privasi - Objek kontrol keamanan ( objective of security controls ).

Konsep konfidensialitas adalah menyangkut kerahasiaan dari suatu informasi. Atau menjaga agar informasi tidak diakses oleh orang-orang yang tidak berhak. Dalam perusahaan ini konsep konfidensialitas diterapkan dengan pengklasifikasian informasi, penyimpanan dokumen dalam lemari besi, pemberian hak akses pada direktori file server dan kebijakan kemanan informasi lain yang akan diterapkan.

Konsep integritas memastikan agar modifikasi hanya dilakukan oleh seseorang yang berhak dan tidak dilakukan oleh orang yang tidak berhak. Dalam perusahaan ini konsep konfidensialitas diterapkan dengan pengklasifikasian informasi, penyimpanan dokumen dalam lemari besi, pemberian hak akses pada direktori file server dan kebijakan kemanan informasi lain yang akan diterapkan.

Konsep availabilitas memastikan agar informasi tersedia bila dibutuhkan. Atau availabilitas menjamin bahwa sistem informasi berjalan dengan baik. Hal ini dilakukan dengan sistem penyimpanan yang baik.

Ketiga hal diatas akan dibahas dan diterapkan dalam sistem keamanan yang akan diterapkan dalam Usaha Kecil Menengah Multi Level Marketing PT. Mass Network

II.2. Klasifikasi Informasi

Klasifikasi informasi dilaksanakan karena tidak semua data mempunyai value

yang sama pada perusahaan.

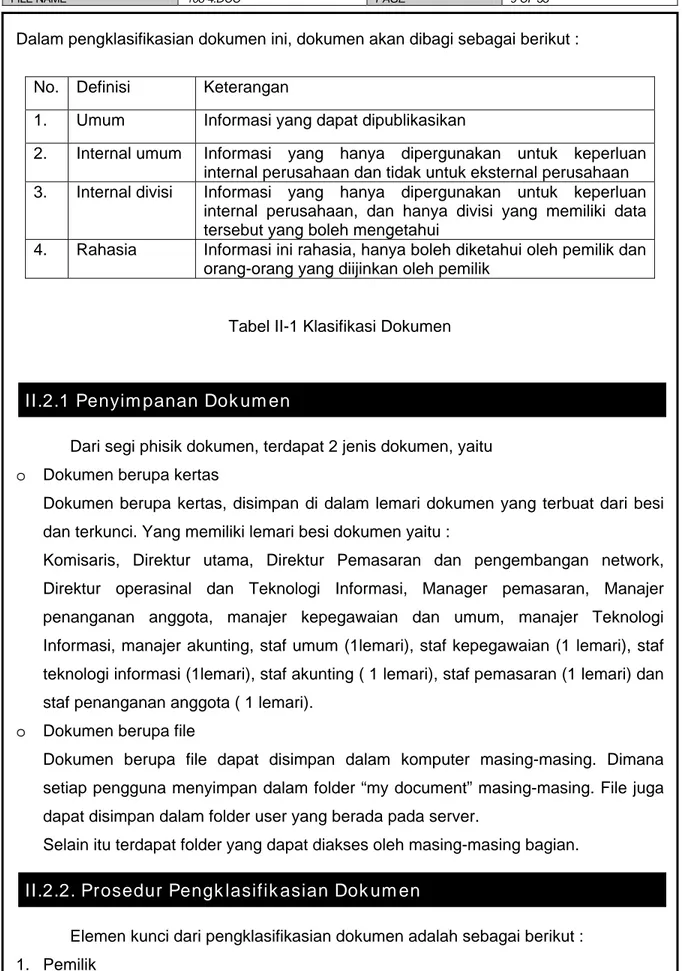

Dalam pengklasifikasian dokumen ini, dokumen akan dibagi sebagai berikut :

No. Definisi Keterangan

1. Umum Informasi yang dapat dipublikasikan

2. Internal umum Informasi yang hanya dipergunakan untuk keperluan

internal perusahaan dan tidak untuk eksternal perusahaan

3. Internal divisi Informasi yang hanya dipergunakan untuk keperluan

internal perusahaan, dan hanya divisi yang memiliki data tersebut yang boleh mengetahui

4. Rahasia Informasi ini rahasia, hanya boleh diketahui oleh pemilik dan

orang-orang yang diijinkan oleh pemilik

Tabel II-1 Klasifikasi Dokumen

II.2.1 Penyimpanan Dokumen

Dari segi phisik dokumen, terdapat 2 jenis dokumen, yaitu

o Dokumen berupa kertas

Dokumen berupa kertas, disimpan di dalam lemari dokumen yang terbuat dari besi dan terkunci. Yang memiliki lemari besi dokumen yaitu :

Komisaris, Direktur utama, Direktur Pemasaran dan pengembangan network, Direktur operasinal dan Teknologi Informasi, Manager pemasaran, Manajer penanganan anggota, manajer kepegawaian dan umum, manajer Teknologi Informasi, manajer akunting, staf umum (1lemari), staf kepegawaian (1 lemari), staf teknologi informasi (1lemari), staf akunting ( 1 lemari), staf pemasaran (1 lemari) dan staf penanganan anggota ( 1 lemari).

o Dokumen berupa file

Dokumen berupa file dapat disimpan dalam komputer masing-masing. Dimana setiap pengguna menyimpan dalam folder “my document” masing-masing. File juga dapat disimpan dalam folder user yang berada pada server.

Selain itu terdapat folder yang dapat diakses oleh masing-masing bagian.

II.2.2. Prosedur Pengklasifikasian Dokumen

Elemen kunci dari pengklasifikasian dokumen adalah sebagai berikut : 1. Pemilik

Pemilik dokumen adalah seorang manager, direktur dan komisaris.

Seorang pemilik dokumen berkewajiban menentukan pengklasifikasian informasi, merubah klasifikasi informasi secara periodik, memberikan hak akses kepada orang/divisi lain dan mendelegasikan kewenangan kemananan dokumen kepda kustodian.

2. Kustodian

Pemilik informasi mendelegasikan tanggungjawab keamanan dokumen pada kustodian dalam hal ini karyawan pada divisi Teknologi Informasi. Tugas dari kustodian yaitu: melakukan backup secara periodik, melakukan restorasi data backup bila diperlukan dan memelihara catatan-catatan informasi kebijakan pengklasifikasian

3. Pengguna

Pengguna adalah orang-orang yang boleh membaca dokumen tersebut. Kewajiban dari seorang pengguna adalah mengikuti operasional prosedur keamanan sistem informasi pada perusahaan.

Prosedur untuk pengklasifikasian dokumen berupa kertas, adalah sebagai berikut:

1. Setiap pemilik dokumen diwajibkan untuk menuliskan / mengecap pada awal dokumen mengenai klasifikasi dokumen ( umum, internal umum, internal divisi atau rahasia).

2. Menuliskan / mengecap pada awal dokumen tanggal penulisan atau tanggal penerimaan dokumen

Prosedur untuk pengklasifikasian dokumen berupa file, adalah sebagai berikut: 1. Setiap dokumen / file yang dibuat, diwajibkan untuk menuliskan hak akses,

tanggal dibuat dan dimodifikasi, dan klasifikasi informasi (umum, internal umum, internal divisi atau rahasia).

2. Setiap divisi memiliki direktori file. Dalam direktori file tersebut terdapat direktori yang sesuai dengan klasifikasi informasi tersebut. Jadi terdapat direktori umum, direktori internal umum, direktori internal divisi dan direktori rahasia. Setiap pemilik dokumen diwajibkan meletakkan file-file tersebut sesuai dengan klasifikasi informasinya.

II.3. Manajemen Resiko

Manajemen resiko dimaksudkan untuk mengurangi resiko hingga mencapai sebuah tingkatan yang dapat diterima oleh perusahaan. Didalam manajemen resiko ini akan dilakukan Analisa resiko. Resiko adalah potensial kerugian yang membutuhkan proteksi 1. Untuk menganalisa resiko ini, akan dianalisa kerawanan (vulnerability) dan ancaman (threat) yang akan mungkin terjadi.

Tujuan utama dari analisa resiko adalah untuk mengkuantifikasi dampak dari ancaman potensial

II.3.1. Analisa Kerawanan

Kerawanan adalah jalan yang potensial untuk menyerang. Kerawanan dapat terjadi karena sistem komputer dan jaringan (sistem terbuka sehingga dapat

memungkinkan diserang) atau dapat pula karena prosedur administratif.

Dalam perusahaan ini dianalisa kemungkinan-kemungkinan kerawanan yang ada yaitu :

1. Lokasi bangunan

Bangunan berada pada kompleks perkantoran. Penjagaan dilakukan oleh satuan pengamanan kompleks

2. Keamanan bangunan

Keamanan bangunan disini yaitu siapa saja yang memegang kunci pintu. Yang boleh memegang pintu kunci ruangan adalah setiap manager yang

bersangkutan. Satuan pengaman hanya memegang kunci pintu utama. Disini juga terpasang CCTV yang dapat mengamati ruangan pada tiap lantai. Rekaman CCTV ini terdapat pada ruang server.

3. Pembagian ruangan setiap departemen

Dengan adanya pembagian ruangan, maka selain kunci yang dipegang oleh manager, juga hanya orang-orang tertentu boleh masuk ke ruang tertentu. Seperti gudang hanya dapat dimasuki oleh karyawan gudang, ruang keuangan hanya boleh dimasuki oleh karyawan keuangan, karyawan lain yang ingin berhubungan dengan staf keuangan harus melalui loket yang tersedia. Ruang server hanya boleh dimasuki oleh karyawan divisi Teknologi Informasi.

4. Meja karyawan yang memungkinkan informasi tercecer

Meja karyawan diharuskan selalu bersih oleh dokumen-dokumen. 5. Lemari tempat penyimpanan dokumen

Lemari tempat penyimpanan dokumen harus selalu terkunci, dan tidak ditinggalkan dalam keadaan tidak terkunci

6. Pengklasifikasian dokumen

Setiap dokumen haruslah diklasifikasikan agar menjamin integritas dan confidensialitas.

7. Hak akses

Diadakan aturan terhadap hak akses bagi setiap karyawan. Hak akses akan dibahas pada bab II

8. Pemakaian server secara bersama

Dengan pemakaian server secara bersama, staff Teknologi Informasi haruslah selalu melakukan kontrol terhadap sistem secara keseluruhan dan prioritas hak yang diberikan pada masing-masing file.

II.3.2. Analisa Ancaman

Ancaman adalah sebuah tindakan atau kejadian yang memungkinkan tindakan yang melawan keamanan sistem informasi.

Ancaman-ancaman yang dapat terjadi : 1. Virus

Hal ini diatasi dengan memberikan anti virus AVG free pada setiap PC komputer. Setiap pengguna komputer haruslah meng-update anti virus ini. Apabila

memasukan disket, CD atau USB haruslah men-scan-nya terlebih dahulu. 2. Pegawai

Pegawai mempunyai akses langsung ke sumber informasi karena pekerjaannya. Tetapi adanya pegawai yang tidak puas, dapat merusak sistem informasi yang ada. Sehingga setiap pegawai dapat dianggap sebagai ancaman

3. Mantan pegawai

Mantan pegawai mempunyai pengetahuan mengenai seluk beluk sistem informasi yang ada, sehingga hal ini patut diwaspadai

Hacker dapat datang dari luar (internet) ataupun dari dalam. Dari luar dapat ditanggulangi dengan penempatan firewall.

5. Pesaing

Pesaing dapat saja mencoba untuk masuk dalam sistem informasi perusahaan. 6. Pelanggan

Pelanggan yang datang juga dapat dicurigai sebagai ancaman, karena bila terdapat informasi yang tercecer dimeja, atau pada saat staff penjualan tidak berada ditempat, pelanggan dapat mencoba untuk masuk ke dalam sistem informasi.

7. Tamu

Tamu terkadang ditempatkan di dalam ruangan. Apabila tamu tersebut tidak diawasi, dan terdapat informasi yang tercecer, maka informasi tersebut dapat diketahui oleh tamu yang datang

8. Bencana alam

Bencana alam dapat merusak bangunan dan penyimpanan informasi yang ada. 9. Kecerobohan

Yang termasuk kecerobohan seperti tertumpah air, berserakan, jatuh tercecer dan lain-lain

II.3.3 Analisa Resiko

Resiko adalah kombinasi dari ancaman (threat)dan kerawanan (vulnerability). Resiko dapat diukur secara kuantitatif dan kualitatif. Dengan pendekatan kuantitatif, resiko diukur dengan pendekatan secara finansial. Dengan pendekatan kualitatif, pendekatan dilakukan dengan menggunakan “scoring system”.

Dalam tulisan ini, kami melakukan pendekatan kualitatif sebagai berikut 1: 1. Rendah

Posisi kerawanan pada perusahaan cukup rendah atau hal ini sangat jarang terjadi. Tindakan untuk menghilangkan kerawanan ini akan diambil bila memungkinkan, tetapi faktor biaya juga mendapat perhatian untuk menghilangkan kerawanan ini.

2. Medium

Posisi kerawanan pada perusahaan cukup tinggi terhadap konfidensialitas, integrity, availabilitas dan akuntanbiliatas dari sistem informasi perusahaan. Hal

ini sangat mungkin terjadi. Tindakan untuk menghilangkan kerawanan ini sangatlah dianjurkan.

3. Tinggi

Posisi kerawanan pada perusahaan sangat tinggi dan sangat membahayakan terhadap konfidensialitas, integritas, availabilitas dan atau akuntabilitas dari sistem informasi perusahaan. Tindakan untuk menghilangkan kerawanan ini harus segera dilakukan.

No Aset Kerawanan Ancaman Resiko Klasifikasi resiko Penanggulangan Aset Fisik 1 Server Data hilang, aset fisik hilang Tinggi 2 Modem Router firewall ADSL Sistem tidak berfungsi, aset fisik hilang Medium 3 Peripheral Komputer server Sistem tidak berfungsi, aset fisik hilang Rendah 4 CD perangkat lunak Sistem tidak berfungsi, aset fisik hilang Tinggi 5 Rekaman CCTV Data hilang, aset fisik hilang Medium Ditempatkan di ruang server. Pada ruang ini, pegawai tidak boleh makan, minum dan merokok. Yang boleh masuk ruang server hanya pegawai pada divisi Teknologi Informasi. 6 Eksternal Hard Disk, CD dan kaset untuk Backup Data hilang, aset fisik hilang

Tinggi Data disimpan

dalam save deposit box. 7 Komputer user Dicuri, terbakar, rusak terkena air Pegawai, mantan pegawai, tamu, pelanggan, pesaing, bencana alam, kecerobohan Data hilang, aset fisik hilang

Medium Keluar masuk

barang harus ada izin tertulis dari atasan dan petugas keamanan 8 Peripheral komputer user Dicuri, terbakar, rusak terkena air Pegawai, mantan pegawai, tamu, pelanggan, pesaing, bencana alam, kecerobohan Sistem tidak berfungsi, aset fisik hilang

Rendah Setiap user

bertanggung jawab pada komputernya, dan petugas keamanan mengawasi keluar masuk barang

9 Kabel Jaringan Sistem tidak berfungsi, aset fisik hilang Rendah Terdapat cadangan kabel 10 HUB Sistem tidak berfungsi, aset fisik hilang Rendah Terdapat cadangan HUB 11 Lemari Besi Data hilang, aset fisik hilang Tinggi Petugas keamanan mengawasi keluar masuk barang. 12 Disket, CD, USB Data hilang, aset fisik hilang Rendah Terdapat kebijakan keamanan perusahaan yang mengenakan sanksi pada pencurian

BAB III. Sistem Kontrol Akses

III.1 Pendahuluan

Akses kontrol adalah jantung dari keamanan. Akses kontrol adalah :

- Kemampuan untuk mengijinkan hanya kepada pengguna yang berhak

- Memberikan atau tidak memberikan hak akses, sesuai dengan model keamanan

tertentu, dengan izin tertentu untuk mengakses suatu sumber informasi

- Seperangkat prosedur yang diterapkan pada perangkat keras, perangkat lunak

dan adminstrator untuk memonitor akses, mengidentifikasi pengguna, mencatat akses yang telah dilakukan dan memberikan atau menolak akses berdasarkan peraturan yang telah dibuat.

Kontrol diimplementasikan untuk mengurangi resiko dan potensial kerugian. Kontrol dapat berupa :

- Preventif : mencegah terjadinya insiden - Detektif : mendeteksi terjadinya insiden - Korektif : memperbaik terjadinya insiden

Dalam bab ini akan membahas akses kontrol seperti yang telah dijelaskan di atas yang dapat diterapkan pada Usaha Kecil dan Menengah PT Mass Network.

III.2 Kontrol Identifikasi dan Otentikasi

Identifikasi adalah proses atau aksi yang dilakukan oleh pengguna untuk membuktikan siapa (identitas) dirinya kepada sistem. Otentikasi adalah verifikasi pengguna tersebut sesuai dengan identitas yang diberikan. Untuk identifikasi dan otentikasi yang diterapkan pada PT Mass Network, digunakan nama login dan password.

Setiap pengguna pada komputer , wajib memasukkan namalogin dan password.

Kebijakan keamanan pada login yaitu :

- Minimal terdapat dua nama login pada setiap komputer klien. Satu nama login

administrator dan satu nama login pengguna

- Nama login pengguna masuk dalam kelompok pengguna (bukan administrator)

- Apabila karyawan sudah tidak menjadi pegawai PT Mass Network, maka nama login-nya akan dihapus

Kebijakan pada password yaitu :

- Password paling sedikit terdiri dari delapan karakter tanpa spasi.

- Password merupakan kombinasi angka dan huruf

- Password pengguna diberikan oleh petugas pada divisi teknologi informasi, dan haruslah diganti pada saat pertama kali login.

- Password harus dirubah sebulan sekali untuk pengguna dan dua minggu sekali

untuk server

- Password haruslah diingat dan tidak boleh dicatat

- Password tidak boleh sesuatu yang mudah ditebak, seperti nama keluarga,

tanggal lahir dan lain sebagainya.

- Password tidak boleh diberikan kepada orang lain

- Password yang pernah dipergunakan tidak boleh dipergunakan kembali.

III.3. Kontrol Akses

Kontrol akses secara phisik yang dilakukan pada PT Mass Network, yaitu : 1. Setiap kunci lemari arsip dipegang oleh manager atau petugas yang diberikan

tanggung jawab tersebut.

2. Setiap kunci ruangan dipegang oleh manager divisi yang bersangkutan atau petugas/karyawan yang ditunjuk. Petugas keamanan hanya memegang kunci utama.

3. Kunci untuk kotak save deposit sebagai tempat penyimpanan backup hard disk dipegang oleh manager TI

4. Aset informasi/dokumen yang tersimpan pada lemari arsip harus diklasifikasikan sesuai dengan klasifikasi informasi

5. Setiap lemari arsip diberi label yang menunjukkan siapa saja yang boleh membuka lemari tersebut.

6. Media penyimpanan seperti disket, CD, USB dan lain-lain haruslah diletakkan sesuai dengan klasifikasi informasi.

7. Apabila ada tamu atau pihak ketiga yang berhubungan dengan perusahaan haruslah ditemani oleh minimal seorang pegawai.

8. Apabila ada pekerjaan yang berhubungan dengan perusahaan dikerjakan oleh pihak lain, maka harus ada penanggung jawab terhadap pekerjaan tersebut. 9. Setiap pegawai wajib mengenakan papan nama, yang menunjukan nama dan

divisinya. Apabila pegawai tidak membawa papan nama, maka petugas keamanan akan memberikan papan nama sementara. Untuk tamu diberikan papan nama tamu.

10. Apabila informasi itu dibuang, maka harus dipastikan bahwa informasi tersebut sudah tidak dapat dibuka kembali. Hal yang dapat dilakukan seperti sebelum membuang kertas dokumen, maka dokumen tersebut wajib untuk dihancurkan melalui mesin penghancur kertas. Apabila dalam bentuk disket, CD atau tempat penyimpanan lain, pastika media tersebut benar-benar hancur.

Kontrol akses pada file yang tersimpan pada komputer :

1. Setiap pengguna komputer mempunyai nama login yang unik. Setiap pengguna hanya boleh menyimpan pada “my documents” dari pengguna, dan tidak diperkenankan untuk mencoba membuka file selain dari folder tersebut.

2. Login pengunna dibatasi hanya dapat membuka file pada folder “my documents”. Pengguna dibatasi untuk tidak dapat meng-install program pada komputer.

3. Apabila pengguna memerlukan tambahan aplikasi perangkat lunak selain yang

telah di-install, maka pengguna harus menghubungi petugas Teknologi

Informasi.

4. Setiap pegawai diperkenankan untuk berhubungan dengan internet, tetapi hanya untuk keperluan bisnis.

5. Setiap pengguna dapat memiliki nama login pada server data.

6. Terdapat direktori untuk semua divisi pada server. Hak akses pada file-file tersebut diberikan oleh pemilik informasi.

Hak akses untuk group dan untuk umum. Baik untuk group dan untuk umum, hak akses tersebut terbagi tiga yaitu melihat, mengedit dan mengeksekusi.

7. Dalam server Linux, petugas Teknologi informasi membuat nama login dan memasukkan nama login tersebut dalam sebuah grup yang berhubungan dengan divisi orang tersebut.

Nama Aplikasi Akuntansi Aplikasi Administrasi Gudang Aplikasi Administrasi Pemasaran dan Penjualan Aplikasi Administrasi Keanggotaan Aplikasi Administrasi Kepegawaian Server Data

A01 baca baca Baca baca baca baca,

tulis

A02 baca baca Baca baca baca baca,

tulis

A03 baca baca Baca baca baca baca,

tulis

A04 - - Baca,tulis Baca,tulis - Baca,

tulis A05 Baca,

tulis

Baca , tulis - - Baca, tulis Baca,

tulis

A06 - - Baca, tulis baca - Baca,

tulis

A07 - - baca Baca, tulis - Baca,

tulis

A08 - - - - Baca, tulis Baca,

tulis A09 - - - - - Baca, tulis A10 Baca, tulis - - - - Baca, tulis A11.. A20

- - Baca, tulis baca - Baca

A21.. A24

- - baca Baca, tulis - Baca

A25.. A28

- Baca, tulis - - - Baca

A33.. A35

A38.. A40 - - - - - Baca, tulis A41.. A43 Baca, tulis - - - - Baca

Tabel 3.1. Tabel Akses kontrol untuk aplikasi dan server data

Kontrol akses pada aplikasi :

1. Pada Aplikasi Administrasi pemasaran dan penjualan staf pemasaran memasukkan data, persetujuan hanya dapat diberikan dari manajer pemasaran atau direktur pemasaran dan pengembangan network.

2. Pada aplikasi administrasi keanggotaan, staff penanganan anggota

memasukkan data, persetujuan hanya dapat diberikan dari manajer penanganan anggota atau direktur pemasaran dan pengembagan network.

3. Pada aplikasi administrasi gudang, staff umum dan gudang memasukkan data, persetujan hanya dapat diberikan dari manajer kepegawaian dan umum atau direktur operasional & Teknologi Informasi.

4. Pada aplikasi kepegawaian, staff kepegawaian memasukkan data, persetujuan hanya dapat diberikan dari manajer kepegawaian dan umum atau direktur operasional dan Teknologi Informasi.

5. Pada aplikasi kepegawaian staf kepegawaian hanya dapat melihat data kepegawaian hingga level manajer. Level direktur dan komisaris hanya dapat dilihat oleh manajer kepegawaian dan umum, dan disetujui oleh direktur operasional dan Teknologi Informasi.

6. Pada aplikasi akuntansi, staf akunting hanya dapat memasukkan data, persetujuan dari manajer akunting atau direktur operasional dan teknologi informasi. Untuk persetujuan keuangan diatas Rp 20.000.000, persetujuan harus disetujui oleh direktur operasional dan teknologi.

III.4 Monitoring Kontrol Akses

Untuk memonitor kontrol akses ini, hal-hal yang dapat dilakukan yaitu :

1. Penggunaan Intrusion Detection System (IDS). Pembahasan lebih lanjut

2. Petugas divisi teknologi informasi akan mengecek setiap komputer 2 minggu sekali. Dalam pengecekan ini akan dilakukan pengecekan anti virus dan nama login serta hak ases terhadap setiap nama login. Apabila ditemukan nama login yang lain atau terdapat perubahan hak akses, maka kejadian ini dapat dilaporkan ke Direktur operasional dan Teknologi Informasi.

3. Pemilik informasi berkewajiban untuk selalu mengecek hak akses pada setiap informasi yang dimiliki.

4. Minimal setiap seminggu sekali terdapat full backup data. Backup data

tersimpan pada sebuah Harddisk eksternal, yang tersimpan pada safe deposit bank. Backup data ini di rotasi setiap 6 minggu.

5. Setiap bulan sekali terdapat full backup data. Backup data ini tersimpan dalam kaset, yang tersimpan pada manajer Teknologi Informasi. Backup data ini bertahan sampai 3 tahun.

6. Apabila terjadi kecurigaan terhadap integritas data, maka dengan seijin pemilik data, petugas teknologi informasi dapat merestorasi informasi yang diinginkan.

III.5 Kepedulian Pada Keamanan

Kepedulian pada keamanan (security awareness) harus ditumbuh kembangkan. Untuk itu perlu diadakan pelatihan internal maupun eksternal. Pelatihan ini ditujukan pada pegawai, administrator (divisi teknologi informasi), direktur dan petugas

keamanan.

Hal-hal yang ditekankan pada kepedulian keamanan yaitu :

1. Informasi tidak dapat dijaga tanpa dukungan dari seluruh karyawan. 2. Pelatihan dapat dilaksanakan pada kelas ataupun penyebaran artikel. 3. Karyawan harus diajarkan pentingnya keamanan pada perusahaan dan

bagaimana untuk mengidentifikasikan dan melindungi informasi yang sensitif. Karyawan harus diberikan informasi mengenai kebijakan perusahaan dan ancaman dari lingkungan.

4. Administrator haruslah dilatih teknik keamanan yang terbaru, ancaman dan penanggulangannya.

5. Tanpa adanya dukungan dari pihak manajemen, program keamanan tidak dapat dijalankan.

6. Mempresentasikan secara berkala kepada pihak manajemen agar mereka selalu terinformasi status keamanan dari perusahaan.

7. Petugas sekuriti haruslah selalu tetap memberikan yang terbaik kepada perusahaan.

8. Kepada pihak manajer ditekankan bahwa keamanan bukan hanya masalah teknologi,tetapi juga masalah manusia2.

9. Manajemen haruslah berusaha untuk menghindari konflik-konlik yang dapat mengakibatkan karyawan yang loyal menjadi seseorang yang dapat

BAB IV. Keamanan Telekomunikasi dan Jaringan

Dalam bab ini akan dibahas keamanan jaringan dan telekomunikasi pada PT Mass Network.

IV.1 Konfigurasi Jaringan

Konfigurasi jaringan pada PT Mass Network seperti tampak pada gambar 3.1.

Internet

ADSL modem / router /firewall

Network Pemasaran & Penanganan anggota

Network Gudang &

Kepegawaian Network Akuntansi

File server ` ` ` ` ` `

Gambar 4-1 Konfigurasi jaringan PT Mass Network

Seperti tampak pada gambar 3.1, konfigurasi jaringan PT Mass Network terdiri dari 3 buah Network yang terdiri dari 29 komputer yaitu :

1. Network Pemasaran & Penanganan anggota

Pada network ini terhubung komputer yang digunakan oleh : A01,A04,A06,A07,A11,A12,A13,A14,A15,A21,A22,A23 dan A38 2. Network Gudang & Kepegawaian

Pada network ini terhubung komputer yang digunakan oleh : A02,A05,A08,A25,A26,A27,A33,A34 dan A39

3. Network Akuntansi

Pada network ini terhubung komputer yang digunakan oleh : A03,A09,A10,A40,A41,A42.

4. Network sentral data

Adapun keempat buah network tersebut terhubung ke Router/Modem/Firewall ADSL.

IV.2. Kebijakan Keamanan jaringan

Kebijakan keamanan jaringan yang diterapkan pada PT Mass Network adalah sebagai berikut:

1. Instalasi software hanya boleh dilakukan oleh karyawan divisi Teknologi Informasi.

2. Sistem operasi yang digunakan oleh windows XP professional sp 2.

3. Setiap komputer harus di-install antivirus. Antivirus yang digunakan AVG Anti-virus free edition.

4. Setiap Network tidak saling berhubungan, kecuali ke Network sentral data dimana diletakkan sebuah Linux server sebagai sentral data.

5. Setiap user tidak dibenarkan memberikan login account kepada orang lain. Dan bertanggung jawab terhadap login account tersebut.

6. Setiap komputer dapat terhubung ke internet melalui firewall ADSL

7. Internet hanya digunakan untuk keperluan kantor, dan tidak boleh mengakses situs porno dan yang berhubungan dengan crack atau hack. Hal ini disebabkan situs-situs tersebut tidak berhubungan dengan keperluan perusahaan dan banya virus bersumber pada situs-situs tersebut

8. Petugas pada divisi Teknologi Informasi harus membatasi akses-akses ke internet dengan memblok situs yang berhubungan dengan pornografi, crack dan

9. Pengguna tidak diperbolehkan mengubah setting keamanan pada sistem

operasi, membuat user account, menggunakan perangkat untuk crack / hack,

dan tindakan-tindakan yang dapat mengandung unsur kejahatan ( misal, pencurian data, scan IP, sniffing).

10. Konfigurasi berbentuk Star, untuk itu perusahaan mempunyai ADSL

modem/router/firewall cadangan yang akan dipergunakan bila alat tersebut rusak.

11. Perusahaan mempunyai cadangan HUB bila hub yang dipergunakan rusak. 12. Firewall dan Intrusion Detection System mempunyai log file, history, dan

memberitahukan melalui email bila terdapat kecurigaan terhadap adanya serangan.

13. Terdapat sebuah Intrusion Detection System pada Network akutansi, hal ini untuk menambah pengamanan terhadap serangan internal maupun eksternal. 14. Apabila memungkinkan Dapat pula dipasang Intrusion Detection System pada

setiap Network.

15. Data pada komputer yang terpasang aplikasi akuntansi, administrasi gudang, administrasi pemasaran, administrasi keanggotaan, administrasi kepegawaian dan server data dibuat mirroring.

16. Setiap minggu data-data tersebut dibuat full backup, ke eksternal Hard Disk. Eksternal Hard Disk yang terbaru ini akan disimpan di save deposit box pada sebuah bank. External Hard disk yang lama di simpan di ruang server hingga 5 minggu / minggu ke 6 di rotasi.

17. Setiap bulan data-data tersebut dibuat full backup ke kaset. Kaset ini bertahan hingga 3 tahun.

18. Pada komputer data pada tiap aplikasi dan pada server data dipasang

Uninterruptible Power Supply (UPS).

19. UPS yang terpasang harus mampu hidup selama minimal 20 menit bila listrik dari PLN padam.

20. Agar lebih efisien, web site PT Mass Network diletakkan pada web hosting sehingga pemeliharaan diserahkan pada perusahaan web hosting.

21. Sistem jaringan dibuat sentralisasi ,PABX, ADSL modem, IDS, Linux server data dan semua HUB diletakkan pada ruang server

22. Setiap karyawan yang meninggalkan komputer haruslah me-lock komputer agar tidak dipergunakan oleh oleh lain,

23. Setiap penanganan kerusakan, instalasi perangkat lunak, instalasi perangkat keras diharuskan mengisi log book.

24. Seluruh penyalahgunaan wewenang menjadi tanggung jawab pemegang

BAB V. Cryptography dan Security Architecture & Models

Inti dari cryptography adalah menjamin kerahasiaan (confidentiality) informasi dengan melakukan enkripsi (penyandian). Keutuhan (integrity) atas data-data pembayaran dilakukan dengan fungsi hash satu arah. Jaminan atas identitas dan keabsahan (authenticity) pihak-pihak yang melakukan transaksi dilakukan dengan menggunakan password atau sertifikat digital. Sedangkan keotentikan data transaksi dapat dilakukan dengan tanda tangan digital. Transaksi dapat dijadikan barang bukti yang tidak bisa disangkal (non-repudiation) dengan memanfaatkan tanda tangan digital dan sertifikat digital.

V.1. Keamanan Jaringan

Keamanan: menjaga agar resource digunakan sebagaimana mestinya oleh pemakai yang berhak.

Pemakaian alat (termasuk program) dapat menyebabkan kerusakan baik disengaja atau tidak. Pembatasan pemakaian bukan untuk mempersulit tetapi supaya efisien dan tidak merusak.

Proteksi:

• authentication: pemakai harus dapat membuktikan dirinya. Contoh: user dan password. Dalam jaringan UNPAR ditambahkan sumber akses (komputer yang digunakan) dengan asumsi bahwa pada satu saat satu orang hanya dapat/boleh bekerja dengan satu komputer yang sama.

• gateway: gerbang masuk menuju sistem dengan firewall

• attack: serangan terhadap sistem.

• authorization: pemakai diperbolehkan menggunakan pelayanan dan resource sesuai dengan haknya.

• monitoring: pengawasan terhadap jaringan

• Komunikasi terenkripsi: menggunakan enkripsi agar data tak dapat diintip

V.2. Authentication. Database tentang user.

Enter command # more /etc/passwd root:*:0:0:Bozz:/root:/bin/sh

toor:*:0:0:Bourne-again Superuser:/root:

daemon:*:1:1:Owner of many system processes:/root:/sbin/nologin --- dipotong --- www:*:10000:65533:WebMaster:/nonexistent:/sbin/nologin nobody:*:65534:65534:Unprivileged user:/nonexistent:/sbin/nologin gatut:*:21001:21001:Gatut:/home2/gatut:/usr/local/bin/tcsh wardojo:*:1004:20:Wardojo:/home2/wardojo:/usr/local/bin/tcsh ari:*:1005:20:Ari Nurcahyo:/home1/ari:/usr/local/bin/tcsh

tres:*:1006:20:Theresia Maria Sri Prihatiningsih:/home2/tres:/usr/local/bin/tcsh --- dipotong ---

utilitas LINUX: finger

Defaultnya, menampilkan daftar nama pemakai yang sedang aktif atau informasi lain tentang pemakai tertentu.

[gatut@bsd02 gatut]$ finger [gatut@bsd02 gatut]$ finger gatut

Login Name TTY Idle Login Time Office Phone gatut V Gatut Harijoso p0 Wed 00:13 PUSKOM

utilitas LINUX: w dan who

Mengetahui pemakai yang sedang aktif.

[gatut@bsd02 gatut]$ w [gatut@bsd02 gatut]$ who

utilitas Linux : last

Menampilkan daftar pemakai terakhir

[gatut@bsd02 gatut]$ last

pemake ttyp0 10.210.2.51 Tue Jun 29 23:50 - 00:02 (00:11) yuser ttyp9 167.205.136.3 Tue Jun 29 23:37 - 23:39 (00:02) 7397023 ttyp1 10.210.2.48 Tue Jun 29 23:07 - 23:24 (00:16) --- dst -- dipotong --

Pemakai hendaknya selalu memperhatikan pesan "last login from:" pada saat login agar dapat segera diketahui apabila terdapat pemakai lain yang menggunakan user-id

tersebut.

Authentikasi melalui sistem (yaitu, password) yang sesungguhnya disimpan dalam bentuk ter-enkripsi dalam file yang tak dapat dilihat oleh pemakai biasa, biasanya /etc/master.passwd atau /etc/shadow.

V.3. Authorization

Pemakai yang sudah terbukti mendapatkan haknya untuk dilayani dan menggunakan resource. Karena pemakai memiliki hak penuh atas file yang dimilikinya, maka pemakai harus mengatur sendiri datanya.

Utilitas LINUX: chmod

Menentukan hak akses file dan directory.

[gatut@bsd02 gatut]$ chmod [gatut@bsd02 /home]$ ls -l total 4

drwxr-xr-x 26 gatut staff 2048 Jun 30 00:03 gatut drwxr-xr-x 9 pemake user 1024 May 8 09:41 pemake drwxr-xr-x 2 noone nobody 1024 Apr 16 11:53 noone [gatut@bsd02 /home]$ chmod 0711 gatut

[gatut@bsd02 /home]$ ls -l total 4

drwx--x--x 26 gatut staff 2048 Jun 30 00:03 gatut drwxr-xr-x 9 pemake user 1024 May 8 09:41 pemake drwxr-xr-x 2 noone nobody 1024 Apr 16 11:53 noone [gatut@bsd02 /home]$

Ada banyak aplikasi yang bekerja di server bekerja atas nama super-user, misalnya agar dapat membaca file password atau menulis data ke dalam sistem (lihat kembali perintah "ps aux"). Semakin kompleks aplikasi, semakin besar kemungkinan terdapat

kesalahan (bug). Program yang berjalan atas nama super-user dan salah bisa berakibat fatal. Oleh sebab itu, biasanya aplikasi client-server sebisa mungkin memisahkan akses yang menuntut hak super-user.

V.4. Gateway

Gateway yang menghubungkan sistem ke luar dapat menjadi gerbang ke dalam, sehingga ada resiko perusakan atau pencurian data oleh publik yang jauh lebih luas.

Firewall (dinding api) gateway yang menjaga keamanan sistem.

• Penyaringan packet: hanya paket dari dan ke host, tcp, udp tertentu yang boleh berkomunikasi. Program melakukan pemeriksaan dan penyaringan sehingga hanya pelayanan yang diketahui dan benar yang boleh lewat.

• Gateway aplikasi: pengiriman dan penerimaan mail gateway untuk mempermudah

pemeriksaan dan mengurangi beban jaringan.

V.5. Attack

Password terbuka karena: pencurian, catatan yang tercecer, pengamatan (cara mengetik, mengintip paket)

Membelokkan akses: dengan mengganti ip, dns, atau route membelokkan akses ke server palsu untuk menjebak password.

Kesalahan program: tak ada gading yang tak retak Jangan menjalankan program yang tak diketahui. Penyebaran virus melalui email, java script, vb script. Membebani server dengan akses yang besar.

Batu loncatan: biasanya akses dari komputer yang terletak di intranet kurang dibatasi. Apabila akses ke komputer di intranet terbuka, maka pemakai internet dapat masuk ke dalam komputer di intranet, kemudian menggunakan komputer tersebut sebagai batu loncatan.

V.6. Monitoring

Mengetahui apa yang terjadi sebagai tindakan preventif dengan membaca catatan system.

LINUX: catatan biasanya disimpan dalam directory /var/log.

/var/log/messages Pesan-pesan dari sistem /var/log/maillog Transaksi email (SMTP)

Komunikasi Terenkripsi

Komunikasi melalui jaringan publik memungkinkan adanya penyadap ikut mendengarkan percakapan.

Beberapa software:

• Secure Shell: pengganti telnet dengan enkripsi

• HTTPS: secure HTTP

BAB VI. Operations Security

VI.1. Administration Controls

Apabila terjadi pelanggaran yang dilakukan oleh pegawai yaitu :

1. dengan sengaja menghilangkan data, mengubah data dan merusak data 2. dengan sengaja merusak label cd, disket

3. mengambil cd, disket tanpa seijin departement IT

maka akan dikenakan Surat Peringatan yang bertingkat tergantung jenjang pelanggaran yang dilakukan.

VI.2. Record Retention

Medium yang dipergunakan untuk menyimpan data dan backup file pada PT. mass Net adalah CD, Kaset, dan external disk. Hal ini karena kepraktisan media ini dan memiliki Masa penyimpanan data adalah rata-rata bisa mencapai waktu kurang lebih 5 tahun.

VI.3. Privileged Entity Controls

Manajemen Password pada PT. Mass Net dilakukan oleh bagian Teknologi informasi. Password diletakkan dalam amplop file tertutup yang akan dipergunakan apabila terjadi masalah. Apabila telah selesai digunakan, maka password diubah kembali, kemudian diletakkan pada amplop file tertutup dan disimpan dalam barkas TI.

VI.4. Audit Trails

Kebijakan audit trail PT. Mass Net dalam hal Log file adalah menyimpan Log file audit dalam jangka waktu 1 tahun, sedangfkan data history disimpan dalam masa satu bulan. Audit logs berisi: tanggal, jam, orang yang login, terminal yang digunakan, security event, dan seluruh informasi data transaksi event-event tertentu.

BAB VII. Pengembangan Aplikasi dan Sistem

Mengacu pada standar keamanan Sistem Informasi untuk bidang pengembangan aplikasi dan sistem terdapat beberapa bidang yang perlu menjadi perhatian, yaitu:

• Proses siklus pengembangan aplikasi;

• Sistem database; dan

• Kontrol terhadap aplikasi

PT. MassNet sebagai sebuah perusahaan distribusi terbatas dan berskala Usaha Kecil Menengah mencoba untuk mengaplikasikan sebaik mungkin best practices dalam hal pengembangan aplikasi dan sistem. Terdapat tiga jenis aplikasi dan sistem yang digunakan oleh PT. MassNet ditinjau dari jenis pengembangan atau perolehannya, yaitu sebagi berikut:

• Paket aplikasi jadi yang dibeli;

• Paket aplikasi freeware; dan

• Aplikasi yang dikembangkan sendiri

Penanganan untuk aplikasi yang dikembangkan sendiri mengikuti standar kerja pengembangan sistem aplikasi yang baik dan terkontrol:

• Permintaan untuk mengembangkan aplikasi datang dari seluruh bagian

internal perusahaan, dan harus mendapatkan persetujuan manajemen

• Setelah mendapatkan persetujuan manajemen dan mendapatkan alokasi

anggaran dana dan sumber daya manusia, bagian Teknologi Informasi

akan mulai mengembangkan aplikasi menggunakan metode FAST dan

kerangka kerja PIECES (Performance, Information and data, Economics, Control security, Efficiency, Service)

Sedangkan untuk aplikasi-aplikasi jadi baik yang harus dibeli maupun freeware, dan juga aplikasi hasil pengembangan internal, tanggung jawab pengoperasiannya berada pada bagian Teknologi Informasi, dan setiap perubahan setting yang dilakukan harus selalu dicatat dalam catatan log.

Untuk menjaga keamanan sistem maka pada PT. MassNet diperlakukan kebijakan sebagai berikut:

• Setiap personal komputer diinstall hanya oleh staf bagian Teknologi

Informasi, dan password level administrator dipegang oleh staf bagian Teknologi Informasi

• Password administrator untuk server aplikasi dipegang oleh staf bagian Teknologi informasi dan kepala bagian unit yang menggunakan aplikasi tersebut

• Pegawai tidak diperkenankan mengubah-ubah konfigurasi personal

komputer, termasuk melakukan install atau uninstall program ke dalam personal komputer mereka

Database bisnis perusahaan disimpan di server utama. Akses database dibuat berjenjang sesuai dengan kewenangan pegawai yang bersangkutan. Untuk menjaga keamanan data yang tersimpan dalam database server, PT. MassNet dalam memelihara database menggunakan pendekatan sebagai berikut:

• Aplikasi yang dikembangkan dalam mengakses database dibuat

sedemikian rupa sehingga kesalahan-kesalahan input tidak diterima;

• Dibuat kamus data dalam database yang menyimpan semua struktur

data yang digunakan oleh sebuah aplikasi, tujuannya adalah agar pengembang aplikasi dapat memanfaatkan struktur data yang sama yang sudah ada.

• Mengaktifkan system logging untuk mencatat aktifitas pemakai database

• Secara berkala database dibackup dengan menggunakan penjadwalan

harian, mingguan, dan bulanan. Backup database bulanan akan terus disimpan selama 3 tahun sebelum dihapus.

BAB VIII. Disaster Recovery dan Business Continuity Plan

Pembahasan Disaster Recovery dan Business Continuity Plan selalu berhubungan dengan urusan bisnis, hal-hal yang berhubungan dengan penerapan system keamanan, policy, atau akses tidak dibahas, akan tetapi lebih memperhatikan perencanaan bagaimana mencegah agar kerugian bisnis PT. MassNet tidak terjadi ketika terjadi ancaman bencana.

Dua hal yang dibahas adalah, pertama Disaster Recovery Planning yang merupakan pencegahan terhadap terjadinya ancaman terhadap infrastruktur sistem informasi; dan yang kedua adalah Business Continuity Plan yang merupakan perencanaan bagaimana bisnis tetap dapat berjalan seandainya telah terjadi serangan atau bencana yang menimpa infrastruktur sistem informasi PT. MassNet.

VIII.1. Ancaman

Bagi PT. MassNet data keuangan dan data pegawai adalah dua data terpenting untuk kelangsungan usahanya dari segi availability. Sementara berdasarkan analisa, PT. MassNet menghadapi ancaman ancaman sbb:

1. Penghapusan (destruction), misalnya: penghapusan data-data penjualan secara

tidak sengaja , bencana banjir, kebakaran, kerusuhan, listrik mati atau virus.

2. Pencurian (theft/disclosure), misalnya: data penjualan atau rugi laba dari saung garing terungkap kepada semua pegawai.

3. Pengubahan (modification), misalnya: secara tidak sengaja mengubah nilai gaji

dalam sistem penggajian pegawai.

4. Penipuan (fraud), misalnya: mengubah nilai gaji dalam sistem penggajian pegawai secara tidak sah, mengubah data penjualan secara tidak sah.

VIII.2. Penerapan

Dalam keadaan Disaster dan darurat, prioritas utama adalah tetap

mengutamakan kesehatan dan keselamatan personil organisasi sebelum melanjutkan ke prosedur Identification and Notification. Prosedur Identification and Notification ini

dapat diabaikan bilamana pertimbangan untuk melakukan suatu tindakan penanganan

maka personil yang harus diinformasikan perlu diidentifikasi secara jelas dalam Daftar Kontak Personil yang harus dibuat oleh organisasi. Dalam hal ini penanggung jawab utama disaster recovery plan adalah direktur utama.

Berikut ini adalah langkah2 yang diambil oleh PT. MassNet dalam rangka memastikan kelangsungan bisnis agar tidak terganggu.

1. Ancaman Penghapusan (destruction) a. Bencana banjir

Server-server utama diletakkan di lantai 2 kantor utama PT. MassNet, ruangan dipilih yang tidak berada dibawah kamar mandi dari lantai diatasnya

b. Kebakaran

o PT. MassNet memasang fire extingguiser di sudut-sudut kantor yang mudah terjangkau untuk memudahkan penggunaan ketika terjadi kebakaran. Tabung fire extinguisher tersebut diperiksa secara berkala untuk memastikan racun apinya masih dalam kondisi baik.

o Kaset-kaset backup database disimpan di lemari besi tahan api, dan untuk kaset backup bulanan diletakkan di lemari besi tahan api ditempat lain, yaitu di rumah salah satu pimpinan perusahaan

c. Kerusuhan

o Gedung kantor PT. MassNet diberi pagar yang cukup kuat dan dijaga oleh tenaga keamanan 24 jam sehari secara shift

o PT. MassNet menjalin hubungan baik dengan warga sekitar kantor dan juga dengan kantor polisi setempat

d. Listrik mati

Semua komputer yang ada diharuskan tersambung ke UPS e. Virus

o Semua komputer termasuk server diterapkan software anti virus, update data antivirusnya dilakukan secara berkala, dan setiap 2 minggu di cek oleh karyawan divisi Teknologi

o Software antivirus yang digunakan dipilih yang dapat diperoleh secara gratis tetapi cukup handal, saat ini pilihannya adalah program antivirus AVG dari Grisoft.com

o Jika terjadi penyebaran virus atau salah satu personal komputer terjangkit virus, maka tindakan pengamanan yang dilakukan adalah mengisolasi penyebarannya dengan cara memutus personal computer yang terkena virus tersebut dari jaringan local area network kantor.

2. Pencurian (theft/disclosure)

Tidak dibahas pada bab BCP, akan dibahas pada physical security. 3. Pengubahan (modification)

Tidak dibahas pada bab BCP, tetapi pada security management practices

dan akses kontrol. 4. Penipuan (fraud)

Tidak dibahas pada bab BCP, tetapi pada security management practices dan akses kontrol

VIII.3. Identifikasi dan Notifikasi

Dalam konsep disaster recovery, prosedur Identification and Notification

menjelaskan tindakan-tindakan awal yang harus segera dilakukan bilamana terjadi gangguan terhadap sistem TI dan/ atau kondisi Disaster telah terdeteksi atau sudah nampak dengan jelas. Adapun tujuan utama dari penyusunan prosedur Identification and Notification ini adalah untuk:

1. Menjelaskan aktifitas-aktifitas identifikasi terhadap suatu kondisi yang diduga merupakan suatu kondisi Disaster

2. Menjelaskan personil-personil terkait yang perlu diinformasikan dan yang bertanggung jawab untuk menaggulangi keadaan Disaster tersebut

3. Menjelaskan metoda yang akan digunakan untuk menginformasikan personil-personil yang bersangkutan tersebut

Prosedur Identification and Notification dalam prosedur ini mencakup:

1. Aktifitas identifikasi terhadap suatu kondisi yang merupakan atau diduga

2. Aktifitas tindakan penyelamatan awal dengan prioritas utama adalah penyelamatan kesehatan dan keselamatan personil organisasi.

3. Aktifitas notifikasi kepada personil yang bertanggung jawab dalam Organisasi Formal untuk diteruskan kepada Coordinator dalam Organisasi Matriks Kondisi

Disaster

4. Aktifitas notifikasi kepada team personil dalam Struktur Organisasi Matriks Kondisi Disaster untuk berada dalam posisi siaga dan/atau untuk koordinasi aktifitas selanjutnya.

BAB IX. PHYSICAL SECURITY

Domain pengamanan fisik (physical security) mencakup unsur-unsur di sekitar

lingkungan fisik dan mendukung infrastruktur yang mempengaruhi confidentiality,

integrity dan availability sebuah sistem informasi. Pengamanan fisik tidak kalah pentingnya apabila dibandingkan dengan factor pengamanan lainnya. Keamanan fisik sering mengacu pada ukuran-ukuran yang diambil untuk melindungi sistem, bangunan / gedung, dan infrastruktur pendukung terhadap ancaman-ancaman lingkungan fisik.

Dalam bahasan ini domain yang akan dibahas adalah ancaman, kerawanan, dan tindakan antisipasi yang dapat dilakukan untuk mengamankan secara fisik seluruh sumber daya enterprise dan informasi sensitif. Sumber daya ini mencakup seluruh personel, fasilitas tempat bekerja, data, peralatan, sistem pendukung, dan media yang digunakan untuk bekerja. Dengan kata lain, hal-hal yang membutuhkan pengamanan fisik meliputi seluruh aset perusahaan / UKM baik yang berupa hardware (bagunan ruko / gedung, mobil, peralatan kerja, komputer, dll), software (perangkat lunak komputer), dan brainware (direksi dan seluruh staf perusahaan).

Seperti telah dijelaskan dalam Bab sebelumnya, UKM PT. Mass Net bergerak di bidang bisnis pemasaran secara multi level terhadap barang-barang kebutuhan konsumen (consumer goods) seperti mie instant, sabun mandi, sabun cuci, pasta gigi, peralatan kecantikan, gula, kopi, minuman kesehatan, dan lain-lain. Barang-barang ini diproduksi oleh produsen secara outsourcing dan hanya memproduksi untuk PT. Mass Net. Dengan demikian pihak luar selain PT. Mass Net tidak diperbolehkan membeli produk secara langsung kepada produsen, sehingga kebocoran produk yang dapat merugikan bisnis tidak terjadi.

Pada studi kasus UKM PT, Mass Net, sasaran yang ingin dicapai dalam topik pengamanan fisik adalah sebagiai berikut:

1. Melakukan analisa terhadap faktor-faktor pemilihan dan perancangan lokasi fisik yang aman bagi UKM.

2. Menentukan metoda pengamanan akses fasilitas dari pihak-pihak yang tidak berhak.

3. Menentukan metoda pengamanan seluruh infrastruktur penunjang dan data yang menjadi aset UKM.

4. Menentukan tolok ukur pengamanan yang diperlukan untuk melindungi aset UKM yang sangat vital yakni karyawan, fasilitas lain, serta seluruh sumber daya.

IX.1. Ancaman-ancaman Keamanan Fisik

Sebelum menentukan berbagai cara pengamanan fisik yang layak bagi sebuah UKM, terlebih dulu perlu diketahui aspek aspek lingkungan yang dapat berpotensi menjadi ancaman asset UKM. Seluruh kemungkinan ancaman perlu disenaraikan secara jelas dan rinci, terlebih apabila dilakukan suatu assessment atau analisa resiko, sehingga ketepatan informasi dapat terjamin dan terpercaya. Walaupun kemungkinan ancaman terjadi sangatlah kecil, assessment terhadap hal tersebut tetaplah diperlukan.

Analisa resiko berbagai macam kemungkinan ancaman keamanan fisik dari UKM PT. Mass Net adalah dapat diuraikan sebagai berikut:

1. Analisa resiko terhadap hal-hal yang sifatnya emergency, terdiri dari kemungkinan hal berikut:

a. Kebakaran dan pencemaran asap. Seluruh hal-hal yang menyebabkan kemungkinan terjadinya kebakaran harus dicermati dan sedini mungkin dihindari. Sebagai contoh, sedapat mungkin dihindarkan sumber api. UKM PT. Mass Net memiliki ruang dapur / pantry yang terletak di lantai II. Hal in dapat menjadi peluang terjadinya permasalahan ancaman kebakaran. Oleh karena itu diperlukan perhatian yang sangat khusus terhadap ruangan ini. Sumber-sumber api dan asap bisa saja berasal dari peralatan elektrik dan non elektrik, sehingga harus diperhatikan kondisi dan cara kerjanya. Seluruh pengguna peralatan ini harus memahami betul bagaimana mengoperasikannya. Sebaiknya dibuatkan kebijakan khusus pengguna pantry adalah petugas pramubakti, dalam hal ini berjumlah 2 (dua) orang. Manajer bagian umum adalah orang yang paling bertanggung jawab terhadap prosedur dan operasionalnya.

Sumber-sumber api tdk hanya berasal dari ruang pantry saja, namun juga seluruh peralatan elektronik yang menggunakan sumber daya listrik, dan instalasi listrik itu sendiri. Dalam bangunan UKM yang berlantai tiga, setiap lantai telah memiliki circuit pemutus tersendiri sehingga cukup aman dari bahaya hubungan singkat / arus pendek. Posisi pemutus arus

ini juga sudah layak karena terletak di daerah yang mudah dijangkau, yakni di daerah sekitar tangga naik turun pada setiap lantai (tangga berbentuk huruf L).

Secara berkala, misalnya 1 bulan sekali, UKM perlu melakukan perawatan dan pemeriksaan seluruh instalasi listik dan peripheral elektronik. Apabila terdapat instalasi kabel terbuka akibat usia kabel maupun gangguan serangga tikus, maka perlu segera diperbaiki / diganti dengan yang baru.

Gangguan kebakaran bisa juga terjadi dari faktor alam seperti petir. UKM PT. Mass Net yang menempati bagunan ruko telah dilengkapi dengan penangkal petir yang memiliki sistem grounding baik. Namun demikian, instalasi inipun perlu dilakukan pemeriksaan secara berkala untuk memastikan peralatan bekerja dengan baik.

b. Kerusakan atau keruntuhan gedung.

Antisipasi terhadap hal ini telah dilakukan UKM, yakni dengan memilih kontraktor bangunan yang terpercaya, dalam hal ini PT. Mass net mendapat jaminan kekuatan konstruksi selama kurang lebih 10 tahun. Selain itu bangunan juga telah dianti rayap (pondasi dan atap) serta menggunakan bahan konstruksi anti rayap. Secara berkala (1 tahun sekali) kontraktor juga selalu melakukan pemeliharaan gedung dan pemeriksaan hama rayap, serta memperbaiki konstruksi bangunan yang rusak maupun berkarat. Dengan demikian tindakan pencegahan terhadap kerusakan bangunan telah dilakukan.

c. Kerusakan utilitas (sumber-sumber elektrik, air conditioning, pemanas). Selain dapat menyebabkan hubungan singkat yang berpotensi menimbulkan bahaya kebakaran, seluruh utilitas elektronik perlu dipeliharakerjakan sehingga fungsinya selalu tersedia dan tidak mengganggu proses bisnis.

d. Kerusakan saluran air.

Kerusakan saluran air merupakan salah satu potensi sumber pengganggu kegiatan bisnis. Oleh karena itu seluruh infrastruktur peralatan ini harus dipastikan berfungsi dengan baik. Kondisi bangunan UKM yang berlantai tiga cukup rentan terhadap kebocoran instalasi pipa

air yang terletak di ruang plafon. Pemeriksaan instalasi saluran ini dapat dilakukan melalui lubang kontrol yang ada di setiap lantai.

e. Bahaya pelepasan material beracun.

Material beracun tentunya sangat berbahaya sehingga seluruh peripheral yang mengeluarkan zat beracun harus mendapatkan perhatian khusus. Salah satu contoh material beracun dalam studi kasus UKM ini adalah penggunaan battery pada UPS, dapat menghasilkan gas belerang yang sangat berbahaya bagi kesehatan. Oleh karena itu penempatan UPS diletakkan di lantai paling atas dengan mendapatkan sirkulasi udara yang memadai.

2. Analisa resiko yang sifatnya berupa bencana alam.

a. Pergerakan / pergeseran tanah seperti yang disebabkan oleh gempa bumi dan tanah longsor.

UKM PT. Mass Net terletak di sebuah komplek ruko / perkantoran di Jakarta. Pada umumnya kondisi daerah tersebut stabil (bukan di daerah longsor) dan relatif aman dari gempa. Walaupun demikian, struktur bangunan berlantai tiga tetap menjadi perhatian. Seperti telah dijelaskan sebelumnya, ruko tersebut dibangun oleh sebuah kontraktor dengan jaminan konstruksi selama 10 tahun.

b. Bahaya badai / angin topan.

Di Indonesia, bahaya badai dan angin topan relatif tidak ada, sehingga relatif aman dari gangguan ini.

3. Analisa resiko yang disebabkan oleh intervensi / campur tangan manusia.

a. Sabotase: merupakan gangguan karena aktifitas manusia. Dalam bisnis hal ini bisa terhadi dari competitor yang melakukan persaingan tidak sehat.

b. Vandalisme. c. Perang.

d. Kerusuhan dan penyerangan.

Di Indonesia hal ini cukup rawan sejak krisis moneter tahun 1998 yang mengusung demokrasi kebablasan. Resiko Operasional UKM PT. Mass Net yang terletak di ruko perkantoran adalah gudang, outlet pemasaran dan bangunan perkantoran yang menyatu. Seandainya terjadi kerusuhan yang menimpa UKM tersebut, maka kegiatan bisnis UKM secara

otomatis lumpuh total oleh karena pada saat ini belum memiliki BCP (Business Contingency Plan) maupun fasilitas DRC (Disaster Recovery Center) yang dapat menanggulangi hal tersebut.

Donn B. Parker ( Wiley, 1998) dalam Krutz, Ronald L. dan Dean Vines, Russel (Wiley, 2003) telah melakukan kompilasi terhadap sumber-sumber gangguan fisik keamanan dari berbagai faktor antara lain temperatur (sinar matahari, kebakaran, panas listrik), gas (kelembababan, kekeringan udara, gangguan partikel udara), cairan (air dan bahan kimia), organisme (virus, bakteri, manusia, binatang, serangga), proyektil (meteor, benda jatuh, mobil, truk, ledakan, dan badai), pergerakan bumi, anomali energi.

IX.2. Pengendalian Pengamanan Fisik

Pengendalian pengamanan fisik terdiri dari dua bagian yakni kendali administratif dan kendali fisik & teknik. Krutz, Ronald L. dan Dean Vines, Russel (Wiley, 2003) menyenaraikan elemen-elemen kedua kendali tersebut yang terdiri dari hal-hal berikut ini:

1. Kendali Administratif

a. Perencanaan kebutuhan fasilitas

b. Manajemen pengamanan fasilitas

c. Pengendalian personal administratif 2. Kendali Fisik dan Teknik.

a. Kebutuhan kendali fasilitas b. Alat-alat kendali akses fasilitas c. Alarm dan deteksi intrusi

d. Pengendalian persediaan komputer e. Kebutuhan media penyimpanan

IX.3. Perencaaan Kebutuhan Fasilitas

Domain topik ini adalah tentang konsep perencanaan pengendalian pengamanan fisik pda tahap awal konstruksi faslitas data. Tahapan konstruksi ini meliputi hal berikut:

• Pemilihan lokasi yang aman: UKM PT. Mass Net telah memilih lokasi yang aman

• Perancangan sebuah lokasi yang aman: Hal-hal yang perlu diperhatikan dalam perancangan ini antara lain: (1) Kontruksi bangunan yang meliputi elemen-elemen dinding, atap, lantai, jendela dan pintu. UKM PT. Mass Net menggunakan bangunan ruko yang telah memenuhi standar keamananan tersebut. (2) Sarana penunjang seperti Air Conditioning, Kebutuhan elektrikal, dan saluran Air. Bangunan yang digunakan PT. Mass Net dalam hal ini telah dirancang menggunakan fasilitas tersebut sehingga saluran air dan saluran elektrik terpisah / tidak berdekatan. Demikian juga saluran AC telah disiapkan pada saat tahap perancangan bangunan.

IX.4. Manajemen Pengamanan Fasilitas

• Audit Trail merupakan sarana untuk mencatat kejadian-kejadian yang berhubungan

dengan pengamanan fisik.

• Prosedur emergency. Dalam UKM ini prosedur emergency berupa dokumen yang

mengatur bagaimana melakukan shutdown system pada saat kejadian emergency, prosedur evakuasi, pengujian system dan peralatan secara periodik, employee training dan awareness program. Semua prosedur ini merupakan dokumen tersendiri yang disosialisasikan kepada seluruh staf UKM sehingga terbentuk

awareness para staf UKM.

IX.5. Pengendalian Administrasi Personalia

Pengendalian ini meliputi proses administrasi yang harus ditempuh oleh departemen personalia yang mencakup screening tenaga kerja selama rekrutmen, pemeriksaan administrasi tenaga kerja selama menjadi staf UKM dan prosedur pengunduran diri dari UKM. Departemen personalia PT. Mass Net telah memiliki prosedur tetap antara lain:

• Wawancara alasan pengunduran diri.

• Penghapusan akses jaringan dan password.

• Pengembalian periperal komputer dan notebook.

Ketika salah satu staf mengundurkan diri, Departemen personalia akan meminta bagian IT untuk menutup seluruh akses staf tersebut.

IX.6. Kebutuhan Pengendalian Fasilitas

Dalam rangka meengamankan seluruh fasilitas organisasi, UKM ini mengimplementasikan sistem keamanan sebagai berikut:

• Satpam: terdiri dari satpam lingkungan yang diatur sepenuhnya oleh pihak

pengelola komplek perkantoran ruko dan 4 (empat) orang satpam internal yang bekerja secara shift.

• Pagar: Posisi bangunan ruko UKM PT. Mass Net yang diapit oleh bangunan lain di kiri dan kananya, hanya memerlukan pagar di depan dan belakang. Bagian atap yang berupa dak (cor beton) juga diberi pengaman pagar keliling dan teralis penutup.

• Jendela: menggunakan jendela kaca tebal berpengaman kaca film dan rangka

jendela aluminium sistem interlock yang aman / tidak bisa dibuka dari luar.

• Penerangan: untuk menambah pengamanan Ukm juga menambahkan sistem

penerangan malam hari dengan posisi tiang penyangga yang cukup tinggi sehingga mampu menerangi area parkir dan halaman belakang.

• Kunci pengaman: menggunakan kunci manual dengan sistem master key yang

disimpan oleh manager kepegawaian dan umum.

IX.7. Alarm dan deteksi intrusi

Skala usaha UKM PT. Mass Net masih relatif berkembang sehingga belum menerapkan alat-alat pendeteksi keamanan yang canggih seperti halnya pada sistem detektor intrusi, detektor gerak, dan audio detektor, serta sistem alarm yang otomatis memberikan tanda apabila terjadi gangguan keamanan. Sistem alarm yang digunakan oleh UKM ini adalah alarm kebakaran yang terhubung dengan sistem pengamanan kebakaran di plafon setiap lantai.

IX.8. Pengendalian persediaan komputer

Untuk menjaga seluruh aset komputer aman dari bahaya pencurian maupun kehilangan, diperlukan tindakan pengendalian inventori komputer yang terdiri dari dua bagian penting yaitu: