1 1. Pendahuluan

Pada awal tahun 2014 hacker di Korea Selatan berhasil membobol data kartu kredit di tiga perusahaan penerbit kartu kredit. Data yang hilang adalah milik 20 juta pelanggan padahal jumlah penduduk Korea Selatan ada 50 juta. Data yang hilang adalah nomor rekening bank, nama lengkap, nomor jaminan sosial, nomor telepon, nomor dan masa berlaku kartu kredit. Data itu merupakan data penting yang jika disalahgunakan akan merugikan pemilik identitas kartu kredit [1]. Kejadian itu terjadi karena hacker dapat membobol sistem keamanan yang dipasang untuk melindungi data kartu kredit.

Aspek keamanan berpengaruh penting untuk melindungi suatu informasi atau data terutama yang berisi informasi sensitif yang hanya boleh diketahui isinya oleh pihak tertentu, sehingga perlu dilakukan penyandian data supaya pihak yang tidak memiliki kewenangan tidak dapat membuka informasi yang dikirim. Salah satu cara untuk mengamankan suatu data adalah dengan menggunakan metode kriptografi. Enkripsi dilakukan saat data akan dikirim dengan mengubah data asli menjadi data acak, dekripsi dilakukan saat data sudah diterima dengan mengubah data acak menjadi data asli. Perancangan kriptografi baru menjadi penting agar data sulit untuk dimanipulasi pihak lain.

Berdasarkan latar belakang tersebut, maka penelitian ini akan melakukan perancangan kriptografi simetris dengan menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear untuk pembangkit kunci dengan menggunakan tiga kali putaran. Fungsi linear pada setiap putaran disubtitusikan dengan kunci yang sudah dibangkitkan untuk proses enkripsi menghasilkan ciphertext karakter acak berbentuk bilangan bit.

2. Tinjauan Pustaka

Pada penelitian berjudul “Perancangan Kriptografi Menggunakan Akar Kubik Fungsi Linear dan Fungsi Chebyshev Orde Dua” dibahas tentang perancangan kriptografi kunci simetris baru dengan menggunakan akar kubik fungsi linear dan fungsi Chebyshev orde dua sebagai pembangkit kunci. Proses enkripsi dekripsi dilakukan selama lima putaran dengan memasukkan hasil kunci yang dibangkitkan pada fungsi linear dan invers fungsi linear pada setiap proses. Hasil kunci yang dibangkitkan juga digunakan untuk proses CBB (Convert Between Base) yang menghasilkan ciphertext berbentuk deretan bilangan biner [2].

Pada penelitian lain yang berjudul “Perancangan Kriptografi Kunci Simetris Menggunakan Fungsi Bessel dan Fungsi Legendre” dibahas tentang perancangan kriptografi kunci simetris dengan menggunakan Fungsi Bessel dan Fungsi Legendre. Perancangan ini membentuk deretan bilangan pecahan desimal yang memiliki keunikan tersendiri karena memiliki sisa hasil bagi. Ciphertext yang dihasilkan dalam bentuk bit sehingga mempersulit kriptanalis untuk dapat mengkriptanalisis pesan rahasia [3].

2

p-polynomials dapat digunakan untuk merancang kriptografi kunci publik. Karakteristik dari permutation p-polynomials over finite field yaitu untuk

digunakan untuk membuat fungsi trapdoor. Ukuran bit dalam bentuk agar ukuran bit menjadi lebih panjang dengan lama proses enkripsi sama dengan kriptografi kunci public lainnya tetapi lama proses dekripsi lebih cepat [4].

Penelitian terdahulu tersebut menjadi acuan untuk membuat perancangan kriptografi simetris yang akan dibuat. Perbedaan perancangan kriptografi ini dari perancangan kriptografi terdahulu terdapat pada fungsi yang digunakan yaitu fungsi polynomial Hermite dan akar kuadrat fungsi linear sebagai pembangkit kunci enkripsi dan dekripsi. Proses dan alur enkripsi dekripsi juga berbeda dengan menggunakan tiga putaran, setiap putaran akan dibangkitkan kunci baru hasil dari pembangkitan kunci sebelumnya. Pada setiap putaran proses enkripsi dekripsi akan menggunakan kunci yang berbeda dalam melakukan perhitungan yang disubtitusikan pada fungsi linear dan invers fungsi linear. Proses CBB menggunakan kunci berbeda dari kunci pada putaran enkripsi dekripsi. Kunci CBB dibangkitkan dari kombinasi hasil kunci polynomialHermite dan kunci akar kuadrat fungsi linear.

Kriptografi (cryptography) berasal dari bahasa Yunani “cryptos ” artinya

“secret” (rahasia), sedang “graphein” artinya “writing” (tulisan). Sehingga secara kosakata kriptografi adalah tulisan rahasia [5]. Pesan adalah informasi atau data yang bisa dibaca dan dapat dimengerti artinya. Dalam istilah kriptografi pesan juga disebut plainteks(cleartext). Ciphertext atau kriptogram (cryptogram)adalah pesan yang sudah tersandi menjadi data acak agar tidak bisa dimengerti oleh pihak lain.Enkripsi adalah proses penyandian pesan (plainteks) menjadi data acak yang tidak bisa dimengerti (ciphertext) dan dekripsi adalah kebalikan dari enkripsi yaitu proses mengembalikan ciphertext menjadiplainteks[5].

Terdapat dua tipe umum dari algoritma yang berbasis kunci yaitu algoritma simetris dan asimetris. Algoritma simetris adalah algoritma menggunakan kunci enkripsi dan dekripsi yang sama. Algoritma asimetris adalah algoritma menggunakan kunci yang digunakan untuk enkripsi berbeda dengan kunci yang digunakan untuk dekripsi. Kunci enkripsi disebut dengan kunci publik sedangkan kunci dekripsi disebut dengan kunci privat [6].

Fungsi linear adalah suatu fungsi pada bilangan real yang variabelnya berpangkat satu atau suatu fungsi yang grafiknya merupakan garis lurus sehingga juga disebut persamaan garis lurus. Perancangan kriptografi kunci simetris ini menggunakan fungsi akar kuadrat fungsi linear yang merupakan perpaduan fungsi akar kuadrat dan fungsi linear [7]. Secara umum akar kuadrat fungsi linear diberikan pada Persamaan (1).

√ Fungsi kedua yang digunakan adalah fungsi polynomial Hermite [8]. Secara umum diberikan pada Persamaan (2).

� � � �

� � Contoh polynomialHermite untuk � .

3

Fungsi polynomial Hermite digunakan karena hasil perhitungan fungsi polynomial Hermite menghasilkan bilangan yang tidak linear karena bila digambarkan pada grafik akan menghasilkan kurva melengkung dan parabola. Fungsi polynomial Hermite juga menghasilkan bilangan yang unik dan desimal sehingga dapat mempersulit kriptanalis untuk memecahkannya. Akar kuadrat fungsi linear digunakan untuk memperkuat kunci yang dihasilkan karena hasil dari kunci polynomial Hermite disubtitusikan pada perhitungan akar kuadrat fungsi linear, menghasilkan bilangan yang unik dan desimal sehingga dapat mempersulit kriptanalis untuk memecahkannya.

Menggunakan 3 putaran karena pada penelitian sebelumnya yang menggunakan 5 putaran mempunyai kelemahan saat plainteks yang dimasukkan lebih dari 199 karakter memerlukan kebutuhan waktu dan memory yang banyak. Dengan menggunakan 3 putaran bisa mengatasi masalah tersebut tanpa mengurangi tingkat kerumitan kriptanalisis karena pada setiap putaran disubtitusikan 7 kunci yang sudah dibangkitkan sedangkan pada penelitian terdahulu hanya mensubtitusikan 2 kunci.

Perancangan kriptografi kunci simetris ini juga menggunakan konversi basis bilangan CBB (Convert Between Base) defenisinya sebagai berikut.

Defenisi 1 [9]. Konversi sembarang bilangan positif berbasis 10 basis β. Secara umum notasinya,

( ) Defenisi 2 [9]. Konversi dari urutan bilangan (list digit) dalam basis α ke basis

β. Secara umum dinotasikan,

( ) Dengan jumlahan urutan bilangan (jumlahan ) mengikuti aturan,

∑

dimana adalah nilai terakhir dari urutan bilangan . - dan adalah bilangan positif.

-Nilai yang diperoleh merupakan kumpulan urutan bilangan dalam basis β.

3. Metode dan Perancangan Sistem

4

Gambar 1 Tahap Penelitian

Gambar 1 Tahapan Penelitian

Tahapan penelitian pada Gambar 1 dijelaskan sebagai berikut. Tahap Pertama : Analisis Kebutuhan yaitu menganalisis kebutuhan apa saja yang diperlukan dalam perancangan kriptografi kunci simetris menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear; Tahap Kedua :Pengumpulan Bahan, yaitu melakukan pengumpulan bahan yang berkaitan dengan penelitian yang akan dilakukan terhadap permasalahan yang ada misalnya mendapatkan data yang terkait dengan proses enkripsi dan dekripsi pada data teks menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear melalui referensi yang ada; Tahap Ketiga : Perancangan Kriptografi Simetris, yaitu melakukan perancangan kriptografi menggunakan kunci simetris dengan menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear yang akan digunakan dalam proses enkripsi dan dekripsi; Tahap Keempat : Uji Hasil Perancangan yaitu melakukan uji hasil dan analisis terhadap hasil perancangan kriptografi kunci simetris ini terhadap keseluruhan perancangan yang telah dibuat; Tahap Kelima : Penulisan Laporan Hasil Penelitian yaitu mendokumentasikan proses penelitian yang sudah dilakukan dari tahap awal hingga akhir ke dalam tulisan, yang akan menjadi laporan hasil penelitian.

Perancangan kriptografi kunci simetris dilakukan dengan dua tahapan, yaitu persiapan enkripsi dan persiapan dekripsi. Tahap melakukan persiapan enkripsi kriptografi kunci simetris sebagai berikut :

a. Menyiapkan plainteks

Siapkan plainteks yang akan dienkripsi. adalah jumlah plainteks

b. Menyiapkan kunci kripto

Kunci kripto diinputkan kemudian diubah dalam bilangan ASCII kemudian dijumlahkan dan hasil dari penjumlahan di mod 127 dengan adalah jumlah inputan kunci sehingga

c. Menyiapkan fungsi polynomial Hermite

Pengumpulan Bahan

Perancangan Kriptografi Simetris

Uji Hasil Perancangan

5

Merujuk pada Persamaan (2) hasil Persamaan (9) digunakan untuk nilai , hasil Persamaan (8) untuk nilai . Fungsi polynomial Hermite digunakan sebagai kunci pembangkit dalam proses enkripsi dan dekripsi.

d. Menyiapkan akar kuadrat fungsi linear

Hasil dari Persamaan (10) akan digunakan dalam menentukan hasil akar kuadrat fungsi linear dimana adalah hasil Persamaan (10), dan

. Akar kuadrat fungsi linear juga digunakan sebagai kunci pembangkit dalam proses enkripsi dan dekripsi.

√

Konstanta dan memiliki karakteristik tidak dapat dimasukkan angka negatif dan nol. Konstanta dan adalah nilai yang ditentukan sendiri, untuk bilangan lainnya belum dilakukan penelitian.

e. Menyiapkan kunci tambahan yang dibangkitkan dari kunci yang sudah dibangkitkan untuk proses enkripsi dan dekripsi.

Konstanta , dan memiliki karakteristik tidak dapat dimasukkan angka nol. Konstanta , dan adalah nilai yang ditentukan sendiri, untuk bilangan lainnya belum dilakukan penelitian.

- Pada putaran pertama, kunci dibangkitkan berdasarkan Persamaan (12) dimana , , dan maka

- Pada putaran pertama, kunci dibangkitkan berdasarkan Persamaan (12) dimana , , dan maka

- Pada putaran kedua, kunci dibangkitkan berdasarkan Persamaan (12) dimana , , dan maka

- Pada putaran kedua, kunci dibangkitkan berdasarkan Persamaan (12) dimana , , dan maka

- Pada putaran kedua, kunci dibangkitkan berdasarkan Persamaan (12) dimana , , dan maka

f. Menyiapkan fungsi linear

Fungsi linear digunakan untuk perhitungan setiap proses dalam melakukan proses enkripsi.

Konstanta dan memiliki karakteristik tidak dapat dimasukkan angka 0. Konstanta dan adalah nilai yang ditentukan sendiri, untuk bilangan lainnya belum dilakukan penelitian.

- Pada putaran pertama Persamaan linear (18) disubtitusikan dengan

dan

6

- Pada putaran pertama Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran pertama Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran pertama Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran kedua Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran kedua Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran kedua Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran kedua Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran ketiga Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran ketiga Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran ketiga Persamaan linear (18) disubtitusikan dengan

dan

- Pada putaran ketiga Persamaan linear (18) disubtitusikan dengan

dan

g. Menyiapkan CBB berdasarkan Persamaan (4) dengan adalah plainteks,

7

a. Menyiapkan invers CBB berdasarkan Persamaan (4) dengan adalah ciphertext, dan b. Menyiapkan invers fungsi linear

Menyiapkan fungsi invers dari Persamaan (18). Diberikan persamaan umum,

Konstanta dan memiliki karakteristik tidak dapat dimasukkan angka 0. Konstanta dan adalah nilai yang ditentukan sendiri, untuk bilangan lainnya belum dilakukan penelitian.

Menyiapkan fungsi invers dari fungsi linear pada enkripsi putaran 1 sampai 3 yang digunakan untuk proses dekripsi merujuk pada Persamaan (33) sebagai berikut :

8

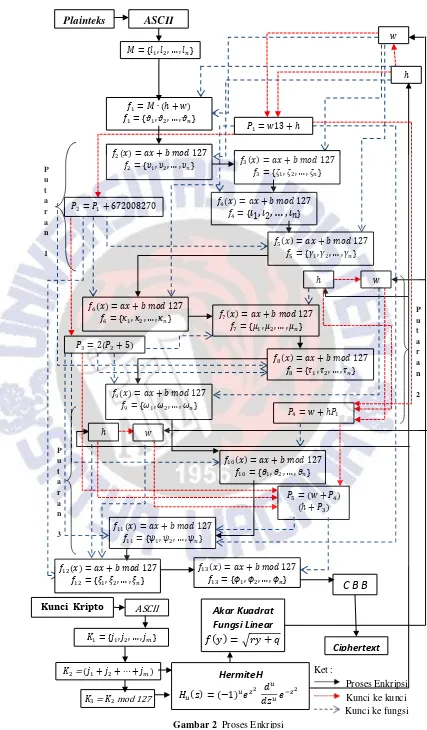

Ket :

Proses Enkripsi Kunci ke kunci Kunci ke fungsi

P u t a r a n 1 P u t a r a n 2 P u t a r a n 3

= mod 127 = ⋯ ASCII �� ��

C B B

Ciphertext ∙

Plainteks ASCII

9

Rancangan proses enkripsi pada Gambar 2, dijelaskan sebagai berikut: a) Hasil dari Persamaan (10) kemudian ditambahkan hasil dari Persamaan

(11) kemudian dikalikan dengan urutan bilangan dari Persamaan (6) dan adalah jumlah plainteks maka hasilnya

b) Hasil dari Persamaan (46) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

c) Hasil dari Persamaan (47) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

d) Hasil dari Persamaan (48) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

e) Hasil dari Persamaan (49) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

f) Hasil dari Persamaan (50) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

g) Hasil dari Persamaan (51) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

h) Hasil dari Persamaan (52) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

i) Hasil dari Persamaan (53) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

j) Hasil dari Persamaan (54) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

k) Hasil dari Persamaan (55) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

l) Hasil dari Persamaan (56) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

m) Hasil dari Persamaan (57) kemudian disubtitusikan ke dalam Persamaan

linear ( ) dan adalah jumlah plainteks maka hasilnya

{ } n) Merujuk pada Persamaan (31) yang disubtitusikan pada Persamaan (4),

hasil dari Persamaan (58) dijadikan sebagai dan adalah jumlah ciphertext, sehingga diperoleh ciphertext

10

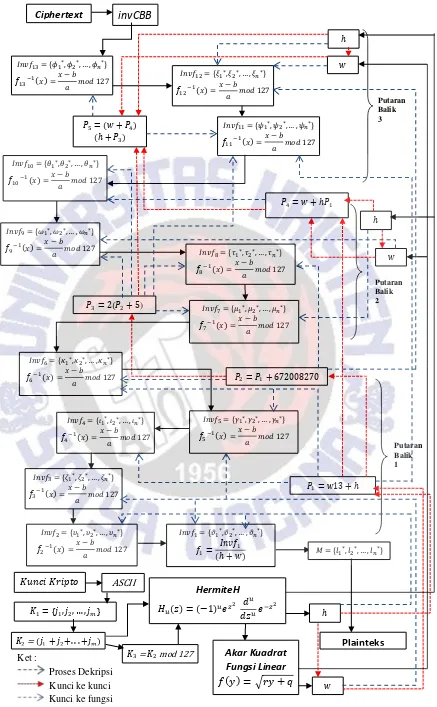

∗ ∗ ∗

Putaran Balik 1 Putaran Balik 2

Putaran Balik 3

ASCII

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗

∗ ∗ ∗ ∗ ∗ ∗

invCBB

Ciphertext

∗ ∗ ∗ )

∗ ∗ ∗

∗ ∗ ∗

Gambar 3 Proses Dekripsi √

Akar Kuadrat Fungsi Linear

� � �

�

� �

HermiteH

Ket :

Proses Dekripsi Kunci ke kunci Kunci ke fungsi

Plainteks

=

11

Rancangan proses dekripsi pada Gambar 3, dijelaskan sebagai berikut: a) Merujuk pada Persamaan (32) yang disubtitusikan pada Persamaan (4),

hasil Persamaan (59) dijadikan sebagai dan adalah jumlah plainteks , sehingga diperoleh

∗ ∗ ∗ b) Hasil dari Persamaan (60) kemudian disubtitusikan pada Persamaan (34)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ c) Hasil dari Persamaan (61) kemudian disubtitusikan pada Persamaan (35)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ d) Hasil dari Persamaan (62) kemudian disubtitusikan pada Persamaan (36)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ e) Hasil dari Persamaan (63) kemudian disubtitusikan pada Persamaan (37)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ f) Hasil dari Persamaan (64) kemudian disubtitusikan pada Persamaan (38)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ g) Hasil dari Persamaan (65) kemudian disubtitusikan pada Persamaan (39)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ h) Hasil dari Persamaan (66) kemudian disubtitusikan pada Persamaan (40)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ i) Hasil dari Persamaan (67) kemudian disubtitusikan pada Persamaan (41)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ j) Hasil dari Persamaan (68) kemudian disubtitusikan pada Persamaan (42)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ k) Hasil dari Persamaan (69) kemudian disubtitusikan pada Persamaan (43)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗

l) Hasil dari Persamaan (70) kemudian disubtitusikan pada Persamaan (44) dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ m) Hasil dari Persamaan (71) kemudian disubtitusikan pada Persamaan (45)

dan adalah jumlah plainteks maka hasilnya

∗ ∗ ∗ n) Plainteks didapat dari hasil dari Persamaan (72) dibagi hasil penjumlahan

Persamaan (10) dan Persamaan (11) maka hasilnya

∗ ∗ ∗ o) Hasil dari Persamaan (73) diubah ke dalam bentuk karakter sesuai ASCII

12 4. Hasil dan Pembahasan

Proses enkripsi dan dekripsi dilakukan untuk menguji perancangan kriptografi kunci simetris menggunakan fungsi polinomial Hermite dan akar kuadrat fungsi linear sebagai sistem kriptografi. Proses yang dilakukan sesuai dengan langkah-langkah secara umum yang dijelaskan pada tahap perancangan.

- Menyiapkan plainteks

Plainteks yang akan digunakan adalah “UKSW”

Merujuk pada Persamaan (6) inputan plainteks diubah bilangan ASCII

- Menyiapkan kunci kripto

Kunci kripto yang digunakan untuk proses enkripsi adalah “Fti08”

a. Merujuk pada Persamaan (7) inputan plainteks diubah bilangan ASCII

b. Merujuk pada Persamaan (8) menghasilkan

c. Merujuk pada Persamaan (9) menghasilkan

- Menyiapkan fungsi polynomial Hermite.

Merujuk pada Persamaan (10) dengan = hasil Persamaan (77) dan = hasil Persamaan (76) menghasilkan

- Menyiapkan akar kuadrat fungsi linear

Merujuk pada Persamaan (11) dengan = hasil Persamaan (78) menghasilkan

√ ∙

- Menyiapkan kunci tambahan yang dibangkitkan dari proses enkripsi dan dekripsi

a. Merujuk pada Persamaan (13) dengan hasil Persamaan (79) dan hasil Persamaan (78) maka

∙ b. Merujuk pada Persamaan (14) dengan hasil Persamaan (80) maka

c. Merujuk pada Persamaan (15) hasil Persamaan (81) maka

d. Merujuk pada Persamaan (16) dengan hasil Persamaan (79), hasil Persamaan (78) dan hasil Persamaan (80) maka

∙

13

∙

- Menyiapkan fungsi linear

- Merujuk pada Persamaan (19) dengan adalah hasil Persamaan (78) maka

- Merujuk pada Persamaan (20) dengan adalah hasil Persamaan (79) maka

∙

- Merujuk pada Persamaan (21) dengan adalah hasil Persamaan (80) maka

- Merujuk pada Persamaan (22) dengan adalah hasil Persamaan (79) dan adalah hasil Persamaan (81) maka

- Merujuk pada Persamaan (23) dengan adalah hasil Persamaan (81) dan adalah hasil Persamaan (80) maka

∙

- Merujuk pada Persamaan (24) dengan adalah hasil Persamaan (82) dan adalah hasil Persamaan (78) maka

∙

- Merujuk pada Persamaan (25) dengan adalah hasil Persamaan (81) dan adalah hasil Persamaan (82) maka

∙

- Merujuk pada Persamaan (26) dengan adalah hasil Persamaan (79) dan adalah hasil Persamaan (82) maka

∙

- Merujuk pada Persamaan (27) dengan adalah hasil Persamaan (83) dan adalah hasil Persamaan (82) maka

- Merujuk pada Persamaan (28) dengan adalah hasil Persamaan (82),

adalah hasil Persamaan (80) dan adalah hasil Persamaan (84) maka

- Merujuk pada Persamaan (29) dengan adalah hasil Persamaan (78),

adalah hasil Persamaan (81) dan adalah hasil Persamaan (79) maka

14

- Merujuk pada Persamaan (30) dengan adalah hasil Persamaan (84) maka

- Menyiapkan invers fungsi linear

- Merujuk pada Persamaan (34) dengan adalah hasil Persamaan (84) maka

- Merujuk pada Persamaan (35) dengan adalah hasil Persamaan (78),

2 adalah hasil Persamaan (81) dan adalah hasil Persamaan (79)

maka

- Merujuk pada Persamaan (36) dengan adalah hasil Persamaan (82),

adalah hasil Persamaan (80) dan adalah hasil Persamaan (84) maka

- Merujuk pada Persamaan (37) dengan adalah hasil Persamaan (83) dan adalah hasil Persamaan (82) maka

- Merujuk pada Persamaan (38) dengan adalah hasil Persamaan (79) dan adalah hasil Persamaan (82) maka

∙

- Merujuk pada Persamaan (39) dengan adalah hasil Persamaan (81) dan adalah hasil Persamaan (82) maka

∙

- Merujuk pada Persamaan (40) dengan adalah hasil Persamaan (82) dan dimana adalah hasil Persamaan (78) maka

∙

- Merujuk pada Persamaan (41) dengan adalah hasil Persamaan (81) dan adalah hasil Persamaan (80) maka

∙

- Merujuk pada Persamaan (42) dengan adalah hasil Persamaan (79) dan adalah hasil Persamaan (81) maka

- Merujuk pada Persamaan (43) dengan adalah hasil Persamaan (80) maka

15

∙

- Merujuk pada Persamaan (45) dengan adalah hasil Persamaan (78) maka

- Menyiapkan CBB merujuk pada Persamaan (4) dan Persamaan (31)

dengan adalah plainteks,

, dan - Menyiapkan invers CBB merujuk pada Persamaan (4) dan Persamaan (32)

dengan adalah ciphertext, dan

Setelah proses persiapan selesai maka akan dilanjutkan proses enkripsi. Proses yang dilakukan sesuai dengan langkah-langkah yang dijelaskan pada tahap perancangan sebagai berikut :

a. Hasil dari Persamaan (78) ditambahkan hasil dari Persamaan (79) kemudian dikalikan dengan urutan bilangan Persamaan (74) maka hasilnya

b. Hasil dari Persamaan (111) disubtitusikan Persamaan (85), sehingga hasilnya

c. Hasil dari Persamaan (112) disubtitusikan Persamaan (86), sehingga

hasilnya

d. Hasil dari Persamaan (113) disubtitusikan Persamaan (87), sehingga

hasilnya

e. Hasil dari Persamaan (114) disubtitusikan Persamaan (88), sehingga

hasilnya

f. Hasil dari Persamaan (115) disubtitusikan Persamaan (89), sehingga

hasilnya

g. Hasil dari Persamaan (116) disubtitusikan Persamaan (90), sehingga hasilnya

h. Hasil dari Persamaan (117) disubtitusikan Persamaan (91), sehingga hasilnya

i. Hasil dari Persamaan (118) disubtitusikan Persamaan (92), sehingga hasilnya

16

k. Hasil dari Persamaan (120) disubtitusikan Persamaan (94), sehingga

hasilnya

l. Hasil dari Persamaan (121) disubtitusikan Persamaan (95), sehingga

hasilnya

m. Hasil dari Persamaan (122) disubtitusikan Persamaan (96), sehingga

hasilnya

n. Merujuk pada Persamaan (109) yang disubtitusikan pada Persamaan (4)

dan hasil dari Persamaan (123) dijadikan sebagai sehingga diperoleh ciphertext

Setelah ciphertext didapatkan dari proses enkripsi selanjutnya melakukan proses dekripsi untuk mengembalikan ciphertext menjadi plainteks. Proses yang dilakukan sesuai dengan langkah-langkah yang dijelaskan pada tahap perancangan sebagai berikut :

a) Merujuk pada Persamaan (110) yang disubtitusikan pada Persamaan (4) dan ciphertext dijadikan sebagai sehingga hasilnya

b) Hasil dari Persamaan (124) disubtitusikan Persamaaan (97), sehingga

hasilnya

c) Hasil dari Persamaan (125) disubtitusikan Persamaaan (98), sehingga

hasilnya

d) Hasil dari Persamaan (126) disubtitusikan Persamaaan (99), sehingga

hasilnya

e) Hasil dari Persamaan (127) disubtitusikan Persamaaan (100), sehingga

hasilnya

f) Hasil dari Persamaan (128) disubtitusikan Persamaaan (101), sehingga

hasilnya

g) Hasil dari Persamaan (129) disubtitusikan Persamaaan (102), sehingga

hasilnya

h) Hasil dari Persamaan (130) disubtitusikan Persamaaan (103), sehingga

hasilnya

i) Hasil dari Persamaan (131) disubtitusikan Persamaaan (104), sehingga

hasilnya

17

j) Hasil dari Persamaan (132) disubtitusikan Persamaaan (105), sehingga hasilnya

k) Hasil dari Persamaan (133) disubtitusikan Persamaaan (106), sehingga

hasilnya

l) Hasil dari Persamaan (134) disubtitusikan Persamaaan (107), sehingga

hasilnya

m) Hasil dari Persamaan (135) disubtitusikan Persamaaan (108), sehingga

hasilnya

n) Plainteks didapat dari hasil dari Persamaan (136) dibagi hasil

penjumlahan Persamaan (78) dan Persamaan (79) maka hasilnya

o) Hasil dari Persamaan (137) dikonversi ke dalam kode ASCII sehingga diperoleh plainteks, UKSW

Berdasarkan penjelasan proses enkripsi dan dekripsi yang dilakukan menunjukkan perancangan kriptografi kunci simetri menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear dapat melakukan proses enkripsi dan dekripsi sehingga dikategorikan sebagai sistem kriptografi.

Sistem kriptografi harus memenuhi syarat 5-tuple P, C, K, E, D [9], dijelasan sebagai berikut :

1. P adalah himpunan berhingga dari plainteks. Rancangan kriptografi ini

menggunakan plainteks berupa 127 karakter yang ekuivalen dengan ASCII, bilangan ASCII adalah sekumpulan karakter yang ekuivalen dengan jumlah bilangan yang semuanya terbatas dalam sebuah himpunan yang berhingga. Maka himpunan plainteks pada perancangan kriptografi kunci simetris menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear adalah himpunan berhingga.

2. C adalah himpunan berhingga dari ciphertext. Ciphertext dihasilkan dalam

elemen bit (bilangan 0 dan 1). Karena himpunan ciphertext hanya {0,1}, maka himpunan ciphertext yang dihasilkan pada perancangan kriptografi kunci simetris menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear adalah himpunan berhingga.

3. Kmerupakan ruang kunci (Keyspace), adalah himpunan berhingga dari kunci.

Rancangan kriptografi ini menggunakan Kunci yang dibangkitkan dari fungsi polynomial Hermite dan akar kuadrat fungsi linear yang juga himpunan berhingga.

4. Untuk setiap , terdapat aturan enkripsi dan berkorespondensi dengan aturan dekripsi Setiap dan adalah fungsi sedemikian hingga ( ) untuk setiap plainteks

18

Berdasarkan penjelasan tersebut sistem ini telah memenuhi ke-5 tuple sehingga perancangan kriptografi kunci simetris menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear terbukti menjadi sebuah sistem kriptografi.

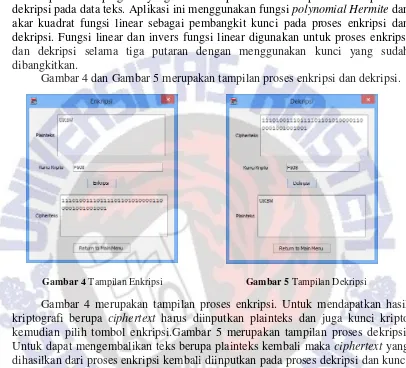

Aplikasi kriptografi yang dibuat dapat melakukan proses enkripsi dan dekripsi pada data teks. Aplikasi ini menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear sebagai pembangkit kunci pada proses enkripsi dan dekripsi. Fungsi linear dan invers fungsi linear digunakan untuk proses enkripsi dan dekripsi selama tiga putaran dengan menggunakan kunci yang sudah dibangkitkan.

Gambar 4 dan Gambar 5 merupakan tampilan proses enkripsi dan dekripsi.

Gambar 4 Tampilan Enkripsi Gambar 5 Tampilan Dekripsi

Gambar 4 merupakan tampilan proses enkripsi. Untuk mendapatkan hasil kriptografi berupa ciphertext harus diinputkan plainteks dan juga kunci kripto kemudian pilih tombol enkripsi.Gambar 5 merupakan tampilan proses dekripsi. Untuk dapat mengembalikan teks berupa plainteks kembali maka ciphertext yang dihasilkan dari proses enkripsi kembali diinputkan pada proses dekripsi dan kunci kripto yang diinputkan harus sama seperti pada proses enkripsi kemudian pilih tombol dekripsi.

19

yang pangkat tertingginya dari hasil inputan kunci. Hasil uji perancangan dijelaskan sebagai berikut.

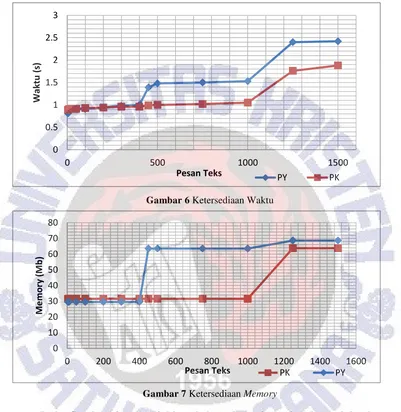

Gambar 6 Ketersediaan Waktu

Gambar 7 Ketersediaan Memory

Pada Gambar 6 menunjukkan bahwa banyaknya karakter plainteks yang diberikan akan berbanding lurus pada waktu proses yaitu semakin banyak plainteks maka akan mengakibatkan waktu proses semakin lama. Pada perancangan kriptografi ini (PK) terjadi peningkatan waktu yang signifikan saat jumlah plainteks lebih dari 1000 karakter, sedangkan pada perancangan kriptografi terdahulu (PY) terjadi peningkatan waktu yang cukup signifikan saat jumlah plainteks lebih dari 400 karakter dan meningkat lagi saat jumlah plainteks lebih dari 1000 karakter. Pada Gambar 7 menunjukkan ketersediaan memory, kriptografi PK terjadi peningkatan atau stress point saat jumlah plainteks lebih dari 1000 karakter sedangkan kriptografi PY membutuhkan ketersediaan memory yang lebih besar saat jumlah plainteks lebih dari 400 karater dan meningkat lagi saat jumlah plainteks lebih dari 1000 karakter. Kriptografi PY saat plainteks lebih dari 400 karakter lebih banyak menggunakan memory dan waktu karena menggunakan lebih banyak proses putaran dari kriptografi PK yaitu 5 putaran

0 0.5 1 1.5 2 2.5 3

0 500 1000 1500

Waktu

(s)

Pesan Teks PY PK

0 10 20 30 40 50 60 70 80

0 200 400 600 800 1000 1200 1400 1600

M

em

or

y

(M

b

)

20

berbanding 3 putaran dan menggunakan kunci basis CBB lebih besar dari kriptografi PK.

Tabel 1 Nilai Kemiringan Waktu dan Plainteks Tabel 2 Nilai Kemiringan Memory dan Plainteks

Pada Tabel 1 contoh perhitungan nilai kemiringan pada data pertama waktu terhadap plainteks . Pada Tabel 1 menjelaskan hasil nilai kemiringan waktu dan plainteks saat plainteks lebih dari 400 karakter nilai kemiringan PY lebih besar dari PK dan meningkat lagi saat plainteks lebih dari 1000 karakter, sedangkan nilai kemiringan PK akan meningkat saat plainteks lebih dari 1000 karakter. Pada Tabel 2 menjelaskan hasil nilai kemiringan memory dan plainteks saat karakter plainteks kurang dari 1000 nilai kemiringan PK adalah 0 berarti membutuhkan memory yang sama kemudian akan mengalami stress point atau peningkatan saat karakter plainteks lebih dari 1000. Nilai kemiringan PY meningkat saat jumlah karakter plainteks lebih dari 400 dan meningkat lagi saat jumlah karakter lebih dari 1000. Kriptografi PY cocok untuk enkripsi plainteks yang berjumlah sedikit kurang dari 400 karakter sedangkan kriptografi PK cocok untuk enkripsi plainteks yang jumlahnya sampai dengan 1000 karakter dan akan meningkat kebutuhan memory dan waktu saat jumlah plainteks lebih dari 1000 karakter.

5. Simpulan

Perancangan kriptografi kunci simetris menggunakan fungsi polynomial Hermite dan akar kuadrat fungsi linear dapat melakukan proses enkripsi dan dekripsi. Perancangan kriptografi ini dapat dikategorikan sebagai sebuah sistem kriptografi karena telah memenuhi syarat 5 tupleP, C, K, E, D. Dalam pengujian saat jumlah karakter plainteks lebih dari 400 perancangan kriptografi ini lebih baik dari perancangan kriptografi terdahulu PY karena menggunakan lebih sedikit ketersediaan waktu dan memory karena proses kriptografi ini menggunakan tiga putaran sedangkan proses kriptografi PY menggunakan lima putaran dan

Rentang

Plainteks PK PY

4-10 0.003 0.013

10-50 0 0.00025

50-100 0.0004 0.0002 100-200 0.0001 0.0003

200-300 0 0.0004

300-400 0 0.0002

400-450 0.0006 0.0078 450-500 0.0002 0.00014 500-750 0.00008 0.0008 750-1000 0.00012 0.00012 1000-1250 0.0029 0.0035 1250-1500 0.0048 0.00008

Rentang

Plainteks PK PY

4-10 0 0

10-50 0 0

50-100 0 0

100-200 0 0

200-300 0 0

300-400 0 0

400-450 0 0.68

450-500 0 0

500-750 0 0

750-1000 0 0

1000-1250 0.129 0.021

21

perancangan kriptografi ini memasukkan kunci CBB yang nilainya lebih kecil dari kunci CBB perancangan kriptografi PY. Perancangan kriptografi ini juga dapat digolongkan ke dalam kriptografi modern karena ciphertext yang dihasilkan berbentuk bilangan bit.

6. Tinjauan Pustaka

[1] Merdeka online, 2014. Teknologi. http://www.merdeka.com/teknologi/ hacker-curi-kartu-kredit-separuh-warga-korsel-jadi-korban.html (Diakses 3 Mei 2014)

[2] Maal, Y., Wowor, A. D., 2013. Perancangan Kriptografi Menggunakan Akar Kubik Fungsi Linear dan Fungsi Chebyshev Orde Dua. Salatiga: Skripsi-S1 Sarjana Universitas Kristen Satya Wacana.

[3] Gomies, F.E., Wowor, A. D., 2013. Perancangan Kriptografi Kunci Simetris Menggunakan Fungsi Bessel dan Fungsi Legendre. Salatiga: Skripsi-S1 Sarjana Universitas Kristen Satya Wacana.

[4] Singh, R.P., 2009. Public key cryptography using Permutation P-Polynomials over Finite Fields. India : Department of Mathematics Indian Institute of Technology Guwahati.

[5] Munir, Rinaldi, 2006. Kriptografi. Bandung: Informatika.

[6] Soeryowardhana, Herdyanto, 2009. Studi dan Implementasi Algooritma Rijndael untuk Enkripsi SMS pada Telepon Genggam yang Berbasis Windows Mobile 5.0. Bandung : Program Studi Teknik Informatika Institut Teknologi Bandung.

[7] The Square Root Functio. http://msenux.redwoods.edu/IntAlgText/ chapter9/ section1.pdf (Diakses 28 Maret 2014)

[8] Hermite Polynomial. http://www.efunda.com/math/Hermite/ (Diakses 28 Maret 2014)

[9] Wowor, A. D, Pakereng, M. A. Ineke, dan Sembiring, Irwan, 2011. Modifikasi Teknik Kriptografi Hill Cipher Menggunakan Fungsi Rasional dan Konversi Basis Bilangan pada Proses Enkripsi-Dekripsi. Tesis : Magister Sistem Informasi Universitas Kristen Satya Wacana.