LAPORAN JARINGAN KOMPUTER LANJUT

VPN (Virtual Network Private)

OLEH:

Nama : I Dewa Gede Bayu Dinanta

NIM : 0908605022

PROGRAM STUDI TEKNIK INFORMATIKA JURUSAN ILMU KOMPUTER

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM UNIVERSITAS UDAYANA

Kata Pengantar

Puji syukur penulis panjatkan kehadirat Tuhan Yang Maha Esa kerena berkat rahmat-Nyalah penulis dapat menyelesaikan laporan ini tepat pada waktunya.

Laporan ini berisikan tentang pengenalan tentang VPN pada jaringan komputer serta penjelasan lain yang berhubungan dengan VPN pada jaringan.

Dalam menyelesaikan penulisan laporan ini penulis mengalami banyak hambatan dalam tulisan ini. Tetapi semua itu telah menjadi pengalaman dan pelajaran yang sangat berharga. Untuk itu penulis meminta meharapkan masukan-masukan yang bersifat membangun dalam penulisan laporan ini.

Akhir kata, kami mengharapkan kritik dan saran yang membangun dari pembaca untuk perbaikan dan penyempurnaan tulisan ini. Semoga laporan yang kami susun ini ada manfaatnya. Terima Kasih.

Jimbaran, 17 November 2011

Penulis

Daftar Isi Kata Pengantar...ii BAB I ...1 PENDAHULUAN...1 1.1 Latar Belakang...1 1.2 Tujuan...2 1.3 Manfaat...2 BAB II ...3 TINJAUAN PUSTAKA...3 2.1 Pengertian VPN ...3 2.2 Konsep VPN...6 2.3 Implementasi VPN ...8

2.4 Metode pengamanan jaringan VPN...10

2.5 Keuntungan VPN...11

2.6 Kerugian VPN...14

2.7 Protocol VPN...15

2.7.1 Protocol L2TP...15

2.7.2 PPTP (Point-to-Point Tunneling Protocol)...21

2.7.3 OpenVPN...24 BAB III ...27 PENUTUP...27 3.1 Kesimpulan...27 3.2 Saran...28 DAFTAR PUSTAKA...29

Daftar Gambar

Gambar 1. Virtual Private Network (VPN)...4

Gambar 2. Virtual Private Network ( VPN)... 6

Gambar 3 Ilustrasi penerapan dalam VPN Client dan VPN Server... 8

Gambar 4: Arsitektur Desain untuk Remote Access VPN... …...10

BAB I

PENDAHULUAN

1.1 Latar Belakang

Dalam sebuah jaringan komputer terdapat tiga jenis ruang lingkup suatu area dalam melakukan komunikasi dan pengiriman data yakni Local Area Network (LAN), Metropolitan Area Network (MAN) Wide Area Network (WAN). Untuk menjaga sebuah keamanan dan kerahasiaan suatu data yang ada sebuah jaringan dalam kapsitas tertentu umumnya Local Area Network (LAN) dipilih sebagai tipe jaringan yang aman untuk di terapakan, salah satunya dengan menggunakan jaringan pivate yang umum diguanakan, yakni jaringan VPN

VPN atau Virtual Private Network adalah suatu jaringan private yang mempergunakan sarana jaringan komunikasi publik (dalam hal ini Internet) dengan memakai tunnelling protocol dan prosedur pengamanan. Dengan memakai jaringan publik yang ada, dalam hal ini Internet, maka biaya pengembangan yang dikeluarkan akan jauh relatif lebih murah daripada harus membangun sebuah jaringan internasional tertutup sendiri. Namun pemakaian Internet sebagai sarana jaringan publik juga mengandung resiko, karena Internet terbuka untuk umum, maka masalah kerahasiaan dan authentifikasi atas data yang dikirim pun juga terbuka. Oleh karenanya VPN menjaminnya dengan penerapan enkripsi data. Sebelum dikirimkan, terlebih dahulu data akan dienkripsikan untuk mengurangi resiko pembacaan dan pembajakan data di jalan oleh pihak yang tidak terkait. Setelah sampai ke alamat tujuan, maka data tersebut akan di-deskripsikan ulang sehingga bentuk informasi dapat kembali menjadi seperti sedia kala.

VPN berkembang pada saat perusahaan besar memperluas jaringan bisnisnya, namun mereka tetap dapat menghubungkan jaringan lokal (private) antar kantor cabang dengan perusahaan mitra kerjanya yang berada di tempat yang jauh. Perusahaan juga ingin memberikan fasilitas kepada pegawainya (yang memiliki hak akses) yang ingin terhubung ke jaringan lokal milik perusahaan di

manapun mereka berada. Perusahaan tersebut perlu suatu jaringan lokal yang jangkauannya luas, tidak bisa diakses oleh sembarang orang, tetapi hanya orang yang memiliki hak akses saja yang dapat terhubung ke jaringan lokal tersebut.

Implementasi jaringan tersebut dapat dilakukan dengan menggunakan

leased line. Namun biaya yang dibutuhkan untuk membangun infrastuktur jaringan yang luas menggunakan leased line sangat besar. Di sisi lain perusahaan ingin mengoptimalkan biaya untuk membangun jaringan mereka yang luas. Oleh karena itu VPN dapat digunakan sebagai teknologi alternatif untuk menghubungkan jaringan lokal yang luas dengan biaya yang relatif kecil, karena transmisi data teknologi VPN menggunakan media jaringan publik yang sudah ada, misalnya adalah internet.

1.2 Tujuan

Tujuan dari pembuatan laporan ini adalah :

1. Mengetahui pengertian tentang Virtual Private Network (VPN). 2. Memahami konsep kerja dari Virtual Private Network (VPN).

3. Untuk mengetahui protocol-protocol yang terdapat pada Virtual Private Network (VPN).

4. Dapat menjelaskan keunggulan dan kelemahan masing-masing protocol/ port pada Virtual Private Network (VPN).

1.3 Manfaat

Manfaat dari penulisan laporan ini adalah :

1. Memahami tentang Virtual Private Network ( VPN) 2. Dapat menjelaskan tentang konsep dari VPN

3. Mahasiswa mampu membedakan dan mengklasifikasikan atara protocol-protocol pada Virtual Private Network (VPN) dan mengetahui keunggulan dan kelemahan pada setiap protocol-protokol yang berbeda.

BAB II

TINJAUAN PUSTAKA

2.1 Pengertian VPN

VPN adalah sebuah koneksi Virtual yang bersifat private mengapa disebut demikian karena pada dasarnya jaringan ini tidak ada secara fisik hanya berupa jaringan virtual dan mengapa disebut private karena jaringan ini merupakan jaringan yang sifatnya private yang tidak semua orang bisa mengaksesnya. Dan juga merupakan suatu jaringan komunikasi lokal yang terhubung melalui media jaringan publik. Infrastruktur publik yang paling banyak digunakan adalah internet. Untuk memperoleh komunikasi yang aman (private) melalui internet, diperlukan protokol khusus untuk mengatur pengamanan datanya. Pada dasarnya VPN menerapkan konsep dari sebuah jaringan yang bersifat virtual dan berada dalam ruang lingkup khusu atau privasi. Seperti pada penjelasan berikut:

Virtual, karena tidak ada koneksi jaringan yang langsung riil antara dua atau lebih komunikasi, tetapi hanya suatu koneksi sebetulnya yang disajikan oleh VPN Perangkat lunak, sadari secara normal di atas publik Internet koneksi.

Private, karena hanya anggota dari perusahaan yang dihubungkan oleh VPN Perangkat lunakdiijinkan untuk membaca data ditransfer.

Kelebihan lain dari VPN adalah akses dimana saja. Kita bisa mengakses komputer di rumah melalui jaringan VPN selama komputer di rumah terhubung internet dan kita memiliki akses internet yang diperlukan hanya software VPN Client untuk menyamakann konfigurasi dan proses authentifikasi. Dengan begitu kita bisa mengakses internet dengan aman dan tidak terdeteksi

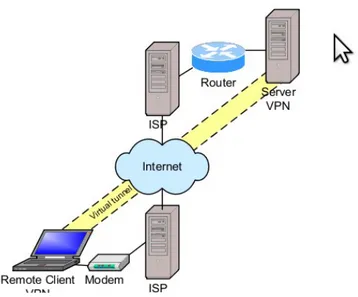

Gambar 1. Virtual Private Network (VPN)

Teknologi VPN menyediakan tiga fungsi utama untuk penggunaannya. Ketiga fungsi utama tersebut antara lain sebagai berikut:

1. Confidentially (Kerahasiaan)

Dengan digunakannnya jaringan publik yang rawan pencurian data, maka teknologi VPN menggunakan sistem kerja dengan cara mengenkripsi semua data yang lewat melauinya. Dengan adanya teknologi enkripsi tersebut, maka kerahasiaan data dapat lebih terjaga. Walaupun ada pihak yang dapat menyadap data yang melewati internet bahkan jalur VPN itu sendiri, namun belum tentu dapat membaca data tersebut, karena data tersebut telah teracak. Dengan menerapkan sistem enkripsi ini, tidak ada satupun orang yang dapat mengakses dan membaca isi jaringan data dengan mudah.

• Data Intergrity (Keutuhan data)

Ketika melewati jaringan internet, sebenarnya data telah berjalan sangat jauh melintasi berbagai negara. Pada saat perjalanan tersebut, berbagai gangguan dapat terjadi terhadap isinya, baik hilang, rusak, ataupun dimanipulasi oleh orang yang tidak seharusnya. Pada VPN terdapat teknologi yang dapat menjaga keutuhan data mulai dari data dikirim hingga data sampai di tempat tujuan.

Teknologi VPN memiliki kemampuan untuk melakukan autentikasi terhadap sumber- sumber pengirim data yang akan diterimanya. VPN akan melakukan pemeriksaan terhadap semua data yang masuk dan mengambil informasi dari sumber datanya. Kemudian, alamat sumber data tersebut akan disetujui apabila proses autentikasinya berhasil. Dengan demikian, VPN menjamin semua data yang dikirim dan diterima berasal dari sumber yang seharusnya. Tidak ada data yang dipalsukan atau dikirim oleh pihak-pihak lain.

• Non-repudiation

Yaitu mencegah dua perusahaan dari menyangkal bahwa mereka telah mengirim atau menerima sebuah file mengakomodasi Perubahan.

• Kendali akses

Menentukan siapa yang diberikan akses ke sebuah sistem atau jaringan, sebagaimana informasi apa dan seberapa banyak seseorang dapat menerima.

2.2 Konsep Virtual Private Network ( VPN)

VPN adalah sebuah koneksi Virtual yang bersifat privat, disebut demikian karena pada dasarnya jaringan ini tidak ada secara fisik hanya berupa jaringan virtual dan mengapa disebut privat karena jaringan ini merupakan jaringan yang sifatnya privat yang tidak semua orang bisa mengaksesnya. VPN menghubungkan PC dengan jaringan publik atau internet namun sifatnya privat, karena bersifat privat maka tidak semua orang bisa terkoneksi ke jaringan ini dan mengaksesnya. Oleh karena itu diperlukan keamanan data

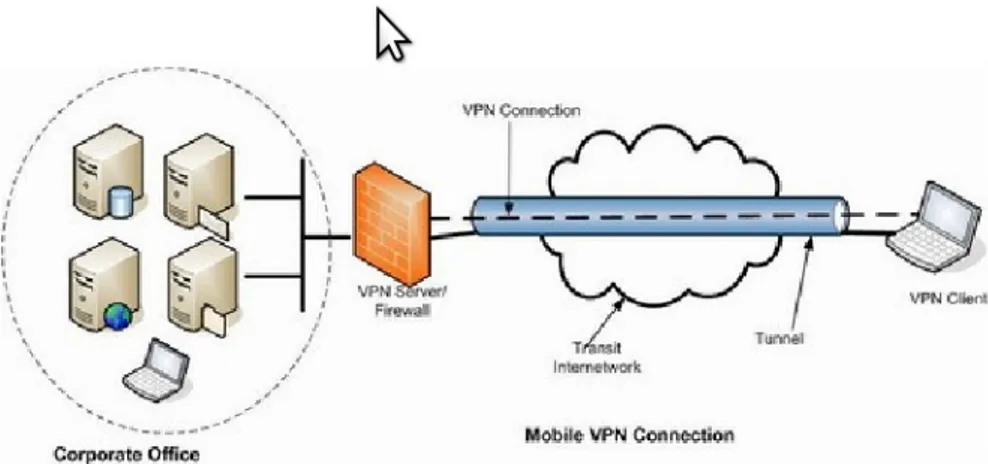

Gambar 2. Virtual Private Network ( VPN)

Konsep kerja VPN pada dasarnya VPN membutuhkan sebuah server yang berfungsi sebagai penghubung antar PC. Jika digambarkan kira-kira seperti ini internet <—> VPN Server <—-> VPN Client <—-> Client

bila digunakan untuk menghubungkan 2 komputer secara private dengan jaringan internet maka seperti ini: Komputer A <—> VPN Clinet <—> Internet <—> VPN Server <—> VPN Client <—> Komputer B

Jadi semua koneksi diatur oleh VPN Server sehingga dibutuhkan kemampuan VPN Server yang memadai agar koneksinya bisa lancar.

Yang dilakukan VPN pertama-tama VPN Server adalah harus dikonfigurasi terlebih dahulu kemudian di client harus diinstall program VPN baru setelah itu bisa dikoneksikan. VPN di sisi client nanti akan membuat semacam

koneksi virtual jadi nanti akan muncul VPN adater network semacam network adapter (Lan card) tetapi virtual. Tugas dari VPN Client ini adalah melakukan authentifikasi dan enkripsi/dekripsi.

Setelah terhubung maka nanti ketika Client mengakses data katakan client ingin membuka situs www.google.com. Request ini sebelum dikirimkan ke VPN server terlebih dahulu dienkripsi oleh VPN Client misal dienkripsi dengan rumus A sehingga request datanya akan berisi kode-kode. Setelah sampai ke server VPN oleh server data ini di dekrip dengan rumus A, karena sebelumnya sudah dikonfigurasi antara server dengan client maka server akan memiliki algorith yang sama untuk membaca sebuah enkripsi. Begitu juga sebaliknya dari server ke Client.

Keamanan dengan konsep demikian maka jaringan VPN ini menawarkan keamanan dan untraceable, tidak dapat terdeteksi sehingga IP kita tidak diketahui karena yang digunakan adalah IP Public milik VPN server. Dengan ada enkripsi dan dekripsi maka data yang lewat jaringan internet ini tidak dapat diakses oleh orang lain bahkan oleh client lain yang terhubung ke server VPN yang sama sekalipun. Karena kunci untuk membuka enkripsinya hanya diketahui oleh server VPN dan Client yang terhubung. Enkripsi dan dekripsi menyebabkan data tidak dapat dimodifikasi dan dibaca sehingga keamananya terjamin. Untuk menjebol data si pembajak data harus melalukan proses dekripsi tentunya untuk mencari rumus yang tepat dibutuhkan waktu yang sangat lama sehingga biasa menggunakan super computing untuk menjebol dan tentunya tidak semua orang memiliki PC dengan kemampuan super ini dan prosesnya rumit dan memakan waktu lama, agen-agen FBI atau CIA biasanya punya komputer semacam ini untuk membaca data-data rahasia yang dikirim melaui VPN.

Cepat lambatnya dalam menggunakan VPN ini tergantung dari koneksi antara client dengan VPN server karena proses data dilakukan dari VPN otomatis semua data yang masuk ke komputer kita dari jaringan internet akan masuk terlebih dahulu ke VPN server sehingga bila koneksi client ke VPN server bagus maka koneksi juga akan jadi lebih cepat. Biasanya yang terjadi adalah penurunan

kecepatan menjadi sedikit lebih lambat karena harus melewati 2 jalur terlebih dahulu temasuk proses enkripsi.

Gambar 3. Ilustrasi penerapan dalam VPN Client dan VPN Server

VPN ini bisa digunakan untuk mempercepat koneksi luar (internasional). Misal kita punya koneksi lokal (IIX) sebesar 1mbps dan koneksi luar 384kbps kita bisa menggunakan VPN agar koneksi internasional menjadi sama dengan koneksi lokal 1mbps. Cara dengan menggunakan VPN Lokal yang diroute ke VPN Luar internet <—->VPN Luar<—>VPN lokal <—>Client

model jaringan ini bisa lebih cepat sebab akses ke jaringan luar dilakukan oleh VPN luar lalu kemudian diteruskan oleh VPN lokal, mengakses ke jaringan lokal yang berarti kecepatan aksesnya sebesar 1mbps. Tentunya diperlukan VPN dengan bandwith besar agar koneksinya bisa lancar.

2.3 Implementasi VPN 1. Remote Access VPN

Pada umumnya implementasi VPN terdiri dari 2 macam. Pertama adalah

remote access VPN, dan yang kedua adalah site-to-site VPN. Remote access yang biasa juga disebut virtual private dial-up network (VPDN), menghubungkan

antara pengguna yang mobile dengan local area network (LAN).

Jenis VPN ini digunakan oleh pegawai perusahaan yang ingin terhubung ke jaringan khusus perusahaannya dari berbagai lokasi yang jauh (remote) dari perusahaannya. Biasanya perusahaan yang ingin membuat jaringan VPN tipe ini akan bekerjasama dengan enterprise service provider (ESP). ESP akan memberikan suatu network access server (NAS) bagi perusahaan tersebut. ESP juga akan menyediakan software klien untuk komputer-komputer yang digunakan pegawai perusahaan tersebut.

Untuk mengakses jaringan lokal perusahaan, pegawai tersebut harus terhubung ke NAS dengan men-dial nomor telepon yang sudah ditentukan. Kemudian dengan menggunakan sotware klien, pegawai tersebut dapat terhubung ke jaringan lokal perusahaan.

Perusahaan yang memiliki pegawai yang ada di lapangan dalam jumlah besar dapat menggunakan remote access VPN untuk membangun WAN. VPN tipe ini akan memberikan keamanan, dengan mengenkripsi koneksi antara jaringan lokal perusahaan dengan pegawainya yang ada di lapangan. Pihak ketiga yang melakukan enkripsi ini adalah ISP.

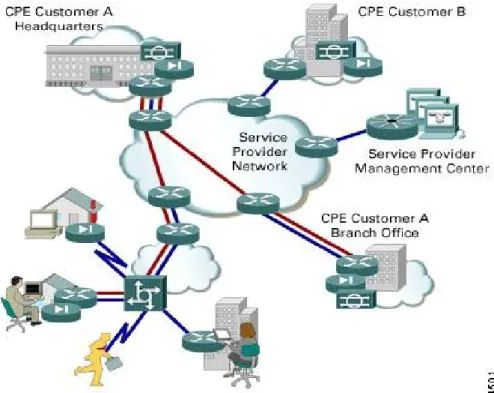

Gambar 4: Arsitektur Desain untuk Remote Access VPN

2. Site-to-site VPN

Jenis implementasi VPN yang kedua adalah site-to-site VPN. Implementasi jenis ini menghubungkan antara 2 kantor atau lebih yang letaknya berjauhan, baik kantor yang dimiliki perusahaan itu sendiri maupun kantor perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi ini termasuk jenis intranet site-to-site VPN.

2.4 Metode pengamanan jaringan VPN

Seperti telah dijelaskan sebelumnya, teknologi jaringan VPN menggunakan internet sebagai media transmisi data ke tempat yang dituju. Oleh

karena itu pengamanan transmisi data melalui internet menjadi hal yang sangat substansial untuk diperhatikan agar diperoleh komunikasi yang aman.

Beberapa metode pengamanan data yang dapat dilakukan pada teknologi jaringan VPN antara lain dengan menggunakan firewall. Pengamanan bisa juga dilakukan dengan melakukan enkripsi pada data yang akan dikirim melalui intenet. Selain itu, data dapat juga dikirim menggunakan protokol khusus yang aman untuk tranmisi data melalui internet (IPSec). Alternatif lain pengendalian keamanan jaringan VPN adalah dengan menggunakan metode AAA server yang akan memeriksa autentikasi, autorisasi dan merekam segala sesuatu yang dilakukan pengguna pada suatu jaringan.

2.5 Keuntungan VPN

Ada beberapa keuntungan yang dapat diperoleh dengan menggunakan VPN untuk implementasi WAN.

jangkauan jaringan lokal yang dimiliki suatu perusahaan akan menjadi luas, sehingga perusahaan dapat mengembangkan bisnisnya di daerah lain. Waktu yang dibutuhkan untuk menghubungkan jaringan lokal ke tempat lain juga semakin cepat, karena proses instalasi infrastruktur jaringan dilakukan dari perusahaan / kantor cabang yang baru dengan ISP terdekat di daerahnya. Sedangkan penggunaan leased line sebagai WAN akan membutuhkan waktu yang lama untuk membangun jalur koneksi khusus dari kantor cabang yang baru dengan perusahaan induknya. Dengan demikian penggunaan VPN secara tidak langsung akan meningkatkan efektivitas dan efisiensi kerja.

penggunaaan VPN dapat mereduksi biaya operasional bila dibandingkan dengan penggunaan leased line sebagai cara tradisional untuk mengimplementasikan WAN. VPN dapat mengurangi biaya pembuatan jaringan karena tidak membutuhkan kabel (leased line) yang panjang. Penggunaan kabel yang panjang akan membutuhkan biaya produksi yang sangat besar. Semakin jauh jarak yang diinginkan, semakin meningkat pula biaya produksinya. VPN

menggunakan internet sebagai media komunikasinya. Perusahaan hanya membutuhkan kabel dalam jumlah yang relatif kecil untuk menghubungkan perusahaan tersebut dengan pihak ISP (internet service provider) terdekat.

Media internet telah tersebar ke seluruh dunia, karena internet digunakan sebagai media komunikasi publik yang bersifat terbuka. Artinya setiap paket informasi yang dikirimkan melalui internet, dapat diakses dan diawasi bahkan dimanipulasi, oleh setiap orang yang terhubung ke internet pada setiap saat. Setiap orang berhak menggunakan internet dengan syarat dia memiliki akses ke internet. Untuk memperoleh akses ke internet, orang tersebut dapat dengan mudah pergi ke warnet (warung internet) yang sudah banyak tersebar di Indonesia. Oleh karena itu untuk memperoleh komunikasi yang aman, perlu protokol tambahan yang khusus dirancang untuk mengamankan data yang dikirim melalui internet, sehingga data tersebut hanya dapat diakses oleh pihak tertentu saja.

Penggunaan VPN juga dapat mengurangi biaya telepon untuk akses jarak jauh, karena hanya dibutuhkan biaya telepon untuk panggilan ke titik akses yang ada di ISP terdekat. Pada beberapa kasus hal ini membutuhkan biaya telepon SLJJ (sambungan langsung jarak jauh), namun sebagian besar kasus cukup dengan biaya telepon lokal. Berbeda dengan penggunaan leased line, semakin jauh jarak antar terminal, akan semakin mahal biaya telepon yang digunakan.

Biaya operasional perusahaan juga akan berkurang bila menggunakan VPN. Hal ini disebabkan karena pelayanan akses dial-up dilakukan oleh ISP, bukan oleh perusahaan yang bersangkutan. Secara teori biaya operasional ISP yang dibebankan kepada perusahaan bisa jauh lebih kecil daripada biaya operasional akses dial-up tersebut ditanggung perusahaan itu sendiri karena biaya operasional ISP itu ditanggung bersama-sama oleh ribuan pelanggan ISP tersebut.

Penggunaan VPN akan meningkatkan skalabilitas. Perusahaan yang tumbuh pesat akan membutuhkan kantor cabang baru di beberapa tempat yang terhubung dengan jaringan lokal kantor pusat. Bila menggunakan leased line, penambahan satu kantor cabang membutuhkan satu jalur untuk membangun WAN. Penambahan satu kantor cabang baru lagi (dua kantor cabang) akan

membutuhkan dua tambahan jalur, masing-masing ke kantor pusat dan ke kantor cabang terdahulu. Jika mereka memiliki kantor cabang yang ke-3, dibutuhkan enam jalur untuk menghubungkan semua kantor. Jika ada empat kantor cabang, maka dibutuhkan 10 jalur seperti terlihat pada gambar 2.

Berbeda dengan penggunaan leased line, penambahan satu kantor cabang hanya membutuhkan satu jalur, yaitu jalur yang menhubungkan kantor cabang yang baru dengan ISP terdekat. Selanjutnya jalur dari ISP akan terhubung ke internet yang merupakan jaringan global. Dengan demikian penggunaan VPN untuk implementasi WAN akan menyederhanakan topologi jaringannya.

VPN memberi kemudahan untuk diakses dari mana saja, karena VPN terhubung ke internet. Sehingga pegawai yang mobile dapat mengakses jaringan khusus perusahaan di manapun dia berada. Selama dia bisa mendapatkan akses ke internet ke ISP terdekat, pegawai tersebut tetap dapat melakukan koneksi dengan jaringan khusus perusahaan. Hal ini tidak dapat dilakukan jika menggunakan

leased line yang hanya dapat diakses pada terminal tertentu saja.

investasi pada VPN akan memberikan peluang kembalinya investasi tersebut (ROI = return on investment) yang lebih cepat daripada investasi pada

leased line. Berdasarkan artikel “Delivering Profitable Virtual Private LAN Gabar 5: Jumlah jalur leased line

Services - Business Case White Paper” bulan November 2003, telah dilakukan studi kasus pada kota berukuran medium di Amerika Utara. Artikel tersebut menunjukkan bahwa dengan beberapa asumsi parameter yang disimpulkan pada tabel 1, VPN dapat mengembalikan nilai investasi dalam 2.1 tahun. Bahkan dengan peningkatan penetrasi pasar dan perubahan kecenderungan pelanggan untuk menyewa bandwidth yang besar akan mempercepat jangka waktu ROI, yaitu dalam 1 tahun.

2.6 Kerugian VPN

VPN juga memiliki kelemahan yaitu pertama, VPN membutuhkan perhatian yang serius pada keamanan jaringan publik (internet). Oleh karena itu diperlukan tindakan yang tepat untuk mencegah terjadinya hal-hal yang tidak diinginkan seperti penyadapan, hacking dan tindakan cyber crime pada jaringan VPN.

Ketersediaan dan performansi jaringan khusus perusahaan melalui media internet sangat tergantung pada faktor-faktor yang berada di luar kendali pihak perusahaan. Kecepatan dan keandalan transmisi data melalui internet yang digunakan sebagai media komunikasi jaringan VPN tidak dapat diatur oleh pihak pengguna jaringan VPN, karena traffic yang terjadi di internet melibatkan semua pihak pengguna internet di seluruh dunia.

Perangkat pembangun teknologi jaringan VPN dari beberapa vendor yang berbeda ada kemungkinan tidak dapat digunakan secara bersama-sama karena standar yang ada untuk teknologi VPN belum memadai. Oleh karena itu

fleksibilitas dalam memilih perangkat yang sesuai dengan kebutuhan dan keuangan perusahaan sangat kurang.

VPN harus mampu menampung protokol lain selain IP dan teknologi jaringan internal yang sudah ada. Akan teteapi IP masih dapat digunakan VPN melalui pengembangan IPSec (IP Security Protocol).

2.7 Protocol VPN 2.7.1 Protocol L2TP

Protokol L2TP sering juga disebut sebagai protokol dial-up virtual, karena L2TP memperluas suatu session PPP (Point-to-Point Protocol) dial-up melalui jaringan publik internet, atau sering juga digambarkan seperti koneksi virtual PPP.

1. PROTOKOL VIRTUAL PPP

PPP menggambarkan suatu mekanisme enkapsulasi untuk mengangkut paket-paket multiprotocol melalui hubungan point-to-point pada layer 2.

PPP terdiri dari 4 komponen utama yaitu :

1. EIA/TIA 232 : Layer fisik untuk komunikasi serial.

2. HDLC : Metode untuk enkapsulasi datagram melalui link serial.

3. LCP : Metode untuk pembentukan, konfigurasi, mempertahankan, dan memutuskan jaringan PPP.

4. NCP : Metode pembentukan dan mengkonfigurasi protokol Network Layer yang berbeda (Layer 3 : misalnya IP, IPX, atau apple talk).

Terdapat 2 metode autentifikasi pada PPP : 1. PAP (Password Authentication Protocol) 2. CHAP (Challenge Authenticatoin Protocol)

2. PERANGKAT L2TP Perangkat dasar L2TP :

1. Remote Client

Suatu end system atau router pada jaringan remote access (mis. : dial-up client).

2. L2TP Access Concentrator (LAC)

Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LNS. Berada pada sisi remote client/ ISP. Sebagai pemrakarsa incoming call dan penerima outgoing call.

3. L2TP Network Server (LNS)

Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LAC. Berada pada sisi jaringan korporat. Sebagai pemrakarsa outgoing call dan penerima incoming call.

4. Network Access Server (NAS)

NAS dapat berlaku seperti LAC atau LNS atau kedua-duanya.

3. TUNNEL L2TP

Skenario L2TP adalah untuk membentuk tunnel atau terowongan frame PPP antara remote client dengan LNS yang berada pada suatu jaringan korporat. Terdapat 2 model tunnel L2TP yang dikenal , yaitu compulsory dan voluntary. Perbedaan utama keduanya terletak pada endpoint tunnel-nya. Pada compulsory tunnel, ujung tunnel berada pada ISP, sedangkan pada voluntary ujung tunnel berada pada client remote.

Model Compulsory L2TP

1. Remote client memulai koneksi PPP ke LAC melalui PSTN. Pada gambar diatas LAC berada di ISP.

2. ISP menerima koneksi tersebut dan link PPP ditetapkan.

3. ISP melakukan partial authentication (pengesahan parsial)untuk mempelajari user name. Database map user untuk layanan-layanan dan endpoint tunnel LNS, dipelihara oleh ISP.

4. LAC kemudian menginisiasi tunnel L2TP ke LNS.

5. Jika LNS menerima koneksi, LAC kemudian mengencapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel yang tepat.

6. LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa.

7. LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP Model Voluntary L2TP Remote client mempunyai koneksi pre- established ke ISP.

Model Voluntary L2TP

1. Remote Client befungsi juga sebagai LAC. Dalam hal ini, host berisi software client LAC mempunyai suatu koneksi ke jaringan publik (internet) melalui ISP.

2. Client L2TP (LAC) menginisiasi tunnel L2TP ke LNS.

3. Jika LNS menerima koneksi, LAC kemudian meng-encapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel.

4. LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa.

5. LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP.

4. FORMAT HEADER L2TP

header yang sama. Jika Field-field optional (Length, NS, dan NR) memiliki keterangan ‘not present’ maka field-field tersebut tidak akan muncul pada message.

5. TIPE CONTROL MESSAGE

Di dalam protokol tunnel, control message dipertukarkan secara in-band antara LAC dan LNS. Kontrol koneksi bertanggung jawab untuk pembentukan, pemutusan, dan maintenance session, yang dibawa didalam tunnel dan tunnel itu sendiri. Definisi control message diatas adalah sebagai berikut :

1. SCCRQ - control message yang digunakan untuk menginisialisasi tunnel antara LNS dan LAC. Dikirim oleh LAC dan LNS untuk proses pembentukan tunnel.

2. SCCRP - control message digunakan untuk mengindikasikan bahwa SCCRW telah diterima dan pembentukan tunnel harus dilanjutkan. Dikirim sebagai balasan darim message SCCRQ yang dikirim.

3. SCCN - control message yang menyelesaikan proses pembentukan tunnel. Dikirim sebagai jawaban dari SCCRP.

4. StopCCN - control message yang dikirim oleh LAC dan LNS untuk menginformasikan peer bahwa tunnel sedang di putus dan hubungan kontrol harus diputus. Lebih lanjut lagi seluruh seluruh koneksi akan terputus (tanpa mengirim explicit call control message).

5. \OCRQ - control message yang dikirim oleh LNS ke LAC untuk mengindikasikan bahwa outbond call dari LAC terbentuk. Merupakan message pertama dalam pertukaran message yang digunakan untuk membentuk session dalam tunnel L2TP.

6. OCRP - control message yang dikirim oleh LAC kepada LNS sebagai respon OCR yang dikirim. Merupakan message kedua yang betukar pada

pembentukan session dalam tunnel L2TP.

7. OCCN - control message yang dikirimkan LAC ke LNS mengikuti OCRP setelah outgoing call terbentuk. Merupakan message terakhir yang bertukar untuk pembentukan session dalam tunnel L2TP. OCCN digunakan juga untuk mengindikasikan hasil dari permintaan ougoing call yang berhasil dan memberikan informasi pada LNS mengenai parameter yang diperoleh setelah panggilan terbentuk seperti tipe message, (TX) connection speed, dan tipe framing.

6. AVP (ATTRIBUTE VALUE PAIR)

Pada L2TP metode pengkodean yang sama/seragam harus digunakan untuk tipe dan body message. Pengkodean ini dikenal dengan istilah AVP (Attribute Value Pair). AVP diperlukan untuk pertukaran dan negosiasi informasi session L2TP yang lebih detil, seperti : windows size, host name, call serial number, dan sebagainya. Terdapat beberapa jenis AVP yang biasa digunakan, diantaranya : 1. Message Type 2. Random Vector 3. Result Code 4. Protocol Version 5. Framing Capabilities 6. Bearer Capabilities 7. Bearer Type 8. Tie Breaker 9. Firmware Version 10. Host Name 11. Vendor Name

12. Assigend Tunnel ID 13. Min dan Max BPS 14. Receive Windows Size 15. Framing Type

16. Challenge Respons 17. Caller Number 18. Q.931 Cause Code 19. Assigned Session ID 20. Call Serial Number 21. Calling Number

Enam bit pertama adalah bit mask yang menunjukan atribut umum dari AVP. Bit-bit M dan H nilainya didefinisikan, sedangkan bit-bit yang lainnya di reserve untuk pengembangan lebih lanjut. Reserve bit = 0.

a) Mandatory (M) - Mengontrol tindakan yang perlu dilakukan jika AVP yang diterima tidak dikenal. Jika bit M diaktifkan pada AVP yang tidak dikenal di dalam message pada session tertentu, maka session yang terkait akan diputuskan. Jika M bit diaktifkan pada AVP yang tidak dikenal di dalam message pada keseluruhan tunnel, maka tunnel (dan semua session didalamnya) akan diputuskan. Jika M bit tidak diaktifkan, maka AVP yang tidak dikenal akan diabaikan.

b) Hidden (H) - Mengidentifikasikan data yang disembunyikan pada field Attribute Value dari sebuah AVP. Digunakan untuk mengatasi data-data sensitif yang dilewatkan misalnya password user sebagai clear text pada sebuah AVP.

c) Length - Menunjukkan jumlah octet pada AVP tersebut.

d) Vendor ID - IANA menentukan nilai “SMI Network Management Private Enterprise Code”.

7. CARA KERJA L2TP

Komponen-komponen pada tunnel, yaitu : • Control channel, fungsinya :

1. Setup (membangun) dan teardown (merombak) tunnel

2. Create (menciptakan) dan teardown (merombak) payload (muatan) calls dalam tunnel.

3. Menjaga mekanisme untuk mendeteksi tunnel yang outages. • Sessions (data channel) untuk delivery data :

1. Layanan delivery payload

2. Paket PPP yang di-encapsulasi dikirim pada sessions

Ada 2 langkah untuk membentuk tunnel untuk session PPP pada L2TP : 1. Pembentukan koneksi kontrol untuk suatu tunnel.

Sebelum incoming atau outgoing call dimulai, tunnel dan koneski kontrol harus terbentuk.

2. Pembentukan session yang dipicu oleh permintaan incoming atau outgoing call. Suatu session L2TP harus terbentuk sebelum frame PPP dilewatkan pada tunnel L2TP. Multiple session dapat dibentuk pada satu tunnel, dan beberapa tunnel dapat dibentuk diantara LAC dan LNS yang sama.

2.7.2 PPTP (Point-to-Point Tunneling Protocol)

Point-to-Point Tunneling Protocol (PPTP) adalah suatu protokol jaringan yang memungkinkan pengiriman data secara aman dari remote client kepada server perusahaan swasta dengan membuat suatu virtual private network (VPN)

melalui jaringan data berbasis TCP/IP.

Teknologi jaringan PPTP merupakan perluasan dari remote access Point-to-Point protocol yang telah dijelaskan dalam RFC 1171 yang berjudul “The Point Protocol for the Transmission of Multi-Protocol Datagrams over Point-to-Point Links” . PPTP adalah suatu protokol jaringan yang membungkus paket PPP ke dalam IP datagram untuk transmisi yang dilakukan melalui internet atau jaringan publik berbasis TCP/IP. PPTP dapat juga digunakan pada jaringan LAN-to-LAN.

Protokol PPTP termasuk dalam sistem operasi server Windows NT versi 4.0 dan Windows NT Workstastion versi 4.0. Komputer menjalankan sistem operasi ini dapat dengan menggunakan protokol PPTP untuk koneksi ke jaringan private sebagai remote access client secara aman melalui jaringan publik data seperti internet. Dengan kata lain, PPTP digunakan sesuai dengan permintaan, misalnya dapat digunakan dengan VPN melalui internet atau jaringan publik data berbasis TCP/IP lainnya. PPTP juga dapat digunakan pada LAN untuk membuat VPN dalam LAN.

Fitur penting dalam penggunaan PPTP adalah PPTP mendukung VPN dengan menggunakan Public-Switched Telephone Networks (PSTNs). PPTP menyederhanakan dan mengurangi biaya dalam penggunaan pada perusahaan besar dan sebagai solusi untuk remote atau mobile users karena PPTP memberikan komunikasi yang aman dan terenkripsi melalui line public telephone dan internet.

Secara umum, terdapat tiga komponen di dalam komputer yang menggunakan PPTP yaitu

1. PPTP client

2. network access server 3. PPTP server

Dimana PPTP juga adalah sebuah protokol yang mengizinkan hubungan Point-to Point Protocol (PPP) melewati jaringan IP, dengan membuat Virtual Private Network (VPN).

algorima enkripsi (40bit - 128bit) cara kerja :

1. membuat enkapsulasi frame pada ip, ipx atau netbeui dalam sebuah Generic Routing Encapsulation (GRE)

2. GRE dibungkus dalam sebuah paket IP untuk membuat tunnel data asli dienkripsi dengan MPPE (Microsoft Point to Point Encryption)

Kelemahan :

session key (kunci akses yang digenerate server) diambil dari password user sehingga mudah dibobol.

PPTP (Point-to-Point Tunneling Protocols)

Berikut adalah ringkasan dari protocol PPTP pada jaringan private virtual.

● Keamanan melalui paket-2 enkripsi PPTP ini kurang aman dibanding

dengan jenis protocol L2TP/IPSec.

● Tidak memerikan integritas data (yaitu semacam suatu bukti bahwa data

tidak dimodifikasi selama dalam transit pengiriman)

● Tidak memberikan data authentikasi asli/asal (semacam bukti bahwa data

dikirim oleh user yang authorized)

● Berdasarkan pada ektensi protocol Point-topoint (PPP)

● Mendukung enkripsi melalui enkripsi Microsoft Point-to-Point Encryption

(MPPE)

● Menggunakan user-name dan password untuk authentication ● Pilihan yang bagus untuk kemampuan dasar VPN

1. Protocol PPTP ini sudah ada beserta didalam semua client OS Windows modern

2.7.3 OpenVPN

OpenVPN termasuk generasi baru VPN. Ketika solusi VPN yang lain sering menggunakan proprietary atau mekanisme non-standard, OpenVPN mempunyai konsep modular baik underlying security maupun networking. OpenVPN menggunakan keamanan, kestabilan, dan mekanisme SSL/TLS untuk autentikasi dan enkripsi.

OpenVPN sangat komplek yang tidak terdapat pada impelmentasi VPN lainnya seperti market leader IPSec. Pada saat yang bersamaan, OpenVPN menawarkan kemungkinan untuk keluar dari lingkup implementasi VPN lainnya:

1. Layer 2 dan Layer 3 VPN : OpenVPN menawarkan 2mode dasar yang bekerja baik pada layer 2 ataupun layer 3 VPN. Kemudian tunnel OpenVPN mengirim Ethernet Frames, IPX paket, dan Windows Networking Browsing pakets (NETBIOS).

2. Menjaga dengan menggunakan internal firewall : Field worker dikoneksikan dengan sentral cabang dari perusahaan dengan tunnel VPN yang dapat mengubah setup network pada laptop nya, jadi jalur jaringan nya dikirim melalui tunnel. Sekali OpenVPN dibangun dengan sebuah tunnel, sentral firewall pada cabang sentral perusahaannya dapat menjaga laptop, walaupun bukan mesin local. Hanya satu port jaringan harus dibuka untuk jaringan local (missal, pelanggan) oleh field worker. Pengusaha dijaga oleh sentral firewall ketika dia dikoneksikan ke VPN. 3. Koneksi OpenVPN di tunnel melalui hampir setiap firewall: jika kamu

mempunyai akses internet dan jika kamu dapat mengakses website HTTP, tunnel OpenVPN seharusnya bekerja.

4. Konfigurasi proxy dan pendukungnya: OpenVPN mempunyai proxy pendukung dan dapat di konfigurasikan untuk bekerja sebagai TCP atau UDP, dan sebagai server atau client. Sebagai server, OpenVPN menunggu hingga koneksi permintaan client. Sebagai client, OpenVPN mencoba untuk mendirikan sebuah koneksi meliputi konfigurasinya.

5. Satu port pada firewall harus dibuka mengikuti koneksi yang datang. Sejak openVPN 2.0, mode server yang special mengikuti koneksi multiple

incoming pada port TCP atau UDP, yang mana masih menggunakan konfigurasi yang berbeda untuk setiap koneksi single.

6. Interface virtual mengikuti jaringan specific dan rules firewall : semua rules,restriction, mekanisme forwarding dan konsep seperti NAT dapat digunakan dengan tunnel OpenVPN.

7. Flexibility tinggi dengan posibiliti catatan extensive : OpenVPN menawarkan jumlah point selama koneksi set up untuk memulai script individual. Script ini dapat digunakan untuk varietas dengan tujuan dari autentifikasi untuk failover dan lebih.

8. Transparent, mendukung performance tinggi untuk Ip dynamic : Dengan menggunakan openVPN, disana tidak membutuhkan apapun untuk menggunakan IP statistic pada sisi lainnya pada tunnel. Antara tunnel endpoint dapat mempunyai akses DSL yang murah dengan IP dynamic dan pengguna akan mencatat dengan jarang perubahan pada IP di sisi lain. Antara terminal server session windows dan session Secure Shell (SSH) hanya akan kelihatan untuk hang untuk beberapa detik, tetapi tidak akan diakiri dan akan membawa permintaan aksi setelah pause short.

9. Tidak masalah dengan NAT : antara server OpenVPN dan client didalam jaringan menggunakan alamat IP private. Setiap firewall dapat digunakan untuk mengirim traffic tunnel untuk tunnel endpoint lainnya.

10. Instalasi simple pada tiap platform : antara instalasi dan penggunaan incredibly simple. Untuk spesialnya, jika kita telah berusaha men set up koneksi Ipsec dengan implementasi yang berbeda, kamu akan menemukan OpenVPN yang menarik.

11. Design Modular : Design modular dengan antara high degree pada simplicity antara disecurity dan networking adalah outstanding. Tidak ada solusi openVPN dapat menerima range yang sama pada possibility pada level security.

OpenVPN mempunyai beberapa kelemahan-kelemahan:

VPN solusi. Banyak alat-alat seperti Cisco atau Bintec menggunakan IPsec dan dapat disambungkan ke aplikasi-aplikasi lain atau perangkat lunak IPsec klien. Sedikitnya mereka harus bisa, karena dalam praktek banyak pabrik cenderung untuk mengembangkan perluasan-perluasan kepemilikan mereka sendiri pada IPsec, implementasi-implementasi buatan mereka yang pada kenyataannya tidak cocok/bertentangan dengan alat-alat IPsec yang lain.

2. Ada sedikit orang yang mengetahui bagaimana caranya menggunakan OpenVPN, terutama di dalam skenario yang sulit. Maka jika anda membaca, anda dapat memperoleh suatu keahlian yang mahal.

3. Tidak ada kerja GUI untuk administrasi (tetapi ada beberapa proyek-proyek peluang).

4. Dewasa ini, anda hanya dapat disambungkan ke komputer-komputer lain. Tetapi ini sedang mengalamin perubahan, ada beberapa perusahaan yang bekerja di alat-alat dengan klien-klien OpenVPN yang terintegrasi.

Ketika kita dapat melihat, kelemahan-kelemahan utama dari OpenVPN adalah ketidakcocokan pada IPsec dan ketiadaan pengetahuan publik tentang fitur dan perangkat keras. Pada awalnya mungkin akan tidak berpengaruh, karena arsitektur-arsitektur berbeda terlalu banyak, tetapi yang selanjutnya akan sangat berpengaruh.

BAB III PENUTUP

3.1 Kesimpulan

• VPN adalah sebuah koneksi Virtual yang bersifat privat, disebut demikian

karena pada dasarnya jaringan ini tidak ada secara fisik hanya berupa jaringan virtual dan mengapa disebut privat karena jaringan ini merupakan jaringan yang sifatnya privat yang tidak semua orang bisa mengaksesnya

• VPN dapat mengirim data antara dua komputer yang melewati jaringan

publik sehingga seolah-olah terhubung secara point to point.

• Data yang dikirimkan dienkapsulasi dan di encripsi kedalam bentuk

pecahan data dengan header yang berisi informasi routing untuk mendapatkan koneksi point to point sehingga data dapat melewati jaringan publik dan dapat mencapai akhir tujuan.

• Point-to-Point Tunneling Protocol (PPTP) adalah suatu protokol jaringan

yang memungkinkan pengiriman data secara aman dari remote client kepada server perusahaan swasta dengan membuat suatu virtual private network (VPN) melalui jaringan data berbasis TCP/IP.

• Untuk mendapatkan koneksi bersifat private, data yang dikirimkan harus

dienkripsi terlebih dahulu untuk menjaga kerahasiaannya sehingga paket yang tertangkap ketika melewati jaringan publik tidak terbaca karena harus melewati proses dekripsi. Proses enkapsulasi data sering disebut “tunneling“.

• Penggunaaan VPN dapat mereduksi biaya operasional bila dibandingkan

dengan penggunaan leased line sebagai cara tradisional untuk mengimplementasikan WAN.

3.2 Saran

VPN SERVER memiliki keamanan yang tidak bisa dijaga. Seperti layaknya LAN maka PC A bisa saja menyuntikan spy-ware, virus atau file yang bersifat merusak pada PC B. Setiap PC harus melakukan pengamanan tersendiri agar terhindar dari bahaya-bahaya tersebut. Oleh karena itu perlu dipikirkan teknik mana yang akan diterapkan pada perusahaan agar memeproleh hasil yang efektif dan efisien.

Konfigurasi pada setiap PC yang cukup rumit. Sebagian besar VPN SERVER mempunyai konfigurasi yang harus diatur pada PC yang terkoneksi dengan VPN SERVER tersebut. Pengaturan ini menyulitkan pemain game sebab tidak semua pemain game ahli dalam bidang ini.

DAFTAR PUSTAKA http://id.wikipedia.org/wiki/VPN (openend 19 Oktober 2011 15.52) http://esrt2000.50megs.com/cara_kerja_virtual_private_netwo.htm (openend 19 Oktober 2011 15.56) http://www.infokomputer.com/software/openvpn-solusi-praktis-remote-office-2 (openend 19 Oktober 2011 16:02) http://dhimasnugraha.wordpress.com/2010/10/23/pengertian-dan-cara-kerja-vpn/ (openend 19 Oktober 2011 16:12) http://digilib.its.ac.id/ITS-Undergraduate-3100010038104/8924 (Diakses 19 (openend 19 Oktober 2011 16:21) http://blog.unsri.ac.id/whoefri/welcome/ipsec-protocol-l2tp-vpn-pptp-dan-site-to-site-dengan-vyatta/mrdetail/13349/ ((openend 19 Oktober 2011 16:25)