PERANCANGAN SISTEM KEAMANAN

JARINGAN MENGGUNAKAN PERANGKAT

CHECK POINT PADA PT. XYZ

Errel Christian Rotinsulu

Jurusan Teknik Informatika, School of Computer Science, Universitas Bina Nusantara Jl. K.H. Syahdan No. 9, Kemanggisan/Palmerah, Jakarta Barat 11480

Email : [email protected]

Tomi Jenson

Jurusan Teknik Informatika, School of Computer Science, Universitas Bina Nusantara Jl. K.H. Syahdan No. 9, Kemanggisan/Palmerah, Jakarta Barat 11480

Email : [email protected]

Satria Santosa

Jurusan Teknik Informatika, School of Computer Science, Universitas Bina Nusantara Jl. K.H. Syahdan No. 9, Kemanggisan/Palmerah, Jakarta Barat 11480

Email : [email protected]

Tatang Gunar Setiadji

Jurusan Teknik Informatika, School of Computer Science, Universitas Bina Nusantara Jl. K.H. Syahdan No. 9, Kemanggisan/Palmerah, Jakarta Barat 11480

Email : -

ABSTRAK

Tujuan penelitian ini adalah merancang suatu sistem keamanan jaringan menggunakan perangkat Check Point untuk meningkatkan keamanan jaringan milik PT. XYZ, dimana Check Point sangat handal dalam melindungi sistem jaringan dari serangan luar maupun dari dalam. Ancaman dari dalam seperti pelanggaran hak akses, sedangkan ancaman dari luar seperti serangan virus, spyware dan worm. Penelitian ini diawali dengan analisis pada jaringan yang ada di perusahaan tersebut melalui wawancara dan studi pustaka, kemudian merancang sistem dan diuji coba melalui simulasi. Sistem yang dirancang telah dievaluasi dan berfungsi dengan baik dalam melindungi jaringan dari serangan sehingga diharapkan dapat menjadi solusi bagi permasalahan yang dihadapi perusahaan tersebut.

PENDAHULUAN

Seiring dengan perkembangan jaman, penggunaan komputer dan jaringan internet sudah banyak digunakan oleh berbagai kalangan masyarakat, mulai dari kalangan sekolah, kantor, perusahaan maupun masyarakat biasa. Karena internet sifatnya terbuka, maka memungkinkan orang-orang yang tidak bertanggung jawab melakukan hal - hal yang tidak baik, seperti mencuri informasi, merusak sistem yang sedang berjalan, menyerang keamanan jaringan, phising, menyebarkan virus atau trojan. Hal tersebut membuat kita harus berhati–hati dalam membangun suatu sistem keamanan jaringan.

Sistem keamanan dan manajemen jaringan komputer menjadi hal yang sangat penting dan terus berkembang dengan pesat. Beberapa kasus yang berkaitan dengan keamanan sistem saat ini menjadi suatu pekerjaan yang membutuhkan biaya penanganan yang sedemikian besar. Sistem–sistem vital seperti sistem pertahanan, sistem perbankan dan sistem-sistem sejenis lainnya, membutuhkan tingkat keamanan yang sedemikian tinggi. Hal ini lebih disebabkan karena kemajuan bidang jaringan komputer dengan konsep open sistemnya sehingga siapapun, di manapun dan kapanpun, mempunyai kesempatan untuk mengakses kawasan-kawasan vital tersebut.

Setiap jaringan internal perusahaan mempunyai satu atau lebih server, contohnya web server, mail server, DNS server, dan lain-lain. Server-server itu merupakan tujuan akses orang luar melalui internet. Setiap perusahaan yang mempunyai server farm tentu ingin server mereka aman dari jaringan luar, dan tidak ingin jaringan internal perusahaan diakses oleh pihak-pihak yang tidak berwewenang.

Oleh karena itu, sistem keamanan jaringan dibutuhkan untuk membatasi privilege level jaringan luar mengakses server, dan melakukan blocking terhadap traffic network yang dianggap berbahaya terhadap jaringan internal perusahaan.

Penelitian ini dimaksud untuk membangun sistem keamanan jaringan dengan mengimplementasikan metode Packet Filtering, Stateful Inspection, Application Intelligence yang dapat dikonfigurasi pada perangkat Check Point.

METODE PENELITIAN

Metode yang digunakan untuk mendukung pelaksanaan penelitian ini, terdiri dari dua jenis metode, yaitu :

a. Metode Analisis

1. Observasi atau Penelitian Lapangan

Dengan melakukan observasi terhadap PT. XYZ, diperoleh informasi langsung dari pihak terkait yang berhubungan dengan perancangan sistem keamanan jaringannya.

2. Wawancara

Wawancara yang dilakukan terhadap pihak perusahaan untuk menganalisis kebutuhan sistem keamanan jaringan yang diinginkan. Wawancara juga dilakukan untuk memperoleh informasi mengenai proses-proses yang terjadi didalam PT. XYZ, kebutuhan user, beserta dengan permasalahan yang dihadapi oleh PT. XYZ.

b. Metode Perancangan

Metode perancangan yang dilakukan adalah merancang topologi jaringan berbasis kabel. Kemudian dilanjutkan dengan perancangan keamanan jaringan dengan menampilkan konfigurasi dan fitur – fitur keamanan jaringan jaringan yang meliputi proxy, firewall, packet filtering, dan

HASIL DAN BAHASAN

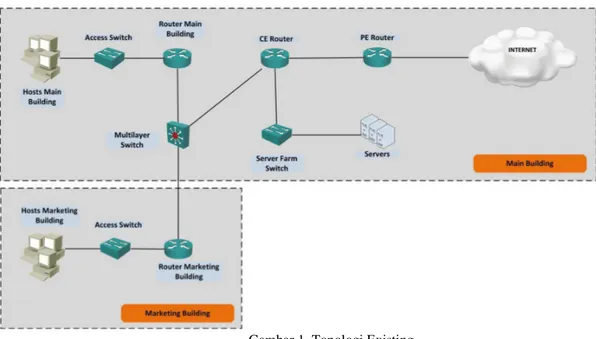

Berikut ini adalah topologi yang sedang berjalan milik PT. XYZ.

Gambar 1. Topologi Existing

Berdasarkan hasil analisa yang telah dilakukan, ada beberapa permasalahan yang dihadapi yaitu :

1. Pada system keamanan jaringan perusahaan XYZ, selama ini hanya mengandalkan keamanan jaringan berupa konfigurasi access list biasa di perangkat router cisco yang existing. Tentunya pada access list biasa hanya untuk membatasi antara jaringan luar dan jaringan dalam hanya berdasarkan IP. Benar adanya pada access list juga bisa membatasi jaringan berdasarkan protokol-protokol lain. Tetapi pada access list tidak bisa memonitor kegiatan keamanan jaringan tersebut. Dan masih banyaknya keterbatasan access list dalam melakukan keamanan jaringan. Diantaranya adalah tidak efisien dalam pengaturan konfigurasi, fitur-fitur yang tidak dimiliki access list seperti security management dengan tampilan antarmuka yang user-friendly. Dan yang lebih berpengaruh adalah access list tidak mempunyai fitur untuk blok pemakaian aplikasi tertentu.

2. Aktivasi fitur access list dapat membuat kinerja router jadi lebih berat dari biasanya adalah karena peran ganda yang dilakukan oleh router. Selain konfigurasi routing, terdapat juga konfigurasi – konfigurasi yang mengatur policy atau aturan – aturan tertentu untuk menentukan keamanan network traffic. Oleh karena itu, peran routing dan security policy harus dipisahkan pada device yang berbeda agar dapat bekerja secara parallel dan efisien. Sehingga nantinya proses dari processor dan memory akan meningkat dan mengakibatkan kinerja router melambat. 3. Access list tidak menyediakan fitur monitoring. Rule atau proses kerja pada access list hanya

dapat dilihat pada access list debug pada command line interface (CLI) router. Tidak mungkin bila CLI router harus dipantau secara terus menerus untuk memonitor apakah access list berjalan sesuai yang diinginkan atau tidak. Oleh karena itu, maka diperlukan perangkat keamanan jaringan yang menyediakan fitur monitoring yang mudah dimengerti dan mudah diakses oleh IT Manager.

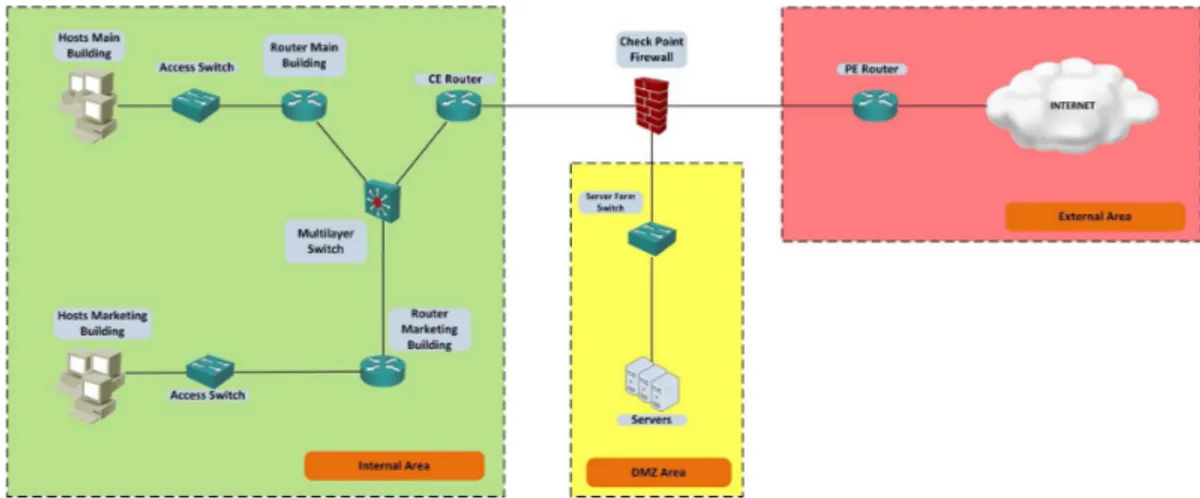

Oleh karena itu, kami mengusulkan topologi baru dimana digunakan Check Point Firewall agar jaringan perusahaan lebih terlindungi.

Gambar 2. Topologi usulan

Berikut ini adalah usulan pemecahan masalah yang kami ajukan :

1. PT. XYZ dapat menggunakan perangkat firewall tersendiri, yaitu Checkpoint 2210 Appliance, untuk menggantikan sistem keamanan jaringan yang menggunakan fitur access list pada CE router. Disamping mengefisienkan kinerja dari perangkat jaringan, perangkat firewall checkpoint juga menyediakan fitur-fitur lainnya yang tidak didapat bila

menggunakan fitur access lists pada router.

2. Perangkat firewall menggunakan produk checkpoint yang diposisikan diantara CE router dan PE router agar memaksimalkan fungsi dari sistem keamanan jaringan yang dibentuk dengan tidak mengganggu jaringan yang sudah ada, dan mengefisienkan kinerja masing-masing perangkat jaringan.

3. Mengaktifkan fitur monitoring yang tersedia pada perangkat checkpoint guna mengontrol sistem keamanan jaringan oleh IT manager.

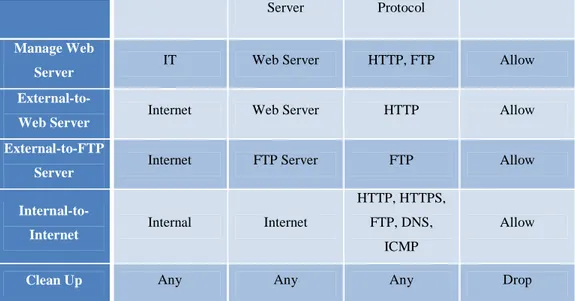

Dibawah ini adalah rules yang akan diimplementasikan pada firewall Check Point sesuai dengan

requirements yang telah diberikan oleh PT.XYZ

Firewall Policy

Tabel 1 Rule Firewall

Rule Source Destination Service Action

Management IT

Admin Firewall

SSH, HTTPS,

ICMP, CPMI Allow

Stealth Any Firewall Any Drop

Reduce Log Any Any NetBios

Services, DHCP

Drop (Tidak di Log)

Server Protocol

Manage Web

Server IT Web Server HTTP, FTP Allow

External-to-Web Server Internet Web Server HTTP Allow

External-to-FTP

Server Internet FTP Server FTP Allow

Internal-to-Internet Internal Internet

HTTP, HTTPS, FTP, DNS,

ICMP

Allow

Clean Up Any Any Any Drop

Application and URL Filtering Policy

Tabel 2 Rule Application Filtering

Rule Source Destination Applications/Sites Action Time

Blocked

Content Internal Internet

Pornography Gambling Anonymizer Botnets Hacking P2P File Sharing Phishing Spam Spyware Block Any Social

Network Internal Internet

Allow

Break

Uji Coba

Sistem akan diuji coba untuk melihat apakah sistem keamanan yang di rancang bekerja dengan baik atau tidak. Tahap pertama adalah pengecekan setiap rule yang dibuat apakah berhasil menyaring paket atau tidak. Tahap kedua adalah pengujian sistem dengan menggunakan software security scanner.

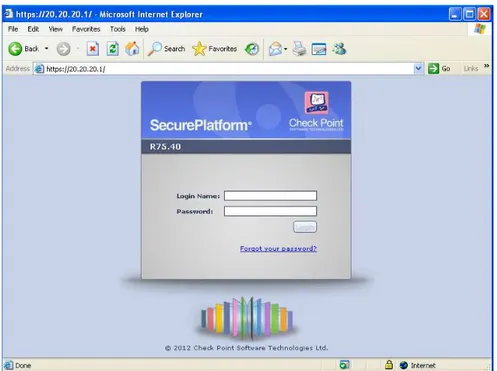

Berikut ini beberapa contoh uji coba yang telah dilakukan : 1. Pengujian Policy (Management Rule)

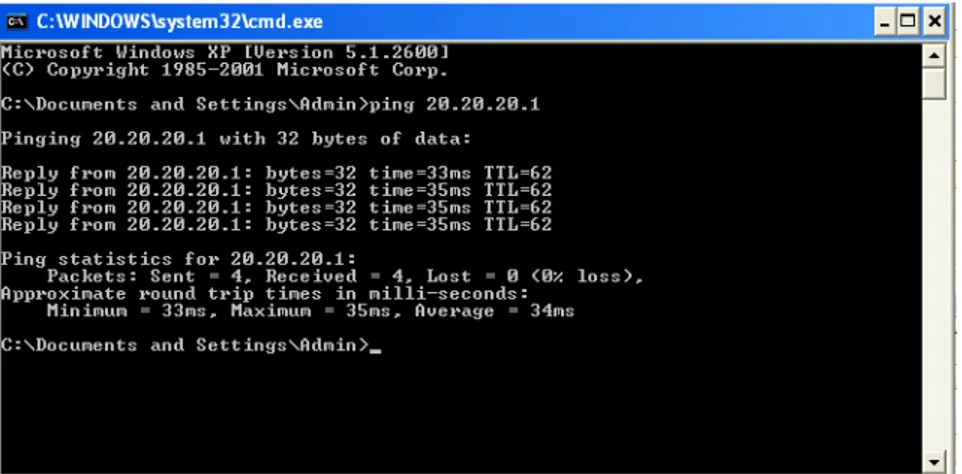

Tes pengujian service ICMP, SSH, HTTPS dan CPMI dari divisi IT menuju firewall.

Gambar 3. Pengujian HTTPS Management Rule

Gambar 5. Pengujian ICMP Management Rule

Gambar 6. Log ICMP Management Rule

2. Pengujian Policy (Blocked Content Rule)

Berikut hasil pengujian dan log dari akses menuju situs yang di blok dalam rule ini.

Evaluasi

Pada solusi sistem keamanan yang berjalan digunakan firewall dan application filtering sebagai pelindungnya, maka didapat kinerja yang lebih baik dari sistem yang berjalan. Berikut ini adalah perbandingan kinerja dari yang sebelumnya dengan yang baru.

Sistem keamanan yang berjalan :

• Tidak ada pembatasan akses terhadap aplikasi dan site yang diakses dari jaringan internal sehingga dapat menyebabkan security risk bagi perusahaan.

• Penggunaan accest list untuk jaringan perusahaan yang berkembang tidak efisien untuk dilakukan karena setiap penambahan atau perubahan policy diperlukan penulisan ulang

accest list tersebut. Hal ini dapat memicu human error yang tinggi.

• Server farm terletak di jaringan internal dan hanya dilindungi oleh accest list di router CE.

Hal ini dapat menjadi security risk bagi perusahaan ketika server farm diserang hacker dan dapat merambat ke jaringan internal.

• Sistem keamanan jaringan perusahaan hanya mengandalkan accest list yang memiliki keterbatasan filtering dan fitur.

Solusi sistem keamanan :

• Terdapat filtering terhadap applikasi dan site yang dapat digunakan/diakses oleh jaringan internal dengan menggunakan Check Point application and URL filtering sehingga meminimalisir security risk perusahaan.

• Sistem yang baru menggunakan Check Point firewall sebagai pelindungnya menggantikan accest list. Policy dengan mudah dapat ditambah atau diubah pada Check Point firewall dengan menggunakan GUI yang user friendly.

• Pada rancangan sistem yang baru, server farm diletakkan di dalam DMZ. DMZ dibuat untuk membatasi ruang akses jaringan luar (internet) dalam mengakses server. Hal ini dapat melindungi jaringan internal ketika server berhasil diserang karena server terletak dalam zona yang tertutup dan diatur aksesnya oleh firewall.

• Penggunaan Check Point sebagai perangkat security memudahkan perusahaan untuk menerapkan policy-nya dan dapat dengan mudah melakukan penambahan fitur security seperti IPS dan Antivirus karena Check Point mengintegrasikan seluruh fitur security yang dimilikinya.

SIMPULAN DAN SARAN

Setelah melakukan analisis dan perancangan sistem keamanan ini, kesimpulan yang dapat ditarik diantaranya adalah :

1. Fitur yang dirancang sudah berfungsi dengan baik.

2. Aturan atau policy yang dirancang dapat bekerja sesuai dengan kebutuhan keamanan jaringan PT. XYZ.

3. Router dapat bekerja lebih ringan karena fitur security network (access lists) sudah dialihkan ke perangkat Check Point.

4. Fitur monitoring dan reporting yang diberikan dapat memberikan kemudahan IT administrator dalam memonitor aktivitas jaringan perusahaan.

Dari perancangan sistem keamanan yang dilakukan, adapun saran-saran yang selayaknya diperhatikan agar implementasi firewall pada dapat berjalan dengan lancar, yaitu sebagai berikut :

1. Menggunakan fitur Smart Dashboard dalam aktivitas management dan maintenance firewall. 2. Penambahan policy baru pada firewall harus memperhatikan tata letak rule yang dibua.

3. Merekomendasikan penggunaan Graphic User Interface (GUI) daripada Command Line

REFERENSI

Al-Shaer, E., & Hamed, H. (2003). Firewall Policy Advisor for Anomaly Discovery and Rule Editing.

Integrated Network Management, 17- 30.

Bishop, M. (2003). What is Computer Security?. Security & Privacy, 1(1), 67- 69. Donahue, G. A. (2007). Network Warrior. Sebastopol: O’Reilly Media, Inc.

Firmansyah, Ivan Suci. (2003). IP Network-Packet Shared Media pada Mesin Cluster Intrusion Detection

System. Bandung: Institute Teknologi Bandung.

Goldman, J. E & Rawles, P. T. (2004). Applied Data Communications: a business-oriented approach. (4th edition). Danvers: John Wiley & Sons, Inc.

Goralski, W. (2009). The Illustrated Network How TCP/IP Works in a Modern Network.Burlington: Elsevier, Inc.

Gouda, M., & Liu, X.-Y. (2004). Firewall Design: Consistency, Completeness, and Compactness.

Distributed Computing Systems, 320- 327.

Helm, A. (2007). Check Point Security Administration I NGX (R65). Redwood City: Check Point Software Technologies Ltd.

Hendrayani, Nurma Evy. (2003). Intisari Keamanan Komputer. Semarang: Magister Informatika Universitas Dian Nuswantoro.

Lammle, T. (2011). CCNA Cisco Certified Network Associate Study Guide. (7th edition). Indiana Polis: Wiley Publishing, Inc.

Mansfield, N. (2003). Practical TCP/IP: designing, using, and troubleshooting TCP/IP networks on

Linux and Windows. Harlow: Addison-Wesley.

Marin, G. (2005). Network Security Basics. Security & Privacy, 3(6), 68-72. Norton, P. (1999). Complete Guide to Networking. Pearson Sams Publishing.

Raharjo, Budi. (1999). Keamanan Sistem Informasi Berbasis Internet. Jakarta: PT INDOCISC. Sarosa, Muchamad. Anggoro, Sigit. (2000). Jaringan Komputer; Data Link, Network and Issue.

Bandung: Institute teknologi Bandung.

Stallings, W. (2007). Data and Computer Communications. (8th edition). New Jersey: Pearson Education, Inc.

Tanenbaum, A. S. (2003). Computer Networks. (4th edition). New Jersey: Pearson Education, Inc. Wool, A. (2004). A Quantitative Study of Firewall Configuration Errors. Computer, 37(6).

RIWAYAT PENULIS

Errel Christian Rotinsulu lahir di kota Surakarta pada 3 Mei 1991. Penulis menamatkan pendidikan S1 di Bina Nusantara dalam bidang Teknik Informatika pada 2013

Tomi Jenson lahir di kota Denpasar pada 6 Juli 1991. Penulis menamatkan pendidikan S1 di Bina Nusantara dalam bidang Teknik Informatika pada 2013

Satria Santosa lahir di kota Medan pada 31 Desember 1991. Penulis menamatkan pendidikan S1 di Bina Nusantara dalam bidang Teknik Informatika pada 2013