1

Pengaruh S-Box Advanced

Encryption Standard (AES)

Terhadap

Avalanche Effect

Pada Perancangan Kriptografi Block Cipher 256 Bit

Berbasis Pola Teknik Tarian Dansa Tali Dari Maluku

Artikel Ilmiah

Peneliti:

Lyonly Evany Tomasoa (672012051) Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

ii

Pengaruh S-Box Advanced

Encryption Standard (AES)

Terhadap

Avalanche Effect

Pada Perancangan Kriptografi Block Cipher 256 Bit

Berbasis Pola Teknik Tarian Dansa Tali Dari Maluku

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti:

Lyonly Evany Tomasoa (672012051) Magdalena A. Ineke Pakereng, M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

1

1. Pendahuluan

Berbicara tentang masalah yang terjadi dalam sebuah jaringan komputer, maka sistem keamanan data adalah suatu hal yang tidak dapat dilepaskan dari masalah tersebut. Seiring dengan itu dikembangkan sebuah cabang ilmu yang mempalajari tentang keamanan data yang disebut Kriptografi. Kriptografi sangat berperan penting dalam keamanan informasi saat ini, mulai dari percakapan melalui telepon genggam, transaksi di bank, sampai aktivasi peluru kendali pun menggunakan kriptografi [1]. Kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan data [2]. Dalam kriptografi pesan asli yang dimengerti isinya dinamakan plaintext. Sedangkan pesan yang tidak dimengerti yang merupakan hasil transformasi dari plaintext disebut ciphertext [3]. Terdapat dua konsep utama dalam kriptografi yaitu enkripsi yang merupakan proses mengubah data yang dikirim (Plaintext) menjadi sandi (Ciphertext) dan dekripsi yang merupakan kebalikan dari enkripsi dimana ciphertext diubah kembali menjadi plaintext. Secara umum terdapat 3 (tiga) jenis algoritma di dalam kriptografi modern, yaitu simetris, asimetris, dan fungsi hash (One Way Fuction). Kriptografi yang digunakan dalam penelitian ini bersifat simetris dengan menggunakan satu kunci untuk proses enkripsi dan dekripsi, digunakan kriptografi simetris karena tidak membutuhkan proses komputasi yang rumit untuk proses enkripsi dan dekripsi [4].

Algoritma pada perancangan kriptografi dalam penelitian ini adalah algoritma berbasis Block Cipher 256 bit dengan pola transposisi teknik tarian dansa tali yang dikombinasikan dengan tabel substitusi atau S-Box. Block Cipher adalah algoritma enkripsi yang membagi plaintext yang akan dikirimkan dengan jumlah bit tertentu (block), dan setiap block akan dienkripsi dengan proses yang sama untuk menghasilkan block ciphertext.

Dansa Tali merupakan salah satu tarian penyambutan tamu yang berasal dari daerah Maluku. Keunikan dari tarian ini adalah penggunaan tali sebagai alat bantu tarian dimana tarian ini terdiri dari 16 (enam belas) pasang penari. Setiap pasang penari memegang 1 (satu) tali yang kemudian tali-tali dari setiap pasang penari akan saling mengikat satu sama lain. Uniknya proses mengikat dan membuka ikatan tali dilakukan dengan pola perpindahan posisi dari setiap pasang penari. Sehingga pola tersebut digunakan sebagai algoritma pola transposisi untuk pengambilan maupun pemasukan bit plaintext pada setiap blok matriks.

2

2. Tinjauan Pustaka

Sampai saat ini sudah banyak penelitian tentang kriptografi simetris. Salah satunya dalam penelitian yang berjudul

“

Perancangan Kriptografi Block Cipher dengan Langkah Kuda” yang membahas tentang kriptografi block cipher dengan langkah kuda lari dan langkah kuda jalan. Algoritma langkah kuda lari dan langkah kuda jalan dapat membuktikan bahwa pola ini dapat menghasilkan kriptografi simetris dan dapat memenuhi lima-tupel). Hasil perbandingan dengan AES-128, rancangan berbasis langkah kuda adalah 0.94869906 ms [5].Penelitian kedua yang berjudul “Penggunaan Motif Kain Tenun Timor Dan Linear Congruential Generator (LCG) Dalam Merancang Dan mengimplementasikan Algoritma Kriptografi Cipher Block” yang membahas tentang algoritma Kain Tenun Timor (KTT) dan linear congruential generator (LCG) sebagai pembangkit kunci. Perancangan algoritma kriptografi berbasis motif kain tenun timor adalah suatu rancangan algoritma kriptografi cipher block yang beroperasi dalam bentuk bit, dan termasuk dalam teknik kriptografi kunci simetris. Hasil dari perancangan algoritma kriptografi ini dapat digunakan untuk mengenkripsi dan mendekripsi teks yang kemudian diimplementasikan ke dalam bentuk aplikasi [6].

Adapun penelitian ketiga berjudul ”Perancangan Kriptografi Block Cipher

256 bit berbasis pada pola tuangan air”. Dalam penelitian ini, perancangan kriptografi

menggunakan pola tuangan air untuk pengambilan dan pemasukan bit yang dikombinasikan dengan tabel substitusi [7].

Kriptografi adalah ilmu sekaligus seni untuk menjaga keamanan pesan (message) [2]. Kriptografi (cryptography) berasal dari Bahasa Yunani: “cryptos”

artinya “secret” (rahasia), sedangkan (graphein) artinya “writing” (tulisan). Jadi,

kriptografi berarti “secret writing” (tulisan rahasia). Definisi yang digunakan di dalam buku yang lama (sebelum tahun 1980-an) menyatakan bahwa kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan pesan dengan cara menyandikannya dalam bentuk yang tidak dapat dimengerti lagi maknanya [1]. Proses menyandikan plaintext menjadi ciphertext disebut enkripsi (encryption) atau enciphering, Sedangkan proses mengembalikan ciphertext menjadi plaintext disebut dekripsi (decryption) atau deciphering [1]. Setiap proses enkripsi dan dekripsi pastilah memerlukan suatu kunci rahasia. Bila enkripsi dan dekripsi dilakukan hanya dengan satu kunci yang sama, ini adalah jenis kriptografi dengan enkripsi simetris atau biasa disebut kriptografi simetris. Sedangkan jika enkripsi dan dekripsi dilakukan dengan dua kunci, yaitu public dan private, ini jenis kriptografi asimetris. Di dalam penelitian ini, digunakan kriptografi simetris karena tidak membutuhkan proses komputasi yang rumit untuk proses enkripsi dan dekripsi.

3

ini proses enkripsi dilakukan dalam 5 (lima) putaran untuk mengurangi penggunaan memori karena pada penelitian sebelumnya yang secara umum mencapai 8-20 putaran yang memakan banyak memori pada setiap putarannya.

Permutasi berpengaruh pada saat enkripsi tertentu yang sudah pasti rahasia, karena permutasi tersebut adalah fungsi dari kunci rahasia. Jika pengguna menggunakan satu block cipher untuk mengenkrip satu pesan dengan panjang sembarang, pengguna menggunakan teknik yang dikenal sebagai modus operasi untuk block cipher tersebut [2]. Blok Cipher adalah rangkaian bit yang dibagi menjadi blok-blok bit yang panjangnya sudah ditentukan sebelumnya. Plaintext akan diproses dengan panjang blok yang tetap, pada data yang panjang maka dilakukan pemecahan dalam bentuk blok yang lebih kecil. Jika dalam pemecahan dihasilkan blok data yang kurang dari jumlah data dalam blok maka akan dilakukan proses padding. Setiap blok cipher memproses teks dengan blok yang panjangnya 256-bit, untuk mempersulit teknik kriptanalisis dalam membongkar kunci. Block cipher juga merupakan algoritma kunci simetri atau kriptografi kunci private, dimana kunci untuk enkripsi sama dengan kunci untuk dekripsi. Skema proses enkripsi dan dekripsi block cipher secara umum digambarkan pada Gambar 1.

Gambar 1 Skema Proses Enkripsi dan Dekripsi Pada Block Cipher [1].

Misalkan blok plainteks (P) yang berukuran n bit

p p pn

P 1, 2, (1)

Blok ciphertext (C) maka blok C adalah

c c cn

C 1, 2,, (2)

Kunci (K) maka kunci adalah

k k kn

K 1, 2, (3)

Sehingga proses Enkripsi adalah

P CEK (4)

4

C PDK (5)

Kriptografi harus melalui uji kriptosistem terlebih dahulu yang diuji dengan metode Stinson. Sebuah sistem kriptografi harus memenuhi lima-tupel (Five-tuple) (P, C, K, E , D) dengan kondisi [8] :

1. P adalah himpunan berhingga dari plainteks, 2. C adalah himpunan berhingga dari ciphertext,

3. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci, 4. Untuk setiap k K, terdapat aturan enkripsi ek E dan berkorespodensi dengan

aturan dekripsi dk D. Setiap ek : P C dan dk : C P adalah fungsi sedemikian hingga dk (ek (x))= x untuk setiap plainteks x P.

Sehingga Untuk setiap , terdapat aturan enkripsi dan

berkorespondensi dengan aturan dekripsi . Setiap dan dk:

adalah fungsi sedemikian hingga untuk setiap plainteks .

Untuk menguji nilai algoritma yang dirancang memiliki hasil ciphertext yang acak dari plaintext maka digunakan Persamaan 6, dimana variable X merupakan

= Kuadrat dari total jumlah variabel X

Σy2

= Kuadrat dari total jumlah variabel Y

Σxy = Hasil perkalian dari total jumlah variabel X dan variabelY

Untuk mengetahui nilai keacakan dari hasil enkripsi antara ciphertext dengan plaintext digunakan diferensiasi data yang dimana perbandingan selisih antara dua titik dalam kalkulus. Metode ini sering disebut sebagai turunan atau kemeringan dari data. Jika diberikan kumpulan data ((x1,y1), (x2,y2), (x3,y3), …, (xn,yn)) dengan syarat bahwa xi<xi+1 dimana i = 1…n. Data tersebut dapat divisualisasikan ke dalam

koordinat Cartesius untuk setiap x sebagai variabel bebas dan y atau kadang ditulis sebagai f(x) sebagai variabel tak bebas. Untuk menentukan diferensiasi data pada dua titik maka persamaan yang dapat dibentuk seperti persamaan 7.

5

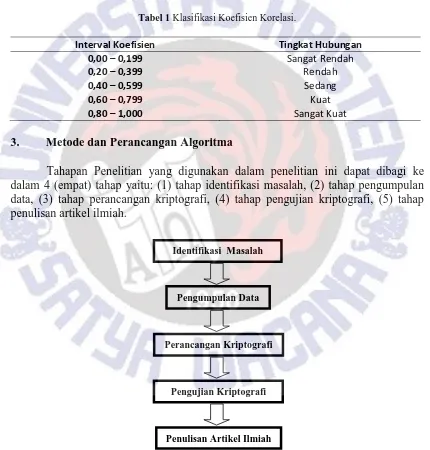

Pengujian statistika menggunakan korelasi yang merupakan suatu teknik statistik yang dipergunakan untuk mengukur kekuatan hubungan dua variabel dan juga untuk mengetahui bentuk hubungan antara dua variabel tersebut dengan hasil yang sifatnya kuantitatif. Kekuatan hubungan antara dua variabel biasanya disebut dengan koefisien korelasi dan dilambangkan dengan symbol “r”. Nilai koefisien r akan selalu berada diantara -1 sampai +1. Untuk memudahkan menetukan kuat lemahnya hubungan antara variabel yang diuji maka dapat digunakan Tabel 1 [9].

Tabel 1 Klasifikasi Koefisien Korelasi.

Interval Koefisien Tingkat Hubungan

0,00 – 0,199 Sangat Rendah

0,20 – 0,399 Rendah

0,40 – 0,599 Sedang

0,60 – 0,799 Kuat

0,80 – 1,000 Sangat Kuat

3. Metode dan Perancangan Algoritma

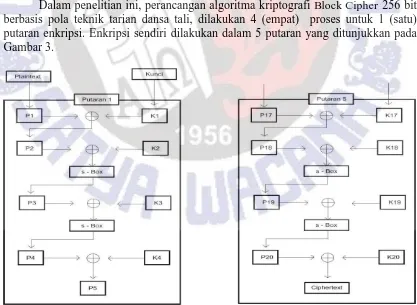

Tahapan Penelitian yang digunakan dalam penelitian ini dapat dibagi ke dalam 4 (empat) tahap yaitu: (1) tahap identifikasi masalah, (2) tahap pengumpulan data, (3) tahap perancangan kriptografi, (4) tahap pengujian kriptografi, (5) tahap penulisan artikel ilmiah.

Gambar 2 Tahapan Penelitian Identifikasi Masalah

Pengumpulan Data

Perancangan Kriptografi

Pengujian Kriptografi

6

Tahapan Penelitian pada Gambar 2, dapat dijelaskan sebagai berikut, Tahap Identifikasi Masalah : Pada tahapan ini dilakukan analisis terhadap permasalahan yang ada, terkait dengan proses perancangan Kriptografi berbasis tarian dansa tali; Tahap Pengumpulan Data : Dalam tahapan ini dilakukan pengumpulan terhadap data dari jurnal-jurnal terkait, buku, serta sumber mengenai pembahasan terkait penelitian tersebut.; Tahap Perancangan Kriptografi : pada tahap ini akan dilakukan perancangan Kriptografi berbasis tarian dansa tali, untuk pembuatan kunci, proses enkripsi dan proses dekripsinya yang dikombinasikan dengan XOR dan menggunakan tabel substitusi s-box untuk transposisi byte; Tahap Pengujian Kriptografi : pada tahap ini dilakukan pengujian terhadap kriptografi yang telah dibuat. Pengujian dilakukan dengan analisis korelasi, dampak avalanche effect, dan memori yang digunakan.; Tahap Penulisan Artikel Ilmiah : Dalam tahap terakhir ini dilakukan penulisan artikel tentang Pengaruh S-Box Advanced Encryption Standard (AES) Terhadap Avalanche Effect Pada Perancangan Kriptografi Block Cipher Berbasis 256 Bit Pada Teknik Tarian Dansa Tali Dari Maluku. Adapun batasan masalah dalam penelitian ini yaitu: 1) Proses enkripsi hanya dilakukan pada teks; 2) Pola Teknik Dansa Tali digunakan pada proses transposisi plaintext; 3) Jumlah plaintext dan kunci dibatasi yaitu menampung 32 karakter serta proses putaran terdiri dari 5 putaran; 4) Panjang block adalah 256-bit.

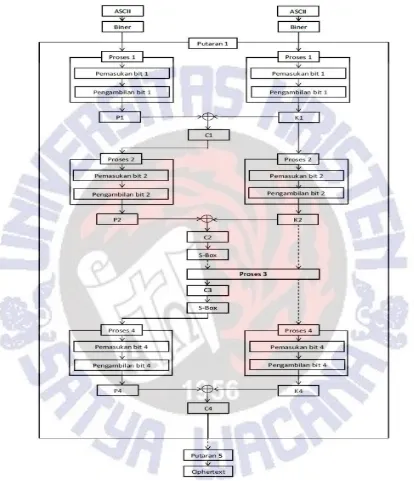

Dalam penelitian ini, perancangan algoritma kriptografi Block Cipher 256 bit berbasis pola teknik tarian dansa tali, dilakukan 4 (empat) proses untuk 1 (satu) putaran enkripsi. Enkripsi sendiri dilakukan dalam 5 putaran yang ditunjukkan pada Gambar 3.

7

Gambar 3 merupakan rancangan alur proses enkripsi. Langkah-langkah alur proses enkripsi dapat dijabarkan sebagai berikut: a) Menyiapkan plaintext; b) Mengubah plaintext menjadi biner sesuai dalam tabel ASCII; c) Dalam rancangan enkripsi plaintext dan kunci akan melewati empat proses pada setiap putaran: 1) Putaran pertama Plaintext 1 (P1) melakukan transformasi dengan pola dansa tali dan di-XOR dengan Kunci 1 (K1) menghasilkan Plaintext 2 (P2); 2) Plaintext 2 (P2) melakukan transformasi dengan pola dansa tali dan di-XOR dengan Kunci 2 (K2) kemudian hasil XOR ditransformasikan dengan tabel substitusi S-Box sehingga menghasilkan Plaintext 3 (P3), dan tahapan tersebut diulang pada proses ke-3; 3) Plaintext 3 (P3) melakukan transformasi dengan pola dansa tali dan di-XOR dengan Kunci 3 (K3) kemudian hasil XOR ditransformasikan lagi dengan tabel substitusi S-Box sehingga menghasilkan Plaintext 4 (P4); 4) Plaintext 4 (P4) di-XOR dengan Kunci 4 (K4) kemudian menghasilkan Plaintext 5 (P5); 5) Plaintext 5 (P5) masuk pada putaran kedua dengan alur proses yang sama dengan putaran pertama, dan tahapan tersebut akan berlanjut sampai putaran ke-5 yang menghasilkan Ciphertext (C).

4. Hasil dan Pembahasan

Dalam bagian ini akan membahas mengenai algoritma perancangan kriptografi block cipher 256 bit berbasis pola teknik tarian dansa tali secara terperinci. Teknik proses enkripsi yang melibatkan tabel substitusi untuk memperbesar analisis avalanche effect.

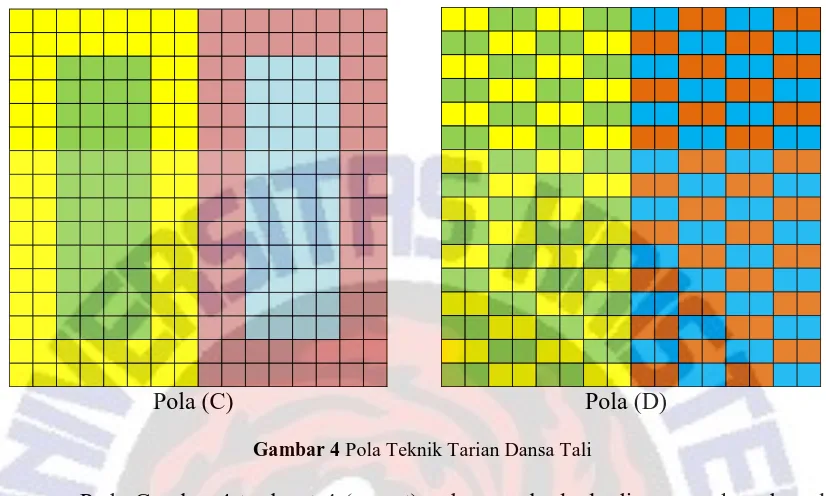

Dalam algoritma ini pola dansa tali digunakan untuk proses pengambilan bit di dalam matriks plaintext. Dansa tali dari Maluku ini memiliki pola seperti yang digambarkan dalam Gambar 4.

8

Pola (C) Pola (D)

Gambar 4 Pola Teknik Tarian Dansa Tali

Pada Gambar 4 terdapat 4 (empat) pola yang berbeda dimana pada pola-pola tersebut dapat dijelaskan bahwa di dalam tarian dansa tali, penari melakukan gerakan melingkar menggunakan tali dengan titik poros berada di tengah-tengah kemudian diikuti dengan gerakan saling menyilangkan tali seperti yang digambarkan dalam pada Pola B. Pola C dan pola D sendiri memiliki kesamaan dengan 2 (dua) pola sebelumnya hanya saja dalam 2 pola ini dilakukan gerakan dalam 2 kelompok lingkaran penari.

Berdasarkan pola-pola yang sudah dirancang, dilakukan pengujian korelasi atau nilai keterikatan antara plaintext dan ciphertext dengan menkombinasikan urutan pola untuk mendapatkan rata-rata korelasi terbaik. Pengujian dilakukan dengan menggunakan 3 (tiga) contoh plaintext yang berbeda yaitu :

- ABABABABABABABABABABABABABABABAB

- #F7! U|<$W @LS |)A|\|NY *IN3KE ? - LYONLY E.T 672012051 MAIP 2004

menggunakan kunci : BLOCK CIPHER 256 BIT DANSA TALI

9

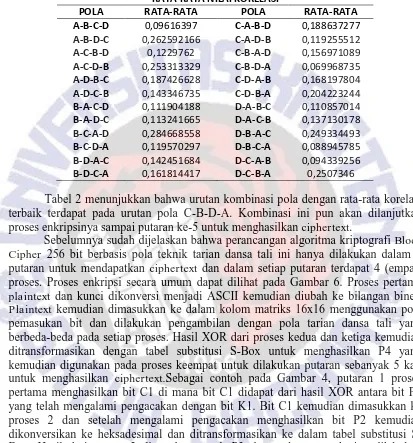

Tabel 2 Tabel Rata Korelasi

RATA-RATA NILAI KORELASI

POLA RATA-RATA POLA RATA-RATA

A-B-C-D 0,09616397 C-A-B-D 0,188637277

A-B-D-C 0,262592166 C-A-D-B 0,119255512

A-C-B-D 0,1229762 C-B-A-D 0,156971089

A-C-D-B 0,253313329 C-B-D-A 0,069968735

A-D-B-C 0,187426628 C-D-A-B 0,168197804

A-D-C-B 0,143346735 C-D-B-A 0,204223244

B-A-C-D 0,111904188 D-A-B-C 0,110857014

B-A-D-C 0,113241665 D-A-C-B 0,137130178

B-C-A-D 0,284668558 D-B-A-C 0,249334493

B-C-D-A 0,119570297 D-B-C-A 0,088945785

B-D-A-C 0,142451684 D-C-A-B 0,094339256

B-D-C-A 0,161814417 D-C-B-A 0,2507346

Tabel 2 menunjukkan bahwa urutan kombinasi pola dengan rata-rata korelasi terbaik terdapat pada urutan pola C-B-D-A. Kombinasi ini pun akan dilanjutkan proses enkripsinya sampai putaran ke-5 untuk menghasilkan ciphertext.

10

Gambar 5 Rancangan Proses Enkripsi

11

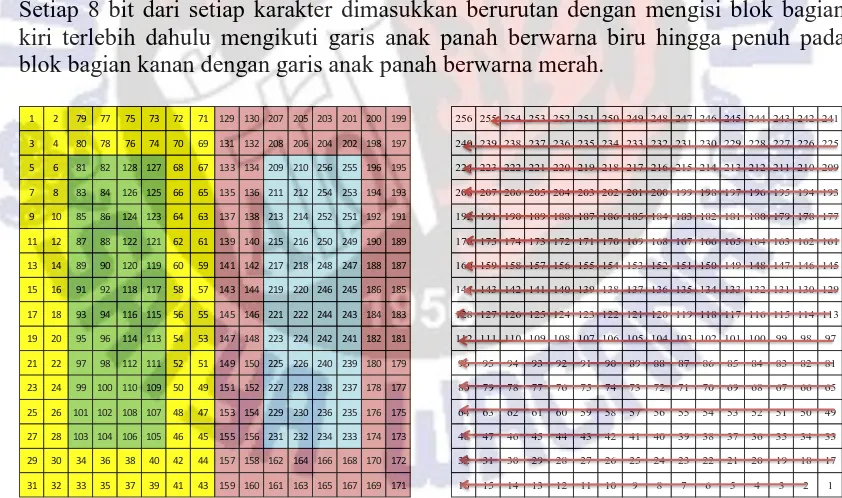

Gambar 6 Pola Pemasukan Bit Plaintext dan Kunci (Key)

Gambar 6 menjelaskan proses pemasukan bit karakter Plaintext dan Kunci. Setiap 8 bit dari setiap karakter dimasukkan berurutan dengan mengisi blok bagian kiri terlebih dahulu mengikuti garis anak panah berwarna biru hingga penuh pada blok bagian kanan dengan garis anak panah berwarna merah.

1 2 79 77 75 73 72 71 129 130 207 205 203 201 200 199

256 255 254 253 252 251 250 249 248 247 246 245 244 243 242 241

240 239 238 237 236 235 234 233 232 231 230 229 228 227 226 225

224 223 222 221 220 219 218 217 216 215 214 213 212 211 210 209

208 207 206 205 204 203 202 201 200 199 198 197 196 195 194 193

192 191 190 189 188 187 186 185 184 183 182 181 180 179 178 177

176 175 174 173 172 171 170 169 168 167 166 165 164 163 162 161

160 159 158 157 156 155 154 153 152 151 150 149 148 147 146 145

144 143 142 141 140 139 138 137 136 135 134 133 132 131 130 129

128 127 126 125 124 123 122 121 120 119 118 117 116 115 114 113

112 111 110 109 108 107 106 105 104 103 102 101 100 99 98 97

Gambar 7 Pola Transposisi Bit Plaintext Proses 1

12 105 107 134 139 163 168 188 193 209 214 226 231 239 244 248 253 106 135 138 164 167 189 192 210 213 227 230 240 243 249 252 254 136 137 165 166 180 191 211 212 228 229 241 242 250 251 255 256

16 15 14 13 12 11 10 9 8 7 6 5 4 3 2 1

128 127 126 125 124 123 122 121 120 119 118 117 116 115 114 113

144 143 142 141 140 139 138 137 136 135 134 133 132 131 130 129

160 159 158 157 156 155 154 153 152 151 150 149 148 147 146 145

176 175 174 173 172 171 170 169 168 167 166 165 164 163 162 161

192 191 190 189 188 187 186 185 184 183 182 181 180 179 178 177

208 207 206 205 204 203 202 201 200 199 198 197 196 195 194 193

224 223 222 221 220 219 218 217 216 215 214 213 212 211 210 209

240 239 238 237 236 235 234 233 232 231 230 229 228 227 226 225

256 255 254 253 252 251 250 249 248 247 246 245 244 243 242 241

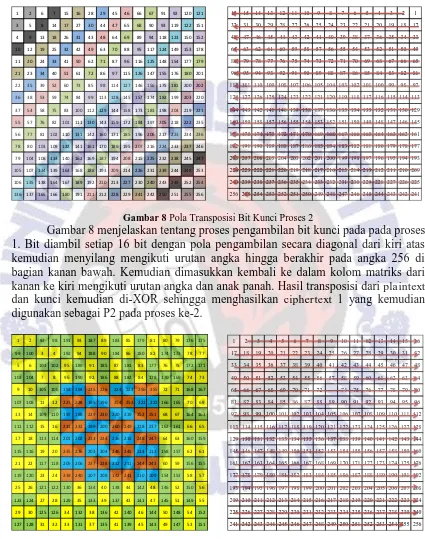

Gambar 8 Pola Transposisi Bit Kunci Proses 2

Gambar 8 menjelaskan tentang proses pengambilan bit kunci pada pada proses 1. Bit diambil setiap 16 bit dengan pola pengambilan secara diagonal dari kiri atas kemudian menyilang mengikuti urutan angka hingga berakhir pada angka 256 di bagian kanan bawah. Kemudian dimasukkan kembali ke dalam kolom matriks dari kanan ke kiri mengikuti urutan angka dan anak panah. Hasil transposisi dari plaintext dan kunci kemudian di-XOR sehingga menghasilkan ciphertext 1 yang kemudian digunakan sebagai P2 pada proses ke-2.

1 2 97 98 191 93 187 89 183 85 179 81 80 79 176 175

113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128

129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144

145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176

177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192

193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208

209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224

225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240

241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256

Gambar 9 Pola Transposisi Bit Plaintext Proses 2

13

angka yaitu, kuning, hijau, coklat, dan biru. Kemudian dimasukkan kembali ke dalam kolom matriks dari kiri atas mengikuti anak panah dan urutan angka hingga berakhir pada angka 256.

241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256

225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240

209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224

193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208

177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192

161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176

145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160

129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144

113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128

97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112

Gambar 10 Pola Transposisi Bit Kunci Proses 2

Gambar 10 merupakan proses pengambilan dan pemasukan bit kunci pada proses 2. Pengambilan diambil setiap 16 bit mengikuti urutan angka pada gambar kiri kemudian dimasukkan kembali mengikuti anak panah dan urutan angka pada gambar kanan. Hasil dari transposisi plaintetxt dan kunci di-XOR kemudian menghasilkan ciphertext 2.

14

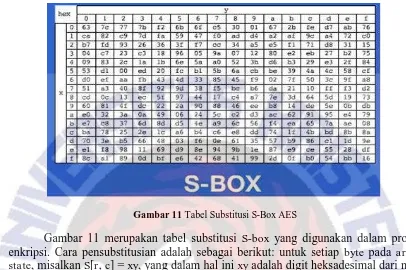

Gambar 11 Tabel Substitusi S-Box AES

Gambar 11 merupakan tabel substitusi S-box yang digunakan dalam proses enkripsi. Cara pensubstitusian adalah sebagai berikut: untuk setiap byte pada array state, misalkan S[r, c] = xy, yang dalam hal ini xy adalah digit heksadesimal dari nilai S[r, c], maka nilai substitusinya, dinyatakan dengan S’[r, c], adalah elemen di dalam S-box yang merupakan perpotongan baris x dengan kolom y.Misalnya S[0, 0] = 19,

maka S’[0, 0] = d4.

Untuk pengujian algoritma dilakukan dengan mengambil plaintext adalah LYONLY E.T 672012051 MAIP 2004 dan kunci adalah BLOCK CIPHER 256 BIT DANSA TALI. Setelah melewati proses enkripsi yang telah dijabarkan sebelumnya maka mendapatkan ciphertext yang telah dikonversi ke dalam nilai hexadecimal.

Tabel 3 Hasil Ciphertext Setiap Putaran.

Putaran Hasil Hexadecimal

1 F10588DCF1E2E7497831595405F592270856B574FC51B1BC4B973659DA21D6E9

2 70CEB7F06D5D02F5CF28A04E732EACDA2884F0F8E183B21CAD9F97C44DB22117

3 08FC251DD66ECC35BF7CEE5F4EAA36DA890CFA137D0298A368D4053E082208C7

4 5DAE8BB9EEAD2A1A4574A67498D8D06C5D30BD0F5DAC592DFE69EC56C0603047

5 80EEB4199AF89662DC3E4BD1C889EF55FFA2F42E77CA9EB9481C09440001B9BC

15

Proses dekripsi merupakan kebalikan dari proses enkripsi. Dekripsi dilakukan dengan memproses kunci sampai putaran kelima kemudian ciphertext dimasukkan dan di-XOR dengan K4 pada proses keempat.

Gambar 12 menjelaskan alur proses pengembalian ciphertext ke plaintext. Pola yang digunakan sebagai pola pengambilan bit pada proses enkripsi akan digunakan sebagai pola pemasukan pada proses dekripsi. Sebaliknya pola pemasukan yang digunakan pada proses enkripsi akan digunakan sebagai pola pengambilan proses dekripsi sehingga dapat dikatakan pola tarian dansa tali digunakan sebagai pola pemasukan bit pada proses dekripsi.

Proses dekripsi dimulai dengan memasukkan ciphertext pada kolom matriks C4 kemudian di-XOR dengan K4 hasil proses kunci pada proses keempat. Hasil XOR kemudian ditransposisikan menggunakan pola transposisi Dansa Tali A.

16

Gambar 13 Pola Transposisi Bit Plaintext Proses 4

Gambar 13 merupakan pola transposisi dekripsi pada proses 4. Bit hasil XOR C4 dan K4 diambil menggunakan pola pada gambar bagian kanan. Setiap 16 bit diambil dari kiri bawah ke kanan atas mengikuti anak panah dan urutan angka pada kolom matriks. Kemudian bit dimasukkan kembali menggunakan pola Dansa Tali A pada gambar bagian kiri mengikuti urutan angka dari 1 hingga 256 dengan urutan warna pada gambar yaitu kuning, hijau, merah, biru. Hasil transposisi diambil setiap 8 bit diubah ke dalam bentuk hexadecimal kemudian dimasukkan ke dalam S-Box. Hexadecimal pada tabel substitusi S-Box diubah ke biner dan dimasukkan kembali ke dalam tabel matriks C3, kemudian C3 di-XOR dengan K3 pada proses 3.

1 2 65 66 64 63 128 127 129 130 193 194 192 191 256 255

17

Gambar 14 merupakan pola transposisi dekripsi pada proses 3. Bit hasil XOR C3 dan K3 diambil menggunakan pola pada gambar bagian kanan. Setiap 16 bit diambil dari kanan atas ke kiri bawah mengikuti anak panah dan urutan angka pada kolom matriks. Kemudian bit dimasukkan kembali menggunakan pola Dansa Tali D pada gambar bagian kiri mengikuti urutan angka dari 1 hingga 256 dengan urutan warna pada gambar yaitu kuning, hijau, biru, coklat. Hasil transposisi diambil setiap 8 bit diubah ke dalam bentuk hexadecimal kemudian dimasukkan ke dalam S-Box. Hexadecimal pada tabel substitusi S-Box diubah ke biner dan dimasukkan kembali ke dalam tabel matriks C2, kemudian C4 di-XOR dengan K2 pada proses 2.

Tabel 4 Algoritma Proses Enkripsi dan Dekripsi.

Algoritma Proses Enkripsi Algoritma Proses Dekripsi 1. Masukkan plaintext

2. Plaintext diubah ke ASCII 3. ASCII diubah ke BINER

4. Bit BINER dimasukkan ke kolom P1 menggunakan pola masuk Plaintext 5. Bit P1 ditransposisikan dengan pola Dansa

Tali C

6. P1 di-XOR dengan K1 menghasilkan C1 7. C1 = P2

8. Bit P2 ditransposisikan menggunakan pola Dansa Tali B

9. P2 di-XOR dengan K2 menghasilkan C2 10. C2 diubah ke BINER

11. BINER diubah ke HEXA

12. HEXA dimasukkan ke dalam tabel S-BOX 13. Hasil HEXA invers diubah ke BINER

14. BINER dimasukkan ke dalam kolom P3 menggunakan pola masuk plaintext 15. Bit P3 ditransposisikan menggunakan pola

Dansa Tali D

16. P3 di-XOR dengan K3 menghasilkan C3 17. C3 diubah ke BINER

18. BINER diubah ke HEXA

19. HEXA dimasukkan ke dalam tabel S-BOX 20. Hasil HEXA invers diubah ke BINER

21. BINER dimasukkan ke dalam kolom P4 menggunakan pola masuk plaintext 22. Bit P4 ditransposisikan menggunakan pola

Dansa Tali A

23. P4 di-XOR dengan K4 menghasilkan C4 24. C4 diubah ke BINER

6. Hasil XOR ditransposisikan terbalik dengan pola Dansa Tali A menghasilkan P4

7. Bit P4 diubah ke BINER 8. BINER diubah ke HEXA

9. HEXA dimasukkan ke dalam tabel S-BOX 10. Hasil HEXA invers diubah ke BINER

11. BINER dimasukkan ke dalam kolom C3 menggunakan pola masuk plaintext 12. C3 diXORd dengan K3

13. Hasil XOR ditransposisikan terbalik dengan pola Dansa Tali D menghasilkan P3

14. Bit P3 diubah ke BINER 15. BINER diubah ke HEXA

16. HEXA dimasukkan ke dalam tabel S-BOX 17. Hasil HEXA invers diubah ke BINER

18. BINER dimasukkan ke dalam kolom C2 menggunakan pola masuk plaintext 19. C2 di-XOR dengan K2

20. Hasil XOR ditransposisikan terbalik dengan pola Dansa Tali B menghasilkan P2 21. P2 = C1

22. C1 di-XOR dengan K1

23. Hasil XOR ditransposisikan terbalik dengan pola Dansa Tali B menghasilkan P1

18

Tabel 4 merupakan algoritma proses enkripsi dan dekripsi. Proses enkripsi menghasilkan C4 sedangkan proses dekripsi menghasilkan P1.

Algoritma proses Kunci (Key) dijelaskan sebagai berikut : 1. Masukkan Kunci

2. Kunci diubah ke ASCII 3. ASCII diubah ke BINER

4. Bit BINER dimasukkan ke kolom K1 menggunakan pola masuk Kunci 5. Bit Kunci ditransposisikan dengan pola Kunci A

6. Transposisi K1 = K2

7. K2 ditransposisikan menggunakan pola Kunci B 8. Transposisi K2 = K3

9. K3 ditransposisikan menggunakan pola Kunci C 10.Transposisi K3 = K4

11.K4 ditransposisikan menggunakan pola Kunci D

Pseudocode proses enkripsi dan dekripsi dijelaskan sebagai berikut :

Proses Enkripsi

{Program ini digunakan untuk melakukan proses enkripsi data}

Kamus

Dari BINER = kolom matriks P1, masukkan BINER P1 Transposisi mengunakan Pola Dansa Tali C Output P1

Input K Read K

K to ASCII ASCII to BINER

Dari BINER = kolom matriks K1, masukkan BINER K1 Transposisi mengunakan Kunci A Output K1

Print C1 C1 = P2 C2 <- P2 ⨁ K2

Dari C1 = kolom matriks P2, masukkan C1

P2 Transposisi menggunakan Pola Dansa Tali B Output P2

Dari K1 = kolom matriks K2, masukkan K1

K2 Transposisi menggunakan pola Kunci B Ouput K2

Print C2

Biner S-Box <- Invers Hexa C2 C2 to BINER BINER to HEXA

Dari HEXA = Tabel S-Box, masukkan HEXA HEXA Substitusi menggunakan S-Box Print BINER S-Box

C3 <- P3 ⨁ K3

19

Output P3

Dari K2 = kolom matriks K3, masukkan K2

K3 Transposisi menggunakan pola Kunci C Output K3

Print C3

Return Biner S-Box BINER S-box = P2 C2 <- P2 ⨁ K2

Dari BINER S-BOX = kolom matriks P4, masukkan BINER S-Box P4 Transposisi menggunakan Pola Dansa Tali A Output P4

Dari K3 = kolom matriks K4, masukkan K3

K4 Transposisi menggunakan pola Kunci D Ouput K4

Print C4 Repeat

End

Proses Dekripsi

{Program ini digunakan untuk melakukan proses dekripsi data}

Kamus

Dari BINER = kolom matriks K1, masukkan BINER K1 Transposisi menggunakan pola Kunci A Output K2

K3 <- Traposisi K2

K2 Transposisi mengunakan pola Kunci B

Output K3 K4 <- Traposisi K3

K3 Transposisi mengunakan pola Kunci C

Output K4

K4 Transposisi menggunakan pola Kunci D

P4 <- Transposisi dari hasil C4 ⨁ K4 Input C

Read C

C4 to ASCII ASCII to BINER

Dari BINER = kolom matriks C4, masukkan BINER C4 ⨁ K4

Transposisi terbalik menggunakan Pola Dansa Tali A Print P4

P3 <- Transposisi dari hasil C3 ⨁ K3 Biner S-Box <- Invers Hexa P4 P4 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukkan HEXA HEXA Substitusi menggunakan S-Box

Dari BINER S-Box = kolom matriks C3, Masukkan BINER S-Box

C3 ⨁ K3

Transposisi terbalik menggunakan Pola Dansa Tali D Print P3

P2 <- Transposisi dari hasil C3 ⨁ K3 Biner S-Box <- Invers Hexa P3 P4 to BINER

BINER to HEXA

Dari HEXA = Tabel S-Box, masukkan HEXA HEXA Substitusi menggunakan S-Box

20

C2 ⨁ K2

Transposisi terbalik menggunakan Pola Dansa Tali B Print P2

P2=C1

P1<- Transposisi dari hasil C1 ⨁ K1 P2 ⨁ K2

Transposisi terbalik menggunakan Pola Dansa Tali B Print P1

Pengujian korelasi digunakan untuk mengukur seberapa acak perbandingan antara hasil enkripsi (ciphertext) dan plaintext. Nilai korelasi sendiri berkisar 1 sampai -1, dimana jika nilai kolerasi mendekati 1 maka plaintext dan ciphertext memiliki hubungan yang sangat kuat, tetapi jika mendekati 0 maka plaintext dan ciphertext memiliki hubungan yang tidak kuat.

Tabel 5 Nilai Korelasi Setiap Putaran

Putaran Korelasi dapat disimpulkan bahwa algoritma kriptografi block cipher 256 bit berbasis pola teknik tarian dansa tali dapat menghasilkan nilai korelasi enkripsi acak yang dapat dibuat dalam bentuk grafik pada Gambar 11.

Gambar 14 Grafik Perbandingan Plaintext dan Ciphertext

21

Pengujian Avalanche Effect dilakukan untuk mengetahui seberapa besar perubahan bit ketika karakter plaintext dirubah. Pengujian dilakukan dengan 3 (Tiga) contoh plaintext dan kunci (key) yang berbeda dan kemudian akan diubah 1 (Satu) karakter pada plaintext sehingga menghasilkan perbedaan Avalanche Effect pada setiap putarannya.

Gambar 15 Grafik Pengujian Avalanche Effect

22

menjadi 55% pada putaran ketiga namun kembali mengalami penurunan hingga 45% pada putaran keempat walaupun menunjukkan peningkatan pada putaran kelima yang mencapai 48%.

5. Simpulan

Berdasarkan penelitian yang dilakukan, dapat disimpulkan bahwa kriptografi block cipher 256 bit berbasis teknik tarian dansa tali dapat melakukan enkripsi dan memenuhi konsep 5-tuple stinson sehingga dapat dikatakan sebagai sistem kriptografi. Selain itu perubahan 1 karakter dapat membuat perubahan signifikan pada analisis avalanche effect karena adanya tabel substitusi S-Box yang dipasang pada proses kedua dan ketiga dalam setiap putaran, adapun pada pengujian korelasi setiap putaran memiliki nilai kolerasi lemah sehingga dapat disimpulkan perancangan kriptografi block cipher 256 bit berbasis pola teknik tarian dansa tali dapat menghasilkan output enkripsi yang acak. Kriptografi block cipher 256 bit berbasis pola teknik tarian dansa tali mampu menghasilkan enkripsi yang acak sehingga dapat diterapkan untuk mengamankan data atau informasi berupa teks. Setiap pengujian avalanche effect pun menunjukkan bahswa S-Box berpengaruh di dalam proses enkripsi dimana setiap putaran memiliki avalanche effect yang mencapai 50%.

6. Daftar Pustaka

[1] Munir, R., 2006, Kriptografi, Bandung: Informatika.

[2] Schneier, B., 1996, Applied Cryptography, Secon Editor, New York: John Wiley and Sons.

[3] Pakereng, M. A. I, 2010, Kriptografi Dengan Algoritma Genetika, Salatiga: Widya Sari.

[4] Dipanegara, A., 2011, New Concept Hacking. Jakarta: Agogos Publishig. [5] Bili, D. D., Pakereng, M. A. I., Wowor, A. D., 2015, Perancangan Kriptografi

Block Cipher Dengan Langkah Kuda. Salatiga : Jurusan Teknik Informatika FTI Universitas Kristen Satya Wacana.

[6] Mone, A. S., Pakereng, M. A. I., Wowor, A. D., 2015, Penggunaan Motif Kain Tenun Timor Dan Linear Congruential Generator (LCG) Dalam Merancang Dan mengimplementasikan Algoritma Kriptografi Cipher Block. Salatiga : Jurusan Teknik Informatika Universitas Kristen Satya Wacana. [7] Tuhumuri, Frellian, Pakereng, M. A. I., Wowor, A. D., 2016, Perancangan

Kriptografi Block Cipher 256 Bit Berbasis pada Pola Tuangan Air . Salatiga : Jurusan Teknik Informatika Universitas Kristen Satya Wacana.

[8] Stinson, D. R., 1995, Cryptography: Theory and Practice. CRC Press, Boca Raton, London, Tokyo.

![Gambar 1 Skema Proses Enkripsi dan Dekripsi Pada Block Cipher [1].](https://thumb-ap.123doks.com/thumbv2/123dok/3556028.1446628/14.612.104.523.328.725/gambar-skema-proses-enkripsi-dekripsi-pada-block-cipher.webp)