IMPLEMENTASI APLIKASI STEGANOGRAFI DENGAN

MENGGUNAKAN EUREKA STEGANOGRAHER, JPHIDE AND SEEK,

STEGANOG, DAN STEGOMAGIC

NASKAH PUBLIKASI

disusun oleh :

Yesrani Helyda Yusuf

07.11.1384

kepada

JURUSAN TEKNIK INFORMATIKA

SEKOLAH TINGGI MANAJEMEN INFORMATIKA DAN KOMPUTER

“AMIKOM”

YOGYAKARTA

2011

STEGANOGRAPHY APPLICATION IMPLEMENTATION USING EUREKA STEGANOGRAPHER, JPHIDE AND SEEK, STEGANOG, AND STEGOMAGIC

IMPLEMENTASI APLIKASI STEGANOGRAFI DENGAN MENGGUNAKAN EUREKA STEGANOGRAHER, JPHIDE AND SEEK, STEGANOG, DAN STEGOMAGIC

Yesrani Helyda Yusuf Jurusan Teknik Informatika STMIK AMIKOM YOGYAKARTA

ABSTRACT

In this 21st century, storing data or confidential information without security is not a day longer. Therefore, there are various ways of storing data safely is by using steganography and cryptography algorithms. The difference between the two methods is that if cryptographic randomization process the original data so as to produce the encrypted data at random and different from the original, then the steganographic techniques is to hide data within other data without changing existing data.

Steganography is the technique of hiding information on a medium such that its presence is not detected by other parties who are not entitled to such information. The first user (sender of the message) to send the media that has been inserted such confidential information through public communication channels, to be accepted by the second user (receiver). Message recipients can extract secret information contained therein.

In this thesis, will be explained about steganography in the present who have been using computer technology, so it making easier for the storage and insert information such as text messages or images using steganography application software.

1. Pendahuluan

Manusia telah menyembunyikan pesan rahasia dengan berbagai metode dan variasi. Salah satunya adalah Steganografi. Steganografi merupakan ilmu yang mempelajari, meneliti, dan mengembangkan seni menyembunyikan sesuatu informasi. Steganografi berasal dari bahasa Yunani yang berarti “tulisan tersembunyi”. Zaman dahulu kegiatan ini sudah sering dilakukan untuk menyampaikan pesan-pesan rahasia. Misalnya dengan cara mentatoo pesan rahasia di kulit kepala para pembawa pesan. Sebelumnya kepala si pembawa pesan digunduli dahulu, kemudian di tatoo. Setelah rambutnya tumbuh maka pesan tadi tertutup oleh rambut, kemudian si pembawa pesan dilengkapi dengan pesan palsu di tangannya sebagai umpan.

File media merupakan komponen penting pada proses penyembunyian informasi ini. Dengan file yang terlihat sama sekali tidak mencurigakan, data anda yang sebenarnya akan tetap tidak terdeteksi dengan mata telanjang. Secara teori, semua file umum yang ada di dalam komputer dapat digunakan sebagai media, seperti file gambar berformat PNG (Portable Network Graphics), JPEG (Joint Photographic Experts Group), GIF (Graphics Interchange Format), BMP (Bitmap), atau di dalam musik MP3 (Media Player), atau bahkan di dalam sebuah film dengan format WAV (Waveform Audio Format) atau AVI (Audio Video Interleave) semua bisa dijadikan tempat bersembunyi, selama file media tersebut jika dimodifikasi, maka kualitas dan tampilan file yang sesungguhnya tidak akan terganggu banyak.

Teknik steganografi yang digunakan pada tugas akhir ini dalam mengamankan pesan yaitu dengan menggunakan software aplikasi Eureka Steganografi, JPHide and Seek, SteganoG, dan StegoMagic. Dimana keempat teknik steganografi tersebut memiliki fungsi yang berbeda – beda, dan dapat lebih dikembangkan lagi.

2. Landasan Teori 2.1 Dasar Teori

Steganografi adalah ilmu pengetahuan dan seni dalam menyembunyikan pesan komunikasi sehingga pihak ketiga tidak menyadari keberadaan pesan tersebut. Suatu sistem steganografi yang sedemikian rupa dapat menyembunyikan suatu data dalam

suatu media yang tidak dapat di duga oleh orang biasa sehingga tidak membangunkan suatu kecurigaan terhadap media tersebut dan kepada orang yang melihatnya.

2.2 Konsep Arsitektur Steganografi

Steganografi yang dibahas di sini adalah penyembunyian data di dalam citra digital saja. Meskipun demikian, penyembunyian data dapat juga dilakukan pada wadah berupa suara digital, teks, ataupun video. Penyembunyian data rahasia ke dalam citra digital akan mengubah kualitas citra tersebut. Kriteria yang harus diperhatikan dalam penyembunyian data adalah :

1. Bitrate

Jumlah data yang akan disembunyikan haruslah sesuai. 2. Fidelity

Mutu citra penampung tidak jauh berubah. 3. Robustness

Data yang disembunyikan harus tahan terhadap manipulasi yang dilakukan pada citra penampung (seperti pengubahan kontras, penajaman, pemampatan, rotasi, perbesaran gambar, pemotongan (cropping), enkripsi, dan sebagainya).

4. Recovery

Data yang disembunyikan harus dapat diungkapkan kembali

2.3 Prinsip Kerja Algoritma LSB

Least Significant Bit adalah bagian dari barisan data biner (basis dua) yang mempunyai nilai paling tidak berarti/paling kecil. Letaknya adalah paling kanan dari barisan bit. Sedangkan MSB (Most Significant Bit) adalah sebaliknya, yaitu angka yang paling berarti/paling besar dan letaknya disebelah paling kiri. Perhatikan Gambar 2.5 berikut ini :

2.4 Struktur Format File

Sebuah format file adalah cara tertentu untuk mengkodekan informasi dalam proses penyimpanan file dalam sistem. Pada proyek akhir ini akan dipelajari mengenai struktur sebuah format file sehubungan dengan steganografi, baik untuk carrier file ataupun untuk secret file. Format file dalam steganografi yaitu terdiri dari file teks, gambar, audio, dan video.

2.5 Proses Embedding dan Ekstracting

Perhatikan gambar proses emdedding dan ekstracting pada file Image berikut ini :

Start

Input File Pembawa (.jpg, .bitmap)

Input Pesan

Input File Kunci (.txt, .jpg, .jpeg) Proses Embedding Output File Pembawa (.jpg, .bitmap) Stop

Start Input File Pembawa (.jpg, .jpeg) Input File Kunci (.txt, .jpg, .bmp) Proses Ekstracting Pesan Rahasia (.jpg, .jpeg) Stop

Gambar 2.6 Gambar 2.7

Proses penyembunyian data ke dalam file pembawa (.jpg, .bitmap) seperti pada gambar 2.6 diatas adalah sebagai berikut :

1. Input file pembawa (.jpg, .bitmap).

2. Input pesan yang akan disembunyikan dan dibaca sebagai pesan baru atau pesan berbentuk file (.txt, .jpg, .jpeg) yang sudah ada sebelumnya.

3. Input file kunci (.txt) sebagai password.

4. Proses Embeddinginformasi dilakukan dalam file pembawa dengan mengganti bit-bit LSB pada file pembawa dengan bit-bit informasi.

5. Ouptut berupa file pembawa terlabel (.jpg, .bitmap) atau stego file.

Proses pengambilan data dari dalam file pembawa terlabel (.jpg, .bitmap) seperti pada gambar 2.7 adalah sebagai berikut :

1. Input file pembawa terlabel (.jpg, .bitmap) atau stego file.

2. Input file kunci (.txt) sebagai password. File kunci ini merupakan symmetrical key atau kunci simetris dimana kunci ini digunakan pada proses embedding dan extracting.

3. Porses Extracting informasi dari file pembawa terlabel. 4. Output berupa file pesan (.jpg).

2.6 Teknik Data Steganografi

Implementasi teknik menyembunyikan data dalam steganografi dapat menggunakan program steganografi yang akan dibahas lebih lanjut pada bab selanjutnya. Program steganografi tersebut adalah sebagai berikut :

1. Eureka Steganografi

Program eureka steganografi dapat digunakan untuk menyisipkan pesan singkat ke dalam sebuah file gambar atau menyisipkan sebuah file teks ke dalam gambar.

2. JPHide and Seek

JPHide and Seek ini merupakan program yang digunakan untuk menyamarkan sebuah file rahasia bertipe txt* ke dalam file gambar bertipe JPEG.

3. Steganog

Program ini sebenarnya dapat digunakan untuk menyembunyikan sembarang file (berbagai tipe) ke dalam file gambar bertipe bitmap.

4. Stego Magic

3. Analisis Dan Perancangan Sistem 3.1 Analisis Sistem

Analisis sistem dilakukan dengan mendefinisikan masalah yang ada, menganalisis dan mengamati secara keseluruhan bagaimana program aplikasi ini terbentuk. Dalam implementasi program aplikasi ini diperlukan suatu analisis yang benar, agar menjadikan program aplikasi ini menjadi menarik dan sesuai dengan yang diharapkan.

3.2 Perancangan Proses

Dalam tahap ini, rancangan proses penelitian yang akan digunakan dalam implementasi aplikasi steganografi dengan beberapa tahap yaitu :

1. Menyembunyikan pesan singkat ke dalam file gambar 2. Menyembunyikan file teks ke dalam file JPEG

3. Menyembunyikan file JPEG ke dalam file gambar bertipe bitmap 4. Menyembunyikan file gambar ke dalam file audio

3.3 Perancangan Sistem

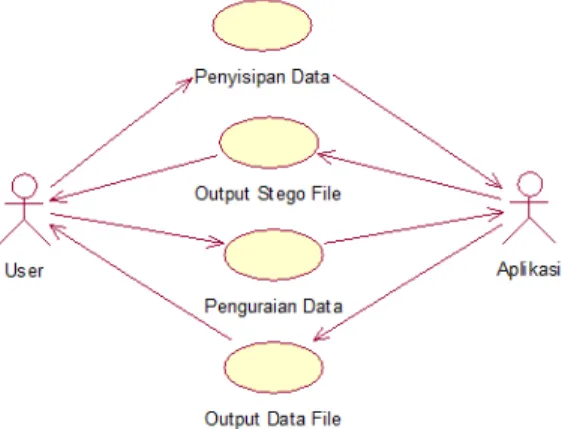

Perancangan sistem ini menyangkut penjelasan tentang desain dan implementasi sistem yang digunakan dalam sistem yang dibuat dan diwujudkan dengan tampilan antarmuka yang menghubungkan antara user dan aplikasi. Berikut gambarnya:

Gambar 3.1 Use Case Diagram Aplikasi

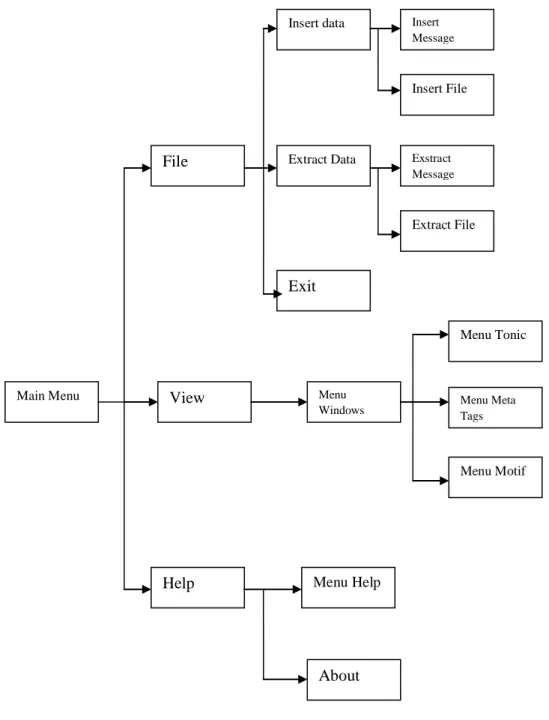

3.4 Perancangan Sistem

Sesuai dengan flowchart dan diagram pada pembahasan sebelumnya, maka dibuatlah tampilan-tampilan yang bertujuan untuk memudahkan pengguna untuk menjalankan aplikasi ini. Dimana keempat piranti lunak tersebut merupakan salah satu

spesies dari Stegosaurus yang memiliki kemiripan nama dengan stego-file yang digunakan dalam proses steganografi. Dimana dalam perancangan sistem ini memerlukan perancangan data berupa data input maupun data ouput.

Gambar 3.6 Perancangan Antar Muka Main Menu File View Help Insert data Extract Data Exit Insert Message Menu Windows Insert File Extract File Exstract Message Menu Motif Menu Meta Tags Menu Tonic About Menu Help

4. Implementasi Dan Pengujian Sistem 4.1 Implementasi Aplikasi

Setelah melakukan tahapan analisis dan perancangan sistem, maka yang harus dilakukan selanjutnya adalah mengimplementasikan apa saja yang telah di analisis dan dirancang sebelumnya. Tahapan-tahapan implementasi tersebut meliputi implementasi perangkat keras, implementasi perangkat lunak, implementasi antar muka, implementasi program dan pengujian program.

4.2 Implementasi Sistem Aplikasi Antar Muka

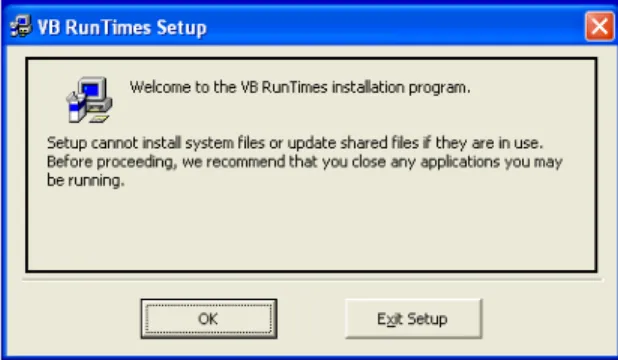

Untuk menjalankan program Eureka Steganographer, JPHide and Seek, SteganoG, dan StegoMagic maka sebelumnya diharuskan menginstal aplikasi VB Runtime Library dan pastikan kondisi PC atau notebook yang digunakan tidak dalam keadaan error.

Gambar 4.3 VB Runtime Library Installation

4.3 Pengujian Sistem Perangkat Lunak

Pada tahap ini, keempat program aplikasi steganografi tersebut yang terdiri dari Eureka Steganographer, JPHide and Seek, SteganoG, dan StegoMagic akan diuji sejauh mana aplikasi-aplikasi ini akan berjalan dalam menyembunyikan file yang berupa data teks, gambar dengan ekstensi file *.jpg, *.bmp, serta audio dengan ekstensi *.wav.

1. Eureka Steganographer

Berikut ini adalah tahapan pengujian proses eureka steganographer dalam mengamankan sebuah file teks yang memuat pesan rahasia ke dalam sebuah file gambar yang bertipe *.bmp atau *.jpg :

1. Pastikan bahwa program VB Runtime Library telah terinstal pada computer / notebook

2. Siapkan file teks (*.txt) yang memuat pesan tertentu. Buatlah dengan menggunakan aplikasi notepad

3. Jalankan aplikasi Eureka Steganographer

4. Tentukan file gambar dengan tipe file *.bmp atau *.jpg yang akan dijadikan file cover (pembawa)

5. Klik tombol “Open”

6. Akan tampil jendela Eureka Steganographer seperti di bawah ini

Gambar 4.16 Jendela Eureka Steganographer

7. Pada bagian Encryption Key isikan dengan bilangan tertentu sebagai passwordnya. Klik ganda pada kotak edit yang kosong sehingga tampil jendela Key Logger Defeater

8. Setelah itu tekanlah tombol “Done”, kode enkripsi akan tampil pada kotak Encryption Key

9. Pada bagian File Embed, klik tombol “Select”

10. Maka akan tampil kotak dialog Open. Tentukan file teks yang akan disisipkan yaitu file dengan ekstensi *.txt (Important Document.txt)

11. Lanjutkan dengan mengklik tombol “Insert Data”

12. File Gambar telah disisipi dengan File Teks. Lanjutkan dengan memilih menu File > Save Image. Maka akan tampil kotak dialog Save As

13. Beri nama file gambar yang baru tersebut dan klik tombol “Save”

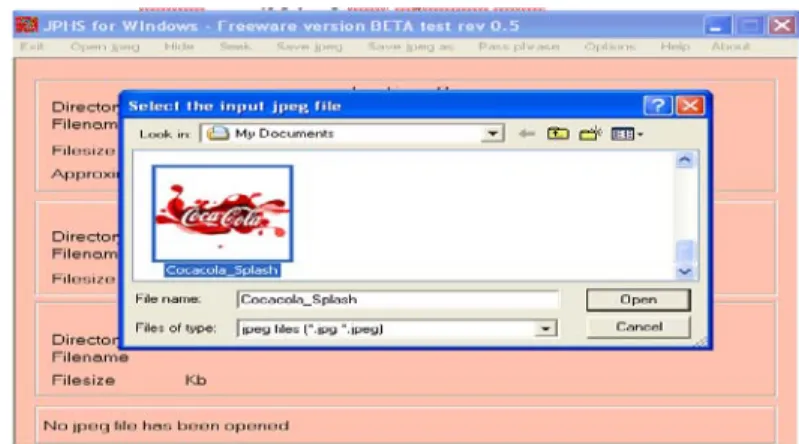

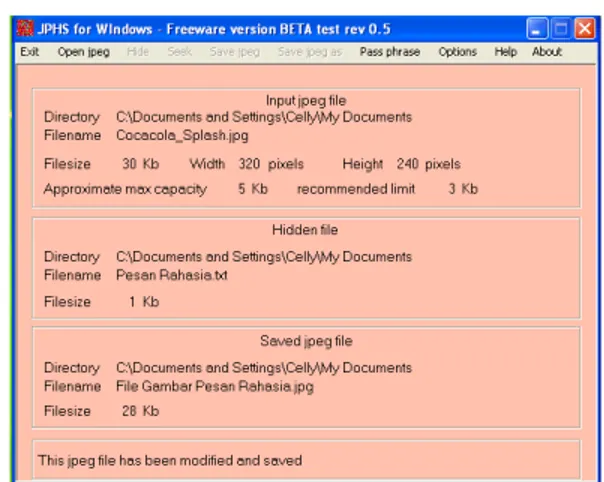

2. JPHide And Seek For Windows

Hal yang perlu diperhatikan dalam JPHS for windows ini adalah file teks yang akan disisipkan harus lebih kecil daripada file gambar yang digunakan sebagai media.

1. Masukkan file bertipe JPEG dan tempatkan di folder My Documents

2. Buatlah sebuah file rahasia dengan notepad dan simpan di folder My Documents 3. Jalankan program JPHS for windows

4. Window JPHS for windows akan tampil. Klik pada menu “Open Jpeg”. Pilihlah file *.jpg yang akan digunakan untuk file media lalu klik “Open”

Gambar 4.26 File gambar yang dijadikan sebagai media/carrier

5. Klik pada menu “Hide”, maka akan tampil gambar kotak inputan untuk password. Ketikkan password yang ingin dimasukkan pada dua kotak tersebut. Lalu klik tombol OK

6. Setelah itu, akan tampil lagi kotak Select The File You Want To Hide dan tentukan file yang ingin sisembunyikan. Klik tombol Open.

7. Pada bagian Hidden file akan terlihat keterangan tentang file yang disembunyikan 8. Selanjutnya, klik menu Save jpeg untuk menyimpan file tersebut dengan cara

menimpa file yang sudah ada atau klik menu Save jpeg as untuk menyimpan file dengan nama baru

9. Setelah di simpan, maka pada jendela JPHS bagian Saved jpeg file akan memiliki keterangan seperti pada gambar di bawah ini

Gambar 4.32 Keterangan pada Saved jpeg file

Untuk mengekstrak file teks yang telah disisipkan pada file gambar tersebut,

maka tahapan diatas dapat dilakukan kembali.

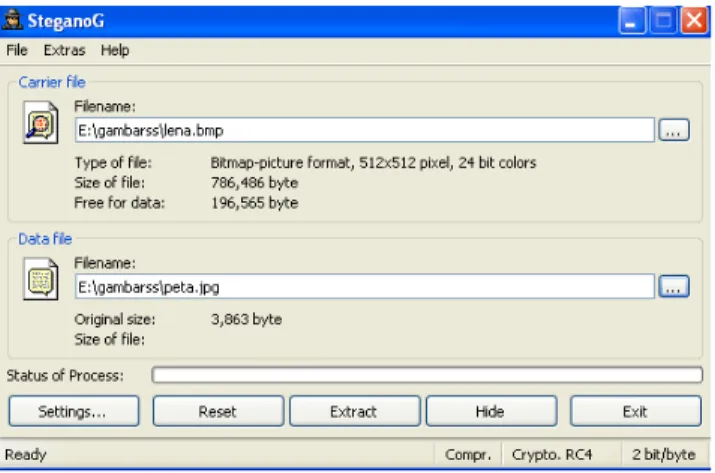

3. SteganoG

Dokumen penting tidak hanya berupa file teks, tetapi terkadang berupa file gambar. Dalam percobaan ini, akan dijelaskan langkah-langkah cara menyembunyikan file JPEG (*.jpg) ke dalam file bitmap (*.bmp). Berikut tahapannya :

1. Jalankan program SteganoG

2. Setelah jendela aplikasi SteganoG tampil, pada kotak Carrier File klik tombol ellipsis (…). Dimana di bagian ini akan menentukan file yang akan digunakan sebagai media atau cover

3. Akan tampil kotak Select carrier file untuk memilih gambar yang akan digunakan sebagai media. Lalu klik Open

4. Kemudian pada bagian Data file digunakan untuk menentukan file yang akan disembunyikan. Klik tombol elipsisnya (…).

5. Setelah hal diatas dilakukan maka akan pada bagian Data file akan muncul keterangan seperti gambar berikut

Gambar 4.41 Keterangan pada Data file

6. Kemudian klik tombol “Hide”. Maka akan muncul tampilan kotak “Set passphrase”, masukkan password pada kotak “Enter Passphrase” dan kotak Reenter Passphrase lalu klik tombol “Ok”

7.

Proses akan berlangsung beberapa saat dengan menimpa file carrier yang ada. Setelah selesai, akan tampil kotak pesanGambar 4.43 Proses menyembunyikan file kedalam file lain berhasil 4. StegoMagic

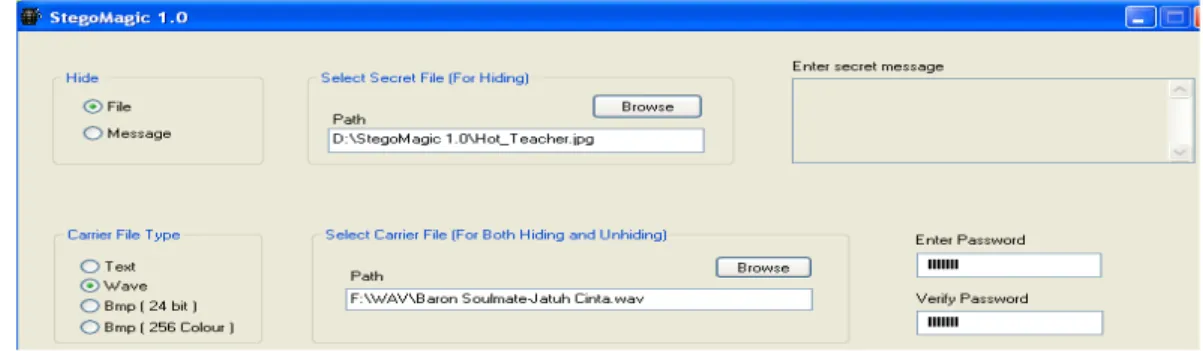

StegoMagic ini merupakan salah satu aplikasi steganografi yang merupakan teknik penyembunyian pesan file gambar ke dalam file audio (*.wav). Berikut adalah langkah-langkah yang akan dilakukan :

1. Buka dan jalankan program StegoMagic ini

2. Setelah jendela StegoMagic tampil, pilih opsi ‘”File”

3. Lalu klik tombol Browse yang terdapat pada kotak Select Secret File (For Hiding) 4. Tampil kotak Open, lalu tentukanlah file gambar yang akan digunakan atau

5. Setelah itu, pada bagian Carrier File Type pilih opsi Wave

6. Pada bagian Select Carrier File (For Both Hiding and Unhiding), klik tombol Browse 7. Kotak Open akan tampil, carilah file bertipe wave yang akan digunakan sebagai file

carrier.

8. Lanjutkan dengan member password pada kotak Enter dan Verify Password

Gambar 4.51 Memberi Password

9. Pada bagian Save Carrier File as (For Hiding) klik tombol Browse

10. Tentukanlah folder dan beri nama file audio yang baru lalu klik tombol Save 11. Kemudian klik tombol “Hide” yang ada pada bagian Select Process

12. Proses akan berlangsung sampai tampil pesan yang menyatakan bahwa proses penyembunyian telah berhasil

Gambar 4.53 Proses penyembunyian berhasil

Meskipun telah disisipkan file, file wave ini masih tetap dapat dimainkan dan didengarkan suaranya dengan aplikasi audio semacam Winamp

.

Untuk mengekstrak kembali file yang telah disembunyikan maka tahap proses embedding diatas dilakukan kembali, akan tetapi perbedaannya udalah dengan tekan tombol “UNHIDE”.4.4 Hasil Dan Pembahasan

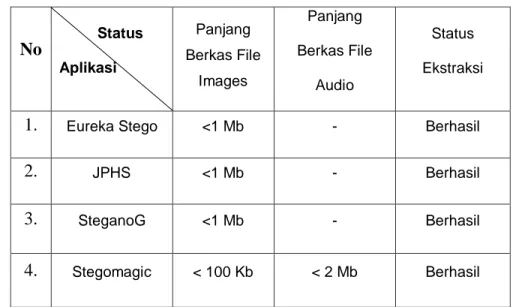

Berdasarkan hasil pengujian yang dilakukan diatas, bahwa aplikasi perangkat lunak yang diimplementasikan telah sesuai dengan kebutuhan analisis dan perancangan sistem. Untuk lebih jelasnya, perhatikan tabel- tabel berikut:

No

Status Aplikasi Panjang Berkas File Images Panjang Berkas File Audio Status Ekstraksi1.

Eureka Stego <1 Mb - Berhasil2.

JPHS <1 Mb - Berhasil3.

SteganoG <1 Mb - Berhasil4.

Stegomagic < 100 Kb < 2 Mb BerhasilGambar 4.58 Tabel Hasil Pengujian Ekstraksi data

Eureka

Stego JPHS SteganoG

Stego Magic

Ukuran file yang akan disisipkan 255 bytes 188 bytes 3,76 kb 23,6 kb Ukuran file I sebelum disisipkan file

lain

73,4 kb 29,7 kb 768 bytes 737 kb

Ukuran file setelah disisipkan file lain 237 kb 27,3 kb 3,76 kb 737 kb Gambar 4.59 Tabel Ukuran Detail File Hasil Pengujian Aplikasi

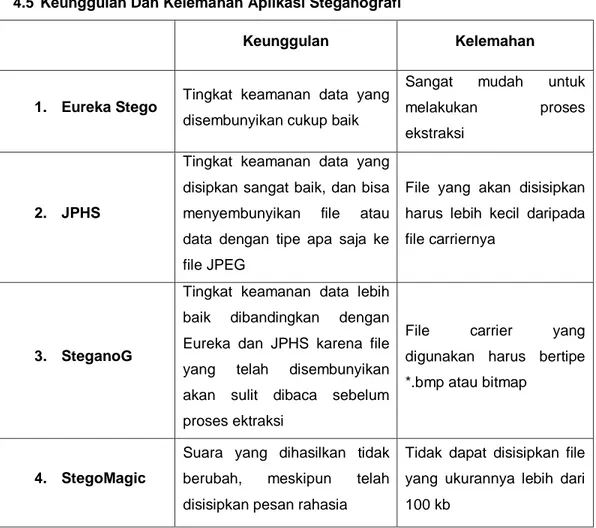

4.5 Keunggulan Dan Kelemahan Aplikasi Steganografi

Keunggulan Kelemahan

1. Eureka Stego Tingkat keamanan data yang

disembunyikan cukup baik

Sangat mudah untuk melakukan proses ekstraksi

2. JPHS

Tingkat keamanan data yang disipkan sangat baik, dan bisa menyembunyikan file atau data dengan tipe apa saja ke file JPEG

File yang akan disisipkan harus lebih kecil daripada file carriernya

3. SteganoG

Tingkat keamanan data lebih baik dibandingkan dengan Eureka dan JPHS karena file yang telah disembunyikan akan sulit dibaca sebelum proses ektraksi

File carrier yang

digunakan harus bertipe *.bmp atau bitmap

4. StegoMagic

Suara yang dihasilkan tidak berubah, meskipun telah disisipkan pesan rahasia

Tidak dapat disisipkan file yang ukurannya lebih dari 100 kb

Gambar 4.56 Tabel Keunggulan dan Kelemahan Implementasi Aplikasi Steganografi Yang Telah Dilakukan

5. Penutup 5.1 Kesimpulan

Dari beberapa tahap percobaan implementasi aplikasi steganografi yang dilakukan, maka kesimpulan yang dapat dikemukakan adalah sebagai berikut :

1. Steganografi digunakan untuk menyembunyikan pesan di dalam sebuah image atau data lainnya sedemikian rupa sehingga orang lain tidak menyadari ada sesuatu di dalam pesan tersebut. Pada percobaan aplikasi steganografi yang telah dilakukan dapat disimpulkan yaitu :

a. Dalam implementasinya, ke empat aplikasi steganografi tersebut telah berhasil menyisipkan pesan citra digital maupun audio dengan format *.bmp, *.jpg, *.txt, dan *.wav.

b. Ke empat aplikasi steganografi tersebut sangat baik dalam penyembunyian pesan dengan format yang telah ditentukan user. Akan tetapi terlihat jelas ketika proses penyembunyian gambar dilakukan, maka ada perbedaan besar dari segi warna dimana gambar yang setelah disisipkan pesan akan jauh lebih terang dari gambar yang belum disisipkan pesan.

c. Dari data hasil pengujian aplikasi steganografi pada format file gambar yang akan disisipkan ke file wav , ukuran gambar tersebut max 100kb, jika melebihi maka proses penyisipan tidak dapat dilakukan.

2. Aplikasi steganografi ini menawarkan fitur pengamanan dengan menggunakan file kunci / password. Dimana kebanyakan aplikasi steganografi menggunakan kombinasi dari bidang jenis teknik untuk melakukan apa yang diperintahkan (tugas) dalam penyembunyian sebuah pesan rahasia ke dalam file lainnya.

5.2 Saran

1. Format gambar yang digunakan untuk menyimpan pesan rahasia tidak hanya format *.jpg, *.bmp, dan *.wav saja, akan tetapi format gambar yang lainnya sehingga user yang menggunakan dapat diberi kemudahan.

2. Sebaiknya untuk mengaplikasikannya dengan kriptografi agar keamanan pesan rahasia lebih mendukung.

DAFTAR PUSTAKA

Cole, Eric. 2003. Hiding in Plainsight :Steganography and the Art of Covert Communication.

Wiley Publishing,Inc.

Setiana, 2006. Steganografi Pada File Citra Bitmap 24 Bit Untuk Pengamanan Data Teks Menggunakan Metode Least Significant Bit (Lsb) Insertion.

Suhono, Supangkat, H., Juanda, K. (2000). Watermarking Sebagai Teknik Penyembunyian Hak Cipta Pada Data Digital. Jurnal Departemen Teknik Elektro, Institut Teknologi Bandung.

Syafari, Anjar. 2008.

Heriyanto, Tedi. Juni 2004. Media Informatika Vol 2.

Chandraleka, Happy. 2009. Mengamankan Data Pribadi ala Agen Rahasia. Elex Media Komputindo, Jakarta.

Sukrisno. 2006. Jurnal Informatika ATI.

Ariyus, Dony (2006). Computer Security. Yogyakarta: Penerbit ANDI

Anonim. Steganografi.

Anonim. Steganografi.