Fakultas Ilmu Komputer

1182

Analisis Perbandingan Performansi Protokol Routing OLSR dan SOLSR

Pada Wireless Mesh Network

Sofyan Ainurrachman1, Adhitya Bhawiyuga2, Mochammad Hannats Hanafi Ichsan3

Program Studi Teknik Informatika, Fakultas Ilmu Komputer, Universitas Brawijaya Email : 1[email protected], 2[email protected], 3[email protected]

Abstrak

Performansi protokol routing merupakan ukuran kehandalan dari kinerja sebuah protokol routing. Protokol routing itu sendiri adalah sebuah protokol yang mempertukarkan informasi berupa tabel

routing untuk mencari rute tercepat dalam pengiriman data dari node asal kepada node tujuan. OLSR merupakan salah satu protokol routing proaktif yang melakukan update informasi tabel routing secara berkala. OLSR menerapkan mekanisme MPR untuk mencegah adanya duplikasi penerimaan pesan yang sama. Protokol SOLSR merupakan pengembangan dari protokol OLSR dengan penambahan mekanisme keamanan berupa penambahan mekanisme signature dan pertukaran timestamp. Wirelessmeshnetwork

(WMN) merupakan sebuah jaringan nirkabel yang terbentuk dari node yang saling terhubung membentuk topologi mesh. Adanya penambahan mekanisme keamanan pada protokol routing SOLSR dapat mempengaruhi kinerja dari protokol routing itu sendiri. Penelitian ini dilakukan dengan mengukur perbedaan performansi pada jaringan WMN yang menjalankan protokol routing OLSR dengan SOLSR. Selain itu pada penelitian ini juga dilakukan simulasi serangan berupa replayattack dan packetsniffing

untuk mengetahui efek serangan pada kinerja protokol routing baik OLSR maupun SOLSR. jaringan WMN dibentuk dari 5 buah node yang bertindak sebagai router dan 2 buah node sebagai client. Berdasarkan hasil penelitian yang telah dilakukan, diperoleh hasil berupa adanya mekanisme tambahan keamanan pada SOLSR mempengaruhi nilai performansi dibawah OLSR pada parameter waktu self-configure dan performa QOS pada jaringan multihop. Sedangkan perbedaan waktu self-healing pada kedua protokol routing tidak jauh berbeda. Pada simulasi serangan yang dilakukan terlihat bahwa mekanisme keamanan berupa pertukaran timestamp pada protokol SOLSR mampu mencegah serangan

replay attack.

Kata Kunci: WMN, OLSR, SOLSR, performansi, replay attack, packet sniffing

Abstract

The performance of the routing protocol is a measure of the reliability of routing protocol. Routing protocol is a protocol that exchanges information in the form of a routing table to find the fastest route in sending data from the source node to destination node. OLSR is a proactive routing protocol that

update it’s topology information within a certain periode. OLSR protocol applies MPR mechanism to

prevent some node receive a duplicate control message. SOLSR is a routing protocol based on OLSR with additional security mechanisms i.e signature message and timestamp exchange. Wireless mesh network (WMN) is a wireless network that formed from nodes which forming a mesh topology. The additional security mechanism in SOLSR routing protocol can affect the performance of the routing protocol itself. This research was conducted by measuring network performance of WMN with OLSR and SOLSR routing protocol. In addition, in this research author also make an attack simulation on routing protocol like replay attack and packet sniffing to examine the effect of attacks to performance of routing protocol both OLSR and SOLSR. Wireless mesh network (WMN) are formed from 5 router and 2 client. Based on result of this research, it is known that the additional security mechanisms in SOLSR affect the performance values under OLSR in self-configure time parameter and QOS performance on multihop network, but for the self-healing time between two routing protocols is not much different. In the attack simulation on routing protocol, it is known that the security mechanism on SOLSR can overcome the replay attack.

1. PENDAHULUAN

Pada saat sekarang ini internet merupakan kebutuhan setiap orang. Setiap hari internet akan selalu mengalami perkembangan kearah yang lebih baik, baik itu dari segi infrastruktur, penggunaan dan lain sebagainya. Salah satu jenis infrastukruktur internet yang menjadi perhatian utama belakangan ini adalah Wireless Mesh Network (WMN).

WMN merupakan jenis jaringan nirkabel yang menggunakan mesh sebagai topologinya. Topologi mesh merupakan topologi dimana setiap perangkat terhubung secara langsung terhadap perangkat lainnya, dan mengakibatkan setiap perangkat dapat terhubung secara langsung dengan perangkat yang dituju. Pada beberapa tahun terakhir WMN telah menjadi bahan penelitian aktif. Akan tetapi sebagian besar penelitian difokuskan pada beberapa protokol routing mutihop yang dianggap masih banyak memiliki celah keamanan, salah satunya adalah protokol routing OLSR.

Protokol routing OLSR merupakan pengembangan dari protokol routing LSR (Link state Routing) oleh Thomas Clausen dan Philippe Jacquet. protokol LSR dianggap kurang efektif dengan banyaknya duplikasi pesan kontrol pada jaringan, sehingga pada protokol OLSR digunakan sistem Multi point Relays atau MPR yang mencegah adanya duplikasi penerimaan pesan dengan mekanisme dimana hanya node yang terpilih menjadi MPR saja yang berhak meneruskan paket yang diterima.

Pada protokol routing OLSR tidak terdapat mekanisme untuk menjamin integritas dari paket kontrol yang diterima. Sehingga pada beberapa kasus sebuah node berbahaya dapat melakukan injeksi informasi topologi yang tidak valid dan menyebabkan informasi tabel routing yang terbentuk tidak sesuai dengan topologi jaringan yang ada. Oleh karena itu Andreas Hafslund, Andreas Tonnesen, Roar Bjorgum Rotvik, Jon Andersson dan Oivind Kure pada tahun 2004

mengembangkan beberapa mekanisme

tambahan keamanan pada protokol routing OLSR (SOLSR) untuk menutupi celah keamanan tersebut. Secure OLSR (SOLSR) menggunakan dua jenis mekanisme keamanan tambahan, yaitu mekanisme autentikasi dan mekanisme pertukaran timestamp. Mekanisme autentikasi pada SOLSR menggunakan pesan

signature yang didapatkan dari hasil hash

menggunakan algoritma enkripsi MD5 atau

SHA-1 pada paket untuk memastikan keaslian pesan yang diterima. Sedangkan mekanisme pertukaran timestamp berfungsi untuk mencegah adanya serangan replay attack. Kedua mekanisme tersebut diharapkan akan meningkatkan keamanan pada protokol routing SOLSR yang tidak ada pada protokol OLSR biasa.

Secara teori adanya tambahan mekanisme keamanan akan memiliki dampak pada penurunan performansi kinerja pada protokol routing (Sreedhar, 2012). Pada penelitian ini penulis menganalisis sejauh mana perbedaan kinerja protokol routing OLSR dan SOLSR pada jaringan WMN dari segi security dan segi performansi dari protokol routing itu sendiri

2. TINJAUAN PUSTAKA

2.1 Wireless Mesh Network

Wireless mesh network (WMN) merupakan sebuah jaringan komunikasi multihop dimana setiap node saling terhubung membentuk sebuah topologi mesh dan menyediakan beberapa komunikasi link nirkabel. Pada topologi mesh setidaknya terdapat dua atau lebih jalur untuk bisa berkomunikasi pada setiap node , sehingga apabila jalur lalu lintas ke node terdekat padat maka data dapat di pilih melalui jalur node terdekat yang tidak mengalami kemacetan.

Tugas sebuah node pada WMN tidak hanya sebagai host akan tetapi juga sebagai router yang bertugas untuk meneruskan paket pengiriman informasi kepada node tujuan yang mungkin tidak bisa dijangkaunya. Node pada WMN dapat berupa mesh router atau mesh client. Sebuah

mesh router dapat dilengkapi dengan lebih dari satu wireless interface. Sedangkan pada mesh client juga terdapat fungsi router untuk meneruskan paket yang diterima, akan tetapi tidak terdapat fungsi gateway maupun bridge

sehingga biasanya hanya dilengkapi dengan satu

wireless NIC saja.

2.2 Optimized Link State Routing (OLSR)

Optimized Link State Routing (OLSR) merupakan salah satu jenis protokol routing

ketika dibutuhkan.

OLSR sendiri merupakan pengembangan dari protokol routing sebelumnya yaitu Link State Routing atau biasa disingkat LSR, dengan penambahan mekanisme Multipoint Relays

(MPR) untuk proses packet forwarding. Adanya mekanisme MPR pada OLSR membuat paket-paket OLSR yang diterima tidak akan langsung diteruskan, akan tetapi hanya node-node yang terpilih menjadi MPR saja yang berhak untuk meneruskan paket kontrol yang diterima. hal ini bertujuan mengurangi adanya penerimaan duplikasi pesan kontrol yang tidak diperlukan yang dapat membanjiri jaringan.

Berikut dibawah ini merupakan cara kerja dari OLSR :

1. Link sensing

2. Neighbour detection

3. MPR selection

4. Pengiriman pesan TC 5. Route calculation

Pada OLSR terdapat 4 tipe pesan yang digunakan untuk pertukaran informasi routing yaitu :

1. Pesan HELLO (fungsi utama),

digunakan dalam mekanisme

pendeteksian node tetanggga 1 sampai 2-hop, link sensing dan mekanisme pemilihan MPR

2. Pesan TC (fungsi utama), berisi tentang informasi node-node MPR selector

sebuah node.

3. Pesan MID (fungsi utama), digunakan untuk menyebarkan informasi mengenai

node yang menjalankan OLSR

menggunakan lebih dari satu interface. 4. Pesan HNA (fungsi tambahan),

digunakan oleh node yang bertindak sebagai gateway dari jaringan diluar jaringan lokal.

Optimized link state routing (OLSR) mendukung pemuatan dynamically linked libraries (dll) yang diberi nama plugins. Dengan adanya sistem plugin ini seseorang dapat dengan mudah menambahkan fungsi tertentu pada setiap aspek program tanpa harus merubah kode dasar dari OLSR itu sendiri.

2.3 Secure Optimized Link State Routing (SOLSR)

Secure Optimized Link State Routing atau SOLSR merupakan protokol routing yang diusulkan oleh Andreas Hafslund, Andreas

Tonnesen, Roar Bjorgum Rotvik, Jon Andersson dan Oivind Kure yang berdasar pada protokol OLSR dengan tambahan mekanisme keamanan didalamnya.

Secara umum konsep dari Secure OLSR (SOLSR) ini memanfaatkan sistem plugin yang ada pada OLSR, sehingga pengembang tidak perlu melakukan perubahan pada kode dasar protokol OLSR itu sendiri. Terdapat dua mekanisme keamanan pada Secure OLSR yaitu mekanisme signature message untuk membuktikan keaslian paket yang diterima, dan mekanisme pertukaran timestamp untuk mengetahui kesegaran dari paket OLSR. Proses

signature pada SOLSR menggunakan algoritma

hash MD5 atau SHA-1 sesuai dengan konfigurasi pada saat melakukan instalasi pada

plugin. Pada SOLSR tidak terdapat mekanisme pertukaran key atau autentikasi awal untuk pendistribusian key. Key yang digunakan untuk proses signature berada pada direktori yang sama dengan file konfigurasi protokol routing. Jadi teknik pendistibusian key sepenuhnya berada diluar kendali protokol routing SOLSR.

Berikut dibawah ini merupakan cara kerja dari SOLSR :

1. Pengecekan isi paket, jika terdapat pesan timestamp maka akan dilakukan proses pertukaran timestamp.

2. Pengecekan timestamp. 3. Pengecekan pesan signature

4. Penambahan pesan signature pada pesan yang dikirim.

a. Pertukaran timestamp

Mekanisme pertukaran timestamp pada SOLSR dilakukan pada saat sebuah node menerima paket dari node dengan timestamp yang belum tergistrasi. Oleh karena itu trafik antara node tersebut biasanya belum divalidasi menggunakan pengecekan signature sehingga proses signing pada pesan timestamp dilakukan secara internal menggunakan metode autentikasi

digest. Metode ini dianggap lebih baik daripada teknik autentikasi dasar karena informasi yang dikirim tidak berupa plain text dan dienkripsi terlebih dahulu menggunakan algoritma hash

MD5 sebelum dikirimkan.

Pada proses pertukaran timestamp, terdapat 3 kali proses pertukaran pesan menggunakan 3 jenis pesan timestamp, yaitu proses timestamp exchange challenge message, timestamp exchange challenge-response message dan

b. Mekanisme signature

SOLSR melakukan penambahan pesan

signature pada akhir paket kontrol yang akan dikirim untuk memastikan keaslian dari paket kontrol yang diterima. Proses pengecekan pesan

signature dilakukan seteah proses pengecekan

timestamp selesai. Setelah penambahan pesan

signature pada paket selesai, header pada paket OLSR akan disesuaikan dengan ukuran dari pesan signature pada field size. Signature dibuat menggunakan hash MD5 atau SHA-1 dari Digest pada pesan berdasarkan pada :

1. Header pada paket OLSR (dengan ukuran yang disesuaikan).

2. Semua pesan OLSR pada paket, kecuali pesan signature.

3. Header, sub-header, dan timestamp

pada pesan signature. 4. Key yang digunakan.

2.4 Jenis Serangan Pada Protokol OLSR

a. Replay attack

Replay attack merupakan jenis serangan

dengan melakukan replay atau

meretransmisikan ulang data atau paket yang telah ditangkap sebelumnya dengan tujuan untuk menipu penerima kedalam operasi yang tidak sah seperti identitas palsu, autentikasi palsu dan lain sebagainya.

b. Packet sniffing

Packet Sniffing merupakan jenis sebuah serangan strategi, dengan menangkap lalu lintas jaringan level Ethernet frame. Data tersebut nantinya dianalisa dan data yang tampak berguna akan diambil untuk selanjutnya digunakan sesuai kehendak dari sniffer.

3. METODOLOGI

3.1. Analisis Kebutuhan

Analisis kebutuhan akan mengidentifikasi apa saja yang dibutuhkan dalam penelitian sebelum dilakukannya implementasi protokol

routing pada jaringan WMN. Kebutuhan perangkat lunak:

a. Optimized link state routing (OLSR) versi 1.6.8 dan SOLSR versi 1.6. b. Putty

c. Vmware Workstation 11

d. Xampp

e. Iperf

f. Ssuite office facecom portal g. Aircrak-ng

h. Tcpreplay

i. Wireshark

Kebutuhan Perangkat Keras: a. 5 buah notebook sebagai router

b. 2 buah netbook sebagai client

c. 2 buah kabel LAN.

d. Edimax EW722Utn wirelessadapter.

3.2. Perancangan topologi jaringan

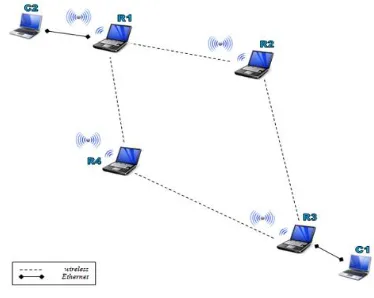

Secara umum topologi yang digunakan pada penelitian adalah ini adalah seperti pada gambar dibawah ini.

Gambar 1. Topologi jaringan WMN

Node yang bertindak sebagai router akan saling terhubung menggunakan koneksi wireless

membentuk topologi mesh. Selain itu juga ditempatkan 2 buah node yang bertindak sebagai

client. Client tersebut nantinya akan terhubung dengan jaringan yang terbentuk menggunakan koneksi ethernet. Antara kedua router yang bertindak sebagai gateway dari client, yaitu R1 dan R3 pada gambar diatas tidak dapat saling terhubung karena posisi dari kedua router berada diluar jangkauan area satu sama lain. Hal tersebut dilakukan untuk membuktikan bahwa protokol routing dapat berkerja dengan meneruskan pesan antara client melalu salah satu jalur yang ada.

4. IMPLEMENTASI

4.1 Implementasi protokol OLSR

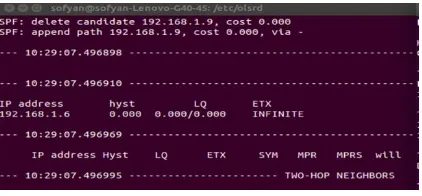

merupakan tampilan terminal pada saat menjalankan protokol routing OLSR

Gambar 2. Menjalankan OLSR pada terminal

4.2 Implementasi Protokol SOLSR

Implementasi protokol routing SOLSR pada setiap node dengan melakukan instalasi pada plugin secure yang terdapat pada folder

plugin protokol OLSR. Konfigurasi protokol

routing SOLSR dilakukan dengan melakukan perubahan pada file konfigurasi OLSR dengan menambahkan sintaks untuk mengaktifkan plugin secure.

Gambar 3. Menjalankan SOLSR pada terminal

Pada saat menjalankan protokol SOLSR pada terminal, akan terlihat pesan signature yang ditambahkan pada setiap akhir paket kontrol protokol routing. selain itu protokol SOLSR juga akan menampilkan informasi pada terminal pada saat penerimaan paket, pengecekan timestamp, pengecekan pesan signature, dan pembuangan pesan yang tidak valid.

4.3 Implementasi plugin txtinfo

Plugin txtinfo digunakan untuk menampilkan informasi seputar tabel routing pada sebuah node yang menjalankan protokol routing OLSR maupun SOLSR. Implementasi

plugin ini dilakukan dengan melakukan instalasi

plugin txtinfo yang juga terdapat pada folder

plugin protokol OLSR.

Gambar 4. Tampilan plugin txtinfo pada terminal

Informasi yang bisa didapatkan dari plugin ini yakni tabel link yang menampilkan interface yang berhubungan dengan tetangga 1-hop dari node tersebut beserta cost, tabel neighbour yang menampilkan informasi tetangga dari node, tabel topology yang menampilkan informasi topologi jaringan, tabel HNA yang menampilkan node yang berfungsi sebagai gateway untuk berhubungan dengan jaringan luar dan tabel route yang menampilkan rute yang diambil untuk berkomunikasi dengan node tujuan.

5. PENGUJIAN

5.1 Pengujian Security

a. Pengujian Autentikasi

Pengujian autentikasi dilakukan untuk menguji mekanisme autentikasi pada protokol

SOLSR, apakah router yang tidak

terauntentikasi mampu bergabung kedalam jaringan WMN yang menjalankan SOLSR atau tidak. Pada pengujian ini dilakukan perubahan konfigurasi pada salah satu node aktif dalam jaringan SOLSR dengan menggunakan key yang berbeda dan protokol routing OLSR biasa.

Hasil yang didapatkan pada pengujian ini adalah adanya perubahan konfigurasi yang dilakukan pada salah satu node aktif membuat

Tabel 1. Hasil pengujian autentikasi

No Skenario perubahan

konfigurasi Hasil

1 Menggunakan protokol OLSR

Paket dibuang

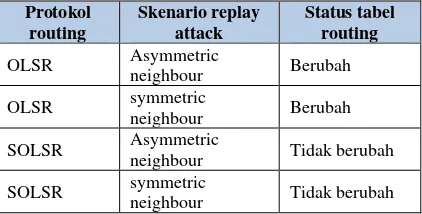

b. Pengujian Replay Attack

Pengujian ini dilakukan untuk mengetahui efek dari serangan replay attack terhadap perubahan informasi tabel routing pada kedua protokol routing OLSR dan SOLSR. Terdapat 2 skenario yang digunakan pada pengujian replay attack ini yaitu skenario asymmetric neighbour

dan symmetric neighbour. Kedua skenario tersebut menguji dua aspek yang berbeda berdasarkan mekanisme timestamp pada SOLSR. dimana paket yang direplay berasal dari node dengan timestamp yang sudah teregistrasi dan tidak.

Pada skenario replay attack asymmetric neighbour dilakukan simulasi serangan replay attack pada node WMN dengan melakukan replay pada paket dari node dengan timestamp

yang belum terdaftar sebelumnya pada node

target dan belum terdaftar sebagai tetangga yang sah,. Sedangkan pada skenario symmetric neighbor, attacker akan mencoba mereplay paket dari node dengan timestamp yang sudah terdaftar sebelumnya pada node target dan sudah sepenuhnya menjadi tetangga yang simetris. Berikut dibawah ini marupakan tabel hasil pengujian replay attack pada kedua protokol routing berdasarkan 2 skenario yang sudah dijelaskan.

Tabel 2. Hasil pengujian replay attack

Protokol

neighbour Tidak berubah

SOLSR symmetric neighbour Tidak berubah

Pada skenario asymmetric neighbour

simulasi serangan replayattack dengan skenario tetangga asimetris berhasil merubah tabel informasi routing pada protokol OLSR, sedangkan pada protokol SOLSR, semua paket yang ditransmisikan ulang oleh node attacker

tidak akan diproses oleh protokol routing dan dianggap sebagai paket yang tidak valid, karena paket tersebut berasal dari node dengan timestamp yang tidak terdaftar pada node target. Pada skenario symmetric neighbour

serangan juga berhasil merubah tabel informasi

routing pada target pada saat menjalankan protokol OLSR. Hal ini terjadi karena tidak adanya mekanisme untuk membedakan paket hasil replay pada protokol OLSR. Sedangkan pada protokol SOLSR serangan tersebut berhasil dicegah sekalipun paket tersebut didapat dari node dengan timestamp yang sudah terdaftar sebelumnya. Hal ini terjadi karena adanya sistem

threshold untuk menentukan nilai batas kesegaran dari paket yang diterima. sistem tersebut membandingkan selisih timestamp pada paket yang diterima dengan selisih timestamp

yang tergistrasi pada node. apabila melebihi ukuran yang ditentukan paket tersebut tidak akan diproses dan dibuang.

b. Pengujian packet sniffing

Pada pengujian ini akan dilakukan sniffing

pada paket kontrol dari kedua protokol routing. Pengujian ini dilakukan untuk melihat perbedaan paket hasil sniffing pada kedua protokol routing. paket hasil sniffing tersebut nantinya akan dibaca menggunakan packet analyzer untuk selanjutnya dilihat perbedaan diantara kedua paket tersbut. Hasil dari pengujian packet

sniffing dapat dilihat pada tabel berikut ini.

Tabel 3. Hasil pengujian packet sniffing

No Protokol routing Hasil

1 OLSR Dapat terbaca

2 SOLSR Dapat terbaca

Paket hasil sniffing dari kedua protokol

routing masih dapat terbaca menggunakan software network analyzer. Hal tersebut dikarenakan pada dasarnya Secure OLSR (SOLSR) tidak mengenkripsi paket yang ada, akan tetapi algoritma hash MD5 digunakan untuk menambahkan pesan signature pada bagian akhir paket sebagai tanda bahwa paket tersebut diterima dari node yang dapat dipercaya.

5.2 Pengujian performansi

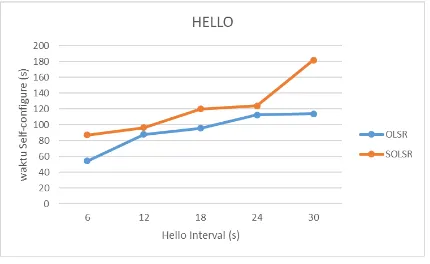

a. pengujian self-configure

Pengujian performa self-configure

dilakukan untuk mengetahui waktu sebuah node

terhubung kedalam jaringan WMN yang sudah ada. Selain itu akan dilakukan perubahan pada interval pengiriman pesan HELLO dan TC untuk mengetahui efeknya terhadap waktu self-configure pada kedua protokol routing. hasil dari pengujian ini dapat dilihat pada Gambar 5 dan 6 berikut ini.

Gambar 5. Hasil pengujian self-configure dengan perubahan interval pengiriman pesan HELLO

Gambar 6. Hasil pengujian self-configure dengan perubahan interval pengiriman pesan TC

Perubahan interval pengirman pesan HELLO dan TC terbukti mempengaruhi waktu self-configure. Hal itu terjadi karena fungsi dari pesan HELLO dan pesan TC digunakan oleh protokol routing dalam melakukan update informasi pada tabel routing, semakin lama interval sebuah node menerima update pesan maka akan semakin lama waktu node dalam memperbaharui tabel routingnya, dan otomatis waktu yang dibutuhkan sebuah node untuk bisa bergabung kedalam jaringan WMN akan semakin besar.

Sedangkan Pada diagram perbandingan waktu self-configure antara OLSR dengan SOLSR dapat dilihat dengan jelas perbedaan waktu yang signifikan. Hal tersebut terjadi karena pada SOLSR terdapat beberapa mekanisme tambahan seperti pertukaran timestamp untuk mendaftarkan timestamp dari node tetangga serta penambahan pesan signature

pada akhir setiap paket SOLSR yang dikirm. Hal

ini mejelaskan kenapa pada saat node menjalankan SOLSR membutuhkan waktu lebih lama untuk melakukan self-configure dari pada saat menjalankan OLSR.

b. pengujian self-healing

Pengujian performa self-healing dilakukan untuk mengetahui waktu jaringan mencari rute baru ketika ada node yang rusak maupun koneksi yang terputus. Selain itu akan dilakukan perubahan pada interval pengiriman pesan HELLO dan TC untuk mengetahui efeknya terhadap waktu self-healing pada kedua protokol routing. hasil dari pengujian ini dapat dilihat pada Gambar 7 dan 8 berikut ini.

Gambar 7. Hasil pengujian self-healing dengan perubahan interval pengiriman pesan HELLO

Gambar 8. Hasil pengujian self-healing dengan perubahan interval pengiriman pesan TC

tidak terlalu besar dan perubahannya tidak terlalu signifikan.

Hal yang sama juga berlaku pada perbedaan waktu rata-rata self-healing pada saat menggunakan OLSR dengan SOLSR yang juga tampak tidak terlalu berbeda. Protokol routing SOLSR hanya melakukan pengecekan timestamp dan pesan signature saat menerima paket serta penambahan signature pada paket yang akan dikirim atau diteruskan, yang membuat perbedaan performa diantara keduanya tidak berbeda jauh. Sedangkan untuk proses pertukaran timestamp antar node hanya dilakukan pada saat pertama kali sebuah node menerima paket routing dari node yang

timestamp-nya tidak terdaftar pada node tersebut dan biasa terjadi pada saat awal terbentuknya jaringan.

c. Pengujian multihop

Pengujian performansi yang terakhir adalah pengujian multihop untuk mengetahui performa

multihop dari kedua protokol routing baik itu OLSR maupun SOLSR. Parameter yang digunakan pada pengujian ini adalah parameter

Quality of Service (QOS) meliputi throughput,

latency, jitter dan dataloss. Ada 3 skenario dalam pengujian multihop ini yaitu pengujian multihop tanpa aplikasi, pengujian multihop

video conference dan pengujian multihop video streaming. Hal ini bertujuan untuk mengetahui perbedaan performa QOS dari kedua protokol

routing dengan beban jaringan yang berbeda-beda.

Pengujian multihop tanpa aplikasi Pada skenario ini akan dilakukan perubahan jumlah hop yang digunakan pada setiap pengambilan data performa QOS dari 1-hop sampai 3-hop.

- Throughput

Gambar 9. Hasil throughput pada pengujian multihop tanpa aplikasi

- Latency

Gambar 10. Hasil latency pada pengujian multihop tanpa aplikasi

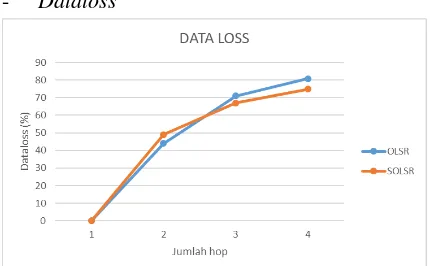

- Dataloss

Gambar 11. Hasil dataloss pada pengujian multihop tanpa aplikasi

Perbandingan jumlah hop yang dilewati terhadap besarnya throughput berbanding secara terbalik, semakin banyak jumlah hop yang dilewati, semakin kecil throughput yang didapat.

Sedangkan penambahan jumlah hop

mengakibatkan bertambahnya nilai latency dan

dataloss. Hal ini berlaku sama, baik pada saat menggunakan protokol routing OLSR maupun SOLSR.

Pada perbandingan data throughput pada OLSR dengan SOLSR terlihat adanya mekanisme tambahan security mempengaruhi nilai throughput SOLSR yang lebih kecil dibandingkan pada saat menjalankan OLSR. Sedangkan untuk nilai latency dan dataloss pada SOLSR lebih besar jika dibandingkan dengan OLSR. Secara keseluruhan mekanisme keamanan pada SOLSR mengakibatkan nilai pada semua parameter QOS protokol tersebut berada dibawah protokol OLSR, walaupun perbedaan tersebut tidak terlalu signifikan.

Pengujian multihopvideo conference

video conference. - Throughput

Gambar 12. Hasil throughput pada pengujian multihop video conference

- Latency

Gambar 13. Hasil latency pada pengujian multihop

video conference

- Jitter

Gambar 14. Hasil jitter pada pengujian multihop

video conference

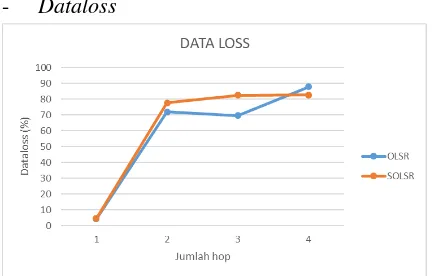

- Dataloss

Gambar 15. Hasil dataloss pada pengujian multihop

video conference

Adanya penambahan beban berupa penggunaan aplikasi video conference pada jaringan membuat nilai throughput yang didapatkan lebih kecil dari pada keadaan jaringan tanpa aplikasi. Sedangkan pada nilai

latency, jitter dan dataloss, adanya penambahan beban membuat nilai dari ketiga parameter tersebut mengalamai kenaikan. Hal tersebut berlaku sama pada kedua protokol routing, dengan rata-rata performa OLSR lebih baik dari SOLSR walaupun perbedaannya tidak terlalu signifikan. Penambahan beban pada jaringan juga berdampak pada stabilitas jaringan itu sendiri.

Pengujian multihopvideo streaming

Pengujian ini dilakukan pada jaringan

multihop sebanyak 3-hop. Skenario ini dilakukan untuk mengetahui perubahan pengaruh ukuran data video yang diputar pada video streaming terhadap performa throughput,

jitter, latency dan dataloss pada jaringan WMN yang menjalankan protokol routing OLSR dan SOLSR. Format video yang dipakai adalah mp4 dengan frame rate 30fps, durasi video 10 menit 36 detik, serta ukuran video yang berbeda-beda yaitu 30, 60, 90, 120 dan 150 Mega Byte.

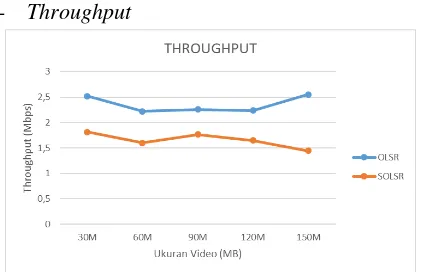

- Throughput

Gambar 16. Hasil throughput pada pengujian multihop video streaming

- Latency

Gambar 17. Hasil latency pada pengujian multihop

video streaming

- Jitter

Gambar 18. Hasil jitter pada pengujian multihop

video streaming

- Dataloss

Gambar 19. Hasil dataloss pada pengujian multihop

video streaming

Penambahan ukuran video yang diputar oleh

client tidak terlalu mempengaruhi nilai performa QOS baik throughput, latency, jitter dan data loss. Pada diagram diatas dapat dilihat dimana nilai semua performa QOS cenderung konstan seiring dengan penambahan ukuran video.

Penambahan beban pada jaringan berupa adanya paket video streaming sejatinya mempengaruhi nilai performa QOS yang lebih rendah jika dibandingkan dengan tanpa beban. Data tersebut dilihat dari pengujian multihop

tanpa beban yang dilakukan.

d. Pengukuran overhead pada ukuran paket kontrol SOLSR

Secure OLSR melakukan penambahan pesan signature pada setiap akhir paket untuk mengidentifikasi keaslian paket yang diterima. Informasi tambahan berupa pesan signature

tersebut mengakibatkan bertambahnya ukuran dasar dari paket kontrol protokol routing. Pengujian ini dilakukan untuk melihat overhead

pada ukuran paket kontrol SOLSR.

Gambar 20. Perbedaan isi dan ukuran paket OLSR(kanan) dan SOLSR(kiri) pada wireshark

tambahan informasi pesan seperti validity time, TTL, hopcount dll diabaikan, akan didapatkan ukuran dasar dari pesan signature sebesar 36 Bytes yang terdiri dari signature, timestamp, scheme, algoritm, dan reserved.

Algoritma hash MD5 yang digunakan SOLSR terdiri dari 32 karakter hexa, dimana ukuran dari 1 karakter hexa adalah 4 bit, maka didapatkan besar ukuran dari signature MD5 adalah sebesar 32 x 4 = 128bit atau setara dengan 16Byte, Ukuran tersebut akan menjadi lebih besar jika algoritma hash yang digunakan adalah SHA-1 dengan 40 karakter hexa atau sebesar 160bit. Sedangkan pada field timestamp

direpresentasikan dengan ukuran sebesar 32bit atau 8 Bytes. Sisa dari itu digunakan oleh scheme yang menjelaskan skema dari pengolahan pesan signature, algorithm yang menjelaskan jenis algoritma yang dipakai dan

reserved dengan ukuran total sebesar 12 Byte.

6. KESIMPULAN

Secara keseluruhan adanya tambahan

mekanisme keamanan pada SOLSR

mempengaruhi performansi protokol routing

yang lebih rendah dari protokol OLSR terutama pada performa self-configure, dan jaringan multihop baik dengan adanya beban pada jaringan maupun tanpa beban. Sedangkan pada performa waktu self-healing performa kedua protokol routing tidak terlalu berbeda. Hal ini diakibatkan pada saat pencarian rute baru setiap

node sudah memiliki tabel routing masng-masing.

Disisi lain mekanisme keamanan pada SOLSR terbukti dapat mencegah node yang berbahaya untuk bisa bergabung kedalam jaringan yang ada dengan adanya mekanisme

signature untuk mencegah pemrosesan paket kontrol dari node yang tidak terautentikasi. Selain itu poin yang juga patut dipertimbangkan terlepas dari menurunnya kinerja protokol

routing karena penambahan mekanisme keamanan adalah adanya pertukaran timestamp

pada protokol SOLSR mampu mencegah serangan replay attack.

DAFTAR PUSTAKA

N. B. Salem and j-p hubaux, “Securing Wireless

Mesh Networks”, in IEEE Wireless

Communication, Volume 13, Issue 2, April 2006 pp. 50 - 55.

Clausen, Thomas, and Philippe Jacquet. Optimized link state routing protocol

(OLSR). No. RFC 3626. 2003.

Andreas Hafslund, Andreas Tønnesen, Roar Bjørgum Rotvik, Jon Andersson and Øivind Kure, 2004. “Secure Extension

to the OLSR protocol”, OLSR Interop

and Workshop 2004.

Kas Miray, Korpeoglu Ibrahim & Karasan Ezhan, 2009.OLSR-aware channel access scheduling in wireless mesh

networks. IEEE Wireless

Communications and Networking Conference (WCNC), Budapest, Hungary, 5–8 April 2009

Jiankang Yang, Jinghe Huo, 2012.Research on the Security Issues and Counter Measures of Wireless Mesh Network. Wireless Communications, Networking and Mobile Computing (WiCOM), 2012 8th International Conference on

Khrisna N, Ramachandran Et Al., 2005. “On the Design and Implementation of

Infrastructure Mesh Network”

Pastore Michael, 2003. “Security+ Study

Guide”. Tersedia di:

<http://flylib.com/books/en/4.213.1.24/ 1/> [Diakses 19 April 2017]

Tetz Edward, 2011. “Common Network Attack

Strategies: Packet Sniffing”. Tersedia

di: