MODEL PENGUJIAN KEAMANAN JARINGAN PADA WLAN (WIRELESS LOCAL AREA NETWORK)

NETWORK SECURITY TESTING MODEL

ON THE WLAN (WIRELESS LOCAL AREA NETWORK)

Bambang Pujiarto(1), Nuryanto(2)

1. Teknik Informatika, Fakultas Teknik, Universitas Muhammadiyah Magelang 2. Teknik Informatika, Fakultas Teknik, Universitas Muhammadiyah Magelang

Abstrak

WirelessLocal Area Network (WLAN) merupakan bentuk jaringan komputer lokal yang

menggunakan media transmisi wireless atau nirkabel. WLAN banyak dijumpai diberbagai tempat umum yang menyediakan akses informasi. Saat ini layanan akses informasi semakin dipermudah dengan banyaknya produk-produk alat komunikasi yang menyediakan fitur Wi-Fi. Infrastruktur jaringan WLAN (Wireless LAN) sudah distandarkan dengan nama IEEE 802.11. Meskipun memiliki kelebihan dalam fleksibilitas namun jaringan ini sangat rentan terhadap serangan penyusup atau tindakan hacking. Penerapan WLAN pada institusi perlu adanya evaluasi untuk mengetahui kerentanan sistem keamanan yang dimiliki. Salah satu metode untuk mengevaluasi yang banyak dilakukan adalah dengan menggunakan metode pengujian atau dikenal dengan

penetration testing (pentest) yaitu dengan mensimulasikan bentuk serangan terhadap

sistem jaringan. Pengujian dengan pentest perlu dirancang model yang sesuai dengan kebutuhan dan memperhatikan resiko baik bagi pelaku maupun target pengujian.

Kata kunci: WLAN, penetration testing, keamanan jaringan Abstract

WirelessLocal Area Network (WLAN) is local computer networks that use wireless transmission. WLAN has been widely found in many public places that provide access to information. Now, access to information increasingly facilitated by a communication tool products with Wi-Fi features. Network infrastructure WLAN (Wireless LAN) has been standardized by the name of "IEEE 802.11". Although it has advantages in flexibility, but is very vulnerable to attack intruders or hacking. WLAN implementation on institutional need for an evaluation to determine the vulnerability of the security system. One method of evaluation is penetration testing (pentest), ie by simulating an attack on the network system. pentest have designed a model that fits your needs and pay attention to the risk for both testers and test targets

1. PENDAHULUAN

WLAN merupakan alternatif dalam mengatasi masalah pengkabelan dalam suatu jaringan

lokal. Dengan tidak menggunakan kabel sebagai media transmisi, maka lebih mudah untuk menghubungkan beberapa komputer dalam jaringan yang memiliki tata ruang lebih kompleks. Gambaran ini dapat dilihat di area kampus yang memiliki beberapa ruang dan tempat untuk mengakses jaringan hotspot. Kelebihan penggunaan jaringan WLAN juga banyak dimanfaatkan pelaku bisnis dalam menyediakan layanan akses internet kepada pengguna umum seperti tempat hiburan, perbelanjaan, rumah makan, kafe, bandara dan tempat-tempat umum lainnya. WLAN lebih fleksibel digunakan untuk jaringan yang diakses secara umum dibandingkan dengan jaringan kabel.

Dengan mudahnya pengguna umum terhubung dengan jaringan WLAN tentunya masalah keamanan perlu diperhatikan, apalagi di dalam sebuah korporasi atau sebuah lembaga yang peduli dengan keamanan data. WLAN merupakan jaringan wireless yang menggunakan gelombang radio sebagai media transmisi, sehingga akan lebih mudah dimasuki oleh penyusup dan serangan yang berasal dari semua arah (Thomas, 2005), sehingga sistem jaringan akan rentan terhadap berbagai bentuk tindakan hacking. Dalam hal ini perlu adanya aturan terhadap sistem jaringan untuk menjaga availibility dan reliability jaringan WLAN.

Guna mengatasi permasalahan tersebut, maka perlu dilakukan suatu pengujian untuk mengetahui kelayakan sistem WLAN. Salah satu metode yang digunakan untuk pengujian sistem keamanan WLAN tersebut adalah tindakan penetrasi secara legal atau dengan metode

penetration testing. Metode penetration testing dilakukan dengan cara mensimulasikan

bentuk-bentuk serangan terhadap jaringan komputer. Menurut Chow (2011) dalam penelitiannya yang berjudul “Ethical Hacking & Penetration Testing” menyimpulkan bahwa

ethical hacking dan penetration testing dianggap sebagai cara yang efisien dan efektif dalam

mengatasi celah keamanan 2. PEMBAHASAN

Permasalahan yang ada dalam lembaga atau institusi dalam mengamankan jaringannya tidak hanya sebatas masalah teknis pengujian saja melainkan ada hal-hal lain seperti masalah jaminan hukum yang mengaturnya. Hal ini perlu dipetimbangkan dengan melihat resiko yang ada dalam pelaksanaan pengujian. Bagi pihak lembaga atau institusi sistem yang ada merupakan aset yang bernilai sehingga perlu dijaga keamanan dan keutuhannya jangan sampai proses pengujian keamanan sistem akan membawa dampak negatif atau justru merugikan bagi pihak institusi. Begitu juga sebaliknya bagi pelaku pengujian untuk dapat menjalankan tugasnya dengan baik perlu adanya jaminan hukum sehingga tidak ada hal yang dirugikan dari sisi penguji.

2.1 Metode Penetration Testing

Penetration testing merupakan tindakan yang membahayakan data (Whitaker, 2005) karena pelaku pengujian bersifat aktif dalam melakukan berbagai serangan untuk mencari kelemahan sistem. Penerapan penetration testing pada sebuah institusi membutuhkan perencanaan dan persiapan yang matang sehingga tidak beresiko besar yang bersifat merugikan pihak institusi selaku pemilik aset dan pihak pelaku pengujian. Metodologi yang digunakan untuk melakukan penetration testing untuk WLAN sudah ada seperti yang dikeluarkan oleh lembaga OIISG (Open Information System Security Group) yang terdokumentasi dalam ISSAF Penetration Testing. ISSAF (Information Systems Security

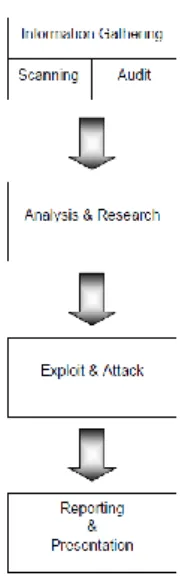

untuk melakukan assessment keamanan sistem. Metodologi yang digunakan seperti pada gambar 1.

Gambar 1. WLAN Security Assessment Methodology Map ( Rathore dkk, 2006)

2.2 Perancangan Model

Tindakan pengujian dengan penetration testing merupakan tindakan yang beresiko oleh karena itu untuk rancangan dapat dilakukan dengan membagi tahap sebagai berikut:

a. Pra pengujian

Tahap ini mempersiapkan kesepakatan antara pihak penguji dan target tentang pelaksanaan pengujian. Selain itu perlu adanya jaminan terhadap resiko yang dialami kedua belah pihak antara lain:

1. Jaminan hukum pelaku penetration testing berupa legalitas yang dibuat oleh pihak target penetrasi.

2. Jaminan atas resiko terhadap tindakan penetration testing dengan membuat kesepakatan bersama antara pihak pelaku dan target penetrasi.

3. Jaminan kemanan data sistem jaringan dari pihak pelaku terhadap pihak target penetrasi.

b. Pengujian

Metode pengujian menggunakan penetration testing seperti uraian sebelumnya. Proses pengujian keamanan jaringan WLAN melalui beberapa tahap sebagai berikut ( Rathore dkk, 2006):

1. Information gathering

Sebelum melakukan tindakan pengujian dibutuhkan data-data access point yang terpasang di objek pengujian seperti network, ESSID, channel, MAC

address dan IP address dalam jaringan.

Setelah mengetahui karakter jaringan selanjutnya dilakukan analisis untuk menentukan jenis tindakan dan kebutuhan pengujian dengan penetrasi.

3. Attacking

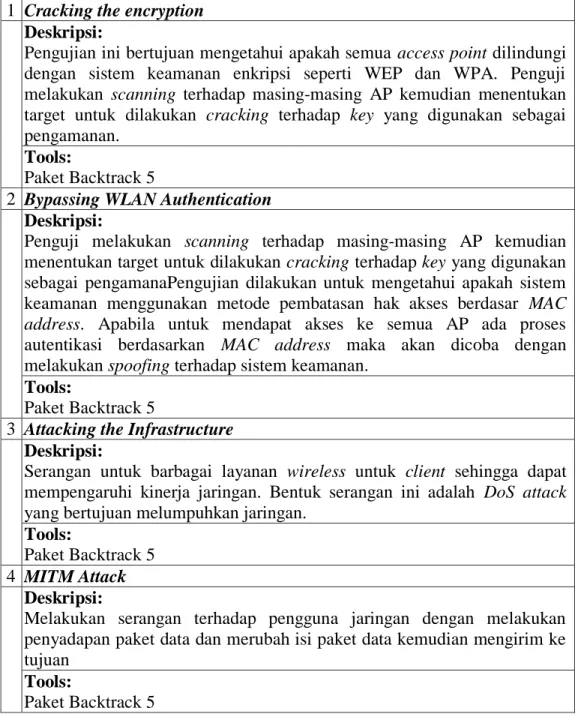

Tahap ini dilakukan tindakan penetrasi jaringan dengan berbagai macam serangan seperti tabel 1.

Tabel 1. Attacking jaringan WLAN

1 Cracking the encryption Deskripsi:

Pengujian ini bertujuan mengetahui apakah semua access point dilindungi dengan sistem keamanan enkripsi seperti WEP dan WPA. Penguji melakukan scanning terhadap masing-masing AP kemudian menentukan target untuk dilakukan cracking terhadap key yang digunakan sebagai pengamanan.

Tools:

Paket Backtrack 5

2 Bypassing WLAN Authentication Deskripsi:

Penguji melakukan scanning terhadap masing-masing AP kemudian menentukan target untuk dilakukan cracking terhadap key yang digunakan sebagai pengamanaPengujian dilakukan untuk mengetahui apakah sistem keamanan menggunakan metode pembatasan hak akses berdasar MAC

address. Apabila untuk mendapat akses ke semua AP ada proses

autentikasi berdasarkan MAC address maka akan dicoba dengan melakukan spoofing terhadap sistem keamanan.

Tools:

Paket Backtrack 5

3 Attacking the Infrastructure Deskripsi:

Serangan untuk barbagai layanan wireless untuk client sehingga dapat mempengaruhi kinerja jaringan. Bentuk serangan ini adalah DoS attack yang bertujuan melumpuhkan jaringan.

Tools:

Paket Backtrack 5 4 MITM Attack

Deskripsi:

Melakukan serangan terhadap pengguna jaringan dengan melakukan penyadapan paket data dan merubah isi paket data kemudian mengirim ke tujuan

Tools:

Paket Backtrack 5

c. Evaluasi

Hasil yang didapat dari pengujian kemudian dijadikan bahan evaluasi untuk dilaporkan kepada pihak pengelola atau institusi pemilik WLAN.

Hasil akhir dari perancangan dalam penelitian ini berupa simpulan dan saran yang dijadikan catatan untuk pengembangan penelitian selanjutnya.

3.1 Simpulan

a. Model pengujian keamanan pada WLAN dapat menggunakan metode penetration

testing.

b. Tahap pra pengujian, pengujian dan evaluasi dapat dijadikan model pengujian dan cetak biru bagi pihak institusi.

3.2 Saran

Metode penetration testing dapat diterapkan untuk jenis pengujian keamanan sistem informasi yang lainnya.

4. DAFTAR ACUAN

Chow, E., 1 Desember 2011, Ethical Hacking & Penetration Testing, http://uwcisa.uwaterloo.ca/Biblio2/Topic/ACC626%20Ethical%20Hacking%20and%20Pe netrationTesting%20E%20Chow.pdf

Rathore, B.; Herrera, O.; Raman, S.; Brunner, M.; Brunati, P.; Chavan, U.; Dilaj, M.; Subramaniam, R.K., 7 Oktober 2012, Information Systems Security Assessment Framework (ISSAF) draft 0.2.1A, http://www.oissg.org/files/issaf0.2.1A.pdf

Roshan, P.; Leary, J., 1 Desember 2012, 802.11 Wireless LAN Fundamentals, http://www.ciscopress.com/store/802.11-wireless-lan-fundamentals-9781587053610 Thomas, T., 2005, Network Security First-Step, Ed. I., ANDI, Yogyakarta

Whitaker, A.; Newman, D.P., 1 Desember 2012, Penetration Testing and Network Defense, http://www.ciscopress.com/store/penetration-testing-and-network-defense-9781587052088