ISSN : 2502-8928 (Online) 69

st th th

ANALISA KEAMANAN JARINGAN WLAN DENGAN

METODE PENETRATION TESTING

(STUDI KASUS : LABORATORIUM SISTEM INFORMASI

DAN PROGRAMMING TEKNIK INFORMATIKA UHO)

Imam Kreshna Bayu*1, Muh. Yamin2, LM Fid Aksara3 *1,2,3

Jurusan Teknik Informatika, Fakultas Teknik Universitas Halu Oleo, Kendari e-mail: *[email protected], 2

[email protected],[email protected]

Abstrak

Teknologi informasi dan komunikasi merupakan hal yang sulit terpisahkan dari kehidupan manusia di era sekarang ini. Salah satu contoh teknologi informasi dan komunikasi tersebut adalah Wireless Local Area Network (WLAN) atau disebut juga teknologi jaringan lokal nirkabel.

Penelitian ini menggunakan metode Penetration Testing, yang bertujuan melakukan analisis terhadap sistem keamanan teknologi WLAN yang sudah diterapkan di Fakultas Teknik Universitas Halu Oleo. Dalam menganalisa keamanan jaringan WLAN dilakukan dengan metode Penetration Testing dimana bentuk serangan terhadap jaringan disimulasikan, salah satu sistem operasi yang memiliki spesifikasi yang tepat dalam hal tersebut adalah Kali Linux.

Hasil penelitian ini menunjukkan keamanan jaringan yang dimiliki oleh jaringan WLAN Laboratorium Sistem Informasi dan Programming Teknik Informatika Universitas Halu Oleo masih memiliki banyak celah untuk dieksploitasi dimana hasil penelitian yang dilakukan bahwa dari empat jenis serangan, hanya satu yang berstatus gagal yaitu pada jenis serangan Cracking the Encryption. Selain itu pada pengujian Attacking The Infrastructure dan Man In The Middle, jaringan WLAN belum memberi keamanan kepada user yang terkoneksi agar tidak mendapatkan gangguan pada saat mengakses layanan internet.

Kata kunci— Penetration Testing, Wireless LAN, Kali Linux. Abstract

Information and communication technology is difficult to separate from human life in this era. One example of such information and communication technology is Wireless Local Area Network (WLAN) or also called wireless local network technology.

This research uses Penetration Testing method, which aims to analyze the security system of WLAN technology that has been applied in Faculty of Engineering, University of Halu Oleo. In analyzing the security of WLAN network is done by Penetration Testing method where the form of attack to the network is simulated, one of the operating systems that have the right specification in that case is Kali Linux.

The results of this study indicate that security of networks owned by the network WLAN Information System Laboratory dan Programming Informatics Engineering Halu Oleo University still has many gaps to be exploited where the results of research conducted that of four types of attacks, only one that fails on the type of attack Cracking the Encryption . In addition to testing Attacking The Infrastructure and Man In The Middle, WLAN network has not provided security to users who are connected from get interrupted when accessing internet services.

Keywords— Penetration Testing, , Wireless LAN, Kali Linux.

1. PENDAHULUAN

alam era modern yang identik dengan efisiensi dan inovasi dalam segala aspek kehidupan seperti sekarang, perkembangan teknologi informasi dan

tersebut adalah Wireless Local Area Network (WLAN) atau disebut juga teknologi jaringan lokal nirkabel.

Penggunaan teknologi wireless antara lain sering dijumpai pada Cafe, hotspot komersil, kampus-kampus, perkantoran serta tempat-tempat umum, tetapi sangat sedikit yang memperhatikan keamanan komunikasi data pada jaringan wireless tersebut [1]. Oleh karena itu banyak hacker yang tertarik untuk menguji kemampuannya dalam melakukan berbagai aktifitas yang biasanya ilegal dengan menggunakan jaringan wireless yang tersedia, mengingat dari segi keamanan bahwa jaringan nirkabel lebih rentan ketimbang jaringan yang menggunakan kabel. Salah satu sebabnya adalah karena mudahnya pengguna umum terhubung dengan jaringan WLAN sehingga tentunya masalah keamanan perlu diperhatikan, apalagi didalam sebuah korporasi atau sebuah lembaga yang peduli dengan keamanan data. Jaringan wireless yang menggunakan gelombang radio sebagai media transmisi sehingga jaringan akan lebih mudah dimasuki oleh penyusup

Kelemahan jaringan wireless secara umum dapat dibagi menjadi 2 jenis, yakni kelemahan pada konfigurasi dan kelemahan pada jenis enkripsi yang digunakan. Salah satu contoh penyebab kelemahan pada konfigurasi karena saat ini untuk membangun sebuah jaringan wireless cukup mudah. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless default bawaan vendor. Tidak jarang ditemukan jaringan wireless yang dipasang masih menggunakan setting default bawaan vendor seperti SSID, IP Address, remote manajemen, DHCP enable, kanal frekuensi, tanpa enkripsi bahkan user/password untuk administrasi wireless tersebut [2].

Untuk melihat kualitas keamanan jaringan maka perlu dilakukan analisa terhadap sistem keamanan yang ada dalam jaringan tersebut. Salah satu metode yang dapat digunakan dalam mengevaluasi jaringan adalah dengan cara melakukan pengujian terhadap sistem dengan mensimulasikan bentuk-bentuk serangan terhadap jaringan atau biasa yang dikenal dengan metode Penetration Testing [3].

Dalam menganalisa keamanan jaringan dengan metode Penetration Testing dimana bentuk serangan terhadap jaringan disimulasikan, salah satu sistem operasi yang memiliki spesifikasi yang tepat dalam hal tersebut adalah Kali Linux. Berbeda dengan distro-distro linux yang lain, semisal Ubuntu yang lebih mengutamakan aspek user friendly dan balancing, Kali Linux dirancang khusus untuk pengujian keamanan jaringan, dengan dilengkapi aplikasi pendukung yang digunakan dalam aktivitas hacking dan memanfaatkannya sebagai alat pengujian keamanan jaringan.

Jurusan Teknik Informatika Fakultas Teknik Universitas Halu Oleo merupakan salah satu jurusan yang menggunakan teknologi WLAN untuk berbagai keperluan yang bersifat akademik maupun non akademik, baik oleh mahasiswa, pegawai maupun dosen. Penggunaan teknologi WLAN sendiri, di samping mempermudah di bidang akademik, bisa jadi disalahgunakan oleh orang-orang yang tidak bertanggung jawab, apabila tanpa adanya pencegahan untuk mengetahui celah yang bisa dimanfaatkan untuk melakukan tindakan hacking yang bersifat merugikan.

Penelitian ini mengacu pada penelitian dari [4] yang berjudul “Evaluasi Keamanan Akses Jaringan Komputer Nirkabel (Kasus : Kantor Pusat Fakultas Teknik Universitas Gadjah Mada)”, membahas tentang evaluasi terhadap jaringan komputer nirkabel pada KPFT-UGM yang dilakukan dengan penetration testing berupa MAC address spoofing, authentication attack, DoS, MITM, Eavesdropping, dan WEP cracking. Penelitian ini menghasilkan sebuah model sebagai hasil dari penilaian yang dapat digunakan sebagai anjuran berguna untuk meningkatkan keamanan akses jaringan komputer nirkabel yang mempengaruhi kinerja pada jaringan Kantor Pusat Fakultas Teknik Universitas Gadjah Mada.

2. METODE PENELITIAN

2.1 Jaringan Komputer

Pada mulanya proyek tersebut hanyalah ingin memanfaatkan sebuah perangkat komputer yang harus dipakai bersama.

Untuk mengerjakan beberapa proses tanpa banyak membuang waktu kosong dibuatlah proses beruntun (Batch Processing), sehingga beberapa program bisa dijalankan dalam sebuah komputer dengan dengan kaidah antrian. Pada tahun 1950-an ketika jenis komputer mulai membesar sampai terciptanya super komputer, maka sebuah komputer mesti melayani beberapa terminal. Untuk itu ditemukan konsep distribusi proses berdasarkan waktu yang dikenal dengan nama TSS (Time Sharing System), maka untuk pertama kali bentuk jaringan (network) komputer diaplikasikan. Pada sistem Time Sharing System (TSS) beberapa terminal terhubung secara seri ke sebuah host komputer. Dalam proses Time Sharing System (TSS) mulai nampak perpaduan teknologi komputer dan teknologi telekomunikasi yang pada awalnya berkembang sendiri-sendiri. [5].

Jaringan komputer adalah suatu kumpulan atau beberapa komputer yang dihubungkan sehingga dapat berkomunikasi, termasuk juga printer dan peralatan lainnya yang saling terhubung. Data atau informasi ditransfer melalui kabel maupun wireless sehingga orang yang menggunakan komputer dapat saling bertukar dokumen dan data, mencetak pada printer yang sama dan bersama-sama menggunakan hardware-hardware yang terhubung dengan jaringan [6].

2.2 OSI Layer

OSI Layer adalah salah satu dari arsitektur jaringan. OSI layer sendirisering digunakan untuk menjelaskan cara kerja jaringan komputer secara logika.Secara umum model OSI membagi berbagai fungsi network menjadi 7 lapisan sedangkan lembaga yang mempublikasikan model OSI adalah International Organization for Standardization (ISO). Model OSI diperkenalkan pada tahun 1984. Model OSI terdiri atas layer-layer atau lapisan-lapisan berjumlah 7 buah. Ketujuh layer tersebut yaitu [7] :

1. Layer Aplikasi (Application Layer) Pada layer ini berurusan dengan program komputer yang digunakan oleh user. Program komputer yang berhubungan hanya program yang melakukan akses jaringan, tetapi bila

yang tidak berarti tidak berhubungan dengan OSI.

Contoh: Aplikasi Word Processing, aplikasi ini digunakan untuk pengolahan teks sehingga program ini tidak berhubungan dengan OSI. Tetapi bila program tersebut ditambahkan fungsi jaringan misal pengiriman email, maka aplikasi layer baru berhubungan disini.Sehingga bila digambar dapat digambar seperti Gambar 1.

Gambar 1 Layer Aplikasi

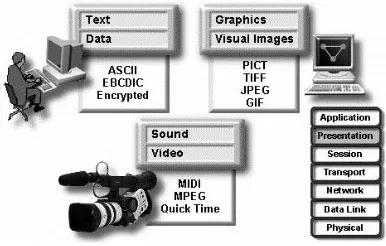

2. Layer Presentasi (Presentation Layer) Pada layer ini bertugas untuk mengurusi format data yang dapat dipahami oleh berbagai macam media. Selain itu layer ini juga dapat mengkonversi format data, sehingga layer berikutnya dapat memafami format yang diperlukan untuk komunikasi.

Contoh format data yang didukung oleh layer presentasi antara lain :Text, Data, Graphic, Visual Image, Sound, Video. Bisa digambarkan seperti pada Gambar 2.

Gambar 2 Format Data Pada Layer Presentasi

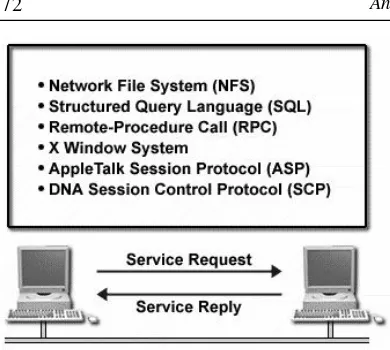

3. Layer Sesi (Session Layer)

Gambar 3 Mengkoordinasi Berbagai Aplikasi Pada Saat Berinteraksi Antar Komputer

4. Layer Transport

Pada layer 4 ini bisa dipilih apakah menggunakan protokol yang mendukung error-recovery atau tidak. Melakukan multiplexing terhadap data yang datang, mengurutkan data yang datang apabila datangnya tidak berurutan.Pada layer ini juga komunikasi dari ujung ke ujung (end-to-end) diatur dengan beberapa cara, sehingga urusan data banyak dipengaruhi oleh layer 4 ini. Layer 4 ditunjukkan pada Gambar 4.

Gambar 4 Fungsi Transport Layer

Fungsi yang diberikan oleh layer transport :

a. Melakukan segmentasi pada layer atasnya b. Melakukan koneksi end-to-end

c. Mengirimkan segmen dari 1 host ke host yang lainnya

d. Memastikan reliabilitas data

5. Layer Network

Fungsi utama dari layer network adalah pengalamatan dan routing. Pengalamatan pada layer network merupakan pengalamatan secara logical, Contoh penggunaan alamat IP seperti pada Gambar 5.

Gambar 5 Pengalamatan Pada Layer Network

6. Layer Data Link

Fungsi yang diberikan pada layer data link antara lain :

a. Arbitration, pemilihan media fisik b. Addressing, pengalamatan fisik

c. Error detection, menentukan apakah data telah berhasil terkirim

d. Identify Data Encapsulation, menentukan pola header pada suatu data

7. Physical Layer

Layer ini mengatur tentang bentuk interface yang berbeda-beda dari sebuah media transmisi. Spesifikasi yang berbeda misal konektor, pin, penggunaan pin, arus listrik yang lewat, encoding, dan sumber cahaya.

2.3 Kali Linux

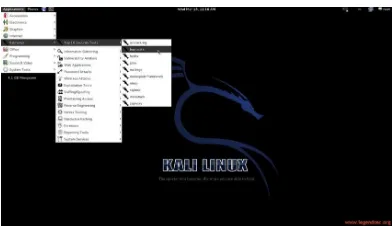

Kali Linux (Kali) adalah sistem distribusi Linux yang dikembangkan dengan fokus pada tugas penetration testing. Sebelumnya, Kali Linux dikenal sebagai BackTrack, yang mana merupakan penggabungan antara tiga distro penetration testing Linux yang berbeda: IWHAX, WHOPPIX, dan Auditor. BackTrack adalah salah satu sistem distribusi yang paling terkenal Linux, seperti dapat dibuktikan dengan jumlah download yang mencapai lebih dari empat juta pada BackTrack Linux 4.0 pra final. Gambar 6 menunjukkan tampilan dari Kali Linux.

Gambar 6 Tampilan Kali Linux

Beberapa fitur yang dimiliki oleh Kali Linux [9], yaitu :

1. Lebih dari 300 tools penetration testing. 2. Gratis.

3. Open SourceGit Tree. 4. Mengikuti FHS compliant .

5. Dukungan perangkat wireless yang luas. 6. Modifikasi kernel yang sudah di patch

untuk injection.

7. Lingkungan pengembangan yang aman. 8. GPG menandai beberapa paket dan

repositori. 9. Banyak bahasa.

10. Dapat dirubah sepenuhnya.

11. Mendukung ARMEL dan ARMHF.

2.4 Keamanan Wireless LAN

Sebuah sistem yang aman (secure system) diasumsikan sebagai sebuah sistem dimanaseorang intruder harus mengorbankan banyak waktu, tenaga, dan biaya besar yang takdikehendakinya dalam rangka penyerangan tersebut, atau resiko yang harus dikeluarkansangat tidak sebanding dengan keuntungan yang akan diperoleh.

Dalam hal keamanan jaringan, sebuah jaringan dikatakan aman apabila memenuhi 6 prinsip, yaitu :

1. Kerahasiaan (Secrecy)

Secrecy berhubungan dengan hak akses untuk membaca data atau informasi dari suatu sistem komputer. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu data atau informasi hanya dapat dibaca oleh pihak yang telah diberi hak atau wewenang secara legal.

2. Integritas (Integrity)

Integrity berhubungan dengan hak akses untuk mengubah data atau informasi dari suatu sistem komputer. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu data

atau informasi hanya dapat diubah oleh pihak yang telah diberi hak.

3. Ketersediaan (Availability)

Availability berhubungan dengan ketersediaan data atau informasi pada saat yang dibutuhkan. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu data atau informasi yang terdapat pada sistem komputer dapat diakses dan dimanfaatkan oleh pihak yang berhak.

4. Authentication

Aspek ini berhubungan dengan metode untuk menyatakan bahwa informasi betul-betul asli, orang yang mengakses atau memberikan informasi adalah betul-betul orang yang dimaksud, atau server yang kita hubungi adalah betul-betul server yang asli.

5. Akses Kontrol

Akses kontrol merupakan fitur-fitur keamanan yang mengontrol bagaimana user dan sistem berkomunikasi dan berinteraksi dengan sistem dan sumberdaya yang lainnya. Akses kontrol melindungi sistem dan sumberdaya dari akses yang tidak berhak dan umumnya menentukan tingkat otorisasi setelah prosedur otentikasi berhasil dilengkapi.

6. Non-Repudiation

Aspek ini menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi. Penggunaan digital signature, certificates, dan teknologi kriptografi secara umum dapat menjaga aspek ini.Akan tetapi hal ini masih harus didukung oleh hukum sehingga status dari digital signature itu jelas legal.

Perangkat yang terhubung ke jaringan mengalami ancaman keamanan yang lebih besar daripada host yang tidak terhubung kemana-mana. Dengan mengendalikan network security, resiko tersebut dapat dikurangi. Namun network security biasanya bertentangan dengan network access, karena bila network access semakin mudah, network security makin rawan. Bila network security makin baik, network access semakin tidak nyaman.Suatu jaringan didesain sebagai komunikasi data highway dengan tujuan meningkatkan akses ke sistem komputer, sementara keamanan didesain untuk mengontrol akses.Penyediaan network security adalah sebagai aksi penyeimbang antara open access dengan security.

3. HASIL DAN PEMBAHASAN

Tahap implementasi merupakan tahap penerapan sistem agar dapat berfungsi sesuai dengan kebutuhan dan perancangan sebelumnya. Selain itu juga pada implementasi ini juga akan dijelaskan bagaimana sistem ini akan bekerja. Adapun hardware yang digunakan antara lain PC yang berfungsi sebagai tempat instalasi Kali Linux. Sedangkan software yang digunakan adalah Aircrack-ng, MDK3, dan Ettercap untuk melakukan serangan pengujian.

Pada penelitian ini, pengujian dilakukan menggunakan PC tester yang terdapat di dalam Laboratorium Sistem Informasi dan Programming. Pengujian dilakukan dengan 4 tahapan berbeda ,yaitu:

a. Cracking The Encryption

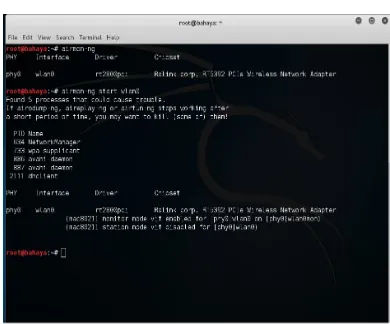

Tahapan yang pertama, dimana tujuan dari serangan ini adalah untuk mengetahui apakah semua Access Point dilindungi dengan sistem keamanan enkripsi seperti WEP, WPA ataupun WPA2. Penguji melakukan scanning terhadap Access Point kemudian menentukan target untuk dilakukan cracking terhadap key yang digunakan sebagai pengamanan yang ditunjukkan pada Gambar 7.

Dari percobaan Cracking the Encryption dapat ditarik kesimpulan bahwa untuk meningkatkan ketahanan dari password terhadap upaya cracking, maka ada beberapa hal yang harus dilakukan, diantaranya :

Gambar 7 Perintah airmon-ng

1. Menggunakan jenis keamanan enkripsi WPA, WPA2, WPA-PSK, atau WPA2-PSK yang memiliki tingkat keamanan di atas WEP.

2. Menggunakan kombinasi dari huruf besar, huruf kecil, angka dan simbol dalam membuat password, untuk mempersulit serangan baik dengan jenis brute-force attack maupun dictionary.

3. Membuat password dengan panjang di atas 15 karakter, untuk mempersulit serangan baik dengan metode brute-force attack maupun dictionary.

b. Bypassing MAC Authentication

Tahapan yang kedua, tujuan dari percobaan ini adalah untuk mengetahui apakah sistem keamanan menggunakan metode pembatasan hak akses dengan MAC filtering atau tidak. Setelah dilakukan percobaan menghubungkan antara perangkat pengujian dan access point ditemukan bahwa sistem keamanan dari jaringan wireless tidak menggunakan MAC filtering, sehingga semua perangkat yang dapat terhubung dengan Wi-fi bisa mengakses jaringan wireless ini asal mengetahui encryption key-nya.

Pengujian kemudian coba dilakukan dengan mensimulasikan apabila sistem keamanan jaringan menggunakan pembatasan hak akses berdasarkan MAC (MAC Filtering) yang ditunjukkan pada Gambar 8.

terhubung dengan jaringan ‘LAB SIM dan Programming’. Informasi yang dibutuhkan pada tahapan ini hanyalah MAC Adress dari perangkat yang terhubung dengan jaringan, yang mana dapat dilihat menggunakan aplikasi Aircrack-ng dalam mode monitor.

Gambar 8 Mode Monitor

Duplikasi MAC address pada jaringan wireless tidak mengakibatkan konflik dan memiliki tingkat keberhasilan yang tinggi. Namun komputer tester tetap membutuhkan IP yang berbeda dengan target yang diduplikasi MAC Address-nya.

Solusi pencegahan untuk duplikasi MAC address bisa dilakukan dengan cara memasang Mikrotik Router sebagai tambahan keamanan. Hal ini dilakukan karena pada Mikrotik terdapat pengaturan yang membatasi tidak adanya MAC address kembar dalam jaringan WLAN. Dengan demikian, maka teknik pengamanan dengan menggunakan MAC AddressFiltering bisa lebih berjalan optimal.

c. Attacking The Infrastructure

Dalam tahap ini dilakukan serangan pada layanan wireless untuk client sehingga dapat mempengaruhi kinerja jaringan. Bentuk serangan ini adalah DoS attack yang bertujuan melumpuhkan koneksi user lain di dalam jaringan. Informasi awal yang dibutuhkan adalah password dari jaringan wireless yang diuji, agar komputer tester dapat terhubung dengan layanan wireless. Gambar 9 menunjukkan mode monitor saat melakukan tahap Attacking the Infrastructure.

Dari hasil yang diperoleh terlihat bahwa lamanya waktu serangan deAuthentication yang dibutuhkan hingga terputusnya koneksi user terhadap jaringan dipengaruhi oleh jarak antara komputer tester dan user, juga

dipengaruhi oleh banyaknya target. Semakin jauh jarak antara user dan penyerang serta semakin banyaknya target yang akan diserang maka semakin lama waktu yang dibutuhkan untuk terkena serangan deAuthentication.

Gambar 9 Mode Monitor

d. Man In the Middle (MITM) Attack

Dalam tahap ini dilakukan serangan terhadap user lain jaringan WLAN yang sama dengan melakukan penyadapan paket data. Pengujian ini menggunakan aplikasi ettercap sebagai alat uji. Tampilan Ettercap ditunjukkan pada Gambar 10.

Gambar 10 Tampilan Awal Ettercap

kedua adalah IP dari komputer target yaitu 192.168.112.202.

Tahap selanjutnya adalah melakukan ARP Poisoning. Address Resolution Protocol (ARP) adalah sebuah protocol dalam TCP/IP Protocol Suite yang bertanggung jawab dalam melakukan resolusi alamat IP ke dalam alamat Media Access Control (MAC Address). ARP Poisoning adalah suatu teknik menyerang pada jaringan komputer local baik dengan media kabel maupun wireless, yang memungkinkan penyerang bisa mengetahui frames data pada jaringan local atau melakukan modifikasi traffic atau bahkan menghentikan traffic. Pada prinsipnya ARP poisoning ini memanfaatkan kelemahan pada teknologi jaringan komputer sendiri yang menggunakan ARP broadcast.

Setelah itu proses sniffing dijalankan, untuk kemudian semacam merekam aktifitas komputer target pada saat menggunakan layanan internet. Dari percobaan proses sniffing tersebut kemudian berhasil diperoleh informasi bahwa komputer target mengakses situs http://www.kumpulbagi.com dan memasukkan user serta passwordnya. Komputer target juga berhasil terekam telah mengakses situs http://siakad.uho.ac.id dan memasukkan username E1E112019 dan password E1E112019.

Namun pada saat komputer tester berusaha untuk merekam pada saat komputer

target membuka situs

https://www.facebook.com ataupun https://www.twitter.com, aplikasi ettercap mengalami kegagalan. Setelah dianalisis ditemukan kegagalan dalam proses sniffing berasal dari protokol yang digunakan oleh web server, yaitu https. Perbedaan antara http dan https adalah https bekerja melalui sistem terenkripsi, sehingga dalam teori, informasi tidak dapat diakses oleh pihak selain klien dan server akhir. Ada dua jenis umum lapisan enkripsi: TLS (Transport Layer Security) dan SSL (Secure Socket Layer), yang keduanya menyandikan catatan data yang dipertukarkan. Setelah itu kemudian pada komputer target dicoba untuk mengakses situs facebook dengan cara mengetikkan manual http://www.facebook.com pada kolom url dari web browser yang digunakan, dalam hal ini Mozilla Firefox. Namun hasilnya pada saat proses berjalan pada kolom url kembali lagi menjadi https. Setelah dilakukan analisis kemudian ditemukan bahwa website

www.facebook.com ternyata telah menggunakan mekanisme keamanan HSTS. HSTS merupakan singkatan dari HTTP-Strict -Transport-Security yaitu mekanisme keamanan website yang memaksa web browser untuk mengakses website hanya via HTTPS.

Jadi faktor kegagalan bukan disebabkan karena konfigurasi keamanan yang dimiliki oleh jaringan WLAN yang ada di ‘LAB SIM dan Programming’, namun lebih kepada konfigurasi keamanan yang dimiliki oleh web server dari situs yang di akses.

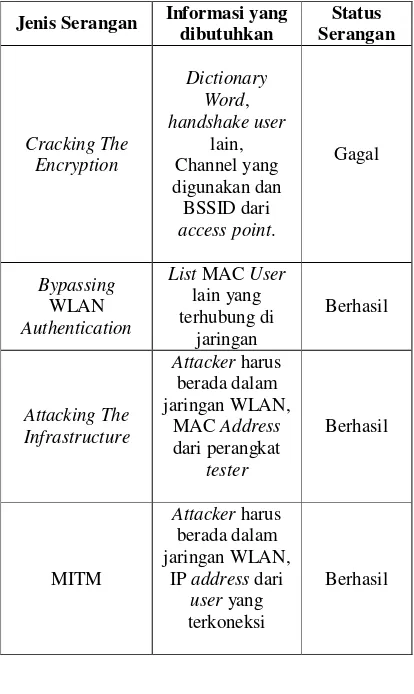

Secara keseluruhan, implementasi dari pengujian keamanan jaringan wireless local area network dengan metode penetration testing dapat dilihat pada Tabel 1.

Tabel 1 Hasil Penetration Testing

Jenis Serangan Informasi yang

dibutuhkan

(Cracking The Encryption, Bypassing WLAN Authentication, Attacking The Infrastructure dan MITM) menggunakan Kali Linux pada Laboratorium Sistem Informasi dan Programming Jurusan Teknik Informatika Fakultas Teknik UHO, maka dapat diambil kesimpulan bahwa keamanan yang dimiliki oleh jaringan WLAN ‘Lab SIM dan Programming’ masih memiliki banyak celah untuk dieksploitasi. Hal ini dibuktikan dengan hasil penelitian yang dilakukan bahwa dari empat jenis serangan yang dilakukan, hanya satu yang berstatus gagal yaitu pada jenis serangan cracking the encryption. Selain itu pada pengujian Attacking The Infrastructure dan Man In The Middle, jaringan WLAN belum bisa memberi keamanan kepada user yang terkoneksi agar tidak mendapatkan gangguan maupun penyadapan dari user lain pada saat mengakses layanan internet yang sama.

5. SARAN

Adapun saran dalam penelitian ini yaitu diharapkan dapat dikembangkan dengan menggunakan aplikasi dan teknik serangan penetration testing yang lain untuk dapat menjadi bahan evaluasi bagi pengembangan keamanan jaringan WLAN.

DAFTAR PUSTAKA

[1] Megawati, C. 2012. Implementasi dan Analisa Unjuk Kerja Sistem Keamanan Jaringan Wireless Berbasis Linux Platform dan DD-WRT Firmware. Skripsi. Depok: Universitas Indonesia.

[2] Sinambela, J. 2007. Keamanan Wireless LAN (Wifi). Makalah. Yogyakarta: Universitas Negeri Yogyakarta.

[3] Chow, E. 2011. Ethical Hacking dan Penetration Testing. IT Research Paper. Canada: The Centre for Information Integrity and Information Systems Assurance. University of Waterloo.

[4] Manuaba, I., Hidayat, R., Kusumawardani, S.S. 2012. Evaluasi Keamanan Akses Jaringan Komputer Nirkabel (Kasus : Kantor Pusat

Fakultas Teknik Universitas Gadjah Mada). Jurnal. Yogyakarta: Universitas Gadjah Mada)

[5] Junaidi. 2014. Rancang Bangun Jaringan Berbasis Mikrotik Di SMPN 3 Simpang Teritip. Teknik Informatika STMIK ATMA Luhur Pangkalpinang.

[6] Abdul Rahman. 2014. Rancangan Dan Impelemtasi Mikrotik Router OS pada Warung Internet QQ. Jurusan Teknik Komputer AMIK GI MDP.

[7] Sukaridhoto, S. 2014. Buku Jaringan Komputer I. Surabaya: Politeknik Elektronika Negeri Surabaya.

[8] Allen, L. 2014. Kali Linux – Assuring Security by Penetration

Testing. Birmingham: Packt

Publishing.