ANALISA KEAMANAN

WEB SERVER

MENGGUNAKAN

WEB APPLICATION FIREWALL MODSECURITY

Artikel Ilmiah

Diajukan Kepada Fakultas Teknologi Informasi untuk memperoleh gelar Sarjana Komputer

Oleh :

Handi Prasetyo

NIM : 672011073

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Salatiga

1. Pendahuluan

Web server merupakan sarana yang berfungsi untuk menghubungkan client

dengan sebuah server, sehingga client dapat memperoleh informasi yang di dapat dari sebuah web server. Keamanan dalam komunikasi antara client dan server

sangat penting, karena komunikasi tersebut dapat mengandung informasi maupun data yang bersifat rahasia.

Seiring dengan perkembangan teknologi informasi, terdapat berbagai aplikasi berbasis web yang digunakan untuk mempermudah dalam pengolahan data maupun transaksi, aplikasi tersebut berada pada server dimana client dapat mengakses aplikasi web tersebut untuk memperoleh suatu data atau informasi. Semakin penting aplikasi tersebut, maka terdapat pihak yang tidak bertanggung jawab yang berusaha untuk mendapatkan akses yang tidak sah pada server tersebut dengan tujuan untuk memperoleh informasi maupun hanya untuk merusak sebuah sistem.

Perkembangan teknologi dan informasi yang pesat menyebabkan terdapat berbagai jenis serangan yang dapat digunakan untuk menyerang sebuah server, akan tetapi terdapat pula cara untuk mencegah serangan tersebut sehingga mampu meminimalkan ataupun mencegah agar serangan tersebut tidak dapat merusak sistem maupun mencuri data pada server.

Penelitian ini akan menerapkan Web Application Firewall menggunakan

ModSecurity. Penerapan ModSecurity pada web server apache dimana aplikasi

yang digunakan untuk uji coba terhadap serangan web server menggunakan SLiMS

(Senayan Library Management System). Kemudian akan menganalisa kinerja dari

ModSecurity dalam mendeteksi atau mencegah suatu serangan pada web server,

sehingga diharapkan dapat meningkatkan keamanan aplikasi web server dari suatu serangan yang dapat merugikan client maupun server.

2. Tinjauan Pustaka

Web Server merupakan suatu server internet yang menggunakan protocol

HTTP (Hyper Text Transfer Protocol) untuk melayani semua proses transfer data

antara client dan server. Web server hingga saat ini merupakan server yang dapat dikatakan sebagai tulang punggung bagi semua pengguna internet[1], hal ini karena

web server dapat menyediakan informasi yang bermanfaat untuk client. Salah satu

aplikasi dari web server adalah SLiMS, SLiMS adalah Open Source Software (OSS) berbasis web untuk memenuhi kebutuhan automasi perpustakaan (library

automation) skala kecil hingga skala besar. Dengan fitur yang cukup lengkap dan

serangan pada web server dapat berupa SQL Injection, Cross Site Scripting(XSS),

Denial of Service(DOS) dan lain sebagainya yang berpotensi merugikan server

maupun client.

Jenis serangan SQL Injection pada web server merupakan serangan yang cukup berpotensi mengancam keamanan data pada server. Hal ini karena pada dasarnya SQL Injection merupakan cara mengeksploitasi celah keamanan yang muncul pada level atau “layer” database dan aplikasinya[3]. Celah keamanan ditunjukkan dengan respone yang salah yang dikirimkan pada client yang sengaja mengirimkan data atau memasukkan karakter yang salah pada server.

Menurut Richardus Eko Idrajit contoh-contoh celah kerentanan yang kerap menjadi korban SQLInjection adalah[3]:

1. Karakter-karakter kendali, kontrol, atau filter tidak didefinisikan dengan baik dan benar (Incorrectly Filtered Escape Characters),

2. Tipe pemilihan dan penanganan variabel maupun parameter program yang keliru (Incorrect Type Handling),

3. Celah keamanan berada dalam database server (Vulnerabilities Inside

the Database Server) Dilakukan mekanisme penyamaran SQL Injection

(Blind SQL Injection), dan lain sebagainya.

Selain SQL Injection, serangan pada web server yang berpotensi untuk keamanan data adalah serangan Cross Site Scripting (XSS),yang merupakan suatu serangan dengan menggunakan mekanisme “injection” pada aplikasi web dengan memanfaatkan metode HTTP GET atau HTTP POST[3]. Keamanan pada web

server tidak hanya pada jenis serangan pada data web server itu sendiri, serangan

web server dapat berupa serangan dari request pada server yang tidak sewajarnya

atau dengan kata lain request dengan jumlah yang banyak dalam satu waktu. Serangan tersebut dengan istilah DoS(Denial of Service) dan DDoS (Distributed

Denial of Services). DOS merupakan suatu aktivitas dengan tujuan utama

menghentikan atau meniadakan layanan sistem atau jaringan komputer, sehingga pengguna tidak dapat menikmati fungsionalitas dari layanan tersebut dengan cara mengganggu ketersediaan komponen sumber daya yang terkait dengannya[3]. Contohnya adalah dengan memberikan request pada server dengan jutaan paket, sehingga menyebabkan penggunaan memori yang meningkat sehingga request dari

client yang benar-benar ingin mengakses server mejadi tidak bisa mengakses,

karena server sibuk memberikan respone dari serangan DOS tersebut.

Data yang paling rentan pada serangan web server adalah data pada authentikasi web server, jenis serangan yang dapat memperoleh data tersebut adalah jenis serangan MITM(Man In The Midle Attack). Man In The Middle Attack

merupakan jenis serangan dengan menyadap lalu lintas jaringan antara client dan

server, uji coba dilakukan dengan menggunakan tool cain able, dimana tool ini

dapat menyadap lalu lintas jaringan dengan memanfaatkan ARP (Adress Resolution

Protocol), penyerang meracuni ARP cache antara dua perangkat yang

berkomunikasi dengan alamat MAC kedua perangkat[3].

Web Server perlu sebuah keamanan untuk mencegah atau mendeteksi

Web Aplication Firewall adalah ModSecurity, ModSecurity adalah Web seperti

firewall tradisional menyaring masuk dan keluarnya data dan mampu untuk

menghentikan lalu lintas yang di anggap berbahaya menurut aturan yang telah ditetapkan[4]. Aturan dari setiap rule berisi fungsi-fungsi yang dapat menjalankan setiap rule pada modsecurity, contoh fungsi atau perintah pada rule ModSecurity

dapat dilihat pada tabel 3.

Tabel 1 Tabel Fungsi atau Perintah ModSecurity

Fungsi Atau Perintah Penjelasan

SecRuleEngine Mengaktifkan atau Non Aktifkan ModSecurity

SecRule Membuat Rule

Phase Menempatkan aturan atau rantai ke salah satu

dari lima fase pengolahan yang tersedia

Id Menentukan id yang unix untuk setiap aturan

Log Mencatat serangan pada log

Nolog Mencegah pencatatan pada log

Block Melakukan tindakan yang mengganggu

Msg Membuat pesan khusus untuk setiap aturan jenis serangan

Penjelasan berdasarkan referensi dari Chaim Sanders, modsecurity

memiliki banyak aturan yang digunakan untuk mendeteksi jenis serangan, salah satu contohnya dapat dilihat pada tabel 1, merupakan fungsi atau perintah pada

modsecurity yang terdapat pada rule dari modsecurity. SecRuleEngine memiliki

tiga parameter yaitu On, Off dan DetectionOnly, untuk memproteksi serangan pada

web server parameter pada engine harus diaktifkan dengan memberikan nilai On

pada SecRuleEngine[5].

ModSecurity mencatat setiap serangan pada log ketika terdapat request

yang berpotensi serangan, ModSecurity biasa disebut sebagai HTTP intrusion

Detectiontool, yang terletak didepan aplikasi web dan mengontrol keluar masuknya

data, sehingga setiap data yang masuk pada server dapat dipantau oleh modsecurity

melalui pencatatan log pada modsecurity. ModSecurity memberikan perlindungan dari berbagai serangan terhadap aplikasi web dan memungkinkan untuk memantau lalu lintas HTTP dan analisis real-time dengan sedikit atau tanpa perubahan infrastruktur yang ada. ModSecurity dapat di bagi menjadi dua mode yaitu

Embedded-Mode dan Network Mode. Embedded-Mode merupakan bagian dari

Berpotensi Serangan atau di block oleh modsecurity dan di catat pada logModSecurity. Jika request dari

client tidak berpotensi serangan pada web server, maka request akan mendapatkan

respone dari server dan menampilkan halaman web.

Penelitian yang relevan dengan keamanan pada web server diantaranya penelitian yang dilakukan oleh Nilesh Khochare dan Dr.B.B.Meshram dengan judul

“Tool to Detect and Prevent Web Attack” yang dilakukan oleh pada tahun 2012

membahas tentang tool Web Application Firewall yang dapat digunakan untuk mencegah serangan pada web server. Di antaranya terhadap tool Web Application

Firewall yang open source dan commercial, serangan pada web server dijelaskan

seperti SQL Injection , Cross Site Scripting, Buffer Overflow. Cookie Poisoning,

Forceful browsing, Directory Traversal Attack. Pada penelitian tersebut hanya

dijelaskan mengenai arsitektur dari Web Application Firewall dan juga berbagai jenis tool Web Application Firewall yang bersifat opensource dan commercial yang dapat digunakan untuk mencegah serangan pada web server[6].

Penelitian selanjutnya dengan judul “Sistem Pengamanan Web Server

dengan Web Application Firewall (WAF)” yang dilakukan oleh Aditya Noor Sandy

pada tahun 2015 membahas tentang keamanan web server dari serangan sql

injection dan XSS(Cross Site Scripting) menggunakan Web Application Firewall

dengan tool ModSecurity, pada penelitian tersebut dijelaskan tentang serangan SQL

Injection dan XSS yang berhasil dicegah dengan ModSecurity serta menampilkan

log dari ModSecurity menggunakan AuditConsole sebagai mekanisme pelaporan serangan. Parameter yang digunakan pada uji coba penelitian tersebut yaitu dengan menggunakan jenis serangan SQL injection dan XSS yang di terapkan ketika web

Agus Priyo Utomo melakukan penelitian “Pelaporan Intrusi Pada Web

Server Berbasis SMS Gateway” yang membahas penggunaan Mod_Security untuk

keamanan web server dengan menggunakan jenis serangan SQL injection, yang kemudian akan dilaporkan hasil dari pendeteksian serangan dengan menampilkan dan mengirim melalui media SMS[8].

Dengan beberapa penelitian diatas dapat disimpulkan penggunaan toolWeb

Application Firewall dapat mendeteksi serangan SQL Injection dan XSS, untuk

lebih mengetahui fungsi Web Application Firewall dalam mendeteksi serangan maka penelitian ini akan membahas keamanan dari aplikasi web server SLiMS

dengan uji coba menggunakan jenis serangan SQL Injection, Cross Site

Scripting(XSS), Denial Of Service, dan Man In The Middle Attack. Dengan tujuan

untuk mengetahui keamanan dari web server SLiMS, serta bermanfaat untuk meningkatkan keamanan webserverSLiMS dengan menggunakan Web Application

Firewall ModSecurity dalam mendeteksi serangan.

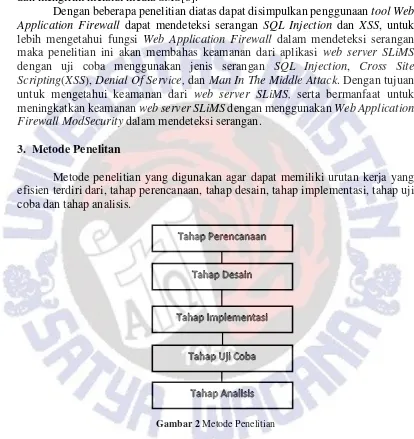

3. Metode Penelitan

Metode penelitian yang digunakan agar dapat memiliki urutan kerja yang efisien terdiri dari, tahap perencanaan, tahap desain, tahap implementasi, tahap uji coba dan tahap analisis.

Gambar 2 Metode Penelitian

Tahap pertama adalah tahap perencanaan dimulai dengan menyiapkan segala hal yang dibutuhkan seperti perangkat keras ataupun perangkat lunak, dalam hal ini yang dibutuhkan adalah sebuah PC dengan VirtualBox yang digunakan untuk mesin server dan client. Pertama membangun server pada virtual box

menggunakan Ubuntu server 14.04 dengan paket instalasi aplikasi pendukung seperti ApacheWebServer, BIND9, PHPMyAdmin, My SQLServer, ModSecurity,

a. Perangkat keras

1. Satu buah komputer yang digunakan sebagai server

dengan spesifikasi sebagai berikut :

a. Intel(R) Core(TM) i3-4130 CPU @ 3.40GHz b. RAM 4 GB

c. Hard disk untuk sistem 500GB

b. Perangkat lunak

1. Virtual Box 5.0.2

2. UbuntuServer 14.04

3. Apache Web Server, BIND9, PHPMyAdmin, MySQL

4. ModSecurity sebagai Web Application Firewall

5. SLiMS(Senayan Library Management System) versi 7

6. Windows 7 Sebagai Client atau Attacker

7. LOIC dan Chain&Abel sebagai tool untuk menyerang

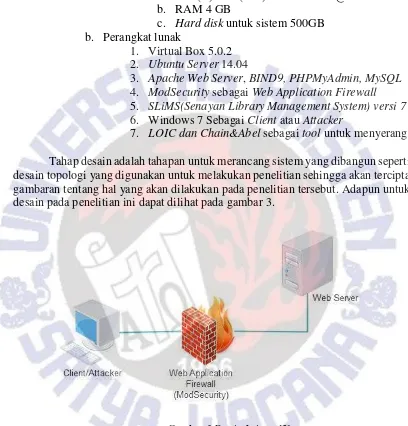

Tahap desain adalah tahapan untuk merancang sistem yang dibangun seperti desain topologi yang digunakan untuk melakukan penelitian sehingga akan tercipta gambaran tentang hal yang akan dilakukan pada penelitian tersebut. Adapun untuk desain pada penelitian ini dapat dilihat pada gambar 3.

Gambar 3 Desain Jaringan[5]

Tahap desain dapat dilihat pada gambar 3 yang merupakan desain dari topologi yang akan digunakan, terdapat sebuah server dan client, dimana antara

server dan client terdapat sebuah firewall untuk memproteksi web server, firewall

tersebut merupakan web application firewall menggunakan tool ModSecurity.

ModSecurity memiliki fungsi untuk menyaring berbagai request dari client ke

server, request yang berpotensi untuk membahayakan server akan di block oleh

ModSecurity dan menampilkan pesan error pada web browser client dan request

yang berasal dari client akan dicatat pada logModSecurityserver.

Tahap implementasi adalah tahapan dimulainya instalasi dan konfigurasi,

paket yang diperlukan serta aplikasi web server yang digunakan untuk uji coba. Installasi paket yang dibutuhkan dalam membentuk sebuah webserver diantaranya

Apache, BIND, PhpMyAdmin, MySQL. Paket tersebut diantaranya Apache

digunakan sebagai tool web server, BIND sebagai penerjemah sebuah alamat IP,

PhpMyAdmin sebagai managementdatabase serta MySQL sebagai database server.

Installasi paket untuk keamanan web server dengan menggunakan modsecurity

yang di install pada server dan dikonfigurasi untuk mendeteksi serangan pada web server.

Tahap Uji Coba merupakan pengujian terhadap hasil dari implementasi yang sudah dilakukan, uji coba dilakukan dengan melakukan serangan pada web

server. Serangan yang dilakukan pada web server adalah dengan serangan SQL

Injection, Cross Site Scripting, Denial Of Service, dan Man In The Middle Attack.

Pada penelitian ini serangan pada web server yang pertama adalah dengan SQL

injection , kemudian Cross Site Scripting, Denial Of Service dan yang terakhir

dengan Man In The Middle Attack. Uji coba SQL Injection dapat di lihat pada gambar 4.

Gambar 4 Uji coba serangan Sql Injection

Gambar 4 merupakan uji coba terhadap web server dengan menggunakan

SQL Injection, dimana pada form login diberikan syntax untuk menambahkan

perintah pada saat proses login pada server, sehingga akan menyebabkan error pada

web server, jika web server tersebut memiliki celah keamanan. Uji coba yang di

lakukan tidak memberikan efek pada aplikasi web server, hal ini dikarenakan aplikasi SLiMS mempunyai keamanan pemrograman yang cukup baik untuk mencegah terhadap sintax sql Injection. Sehingga pemberian sintax sql injection

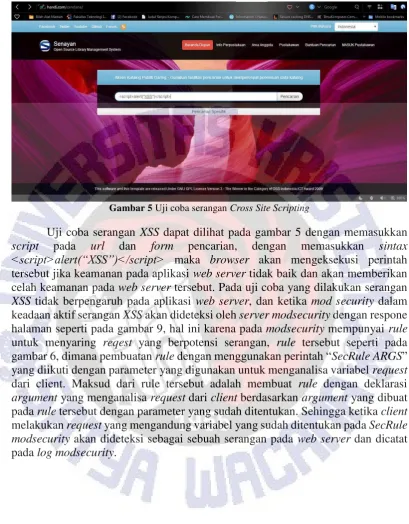

Gambar 5 Uji coba serangan Cross Site Scripting

Uji coba serangan XSS dapat dilihat pada gambar 5 dengan memasukkan

script pada url dan form pencarian, dengan memasukkan sintax

<script>alert(“XSS”)</script> maka browser akan mengeksekusi perintah tersebut jika keamanan pada aplikasi web server tidak baik dan akan memberikan celah keamanan pada web server tersebut. Pada uji coba yang dilakukan serangan

XSS tidak berpengaruh pada aplikasi web server, dan ketika mod security dalam keadaan aktif serangan XSS akan dideteksi oleh server modsecurity dengan respone halaman seperti pada gambar 9, hal ini karena pada modsecurity mempunyai rule

untuk menyaring reqest yang berpotensi serangan, rule tersebut seperti pada gambar 6, dimana pembuatan ruledengan menggunakan perintah “SecRule ARGS”

yang diikuti dengan parameter yang digunakan untuk menganalisa variabel request

dari client. Maksud dari rule tersebut adalah membuat rule dengan deklarasi

argument yang menganalisa request dari client berdasarkan argument yang dibuat

pada rule tersebut dengan parameter yang sudah ditentukan. Sehingga ketika client

melakukan request yang mengandung variabel yang sudah ditentukan pada SecRule

modsecurity akan dideteksi sebagai sebuah serangan pada web server dan dicatat

Gambar 6 Rule pada XSS Attack

Gambar 7 Serangan Denial Of Service

Uji Coba Serangan DOS di arahkan pada server www.handi.com dengan menggunakan toolLOIC seperti pada gambar 7 , uji coba dilakukan dengan metode

http, percobaan dilakukan dengan menggunakan 1 thread hingga 10 thread dan didapat data seperti pada tabel 2, uji coba dilakukan dengan waktu dua menit, uji coba dengan 1 sampai 5 thread server masih mampu untuk memberikan respone

sehingga status failed pada tool 0 yang menunjukkan server masih dapat memberikan respone dengan baik. Saat uji coba dengan 6 sampai 10 thread, server

DOS mulai memberikan efek pada server, sehingga server tidak dapat memberikan respone yang baik. Serangan DOS pada pada web server dengan menggunakan 1 hingga 10 thread dideteksi oleh modsecurity dan dicatat pada log modsecurity. Parameter pencatatan pada logmodsecurity berdasarkan request dari attacker yang memberikan request melebihi ketentuan pada rule modsecurity sehingga

modsecurity mendeteksi sebagai potensi serangan DOS.

Tabel 2 Tabel Hasil Uji Coba DOS

Gambar 8 Hasil Serangan Man In The Middle Attack

Man In The Middle Attack merupakan jenis serangan dengan menyadap lalu

lintas jaringan antara client dan server, uji coba dilakukan dengan menggunakan

tool cain&able, dimana tool ini dapat menyadap lalu lintas jaringan dengan

memanfaatkan ARP (Address Resolution Protocol), penyerang meracuni ARP

cache antara dua perangkat yang berkomunikasi dengan alamat MAC kedua

perangkat. Setelah cache ARP berhasil diracuni, masing-masing perangkat korban yang berkomunikasi mengirimkan paket ke penyerang, seingga penyerang seolah-olah berada di antara client dan server yang berkomunikasi. Seperti pada proses

loginattacker yang berhasil masuk meracuni cache ARP dapat memantau lalu lintas

jaringan antara client dan server, sehingga saat proses login client mengirimkan data pada server maka attacker dapat menangkap data tersebut sehingga didapat

username dan password untuk masuk pada aplikasi webserver seperti yang terlihat

memperoleh log dari serangan tersebut sehingga serangan tersebut tidak terdeteksi oleh modsecurity.

Gambar 9 Hasil Penggunaan ModSecurity

Setelah melakukan uji coba pada tahap sebelumnya, tahap selanjutnya adalah memperoleh hasil dari uji coba yang telah dilakukan. Hasil uji coba di dapat dari log yang tersimpan pada server, dengan menunjukkan serangan pada aplikasi

web server terdeteksi atau tidak terdeteksi. Seperti pada gambar 9 merupakan hasil

log dari serangan SQL injection yang tersimpan pada directory

/var/log/apache2/modsec_audit.log yang menunjukkan request dari client yang

berpotensi menimbulkan serangan akan tersimpan di dalam file log tersebut.

Gambar 10 hasil dari serangan sql injection yang terdeteksi oleh server dan tercatat pada file log server. Serangan tersebut terdeteksi oleh rule sql injection

dengan filter pattern match dimana menyaring karakter yang mempunyai sintax

untuk sql injection. Seperti pada gambar 4 dan 5 uji coba dengan melakukan sintak “ ’ ” pada url dan dengan sintak “admin’--” merupakan karakter yang terdapat pada

rule modsecurity, sehingga ketika client mencoba untuk melakukan

serangan-serangan atau memasukkan karakter yang di filter oleh modsecurity akan di block

oleh modsecurity dan menampilkan halaman error seperti pada gambar 9 serta di catat pada log server.

Gambar 11Log Serangan Cross Site Scripting (XSS)

Gambar 11 merupakan hasil log dari serangan XSS dimana serangan XSS

terdeteksi pada modsecurity dan di catat pada log server. modsecurity mendeteksi serangan dengan potensi dari karakter yang yang di masukkan oleh client. Pada log

tersebut dapat di ketahui bahwa request dari client dengan sintax<script></script>

di anggap sebagai request yang berpotensi menimbulkan serangan dan di block oleh

mod security serta pada log server tercatat alert “XSS Filter” yang berarti bahwa

Gambar 12Log Serangan Denial Of Service (DOS)

Gambar 12 merupakan log dari serangan DOS yang dilakukan dengan menggunakan aplikasi LOIC, serangan tersebut terdeteksi oleh rule pada

modsecurity dan dicatat pada log, dengan menampilkan pesan “Potensial Denial of

Service” yang berarti serangan tersebut terdeteksi oleh rule dari mod security.

Pada saat uji coba serangan poisoning proses yang dilakukan tidak terdeteksi oleh modsecurity, karena pada saat request atau proses komunikasi antara

client dan server, modsecurity tidak mencatat log dari proses tersebut.

4. Hasil Pembahasan dan Implementasi

Setelah melakukan implementasi dan uji coba maka diperoleh sebuah hasil dari implementasi dan uji coba tersebut yang akan dianalisa. Hasil uji coba dapat dilihat pada tabel 3 dengan jenis serangan SQL Injection Cross Site Scripting,

Denial Of Service, dan Man In The Middle Attack.

Tabel 3 Tabel Hasil Uji Coba

Jenis Serangan Terdeteksi Tidak Terdeteksi

SQL Injection

Cross Site Scripting

Denial Of Service

Man In The Middle Attack

Serangan pada web server dapat dideteksi oleh modsecurity, pendeteksian pada jenis serangan SQL Injection berdasarkan Core Rule Set yang ada pada

modsecurity, rule set berisi aturan untuk menyaring request dari client yang

berpotensi serangan berdasarkan parameter yang diberikan oleh rule pada

berkaitan dengan potensi serangan SQL Injection seperti karakter maupun perintah yang yang digunakan untuk menyerang dengan jenis serangan ini. Sehingga ketika

client atau attacker menyerang web server dengan jenis serangan ini maka

modsecurity akan memberikan respon 403. Perintah SecRule yang terdapat pada

rule modsecurity digunakan untuk membuat rule dengan argument berdasarkan

parameter karakter maupun perintah yang akan di filter berdasarkan serangan SQL

Injection. Log pada modsecurity dibuat berdasarkan perintah yang ada pada SecRule

modsecurity menggunakan perintah ‘log’ dan perintah ‘nolog’ jika tidak ingin

mencatat pada log modsecurity.

Konfigurasi pada Rule Set modsecurity dapat mendeteksi jenis serangan

XSS dan DOS berdasarkan parameter yang diberikan pada saat membuat SecRule

pada konfigurasi modsecurity, dimana sama seperti konfigurasi pada rule jenis serangan SQL Injection, rule berdasarkan parameter pada jenis serangan web

server, dan penggunaan perintah-perintah pada rule untuk mencatat atau

memberikan respone pada saat mendeteksi jenis serangan.

Deteksi serangan yang dicatat pada log modsecurity akan memberikan informasi berdasarkan jenis serangan yang menyerang web server, informasi pada

log server dapat berupa pesan jenis serangan maupun alamat ip dari penyerang.

Semua informasi tersebut berdasarkan konfigurasi yang ada pada Rule Set

modsecurity.

5. Simpulan

Berdasarkan hasil pembahasan yang telah dilakukan hal yang mempengaruhi serangan pada webserver terdeteksi atau tidak adalah konfigurasi

rule pada modsecurity, modsecurity tidak hanya dapat mendeteksi serangan SQL

Injection dan Cross Site Scripting saja, tetapi dapat mendeteksi serangan Denial Of

Service, hasil deteksi dapat dilihat pada log modsecurity dengan pesan sesuai

dengan masing-masing rule deteksi. Pada penelitian yang telah dilakukan,

modsecurity tidak dapat mendeteksi serangan MITM, karena pada saat proses

serangan MITM modsecurity, tidak dapat mencatat serangan tersebut pada log

modsecurity hal ini karena pada rule modsecurity hanya mendeteksi serangan

berdasarkan parameter yang ada pada rule modsecurity. Selain didapat fungsi keamanan dari web application firewall dalam mendeteksi serangan, didapat kesimpulan aplikasi web server SLiMS masih memiliki celah keamanan pada serangan MITM, hal ini terlihat saat serangan MITM, didapat user dan password

untuk login pada aplikasi tersebut.

6. Daftar Pustaka

[1] Syahputra, Andry. 2003. Apache Web Server. Yogyakarta : Andi.

[2] Nugraha, Arie, Dokumentasi SLiMS Berdasar SLiMS-7 Cendana,

http://slims.web.id. Diakses tanggal 5 Juni 2016.

[4] SpiderLabs, Trustwave, 2016, ModSecurity,

https://www.modsecurity.org/about.html. Diakses tanggal 29 Mei 2016.

[5] Sanders, Chaim., Reference Manual,

https://github.com/SpiderLabs/ModSecurity/wiki/Reference-Manual. Diakses

tanggal 12 Juni 2015

[6] Khochare, Nilesh, 2012, Tool to Detect and Prevent Web Attacks, International Journal of Advance Research in Computer Engineering &

Technology, Vol 1:375-378.

[7] Sandy, Aditya Noor, 2015, Sistem Pengamanan Web Server dengan Web Application Firewall, SCAN, Vol X : 39-44.