IMPLEMENTASI HONEYPOT UNTUK MENINGKATKAN SISTEM

KEAMANAN SERVER DARI AKTIVITAS SERANGAN

Makalah

Program Studi Teknik Informatika Fakultas Komunikasi dan Informatika

Diajukan oleh :

Syaumi Husnan

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS KOMUNIKASI DAN INFORMATIKA

UNIVERSITAS MUHAMMADIYAH SURAKARTA

IMPLEMENTASI HONEYPOT UNTUK MENINGKATKAN SISTEM

KEAMANAN SERVER DARI AKTIVITAS SERANGAN

Syaumi Husnan

Teknik Informatika, Fakultas Komunikasi dan Informatika Universitas Muhammadiyah Surakarta

E-mail : [email protected]

ABSTRAKSI

Faktor keamanan pada teknologi informasi begitu penting, dikarenakan pentingnya informasi data arsip mahasiswa pada server di STIKes Kusuma Husada, maka diperlukan sebuah penanganan terhadap ancaman serangan dari pihak yang tak memiliki hak akses.

Dalam mengamankan server di STIKes Kusuma Husada dari serangan, maka diperlukan adanya implementasi honeypot untuk meningkatkan keamanan server. Honeypot diimplementasikan menggunakan honeypot jenis low interaction yaitu honeyd

dan software pendukung lainnya seperti portsentry, FARPD, honeyd-viz , apache. Uji coba dengan melakukan ping dan scanning terhadap IP host honeyd menggunakan nessus

untuk mengetahui honeypot berhasil menjebak penyerang.

Berdasarkan hasil penelitian, honeypot berhasil berjalan dan menjebak penyerang dengan memberi respon terhadap ping dan memberi informasi sistem palsu seperti sistem operasi serta port-port yang terbuka yang biasanya dicari penyerang. Dengan menganalisis web honeyd, administrator akan mudah untuk menganalisis serangan sehingga keamanan server meningkat.

PENDAHULUAN

Perkembangan teknologi informasi pada jaringan komputer yang semakin maju masih saja mempunyai masalah yang serius, yaitu faktor keamanan. Faktor keamanan begitu penting, dikarenakan tidak semua informasi data bersifat terbuka untuk umum dan tak semua orang berhak mengaksesnya. Salah satu alat bantu keamanan sistem jaringan komputer adalah dengan menggunakan honeypot untuk meningkatkan sistem keamanan.

Honeypot merupakan sumber sistem informasi data yang bersifat terbuka, dan dibuat seakan-akan mirip dengan sistem sebenarnya untuk dikorbankan karena

memiliki sumber informasi data palsu untuk menjebak penyerang. Dengan adanya honeypot, segala aktivitas ilegal

yang dilakukan oleh penyerang dapat digunakan administrator sebagai informasi tentang penyerang untuk menganalisis, serta mempelajari aktivitas-aktivitas yang cenderung membahayakan sistem (Utdirartatmo, 2005, hal: 7).

Seperti halnya perkembangan teknologi informasi pada STIkes Kusuma Husada yang selanjutnya menjadi objek dari penelitian ini. Dikarenakan pentingnya informasi data arsip mahasiswa pada

server di STIKes Kusuma Husada, maka diperlukan adanya implementasi honeypot

untuk meningkatkan keamanan dari

serangan orang yang tidak memiliki hak akses.

TINJAUAN PUSTAKA

Menurut Andhika Cipta Maheswara (2013), dalam proyek akhir yang berjudul “Implementasi Honeyd sebagai Alat Bantu Pengumpulan Serangan Aktifitas Serangan

Jaringan” menjelaskan Honeypot

merupakan sebuah sistem yang sengaja dikorbankan sebagai alat bantu pengumpulan informasi mengenai penyerang serta membantu administrator

untuk melihat, menganalisa dan mempelajari serangan terhadap sistem. Salah satu jenis dari honeypot adalah

honeyd. Honeyd merupakan honeypot

dengan jenis low interaction honeypot

yang memiliki resiko jauh lebih kecil

dibandingkan dengan jenis high interaction honeypot karena interaksi terhadap

honeypot tidak langsung melibatkan sistem yang sesungguhnya. Pada Proyek Akhir itu, honeypot diimplementasikan pada jaringan lokal dengan mencoba beberapa serangan seperti footprinting yang diharapkan mampu menjadi salah satu informasi kepada administrator dari hasil

Honeyd agar dapat membantu dalam menentukan kebijakan keamanan jaringan. Sedangkan menurut Muhammad Arief (2011), dalam proyek akhir yang berjudul “Implementasi Honeypot dengan Menggunakan Dionaea di Jaringan

Hotspot Fizz” menjelaskan honeypot

merupakan suatu alat untuk membantu

administrator jaringan untuk melihat, menganalisa, serta mempelajari aktifitas - aktifitas yang mempunyai kecenderungan membahayakan sistem. Dionaea adalah perangkat lunak yang menawarkan layanan jaringan yang dapat diekploitasi. Dalam tindakan yang dilakukannya adalah untuk menjebak atau mengekploitasi malware

yang menyerang jaringan, tujuan utamanya adalah mendapatkan salinan malware

tersebut. Malware adalah perangkat

perusak berasal dari kata malicious dan

software adalah perangkat lunak yang

diciptakan untuk menyusup atau merusak sistem komputer, peladen, atau jejaring komputer tanpa izin dari pemilik. Pada proyek akhirnya honeypot dengan menggunakan dionaea diimplementasikan di jaringan hotspot fizz, yang fungsinya hanya monitoring malware. Dinama

honeypot ini berada pada jaringan internet yang membutuhkan ip publik dan diakses menggunakan media hotspot.

Dalam skripsi peneliti yang berjudul

“Implementasi honeypot untuk

meningkatkan sistem keamanan server dari

aktivitas serangan”, honeypot adalah suatu sistem yang didesain menyerupai sistem aslinya dan dibuat untuk diserang. Tujuan utama dari honeypot ini untuk menjebak penyerang dan mengumpulkan informasi dari suatu serangan yang dilakukan penyerang. Seperti halnya yang diimplementasikan pada STIkes Kusuma Husada yang selanjutnya menjadi objek dari penelitian. Dikarenakan pentingnya informasi data arsip mahasiswa pada

server di STIKes Kusuma Husada, maka diperlukan adanya implementasi honeypot

untuk meningkatkan keamanan dari serangan orang yang tidak memiliki hak akses.

METODE

Metodologi penelitian ada beberapa

tahapan yaitu tahapan awal yang dilakukan menganalisis kebutuhan hardware dan

software yang diperlukan dalam penelitian. Setelah semua kebutuhan sudah dipersiapkan, maka selanjutnya merancang sistem jaringan yang akan dibuat. Langkah berikutnya melakukan implementasi dengan cara instalasi

hardware, software, dan konfigurasi sistem keamanan jaringan. Kemudian pengujian dengan melakukan ping dan scanning

menggunakan nessus terhadap honeypot

dari penelitian, maka dilanjutkan dengan penulisan laporan hasil penelitian.

HASIL DAN PEMBAHASAN

Setelah melakukan pengujian maka didapatkan hasil dari pengujian diantaranya respon honeyd terhadap ping

yang dilakukan penyerang, respon honeyd

terhadap scanning dengan nessus, dan informasi sistem operasi host honeyd serta

port yang terbuka menggunakan nessus.

Respon honeyd terhadap ping.

Dari pengujian dengan melakukan

ping terhadap IP host honeyd yang telah dilakukan, maka didapatkan hasil respon

honeyd terhadap ping.

.

Gambar 1. Respon honeyd.

Gambar 1 merupakan respon host honeyd yang melakukan balasan ping

terhadap IP penyerang. Dari respon honeyd

yang memberi balasan terhadap proses

ping yang dilakukan oleh penyerang

menunjukan bahwa aplikasi pendukung

fardp telah berfungsi seakan-akan IP host honeyd itu nyata.

Respon honeyd terhadap scanning Dari pengujian dengan melakukan

scanning terhadap IP host honeyd yang telah dilakukan, maka didapatkan hasil respon honeyd terhadap scanning.

Gambar 2. Respon honeyd

Gambar 2 merupakan respon honeyd

terhadap proses sccaning yang dilakukan dengan nessus. Respon honeyd yang menampilkan aktivitas serangan dari proses scanning yang dilakukan oleh penyerang melalui TCP dan UDP.

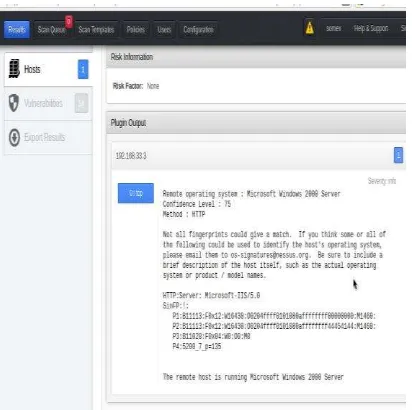

Hasil scanning menggunakan nessus. Dari pengujian dengan melakukan

scanning terhadap IP host honeyd yang telah dilakukan, maka didapatkan hasil informasi sistem operasi honeypot dan

Gambar 3. Hasil scanning sistem operasi

Gambar 3 adalah hasil scanning yang dilakukan dan menjelaskan bahwa host honeyd dengan IP 192.168.33.2

menggunakan sistem operasi Windows server 2000.

Gambar 4. Hasil scanning port

Gambar 4 menjelaskan hasil

scanning terhadap host honeyd yang mempunyai IP 192.168.33.2 mempunyai beberapa port yang terbuka, yaitu port 445,

21, 80, 135, dan 139 yang bisa dimasuki penyerang.

Analisis serangan

Analisis serangan bertujuan mengetahui langkah-langkah pengujian dari sistem yang telah dibuat. Untuk mempermudah menganalisis log honeyd

dengan cara melihat generate Honeyd-Viz

pada web interface honeyd-viz.

Gambar 5. log honeyd di web interface.

Gambar 5 adalah hasil log honeyd

yang diakses pada alamat web

http://localhost/honeyd-viz.

Dari web interface honeyd-viz maka akan terlihat beberapa hasil analisis dari

a. Connections by protocol

Gambar 6. Connections by protocol

Gambar 6 menjelaskan bahwa koneksi yang telah dilakukan dengan

honeyd melalui protokol UDP, TCP, ICMP, IGMP, dan hone.

b. Connections by destination IP

Gambar 7. Connections by destination IP

Gambar 7 menjelaskan IP tujuan saat berkoneksi terhadap salah satu host honeyd.

c. Most connections per day

Gambar 8. Most connections per day

Gambar 8 menjelaskan jumlah koneksi per hari yang dilakukan terhadap

honeyd.

d. Connections per week

Gambar 9. Connections per week

Gambar 9 menjelaskan jumlah

e. Number of connections per unique IP

Gambar 10. Number of connections per

unique IP

Gambar 10 menjelaskan jumlah koneksi per IP yang telah berkoneksi

dengan honeyd.

f. Number of TCP connections per unique IP

Gambar 11. Number of TCP connections per unique IP

Gambar 11 menjelaskan jumlah koneksi TCP per IP yang telah berkoneksi dengan honeyd.

g. Number of UDP connections per unique IP

Gambar 12. Number of UDP connections per unique IP

Gambar 12 menjelaskan jumlah koneksi UDP per IP yang telah berkoneksi dengan honeyd.

h. Number of ICMP connections per unique IP

Gambar 4.13 menjelaskan jumlah koneksi ICMP per IP yang telah berkoneksi dengan honeyd.

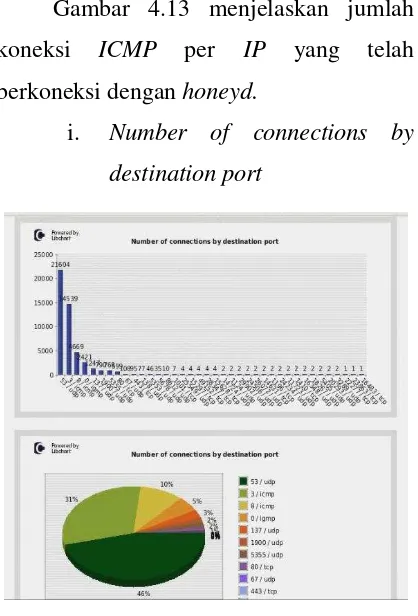

i. Number of connections by destination port

Gambar 14. Number of connections by destination port

Gambar 14. menjelaskan jumlah koneksi dengan port tujuan yang telah

berkoneksi terhadap honeyd.

Berdasarkan analisis log honeyd di

web interface, terdapat informasi aktivitas yang dapat digunakan administrator untuk observasi menentukan kebijakan dalam mengamankan jaringan. Hasil pengujian ini berhasil dilakukan dengan menunjukkan laporan aktivitas serangan yang terjadi dengan tampilan grafik.

Perbandingan sebelum dan sesudah diimplementasikan honeypot.

Sebelum honeypot

diimplementasikan pada jaringan STIKes

Kusuma Husada, keamanan server lebih rentan terkena serangan dikarenakan tidak adanya honeypot untuk menjebak penyerang dan administrator sulit menganalisis serangan.

Sesudah honeypot

diimplementasikan pada jaringan STIKes Kusama Husada, keamanan server menjadi meningkat karena sudah ada honeypot

yang bisa menjebak penyerang dan membantu administrator dalam mengambil kebijakan untuk mengamankan server.

Rekomendasi untuk kebijakan pengamanan jaringan.

Rekomendasi untuk pihak IT STIKes

Kusuma Husada untuk meningkatkan

keamanan server agar

mengimplementasikan honeypot

menggunakan honeyd. Honeyd akan membantu administrator untuk mempelajari aktifitas penyerang, sehingga

administrator bisa mengambil kebijakan dalam melakukan pengamanan jaringan agar server lebih aman dari serangan.

KESIMPULAN

Berdasarkan penelitian dan analisa keamanan yang dilakukan, dapat disimpulkan bahwa :

2. Konfigurasi portsentry akan membantu mengamankan honeypot

dari serangan, meskipun host honeyd

bukan merupakan sistem asli.

3. Web interface honeyd-viz akan mempermudah untuk menganalisis log honeyd sehingga administrator

terbantu dalam mengambil kebijakan untuk mengamankan jaringan agar

DAFTAR PUSTAKA

Arief Muhammad (2011), Implementasi Honeypot dengan Menggunakan Dionaea di Jaringan Hotspot Fizz. Jurnal. Bandung: Politeknik Telkom.

Cipta Andika. M. (2013), Implementasi Honeyd sebagai Alat Bantu Pengumpulan Serangan Aktifitas Serangan Jaringan. Jurnal. Bandung: Politeknik Telkom.