Membangun Sistem Keamanan Komputer Untuk Menghadapi Serangan Brute Force

Dengan Menggunakan FAIL2BAN

Suroto*), John Friadi**)

Sistem Informasi, Universitas Batam

E-Mail: *[email protected], **[email protected]

Abstrak

Infrastruktur jaringan komputer dapat digunakan untuk menyimpan dan menghantarkan informasi dengan cepat. Namun hal ini juga mengandung resiko adanya celah keamanan. Sementara asset yang berupa informasi perlu dilindungi. Inilah yang menjadi alasan perlunya keamanan komputer atau informasi bagi sebuah organisasi. Salah satu contoh serangan terhadap keamanan komputer adalah Brute

Force Attack. Teknik serangan ini pada umumnya dipakai untuk menebak atau

menemukan password atau key. Penelitian ini bertujuan untuk menciptakan sebuah sistem keamanan untuk mencegah dan menggagalkan serangan Brute Force. Sistem dibuat dengan menggunakan paket program Fail2Ban , berjalan diatas platform Linux. Cara kerjanya yaitu apabila dideteksi ada usaha-usaha login gagal, sistem secara otomatis akan memutuskan koneksi antara komputer target dengan komputer penyerang. Hasil penelitian, penerapan Fail2Ban dapat mencegah dan menggagalkan serangan Brute Force pada server atau host yang kita proteksi.

Kata kunci: Keamanan Kompute, Brute Force, NDLC, Fail2Ban, Serangan Komputer.

1. PENDAHULUAN

Kondisi masyarakat berbasis informasi menyebabkan nilai informasi menjadi sangat penting. Infrastruktur jaringan komputer dapat menyimpan dan menghantarkan informasi dengan cepat. Namun hal ini juga memiliki resiko munculnya celah keamanan. Sementara asset yang berupa informasi perlu dilindungi. Inilah yang menjadi alasan perlunya keamanan komputer bagi organisasi. Menurut Kizza (2014), Keamanan adalah proses yang berkesinambungan untuk melindungi objek dari akses yang tidak sah. Sehingga pada term keamanan komputer, objek yang perlu dilindungi adalah komputer dan informasi.

Salah satu contoh serangan keamanan komputer adalah Brute Force Attack. Jenis serangan ini umumnya dipakai untuk menebak / menemukan password atau key. Serangan brute force terjadi pada server yang menyediakan layanan mail, web, ftp, dan lain lain. Tidak terbatas pada server, peralatan jaringan lain yang menggunakan otentikasi password, dapat menjadi target serangan ini. Usaha peningkatan keamanan diperlukan untuk mencegah serangan Brute

Force. Namun, usaha tersebut kadang

membutuhkan biaya mahal untuk pengadaan produk, perawatan dan pelatihan SDM. Pada penelitian ini akan disajikan solusi murah tapi handal dalam pencegahan terhadap serangan ini.

2.

TINJAUAN PUSTAKA

2.1. Keamanan Komputer

Perkembangan Teknologi Informasi (TI) menyebabkan perubahan cara pandang manusia terhadap informasi. Informasi dipandang sebagai isi yang dibawa oleh media komunikasi. Komunikasi antar perangkat memerlukan infrastruktur jaringan komputer yang baik. Sehingga informasi terjamin kesahihan dan validitasnya. Keamanan jaringan didesain untuk melindungi informasi dari serangan dan kelemahan sistem dalam organisasi apapun (Pfleeger et al, 2015).

Saat ini kejahatan cyber semakin meningkat. Stalling (2008) mengemukakan beberapa hal yang menjadi penyebabnya adalah :

(a) Sistem informasi berbasis web (b) Penyebaran server - server.

(c) Banyaknya /endor / merek perangkat TI (d) Meningkatnya kemampuan user

(e) Kompleksnya sistem yang digunakan. (f) Komputer & informasi terkoneksi dengan

jaringan public

Menurut Newman (2009) keamanan komputer meliputi :

(a) Keamanan Fisik (Hardware) ; ini terkait dengan keamanan pada perangkat keras ataupun peralatan jaringan lainnya. Keamanan pada area ini bertujuan membatasi akses seseorang ke fisik perangkat tersebut. Selain itu juga, bertujuan agar fisik perangkat keras tidak rusak / terganggu dari lingkungan luar. Ancaman yang dapat terjadi, seperti kenaikan suhu dan tegangan tidak stabil.

(b) Keamanan User ; ini keamanan terkait pengguna. Misal, bagaimana pengguna menggunakan user id dan password untuk mengakses aplikasi. Bagaimana pengguna menyimpan user id dan password.

(c) Keamanan Data, Media & Teknik Komunikasi Data; ini terkait keamanan pada data. Bagaimana programmer membuat sebuah program aplikasi yang aman? Disamping itu, keamanan media komunikasi, router dan peralatan lainnya juga perlu diperhatikan.

(d) Keamanan dalam Operasi ; keamanan ini terkait prosedur operasi penggunaan layanan jaringan. Misal, bagaimana backup data dilakukan ?.

Serangan terhadap keamanan komputer dikelompokan dalam beberapa jenis, yaitu ; (a) Hijacking

Hijacking adalah kegiatan penyusupan

dan mengambil alih sumber daya

Information and Communication

Technology. Contohnya, seorang

attacker men-generate sebuah ARP untuk merespon permintaan ARP dari komputer manapun serta mengklaim untuk menggunakan alamat IP peminta ( Vacca, 2010).

(b) Interruption

Interruption merupakan tindakan dari

attacker yang dapat menimbulkan gangguan dan dapat mematikan infrastruktur jaringan.

(c) Modification

Modification merupakan jenis serangan

yang bertujuan untuk mengubah data,

penyebaran konten tersebut dan penyesatan informasi.

(d) Fabrication

Fabrication merupakan jenis serangan

yang dilakukan dengan cara membuat file / konten yang bersifat merusak dan menyebarkan ke target serangan.

2.2. Serangan Brute Force

Salah satu metode password cracking secara spesific yaitu brute-force attack. Penebakan password ( password guessing) ataupun kunci rahasia dilakukan dengan mencoba semua kombinasi karakter, termasuk numerik dan special charakter (Susan and Aitel, 2004). Penggunaan tipe serangan password ini selalu berhasil mendapatkan password valid, tetapi dengan asumsi periode waktu untuk aktifitas

cracking tidak dibatasi.

Brute-force dapat lakukan secara online ataupun offline. Secara online, berarti perlu koneksi antara host target dengan attacker. Dengan kata lain akan terjadi 'live' login. Beberapa tool yang ada diantaranya: hydra, brutus, L0phtcrack. Sedangkan brute-force secara offline dilakukan terhadap file berisi password hash. Biasanya file ini diperoleh dari aktifitas penyadapan atau usaha lainnya. Contoh tool yang terkenal yaitu JTR.

2.3. Fail2ban

Fail2ban merupakan paket program untuk mendeteksi usaha login yang gagal dan kemudian memblokir alamat IP host asal (Fail2ban.org, 2014). Mekanismenya yaitu Fail2ban melakukan scanning terhadap file log (misalnya /var/log /apache/error_log) dan menolak koneksi dari IP host jika menunjukkan tanda-tanda usaha brute-force.

Secara umum fail2ban digunakan untuk memperbarui rule iptables untuk menolak alamat IP tertentu dalam kurun waktu tertentu. Disamping itu fail2ban dapat dikonfigurasi untuk mengirim email notifikasi jika ada serangan yang berhasil digagalkan.

Fail2ban dapat mengamankan berbagai server. Diantaranya Web server, FTP server, Mail Server ( IMAP & POP3 serta SMTP).

3.

TUJUAN PENELITIAN

Penelitian ini bertujuan untuk :1. Menentukan mekanisme / konfigurasi sistem yang tepat untuk mencegah serangan brute force terhadap keamanan komputer.

2. Menghasilkan sebuah sistem keamanan untuk mencegah serangan brute force, dengan menggunakan perangkat lunak open source.

4.

METODE PENELITIAN

Pada penelitian ini menggunakan model

Implementasi Network Development Life Cycle (NDLC). Tahapan dalam NDLC

meliputi: Analysis, Design, Simulation / Prototype, Implementation, Monitoring, Management.

Adapun metode pengumpulan data dalam penelitian ini, yaitu :

a). Observasi

Pengamatan langsung aktivitas pada objek dan melakukan pencatatan atas fakta yang ada.

b). Studi Kepustakaan

Studi kepustakaan dilakukan berdasarkan pengetahuan penulis, serta membaca buku-buku, dokumentasi dan tutorial di internet..

Dalam pelaksanaan penelitian ini membutuhkan peralatan, meliputi :

a. Peralatan Hardware

1. Komputer sebagai Server ( host target) 2. Komputer sebagai attacker

3. Modem Internet

4. Switch LAN 4 port – 10/100 Mbps b. Peralatan Software

1. Linux Ubuntu Server 12.0 & Kali Linux.

2. Fail2ban, sebagai tool untuk pencegahan serangan brute-force 3. Dovecot + Postfix, sebagai server

IMAP dan POP3 serta SMTP

4. OpenSSH Server, sebagai server SSH 5. vsFTP, sebagai FTP server.

6. Apache, sebagai web server. 7. Hydra , sebagai tool brute-force. 8. Browser Mozilla Firefox

5.

HASIL DAN PEMBAHASAN

5.1. Desain Arsitektur Jaringan

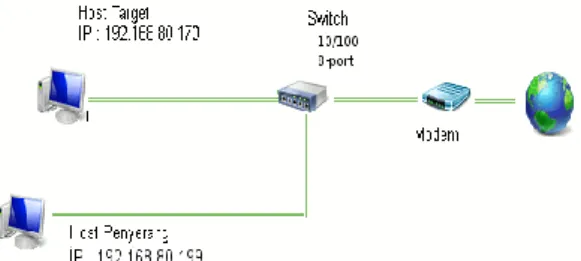

Diagram jaringan komputer dapat dilihat pada gambar 1, berikut.

Gambar 1. Desain Arsitektur Jaringan

Server (192.168.80.170) terinstall Ubuntu Server 12 dan beberapa program: vsftpd, postfix, dovecot, OpenSSH dan Apache. Sedangkan pada host penyerang (IP 192.168.80.199) terinstall sistem operasi Kali Linux dan program hydra dan browser.

5.2. Instalasi Perangkat Lunak

Instalasi dan konfigurasi perangkat lunak meliputi Sistem Operasi, vsftp, Postfix, Dovecot, OpenSSH, Apache dan Fail2ban .

5.3. Simulasi & Ujicoba Serangan

Ujicoba serangan brute-force terhadap server dilakukan dalam dua kondisi, yaitu saat fail2ban yang ada di server disable dan saat enabled. Serangan meliputi brute-force terhadap FTP, Postfix SMTP, SSH dan HTTP. Semua serangan dilakukan dari host

attacker.

Pada tahap I ujicoba, fail2ban dalam keadaan tidak berjalan, seperti gambar 2. Perintah yang digunakan yaitu, '/etc/init.d/fail2ban status' .

Gambar 2. Status Fail2ban Saat Tidak Aktif

Gambar 3 berikut menunjukkan kondisi dari rule iptables saat Fail2ban tidak aktif .

Gambar 3. Kondisi Iptables Di Server Saat

Fail2ban Tidak Aktif

Ujicoba 1: Serangan pada FTP dilakukan dengan perintah sebagai berikut :

hydra -l user1 -P daftarpass.txt 192.168.80.170 ftp

dimana hydra adalah tool untuk serangan brute-force. -l user1 adalah nama account yang akan jadi target, yaitu 'user1'.

-P daftarpass.txt: adalah file berisi daftar

password yang mungkin ( ada lebih dari 500 baris ). 192,168,80.170 adalah host target. ftp adalah nama service yang jadi target.

Saat Fail2ban disable, program hydra dapat menemukan password account ftp yang valid. Ini ditunjukan pada gambar 4 di bawah ini.

Gambar 4. Serangan Sukses Terhadap FTP

Ujicoba 2: serangan brute-force

terhadap SMTP dilakukan dengan perintah ini:

hydra -s 25 -l user1 -P daftarpass.txt 192.168.80.170 smtp

Saat Fail2ban disable, program hydra dapat menemukan password account smtp yang valid. Ini ditunjukan pada gambar 5 berikut ini.

Gambar 5. Serangan Sukses Terhadap

SMTP

Ujicoba 3: serangan brute-force terhadap SSH. Perintah sebagai berikut :

hydra -s 22 -V -l user1 -P daftarpass.txt 192.168.80.170 ssh

Pada ujicoba 3, hydra dapat menemukan password account SSH. Ini ditunjukan pada gambar 6 berikut ini.

Gambar 6. Serangan Sukses Terhadap SSH

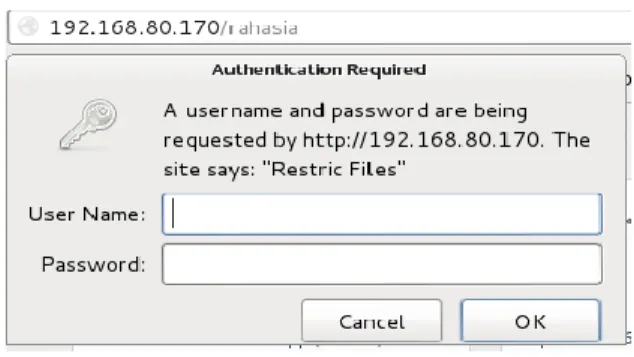

Ujicoba 4: yaitu serangan brute-force pada HTTP Basic Authentication.

Asumsinya, pada host target ada folder bernama 'rahasia', yang dilindungi password, seperti gambar 7 berikut:

Gambar 7. HTTP Basic Authentication

Perintah yang digunakan adalah :

hydra -V -l suroto -P daftarpass.txt 192.168.80.170 http-head /rahasia/

Serangan ini berhasil, seperti tampak pada gambar 8.

Gambar 8. Serangan Sukses Terhadap HTTP Basic Authentication

Sampai disini ujicoba tahap 1 selesai. Selanjutnya dilakukan ujicoba tahap 2, yaitu saat Fail2ban Enable. Langkah awal, kita perlu mengaktifkan Fail2ban, dengan perintah :

/etc/init.d/fail2ban start

Setelah Fail2ban berjalan, maka rule firewall iptable menjadi berubah, seperti terlihat pada tampilan gambar 9.

Gambar 9. Tampilan Rule IPTABLES Saat

Selanjutnya, ujicoba ulang dilakukan seperti ujicoba 1, 2, 3 dan 4 diatas. Tentunya dengan kondisi berbeda (Fail2ban Enabled ).

Ujicoba 5: Cara melakukannya sama dengan ujicoba 1. Hasil serangan ditampilkan pada gambar 10.

Gambar 10. Serangan Gagal Terhadap FTP

Gambar 10 menunjukkan bahwa serangan brute-force gagal menemukan password. Ini karena koneksi dari IP address penyerang di-drop oleh server, sebelum host penyerang sempat mencoba login lebih banyak lagi. Jika dilihat dari sisi server, maka tampak ada satu baris entry pada iptables yang menyatakan bahwa IP address 192.168.80.199 di-drop. Perintah yang digunakan untuk melihat rule iptables, yaitu 'iptables -S'. Pada gambar 11 menunjukkan rule iptables untuk drop koneksi dari IP 192,168,80.199.

Gambar 11. Fail2ban Memblokir Alamat IP

Penyerang FTP

Ujicoba 6: Caranya sama dengan ujicoba 2. Hasilnya yaitu serangan gagal menemukan password account SMTP (gambar 12).

Gambar 12. Hasil Serangan Terhadap

SMTP Saat Fail2ban Enabled

Kegagalan ini karena server memblokir (drop) IP address host penyerang, setelah beberapa kali gagal login (gambar 13).

Gambar 13. Fail2ban Memblokir Alamat IP

Penyerang SMTP - SASL

Ujicoba 7: Caranya sama dengan ujicoba 3. Hasilnya seperti tampak pada gambar 14.

Gambar 14. Hasil Serangan Terhadap SSH

Saat Fail2ban Enabled

Serangan terhadap SSH tidak berhasil, karena koneksi IP penyerang diblokir oleh fail2ban (gambar 15).

Gambar 15. Fail2ban Memblokir Alamat IP

Penyerang SSH

Ujicoba 8: Caranya sama dengan ujicoba 4. Hasilnya yaitu serangan gagal menemukan password HTTP Authentication ( gambar 16).

Gambar 16. Hasil Serangan Terhadap

HTTP Basic Authentication Saat Fail2ban

Enabled

Serangan terhadap HTTP Basic Authentication tidak berhasil, karena koneksi

dari IP penyerang diblokir oleh Fail2ban. Rule iptables akan berubah, seperti tampak pada gambar 17.

Gambar 17. Fail2ban Memblokir Alamat IP

Penyerang HTTP

Berdasarkan hasil dari semua ujicoba serangan brute-force, menunjukkan bahwa: 1. Ketika fail2ban disable, semua serangan

berhasil menemukan password yang valid.

2. Ketika fail2ban enabled, semua serangan tidak berhasil menemukan password yang valid.

6.

KESIMPULAN

Kesimpulan yang dapat diambil dari penelitian ini adalah, serangan Brute Force dapat dicegah dengan menggunakan Fail2Ban.

Kegiatan untuk penelitian selanjutnya, adalah penambahan keamanan pada service lain, seperti DNS, SMB dan lain-lain. Sehingga Fail2Ban dapat mencegah serangan Brute Force pada service tersebut.

7. DAFTAR PUSTAKA

[1] Kizza J. M. Guide To Computer Security Third Edition. Chattanooga: Springer. 2014

[2] Pfleeger, C.P., S.L. Pleeger and J. Margulies. Security in Computing. Fifth Edition. New York: Pearson Education Inc. 2015

[3] Newman, R.C. Computer Security: Protecting Digital Resources. Canada: Jones and Bartlett Publishers. 2009. [4] Vacca, J.R. Network and System

Security. Burlingston: Syngress. 2010 [5] Susan, Y. and D. Aitel. The Hackers

Handbook. New York: Auerbach Publications. 2004

[6] Stallings, W. Computer Security: Principles and Practice. New York: Pearson Education Inc. 2008

[7] Admin. An Introduction. Nov 2014. URL:

http://www.fail2ban.org/wiki/index.php/ Main_Page, diakses 22 Juli2015.