KATA PENGANTAR

Puji syukur penulis panjatkan kepada Ida Sang Hyang Widhi Wasa/Tuhan Yang Maha Esa, karena berkat Asung Kerta Wara Nugraha - Nyalahkami berdua dapat menyelesaikan laporan dengan judul Audit Teknologi Informasi Menggunakan Framework ISO 27002 dan Cobit 5 pada Badan

Kepegawaian Daerah Kabupaten Gianyar dapat diselesaikan tepat pada waktunya. Ucapan terima kasih kami sampaikan kepada Badan Kepegawaian Daerah Kabupaten Gianyar Khususnya Sub Bagian Data dan Administrasi Kepegawaian atas kesediaannya memberikan data dan informasi . Teman-teman serta semua pihak yang turut serta membantu terselesaikannya laporan ini.

Penulis sangat menyadari laporan ini masih banyak kekurangan namun, penulis berharap semoga laporan ini dapat menjadi salah satu referensi bagi para pemerhati teknologi informasi, yang pada akhirnya dapat bermanfaat bagi kita semua.

Denpasar, Desember 2015

ABSTRAK

Dengan terbitnya Keputusan Menteri Dalam Negeri Nomor 17 Tahun 2000 tentang Sistem Informasi Manajemen Kepegawaian Departemen Dalam Negeri dan Pemerintah serta Instruksi Presiden Republik Indonesia no 3 Tahun 2003 tentang Kebijakan dan Strategi Nasional Pengembangan E-Government, telah memberikan sebuah landasan hukum untuk penggunaan teknologi informasi dalam pengolahan data kepegawaian atau lebih dikenal sebagai Sistem Informasi Kepegawaian (SIMPEG) pemerintahan.

Sistem Informasi Kepegawaian Daerah (SIMPEG) sangat membantu dalam pemenuhan akan kebutuhan informasi pada Badan Kepegawaian Daerah Kabupaten Gianyar. Namun seiring meningkatnya penggunaannya maka dirasa perlu adanya peningkatan perhatian pada unsur keamanan dan penerapan teknologi informasi itu sendiri. Untuk itu perlu dilakukan audit untuk menilai tingkat kematangan (Maturity Level) sejauh mana proses manajemen pengendalian akses pada Badan Kepegawaian Daerah Kabupaten Gianyardilihat dari 2 metode audit yaitu ISO 27002 dan Cobit 5.

Metode yang digunakan pada pengamatan ini adalah metodologi kualitatif sedangkan metode pengumpulan datanya dilakukan dengan Interview/wawancara dan kuisioner dengan narasumber yang telah ditentukan.

DAFTAR ISI

KATA PENGANTAR ... i

ABSTRAK ... ii

DAFTAR ISI ... iii

DAFTAR TABLE ... v

DAFTAR GAMBAR ... vi

BAB I ... 1

PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Tujuan ... 2

1.3 Mannfaat ... 2

1.4 Batasan ... 3

BAB II ... 4

TINJAUAN PUSTAKA ... 4

2.1 Profil Pemerintahan ... 4

2.2 Struktur Departemen ... 4

2.3 Visi dan Misi ... 4

2.4 ISO 27002 ... 4

2.5 COBIT 5 ... 7

2.6 Pengukuran Tingkat Kematangan (Maturity Level) ... 9

2.7 Pemetaan control ISO 27002:2013 ke Cobit 5 ... 10

BAB III ... 12

METODOLOGI ... 12

3.1 Subyek dan Obyek audit ... 12

3.2 Metode pengumpulan data ... 13

3.3 Metode Maturty Level ... 14

BAB IV ... 16

PEMBAHASAN ... 16

4.1 ISO 27002 ... 16

BAB V ... 26

KESIMPULAN DAN SARAN ... 26

DAFTAR TABLE

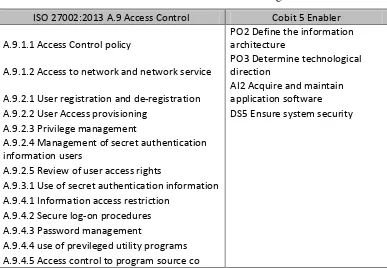

Tabel 1. Pemetaan control A9 ISO 27002:2013 dengan enabler Cobit 5 ... 11

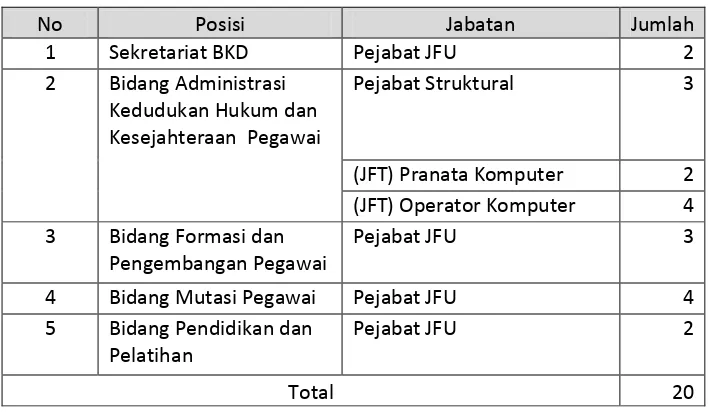

Tabel 2. Objek Audit ... 12

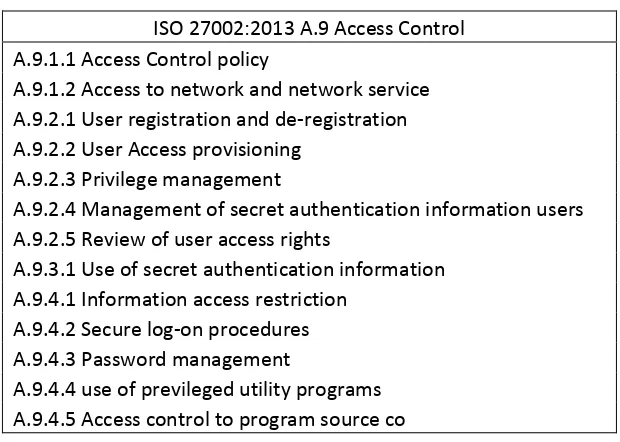

Tabel 3. Klausul ISO Untuk Penelitian ... 13

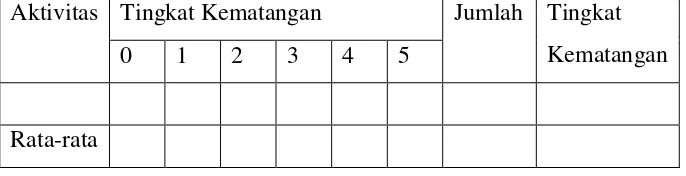

Tabel 4. Desain perhitungan tingkat kematangan ... 15

Table 5. Kriteria penilaian ... 15

DAFTAR GAMBAR

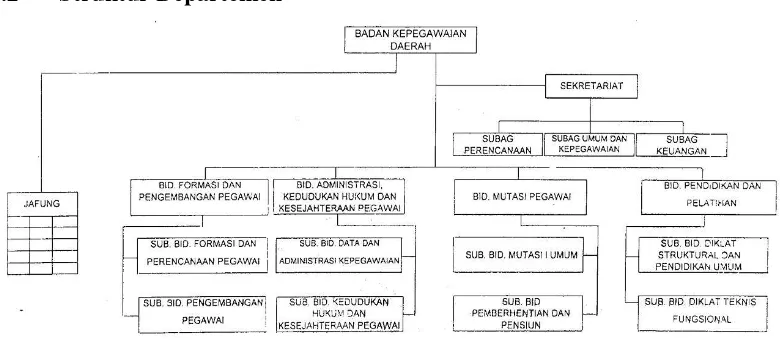

Gambar 1. Struktur organisasi ... 4

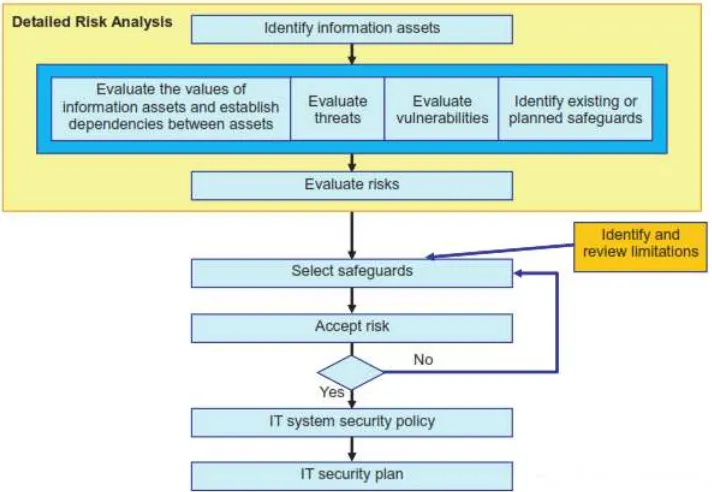

Gambar 2. Langkah-langkah manajemen resiko keamanan informasi ... 6

Gambar 3. Domain proses COBIT 5 ... 8

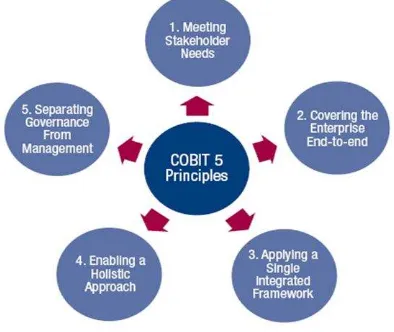

Gambar 4. Prinsip-prinsip COBIT 5 ... 8

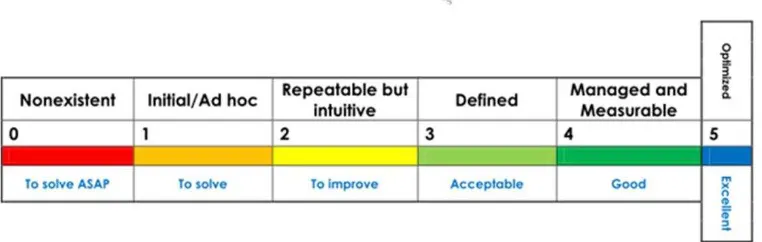

Gambar 5. COBIT 5 maurity score ... 9

BAB I

PENDAHULUAN

1.1 Latar Belakang

Reformasi birokrasi merupakan upaya berkelanjutan yang setiap tahapannya memberikan perubahan atau perbaikan birokrasi kearah yang lebih baik, birokrasi setiap saat dituntut dapat melakukan perubahan atau melakukan pelayanan yang semudah mungkin, secepat mungkin terutama dalam terobosan mendekatkan diri terhadap pelayanan yang maksimal terhadap PNS maupun terhadap masyarakat. Beberapa langkah yang sudah dilaksanakan antara lain telah ditetapkan Peraturan Presiden nomor 81 Tahun 2010 tentang Grand Design Reformasi Birokrasi 2010-2015 dan disusul dengan terbitnya Permenpan 7, 8, 9, 10, 11, 12, 13, 14, 15 Tahun 2011 yang pada intinya bahwa sejalan dengan tuntutan dinamika perubahan, berbagai aspek telah melakukan reformasi di berbagai bidang dan reformasi birokrasi pemerintahan daerah menyangkut aspek urusan, kelembagaan, personil, keuangan daerah, peraturan daerah, pelayanan publik, pengawasan, dan lain-lain. Karena itu sebagai aparatur yang mengelola pemerintahan dan yang mengendalikan pemerintahan melakukan pendekatan-pendekatan tertentu dalam pelayanan, harus dilakukan untuk menuju pelayanan yang optimal.

Nomor 17 Tahun 2000 tentang Sistem Informasi Manajemen Kepegawaian Departemen Dalam Negeri dan Pemerintah.

SIMPEG juga bertujuan untuk mendukung sistem manajemen PNS yang rasional dan pengembangan SDM Aparatur Pemerintah. Dengan demikian diharapkan SIMPEG dapat memberikan informasi tentang keadaan pegawai (profil kepegawaian) secara cepat, tepat, akurat, serta ketelitian dan kebenaran informasi (validitas) yang dihasilkan. SIMPEG sangat penting dalam memberikan pelayanan kepada seluruh personalia/PNS yang ada karena pegawai merupakan aset penting penyelenggaraan pemerintahan yang perlu dikelola dengan baik. Pengelolaan pegawai yang baik dalam lingkup kecil akan meningkatkan kinerja pegawai dan dalam lingkup yang lebih besar dan akan membawa perbaikan kinerja pemerintahan secara keseluruhan. Mengingat pentingnya pengelolaan data pegawai tersebut maka peningkatan kualitas pengelolaan kepegawaian melalui implementasi SIMPEG merupakan salah satu prioritas dalam tahapan pengembangan e-government.

Dengan semakin meningkatnya penggunaan SIMPEG dalam setiap proses pelayanan kepegawaian, maka dirasa perlu adanya peningkatan perhatian pada unsur keamanan dalam penerapan SIMPEG itu sendiri. Untuk itu perlu dilakukan sebuah upaya audit untuk menilai sejauh mana tingkat kematangan (Maturity Level) pada proses manajemen pengendalian akses pada Badan Kepegawaian Daerah Kabupaten Gianyar.Hal ini dilihat dengan mempergunakan 2 framework yaitu yaitu ISO 27002 dan Cobit 5.

1.2 Tujuan

Tujuan dari penelitian ini adalah menilai penerapan keamanan informasi pada SIMPEG telah berjalan sejauh mana dilihat dari Control dari ISO 27002dengan tingkat kematangan (maturity level) Cobit 5 .

1.3 Mannfaat

Cobit 5 sehingga stakeholder yang terkait dapat mengambil kebijakan yang sesuai.

1.4 Batasan

Batasan pada audit ini adalah:

1. Standart yang digunakan adalah ISO 27002 dengan pemilihan klausul A.9 Access control, dan penentuan maturity level dengan menggunakan Cobit 5.

BAB II

TINJAUAN PUSTAKA

2.1 Profil Pemerintahan

Badan Kepegawaian Daerah Kabupaten Gianyar merupakan salah satu SKPD (Satuan Kerja Perangkat Daerah) pada Kabupaten Gianyar yang mempunyai tugas pokok melaksanakan pelayanan dalam bidang kepegawaian di Lingkungan Pemerintah Kabupaten Gianyar.

2.2 Struktur Departemen

Gambar 1. Struktur Organisasi

2.3 Visi dan Misi

Visi dari Badan Kepegawaian Daerah Kabupaten Gianyar adalah terwujudnya aparatur pemerintah kabupaten Gianyar yang berdedikasi tinggi dan berkompeten dalam melaksanakan tugas. Sedangkan misi dari Badan Kepegawaian Daerah Kabupaten Gianyar adalah Mengembangkan sistem pengelolaan kepegawaian yang efektif dan efisien.Meningkatkan profesionalisme aparatur dalam rangka mewujudkan good governance.

2.4 ISO 27002

petunjuk umum pada tujuan manajemen keamanan informasi yang biasanya diterima. Tujuan kontrol dan kontrol standar internsional ini dimaksudkan untuk dimplementasikan untuk memenuhi persyaratan yang diidentifikasi oleh penilaian resiko. Standar internasional ini dapat berfungsi sebagai petunjuk praktis untuk mengembangkan standar keamanan organisasional dan praktik manajemen keamanan efektif dan membantu untuk membangun kepercayaan diri pada aktivitas antar organisasional. Standar ini berisi 14 klausa kontrol keamanan yang secara bersama berisi 114 kategori keamanan utama dan satu klausul pengantar memperkenalkan penilaian resiko dan perlakuan. Masing-masing klausa terdiri dari sejumlah kategori keamanan utama. Masing-masing kategori keamanan utama terdiri dari tujuan kontrol yang menyatakan apa yang ingin dicapai dan satu atau lebih kontrol yang dapat diterapkan untuk mencapai tujuan kontrol. Deskripsi kontrol ditulis terstruktur yang terdiri control, Implementation guidance dan Other Infromation. Keempat belas kontrol dalam ISO 27002:2013 yaitu :

1) Information Security Policies

2) Organization of Information Security

3) Human Resource Security

4) Asset Management

5) Asset Control

6) Cryptography

7) Physical and Environmental Security

8) Operations Security

9) Communications Security

10)System Acquisition, Development, and Maintenance

11)Supplier Relationship

12)Information Security Incident Management

13)Information Security Aspect of Business Continuity Management

14)Compliance

tujuan yang relevan dengan organisasi. Hasil penilaian resiko sebaiknya memberikan petunjuk dan menetapkan tindakan manajemen yang tepat dan prioritas untuk mengelola resiko keamanan informasi dan untuk mengimplementasikan control yang dipilih untuk melindungi terhadap resiko ini. Proses penilaian resiko dan pemilihan control mungkin membutuhkan sejumlah tindakan untuk mencakup bagian sistem informasi yang berbedabeda dari individu atau organisasi.

Gambar 2. Langkah-langkah manajemen resiko keamanan informasi

diimplementasikan untuk memonitor, mengevaluasi dan meningkatkan efisiensi dan efektifitas control keamanan untuk mendukung tujuan organisasi (ISO27002, 2013).

2.5 COBIT 5

Control Objectives for Information and related Technology (COBIT) adalah sekumpulan dokumentasi best practice untuk IT governance yang dapat membantu auditor, manajemen dan pengguna untuk menjembatani gap antara resiko bisnis, kebutuhan kontrol dan permasalahan teknis lainnya. COBIT dikembangkan oleh IT Governance Institute, yang merupakan bagian dari

Information SystemAudit and Control Association (ISACA). COBIT saat ini yang dipakai yaitu COBIT 5.0 yang merupakan versi terbaru dari COBIT sebelumnya yaitu COBIT 4.1. COBIT 5 terbagi ke dalam 2 area yaitu governance dan manajemen. Kedua area ini total terdiri dari 5 domain dan 37 proses yaitu sebagai berikut :

Governance of Enterprise IT

Evaluate, Direct and Monitor (EDM) – 5 proses

Management of Enterprise IT

Align, Plan and Organise (APO) – 13 proses

Build, Acquire and Implement (BAI) – 10 proses

Deliver, Service and Support (DSS) – 6 proses

Gambar 3. Domain Proses COBIT 5

COBIT 5 memperlihatkan informasi dan teknologi yang terkait untuk diatur dan dikelola secara holistik untuk seluruh pemerintahan, mengambil penuh proses bisnis secara end-to-end dan area fungsional dari tanggung jawab, dengan mempertimbangkan pemangku kepentingan (stakeholder)TI di internal maupun eksternal.

Gambar 5. COBIT 5 Maurity Score

2.6 Pengukuran Tingkat Kematangan (Maturity Level)

Maturity model adalah suatu metode untuk mengukur level pengembangan manajemen roses, yang berarti adalah mengukur sejauh mana kapabilitas manajemen tersebut. Seberapa agusnya pengembangan atau kapabilitas manajemen tergantung pada tercapainya tujuan-tujuan COBIT yang . Sebagai contoh adalah ada beberapa proses dan sistem kritikal yang membutuhkan manajemen keamanan yang lebih ketat dibanding proses dan sistem lain yang tidak begitu kritikal. Di sisi lain, derajat dan kepuasan pengendalian yang dibutuhkan untuk diaplikasikan pada suatu proses adalah didorong pada selera resiko Enterprise dan kebutuhan kepatuhan yang diterapkan.

Penerapan yang tepat pada tata kelola TI di suatu lingkungan Enterprise, tergantung pada pencapaian tiga aspek maturity (kemampuan, jangkauan dan kontrol). Peningkatan maturity akan mengurangi resiko dan meningkatkan efisiensi, mendorong berkurangnya kesalahan dan meningkatkan kuantitas proses yang dapat diperkirakan kualitasnya dan mendorong efisiensi biaya terkait dengan penggunaan sumber daya TI.

Maturity model dapat digunakan untuk memetakan : Status pengelolaan TI pemerintahan pada saat itu.

Status standart industri dalam bidang TI saat ini (sebagai pembanding) status standart internasional dalam bidang TI saat ini (sebagai

pembanding)

Tingkat kemampuan pengelolaan TI pada skala maturity dibagi menjadi 6 level :

Level 0(Non-existent); organisasi belum standar IT

Level 1(Initial Level); organisasi melakukan penerapan IT secara reaktif tanpa rencana .

Level 2(Repeatable Level); pada level ini, Organisasi melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi .

Level 3(Defined Level); pada level ini, 3(Organisasi telah memiliki prosedur baku terdokumentasi yang telah disosialisasikan .

Level 4(Managed Level); Pada level ini, 4(Organisasi telah memiliki sejumlah indikator dan ukuran kuantitatif sasaran kinerja implementasi IT.

Level 5(Optimized Level); Pada level ini, 5(organisasi telah mengimplementasikan tata kelola TIK dengan sangat baik.

Perhitungan Index Maturity Level :

∑

2.7 Pemetaan control ISO 27002:2013 ke Cobit 5

Tabel 1. Pemetaan control A9 ISO 270002:2013 dengan enabler Cobit 5 ISO 27002:2013 A.9 Access Control Cobit 5 Enabler A.9.1.1 Access Control policy

PO2 Define the information architecture

A.9.1.2 Access to network and network service

PO3 Determine technological direction

A.9.2.1 User registration and de-registration

AI2 Acquire and maintain application software A.9.2.2 User Access provisioning DS5 Ensure system security

A.9.2.3 Privilege management

A.9.2.4 Management of secret authentication

information users

A.9.2.5 Review of user access rights A.9.3.1 Use of secret authentication information A.9.4.1 Information access restriction A.9.4.2 Secure log-on procedures

A.9.4.3 Password management

BAB III

METODOLOGI

Metode audit yang dilakukan bersifat kuantitatif yang menggunakan model kematangan (Maturity Models) dan tingkat kesadaran dan harapan terhadap proses kegiatan teoknologi informasi yang ada dan juga dimungkinkan untuk perbaikan ke depannya.

3.1 Subyek dan Obyek audit

Subyek yang ingin diaudit adalah SIMPEG pada Badan Kepegawaian Daerah Kabupaten Gianyar yang dikhususkan pada pengendalian akses. Obyek yang ingin diaudit adalah sebagai berikut :

Tabel 2. Obyek Audit

No Posisi Jabatan Jumlah

1 Sekretariat BKD Pejabat JFU 2

2 Bidang Administrasi Kedudukan Hukum dan Kesejahteraan Pegawai

Pejabat Struktural 3

(JFT) Pranata Komputer 2 (JFT) Operator Komputer 4 3 Bidang Formasi dan

Pengembangan Pegawai

Pejabat JFU 3

4 Bidang Mutasi Pegawai Pejabat JFU 4

5 Bidang Pendidikan dan Pelatihan

Pejabat JFU 2

Total 20

3.2 Metode pengumpulan data

Metode pengumpulan data yang dignakan dalam pengelitian ini adalah kuisioner, Observasi, wawancara, dan studi pustaka.

a. Kuisioner

Untuk kuisioner kami mempergunakan google form sebagai alatnya. Hal ini disebabkan google form mampu memberikan kenyamanan bisa diakses dari mana saja dan pada saat kapan saja.Disamping itu google form menawarkan tool analisa sederhana yang mampu menampilkan hasil survei secara infografik.

Materi yang dipasang pada google form mengambil bahan dari kontrol A9 dari ISO 27002:2013 dengan tingkat kematangan (maturity level) dari Cobit 5.

Tabel 3. Klausul ISO Untuk Penelitian ISO 27002:2013 A.9 Access Control A.9.1.1 Access Control policy

A.9.1.2 Access to network and network service A.9.2.1 User registration and de-registration A.9.2.2 User Access provisioning

A.9.2.3 Privilege management

A.9.2.4 Management of secret authentication information users A.9.2.5 Review of user access rights

A.9.3.1 Use of secret authentication information A.9.4.1 Information access restriction

A.9.4.2 Secure log-on procedures A.9.4.3 Password management

A.9.4.4 use of previleged utility programs A.9.4.5 Access control to program source co

b. Wawancara

Wawancaa adalah sebuh proses memperoleh keterangan untuk tujuan penelitian dengan cara tanya jawab sambil bertatap muka antara pewawancara dengan responden atau orang yang diwawancarai, dengan atau tanpa menggunakan pedoman wawancara.

Pedoman wawancara tersebut digunakan oleh pewawancara sebagai alur yang harus diikuti, mulai dari awal sampai akhir wawancara.

c. Observasi

Observasi atau pengamatan adalah kegiatan keseharian manusia dengan menggunakan pancaindra mata sebagai alat bantu utamanya selain panca indra lainnya seperti telinga, penciuman, mulut, dan kulit. Oleh karena itu, observasi adalah kemampuan seseorang mengamati – melalui hasil kerja panca indra mata serta dibantu dengan panca indra lainnya.

Observasi yang dilakukan adalah observasi berstruktur, di mana peneliti telah mengetahui aspek atau aktivitas yang akan diamati, yang relevan dengan masalah dan tujuan penelitian karena peneliti telah terlebih dulu mempersiapkan materi pengamatan dan instrumen yang akan digunakan. Observasi jenis ini biasanya disebut juga dengan pengamatan sistematik, di mana peneliti secara lebih leluasa dapat menentukan perilaku apa yang akan diamati pada awal kegiatan pengamatan, agar permasalahan dapat dipecahkan.

d. Kepustakaan dan dokumen tertulis

Untuk mendapatkan pemahaman mengenai subyek dan obyek yang diteliti, penulis mempelajari buku teks dan sumber-sumber informasi yang relevan dengan topik penelitian. Selain itu, dokumen-dokumen yang berkaitan dengan penerapan otomasi di Badan Kepegawaian Daerah Kabupaten Gianyar juga diteliti, seperti Standar Operasional Prosedur (SOP), dan lain-lain.

3.3 Metode Maturty Level

Tabel 4. Desain Perhitungan Tingkat Kematangan Aktivitas Tingkat Kematangan Jumlah Tingkat

Kematangan 0 1 2 3 4 5

Rata-rata

BAB IV

PEMBAHASAN

Setelah melakukan proses audit terhadap subjek dan objek audit maka didapatkan hasil evaluasi dari kuisoner dan wawancara dengan perincian sebagai berikut :

4.1 ISO 27002

a. Access Control policy

• Dari data diatas diperoleh nilai kematangan 2.33 (2) sehingga sesuai dari cobit maturity score berarti repeatable but intuitive sehingga perlu untuk

to improve

b. Access to network and network service

• Dari data diatas diperoleh nilai kematangan 2.53 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

• Sehingga kesimpulannya Access to network and network service sudah ada dokumen dengan kondisi Organisasi telah memiliki prosedur baku terdokumentasi yang telah disosialisasikan, sehingga dapat diterima

• Dari data diatas diperoleh nilai kematangan 2.5 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

• Sehingga kesimpulannya User registration and de-registration sudah ada dokumen dengan kondisi Organisasi telah memiliki prosedur baku terdokumentasi yang telah disosialisasikan, sehingga dapat diterima

d. User Access provisioning

• Dari data diatas diperoleh nilai kematangan 2.6 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

e. Privilege management

• Dari data diatas diperoleh nilai kematangan 2.38 (2) sehingga sesuai dari cobit maturity score berarti repeatable but intuitive sehingga perlu untuk

to improve

• Sehingga kesimpulannya Privilege management belum ada dokumen dengan kondisi organisasi telah melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi, sehingga perlu untuk ditingkatkan

• Dari data diatas diperoleh nilai kematangan 2.73 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

• Sehingga kesimpulannya Management of secret authentication information users sudah ada dokumen dengan kondisi Organisasi telah memiliki

prosedur baku terdokumentasi yang telah disosialisasikan, sehingga dapat diterima

g. Review of user access rights

• Dari data diatas diperoleh nilai kematangan 2.5 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

h. Use of secret authentication information

• Dari data diatas diperoleh nilai kematangan 2.45 (2) sehingga sesuai dari cobit maturity score berarti repeatable but intuitive sehingga perlu untuk

to improve

• Sehingga kesimpulannya Use of secret authentication information belum ada dokumen dengan kondisi organisasi telah melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi, sehingga perlu untuk ditingkatkan

• Dari data diatas diperoleh nilai kematangan 2.35 (2) sehingga sesuai dari cobit maturity score berarti repeatable but intuitive sehingga perlu untuk

to improve

• Sehingga kesimpulannya Information access restriction belum ada

dokumen dengan kondisi organisasi telah melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi, sehingga perlu untuk ditingkatkan

j. Secure log-on procedures

• Dari data diatas diperoleh nilai kematangan 2.55 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

k. Password management

• Dari data diatas diperoleh nilai kematangan 2.68 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

• Sehingga kesimpulannya Password management sudah ada dokumen dengan kondisi Organisasi telah memiliki prosedur baku terdokumentasi yang telah disosialisasikan, sehingga dapat diterima

• Dari data diatas diperoleh nilai kematangan 2.28 (2) sehingga sesuai dari cobit maturity score berarti repeatable but intuitive sehingga perlu untuk

to improve

• Sehingga kesimpulannya use of previleged utility programs belum ada dokumen dengan kondisi organisasi telah melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi, sehingga perlu untuk ditingkatkan

m. Access control to program source code

• Dari data diatas diperoleh nilai kematangan 2.58 (3) sehingga sesuai dari cobit maturity score berarti defined sehingga acceptable

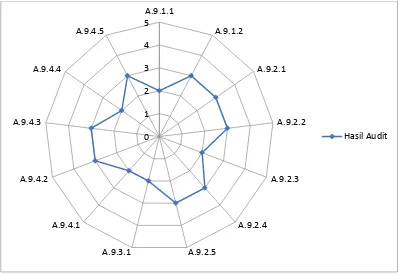

Gambar 6. Grafik Maturity Level ISO 27002

Dari keseluruhan proses AUDIT pada BKD Kab. Gianyar beberapa sudah ada dokumen, dan disosialisasikan, tetapi, sebagian besar masih belum ada dokumennya. sehingga perlu untuk ditingkatkan agar memenuhi standar ISO 27002:2013

Meskipun belum mampu memenuhi standar ISO 27002:2013, secara keseluruhan SIMPEG memiliki nilai kematangan 2.49 (2) sehingga sesuai dari cobit maturity score berarti BKD Kab Gianyar khususnya mengenai program SIMPEG, telah melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi dengan baik, sehingga perlu untuk ditingkatkan

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Dari hasil penelitian dan kajian perancangan audit sistem informasi yang telah penulis lakukan, maka dapat diambil kesimpulan sebagai berikut :

• Dari keseluruhan proses AUDIT pada BKD Kab. Gianyar beberapa sudah ada dokumen, dan disosialisasikan, tetapi, sebagian besar masih belum ada dokumennya. sehingga perlu untuk ditingkatkan agar memenuhi standar ISO 27002:2013

• Meskipun belum mampu memenuhi standar ISO 27002:2013, secara keseluruhan SIMPEG memiliki nilai kematangan 2.49 (2) sehingga sesuai dari cobit maturity score berarti BKD Kab Gianyar khususnya mengenai program SIMPEG, telah melakukan tata kelola IT, tetapi belum terdefinisi dan terdokumentasi dengan baik, sehingga perlu untuk ditingkatkan

5.2 Saran

DAFTAR PUSTAKA

(AWARE et al., 2005; “Bakuan Audit keamanan Informasi Kemenpora,” 2012, “INTERNATIONAL STANDARD ISO/IEC 27002,” 2013; Maria, 2005; Ramadhana, n.d.; Telematika, 2012)

Aware, w.t.a., documentation, t.p.s., logical, c., 2005. Information technology– security techniques–information security management systems–

requirements.

Bakuan audit keamanan informasi kemenpora, 2012. . Kementrian pemuda dan olahraga repub. Indones.

International standard iso/iec 27002, 2013.

Maria, m., 2005. Iso 27002 vs cobit informatioan security planning. Isaca crisc. Ramadhana, m.a., n.d. Pembuatan perangkat audit internal ti berbasis resiko

menggunakan iso/iec 27002: 2007 pada proses pengelolaan data studi kasus digital library its.

LAMPIRAN

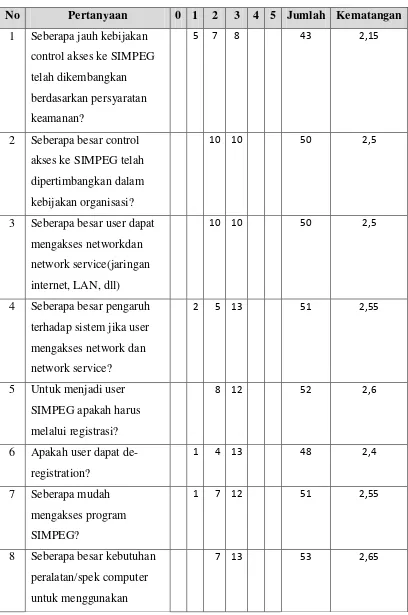

Tabel 6. Kuisioner.

No Pertanyaan 0 1 2 3 4 5 Jumlah Kematangan

1 Seberapa jauh kebijakan control akses ke SIMPEG telah dikembangkan berdasarkan persyaratan keamanan?

5 7 8 43 2,15

2 Seberapa besar control akses ke SIMPEG telah dipertimbangkan dalam kebijakan organisasi?

10 10 50 2,5

3 Seberapa besar user dapat mengakses networkdan network service(jaringan internet, LAN, dll)

10 10 50 2,5

4 Seberapa besar pengaruh terhadap sistem jika user mengakses network dan network service?

2 5 13 51 2,55

5 Untuk menjadi user SIMPEG apakah harus melalui registrasi?

8 12 52 2,6

6 Apakah user dapat de-registration?

1 4 13 48 2,4

7 Seberapa mudah mengakses program SIMPEG?

1 7 12 51 2,55

8 Seberapa besar kebutuhan peralatan/spek computer untuk menggunakan

No Pertanyaan 0 1 2 3 4 5 Jumlah Kematangan

SIMPEG

9 Apakah sudah diberlakukan pembagian hak-akses user SIMPEG?

2 7 11 49 2,45

10 Seberapa baik

pemberlakuan hak-akses yang sudah berjalan

2 10 8 46 2,3

11 Seberapa besar pengamanan akses ke SIMPEG, sudah diamankan dengan password?

2 5 13 51 2,55

12 Seberapa jauhkah tingkat keamanan password yang telah diterapkan SIMPEG

2 18 58 2,9

13 Apakah ada dokumen yang menjelaskan kebijakan pembagian hak akses pada SIMPEG

2 6 12 50 2,5

14 Apakah ada dokumen yang mengatur tentang hak akses pada SIMPEG

1 8 11 50 2,5

15 Apakah ada metode khusus untuk menentukan

pengguna yang login?

2 5 13 51 2,55

16 Apakah SIMPEG dapat mengenali user yang login?

4 5 11 47 2,35

17 Apakah setiap user dapat mengakses semua data?

2 8 10 48 2,4

18 Apakah secara fisik ada pembatasan akses terhadap

No Pertanyaan 0 1 2 3 4 5 Jumlah Kematangan

informasi yang dihasilkan SIMPEG?

19 Ketika masuk ke SIMPEG, apakah perlu memasukan user dan password?

1 6 13 52 2,6

20 Ketika keluar dari program dan ingin masuk lagi, apakah perlu mengetik password kembali?

10 10 50 2,5

21 Apakah user bisa mengganti password sendiri?

1 2 17 56 2,8

22 Apakah password anda bisa dilihat oleh user lain?

3 17 51 2,55

23 Apakah ada program untuk merubah hak-akses?

1 12 7 46 2,3

24 Perubahan hak-akses bisa dilakukan dengan

menghubungi admin?

3 9 8 45 2,25

25 Apakah setiap user bisa melihat source code program?

2 8 10 48 2,4

26 Apakah source code program bisa diakses dari sembarang tempat?

5 15 55 2,75