BAB 2

LANDASAN TEORI

2.1Audit Sistem Informasi Penjualan dan Piutang 2.1.1 Pengertian Audit

Menurut Amin (2005, p.2), “auditing merupakan suatu proses yang sistematis yang merupakan pendekatan yang logis, yang mempunyai maksud dan tersrtuktur untuk pengambilan keputusan.” Sedangkan menurut Arens dan Loebbecke yang diterjemahkan oleh Amir Abadi Jusuf (1995, p.1), “auditing merupakan proses pengumpulan dan pengevaluasian bahan bukti tentang informasi yang dapat diukur mengenai suatu entitas ekonomi yang dilakukan seorang kompeten dan independen untuk dapat menentukan dan melaporkan kesesuaian informasi dimaksud dengan kriteria-kriteria yang telah ditetapkan.” Berdasarkan kedua pendapat diatas dapat disimpulkan bahwa, auditing merupakan suatu proses yang biasanya berhubungan dengan bidang finansial dari suatu usaha dan dilakukan sesuai dengan kumpulan standar akuntansi yang didefinisikan, yang secara baik didokumentasikan, mudah dipahami, untuk mempermudah dalam proses pengambilan keputusan.

Dalam melakukan proses audit pasti selalu berhubungan dengan risiko-risiko. Menurut Arens dan Loebbecke yang diterjemahkan oleh Amir Abadi Jusuf (1995, p.222) risiko berarti bahwa auditor menerima suatu tingkat ketidakpastian tertentu dalam pelaksanaan audit. Menurut Amin (2005, p.79) risiko ada tiga macam, yaitu:

1. Control Risk (Risiko Pengendalian)

Risiko bahwa suatu salah saji material yang dapat terjadi dalam suatu asersi tidak dapat dicegah atau ditemukan secara tepat waktu oleh kebijakan atau prosedur struktur pengendalian intern satuan usaha.

2. Detection Risk (Risiko Deteksi)

Risiko bahwa auditor tidak dapat menemukan salah saji material dalam suatu asersi.

3. Inherent Risk (Risiko Bawaan)

Kerentanan suatu asersi terhadap salah saji material dengan asumsi tidak ada kebijakan atau prosedur struktur pengendalian intern yang berkaitan.

2.1.2 Pengertian Sistem Informasi

Menurut Husein dan Wibowo (2000) sebagaimana dikutip oleh Gondodiyoto (2003, p.23), “Sistem Informasi adalah seperangkat komponen yang saling berhubungan dan berfungsi mengumpulkan, memproses, menyimpan, dan mendistribusikan informasi untuk mendukung pembuatan keputusan dan pengawasan dalam organisasi”. Menurut O’Brien (2003, p.7), “Information Systems is organized combination of people, hardware, software, communication networks, and data resources that collects, transforms, and disseminates information in an organization.” Berdasarkan kedua pendapat diatas dapat disimpulkan bahwa, sistem informasi adalah kumpulan dari manusia, software, hardware, jaringan komunikasi, dan sumber data yang berfungsi mengumpulkan,

memproses, menyimpan, dan mendistribusikan informasi untuk mendukung pembuatan keputusan organisasi.

2.1.3. Pengertian Sistem Informasi Penjualan

Pendapatan sebuah perusahaan dagang dihasilkan dari penjualan persediaan barang dagangannya. Pendapatan dari penjualan barang dagangan itu biasanya disebut penjualan. Dalam proses akuntansi, aktivitas penjualan termasuk dalam siklus pendapatan atau revenue cycle. Menurut Romney dan Steinbart (2003, p.359) “Revenue cycle is a recurring set of business activities and related information processing operations associated with providing goods and services to customers and collecting cash in payment for those sales.” Dapat diartikan bahwa, siklus pendapatan atau revenue cycle yaitu kumpulan aktivitas bisnis dan berhubungan dengan proses informasi dalam hal menyediaan barang dan jasa kepada pelanggan dan mengumpulkan pembayaran secara untuk penjualan tersebut.

Menurut Arens dan Loebbecke yang diterjemahkan oleh Amir Abadi Jusuf (1995, p.10) tujuan pengendalian internal atas transaksi penjualan yaitu :

1. Penjualan yang dicatat adalah untuk pengiriman barang yang sebenarnya dilakukan kepada pelanggan yang bukan fiktif.

2. Transaksi penjualan telah disahkan dengan layak. 3. Seluruh transaksi penjualan yang ada telah dicatat.

4. Penjualan yang dicatat adalah untuk jumlah barang yang dikirim dan secara benar ditagih dan dicatat

5. Transaksi penjualan telah diklasifikan secara tepat. 6. Penjualan dicatat pada waktunya.

7. Transaksi penjualan telah dibukukan secara tepat dalam buku tambahan dan telah diikhtisarkan secara benar.

Sedangkan tujuan umum audit siklus penjualan adalah untuk mengevaluasi apakah saldo perkiraan yang dipengaruhi oleh siklus tersebut disajikan sesuai dengan prinsip akuntansi yang berlaku.

2.1.4 Pengertian Audit Sistem Informasi

Audit Sistem Informasi, menurut Ron Weber (1999) sebagaimana dikutip oleh Gondodiyoto (2003, p.150), merupakan :

“ … the process of collecting and evaluating evidence to determine whether a computer systems safeguards assets, maintains data integrity, achieves organizational goals effectively, and consumes resources effiently.” Dapat diartikan bahwa, audit sistem informasi merupakan proses dari pengumpulan dan pengevaluasian bukti-bukti untuk mendeterminasi apakah sistem-sistem komputer dapat mengamankan harta, memelihara integritas data, mencapai tujuan organisasi secara efektif dan penggunaan sumber daya secara efisien.

2.1.5 Pengertian Piutang

Menurut Niswonger, Fess dan Warren yang diterjemahkan oleh Ruswinarto, H dan Wibowo, H (1997, p.324) mendefinisikan, “piutang meliputi semua klaim dalam bentuk uang terhadap entitas lainnya, termasuk individu,

perusahaan, atau organisasi lainnya. Piutang timbul dari penjualan secara kredit, hal ini dilakukan agar perusahaan dapat menjual lebih banyak barang atau jasa.” Sedangkan menurut Smith and Skousen (1997, p.307), piutang diartikan sebagai berikut, “ In its broadest sense, the term receivables, is applicable to all claims against others for money, goods or sevices. For accounting purpose, however, the term is generally employed in a narrower sense to designate claims expected to be settle by receipt of cash.” Dari kedua definisi tersebut maka dapat diartikan bahwa piutang adalah semua klaim (tagihan) dalam bentuk uang, barang-barang atau jasa-jasa yang timbul dari penjualan secara kredit yang dapat diselesaikan dengan penerimaan uang.

2.2 Metode Audit

Menurut Gondodiyoto (2003, p.155) Ada 3 metode audit yang berkaitan dengan komputer, yaitu :

a. Audit Around the Computer

Dalam metode ini, auditor tidak perlu menguji pengendalian sistem informasi berbasis komputer klien, melainkan cukup terhadap input serta output sistem aplikasi saja. Oleh karena itu auditor harus dapat mengakses ke dokumen sumber yang cukup dan daftar output yang terinci dalam bentuk yang dapat dibaca. Keunggulan metode audit disekitar komputer adalah :

1) Pelaksanaan audit lebih sederhana.

2) Auditor yang memiliki pengetahuan minimal di bidang komputer dapat dilatih dengan mudah untuk melaksanakan audit.

Kelemahannya adalah jika lingkungan berubah, maka kemungkinan sistem itupun akan berubah dan perlu penyesuaian sistem atau program-programnya, bahkan mungkin struktur data/file, sehingga auditor tidak dapat menilai/menelaah apakah sistem masih berjalan baik. Dalam hal ini auditor harus waspada atas kemampuan sistem itu dalam menyesuaikan diri dengan lingkungan.

b. Audit Through the Computer

Dalam metode ini auditor melakukan pemeriksaan langsung terhadap program-program dan file-file komputer pada audit sistem informasi berbasis komputer. Auditor menggunakan komputer atau dengan cek logika untuk menguji logika program dalam rangka pengujian pengendalian yang ada dalam komputer.

Keunggulan metode audit melalui komputer adalah :

1) Auditor memperoleh kemampuan yang besar dan efektif dalam melakukan pengujian terhadap sistem komputer.

2) Auditor akan merasa lebih yakin terhadap kebenaran hasil kerjanya.

3) Auditor dapat menilai kemampuan sistem komputer tersebut untuk menghadapi perubahan lingkungan.

Kelemahannnya yaitu memerlukan biaya yang besar dan tenaga ahli yang terampil.

c. Audit with the Computer

Pada metode ini audit dilakukan dengan menggunakan komputer dan software untuk mengotomatisasi prosedur pelaksanaan audit. Metode ini dapat

menggunakan beberapa computer assisted audit techniques, misalnya systems control audit review file (SCARF), snapshot (pemotretan cepat), dll.

2.3 Tujuan Audit Sistem Informasi

Menurut Ron Weber (1999) sebagaimana dikutip oleh Gondodiyoto (2003, p.152), tujuan Audit Sistem Informasi dapat disimpulkan secara garis besar terbagi dalam 4 tahap yaitu :

1. Meningkatkan keamanan aset-aset perusahaan.

Aset informasi suatu perusahaan seperti perangkat keras (hardware), perangkat lunak (software), sumber daya manusia, file data harus dijaga oleh suatu sistem pengendalian intern yang baik agar tidak terjadi penyalahgunaan aset perusahaan. Dengan demikian sistem pengamanan aset merupakan suatu hal yang sangat penting yang harus dipenuhi oleh perusahaan.

2. Meningkatkan integritas data.

Integritas data adalah salah satu konsep dasar sistem informasi. Data memiliki atribut-atribut tertentu seperti : kelengkapan, kebenaran, dan keakuratan. Jika integritas data tidak terpelihara, maka suatu perusahaan tidak akan lagi memiliki hasil atau laporan yang benar bahkan perusahaan dapat menderita kerugian.

3. Meningkatkan efektivitas sistem.

Efektivitas sistem informasi perusahaan memiliki peranan penting dalam proses pengambilan keputusan. Suatu sistem informasi dapat dikatakan efektif bila sistem informasi tersebut telah sesuai dengan kebutuhan user.

Efisiensi menjadi hal yang sangat penting ketika suatu komputer tidak lagi memiliki kapasitas yang memadai. Jika cara kerja dari sistem aplikasi komputer menurun maka pihak manajemen harus mengevaluasi apakah efisiensi sistem masih memadai atau harus menambah sumber daya, karena suatu sistem dapat dikatakan efisien jika sistem informasi dapat memenuhi kebutuhan user dengan sumber daya informasi yang minimal.

Selain tujuan diatas, audit sistem informasi juga bernilai ekonomis yang mencerminkan kalkulasi untuk laba atau rugi ekonomi yang lebih bersifat kuantifikasi nilai moneter (uang). Efisiensi berarti sumber daya minimum untuk mencapai hasil maximal. Sedangkan hasil ekonomis lebih bersifat pertimbangan ekonomi.

2.4 Tahapan Audit Sistem Informasi

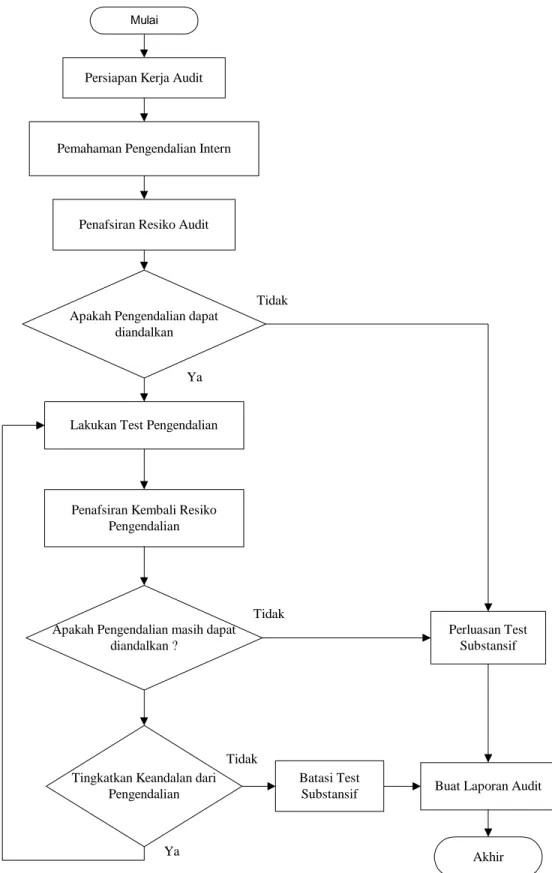

Menurut Weber (1999, p. 48) tahapan audit sistem informasi digambarkan dalam bentuk flowchart sebagai berikut:

Persiapan Kerja Audit

Pemahaman Pengendalian Intern

Penafsiran Resiko Audit

Lakukan Test Pengendalian

Penafsiran Kembali Resiko Pengendalian

Perluasan Test Substansif

Batasi Test

Substansif Buat Laporan Audit

Akhir Apakah Pengendalian dapat

diandalkan

Tingkatkan Keandalan dari Pengendalian

Apakah Pengendalian masih dapat diandalkan ? Tidak Tidak Tidak Ya Ya Mulai

2.5 Pengendalian Intern

2.5.1 Pengertian Pengendalian Intern

Menurut Mulyadi (2001, p.165), “pengendalian intern meliputi struktur organisasi, metode, dan ukuran-ukuran yang dikoordinasikan untuk menjaga kekayaan organisasi, mengecek ketelitian dan keandalan data akuntansi, mendorong efisiensi dan dipatuhinya kebijakan manajemen.” Sedangkan menurut IAI (2001) sebagaimana dikutip oleh Agoes (2004, p.79) mendefinisikan, pengendalian intern adalah sebagai suatu proses yang dijalankan oleh dewan komisaris, manajemen, dan personel lain entitas-yang didesain untuk memberikan keyakinan memadai tentang pencapaian tiga golongan tujuan berikut ini: (a) keandalan laporan keuangan, (b) efektivitas dan efisiensi operasi, dan (c) kepatuhan terhadap hukum dan peraturan yang berlaku. Berdasarkan kedua pendapat tersebut dapat disimpulkan bahwa, pengendalian intern adalah suatu proses yang dikoordinasikan untuk memberikan keandalan laporan keuangan, mendorong efektivitas dan efisiensi operasi, serta adanya kepatuhan terhadap hukum dan peraturan yang berlaku.

2.5.2 Komponen Pengendalian Intern

Menurut Agoes (2004, p.79), pengendalian intern terdiri dari lima komponen yang saling berkaitan, yaitu:

Menetapkan corak suatu organisasi, mempengaruhi kesadaran pengendalian orang-orangnya. Lingkungan pengendalian merupakan dasar untuk semua komponen pengendalian intern, menyediakan disiplin dan struktur.

Lingkungan pengendalian mencakup hal-hal berikut: a. Integritas dan nilai etika

b. Komitmen terhadap kompetensi

c. Partisipasi dewan komisaris atau komite audit d. Struktur organisasi

e. Pemberian wewenang dan tanggung jawab f. Kebijakan dan praktik sumber daya manusia 2. Penaksiran Resiko

Merupakan identifikasi entitas dan analisis terhadap resiko yang relevan untuk mencapai tujuannya, membentuk suatu dasar untuk menentukan bagaimana resiko harus dikelola.

Resiko dapat timbul atau berubah karena keadaan berikut ini: a. Perubahan dalam lingkungan operasi

b. Personel baru

c. Sistem informasi yang baru atau yang diperbaiki d. Teknologi baru

e. Lini produk, produk, atau aktivitas baru f. Restrukturisasi korporasi

g. Operasi luar negeri h. Standar akuntansi baru

3. Aktivitas Pengendalian

Merupakan kebijakan dan prosedur yang membantu menjamin bahwa arahan manajemen dilaksanakan. Aktivitas tersebut membantu memastikan bahwa tindakan yang diperlukan untuk menanggulangi resiko dalam pencapaian tujuan entitas sudah dilaksanakan.

4. Informasi dan Komunikasi

Merupakan pengidentifikasian, penangkapan, dan pertukaran informasi dalam suatu bentuk dan waktu yang memungkinkan orang melaksanakan tanggung jawab mereka.

5. Pemantauan

Merupakan proses yang menentukan kualitas kinerja pengendalian intern sepanjang waktu. Pemantauan ini mencakup penentuan desain dan operasi pengendalian tepat waktu dan pengambilan tindakan koreksi.

2.6 Jenis Pengendalian

Menurut Weber (1999) sebagaimana dikutip oleh Gondodiyoto (2003, p.126), struktur pengendalian intern yang perlu dilakukan pada sistem berbasis komputer sebagai berikut :

1. Pengendalian Umum 2. Pengendalian Aplikasi

2.6.1 Pengendalian Umum

Pengendalian umum (general controls) ialah sistem pengendalian intern komputer yang berlaku umum meliputi seluruh kegiatan komputerisasi sebuah organisasi secara menyeluruh.

Pengendalian umum terdiri dari:

a. Pengendalian top manajemen (top management controls).

b. Pengendalian manajemen sistem informasi (information system management controls).

c. Pengendalian manajemen pengembangan system (system development management control), termasuk manajemen program (programming management controls).

d. Pengendalian manajemen sumber data (data resources management controls).

e. Pengendalian manajemen jaminan kualitas (quality assurance management controls).

f. Pengendalian manajemen keamanan (security administration management controls).

g. Pengendalian manajemen operasi (operations management controls). Sesuai dengan ruang lingkup audit sistem informasi yang dilakukan, maka yang akan dibahas lebih lanjut didalam skripsi ini adalah :

1. Pengendalian Manajemen Keamanan

Menurut Weber (1999, p.257) pengendalian intern terhadap manajemen keamanan (security management controls) dimaksudkan untuk menjamin agar aset sistem informasi tetap aman. Aset sistem informasi mencakup fisik (perangkat mesin dan fasilitas penunjangnya) serta aset non fisik (data atau informasi dan program aplikasi komputer).

Adapun ancaman utama terhadap keamanan dapat bersifat karena alam, oleh manusia yang bersifat kelalaian maupun kesengajaan, antara lain:

a. Ancaman kebakaran

Beberapa pelaksanaan pengamanan untuk ancaman kebakaran adalah:

¾ Memiliki alarm kebakaran otomatis yang diletakkan pada tempat dimana aset-aset sistem informasi berada.

¾ Memiliki tabung kebakaran yang diletakkan pada lokasi yang mudah diambil.

b. Ancaman banjir

Beberapa pelaksanaan pengamanan untuk ancaman banjir:

¾ Semua material aset sistem informasi ditaruh di tempat yang tinggi.

c. Perubahan tegangan sumber energi

Pelaksanaan pengamanan untuk mengantisipasi perubahan tegangan sumber energi listrik, misalnya menggunakan stabilizer ataupun uninteruptable power supply (UPS) yang memadai yang mampu mengcover tegangan listrik jika tiba-tiba turun.

d. Kerusakan struktural

Kerusakan struktural terhadap aset sistem informasi dapat terjadi karena adanya gempa, angin, salju. Beberapa pelaksanaan pengamanan untuk mengantisipasi kerusakan struktural misalnya adalah memilih lokasi perusahaan yang jarang terjadi gempa dan angin ribut.

e. Penyusup

Pengamanan dapat dilakukan dengan penempatan penjaga dan penggunaan alarm.

f. Virus

Pelaksanaan pengamanan untuk mengantisipasi virus meliputi tindakan:

¾ Preventif, seperti meng-install anti virus dan mengupdate secara rutin, melakukan scan file yang akan digunakan.

¾ Detektif, seperti melakukan scan secara rutin.

¾ Korektif, memastikan backup data bebas virus, pemakaian antivirus terhadap file yang terinfeksi.

g. Hacking

Beberapa pelaksanaan pengamanan untuk mengantisipasi hacking:

¾ Penggunaan kontrol logika seperti penggunaan password yang sulit untuk ditebak.

Untuk mengantisipasi adanya resiko-resiko tersebut, sistem pengendalian intern lainnya yang dapat diterapkan misalnya adalah :

• Standard Operating Procedures (SOP), diantaranya yaitu:

¾ Penjadwalan kerja pengoperasian komputer

¾ Prosedur pengawasan dan hal-hal tak terduga

Apabila ancaman keamanan benar-benar terjadi, pengendalian akhir yang dapat dilaksanakan antara lain adalah:

1. Asuransi

Perlu dipertimbangkan cost benefitnya untuk memiliki asuransi untuk peralatan, fasilitas, media penyimpanan, gangguan bisnis, dokumen

dan kertas yang berharga yang ada di instalasi. Jika perlu dalam suatu proyek komputerisasi yang besar, perlu dibuat asuransi mengenai kemungkinan biaya tambahan proyek bila terjadi overrun cost and schedule.

2.6.2 Pengendalian Aplikasi

Pengendalian khusus atau pengendalian aplikasi (application controls) adalah sistem pengendalian intern komputer yang berkaitan dengan pekerjaan atau kegiatan tertentu yang telah ditentukan (setiap aplikasi berbeda karakteristik dan kebutuhan pengendaliannya).

Menurut Weber (1999, p.364), pengendalian aplikasi terdiri dari : 1. Pengendalian Boundary

3. Pengendalian Komunikasi 4. Pengendalian Proses 5. Pengendalian Database 6. Pengendalian Output

Sesuai dengan ruang lingkup audit sistem informasi yang dilakukan, maka yang akan dibahas lebih lanjut didalam skripsi ini adalah :

1. Pengendalian Boundary

Subsistem boundary menentukan hubungan antara pemakai komputer dengan sistem komputer itu sendiri, ketika pemakai menggunakan komputer maka fungsi boundary berjalan. Kontrol terhadap subsistem boundary memiliki tiga tujuan, yaitu :

a) Untuk memastikan bahwa pemakai komputer adalah orang yang memiliki wewenang.

b) Untuk memastikan bahwa identitas yang diberikan oleh pemakai adalah benar.

c) Untuk membatasi tindakan yang dapat dilakukan oleh pemakai untuk menggunakan komputer ketika melakukan tindakan otorisasi.

Beberapa jenis kontrol pada boundary subsistem adalah :

¾ Cryptographic Control

Kontrol cryptographic dirancang untuk mengamankan data pribadi dan untuk menjaga modifikasi data oleh orang yang tidak berwenang, dilakukan dengan mengacak data sehingga tidak memiliki arti bagi orang yang tidak dapat menguraikan data tersebut.

¾ Access Controls

Kontrol akses melarang pemakaian komputer oleh orang yang tidak berwenang, membatasi tindakan yang dapat dilakukan oleh pemakai dan memastikan bahwa pemakai hanya memperoleh sistem komputer yang asli.

• Mekanisme fungsi kontrol akses

Sebuah mekanisme kontrol akses berhubungan dengan pemakai yang berwenang atas pemakaian sumber daya tersebut dan memiliki izin untuk mengakses dan melakukan tindakan yang berhubungan dengan pemakaian sumber daya tersebut. Proses mekanisme kontrol akses yang dilakukan oleh pemakai memerlukan tiga tahapan, yaitu :

(i) Identification and Authentication

Pemakai mengidentifikasi dirinya sendiri pada mekanisme kontrol akses yaitu dengan menginformasikan nama atau nomor account, informasi identifikasi ini membuat mekanisme dapat mencari dari file mereka tentang keaslian dari pemakai tersebut. Pemakai dapat menggunakan tiga kelas dari informasi keaslian, yaitu :

- Informasi yang dapat diingat, misal: nama, tanggal lahir, nomor account, dll.

- Karakter personal, misal: sidik jari, suara, tanda tangan, size tangan, pola retina mata.

(ii) Object Resources

Sumber daya yang digunakan oleh pemakai berdasarkan sistem informasi berbasis komputer dapat dibagi menjadi empat jenis, yaitu :

- Hardware, misal: terminal, printer, processor, disk. - Software, misal: program sistem aplikasi, software

umum.

- Komoditi, misal: processor time, storage space. - Data, misal: files, groups, data items.

(iii) Action Privileges

Hak istimewa memberikan pemakai suatu hak yang tergantung kepada level otoritas dan jenis sumber daya yang diperlukan oleh pemakai.

• Kebijakan kontrol akses

Mekanisme kontrol akses yang digunakan untuk menjalankan kebijakan kontrol akses ada dua jenis, yaitu :

(i) Discretionary access control policies

Jika organisasi menggunakan metode ini sebagai kebijakan kontrol aksesnya maka pemakai diperbolehkan untuk menentukan sendiri mekanisme kontrol akses yang akan mereka gunakan, jadi pemakai diperbolehkan untuk

menentukan apakah data tersebut mau di share atau digunakan sendiri.

(ii) Mandatory access control policies

Kebijakan ini memberikan kontrol akses berdasarkan mandat yang digariskan oleh manajemen.

¾ Personal Identification Number (PIN)

PIN adalah teknik yang digunakan secara luas untuk mengidentisikasi orang, sebuah PIN merupakan jenis password sederhana, itu bisa merupakan nomor rahasia seseorang yang berhubungan dengan orang tersebut, melayani pekerjaan memverifikasi keotentikan orang.

2. Pengendalian Input

Komponen pada subsistem input bertanggung jawab untuk memasukkan data dan instruksi pada sistem aplikasi, kedua jenis input tersebut harus divalidasi, setiap kesalahan data harus dapat diketahui dan dikontrol sehingga input yang dimasukkan akurat, lengkap, unik dan tepat waktu. Berikut adalah kontrol terhadap subsistem input diantaranya yaitu: a. Metode Input Data

Cara input data dapat dilakukan dengan menggunakan metode :

• Keyboarding, contoh : personal computer.

• Direct Reading, contoh : mark sensing, image reader, point of sale

• Direct entry, contoh : personal computer, touch screen, joystick /

voice/ video.

b. Desain dokumen sumber

Tujuan dari pengendalian terhadap desain dokumen sumber antara lain mengurangi kemungkinan kesalahan data, meningkatkan kecepatan mencatat data, bagian dari alur kerja, menjembatani kegiatan entri data ke komputer, meningkatkan kecepatan dan keakuratan pembacaan data, dan berperan sebagai referensi pengecekan. Dasar-dasar yang perlu diperhatikan untuk penilaian dari desain dokumen sumber yang baik adalah :

• Pemilihan jenis kertas dan ukuran yang akan digunakan.

• Layout dan style yang akan digunakan pada formulir tersebut.

c. Rancangan tampilan data entri

Jika data dimasukkan melalui monitor, maka diperlukan desain yang berkualitas terhadap layar tampilan data entri agar mengurangi kemungkinan terjadinya kesalahan dan agar tercapai efisiensi dan efektivitas entri data pada subsistem input.

• Screen Organization (Mengelola Tampilan)

Layar harus dirancang agar rapi dan seimbang, elemen data harus dikelompokkan sesuai dengan fungsinya, bentuk kotak dapat digunakan untuk highlight grup data tertentu.

Pada saat melakukan desain entry data di layar, warna dapat digunakan agar perhatian dapat dilakukan pada suatu field yang harus dientri. Pemilihan warna yang baik akan membuat proses entri data dapat dilakukan dengan cepat, tepat dan tidak membuat operator cepat lelah.

• Prompting and Help Facilities

Fasilitas bantuan memberikan bantuan secara cepat atau memberikan informasi kepada pemakai apa yang harus dilakukan ketika mereka melakukan entri data ke komputer.

d. Kontrol kode data

Kode data memiliki dua tujuan, yaitu sebagai identitas yang unik dan untuk keperluan identifikasi. Ada empat jenis sistem pengkodean yang harus dimengerti oleh auditor agar dapat mencapai tujuannya dalam menganalisis kode, yaitu:

1) Serial Codes

Menggunakan angka atau huruf yang berurutan untuk sebuah entiti. 2) Block Sequence Codes

Menggunakan blok angka untuk menentukan kategori partikular dari entiti. Atribut utama dari masing-masing kategori entiti harus dipillih dan nomor blok harus diberikan untuk setiap nilai dari atribut.

Memerlukan satu set atribut pilihan dari entiti yang akan diberi kode dan pemilihan tersbut berdasarkan kepentingan. Nilai kode itu adalah kombinasi dari nilai kode setiap atribut entiti.

4) Association Codes

Atribut dari entiti yang akan diberi kode dipilih dan kode yang unik diberikan kepada setiap atribut. Kode tersebut dapat berupa angka, huruf atau kombinasi angka dan huruf.

e. Validasi dari data input

Data yang dimasukkan pada aplikasi harus segera divalidasi setelah diinput.

• Reporting Data Input Errors

Kesalahan harus dilaporkan oleh program validasi input sehingga dapat dilakukan perbaikan secara cepat dan tepat atas kesalahan yang terjadi.

f. Instruksi input

Memastikan bahwa kualitas dari instruksi input pada aplikasi sistem merupakan tujuan yang sulit dicapai daripada hanya memastikan kualitas dari data input.

3. Pengendalian Output

Subsistem output menyediakan fungsi yang menentukan isi dari data yang akan disampaikan kepada pemakai. Beberapa kontrol yang dilakukan diantaranya yaitu :

Batch output adalah output yang dihasilkan pada beberapa fasilitas operasional dan sesudah itu dikirim atau disimpan pemakai output tersebut. Kontrol terhadap batch output dilakukan dengan tujuan untuk memastikan bahwa laporan tersebut akurat, lengkap, tepat waktu yang hanya dikirim/diserahkan kepada pemakai yang berhak.

• User/client services review controls

Sebelum output dikirim kepada pemakai, sebuah user/client service harus melakukan pemeriksaan untuk mengetahui ada tidaknya kesalahan. Dibawah ini adalah jenis pemeriksaan yang harus dilakukan yaitu:

- Apakah nomor laporan tidak tercetak karena kehabisan tinta - Apakah kualitas tulisan cukup memadai

- Apakah media penyimpan telah diberi label yang memadai sehingga memudahkan untuk pencarian data bila diperlukan

- Apakah ada halaman laporan yang hilang

- Apakah ada halaman laporan yang tercetak miring

• Storage controls

Ada tiga hal utama yang harus dilakukan sehubungan dengan media penyimpanan output, yaitu:

(i) Output harus disimpan ditempat yang mudah dijangkau sehingga bila output tersebut diperlukan mudah untuk ditemukan.

(iii) Kontrol terhadap keluar masuk output harus dilakukan dengan menggunakan mekanisme kontrol persediaan.

• Retention controls

Keputusan tentang berapa lama output disimpan harus dilakukan, karena keputusan itu berhubungan dengan media dan cara penyimpan yang akan dilakukan.

• Destruction controls

Ketika output sudah tidak diperlukan lagi maka output tersebut harus dihancurkan. Kontrol tersebut harus dilakukan agar tidak terjadi output yang seharusnya masih diperlukan dan tidak diperintah untuk dihancurkan tetapi ternyata dihancurkan.

b Batch report design controls

Elemen penting untuk melihat efektifitas pelaksanaan kontrol terhadap produksi dan distribusi terhadap batch output report adalah dengan melihat kualitas dari desainnya. Desain laporan yang baik harus berisi data berikut ini:

∗ Nama laporan

∗ Waktu dan tanggal laporan tersebut dibuat

∗ Jumlah lembar laporan

∗ Periode proses pembuatan laporan

∗ Program yang digunakan untuk membuat laporan (versi berapa)

∗ Contact person

∗ Tanggal retensi

∗ Metode penghancuran laporan

∗ Halaman

c Online output production and distribution controls

Kontrol terhadap produksi dan distribusi atas output yang dilakukan melalui online dilakukan secara garis lurus, tujuan utamanya adalah untuk memastikan bahwa hanya bagian yang memiliki wewenang saja dapat melihat output melalui online tersebut.

• Distribution controls

Jika online output digunakan sebagai media untuk mengirim output ke orang atau organisasi, kontrol harus ada untuk memastikan bahwa hanya orang atau organisasi yang benar-benar berhak mendapatkan output tersebut. Kontrol juga harus dilakukan untuk memastikan bahwa online output dikirim tepat waktu.

• Review controls

Walaupun output telah dikirim ke alamat yang benar dan telah diterima dengan baik tetapi mungkin saja output tersebut tidak segera dibaca atau tidak ada tindakan yang dilakukan yang disebabkan oleh berbagai macam alasan, agar tidak terjadi hal seperti itu harus dilakukan kontrol untuk memastikan bahwa tindakan diambil oleh si penerima output dalam kurun waktu yang sesuai dengan harapan pengirim output.

Dengan bertambahnya jumlah online output yang diterima oleh banyak pemakai dan organisasi maka timbul kecenderungan untuk segera membuang online output tersebut karena diperkirakan tidak memiliki manfaat bagi organisasi

2.7 Pengertian Sistem Flowchart

Menurut Romney dan Steinbart (2000, p.68), “System Flowcharts depict the relationship among the input, processing, and output of an Accounting Information System. A system flowchart begins by identifying both the inputs that enter the systems and their origins.” Dapat diartikan bahwa, sistem flowchart menggambarkan hubungan antara input, proses, dan output dari sistem informasi akuntansi. Suatu sistem flowchart dimulai dari identifikasi input yang dimasukkan ke sistem dengan sumber aslinya.

2.8 Pengertian Overview Activity Diagram

Menurut Jones dan Rama (2003, p.69), “The overview activity diagram presents a high level view of the business process by documenting the key events, the sequence of these events, and the information flows among these events.” Dapat diartikan bahwa, overview activity diagram menyajikan gambaran tingkat tinggi proses bisnis dari dokumentasi kejadian-kejadian utama, rangkaian kejadian, dan arus informasi diantara kejadian tersebut.

Pengukuran dalam suatu penelitian biasanya menggunakan pemberian angka berupa rentang kriteria sesuai dengan aturan-aturan tertentu. Dalam hal ini, penggunaan rentang kriteria yang dimaksud yaitu skala pengukuran. Jadi, pengertian skala pengukuran menurut Sugiyono (1999, p. 84) merupakan “kesepakatan yang digunakan sebagai acuan untuk menentukan panjang pendeknya interval yang ada dalam alat ukur, sehingga alat ukur tersebut bila digunakan dalam pengukuran akan menghasilkan data kuantitatif.” Sedangkan menurut Kuncoro (2003, p. 151) skala pengukuran sangat bervariasi yaitu: skala yang sederhana (simple scales) adalah skala yang digunakan untuk mengukur beberapa karakteristik, skala yang kompleks adalah skala yang beragam yang digunakan untuk mengukur beberapa karakteristik. Berdasarkan kedua definisi diatas dapat disimpulkan bahwa, skala pengukuran adalah kesepakatan yang digunakan sebagai acuan untuk menentukan panjang pendeknya interval yang ada dalam alat ukur yang digunakan untuk mengukur beberapa karakteristik, sehingga alat ukur tersebut bila digunakan dalam pengukuran akan menghasilkan data kuantitatif.

2.10Kisi-kisi Instrumen Penelitian

No Variabel Indikator 1 Pengendalian Umum 1.1 Pengendalian Keamanan • Bahaya kebakaran • Virus

• Standard Operating Procedures (SOP) • Perubahan tagangan sumber energi • Asuransi • Penyusup • Kerusakan struktural • Banjir • Hacking 2 Pengendalian Aplikasi

2.1 Pengendalian Boundary • Kontrol akses

• PIN

• Kontrol Cryptographic

• Object Resources

2.2 Pengendalian Input • Metode input data

• Desain dokumen sumber

• Help Facility

• Tampilan layar Input

• Reporting Data Input

Errors

• Kontrol kode data

• Warna

2.3 Pengendalian Output • Media penyimpanan output

• Proses penghancuran

output

• Desain laporan

• Review data output

• Distribusi laporan