1

MAKALAH SISTEM TERDISTRIBUSI

“

JARINGAN AKAN LAMBAT APABILA PC ATAU NOTEBOOK

TERKENA VIRUS

”

Dibuat Oleh :

MUHAMMAD UMAR HAMDAN

NPM. 11.63.0088

UNIVERSITAS ISLAM KALIMANTAN

MUHAMMAD ARSYAD AL BANJARY BANJARMASIN

2 BAB I

PENDAHULUAN

A. Latar Belakang.

Setiap warga negara indonesia saat ini sangat memerlukan teknologi untuk kemajuan bangsa pada umumnya dan kemajuan diri masing-masing pada khususnya. pada setiap kantor,instansi atau lainnya dalam membantu pekerjaannya sudah memanfaatkan teknologi baik dalam segi administrasi dan pengelolaan data baik input data ataupun output data tersebut. Untuk itu setiap kantor memerlukan system yang terdistribusi guna kelancaran akses data tersebut.

Pada kantor tempat saya bekerja di Badan Kepegawaian Daerah Kab. Banjar sudah terhubung system terdistribusi, tetapi masih ada kendala yang dihadapi, kendala yang ada salah satunya yaitu apabila ada salah satu PC yang terkena Virus maka jaringan akan lambat, untuk itu dalam makalah ini saya mengangkat “jaringan akan

lambat apabila ada PC/notebook yang terkena virus‟

B. Rumusan Masalah

Masalah yang timbul pada makalah ini :

1. Karyawan/pegawai belum mengerti apa itu system terdistribusi. 2. Karyawan/pegawai belum memahami tentang penanganan virus

3. Karyawan/pegawai belum mengetahui sepenuhnya tentang jaringan computer. 4. Jaringan Internet akan lambat apabila salah satu Pc/Notebook terkena virus.

C. Maksud dan Tujuan.

1. Agar Karyawan/pegawai mulai mengerti apa itu system terdistribus 2. Agar karyawan/pegawai mengerti bagaimana tentang penanganan virus. 3. Pegawai dapat mengerti tentang jaringan computer.

3

sistem terdistribusi keberadaan sejumlah komputer autonomous(berdiri sendiri) bersifat transparan bagi pemakainya.

- Seorang user dapat memberikan perintah untuk mengeksekusi suatu program, dan

kemudian program itu pun akan berjalan (memilih prosesor yang terbaik, menemukan dan mengirim file input ke prosesor, dll).

- Sebuah sistem dimana komponen hardware atau software-nya terletak dalam suatu

jaringan komputer dan saling berkomunikasi dan berkoordinasi mengunakan message pasing.

- Sebuah sistem yang terdiri dari kumpulan dua atau lebih komputer dan memiliki

koordinasi proses melalui pertukaran pesan synchronous atau asynchronous.

- Kumpulan komputer independent yang tampak oleh user sebagai satu sistem

komputer

- Kumpulan komputer autonom yang dihubungkan oleh jaringan dengan software

yang dirancang untuk menghasilkan fasilitas komputasi terintegrasi

2. Karakteristik Sistem Terdistribusi.

Komputer yang dikoneksikan dalam sebuah jaringan memungkinkan leluasa dipisahkan oleh sebuah jarak. komunikasi komputer dapat dipisahkan oleh benua, atau komunikasi juga dapat terjadi dalam sebuah gedung dan ruangan yang sama. Sistem terdistribusi tersebut memiliki konsekuensi sebagai berikut :

a. Concurrency b. No global clock

c. Independent failures .

a. Concurrency (Kebersamaan) :

4

Setiap komputer dapat melakukan pekerjaannya masing-masing tanpa terjadi konflik di antaranya.

Antarkomputer juga dapat melakukan file sharing dalam sistem. Sistem dapat melakukan hal ini dengan lebih baik lagi apabila sistem itu menambah sumber

lagi, seperti penambahan komputer dalam jaringan.

Penambahan komputer ini dapat meningkatkan kapasitas sistem dalam file

sharing. Maka, diperlukan koordinasi konkurensi program yang mengeksekusi

program sharing tersebut dalam sistem ini

b. No global clock (Tiadanya Pewaktuan/Status Global) :

Dalam sebuah sistem terdistribusi, komputer memiliki clock masing-masing.

Sehingga diperlukan sebuah sistem koordinasi agar tidak terjadi konflik clock antarkomputer tersebut.

Saat program membutuhkan koordinasi antarkomputer, dilakukan proses pertukaran pesan (message passing) antarkomputer. Koordinasi antarkomputer yang dibutuhkan itu, tergantung pada waktu di saat program itu dijalankan.

c. No global clock (Tiadanya Pewaktuan/Status Global) :

Dalam sebuah sistem terdistribusi, komputer memiliki clock masing-masing.

Sehingga diperlukan sebuah sistem koordinasi agar tidak terjadi konflik clock antarkomputer tersebut.

Saat program membutuhkan koordinasi antarkomputer, dilakukan proses pertukaran pesan (message passing) antarkomputer.

Koordinasi antarkomputer yang dibutuhkan itu, tergantung pada waktu di saat program itu dijalankan.

d. Independent failures (Kegagalan Independen) :

Semua sistem komputer dapat mengalami kegagalan dan hal tersebut merupakan tanggung jawab pembuat sistem untuk memecahkannya.

Begitu juga dengan sistem terdistribusi yang dapat mengalami kegagalan dengan berbagai cara.

5

Kesalahan yang terjadi dalam sistem ini dapat menyebabkan sistem berjalan lebih lambat. Kesalahan dalam sistem itu pun bisa jadi kesalahan independen setiap komputer atau bahkan hanya sebagian kecil komponen komputer. 3. Contoh SIstem Terdistribusi.

Internet

Internet adalah sekumpulan komputer yang terhubung secara luas dan dalam bentuk yang bermacam-macam. Internet juga merupakan sebuah sistem terdistribusi yang ukurannya sangat besar karena dapat mencakup semua komputer di dunia Untuk mengakses internet, perlu adanya pihak yang menyediakan layanan tersebut. Pihak ini disebut Internet Service Provider atau ISP. Dalam internet, dapat dijumpai banyak fasilitas multimedia, seperti audio, video, dan data-data lainnya.

B. Virus computer dan cara penanganannya.

1. Pengertian Virus

Istilah computer virus pertama kali digunakan oleh Fred Cohen dalam papernya yang berjudul „Computer Viruses – Theory and Experiments‟ [1] pada tahun 1984. Berikut kutipan definisi yang diberikan oleh Cred Cohen dalam paper tersebut:

“ We define a computer „virus‟ as a program that can „infect‟ other programs by modifying them to include a possibly evolved copy of itself. With the infection

property, a virus can spread throughout a computer system or network using the

authorizations of every user using it to infect their programs.Every programs that

gets infected may also act as a virus and thus the infection grows.”

Maka, menurut definisi yang diberikan di atas kita dapat menggarisbawahi beberapa sifat dasar virus komputer yaitu: mempunyai kemampuan untuk menjangkiti (menginfeksi) program lain dan menyebar. Pada dasarnya penggunaan isitlah virus dikarenakan adanya kesamaan dalam hal sifat antara virus komputer dengan virus yang kita kenal dalam dunia fisik. Di mana keduanya memiliki dua tujuan yaitu: untuk bertahan hidup dan bereproduksi.Pada dasarnya virus komputer dapat diklasifikasi menjadi dua tipe :

6

b. Tipe kedua yang merupakan kebalikan dari tipe pertama, merupakan virus komputer yang membahayakan sistem komputer pada umumnya, sering kali disebut

denganistilah virus „in the wild‟.

2. Sejarah Virus Komputer

Berikut adalah sekilas sejarah mengenai virus komputer].

1981 Virus „in the wild‟ pertama ditemukan. Virus yang bernama Elk Cloner ini

menyebar melalui floppy disk pada komputer Apple II.

1983 Fred Cohen dalam paper-nya yang berjudul „Computer Viruses – Theory and

Experiments‟ memberikan definisi pertama mengenai virus komputer dan

memaparkan eksperimen yang telah dilakukannya untuk membuktikan konsep dari sebuah virus komputer. Bersama dengan Len Adelman, ia menciptakan sebuah contoh virus pada komputer VAX 11/750 dengan sistem operasi Unix.

Virus Komputer: Sejarah dan Perkembangannnya.

1986 Sepasang kakak adik dari Pakistan, Basit dan Amjad, menciptakan sebuah boot sector virus pertama yang diberi nama Brain. Brain sering kali disebut sebagai virus komputer pertama di dunia.PC-based Trojan pertama diciptakan dalam bentuk program shareware yang diberi nama PC-Write.Dalam beberapa laporan disebutkan bahwa file virus pertama, Virdem, juga ditemukan pada tahun yang sama. Virdem diciptakan oleh Ralf Burger.1987 Virus-virus file infector seperti Leigh mulai bermunculan, kebanyakan menyerang file COM seperti COMMAND.COM. Pada tahun yang sama muncul virus penyerang file-file EXE pertama, Suriv 01 dan 02 serta Jerusalem. Mainframe IBM mengalami serangan worm IBM Christmas Worm dengan kecepatan replikasi setengah juta kopi per jam.

7

1990 Virus Exchange Factory (VX) BBS yang merupakan forum diskusi online para Pencipta virus didirikan di Bulgaria. Mark Ludwig menulis buku “The Little Black

Book of Computer Viruses” yang berisi cara-cara untuk menciptakan berbagai jenis virus komputer.

1991 Virus polymorphic pertama, Tequila, muncul di Swiss. Virus ini dapat mengubah dirinya untuk menghindari deteksi. 1992 Kehadiran virus Michaelangelo yang menjadi ancaman bagi seluruh dunia, namun demikian kerusakan yang ditimbulkan pada akhirnya tidak terlalu hebat. Kemuculan beberapa tool yang dapat digunakan untuk menciptakan virus seperti Dark Avenger Mutation Engine (DAME) yang dapat mengubah virus apa pun menjadi virus polymorphic, dan Virus Creation Lab (VCL) yang merupakan kit pertama yang dapat digunakan untuk menciptakan virus.

1995 Para hacker dengan nama „Internet Liberation Front‟ melakukan banyak

serangan pada hari Thanksgiving. Beberapa badan yang menjadi korban serangan ini adalah Griffith Air Force Base, Korean Atomic Research Institute, NASA, GE, IBM, dll. Virus macro pertama yang menyerang aplikasi Microsoft Word, Concept, dikembangkan.

8

2000 Serangan Distributed Denial of Service (DDoS) pertama membuat kerusakan pada situs-situs besar seperti Yahoo!, Amazon.com, dan lain-lain. Love Letter merupakan worm dengan kecepatan menyebar tertinggi pada saat itu yang menyebabkan kerusakan pada banyak sistem email di seluruh dunia. Liberty Crack yang merupakan worm pertama untuk peralatan PDA. 2001 Gnuman (Mandragore) merupakan worm pertama yang menyerang jaringan komunikasi peer to peer. Worm ini menyamarkan diri dalam bentuk file MP3 yang dapat di download. Kemunculan virus yang didesain untuk menyerang baik sistem operasi Windows maupun Linux, seperti Winux atau Lindose. Virus LogoLogic-A menyebar melalui aplikasi MIRC dan e-mail.

2002 Virus LFM-926 merupakan virus pertama yang menyerang file-file aplikasi Shockwave Flash. Donut merupakan worm pertama yang menyerang .NET services.SQLSpider merupakan worm yang menyerang aplikasi yang menggunakan teknologi Microsoft SQL Server

3. Klasifikasi Virus Komputer

Virus komputer dan program lain yang membahayakan sistem komputer dapat diklsifikasikan ke dalam beberapa kelompok menurut bagaimana cara mereka untuk menjangkiti (infect) sebuah sistem komputer, bagian dari sistem komputer yang mereka jangkiti, atau kelakuan (behaviour) yang dimiliki oleh mereka. Namun pada dasarnya definisi dan klasifikasi mengenai kode-kode program berbahaya ini masih rancu dan menjadi kontroversi bagi banyak orang bahkan bagi orang yang memang mendalami bidang komputer. Berikut adalah contoh klasifikasi dari berbagai jenis harmful program :

a. Malware: merupakan singkatan dari malicious software, merujuk pada program yang dibuat dengan tujuan membahayakan atau menyerang sebuah sistem komputer. Terdiri atas virus komputer (computer viruses), computer worms, trojan horses, joke programs dan malicious toolkits.

b. Computer virus: merujuk pada program yang memiliki kemampuan untuk bereplikasi dengan sendirinya.

9

worm tidak memiliki host program sebagaimana virus, untuk ditumpangi. Sering kali worm dikelompokan sebagai sub-kelas dari virus komputer.

d. Trojan horse: merujuk pada program independen yang dapat mempunyai fungsi yang tampaknya berguna, dan ketika dieksekusi, tanpa sepengetahuan pengguna, juga melaksanakan fungsi-fungsi yang bersifat destruktif.

e. Malicious toolkits: merujuk pada program yang didesain untuk membantu menciptakan program-program yang dapat membahyakan sebuah sistem komputer. Contoh dari program jenis ini adalah tool pembuat virus dan program yang dibuat untuk membantu proses hacking.

f. Joke program: merujuk pada program yang meniru operasi-operasi yang dapat membahayakan sistem komputer, namun sebenarnya dibuat untuk tujuan lelucon dan tidak mengandung operasi berbahaya apapun.

4. Anti Virus Software

Anti-virus software adalah sebuah program komputer yang digunakan untuk memeriksa file-file dengan tujuan mengidentifikasi dan menghapus virus komputer dan malware lainnya. Pada saat ini ada tiga jenis teknologi anti virus yang lazimnya digunakan, yaitu:scanners, monitors, dan integrity checkers.

a. Scanners

Scanners adalah program yang memeriksa file–file executable untuk menemukan rangkaian kode yang merupakan bagian dari komputer virus yang telah diketahui sebelumnya. Pada saat ini scanners adalah jenis program anti virus yang paling banyak digunakan dengan alasan kemudahan dalam proses maintenance (pemeliharaan). Pada dasarnya scanners terdiri atas:

Search Engine

10

Beberapa kelemahan yang dimiliki scannners adalah:

Scanners harus tetap dijaga agar up-to-date secara terus menerus karena scanners hanya dapat mendeteksi virus yang telah diketahui sebelumnya.

Scanners cenderung rentan terhadap virus polymorphic yang memiliki kemampuan untuk mengubah/mengkodekan dirinya sendiri sehingga terlihat berbeda pada setiap file yang terinfeksi. Hal ini dapat diatasi dengan memahami mutation engine yang terdapat di dalam virus tersebut secara mendetail.

Proses scanning yang dilakukan dalam mendeteksi keberadaan virus cenderung bersifat time-consuming, mengingat keberadaan virus-virus, worms, dan trojan horses dengan jumlah yang luar biasa banyaknya.

b. Monitors

Monitors adalah program yang „tinggal‟ (besifat residensial) di dalam

memory komputer untuk secara terus menerus memonitor fungsi dari sistem operasi yang bekerja. Pendeteksian sebuah virus dilakukan dengan memonitor fungsi-fungsi yang diindikasikanberbahaya dan memiliki sifat seperti sebuah virus, seperti merubah isi dari sebuah file yang executable dan tindakan-tindakan yang mem-bypass sistem operas. Ketika sebuah program mencoba melakukan hal-hal di atas, maka monitors akan memblok eksekusi dari program tersebut.

11

bahkan yang merupakan bagian dari sistem operasi tersebut sehingga monitors yang juga merupakan bagian dari memori komputer dapat dilumpuhkan.

Kelemahan porgram monitors lainnya adalah kesalahan yang kerap kali dilakukannya mengingat pendeteksian virus didasarkan pada kelakuan-kelakuan seperti yang disebutkan di atas, sehingga kerap kali fungsi dari sebuah program lain (yang bukan merupakan virus komputer) dianggap sebagai sebuah virus.

c. Integrity Checkers

Integrity checkers adalah program yang mampu mendeteksi objek executable lain yang telah dimodifikasi dan mendeteksi infeksi dari sebuah virus. Integrity checkers bekerjadengan cara menghitung checksum (menghitung integritas) dari kode-kode program yang executable dan menyimpannya di dalam sebuah database. Kemudian secara periodik checksum dari program-program tersebut akan dihitung ulang dan dibandingkan dengan database checksum tersebut. Beberapa pakar menilai bahwa database checksum ini harus dilalui proses kriptografi setelah proses perhitungan checksum selesai, untuk menghindari usaha modifikasi yang dapat dilakukan oleh virus komputer.

Pada saat ini terdapat beberapa jenis integrity checkers:

Off-line integerity checkers: perlu di-run terlebih dahulu untuk memeriksa checksum dari seluruh kode executable yang terdapat di dalam sistem komputer ybs.

Integrity checkers yang bekerja dengan cara membuat modul-modul yang akan diattach pada file executable dengan bantuan program khusus tertentu. Sehingga bila file executable tersebut dijalankan, ia akan melakukan proses perhitungan checksumnya sendiri. Namun hal ini memiliki kekurangan karena tidak seluruh file executable dapat diperlakukan seperti ini, dan integrity checkers jenis ini dapat dengan mudah di-bypass oleh virus steath.

12

sehingga tidak memerlukan update secara terus menerus seperti scanners. Selain itu karena integrity checkers tidak berusaha memblok kerja dari virus komputer seperti halnya monitors, maka integrity checkers tidak dapat di-bypass oleh virus tunneling.

Beberapa kekurangan yang dimiliki integrity checkers:

Integrity checkers tidak memiliki kemampuan untuk mencegah proses penginfeksian oleh sebuah virus. Ia hanya dapat mendeteksi dan melaporkan hasil pendeteksian

yang dilakukannya tersebut.

Integrity checkers pertama kali harus di sistem yang bebas virus, jika tidak maka hasil perhitungan pertama yang dilakukannya merupakan hasil perhitungan yang telah terinfeksi. Sehingga pada umumnya, pada saat proses peng-install-an program integrity checkers dilengkapi dengan scanners untuk memastikan sistem bebas virus. Integrity checkers rentan terhadap false positive (kesalah indikasi

keberadaan virus pada program yang sebenarnya bebas virus) , karena integrity checkers mendeteksi

perubahan bukan virus.

Integrity checkers tidak dapat mendeteksi sumber dari infeksi virus, walaupun dapat mendeteksi proses penyebaran virus dan mengidentifikasi objek yang baru terinfeksi.

Integrity checkers rentan terhadap slow viruses, karena slow virus menginfeksi file target ketika file tersebut ditulis ke dalam disk.Meskipun adanya kekurangan-kekurangan di atas, banyak pakar menganggap integrity checkers sebagai pertahanan yang paling baik terhadap ancaman virus komputer dan malware lainnya.

C. Pengertian jaringan Komputer dan macam-macam jaringan computer.

1. Pengertian Jaringan Komputer.

13

Amerika dari sebuah proyek pengembangan komputer di laboratorium Bell oleh group riset Harvard University yang dipimpin profesor H. Aiken.

Komputer yang bersifat stand alone atau berdiri sendiri mempunyai banyak keterbatasan. Adanyajaringan komputer akan membuat komputer dapat melakukan banyak hal dan dapat membantu efisiensi dan efektivitas dalam dunia kerja. Contoh sederhananya saja, dengan adanya jaringan komputer, maka tidak perlu lagi 1 (satu) komputer memiliki 1 (satu) printer, tetapi dengan 1 (satu) printer saja dapat digunakan oleh beberapa komputer secara bersama

tanpa harus memindahkan printer tersebut setiap kali akan mencetak. satu printer saja untuk beberapa unit komputer. Printer tersebut dapat dipasang pada komputer mana saja yang terhubung jaringan komputer tersebut.

Contoh lain manfaat dari jaringan komputer adalah pemanfaatan Internet secara bersama sehingga tidak perlu lagi untuk 1 (satu) unit komputer dengan 1 (satu) modem dan dengan 1 (satu) line telepon. Dengan adanya LAN, cukup dengan 1 (satu) modem dan 1 (satu) line telepon saja yang terpasang pada 1 (satu) komputer dapat digunakan koneksi Internet untuk beberapa unit komputer.

Sisi kecil lain yang dapat dilihat manfaat adanya jaringan komputer adalah pertukaran data, sehingga tidak perlu lagi menggunakan media penyimpan seperti disket ataupun flash disk dalam melakukan pemindahan data.

Perkembangan lain dari jaringan komputer dari sisi bisnis adalah memanfaatkan pelaporan data dan monitoring perkembangan bisnis, seperti kontroling peningkatan target penjualan barang, ataupun adanya jumlah dana yang masuk ke dalam kas. Kontroling tersebut dapat dilakukan dari luar kota bahkan luar negeri dengan memanfaatkan jaringan komputer tersebut.

2. Bentuk Jaringan Komputer.

14 a. LAN (Local Area Network).

LAN merupakan jaringan komputer dengan ruang lingkup terbatas, meliputi lokasi seperti gedung, kampus, kantor, atau pabrik. Tipe ini banyak digunakan untuk perkantoran, bisnis,laboratorium, dan sebagainya dengan skala kecil seperti warnet, rental komputer, laboratorium komputer,dan sebagainya.

Sebuah LAN dapat dibangun dengan minimal 2 (dua) komputer dengan spesifikasi (kapasitas) komputer rendah sekalipun. Adanya LAN akan menjadikankomputer terhubung dengan komputer lain, sehingga komputer tersebut seolah menjadi satu kesatuan dan bisa saling berinteraksi.

b. MAN (Metropolitan Area Network)

Jenis jaringan komputer ini adalah jaringan komputer yang memungkinkan jarak yang cukup jauh. Tipe ini digunakan untuk membangun jaringan komputer antargedung, dalam satu kota, atau antarkota yang berada pada jangkauannya. Jaringan ini biasanya digunakan oleh

15

perusahaan besar seperti perbankan, BUMN, perusahaan penjualan motor, dan lain-lain.

c. WAN (Wide Area Network)

Jaringan jenis ini merupakan jaringan terbesar karena mencakup radius antarnegara bahkan benua tanpa batasan geografis.

3. Topologi Jaringan Komputer.

Topologi merupakan informasi dari bentuk sebuah jaringan komputer. Jaringan komputer memiliki banyak jenis topologi, namun ada 3 (tiga) jenis topologi yang umum digunakan. Adapun tiga jenis topologi tersebut adalah sebagai berikut.

Gambar 2 Bentuk Jaringan MAN (Metropolitan Area Network)

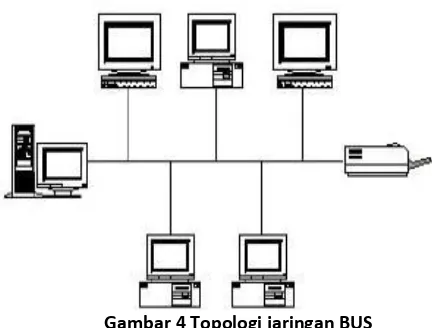

16 a. Topologi Bus.

Pada topologi bus ini seluruh komputer dalam sebuah jaringan terhubung pada sebuah bus berupa kabel. Cara kerja topologi ini adalah dengan mengirim dan menerima informasi di sepanjang bus tersebut yang melewati semua terminal. Topologi jenis ini tidak tergantung pada salah satu komputer, artinya semua terkendali di seluruh komputer dengan sistem tersebar (distributted).

Topologi bus memiliki kelemahan antara lain:

• Kapasitas terbatas.

• Kesulitan perawatan jika dalam jumlah besar.

• Jarak terbatas, sering terjadi tabrakan pada lalu lintas padat.

Sedangkan kelebihan topologi bus antara lain:

• Kecepatan pengiriman tinggi.

• Kemampuan pengembangan tinggi.

• Jumlah terminal dapat ditambah atau dikurangi tanpa mengganggu kerja komputer yang sedang berjalan.

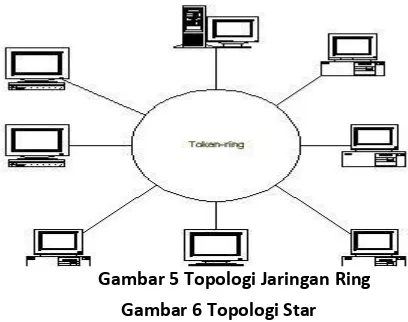

17 b. Topologi Ring

Topologi ini bekerja dengan cara data dikirim secara langsung sepanjang jaringan, setiap informasi yang diperoleh akan diperiksa alamatnya oleh terminal yang dilewati. Data akan diterima apabila memang sesuai tujuan dan jika bukan akan diteruskan ke komputer lain.

Adapun kelemahan topologi ini adalah:

• Jika terjadi gangguan di satu titik, maka akan berpengaruh pada seluruh komputer.

• Sulitnya dalam penambahan dan pengurangan komputer.

Sedangkan kelebihan topologi ring, yakni:

• Laju data tinggi.

• Dapat melayani lalu lintas yang padat.

c. Topologi Star

Seperti namanya topologi ini berbentuk seperti bintang, masing-masing komputer dalam jaringan terhubung dengan pusat (sentral). Terminal pusat tersebut bertindak sebagai pengatur dan pengendali semua komunikasi data. Terminal inilah yang menyediakan jalur komunikasi khusus pada komputer

18

yang akan berkomunikasi, yang berupa hub. Hub merupakan alat yang menyediakan lokasi terpusat, di mana semua kabel UTP terpasang.

Kelemahan topologi star di antaranya:

• Kesulitan perawatan jika ukuran besar.

• Jarak terbatas, sering terjadi tabrakan pada lalu lintas padat.

Sedangkan kelebihan dari topologi star, yakni:

• Keamanan data tinggi.

• Kemudahan pemasangan kabel dan penanganan masalah.

• Penambahan terminal yang mudah.

19

4. Manfaat Jaringan.

Banyak hal yang bisa dimanfaatkan dengan adanya jaringan antara lain seperti berikut.

a. Sharing Data

Dengan adanya fasilitas ini, setiap komputer dapat menggunakan data pada komputer lain sehingga akan menghemat waktu dan memudahkan suatu pekerjaan, terlebih lagi jika jarak antarkomputer berjauhan. Fasilitas yang mendukung dalam pertukaran data tersebut kita kenal memiliki aneka jenis, seperti Web Server,FTP Server, Mail Server, dan lain-lain.

b. Sharing Hardware

• Sharing Media Penyimpan

Dengan adanya LAN, pemakaian secara bersama media penyimpan seperti hard disk, disket, ataupun flash disk akan mudah dilakukan. Fasilitas ini membuat pekerjaan akan lebih cepat dan menghemat biaya.

• Sharing Printer

Seperti yang dijelaskan di atas, pemakaian printer secara bersama jelas menghemat biaya dalam pembelian printer karena cukup satu printer saja dapat digunakan oleh beberapa komputer. Selain itu dapat mempercepat pekerjaan dalam mencetak dokumen.

c. Sharing Internet

20 BAB III PEMBAHASAN

A. Rancangan.

Dalam masalah yang ada pada jaringan ada beberapa tahapan- tahapan yang dilakukan antara lain :

1. Merencanakan bentuk jaringan yang mana dalam jaringan yang akan dibuat pada kantor.

2. Merencanakan Topologi Jaringan yang akan dipakai. 3. Alat-alat yang dipakai dalam jaringan.

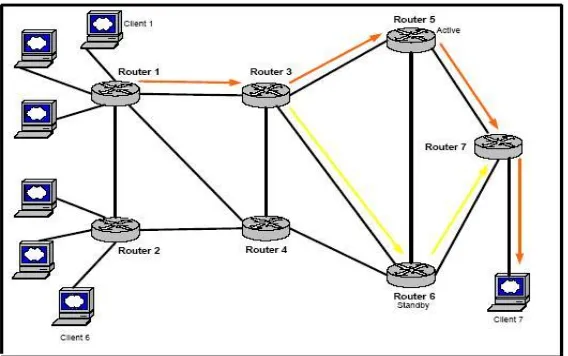

Pada sistem terdistribusi yang dilakukan pada tim IT kantor saya, mereka menggunakan bentuk jaringan MAN dan menggunakan topologi star.

B. Pemecahan Masalah.

Dalam pemecahan masalah yang saya angkat dalam makalah ini, setelah saya konsultasikan kepada Tim IT, terhadap Komputer yang terkena virus yang mengakibatkan jaringan lambat, mereka melakukannya dengan memblok komputer tersebut agar tidak terkoneksi di jaringan, jadi komputer yang terkena virus tersebut dilakukan perbaikan dulu baik itu dari segi sistem operasinya dan lainnya yang mengakibatkan jaringan lambat.

21 BAB IV PENUTUP

A. Kesimpulan

Dalam Masalah ini saya dapat menyimpulkan :

1. Pegawai/Karyawan mulai dapat mengerti apa yang dimaksud dengan Jaringan. 2. Pegawai / Karyawan mulai mengerti tentang virus dan cara penanganannya.

3. Pegawai/ karyawan dapat memahami dan memaklumi apabila komputer atau notebook yang terhubung ke jaringan yang ada dikantor tidak bisa terkoneksi itu diakibatkan oleh virus, dan berusaha menangani dalam virus tersebut

.

B. Saran

Pada makalah yang saya buat ini dapat memberikan saran :

1. Setiap Pegawai/karyawan sering diberikan bimbingan teknis tentang IT agar tidak ketinggalan informasi terhadap dunia teknologi.

22

DAFTAR PUSTAKA

1. Hendrawan, Leo. 2004. Virus Komputer sejarah dan perkembangannya. Departemen Teknik Elektro Fakultas Teknik Industri ITB Bandung.

2. http://etraining.tkplb.org/file.php/1/moddata/data/3/9/48/Jaringan_Komputer.pdf

3. http://benny_irawan.staff.gunadarma.ac.id/Downloads/files/13451/Pendahuluan+Si