ANALISIS KEBUTUHAN KEAMANAN INFORMASI MENGGUNAKAN

METODE SQUARE PADA APLIKASI REMITTANCE

Sandy Martsanto

1), Galih Nabihi

2)1)2)Program Studi Magister Ilmu Komputer

Pascasarjana

Universitas Budi Luhur

Jl. Ciledug Raya, Petukangan Utara, Jakarta Selatan 12260 Indonesia

[email protected]), [email protected])

ABSTRAK

Kebutuhan jasa pengiriman uang (remittance) dewasa ini semakin pesat, tidak hanya lingkup dalam negeri

namun sudah merambah antar negara, kepercayaan nasabah terhadap penyedia layanan remittance adalah kunci

utama dalam perkembangan bisnisnya, hal tersebut dilatar belakangi oleh infrastruktur keamanan yang mumpuni, jaminan terhadap keberhasilan pengiriman uang kepada penerima dan ketersediaan layanan sepanjang

waktu. Analisa kebutuhan rekayasa keamanan informasi menggunakan metodologi Security Quality Requirement

Engineering (SQUARE) yang dikembangkan oleh Nancy Mead dan tim. Proses pada SQUARE menyediakan arti penting untuk elisitasi, kategorisasi, dan prioritas kebutuhan keamanan terhadap aplikasi teknologi informasi. Metode ini terdiri dari 9 tahapan yang selanjutnya akan memberikan hasil berupa ditemukannya

kelemahan-kelemahan pada sistem Remittance lebih awal untuk kemudian dijadikan sebagai rekomendasi dalam

memperbaiki kelemahan sistem.

Kata Kunci: remittance, SQUARE, keamanan

ABSTRACT

The need for money transfer (remittance) nowadays more rapidly, not only the scope of the country but has already between countries, customer confidence in the providers of remittance services is a key element in the development of its business, it is against the background by the security infrastructure are qualified, guarantee the success of remittance to the recipient and service availability. Analysis of information security engineering needs using methodology Security Quality Requirements Engineering (SQUARE) developed by Nancy Mead and team. The process of the SQUARE presents significance for elicitation, categorization, and priority security needs of the system and the application of information technology. This method consists of 9 stages will return the discovery of weaknesses in the system Remittance early to later serve as a recommendation to improve the weaknesses in the systems.

1. PENDAHULUAN

Kebutuhan akan jaminan kecepatan dan ketepatan pengiriman uang antar nasabah yang berbeda negara sangatlah dibutuhkan dalam era sekarang ini.

Objek studi kasus pada penelitian ini adalah sistem

pengiriman uang (remittance) pada salah satu

perusahaan di Jakarta. Sistem ini dibangun untuk

melayani transaksi remittance dari luar ke dalam

negeri maupun sebaliknya. Aplikasi remittance ini

rentan terhadap beberapa serangan karena berkaitan dengan transaksi uang.

Seringkali persyaratan keamanan dalam rekayasa

sistem dibuat berdasarkan template atau pola

standar, tidak berdasarkan pada analisa kebutuhan sesungguhnya.

2. LANDASAN TEORI

Dalam menelaah dokumen persyaratan rekayasa perangkat lunak seringkali menemukan bagian tersendiri perihal persyaratan keamanan yang di

buat secara generic. Kecenderungan persyaratan

yang di dokumentasikan bersifat umum seperti

proteksi password, firewall, deteksi virus dan

sejenisnya. Persyaratan elisitasi dan analisis yang sangat diperlukan untuk mendapatkan rangkaian kebutuhan keamanan yang lebih baik sangat jarang. Bahkan ketika itu ada, dari sepuluh persyaratan tersebut dikembangkan secara terpisah dari sisa kegiatan rekayasa dan tidak terintegrasi dengan kegiatan utama proses rekayasa. Akibatnya, persyaratan keamanan yang khusus untuk yang memberikan perlindungan layanan dan aset sering diabaikan.[1]

Menurut Curtis Coleman, tingginya kerentanan terhadap suatu perusahaan besar yang memiliki jaringan luas adalah pada aplikasinya. Keamanan banyak terfokus pada antivirus dan keamanan jaringan, tapi bagian yang amat penting dari

transaksi bisnis adalah aplikasi dan data utama.[2]

Banyaknya pengembang aplikasi yang

mengabaikan tentang arti penting kebutuhan analisa keamanan sebelum melakukan rekayasa perangkat lunak menjadi ironi pada era teknologi yang begitu pesat ini.

Menurut Omariba, Masese dan Wanyembi[3], ada

beberapa jenis serangan terhadap aplikasi electronic

banking, diantaranya adalah:

1. Social Engineering 2. Port Scanner 3. Packet Sniffer 4. Password Cracking 5. Trojans

6. Denial of Service Attacks 7. Server Bugs dan 8. Super User Exploits

Diketahui bahwa aplikasi electronic banking

merupakan aplikasi yang sifatnya online dan dapat

diakses secara bebas menggunakan media internet,

sama dengan mekanisme sistem remittance.

Security Quality Requirements Engineering (SQUARE) adalah model proses yang

dikembangkan di Carnegie Mellon University.

Proses ini akan menghasilkan kategorisasi dan

memprioritaskan kebutuhan keamanan untuk

sistem. Fokus dari metodologi ini adalah untuk membangun konsep keamanan dalam tahapan awal dari siklus rekayasa sistem. Model ini juga dapat

digunakan untuk mendokumentasikan dan

menganalisis aspek keamanan sistem dalam hal perbaikan maupun improvisasi dan modifikasi sistem dimasa depan.[1]

3. METODE PENELITIAN

Metodologi yang digunakan dalam penelitian ini adalah metodologi SQUARE yang terdiri dari 9 tahapan proses untuk membantu menganalisa kebutuhan keamanan sistem informasi, tahapan proses itu antara lain:

Tahap 1: Agree onDefinition

Mendeskripsikan aplikasi yang akan direkayasa dan mendefinisikan serta menyepakati istilah keamanan informasi untuk aplikasi yang akan di analisa.

Tahap 2: Identify Security Goals

Menganalisis tujuan dan persyaratan keamanan sistem yang diperlukan oleh perusahaan untuk memastikan keamanan secara menyeluruh terhadap

ketersediaannya (availability).

Tahap 3: Develop Artefact

Menjelaskan secara detil arsitektur sistem

remittance yang sedang direkayasa.

Tahap 4: Perform Risk Assesment

Melakukan Risk Analysis Assesment secara

kualitatif dan bertahap

Tahap 5: Select Elicitation Technique

Pengumpulan data terkait kondisi sistem secara menyeluruh dan komprehensif baik melalui metode

observasi, analisa use case dan studi pustaka.

Tahap 6: Elicit Security Requirement

Dari hasil observasi, analisa use case dan studi

pustaka kemudian dibuat kedalam bentuk daftar kebutuhannya.

Tahap 7: Categorize Requirement

Membuat daftar kategorisasi dan rekomendasi secara detil terhadap arsitektur dan kebijakan persyaratan penerapan keamanan sistem.

Tahap 8: Prioritize Requirement

Membuat daftar prioritas arsitektur dan kebijakan persyaratan penerapan keamanan sistem.

Tahap 9: Requirement Inspection

Membuat daftar kategori dan memberikan

rekomendasi detail terhadap arsitektur dan

kebijakan persyaratan penerapan keamanan system serta keseluruhan solusi teknis yang ada kemudian

diteliti berdasarkan pada tingkatan prioritas misuse

case, yang akan menyediakan semua yang

diperlukan dalam rangka implementasi pada komponen inti.

Dalam melakukan analisa kebutuhan keamanan

menggunakan metodologi SQUARE terdapat 9

tahapan yang dimulai dengan Agree on Definitions,

Identify Security Goals, Develop Artefact, Perform Risk Assessment, Select Elicitation Technique, Elicit Security Requirement, Categorize requirement, Prioritize Requirement dan tahap

terakhir yaitu Requirement Inspection.

Tahap 1 Agree on Definitions

Definisi setiap istilah yang akan disepakati diantaranya:

a. Antivirus Software, sebuah program yang akan mencegah, mendeteksi dan memulihkan infeksi

malware pada perangkat komputasi individu

dan sistem IT.[4]

b. Authentication, dalam konteks sistem komputer, otentikasi adalah proses yang menjamin dan menegaskan identitas pengguna.[5]

c. Brute Force Attack, upaya untuk menemukan password dengan sistematis mencoba setiap kemungkinan kombinasi huruf, angka dan simbol sampai ditemukannya satu kombinasi benar dan bekerja.[6]

d. Denial of Service Attack, secara umum adalah sebuah serangan dengan cara menghabiskan sumber daya target secara langsung maupun tidak langsung dalam jaringan sehingga

berdampak negatif terhadap kontinuitas

layanan.[7]

e. Hacker, adalah seseorang yang melakukan eksploitasi terhadap kerentanan pada aset bisnis yang bernilai tinggi.[8]

Tahap 2 Identify Security Goals

Analisa tujuan keamanan sistem Remittance adalah

untuk memastikan availibilitas dan kontinuitas

seluruh layanan sistem Remittance aman.

Tujuan Keamanan :

a. Melakukan kontrol terhadap konfigurasi

pendayagunaannya

b. Terjaminnya kerahasiaan, akurasi dan integritas

data dan informasi

c. Terjaminnya ketersediaan seluruh layanan

sistem

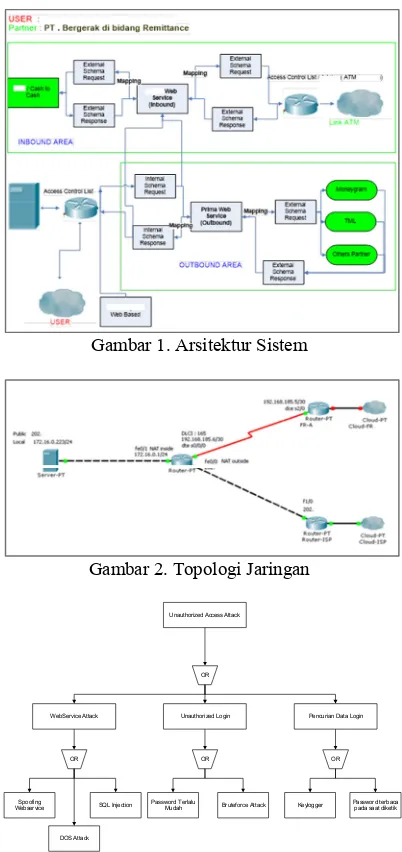

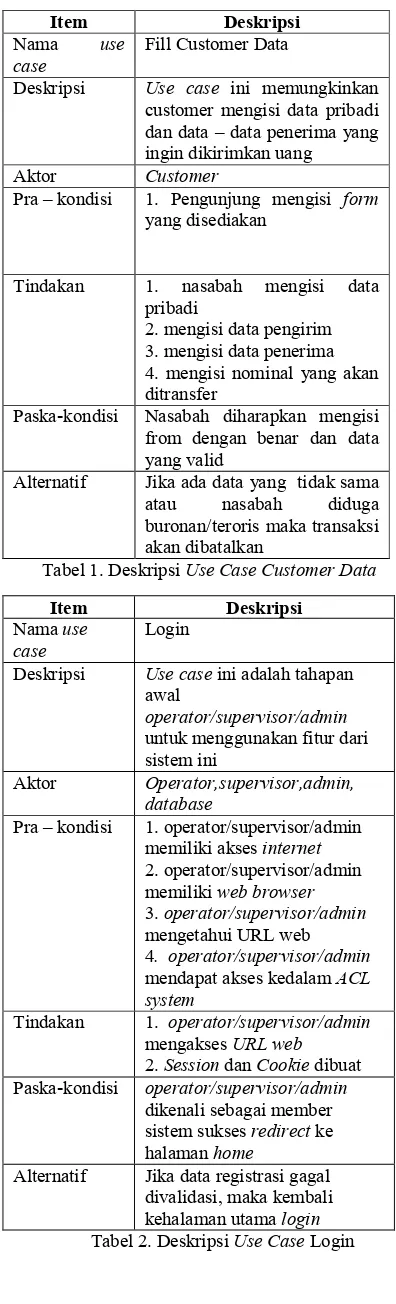

Tahap 3 Develop Artefact

Dalam tahapan ini difokuskan pada analisa

arsitektur sistem remittance diantaranya:

Gambar 1. Arsitektur Sistem

Gambar 2. Topologi Jaringan

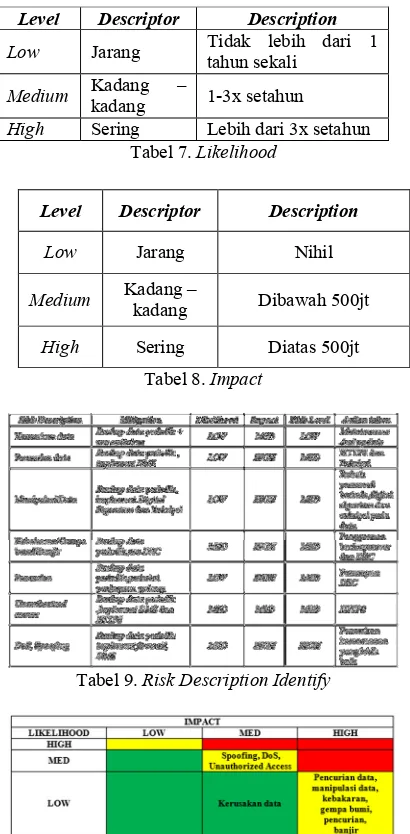

Unauthorized Access Attack

OR

Unauthorized Login Pencurian Data Login WebService Attack

OR

Spoofing

Webservice SQL Injection Password Terlalu

Mudah Bruteforce Attack OR

DOS Attack

Keylogger OR

Password terbaca pada saat diketik

Gambar 3. Attack Tree Aplikasi Remittance

Login

Set Currecy

Tambah Sender

Tambah Penerima

Transfer

Settlement Report Operator

Supervisor

User managemnt

Admin

Tabel 1. Deskripsi Use Case Customer Data

Tabel 2. Deskripsi Use Case Login

Tabel 3. Deskripsi Use Case Pengirim dan

Penerima

Tabel 4. Deskripsi Use Case Transfer

Item Deskripsi

Nama use

case

Fill Customer Data

Deskripsi Use case ini memungkinkan

customer mengisi data pribadi dan data – data penerima yang ingin dikirimkan uang

Aktor Customer

Pra – kondisi 1. Pengunjung mengisi form

yang disediakan

Tindakan 1. nasabah mengisi data

pribadi

2. mengisi data pengirim

3.mengisi data penerima

4. mengisi nominal yang akan ditransfer

Paska-kondisi Nasabah diharapkan mengisi

from dengan benar dan data yang valid

Alternatif Jika ada data yang tidak sama

atau nasabah diduga

buronan/teroris maka transaksi akan dibatalkan

Item Deskripsi

Nama use

case

Login

Deskripsi Use case ini adalah tahapan

awal

operator/supervisor/admin

untuk menggunakan fitur dari sistem ini

Aktor Operator,supervisor,admin,

database

Pra – kondisi 1. operator/supervisor/admin

memiliki akses internet

2. operator/supervisor/admin

memiliki web browser

3. operator/supervisor/admin mengetahui URL web 4. operator/supervisor/admin

mendapat akses kedalam ACL

system

Tindakan 1. operator/supervisor/admin

mengakses URLweb

2. Session dan Cookie dibuat

Paska-kondisi operator/supervisor/admin

dikenali sebagai member

sistem sukses redirect ke

halaman home

Alternatif Jika data registrasi gagal

divalidasi, maka kembali

kehalaman utama login

Item Deskripsi

Nama use

case

Tambah data pengirim dan penerima

Deskripsi Use case ini adalah tahapan

untuk mendambah data pengirim dan penerima sebelum pengirim mengirim uang

Aktor Operator,supervisor,admin,

database

Pra – kondisi 1. operator/supervisor/admin

memiliki akses ke sistem 2. operator/supervisor/admin menginput data sesuai yang di

isi nasabah pada form

Tindakan 1. operator/supervisor/admin

memiliki akses ke sistem 2. operator/supervisor/admin menginput data sesuai yang di

isi nasabah pada form

3. operator/supervisor/admin mengetahui rekening tujuan atau data penerima dan

pengirim valid

4. sistem meng-input kedalam

database

Paska-kondisi Data terekam kedalam sistem

Alternatif Jika data tidak valid, akan

muncul data bahwa rekening yang dituju tidak ada (untuk

cashtoaccount) dan data yang

dimasukan tidak valid

Item Deskripsi

Nama use

case

Transfer

Deskripsi Use case ini adalah tahapan

untuk pengiriman uang

Aktor Operator,supervisor,admin,

database

Pra – kondisi 1. sudah melakukan step

tambah pengirim dan penerima dan sukses

2. data tervalidasi dengan baik

Tindakan 1. operator/supervisor/admin

memiliki akses ke sistem 2. operator/supervisor/admin

meng-input data sesuai yang

di isi nasabah pada form

3. operator/supervisor/admin

mengetahui data valid dan

proses sebelumnya sukses 4. uang ditransfer dikirim ke

penerima

Paska-kondisi

Uang dikirim ke nasabah penerima

Alternatif Jika transaksi gagal maka

Login Still other customer data/ unauthorized access

Use password encryption Threatens

SQL injection , peningkatan hak akses login

Menerapakan Metode Kriptrografi Threatens Threatens

Threatens

Spofing data transaction (modification amount and customer data)

Threatens

Digital Signature and Encryption data

Threatens

Double authentication dan data hash

Modification data report

Threatens

Implement DMZ dan penggunaan Firewall

Peningkatan hak akses login mitigate

Gambar 5. Misuse Case Aplikasi Remittance

(MU-01)

Pada gambar tersebut mengidentifikasi potensi dan pola serangan yang akan dilakukan orang yang tidak bertanggung jawab terhadap aplikasi ini, dalam diagram ini pula disertakan bentuk mitigasi yang direkomendasikan.

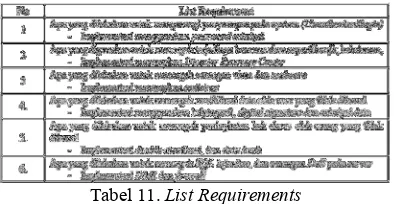

Tahap 4 Perform Risk Assesment

Dalam tahapan ini akan dilakukan risk analysis

assesment secara kualitatif dimana tahapannya sebagai berikut:

Assets Description

Sistem Apps Sistem informasi Pengiriman

Uang (500jt)

Infrasucture Data Center (800jt)

Data Customer Data Account Number

dll

etc Gedung, Internet dll

Tabel 5. Identify Asset

Security Issue Description

Gedung Gempa bumi,

kerusuhan, Banjir

Server dan perangkat

hardware

Kebakaran,

Gempa bumi,

Pencurian

Internet Penggalian

pipa/jalan, Pencurian, Gampa dan Banjir

Data Nasabah Kerusakan

Data,Pencurian Data,Manipulasi Data

Sistem Informasi

Pengiriman Uang

Manipulasi data,

UnAuthorized access, DoS, spoofing dll

Tabel 6. Type Security Issue

Level Descriptor Description

Low Jarang Tidak lebih dari 1

tahun sekali

Medium Kadang –

kadang 1-3x setahun

High Sering Lebih dari 3x setahun

Tabel 7. Likelihood

Tabel 8. Impact

Tabel 9. Risk Description Identify

Tabel 10. Qualitative Risk Analysis Matrix

Tahap 5 Select Elicitation Technique

Pada tahapan ini akan dipilih beberapa teknik elisitasi dalam melakukan analisa kebutuhan

keamanan untuk sistem remittance, teknik

observasi langsung ke kantor perusahaan untuk mendapatkan informasi yang lebih komprehensif dan menganalisa serta memberikan rekomendasi

bentuk mitigasi dalam diagram misuse case

(Gambar 5.MU-01) serta beberapa studi literatur.

Tahap 6 Elicit Security Requirement

Dari hasil observasi, analisa misuse case dengan

rekomendasi mitigasinya serta studi literatur, langkah selanjutnya adalah membuat daftar dalam

tabel requirements sebagai berikut:

Level Descriptor Description

Low Jarang Nihil

Medium Kadang –

kadang Dibawah 500jt

Tabel 11. List Requirements

Tahap 7 Categorize Requirement

Dari daftar requirements pada tahap sebelumnya,

keamanan sistem dapat dikategorisasikan sebagai berikut:

Tabel 12. Categorize Requirement

Tahap 8 Prioritize Requirement

Dari kategorisasi pada tahap sebelumnya, maka

dapat disusun kebutuhan prioritas terhadap

keamanan sistem remittance seperti yang terdapat

pada tabel berikut:

Tabel 13. Prioritize Requirements

Tahap 9 Requirement Inspection

Membuat daftar kategori dan memberikan

rekomendasi secara komprehensif terhadap

arsitektur dan kebijakan persyaratan penerapan

keamanan sistem remittance. Semua solusi teknis

yang ada kemudian diteliti berdasarkan pada

tingkatan prioritas misuse case, yang akan

menyediakan semua yang diperlukan langkah demi langkah keamanan dan teknis dalam rangka

implementasi pada komponen inti, berikut

implementasinya

Tabel 14. Requirement Inspection

5. PENUTUP Kesimpulan

Dari hasil penelitian, penulis dapat menyimpulkan

bahwa metodologi SQUARE sangat membantu

dalam menganalisa sekaligus memberikan

rekomendasi terhadap kebutuhan keamanan sistem yang bertujuan untuk menjaga availibilitas dan

kontinuitas serta integritas sistem remittance.

DAFTAR PUSTAKA

[1] N. Mead, “How to compare the Security

Quality Requirements Engineering (SQUARE) method with other methods,”

C. Softw. Eng. Inst., no. Carnegie Mellon University, 2007.

[2] C. Coleman, “Case Study: An Evolution of

Putting Security into SDLC,” 2001, p. 3.

[3] Z. B. Omariba, N. B. Masese, and G.

Wanyembi, “Security and Privacy of

Electronic Banking,” Int. J. Comput. Sci.

Issues, vol. 3, no. 3, p. 262, 2013.

[4] J. Harris, “Antivirus Software,”

TechTarget, 2005. [Online]. Available: http://searchsecurity.techtarget.com/definiti on/antivirus-software. [Accessed: 02-Jun-2016].

[5] Technopedia, “Authentication,”

Technopedia, 2016. [Online]. Available: https://www.techopedia.com/definition/342 /authentication. [Accessed: 02-Jun-2016].

[6] G. Sowmya, D. Jamuna, and M. V. Reddy

Krishna, “Blocking of Brute Force Attack,”

Int. J. Eng. Res. Technol., vol. I, no. 6, 2012.

[7] V. Zlomislic, “Denial of Service Attacks :

An Overview,” 2014 9th Iber. Conf. Inf.

Syst. Technol., no. Faculty of Electrical Engineering and Computing University of Zagreb, 2014.

[8] V. Polic, “Ethical Hacking: The Next Level

or the Game Is Not Over?,” ISACA J., vol.